ASE DES混合加密

对称加密----AES和DES加密、解密

对称加密----AES和DES加密、解密⽬前主流的加密⽅式有:(对称加密)AES、DES (⾮对称加密)RSA、DSA调⽤AES/DES加密算法包最精要的就是下⾯两句话:Cipher cipher = Cipher.getInstance("DES/CBC/PKCS5Padding");cipher.init(Cipher.ENCRYPT_MODE, key, zeroIv);CBC是⼯作模式,DES⼀共有电⼦密码本模式()、加密分组链接模式()、加密反馈模式()和输出反馈模式()四种模式,PKCS5Padding是填充模式,还有其它的填充模式:然后,cipher.init()⼀共有三个参数:Cipher.ENCRYPT_MODE, key, zeroIv,zeroIv就是初始化向量。

⼯作模式、填充模式、初始化向量这三种因素⼀个都不能少。

否则,如果你不指定的话,那么就要程序就要调⽤默认实现。

代码:1.加密:例:加密⽅式: AES128(CBC/PKCS5Padding) + Base64, 私钥:lianghuilonglong,要加密的字符串abcdefgpublic String encrypt(){ String text = "abcdefg"; //要加密的字符串 String key = "lianghuilonglong"; //私钥 AES固定格式为128/192/256 bits.即:16/24/32bytes。

DES固定格式为128bits,即8bytes。

String iv = "aabbccddeeffgghh"; //初始化向量参数,AES 为16bytes. DES 为8bytes. Key keySpec = new SecretKeySpec(key.getBytes(), "AES"); //两个参数,第⼀个为私钥字节数组,第⼆个为加密⽅式 AES或者DES IvParameterSpec ivSpec = new IvParameterSpec(iv.getBytes); Cipher cipher = Cipher.getIntance("AES/CBC/PKCS5Padding"); //实例化加密类,参数为加密⽅式,要写全 cipher.init(Cipher.ENCRYPT_MODE, keySpec, ivSpec); //初始化,此⽅法可以采⽤三种⽅式,按服务器要求来添加。

对称可逆加密数学算法

对称可逆加密算法是一种加密和解密使用相同密钥的加密算法。

以下是几种常见的对称可逆加密算法:

1.AES(高级加密标准):AES 是一种常用的对称加密算法,它采用固定长度的明文块

和密钥进行加密,密钥长度可选为 128 位、192 位或 256 位。

解密过程与加密过程相同,使用相同的密钥进行解密。

2.DES 数据加密标准):DES 是一种较早的对称加密算法,它使用 56 位密钥对 64

位明文块进行加密。

解密过程与加密过程相同,使用相同的密钥进行解密。

3.3DES(三重数据加密算法):3DES 是 DES 的一个变种,它使用三个 56 位密钥对

每个 64 位明文块进行三次加密。

解密过程与加密过程相同,使用相同的三个密钥进行解密。

4.Blowfish:Blowfish 是一种对称加密算法,它使用可变长度的密钥对数据进行加密。

解密过程与加密过程相同,使用相同的密钥进行解密。

5.IDEA(国际数据加密算法):IDEA 是一种对称加密算法,它使用 128 位密钥对 64

位明文块进行加密。

解密过程与加密过程相同,使用相同的密钥进行解密。

这些对称可逆加密算法的安全性取决于密钥的保密性。

在理想情况下,只有合法的接收者才能获得密钥并解密密文。

然而,在实际应用中,确保密钥的安全性是一个挑战。

因此,在实际应用中,应该谨慎选择和管理对称可逆加密算法的密钥。

基于aes、rsa算法的多模混合加密系统设计

第三章A E S 、R S A 多模混合加密系统设计实现基于A E S 、R SA 算法的混合加密系统可以实现A E S 加解密、R SA 加解密和A E S 、R S A 混合加解密。

通过采用可重用设计、流水线等一系列手段来达到系统速度与面积的优化,提高了系统的实用性。

3.1混合加密系统混合加密系统包含A E S 模块、R S A 模块和一些控制逻辑,其具体结构如下图所示:A A E S S—,蘸瘾瘾T T St a aC C n C Cdd d i n--a[127:0]‘ ‘‘‘k即I en [1:0七七......k e v ld a ‘kk k e y 久八尸霎黔戳髓粼纂掣摹I I }黔篡夔麟巍蒸鬓戴蓄鬃纂惑产产t 闷‘‘眨毛溯范i 熟览准抬菠}l 盏男庵约冬{孽}落鱿考邓l l 流漏全咖配庆芝石滋反巍姗址滋李公缓赫}}} 习习R R S A A息息蠢蠢}}&...尸尸ii i 瘾蘸熬巍蘸f s t rrr肇肇蘸)】蘸鑫蘸巍鬓颤髯除黯呀呀摹摹纂l 摹暴l l l 一一~闷卜」卜脚脚趁珍照珍娜不哪嘴翻欲i 脚娜若瞬翻{{薰翼d o u 仁a [1 27:0]r stm o d e[3:0]d i n [127:0]k ey [127:0」d o ut--r[127:0]k e y -ld w e a e skey一d一sare a d y 了图3.1多模混合加密系统结构端口图系统采用全同步设计,一个外部时钟输入,全局复位控制,通过m od e 信号控制加密系统工作模式,所有接口信号描述如下表:表3.1加密系统端口信号表信信号名称称类型型位宽(bi t) ))描述述CC C l kkk 输入入111时钟钟TT T S t tt 输入入1 11复位G 户E 亡竹︶n DS S t a只e l lR R o u n d dS S t a只e r r图3.2轮内流水线示意图在内部流水线结构中,这些分隔得到的组合逻辑电路部分被称为流水站,每个流水站执行不同的处理步骤。

前后端API交互数据加密——AES与RSA混合加密完整实例

前后端API交互数据加密——AES与RSA混合加密完整实例 前⾔ 前段时间看到⼀篇⽂章讲如何保证API调⽤时数据的安全性(传送门:),⽂中讲到利⽤RSA来加密传输AES的秘钥,⽤AES来加密数据,并提供如下思路: 说⼈话就是前、后端各⾃⽣成⾃⼰的RSA秘钥对(公钥、私钥),然后交换公钥(后端给前端的是正常的明⽂公钥,前端给后端的是⽤后端公钥加密后的密⽂公钥;PS:其实我觉得直接交换两个明⽂公钥就⾏了),后端⽣成AES的明⽂key,⽤明⽂key进⾏AES加密得到密⽂数据,⽤前端的公钥进⾏RSA加密得到密⽂key,API交互时并将密⽂数据与密⽂key进⾏传输,前端⽤⾃⼰的私钥进⾏RAS解密的到明⽂key,⽤明⽂key进⾏AES解密得到明⽂数据;前端给后端发送数据时同理,这样⼀来,传输的数据都是密⽂,且只有秘钥才能解密 可惜这篇博客只提供了思路,但并没有具体的代码,我们在⽹上查找⼀下资料,开始⽣撸代码,实现⼀个前后端API交互数据加密——AES与RSA混合加密,并应⽤到项⽬中 后端加、解密 从⽹上查找⼯具类,再进⾏改造 先引⼊Base64⼯具类<!-- Base64编码需要 --><dependency><groupId>org.apache.directory.studio</groupId><artifactId>mons.codec</artifactId><version>1.8</version></dependency> AESpackage cn.huanzi.ims.util;import org.apache.tomcat.util.codec.binary.Base64;import org.bouncycastle.jce.provider.BouncyCastleProvider;import javax.crypto.Cipher;import javax.crypto.spec.SecretKeySpec;import java.nio.charset.StandardCharsets;import java.security.SecureRandom;import java.util.Random;/*** AES加、解密算法⼯具类*/public class AesUtil {/*** 加密算法AES*/private static final String KEY_ALGORITHM = "AES";/*** key的长度,Wrong key size: must be equal to 128, 192 or 256* 传⼊时需要16、24、36*/private static final Integer KEY_LENGTH = 16 * 8;/*** 算法名称/加密模式/数据填充⽅式* 默认:AES/ECB/PKCS5Padding*/private static final String ALGORITHMS = "AES/ECB/PKCS5Padding";/*** 后端AES的key,由静态代码块赋值*/public static String key;static {key = getKey();}/*** 获取key*/public static String getKey() {StringBuilder uid = new StringBuilder();//产⽣16位的强随机数Random rd = new SecureRandom();for (int i = 0; i < KEY_LENGTH / 8; i++) {//产⽣0-2的3位随机数int type = rd.nextInt(3);switch (type) {case 0://0-9的随机数uid.append(rd.nextInt(10));break;case 1://ASCII在65-90之间为⼤写,获取⼤写随机uid.append((char) (rd.nextInt(25) + 65));break;case 2://ASCII在97-122之间为⼩写,获取⼩写随机uid.append((char) (rd.nextInt(25) + 97));break;default:break;}}return uid.toString();}/*** 加密** @param content 加密的字符串* @param encryptKey key值*/public static String encrypt(String content, String encryptKey) throws Exception {//设置Cipher对象Cipher cipher = Cipher.getInstance(ALGORITHMS,new BouncyCastleProvider());cipher.init(Cipher.ENCRYPT_MODE, new SecretKeySpec(encryptKey.getBytes(), KEY_ALGORITHM));//调⽤doFinalbyte[] b = cipher.doFinal(content.getBytes(StandardCharsets.UTF_8));// 转base64return Base64.encodeBase64String(b);}/*** 解密** @param encryptStr 解密的字符串* @param decryptKey 解密的key值*/public static String decrypt(String encryptStr, String decryptKey) throws Exception {//base64格式的key字符串转bytebyte[] decodeBase64 = Base64.decodeBase64(encryptStr);//设置Cipher对象Cipher cipher = Cipher.getInstance(ALGORITHMS,new BouncyCastleProvider());cipher.init(Cipher.DECRYPT_MODE, new SecretKeySpec(decryptKey.getBytes(), KEY_ALGORITHM));//调⽤doFinal解密byte[] decryptBytes = cipher.doFinal(decodeBase64);return new String(decryptBytes);}}AesUtil RSApackage cn.huanzi.ims.util;import mons.codec.binary.Base64;import javax.crypto.Cipher;import java.io.ByteArrayOutputStream;import java.security.Key;import java.security.KeyFactory;import java.security.KeyPair;import java.security.KeyPairGenerator;import java.security.interfaces.RSAPrivateKey;import java.security.interfaces.RSAPublicKey;import java.security.spec.PKCS8EncodedKeySpec;import java.security.spec.X509EncodedKeySpec;import java.util.HashMap;import java.util.Map;/*** RSA加、解密算法⼯具类*/public class RsaUtil {/*** 加密算法AES*/private static final String KEY_ALGORITHM = "RSA";/*** 算法名称/加密模式/数据填充⽅式* 默认:RSA/ECB/PKCS1Padding*/private static final String ALGORITHMS = "RSA/ECB/PKCS1Padding";/*** Map获取公钥的key*/private static final String PUBLIC_KEY = "publicKey";/*** Map获取私钥的key*/private static final String PRIVATE_KEY = "privateKey";/*** RSA最⼤加密明⽂⼤⼩*/private static final int MAX_ENCRYPT_BLOCK = 117;/*** RSA最⼤解密密⽂⼤⼩*/private static final int MAX_DECRYPT_BLOCK = 128;/*** RSA 位数如果采⽤2048 上⾯最⼤加密和最⼤解密则须填写: 245 256*/private static final int INITIALIZE_LENGTH = 1024;/*** 后端RSA的密钥对(公钥和私钥)Map,由静态代码块赋值*/private static Map<String, Object> genKeyPair = new HashMap<>();static {try {genKeyPair.putAll(genKeyPair());} catch (Exception e) {e.printStackTrace();}}/*** ⽣成密钥对(公钥和私钥)*/private static Map<String, Object> genKeyPair() throws Exception {KeyPairGenerator keyPairGen = KeyPairGenerator.getInstance(KEY_ALGORITHM);keyPairGen.initialize(INITIALIZE_LENGTH);KeyPair keyPair = keyPairGen.generateKeyPair();RSAPublicKey publicKey = (RSAPublicKey) keyPair.getPublic();RSAPrivateKey privateKey = (RSAPrivateKey) keyPair.getPrivate();Map<String, Object> keyMap = new HashMap<String, Object>(2);//公钥keyMap.put(PUBLIC_KEY, publicKey);//私钥keyMap.put(PRIVATE_KEY, privateKey);return keyMap;}/*** 私钥解密** @param encryptedData 已加密数据* @param privateKey 私钥(BASE64编码)*/public static byte[] decryptByPrivateKey(byte[] encryptedData, String privateKey) throws Exception {//base64格式的key字符串转Key对象byte[] keyBytes = Base64.decodeBase64(privateKey);PKCS8EncodedKeySpec pkcs8KeySpec = new PKCS8EncodedKeySpec(keyBytes);KeyFactory keyFactory = KeyFactory.getInstance(KEY_ALGORITHM);Key privateK = keyFactory.generatePrivate(pkcs8KeySpec);//设置加密、填充⽅式/*如需使⽤更多加密、填充⽅式,引⼊<dependency><groupId>org.bouncycastle</groupId><artifactId>bcprov-jdk16</artifactId><version>1.46</version></dependency>并改成Cipher cipher = Cipher.getInstance(ALGORITHMS ,new BouncyCastleProvider());*/Cipher cipher = Cipher.getInstance(ALGORITHMS);cipher.init(Cipher.DECRYPT_MODE, privateK);//分段进⾏解密操作return encryptAndDecryptOfSubsection(encryptedData, cipher, MAX_DECRYPT_BLOCK);}/*** 公钥加密** @param data 源数据* @param publicKey 公钥(BASE64编码)*/public static byte[] encryptByPublicKey(byte[] data, String publicKey) throws Exception {//base64格式的key字符串转Key对象byte[] keyBytes = Base64.decodeBase64(publicKey);X509EncodedKeySpec x509KeySpec = new X509EncodedKeySpec(keyBytes);KeyFactory keyFactory = KeyFactory.getInstance(KEY_ALGORITHM);Key publicK = keyFactory.generatePublic(x509KeySpec);//设置加密、填充⽅式/*如需使⽤更多加密、填充⽅式,引⼊<dependency><groupId>org.bouncycastle</groupId><artifactId>bcprov-jdk16</artifactId><version>1.46</version></dependency>并改成Cipher cipher = Cipher.getInstance(ALGORITHMS ,new BouncyCastleProvider());*/Cipher cipher = Cipher.getInstance(ALGORITHMS);cipher.init(Cipher.ENCRYPT_MODE, publicK);//分段进⾏加密操作return encryptAndDecryptOfSubsection(data, cipher, MAX_ENCRYPT_BLOCK);}/*** 获取私钥*/public static String getPrivateKey() {Key key = (Key) genKeyPair.get(PRIVATE_KEY);return Base64.encodeBase64String(key.getEncoded());}/*** 获取公钥*/public static String getPublicKey() {Key key = (Key) genKeyPair.get(PUBLIC_KEY);return Base64.encodeBase64String(key.getEncoded());}/*** 分段进⾏加密、解密操作*/private static byte[] encryptAndDecryptOfSubsection(byte[] data, Cipher cipher, int encryptBlock) throws Exception { int inputLen = data.length;ByteArrayOutputStream out = new ByteArrayOutputStream();int offSet = 0;byte[] cache;int i = 0;// 对数据分段加密while (inputLen - offSet > 0) {if (inputLen - offSet > encryptBlock) {cache = cipher.doFinal(data, offSet, encryptBlock);} else {cache = cipher.doFinal(data, offSet, inputLen - offSet);}out.write(cache, 0, cache.length);i++;offSet = i * encryptBlock;}byte[] toByteArray = out.toByteArray();out.close();return toByteArray;}}RsaUtil 简单测试 AES对称加密、解密简单测试 1、字符串public static void main(String[] args) {//16位String key = "MIGfMA0GCSqGSIb3";//字符串String str = "huanzi.qch@:欢⼦";try {//加密String encrypt = AesUtil.encrypt(str, key);//解密String decrypt = AesUtil.decrypt(encrypt, key);System.out.println("加密前:" + str);System.out.println("加密后:" + encrypt);System.out.println("解密后:" + decrypt);} catch (Exception e) {e.printStackTrace();}}加密前:huanzi.qch@:欢⼦加密后:dXPRtcdHPQSTwxLnmixkaSvNfGHhg5Gz8sGTtiqCpPo=解密后:huanzi.qch@:欢⼦ 2、复杂对象public static void main(String[] args) {//16位String key = "MIGfMA0GCSqGSIb3";//复杂对象ImsUserVo userVo = new ImsUserVo();userVo.setUserName("123456");userVo.setPassword("111111");try {//加密String encrypt = AesUtil.encrypt(userVo.toString(), key);//解密String decrypt = AesUtil.decrypt(encrypt, key);System.out.println("加密前:" + userVo.toString());System.out.println("加密后:" + encrypt);System.out.println("解密后:" + decrypt);} catch (Exception e) {e.printStackTrace();}}加密前:ImsUserVo(id=null, userName=123456, password=111111, nickName=null, gender=null, avatar=null, email=null, phone=null, sign=null, createdTime=null, updataTime=null)加密后:AXv8ewfY+gbuZ/dCmGAxngLry+Idlp1NKZ8yyf9+bmrBggUBo3b+e4XRwMAE/DP+vFS2HpgeYQTrZM1ECjo01uvZ/T6lY7b2C6L8PTotYHQyJM3kOs+YNXL/uyvFZ2EICSQWhmM1XX+g0juHLCbgQDMNXc56S/7eH2p+su1+CTMygUBCF0解密后:ImsUserVo(id=null, userName=123456, password=111111, nickName=null, gender=null, avatar=null, email=null, phone=null, sign=null, createdTime=null, updataTime=null) RAS⾮对称加密、解密简单测试 1、字符串的RSA公钥加密、私钥解密public static void main(String[] args) {//字符串String str = "huanzi.qch@:欢⼦";try {System.out.println("私钥:" + RsaUtil.getPrivateKey());System.out.println("公钥:" + RsaUtil.getPublicKey());//公钥加密byte[] ciphertext = RsaUtil.encryptByPublicKey(str.getBytes(), RsaUtil.getPublicKey());//私钥解密byte[] plaintext = RsaUtil.decryptByPrivateKey(ciphertext, RsaUtil.getPrivateKey());System.out.println("公钥加密前:" + str);System.out.println("公钥加密后:" + Base64.encodeBase64String(ciphertext));System.out.println("私钥解密后:" + new String(plaintext));} catch (Exception e) {e.printStackTrace();}}私钥:MIICdgIBADANBgkqhkiG9w0BAQEFAASCAmAwggJcAgEAAoGBANG08b2L0Hk1QCJXyTUI6A4CqW+KENCedZyJCYMteZ/vx93KeYZbPShhI3IWJJtj9U+ibiAVRjzmikI9lkKdgnCaOgTmEZis2RWgLzhcOpSqdp/J6d+YtmCD6UDeO3E6QPy 公钥:MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDRtPG9i9B5NUAiV8k1COgOAqlvihDQnnWciQmDLXmf78fdynmGWz0oYSNyFiSbY/VPom4gFUY85opCPZZCnYJwmjoE5hGYrNkVoC84XDqUqnafyenfmLZgg+lA3jtxOkD8n1b/公钥加密前:huanzi.qch@:欢⼦公钥加密后:MQa65DyVZg/L8SBilLX1yUiajtiTBqUFpQ/qlrSRyMGCubylbp9KisowRghPxk9BuI3+ea/4QpidIZKJaZAbQQ+ZKyslSTk3nm6H+0BF9pMA7BUeC33xHSy+3lJrNOr5S+Vup1Oir3Nu8i2vJYQV1pPkB5+zyUVEcNLD3xr/eNQ=私钥解密后:huanzi.qch@:欢⼦ 2、复杂对象的RSA公钥加密、私钥解密public static void main(String[] args) {//复杂对象ImsUserVo userVo = new ImsUserVo();userVo.setUserName("123456");userVo.setPassword("111111");try {System.out.println("私钥:" + RsaUtil.getPrivateKey());System.out.println("公钥:" + RsaUtil.getPublicKey());//公钥加密byte[] ciphertext = RsaUtil.encryptByPublicKey(userVo.toString().getBytes(), RsaUtil.getPublicKey());//私钥解密byte[] plaintext = RsaUtil.decryptByPrivateKey(ciphertext, RsaUtil.getPrivateKey());System.out.println("公钥加密前:" + userVo.toString());System.out.println("公钥加密后:" + Base64.encodeBase64String(ciphertext));System.out.println("私钥解密后:" + new String(plaintext));} catch (Exception e) {e.printStackTrace();}}私钥:MIICeAIBADANBgkqhkiG9w0BAQEFAASCAmIwggJeAgEAAoGBAL6gSKs2G4iFrhPo0aLELfGzsCAaB5hztvclD9J2hZT2KXfs6S5JwZ0RWRR28rqHm0e2RNW3fzYyOLvSoq93n/TRAkmXBbVia3BCTrSzLPrKFY8JvLyXqbrV0NrxywY+4ZlgR 公钥:MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC+oEirNhuIha4T6NGixC3xs7AgGgeYc7b3JQ/SdoWU9il37OkuScGdEVkUdvK6h5tHtkTVt382Mji70qKvd5/00QJJlwW1YmtwQk60syz6yhWPCby8l6m61dDa8csGPuGZYEeUfrHFmo9y7公钥加密前:ImsUserVo(id=null, userName=123456, password=111111, nickName=null, gender=null, avatar=null, email=null, phone=null, sign=null, createdTime=null, updataTime=null)公钥加密后:Un+1m/CbpzVkkxYrwNOWyEXqpsawxcdv4p3G+9b+SQRiC/THL8YG+IvqFCHnxizzYGB9LEvLbQxw72JB0Wlo1+/SvX7AJb2h0ddpvVUkPjmtXNo073SV1zMK+9NTCJUMMoHu/TIptxRbVxlBoGMHa+jq8h2y3RUOPtx/9zhBWlQmzZE 私钥解密后:ImsUserVo(id=null, userName=123456, password=111111, nickName=null, gender=null, avatar=null, email=null, phone=null, sign=null, createdTime=null, updataTime=null) 如需使⽤更多加密、填充⽅式,引⼊<dependency><groupId>org.bouncycastle</groupId><artifactId>bcprov-jdk16</artifactId><version>1.46</version></dependency> 加解密的时候改成Cipher cipher = Cipher.getInstance(ALGORITHMS ,new BouncyCastleProvider()); 重要更新 2020-05-21更新 重要Bug修复:后端加解密中,不能在代码⾥new BouncyCastleProvider(),JceSecurity. getVerificationResult内部会进⾏判断,如果是新值,则每次都会put到map中,导致内存缓便被耗尽,程序假死崩溃(参考博客:https:///A/lk5aQo7451/ ) 应该改成,我已经在开源项⽬改了,博客上⾯之前贴出来的代码我就不改了,具体代码⼤家去开源项⽬查看看吧 前端加、解密 AES我们采⽤CryptoJS,是⼀个标准和安全加密算法的JavaScript库,它的AES加密⽀持AES-128、AES-192和AES-256。

混合加密的原理和应用

混合加密的原理和应用1. 引言随着网络安全的日益重要,加密技术成为保护信息安全不可或缺的一环。

其中,混合加密是一种常用的加密方法,它结合了对称加密和非对称加密的优势,能够在保证加密强度的同时提高加密效率。

本文将介绍混合加密的原理及其应用。

2. 混合加密的原理混合加密是将对称加密和非对称加密结合起来使用的一种加密方式。

其核心思想是通过非对称加密传输对称加密的密钥,在传输过程中保证密钥的安全性。

具体的混合加密流程如下: 1. 发送方生成一对非对称密钥,包括公钥和私钥,其中公钥用于加密对称密钥,私钥用于解密对称密钥。

2. 发送方使用对称加密算法生成一个随机的对称密钥,并使用该对称密钥对明文进行加密。

3. 发送方使用接收方的公钥对对称密钥进行加密,并将加密后的对称密钥和加密后的密文一起发送给接收方。

4. 接收方收到密文后,使用自己的私钥解密对称密钥。

5. 接收方使用解密后的对称密钥对密文进行解密,得到明文。

通过以上流程,混合加密既保证了对称加密的高效率,又利用非对称加密解决了密钥分发等安全性问题,从而提高了加密的强度和安全性。

3. 混合加密的应用混合加密广泛应用于以下场景:3.1 安全通信混合加密常被用于保护通信过程中的敏感信息,例如在互联网上进行银行转账、在线购物等操作时,为了保护用户的隐私和资金安全,采用混合加密可以有效防止信息被窃取和篡改。

3.2 数字签名混合加密也常被用于数字签名领域。

数字签名是一种验证文件或信息真实性和完整性的技术。

发送方可以通过使用自己的私钥对文件进行签名,接收方可以使用发送方的公钥进行验签。

混合加密技术保证了私钥的安全性,从而保证数字签名的可靠性。

3.3 身份认证混合加密在身份认证中也有重要的应用。

通过私钥签名的方式,发送方可以证明自己的身份。

接收方可以使用发送方的公钥进行解密和验证。

这种方式能够有效防止身份冒充和信息泄露。

3.4 文件加密在文件加密领域,混合加密也被广泛应用。

RSA和DES加密算法详解

RSA算法可以用于生成数字签名,验证数据的完整性和来源,确保数据在传输过程中未 被篡改或伪造。

密钥管理

RSA算法可以用于密钥分发和交换,确保通信双方能够安全地共享密钥,进行加密通信。

DES的应用场景

保护金融交易

DES加密算法曾广泛应用于金融交易中,如 信用卡交易和银行转账,保护敏感信息不被 非法获取。

加密过程

将明文转换为数字后,使用公钥(e,n)进行加密,得到密文。解密过程则使用私钥(d,n)进行解密,还原出明文。

RSA算法的安全性

安全性基于大数因子分解

RSA算法的安全性主要基于大数因子分解的困难性。即使攻击者知道了公钥和密文,也很难通过计算 得到原始的明文。

密钥长度决定安全性

RSA算法的安全性取决于密钥长度。一般来说,密钥长度越长,RSA算法的安全性就越高。目前常用 的RSA密钥长度为2048位,被认为是足够安全的。

缺点

01

计算开销大

RSA加密算法相对于DES加密算法需要更多的计算资源和时间,因此在

处理大量数据时可能效率较低。

02

密钥长度较长

为了达到足够的安全强度,RSA加密算法通常需要较长的密钥长度(例

如2048位),这会增加实现和存储密钥的难度和成本。

03

可能遭受侧信道攻击

虽然RSA加密算法本身不容易遭受侧信道攻击,但在某些实现中可能会

暴露密钥信息,从而遭受攻击。

05

DES加密算法的优缺点

优点

安全性高

DES加密算法使用56位密钥,在256次试验中密和解密过程中速度较 快。

易实现

DES算法易于理解和实现,因此在许多编程语言中都 有现成的库可供使用。

缺点

密钥长度短

RSA DES 加密解密

DES 原理

• 1 初始置换 • 其功能是把输入的64位数据块按位重新组合,并把输出分 为L0、R0两部分,每部分各长3 2位,其置换规则为将输入 的第58位换到第一位,第50位换到第2位……依此类推,最 后一位是原来的第7位。L0、R0则是换位输出后的两部分, L0是输出的左32位,R0是右32位,例:设置换前的输入值为 D1D2D3……D64,则经过初始置换后的结果 为:L0=D58D50……D8;R0=D57D49……D7。 • 2 逆置换 • 经过16次迭代运算后,得到L16、R16,将此作为输入,进行 逆置换,逆置换正好是初始置换的逆运算,由此即得到密 文输出。

RSA DES 加密解密

RSA 原理

• • • • • • • • • • • • • • • • • • 找两素数p和q 取n=p*q 取t=(p-1)*(q-1) 取任何一个数e,要求满足e<t并且e与t互素(就是最大公因数为1) 取d*e%t==1 这样最终得到三个数: n d e 设消息为数M (M <n) 设c=(M**d)%n就得到了加密后的消息c 设m=(c**e)%n则 m == M,从而完成对c的解密。 注:**表示次方,上面两式中的d和e可以互换。 在对称加密中: n d两个数构成公钥,可以告诉别人; n e两个数构成私钥,e自己保留,不让任何人知道。 给别人发送的信息使用e加密,只要别人能用d解开就证明信息是由你发送的,构成了签名机制。 别人给你发送信息时使用d加密,这样只有拥有e的你能够对其解密。 rsa的安全性在于对于一个大数n,没有有效的方法能够将其分解 从而在已知n d的情况下无法获得e;同样在已知n e的情况下无法 求得d。

谢谢观赏

DES和RSA两种加密算法

DES和RSA两种加密算法DES(Data Encryption Standard)和RSA(Rivest, Shamir, 和Adleman)是两种广泛使用的加密算法,被用于保护敏感信息的安全性。

它们具有不同的加密和解密过程,并在不同应用场景中发挥作用。

DES是一种对称加密算法,它使用相同的密钥进行加密和解密操作。

它采用了经典的分组密码结构,将明文分成固定大小的块,并进行相同数量的加密和解密轮。

DES密钥的长度为56位,被分为64位进行轮次加密。

由于密钥长度较短,使得DES对于现代密码分析算法的攻击比较脆弱。

因此,DES已经被更安全和更可靠的加密算法所替代。

RSA是一种非对称加密算法,它使用两个密钥,一个公钥和一个私钥。

公钥用于加密数据,而私钥用于解密数据。

RSA的安全性基于质因数分解问题的困难性,即将大质数做乘法分解的困难性。

RSA密钥的长度可变,通常在1024位到4096位之间。

RSA算法广泛应用于数字签名、密钥交换和安全通信等领域。

尽管DES和RSA都是加密算法,但它们适用的场景和特点有所不同。

首先,DES是一种对称加密算法,而RSA是一种非对称加密算法。

这意味着在使用DES时,相同的密钥用于加密和解密,而在使用RSA时,不同的密钥用于加密和解密。

这使得RSA在密钥管理和分发方面更加便捷,但加解密的性能开销更大。

其次,DES的密钥长度较短,使得它更易受到暴力破解和密码分析的攻击。

相比之下,RSA的安全性基于质因数分解问题,要求较长的密钥长度,增加了攻击者找到合适的密钥的难度。

此外,DES和RSA在加密速度上也存在差异。

由于DES是对称加密算法,它的加密和解密速度通常较快。

相比之下,由于RSA是非对称加密算法,它的加密速度较慢。

这使得DES通常适用于要求高速加密的场景,而RSA适用于安全性要求较高的场景。

最后,DES和RSA在应用领域上有所不同。

由于DES已经被认为不再安全,它主要应用于旧系统或需要与遗留系统兼容的场景。

des算法的密钥混合运算

des算法的密钥混合运算

DES算法的密钥混合运算是指将64位密钥经过一系列变换和运算,得到16个子密钥用于轮函数中的子密钥加密操作。

具体的密钥混合运算步骤如下:

1. 将64位密钥经过置换选择1(PC-1)运算,将密钥的第57、49、41、33、25、17、9、1位分别与第8、16、24、32、40、48、56、64位构成了密钥的第1个28位子密钥的第1至28位为止,分别对应到各子密钥的第1、2、3、4、5、6、7、8位。

2. 将密钥的第56、48、40、32、24、16、8、0位分别与第7、15、23、31、39、47、55、63位构成了密钥的第2个28位子密钥的第1至28位为止,分别对应到各子密钥的第9、10、11、12、13、14、15、16位。

3. 对子密钥1和子密钥2分别进行循环左移位操作,左移位数目由DES算法的密钥位移表决定。

4. 将子密钥1和子密钥2合并为一个56位的密钥,然后经过置换选择2(PC-2)运算,得到轮函数中的子密钥K1。

5. 逐步重复步骤1至4,每次得到一个轮函数子密钥。

通过密钥混合运算,DES算法将一个64位的密钥转化为16个48位的子密钥,用于加密过程中的轮函数操作,增强了算法的安全性。

DES和AES算法详解

DES和AES算法详解DESDES简介数据加密标准(DES,Data Encryption Standard)是⼀种使⽤密钥加密的块密码,1976年被美国联邦政府的国家标准局确定为联邦资料处理标准(FIPS),随后在国际上⼴泛流传开来。

它基于使⽤56位密钥的对称算法。

这个算法因为包含⼀些机密设计元素,相对短的密钥长度以及怀疑内含美国国家安全局(NSA)的后门⽽在开始时有争议,因此DES因此受到了强烈的学院派式的审查,并以此推动了现代的块密码及其密码分析的发展。

DES是⼀种分组密码,明⽂、密⽂和密钥的分组长度都是64位,并且都是⾯向⼆进制的密码算法。

DES处理的明⽂分组长度为64位,密⽂分组长度也是64位,使⽤的密钥长度为56位(实现上函数要求⼀个64位的密钥作为输⼊,但其中⽤到的只有56位,另外8位可以⽤作奇偶校验位或者其他⽤途)。

DES的解密过程和加密相似,解密时使⽤与加密同样的算法,不过⼦密钥的使⽤次序要反过来。

DES的整个体制是公开的,系统的安全性完全靠密钥的保密。

DES算法概述DES算法框图:⼦密钥产⽣过程:算法主要包括:初始置换IP、16轮迭代的乘积变换、逆初始置换IP-1以及16个⼦密钥产⽣器。

DES算法详解密钥的产⽣DES的乘积变换部分含有16轮⾮线性变换,每⼀轮变换都⽤⼀个48⽐特的⼦密钥,共需16个不同的48⽐特的⼦密钥。

⼀个64⽐特的外部密钥经过密钥产⽣器产⽣48⽐特的16个⼦密钥。

置换1:置换1的作⽤是将56⽐特密钥K’各位上的数按规定⽅式进⾏换位。

置换后的56⽐特分别存到两个28⽐特的寄存器中。

如图:C0的各位依次为原密钥中的57,49,41,…,36位,D0的各位依次为原密钥中的63,55,…,4位。

循环左移寄存器:每个循环左移寄存器都有28⽐特,加密时,循环寄存器对C(i+1)、D(i+1)的内容是将循环寄存器对C(i)、D(i)的内容分别左移1⾄2位得到的。

各级寄存器移位的⽐特数如表所⽰:压缩置换:是从56位内容中选出48位,产⽣16轮加密的16⼦密钥。

混合加密处理流程

混合加密处理流程Cybersecurity is a growing concern in today's world, as both individuals and organizations are at risk of having their sensitive information compromised. 网络安全问题日益引起人们的关注,因为无论是个人还是组织都面临着敏感信息可能被泄露的风险。

One of the methods used to protect sensitive data is through the use of encryption. 加密是保护敏感数据的一种方法。

There are various types of encryption, but one of the most secure methods is hybrid encryption. 混合加密有多种类型,但其中最安全的一种方法是混合加密。

Hybrid encryption is a process that combines the advantages of both symmetric and asymmetric encryption to provide a high level of security. 混合加密是一种将对称加密和非对称加密的优势结合起来,以提供高水平安全性的过程。

In a hybrid encryption process, the data is first encrypted using a symmetric key, and then the symmetric key is encrypted using therecipient's public key. 在混合加密过程中,数据首先使用对称密钥进行加密,然后使用接收者的公钥对对称密钥进行加密。

基于DES和RSA的混合加密机制

基于DES和RSA的混合加密机制呈兰竺■密码是一种可以防止信息泄漏的技术.就体制而言,一般分为两类:对称密码体制和非对称密码体制.对称密码体制这类算法用同一把钥匙进行加密解密,适合对大批量数据的加密.常见的算法有DES,IDES,FEAL等.非对称密码算法是发信人和接信人之问需要进行密钥交换,目前常用的公钥密码系统基于由RSADataSecurity获得专利的算法.非对称密码体制使用公钥(Pub1jCkey)和私钥(privatekey)进行认证,签名,加密等,公钥和私钥是同时生成的,成为一对钥.用你的公钥加密的数据只有用你的私钥才能解密.一般,为了给别人发送加密的数据必须使用接信人的公钥进行加密.这样被加密的数据由只有相应的密钥的人才能解密那个数据.因为公钥密码体制跟对称密钥方式比起来加密解密时要求更多的时问,所以不合适于加密大量的数据.刚开始通信时用公钥初始化对称钥,然后使用对称钥可以得到更快的速度.更安全的效果,这种方式在SSL或IPSec等的安全协议经常被使用.下面先介绍对称密码体制和非对称密码体制中各具代表性的DES和RSA算法的基本原理,然后提出一种混合加密结构以及它的应用.一,算法简介(一)DES算法原理DES是一个分组加密算法,它以64位为分组对数据加密,其中有8位奇偶校验,有效密钥长度为j6位.64位一组的明文从算法的一端输入,64位的密文从另一端输出.DES算法的加密和解密用的是同一算法,它的安全性依赖于所用的密钥.DES对64位的明文分组进行操作,通过一个初始置换,将明文分组成左半部分Lj和右半部分Ri,各32位长.然后进行16轮完全相同的运算,数学公式:Li=Rj一1,Ri=Li一1f(Ri-1,KJ),i=1,2….16,在运算过程中数据与密钥结合.经过16轮后,左,右半部分合在一起经过一个逆置换(初始置换的逆置换),完成算法.在每一轮中,密钥进行左位移,然后再从密钥的j6位中选出48位,通过一个扩展置换将数据的右半部分扩展成48位,并通过一个异或操作与48位密钥结合,通过8个S盒将这48位替代成新的32位数据, 再将其置换一次.这些运算构成了函数f.然后,通过另一个异或运算,函数f输出与左半部分结合,其结果即成为新的右半部分,原来的右半部分成为新的左半部分.将该操作重复16次,买现DES的16轮运算.1(二)RSA算法原理RSA是一种公开密钥机理的加密算法.每个用户拥有两个密码,'一个公开Ke,一个保密Kd.对明文加密,可以使用其中任一密码,但解密必须使用另一个密码.加密/解密算法是公开的,但是算法是不可逆的.密钥的产生:(1)选择两个大素数p和q.(2)计算:n=pq(公开),欧拉函数中(n)=(p-1)(q-1)【保密)(3)然后随机选择加密密钥e,要求e和(p一1)(9—1)互质.(4)最后,利用Euclid算法计算解密密钥d,满足de=l(mod中(n)).其中n和d也要互质.数e和n是公钥,d是私钥.两个素数p和q不再需要,应该丢弃,不要让任何人知道.加密过程:(1)加密信息m(二进制表示)时,首先把m分成等长数据块ml,m2….,mi,块长s,其中2s<=n,s尽可能的大.(2)对应的密文是:ci=mie(modr1).最后得到的密文C由长度相同的分组ci组成.(三)两种算法分析(1)在加密,解密的处理效率方面,DES算法优于RSA算法.因为DES密钥的长度只有56比特,可以利用软件和硬件实现高速处理,在软件实现的时候,加密速率每秒钟可以达到几兆个字节,适合于大量信息的加密;RSA算法由于进行的都是大数计算,使得RSA最快的情况也比DES慢得多,无论是软件还是硬件实现,速度一直是RSA的缺陷,一般来说只用于少量数据加密.(2)在密钥的管理方面,RSA算法比DES算法更加优越.因为RSA算法可采用公开形式分配加密密钥,对加密密钥的更新也很容易,并且对不同的通信对象,只需对自己的解密密钥保密就行;DES算法要求通信前对密钥进行秘密分配,密钥的更换困难,对不同的通信对象,DES需产生和保管不同的密钥.在签名和认证方面,DES算法从原理上不可能实现数字签证和身份认证,但RSA算法能够容易地进行数字签证和身份认证.二,混合算法的提出(一)系统说明本文中所用的混合加密算法应用在电子售卡系统中,首先对系统作个说明.电子售卡系统是用现代网络技术来实现对电话卡自动销售和管理的智能系统.它由省级,市级等多级销售交易中心和若干销售终端组成.系统框架如图1:图1:系统框架交易中心负责对数据进行加密,解密,存储,负责处理运营商与代理商之间的信息的传递,管理与分析以及资金结算;负责实时生成销售报表和图表,负责与省级计费中心进行交互,实现固定电话的缴费充值功能,并对销售终端进行统一管理.销售终端通过无线网络(CDMA)或Ic卡方式,获取经过系统加密处理的卡数据,并打印生成用户需要的各类电话卡;销售终端通过CDMA1X网络实现电话用户的充值缴费业务,并打印用户充值缴费的发票.交易中心与销售终端的通信采取电信业的标准协议进行金融级加密传输使用DES 加密技术对交易中心和终端之间的数据传输进行端到端的加密,同时对于DES使用的密钥采用RSA加密方法,这样就大大降低了密钥管理费用.笔者把RSA算法和DES算法的优点结合起来,设计了一种由RSA算法和DES算法相结合的混合加密算法.在该系统中,用DES算法对数据进行加密,用RSA算法对DES密钥进行加密.在此混合算法中,随机数生成是加密操作不可分割的组成部分.加密密钥需要尽可能地随机,以便使生成的密钥很难再现.力Ⅱ密随机数生成器必须生成无法以计算方法推算出(低于p.05的概率)的输出;即任何推算下一个输出位的方法不得比随机猜测具有更高的成功概率.(二)混合算法随机数选取的好坏与加密系统的安全有着密切的关系,要保证选取的64位随机数具有随机性.我采用线性同余法: 选取足够大的正整数M和任意自然数nO,a,b,由递推公式:ni+l=(ani+b)modM(i=O,1,…,M-1)生成的数值序列.图2混合加密结构混合加密结构,如图2所示.首先,通过素数的生成算法,得到两个大的素数P和q,利用RSA加密算法中密钥生成算法,生成一把公开钥匙和私有密钥,其中将RSA公钥通.曼竺■过某种方式公布出去,而把RSA私钥保存.然后,通过线性同余法产生一个64位的随机数作为DES的会话密钥,对明文进行DES~JI]密和解密;最后,是利用RSA的公钥对会话密钥进行RSA加密,并将会话密钥进行加密保存,并与DES加密后的密文合并.接收发对传送过来的密文用RSA生成的私钥进行解密.(三)混合加密结构分析本系统中加密的数据量通常很大,DES算法的加,解密速度快,对每个数据分组的处理仅需很短的时间就能完成.因此,用DES对大量的数据进行加密不会影响整个系统的效率.用RSA算法对DES的密钥加密后就可将其公开,而RSA 的加密密钥也可以公开,因此,整个系统需保密的只有少量的RS,的解密密钥.该加密系统既能发挥DES算法加密速度快,安全性好的优点,又能发挥RS,算法密钥管理方便的优点.(四)混合加密算法的应用终端在首次使用时,系统下传要求终端注册的包,终端收到请求后产生随机数,并将此随机数上传给系统,注册成功后方可进行下一一部的操作.系统在下发输入包,打印包中加入对本包数据进行加密的密钥.交易中心下传数据加密过程如下:1J交易中心产生随机数B对原文D进行加密.2j交易中心从数据库取出终端注册时上传的终端注册密钥^,对随机数B进行加密生成动态密钥c.3)交易中心下传动态密钥c和密文E,如图3所示.原如蛔密——密虹图3交易中心下传数据加密过程终端解密过程如下:1)终端接收交易中心下传的动态密钥c和密文E.2)终端使用自身存储的终端密钥A对动态密钥c进行解密,生成随机数B.3j使用随机数B对密文进行解密生成原文D,如图4所示. 解动态密钥cl密如~..---------------.—.,一j●随机蜘L一——解密一1r原文D图4交易中心下传数据解密过程三,性能分析首先,安全性方面,安全问题并无常规密码体制和公开密钥密码体制之分,它都依赖于所用的算法和密码系统的设计方案.在DES算法中,对DES的16轮迭代设计进行攻击, 在目前己被证明最有效的攻击方法是穷举搜索.但是由于DES是使用的56位的密钥进行加密的,因此要进行256次的穷举搜索,若采用穷举法进行攻击需要用2000多年,即使通过穷举搜索破译了DES加密,那么在时间上至少已经过了信息需要保密的期限.其次,在此加密算法中,用线性同余法产生的仂随机数作为DES算法的密钥的,而且此密钥只使用一次,每次加密的密钥都不相同,减少了密钥被破解的机会.因此,我们可以说,此DES加密算法在目前来说是安全的.对RS,算法来说,RSA算法里的公开密钥和私人密钥是一对大素数(通常大于100位十进制数)的函数,从一个公开密钥和密文中恢复出明文的难度等价于分解两个大素数之积.而分解两个大素数之积还是数学中的一个难题.所以,就目前来说,混合加密算法是比较安全的.其次,对于复杂度,DES算法的时间复杂度为0(n),空间复杂度为0(n).由于RSA算法要加密的对象始终是用来作为DES:~I1密会话密钥的一个64~F_的仂随机数,所以H,tI'Hq复杂度和空间复杂度为常量0(1).根据上面的讨论,可以得到如下结论:混合加密算法的时间复杂度和空间复杂度都为0(n).应该说,基于DES/RSA的混合加密算法优点是原理简单,易于理解,易于实现,安全性很高,且仅依赖于密钥,软硬件实现简单经济,较好地符合了加密算法的设计准则;缺点是作为DES种子密钥的仂随机数该如何产生涠(作者单位:南京邮电大学计算机学院研究生部)。

混合加密算法(RSA和DES)

混合加密算法(RSA和DES)⼀、混合加密的理由 a、前⾯提及了和这两种加解密算法,由于随着计算机系统能⼒的不断发展,DES的安全性⽐它刚出现时会弱得多,追溯历史破解DES 的案例层出不穷,⼀台实际的机器可以在数天内破解DES是让某些⼈相信他们不能依赖DES的安全性的唯⼀⽅法。

⽽相对于DES,RSA的安全性则相对⾼些,虽然破解RSA的案例也有,但其所付出的代价是相对⼤的(相对DES),如今RSA的密钥也在升级,这说明破解RSA的难度也在增⼤。

b、在中提及到RSA加密明⽂会受密钥的长度限制,这就说明⽤RSA加密的话明⽂长度是有限制的,⽽在实际情况我们要进⾏加密的明⽂长度或许会⼤于密钥长度,这样⼀来我们就不得不舍去RSA加密了。

对此,DES加密则没有此限制。

鉴于以上两点(个⼈观点),单独的使⽤DES或RSA加密可能没有办法满⾜实际需求,所以就采⽤了RSA和DES加密⽅法相结合的⽅式来实现数据的加密。

其实现⽅式即: 1、信息(明⽂)采⽤DES密钥加密。

2、使⽤RSA加密前⾯的DES密钥信息。

最终将混合信息进⾏传递。

⽽接收⽅接收到信息后: 1、⽤RSA解密DES密钥信息。

2、再⽤RSA解密获取到的密钥信息解密密⽂信息。

最终就可以得到我们要的信息(明⽂)。

⼆、实现例⼦:结合前⾯RSA和DES加密:/// <summary>/// RSA和DES混合加密/// </summary>/// <param name="data">待加密数据</param>/// <param name="publicKey">RSA公钥</param>/// <returns></returns>public Param Encrypt(string data, string publicKey){//加密数据DESSecurity DES = new DESSecurity();string DESKey = DES.GenerateKey();string encryptData = DES.Encrypt(data, DESKey);//加密DESkeyRSASecurity RSA = new RSASecurity();string encryptDESKey = RSA.Encrypt(DESKey, publicKey);Param mixParam = new Param();mixParam.DESKey = encryptDESKey;mixParam.Data = encryptData;return mixParam;}/// <summary>/// RSA和DES混合解密/// </summary>/// <param name="data">待解密数据</param>/// <param name="key">带解密的DESKey</param>/// <param name="privateKey">RSA私钥</param>/// <returns></returns>public string Decrypt(string data, string key, string privateKey){//解密DESKeyRSASecurity RSA = new RSASecurity();string DESKey = RSA.Decrypt(key, privateKey);//解密数据DESSecurity DES = new DESSecurity();return DES.Decrypt(data, DESKey);}Demo下载:。

DES、AES、RSA等常用加密算法介绍与比较

DES、AES、RSA等常用加密算法介绍与比较文本先简单介绍常用的加密算法,后面将逐步推送每个加密算法的加密原理与应用及 java 实现方式。

加密算法分对称加密和非对称算法,其中对称加密算法的加密与解密密钥相同,非对称加密算法的加密密钥与解密密钥不同,此外,还有一类不需要密钥的散列算法。

常见的对称加密算法主要有 DES、3DES、AES 等,常见的非对称算法主要有 RSA、DSA 等,散列算法主要有 SHA-1、MD5 等。

对称算法又可分为两类。

一次只对明文中的单个位(有时对字节)运算的算法称为序列算法或序列密码。

另一类算法是对明文的一组位进行运算(即运算之前将明文分为若干组,然后分别对每一组进行运算,这些位组称为分组),相应的算法称为分组算法或分组密码。

DES 加密算法DES 加密算法是一种分组密码,以 64 位为分组对数据加密,它的密钥长度是 56 位,加密解密用同一算法。

DES 加密算法是对密钥进行保密,而公开算法,包括加密和解密算法。

这样,只有掌握了和发送方相同密钥的人才能解读由 DES 加密算法加密的密文数据。

因此,破译 DES 加密算法实际上就是搜索密钥的编码。

对于 56 位长度的密钥来说,如果用穷举法来进行搜索的话,其运算次数为 2 的 56 次方。

3DES(Triple DES)是基于 DES 的对称算法,对一块数据用三个不同的密钥进行三次加密,强度更高;AES 加密算法AES 加密算法是密码学中的高级加密标准,该加密算法采用对称分组密码体制,密钥长度的最少支持为 128、192、256,分组长度 128 位,算法应易于各种硬件和软件实现。

这种加密算法是美国联邦政府采用的区块加密标准,AES 标准用来替代原先的 DES,已经被多方分析且广为全世界所使用。

RSA 加密算法RSA 加密算法是目前最有影响力的公钥加密算法,并且被普遍认为是目前最优秀的公钥方案之一。

RSA 是第一个能同时用于加密和数宇签名的算法,它能够抵抗到目前为止已知的所有密码攻击,已被 ISO 推荐为公钥数据加密标准。

md5, ase, rsa原理

md5, ase, rsa原理

MD5、AES和RSA是三种不同的加密算法,它们的原理各不相同。

MD5是一种单向加密算法,其全称为message digest algorithm 5(信息摘要算法)。

它可以将任意长度的数据转换为固定长度的二进制字符串,通常用于生成数据的唯一标识或校验码。

MD5的原理是基于哈希函数的,它

将输入的数据进行一系列的位操作和模运算,得到一个固定长度的输出。

由于哈希函数的特性,输入数据的微小变化都会导致输出的巨大差异,因此MD5算法可以用于检测数据的完整性。

AES是一种对称加密算法,其全称为Advanced Encryption Standard(高级加密标准)。

它可以将任意长度的数据转换为固定长度的密文,并且可以通过相同的密钥进行加密和解密。

AES的原理是基于矩阵运算和代换运算的,它将输入的数据分成固定长度的块,然后对每个块进行多次迭代运算,每次迭代中都使用一个密钥进行加解密操作。

由于AES算法具有高度的对称性

和迭代性,可以保证加密和解密过程的严格对应关系,同时加密速度也很快。

RSA是一种非对称加密算法,其全称为Rivest-Shamir-Adleman。

它可以将任意长度的数据转换为固定长度的密文,并且需要使用一对公钥和私钥进行加密和解密。

RSA的原理是基于数论的,它将原始数据和一个大数相乘得

到一个加密后的数据,然后用私钥进行解密得到原始数据。

由于RSA算法使用的是非对称密钥,因此可以保证数据的机密性和完整性。

总的来说,这三种加密算法各有其特点和应用场景,可以根据具体需求选择合适的算法进行数据加密和安全保护。

ASE加密算法简介

ShiftRows是针对矩阵的每一个横列操作的步骤。 在此 步骤中,每一行都向左循环位移某个偏移量。在AES中 (区块大小128位),第一行维持不变,第二行里的每 个字节都向左循环移动一格。同理,第三行及第四行向 左循环位移的偏移量就分别是2和3。

在MixColumns步骤,每一直行

的四个字节通过线性变换互相结 合。每一直行的四个元素分别当 作1,x,x2,x3的系数,合并即为 GF(28)中的一个多项式,接着将 此多项式和一个固定的多项式 c(x) = 3x3 + x2 + x + 2在modulo x4 + 1下相乘。此步骤亦可视为 Rijndael有限域之下的矩阵乘法。 MixColumns函数接受4个字节的 输入,输出4个字节,每一个输 入的字节都会对输出的四个字节 造成影响。因此ShiftRows和 MixColumns两步骤为这个密码 系统提供了扩散性。最后一个加 密循环中省略MixColumns步骤, 而以另一个AddRoundKey取代。

Rijndael是由Daemen和Rijmen早期所设计的Square改

良而来;而Square则是由SHARK发展而来。 不同于它的前任标准DES,Rijndael使用的是置换-组 合架构,而非Feistel架构。AES在软件及硬件上都能快 速地加解密,相对来说较易于实现,且只需要很少的 存储器。作为一个新的加密标准,目前正被部署应用 到更广大的范围。

AES算法主要由密钥拓展、加密模块和解密模块三部 分组成。分组长度(Nb)、密钥长度(Nk)和加密 轮数(Nr)的关系如下图所示

加密时,各轮AES加密循环

(除最后一轮外)均包含4 个步骤: AddRoundKey步骤,回合 金钥将会与原矩阵合并。 在每次的加密循环中,都 会由主密钥产生一把回合 金钥(通过Rijndael密钥生 成方案产生),这把金钥 大小会跟原矩阵一样,以 与原矩阵中每个对应的字 节作异或(⊕)加法。

ASE DES混合加密

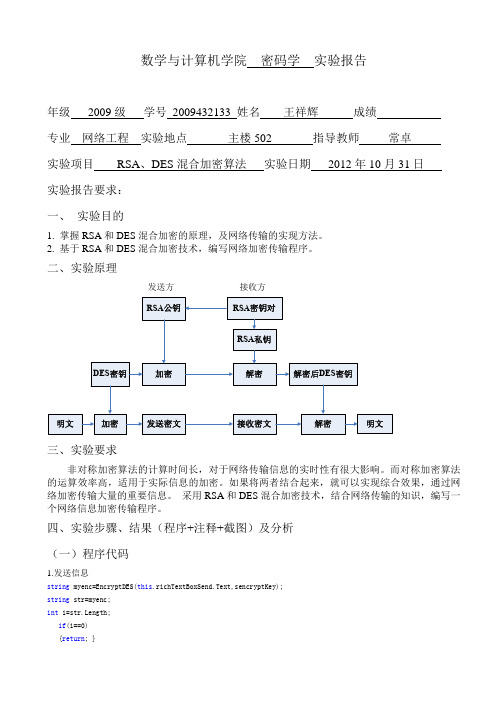

数学与计算机学院密码学实验报告年级2009级学号2009432133 姓名王祥辉成绩专业网络工程实验地点主楼502 指导教师常卓实验项目RSA、DES混合加密算法实验日期2012年10月31日实验报告要求:一、实验目的1. 掌握RSA和DES混合加密的原理,及网络传输的实现方法。

2. 基于RSA和DES混合加密技术,编写网络加密传输程序。

二、实验原理发送方接收方三、实验要求非对称加密算法的计算时间长,对于网络传输信息的实时性有很大影响。

而对称加密算法的运算效率高,适用于实际信息的加密。

如果将两者结合起来,就可以实现综合效果,通过网络加密传输大量的重要信息。

采用RSA和DES混合加密技术,结合网络传输的知识,编写一个网络信息加密传输程序。

四、实验步骤、结果(程序+注释+截图)及分析(一)程序代码1.发送信息string myenc=EncryptDES(this.richTextBoxSend.Text,sencryptKey);string str=myenc;int i=str.Length;if(i==0){return; }else{i*=2;} //因为str为Unicode编码,每个字符占字节,所以实际字节数应*2byte[] datasize=new byte[4];datasize=System.BitConverter.GetBytes(i); //将位整数值转换为字节数组byte[] sendbytes=System.Text.Encoding.Unicode.GetBytes(str); //转字节数组try{ NetworkStream netStream=new NetworkStream(clientSocket); //首字节记录发送数据大小netStream.Write(datasize,0,4); //发送记录发送数据大小的数据netStream.Write(sendbytes,0,sendbytes.Length); //发送数据netStream.Flush();this.richTextBoxSend.Rtf="";}2.获取公钥MemoryStream ms = new MemoryStream(); //创建MemoryStream流BinaryFormatter bf = new BinaryFormatter(); //二进制格式化NetworkStream netStream=new NetworkStream(clientSocket); //创建NetworkStream流byte[] datasize=new byte[4]; //存放首字节netStream.Read(datasize,0,4); //从NetworkStream流读int size=System.BitConverter.ToInt32(datasize,0); //确定传送数据的大小Byte[] message=new byte[size]; //存放数据int dataleft=size; //剩余的要读取字节数int start=0; //起始位置while(dataleft>0) //读取过程{ int recv=netStream.Read(message,start,dataleft);ms.Write(message, 0, recv);start+=recv;dataleft-=recv; }ms.Position=0; //MemoryStream操作位置标记规零rsa = new RSACryptoServiceProvider();rsa.KeySize = 1024;rsa.ImportParameters((RSAParameters)bf.Deserialize(ms)); //得到从MemoryStream经反序列化的公钥string publickey=rsa.ToXmlString(false); //公钥转字符串3.公钥加密DES密钥byte[] symKeyEncrypted;//对称加密密钥byte[] symIVEncrypted;//对称加密初始化向量NetworkStream ns = new NetworkStream(clientSocket);//创建NetworkStream流symm = new TripleDESCryptoServiceProvider();symm.KeySize = 192;symKeyEncrypted = rsa.Encrypt(Encoding.UTF8.GetBytes(sencryptKey), false);//使用RSA 算法对数据进行加密************symIVEncrypted = rsa.Encrypt(Keys, false);//keys为要加密的数据,参数为true则使用OAEP 填充(仅在运行Microsoft Windows XP 或更高版本的计算机上可用)执行直接的RSA 加密。

HTTPS原理中的混合加密模式

HTTPS原理中的混合加密模式在互联网的时代,网络安全问题日益严重,数据的传输和存储安全成为了企业和个人必须重视的方面。

为了保护网络通信的隐私和安全性,HTTPS应运而生。

HTTPS(Hypertext Transfer Protocol Secure)是一种通过计算机网络进行安全通信的传输协议。

它在HTTP的基础上加入了SSL/TLS协议来加密数据传输,提供更高级别的安全保护。

HTTPS的加密过程主要依赖于混合加密模式。

混合加密模式结合了对称加密和非对称加密两种加密算法的优点,实现了高效和安全的数据传输。

首先,让我们来了解一下对称加密算法。

对称加密算法使用同样的密钥将数据进行加密和解密。

加密时,原始数据通过密钥进行加密,生成密文。

解密时,密文通过同样的密钥进行解密,恢复出原始数据。

常见的对称加密算法有DES、AES等。

然而,对称加密算法在密钥的传输上存在一些问题。

密钥的传输需要确保安全性,如果密钥被中途窃取,那么整个通信过程就会暴露在攻击者的威胁之下。

在这种情况下,非对称加密算法便应运而生。

非对称加密算法使用一对密钥,包括公钥和私钥。

公钥可以公开给其他人使用,而私钥则需要严格保密。

公钥用于加密数据,私钥用于解密数据。

这种加密方式可以确保密钥的安全传输,但是非对称加密算法的计算量较大,速度较慢。

为了充分利用对称加密算法的高效和非对称加密算法的安全,混合加密模式应运而生。

混合加密模式的实现过程如下:1. 首先,客户端向服务器发送一个连接请求,请求建立HTTPS连接。

2. 服务器接收到请求后,将服务器的公钥发送给客户端。

3. 客户端使用服务器的公钥对一个随机生成的对称密钥进行加密,并将加密后的对称密钥发送给服务器。

4. 服务器使用私钥对接收到的加密对称密钥进行解密,获取到对称密钥。

5. 客户端和服务器使用对称密钥进行通信。

对称密钥只在当前会话中使用,保证了数据的安全性。

通过混合加密模式,HTTPS实现了数据的机密性、完整性和身份认证。

java后台加密解密方法

java后台加密解密方法Java后台加密解密方法在当今互联网安全领域中具有重要意义。

为了保护数据的安全,各种加密算法应运而生。

本文将介绍几种常见的Java后台加密解密方法,包括RSA、AES、DES和SM2。

1.RSA加密解密原理及实现RSA是一种非对称加密算法,其公钥和私钥是成对存在的。

使用公钥加密后的数据只能通过私钥进行解密。

在Java中,我们可以使用KeyPairGenerator生成一对公私钥,然后使用RSAPrivateKey对数据进行解密。

2.AES加密解密原理及实现AES是一种对称加密算法,加密和解密过程使用相同的密钥。

在Java中,我们可以使用Java的加密库如Java Cryptography Extension (JCE)实现AES 加密解密。

3.DES加密解密原理及实现DES是一种对称加密算法,其加密过程和解密过程使用不同的密钥。

在Java中,我们可以使用Java Cryptography Extension (JCE)实现DES加密解密。

4.SM2加密解密原理及实现SM2是一种国密算法,具有非对称加密和对称加密的特点。

在前端,我们可以使用SM2加密请求参数,然后在后台使用对应的私钥进行解密。

在Java 中,我们可以使用Hutool库实现SM2加密解密。

5.总结:选择合适的加密解密方法及注意事项在实际应用中,选择合适的加密解密方法至关重要。

需要考虑数据安全性、算法复杂度、性能和兼容性等因素。

此外,还需注意以下几点:- 加密解密算法应根据实际需求进行选择,如对称加密算法适用于加密大量数据,非对称加密算法适用于加密少量数据;- 加密密钥和解密密钥应妥善保管,避免泄露;- 在传输加密数据时,应注意防范中间人攻击,可以使用SSL/TLS等安全协议进行保护;- 定期更新和升级加密算法,以应对潜在的安全威胁。

本文介绍了Java后台加密解密方法,包括RSA、AES、DES和SM2。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

数学与计算机学院密码学实验报告年级2009级学号2009432133 姓名王祥辉成绩专业网络工程实验地点主楼502 指导教师常卓实验项目RSA、DES混合加密算法实验日期2012年10月31日实验报告要求:一、实验目的1. 掌握RSA和DES混合加密的原理,及网络传输的实现方法。

2. 基于RSA和DES混合加密技术,编写网络加密传输程序。

二、实验原理发送方接收方三、实验要求非对称加密算法的计算时间长,对于网络传输信息的实时性有很大影响。

而对称加密算法的运算效率高,适用于实际信息的加密。

如果将两者结合起来,就可以实现综合效果,通过网络加密传输大量的重要信息。

采用RSA和DES混合加密技术,结合网络传输的知识,编写一个网络信息加密传输程序。

四、实验步骤、结果(程序+注释+截图)及分析(一)程序代码1.发送信息string myenc=EncryptDES(this.richTextBoxSend.Text,sencryptKey);string str=myenc;int i=str.Length;if(i==0){return; }else{i*=2;} //因为str为Unicode编码,每个字符占字节,所以实际字节数应*2byte[] datasize=new byte[4];datasize=System.BitConverter.GetBytes(i); //将位整数值转换为字节数组byte[] sendbytes=System.Text.Encoding.Unicode.GetBytes(str); //转字节数组try{ NetworkStream netStream=new NetworkStream(clientSocket); //首字节记录发送数据大小netStream.Write(datasize,0,4); //发送记录发送数据大小的数据netStream.Write(sendbytes,0,sendbytes.Length); //发送数据netStream.Flush();this.richTextBoxSend.Rtf="";}2.获取公钥MemoryStream ms = new MemoryStream(); //创建MemoryStream流BinaryFormatter bf = new BinaryFormatter(); //二进制格式化NetworkStream netStream=new NetworkStream(clientSocket); //创建NetworkStream流byte[] datasize=new byte[4]; //存放首字节netStream.Read(datasize,0,4); //从NetworkStream流读int size=System.BitConverter.ToInt32(datasize,0); //确定传送数据的大小Byte[] message=new byte[size]; //存放数据int dataleft=size; //剩余的要读取字节数int start=0; //起始位置while(dataleft>0) //读取过程{ int recv=netStream.Read(message,start,dataleft);ms.Write(message, 0, recv);start+=recv;dataleft-=recv; }ms.Position=0; //MemoryStream操作位置标记规零rsa = new RSACryptoServiceProvider();rsa.KeySize = 1024;rsa.ImportParameters((RSAParameters)bf.Deserialize(ms)); //得到从MemoryStream经反序列化的公钥string publickey=rsa.ToXmlString(false); //公钥转字符串3.公钥加密DES密钥byte[] symKeyEncrypted;//对称加密密钥byte[] symIVEncrypted;//对称加密初始化向量NetworkStream ns = new NetworkStream(clientSocket);//创建NetworkStream流symm = new TripleDESCryptoServiceProvider();symm.KeySize = 192;symKeyEncrypted = rsa.Encrypt(Encoding.UTF8.GetBytes(sencryptKey), false);//使用RSA 算法对数据进行加密************symIVEncrypted = rsa.Encrypt(Keys, false);//keys为要加密的数据,参数为true则使用OAEP 填充(仅在运行Microsoft Windows XP 或更高版本的计算机上可用)执行直接的RSA 加密。

否则,如果为false,则使用PKCS#1 1.5 版填充。

返回值int i=symKeyEncrypted.Length;//对称加密密钥长度byte[] datasize=new byte[4];//存放首字节datasize=System.BitConverter.GetBytes(i);//将指定的数据转换为字节数组ns.Write(datasize,0,4);//向netstream流写;datasize为类型Byte 的数组,该数组包含要写入NetworkStream 的数据。

0为buffer 中开始写入数据的位置;为要写入NetworkStream 的字节数ns.Write(symKeyEncrypted, 0, symKeyEncrypted.Length);ns.Flush();//刷新流中的数据int j=symIVEncrypted.Length;//对称加密初始化向量的长度byte[] datasize2=new byte[4];datasize2=System.BitConverter.GetBytes(i);//将指定的数据转换为字节数组ns.Write(datasize2,0,4);ns.Write(symIVEncrypted, 0, symIVEncrypted.Length);ns.Flush();4.DES加密解密加密:byte[] rgbKey = Encoding.UTF8.GetBytes(encryptKey.Substring(0,8));byte[] rgbIV = Keys;//初始化向量byte[] inputByteArray = Encoding.UTF8.GetBytes(encryptString);//需要加密的明文转为字节数组DESCryptoServiceProvider dCSP = new DESCryptoServiceProvider();//创建DESCryptoServiceProvider 对象MemoryStream mStream = new MemoryStream();//CryptoStream cStream = newCryptoStream(mStream,dCSP.CreateEncryptor(rgbKey,rgbIV),CryptoStreamMode.Write);cStream.Write(inputByteArray,0,inputByteArray.Length);//将一个字节序列写入当前CryptoStream,并将流中的当前位置提升写入的字节数。

为buffer 中的字节偏移量cStream.FlushFinalBlock();//用缓冲区的当前状态更新基础数据源或储存库,随后清除缓冲区。

return Convert.ToBase64String(mStream.ToArray());//将指定的由以64 为基的数字组成的值的String 表示形式转换为等效的8 位无符号整数数组。

解密:byte[] rgbKey = Encoding.UTF8.GetBytes(decryptKey);byte[] rgbIV = Keys;//初始化向量byte[] inputByteArray = Convert.FromBase64String(decryptString);//将指定的由以64 为基的数字组成的值的String 表示形式转换为等效的8 位无符号整数数组。

DESCryptoServiceProvider DCSP = new DESCryptoServiceProvider();MemoryStream mStream = new MemoryStream();CryptoStream cStream = newCryptoStream(mStream,DCSP.CreateDecryptor(rgbKey,rgbIV),CryptoStreamMode.Write);cStream.Write(inputByteArray,0,inputByteArray.Length);//将一个字节序列写入当前CryptoStream,并将流中的当前位置提升写入的字节数。

/inputByteArray为字节数组。

此方法将inputByteArray.Length个字节从0复制到当前流。

cStream.FlushFinalBlock();//用缓冲区的当前状态更新基础数据源或储存库,随后清除缓冲区。

return Encoding.UTF8.GetString(mStream.ToArray());//返回解密后的数组 MemoryStream ToArray5.获得对称密钥private void getSymmetricKey(Socket socket)//获得对称密钥{ NetworkStream netStream=new NetworkStream(socket);byte[] datasize=new byte[4];//字节数组netStream.Read(datasize,0,4);//读取个字节int size=System.BitConverter.ToInt32(datasize,0);//返回由字节数组中指定位置的四个字节转换来的32 位有符号整数。

Byte[] message=new byte[size];//int dataleft=size;int start=0;while(dataleft>0){ int recv=netStream.Read(message,start,dataleft);start+=recv;dataleft-=recv; }symm = new TripleDESCryptoServiceProvider();//TripleDESCryptoServiceProvider对象实例化symm.KeySize = 192;byte[] decryptKey = rsa.Decrypt(message,false);//使用RSA 算法对数据进行解密//message是要解密的数据如果为true,则使用OAEP 填充(仅在运行Microsoft Windows XP 或更高版本的计算机上可用)执行直接的RSA 解密;否则,如果为false,则使用PKCS#1 1.5 版填充。