JUNIPER-技术交流IPG

Juniper防火墙新手教程10:Juniper防火墙使用固定IP接入上网

Juniper防火墙新手教程10:Juniper 防火墙使用固定IP接入上网分类: Juniper学习作者: 刘苏平Juniper防火墙有多种上网接入方法:固定IP,DHCP自动获取IP,ADSL拨号。

这三种接入方式基本涵盖了目前所有的上网接入方法,是Juniper防火墙具有很强的网络适应能力。

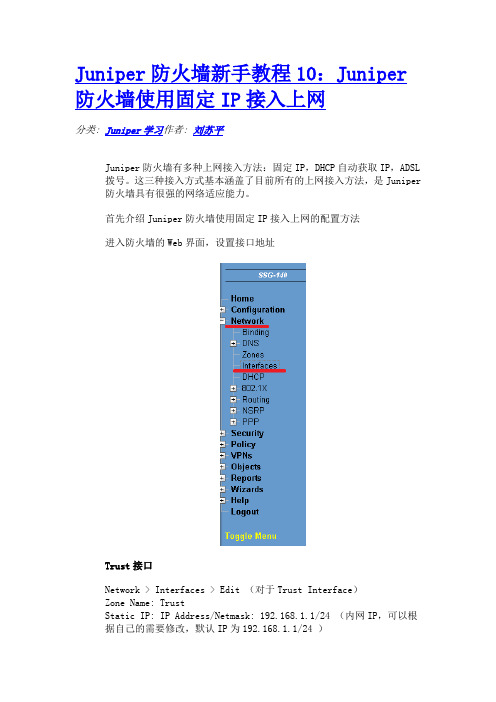

首先介绍Juniper防火墙使用固定IP接入上网的配置方法进入防火墙的Web界面,设置接口地址Trust接口Network > Interfaces > Edit (对于Trust Interface)Zone Name: TrustStatic IP: IP Address/Netmask: 192.168.1.1/24 (内网IP,可以根据自己的需要修改,默认IP为192.168.1.1/24 )Interface Mode: NAT默认的管理地址(Manage IP)与接口地址相同,但也可以更改,但管理地址必须与接口地址在同一网段中。

Untrust接口Network > Interfaces > Edit (对于Untrust Interface)Zone Name: UntrustStatic IP: IP Address/Netmask: 外网IP (输入接入商给的外网IP 及掩码地址)Interface Mode: Route设置路由只有对于使用固定IP地址线路接入方式,才需要设置默认路由。

其他两种接入方式,防火墙会自动添加默认路由的。

Network > Routing > Destination选择trust-vr,NewIP Address/Netmask: 0.0.0.0/0.0.0.0选择Gageway,Interface选择Untrust接口,Gateway IP Address填写接入商提供的网关IP。

设置策略部分低端的防火墙中默认有一条From Trust To Untrust,原地址为ANY,目标地址为ANY,服务为ANY的允许策略。

juniper交换机命令juniper交换机配置命令整理

juniper交换机命令juniper 交换机配置命令整理导读:就爱阅读网友为您分享以下“juniper 交换机配置命令整理”的资讯,希望对您有所帮助,感谢您对 的支持!设置交换机名字set system host-name BaoGaoTing端口镜像set ethernet-switching-options analyzer debug input ingress interface ge-0/0/0.0set ethernet-switching-options analyzer debug input egress interface ge-0/0/0.0set ethernet-switching-options analyzer debug output interface ge-0/0/4.0Dual-partition的主要目的:解决异常断电设备无法启动的问题request system snapshot media internal slice alternate request system snapshot slice alternate //主备之间备份request system reboot slice alternate media internal // 指定从另外一个分区启动,下一次启动就会默认从上次启动的分区启动junos os,记忆功能QinQ 配置基本的set ethernet-switching-options dot1q-tunneling ether-type 0x8100 封装协议set vlans qinqvlan vlan-id 2821set vlans qinqvlan dot1q-tunnelingset interfaces ge-0/0/28 unit 0 family ethernet-switching vlan members 2821 上行端口set ethernet-switching-options dot1q-tunneling ether-type 0x8100set vlans cust1 vlan-id 100set vlans cust1 interface ge-0/0/1.0set vlans cust1 interface ge-0/0/2.0灵活的set ethernet-switching-options dot1q-tunneling ether-type 0x8100 ##set interfaces ge-0/0/27 unit 0 family ethernet-switching port-mode access ##下行端口set interfaces ge-0/0/27 unit 0 family ethernet-switching vlan members qinq ##用户Vlan为qinq 管理Vlan为Vlan600是透传上去的set interfaces ge-0/0/27 unit 0 family ethernet-switching vlan members vlan600 ** 注意点:一般情况下是不可以同时两个access的,--那样就做成trunk模式** 除非有一个vlan是dot1q-tunnel,而且需要tunnel vlan必须得有customer-vlan的,没有customer-vlan是无法提交成功的set vlans qinq vlan-id 4000 ##//灵活qinq,对于内层标签2-150的tag加上外层4000set vlans qinq interface ge-0/0/27.0set vlans qinq dot1q-tunneling customer-vlans 2-150接入交换机配置setinterfaces ge-0/1/1 unit 0 family ethernet-switching port-mode trunkset interfaces ge-0/1/1 unit 0 family ethernet-switching vlan members 2set interfaces ge-0/1/1 unit 0 family ethernet-switching native-vlan-id 600 **由于上联汇聚交换机的端口为Access口所以要透传的Vlan为native-Vlan##root用户名密码set system root-authentication encrypted-password "$1$z2Z28Ixe$AScMP7uMvMHY3fy8dgtm11" ##用户idset system login user juniper uid 2100 ##设置root用户为超级用户set system login user juniper class super-user##远程用户名和密码set system login user juniper authentication encrypted-password "$1$qUdu0s0Z$vGS88V0jrjhsPnQOTF9oy/" ##启用telnet set system services telnet connection-limit 10 set system services telnet rate-limit 10##端口模式为accesset interfaces ge-0/0/0 unit 0 family ethernet-switching port-mode access ##端口加入Vlan为600 set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members 600 ##端口为trunkset interfaces ge-0/1/0 unit 0 family ethernet-switching port-mode trunk ##允许通过Vlan为600 set interfaces ge-0/1/0 unit 0 family ethernet-switching vlan members 600 ##设置Vlan600的ip地址set interfaces vlan unit 600 family inet address 172.30.0.16/24 ##设置默认网关set routing-options static route 0.0.0.0/0 next-hop 172.30.0.1 ##开启Vlan的三层接口set vlans default l3-interface vlan.0 ##创建Vlan 名字为mgt id 为600 set vlans mgt vlan-id 600 ##开启Vlans mgt的三层接口set vlans mgt l3-interface vlan.600 ##开启Vlans mgt的三层接口set poe interface all X配置VLAN的L3接口地址set vlans name l3-interface vlan.xxset interface vlan xx unit xx family inet address x.x.x.x/24将某个交换端口添加到创建好的VLAN中set interface ge-0/0/x unit 0 family ethernet-switching port-mode access vlan members name 配置TRUNK端口set interface ge-0/0/23 unit 0 family ethernet-switching port-mode trunk native-vlan-id 1 vlan member xx预提交commit check清除LED灯报警clear alarm trafficclear alarm eventEX2200 ALARM告警灯亮红灯:show chassis alarmshow system alarmrequest system configuration rescue save/delete set chassis alarmmanagement-ethernet link-down ignore 管理口状态警告信息灯关闭set chassis alarm ethernet link-down ignore 交换机端口状态警告信息灯关闭igmp 开启set protocols igmp-snooping vlan alldeactivate protocols igmp-snooping开启生成树Set protocol stp恢复出厂设置load factory defaultDual-partition的主要目的:解决异常断电设备无法启动的问题request system snapshot media internal slice alternate //主备之间备份request system reboot slice alternate media internal // 指定从另外一个分区启动,下一次启动就会默认从上次启动的分区启动junos os,记忆功能dhcp 配置set system services dhcp pool 100.1.1.0/24 address-range low 100.1.1.10set system services dhcp pool 100.1.1.0/24 address-range high 100.1.1.200set system services dhcp pool 100.1.1.0/24 default-lease-time 7200set system services dhcp pool 100.1.1.0/24 router 100.1.1.254将端口设置为三层模式。

Juniper常用配置

Juniper常用配置Juniper 常用配置一、基本操作1、登录设备系统初始化用户名是roo t,密码是空。

在用户模式下输入configure或者是edit可以进入配置模式。

2、设置用户名:set host-name EX4200。

3、配置模式下运行用户模式命令,则需要在命令前面加一个run,如:run show interface 。

4、在show 后面使用管道符号加上display set将其转换成set 格式命令show protocols ospf | display set 。

5、在需要让配置生效需要使用commit命令,在commit之前使用commit check来对配置进行语法检查。

如果提交之后,可以使用rollback进行回滚,rollback 1回滚上一次提前之前的配置,rollback 2则是回滚上 2 次提交之前的配置。

6、交换机重启:request system reboot7、交换机关机:request system halt二、交换机基本操作2.1 设置root密码交换机初始化用户名是root 是没有密码的,在进行commit 之前必须修改root 密码。

明文修改方式只是输入的时候是明文,在交换机中还是以密文的方式存放的。

实例:明文修改方式:lab@EX4200-1# top[edit]lab@EX4200-1# edit system[edit system]lab@EX4200-1# set root-authentication plain-text-password2.2 设置删除主机名实例:#"设置主机名为EX4200"lab@EX4200-1# edit system[edit system]lab@EX4200-1# set host-name EX4200#”删除命令”#lab@EX4200-1# edit system[edit system]lab@EX4200-1# delete host-name EX42002.3 开启Telnet登陆服务说明:在默认缺省配置下,EX 交换机只是开放了http 远程登陆方式,因此如果想通过telnet登陆到交换机上,必须在系统中打开telnet 服务。

Juniper动态IP点到点VPN配置

注意:

• 以下是公司B的配置,与公司A差不多. • 主要是动态IP这边在Local ID里填写的地址,在固定IP那边选

择对方地址时就要选择Dynamic IP Address,注意对应关系. • 本例中公司B 的Gateway正确填写方法如下:

Classification 12/26/2019 Copyright 2009 Trend Micro Inc. 20

公司B VPN 策略的配置

公司A的Local ID填什 么 那公司B的peer ID

要填一样的

21

公司B VPN Gateway的设置

这部份与公司A不一样 的地方是公司B这地方

Juniper SSG 安全网关 IPsec Site-to-Site VPN配置模版 本例采用一方动态IP 一方为固定IP

环境介绍:

Copyright 2009 Trend Micro Inc.

IPsec Site-to-Site VPN 配置步骤

• 公司A部分的Site to Site VPN设置 – VPN Gateway的设置 – VPN 的设置 – 策略的设置

13

公司A IKE VPN配置

选择Trust

再新建一个内 部地址

14

公司A IKE VPN配置

点击OK

15

公司A VPN 策略配置

Trust

Untrust

创建VPN策 略

新建

16

公司A VPN 策略配置

下拉菜单选 择Tunnel

17

公司A 内网 网段

公司B 内网 网段

Juniper简单入门介绍-端口,静态路由,策略

Juniper简单入门介绍-端口,静态路由,策略Juniper简单入门介绍(配置端口,静态路由,配置防火墙策略)登陆Juniper设备后,需输入edit或者configuration 命令进入系统配置模式Juniper 系统自带命令和变量可按“空格”键补齐Juniper 系统“用户自定义”变量可按TAB键补齐一、配置端口Juniper配置端口是基于物理端口下的逻辑端口进行配置,例如set interfaces ge-0/0/5 unit 0 family inet address 192.168.1.1 以上命令为ge-0/0/5口添加一个ip地址为192.168.1.1,其中unit为逻辑端口单元,范围0~16385,若再执行命令set interfaces ge-0/0/5 unit 1 family inet address 192.168.2.1 则ge-0/0/5现在有两个ip分别为192.168.1.1和192.168.2.1 以上命令也可以写成set interfaces ge-0/0/5.0 family inet address 192.168.1.1其中.0代表unit 0二、配置静态路由举例:现有网段125.39.91.240/28Juniper ge-0/0/0.0 设置ip为192.168.88.1set routing-options static route 0.0.0.0/0 next-hop 192.168.88.1其中0.0.0.0/0 表示任意目标地址,192.168.88.1为路由器直连网关。

再举例:让所有访问192.168.77.X的路由走192.168.99.1set routing-options static route 192.168.77.0/24 next-hop 192.168.99.1以上192.168.77段,掩码为24,而192.168.99.1为路由器直连网关。

juniper交换机详细配置手册

命பைடு நூலகம்行配置指导手册

Version 1.0

目录 1 交换机基础知识 ........................................................................................................................................... 6

2 操作指导 .................................................................................................................................................... 30 2.1 通过CONSOLE线连接交换机 ............................................................................................................................... 30 2.2 SYSTEM系统参数配置 ......................................................................................................................................... 31 2.2.1 设置root密码 ............................................................................................................................................ 32 2.2.2 设置主机名 ............................................................................................................................................... 32 2.2.3 设置DNS服务器 ........................................................................................................................................ 32 2.2.4 设置日期时间 ........................................................................................................................................... 32 2.2.5 设置NTP服务器......................................................................................................................................... 33 2.2.6 开启远程Telnet登陆服务 ......................................................................................................................... 33 2.2.7 开启远程Ftp服务 ...................................................................................................................................... 33 2.2.8 开启远程ssh登陆 ...................................................................................................................................... 34 2.2.9 开启远程http登陆服务 ............................................................................................................................ 34 2.2.10 添加/删除用户........................................................................................................................................ 34 2.2.10.1 添加用户 ............................................................................................................................................................ 34 2.2.10.2 修改用户类别 .................................................................................................................................................... 35 2.2.10.3 修改用户密码 .................................................................................................................................................... 35 2.2.10.4 删除用户 ............................................................................................................................................................ 35 2.2.11 用户权限设置 ......................................................................................................................................... 35 2.3 VLAN配置 .......................................................................................................................................................... 36 2.3.1 VLAN配置步骤 .......................................................................................................................................... 37 2.3.2 VLAN配置规范要求 .................................................................................................................................. 37 2.3.3 添加VLAN .................................................................................................................................................. 37 2.3.4 修改端口VLAN .......................................................................................................................................... 39 2.3.5 删除VLAN .................................................................................................................................................. 39 2.3.6 配置VLAN网关IP ....................................................................................................................................... 40 第2页 共86页

Juniper日常操作手册---精品管理资料

Juniper防火墙日常工作手册深圳市奥怡轩实业有限公司SZ Net Security Co., Ltd2010年01月目录1、ISG1000操作指南 (3)2、IC4000操作指南 (13)3、总结……………………………………………。

.23ISG1000操作指南一、ISG1000概述JUNIPER公司的ISG1000是全面集成的防火墙/VPN系统的高端网络设备,它是面向大型企业、数据中心和运营商网络的理想解决方案.最多并发会话数:500000每秒新建会话数:20000最多安全策略数:1000如图(1):二、ISG1000操作1、登陆方式一般有三种登陆方式:CONSOLE、HTTP、MGT,用得较多也比较方便的方式是HTTP方式,下面我们具体介绍HTTP登陆方式。

2、HTTP登陆方式设备出厂默认设置是192.168。

1。

1/24,用HTTP登陆如下图(2):4、操作界面输入用户名和密码后我们经进入图(3)操作界面●左边是主配置菜单。

●右边最上方是系统启动以及时间信息,右上角显示主机名。

●Device information:设备信息,显示设备硬软件版本、序列号以及主机名。

●Interface link status:接口链路状态,显示接口所属区和链路UP/DOWN信息。

●Resources Status:资源状况,显示系统CPU和内存使用率以及目前的会话和策略是系统满负荷的比例。

(其中注意内存使用率是不真实的,在系统空负荷的情况下内存占用率也会很高,是系统本身设计的问题)。

●The most recent alarms:系统最近的报警信息●The most recent events:系统最近的通告信息从这个界面我们可以看出防火墙的运行情况,并通过Resources Status:资源状况,可以计算出我们所需要的CPU使用率、内存使用率、对话连接数使用率。

5、主菜单配置在图3的左边是主菜单,分别由如下选项●home●Configuration:Date/Time;Update;Admin;Auth;Report Settings●Network:Zones;Interfaces;Routing;NSRP●Security●Policy:Policies●VPNS●Objects:Addresses;Services●Reports:Systems Log●Wizards●Help其实只要掌握Configuration、Network 、Policey、Reports这几个就能够应付我们日常的维护和管理了。

juniper基本概念

juniper基本概念Juniper是一家提供各种网络产品和解决方案的技术公司,其产品主要用于构建和管理企业级网络和云服务。

以下是一些Juniper的基本概念:1. 路由器和交换机:Juniper生产高性能的路由器和交换机,用于连接和转发数据包在网络中的不同设备和地点之间。

2. Junos操作系统:Junos是Juniper开发的操作系统,用于驱动其路由器和交换机。

Junos以其高度可靠和可扩展的特性而闻名,具有丰富的网络功能和管理工具。

3. SRX防火墙:SRX系列是Juniper的安全设备,用于提供高级网络安全功能,包括防火墙、入侵检测和防御、虚拟专用网络(VPN)和流量分析等。

4. Contrail:Contrail是Juniper的软件定义网络(SDN)解决方案,提供网络虚拟化和自动化的功能。

Contrail可以帮助企业构建可扩展和灵活的网络基础设施,简化网络部署和管理。

5. MX系列路由器:MX系列是Juniper的高性能路由器,专注于服务提供商和企业级网络的需求。

MX系列路由器具有高密度接口、高容量和可靠性,适用于大规模的数据中心和广域网络。

6. QFX系列交换机:QFX系列是Juniper的高性能和可编程性交换机,用于数据中心和企业级网络。

QFX系列交换机具有低延迟、高吞吐量和灵活的配置选项,支持虚拟化和云计算环境。

7. 高级威胁防护:Juniper提供各种高级威胁防护解决方案,包括防火墙、入侵检测和预防系统(IDP)、威胁情报服务和行为分析等。

这些解决方案可以帮助企业保护其网络免受恶意软件、网络攻击和数据泄露等威胁的侵害。

总而言之,Juniper提供了一系列的网络产品和解决方案,以满足企业和服务提供商的需求,并帮助他们构建和管理高性能、安全和可靠的网络基础设施。

juniper防火墙工作原理

juniper防火墙工作原理Juniper防火墙的工作原理主要包括以下几个方面:1. 包过滤:Juniper防火墙通过检查进出网络的数据包头部信息,比如源IP地址、目的IP地址、端口号等,来判断是否允许该数据包通过。

它根据预先设定的规则或策略,判断数据包是否满足安全策略的要求,如果满足则放行,如果不满足则拒绝。

2. 存储和比较规则:Juniper防火墙会将管理员设定的安全规则储存在它的规则数据库中,每个规则对应一个动作,比如允许、拒绝等。

当数据包进入或离开网络时,防火墙会逐一比较数据包头部信息和规则数据库中的规则,找到与之匹配的规则,然后执行对应的动作。

3. 网络地址转换(NAT):Juniper防火墙可以实现网络地址转换,主要包括源地址转换(SNAT)和目的地址转换(DNAT)。

SNAT将出去的数据包的源IP地址替换为防火墙的外部接口IP地址,DNAT将进入的数据包的目的IP地址替换为内部服务器的IP地址。

这样可以隐藏内部网络的真实IP地址,增加网络的安全性。

4. 虚拟专用网络(VPN):Juniper防火墙可以支持VPN连接,通过建立虚拟的隧道,将两个或多个网络连接在一起。

它使用加密技术保护传输的数据,确保数据的安全性和完整性。

5. 日志和报告:Juniper防火墙可以记录所有进出网络的数据包信息和操作日志,管理员可以通过查看日志和报告来监控网络流量和检测潜在的安全威胁,及时采取相应的措施。

综上所述,Juniper防火墙主要通过包过滤、规则比较、网络地址转换和VPN连接等技术来实现网络的安全防护。

它可以检查和过滤网络流量,保护网络免受恶意攻击和非法访问。

同时,它也提供了日志和报告功能,帮助管理员监控网络流量和及时采取措施应对安全威胁。

juniper解决方案

juniper解决方案

《Juniper解决方案:实现网络安全与高效互联》

Juniper Networks是一家领先的互联网协议网络公司,其解决方案以其高效的性能和卓越的安全性而闻名。

Juniper致力于利用先进的技术,帮助客户解决复杂的网络挑战,确保他们的网络安全和高效互联。

Juniper解决方案提供了一系列创新的产品和服务,涵盖了从网络路由器、交换机到网络安全等各个领域。

其产品和解决方案不仅能够满足客户日常的网络需求,还可以应对日益增长的网络安全威胁和需求,确保网络运行的高效和安全。

在网络安全方面,Juniper的解决方案提供了全方位的安全保护,包括入侵检测和防御、安全威胁管理、访问控制等功能,可以有效地保护客户的网络免受各种安全威胁的侵害。

除了安全性,Juniper的解决方案也致力于提高网络的性能和可靠性。

其高性能的网络设备可以帮助客户构建高效的网络拓扑,提高网络的数据传输速度和响应时间,提高整个网络的运行效率和用户体验。

总的来说,Juniper的解决方案不仅可以满足客户日常的网络需求,还可以有效应对日益增长的网络安全挑战。

通过使用Juniper的解决方案,客户可以实现网络安全与高效互联,为他们的业务提供稳定可靠的网络支持。

Juniper路由器常用命令表

Juniper路由器常用命令表Juniper路由器常用命令表:1·登录与基本操作1·1 连接与登录1·2 登录后的基本操作1·3 退出登录2·系统操作与管理2·1 系统状态与信息查看2·2 系统配置与修改2·3 系统重启与关机2·4 用户管理3·接口配置3·1 物理接口3·1·1 接口状态查看与设置3·1·2 接口带宽与速率限制设置3·2 逻辑接口3·2·1 VLAN接口配置3·2·2 Loopback接口配置4·路由配置4·1 静态路由配置4·2 动态路由配置4·2·1 OSPF配置4·2·2 BGP配置4·2·3 RIP配置5·安全配置5·1 防火墙配置5·1·1 基本防火墙规则配置5·1·2 会话表与连接追踪配置5·1·3 防火墙日志配置5·2 虚拟专用网络(VPN)配置5·2·1 IPsec VPN配置5·2·2 SSL VPN配置6·网络服务配置6·1 DHCP服务配置6·2 DNS服务配置6·3 NAT配置7·系统诊断与故障处理7·1 接口故障排查7·2 路由故障排查7·3 防火墙故障排查7·4 网络连通性测试7·5 系统日志与告警查看附:本文档涉及附件附件:无注释:本文所涉及的法律名词及注释1·路由器:一种计算机网络设备,用于在局域网或广域网之间转发数据包。

2·VLAN:虚拟局域网,将一组逻辑上的设备或用户分组,形成一个局域网。

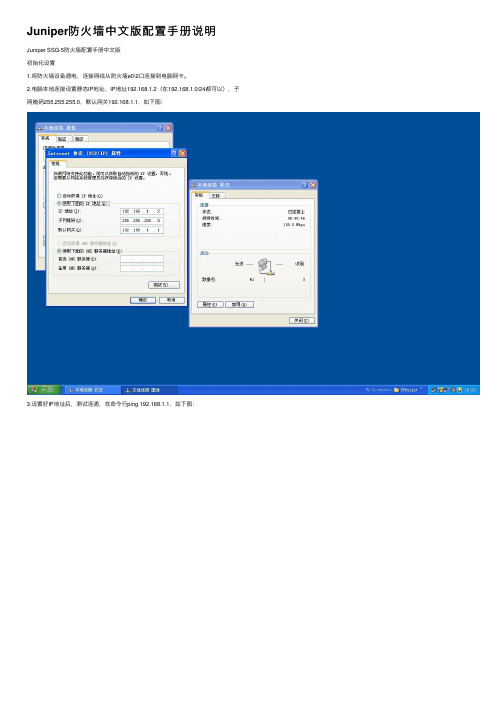

Juniper防火墙中文版配置手册说明

Juniper防⽕墙中⽂版配置⼿册说明Juniper SSG-5防⽕墙配置⼿册中⽂版初始化设置1.将防⽕墙设备通电,连接⽹线从防⽕墙e0\2⼝连接到电脑⽹卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),⼦⽹掩码255.255.255.0,默认⽹关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令⾏ping 192.168.1.1,如下图:4.从IE浏览器登陆防⽕墙web页⾯,在地址栏输⼊192.168.1.1,如下图向导选择最下⾯No, skip——,然后点击下⾯的Next:5.在登录页⾯输⼊⽤户名,密码,初始均为netscreen,如下图:6.登陆到web管理页⾯,选择Configuration – Date/Time,然后点击中间右上⾓Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页⾯中间点击bgroup0最右侧的Edit,如下图:8.此端⼝为Trust类型端⼝,建议IP设置选择Static IP,IP Address输⼊规划好的本地内⽹IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet⽹络设置1.修改本地IP地址为本地内⽹IP地址,如下图:2.从IE浏览器打开防⽕墙web页⾯,输⼊⽤户名密码登陆,如下图:3.选择Interfaces – List,点击页⾯中ethernet0/0最右侧的Edit选项,如下图:4.此端⼝为Untrust类型端⼝,设置IP地址有以下三种⽅法:(根据ISP提供的⽹络服务类型选择)A.第⼀种设置IP地址是通过DHCP端获取IP地址,如下图:B.第⼆种设置IP地址的⽅法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输⼊本地ADSL pppoe拨号账号,PPPoE Instance输⼊名称,Bound to Interface选择ethernet0/0,Username和Password输⼊ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE⼀栏有⼀个红叉,表⽰此连接已经设置但未连接成功,如连接成功会显⽰绿勾。

Juniper交换机中文操作手册完整版V1.0

Juniper EX 系列以太网交换机操作手册Version 1.0Copyright © 2008 Juniper Networks, Inc.Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册Juniper EX系列以太网交换机操作手册。

Juniper防火墙IPSec VPN配置手册

(仅供内部使用)

修改日期 2011.9.15

修改内容 新建此文档

备注

修改人员 李庭芳

北京世纪华风科技发展有限公司 2011 . 7. 6

内部资料,请勿外传!

目录

Juniper 防火墙 IPSEC VPN 配置手册

1 IPSEC VPN简介..........................................................................................................................3 2 IPSEC VPN两阶段加密算法 ......................................................................................................3

第 8 页 ห้องสมุดไป่ตู้ 87 页

内部资料,请勿外传! Juniper 防火墙 IPSEC VPN 配置手册

2) unrust 区域--trust 区域的策略:

第 9 页 共 87 页

内部资料,请勿外传!

3.1.1 路由(ISG/SSG)---路由(SRX) ....................................................................................4 3.1.2 路由(ISG/SSG)---策略(SRX) ..................................................................................13 3.1.3 策略(ISG/SSG)---路由(SRX) ..................................................................................20 3.1.4 策略(ISG/SSG)---策略(SRX) ..................................................................................25 3.2 静态(SRX)---静态(SRX)....................................................................................................26 3.2.1 路由(SRX1)---路由(SRX2) .....................................................................................26 3.2.2 策略(SRX1)---策略(SRX2) .....................................................................................31 4 静态---动态站对站IPSEC VPN ................................................................................................41 4.1 静态(ISG/SSG)---动态(SRX).............................................................................................41 4.1.1 路由(ISG/SSG)---路由(SRX) ..................................................................................41 4.1.2 路由(ISG/SSG)---策略(SRX) ..................................................................................51 4.1.3 策略(ISG/SSG)---路由(SRX) ..................................................................................58 4.1.4 策略(ISG/SSG)---策略(SRX) ..................................................................................65 4.2 静态(SRX)---动态(ISG/SSG)..................................................................................66 4.2.1 路由(SRX)---路由(ISG/SSG) ..................................................................................66 4.2.2 路由(SRX)---策略(ISG/SSG) ..................................................................................69 4.2.3 策略(SRX)---路由(ISG/SSG) ..................................................................................70 4.2.4 策略(SRX)---策略(ISG/SSG) ..................................................................................75 4.3 静态(SRX1)---动态(SRX2).....................................................................................76 4.3.1 路由(SRX1)---路由(SRX2) .....................................................................................76 5 Hub-Spoken站对站IPSEC VPN ................................................................................................82 5.1 静态Hub(ISG/SSG)---动态Spoken(SRX) ..........................................................................82 5.2 静态Hub(SRX)---动态Spoken(ISG/SSG) ..........................................................................83 6 SRX远程拨号...........................................................................................................................83 6.1 SRX的配置 ......................................................................................................................83 6.2 客户端软件的配置.........................................................................................................84

Juniper ISG2000 网络安全解决方案建议书

“JuniperISG2000网络安全解决方案建议书”在数字化飞速发展的当下,网络安全已经成为了企业信息化建设中的重中之重。

今天,就让我以十年方案写作的经验,为大家详细解析一下基于JuniperISG2000的网络安全解决方案。

一、防火墙策略设置在防火墙策略设置上,我们将根据企业的业务需求和网络架构,为JuniperISG2000配置合适的访问控制策略。

这包括对内外网络的访问控制,以及对不同业务系统的访问权限设置。

我们会根据企业的安全政策,对网络流量进行精细化管理,防止未经授权的访问和数据泄露。

二、VPN部署为了保障远程访问的安全,我们将为企业部署基于JuniperISG2000的VPN解决方案。

通过建立安全的加密通道,确保远程用户与企业内部网络的连接安全可靠。

同时,我们还会对VPN用户进行身份认证,防止非法用户利用VPN进行恶意攻击。

三、入侵防御系统JuniperISG2000具备强大的入侵防御功能,我们可以为企业定制化的入侵防御策略,针对常见的网络攻击手段,如DDoS攻击、端口扫描、SQL注入等进行有效防护。

同时,通过实时监测网络流量,及时发现并阻断恶意攻击,降低企业网络的风险。

四、应用识别与控制随着互联网应用的不断发展,企业内部网络中的应用种类日益丰富。

为了确保网络资源的合理使用,我们需要对应用进行识别与控制。

JuniperISG2000支持丰富的应用识别库,可以准确识别企业内部网络中的各种应用,并对其进行精细化控制,如限制访问特定应用、限制应用带宽等。

五、日志审计与安全监控为了对企业的网络安全状况进行全面掌握,我们将启用JuniperISG2000的日志审计功能。

通过收集和分析设备日志,发现网络中的异常行为和安全风险。

同时,结合安全监控平台,实现实时监测和报警,确保企业网络安全事件的及时发现和处理。

六、安全运维与培训网络安全运维是确保方案有效实施的关键环节。

我们将为企业提供专业的安全运维服务,包括设备配置、策略调整、安全漏洞修复等。

双ISP在Juniper防火墙上的配置方案

双ISP在Juniper防火墙上的配置方案双ISP在NS 防火墙上的配置方案一、示意图如下:Zone:ISP1—66.129.80.96/27ISP2—132.132.120.120/24Trust—192.168.1.X/24Azone—10.1.1.X/24接口IP:E1—192.168.1.1/24E2—10.1.1.1/24E3—66.129.80.107/27 下一跳IP:66.129.80.97E4--132.132.120.1/24 下一跳IP:132.132.120.2二、实施步骤:(CLI)1、建立Untrust-VR设置两个路由表中只有自己直连的路由。

Unset vrouter trust-vr route 0.0.0.0/0 vrouter untrust-vrUnset vrouter trust auto-route-export2、建立Zone ISP1、ISP2、Azone,并将相应接口加入Zone,配置IP地址。

WebUI下或CLI操作。

get zone 查看Zone;get int 查看接口3、定义trust-VR和untrust-VR的默认路由set route 0.0.0.0/0 int e3 gateway 66.129.80.97set route 0.0.0.0/0 int e4 gateway 132.132.120.2get route 查看路由表。

4、配置策略:set policy from trust to ISP1 any any any nat permitset policy from AZone to ISP2 any any any tunnel vpn "xxx"5、配置trust和Azone间的访问配置静态路由和策略set vrouter trust-vr route 10.1.1.0/24 vrouter untrust-vrset vrouter untrust-vr route 192.168.1.0/24 vrouter trust-vr get route查看路由表。

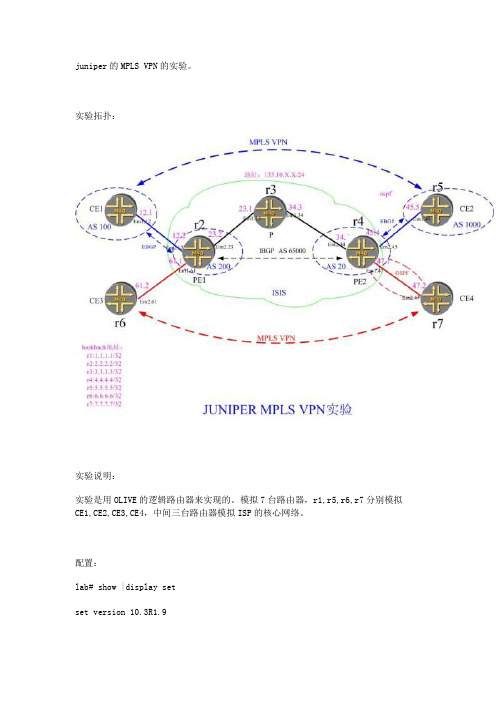

juniper-OSPF-BGP-ISIS-MPLS_VPN_实验

set logical-systems r3 interfaces em3 unit 34 family mpls set logical-systems r3 interfaces lo0 unit 3 family inet address 3.3.3.3/32 set logical-systems r3 interfaces lo0 unit 3 family iso address 47.0000.0000.0003.00 set logical-systems r3 protocols mpls interface em3.1 set logical-systems r3 protocols mpls interface em3.34 set logical-systems r3 protocols isis interface em3.1 set logical-systems r3 protocols isis interface em3.34 set logical-systems r3 protocols isis interface lo0.3 set logical-systems r3 protocols ospf area 0.0.0.0 interface em3.1 set logical-systems r3 protocols ospf area 0.0.0.0 interface em3.34 set logical-systems r3 protocols ospf area 0.0.0.0 interface lo0.3 set logical-systems r3 protocols ldp interface all set logical-systems r3 routing-options router-id 3.3.3.3 set logical-systems r4 interfaces em4 unit 34 vlan-id 34 set logical-systems r4 interfaces em4 unit 34 family inet address 34.1.1.4/24 set logical-systems r4 interfaces em4 unit 34 family iso set logical-systems r4 interfaces em4 unit 34 family mpls set logical-systems r4 interfaces em4 unit 45 vlan-id 45 set logical-systems r4 interfaces em4 unit 45 family inet address 45.1.1.4/24 set logical-systems r4 interfaces em4 unit 45 family mpls set logical-systems r4 interfaces em4 unit 47 vlan-id 47 set logical-systems r4 interfaces em4 unit 47 family inet address 47.1.1.4/24 set logical-systems r4 interfaces lo0 unit 4 family inet address 4.4.4.4/32

juniper防火墙与9611Gip话机建立VPN讲解

一、juniper 防火墙端VPN配置第一步:建立地址池:第二步:针对地址池设置静态路由:第三步:建立IKE用户,用来建立VPN通道;第四步:建立xauth 用户;使用类似的方法建立其他3个用户,每个用户登录一个9611G ip 话机进行登录验证第五步:建立组,将用户加入到组1、建立IKE用户组:2、建立xauth用户组:第六步:建立VPN gateway拨号组选择前面建立的IKE用户组输入共享密钥、外网出口、自定义的加密协议、开启NAT穿透第七步:建立IKE,对通道数据进行加密调用前面建立的vpn gateway自定义数据加密协议,开启重放保护,选择VPN监控第八步:设置Xauth服务器xauth服务器第九步:设置双向policy从untrust到trust,dial-up vpn是untrust,trust是any,选择通道,选择前面的IKE通道vpnphone-vpn,勾选双向建立策略,勾选日志功能,和高级里面的流量统计功能;二、avaya 9611G ip话机VPN设置10.98.9.11vpn Settings:VPN EnabledVPN Vendor: Juniper\NetscreenGateway Address:116.205.96.241External Phone IP Address0.0.0.0External Router0.0.0.0External Subnet Mask0.0.0.0External DNS Server0.0.0.0Encapsulation 4500-4500Copy Tos NoAuth. Type PSK with XAUTHVPN User Type 1 UserVPN User test1 防火墙上面建立的xauth类型用户Password Type Save in FlashUser Password 111111IKE ID (Group Name)huxl@ ike用户的身份标识Pre-Shared key (PSK) IKE ID Type USER_FQDNIKE Xchg Mode AggressiveIKE DH Group 2IKE Encryption Alg AnyIKE Auth.Alg ANYIKE Config.Mode EnableIPsec PFS DH Group No PFSIPsec Encryption Alg AnyIPsec Auth.Alg AnyProtected Network 0.0.0.0/0IKE Over TCP Nevervpn没有建立成功之前Vpn建立成功之后2013.12.03 下午4点10分08秒,在华强集团连接拨号VPN成功日志。

JUNIPER防火墙实现MAC地址加IP地址绑定实例说明分析

现在我讲一下JUNIPER防火墙实现MAC地址+IP地址的绑定操作的典型案例,有什么写的不好的请大家多多指点案例 ................................................................................................................ 错误!未定义书签。

一、项目背景 (2)二、设计理念 (3)◆ 实现目的: (3)◆ 实施效果: (3)工程TOPOLOGY (3)三、实施思路及过程 (5)◆ 实施思路: (5)◆ 配置思路: (5)一、项目背景随着教育信息化基础设施规划与建设的推进,教育信息化应用全面深化,尤其是教育城域网的建设也进一步向公众网扩展,其中远程教育、视频点播等已成为极富发展潜力的城域网业务。

教育城域网是一个为教学活动、科研活动和教育管理活动服务的网络环境,是“校校通”的基础工程;特别是在国家教育部提出的:用5-10年的时间在全国范围内的中小学实现“校校通”的建设目标指导下,句容市教育局拟定进行城域网建设改造。

句容市教育局城域网建设的目标是建设一个供全县各级教育部门对外宣传的窗口,为全县中小学师生提供利用网络资源进行教学、科研和管理工作的基础设施。

同时,希望通过利用城域网络的优势,实现合理、有效地利用有限的人力、物力和财力,优化教学资源分配,缩小城乡教学差别,平衡教育发展,净化网络资源。

句容市教育局城域网解决方案特点:◆提高网络可获得性、改善运行效率:减少系统和网络的故障时间,提高响应速度,对网络出现的问题尽快予以回应,在多数情况下,要求对问题立刻予以解决;◆降低网络运行成本:网管部门能够有效地管理异质系统和多种协议;◆降低网络瓶颈:网络管理必须监控网络的活动,对网络的通信量予以分析,适时调整网络资源分配,消除网络瓶颈,并为决策部门网络的调整和扩容提供依据;◆增加运行和集成的灵活性:网络技术飞速发展以迎合不断变更的要求,当引入新的应用时,联网的协议也常常改变,这就需要通过升级网络管理软件的版本可以保证的对新设备和新协议的无缝兼容;◆统一分配和管理网络资源:对网络的IP地址、域名、数据线路、带宽等等实行统一管理和分配。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Circuit to Packet

EX-series

Copyright © 2007 Juniper Networks, Inc. Proprietary and Confidential

CTP-series

‹#›

Juniper提供完整的路由产品系列 提供完整的路由产品系列

城域网

中国电信上海 在线

北京电信城域网

中国电信嘉兴城域网 中国电信吉林省城域网 中国电信广东省城域网 中国电信浙江省城域网 广电淄博城域网 广电东华IP宽带网 广电东华IP宽带网 IP 网通大连城域网 联通上海城域网

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

Proprietary and Confidential

‹#›

公司概况

市场重点

• 下一代的IP基础结构

国际公司

• 总部位于Sunnyvale, CA • 在世界各地设有办事处

广泛并快速增长的客户群

• 为全球超过500个服务 提供商及大型企业提供 服务

Copyright © 2007 Juniper Networks, Inc. Proprietary and Confidential

‹#›

Juniper公司关注的市场:运营商和企业 公司关注的市场: 公司关注的市场

Inside Enterprise WAN Gateway Carrier Edge Core Access Network Extended Enterprise

Customers Sales Finance HR Business Partners Mobile Workers Day Extenders

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

‹#›

中国客户

骨干网ISP 骨干网

中国联通165骨干网由ATM向IP迁移 中国移动浙江省骨干网 中国移动安徽省骨干网 中国移动吉林省骨干网 中国移动黑龙江省骨干网 中国移动江苏省骨干网 中国移动全国骨干网 中国移动安徽省骨干网 中国移动福建省骨干网 中国移动河南省骨干网 中国移动山西省骨干网 中国移动山东省骨干网 中国移动河北省骨干网 中国移动广东省骨干网 中国移动湖北省骨干网 中国移动陕西省骨干网 中国移动内蒙古骨干网 中国移动江西省骨干网 中国移动湖南省骨干网 中国移动重庆骨干网 中国移动云南省骨干网 信息产业部国家网络安全骨干网 中国电信DCN骨干网 中国电信福建省骨干网 中国电信浙江省骨干网 中国电信山东省骨干网 中国电信辽宁省骨干网 国家广电全国骨干网 中国电信北方骨干网 中国电信CN2骨干网 中国电信CN2骨干网

‹#›

Juniper Networks——成长型公司 成长型公司

1996年成立 年成立 1998年推出第一个产品 年推出第一个产品M40 年推出第一个产品 2002年收购 年收购Unisphere 年收购 Networks公司 公司 2004年收购 年收购Netscreen公司 年收购 公司 路由产品: 路由产品:全球第二 宽带接入服务器: 宽带接入服务器:全球第一 千兆防火墙: 千兆防火墙:全球第一 SSL VPN:全球第一 : IDP/IPS:全球第一 : 2008年推出交换机产品 年推出交换机产品

业界第一台具有40G接口能力的 接口能力的 业界第一台具有 路由器 目前为业界转发性能最高的路由 平台

转发性能

M40

一个快速成长的过程

Copyright © 2007 Juniper Networks, Inc. Proprietary and Confidential

‹#›

M320

Juniper M/T路由器产品系列 路由器产品系列

M120

业界最高性 能的平台

T320

Matrix

T640

业界第一台支持 线速10G端口 线速 端口 的平台 业界第一台专为 Internet设计的路 Internet设计的路 由平台

M7i

M10i

M40e

M5/M10 M160 M20

Fixed Telecommuters Branch Offices

Department Servers

DMZ

Data Center

Distributed Enterprise

Purpose-built platforms delivering performance, stability and control

Copyright © 2007 Juniper Networks, Inc. Proprietary and Confidential

全球业务分配

Asia 20%

APAC

Americas 45%

Americas

EMEA EMEA 35%

‹#›

Juniper网络公司 IP基础架构的领导者 网络公司: 基础架构的领导者 网络公司

Intrusion Detection and Prevention

Integrated Firewall/IPSEC VPN

M-series

Enterprise Routing

E-series

Core Routing

T-series

Metro Ethernet Routing

MX-series

Ethernet Switching

Central Policy-Based Management Access and Resource Management

Secure Clientless Remote Access

SSL VPN

Application Acceleration

WX/WXC-series

Multi-Service Edge & Aggregation Routing

小型PoP / 校园 小型

中型PoP 小型 / 中型

可管理的CPE 可管理的

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

‹#›

先进的体系结构

专为运营级网络设计的性能 &业务定制

JUNOS™ 控制层面: 控制层面: 模块化软件 性能,业务及可扩展性方 性能, 面均面临挑战

Juniper技术交流 Juniper技术交流

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

‹#›

日程安排

Juniper公司概况 公司概况 产品及体系结构介绍 总结

Copyright © 2007 Juniper Networks, Inc.

更新 Internet

转发表

处理器 II

分组转发引擎(PFE)

• 基于 基于ASIC处理器的设计 处理器的设计 • SFM及FPC/PIC 及

I/O 卡

交换结构

I/O 卡

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

I/O I/O 管理器 管理器 PD 入 PD 出

I/O I/O 管理器 管理器 PD 入 PD 出

FPC

PI C PI C

FPC

PI C PI C PI C PI C

FPC

PI C PI C

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

移动 BRAS & 链路汇聚 大型核心网& 大型核心网&城域汇聚

J20 GGSN E系列

T系列

远程接入

J6350 J4350 J23x0

城域以太网& 城域以太网& 园区网核心

链路汇聚及小型 &中型核心网

J系列

MX系列 MX系列 M系列

完整的IP解决方案 完整的IP解决方案 IP

Copyright © 2007 Juniper Networks, Inc. Proprietary and Confidential

‹#›

Gbps

320

M系列路由器 系列路由器

电源及风扇冗余 完全冗余

160 M320 40 M120

20 M20 10 M10i 5 M7i

M40e

单一的JUNOS软件 软件 单一的 - 在所有平台上提供全部的功能 - 为所有用户提供一致的业务 - 最低的运营成本 中型 / 大型 PoP 大型/超级 大型 超级 PoP

数据中心

Level 3;香港 成都信息港 iLink;香港

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential

‹#›

中国客户多业务网络来自中国移动成都长丰城域网

企业及政府网络

浙江电力骨干网 丽水电力通信网 江西电子政务网 西北电力骨干网 中国科学院 福建泉州国税局 中电飞华 国家电力信息中心 华北电力局骨干网

控制层面: 控制层面:

非模块化设计

清楚分离

转发层面: 转发层面:

不完整的硬件实施

转发层面: 转发层面: 一致的硬件

传统体系结构

Internet Processors II™

Copyright © 2007 Juniper Networks, Inc.

Proprietary and Confidential