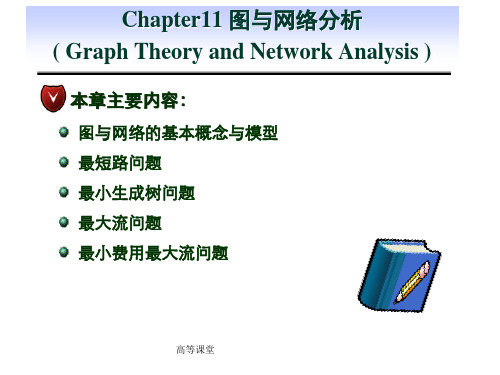

chapter7图与网络

EMC 信息存储与管理(要点总结)

管理 CLARiiON:命令行界面(Naviseccli)、图形用户界面(Navisphere)

Navisphere 套件:

• Navisphere Manager:配置 CLARiiOn,基于 Web 的界面

磁盘驱动器接口

磁盘驱动器的性能(寻道时间、旋转延迟、数据传输速率)

•

寻道时间:读写头在盘面上移动进行定位的时间。(全程时间、平均时间、 相邻磁道时间)

• 旋转延迟:盘片旋转以定位读写头下方的数据所用的时间 • 数据传输速率:每个单位时间磁盘能够传输到 HBA(主机总线配置器)的

平均数据量

影响磁盘性能的基本准则 将磁盘看成两部分:

• 最近最少访问算法(Least Recently Used,LRU):连续地监视数据访问, 识别出长时间没有被访问的页面。

• 最近访问算法(用的页面将被释 放或标记为可重用。

缓存写入数据时,存储系统必须将脏页面刷清以保证或标记为可重用。刷清模式 如下

带有缓存的写操作:一个 I/O 被写入缓存并得到响应比直接写入磁盘所用的时间 要少得多,还可以合并优化。

• 回写缓存:数据被存入缓存,主机立即响应。 • 直接写操作:数据被存入缓存并立即写到磁盘中,然后响应主机。

缓存实现(专用缓存,全局缓存)

缓存管理(为了能够在系统中总是保留一部分页面以及可以在需要时被释放的页 面)

嵌套 RAID(许多数据中心对 RAID 阵列的数据冗余和性能都有需求)

RAID 3(通过存储分带提供高性能,并利用奇偶校验提升容错性)RAID 4(与 RAID 3 类似,支持独立访问)

《网络分析》课件

理解网络的结构和行为,预测网络的 变化,优化网络的性能,解决实际应 用问题。

网络分析的背景与重要性

背景

随着信息技术的发展,网络在各个领域的应用越来越广泛,如社交网络、互联 网、生物网络等。这些网络具有复杂的结构和行为,需要用网络分析的方法进 行研究。

重要性

网络分析是研究复杂网络的重要工具,对于理解网络的本质和规律,预测和控 制网络的行为,优化网络的性能具有重要的意义。

《网络分析》PPT课件

CONTENTS 目录

• 网络分析概述 • 网络分析方法 • 网络分析工具与技术 • 网络分析应用场景 • 网络分析的挑战与未来发展

CHAPTER 01

网络分析概述

网络分析的定义与目的

定义

网络分析是对网络中节点和边的属性 及其关系进行量化的过程,目的是揭 示网络的结构特征和行为规律。

路径分析

路径是连接网络中节点的线段,路径分析是研究网络 中信息流动的重要手段。

输入 标题

详细描述

路径分析主要关注网络中节点之间的连接关系和信息 传递的路径,通过寻找最短路径、最长路径、平均路 径等指标来了解网络的结构和信息传递效率。

总结词

总结词

最短路径问题是寻找两个节点之间距离最短的路径, 常用的算法包括Dijkstra算法和Floyd-Warshall算法

总结词

节点中心性分析是节点分析的重要内容。

详细描述

节点分析主要关注网络中的个体元素,包括节点的属性、 度数、聚类系数等,用于理解节点在网络中的重要性、影 响力以及与其他节点的关联性。

详细描述

节点中心性分析通过计算节点的中心度来评估节点在网络 中的重要程度,常见的中心性指标包括度中心性、介数中 心性、接近中心性等。

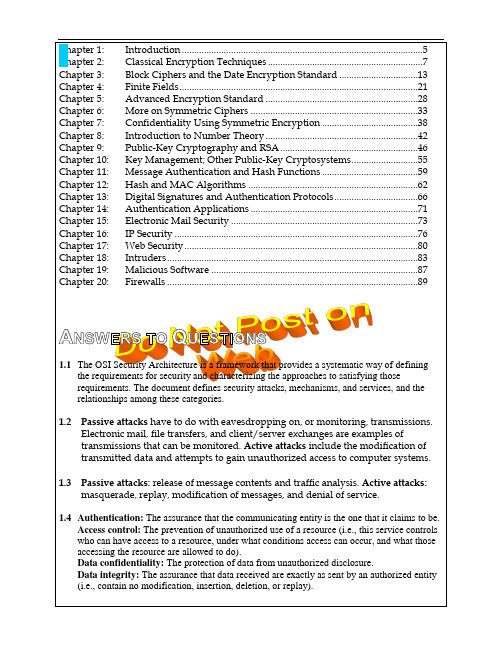

密码编码学与网络安全(第五版)答案

Chapter 1: Introduction (5)Chapter 2: Classical Encryption Techniques (7)Chapter 3: Block Ciphers and the Date Encryption Standard (13)Chapter 4: Finite Fields (21)Chapter 5: Advanced Encryption Standard (28)Chapter 6: More on Symmetric Ciphers (33)Chapter 7: Confidentiality Using Symmetric Encryption (38)Chapter 8: Introduction to Number Theory (42)Chapter 9: Public-Key Cryptography and RSA (46)Chapter 10: Key Management; Other Public-Key Cryptosystems (55)Chapter 11: Message Authentication and Hash Functions (59)Chapter 12: Hash and MAC Algorithms (62)Chapter 13: Digital Signatures and Authentication Protocols (66)Chapter 14: Authentication Applications (71)Chapter 15: Electronic Mail Security (73)Chapter 16: IP Security (76)Chapter 17: Web Security (80)Chapter 18: Intruders (83)Chapter 19: Malicious Software (87)Chapter 20: Firewalls (89)A NSWERS TO Q UESTIONS1.1The OSI Security Architecture is a framework that provides a systematic way of definingthe requirements for security and characterizing the approaches to satisfying thoserequirements. The document defines security attacks, mechanisms, and services, and the relationships among these categories.1.2 Passive attacks have to do with eavesdropping on, or monitoring, transmissions.Electronic mail, file transfers, and client/server exchanges are examples oftransmissions that can be monitored. Active attacks include the modification of transmitted data and attempts to gain unauthorized access to computer systems.1.3 Passive attacks: release of message contents and traffic analysis. Active attacks:masquerade, replay, modification of messages, and denial of service.1.4 Authentication: The assurance that the communicating entity is the one that it claims to be.Access control: The prevention of unauthorized use of a resource (i.e., this service controls who can have access to a resource, under what conditions access can occur, and what those accessing the resource are allowed to do).Data confidentiality: The protection of data from unauthorized disclosure.Data integrity: The assurance that data received are exactly as sent by an authorized entity(i.e., contain no modification, insertion, deletion, or replay).Nonrepudiation: Provides protection against denial by one of the entities involved in a communication of having participated in all or part of the communication.Availability service: The property of a system or a system resource being accessible and usable upon demand by an authorized system entity, according to performancespecifications for the system (i.e., a system is available if it provides services according to the system design whenever users request them).1.5 See Table 1.3.C HAPTER 2C LASSICAL E NCRYPTION T ECHNIQUESR2.1 Plaintext, encryption algorithm, secret key, ciphertext, decryption algorithm.2.2 Permutation and substitution.2.3 One key for symmetric ciphers, two keys for asymmetric ciphers.2.4 A stream cipher is one that encrypts a digital data stream one bit or one byte at atime. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.2.5 Cryptanalysis and brute force.2.6 Ciphertext only. One possible attack under these circumstances is the brute-forceapproach of trying all possible keys. If the key space is very large, this becomesimpractical. Thus, the opponent must rely on an analysis of the ciphertext itself, generally applying various statistical tests to it. Known plaintext. The analyst may be able to capture one or more plaintext messages as well as their encryptions.With this knowledge, the analyst may be able to deduce the key on the basis of the way in which the known plaintext is transformed. Chosen plaintext. If the analyst is able to choose the messages to encrypt, the analyst may deliberately pickpatterns that can be expected to reveal the structure of the key.2.7 An encryption scheme is unconditionally secure if the ciphertext generated by thescheme does not contain enough information to determine uniquely thecorresponding plaintext, no matter how much ciphertext is available. Anencryption scheme is said to be computationally secure if: (1) the cost of breaking the cipher exceeds the value of the encrypted information, and (2) the timerequired to break the cipher exceeds the useful lifetime of the information.2.8 The Caesar cipher involves replacing each letter of the alphabet with the letterstanding k places further down the alphabet, for k in the range 1 through 25.2.9 A monoalphabetic substitution cipher maps a plaintext alphabet to a ciphertextalphabet, so that each letter of the plaintext alphabet maps to a single unique letter of the ciphertext alphabet.2.10 The Playfair algorithm is based on the use of a 5 5 matrix of letters constructedusing a keyword. Plaintext is encrypted two letters at a time using this matrix.2.11 A polyalphabetic substitution cipher uses a separate monoalphabetic substitutioncipher for each successive letter of plaintext, depending on a key.2.12 1. There is the practical problem of making large quantities of random keys. Anyheavily used system might require millions of random characters on a regularbasis. Supplying truly random characters in this volume is a significant task.2. Even more daunting is the problem of key distribution and protection. For everymessage to be sent, a key of equal length is needed by both sender and receiver.Thus, a mammoth key distribution problem exists.2.13 A transposition cipher involves a permutation of the plaintext letters.2.14 Steganography involves concealing the existence of a message.2.1 a. No. A change in the value of b shifts the relationship between plaintext lettersand ciphertext letters to the left or right uniformly, so that if the mapping isone-to-one it remains one-to-one.b. 2, 4, 6, 8, 10, 12, 13, 14, 16, 18, 20, 22, 24. Any value of a larger than 25 isequivalent to a mod 26.c. The values of a and 26 must have no common positive integer factor other than1. This is equivalent to saying that a and 26 are relatively prime, or that thegreatest common divisor of a and 26 is 1. To see this, first note that E(a, p) = E(a,q) (0 ≤ p≤ q < 26) if and only if a(p–q) is divisible by 26. 1. Suppose that a and26 are relatively prime. Then, a(p–q) is not divisible by 26, because there is noway to reduce the fraction a/26 and (p–q) is less than 26. 2. Suppose that a and26 have a common factor k > 1. Then E(a, p) = E(a, q), if q = p + m/k≠ p.2.2 There are 12 allowable values of a (1, 3, 5, 7, 9, 11, 15, 17, 19, 21, 23, 25). There are 26allowable values of b, from 0 through 25). Thus the total number of distinct affine Caesar ciphers is 12 26 = 312.2.3 Assume that the most frequent plaintext letter is e and the second most frequentletter is t. Note that the numerical values are e = 4; B = 1; t = 19; U = 20. Then we have the following equations:1 = (4a + b) mod 2620 = (19a + b) mod 26Thus, 19 = 15a mod 26. By trial and error, we solve: a = 3.Then 1 = (12 + b) mod 26. By observation, b = 15.2.4 A good glass in the Bishop's hostel in the Devil's seat—twenty-one degrees andthirteen minutes—northeast and by north—main branch seventh limb east side—shoot from the left eye of the death's head— a bee line from the tree through the shot fifty feet out. (from The Gold Bug, by Edgar Allan Poe)2.5 a.The first letter t corresponds to A, the second letter h corresponds to B, e is C, sis D, and so on. Second and subsequent occurrences of a letter in the keysentence are ignored. The resultciphertext: SIDKHKDM AF HCRKIABIE SHIMC KD LFEAILAplaintext: basilisk to leviathan blake is contactb.It is a monalphabetic cipher and so easily breakable.c.The last sentence may not contain all the letters of the alphabet. If the firstsentence is used, the second and subsequent sentences may also be used untilall 26 letters are encountered.2.6The cipher refers to the words in the page of a book. The first entry, 534, refers topage 534. The second entry, C2, refers to column two. The remaining numbers are words in that column. The names DOUGLAS and BIRLSTONE are simply words that do not appear on that page. Elementary! (from The Valley of Fear, by Sir Arthur Conan Doyle)2.7 a.2 8 10 7 9 63 14 54 2 8 1056 37 1 9ISRNG BUTLF RRAFR LIDLP FTIYO NVSEE TBEHI HTETAEYHAT TUCME HRGTA IOENT TUSRU IEADR FOETO LHMETNTEDS IFWRO HUTEL EITDSb.The two matrices are used in reverse order. First, the ciphertext is laid out incolumns in the second matrix, taking into account the order dictated by thesecond memory word. Then, the contents of the second matrix are read left toright, top to bottom and laid out in columns in the first matrix, taking intoaccount the order dictated by the first memory word. The plaintext is then read left to right, top to bottom.c.Although this is a weak method, it may have use with time-sensitiveinformation and an adversary without immediate access to good cryptanalysis(e.g., tactical use). Plus it doesn't require anything more than paper and pencil,and can be easily remembered.2.8 SPUTNIK2.9 PT BOAT ONE OWE NINE LOST IN ACTION IN BLACKETT STRAIT TWOMILES SW MERESU COVE X CREW OF TWELVE X REQUEST ANYINFORMATION2.10 a.b.2.11 a. UZTBDLGZPNNWLGTGTUEROVLDBDUHFPERHWQSRZb.UZTBDLGZPNNWLGTGTUEROVLDBDUHFPERHWQSRZc. A cyclic rotation of rows and/or columns leads to equivalent substitutions. Inthis case, the matrix for part a of this problem is obtained from the matrix ofProblem 2.10a, by rotating the columns by one step and the rows by three steps.2.12 a. 25! ≈ 284b. Given any 5x5 configuration, any of the four row rotations is equivalent, for atotal of five equivalent configurations. For each of these five configurations,any of the four column rotations is equivalent. So each configuration in factrepresents 25 equivalent configurations. Thus, the total number of unique keysis 25!/25 = 24!2.13 A mixed Caesar cipher. The amount of shift is determined by the keyword, whichdetermines the placement of letters in the matrix.2.14 a. Difficulties are things that show what men are.b. Irrationally held truths may be more harmful than reasoned errors.2.15 a. We need an even number of letters, so append a "q" to the end of the message.Then convert the letters into the corresponding alphabetic positions:The calculations proceed two letters at a time. The first pair:The first two ciphertext characters are alphabetic positions 7 and 22, whichcorrespond to GV. The complete ciphertext:GVUIGVKODZYPUHEKJHUZWFZFWSJSDZMUDZMYCJQMFWWUQRKRb. We first perform a matrix inversion. Note that the determinate of theencryption matrix is (9 ⨯ 7) – (4 ⨯ 5) = 43. Using the matrix inversion formulafrom the book:Here we used the fact that (43)–1 = 23 in Z26. Once the inverse matrix has beendetermined, decryption can proceed. Source: [LEWA00].2.16 Consider the matrix K with elements k ij to consist of the set of column vectors K j,where:andThe ciphertext of the following chosen plaintext n-grams reveals the columns of K:(B, A, A, …, A, A) ↔ K1(A, B, A, …, A, A) ↔ K2:(A, A, A, …, A, B) ↔ K n2.17 a.7 ⨯ 134b.7 ⨯ 134c.134d.10 ⨯ 134e.24⨯ 132f.24⨯(132– 1) ⨯ 13g. 37648h.23530i.1572482.18 key: legleglegleplaintext: explanationciphertext: PBVWETLXOZR2.19 a.b.2.20your package ready Friday 21st room three Please destroy this immediately.2.21 y the message out in a matrix 8 letters across. Each integer in the key tellsyou which letter to choose in the corresponding row. Result:He sitteth between the cherubims. The isles may be gladthereof. As the rivers in the south.b.Quite secure. In each row there is one of eight possibilities. So if the ciphertextis 8n letters in length, then the number of possible plaintexts is 8n.c. Not very secure. Lord Peter figured it out. (from The Nine Tailors)3.1 Most symmetric block encryption algorithms in current use are based on the Feistelblock cipher structure. Therefore, a study of the Feistel structure reveals theprinciples behind these more recent ciphers.3.2 A stream cipher is one that encrypts a digital data stream one bit or one byte at atime. A block cipher is one in which a block of plaintext is treated as a whole and used to produce a ciphertext block of equal length.3.3 If a small block size, such as n = 4, is used, then the system is equivalent to aclassical substitution cipher. For small n, such systems are vulnerable to a statistical analysis of the plaintext. For a large block size, the size of the key, which is on the order of n 2n, makes the system impractical.3.4 In a product cipher, two or more basic ciphers are performed in sequence in such away that the final result or product is cryptographically stronger than any of the component ciphers.3.5 In diffusion, the statistical structure of the plaintext is dissipated into long-rangestatistics of the ciphertext. This is achieved by having each plaintext digit affect thevalue of many ciphertext digits, which is equivalent to saying that each ciphertext digit is affected by many plaintext digits. Confusion seeks to make the relationship between the statistics of the ciphertext and the value of the encryption key ascomplex as possible, again to thwart attempts to discover the key. Thus, even if the attacker can get some handle on the statistics of the ciphertext, the way in which the key was used to produce that ciphertext is so complex as to make it difficult todeduce the key. This is achieved by the use of a complex substitution algorithm. 3.6 Block size: Larger block sizes mean greater security (all other things being equal)but reduced encryption/decryption speed. Key size: Larger key size means greater security but may decrease encryption/decryption speed. Number of rounds: The essence of the Feistel cipher is that a single round offers inadequate security but that multiple rounds offer increasing security. Subkey generation algorithm:Greater complexity in this algorithm should lead to greater difficulty ofcryptanalysis. Round function: Again, greater complexity generally means greater resistance to cryptanalysis. Fast software encryption/decryption: In many cases, encryption is embedded in applications or utility functions in such a way as topreclude a hardware implementation. Accordingly, the speed of execution of the algorithm becomes a concern. Ease of analysis: Although we would like to make our algorithm as difficult as possible to cryptanalyze, there is great benefit inmaking the algorithm easy to analyze. That is, if the algorithm can be concisely and clearly explained, it is easier to analyze that algorithm for cryptanalyticvulnerabilities and therefore develop a higher level of assurance as to its strength.3.7 The S-box is a substitution function that introduces nonlinearity and adds to thecomplexity of the transformation.3.8 The avalanche effect is a property of any encryption algorithm such that a smallchange in either the plaintext or the key produces a significant change in theciphertext.3.9 Differential cryptanalysis is a technique in which chosen plaintexts with particularXOR difference patterns are encrypted. The difference patterns of the resultingciphertext provide information that can be used to determine the encryption key.Linear cryptanalysis is based on finding linear approximations to describe thetransformations performed in a block cipher.3.1 a. For an n-bit block size are 2n possible different plaintext blocks and 2n possibledifferent ciphertext blocks. For both the plaintext and ciphertext, if we treat theblock as an unsigned integer, the values are in the range 0 through 2n– 1. For amapping to be reversible, each plaintext block must map into a uniqueciphertext block. Thus, to enumerate all possible reversible mappings, the blockwith value 0 can map into anyone of 2n possible ciphertext blocks. For anygiven mapping of the block with value 0, the block with value 1 can map intoany one of 2n– 1 possible ciphertext blocks, and so on. Thus, the total numberof reversible mappings is (2n)!.b. In theory, the key length could be log2(2n)! bits. For example, assign eachmapping a number, from 1 through (2n)! and maintain a table that shows themapping for each such number. Then, the key would only require log2(2n)! bits, but we would also require this huge table. A more straightforward way todefine the key is to have the key consist of the ciphertext value for eachplaintext block, listed in sequence for plaintext blocks 0 through 2n– 1. This iswhat is suggested by Table 3.1. In this case the key size is n⨯ 2n and the hugetable is not required.3.2 Because of the key schedule, the round functions used in rounds 9 through 16 aremirror images of the round functions used in rounds 1 through 8. From this fact we see that encryption and decryption are identical. We are given a ciphertext c.Let m' = c. Ask the encryption oracle to encrypt m'. The ciphertext returned by the oracle will be the decryption of c.3.3 a.We need only determine the probability that for the remaining N – t plaintextsP i, we have E[K, P i] ≠ E[K', P i]. But E[K, P i] = E[K', P i] for all the remaining P iwith probability 1 – 1/(N–t)!.b.Without loss of generality we may assume the E[K, P i] = P i since E K(•) is takenover all permutations. It then follows that we seek the probability that apermutation on N–t objects has exactly t' fixed points, which would be theadditional t' points of agreement between E(K, •) and E(K', •). But apermutation on N–t objects with t' fixed points is equal to the number of wayst' out of N–t objects can be fixed, while the remaining N–t–t' are not fixed.Then using Problem 3.4 we have thatPr(t' additional fixed points) = ⨯Pr(no fixed points in N – t – t' objects)=We see that this reduces to the solution to part (a) when t' = N–t.3.4Let be the set of permutations on [0, 1, . . ., 2n– 1], which is referredto as the symmetric group on 2n objects, and let N = 2n. For 0 ≤ i≤ N, let A i be all mappings for which π(i) = i. It follows that |A i| = (N– 1)! and= (N–k)!. The inclusion-exclusion principle states thatPr(no fixed points in π)=== 1 – 1 + 1/2! – 1/3! + . . . + (–1)N⨯ 1/N!= e–1 +Then since e–1≈ 0.368, we find that for even small values of N, approximately37% of permutations contain no fixed points.3.53.6 Main key K = 111…111 (56 bits)Round keys K1 = K2=…= K16 = 1111..111 (48 bits)Ciphertext C = 1111…111 (64 bits)Input to the first round of decryption =LD0RD0 = RE16LE16 = IP(C) = 1111...111 (64 bits)LD0 = RD0 = 1111...111 (32 bits)Output of the first round of decryption = LD1RD1LD1 = RD0= 1111…111 (32 bits)Thus, the bits no. 1 and 16 of the output are equal to ‘1’.RD1 = LD0 F(RD0, K16)We are looking for bits no. 1 and 16 of RD1 (33 and 48 of the entire output).Based on the analysis of the permutation P, bit 1 of F(RD0, K16) comes from thefourth output of the S-box S4, and bit 16 of F(RD0, K16) comes from the second output of the S-box S3. These bits are XOR-ed with 1’s from the correspondingpositions of LD0.Inside of the function F,E(RD0) ≈ K16= 0000…000 (48 bits),and thus inputs to all eight S-boxes are equal to “000000”.Output from the S-box S4 = “0111”, and thus the fourth output is equal to ‘1’,Output from the S-box S3 = “1010”, and thus the second output is equal to ‘0’.From here, after the XOR, the bit no. 33 of the first round output is equal to ‘0’, and the bit no. 48 is equal to ‘1’.3.7 In the solution given below the following general properties of the XOR functionare used:A ⊕ 1 = A'(A ⊕ B)' = A' ⊕ B = A ⊕ B'A' ⊕ B' = A ⊕ BWhere A' = the bitwise complement of A.a. F (R n, K n+1) = 1We haveL n+1 = R n; R n+1 = L n⊕ F (R n, K n+1) = L n⊕ 1 = L n'ThusL n+2 = R n+1 = L n' ; R n+2 = L n+1 = R n'i.e., after each two rounds we obtain the bit complement of the original input,and every four rounds we obtain back the original input:L n+4 = L n+2' = L n ; R n+2 = R n+2' = R nTherefore,L16 = L0; R16 = R0An input to the inverse initial permutation is R16 L16.Therefore, the transformation computed by the modified DES can berepresented as follows:C = IP–1(SWAP(IP(M))), where SWAP is a permutation exchanging the positionof two halves of the input: SWAP(A, B) = (B, A).This function is linear (and thus also affine). Actually, this is a permutation, the product of three permutations IP, SWAP, and IP–1. This permutation ishowever different from the identity permutation.b. F (R n, K n+1) = R n'We haveL n+1 = R n; R n+1 = L n⊕ F(R n, K n+1) = L n⊕ R n'L n+2 = R n+1 = L n⊕ R n'R n+2 = L n+1⊕ F(R n+1, K n+2) = R n≈ (L n⊕ R n')' = R n⊕ L n⊕ R n'' = L nL n+3 = R n+2 = L nR n+3 = L n+2⊕ F (R n+2, K n+3) = (L n≈ R n') ⊕ L n' = R n' ⊕1 = R ni.e., after each three rounds we come back to the original input.L15 = L0; R15 = R0andL16 = R0(1)R16 = L0⊕ R0' (2)An input to the inverse initial permutation is R16 L16.A function described by (1) and (2) is affine, as bitwise complement is affine,and the other transformations are linear.The transformation computed by the modified DES can be represented asfollows:C = IP–1(FUN2(IP(M))), where FUN2(A, B) = (A ⊕ B', B).This function is affine as a product of three affine functions.In all cases decryption looks exactly the same as encryption.3.8 a. First, pass the 64-bit input through PC-1 (Table 3.4a) to produce a 56-bit result.Then perform a left circular shift separately on the two 28-bit halves. Finally,pass the 56-bit result through PC-2 (Table 3.4b) to produce the 48-bit K1.:in binary notation: 0000 1011 0000 0010 0110 01111001 1011 0100 1001 1010 0101in hexadecimal notation: 0 B 0 2 6 7 9 B 4 9 A 5b. L0, R0 are derived by passing the 64-plaintext through IP (Table 3.2a):L0 = 1100 1100 0000 0000 1100 1100 1111 1111R0 = 1111 0000 1010 1010 1111 0000 1010 1010c. The E table (Table 3.2c) expands R0 to 48 bits:E(R0) = 01110 100001 010101 010101 011110 100001 010101 010101d. A = 011100 010001 011100 110010 111000 010101 110011 110000e. (1110) = (14) = 0 (base 10) = 0000 (base 2)(1000) = (8) = 12 (base 10) = 1100 (base 2)(1110) = (14) = 2 (base 10) = 0010 (base 2)(1001) = (9) = 1 (base 10) = 0001 (base 2)(1100) = (12) = 6 (base 10) = 0110 (base 2)(1010) = (10) = 13 (base 10) = 1101 (base 2)(1001) = (9) = 5 (base 10) = 0101 (base 2)(1000) = (8) = 0 (base 10) = 0000 (base 2)f. B = 0000 1100 0010 0001 0110 1101 0101 0000g. Using Table 3.2d, P(B) = 1001 0010 0001 1100 0010 0000 1001 1100h. R1 = 0101 1110 0001 1100 1110 1100 0110 0011i. L1 = R0. The ciphertext is the concatenation of L1 and R1. Source: [MEYE82]3.9The reasoning for the Feistel cipher, as shown in Figure 3.6 applies in the case ofDES. We only have to show the effect of the IP and IP–1 functions. For encryption, the input to the final IP–1 is RE16|| LE16. The output of that stage is the ciphertext.On decryption, the first step is to take the ciphertext and pass it through IP. Because IP is the inverse of IP–1, the result of this operation is just RE16|| LE16, which isequivalent to LD0|| RD0. Then, we follow the same reasoning as with the Feistel cipher to reach a point where LE0 = RD16 and RE0 = LD16. Decryption is completed by passing LD0|| RD0 through IP–1. Again, because IP is the inverse of IP–1, passing the plaintext through IP as the first step of encryption yields LD0|| RD0, thusshowing that decryption is the inverse of encryption.3.10a.Let us work this from the inside out.T16(L15|| R15) = L16|| R16T17(L16|| R16) = R16|| L16IP [IP–1 (R16|| L16)] = R16|| L16TD1(R16|| L16) = R15|| L15b.T16(L15|| R15) = L16|| R16IP [IP–1 (L16|| R16)] = L16|| R16TD1(R16 || L16) = R16|| L16 f(R16, K16)≠ L15|| R153.11PC-1 is essentially the same as IP with every eighth bit eliminated. This wouldenable a similar type of implementation. Beyond that, there does not appear to be any particular cryptographic significance.3.13a.The equality in the hint can be shown by listing all 1-bit possibilities:We also need the equality A ⊕ B = A' ⊕ B', which is easily seen to be true. Now, consider the two XOR operations in Figure 3.8. If the plaintext and key for anencryption are complemented, then the inputs to the first XOR are alsocomplemented. The output, then, is the same as for the uncomplementedinputs. Further down, we see that only one of the two inputs to the secondXOR is complemented, therefore, the output is the complement of the outputthat would be generated by uncomplemented inputs.b.In a chosen plaintext attack, if for chosen plaintext X, the analyst can obtain Y1= E[K, X] and Y2 = E[K, X'], then an exhaustive key search requires only 255rather than 256 encryptions. To see this, note that (Y2)' = E[K', X]. Now, pick atest value of the key T and perform E[T, X]. If the result is Y1, then we knowthat T is the correct key. If the result is (Y2)', then we know that T' is the correctkey. If neither result appears, then we have eliminated two possible keys withone encryption.3.14 The result can be demonstrated by tracing through the way in which the bits areused. An easy, but not necessary, way to see this is to number the 64 bits of the key as follows (read each vertical column of 2 digits as a number):2113355-1025554-0214434-1123334-0012343-2021453-0202435-0110454- 1031975-1176107-2423401-7632789-7452553-0858846-6836043-9495226-The first bit of the key is identified as 21, the second as 10, the third as 13, and so on.The eight bits that are not used in the calculation are unnumbered. The numbers 01 through 28 and 30 through 57 are used. The reason for this assignment is to clarify the way in which the subkeys are chosen. With this assignment, the subkey for the first iteration contains 48 bits, 01 through 24 and 30 through 53, in their naturalnumerical order. It is easy at this point to see that the first 24 bits of each subkey will always be from the bits designated 01 through 28, and the second 24 bits of each subkey will always be from the bits designated 30 through 57.3.15 For 1 ≤ i ≤ 128, take c i∈ {0, 1}128 to be the string containing a 1 in position i andthen zeros elsewhere. Obtain the decryption of these 128 ciphertexts. Let m1,m2, . . . , m128 be the corresponding plaintexts. Now, given any ciphertext c which does not consist of all zeros, there is a unique nonempty subset of the c i’s which we can XOR together to obtain c. Let I(c) ⊆ {1, 2, . . . , 128} denote this subset.ObserveThus, we obtain the plaintext of c by computing . Let 0 be the all-zerostring. Note that 0 = 0⊕0. From this we obtain E(0) = E(0⊕0) = E(0) ⊕ E(0) = 0.Thus, the plaintext of c = 0 is m = 0. Hence we can decrypt every c ∈ {0, 1}128.3.16a. This adds nothing to the security of the algorithm. There is a one-to-onereversible relationship between the 10-bit key and the output of the P10function. If we consider the output of the P10 function as a new key, then thereare still 210 different unique keys.b. By the same reasoning as (a), this adds nothing to the security of the algorithm.3.17s = wxyz + wxy + wyz + wy + wz + yz + w + x + zt = wxz + wyz + wz + xz + yz + w + y3.18OK4.1 A group is a set of elements that is closed under a binary operation and that isassociative and that includes an identity element and an inverse element.4.2 A ring is a set of elements that is closed under two binary operations, addition andsubtraction, with the following: the addition operation is a group that iscommutative; the multiplication operation is associative and is distributive over the addition operation.C HAPTER 4F INITE F IELDS。

8.4 网络最大流问题

所有指向为vs→vt的弧,称为前向弧,记作μ +;

所有指向为vt →vs的弧,称为后向弧,记做μ

-,

增广链:设 f 是一个可行流,μ是从vs 到 vt 的一条链,若μ满 足下列条件,称之为(关于可行流 f 的)增广链。

1)在(vi , vj)∈μ+上,0≤fij<cij,即μ+中的弧都是非饱和弧。

2)在(vi,vj)∈μ-上,0<fij≤cij,即μ-中的弧都是非零流弧。

§8.4 网络最大流问题

Page 22

(3) 检查与v3点相邻的未标号的点,因f3t<c3t,故对vt 标 l(vt)=min{l(v3), c3t-f3t } =min{1, 1}= 1 找到一条增广链 vs→v1→v2 →v3 →vt ( v , 1) 2 (-v v12, 1) (4,3) v4 (3,3) (5,3) (1,1) (1,1) (3,0)

v ( f ) f s1 f s 2 f 4 t f 3 t 5

§8.4 网络最大流问题

Page 25

例8.10 用标号算法求下图中vs→vt的最大流量,并找出最小 截。 v1 9(3) v3 8(7)

5(4) 5(4)

2(0)

vs

7(5)

6(1)

●

vt

10(8) v2 9(9) v4

§8.4 网络最大流问题

基本方法: (1)找出第一个可行流(例如所有弧的流量fij =0);

Page 14

(2)用标号的方法找一条增广链:

首先给发点vs标号(0,+∞),第一个数字表示标号从哪一点得到;

第二个数字表示允许的最大调整量。

选择一个点 vi 已标号且另一端未标号的弧沿着某条链向收

运筹学完整版(OperationsResearch)

本课程的特点和要求

先修课:高等数学,基础概率、线性代数 特点:系统整体优化;多学科的配合;模型方法的应用 运筹学的研究的主要步骤:

真实系统

数据准备

系统分析 问题描述

模型建立 与修改

模型求解 与检验

结果分析与 实施

本课程授课方式与考核

讲授为主,结合习题作业

学科总成绩

平时成绩 (40%)

期末成绩 (60%)

2. 线性规划的数学模型由三个要素构成

决策变量 目标函数 约束条件

Decision variables Objective function Constraints

怎样辨别一个模型是线性规划模型?

其特征是: (1)问题的目标函数是多个决策变量的线性函数, 通常是求最大值或最小值; (2)问题的约束条件是一组多个决策变量的线性不 等式或等式。

线性规划问题的数学模型

4. 建模步骤

(1) 确定决策变量:即需要我们作出决策或选择的量。一般 情况下,题目问什么就设什么为决策变量; (2) 找出所有限定条件:即决策变量受到的所有的约束; (3) 写出目标函数:即问题所要达到的目标,并明确是max 还是 min。

线性规划问题的数学模型

5. 线性规划数学模型的一般形式

3x1 +x2 +x3 +2 x4 ≤180

x1、x2 、x3 、x4 ≥0

线性规划问题的数学模型

例1.5 某航运局现有船只种类、数量以及计划期内各条航 线的货运量、货运成本如下表所示:

航线号

船队 类型

1 1

2

3 2

4

拖轮

1 1 2 1

编队形式 A型 驳船 2 — 2 —

B型 驳船 —

运筹学-图与网络模型以及最小费用最大流(高级课堂)

v4

v5

高等课堂 7

图与网络的基本概念与模型

环, 多重边, 简单图

e1

如果边e的两个端点相重,称该边为 环。如右图中边e1为环。如果两个点 v2

e2

e4 v1e3

v3

之间多于一条,称为多重边,如右图

e5

中的e4和e5,对无环、无多重边的图

e6

e7

e8

称作简单图。

v4

v5

高等课堂 8

图与网络的基本概念与模型

的长度(单位:公里)。

17

v2

5

6

15

6 v4

V1

(甲地)

43

10

4

4

2

v5

v6

解:这是一个求v3无向图的最短路的问题。可以把无向图的每一边

(vi,vj)都用方向相反的两条弧(vi,vj)和(vj,vi)代替,就化为有向图,

即可用Dijkstra算法来求解。也可直接在无向图中用Dijkstra算法来求解。

最短路问题

最短路问题:对一个赋权的有向图D中的指定的两个点Vs和Vt找 到一条从 Vs 到 Vt 的路,使得这条路上所有弧的权数的总和最小, 这条路被称之为从Vs到Vt的最短路。这条路上所有弧的权数的总 和被称为从Vs到Vt的距离。

• 求最短路有两种算法:

狄克斯屈拉(Dijkstra)(双标号)算法 逐次逼近算法

• 图论中图是由点和边构成,可以反映一些对象之间的关系。 • 一般情况下图中点的相对位置如何、点与点之间联线的长短曲

直,对于反映对象之间的关系并不是重要的。

图的定义(P230)

若用点表示研究的对象,用边表示这些对象之间的联系,则图 G可以定义为点和边的集合,记作:

CCNA完整知识点.

chapter 1L1:物理层PDU:bits 比特流作用:传输比特流(01000100101010...)介质:同轴电缆: coaxial cable 传输距离 500米双绞线(TP):twisted-pair cable 传输距离 100米非屏蔽双绞线(UTP):室内屏蔽双绞线(STP):室外(环境干扰强)直通线:AA BB 链接异性端口:pc-hub pc-sw sw-router交叉线:AB 链接同性端口:pc-pc router-router pc-router sw-sw反线:1-8 8-1 用于本地连接的console 控制线网线的两种制作方式:568A:白绿绿白橙篮白蓝橙白棕棕568B:白橙橙白绿篮白蓝绿白棕棕 1236 网线使用DCE:数据终端设备,需要配置clock rate DTE:数据终结设备对应传输介质的支持传输距离:1)1000base-cx 使用的是铜缆。

最大传输距离25米2)100Base-Tx/Fx100Base-Tx以5类非屏蔽双绞线为传输介质(最大传输距离是100米)100Base-Fx以光纤为传输介质(2000米)。

3)1000base-SX(MMF多模):最长传输距离是550米4)1000base-LX:可以使用单模光纤也可以使用多模光纤使用多模光纤的最大传输距离为550m,使用单模光纤的最大传输距离为3千米5)1000base-zx(单模):最长传输距离是70KM以太网 Ethernent传输模式:单工:只能发或者收半双工:即可以收也可以发,但是同一时间只能收或者发列如对讲机全双工:同一时间既可以收也可以发列如手机Auto:中继器(Repeater):对信号放大,双绞线的传输距离只有100M,使用中继器可以延长传输距离。

hub :多口中继,一个数据帧从一个入口进,会发送到HUB的所有其他端口而不进行过滤。

L2:数据链路层PDU:frame 帧作用:成帧,差错控制设备:网桥(bridge):基于MAC地址转发,根据mac-port表,数据包只发到和MAC地址相对应的port端口交换机(switch):多口网桥,独享带宽L2层编制:MAC地址MAC地址构成:48bit,12位十六进制数可以通过ipconfig/all 查询电脑的mac地址L2表:MAC-port表(mac地址表)冲突域:不可避免的数据冲突范围,由中继、hub链接构成并扩大,见到L2层端口截止,每一个交换机端口形成一个冲突域HUB:所有端口都在一个冲突域,是增加了冲突域的范围交换机:没一个端口都是一个冲突域,是增加了冲突域的数量,减少了冲突域的范围HUB:是共享带宽 10M 所有端口共享10M交换机:独享带宽 10M 每个端口同时有10ML3:网络层 PDU:packet 包作用:逻辑编制:ip地址、路由(路径的选择)IP地址与mac地址的区别?Mac地址通信:同一个网络,mac通信跨网络通信:ip地址IP地址:版本v4;32bit;点分是进制法 192.168.0.1IP=网络位+主机位掩码:mask:连续的1+连续的0,来确定IP地址的网络位+主机位,1位对应网络位,0位对应主机位。

组织结构与组织基础

团队制优 点

团队制缺点

双重忠诚与冲突 时间与资源花费在

开会上 散漫的分权

虚拟网络制 的优点

可以利用全球的知识

01

02

高度的灵活性和响应能力

03

管理成本降低

网络制缺点

控制匮乏,边界脆弱 员工忠诚度削弱

对管理者要求高

组织结构的进化史

任务小组,团队 & 项目管理

01

单击此处添加小标题

任务小组: 用来解决涉及几个部门 的短期问题临时团队或者委员会

不正确搭配: 确定环境下的横向结构 太松散的结构

图7-10 环境与组织结构的关系

7.4.3 结构适应技术

• 1、伍德沃德的制造技术

生产技术的复杂性 组织结构: 形式化 集权化 最高行政人员的比例 间接人工与直接人工的比例 基层主管的控制跨度 沟通: 书面(纵向) 口头(横向) 总体结构

制造技术 小批量生产 低

是职权硬币的另一面

员工完成被分派的任务 或工作的义务

管理者被授予的职权和 所担负的职责是一致的

责任制

职权和职责相联系的 机制

要求向其指挥链上的 上级汇报工作结果

是组织结构的一部分

202X

授权

管理者用于转授职权和职责的过程 管理者 应该 转授职权

直线职权与参谋职权

直线职权 – 管理者享有指挥和控制其直接下属 的正式正式权力

04 网 络 制 结 构 , 并 说 明 组 织

运用这些结构的理由.

学习目标 (续.)

解释为什么组织需要进行跨部门的横向协调和化层级 结构的纵向协调,并表述协调机制.

说明如何运用组织结构来实现组织的战略目标. 举例说明如何设计组织结构以适应环境的不确定性. 定义生产技术(制造技术、服务技术和数字技术),

W_Exploration_Network_Chapter07

18

7.2.5 Point - to - Point Topology

如果data只在一个方向传输 , 就是 在同一时间 , 如果 只在一个方向传输 就是halfduplex link 在 同 一 时 间 , 如 果 data 在 两 个 方 向 传 输 , 就 是 fullduplex link

Data Link layer protocols 的控制信息包括: 的控制信息包括: 哪个节点(nodes)在通讯 在通讯 哪个节点 通讯何时开始, 通讯何时开始,何时结束 通讯时哪个nodes出现了错误 出现了错误 通讯时哪个 下一个通讯将是哪个nodes 下一个通讯将是哪个

9

7.1.3 Data Link Layer - Creating a Frame

12

7.1.5 Data Link Layer – Standards

Data Link layer标准

国际标准化组织 (ISO) 电气电子工程师协会 (IEEE) 国际电信联盟 (ITU) 美国国家标准学会 (ANSI)

13

7.2 Media Access Control Techniques

27

7.3.2 Framing - Role of the Header

Data Link layer protocols 与其特定的 topologies 和使用 的 media 有关

28

7.3.3 Addressing - Where the Frame Goes

在多路访问中frame有多个可能的目的 需要第二层地址 有多个可能的目的, 需要第二层地址 在多路访问中 有多个可能的目的 在点对点链路中frame只有一个目的,不需要第二层地址 只有一个目的, 在点对点链路中 只有一个目的

IS-IS网络设计解决方案(红头发)

IS-IS NETWORK DESIGN SOLUTIONS (DEMO)WRITTEN BY BLA2KBL2ODAKA CCIE#15101模块一原理篇CHAPTER.1 IS-IS的介绍OSI参考模型,也叫做OSI协议栈,是由ISO开发出来的(请参见ISO 7498文档).OSI协议栈其中高层(上三层)偏向于应用,低层(下四层)偏向于数据传输服务.最初的OSI协议栈里用于网络服务的组件只定义了面向连接的通信服务(CONS).CONS是由两种规范制定出来的:1.<X.25 Packet-Level Protocol for Data Terminal Equipment>(请参见ISO 8208文档).2.<Network Service Definition>(请参见ISO 8348文档).之后出现了<Network Service Definition>的补完版本,叫<Network Service Definition, Amendment 1>.该规范定义了用于网络设备之间的无连接通信服务,即后来的无连接网络服务(CLNS).CONS和CLNS的区别就在于,后者不需要预先建立端到端的路径用于通信设备的数据包转发;取而代之的是在源和目标之前依靠路由器当前已知的最佳路径独立的转发数据包.CLNS是靠如下3种ISO协议支持的:1.无连接的网络协议(CLNP):ISO 8473.2.ES-IS协议:ISO 9542.3.IS-IS协议:ISO 10589.这3种协议为独立的3种网络层协议共存于OSI协议栈的第3层.区分它们的办法是通过协议格式中第1个8位位组里的初始协议标识符(IPI):CLNP类似IP,但是是为ISO传输协议提供网络服务,而不像IP是为了TCP/IP协议族的传输协议所服务.和IP 不同的是,CLNP,ES-IS和IS-IS都是独立封装成数据链路帧.ES-IS协议是用于同一网段或链路上的ISO端设备和直连的路由器自动的交换信息并邻接的协议.ES-IS协议的另一种数据包叫路由重定向(RD)数据包,它是路由器告知ISO端设备一条更为优先的路径信息.ISO的RD类似IP环境中的ICMP重定向.ES-IS的操作可以和IP环境里的ICMP,ARP和DHCP结合使用;但ES-IS 和IP端工作站无关,这种环境依靠的是ARP进行层3到层2地址信息的映射,并且IP环境中,端工作站通常是使用默认网关的方式来发现与其直连的路由器.一些IS-IS的操作会依靠到ES-IS的功能,因此,即使是在一个纯IP的环境里使用IS-IS,仍然需要ES-IS做为支持.例如,路由器交换ES-IS相关的ISH信息后,才能促使点到点链路IS-IS的邻接.IS-IS协议是用于在ISO CLNS环境里运行CLNP的路由器动态提供路由信息交换的协议,它采用的是逐跳选择的方式来进行路由选择.IS-IS的几大目标:1.做为域内的路由协议.2.对当前网络有整体认识并自动选择最佳路由.3.当网络发生故障后可以快速收敛.4.保证网络的稳定性.5.有效的利用网络资源,比如路由器的内存和CPU资源以及带宽.为了达到这几个目标,IS-IS协议就被设计成了一种基于链路状态的IGP,并支持层1(L1)和层2(L2)的路由等机制,来保证上述目标的完成.IETF RFC 1195号文档<Use of OSI IS-IS for Routing in TCP/IP and Dual Environments>定义了IS-IS协议的版本,也就是如今我们所使用的集成IS-IS(integrated IS-IS)或叫它双IS-IS(dual IS-IS).集成IS-IS不仅适用于ISO CLNS环境,还适用于IP环境.CHAPTER.2 集成IS-IS的基本概念由于路由器的作用是将流量从一个网络节点转发到另一个网络节点.因此ISO 10589文档里,把路由器称为中间系统(IS).IS-IS的路由域可以为纯IP环境,纯CLNP环境,或IP和CLNP的混合环境.正如之前所提到,IS-IS协议最初只是为了支持CLNP,RFC 1195文档将ISO 10589文档进行了扩展用以支持IP,也就是现在的集成IS-IS.RFC 1195文档定义了:1.纯IP环境只路由IP流量,但是支持处理和转发用于IS-IS操作的OSI数据包.2.纯ISO环境只运载用于IS-IS操作的ISO流量.3.双栈环境可以路由上述两种流量.RFC 1195文档对这种IP和CLNP混合环境加以限制:同一区域(area)里的IS必须拥有一致的L1链路状态数据库,这就使得同一区域里的设备必须进行照相同的配置,要么是IP,要么是CLNP,要么是IP和CLNP的混合环境.但是放眼整个IS-IS路由域,就无此限制:某些区域只路由IP流量,某些区域只路由CLNP流量,剩下的区域同时路由两种流量.IS-IS协议里也采用了和OSPF类似的区域的概念用于层次化的路由.在纯IP环境里,集成IS-IS仍然使用基于CLNP的传统编址方式来鉴别路由器.CLNP地址也叫网络服务访问点(NSAP).NSAP由3部分组成:1.区域标识符(area ID).2.系统标识符(SysID).3.N选择符(NSEL).区域ID相同的一组IS即为同一区域.在CLNP路由法则里,L1路由只交换SysID信息;L2路由需交换区域ID 信息.IS-IS协议里路由器有3种路由角色:L1路由器,L2路由器和L1-2路由器.L1-2类似OSPF里的区域边界路由器(ABR),提供了到达其他区域的信息交换能力.在CISCO的路由器上配置IS-IS,默认即为L1-2路由器:一些非面向连接的协议,比如IP和CLNP,把传输流量称之为数据包(packet).在ISO 10589文档里,数据包被称为协议数据单元(PDU).IS-IS的数据包分3类:1.hello包:建立和维持IS-IS邻接关系.2.链路状态包(link state packet,LSP):在IS-IS节点之间分发路由信息.3.序列号包(sequence number packet,SNP):用于控制路由信息的分发.hello包又分如下3类:1.局域网L1 hello包(LAN Level 1 hello packets,PDU类型:15).2.局域网L2 hello包(LAN Level 2 hello packets,PDU类型:16).3.点到点hello包(point-to-point hello packets,PDU类型:17).LSP又分如下两类:1.L1 LSP(PDU类型:18).2.L2 LSP(PDU类型:19).SNP又分如下4类:1.L1完全序列号包(L1 CSNP,PDU类型:24).2.L2完全序列号包(L2 CSNP,PDU类型:25).3.L1部分序列号包(L1 PSNP,PDU类型:26).4.L2部分序列号包(L2 PSNP,PDU类型:27).每个IS-IS数据包的类型是由包头和一个带有特定数字的表示相关的路由信息的可选的变长字段组成的.每个变长字段包含1字节长的类型标签用于描述它所包含的协议信息.类型(type),长度(length)和值(value)就组成了TLV字段,TLV字段实际上就是一组变长字段的集合:1.T:在ISO 10589文档里它叫做C(code);但是人们更喜欢采用RFC 1195文档里的叫法(T).它是一个数字,每个值有着不同的定义,比如如果T为128,代表IS-IS域内路由(TLV:IP Internal Reachability Information).2.L:TLV的总长.3.V:表示TLV内容的值.IS-IS协议提供的路由功能可以分为两类:1.子网依靠(subnetwork-dependent):负责IS-IS的邻接.2.子网独立(subnetwork-independent):负责IS-IS路由信息的交换.在IS-IS里,子网是指数据链路层(data link layer).并且在IS-IS里,子网只有点到点(point-to-point)链路和广播型(broadcast)两种.ISO CLNP将网络设备分为以下两类:1.端系统(ES):比如主机和服务器.2.中间系统(IS):比如路由器.在IP环境里,可以通过诸如RIP,OSPF等路由协议,加上ARP完成数据的传输;在CLNP环境里,可以使用IS-IS和ES-IS来完成这一任务.在CISCO设备上,ES-IS是自动启用的无需手动设置.ES-IS的作用是在纯ISO环境里完成主机和路由器的通信过程(比如DECnet Phase V网络结构);在IP环境里,ES-IS只和促进路由器与路由器邻接有关系,IP主机不参与这一过程(取而代之的是依靠ARP和IP默认网关).在CLNP环境里:在LAN环境里,ES和IS通过发送ESH和ISH信息彼此相互发现.ES将ESH信息发送到09-00-2B-00-00-05(AllIntermediateSystems);IS将ISH信息发送到09-00-2B-00-00-04(AllEndSystems).ES-IS允许ES定位离它最近的IS,来访问别的非直连网段.IS-IS的邻接根据网络类型的不同而稍有不同,并且所采用的hello信息也不同:1.point-to-point IIH:用于点到点链路的邻接..2.Level 1 LAN IIH:用于广播型链路L1的邻接.3.Level 2 LAN IIH:用于广播型链路L2的邻接.它们之间的区别在于,point-to-point IIH里用的是本地电路ID(circuit ID),而Level 1/2 LAN IIH用的是LAN ID;并且point-to-point IIH里没有优先级(priority)字段.IIH发送的时间间隔(hello interval)是变化的,抖动的最大时间不超过原先的25%,这样方式了网络上同时出现大量IIH.在CISCO的设备上,对于普通路由器,hello interval是10秒;对于多路访问网络环境里的指定中间系统(DIS)是3.3秒.IS-IS使用hello乘数(multiplier)来决定邻接什么时候切断邻接关系,即保持时间(hold time).在CISCO设备上,乘数默认值为3,因此可以得出hold time为30秒.除了周期性发送IIH外,如下情况会触发IIH的发送:1.TLV信息的改变.N环境里,DIS的选举或重新指定.在CISCO的设备上,点到点链路IIH hello interval默认为10秒.point-to-point IIH里的电路类型(circuit type)为L1,L2和L1-2.当点到点链路的设备收到ISH信息后,它先检查本地数据库的SysID看和该ISH发送方的SysID是否一致,从而决定是否是新的邻接.如果一致,说明邻接关系已经存在,那么它将忽略该ISH;如果不一致,本地路由器将创建新的邻接,并把邻接状态设置为初始化(initializing)已经系统类型设置为未知(unknown).接下来,邻接关系会进入到建立(up)状态,系统类型也会由未知道转变成IS.在这一过程里,本地路由器无法决定它所发送的hello包是否到达了远程对端.正如ISO 10589文档所定义的,point-to-point IIH的TLV里不包含IS Neighbors TLV信息(类型:6),这也就使得我们无法使用三次握手的方式来决定hello包是否有被对方收到.这可能会出现一方的邻接状态建立而另一方未建立的局面.不过,一份Internet草案提交给IETF,通过采用三次握手的方法来保证邻接建立的可靠性,并且该草案向后兼容ISO 10589文档,该草案在IIH里采用Point-to-Point Adjacency State TLV字段(类型:240)保证传输的可靠性,不支持该TLV字段路由器会忽略这一TLV字段,从而向后兼容.在默认的操作模式里,IIH将会被填充到出站接口的MTU大小.当路由器发送hello包的时候,根据你的配置,电路类型设置为L1,L2或者L1-2.路由器为每条链路分配一个唯一的本地电路ID.另外一个关键性的需求是,IS-IS的SysID长度必须一致.如果长度不一致(通过IIH里的ID Length字段鉴别),路由器将丢弃该IIH.CISCO设备的SysID为6字节的固定长度(ID Length的值为0),这就表示,如果要和CISCO设备相互操作,就必须把ID Length的值设置为0.另外,邻接双方支持的区域最大编址数必须匹配,默认CISCO设备最多支持3个区域,最近的IOS版本可以支持到255个区域.同样的,如果双方支持的区域最大编址数不匹配,同样会导致IIH的丢弃.路由器通过比较IIH里的区域ID,来决定邻接类型为L2,还是默认的L1-2(默认,可以修改为L1).如果双方配置了认证,路由器将在IIH里附加Authentication TLV字段(类型:10).ISO 10589文档和RFC 1195文档只定义了基于明文的简单认证方式.当路由器切断邻接关系的时候,它会发送通知信息,从本地数据库里移除相应条目,并产生新的LSP进行洪泛.广播型环境的邻接和点到点链路稍有不同:1.当接口启用后,路由器立即发送IIH(这点和点到点链路里,收到ISH才触发IIH的发送有所不同).2.广播型网络由一个叫做伪节点(pseudonode)的设备,也就是DIS,把多路访问环境将邻接管理复杂性降低到最小.3.根据配置的不同,广播L1和L2的IIH到特定MAC地址.4.邻接双方通过三次握手来对双向通信进行确认,保证可靠性(这和点到点链路里的Point-to-Point Adjacency State TLV字段功能类似).DIS的选举是由最高的接口优先级(默认值为64)和SNPA地址(MAC地址)所决定的.如下图:LAN L1/2 IIH和point-to-point IIH相比,多了优先级(7位长度)字段,并且电路ID也被改成了LAN ID.L1和L2的IIH分别被广播到以下地址:1.L1:01-80-C2-00-00-14(AllL1ISs).2.L2:01-80-C2-00-00-15(AllL2ISs).当LAN接口启用IS-IS后,路由器立即向外发送带有本地定义LAN ID(由自己的SysID和一个唯一的本地电路ID组成)的IIH.同时,该接口也会监听ESH,ISH和IIH用来发现直连的邻接设备.随后运行DIS选举进程,来决定L1和L2的DIS.接下来形成L1,L1-2邻接的过程和点到点链路类似.正如之前所提到的,所有连接到同一LAN的IS-IS设备将hello包组播到AllL1ISs/AllL2ISs地址,继而相互邻接.当邻接关系建立后,开始交换链路状态信息,即LSP的洪泛.LSP洪泛的两个关键需求如下:1.更新的时间精度和信息精度.2.最小带宽占用和低处理成本.和OSPF不同的是,IS-IS里没有备份DIS的选举;如果DIS出现故障,其他的路由器将立刻成为DIS.DIS发送hello包的时间间隔默认是3.3秒,比其他路由器要频繁些,因此这就可以保证DIS在出现问题后被快速的取代.并且在广播型的多路访问环境里,周期性的数据库同步,可以允许网络无中断的情况下强占DIS的角色(这点也和OSPF里的DR不同).因此,如果现有环境里新加入一台接口优先级更高的设备,那么它将立刻成为DIS.ISO 10589文档里的IS-IS规范定义了3种DIS:N Level 1 DIS(LAN L1 DIS).N Level 2 DIS(LAN L2 DIS).3.Partition-designated Level 2 IS(分区指定L2 DIS).分区指定L2 DIS提供了一种修复隔离的IS-IS L1区域的方法.在两个隔离的分区指定L2 DIS,经由L2骨干区域,建立IS-IS虚链路(virtual link),从而连接被隔离的L1区域(有点类似OSPF里的虚链路).不过遗憾的是CISCO的设备不支持该技术.LAN L1-2 DIS的作用,是负责:1.产生伪节点的LSP,用于向整个网络上的设备报告当前网络环境信息.2.进行LSP的洪泛.接下来我们再来看看IS-IS的路由信息库(RIB).RIB是由两个组件组成:1.链路状态数据库(LSDB).2.转发数据库(Forwarding Database).首先IS-IS路由器产生本地的链路状态信息,并从邻居那里接收到相应的链路状态信息,之后进行拷贝并继续向别的邻居宣告.同一区域里的IS-IS路由器通过SNP的同步,维系着相同的L1 LSDB;而L2 LSDB里保存着和其他区域相互通信的区域前缀信息.接下来,IS-IS路由器使用最短路径优先(SPF)算法创建出转发数据库.SPF分别为L1和L2运算单独的算法.IS-IS转发数据库,只保存着IS-IS的最佳路由.CHAPTER.3 集成IS-IS的编址IS-IS的编址方式,只需要为每个节点设置一个NSAP地址,但也可以在IS-IS路由器上定义多个NSAP地址.NSAP地址格式如下图:一个常见的NSAP地址由3部分组成:1.区域ID.2.SysID.3.NSEL.当NSEL设置为0的时候,NSAP地址就叫网络实体命名(NET).在一个纯ISO CLNS环境里,普通的数据包的源和目标地址里的NSEL的值都为非0;但在纯IP环境里,比如Internet,没有CLNP的应用程序,因此我们常采用NET.NSAP地址长度是不固定的,最大可以有20字节长.其中CISCO只支持6字节定长的SysID.SysID只需要在本区域保持唯一性即可,而无需在整个IS-IS路由域里保持唯一.为IS-IS路由器配置多个NET,可以使IS-IS 路由器多宿主到其他区域.在正常情况下,一个L1 IS-IS路由器只在本区域进行LSP洪泛;如果配置多个NET 后,LSP洪泛的边界就被扩大到这几个区域上.例子如下:R2配置如下:!router isisnet 49.0001.1921.6800.1024.00net 49.0002.1921.6800.1024.00!刚开始R1和R2处于区域49.0001;R3处于区域49.0002.它们之间维系着L2的邻接关系.如果R2配置了第2个NET(49.0002.1921.6800.1024.00),由于它们共享49.0002这个区域前缀,R2和R3之间将建立L1的邻接,这就使得两个区域合并成了1个区域:如果将上述两张拓扑图顺序反转,那么我们还可以得出结论,可以通过配置多个NET,达到区域的分割作用.另外,我们还可以使用NET的重编号,在R1,R2和R3上同时配置两个NET,再把之前的第1个NET给移除,完成NET的重编号任务,这样可以实现无中断的平滑割接.CHAPER.4 IS-IS的链路状态数据库IS-IS LSP包含如下信息:1.区域信息.2.邻接路由器.3.IP子网.4.度量(metric)信息.5.认证(authentication)信息.之前在前面提到过,IS-IS数据包分为:1.hello包.2.LSP.3.SNP.hello包用于建立和维持邻接关系;LSP分为L1 LSP和L2 LSP,负责路由信息的收集;而SNP保证了洪泛的可靠性.下图是LSP的格式信息:LSP有中一个字段叫做剩余生存周期(Remaining Lifetime),和这一字段相关联的两个值为LSP最大生存周期和LSP刷新时间间隔.ISO 10589文档定义的LSP最大生存周期为1200秒(20分钟);而CISCO的产品可以手动配置最大到653350秒.当源路由器生成一条LSP后,正于生存周期的时间设置为LSP的最大生存周期,并且时间开始递减.当剩余生存周期减少到LSP刷新时间间隔时,源路由器将重新生成该LSP;否则当剩余生存周期减少到0后,该LSP将被清除掉.而LSP刷新时间间隔是指即使网络没有变化,源路由器重新生成该LSP的时间间隔.当LSP被重新生成后,剩余生存周期的计时器将被重置为LSP最大生存周期,并重新进行洪泛.ISO 10589文档定义的LSP刷新时间间隔为900秒(15分钟);而CISCO的产品可以手动配置最大到653350秒.如果路由器不周期性的刷新LSP,当剩余生存周期的计时器减少为0后,在60秒后,所有保存的有该LSP拷贝信息的路由器将从自己的LSDB 里清除该LSP.这60秒的最后机会也叫0生存周期(ZeroAgeLifetime),在CISCO产品上不可手动设置.在一个稳定的环境里,可以适当的将LSP刷新时间间隔的值设置的稍微大点,同样也要将LSP最大生存周期的时间稍稍高于LSP刷新时间间隔的值.LSP ID用于鉴别不同的LSP,由以下3个组件组成:1.SysID:6字节.2.伪节点ID(PSN ID):1字节.3.LSP编号:1字节.如下是常规LSP的LSP ID:00c0.0060.abcd.00-00其中00c0.0060.abcd为SysID;第1个00为PSN ID,如果这个值非0,即为伪节点产生的LSP(PSN LSP);第二个00为LSP编号,用于LSP的分片,第1个分片的值为00.如果LSP的任意分片在传输过程中丢失,接收方会丢弃所收到的其他分片并要求所有LSP分片重传.LSP最大的体积为1492字节.ISO 10589文档要求hello包要填充到出站接口的MTU或LSP最大字节数,这就意味着邻接双方的MTU必须相等.如果做了主机名解析,LSP ID中的SysID部分还可以为主机名,如:RTA.00-00.在LSP包头中有4字节用于LSP的序列号字段.当路由器首次连接到网络时,产生的LSP的序列号为1,当再次产生该LSP后序列号以1递增.LSP的序列号用于鉴别LSDB里LSP的新旧.而校验和字段用于对LSP的校验,来保证LSP信息的完整性.LSP校验和字段,在LSP的传播过程中是不会被修改的.如果一个路由器收到损坏的LSP,即LSP校验和不符,它将产生一个比该损坏的LSP的序列号值更高的LSP,并把它朝整个网络洪泛,并把之前损坏的LSP的剩余生存周期重置为0,这样其他的路由器就会用这个序列号较高的LSP,去更新之前的旧的LSP.通过这种方式,路由器来除去那些校验和不符的LSP.当然在CISCO的设备上,我们可以通过lsp-ignore-errors命令把这些损坏的LSP做本地日志记录,忽略这些损坏的LSP.LSP包头中的最后一个字节,有一个1比特长的隔离字段(partition bit),一个4比特长的附着字段(attached bit),一个1比特长的超载字段(overload bit),和一个2比特长的IS类型(IS type)字段.在原始的ISO 10589规范里,隔离字段用来描述通过创建一个到达L2的替代L1路径,来修复那些被隔离的L1区域.这种方式是在两个隔离L1区域具备L2功能的路由器,叫做隔离指定L2 IS上建立一种叫做虚链路(virtual link)或虚邻接(virtual adjacency)的特殊邻接关系.隔离指定L2 IS通过把隔离位设置为1的方式来广播虚邻接关系,这样L1路由器就可以在隔离的L1区域里转发数据:但是CISCO IOS不支持这种隔离区域的修复,所以通常把隔离位的值设置为0,并忽略那些值为1的LSP.附着位位于LSP包头中最后一个字节的第4,5,6,7位.在ISO 10589规范里,L1路由器把去往其他区域的流量转发给离自己最近的L2路由器,L2路由器通过设置L1 LSP里的附着位,向那些L1路由器宣告自己的存在.即使L2路由器同时设置了L1和L2 LSP里的附着位,该行为也只关注L1 LSP里的附着位.LSP包头中最后一个字节的第3位是超载位.如果该位设置为1,它表示路由器发生了超载条件.所谓超载条件是指路由器的性能由于内存和CPU资源不足而受到抑制.设置有超载位的LSP将不会被反复洪泛和用于最佳路径的计算,即产生了超载路由器将会被流量绕行,除非超载路由器是整个路径的最后一跳.CISCO IOS里可以通过set-overload-bit命令来手动设置超载位.这样,我们可以通过设置超载位,让流量故意避开某些路由器.IS类型字段用来表示该LSP是来自L1还是L2路由器,其中01表示L1,11表示L2;而值00和10未使用.TLV 128和TLV 130包含了IP内部和外部可达性度量的信息.默认的度量标准(default),必须被所有的设备所支持,而延迟(delay),花费(expense)和错误(error)为可选度量标准.这四种度量标准相互独立,上述可选三种度量标准用于QoS路由,但目前CISCO IOS只支持默认的度量标准.并且这四种度量标准里,只有默认度量,有内部(internal)和外部(external)之分.在CISCO IOS上,度量是根据出站接口所连链路而设定的,并且CISCO IOS不会根据链路带宽自动设置度量.不管链路带宽如何,默认每条链路的度量都为10.根据ISO 10589规范,规定从源到目标设备的开销最大为1023,每条链路开销最小为1,最大为63.而后续的IS-IS广义度量(wide metric),TLV 22和135,将度量值的上限进行了扩展.TLV 22将24个比特用于接口度量;而链路总开销,由之前的10比特,扩展到当前32比特.在CISCO IOS里可以使用metric-style wide启用广义度量功能;而使用metric-style transition可以将狭义度量(narrow metric)平滑过渡到广义度量.数据校验方面,IS-IS并不使用数据链路层循环冗余校验码(CRC)来对数据的完整性进行校验,它使用LSP 的校验和字段来进行数据校验.SNP用来保证LSP洪泛的完整性.SNP分以下两种:1.CSNP.2.PSNP.CSNP和PSNP享有相同的数据包格式,承载着LSP的摘要信息.它们之间主要的不同点在于,CSNP是路由器它自身LSDB里所有已知LSP摘要的集合;而PSNP只是某个特定子网LSP的摘要信息.CSNP和PSNP 均分L1和L2两种.在广播型环境里,DIS周期性的广播CSNP.而PSNP的作用是用来在点到点链路里确认LSP是否收到,以及不论哪种网络环境里,通过PSNP来请求那些未收到的LSP.和OSPF一样,IS-IS也需要通过对LSP的洪泛,来保证LSDB的同步.每个IS-IS路由器聚集周围的信息,比如它自身和邻居的SysID,直连IP子网信息等,存放在LSP里.LSP通过洪泛机制,最终到达区域里的每个节点.在稳定条件下,每个区域里所有路由器的L1 LSDB是一致的.当LSDB同步后,SPF算法计算出到达目标网络的最佳路径,并把最佳路径放置在转发数据库里;而L2 LSDB存储着不同区域之间的信息.IS-IS也有一套完整的计时器和标记体系来管理一些像洪泛和SPF计算的进程.这类体系用来优化各进程的资源占用,比如内存和带宽的占用,计时器还可以帮助最佳路径的收敛.标记方面,路由发送信息(SRM)和序列号发送(SSN)标记在洪泛和数据库同步过程中扮演重要角色.SRM标记用来控制LSP的发送;而SSN 标记用来:1.在点到点链路确认LSP的收到与否.2.在广播型环境里数据库同步过程中请求完整的LSP信息.下图是点到点链路LSP的洪泛过程:下图是广播型环境LSP的洪泛过程:和OSPF不同,IS-IS里网络环境只分为点到点型和广播型,并未指定NBMA网络的附加类型.因此通常采用点到点子接口或多点子接口的方式进行配置.但这样可能会产生大量额外的LSP洪泛.因此,可以采用IS-IS 互联组(mesh group)来解决这一难题.通常情况下,路由器会把LSP从除了收到该LSP以外的所有接口洪泛出去.IS-IS互联组将路由器接口,尤其是那些NBMA网络的各种子接口进行分组,那么从互联组里的某一个子接口收到的LSP,是不会洪泛到该组里的其他子接口上去.互联组的这一特性,是由于IS-IS假定所有路由器都处于全互联(full mesh)的状态.通过互联组,可以解决LSP洪泛的冗余问题.但如果全互联状态被打破,某些路由器可能就收不到相应的LSP的拷贝.因此,要保证有洪泛的替代路径以便所有节点都能收到相应的LSP.如下图:在上图所描述的环境里,将A,C,D和F分进互联组,而B和E用来防止在互联组的全互联情况被打破后,做LSP洪泛的替代路径.在这种情况下,假如A从互联组里的其他成员收到LSP,A将把该LSP只洪泛给非互联组成员(B和E).这一特性在CISCO IOS已经得到支持,并提交给IETF来做为一个行业标准特性.LSP的生成时间间隔分为两种:1.最大生成时间间隔:也叫LSP刷新时间间隔.默认900秒(15分钟).2.最小生成时间间隔:连续两个LSP生成的时间间隔,默认30秒.两个连续的LSP的传输时间间隔为33毫秒.如果在传输过程中遭遇丢失现象,LSP重传的时间间隔默认为5秒.模块二实验篇CHAPTER.5 配置集成IS-IS实验一:配置基本的IS-IS配置步骤如下:1.如果要将IS-IS运行在双栈环境,先启用CLNS路由.一旦启用IS-IS进程后,会自动启用该命令: Router(config)#clns routing2.启用IS-IS,可选关键字tag做为本地标识:Router(config)#router isis [tag]3.定义NET地址:Router(config-router)#net {NET}4.在接口启用IS-IS:Router(config-if)#ip router isis [tag]5.如果将IS-IS运行在双栈环境,还需在接口启用CLNS路由:Router(config-if)#clns router isis [tag]示例:R1配置如下:!router isisnet 49.0001.0000.0000.0001.00!interface FastEthernet 0/0ip address 192.168.0.1 255.255.255.0ip router isis!R2配置如下:!router isisnet 49.0001.0000.0000.0002.00!interface FastEthernet 0/0ip address 192.168.0.2 255.255.255.0ip router isis。

chapter7 DICOM标准介绍

二 DICOM 发展历史

17

1982 - ACR和NEMA联合成立了一个委员会,制定医学影像标准。 1985 - 公布1.0版本(ACR-NEMA V1.0)。 1988 - 公布2.0版本(ACR-NEMA V2.0)。

1989 - 开始同HIS/RIS 系统连接的网络工作;名字改称:DICOM,以表 示本质区别于原先的标准。

两类信息对象类別

面向对象的描述方法和E-R模型

34

在DICOM标准中采用了面向对象的描述方法和E-R (EntityRelation)模型,从而引入了大量的专业的术语 实体(Entity): 表示一个或一类有相同特性个体的应用对象。凡是 可以区别并被人们识别的事、物、概念等,都可以被抽象为实体。 实体一般具有若干特征,称为属性。如: 患者是一个实体,具有姓 名、性别、年龄等属性。图像也是一个实体,它有图像尺寸、图像 数据等属性。 联系(Relation): 表示实体之间的相互关系。如患者实体与医生实 体之间存在着诊治联系,打印机实体和胶片实体之间存在着打印的 联系。 E-R模型: 描述现实世界的一种信息模型。通过定义实体以及实体 间的联系,表现系统的需求和功能。通常以E-R图的方式表示。

35

院长 1 任职 1 医院

医生 1 诊断 n 病人

病人 m 影像 n 图片

ID 号

姓名

性别

第三节 DICOM标准的组成

20

第 12部分:用于介质交换的物理介质和介质格式。它提供了在医 学环境中数字图像计算机系统之间信息交换的功能。这部分描述了 介质存储模型之间关系的结构以及特定的物理介质特性及其相应的 介质格式。具体说明了各种规格的磁光盘, PC机上使用的文件系 统和1.44M软盘,以及CD-R可刻写光盘。

人工智能原理mooc习题集及答案北京大学王文敏

Quizzes for Chapter 11单选(1分)图灵测试旨在给予哪一种令人满意的操作定义得分/总分A.人类思考B.人工智能C.机器智能D.机器动作正确答案:C你选对了2多选(1分)选择以下关于人工智能概念的正确表述得分/总分A.人工智能旨在创造智能机器该题无法得分/B.人工智能是研究和构建在给定环境下表现良好的智能体程序该题无法得分/C.人工智能将其定义为人类智能体的研究该题无法得分/D.人工智能是为了开发一类计算机使之能够完成通常由人类所能做的事该题无法得分/正确答案:A、B、D你错选为A、B、C、D3多选(1分)如下学科哪些是人工智能的基础得分/总分A.经济学B.哲学C.心理学D.数学正确答案:A、B、C、D你选对了4多选(1分)下列陈述中哪些是描述强AI(通用AI)的正确答案得分/总分A.指的是一种机器,具有将智能应用于任何问题的能力B.是经过适当编程的具有正确输入和输出的计算机,因此有与人类同样判断力的头脑C.指的是一种机器,仅针对一个具体问题D.其定义为无知觉的计算机智能,或专注于一个狭窄任务的AI正确答案:A、B你选对了5多选(1分)选择下列计算机系统中属于人工智能的实例得分/总分搜索引擎B.超市条形码扫描器C.声控电话菜单该题无法得分/D.智能个人助理该题无法得分/正确答案:A、D你错选为C、D6多选(1分)选择下列哪些是人工智能的研究领域得分/总分A.人脸识别B.专家系统C.图像理解D.分布式计算正确答案:A、B、C你错选为A、B7多选(1分)考察人工智能(AI)的一些应用,去发现目前下列哪些任务可以通过AI来解决得分/总分A.以竞技水平玩德州扑克游戏B.打一场像样的乒乓球比赛C.在Web上购买一周的食品杂货D.在市场上购买一周的食品杂货正确答案:A、B、C你错选为A、C8填空(1分)理性指的是一个系统的属性,即在_________的环境下做正确的事。

得分/总分正确答案:已知1单选(1分)图灵测试旨在给予哪一种令人满意的操作定义得分/总分A.人类思考B.人工智能C.机器智能D.机器动作正确答案:C你选对了2多选(1分)选择以下关于人工智能概念的正确表述得分/总分A.人工智能旨在创造智能机器该题无法得分/B.人工智能是研究和构建在给定环境下表现良好的智能体程序该题无法得分/C.人工智能将其定义为人类智能体的研究该题无法得分/D.人工智能是为了开发一类计算机使之能够完成通常由人类所能做的事该题无法得分/正确答案:A、B、D你错选为A、B、C、D3多选(1分)如下学科哪些是人工智能的基础得分/总分A.经济学B.哲学C.心理学D.数学正确答案:A、B、C、D你选对了4多选(1分)下列陈述中哪些是描述强AI(通用AI)的正确答案得分/总分A.指的是一种机器,具有将智能应用于任何问题的能力B.是经过适当编程的具有正确输入和输出的计算机,因此有与人类同样判断力的头脑C.指的是一种机器,仅针对一个具体问题D.其定义为无知觉的计算机智能,或专注于一个狭窄任务的AI正确答案:A、B你选对了5多选(1分)选择下列计算机系统中属于人工智能的实例得分/总分搜索引擎B.超市条形码扫描器C.声控电话菜单该题无法得分/D.智能个人助理该题无法得分/正确答案:A、D你错选为C、D6多选(1分)选择下列哪些是人工智能的研究领域得分/总分A.人脸识别B.专家系统C.图像理解D.分布式计算正确答案:A、B、C你错选为A、B7多选(1分)考察人工智能(AI)的一些应用,去发现目前下列哪些任务可以通过AI来解决得分/总分A.以竞技水平玩德州扑克游戏B.打一场像样的乒乓球比赛C.在Web上购买一周的食品杂货D.在市场上购买一周的食品杂货正确答案:A、B、C你错选为A、C8填空(1分)理性指的是一个系统的属性,即在_________的环境下做正确的事。

【13】Chapter7 散列表应用

散列方法的应用

对等网络(P2P)中的应用 对等网络(P2P) 例如,emule软件 例如,emule软件 用散列函数压缩序数索引 信息安全方面的应用 a)攻击路径重构 a)攻击路径重构

• 在路由器上利用散列表记录IP报文头部信息,实现攻击路径的 在路由器上利用散列表记录IP报文头部信息, 报文头部信息 重构,从而追踪到攻击主机的地址。 重构,从而追踪到攻击主机的地址。

LZW压缩 LZW压缩

【LZW编码的原理】 LZW编码的原理 编码的原理】 编码器逐个输入字符并累积一个字符串I 编码器逐个输入字符并累积一个字符串I。 每输入一个字符则串接在I后面,然后在字典中查找I 每输入一个字符则串接在I后面,然后在字典中查找I; 只要找到I 该过程继续执行搜索。 只要找到I,该过程继续执行搜索。 直到在某一点,添加下一个字符x导致搜索失败,这意 直到在某一点,添加下一个字符x导致搜索失败, 味着字符串I在字典中, Ix(字符x串接在I 味着字符串I在字典中,而Ix(字符x串接在I后)却不 在。 此时编码器输出指向字符串的字典指针; 此时编码器输出指向字符串的字典指针;并在下一个 可用的字典词条中存储字符串Ix;把字符串I预置为x 可用的字典词条中存储字符串Ix;把字符串I预置为x。

数据压缩技术分类

数据压缩技术一般分为: 数据压缩技术一般分为: 有损压缩 无损压缩 无损压缩】 【无损压缩】 指重构压缩数据(还原,解压缩), ),而 指重构压缩数据(还原,解压缩),而重构数据与原来数 据完全相同。 据完全相同。 用于要求重构信号与原始信号完全一致的场合, 用于要求重构信号与原始信号完全一致的场合,如文本数 程序和特殊应用场合的图像数据(如指纹图像、 据、程序和特殊应用场合的图像数据(如指纹图像、医学 图像等)的压缩。 图像等)的压缩。 这类算法压缩率较低 一般为1 2~1/ 压缩率较低, 这类算法压缩率较低,一般为1/2~1/5。 典型的无损压缩算法有:Shanno-Fano编码 编码、 典型的无损压缩算法有:Shanno-Fano编码、Huffman 哈夫曼)编码、算术编码、游程编码、LZW编码等 编码等。 (哈夫曼)编码、算术编码、游程编码、LZW编码等。

nn7

三、Hopfield神经网络的动力学特点

1. 固定点(fixed point)或称吸引子(attractor)

t ta

xi (t a ) xi (t a 1) xi (t a 2) (i),

(7.4)

动力学系统的外部状态是稳定的,称为固定点或吸引子。 固定点或吸引子的状态用 X (t ) X a 表示。

j 0 N

0, 若xi (t 1) xi (t ) xi xi (t 1) xi (t ) 2, 若xi由 1 1 2, x 由1 -1 若 i

E E (t 1) E (t ) E X (t )

X T

1 T 一、定义: E X W X W0 X 2 T T N X x1 x2 xN , W0 w01 w02 w0n ,W wij ij 1

(7.8)

考虑到wij w ji , wii w jj , 并令E E1 E 2 , 则展开(7.8)式可有: w11 1 E1 x1 2 x2 x N w21 wN 1 w12 w22 w1N x1 w2 N x 2

汉明距离

一个初始的输入矢量为什么会收敛到一个记忆模式而 不是另一个?(向着与其HD较小的记忆矢量迭代 )

汉明距离:两二值矢量的汉明距离等于其对应数位上

取不同值数位的个数

1 N HD ( X 1 , X 2 ) x1i x 2i , (双极) 2 i HD ( X 1 , X 2 ) x1i x 2i ,

用心做事 do everything with heart

计算机网络 Chapter_7_V6.0

Computer Networking: A Top Down Approach

6th edition Jim Kurose, Keith Ross Addison-Wesley March 2012

Multimedia networking: outline

7.1 multimedia networking applications 7.2 streaming stored video 7.3 voice-over-IP 7.4 protocols for real-time conversational applications 7.5 network support for multimedia

spatial coding example: instead of sending N values of same color (all purple), send only two values: color value (purple) and number of repeated values (N)

quantization error audio signal amplitude

quantized value of analog value analog signal

time sampling rate (N sample/sec)

Multmedia Networking

7-4

Multimedia: audio

audio signal amplitude

ቤተ መጻሕፍቲ ባይዱ

example: 8,000 samples/sec, 256 quantized values: 64,000 bps receiver converts bits back to analog signal: some quality reduction

运筹学(第5版)-2024鲜版

决策变量

表示决策者可以控制的变 量,通常是连续的或离散 的。

8

线性规划问题的图解法

可行域

满足所有约束条件的决策 变量的集合,通常表示为 一个多边形区域。

2024/3/28

目标函数等值线

表示目标函数值相等的点 的集合,通常是一组平行 线。

最优解

使目标函数达到最优值的 决策变量的取值,通常位 于可行域的某个顶点上。

定期订货模型

按固定的时间间隔进行订货,订货量根据库存 水平确定。

29

随机型存储模型

单周期随机存储模型

适用于生命周期短、需求不确定的商 品,如时尚商品、易腐商品等。目标 是确定最优订货量以最大化期望利润。

多周期随机存储模型

适用于需求率随机波动、可以多次订货 的情况。通过动态规划等方法求解最优 策略。

将物品或资源保存在某个地方, 以备将来使用或销售。

由于存储不足而导致的生产中断、 销售损失等费用。

28

确定型存储模型

经济订货批量模型(EOQ)

适用于需求率恒定、不允许缺货、一次订货量 无限制的情况,通过平衡存储成本和订货成本 来确定最优订货批量。

2024/3/28

经济生产批量模型(EPQ)

适用于生产环境,考虑生产批量和存储成本之间的关 系,以确定最优生产批量。

分枝定界法的优缺点 优点是可以求得全局最优解,缺点是计算量较大,适用于 中小规模问题。

14

割平面法

2024/3/28

割平面法的基本思想

通过添加割平面来切割原问题的可行域,使得非整数解被排除在可行域之外,从而逐步逼近 整数最优解。

割平面法的步骤

首先求解原问题的线性规划松弛问题,得到一个非整数最优解。然后构造一个割平面,将非 整数最优解切割掉,再次求解新的线性规划问题。重复以上步骤直到得到整数最优解。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

相关概念: 相关概念:

图论中的图由点和点及之间的连线(带箭头、不带箭头)构成。 有向图:由点和弧(带箭头的连线)构成,关联边有方向. 有向图:由点和弧(带箭头的连线)构成

D=(V,A),V表示有向图 的点的集合,A表示有向图 , 表示有向图 的点的集合, 表示有向图 表示有向图D的点的集合 D的弧的集合 的 路与回路 2 4 6 1 3 5

30,2 22,6 v7 乙地

6 v6 16,5

2

v2 15 v1 甲地 10 v3 4 3 6

17 5 v4 4 2 v5

v7 乙地 6 v6

距离22 最短路径为 v1—v3—v5 — v6 — v7 ,距离

求解最短路问题示例

算法求点1到点 例3:用Dijkstra算法求点 到点 的最短路 : 算法求点 到点6的最短路

OBJECTIVE FUNCTION VALUE 1) 19.00000 VARIABLE VALUE REDUCED COST X12 1.000000 7.000000 X13 0.000000 6.000000 X24 0.000000 13.000000 X25 1.000000 9.000000 X34 0.000000 15.000000 X35 0.000000 11.000000 X46 0.000000 4.000000 X56 1.000000 3.000000

7 4

5

2 8 1 6 3 10 12 11

7 4

5

2 8 1 6 3 10 11

7 4

5

2 8 1 6 3 11

7 4

5

例1:

某大学准备对其所属的7个学院的办公室计算机联网,可能 的连图如下,请设计一个网络能连通7个学院,并使总的线 路长度最短。 1

3 3 4 2 3 10 4 5 7

8

1 3 3 7 2 3 5

﹏﹏ ﹏ ﹏ ﹏ ﹏ ﹏

﹏ ﹏

欧拉回路与一笔画: 欧拉回路与一笔画: 连通图G中若存在一条道路(回路), 连通图G中若存在一条道路(回路), 过每边一次且仅一次, 过每边一次且仅一次,当且仅当该 图无奇点或只有两个奇点。 图无奇点或只有两个奇点。

2、最小生成树(支撑树)问题 、最小生成树(支撑树)

例2:电信公司准备在甲、乙两地沿路架设光缆 :电信公司准备在甲、 问如何架设使其光缆线路最短? 线,问如何架设使其光缆线路最短?

v2 15 v1 甲地 10 v3 4 v5 3 4 2 v6 6 17 5 v4 6 v7 乙地

15,1 13,3 v2 15 v1 0,s 甲地 10 v3 10,1 3 4 6 17 19,2 v4 18,5 4 v5 14,3 5

7,1

2 7 9 13

20,2 21,3

4 4 6

0,s 1

6 3 15 3 11 5

19,5

6,1

16,2 17,3

有向图用0-1规划求解 规划求解。用0-1变量xij表示从i点到j点的 有向图用 规划求解 弧(边)是否被采用,为1表示采用,为0表示不采用,则

min ∑ d ij xij ∑ xij = 1 , 对于起点i j ∑ xij = 1 , 对于终点j s.t. i ∑ xik = ∑ xkj , 对于其他点k j i xij为0-1变量

二、图与网络的典型问题

欧拉回路与道路问题(1763年发表的图 论问题的第一篇论文,解决了著名的哥 尼斯堡七桥问题。 ) 最小生成树问题 最短路问题 最大流问题 最小费用(最大)流问题

1、欧拉回路与道路问题 、

一个散步者能否走过七座桥,且每座桥只走过一次,最后 回到出发点。 欧拉归结为一笔画问题 每个点都只与奇数条线 奇数条线相关联 奇数条线

运筹学

第七章 图与网络

YU Junli

解决的问题:

图论解决运输系统设计、信息系统设计、 工程项目进度安排等。 运输系统设计

运输理论中运输、配置、转载问题,也是网 络问题,网络由点、弧组成。

最短路线问题、最小支撑树问题、最大 流问题、项目安排。

一、图与网络的基本概念

从实例引出图: 从实例引出图: 5个人之间认识关系:1与2,3与4,2与4,1与3 个人之间认识关系: 相互认识; 认识5 认识2 认识4 相互认识;3认识5,5认识2,5认识4。

OBJECTIVE FUNCTION VALUE 1) 22.00000 VARIABLE VALUE REDUCED COST F12 0.000000 15.000000 F13 1.000000 10.000000 F23 0.000000 3.000000 F24 0.000000 6.000000 F35 1.000000 4.000000 F27 0.000000 17.000000 F47 0.000000 5.000000 F45 0.000000 4.000000 F56 1.000000 2.000000 F67 1.000000 6.000000 K1 1.000000 0.000000 K2 0.000000 0.000000 K3 1.000000 0.000000 K4 0.000000 0.000000 K5 1.000000 0.000000

3、最短路问题 、

对于赋权的有向图或无向图,求其中一点到另 一点的最短路径。 “双标号法”(Dijkstra算法) 算法) 双标号法” 算法

做法: 做法:对图中的点vj赋予两个标号(lj,kj),第一个 标号lj表示起点vs至vj的最短路的长度 最短路的长度,第二个标号kj 最短路的长度 表示在vs至vj的最短路上vj前面一个邻点的下标 邻点的下标,从而 邻点的下标 找到vs到vt的最短路及vs到vt的距离。

无向图用0-1规划求解 规划求解: 无向图用 规划求解 用0-1变量xij表示从i点到j点的弧(边)是否被采用, 为1表示采用,为0表示不采用,则

min ∑ d ij xij

m , 对于起点 i ∑ xij = 1 j n , 对于终点 j ∑ xij = 1 s.t . i x - 2 y = 0 , 对于其他点 k , l = 1,2, L , ( j i ) l ∑ ij xij , yl 为0-1变量

4

8

4

1 3 3 7 2 3 5

4

4

1 3 3 7 2 34来自41 3 3 7 2 3

4

1 3 3 2 3 7

总长度=19百米 百米 总长度

破圈法举例

4 7 1 4 3 7 3 2 3 5 6 2 4 5 1 2 6 2 4 7

避圈法举例

4 7 1 4 3 7 3 2 3 5 6 2 4 5 1 2 6 2 4 7

无向图:由点和边构成的图 无向图:由点和边构成的图,关联边没有方向。

G=(V, E),V表示图 的点集合,E表示 表示图G的点集合 表示图 的点集合, 表示 的图G的 集合。 的图 的边集合。 链与圈

2 4 1 3 5 6

赋权图:边或弧相关有相应的指标(权重), 例如距离、费用等等。(网络图) 悬挂点、孤立点、奇点、偶点 链、边、连通图(无向图中两点之间,至少存 在一条链)、回路(路的第一点和最后一点相 同)、网络(有起点和发点的赋权有向图,称 为网络) 树(无圈的连通图)、图的生成树

一个乡有九个自然村,其间道路见下图:要以v0 村为中心建有线电视网络,如何架线,费用最低?

v1

1

4

v2

1

v3

3 1

2

1

v8

5

4 5

v0

2 4

4

v4

5

v7

3

v6

2

v5

树: 如某单位的组织结构

树:无圈的连通图 得到图的生成子图 边数=点数-1 例:高速公路建设;光缆通讯线路铺设 最小生成树问题就是在一个赋权的连通的无 向图上找出一个生成树,并使这个生成树的 所有边的权数之和最小。

定理一: 定理一:所有顶点次数之和等于所有边数 的2倍。 定理二: 定理二:在任一图中,奇点的个数必为偶 数。 定理三(树的性质)六种等价描述。 定理三 设:边数 q , 顶点数 p .

1、无圈连通图; 2、边数q = 顶点数p - 1; 3、连通,且 q = p - 1; 4、无圈,但加一边则得到唯一的圈; 5、连通,但若去一边则图不连通; 6、每对顶点之间有且仅有一条链。

链:由两两相邻的点及其相关联的边构成的点边序列。 圈:出起点和终点外链中所含的点均不相同的闭链。 路:若有从 u 到 v 不考虑方向的链,且各方向一致,则称之为从 u

到 v 的路。 路 闭链或回路 回路:路的第一点和最后一点相同则称为闭链 回路 闭链 回路,否则称该链 为开链。 赋权图:边或弧相关有相应的指标(权重)。 赋权图 奇点: 偶点: 奇点:与点连的边(弧)的个数为奇数; 偶点:d(v)=偶数; 悬挂点: 悬挂边: 悬挂点:d(v)=1;悬挂边:与悬挂点连接的边, 悬挂边 空图:E = ,无边图。 孤立点: 空图 孤立点:d(v)=0;空图 连通图:图中任意两点之间均至少有一条通路,否则称作不连通图。 连通图 网络:有起点和发点的赋权有向图,称为网络。 网络 树:无圈连通图;无圈图又称为树林,子连通图是树。

最小生成树的算法(贪心算法)

方法: 方法:避圈法

在不形成圈的前提下,按从小到大 从小到大的顺序依 从小到大 次加入边。 7 2

8 1 6 3 14 10 12 5 11 4

进入顺序: 进入顺序: 6 :1 -3 7 :2 -4 8 :1 -2 10: 10:3-4 成圈, 成圈,不进 11: 11:2-5 完成

例题:

某台机器可连续工作4年,也可于每年末 卖掉,换一台新的,已知于各年初 年初购置一 年初 台新机器的价格及不同役龄机器年末 年末的处 年末 理价格如下表所示。又新机器第一年运行 及维修费为0.3万元,使用1至3年后的机 器每年运行及维修费用分别为0.8,1.5, 2万元。请确定该机器的最优更新策略, 使4年内购买、更换、及运行维修的总费 用为最少。