基于混沌的数字图像加密综述

基于混沌和压缩感知的数字图像加密技术

基于压缩感知的加密技术

压缩感知是一种利用稀疏性原理进行信号或图像压缩、采样 和重构的理论。通过稀疏基变换(如小波变换、Curvelet变 换等)将图像变换为稀疏表示,然后对变换系数进行加密。

结合方式

将混沌加密与压缩感知加密相结合,先对图像进行稀疏变换, 然后利用混沌映射生成加密密钥,对变换系数进行加密,实现 双重加密。

基于压缩感知的数字图像加密

压缩感知是一种新型的信号处理方法,能够在信号采集和传输过程中实现压缩和感知的统 一。基于压缩感知的数字图像加密方法能够在保证图像质量的同时实现有效的加密,具有 较好的应用前景。

混沌与压缩感知的结合

基于混沌和压缩感知的数字图像加密方法结合了混沌和压缩感知的优点,能够进一步提高 数字图像的加密效果和加密效率。同时,该方法具有较强的鲁棒性和安全性,能够有效地 抵御各种攻击。

效率分析

比较各种算法的运算效率 、时间复杂度和空间复杂 度,评估其在实际应用中 的性能。

应用场景分析

针对不同应用场景,选择 适合的算法和参数设置, 实现有效的数字图像加密 。

03

基于压缩感知的数字图像 加密技术

压缩感知基本原理

稀疏表示

在适当的变换域中,自然信号可 以稀疏表示,即大部分系数为零

。

压缩感知

算法分析与比较

01

基于稀疏表示的图像加密算法具有较高的重建精度,但加密效 果一般。

02

基于压缩感知的图像加密算法具有较好的加密效果,但重建精

度较低。

综合比较:结合稀疏表示和压缩感知的算法可以同时实现较好

03

的加密效果和重建精度。

04

混沌和压缩感知结合的数 字图像加密技术

基于混沌的加密技术

混沌理论是一种非线性动态系统理论,具有对初值 的高度敏感性,可用于加密。利用混沌映射(如 Logistic映射、Tent映射等)生成加密密钥,对图像 像素进行加密。

基于混沌系统的图像加密技术研究

基于混沌系统的图像加密技术研究混沌系统是一种具有无序、随机和不可预测性质的非线性动力学系统,其在密码学中已被广泛应用于消息加密、图像加密、身份验证等领域。

其中,基于混沌系统的图像加密技术可以实现在保持加密数据安全性的同时,保留了图像的视觉效果,因此更适用于图像通信和存储方面。

一、混沌系统的基本原理混沌系统是一种迭代映射动力学系统,在非线性条件下,其状态会随时间变化而呈现出随机、无序、分岔和周期皓等性质。

混沌系统可以用数学模型来描述,其中最著名的混沌系统是洛伦兹系统,它用于描述大气科学中的对流流体的运动。

依据混沌系统的特性,现代密码学发展了一系列混沌加密算法,其中最为常用的是混沌置换和混沌流密码。

混沌置换算法是一种基于迭代映射的分组密码算法,随机的迭代次数和初始条件可用于扰乱图像像素,从而达到加密的目的。

混沌流密码则是利用混沌序列产生伪随机数流,用于对原始数据进行加密。

二、基于混沌系统的图像加密技术图像加密技术是在数字图像传输和存储时必不可少的技术手段。

其中,基于混沌系统的图像加密技术相比于传统的加密技术,更适用于图像加密,具有快速、高效、安全等优势。

下面将从两个方面介绍基于混沌系统的图像加密技术。

1、基于混沌置换的图像加密技术混沌置换算法将迭代映射应用在了像素排序上,通过对图像像素位置的随机变换,来实现混沌加密。

将图像像素坐标变换为一个混沌序列,再通过混沌序列的迭代计算,洛伦兹混沌序列产生了一个随机序列,用于对图像的像素进行混沌置换,从而实现图像的加密。

具体的实现过程为:首先,将图像转化为一维数组,并设置一组初始条件。

然后,通过迭代计算混沌序列,从而得到像素位置的一个置换序列;接着,采用该序列对图像像素进行混淆;最后,将加密后的像素重新排列成二维矩阵,即完成了图像加密。

2、基于混沌流密码的图像加密技术混沌流密码是利用混沌序列产生伪随机数流,用于对原始数据进行加密的密码算法。

混沌流密码包括两个主要部分:混沌序列发生器和异或加密器。

基于混沌的图像加密算法研究

基于混沌的图像加密算法研究图像加密算法是信息安全领域中的重要研究方向之一,它通过对图像进行加密和解密操作,实现保护图像隐私和安全传输等目的。

本文将重点探讨基于混沌的图像加密算法的研究,分析其原理、优势和应用场景。

首先,我们来了解一下混沌理论。

混沌理论是一种非线性动力学系统的研究分支,其在计算机科学和密码学领域有着广泛的应用。

混沌系统具有随机性、不可预测性和灵敏性等特点,这使得混沌可作为图像加密算法的基础。

基于混沌的图像加密算法主要包括两个部分,即混沌映射和置乱操作。

混沌映射是将图像像素映射到一个混沌的迭代序列上,而置乱操作则通过对混沌序列进行重新排列实现对图像的置乱加密。

下面我们将详细介绍这两个部分。

首先是混沌映射。

混沌映射通常选取经典的混沌系统,如Logistic映射和Henon映射等作为基础。

这些映射具有高度的不可预测性和混沌性质,适用于图像加密。

在加密过程中,首先将图像像素值归一化到[0,1]的范围内,然后通过混沌映射将像素值映射到一个混沌序列上。

通过迭代映射操作,可以得到一个与原图像无关的混沌序列。

这个序列将作为后续置乱操作的密钥,确保了加密的随机性和安全性。

接下来是置乱操作。

在加密过程中,通过对混沌序列进行重新排列,实现对图像像素的混乱置乱。

最常用的方法是基于Arnold置乱算法和Baker映射置乱算法。

Arnold置乱算法是一种二维置乱算法,通过对图像像素的行列位置进行迭代映射操作,实现像素位置的混乱。

而Baker映射置乱算法则是通过对图像像素进行乘积操作,实现图像像素值的混乱。

这两种置乱算法具有较高的随机性和不可逆性,能够有效地保障图像的安全性。

基于混沌的图像加密算法具有以下优势:第一,混沌映射和置乱操作具有高度的随机性和不可线性特征,使得加密过程中产生的密钥和置乱后的图像难以被破解和恢复。

这大大增强了图像的安全性。

第二,基于混沌的图像加密算法具有较好的抗攻击性。

混沌系统的不可预测性和随机性能够防止统计分析和密码分析等攻击手段。

基于混沌理论的数字图像加密算法的研究

哈尔滨理工大学硕士学位论文基于混沌理论的数字图像加密算法的研究姓名:孙广明申请学位级别:硕士专业:控制理论与控制工程指导教师:吕宁20090301哈尔滨理T人学下学硕lj学位论文基于混沌理论的数字图像加密算法的研究摘要随着计算机技术和网络技术快速发展,信息在社会中的地位和作用越来越重要,网络信息安全与保密问题显得愈发重要和突出,信息安全已成为信息化社会重要与关键问题之一。

数字图像作为一种特殊的数字信息的存在方式,如何有效的保证其数字信息的机密性、完整性、可用性、可控性和不可抵赖性是当前信息安全技术研究领域的重要研究方向。

混沌现象是非线性动态系统中出现的确定性的伪随机过程,其具有非周期性、遍历性、伪随机性及对初值的敏感性,与加密系统二者之间存在着许多相似之处,目前研究基于混沌理论的保密通信、信息加密和信息隐藏技术是非线性科学和信息科学两个领域交叉融合的热点问题之一。

本文重点研究了数字图像的信息安全问题,着重研究了数字图像加密的方法,论文的主要工作及成果如下:1.在对密码学和混沌系统基本理论进行讨论分析的基础上,重点研究了密码学和混沌系统的联系及构造混沌分组密码的方法。

2.对定义在(O,1)上的混沌移位映射特性进行了分析,将混沌序列引入图像加密算法中,据此提出一种基于混沌移位映射的数字图像加密算法,通过实验验证了该算法的安全性。

3.对于混沌系统数字化后引起的混沌性能下降,构造了一种结合Logistic映射和分段线性混沌映射(PLCM)及定义在(0,1)上的移位映射设计了一个多混沌系统的随机数发生器,具有良好的随机性和在有限精度实现条件下周期大的特点;基于提出的混沌随机数发生器提出了一种分组图像加密算法,该算法具有较强的鲁棒性及抗攻击免疫能力,加密图像在部分受损或缺失后,仍有较好的恢复效果。

4.将混沌系统和分组密码链接(CBC)模式相结合,提出一种数字图像自适应加密算法。

利用图像本身所携带的信息实现图像自适应加密,同时克服了混沌系统数字化用于图像加密系统带来的周期性。

基于混沌理论的图像加密系统设计与分析

基于混沌理论的图像加密系统设计与分析章节一:引言图像加密在现代信息传输和存储中起着至关重要的作用。

随着网络技术的迅猛发展,对图像加密安全性的要求也越来越高。

混沌理论作为一种随机现象的数学模型,具有高度复杂性和不可预测性,因此成为图像加密领域中引人注目的研究方向。

章节二:混沌理论基础2.1 混沌理论概述混沌理论起源于动力系统理论,描述了一类由一组非线性动力学方程表示的系统的行为。

具有“初始条件微小变化,结果巨大差异”的特点。

2.2 混沌映射混沌映射是非线性动力学系统的重要组成部分,具有高度敏感的特性。

常用的混沌映射有著名的Logistic映射和Henon映射。

章节三:图像加密系统设计3.1 图像加密流程图像加密系统的设计包括加密和解密两个过程。

加密过程将明文图像转化为密文图像,解密过程将密文图像还原为明文图像。

3.2 基于混沌理论的图像加密算法基于混沌理论的图像加密算法利用混沌序列对图像进行扰动,提高了加密的安全性。

常见的算法有Arnold变换、置乱-扰动和干扰映射等。

章节四:图像加密系统性能评估4.1 安全性评估安全性是图像加密系统的核心指标之一。

通过分析密文的密钥空间、平衡性、随机性等指标来评估加密算法的安全性。

4.2 鲁棒性评估鲁棒性是图像加密系统的另一个重要指标,指系统对于攻击、压缩和噪声等外部干扰的抵抗能力。

通过计算系统在不同攻击下的性能表现来评估鲁棒性。

4.3 计算效率评估计算效率是评价图像加密系统优劣的重要标准之一。

评估加密算法的计算复杂度和加密速度,以确定其是否适用于实际应用场景。

章节五:案例分析5.1 基于Logistic映射的图像加密系统以Logistic映射为核心算法,设计了一种图像加密系统,对其进行性能评估,并与其他加密算法进行对比分析。

5.2 基于Arnold变换的图像加密系统以Arnold变换为核心算法,构建了一种图像加密系统,通过实验验证了其鲁棒性和安全性。

5.3 基于干扰映射的图像加密系统提出了一种基于干扰映射的图像加密系统,并对其进行性能评估,分析其计算效率和安全性。

基于混沌映射数字图像加密算法分析

— 95 —

算法语言

线性的混沌映射,定义为:

信息与电脑 China Computer&Communication

2016 年第 8 期

x / p F ( p, x ) = ( x − p ) / (1/ 2 − p ) F ( p,1 − x)

三个式子需要满足的 x 取值范围依次为:

2016 年第 8 期

信息与电脑 China Computer&Communication

算法语言

基于混沌映射数字图像加密算法分析

党小娟 甘 霖 朱家云

(陕西服装工程学院信息工程学院,陕西 咸阳 712046)

摘 要:随着互联网的普遍应用,数字图像的传播越来越频繁,自然传播过程的安全性是相关人士探究的重要课题。 而确保图像传输安全性措施较多,图像加密算法就是其中之一。笔者提出了基于混沌映射的加密算法,通过 4 个分段线 性的混沌映射形成了伪随机序列,用该序列与标准幻方进行变换进行数字图像加密,这种加密算法对确保数字图像安全 具有良好性能。 关键词:混沌映射;数字图像;加密算法 中图分类号:TP309 文献标识码:A 文章编号:1003-9767(2016)08-095-02

p(k = ) {c(k ) ⊕ φ (k ) ⊕ c(k − 1) + G − 2* φ (k )}mod G 。

在 密 码 系 统 中, 首 要 问 题 就 是 安 全 性。 本 文 选 择 一 个 512*512 像 素 灰 度 图 像 为 例 进 行 实 验, 假 设 混 沌 映 射 的 两 个 初 始 值 为 x00=0.436567349535648、 x10=0.736967849535347。通过实验就能够正确进行加密(解 密)文件,同时经过加密后图像的灰度图中分布更为均匀。

数字图像的混沌加密技术

数字图像的混沌加密技术

数字图像是一种以数字形式来表示图像的技术,它已经广泛地应用于现代社会的各个方面,例如医学图像、安全监控、数字文化等等。

因此,数字图像的安全性问题也成为了一个热门话题。

混沌加密技术可以有效地解决数字图像的安全问题,下面就对数字图像的混沌加密技术进行简要介绍。

混沌加密技术是利用混沌动力学特性的一种安全性加密技术,它具有随机性、复杂性、高度敏感性和不可预测性等特点,能够有效地保护数字图像的安全性。

混沌加密技术分为两种方式:基于图像和基于密钥。

基于图像的混沌加密技术是利用数字图像本身的特点来进行加密,其基本原理是通过混沌映射将原始图像像素点进行重排,从而生成密文图像。

这种加密方式最大的优点是不需要外部密钥,也不需要进行密钥的传输,因此非常方便。

但是,由于图像的特征可能会受到攻击者的预测,该加密方式的安全性有所隐患。

基于密钥的混沌加密技术是利用混沌动力学中的随机序列或随机数来生成密钥,再通过密钥来加密原始图像,生成密文图像。

这种加密方式最大的优点是安全性高,但是需要事先分配好密钥,传输密钥的过程也需要保证其安全性。

总体来说,数字图像的混沌加密技术是一种非常有效的保护数字图像安全性的方式。

但是,在选择加密方式时,根据具体应用场景和安全需求来选择合适的加密方式非常重要。

基于混沌序列的通用数字图像加密算法

基于混沌序列的通用数字图像加密算法沌序列,然后根据子密钥及图像类型将其转换为无符号整数序列,最后再依次与对应的像素值进行异或运算以实现置换加用评价指标对加密效果与安全性进行分析。

理论分析与实验结果表明,该算法密钥空间大,具有良好的加密效果、安全统计特性,且抗干忧能力较强。

键词 :数字图像加密 ;像素置换 ;混沌序列 ;Logistic 映射Universal Digital Image Encryption Algorithm Base on Chaotic SequenceLU Shou-dong(School of Information and Statisticsof, FiGuangxinanceandUniversity Economics ,Nanning,Guangxi 530003,China ) stract: In order to protect digital aimage's universal digitalinformation, image encryption algorithm based on is chaoticpropo sequencetly, according tokey the and the size of image, a chaoticis generated. sequence Then, according to the sub-key and the type of im chaotic sequenceis converted to an unsigned integer sequence. Lastly, pixelwill permutation be realizedby usencryptioning theXOR opera ween the unsigned integer sequence and each turn.corresponding The effect piofxel encryption value inis and al s osecurity analyzed by u evaluation index. Theoretical analysis and experimental results show that the algorithm has aeff large space of key, a good encryptionrity and statistical characteristics,a strong anti -anoisebility.words: digital image encryption; pixel permutation; sequenc; Logistice chaoticmapping引言可改变图像的直方图,因此安全性更好。

基于混沌理论的图像加密算法设计与实现

基于混沌理论的图像加密算法设计与实现基于混沌理论的图像加密算法设计与实现摘要:随着信息技术的发展和普及,图像在各个领域扮演着越来越重要的角色。

为了保护图像数据的安全性和机密性,图像加密技术成为研究的热点之一。

混沌理论以其高度的不可预测性和不确定性,成为图像加密领域的重要工具之一。

本文基于混沌理论,设计了一种新的图像加密算法,并对其进行了实现。

结果表明,该算法在加密图像的同时,能够保护图像中的信息不被恶意攻击者获取。

关键词:混沌理论;图像加密;信息安全1. 引言图像加密技术是信息安全领域的重要研究内容,它在保护图像数据的安全性和机密性方面发挥着重要作用。

随着计算机技术的不断发展,传统的加密算法逐渐暴露出一些不足之处,例如加密速度慢、加密强度不高等。

混沌理论以其高度的不可预测性和不确定性,成为图像加密领域的重要工具之一。

本文基于混沌理论,设计了一种新的图像加密算法,并对其进行了实现。

2. 混沌理论的基本原理混沌理论是一种描述非线性动力学系统行为的数学理论。

混沌过程具有高度不可预测性和不确定性,其输出表现出一种看似随机而实际上具有确定性的行为。

混沌理论广泛应用于密码学领域,可以产生高度随机的密钥序列。

3. 图像加密算法的设计本文设计的图像加密算法主要包括三个步骤:密钥生成、混沌映射和像素置换。

其中,密钥生成通过混沌映射生成高度随机的密钥序列。

混沌映射是基于混沌系统的一种映射算法,可以产生类似随机数的序列。

像素置换是通过对图像像素的位置进行重新排列来实现加密过程。

具体算法的设计步骤如下:步骤1:密钥生成选择合适的混沌系统,并设置初始值。

通过迭代计算,得到一系列具有高度随机性的密钥序列。

步骤2:混沌映射将生成的密钥序列应用于需要加密的图像。

通过对每个像素值进行异或操作,实现加密过程。

步骤3:像素置换对加密后的图像进行像素位置的重新排列。

可以采用一定的规则,如置换矩阵或者混沌映射算法进行像素位置的调整。

4. 图像加密算法的实现本文采用MATLAB编程语言实现了基于混沌理论的图像加密算法。

一种基于混沌的数字图像加密算法

( 黑龙江计算 中心 , 黑龙江 哈尔滨 1 0 3 ) 0 6 5

摘

要 : 出 I 一 于 L gs i映射的混沌 图像枷街算法 , 提 r 种塔 o it iC 为了提高算法的安全性 , 采用循环移位进一步扰乱囝像像素值 , 得到最 终 的加密 图像。实验证 H该算法具有易 丁实现 , j 】 计算速度快 、密钥空间大 、可以抵抗 唯密文攻击等t点 。 } 亡

2 混 沌加 密 原 理

混沌理论( h oi T e r ) C a t h oy 是近三十年才兴起的科学 c 革命 , 它与相对论及量子力学被列为二 十世纪的最伟大发 现和 科学传 世之作。量子力学质疑微观世界 的物理 因果 律, 而混沌理论则否定了包括宏观世界拉普拉斯( a lc ) ( pa e L

1 引 言

随着 多媒 体和 网络通 信技 术 的不 断发展 和迅速 普

加密算法 , 改进 了基于 L gsi 映射 图像加密方法。通常 oi c t 的方 法是首先产生一幅与待加密 图像尺 寸相 同的混沌图 像, 然后用该 混沌 图像 与原始 图像进 行异或运算 。为 了 进一 步打乱像素值 , 高加密的安全性 , 提 增加破译难度 , 本文的算法 对异或运算结果 的每一像 素的灰度值 进行循 环移位 , 得到最 终的加密 图像 , 当需要对加密 图像进行解 密时, 只要把加密 图像的每一像素值像反方 向循环移位 ,

从 而适用于 网络传输 。接收 端在解码 后方可进 行解密 。

为国际非线性科学和信息科学两个领域交叉融合 的热门 前沿课 题之一 , 也是 国际上 高科技研 究 的一个 新领域 。

混沌现象是在非线性动力系统 中出现 的确定性 、类似随

机 的过程 , 这种过程 既非周期又非收敛 , 并且对初值 具有

基于混沌映射的图像加密算法性能研究

基于混沌映射的图像加密算法性能研究混沌映射是一种不可预测的动态系统,其输入和输出之间的关系呈现出复杂的非线性特征。

近年来,随着计算机技术的进一步发展,混沌映射在信息安全领域中得到了广泛的应用。

图像加密是信息安全领域中的一个重要研究方向,而基于混沌映射的图像加密算法正成为研究热点。

本文将就基于混沌映射的图像加密算法的性能进行研究与探讨。

1. 混沌映射及其应用混沌系统是一类包含非线性和随机性质的系统,它们的行为是难以预测的。

混沌映射则是指一种以某一初始状态为输入,不断迭代产生新状态的映射。

混沌映射具有随机性和非线性特征,可被应用于密码学、图像加密等领域。

基于混沌映射的加密算法具有不可预测性、鲁棒性、高效性等优点,近年来得到了广泛的应用。

2. 图像加密算法概述图像加密是指对原始图像进行特定方式的处理,以达到保密和安全传输的目的。

图像加密算法一般包括两个主要步骤,分别是加密与解密。

加密过程中,利用密钥从明文图像中生成加密的图像,使其难以被破解;解密过程则是通过相同的密钥将加密后的图像还原成原始图像。

图像加密算法需满足保密性、密钥安全性、抗攻击能力、加密解密速度等要求。

3. 基于混沌映射的图像加密算法基于混沌映射的图像加密算法运用了混沌映射的随机性和非线性特征,实现了对图像的可靠加密和解密。

该算法主要分为以下步骤:3.1 图像的分割首先,将原始图像分成若干个块,每个块都可看作一个矩阵。

分割过程可以按照不同的规则进行,例如按照列数、行数、指定像素、图像的灰度值等方式进行分割。

3.2 混沌映射接着,将每个块进行混沌映射加密。

混沌映射算法主要包括 Logistic 映射、Henon 映射、 Lorenz 映射等,具体采用哪种混沌映射算法可根据具体情况进行调整。

3.3 块加密将混沌映射产生的随机数以及密钥结合,采用异或运算或其它方式对每个分块进行加密。

该过程可以根据具体应用需求进行调整,比如可以采用加减运算、乘除运算等方式进行。

基于混沌理论的图像加密算法

基于混沌理论的图像加密算法图像在现代社会中具有非常重要的地位,比如在信息传递、图像处理、医学诊断等方面都有广泛的应用。

然而,在图像传输和存储过程中,隐私泄露和数据被盗取的问题也是不可避免的。

因此,如何保护图像的隐私性和可靠性是一个广泛关注的问题,同时图像加密技术也得到了快速发展。

目前,一些加密算法已经被提出来保证图像安全,但是由于信息量和复杂度的增加,传统算法已经无法保证加密的安全性。

因此,研究新的加密算法就显得尤为重要。

混沌理论作为一种新型的加密算法应用已经得到了广泛的研究。

有人发现,利用混沌理论可以建立一种具有强随机性的加密算法,即混沌加密算法,其具有非线性、复杂度高、随即性强、不可逆变等优点。

同时,超越了传统加密算法的较低安全性限制。

因此,利用混沌理论开发图像加密技术是当前研究的热点,成为了新兴的加密领域。

混沌理论的概述混沌,通常指的是非线性系统中表现出的随时间演化的无序复杂现象。

这种系统的行为特征涉及到以下三个要素:敏感依赖条件、可遍历性条件(即遍历性)和稳定性条件。

混沌现象表现为初始条件略有差异会导致系统进入不同的运动状态,这种变化具有指数级的敏感性。

这种定义意味着直接用微分方程的极小差异会产生完全不同的解。

由于该方法可以保证系统敏感性,因此被广泛应用于图像加密中。

混沌加密算法的基本原理是利用混沌系统产生的随机序列,对待加密图像进行像素级的随机置换、代替、扰动等操作,把原始无序的图像信息变换为密文形式,以达到保护图像信息隐私的目的。

其加密过程通常包含密钥生成、初始向量的选取、像素置换和块代替四个部分。

密钥生成密钥在算法中起到很重要的作用,需要保证足够复杂和安全,能够保证加密算法不易被攻破。

因此,密钥的生成过程是加密算法的关键,其中混沌系统可以用来生成有效的随机数序列,从而保证密钥的安全性。

初始向量的选取初始向量在加密算法中也是非常重要的,主要是为了保证加密的随机性。

在不同情况下,初始向量和密钥的选取方式也会有所不同,一般来说,初始向量可以采用随机方式生成,保证加密的随机化。

基于混沌算法的图像加密与解密研究

基于混沌算法的图像加密与解密研究近年来,随着信息技术的飞速发展和互联网应用的普及,隐私数据的保护变得尤为重要。

图像加密作为保护图像隐私的一种常用手段,受到了广泛关注。

混沌算法作为一种具有高度随机性和无周期性的灵活算法,被广泛应用于图像加密与解密领域。

本文将重点研究基于混沌算法的图像加密与解密技术,并探讨其在实际应用中的潜在优势和挑战。

首先,我们将介绍混沌算法的基本原理和特点。

混沌算法是一种在非线性动力学系统中出现的随机现象,其离散时间动态方程描述如下:x_(n+1) = f(x_n) 公式(1)其中 x 为状态变量,f 为一个非线性映射函数。

混沌算法的主要特点是初始条件和参数对最终结果产生巨大影响,对于微小的改变输入条件,会产生截然不同的输出结果。

基于混沌算法的图像加密和解密技术借鉴了上述的特点,通过将图像的像素值与混沌序列进行异或运算或置换操作,来达到加密的目的。

其中,像素值与混沌序列进行异或运算的操作是常见的加密模式。

这种加密方式可以使得加密后的图像在零交叉点上分布均匀,增强了加密的随机性。

同时,加密和解密使用相同的混沌序列作为密钥,可以简化加密和解密的过程。

接下来,我们将详细讨论基于混沌算法的图像加密和解密方法。

首先是基于混沌序列的图像置乱算法。

在这种方法中,混沌序列生成器作为密钥发挥关键作用。

首先,对图像进行象素重排,然后将混沌序列与图像进行异或运算。

在解密过程中,同样需要首先对图像进行像素重排,然后通过混沌序列与密文进行异或运算得到原始图像。

其次是基于混沌序列的图像加密算法。

在这种算法中,混沌序列的值与图像的像素值进行异或运算,然后通过再次应用混沌序列对加密后的图像进行置乱操作。

解密过程通过相同的混沌序列对密文进行逆操作来还原原始图像。

此外,对混沌算法进行改进和优化也是图像加密与解密研究的一个重要方向。

传统的混沌序列生成器存在周期性和低随机性的问题,可能导致加密算法的安全性下降。

因此,研究人员通过改进混沌映射函数、增加参数等方式来提高混沌序列的随机性和无周期性特点,从而提升图像加密的安全性。

基于混沌映射网络的数字图像加密算法

数 落 在 (,/) 间 。 01 之 2

二进 制数据流 ,利用混沌信号对 图像数据流进行加密l 】 j 。混 。

沌之 所以适合于数字信息加密 ,是 因为混沌运动具有 以下特 征 _: 1既非周期又不收敛 , J () J 运动轨迹上的点遍历整个区域 ; () 2运动轨迹在 有限区域内不 断伸缩、折叠 ,使系统输 出类似 于 随机噪声 ;() 3系统运动对初始值和控制参数极为敏感 ,任 意接近 2点 的长期运动不可预测 。 本文利用多个一维分段线性混沌映射组合成混沌网络并

g n r t d f o a c a tc ma e wo k e e ae r m h o i p n t r ,whih c n it f f r 1 D e e s —i e r ma s c o ss s o ou 一 pi c wie l a p .Th s u o a o s qu n e a d t e sa da d ma i n e p e d r nd m e e c n h tn r g c

满 足遍 历各 态 性 、混 和 性 和 确 定 性 。 () 有 一 致 的不 变 分 布 密 度 函 数 厂x =1 2具 () 。 () 出轨 道 的近 似 自相 关 函 数 () () 3输 = 。

22 混沌 映射 网络及其 伪随机序列 的产生 .

221 混 沌 映 射 网络 模 型 ..

1 概述

随着互联 网与多媒 体技 术的飞速 发展 ,多媒体通信逐渐

成 为 人 们 进 行 信 息 交 流 的 重 要手 段 ,信 息 的 安全 与 保密 越 来 越 重 要 。对 于 多媒 体 信 息 ,尤 其 是 图像 和 声 音 信 息 ,传 统 的 加 密 技术 将 其 作 为 普通 数 据 流进 行 加 密 ,没 有 考 虑 多媒 体 数

基于混沌系统的图像加密算法研究

基于混沌系统的图像加密算法研究基于混沌系统的图像加密算法研究1.引言随着信息技术的快速发展,图像的加密与安全保护成为了一个重要的研究领域。

传统的加密算法在应对大数据和高效加密的需求时面临一定的挑战。

而混沌系统作为一种复杂且具有随机性的动力学系统,特别适合应用于图像加密领域。

本文旨在探讨基于混沌系统的图像加密算法,并研究其加密效果和性能。

2.混沌系统及其特点混沌系统是一类非线性动力学系统,具有高度敏感性和无周期性的行为,其数学特性决定了其在加密领域具有很高的应用潜力。

混沌系统有许多种类,如Logistic映射、Henon映射和Lorenz系统等,本文以Logistic映射为例进行讨论。

Logistic映射的数学表达式为:x(n+1) = λx(n)(1-x(n))其中,x(n)为第n次迭代后的值,λ为控制参数。

Logistic映射在不同的参数范围内可以表现出丰富的动力学行为,包括周期轨道、混沌轨道以及在吸引子的分岔等特征。

这使得其成为一种理想的加密工具。

3.基于混沌系统的图像加密算法设计与实现图像加密算法主要包括两个过程:加密过程和解密过程。

在加密过程中,首先需要对原始图像进行像素混淆,然后再对混淆后的图像进行像素扰动。

其具体步骤如下:(1)选择合适的控制参数。

不同的参数选择会导致不同的混沌效果,为了提高加密强度,选择适当的参数十分重要。

(2)初始化混沌系统。

选择一个合适的初始值,用于启动混沌系统,并进行一定次数的迭代,以消除系统的初始状态对后续加密过程的影响。

(3)像素混淆。

将原始图像的像素值与混沌序列进行异或运算,改变像素值的分布情况,使得原始图像的结构难以被察觉。

(4)像素扰动。

将混淆后的图像的像素值与混沌序列再次进行异或运算,进一步改变图像中像素值的位置,增加加密强度。

(5)产生密钥。

将加密过程中使用的混沌序列作为密钥保存,以便后续的解密过程使用。

解密过程与加密过程相似,仅需要将混淆与扰动的过程反向进行即可。

基于混沌系统和DNA动态编码的图像加密算法

基于混沌系统和DNA动态编码的图像加密算法基于混沌系统和DNA动态编码的图像加密算法1.引言随着互联网的快速发展和广泛应用,图像的安全性和保密性变得越来越重要。

传统的图像加密算法往往采用对称密码算法和差分传输技术等方式进行信息保护,但这些算法存在被攻击和破解的风险。

为了增强图像加密的安全性和抗攻击能力,研究者们提出了许多新颖的加密算法。

本文将介绍一种基于混沌系统和DNA动态编码的图像加密算法,该算法能够有效地保护图像的信息,提高图像加密的安全性。

2.混沌系统的原理混沌系统是一种非线性、无周期、灵敏性依赖初值条件的系统,具有随机性和不可预测性。

混沌系统是基于非线性微分方程构建的,如Logistic映射。

通过合适的参数设置和初始条件,混沌系统可以生成具有高度复杂性和随机性的序列。

在图像加密中,利用混沌系统产生的伪随机数序列可以作为密钥,对图像进行加密。

3.DNA动态编码的原理DNA动态编码是一种新颖的密码学技术,它结合了DNA序列的存储能力和传输信息的特点,通过DNA序列的组合和分离来实现信息的加密和解密。

DNA动态编码通过构建DNA序列与二进制序列之间的映射关系,将图像的二进制序列转化为DNA序列进行存储和传输,从而增强信息的保密性和隐蔽性。

4.基于混沌系统和DNA动态编码的图像加密算法基于混沌系统和DNA动态编码的图像加密算法主要包括以下步骤:4.1 图像的分割与转换将待加密的图像分割成若干个像素块,并将每个像素块的RGB值转化为对应的二进制序列。

4.2 混沌系统生成密钥通过选择合适的混沌系统和参数设置,利用混沌系统生成一组伪随机数序列作为密钥。

4.3 DNA动态编码将图像的二进制序列与DNA序列进行映射,使用DNA序列对二进制序列进行编码和解码。

4.4 图像加密的混沌扰动利用混沌系统生成的密钥对图像的像素块进行扰动操作,增加图像的复杂性和随机性。

4.5 图像加密的DNA编码将扰动后的图像像素块的二进制序列转化为对应的DNA序列,并使用DNA动态编码的方法进行存储和传输。

基于混沌映射的图像加密算法研究

基于混沌映射的图像加密算法研究一、引言信息安全是当今社会中非常重要的一个领域,尤其是在数字化信息技术日益发展的今天,随着信息技术的不断进步,各种网络攻击的手段也越来越多,而信息加密技术也逐渐变得越来越重要。

为了保护信息的隐私和安全,需要使用一些加密算法来对其进行加密。

二、混沌映射混沌理论起源于科学领域,它是一种非线性、动态的系统,这种系统不易受外界干扰,十分敏感,且在短时间内变化难以预测,具有随机性和不可预测性。

混沌映射是一类具有混沌特性的映射,其实现是通过非线性迭代函数来实现的,由于其可靠性和安全性的特点,混沌映射被广泛运用于密码学领域中,特别是在图像加密领域中的应用更为广泛。

三、基于混沌映射的图像加密算法图像加密算法并不局限于某一个特定的加密技术,它可以采用多种加密技术来保护图像的隐私和安全,其中基于混沌映射的图像加密算法是一种比较优秀的图像加密技术。

该加密算法的基本思路是将明文图像映射到一个混沌空间中,然后对该混沌空间进行加密,最后将加密后的混沌空间映射回原明文图像,从而实现了图像的加密。

具体的加密步骤如下:1. 映射图像数据至混沌空间:选取适当的混沌映射函数,将明文图像数据映射至混沌空间。

2. 加密混沌空间:采用一些加密技术对混沌空间进行加密处理。

3. 映射混沌空间至图像数据:将加密后的混沌空间映射回原明文图像。

这种加密算法采用混沌映射的不可预测性和随机性来进行加密,有效地保护了图像的安全性,且加密过程简单、易于实现。

四、针对该算法的攻击但基于混沌映射的图像加密算法也并非完全安全可靠的。

一些攻击者可以通过一些手段来解密加密后的混沌空间,并从中获取明文图像数据。

这些攻击方式有以下几种:1. 文字模式攻击:通过获取足够多的加密数据,或者使用已知的密钥,在没有进行解密操作的情况下,将混沌空间中的一部分数据与密钥一一比对,从而破解混沌空间的加密。

2. 图像直观攻击:通过对加密后的图像空间进行变化,比如对图像进行旋转、翻转等操作,从而获取一些关键部位的信息,进而破解混沌空间的加密。

基于混沌的数字图像加密算法的研究

t(10)

t(9)

t(2)

t(0)

t(4)

t(3)

t(12)

t(7)

t(8)

t(6)

最后将向量t(i)恢复成图像矩阵,得到加密后的图像。

仿真实验结果及分析

1. 密钥敏感性分析

原始图像

加密图像 x0=0.74356,y0=0.39284

解密图像 x0=0.74357,y0=0.39283

解密图像 x0=0.74356,y0=0.39283

原始图像k3加密图像k20加密图像灰度直方图一基于logistic映射的混沌图像加密算法加密流程图时logistic映射处于混沌状态原始图像加密后图像混沌序列像素值置乱算法像素位置置乱算法logistic映射混沌序列具有遍历性对初值具有敏感性混沌序列具有随机性将原始图像进行分割平均分割为16块正方形小图像所以每块小图像中有n4n4个像l10l11l12l13l14l15103n41l10l11l12l13l14l15103n41k10k11k12k13k14k15103n41x15x14置换函数第一步像素值置乱像素值置乱之前的序列像素值置乱之后的序列按照置换地址矩阵t将k向量中元素进行相应的位置置换k10k11k12k13k14k15y10y11y12y13y14y15y10y11y12y13y14y15t10t11t12t13t14t15第二步像素位置置乱用冒泡法将这16个实值按照从大到小顺序进行排序由yj在y1j中的位置得到置换地址矩阵ti排序之后的像素序列排序之前的像素序列最后将向量ti恢复成图像矩阵得到加密后的图像

加入椒盐噪声的图像

加入高斯噪声的图像

解密图像

解密图像

二、基于二维混沌映射的图像加密算法 算法的原理

图像增补算法的原理

基于混沌数列变换的图像加密算法.

基于混沌数列变换的图像加密算法针对现有的数字图像加密算法存在算法复杂、运算成本大以及安全性不高等问题,提出了一种基于混沌数列变换的数字图像加密算法。

该算法通过对Logistic和Hybrid两种不同的混沌序列进行变换,从像素灰度值以及像素位置两方面对图像进行加密。

一、序列及变换1、两种混沌序列混沌序列作为一种伪随机序列由于具有遍历性高、对初值敏感等特性被广泛应用于数字信息的加密中,本文通过对两种混沌序列的不同变换达到图像像素点位置变换和灰度值变换两方面的目的从而实现对数字图像的加密操作。

这两种混沌序列分别是Logistic混沌序列和Hybrid混沌序列。

首先,Logistic序列是混沌系统中很有代表性的混沌映射,它被广泛应用于混沌应用中,其定义如式(1所示,其中初值和参数的设置为O<μ0≤4,0 , k ∈ N ,由此数列所得的混沌序列 xk 在[0 , 1] 之间无规律地震荡变化:第二,Hybrid序列是一种新构造的序列,该序列利用构造的Hybrid混沌映射,通过周期性改变混沌迭代初值来产生混沌伪随机序列。

该映射定义如式(2所示:此映射不但继承了Logistic映射产生方式简单易行和混沌效果理想等特点而且还能增加了混沌系统的安全性。

该映射的参数取值为0 , O , 0 , O , k ∈ N 时产生序列的混沌效果最好,与 Logistic 序列不同的是,此数列的产生值在 [-1 ,1] 间以 x 轴为对称轴震荡变换。

两种混沌系统的相同点是,在初值相差甚微的情况下,当 k 大于一定值时,所得 zt 均会出现很大的差别,这个特点充分体现了混沌系统对初值敏感的特性,使安全性得到了提高。

2、序列变换由于数字图像可以看作是由每一个像素点所组成的一个二维矩阵,能够实现对二维矩阵的变换即可达到对图像的加密目的,因此,本文旨在将上文所得的混沌数列进行矩阵变换来实现对于数字图像每一个像素点的灰度值置换加密和整体图像像素的位置混乱。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

收稿日期:2010-02-20;修订日期:2010-09-25。 基金项目:2009 年度航空科学基金项目 (2009ZD53045);2010 年陕西省科技计划基金项目 (2010K06-22g);西北工业大学 2010 年度基础研究基 金项目 (GAKY100101);2010 年度西北工业大学软件与微电子学院“R 孵化基金”项目 (2010R001)。 作者简介:张云鹏 (1976-),男,河南许昌人,博士,副教授,CCF 会员,研究方向为测控技术、网络安全; 左飞 (1985-),男,黑龙江哈 尔滨人,研究方向为网络安全; 翟正军 (1965-),男,河南洛阳人,硕士,教授,研究方向为测控技术、网络安全。E-mail:poweryp@

尽 管 很 多 混 沌 加 密 算 法 被 提 出 ,但 研 究 表 明 大 多 方 案 是 不 够 安 全 的 。这 种 安 全 隐 患 在 低 维 系 统 中 表 现 的 尤 为 突 出 。 例 如 :文 献 [12-15] 中 构 建 的 密 码 系 统 ,密 文 和 混 沌 序 列 密 切 关 联,采取相应非线性研究领域内的工具 获 [16-18] 取原始混沌信号 的 可 能 性 很 大 ,导 致 整 个 密 码 系 统 存 在 被 成 功 攻 击 的 危 险 。同 时 ,上 述 文 献 使 用 的 混 沌 映 射 产 生 的 数 据 都 是 精 确 度 很 高 的 单精度/双精度十进制小数,而现代计算机采用二进制表达, 对 这 些 数 据 进 行 运 算 时 ,速 度 很 慢 ,而 且 ,受 到 计 算 机 有 限 精 度 效 应 的 影 响 ,其 密 文 对 明 文 的 复 杂 度 大 大 降 低 ,进 一 步 降 低 了加密算法的有效性。

464 2011, Vol.32, No.2

计算机工程与设计 Computer Engineering and Design

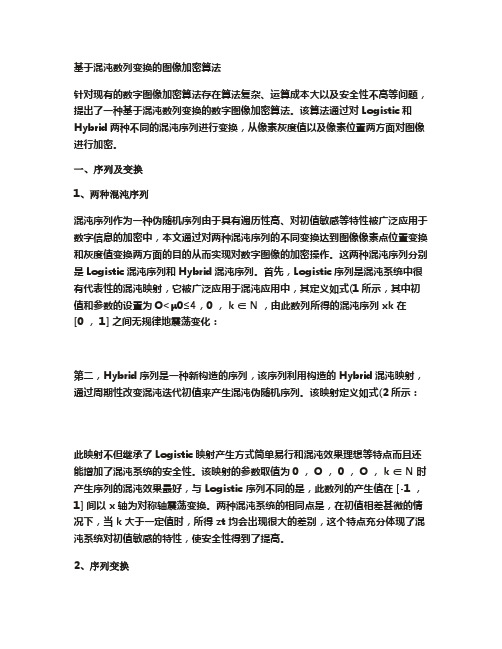

混沌系统

密码系统

相空间:无限实数集

相空间:有限整数集

迭代次数

加密轮数

参数

密钥

初值敏感性

扩散

Байду номын сангаас

?

安全性与效率

图 1 混沌系统与密码系统对比

现 了 可 变 的 密 钥 长 度 ,进 而 可 获 得 不 同 级 别 的 安 全 性 ;② 相 对 大 的 分 组 尺 寸 ,这 对 大 数 据 量 的 图 像 数 据 特 别 适 合 ;③ 相 对 高 的加密速率。同年,Scharinger 设计了一个基于混沌 Kolmogorov 流的图像加密技术[4],通过基于 Kolmogorov 流的混沌密钥控制 系 统 进 行 加 密 ,利 用 伪 随 机 序 列 来 扰 乱 数 据 。与 此 同 时 ,一 个 移位寄存器式伪随机序列生成器被用来产生数据的混乱。1999 年,Yen 和 Guo 提出了一种基于 Logistic 映射的叫做 BRIE 的加 密算法[5]。Yen 和 Guo 还提出了一种叫做 CKBA 的加密算法 。 [6] 2004 年,Chen 等人提出了一种对称图像加密算法[7]。张雪锋[8]、 赵 莉 [9]、高 飞 [10] 等 人 分 别 在 图 像 融 合 技 术 中 引 入 混 沌 系 统 对 图 像 进 行 加 密 ,取 得 了 良 好 的 效 果 。 熊 昌 镇 等 在 对 图 像 加 密 过 程中提供大的密钥空间方面进行了探索 。 [11]

张云鹏,左飞,翟正军:基于计混算沌机的工数字程图与像设加计密综Co述mputer Engineering and Design 2011, Vol. 32, No.2 463

基于混沌的数字图像加密综述

张云鹏 1, 左 飞 1, 翟正军 2 (1. 西北工业大学 软件与微电子学院,陕西 西安 710072;2. 西北工业大学 计算机学院,陕西 西安 710072)

1 研究进展

混沌是非线性动力系统中出现的一种确定性的貌似无规

则 的 运 动 ,它 不 需 附 加 任 何 随 机 因 素 也 可 以 出 现 类 似 随 机 的 行 为 ,即 存 在 内 在 随 机 性 ,这 种 运 动 既 非 周 期 又 不 收 敛 ,并 且 对初始值有极其敏感的依赖性。

Shannon 曾经提出了密码学中用于指导密码设计的两个 基本原则:扩散和混乱 。 [1] 混沌的轨道混合特性 (与混沌映射 轨道发散和初值敏感性直接相联系) 对应于传统加密系统的 扩 散 特 性 ,而 混 沌 信 号 的 类 随 机 特 性 和 对 系 统 参 数 的 敏 感 性 对 应 于 传 统 加 密 系 统 的 混 乱 特 性 。 可 见 ,混 沌 映 射 具 有 的 优 异混合特性保证了混沌加密器的扩散和混乱作用至少可以和 传 统 加 密 算 法 一 样 好 。诸 多 特 性 使 混 沌 成 为 加 密 研 究 的 新 热 点。著名学者 Kocarev 将二者之间的一些对比关系总结如图 1 所示 。 [2]

0引言

由 于多 媒体信 息具 有直 观性 强、信 息量 大等特 点,加之 相 关技 术的日 趋成 熟,采用图 像、声音 和视频 等多 媒体 形式 进行信息表达已经十分普遍。数字图像比声音蕴涵更多的 信 息量 ,同时 又是 形成 视频的 基础 ,因 而在多 媒体 信息 中占 有举足轻重的地位,数字图像信息安全是多媒体信息安全 的 重要 组成部 分,其中 不乏涉 及核 心机 密和 重要数 据的“敏 感”信息,例如,军事图像、非 公开会议图 像、医疗图 像、私人 图像等更需要可靠、快速和鲁棒性高的加密算法。混沌映 射 的很 多特性 ,如 伪随 机性、初值 敏感 性等正 是构 建密 码系 统 所需 要的,所以 ,基于 混沌 的加 密方 法已成 为密 码学 研究 的前沿。

例如,文献[16]中,Short 通过多步非线性预测的方法先后 破译了混沌掩盖与混沌调制的加密方案。文献[17]中,Tao Yang 等利用神经网络破译了低维混沌切换密钥加密系统。文献 [18]中,黎全等运用相空间重构法和穷举法对一种混沌图像加 密方案进行了成功破译。文献[19]中,张斌等通过对 CCPRSEA 算 法 中 素 域 上 线 性 同 余 变 换 的 分 析 ,分 离 出 混 沌 序 列 ,并 利 用 混 沌 映 射 自 身 的 信 息 泄 漏 规 律 ,给 出 基 于 吻 合 度 分 布 规 律 和 函 数 中 值 定 理 的 分 割 攻 击 方 法 ,从 而 证 明 复 合 混 沌 伪 随 机 序 列加密算法是不安全的。

摘 要:为了进一步讨论和完善混沌在数字图像加密领域应用已经取得的成果和存在的问题,简述了该领域的发展历程, 总结 了混沌作用于图 像置乱的两大 主流设计思想,对 图像置乱的理论 基础和主流方案 进行了讨论,分析 了传统置乱加 密算 法的 弱点和不足。给 出了常用的混 沌置乱方法,介绍了混 沌作用于加密 系统的一般思路 和应用混沌进行 加密时应注意 的几 个问 题,提出了灰度 替换和像素置乱 算法的评估标准 等新见解,并讨 论了该领域的发 展方向。 关键词:密码学; 图像加密; 综述; 混沌系统; 加密算法 中图 法分类号:TP309 文献标 识码:A 文章编号:1000-7024 (2011) 02-0463-04

2 研究方向

通常的数字图像信息保护技术有两种:数字水印 和 [20-21] 图 像 加 密 。本 文 主 要 讨 论 后 者 。图 像 加 密 技 术 是 将 数 字 图 像 进 行 位 置 置 乱 和 灰 度 变 换 ,隐 藏 图 像 中 包 含 的 有 用 信 息 ,为 数 字

图 像 提 供 基 于 内 容 的 保 护 技 术 ,实 现 对 图 像 信 息 的 保 护 。 但 文 献 [22] 中 指 出 ,数 字 图 像 的 某 些 特 性 ,如 :信 息 量 大 ,相 邻 像 素 间 的 相 关 性 强 ,与 文 本 数 据 相 比 敏 感 性 差 等 致 使 直 接 采 用 针对文本的加密算法来保护图像信息并不合适。传统的 IDEA, AES,DES,RSA 等不适合实时图像加密,因为这些加密方案耗 费 大 量 的 计 算 时 间 。 目 前 ,数 字 图 像 的 混 沌 加 密 方 案 正 朝 着 3 个方向发展。 2.1 基 于 置 乱 的 混 沌图 像 加 密

目前已有的数字图像置乱方法有:基于 Arnold 变换、幻方 变换、Gray 码与广义 Gray 码变换的置乱方法;基于分形几何 IFS 模型的置乱方法;基于 Hilbert 曲线以及基于生命游戏的置 乱方法等等,其中尤以 Arnold 变换的研究较多 。 [23]

但 这 些 算 法 已 经 不 能 满 足 人 们 的 实 际 需 求 ,研 究 人 员 正 在 探 索 更 加 安 全 ,更 加 有 效 的 图 像 置 乱 加 密 方 案 。例 如 :赵 学 峰提出了一种应用面包师变换在空间域对数字图像进行置乱 的方法 ,该 [23] 算法像素扩散性良好,抗破坏、抗干扰能力强。田 岩 等 提 出 一 种 新 的 图 像 置 乱 方 案 ,首 先 利 用 一 种 分 块 思 想 将 图像进行置乱,进而构造一种混沌网,并将其应用于分块置乱 的结果 。该 [24] 方法有较强的抗攻击能力,但多次复合置乱缺乏 新 意 ,且算 法 可靠 性 缺 乏相 应 的理 论 证明 。 文 献 [11] 中 所 提出 的方法也是利用混沌序列对图像进行置乱加密。上述几种方 法都没有对置乱周期进行讨论,因此算法安全性受到一定质疑。 2.2 基 于 像 素 灰 度 变换 的 混 沌 图 像 加 密

Survey on image encryption based on chaos