用防火墙防止SYN Flood攻击

深信服防火墙使用手册

深信服防火墙使用手册摘要:1.深信服防火墙简介2.深信服防火墙的功能与特点3.深信服防火墙的安装与配置4.深信服防火墙的使用方法与技巧5.深信服防火墙的维护与升级6.深信服防火墙的常见问题与解决方法正文:【深信服防火墙简介】深信服防火墙是一款国内知名的网络安全设备,由我国深信服科技公司研发并生产。

深信服防火墙凭借其强大的安全防护能力,广泛的应用在政府、金融、教育、医疗等各个领域,有效保护了用户的网络信息安全。

【深信服防火墙的功能与特点】深信服防火墙具有以下主要功能:1.防止恶意攻击:可以有效防止DDoS、SYN Flood 等网络攻击,确保网络稳定运行。

2.访问控制:可以根据用户需求设置访问规则,实现对网络访问的精细控制。

3.内容过滤:可以对网络中的内容进行过滤,防止恶意信息传播。

4.应用控制:可以对网络中的应用进行控制,避免应用滥用。

深信服防火墙具有以下特点:1.高性能:具有高效的数据处理能力,不会影响网络速度。

2.易用性:界面简洁,操作方便,易于上手。

3.高安全性:采用国内领先的安全技术,有效防止网络攻击。

【深信服防火墙的安装与配置】深信服防火墙的安装与配置主要包括硬件安装、软件安装和配置三个步骤。

具体操作可以参考设备的安装手册。

【深信服防火墙的使用方法与技巧】深信服防火墙的使用方法主要包括以下几个步骤:1.登录设备:使用管理员账号登录设备。

2.查看状态:查看设备的运行状态,包括CPU 使用率、内存使用率等。

3.配置规则:根据需求设置访问规则、内容过滤规则等。

4.查看日志:查看设备的日志,以便及时发现和处理问题。

在使用深信服防火墙时,还可以运用一些技巧,如设置访问时间限制、限制P2P 软件等,以提高网络的安全性和稳定性。

【深信服防火墙的维护与升级】深信服防火墙的维护主要包括设备维护和软件升级两个方面。

设备维护主要包括定期检查设备硬件、清理设备内部灰尘等。

软件升级则需要定期查看设备软件版本,并根据需求进行升级。

几种分布式攻击(ICMP、SYN Flood、Smurf)的防范

Master和代理之间通讯受到口令的保护,但是口令不是以加密格式发送的,因此它可以被“嗅探”到并被检测出来。使用这个口令以及来自Dave Dittrich的trinot脚本/dittrich/misc/trinoo.analysis,要准确地验证出trinoo代理的存在是很可能的。

保护电子信箱邮件的信息安全最有效的办法就是使用加密的签名技术,像PGP来验证邮件,通过验证可以保护到信息是从正确的地方发来的,而且在传送过程中不被修改。但是这就不是个人用户所能达到的了,因为PGP比较复杂。

就电子邮件炸弹而言,保护还是可以做得很好的。因为它的复杂性不是很高,多的仅仅是垃圾邮件而已。你可以使用到/hacking/echom201.zip E-mail Chomper(砍信机)来保护自己。但是目前就国内用户而言,大多用户所使用的都是免费的邮箱,像、、等,即便是有人炸顶多也是留在邮件服务器上了,危害基本上是没有的。如果是用pop3接的话,可以用Outlook或Foxmail等pop的收信工具来接收的mail,大多用户使用的是windows的Outlook Express,可以在“工具-收件箱助理”中设置过滤。对于各种利用电子邮件而传播的Email蠕虫病毒和对未知的Emai蠕虫病毒你可以使用防电子邮件病毒软件来防护。

几种分布式攻击(ICMP、SYN Flood、Smurf)的防范

防止Smurf攻击目标站点:除非用户的ISP愿意提供帮助,否则用户自己很难防止Smurf对自己的WAN接连线路造成的影响。虽然用户可以在自己的网络设备中阻塞这种传输,但对于防止Smurf吞噬所有的WAN带宽已经太晚了。但至少用户可以把Smurf的影响限制在外围设备上。通过使用动态分组过滤技术,或者使用防火墙,用户可以阻止这些分组进入自己的网络。防火墙的状态表很清楚这些攻击会话不是本地网络中发出的(状态表记录中没有最初的echo请求记录),因些它会象对待其它欺骗性攻击行为那样把这样信息丢弃。

TCP协议中的SYN攻击与防范措施(四)

SYN攻击与防范措施:网络世界的隐患与挑战网络安全问题是互联网发展过程中不可忽视的重要议题之一。

在众多的网络攻击手段中,SYN攻击一直以来都是危害严重且普遍存在的一种攻击方式。

本文将深入探讨SYN攻击的原理与影响,并提出针对性的防范措施,以帮助网络安全相关人员更好地应对这一挑战。

一、SYN攻击的原理SYN攻击(SYN Flood)是一种利用TCP协议中的漏洞进行的拒绝服务攻击(Denial of Service,DoS)。

攻击者通过请求连接来占用服务器资源,以达到阻塞正常用户连接的目的。

具体而言,SYN攻击是通过发送大量伪造的TCP连接请求(SYN包)来迷惑服务器,使其一直处于半连接状态,无法建立真正的连接。

攻击者通常会使用大量的IP地址和源端口号来混淆服务器,从而增加攻击的隐蔽性。

二、SYN攻击的影响SYN攻击对网络造成的影响是不可忽视的。

首先,它会耗尽服务器的资源,使其无法响应正常用户的请求,导致服务不可用。

其次,SYN攻击还可能导致网络拥塞,降低整个网络的带宽和传输速度。

更为严重的是,一些关键的网络设备(如防火墙)可能会因为处理SYN攻击而奔溃,从而给整个网络架构带来灾难性的后果。

三、防范SYN攻击的措施面对日益猖獗的SYN攻击,网络安全专家们提出了多种有效的防范措施:1. 增加系统资源SYN攻击利用了服务器资源的有限性,因此增加系统资源是一个最直接也最简单的方法。

通过提高服务器的处理能力和连接数目限制,可以减轻SYN攻击对服务器的影响。

2. 设置SYN CookieSYN Cookie是一种防御SYN攻击的方法。

通过在服务器端设置SYN Cookie,当服务器接收到一个SYN请求后,会将相关信息(如序列号等)保存在一个临时Cookie中。

只有在客户端回应ACK时,服务器才会验证该Cookie是否正确,并建立连接。

这种方式可以提高服务器抵御SYN攻击的能力。

3. 使用防火墙和入侵检测系统防火墙和入侵检测系统(IDS)能够识别并拦截大量的SYN请求。

SYNFlood攻击的原理及防御

文章编号:2096-1472(2019)-03-29-03DOI:10.19644/ki.issn2096-1472.2019.03.009软件工程 SOFTWARE ENGINEERING 第22卷第3期2019年3月V ol.22 No.3Mar. 2019SYN Flood 攻击的原理及防御张文川(兰州石化职业技术学院,甘肃 兰州 730060)摘 要:SYN-Flood攻击是当前网络上最为常见的DDoS攻击,也是最为经典的拒绝服务攻击,它利用了TCP协议实现上的一个缺陷,通过向网络服务所在端口发送大量的伪造源地址的攻击报文,就可能造成目标服务器中的半开连接队列被占满,从而阻止其他合法用户进行访问。

为了有效防范这种攻击,在分析攻击原理的基础上,发现可以使用TCP代理防御及TCP源探测防御方法来解决这个问题,经过测试证明,该办法能够有效降低SYN Flood攻击造成的危害。

关键词:DDoS攻击;STN Flood攻击;TCP代理防御;TCP源探测防御中图分类号:TP399 文献标识码:AThe Principle and Defense of SYN Flood AttackZHANG Wenchuan(Lanzhou Petrochemical College of V ocational Technology ,Lanzhou 730060,China )Abstract:SYN-Flood attack is the most common DDoS attack and the most classic denial-of-service attack on the current network.It takes advantage of a flaw in TCP protocol implementation and sends a large number of attack packets of forged source addresses to the port where the network service is located,which may cause the semi-open connection queue in the target server to be occupied,thus preventing other legal users from accessing.In order to effectively prevent this attack,on the basis of analyzing the attack principle,it is found that TCP proxy defense and TCP source detection defense methods can be used to solve this problem.Testsprove that this method can effectively reduce the harm caused by SYN Flood attack.Keywords:DdoSattack;STN Flood attack;TCP proxy defense;TCP source detection defense基金项目:全国工业和信息化职业教育教学指导委员会工信行指委“基于校企合作人才培养模式的信息化教学的研究与实践”项目编号:【2018】20号.1 引言(Introduction)过去,攻击者所面临的主要问题是网络宽带不足,受限于较慢的网络速度,攻击者无法发出过多的请求。

网页防篡改:怎样能有效防止SYN Flood攻击

网页防篡改:怎样能有效防止SYN Flood攻击关键词:VPN加速应用防火墙机房建设网络安全产品网页防篡改SYN网关:防火墙收到客户端的SYN包时,直接转发给服务器;防火墙收到服务器的SYN/ACK包后,一方面将SYN/ACK包转发给客户端,另一方面以客户端的名义给服务器回送一个ACK包,完成TCP的三次握手,让服务器端由半连接状态进入连接状态。

当客户端真正的ACK包到达时,有数据则转发给服务器,否则丢弃该包。

由于服务器能承受连接状态要比半连接状态高得多,所以这种方法能有效地减轻对服务器的攻击。

被动式SYN网关:设置防火墙的SYN请求超时参数,让它远小于服务器的超时期限。

防火墙负责转发客户端发往服务器的SYN包,服务器发往客户端的SYN/ACK包、以及客户端发往服务器的ACK包。

这样,如果客户端在防火墙计时器到期时还没发送ACK包,防火墙则往服务器发送RST包,以使服务器从队列中删去该半连接。

由于防火墙的超时参数远小于服务器的超时期限,因此这样能有效防止SYN Flood攻击。

SYN中继防火墙在收到客户端的SYN包后,并不向服务器转发而是记录该状态信息然后主动给客户端回送SYN/ACK包,如果收到客户端的ACK包,表明是正常访问,由防火墙向服务器发送SYN包并完成三次握手。

这样由防火墙做为代理来实现客户端和服务器端的连接,可以完全过滤不可用连接发往服务器。

被动式SYN网关:设置防火墙的SYN请求超时参数,让它远小于服务器的超时期限。

防火墙负责转发客户端发往服务器的SYN包,服务器发往客户端的SYN/ACK包、以及客户端发往服务器的ACK包。

这样,如果客户端在防火墙计时器到期时还没发送ACK包,防火墙则往服务器发送RST包,以使服务器从队列中删去该半连接。

由于防火墙的超时参数远小于服务器的超时期限,因此这样能有效防止SYN Flood攻击。

SYN中继防火墙在收到客户端的SYN包后,并不向服务器转发而是记录该状态信息然后主动给客户端回送SYN/ACK包,如果收到客户端的ACK包,表明是正常访问,由防火墙向服务器发送SYN包并完成三次握手。

网络攻击种类

7)Teardrop利用了被攻击方对于IP碎片的重新组合来实施攻击,当服务器尝试重新组合含有错误分片信息的封包时会引起系统崩溃。

2)Smurf是一种拒绝服务攻击,简单的来说,它可以通过大规模的发送以被攻击方的IP地址为源地址,以一个具有大量主机的网络广播地址为目的地址的ICMP请求包,这样大量的ICMP回复包将会耗尽被攻击方的资源,导致拒绝服务的发生。

3)Ping of Death是一种拒绝服务攻击,通过向被攻击方发送超大的ICMP包,造成被攻击方系统崩溃。

4)IP Sweep(扫描)是一种简单的网络地址扫描方式,通过发送ICMP回应请求到某一地址段的所有主机,根据响应情况分析被扫描网络及主机的基本情况。IP Sweep一般来说是恶意攻击的第一步。

5)Port Scan(端口扫描),通过向一个特定主机地址的不同端口(包括TCP端口和UDP端口)发送IP数据包,以确定该主机开启的服务。

异常包攻击

选择防火墙可以防御的异常包攻击防护类型,包括:Land、Smurf、Ping of Death、WinNuke、TCP Scan、IP Option、Teardrop和Targa3。天融信防火墙只检测已选择的攻击类型。

说明:

1)Land,一种拒绝服务攻击。它使用伪造的SYN包,包的源地址和目标地址都被设置成被攻击方的地址,这样被攻击方会给自己发送SYN-ACK消息并发回ACK消息,创建一个空连接,每一个这样的连接都将保持到超时为止,这样过多的空连接会耗尽被攻击方的资源,导致拒绝服务。

防火墙-流量型攻击之SYN Flood及防御

防火墙-流量型攻击之SYN Flood及防御大家好,作者和你们又见面了!上一期作者带着大家一起了解了单包攻击的基本防御知识,知道了单包攻击的几大类型,以及防火墙支持防御的攻击种类。

但是,在现网中单包攻击只占了很小一部分比例,更多的攻击还是集中在流量型攻击和应用层攻击。

本期作者将继续为大家讲解一下现网上常见的流量型攻击。

过去,攻击者所面临的主要问题是网络带宽,由于较小的网络规模和较慢的网络速度的限制,攻击者无法发出过多的请求。

虽然类似“Ping of Death”的攻击类型只需要较少量的包就可以摧毁一个没有打过补丁的操作系统,但大多数的DoS攻击还是需要相当大的带宽,而以个人为单位的黑客们很难消耗高带宽的资源。

为了克服这个缺点,DoS攻击者开发了分布式的攻击。

木马成为黑客控制傀儡的工具,越来越多的计算机变成了肉鸡,被黑客所利用,并变成了他们的攻击工具。

黑客们利用简单的工具集合许多的肉鸡来同时对同一个目标发动大量的攻击请求,这就是DDoS(Distributed Denial of Service)攻击。

随着互联网的蓬勃发展,越来越多的计算机不知不觉的被利用变成肉鸡,攻击逐渐变成一种产业。

提起DDoS攻击,大家首先想到的一定是SYN Flood攻击。

今天作者就给大家详细说说SYN flood的攻击和防御。

最初的SYN Flood攻击类似于协议栈攻击,在当年的攻击类型中属于技术含量很高的“高大上”。

当年由于系统的限制以及硬件资源性能的低下,称霸DDoS攻击领域很久。

它与别人的不同在于,你很难通过单个报文的特征或者简单的统计限流防御住它,因为它“太真实”、“太常用”。

SYN Flood具有强大的变异能力,在攻击发展潮流中一直没有被湮没,这完全是他自身的优秀基因所决定的:1.单个报文看起来很“真实”,没有畸形。

2.攻击成本低,很小的开销就可以发动庞大的攻击。

2014年春节期间,某IDC的OSS系统分别于大年初二、初六、初七连续遭受三轮攻击,最长的一次攻击时间持续将近三个小时,攻击流量峰值接近160Gbit/s!事后,通过对目标和攻击类型分析,基本可以判断是有一个黑客/黑客组织发起针对同一目标的攻击时间。

SYN Flood攻击防范技术

1 概述1.1 产生背景SYN Flood攻击是一种通过向目标服务器发送SYN报文,消耗其系统资源,削弱目标服务器的服务提供能力的行为。

一般情况下,SYN Flood攻击是在采用IP源地址欺骗行为的基础上,利用TCP连接建立时的三次握手过程形成的。

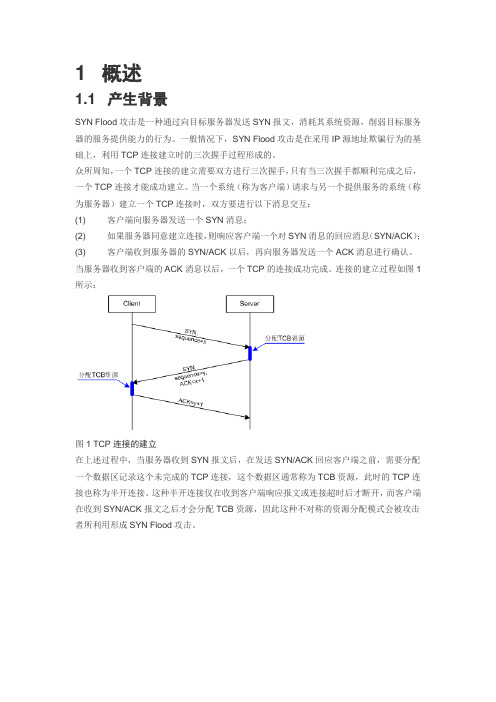

众所周知,一个TCP连接的建立需要双方进行三次握手,只有当三次握手都顺利完成之后,一个TCP连接才能成功建立。

当一个系统(称为客户端)请求与另一个提供服务的系统(称为服务器)建立一个TCP连接时,双方要进行以下消息交互:(1) 客户端向服务器发送一个SYN消息;(2) 如果服务器同意建立连接,则响应客户端一个对SYN消息的回应消息(SYN/ACK);(3) 客户端收到服务器的SYN/ACK以后,再向服务器发送一个ACK消息进行确认。

当服务器收到客户端的ACK消息以后,一个TCP的连接成功完成。

连接的建立过程如图1所示:图1 TCP连接的建立在上述过程中,当服务器收到SYN报文后,在发送SYN/ACK回应客户端之前,需要分配一个数据区记录这个未完成的TCP连接,这个数据区通常称为TCB资源,此时的TCP连接也称为半开连接。

这种半开连接仅在收到客户端响应报文或连接超时后才断开,而客户端在收到SYN/ACK报文之后才会分配TCB资源,因此这种不对称的资源分配模式会被攻击者所利用形成SYN Flood攻击。

图2 SYN Flood攻击原理图如图2所示,攻击者使用一个并不存在的源IP地址向目标服务器发起连接,该服务器回应SYN/ACK消息作为响应,由于应答消息的目的地址并不是攻击者的实际地址,所以这个地址将无法对服务器进行响应。

因此,TCP握手的最后一个步骤将永远不可能发生,该连接就一直处于半开状态直到连接超时后被删除。

如果攻击者用快于服务器TCP连接超时的速度,连续对目标服务器开放的端口发送SYN报文,服务器的所有TCB资源都将被消耗,以至于不能再接受其他客户端的正常连接请求。

TCP协议中的SYN攻击与防范措施

TCP协议中的SYN攻击与防范措施引言:在网络安全领域中,SYN攻击是一种常见而且隐蔽的网络攻击方式。

SYN Flood attack(SYN洪水攻击)是其中一种最常见的DDoS (分布式拒绝服务)攻击之一。

本文将讨论TCP协议中的SYN攻击原理,以及有效防范这种攻击的措施。

一、SYN攻击原理SYN攻击是通过发送大量虚假的TCP连接请求(SYN包)来消耗服务端资源的一种攻击方式。

它利用了TCP协议中的三次握手(SYN-SYN/ACK-ACK)机制,但并不真正完成连接建立。

具体来说,攻击者发送大量的虚假SYN包给目标服务器,每个SYN包都伪造了源IP地址。

服务器在接收到这些SYN包后会回应SYN/ACK包,等待客户端的确认(ACK)包,但攻击者不发送这个确认包,导致服务器一直处于等待状态,同时消耗大量的资源,如网络带宽、服务器处理能力和内存资源。

二、SYN攻击的影响SYN攻击可以导致服务器的性能下降、服务不可用,甚至造成网络瘫痪。

它可以通过大量恶意请求占用服务器的连接队列,导致合法请求无法建立连接。

这对于那些高访问率的网站或者关键基础设施非常危险。

三、防范SYN攻击的措施1. SYN防火墙在应对SYN攻击时,我们可以设置SYN防火墙来抵御这种攻击。

SYN防火墙是一种通过限制入站SYN包的数量和频率,来检测和拦截恶意的SYN请求的防御机制。

它可以采用IP地址过滤、端口过滤和基于连接速率的过滤等方法,以抵挡入侵者对服务器的攻击。

2. SYN CookieSYN Cookie是另一种常见的防御SYN攻击的方法。

它通过在服务器上启用SYN Cookie功能,在三次握手的过程中,把服务器需要暂存的信息进行哈希处理,并发送给客户端。

而客户端在后续请求中会携带这个哈希值,服务器根据哈希值重新验证请求的有效性。

这种方式可以不依赖于服务器存储连接的状态,从而减轻了服务器的负担。

3. 加强网络基础设施除了以上两种主要的防范措施,我们还可以通过加强网络基础设施来抵御SYN攻击。

TCPSYNFlood攻击的原理机制检测与防范及防御方法

TCPSYNFlood攻击的原理机制检测与防范及防御方法TCP SYN Flood攻击的原理机制/检测与防范及防御方法作者: 来源: 剑客网站日期: 2006-8-6 9:41TCP SYN Flood攻击的原理机制/检测与防范及防御方法现在的攻击者,无所不在了.对于一些攻击手法,很多高手也都是看在眼里而没什么实质性防范措施.除了改端口,换IP,弄域名..还能做什么? 本篇文章介绍了TCP SYN Flood攻击的原理机制/检测与防范及防御方法,希望能给大伙一个思路.TCP SYN Flood攻击的机制客户端通过发送在TCP报头中SYN标志置位的数据分段到服务端来请求建立连接。

通常情况下,服务端会按照IP报头中的来源地址来返回SYN/ACK置位的数据包给客户端,客户端再返回ACK到服务端来完成一个完整的连接(Figure-1)。

在攻击发生时,客户端的来源IP地址是经过伪造的(spoofed),现行的IP路由机制仅检查目的IP地址并进行转发,该IP包到达目的主机后返回路径无法通过路由达到的,于是目的主机无法通过TCP三次握手建立连接。

在此期间因为TCP缓存队列已经填满,而拒绝新的连接请求。

目的主机一直尝试直至超时(大约75秒)。

这就是该攻击类型的基本机制。

发动攻击的主机只要发送较少的,来源地址经过伪装而且无法通过路由达到的SYN连接请求至目标主机提供TCP服务的端口,将目的主机的TCP缓存队列填满,就可以实施一次成功的攻击。

实际情况下,发动攻击时往往是持续且高速的。

Figure-3 SYN Flood Attack这里需要使用经过伪装且无法通过路由达到的来源IP地址,因为攻击者不希望有任何第三方主机可以收到来自目的系统返回的SYN/ACK,第三方主机会返回一个RST(主机无法判断该如何处理连接情况时,会通过RST重置连接),从而妨碍攻击进行。

Figure-4 IP Spoofing由此可以看到,这种攻击方式利用了现有TCP/IP协议本身的薄弱环节,而且攻击者可以通过IP伪装有效的隐蔽自己。

对计算机使用防火墙技术防止网络攻击的小结.

对计算机使用防火墙技术防止网络攻击的小结防火墙的本义原是指古代人们房屋之间修建的那道墙,这道墙在火灾发生时可以阻止蔓延到别的房屋。

而这里所说的防火墙当然不是指物理上的防火墙,而是指隔离在本地网络与外界网络之间的一道防御系统。

应该说,在互联网上防火墙是一种非常有效的网络安全模型,通过它可以隔离风险区域(即Internet或有一定风险的网站)与安全区域(局域网或PC)的连接。

同时可以监控进出网络的通信,让安全的信息进入。

首先,我们需要了解一些基本的防火墙实现原理。

防火墙目前主要分包过滤,和状态检测的包过滤,应用层代理防火墙。

但是他们的基本实现都是类似的。

││---路由器-----网卡│防火墙│网卡│----------内部网络││防火墙一般有两个以上的网络卡,一个连到外部(router),另一个是连到内部网络。

当打开主机网络转发功能时,两个网卡间的网络通讯能直接通过。

当有防火墙时,他好比插在网卡之间,对所有的网络通讯进行控制。

说到访问控制,这是防火墙的核心了:防火墙主要通过一个访问控制表来判断的,他的形式一般是一连串的如下规则:(1)accept from+ 源地址,端口to+ 目的地址,端口+ 采取的动作(2)deny ...........(deny就是拒绝。

)(3)nat ............(nat是地址转换。

后面说)防火墙在网络层(包括以下的炼路层)接受到网络数据包后,就从上面的规则连表一条一条地匹配,如果符合就执行预先安排的动作了!如丢弃包。

但是,不同的防火墙,在判断攻击行为时,有实现上的差别。

下面结合实际原理说说可能的攻击。

包过滤防火墙是最简单的一种了,它在网络层截获网络数据包,根据防火墙的规则表,来检测攻击行为。

他根据数据包的源IP地址;目的IP地址;TCP/UDP源端口;TCP/UDP 目的端口来过滤!!很容易受到如下攻击:1、ip 欺骗攻击:这种攻击,主要是修改数据包的源,目的地址和端口,模仿一些合法的数据包来骗过防火墙的检测。

03防火墙安全规则

03防火墙安全规则防火墙是网络安全的重要组成部分,其作用是保护网络免受恶意攻击和未经授权的访问。

防火墙安全规则是指在防火墙配置中设置的一系列规则,用于控制网络流量的传输和访问,以确保网络的安全性和稳定性。

下面将介绍一些常用的防火墙安全规则。

1.拒绝所有不必要的通信:在防火墙配置中设置默认规则,拒绝所有未经授权的通信。

通过这一设置,可以防止未经授权的外部主机访问内部网络,并减少恶意攻击的风险。

2.允许必要的通信:根据网络使用需求,设置允许特定通信的规则。

例如,允许出站的HTTP和HTTPS流量,以便内部用户能够浏览互联网;允许内部用户通过VPN访问公司的内部资源等。

需要注意的是,这些规则应该基于业务需要,并且仅限于所需的端口和协议。

3. 防止常见攻击:设置防止常见攻击的规则,例如防止SYN Flood、Ping Flood和ICMP Flood等DDoS攻击。

这些规则可以过滤掉一些恶意的数据包,从而减少网络遭受攻击的风险。

4.限制远程访问:对远程访问的规则进行严格限制,以防止未经授权的远程连接。

可以通过限制源IP地址、端口和协议,以及使用双因素认证等方式来实现。

5.限制内部访问:设置内部访问规则,限制内部用户对外部网络的访问。

防止内部用户恶意行为或误操作给公司带来损害。

例如,限制文件传输协议(FTP)的使用,以防止机密数据被泄露。

6.日志记录和监控:设置防火墙日志记录和监控规则,以便对网络流量进行实时监控和分析。

通过记录日志,可以及时发现异常流量、潜在的威胁和攻击,并采取相应的应对措施。

7.定期审查和更新:定期审查防火墙规则,并及时更新和修改不再需要的规则。

网络环境和业务需求经常变化,需要定期对防火墙规则进行评估和调整,以保持网络的安全性。

8.强化访问控制:设置访问控制列表(ACL)来限制网络流量的传输和访问。

可以根据源IP地址、目标IP地址、端口号和协议等信息进行精确的访问控制。

9.多层次防护:使用多层次的防火墙安全规则,以增加安全性。

如何预防dos攻击

如何预防DOS攻击DOS(Denial of Service)攻击是一种常见的网络安全威胁,它会通过占用目标系统的资源或者迫使目标系统崩溃,从而使该系统无法正常提供服务。

在互联网时代,预防DOS攻击至关重要,本文将介绍一些常用的方法来预防DOS攻击。

1. 加强网络安全意识和文化首先,加强网络安全意识和文化是预防DOS攻击的基础。

通过培养员工的网络安全意识,他们将更加警惕并及时报告任何可疑行为。

此外,应定期组织网络安全培训,提高员工的网络安全知识水平。

网络安全意识和文化的增强将有助于发现和防止DOS攻击的发生。

2. 使用防火墙防火墙是预防DOS攻击的重要工具之一。

它可以监控网络流量,并通过规则和策略进行过滤和阻断,从而保护目标系统免受DOS攻击。

配置防火墙时,应注意设置适当的访问控制规则,以限制和过滤恶意流量。

另外,及时更新防火墙的规则和程序,以保持其有效性和适应性。

3. 过滤流量和设置带宽限制针对DOS攻击,可以通过流量过滤和带宽限制来减轻其影响。

流量过滤是指识别和过滤掉来自可疑源IP地址的流量,或者对特定数据包进行检查以判断是否是DOS攻击。

带宽限制则是限制特定IP地址或特定协议的带宽使用量,以防止其占用过多的网络资源。

4. 使用反向代理和负载均衡使用反向代理和负载均衡可有效分散和处理DOS攻击带来的压力。

反向代理可以过滤和缓解来自外部的攻击流量,而负载均衡则可以将来自不同源的流量均匀分配到多个后端服务器上,减轻单一服务器的负载压力,并提高系统的容错能力。

5. 启用SYN CookiesSYN Flood是一种常见的DOS攻击方式,通过发送大量伪造的TCP连接请求(SYN包)来占用目标服务器的资源。

启用SYN Cookies可以有效防止这种攻击。

SYN Cookies是一种服务器端的解决方法,它能够在无需存储伪造的连接请求的情况下,正确地响应合法的连接请求。

6. 使用入侵检测系统(IDS)入侵检测系统(IDS)可以监控和分析网络流量,并检测出DOS攻击的迹象。

DoS 攻击及解决方案

DoS 攻击及解决方案概述:DoS(Denial of Service)攻击是一种通过使目标系统无法提供正常服务或者有效地处理请求的攻击方式。

攻击者通过发送大量无效或者恶意请求,耗尽目标系统的资源,导致系统崩溃或者无法响应合法用户的请求。

本文将介绍DoS攻击的常见类型以及相应的解决方案。

一、DoS攻击类型:1. SYN Flood 攻击:攻击者发送大量伪造的TCP连接请求(SYN包),但不完成握手过程,从而耗尽目标系统的资源。

解决方案包括使用防火墙过滤恶意流量、设置连接数限制、使用SYN Cookie等。

2. ICMP Flood 攻击:攻击者发送大量的ICMP Echo请求(Ping请求),使目标系统无法处理其他正常请求。

解决方案包括使用防火墙过滤恶意流量、限制ICMP流量、启用ICMP Rate Limiting等。

3. UDP Flood 攻击:攻击者发送大量的UDP数据包到目标系统的随机端口,耗尽目标系统的带宽和处理能力。

解决方案包括使用防火墙过滤UDP流量、启用UDP Flood防护、使用流量限制等。

4. HTTP Flood 攻击:攻击者发送大量的HTTP请求到目标系统,使其无法处理其他合法请求。

解决方案包括使用Web应用防火墙(WAF)、限制HTTP请求频率、使用负载均衡器等。

5. Slowloris 攻击:攻击者发送大量的半连接请求,使目标系统的连接资源耗尽。

解决方案包括使用防火墙过滤恶意流量、限制连接数、使用连接超时机制等。

二、DoS攻击解决方案:1. 流量过滤和限制:通过使用防火墙、入侵检测系统(IDS)和入侵谨防系统(IPS)等安全设备,过滤和限制恶意流量,防止攻击流量达到目标系统。

2. 负载均衡器:使用负载均衡器将流量分散到多个服务器上,提高系统的处理能力和容错能力,减轻单个服务器的压力。

3. SYN Cookie:使用SYN Cookie技术,将TCP连接的状态信息存储在客户端,而不是服务器上,减轻服务器的负担,防止SYN Flood攻击。

SYN洪泛攻击的原理、预防和排除

总结SYN洪泛攻击原理。

思考预防SYN洪泛攻击措施及故障排除方法。

SYN洪泛攻击概述:尽管这种攻击已经出现了十四年,但它的变种至今仍能看到。

虽然能有效对抗SYN洪泛的技术已经存在,但是没有对于TCP实现的一个标准的补救方法出现。

你可以在如今的操作系统和设备中找到保护应用层和网络层的不同解决方案的不同实现。

它利用TCP三次握手协议的缺陷,向目标主机发送大量的伪造源地址的SYN连接请求,使得被攻击方资源耗尽,从而不能够为正常用户提供服务。

SYN洪泛攻击原理:在TCP协议中被称为三次握手(Three-way Handshake)的连接过程中,如果一个用户向服务器发送了SYN报文,服务器又发出 SYN+ACK 应答报文后未收到客户端的 ACK 报文的,这种情况下服务器端会再次发送SYN+ACK给客户端,并等待一段时间后丢弃这个未完成的连接,这段时间的长度称为SYN Timeout,一般来说这个时间是分钟的数量级。

SYN flood 所做的就是利用了这个SYN Timeout时间和TCP/IP协议族中的另一个漏洞:报文传输过程中对报文的源 IP 地址完全信任。

SYN flood 通过发送大量的伪造 TCP 链接报文而造成大量的 TCP 半连接,服务器端将为了维护这样一个庞大的半连接列表而消耗非常多的资源。

这样服务器端将忙于处理攻击者伪造的TCP连接请求而无法处理正常连接请求,甚至会导致堆栈的溢出崩溃。

造成SYN洪泛攻击最主要的原因是TCP/IP协议的脆弱性。

TCP/IP是一个开放的协议平台,它将越来越多的网络连接在一起,它基于的对象是可信用户群,所以缺少一些必要的安全机制,带来很大的安全威胁。

例如常见的IP欺骗、TCP连接的建立、ICMP数据包的发送都存在巨大的安全隐患,给SYN洪泛攻击带来可乘之机。

SYN洪泛攻击类别直接攻击:如果攻击者用他们自己的没有经过伪装的IP地址快速地发送SYN数据包,这就是所谓的直接攻击。

syn攻击防范措施

syn攻击防范措施SYN攻击是一种利用TCP协议缺陷进行的攻击,它通过发送大量的半开连接请求来耗尽服务器的资源。

为了防范SYN攻击,可以采取以下措施:一、过滤网关防护过滤网关主要指防火墙和路由器,它们部署在不同网络之间,能够防范外来非法攻击和防止保密信息外泄。

利用防火墙或路由器来防护SYN攻击能起到很好的效果。

以下是三种主要的过滤网关防护措施:(1)网关超时设置:防火墙或路由器设置SYN转发超时参数(状态检测的防火墙可在状态表里面设置),该参数远小于服务器的timeout时间。

当客户端发送完SYN包,服务端发送确认包后(SYN +ACK),防火墙如果在计数器到期时还未收到客户端的确认包(ACK),则往服务器发送RST包,以使服务器从队列中删去该半连接。

(2)SYN网关:当客户端发送SYN包给服务器时,防火墙拦截该请求并返回一个RST包给客户端,以使客户端关闭连接。

这种措施可以有效地防止半开连接的产生。

(3)SYN代理:与SYN网关类似,SYN代理也拦截客户端的SYN 请求,但是它不返回RST包给客户端,而是将请求转发给服务器。

在收到服务器的SYN-ACK包后,代理返回一个RST包给客户端,以使客户端关闭连接。

这种措施也可以有效地防止半开连接的产生。

二、TCP/IP协议栈加固除了过滤网关防护外,还可以通过加固TCP/IP协议栈来防范SYN 攻击。

以下是几种主要的协议栈加固措施:(1)调整TCP/IP协议栈参数:可以调整一些协议栈参数来增强网络的安全性。

例如,可以增加TCP重试次数、调整TCP初始拥塞窗口大小、调整TCP最大传输单元等。

这些调整可以增加攻击者建立半开连接的难度,从而减少SYN攻击的成功率。

(2)使用SYN-cookie技术:SYN-cookie是一种用于防范SYN 攻击的技术,它通过在服务器端生成一个cookie来验证客户端的身份。

当客户端发送SYN包给服务器时,服务器会生成一个cookie并返回给客户端。

linux防御tcp syn flood 攻击的方法

linux防御tcp syn flood 攻击的方法TCP SYN 洪水攻击是一种常见的网络攻击手段,它利用TCP三次握手过程中的漏洞,通过发送大量的伪造的TCP SYN包给服务器,导致服务器资源耗尽,无法处理正常的请求。

为了防御这种攻击,我们可以采取以下方法:1. 增加内核参数:Linux系统中,可以通过修改内核参数来增加服务器的容量来承载更多的TCP连接。

可以增加系统的最大连接数限制,如`net.core.somaxconn`、`net.ipv4.tcp_max_syn_backlog`等参数,提高服务器的连接容量。

2. 启用SYN Cookie:SYN Cookie是一种防御SYN洪水攻击的机制,当服务器检测到大量的伪造的SYN包时,会启动SYN Cookie机制。

该机制会将部分连接信息编码到SYN-ACK包的序列号字段中,以减轻服务器负担。

可以通过修改内核参数`net.ipv4.tcp_syncookies`来启用SYN Cookie。

3. 配置防火墙规则:通过配置防火墙规则,可以限制对服务器的访问,阻止大量的伪造SYN包达到服务器。

可以使用iptables工具配置规则,限制源IP地址或者限制连接频率等方式来防御SYN洪水攻击。

4. 使用反向代理:使用反向代理服务器可以将部分流量分发到不同的后端服务器上,将SYN洪水攻击分散到多台服务器上进行处理。

这样可以减轻单台服务器的负载,提高整体的抗攻击能力。

5. 使用专业的防火墙设备:为了更好地防御SYN洪水攻击,可以考虑使用专业的防火墙设备,这些设备通常配备了更多的资源和功能,能够提供更好的攻击防御能力。

综上所述,通过增加系统容量、启用SYN Cookie、配置防火墙规则、使用反向代理或专业的防火墙设备等方式,可以提高服务器的抗SYN洪水攻击的能力,保障服务器的正常运行。

网络安全技术及应用实践教程 第4版 习题集 第9章[5页]

![网络安全技术及应用实践教程 第4版 习题集 第9章[5页]](https://img.taocdn.com/s3/m/958fd952dd3383c4ba4cd2ec.png)

第9章防火墙应用技术1.选择题(1)拒绝服务攻击的一个基本思想是()A.不断发送垃圾邮件工作站B.迫使服务器的缓冲区满C.工作站和服务器停止工作D.服务器停止工作(2)TCP采用三次握手形式建立连接,在()时候开始发送数据。

A.第一步B.第二步C.第三步之后D.第三步(3)驻留在多个网络设备上的程序在短时间内产生大量的请求信息冲击某web服务器,导致该服务器不堪重负,无法正常相应其他合法用户的请求,这属于()A.上网冲浪B中间人攻击C.DDoS攻击D.MAC攻击(4)关于防火墙,以下( )说法是错误的。

A.防火墙能隐藏内部IP地址B.防火墙能控制进出内网的信息流向和信息包C.防火墙能提供VPN功能D.防火墙能阻止来自内部的威胁(5)以下说法正确的是()A.防火墙能够抵御一切网络攻击B.防火墙是一种主动安全策略执行设备C.防火墙本身不需要提供防护D.防火墙如果配置不当,会导致更大的安全风险解答:B C C D D2.填空题(1)防火墙隔离了内部、外部网络,是内、外部网络通信的途径,能够根据制定的访问规则对流经它的信息进行监控和审查,从而保护内部网络不受外界的非法访问和攻击。

唯一(2)防火墙是一种设备,即对于新的未知攻击或者策略配置有误,防火墙就无能为力了。

被动安全策略执行(3)从防火墙的软、硬件形式来分的话,防火墙可以分为防火墙和硬件防火墙以及防火墙。

软件、芯片级(4)包过滤型防火墙工作在OSI网络参考模型的和。

网络层、传输层(5)第一代应用网关型防火墙的核心技术是。

代理服务器技术(6)单一主机防火墙独立于其它网络设备,它位于。

网络边界(7)组织的雇员,可以是要到外围区域或Internet 的内部用户、外部用户(如分支办事处工作人员)、远程用户或在家中办公的用户等,被称为内部防火墙的。

完全信任用户(8)是位于外围网络中的服务器,向内部和外部用户提供服务。

堡垒主机(9)利用TCP协议的设计上的缺陷,通过特定方式发送大量的TCP 请求从而导致受攻击方CPU超负荷或内存不足的一种攻击方式。

SecPath防火墙常见flood攻击防范典型配置

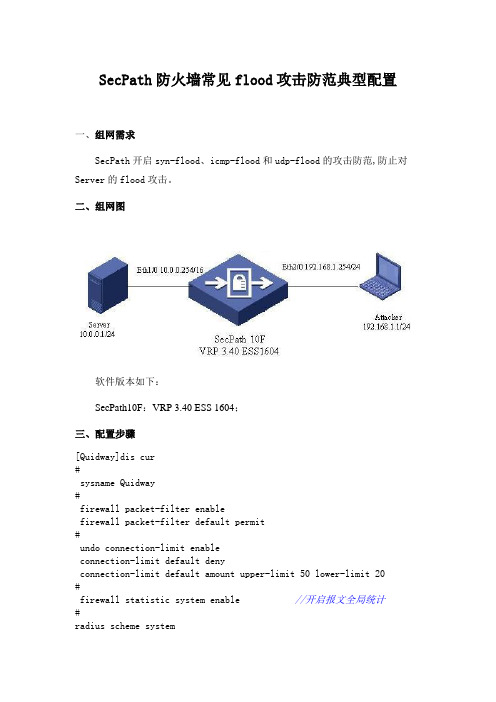

SecPath防火墙常见flood攻击防范典型配置一、组网需求SecPath开启syn-flood、icmp-flood和udp-flood的攻击防范,防止对Server的flood攻击。

二、组网图软件版本如下:SecPath10F:VRP 3.40 ESS 1604;三、配置步骤[Quidway]dis cur #sysname Quidway #firewall packet-filter enablefirewall packet-filter default permit#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20#firewall statistic system enable //开启报文全局统计# radius scheme system# domain system # local-user admin password cipher .]@USE=B,53Q=^Q`MAF4<1!! service-type telnet terminal level 3 service-type ftp # acl number 3000 rule 1 permit ip source 192.168.1.0 0.0.0.255 # interface Ethernet1/0 ip address 10.0.0.254 255.255.0.0 # interface Ethernet2/0 speed 10 duplex full ip address 192.168.1.254 255.255.255.0 # interface NULL0 # firewall zone local set priority 100 # firewall zone trust add interface Ethernet2/0set priority 85 # firewall zone untrust add interface Ethernet1/0 //服务器加入非信任域set priority 5 statistic enable ip inzone //开启所在域入方向的报文统计# firewall zone DMZ set priority 50 # firewall interzone local trust # firewall interzone local untrust # firewall interzone local DMZ #firewall interzone trust untrust# firewall interzone trust DMZ# firewall interzone DMZ untrust#FTP server enable#firewall defend landfirewall defend smurffirewall defend winnukefirewall defend syn-flood enable //使能syn-flood攻击范firewall defend icmp-flood enable //使能imcp-flood攻击防范//设置受保护主机和启用tcp代理firewall defend syn-flood ip 10.0.0.1 max-rate 100 tcp-proxyfirewall defend icmp-flood ip 10.0.0.1 //设置受保护的主机# user-interface con 0 user-interface vty 0 4authentication-mode scheme# return四、配置关键点1.在全局下开启报文统计;2.开启受保护主机所在域的入方向的报文统计;3.使能相应的flood攻击防范;4.设置受保护主机。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

被动式SYN网关 设置防火墙的SYN请求超时参数,让它远小于服务器的超时期限。防火墙负责转发客户端发往服务器的SYN包,服务器发往客户端的SYN/ACK包、以及客户端发往服务器的ACK包。这样,如果客户端在防火墙计时器到期时还没发送ACK包,防火墙则往服务器发送RST包,以使服务器从队列中删去该半连接。由于防火墙的超时参数远小于服务器的超时期限,因此这样能有效防止SYN Flood攻击。

防火墙通常用于保护内部网络不受外部网络的非授权访问,它位于客户端和服务器之间,因此利用防火墙来阻止DoS攻击能有效地保护内部的服务器。针对SYN Flood,防火墙通常有三种防护方式:SYN网关、被动式SYN网关和SYN中继。

SYN网关 防火墙收到客户端的SYN包时,直接转发给服务器;防火墙收到服务器的SYN/ACK包后,一方面将SYN/ACK包转发给客户端,另一方面以客户端的名义给服务器回送一个ACK包,完成TCP的三次握手,让服务器端由半连接状态进入连接状态。当客户端真正的ACK包到达时,有数据则转发给服务器,否则丢弃该包。由于服务器能承受连接状态要比半连接状态高得多,所以这种方法能有效地减轻对服务器的攻击。

SYN Flood利用TCP协议缺陷,发送了大量伪造的TCP连接请求,使得被攻击方资源耗尽,无法及时回应或处理正常的服务请求。一个正常的TCP连接需要三次握手,首先客户端发送一个包含SYN标志的数据包,其后服务器返回一个SYN/ACK的应答包,表示客户端的请求被接受,最后客户端再返回一个确认包ACK,这样才完成TCP连接。在服务器端发送应答包后,如果客户端不发出确认,服务器会等待到超时,期间这些半连接状态都保存在一个空间有限的缓存队列中;如果大量的SYN包发到服务器端后没有应答,就会使服务器端的TCP资源迅速耗尽,导致正常的连接不能进入,甚至会导致服务器的系统崩溃。

用防火墙防止SYN Flood攻击

DoS(Denial of Service拒绝服务)和DDoS(Distributed Denial of Service分布式拒绝服务)攻击是大型网站和网络服务器的安全威胁之一。2000年2月,Yahoo、亚马逊、CNN被攻击等事例,曾被刻在重大安全事件的历史中。SYN Flood由于其攻击效果好,已经成为目前最流行的DoS和DDoS攻击手段。

Байду номын сангаас

SYN中继 防火墙在收到客户端的SYN包后,并不向服务器转发而是记录该状态信息然后主动给客户端回送SYN/ACK包,如果收到客户端的ACK包,表明是正常访问,由防火墙向服务器发送SYN包并完成三次握手。这样由防火墙做为代理来实现客户端和服务器端的连接,可以完全过滤不可用连接发往服务器。