OD附加功能分析

OD附加DNF基址方法

[OD附加方法]OD→找人物基址/公告/商店/加密/技能/物品CALL/动作CALL进入正题:用OD搜基址,首先我们要会附加DNF进程,很多人说附加不了DNF进程在这里我就详细的说下附加的方法1.登录游戏,这个没啥说的了2.打开OD附加DNF进程,这时候大家会发现找不到DNF进程。

没关系3.打开驱动工具,passtx2文件拖拽或者浏览然后点安装,然后点启动4.这时候你在重新附加DNF进程你就会发现可以找到DNF进程啦。

5.虽然附加成功了,但是你会发现OD的窗口还是黑色的,这样你会很烦恼把,没关系你点击OD搜索方法:首先我们要跳转一下按CTRL G键输入00400000人物基址:按CTRL S键输入特征码→mov eax,dword ptr ds:[esi]push 0x1Fmov ecx,esicall dword ptr ds:[eax 0x1a8]加密解密:按CTRL S键输入特征码→公告地址、商店地址:按CTRL S键输入特征码→push 4AA9技能地址:按CTRL S键输入特征码→PUSH EDIPUSH EDIMOV EAX,DWORD PTR DS:[ESI]PUSH ECXMOV ECX,DWORD PTR SS:[EBP-14]PUSH EDI动作CALL:按CTRL S键输入特征码→mov eax,dword ptr ds:[edi] push ebxpush ebxpush ebxpush ebxpush ebx物品CALL:按CTRL S键输入特征码→mov ecx,dword ptr ds:[edx edi*4] mov eax,dword ptr ds:[ecx]call dword ptr ds:[eax 18]mov cl,byte ptr ds:[esi 34]帐号基址的方法我在这里在说下,用到小烦搜索工具登录游戏打开工具选择只搜基址输入登录游戏QQ的张帐号直接点搜索可以啦,如图:。

PA与OD

谈谈交通分析中PA与OD这两个概念的区别已有 3183 次阅读2010-3-17 22:00|个人分类:交通规划|系统分类:教学心得|关键词:交通规划,交通需求今天上午上交通规划课讲到出行生成预测,课后有同学问我PA和OD概念的区别,本来我在课堂上是没讲这个问题的,因为怕把初学者搞糊涂。

不过我想有很多同学课下自己看一些参考书的时候,不可避免的要遇到这个问题,并且,必然会产生疑惑,所以我想还是把它详细的写出来为好。

我们先从一些基本概念入手,然后分析PA和OD二者的差异以及二者之间如何转换。

1.基本概念——出行及其分类出行(Trip)是人、货物或车辆从起点到终点的一次移动,它具备三个基本属性:①每次出行有起、讫两个端点;②每次出行有一定的目的;③每次出行使用一种或多种交通方式。

在城市交通中,可以从整体上将出行分为居民出行与货物出行两大类。

其中居民出行又可以按出行端点属性分为由家出行(起、讫点中有一个是家庭的出行)和非由家出行(起、迄点都不是家庭的出行)。

也可以按出行目的分为工作出行、上学出行、购物出行、社会活动出行以及其它出行等。

实际规划工作中,一般同时考虑上面两种分类方式,将城市中的居民出行分为由家工作出行(HBW)、由家其他出行(HBO)和非由家出行(NHB)三类。

在区域交通(城市间交通)中,出行不再有由家或是非由家之分。

2.核心问题——出行生成的表达方式在出行生成(Trip Generation)预测阶段,每个小区的出行量可以用与该小区相关的出行端点数量来表达。

出行端点可以分为起点和讫点(Origin和Destination,也就是OD点),也可以分为产生点和吸引点(Production和Attraction,即PA点)。

在出行生成预测中,起、讫点(OD点)和产生、吸引点(PA点)的概念并不完全相同。

下面给出一个简单的例子来说明它们之间的差异。

P1 =2 P2 = 0A1 =0 A2 = 2①=====================②O1 =1 O2 = 1D1 =1 D2 = 1图1如图1中的两个小区,小区1中全部是居住用地,小区2中全部是非居住用地(如工业用地)。

过驱动保护之TsSafe(读写内存OD能附加下硬件断点)

过驱动保护之TsSafe(读写内存OD能附加下硬件断点)————————————————————————————————作者:————————————————————————————————日期:过驱动保护之TesSafe.sys对抗(过了后能读写内存OD能附加下硬件断点)学习各种外挂制作技术,马上去百度搜索"魔鬼作坊" 点击第一个站进入、快速成为做挂达人。

由于我的C用的比较少,所以大部分都用的汇编,部分地方用汇编写不是很方便,所以我用的C,由于只是学习,所以内核地址我没有计算都是硬编码的。

过DNF主要分为三步,也许我的思路不太正确,反正可以OD调试,下断。

程序没怎么修边幅,因为只是测试,所以一般都没有写更改内核后的恢复,不过不妨碍使用。

附加不了就是KiAttachProcess 没恢复。

附加之后什么都没有就是debugport被清零。

第一步,这也是最起码的,你必须要能够打开游戏进程和线程,能够开打进程和线程后不被检测到第二步,能够读写进村内存第三步,能够用OD附加游戏进程第四步,能够下硬件断点而不被检测在NtReadVirtualMemory,NtWriteVirtualMemory函数头处有如下HOOKmov eax,TesSafeproc_Addrjmp eax上述2条指令占8字节跳过NtReadVirtualMemory,NtWriteVirtualMemory函数头的钩子代码:#include<ntddk.h>typedef struct _SERVICE_DESCRIPTOR_TABLE{PVOID ServiceTableBase;PULONG ServiceCounterTableBase;ULONG NumberOfService;ULONG ParamTableBase;}SERVICE_DESCRIPTOR_TABLE,*PSERVICE_DESCRIPTOR_TABLE;//由于KeServiceDescriptorTable只有一项,这里就简单点了Extern PSERVICE_DESCRIPTOR_TABLE KeServiceDescriptorTable;//KeServiceDescriptorTable为导出函数/////////////////////////////////////VOID Hook();VOID Unhook();VOID OnUnload(IN PDRIVER_OBJECT DriverObject);//////////////////////////////////////ULONG JmpAddress;//跳转到NtOpenProcess里的地址ULONG JmpAddress1;//跳转到NtOpenProcess里的地址ULONG OldServiceAddress;//原来NtOpenProcess的服务地址ULONG OldServiceAddress1;//原来NtOpenProcess的服务地址//////////////////////////////////////__declspec(naked) NTSTATUS __stdcall MyNtReadVirtualMemory(HANDLE ProcessHandle, PVOID BaseAddress,PVOID Buffer,ULONG NumberOfBytesToRead,PULONG NumberOfBytesReaded){//跳过去__asm{push 0x1cpush 804eb560h //共十个字节jmp [JmpAddress]}}__declspec(naked) NTSTATUS __stdcall MyNtWriteVirtualMemory(HANDLE ProcessHandle, PVOID BaseAddress,PVOID Buffer,ULONG NumberOfBytesToWrite,PULONG NumberOfBytesReaded){//跳过去__asm{push 0x1cpush 804eb560h //共十个字节jmp [JmpAddress1]}}///////////////////////////////////////////////////NTSTATUS DriverEntry(IN PDRIVER_OBJECT DriverObject,PUNICODE_STRING RegistryPath){DriverObject->DriverUnload = OnUnload;DbgPrint("Unhooker load");Hook();return STATUS_SUCCESS;}/////////////////////////////////////////////////////VOID OnUnload(IN PDRIVER_OBJECT DriverObject)DbgPrint("Unhooker unload!");Unhook();}/////////////////////////////////////////////////////VOID Hook(){ULONG Address, Address1;Address = (ULONG)KeServiceDescriptorTable->ServiceTableBase + 0xBA * 4;//0x7A为NtOpenProcess服务IDAddress1 = (ULONG)KeServiceDescriptorTable->ServiceTableBase + 0x115 * 4;//0x7A为NtOpenProcess服务IDDbgPrint("Address:0x%08X",Address);OldServiceAddress = *(ULONG*)Address;//保存原来NtOpenProcess的地址OldServiceAddress1 = *(ULONG*)Address1;//保存原来NtOpenProcess的地址DbgPrint("OldServiceAddress:0x%08X",OldServiceAddress);DbgPrint("OldServiceAddress1:0x%08X",OldServiceAddress1);DbgPrint("MyNtOpenProcess:0x%08X",MyNtReadVirtualMemory);DbgPrint("MyNtOpenProcess:0x%08X",MyNtWriteVirtualMemory);JmpAddress = (ULONG)0x805b528a + 7; //跳转到NtOpenProcess函数头+10的地方,这样在其前面写的JMP都失效了JmpAddress1 = (ULONG)0x805b5394 + 7;DbgPrint("JmpAddress:0x%08X",JmpAddress);DbgPrint("JmpAddress1:0x%08X",JmpAddress1);__asm{ //去掉内存保护climov eax,cr0and eax,not 10000hmov cr0,eax}*((ULONG*)Address) = (ULONG)MyNtReadVirtualMemory;//HOOK SSDT*((ULONG*)Address1) = (ULONG)MyNtWriteVirtualMemory;__asm{ //恢复内存保护mov eax,cr0or eax,10000hmov cr0,eaxsti}}//////////////////////////////////////////////////////VOID Unhook()ULONG Address, Address1;Address = (ULONG)KeServiceDescriptorTable->ServiceTableBase + 0xBA * 4;//查找SSDT Address1 = (ULONG)KeServiceDescriptorTable->ServiceTableBase + 0x115 * 4;__asm{climov eax,cr0and eax,not 10000hmov cr0,eax}*((ULONG*)Address) = (ULONG)OldServiceAddress;//还原SSDT*((ULONG*)Address1) = (ULONG)OldServiceAddress1;//还原SSDT__asm{mov eax,cr0or eax,10000hmov cr0,eaxsti}DbgPrint("Unhook");}由于它不断对DebugPort清零,所以要修改调试相关函数,使得所有的访问DebugPort的地方全部访问EPROCESS中的ExitTime字节,这样它怎么清零都无效了,也检测不到代码:.386.model flat, stdcalloption casemap:noneinclude dnf_hook.inc.c*****tDspdo_1 equ 80643db6hDmpp_1 equ 80642d5ehDmpp_2 equ 80642d64hDct_1 equ 806445d3hDqm_1 equ 80643089hKde_1 equ 804ff5fdhDfe_1 equ 80644340hPcp_1 equ 805d1a0dhMcp_1 equ 805b0c06hMcp_2 equ 805b0d7fhDmvos_1 equ 8064497fhDumvos_1 equ 80644a45hPet_1 equ 805d32f8hDet_1 equ 8064486chDep_1 equ 806448e6h.code;还原自己的HookDriverUnload proc pDriverObject:PDRIVER_OBJECTretDriverUnload endpModifyFuncAboutDbg proc addrOdFunc, cmd_1, cmd_2pushadmov ebx, addrOdFuncmov eax, cmd_1mov DWORD ptr [ebx], eaxmov eax, cmd_2mov DWORD ptr [ebx + 4], eaxpopadretModifyFuncAboutDbg endpDriverEntry proc pDriverObject:PDRIVER_OBJECT, pusRegistryPath:PUNICODE_STRING climov eax, cr0and eax, not 10000hmov cr0, eaxinvoke ModifyFuncAboutDbg, Dspdo_1, 90784789h, 0fde89090hinvoke ModifyFuncAboutDbg, Dmpp_1, 90787e39h, 950f9090hinvoke ModifyFuncAboutDbg, Dct_1, 90785e39h, 840f9090hinvoke ModifyFuncAboutDbg, Dqm_1, 9078408bh, 45899090hinvoke ModifyFuncAboutDbg, Kde_1, 90787839h, 13749090hinvoke ModifyFuncAboutDbg, Dfe_1, 9078418bh, 0d2329090hinvoke ModifyFuncAboutDbg, Pcp_1, 90784389h, 45f69090hinvoke ModifyFuncAboutDbg, Mcp_1, 90785e39h, 950f9090hinvoke ModifyFuncAboutDbg, Mcp_2, 90784a89h, 5e399090hinvoke ModifyFuncAboutDbg, Dmvos_1, 9078498bh, 0cb3b9090hinvoke ModifyFuncAboutDbg, Dumvos_1, 00787983h, 74909090hinvoke ModifyFuncAboutDbg, Pet_1, 00787f83h, 74909090hinvoke ModifyFuncAboutDbg, Det_1, 9078498bh, 0c9859090hinvoke ModifyFuncAboutDbg, Dep_1, 9078498bh, 0c9859090h;invoke ModifyFuncAboutDbg, Dmpp_2, 8bc0950fh, 8b90c032hmov eax, pDriverObjectassume eax : ptr DRIVER_OBJECTmov [eax].DriverUnload, offset DriverUnloadassume eax : nothingmov eax, cr0or eax, 10000hmov cr0, eaxstimov eax, STATUS_SUCCESSretDriverEntry endpend DriverEntry绕过NtOpenProcess,NtOpenThread,KiAttachProcess以及最重要的,不能让它检测到有硬件断点,所以要对CONTEXT做一些伪装,把真实的DR0~DR7的数据存放到别的地方,OD访问的时候返回正确的数据,如果是DNF要获取上下文,就稍微做下手脚代码:.386.model flat, stdcalloption casemap:noneinclude dnf_hook.inc.c*****tNtOpenProcessHookAddr equ 805cc626hNtOpenProcessRetAddr equ 805cc631hNtOpenProcessNoChange equ 805cc62chNtOpenThreadHookAddr equ 805cc8a8hNtOpenThreadRetAddr equ 805cc8b3hNtOpenThreadNoChange equ 805cc8aehKiAttachProcessAddr equ 804f9a08hKiAttachProcessRetAddr equ 804f9a0fhObOpenObjectByPointerAddr equ 805bcc78hNtGetContextThreadAddr equ 805d2551h;805c76a3hNtGetContextThreadRetAddr equ 805c76a7h;805d2555h.datanameOffset dd ?threadCxtLink dd 0tmpLink dd ?.codeGetProcessName procinvoke PsGetCurrentProcessmov ebx, eaxadd ebx, nameOffsetinvoke DbgPrint, $CTA0("\n")push ebxinvoke DbgPrint, ebxpop ebxinvoke strncmp, $CTA0("DNF.exe"), ebx, 6invoke DbgPrint, $CTA0("\n")pop eaxretGetProcessName endpHookCode proc;执行被覆盖的代码push dword ptr [ebp-38h]push dword ptr [ebp-24h];判断是否dnf的进程invoke GetProcessName.if !eax ;如果是DNF自己的进程,那么跳转回去执行它的Hook代码pushadinvoke DbgPrint, $CTA0("\nNotUnHook\n")popadmov eax, NtOpenProcessNoChange;805c13e6hjmp eax.else ;如果不是DNF自己的进程,那么直接调用ObOpenObjectByPointer,再返回到后面pushadinvoke DbgPrint, $CTA0("\nUnHook\n")popadmov eax, ObOpenObjectByPointerAddr;805b13f0hcall eaxmov ebx, NtOpenProcessRetAddr;805c13ebhjmp ebx.endifHookCode endp;获取系统名称偏移GetNameOffset proc epelocal tmpOffsetpushadmov ebx, epeinvoke strlen, $CTA0("System")xor ecx, ecx@@:push eaxpush ecxinvoke strncmp, $CTA0("System"), ebx, eaxpop ecx.if !eaxpop eaxmov tmpOffset, ecxpopadmov eax, tmpOffset.elseifpop eaxinc ebxinc ecxcmp ecx, 4096je @Fjmp @B.endif@@:popadmov eax, -1retGetNameOffset endpHook procpushad;头5字节跳转mov eax, offset HookCodesub eax, NtOpenProcessHookAddr;805c13e0h;805c13edhsub eax, 5mov ebx, NtOpenProcessHookAddr;805c13e0h;805c13edhmov cl, 0E9hmov BYTE PTR [ebx], clmov DWORD PTR [ebx + 1], eaxpopadretHook endpHookThreadCode proc;执行被覆盖的代码push dword ptr [ebp-34h]push dword ptr [ebp-20h];判断是否dnf的进程invoke GetProcessName.if !eax ;如果是DNF自己的进程,那么跳转回去执行它的Hook代码pushadinvoke DbgPrint, $CTA0("\nNotUnHook\n")popadmov eax, NtOpenThreadNoChange;805c13e6hjmp eax.else ;如果不是DNF自己的进程,那么直接调用ObOpenObjectByPointer,再返回到后面pushadinvoke DbgPrint, $CTA0("\nUnHook\n")popadmov eax, ObOpenObjectByPointerAddr;805b13f0hcall eaxmov ebx, NtOpenThreadRetAddr;805c13ebhjmp ebx.endifHookThreadCode endpHookThread procpushad;头5字节跳转mov eax, offset HookThreadCodesub eax, NtOpenThreadHookAddr;805c13e0h;805c13edh sub eax, 5mov ebx, NtOpenThreadHookAddr;805c13e0h;805c13edh mov cl, 0E9hmov BYTE PTR [ebx], clmov DWORD PTR [ebx + 1], eaxpopadretHookThread endpHookDbg procmov edi, edipush ebpmov ebp, esppush ebxpush esimov esi, KiAttachProcessRetAddrjmp esiHookDbg endpDbg procpushad;头5字节跳转mov eax, offset HookDbgsub eax, KiAttachProcessAddr;805c13e0h;805c13edh sub eax, 5mov ebx, KiAttachProcessAddr;805c13e0h;805c13edh mov cl, 0E9hmov BYTE PTR [ebx], clmov DWORD PTR [ebx + 1], eaxpopadretDbg endp;还原自己的HookDriverUnload proc pDriverObject:PDRIVER_OBJECT climov eax, cr0and eax, not 10000hmov cr0, eax;还原进程处理mov eax, 0ffc875ffhmov ebx, 805cc656hmov DWORD ptr [ebx], eaxmov eax, 43e8dc75hmov DWORD ptr [ebx + 4], eax;还原线程处理mov eax, 0ffcc75ffhmov ebx, 805cc8d8hmov DWORD ptr [ebx], eaxmov eax, 0c1e8e075hmov DWORD ptr [ebx + 4], eax;还原调试处理mov eax, 08b55ff8bhmov ebx, 804f9a08hmov DWORD ptr [ebx], eaxmov eax, 08b5653echmov DWORD ptr [ebx + 4], eaxmov eax, cr0or eax, 10000hmov cr0, eaxstiretDriverUnload endp;显示LinkTable的信息ShowLinkTableInfo proc ptrLTpushadinvoke DbgPrint, $CTA0("\nThe LinkTable Info:\n")mov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).ThreadHandleinvoke DbgPrint, $CTA0("ThreadHandle:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).Dr0Seginvoke DbgPrint, $CTA0("Dr0Seg:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).Dr1Seginvoke DbgPrint, $CTA0("Dr1Seg:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).Dr2Seginvoke DbgPrint, $CTA0("Dr2Seg:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).Dr3Seginvoke DbgPrint, $CTA0("Dr3Seg:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).Dr6Seginvoke DbgPrint, $CTA0("Dr6Seg:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).Dr7Seginvoke DbgPrint, $CTA0("Dr7Seg:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).LinkPtrinvoke DbgPrint, $CTA0("LinkPtr:%0X\n"), eaxmov ebx, ptrLTmov eax, (LinkTable ptr [ebx]).NextLinkPtrinvoke DbgPrint, $CTA0("NextLinkPtr:%0X\n"), eaxpopadretShowLinkTableInfo endp;判断该线程是否存在;如果不存在则返回0,存在则返回指向该链表的指针,1代表链表为空ExsitsLinkTable proc pHandlepushadmov eax, threadCxtLink.if !eax ;链表为空pushadinvoke DbgPrint, $CTA0("\nLinkTable Is Null.\n")popadpopadmov eax, 1ret.endif@@:mov ebx, (LinkTable ptr [eax]).ThreadHandlecmp ebx, pHandle ;如果匹配已经存在je @Fmov eax, (LinkTable ptr [eax]).NextLinkPtr.if !eax ;已经到达末尾,没有找到匹配pushadinvoke DbgPrint, $CTA0("\pHandle Is Not Found.\n") popadpopadxor eax, eaxret.endifjmp @B@@:pushadinvoke DbgPrint, $CTA0("\npHandle Is Exsits.\n") popadinvoke ShowLinkTableInfo, eax;返回链表指针mov tmpLink, eaxpopadmov eax, tmpLinkretExsitsLinkTable endp;拷贝Context到LinkTable中CopyContextToLinkTable proc ptrContext, ptrLTpushadmov ebx, ptrContextmov edx, ptrLTmov ecx, 4@@:mov eax, DWORD ptr [ebx + ecx]mov DWORD ptr [edx + ecx], eaxadd ecx, 4cmp ecx, 18hjbe @BpopadretCopyContextToLinkTable endp;添加LinkTable表AddLinkTable proc pHandle, ptrContextpushadinvoke ExsitsLinkTable, pHandle.if eax > 1;已经存在只需要更新dr寄存器即可invoke CopyContextToLinkTable, eax, ptrContextpush eaxinvoke ExAllocatePool, 1, size LinkTable.if eax;申请内存成功mov ebx, eaxpop eax;置地一个元素mov ecx, pHandlemov (LinkTable ptr [ebx]).ThreadHandle, ecx;拷贝dr寄存器的值invoke CopyContextToLinkTable, ptrContext, ebx;置另外两个元素mov (LinkTable ptr [ebx]).LinkPtr, ebxmov (LinkTable ptr [ebx]).NextLinkPtr, 0invoke ShowLinkTableInfo, ebx;把新的链表项添加到链表中.if eax == 1;如果链表为空,直接加在表头mov threadCxtLink, ebx.else;如果链表不为空则加到末尾mov eax, threadCxtLink@@:;指向下一个元素mov ecx, (LinkTable ptr [eax]).NextLinkPtrtest ecx, ecxje @Fmov eax, ecxjmp @B@@:mov (LinkTable ptr [eax]).NextLinkPtr, ebx .endif.else;申请内存失败pop eaxpushadinvoke DbgPrint, $CTA0("\nAlloc Memory Faild.\n")popadjmp @F.endif.endif@@:retAddLinkTable endp;判断进程是否过虑进程;如果是需要过虑的进程返回值为1,否则返回0 IsFilterProcess procpushad;获取当前进程名invoke PsGetCurrentProcessmov ebx, eaxadd ebx, nameOffsetinvoke DbgPrint, $CTA0("\n%s: Call NtGetContextThread \n"), ebx invoke strncmp, $CTA0("DNF.exe"), ebx, 7test eax, eaxjne @Fpopadmov eax, 1ret@@:popadxor eax, eaxretIsFilterProcess endp;显示Context的调试寄存器ShowDrRegInfo proc ptrContextpushadinvoke DbgPrint, $CTA0("\nThe Context Info:\n")mov ebx, ptrContextmov eax, DWORD ptr [ebx + 4]invoke DbgPrint, $CTA0("Dr0:%0X\n"), eaxmov ebx, ptrContextmov eax, DWORD ptr [ebx + 8]invoke DbgPrint, $CTA0("Dr1:%0X\n"), eaxmov ebx, ptrContextmov eax, DWORD ptr [ebx + 0ch]invoke DbgPrint, $CTA0("Dr2:%0X\n"), eaxmov ebx, ptrContextmov eax, DWORD ptr [ebx + 10h]invoke DbgPrint, $CTA0("Dr3:%0X\n"), eaxmov ebx, ptrContextmov eax, DWORD ptr [ebx + 14h]invoke DbgPrint, $CTA0("Dr6:%0X\n"), eaxmov ebx, ptrContextmov eax, DWORD ptr [ebx + 18h]invoke DbgPrint, $CTA0("Dr7:%0X\n"), eaxpopadretShowDrRegInfo endp;恢复被隐藏的dr寄存器RecoveryDrReg proc ptrContext, pHandlepushad;定位到LinkTablemov ebx, threadCxtLinkNEXT:test ebx, ebxjne @F ;如果没有遍历完popadret@@:mov eax, (LinkTable ptr [ebx]).ThreadHandlecmp eax, pHandleje @F ;如果找到匹配项mov ebx, (LinkTable ptr [ebx]).NextLinkPtrjmp NEXT@@:;拷贝完毕后立即结束invoke CopyContextToLinkTable, ebx, ptrContextxor ebx, ebxjmp NEXTRecoveryDrReg endp;清空Context的dr寄存器ClearDrReg proc ptrContextpushadmov ebx, ptrContextmov ecx, 4@@:mov DWORD ptr [ebx + ecx], 0add ecx, 4cmp ecx, 18hjbe @Bpushadinvoke DbgPrint, $CTA0("\n-------------ClearDrReg-------------\n")popadinvoke ShowDrRegInfo, ptrContextpopadretClearDrReg endp;NtGetContextThread钩子代码NtGetContextThreadHookCode proc;ebx存放CONTEXT指针mov ebx, DWORD ptr [ebp + 10h];线程句柄mov edx, DWORD ptr [ebp + 0ch]pushadinvoke ShowDrRegInfo, ebxinvoke IsFilterProcess.if eax ;如果是DNF.exeinvoke AddLinkTable, edx, ebxinvoke ClearDrReg, ebx.else ;如果不是DNF.exeinvoke RecoveryDrReg, ebx, edx.endifinvoke ShowDrRegInfo, ebx;执行被覆盖的代码popadmov eax, esipop esileaveretNtGetContextThreadHookCode endp;NtGetContextThread加跳转HookNtGetContextThread procpushad;头5字节跳转mov eax, offset NtGetContextThreadHookCodesub eax, NtGetContextThreadAddr;805c13e0h;805c13edhsub eax, 5mov ebx, NtGetContextThreadAddr;805c13e0h;805c13edhmov cl, 0E9hmov BYTE PTR [ebx], clmov DWORD PTR [ebx + 1], eaxpopadretHookNtGetContextThread endpDriverEntry proc pDriverObject:PDRIVER_OBJECT, pusRegistryPath:PUNICODE_STRING invoke DbgPrint, $CTA0("Begin")invoke PsGetCurrentProcessinvoke GetNameOffset, eaxmov nameOffset, eaxcmp eax, -1je @Fmov nameOffset, eaxclimov eax, cr0and eax, not 10000hmov cr0, eaxcall Hookcall HookThreadcall Dbgcall HookNtGetContextThreadmov eax, pDriverObjectassume eax : ptr DRIVER_OBJECTmov [eax].DriverUnload, offset DriverUnload assume eax : nothingmov eax, cr0or eax, 10000hmov cr0, eaxstiinvoke DbgPrint, $CTA0("End")@@:mov eax, STATUS_SUCCESSretDriverEntry endpend DriverEntry看的不错转的。

od组织发展岗位的价值

OD(组织发展)岗位的价值主要体现在以下几个方面:

1. 提升组织效率:OD岗位通过分析组织现状,明确组织战略和目标,制定合理的人力资源规划,优化组织结构,提高组织内外部资源的配置效率,进而提升组织的整体效率和效益。

2. 推动组织变革:面对外部环境的变化、技术的进步、市场的调整等挑战,OD岗位扮演着推动组织变革的重要角色。

他们通过引导组织成员适应变革、制定变革方案、提供变革支持等措施,推动组织的持续发展和创新。

3. 提升员工满意度:OD岗位关注员工的职业发展和职业规划,通过提供培训、发展、激励等措施,帮助员工提升技能和能力,增强员工的归属感和满意度。

4. 增强组织凝聚力:OD岗位致力于营造一个良好的组织氛围,通过文化建设、团队建设、沟通机制建设等措施,增强组织的凝聚力和向心力,提高组织的稳定性和抗风险能力。

5. 促进企业战略落地:OD岗位通过推动组织变革、优化组织结构、提高员工满意度等措施,确保组织能够更好地适应外部环境的变化和市场竞争的需要,进而推动企业战略的落地和实现。

综上所述,OD岗位的价值在于推动组织的持续发展、创新和适应变化,提高组织的整体效益和竞争力。

他们不仅关注组织的发展战略和目标,还关注员工的职业发展和满意度,致力于营造一个良好的组织氛围,推动企业战略的落地和实现。

此外,OD岗位还能带来其他潜在的价值,如提高组织内沟通效率、降低内耗、提升决策效率和执行力等。

这些价值往往难以量化,但却是OD岗位在日常工作中潜移默化地产生的。

od使用教程

od使用教程

使用开发者工具(OD)可以帮助开发人员调试和测试应用程序。

下面是一些OD的常用功能和使用方法的教程:

1. 查看控制台输出信息:在OD中打开开发者工具控制台,可以查看应用程序输出的日志、错误和警告信息。

2. 调试JavaScript代码:在OD的“Sources”选项卡中,可以查看和编辑应用程序的JavaScript代码。

可以通过在代码中设置断点,并使用“Step Over”、“Step Into”和“Step Out”等按钮来逐行执行代码。

3. 检查和修改样式:在OD的“Elements”选项卡中,可以查看和修改应用程序的HTML和CSS样式。

可以在“Elements”面板中选择元素,并在“Styles”面板中编辑其样式。

4. 模拟设备和网络:在OD的“Device Mode”选项卡中,可以模拟不同的设备类型和网络条件,以确保应用程序在不同环境下的表现。

5. 监测网络请求:在OD的“Network”选项卡中,可以查看应用程序发送和接收的网络请求。

可以查看请求的详细信息,如请求头、请求参数和响应状态。

6. 性能分析:在OD的“Performance”选项卡中,可以进行应用程序的性能分析。

可以查看页面加载时间、资源占用和函数执行时间等。

这些是OD的一些常用功能和使用方法的简要介绍。

希望对你有帮助!。

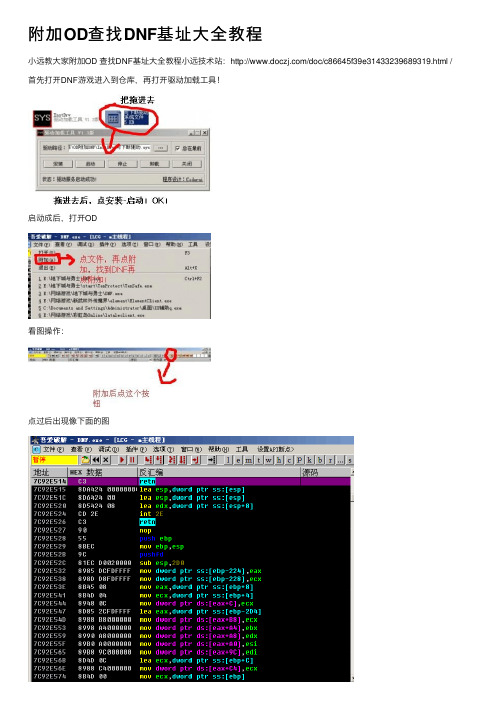

附加OD查找DNF基址大全教程

附加OD查找DNF基址⼤全教程⼩远教⼤家附加OD 查找DNF基址⼤全教程⼩远技术站:/doc/c86645f39e31433239689319.html /⾸先打开DNF游戏进⼊到仓库,再打开驱动加载⼯具!启动成后,打开OD看图操作:点过后出现像下⾯的图点后填上00400000下⾯教⼤家找基址继续上⾯的操作按键盘上的Ctrl+Spush 0push 0push 0push 0push 0mov ecx,esi输⼊:商店基址特征码push 0push 0push 0push 1F上⾯第⼆⾏输⼊:怪物数量特征码push edx push -0x1push 0x156push 0xA下⾯第三⾏输⼊:地图基址特征码push eax push ecxpush 0x0上⾯第⼀⾏pop ediand cl,0xEFpop esi上⾯第九⾏输⼊:仓库基址特征码pop edi mov esp,ebppop ebpretn 0x8cmp eax,0x1上⾯第四⾏输⼊:仓库基址特征码push -0x1 push -0x1push edxpush eaxmov ecx,esi装备参数1 上⾯第16⾏装备参数2 上⾯第12⾏装备CALL上⾯第14⾏输⼊:加密参数特征码mov dword ptr ds:[eax],edx mov eax,esipop esimov dword ptr fs:[0],ecxmov esp,ebppop ebp加密参数1 上⾯第7⾏加密参数2 上⾯第4⾏输⼊:喇叭公告特征码push ebxpush -0x1push ebxpush ebxpush ebxpush 0xC下⾯第三⾏输⼊:评分基址特征码push eaxpush 0x5push 0x1往上数第⼀⾏输⼊:技能参数特征码PUSH EDIPUSH EDIMOV EAX,DWORD PTR DS:[ESI]PUSH ECX技能参数1: 上⾯第⼆⾏技能参数2:上⾯第⼀⾏输⼊:⼀级城镇参数、x轴、y轴、z轴特征码push edi push 0xFE⼀级城镇参数:上⾯第⼀⾏X轴参数:下⾯第⼀⾏push 0x1Dmov ecx,esiy轴参数:上⾯第⼆⾏z轴参数:上⾯第⼀⾏输⼊:过滤x、y、z特征码mov ebx,eaxsub ebx,ecxmov ecx,ediimul ebx,ebx,0x3E8过滤x 上⾯第⼀⾏mov cl,byte ptr ss:[esp+0x15]push edxpush esi过滤y 上⾯第⼀⾏过滤z 下⾯第⼀⾏输⼊:对话Call特征码push 0x12 inc eaxpush ecx下⾯第⼀⾏输⼊:物品Call特征码pop edipop esipop ebpretn 0x4test al,al下⾯第⼆⾏教程就到这⾥!。

od调查研究与分析报告

od调查研究与分析报告一、引言组织发展(Organizational Development,简称OD)是指通过改变组织结构、文化、流程和系统等方面来提升组织绩效的一种管理手段。

本报告旨在对OD的现状进行调查研究和分析,并提出相应建议,以便组织能够健康成长并适应快速变化的市场环境。

二、调查方法1.问卷调查:针对员工、管理层和高管进行问卷调查,以了解他们对组织发展的认知、评价和需求。

2.访谈:与一线员工、团队领导和高级管理人员进行深入访谈,以获取更具体和深入的信息和见解。

3.资料收集:搜集和分析组织的人力资源数据、员工满意度调查等现有数据。

三、调查结果分析1.认知水平:大部分员工对OD的概念和目标有一定的认知和了解,但仍有一部分员工不太清楚或理解有误。

2.评价结果:员工对组织发展的评价整体较为积极,认为OD可以提升工作效率、凝聚团队、提高员工满意度等。

3.需求分析:调查发现,员工期望更多的培训和发展机会,以提升个人能力和职业发展;管理层希望通过OD改善组织的沟通和决策流程。

四、问题分析1.理解差异:存在员工对OD的认知有差异的情况,需要加强对OD概念和目标的宣传和解释。

2.培训机会不足:员工对培训和发展机会的需求强烈,目前组织提供的培训机会不足,导致一些人才流失。

3.决策流程不畅:管理层普遍对组织的决策流程和信息传递流程不满意,需要进行流程改善以提高工作效率。

五、建议1.加强员工对OD的宣传教育,提高员工对OD的理解和认同。

2.制定并实施员工培训与发展计划,为员工提供更多的成长机会,增加员工满意度和留存率。

3.优化组织的决策流程,加强沟通与协作,提高决策效率和质量。

4.建立OD评估体系,定期评估组织发展的成果与效果,为后续调整与改进提供依据。

六、结论通过对OD的调查研究与分析,我们发现员工对OD的认知和评价整体较为积极,但仍存在一些问题和不足。

针对这些问题,我们提出了相关建议,希望组织能够有效地推进组织发展,提升绩效,适应快速变化的市场环境。

od调查研究与分析报告

篇一:高速路口OD调查报告宁波工程学院交通与物流学院专业交通调查实训报告班级:交通运输08-2姓名:姜冬冬,严雅萍,李璋莉,秦镇乾,王元奎组长:姜冬冬指导教师:实训地点:实训日期:2011年5月9日——2011年5月15日宁波市鄞州区鄞奉路OD量调查1.宁波市鄞州区鄞奉路背景 1.1鄞奉路地理位置鄞奉路在整个鄞奉片区担当了主要的角色,不仅将海曙区、江东区、鄞州区等贯通,起到了城市道路用地的功能,而且通过连接杭甬高速,起到了对外交通用地的功能,同时沿江布设的特点,增加了该路段的景观性。

宁波市鄞州区鄞奉路东起南塘河,北起于由镇明路、长春路、灵桥路和鄞奉路所组成的交叉口,沿着奉化江的西侧,南止于杭甬高速、雅戈尔大道和环城西路的交汇处。

如图1所示:图1:鄞奉路具体位置1.2鄞奉路对宁波市区的影响极其所起作用鄞奉路是一条连接海曙区和鄞州区的一条重要的线路。

其中有一段是属于海曙区,有一段是属于鄞州区,下面谈谈鄞奉路的地位以及它对海曙区和鄞州区这两个宁波市重要市区的影响。

鄞奉路是连接鄞州区和海曙区的重要干道,因此这条路是否通畅对往来于这两个区的乘客有很大的影响。

首先谈下在海曙路段的鄞奉路,这段路直接与海曙区相连,而且是一条主干道,因此对海曙区有着很大的影响。

在客流非高峰时期,这条路起得是连接两区的作用,对海曙区没有很大的影响。

在客流高峰期的时候,这条路上会形成拥堵,同时会造成海曙区的拥堵。

特别是上下班时期,乘客大多是从市区外经过鄞奉路到达海曙区,这时鄞奉路上会滞留很大一部分客流,这样对海曙区的畅通将是一个很大的考验。

以上是鄞奉路在交通出行方面对海曙区的影响。

鄞奉路对海曙区还起到一个经济拉动的作用。

鄞奉路是海曙区对外的主干道,很多商品的运输都要经过这条路,因此它是实现海曙区与外部商品流动的主要道路。

然后谈谈鄞州区段的鄞奉路。

鄞奉路是和雅戈尔大道相连的,二雅戈尔又是宁波的大商场,与外面需要频繁的运输联系,因此鄞奉路在这里起到了很关键的作用,它是鄞州区大商场与外部联系的重要干道。

OD调查方法及调查结果分析

OD调查方法及调查结果分析在进行OD调查时,可以使用各种不同的方法和工具。

以下是一些常用的OD调查方法及其结果分析。

1.问卷调查:通过分发问卷给员工或团队成员,收集他们对组织发展的意见和建议。

问卷可以包括开放式问题和封闭式问题,以便收集不同类型的数据。

对于开放式问题,可以通过内容分析的方法对回答进行整理和归类,并提取主要的主题和观点。

对于封闭式问题,可以使用统计分析来计算各种选项的比例和差异,从而揭示员工对不同方面的态度和反应。

3.观察调查:通过直接观察组织内部的现象和行为,获取对组织发展的洞察和了解。

观察可以是参与式的,即研究人员直接参与组织的活动,例如参加会议、观察工作流程等;也可以是非参与式的,即研究人员只是观察,不直接参与组织的活动。

观察的结果可以通过描述性分析来总结和分析,以揭示组织内部的行为模式和关系。

4.协同调查:通过与员工或团队成员合作,共同参与组织发展的过程,共同分析问题和制定解决方案。

协同调查的重点在于参与和合作的过程,通过员工的参与和共享,可以获得更真实和全面的调查结果。

结果分析可以通过合作评价和共同反思的方式进行,以获得员工对组织发展的深入了解和参与。

在对调查结果进行分析时,可以采用以下方法:1.描述性分析:对收集到的数据进行整理和描述,包括计算数据的比例、平均数、标准差等统计指标,以及绘制图表和图形来展示数据的分布和趋势。

2.比较分析:将不同部门、不同岗位或不同时间点的数据进行比较,以揭示差异和关系。

可以使用t检验、方差分析等统计方法来验证差异的显著性。

3.话语分析:对开放式问题的回答进行内容分析和主题分析,以揭示员工的主要观点和情感。

可以使用编码和分类的方法来整理和总结回答的内容,以及使用文字分析软件来进行话语和语义的分析。

4.归纳与演绎分析:根据收集到的数据和调查结果,进行归纳和演绎的推理分析。

归纳分析是从个别情况中总结出一般性规律,演绎分析是从一般性规律推演出具体情况。

附加OD 查找DNF基址大全 教程

小远教大家附加OD 查找DNF基址大全教程小远技术站:/首先打开DNF游戏进入到仓库,再打开驱动加载工具!启动成后,打开OD看图操作:点过后出现像下面的图点后填上00400000下面教大家找基址继续上面的操作按键盘上的Ctrl+Spush 0push 0push 0push 0push 0mov ecx,esi输入:商店基址特征码push 0push 0push 0push 1F上面第二行输入:怪物数量特征码push edxpush -0x1push 0x156push 0xA下面第三行输入:地图基址特征码push eaxpush ecxpush 0x0上面第一行pop ediand cl,0xEFpop esi上面第九行输入:仓库基址特征码pop edimov esp,ebppop ebpretn 0x8cmp eax,0x1上面第四行输入:仓库基址特征码push -0x1push -0x1push edxpush eaxmov ecx,esi装备参数1 上面第16行装备参数2 上面第12行装备CALL上面第14行输入:加密参数特征码mov dword ptr ds:[eax],edxmov eax,esipop esimov dword ptr fs:[0],ecxmov esp,ebppop ebp加密参数1 上面第7行加密参数2 上面第4行输入:喇叭公告特征码push ebxpush -0x1push ebxpush ebxpush ebxpush 0xC下面第三行输入:评分基址特征码push eaxpush 0x5push 0x1往上数第一行输入:技能参数特征码PUSH EDIPUSH EDIMOV EAX,DWORD PTR DS:[ESI]PUSH ECX技能参数1: 上面第二行技能参数2:上面第一行输入:一级城镇参数、x轴、y轴、z轴特征码push edipush 0xFE一级城镇参数:上面第一行X轴参数:下面第一行push 0x1Dmov ecx,esiy轴参数:上面第二行z轴参数:上面第一行输入:过滤x、y、z特征码mov ebx,eaxsub ebx,ecxmov ecx,ediimul ebx,ebx,0x3E8过滤x 上面第一行mov cl,byte ptr ss:[esp+0x15]push edxpush esi过滤y 上面第一行过滤z 下面第一行输入:对话Call特征码push 0x12inc eaxpush ecx下面第一行输入:物品Call特征码pop edipop esipop ebpretn 0x4test al,al下面第二行教程就到这里!。

od分析

od分析OD(Organizational Development)是指组织发展,它是一种以系统观点为基础的管理学理论和实践方法。

OD的目标是改进和提高组织的工作效率、员工满意度和组织绩效,使组织能够适应和应对不断变化的环境。

OD是在20世纪50年代末至60年代初由美国学者和实践者引入的。

当时,许多组织面临着迅速变化的社会、经济和技术环境,需要改进和调整组织结构和运作方式。

于是,人们开始关注如何通过组织发展来应对这些变化,并提出了OD理论和方法。

OD的核心思想是将组织视为一个动态系统,强调组织内部各个要素之间的相互作用和影响。

OD的基本假设是,通过改变组织的文化、结构、行为等方面,可以提高组织的适应能力和效率,从而达到组织发展的目标。

在实践中,OD注重与组织内部各个层次的人员密切合作,通过参与式的方法和过程来推动组织的改变和发展。

OD的过程通常包括以下几个步骤:诊断、设计、实施和评价。

首先,通过对组织进行全面的诊断,了解组织内部的问题和挑战。

然后,在诊断的基础上,设计合适的改变方案和方法,以达到预期的目标。

接下来,通过实施计划并监控改变的过程,确保改变得以顺利进行。

最后,对改变的效果进行评价和总结,为后续的改进提供基础。

OD的方法和工具非常丰富,包括团队建设、组织文化转变、冲突解决、领导力发展等。

其中,团队建设是OD的重要组成部分。

通过帮助团队成员建立良好的合作关系和沟通机制,可以提高团队的绩效和凝聚力。

组织文化转变是另一个重要的OD方法,它通过改变组织的价值观、信仰和行为模式,促进组织内部的积极变化。

OD的实践经验表明,它对组织的发展和变革具有重要的影响。

通过OD的方法和过程,组织可以不断适应和应对外部环境的变化,增强自身的竞争力。

此外,OD还能够提高组织的员工满意度和工作动力,提升员工的工作效率和绩效。

然而,OD也面临一些挑战和困难。

首先,组织发展是一个复杂的过程,需要组织内部各个层次的人员积极参与和支持。

(转)OD工具使用经验

OPT 打开选项设置窗口

EXIT 退出 OllyDbg

QUIT 退出 OllyDbg

OPEN 打开一个可执行文件

CLOSE 关闭可执行文件

RST 重新运行当前程序

HELP 查看 API 函数的帮助

查看-->文件

二进制文件编辑功能.查看-->文件,打开的文件是二进制显示.选中要改变的机器指令,空格,修改,右击-->保存.

ollydbg的四个区域

左上角是cpu窗口,分别是地址,机器码,汇编代码,注释;注释添加方便,而且还能即时显示函数的调用结果,返回值.

右上角是寄存器窗口,但不仅仅反映寄存器的状况,还有好多东东;双击即可改变Eflag的值,对于寄存器,指令执行后发生改变的寄存器会用红色显示.

by FuZzYBiT

OllyDbg也是可以的,那是一个非常"隐蔽的功能"。它是如此的有用。

1. 打开程序

2. 名字窗口[ 在CPU窗口中按CTRL+N ]

3. 查找 User32.TranslateMessage API

4. 右击/FindReferences(查找参考)

5. 下条件断点 [SHIFT+F4]

“ 跟踪跳过”和“跟踪进入”类似,但是不进入CALL

“+”用来显示跟踪缓冲区中的下一条指令

“-”用来显示跟踪缓冲区中的上一条指令

“*”用来发返回当前指令

让OD显示MFC42.DLL中的函数

打开调试-->选择导入库-->添加-->选择MFC43.LIB加入.重新载入MFC程序,就可以看到call后面的api函数了.

od反推在需求预测中的作用

od反推在需求预测中的作用需求预测是指通过分析历史数据和趋势,预测未来的需求量和需求趋势。

在企业管理和运营中,准确预测需求是至关重要的,它可以帮助企业制定合理的生产计划、采购计划和库存管理策略,从而提高运营效率、降低成本,提升客户满意度。

而OD(Origin-Destination)反推在需求预测中起着重要的作用。

OD反推是指根据观测到的数据,通过反向推导出数据的来源和去向。

在需求预测中,OD反推可以帮助企业更好地理解需求背后的因素,从而提高预测的准确性和精度。

OD反推可以帮助企业分析需求的来源。

通过分析不同地区、不同渠道或不同客户群体的需求,企业可以了解需求的分布情况和变化趋势。

例如,一家电商企业可以通过OD反推分析不同地区的订单量和销售额,从而确定不同地区的市场潜力和发展策略。

又例如,一家物流企业可以通过OD反推分析不同客户的运输需求,从而合理规划运力和资源配置。

OD反推可以帮助企业分析需求的去向。

通过分析产品的销售渠道、客户的购买行为和消费偏好,企业可以了解产品的推广效果和客户的购买决策过程。

例如,一家零售企业可以通过OD反推分析不同渠道的销售额和客户转化率,从而优化营销策略和渠道布局。

又例如,一家餐饮企业可以通过OD反推分析顾客的点餐偏好和消费习惯,从而推出更符合市场需求的菜品和服务。

OD反推还可以帮助企业识别潜在的需求和市场机会。

通过分析需求的来源和去向,企业可以发现新的市场细分和需求空白,从而开拓新的产品线或服务领域。

例如,一家旅游企业可以通过OD反推分析不同地区的游客来源和旅游偏好,从而开发针对不同客户群体的旅游产品。

又例如,一家互联网企业可以通过OD反推分析用户的使用行为和需求差异,从而推出更个性化的产品和服务。

需要指出的是,OD反推在需求预测中并非一劳永逸的方法,它需要不断地收集观测数据、更新模型和优化算法。

同时,OD反推也存在一定的局限性,例如数据获取困难、数据质量问题、模型假设等。

OD工具使用经验

OD工具使用经验OD工具是一种用于组织发展的工具,可以帮助团队和组织进行变革和改进。

在我使用OD工具的过程中,我得到了一些宝贵的经验,我愿意在此与大家分享。

首先,为了使用OD工具取得良好的效果,我们需要在开始之前对组织进行详细的调研和了解。

这包括了解组织的结构、文化和领导风格等方面的信息。

通过对组织的全面了解,我们可以更好地选择和使用OD工具,以达到更好的效果。

其次,对于不同的组织问题,需要采用不同的OD工具来解决。

OD工具有许多种类,包括SWOT分析、五力分析、组织设计、冲突管理等。

我们需要根据具体的问题和目标选择适合的工具。

例如,如果我们想要改善团队合作和沟通,可以使用团队建设的OD工具,如团队训练和团队规则制定等。

此外,在使用OD工具时,我们需要注重团队的参与和合作。

OD工具的最大优势在于可以激发团队成员的参与和创新,从而提高整体绩效。

因此,在使用OD工具时,我们应该鼓励团队成员积极参与,并给予他们发表意见和建议的机会。

此外,我们还需要建立一个支持和鼓励团队成员相互合作的环境,以促进团队的凝聚力和效果。

与此同时,我们还需要注意在使用OD工具的过程中合理分配时间和资源。

OD工具的使用可能需要进行调研、讨论、培训等一系列工作。

我们需要在项目计划中给予充足的时间,并合理安排资源,以确保项目的顺利进行和取得良好的效果。

最后,实施OD工具后,我们还需要进行有效的评估和反馈。

OD工具的效果可能需要一定的时间来显现,所以我们需要进行定期的评估和反馈,以了解工具的使用效果和效果的持续性。

通过评估和反馈,我们可以及时发现问题和调整方向,以确保项目的顺利进行和取得最佳效果。

总而言之,使用OD工具需要在开始之前进行详细的调研和了解,选择适合的工具来解决具体的组织问题。

在使用过程中需要注重团队的参与和合作,合理分配时间和资源,以及进行有效的评估和反馈。

通过遵循这些原则,我们可以更好地使用OD工具,实现组织的变革和改进。

研发od调研报告

研发od调研报告一、背景随着数字化转型的加速推进,企业对于数据的需求越来越高。

而在数据驱动的时代,如何高效地开发和运营数据产品成为企业关注的焦点。

因此,研发OD(开发运营数据)的方法和工具开始逐渐受到企业的关注。

本报告将对研发OD进行调研分析,探讨其概念、方法和应用。

二、概念与定义2.1 研发OD的定义研发OD(Development and Operation of Data)是指企业通过整合研发和运维的资源,进行数据产品的全生命周期开发和运营管理。

它强调了数据产品从开发到运营的无缝衔接,以实现数据驱动的业务创新和价值实现。

2.2 研发OD的特点研发OD具有以下特点:- 数据驱动:研发OD的核心是以数据为驱动,通过深度挖掘和分析数据,为企业提供决策支持和业务价值。

- 整合资源:研发OD整合了研发和运维的资源,打破了传统的部门隔离,实现了协同创新和效率提升。

- 全生命周期:研发OD贯穿数据产品的全生命周期,从需求分析、产品设计、开发实施到运维管理,实现了闭环运营和持续优化。

三、方法与实践3.1 研发OD的方法论研发OD的方法论主要包括以下几个方面:- 敏捷开发:研发OD采用敏捷开发方法,强调迭代、快速响应和持续交付,以适应需求的变化和市场的竞争。

- 数据治理:研发OD注重数据治理,通过数据质量管理、数据安全保障和数据合规性,确保数据的可信度和可用性。

- 自动化运维:研发OD利用自动化技术和工具,实现对数据产品的持续监控、故障排除和性能优化,提高运维效率和可用性。

3.2 研发OD的实践案例案例一:某电商平台的用户画像系统该电商平台利用研发OD方法,开发了一套用户画像系统。

通过对用户的行为数据进行分析,从而准确把握用户的兴趣和需求,为企业提供精细化的营销和推荐服务,实现销售额的大幅增长。

案例二:某金融机构的风险控制系统该金融机构依托研发OD方法,构建了一套风险控制系统。

通过对大量交易和市场数据进行实时监控和分析,预测和控制风险,保障客户的资金安全和金融稳定。

od反推在需求预测中的作用

od反推在需求预测中的作用OD是一种基于数据分析的需求预测方法,它可以帮助企业预测未来的需求趋势,并在产品开发、供应链管理、市场营销等方面提供决策支持。

本文将从不同角度探讨OD在需求预测中的作用。

OD可以帮助企业准确预测产品需求量。

通过分析历史销售数据、市场趋势和相关因素的影响,在不同的时间尺度上预测产品的需求量。

这可以帮助企业合理安排生产计划,避免因需求波动而导致的过剩或缺货现象,从而提高供应链的效率和灵活性。

OD可以帮助企业优化库存管理。

通过需求预测,企业可以更加准确地预测产品的销售量和销售时间,并据此合理安排库存水平。

这样可以避免过高的库存成本和过多的库存积压,同时又能保证及时满足市场需求,提高资金利用效率和客户满意度。

OD还可以帮助企业优化市场营销策略。

通过分析消费者的购买行为和消费偏好,企业可以了解不同产品在不同市场和渠道的需求特点,据此制定相应的市场营销策略。

例如,对于高需求产品可以加大推广力度,而对于低需求产品可以考虑降价促销或淘汰。

这样可以提高市场投放的精准度和效果,降低市场营销成本,提高销售收入和市场份额。

OD还可以帮助企业进行新产品开发和创新。

通过分析市场的需求和趋势,企业可以了解市场的空白和消费者的潜在需求,据此进行新产品的研发和创新。

这样可以提高企业的产品竞争力和市场占有率,促进企业的可持续发展。

OD还可以帮助企业进行风险管理。

通过对需求的预测,企业可以提前发现市场的变化和风险,据此制定相应的应对措施。

例如,在需求下降的情况下,企业可以及时调整生产计划和库存水平,减少损失;在需求增长的情况下,企业可以及时增加产能和供应链的灵活性,以满足市场需求。

这样可以降低企业的经营风险,提高企业的抗风险能力。

OD在需求预测中发挥着重要的作用。

它可以帮助企业准确预测产品需求量,优化库存管理,优化市场营销策略,推动新产品开发和创新,以及进行风险管理。

企业可以通过使用OD方法,提高决策的科学性和准确性,降低经营风险,提高竞争力和可持续发展能力。

研发od调研报告

研发od调研报告OD调研报告一、研究目的和背景为了更好地了解和应用组织发展(Organizational Development,简称OD)的理念与方法,我们进行了一次OD调研。

通过此次调研,我们希望了解OD的概念、原理和应用情况,以及探索OD在实践中的价值和效果,并为今后实施OD提供参考和借鉴。

二、研究方法和过程本次调研采用了问卷调查和深度访谈相结合的方法。

首先,我们设计了一份涵盖了组织发展的核心内容的问卷,并通过网络平台进行了调查。

同时,我们还对几家企业进行了深度访谈,了解其实施OD的经验和成效。

三、调研结果分析根据调查和访谈的结果,我们得出以下几点结论:1. OD的概念和原理:大部分受访者对OD的概念和原理有一定的了解,认为OD是一种以系统思维为核心的管理理念,旨在优化组织结构、提升组织绩效以及增强组织的适应性和创新能力。

2. OD在实践中的应用:绝大多数受访者表示,他们的组织曾实施过OD,且认为OD在组织变革、团队建设、人力资源管理等方面发挥了积极作用。

其中,组织变革是最常见的应用领域,占据了较大的比重。

3. OD实施的挑战和问题:调研结果显示,OD的实施中存在一些挑战和问题,如资源限制、组织文化的影响以及员工对变革的抵触心理等。

这些问题对于OD的实施效果产生了一定的负面影响。

4. OD的价值和效果评估:大部分受访者认为OD的实施对组织带来了可见的效果,如员工满意度的提升、业绩的改善以及组织创新能力的增强。

不过,也有少数受访者表示难以具体量化OD的价值和效果。

四、结论和建议根据以上调研结果,我们得出以下结论和建议:1. OD的概念和原理需要更广泛传播,以提高人们对OD的理解和认知。

2. 在实施OD时,应充分考虑资源限制、组织文化等因素,以便更好地应对挑战和问题。

3. 应重视对OD实施效果的评估和量化,以便更好地展示OD 的价值和效果。

4. 组织应该为员工提供相应的培训和支持,以提升他们对OD 的认知和参与度。

od反推在需求预测中的作用

od反推在需求预测中的作用

反推法在需求预测中起着至关重要的角色。

首先,其在需求计划中的重要性是无法忽视的。

通常,需求预测都需要从顾客的需求出发,通过收集和分析既往的销售数据,反推出未来的需求量。

这样可以保证生产计划的准确性,避免了过度生产或者生产不足的问题,有利于提高企业的经营效率。

其次,反推法在新产品需求预测中也发挥着重要的作用。

在新产品上市之初,由于缺乏历史销售数据,企业通常需要通过反推,根据市场容量、目标群体的需求程度等因素,推测出未来的销售量。

这是一种比较精确也比较实用的预测方法,有助于企业在新产品发布之前做出准确的生产计划。

此外,反推法在流行趋势预测中也有应用。

例如,在时尚行业中,企业通常会根据过去的销售数据,反推出未来可能流行的款式,以此来引导生产和销售。

这样既能满足消费者的需求,又能提高企业的经济效益。

总的来说,反推法在需求预测中提供了一种以客户需求为中心,从历史数据出发,推断出未来的需求的方法。

这对于企业制定有效的生产计划,优化资源配置,提高经营效率都具有重要的意义。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

OD附加功能分析OD版本:OllyICE v1.10在从文件菜单选择附加后,OD会在注册一个窗口类后,先创建一个0x138大小的进程表; 再是CreateWindowExA 创建窗口;00478013 loc_478013:00478013 push 0 ; int00478015 push offset sub_477C10 ; int0047801A push 100h ; int0047801F push 310h ; int00478024 push offset asc_4C20E8 ; "?00478029 push offset byte_4ED3FC ; dest0047802E call _Createsorteddata //此处为创建进程表表的结构体如下:table struc ; (sizeof=0x138)name db 260 dup(?) //表的名字count dd ? //表中保存的数据个数maxcount dd ? //表能保存的最大数量currentobj dd ? //当前选中的表中数据的ID,未选中时为为-1 addrcurobj dd ? //当前选中数据的地址,未选中时为0size dd ? //表中每个数据的大小field_118 dd ?baseaddrobj dd ? //表中保存的数据的基地址fncmp dd ? //函数首地址field_124 dd ?field_128 dd ?sign dd ? //标志位,表示是否有索引数据(也就是baseaddroffset是否有效)baseaddroffset dd ? //索引数据,标示每个数据在表中的顺序field_134 dd ?table ends然后OD会获取自己的进程ID号,并获取EnumProcesses ,EnumProcessModules,GetModuleFileNameExA 三个函数的地址;00475138 loc_475138:00475138 xor ebx, ebx0047513A call GetCurrentProcessId //获取OD本身的进程ID 0047513F mov [ebp+var_10], eax00475142 mov eax, dword_4D5A0C00475147 test eax, eax00475149 jz loc_4752AF0047514F push offset aEnumprocesses ; "EnumProcesses" 00475154 push eax ; hModule00475155 call GetProcAddress//获取EnumProcesses地址0047515A mov edi, eax0047515C push offset aEnumprocessm_0 ; "EnumProcessModules" 00475161 mov eax, dword_4D5A0C00475166 push eax ; hModule00475167 call GetProcAddress//获取EnumProcessModules的地址0047516C mov [ebp+var_20], eax0047516F push offset aGetmodulefil_0 ; "GetModuleFileNameExA" 00475174 mov edx, dword_4D5A0C0047517A push edx ; hModule0047517B call GetProcAddress//获取GetModuleFileNameExA地址00475180 mov [ebp+var_24], eax之后OD枚举系统中的所有进程并保存枚举到的进程;004751A3 push eax004751A4 push 400h004751A9 push edx004751AA call edi // EnumProcesses 枚举进程004751AC test eax, eax004751AE jnz short loc_4751B3接着再一个循环中OD会尝试利用OpenProcess打开枚举到的所有进程,如果进程ID不等于OD本身ID 并且OpenProcess函数返回成功的话,OD会利用EnumProcessModules枚举模块并获取第一个模块句柄,如果EnumProcessModules返回成功,OD会利用GetModuleFileNameExA获取模块全路径,最后把进程ID和模块全路径按顺序保存到上面建立的进程表中;004751DB loc_4751DB:004751DB mov eax, [edi]004751DD cmp eax, [ebp+var_10]// 判断是否等于OD本身ID 004751E0 jz loc_47529B004751E6 push eax ; dwProcessId004751E7 push 0 ; bInheritHandle004751E9 push 410h ; dwDesiredAccess004751EE call OpenProcess004751F3 mov [ebp+hObject], eax004751F6 cmp [ebp+hObject], 0//判断进程是否打开成功004751FA jz loc_47529B00475200 lea edx, [ebp+var_C]00475203 lea ecx, [ebp+var_1C]00475206 push edx00475207 push 400475209 push ecx0047520A mov eax, [ebp+hObject]0047520D push eax0047520E call [ebp+var_20] //EnumProcessModules枚举进程模块00475211 test eax, eax00475213 jnz short loc_47522000475215 mov edx, [ebp+hObject]00475218 push edx ; hObject00475219 call CloseHandle//如果EnumProcessModules不成功则关闭句柄0047521E jmp short loc_47529B如果EnumProcessModules成功则走如下分支00475220 loc_475220:00475220 mov ecx, [edi] ; int00475222 xor eax, eax ; int00475224 mov dword ptr [ebp+arglist], ecx//把进程ID保存到一临时结构体中0047522A lea edx, [ebp+var_528]00475230 mov [ebp+var_730], 10047523A mov [ebp+var_72C], eax00475240 mov [ebp+var_528], 000475247 push 104h0047524C push edx0047524D mov ecx, [ebp+var_1C]00475250 push ecx00475251 mov eax, [ebp+hObject]00475254 push eax00475255 call [ebp+var_24]//GetModuleFileNameExA获得模块路径00475258 mov [ebp+var_425], 00047525F mov edx, [ebp+hObject]00475262 push edx ; hObject00475263 call CloseHandle//关闭打开的进程句柄00475268 push 00047526A lea ecx, [ebp+var_728]00475270 push ecx00475271 push 000475273 push 000475275 lea eax, [ebp+var_528]0047527B push eax0047527C call 004A51BC //把模块路径复制到临时变量结构体中00475281 add esp, 14h00475284 lea edx, [ebp+arglist] ; int0047528A mov [ebp+var_628], 000475291 push edx ; arglist00475292 push esi ; src00475293 call _Addsorteddata //把包含了进程ID与模块路径的临时结构体添加到进程表中00475298 add esp, 80047529B loc_47529B:0047529B inc [ebp+var_4]0047529E add edi, 4004752A1 mov ecx, [ebp+var_4]004752A4 cmp ecx, [ebp+var_8] //检查比较次数是否小于枚举到的进程个数004752A7 jl loc_4751DB //小于则继续循环枚举完进程后接着检查进程表中保存的数据是否小于等于0;如果小于等于则直接返回;反之则EnumWindows,并利用GetWindowText函数获取桌面窗口的标题保存到进程表中对应的进程数据中004753E9 cmp dword ptr [esi+104h], 0//比较进程表中数据是否小于0 004753F0 jle short loc_4753FD004753F2 push esi //此处的参数是进程表的首地址004753F3 push offset sub_477A90 ; lpEnumFunc004753F8 call EnumWindows以下是EnumWindowsProc的功能00477AA8 lea edx, [ebp+dwProcessId]00477AAB push edx ; lpdwProcessId00477AAC mov ecx, [ebp+hWnd]00477AAF push ecx //枚举的窗口进程的句柄00477AB0 call GetWindowThreadProcessId //获得窗口的进程ID下面是个循环利用上面得到的进程ID与进程表中保存的进程ID做比较,如果相等则GetWindowTextA获得窗口标题,并把得到的数据保存在进程表中对应的位置00477ABB loc_477ABB: ; CODE XREF: sub_477A90+75 j00477ABB mov edx, [ebx]00477ABD cmp edx, [ebp+dwProcessId]00477AC0 jnz short loc_477AF800477AC2 cmp byte ptr [ebx+10Ch], 000477AC9 jnz short loc_477AF800477ACB push 100h ; nMaxCount00477AD0 mov ecx, eax00477AD2 lea eax, [ecx+eax*2]00477AD5 shl eax, 400477AD8 add eax, ecx00477ADA shl eax, 400477ADD add esi, eax00477ADF add esi, 10Ch00477AE5 push esi //此buffer既为进程表中不同进程对应的数据地址00477AE6 mov eax, [ebp+hWnd]00477AE9 push eax ; hWnd00477AEA call GetWindowTextA //获得枚举的窗口的标题并保存到进程表中对应的进程数据中00477AEF mov byte ptr [ebx+20Bh], 000477AF6 jmp short loc_477B07获得后跳出循环利用枚举到的下一个窗口再次执行此函数如果进程ID不相等则继续循环00477AF8 inc eax00477AF9 add ebx, 310h 0x310为结构体大小00477AFF loc_477AFF:00477AFF cmp eax, [edi+104h] //检查比较的次数是否大于进程表中的进程数00477B05 jl short loc_477ABB在EnumWindows函数执行完成返回后,OD会调用InvalidateRect函数,使显示进程的窗口重绘;004782F8 push 0 ; bErase004782FA push 0 ; lpRect004782FC mov edx, dword_4ED3F800478302 push edx ; hWnd00478303 call InvalidateRectOD会对进程表中的ID号,把相对应的索引数据进行从小到大的排序..004AC501 jz short loc_4AC51C004AC503 mov edx, [ebp+fcmp]004AC506 mov ecx, [ebp+nelem]004AC509 push ecx //第一个参数为进程表中的数据个数004AC50A mov dword_50A5F8, edx004AC510 mov eax, [ebp+base] //第二个参数为进程表中索引数据的首地址004AC513 push eax004AC514 call sub_4AC310最终函数会调用到进程表结构体中偏移0x120位置保存的函数地址;当从进程窗口列表框中选择要附加的进程并点击附加按钮后,OD会记录其序号,并通过序号计算出此进程在进程表中的偏移位置,通过偏移位置得到进程ID004784A5 mov eax, dword_4ED508//得到要附加进程在列表框中的位置004784AA test eax, eax004784AC jl loc_47867B//如果进程号小于0则直接返回;004784B2 cmp eax, dword_4ED500/比较序号是否大于进程总数004784B8 jge loc_47867B //大于也直接返回004784BE mov edx, dword_4ED52C004784C4 mov esi, [edx+eax*4]004784C7 imul esi, dword_4ED510004784CE add esi, dword_4ED518 //上面几步是计算得出附加的进程在进程表中存储的首地址004784D4 mov eax, [esi] //得到进程ID004784D6 cmp eax, dword_4D5A70 //判断OD是否正在调试此程序004784DC jnz short loc_4784F4如果此时OD正在调试此程序则会弹出一错误框提示进程“xxxx”是你正在调试的程序……并直接返回。