fortify安全整改解决方案-代码安全示例-精品文档

fortify安全整改解决方案 代码安全示例手册 资料

常见安全漏洞

• SQL Injection(SQL注入) • Cross-Site Scripting (跨站脚本攻击) • Log Forging(日志攻击) • Unrelease Resource(资源未释放)

Cross-Site Scripting (跨站脚本攻击)

攻击者向动态Web页面里插入恶意 HTML代码,当用户浏览页面时,嵌入的 恶意代码被执行从而达到攻击的目的。

在输入的字符串之中注入恶意的SQL指令,这些注 入的指令会被数据库误认为是正常的SQL指令进行执行, 使系统遭到破坏。

注入原理(1)

SELECT * FROM items WHERE owner = #userName# AND itemname = '$itemName$‘

• 使用SQL关键字(AND/OR/DELETE/UPDATE)

正常日志: INFO:Failed to parse val=twenty-one 恶意日志:

若value输入:

twenty-one%0a%0aINFO:+User+logged+out%3dbadguy

输出:

INFO:Failed to parse val=twenty-one INFO:User logged out=badguy

itemName = ‘name’ or ‘1’=‘1’ itemName = ‘name’ ;Delete from items

注入原理(2)

• 使用特殊符号(% , --)

itemName = ‘%name%’; itemName = ‘name;delete from items ;--’

Ibatis下的SQL注入

Fortify安全整改解决方案

fortify 编译java项目

fortify 编译java项目(原创实用版)目录1.编译 Java 项目的重要性2.Fortify 的作用和特点3.如何使用 Fortify 编译 Java 项目4.Fortify 编译 Java 项目的优势和局限性正文1.编译 Java 项目的重要性Java 项目在开发过程中,需要进行编译以确保代码的正确性和稳定性。

编译 Java 项目不仅可以检查代码中的语法错误,还可以帮助开发人员发现潜在的安全问题和性能问题。

因此,编译 Java 项目是 Java 开发过程中非常重要的一个环节。

2.Fortify 的作用和特点Fortify 是一款功能强大的 Java 编译器,可以帮助开发人员快速、高效地编译 Java 项目。

Fortify 具有以下特点:- 高性能:Fortify 采用了先进的编译技术,可以显著提高 Java 项目的编译速度。

- 代码优化:Fortify 可以对 Java 代码进行优化,提高代码的执行效率和性能。

- 兼容性:Fortify 可以兼容不同版本的 Java,支持 Java 5 至Java 17 等各个版本。

- 丰富的功能:Fortify 支持多种 Java 特性,例如 Lambda 表达式、Stream API 等。

3.如何使用 Fortify 编译 Java 项目使用 Fortify 编译 Java 项目非常简单。

首先,需要在项目中引入Fortify 的依赖。

然后,在编译 Java 项目时,使用 Fortify 编译器进行编译。

具体步骤如下:- 在项目的 pom.xml 文件中添加 Fortify 的依赖:```xml<dependency><groupId>org.fortify</groupId><artifactId>fortify-compiler</artifactId><version>1.5</version></dependency>```- 在 pom.xml 文件中配置 Fortify 编译器:```xml<build><plugins><plugin><groupId>org.fortify</groupId><artifactId>fortify-maven-plugin</artifactId> <version>1.5</version><configuration><source>1.8</source><target>1.8</target></configuration></plugin></plugins></build>```- 使用 Maven 或 Gradle 等构建工具编译 Java 项目。

Fortify SCA 源代码应用安全测试工具 快速入门手册说明书

Fortify SCA源代码应用安全测试工具快速入门手册文档版本:v1.0发布日期:2022-11深圳市稳安技术有限公司*************************Fortify SCA源代码应用安全测试工具快速入门手册Fortify SCA(Static Code Analyzer)是Micro Focus公司旗下的一款静态应用程序安全性测试(SAST) 产品,可供开发团队和安全专家分析源代码,检测安全漏洞,帮助开发人员更快更轻松地识别问题并排定问题优先级,然后加以解决。

Fortify SCA支持27种编程语言:ABAP/BSP、Apex,、C/C++、C#、Classic ASP、COBOL、ColdFusion、CFML、Flex/ActionScript、Java、JavaScript、JSP、Objective C、PL/SQL、PHP、Python、T-SQL、、VBScript、VB6、XML/HTML、Ruby、Swift、Scala 、Kotlin 、Go,能够检测超过1051个漏洞类别,涵盖一百多万个独立的API。

一、安装Fortify SCA源代码应用安全测试工具1、创建华为云服务器ECS1.1、主机配置建议:1.2、操作系统支持:1.3、网络配置安全组规则配置要求:1.3.1、Linux系统:22端口(SSH登录管理)1.3.2、Windows系统:3389端口(Windows RDP)1.4、安装操作系统通过VNC或CloudShell远程登录平台服务器,根据需求选用合适的镜像安装操作系统。

1.5、代码编译环境准备以下几种语言扫描需要准备相应的编译环境,代码需要在可通过编译的情况下扫描:a)C#,,b)C/C++ on Windows or Linuxc)iPhone App用户需要根据代码安装相应的编译环境,并确保需要扫描的代码能够通过编译。

2、安装Fortify SCA2.1、上传安装包完成产品购买后,根据扫描主机的操作系统,从MicroFocus下载平台下载对应的安装文件压缩包,然后解压出安装文件上传至云服务器。

代码审查测试用例fortify操作步骤描述

代码审查测试用例fortify操作步骤描述一、引言代码审查是软件开发过程中非常重要的环节,它可以帮助开发团队发现潜在的问题并提高代码质量。

而测试用例作为代码覆盖和质量保障的重要手段,同样扮演着至关重要的角色。

在本文中,我们将深入探讨代码审查测试用例fortify操作步骤描述,以帮助读者更好地理解这一主题。

二、代码审查测试用例概述在开展代码审查的过程中,测试用例是非常关键的一环。

测试用例的设计和执行可以帮助团队及时发现代码中的潜在问题,有效保障产品质量。

而fortify作为一款领先的软件安全检测工具,其操作步骤描述对于代码审查测试用例的制定和执行具有重要的指导意义。

三、fortify操作步骤描述1. 安装和配置fortify:在进行代码审查测试用例之前,首先需要进行fortify的安装和配置。

这包括安装相应的软件和配置必要的参数,以确保fortify能够准确地扫描代码并生成相应的报告。

2. 扫描代码:fortify的核心功能之一是对代码进行扫描,以发现潜在的安全漏洞和质量问题。

这一步骤需要选择合适的扫描目标和扫描选项,并确保扫描的覆盖范围足够全面。

3. 分析扫描结果:扫描完成后,需要对扫描结果进行深入分析。

这包括查看漏洞列表、优先级分类、建议解决方案等,以便进一步制定测试用例和确定问题的解决方案。

4. 制定测试用例:根据fortify的扫描结果,团队需要制定相应的测试用例。

测试用例应该覆盖fortify发现的潜在问题,并且具有可重复性和有效性。

5. 执行测试用例:制定好测试用例后,团队需要按照测试用例的要求进行执行。

这包括准备测试环境、执行测试用例、记录测试结果等,以确保问题的有效解决。

四、个人观点和理解从我个人的经验和理解来看,fortify的操作步骤描述相当清晰和详尽。

通过这些操作步骤,团队可以有效地开展代码审查测试用例的工作,提高代码质量和安全性。

fortify也为测试用例的制定和执行提供了有力的支持,使得测试工作更加高效和可靠。

HP Fortify解决方案FY15_Yvonne

.fvdl/.fpr

Fortify 360 Server

Custom

Pre-Packaged

Fortify 漏洞审计---Audit Workbench

分级报告 漏洞的信 息

项目的源代码

漏洞推荐修复的方 法

漏洞产生的全路 径的跟踪信息

漏洞的详细说 明

Audit Workbench---Audit

• 静态应用程序安全性测试,自动化识别在开发期间应用 程序源代码的安全漏洞和质量问题

• 查明源代码漏洞的根本原因,提供详尽的修复指导 • 支持21种语言,600 +漏洞类别

• ABAP、、C,C++、C#、Classic ASP、COBOL、 ColdFusion、Flex/ActionScript、Java、JavaScript/AJAX、 JSP、Objective C、PL/SQL、PHP、Python、T-SQL、 、VBScript、VB6、XML/HTML

2014年5月14日,漏洞报告平台乌云网爆出小米论坛存在用户资料泄露,泄露涉及 800万小米论坛注册用户,并建议用户修改密码。随后,小米公司相关负责人确认, 数据泄露事件确有发生。。

2014年12月,漏洞报告平台乌云漏洞发布报告称,12306网站上用户帐号、明文密 码、身份证和邮箱在内的数据在互联网上疯狂传播,报告中显示危害等级显示为 “高”,漏洞类型则是“用户资料大量泄漏”。

Front-End

Java C/C++ .NET TSQL JSP PLSQL XML

NST

Rules Builder

3rd party IDE Plug-In

Audit Workbench

Analysis Engine

fortify使用方法

fortify使用方法(最新版3篇)目录(篇1)1.Fortify 的定义和作用2.Fortify 的使用方法3.Fortify 的优点和局限性正文(篇1)Fortify 是一种用于加强和保护计算机系统和网络的软件。

它可以通过加密和认证技术来确保数据的安全传输和存储,同时也可以防止黑客攻击和网络犯罪。

要使用 Fortify,首先需要在计算机或网络系统上安装 Fortify 软件。

安装完成后,可以通过以下步骤来设置和使用 Fortify:1.配置 Fortify:打开 Fortify 软件,根据提示输入计算机或网络系统的相关信息,如 IP 地址、端口号、用户名和密码等。

2.加密数据传输:在 Fortify 中设置加密算法和密钥,以确保数据在传输过程中不被窃取或篡改。

3.认证用户和设备:在 Fortify 中设置用户和设备的身份验证方式,如密码、数字证书或生物识别等,以确保只有授权用户和设备才能访问计算机或网络系统。

4.防范黑客攻击:在 Fortify 中设置防火墙和入侵检测系统,以防范黑客攻击和网络犯罪。

Fortify 的优点在于它可以提供全面的安全保护,包括数据加密、身份验证和防火墙等。

同时,Fortify 也具有易用性和可定制性强的优点,可以根据用户的需求进行设置和调整。

然而,Fortify 也存在一些局限性。

例如,它需要用户具有一定的技术水平才能进行设置和操作,对于计算机和网络系统的性能也会产生一定的影响。

此外,Fortify 并不能完全防止黑客攻击和网络犯罪,只能提高攻击的难度和成本。

总的来说,Fortify 是一种非常有用的计算机和网络安全保护工具,它可以为用户提供全面的安全保护。

目录(篇2)1.Fortify 的定义和作用2.Fortify 的使用方法3.Fortify 的优点和局限性正文(篇2)Fortify 是一种用于加强和保护计算机系统和网络的安全工具。

它可以帮助用户识别潜在的安全漏洞并提供相应的解决方案,以确保系统和网络的安全性和稳定性。

结合具体案例介绍Fortify工具使用

黑盒测试工具对测试用机硬件依赖较大,使用笔记本进行黑盒测试时,确保 连接外接电源,确保笔记本没有自动降频,确保电源属性中设置成从不关闭 硬盘,从不系统待机,从不自动休眠。

iTesting

上海市软件评测中心 专业测试 权威评估 千万用户的信任基础

Shanghai Software Testing Center

运用了框架和特殊控件,无法进行自动化测试,录制关键操作进行测试

大通关平台

运用了框架和特殊控件,无法进行自动化测试,录制关键操作进行测试

结论: 对于应用了框架和特殊控件的BS结构的系统,无法进行自动化测试,只能

通过录制关键操作来进行测试。(苏通大桥项目管理信息系统、闵行区政府 物流中心也应用了大量框架和控件无法进行自动化测试)

iTesting

上海市软件评测中心 专业测试 权威评估 千万用户的信任基础

Shanghai Software Testing Center

案例分析

苏通大桥项目管理信息系统 (黑盒)

1、采用VPN(PPTP)访问方式(上海网通-江苏电信),使用DELL650N MT服务器 CPU:Xeon 3.2GHz 内存:4GB,VS2005崩溃5次 2、采用VPN(PPTP)访问方式(上海电信-江苏电信), IBMR52 CPU:P4 2.0GHz 内存:1GB,耗时9小时左右。

案例分析

长江在线监测信息管理软件 开发语言JAVA 采用Eclipse3.0+Fortify SCA Suit Edition 3.5.1 for Eclipse3.0 (简称IDE测试方式) 对223个文件总共62074行代码进行了安全测试 发现390个“Hot级安全漏洞” 、293个“Warnings级安全漏洞” 、 75个“Info级安全漏洞”

fortify安全整改解决方案-代码安全示例

解决方案

(1)只输出必要的日志,功能上线前删除大多数调试日 志 (2)过滤非法字符

常见安全漏洞

• SQL Injection(SQL注入)

• Cross-Site Scripting (跨站脚本攻击)

• Log Forging(日志攻击) • Unrelease Resource(资源泄漏)

Unrelease Resource (资源泄漏)

解决方案(1)

• 入参和出参校验

(1)“< >” 可以引入一个标签或者结束一个标签。 (2) "&" 可以引入一个字符实体。 (3)对于外加双引号的属性值,双引号(””)是特殊字符,因 为它们标记了该属性值的结束。 (4) 对于外加单引号的属性值,单引号(‘’)是特殊字符,因 为它们标记了该属性值的结束。

常见安全漏洞

• SQL Injection(SQL注入)

• Cross-Site Scripting (跨站脚本攻击)

• Log Forging(日志攻击) • Unrelease Resource(资源泄漏)

Log Forging(日志攻击)

将未经验证的用户输入写入日志文件, 致使攻击者伪造日志条目或将恶意信息 内容注入日志。

• 程序可能无法成功释放某一项已申请的 系统资源。 • 如果攻击者能够故意触发资源泄漏,就 有可能通过耗尽资源池的方式发起 DOS(Denial Of Service)攻击。

资源泄漏分类

• Unrelease Stream(流资源未释放)

• Unrelease DB Connection(数据库连接 未释放)

• 如果在执行 SQL 或者处理查询结果时发生异常, SqlConnection 对象不会被关闭。如果这种情况频繁出现,数据 库将用完所有可用的指针,就不能再执行任何 SQL 查询。

Fortify应用安全整体解决方案

84% 的攻击入侵发生在 应用层

3

为什么用HPE Fortify:

高: 高瞻远瞩,解决未发生的安全问题;高效,快速彻底地解决软件问题 富: 丰富的应用,软件形式,开发模式,开发语言; 想丰富软件测试的能力与手段 帅 表“帅”,敢想敢干,敢在软件开发过程中找安全;率先引入软件安全保证体系

:

4

修复漏洞的成本

Secure Coding Rulepacks ™(安全编码规则包)

Audit Workbench(审查工作台)

Custom Rule Editor & Custom Rule Wizard(规则自定义编辑器和向导)

Developer Desktop (IDE 插件)

8

Fortify SCA 工作原理

风险降低的 衡量标准

应用生命周期

所有相关人员

HPE Fortify Static Code Analyzer (SCA)

静态分析– 发现和修复源代码的安全隐患

特征: • 静态应用程序安全性测试,自动化识别在

开发期间应用程序源代码的安全漏洞 • 查明源代码漏洞的根本原因,提供详尽的

修复指导 • 最广泛的安全漏洞规则,多维度分析源代

locations are captured. 5. Acquired locations are

analyzed (crawled & audited)

17

HPE Fortify Software Security Center server

管理、跟踪和修复企业软件风险

帮助软件开发的管理人员统计和分析软件安全的 风险、趋势,跟踪和定位软件安全漏洞,提供足 够多的软件安全质量方面的真实的状态信息以便 于管理人员制定安全管理决策及编码规则 特征:

fortify用法

fortify用法1. 什么是fortify?fortify是一个软件安全分析工具,用于检测和修复应用程序中的安全漏洞。

它可以帮助开发人员在编写代码时识别和解决潜在的安全问题,从而提高应用程序的安全性和可靠性。

fortify提供了一套强大的静态代码分析工具,可以扫描源代码和二进制代码,以识别可能存在的安全漏洞。

它还提供了一个直观的用户界面,用于查看和管理扫描结果,并提供了详细的修复建议和安全规则。

2. fortify的使用场景fortify可以在不同的场景中使用,包括但不限于以下几个方面:2.1. 开发过程中的安全漏洞检测fortify可以在开发过程中使用,帮助开发人员及时发现和修复代码中的安全漏洞。

通过对源代码进行扫描,fortify可以识别潜在的漏洞,并提供修复建议,帮助开发人员改进代码质量和安全性。

2.2. 代码审查和合规性检查fortify可以用于代码审查和合规性检查,帮助团队确保代码符合安全标准和合规性要求。

它可以扫描代码库中的所有代码,并根据预定义的规则集进行分析。

通过检查结果,团队可以发现和修复潜在的安全问题,确保应用程序的安全性和合规性。

2.3. 第三方代码安全评估fortify还可以用于对第三方代码进行安全评估。

在使用第三方库或组件时,我们通常无法完全信任其安全性。

通过对第三方代码进行扫描,fortify可以帮助我们发现其中的安全漏洞,并及时采取措施,以保护我们的应用程序免受潜在的攻击。

2.4. 持续集成和持续交付fortify可以与持续集成和持续交付工具集成,帮助团队在代码提交和部署过程中自动进行安全分析。

通过将fortify集成到CI/CD流程中,团队可以及时发现和修复代码中的安全问题,提高应用程序的安全性和可靠性。

3. fortify的使用步骤使用fortify进行安全分析和修复的一般步骤如下:3.1. 准备工作在开始使用fortify之前,需要进行一些准备工作。

首先,需要安装fortify软件,并确保其与开发环境和代码库的兼容性。

Fortify安全漏洞一般处理方法

Fortify安全漏洞⼀般处理⽅法前段时间公司⼜⼀轮安全审查,要求对各项⽬进⾏安全扫描,排查漏洞并修复,⼿上有⼏个历史项⽬,要求在限定的时间内全部修复并提交安全报告,也不清楚之前是如何做的漏洞修复,这次使⽤⼯具扫描出来平均每个项⽬都还有⼤概100来个漏洞。

这些漏洞包括SQL语句注⼊,C#后端代码,XML⽂件,以及前端HTML,JS代码⼏个⽅⾯,由于⼀些项⽬⽐较⽼旧,限定的时间⼜短,做⼤的改动如果测试不到位,很难保证不出什么问题,所以做了⼀些应及处理,不过这些都不失为⼀种⼿段,下⾯就来对这次安全漏洞的处理做个总结。

公司的漏洞扫描分为两个阶段,第⼀个阶段是⽤Fortify这个⼯具来扫描,检查出漏洞,修复并出报告,第⼆个阶段是⽤APPSCAN对线上代码扫描,我们先来说说第⼀个阶段Fortify⼯具扫描出来的漏洞如何处理,⾄于第⼆阶段,后期做了再来补上。

1.SQL注⼊这⼀类漏洞主要是针对⼀些SQL语句做动态拼接时,传⼊⼀个特殊的⾮法字符,如SELECT id,name FROM User WHERE deparment=1000 and {ConditionalExpression} 其中{ConditionalExpression}作为参数本想在查询页⾯做⼀些动态条件的拼接,这样就会带来SQL注⼊的风险,如果有⼈通过⼿段将{ConditionalExpression}参数的值改成这样呢 1=1 OR 2 >1 ⼜或者 1=1 ; droptable deparment 呢这就是⼀个重⼤的安全事故了。

载SQL注⼊⼀般可以从这⼏⽅⾯预防:1.系统中连接数据库的帐号分配合适的权限,⼀般业务系统中数据库操作帐号,不要分配对数库结构产⽣改变的权限如 CREATE TABLE ,DROP XXXX 等2.对复杂的查询使⽤存储过程,预先定义好参数,在存储过程中拼接SQL语句3.尽量使⽤例如 SqlParmater 参数化传值使之成为规范4.对SQL语句或参数的值做特殊关键词过滤5.使⽤如MyBATIS,Hibernate ,等⽀持 SQL MAPPER 的 ORM框架6.尽量避免SQL语句动态拼接或⽤动态LINQ 替代公司的项⽬⼤部分都⽤的MyBatis ORM框架做Mapper 映射,这次漏洞扫描 SQL注⼊⽅⾯还好,基本没有在代码中拼接SQL的,但有⼀点有个别⼏处代码⽤的是 读写数据库,其中在实例化Connection 对象的地⽅扫描出connectString 未做加密处理。

Fortify漏洞修复总结

Fortify漏洞修复总结1.代码注⼊1.1 命令注⼊命令注⼊是指应⽤程序执⾏命令的字符串或字符串的⼀部分来源于不可信赖的数据源,程序没有对这些不可信赖的数据进⾏验证、过滤,导致程序执⾏恶意命令的⼀种攻击⽅式。

问题代码:$dir = $_POST['dir']exec("cmd.exe /c dir" + $dir);修复⽅案:(1)程序对⾮受信的⽤户输⼊数据进⾏净化,删除不安全的字符。

(2)限定输⼊类型, 创建⼀份安全字符串列表,限制⽤户只能输⼊该列表中的数据。

修复例⼦://⽅式1if (!preg_match('/^[\w\.:\-]+$/', $dir) ){// Handle error}$cmd = filter_var($cmd, FILTER_VALIDATE_REGEXP,array("options" => array("regexp" => getCommandFilterReg())));...$msg = escapeshellarg($msg);//⽅式2function cmd_arg($cmd, $filter='ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789-_.'){$filter_chars = str_split($filter);$filter_chars = array_combine($filter_chars, $filter_chars);$cmd_chars = str_split($cmd);$ret = '';foreach ($cmd_chars as $v){$ret .= isset($filter_chars[$v]) ? $filter_chars[$v] : '';}return $ret;}$cmd = cmd_arg($cmd);1.2 js动态代码注⼊(1)主要是前端使⽤了eval函数来解析服务端的响应evalResponse: function() {try {return eval((this.transport.responseText ));} catch (e) {this.dispatchException(e);}修复⽅案: a.不要使⽤eval函数,使⽤⾃定义函数替换function _dhtmlxEvalData( code ){var script;if ( code ) {var data_key = '_process_json_data_'+parseInt( rand(0,1000000000000));code = 'window["'+data_key+'"]=('+code+');'// If the code includes a valid, prologue position// strict mode pragma, execute code by injecting a// script tag into the document.script = document.createElement("script");return window[data_key];}return null;}return _dhtmlxEvalData(this.transport.responseText );(2)document.write(html)中写⼊的html和document.location = url 中的url没有过滤处理var html = '<span>'+rows[i]+'</span>';document.write(html)....document.location = url修复⽅案: a.避免使⽤document.writeb.使⽤⽩名单//document.write() 换成如下写法_var sNew = document.createElement("script");sNew.async = true;sNew.src = "https:///script.min.js";var s0 = document.getElementsByTagName('script')[0];s0.parentNode.insertBefore(sNew, s0);//document.location = url的处理function safe_url (url, whiteChars){whiteChars = ''+(whiteChars||'0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz.-_~+#,%&=*;:@[]'); var ret = '';for(var i=0; i<url.length; i++){ret += whiteChars[whiteChars.indexOf(url[i])] || '';}do{var old = ret;ret = ret.replace(/javascript:/gi,'');}while(ret != old);return ret;}document.location = safe_url(url);(3) 接收的全局变量和setTimeout函数相遇问题代码:this.timer = setTimeout(this.onTimerEvent.bind(this),this.decay * this.frequency * 1000);...(u = setTimeout(function() {x.abort("timeout")},c.timeout));修复⽅案:使⽤匿名函数,包裹setTimeout函数(function(){this.timer = setTimeout(this.onTimerEvent.bind(this),this.decay * this.frequency * 1000);})();...(u = (function()x.abort("timeout")}, c.timeout);return u;})());1.3 JSON 注⼊问题代码:$data = file_get_contents("php://input");$data = json_decode($data, true);修复⽅案:使⽤filter_var函数进⾏过滤修复例⼦:$data = file_get_contents("php://input");$data = filter_var($data, FILTER_SANITIZE_STRING, FILTER_FLAG_NO_ENCODE_QUOTES);$data = json_decode($data, true);1.4 SQL注⼊SQL injection 发⽣原因:1、数据从⼀个不可信赖的数据源进⼊程序。

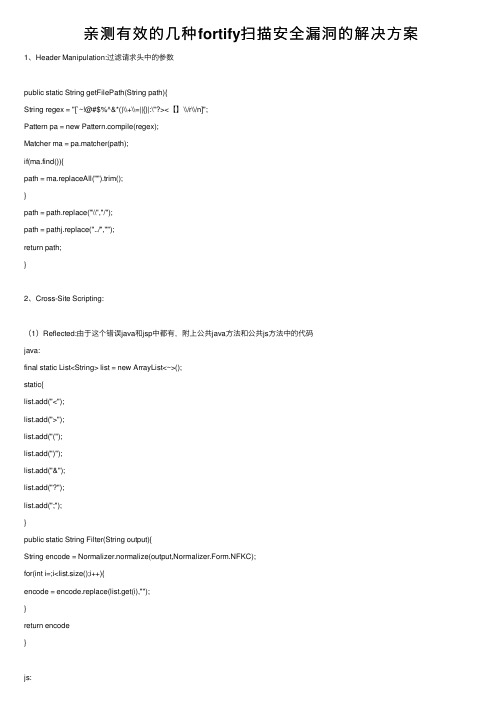

亲测有效的几种fortify扫描安全漏洞的解决方案

亲测有效的⼏种fortify扫描安全漏洞的解决⽅案1、Header Manipulation:过滤请求头中的参数public static String getFilePath(String path){String regex = "[`~!@#$%^&*()\\+\\=||{}|:\"?><【】\\/r\\/n]";Pattern pa = new pile(regex);Matcher ma = pa.matcher(path);if(ma.find()){path = ma.replaceAll("").trim();}path = path.replace("\\","/");path = pathj.replace("../","");return path;}2、Cross-Site Scripting:(1)Reflected:由于这个错误java和jsp中都有,附上公共java⽅法和公共js⽅法中的代码java:final static List<String> list = new ArrayList<~>();static{list.add("<");list.add(">");list.add("(");list.add(")");list.add("&");list.add("?");list.add(";");}public static String Filter(String output){String encode = Normalizer.normalize(output,Normalizer.Form.NFKC);for(int i=;i<list.size();i++){encode = encode.replace(list.get(i),"");}return encode}js:charFilter(str:String){let charArray = ["<",">","(",")","&","?",";"]; let encode = str.normalize("NFKC");for(let i=0;i<charArray.length;i++){ encode = encode.replace(charArray[i],""); }return encode;}。

fortify使用方法

fortify使用方法(原创版3篇)目录(篇1)1.Fortify 的简介和作用2.Fortify 的基本使用方法3.Fortify 的高级使用方法4.Fortify 的注意事项正文(篇1)【1.Fortify 的简介和作用】Fortify 是一种用于加强软件安全性的工具。

它可以通过静态代码分析技术,帮助开发者找出代码中的安全漏洞,并提供相应的修复建议。

Fortify 可以检测到多种安全漏洞类型,如 SQL 注入、跨站脚本攻击(XSS)等,是软件开发过程中保障安全性的重要工具。

【2.Fortify 的基本使用方法】(1)安装 Fortify:首先,需要在开发环境中安装 Fortify。

Fortify 支持多种操作系统,如 Windows、Linux 等,也有对应的安装教程。

(2)配置 Fortify:安装完成后,需要对 Fortify 进行配置,包括设置代码仓库、构建工具等信息,以便 Fortify 能够自动分析代码。

(3)运行 Fortify:配置完成后,可以运行 Fortify。

Fortify 会自动分析代码,并生成报告。

报告中会列出检测到的安全漏洞,以及对应的修复建议。

【3.Fortify 的高级使用方法】(1)定制化检测:Fortify 支持定制化检测,可以根据项目需求,自定义检测规则和阈值。

(2)集成其他工具:Fortify 可以与其他开发工具集成,如持续集成(CI)系统,自动构建和分析代码。

(3)代码审查:Fortify 可以生成代码审查报告,方便开发团队进行代码审查,提高代码质量。

【4.Fortify 的注意事项】(1)Fortify 只能检测到已知的安全漏洞类型,无法保证代码绝对安全。

因此,开发者还需要关注未知的安全漏洞,及时更新 Fortify 的检测库。

(2)Fortify 的检测结果仅供参考,开发者需要结合实际情况,判断是否需要修复。

目录(篇2)1.Fortify 的定义和作用2.Fortify 的使用方法3.Fortify 的优点和局限性正文(篇2)Fortify 是一种用于加强网络安全的工具。

08-Fortinet安全解决办法-用户认证管理

精心整理Fortinet用户管理解决方案1. 概述用户认证用处广泛,单就FortiGate而言,就多处功能得使用用户认证,比如防火墙策略认证、IPSec VPN、SSL VPN、设备管理等。

FortiGate用户认证分为三种2.短信方式等。

双因子可以强化本地用户的安全特点。

如果采用动态令牌卡,需要将FortiToken注册于设备上。

FortiAuthenticator也可以设置本地用户,其特点在于完善的用户管理体系。

管理员可以建立和删除用户,用户可以采用自注册方式生成用户,用户名和密码可以通过邮件、短信等方式发送。

FortiAuthenticator可以强制用户在注册时,填写必要的选项。

用户自注册界面如下:FortiAuthenticator也可以对用户信息进行管理,强制用户密码有效期,用户可以自行修改密码等。

当用户遗忘密码时,可以自行恢复密码。

3. 访客管理如何●●●●●●管理员可以强制要求必填的信息●管理员可以设置账号有效期●账号可以通过邮件、短信和打印等方式进行发送。

4. RADIUS认证FortiGate可以充分发挥RADIUS服务器。

用户认证时,FortiGate转发用户名和密码到RADIUS服务器,如果RADIUS服务器能够认证该用户,则该用户可以成功认证,如果不能通过RADIUS认证,则FortiGate拒绝该用户。

管理员可以指定RADIUS认证的加密协议。

通过与Radius的配合,FortiGate可以实现多种功能,比如用户认证,VPN接向服作为但是需要在命令行下配置。

6. TACACS+TACACS+(Terminal Access Controller Access-Control System) 通常用于认证路由器、VPN和其他基于网络的设备。

FortiGate将用户名和密码转发给TACACS+服务器,服务器决定是否接受还是拒绝该请求该用户访问网络。

缺省的TACACS+端口号是TCP的49端口。

fortify导出修改方法

Fortify是一种静态代码分析工具,用于识别和修复软件代码中的安全漏洞和缺陷。

Fortify提供了多种方法来修复这些问题,包括以下几个主要步骤:

1.执行Fortify扫描:首先,使用Fortify工具对目标代码进行扫描,以识别潜在的安全漏

洞和缺陷。

扫描结果将显示出代码中的问题和对应的安全警报。

2.定位问题:根据Fortify扫描结果,定位并理解每个安全问题的具体上下文和原因。

了

解问题的根源是解决它的关键。

3.分析修复方案:根据问题的类型和特点,设计和分析相关的修复方案。

这可能需要查看

Fortify提供的建议和推荐修复方法,或者依靠安全专家的指导。

4.执行修复:根据选定的修复方案,对代码进行修改。

这可能涉及更改数据验证、改进错

误处理、修复访问控制问题等。

确保修复不会引入新的安全问题或其他不良影响。

5.重新扫描并验证:对经过修复的代码再次执行Fortify扫描,以验证问题是否已解决。

确保修复措施有效,并且没有引入新的问题。

6.持续集成和测试:集成Fortify扫描到持续集成和测试流程中,确保新的代码或更新的

代码通过Fortify检查,并在发布前进行安全审查。

需要注意的是,具体的修复方法和步骤会根据不同的安全漏洞和缺陷而有所差异。

在使用Fortify进行代码修复时,建议参考Fortify提供的文档、技术指南和最佳实践,以确保正确且有效地修复问题。

此外,如果遇到复杂或高风险的安全问题,最好寻求安全专家的帮助和指导。

fortify安全整改解决方案-代码安全示例

常见安全漏洞

• SQL Injection(SQL注入)

• Cross-Site Scripting (跨站脚本攻击)

• Log Forging(日志攻击) • Unrelease Resource(资源未释放)

Cross-Site Scripting (跨站脚本攻击)

攻击者向动态Web页面里插入恶意 HTML代码,当用户浏览页面时,嵌入的 恶意代码被执行从而达到攻击的目的。

示例代码

String val = request.getParameter("val"); try { int value = Integer.parseInt(val); }catch (NumberFormatException) { ("Failed to parse val = " + val); }

Fortify安全整改解决方案

王凯

常见安全漏洞

• SQL Injection(SQL注入)

• Cross-Site Scripting (跨站脚本攻击)

• Log Forging(日志攻击) • Unrelease Resource(资源泄漏)

SQL Injection (SQL 注入攻击)

• 定义

在输入的字符串之中注入恶意的SQL指令,这些注 入的指令会被数据库误认为是正常的SQL指令进行执行, 使系统遭到破坏。

• Reference

/wiki/SQL%E8%B3%87%E6%96%9 9%E9%9A%B1%E7%A2%BC%E6%94%BB%E6%93%8A

(2)$写法相当于拼接字符串,会出现注入问题。

解决方案(1)

• 对于所有请求进行入参的过滤

FortifySCA分析代码漏洞全解漏洞预警-电脑资料

FortifySCA分析代码漏洞全解漏洞预警-电脑资料上次介绍了用FindBugs辅助分析代码漏洞,这次换了一个工具:Fortify SCA Demo 4.0.0,。

Fortify是一个在安全方面挺出名的公司,这里就不多说了。

先介绍一下主角:Fortify SCA Demo 4.0.0,虽然现在不知道Fortify SCA的版本是多少,但可以肯定的是,Fortify SCA Demo 4.0.0是一个比较旧的Fortify SCA分析器了,并且还是Demo版的,所以无论是界面还是功能上都是比较简陋的。

由于Fortify SCA不是开源的工具,这里就不提供下载了,大家可以上Fortify主页申请:>。

这次演示的是用Fortify SCA静态分析Java代码,和FindBugs 不同的是Fortify SCA还可以静态分析C/C++,.NET和PL/SQL等代码。

一.Fortify SCA静态分析原理由于我不是写这个东东的人,并且接触这个工具时间也有限,所以对它的工作原理认知比较浅,很多是通过它的说明文档得来的。

Fortify SCA静态分析分两个阶段:1.Translation:把各种语言的源代码转为一种统一的中间语言代码。

2.Analysis:根据中间代码分析代码漏洞,并得出报告。

Fortify有很多个语言转换器,但核心的静态分析引擎只有一套。

二.Fortify SCA的使用先看看Fortify SCA Demo 4.0.0的目录:这个是Fortify SCA Demo 4.0.0的目录,这里主要有两个文件:auditworkbench.cmd和sourceanalyzer.exe,auditworkbench.cmd是查看静态分析报告的工具,sourceanalyzer.exe是静态代码分析器。

这里我们还看到了一个FindBugs的目录,这是因为这个版本的Fortify集成了此功能,你可以通过传参给sourceanalyzer.exe调用FindBugs(但我一般不这么做,可以直接使用FindBugs的话,为什么还要通过sourceanalyzer.exe调呢?)。

Fortify_官方内部资料

Source: NIST

新的防御方案: Building Security In——构建安全的代码

没有捷径——必须在每一个开发周期巩固软件安全性

Security

新的防御方式在开发周期的运用

管理、检测和降低风险(SDLC)

在开发的初期解决安 全问题

安全运作中心 开发人员 管

监测和保护使用中的 应用软件

Fortify Software Security Assurance Solution

研讨会 Building Security In

Fortify 中国:王 宏 hwang@

会议主题

传统的软件安全防御方式 软件安全新的防御方式 Fortify产品及安全测试解决方案

Fortify ——软件安全的领导者

SQL Injections Buffer Overflows Information Leakage Numerous other Categories……

人员

PCI Section 6.5

开放网络应用安全计划组织 (OWASP)公布了目前业界十大网络应用软件 安全漏洞: 1. Unvalidated Input 未验证的参数 2. Broken Access Control失效的访问控制 3. Broken Authentication and Session Management失效的帐户有会 话管理 4. Cross Site Scripting (XSS)跨站点脚本攻击 5. Buffer Overflows缓冲溢出 6. Injection Flaws命令注入漏洞 7. Improper Error Handling异常处理问题 8. Insecure Storage非安全存储 9. Denial of Service拒绝提供服务 10. Insecure Configuration Management非安全的配置管理

fortify的规则库

fortify的规则库"Fortify的规则库":创建安全软件的基石Introduction在当今科技飞速发展的时代,网络安全问题日益突出。

为了应对不断增长的安全威胁,软件开发人员和企业必须采取积极措施来保护他们的应用程序免受攻击。

Fortify的规则库就是这一领域中的一项重要工具。

本文将详细介绍Fortify的规则库,探讨它的作用以及如何正确使用它来加固应用程序安全性。

1. 什么是Fortify的规则库?Fortify的规则库是一个庞大而全面的知识库,其中包含了大量安全规则和模式。

这些规则和模式旨在帮助软件开发人员发现并纠正在应用程序中存在的常见安全漏洞。

这些安全漏洞可能是由于代码错误、设计缺陷或其他安全实践不当而导致的。

规则库能够帮助软件开发团队在开发过程中找到并修复这些漏洞,从而提升应用程序的安全性。

2. Fortify的规则库如何工作?Fortify的规则库使用静态代码分析技术,即在应用程序编译和部署之前对代码进行检查。

它通过扫描源代码和相关的构建文件,识别潜在的安全漏洞和问题。

规则库中的规则和模式基于安全最佳实践和经验教训,并根据各种安全漏洞类型进行分类。

一旦发现问题,Fortify将生成相应的警告或错误报告,指出需要修复的具体代码位置和问题所在。

开发人员可以根据报告中的建议采取相应措施来修复漏洞。

3. Fortify的规则库的优势和价值使用Fortify的规则库具有许多优势和价值:(1)提高应用程序安全性:规则库提供了一个全面的安全规则集合,可以帮助开发人员发现并修复各种潜在的安全漏洞。

通过使用规则库,大大减少了恶意攻击者利用应用程序漏洞的风险。

(2)加快软件开发过程:规则库通过静态代码分析技术,能够在编译和部署之前对代码进行检查。

这种自动化的审查过程可以大大减少开发人员手动审核代码的工作量,提高开发效率。

(3)更好的合规性:规则库包含了一些常见的合规标准和最佳实践,如OWASP Top 10等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

select * from t_user where name like '%'+#name #+'%

在输入的字符串之中注入恶意的SQL指令,这些注 入的指令会被数据库误认为是正常的SQL指令进行执行, 使系统遭到破坏。

• Reference

/wiki/SQL%E8%B3%87%E6%96%99%E9%9A %B1%E7%A2%BC%E6%94%BB%E6%93%8A

注入原理(1)

SELECT * FROM items WHERE owner = #userName# AND itemname = &#R/DELETE/UPDATE)

itemName = ‘name’ or ‘1’=‘1’ itemName = ‘name’ ;Delete from items

常见安全漏洞

• SQL Injection(SQL注入)

• Cross-Site Scripting (跨站脚本攻击)

• Log Forging(日志攻击) • Unrelease Resource(资源泄漏)

Log Forging(日志攻击)

将未经验证的用户输入写入日志文件, 致使攻击者伪造日志条目或将恶意信息 内容注入日志。

解决方案(2)

• URL重定向校验

(1)空格符、制表符和换行符标记了 URL 的结束。 (2) "&" 引入一个字符实体 (3)非 ASCII 字符(即 ISO-8859-1 编码表中所有高 于 128 的字符)不允许出现在 URL 中,因此在此上 下文中也被视为特殊字符。 (4)在服务器端对在 HTTP 转义序列中编码的参数进行 解码时,必须过滤掉输入中的 "%" 符号。

正常日志: INFO:Failed to parse val=twenty-one 恶意日志: 若value输入: twenty-one%0a%0aINFO:+User+logged+out%3dbadguy 输出:

INFO:Failed to parse val=twenty-one INFO:User logged out=badguy

示例代码

String val = request.getParameter("val"); try { int value = Integer.parseInt(val); }catch (NumberFormatException) { log("Failed to parse val = " + val); }

注入原理(2)

• 使用特殊符号(% , --)

itemName = ‘%name%’;

itemName = ‘name;delete from items ;--’

Ibatis下的SQL注入

对于Ibaits参数引用可以使用#和$两种写法。 (1)#写法会采用预编译方式,将转义交给了数据库,会 自动在参数的外面加上引号,不会出现注入问题。

XSS分类(2)

• Persisted XSS(持久式CSS)

程序将危险数据储存在一个数据库或其他可信赖 的数据存储器中。这些危险数据随后会被回写到应用 程序中,并包含在动态内容中。 • 示例代码: JAVA代码:String name = dao.queryName(id); JSP代码:Employee Name:<%= name %>

(2)$写法相当于拼接字符串,会出现注入问题。

解决方案(1)

• 对于所有请求进行入参的过滤

• Reference: oschina/code/snippet_811941_14131

解决方案(2)

• 避免使用 $ 字符拼接变量的情况

select * from t_user where name like ‘%$name$%’;

解决方案(1)

• 入参和出参校验

(1)“< >” 可以引入一个标签或者结束一个标签。 (2) "&" 可以引入一个字符实体。 (3)对于外加双引号的属性值,双引号(””)是特殊字符,因 为它们标记了该属性值的结束。 (4) 对于外加单引号的属性值,单引号(‘’)是特殊字符,因 为它们标记了该属性值的结束。

XSS分类(1)

• Reflected XSS(反射式XSS)

程序从 HTTP 请求中直接读取数据,并在 HTTP 响应 中返回数据。当攻击者诱使用户为易受攻击的 Web 应用程 序提供危险内容,而这些危险内容随后会反馈给用户并在 Web 浏览器中执行,就会发生反射式 XSS 。

• 示例代码

<% String eid = request.getParameter("eid"); %> Employee ID:<%= eid %>

Fortify安全整改解决方案

王凯

常见安全漏洞

• SQL Injection(SQL注入)

• Cross-Site Scripting (跨站脚本攻击)

• Log Forging(日志攻击) • Unrelease Resource(资源泄漏)

SQL Injection (SQL 注入攻击)

• 定义

常见安全漏洞

• SQL Injection(SQL注入)

• Cross-Site Scripting (跨站脚本攻击)

• Log Forging(日志攻击) • Unrelease Resource(资源未释放)

Cross-Site Scripting (跨站脚本攻击)

攻击者向动态Web页面里插入恶意 HTML代码,当用户浏览页面时,嵌入的 恶意代码被执行从而达到攻击的目的。

解决方案

(1)只输出必要的日志,功能上线前删除大多数调试日 志 (2)过滤非法字符

常见安全漏洞

• SQL Injection(SQL注入)