RADIUS认证配置实列

RADIUS认证网络-交换机配置教程

MAC-authentication MAC-authentication domain nynh

2

RADIUS 认证网络

MAC-authentication authmode usernameasmacaddress usernameformat with-hyphen radius scห้องสมุดไป่ตู้eme system radius scheme nynhjg

设置完毕。

3

RADIUS 认证网络

RADIUS 认证网络 华为交换机端配置

教 程

2010 年 9 月 河南南阳

1

RADIUS 认证网络 网络结构: 华为交换机-linux 主机,如图所示: 图中:服务器地址:192.168.1.13

华为交换机地址:192.168.1.221

以下为路由器配置信息,省略了部分无关的信息

server-type standard primary authentication 192.168.1.13(认证服务器地址) primary accounting 192.168.1.13(计费服务器地址) accounting optional key authentication nynhjgds01(这个根据自己需要设置) key accounting nynhjgds01(这个根据自己需要设置) user-name-format without-domain nas-ip 192.168.1.221(这个根据自己设备的设置) accounting-on enable # domain nynh scheme radius-scheme nynhjg domain system state block # vlan 1 #(交换机的地址为:192.168.1.221) interface Vlan-interface1 ip address 192.168.1.221 255.255.255.0 #(在需要认证的端口上打开 MAC 认证,由于端口较多,只列出 2 个端口,其他的端口设置 相同) interface Ethernet1/0/1(由于交换机型号不同,端口表示方式可能不同,请参阅交换机 手册) MAC-authentication # interface Ethernet1/0/2 MAC-authentication # undo irf-fabric authentication-mode

无线技术之RADIUS认证

RADIUS认证的配置与实施2014/05/25詹柱美一、实训目标:利用思科的ACS服务器实现RADIUS认证。

掌握思科ACS的基本配置。

二、实训拓扑:三、实训内容:实验1:基于PEAP的认证配置。

实验2:WEB认证,利用ACS做外部数据库。

实验1:基于PEAP的认证配置说明:由于实验条件的限制,我们只好做PEAP的认证实验。

PEAP 也是802.1X认证中的一种。

认证凭据是用户名与密码。

在实际应用中,也是用的最多的一种认证方式。

首先,检查AP是否成功注册上WLC,如图示:下面开始创建动态接口:接着创建SSID,并与接口关联:配置SSID的安全模式是WPA2+802.1X:接着添加RADUIS服务器:输入ACS的地址密钥:添加完成后的图示:我们再次回到刚刚创建的SSID面板上,添加AAA服务器:DHCP的配置:以上是在控制器上的配置,下面我们开始在ACS上做配置。

首先登录到ACS服务器:添加一个客户端:输入WCL的IP密钥,注意:密钥要与前面WCL的密钥相同:成功添加完成后如图示:接着创建一个服务策略:再创建一条规则:在规则中调用刚刚创建的服务策略:我们还要选择我们需要的认证协议:下面我们就在ACS上创建用户:输入用户名与密码:以同样的方法,再添加一个用户w2,完成后如下图示:当这些都配置好以后,我们就开始在客户端上测试连接。

下面是以一台XP的电脑配置说明PEAP在电脑端的配置。

XP电脑端的基本配置:配置完成后,我们可以连接我们刚刚创建的SSID了:接着会看到一个认证框,我们输入刚刚在ACS上创建的用户名与密码:如果前面的配置没有错的话,这时我们是可以成功连接上的:并且成功获取到一个VLAN101的IP地址:我们是可以与网关通信的:下面我们也可以用智能手机连接SSID,因为现在的手机也支持精选文库802.1X 认证:我们也可以用手机看到我们刚刚创建的SSID:我们也可以点击连接,输入ACS上创建的用户名与密码:我们可以看到我们成功连接:并且也获取一个IP地址:实验2:WEB认证,利用ACS做外部数据库说明:以前我们有做过一个实验是WEB认证的,但是那个WEB 认证是利用控制器内部的用户名与密码认证,今天我们做的这个WEB认证是利用ACS做外部数据库。

计算机网络形考5实训14RADIUS服务的配置与使用

计算机网络形考5实训14RADIUS服务的配置与使用1. 介绍本文档旨在介绍RADIUS(远程身份验证拨号用户服务)服务的配置与使用。

RADIUS是一种用于提供网络用户身份验证、授权和帐户信息管理的协议。

2. 配置RADIUS服务以下是配置RADIUS服务的步骤:1. 在服务器上安装RADIUS服务器软件,并确保其正确设置。

2. 配置RADIUS服务器的认证方法,可以使用本地数据库或外部认证服务器(例如Active Directory)。

3. 配置RADIUS服务器的授权策略,包括访问控制和帐户管理规则。

4. 配置RADIUS客户端,使其能够与RADIUS服务器进行通信。

5. 测试RADIUS服务器的功能,确保正确配置。

3. 使用RADIUS服务一旦RADIUS服务已成功配置,可以使用它来实现以下功能:1. 用户身份验证:用户可以使用他们的凭据(例如用户名和密码)登录到网络服务。

2. 访问控制:RADIUS可以根据用户的身份和其他属性,决定其对网络资源的访问权限。

3. 记录账户信息:RADIUS可以记录用户的登录信息、使用时间和流量消耗等账户信息。

4. 账号管理:管理员可以使用RADIUS服务管理用户的帐户信息,例如重置密码或修改用户权限。

4. 注意事项在配置和使用RADIUS服务时,需要注意以下事项:1. 安全性:确保RADIUS服务器和通信渠道的安全设置,以防止未经授权的访问和数据泄露。

2. 日志记录:建议启用RADIUS服务器的日志记录功能,以便跟踪用户活动和故障排除。

3. 时钟同步:确保RADIUS服务器和客户端的时钟是同步的,以避免认证和授权问题。

5. 总结RADIUS服务是一种用于网络用户身份验证和授权管理的重要工具。

通过正确配置和使用RADIUS服务器,可以实现安全、可靠的用户访问控制和帐户管理。

在使用RADIUS服务时,务必注意安全性和日志记录等注意事项。

第15章 RADIUS认证服务器的安装与配置实训

3)配置交换机的认证端口。 可以使用interface range命令批量配置端口,这里我们只对 FastEthernet0/1启用IEEE 802.1x认证。配置命令如下:

Cisco2950(config)#interface fastEthernet 0/1 Cisco2950(config-if)#switchport mode access (设置端口模式为access) Cisco2950(config-if)#dot1x port-control auto (设置802.1x认证模式为自 动) Cisco2950(config-if)#dot1x timeout quiet-period 10 (设置认证失败重 试时间为10秒) Cisco2950(config-if)#dot1x timeout reauth-period 30 (设置认证失败重 连时间为30秒) Cisco2950(config-if)#dot1x reauthentication (启用802.1x认证) Cisco2950(config-if)#spanning-tree portfast (开启端口portfast特性) Cisco2950(config-if)#end

第15章

RADIUS 认证服务器的安装与 配置实训

实训目的与实训环境

实训目的

了解无线相关基本知识 了解802.1X相关基本知识 掌握RAIDIUS服务器的安装和配置

实训环境

Windows Server 2003计算机一台 运行Windows XP/ Windows Server 2003/Windows 7操作系 统的PC一台 带无线网卡的PC一台 普通交换机一台,思科2950交换机一台,TP-Link710N无线 路由器一台

路由系统的radius认证应用

RADIUS是一种用于在需要认证其链接的网络访问服务器(NAS)和共享认证服务器之间进行认证、授权和记帐信息的文档协议。

RADIUS认证服务器负责接收用户的连接请求、认证用户,然后返回客户机所有必要的配置信息以将服务发送到用户。

路由系统在提供pppoe服务时,都需要启动与第三方RADIUS认证服务器之间的RADIUS认证服务,下面就秒开加速路由系统与常用的计费软件之间如何实现RADIUS认证服务。

1.海蜘蛛计费系统第一步:计费系统上的配置,添加NAS(路由)第二步:然后创建套餐,及用户账号第三步:路由系统上的配置注意事项:如果计费系统在外网,路由的外网是动态IP或多线,通常“NAS 服务器IP”设为‘0.0.0.0’,如果计费系统在内网(如IP为192.168.10.100),NAS 服务器IP设为和计费系统同网段的IP (如192.168.10.254)。

第四步:对接测试首先在路由上使用测试账号进行对接测试然后在用户电脑上使用pppoe拨号测试2.蓝海卓越计费系统第一步:计费系统上的配置,进入“计费设置”-“NAS管理”,添加NAS设备第二步:配置好区域项目和产品管理后,进入“用户管理”-“添加用户”第三步:路由系统上的设置第四步:对接测试首先在路由上使用测试账号进行对接测试然后在用户电脑上使用pppoe拨号测试3. 卓迈计费系统第一步:计费系统上的配置,进入“模板配置”-“NAS管理”,添加新NAS第二步:然后创建套餐,进入“模板配置”-“计费模板”,添加新模板第三步:创建用户账号,进入“用户管理”-“用户开户”第四步:路由系统上的设置第五步:对接测试在路由上使用测试账号进行对接测试然后在电脑上使用pppoe拨号时,计费会出现在线用户3.第三方RAIDUS认证计费系统支持一览表计费软件限速地址池到期管理RADIUS 强制踢下线选择设备类型蓝海支持支持支持支持Mikrotik/ROS 凌风支持支持支持支持Mikrotik/ROSRadius Manager 3.9 支持支持不支持下一版支持Mikrotik/ROSRadius Manager 4.X 即将支持即将支持即将支持即将支持即将支持安腾支持不支持不支持暂不支持Mikrotik/ROS(END)。

radius配置

radius-server retransmit 3

write

1812是系统默认的认证端口,1813是系统默认的记账端口。

auto-port 1812 acct-port 1813可以省略。

key后面的wangqun为交换机与radius服务器之间的共享密钥。

4.配置交换机的认证端口:

interface FastEthernet 0/1

switchport mode access 设置为访问接口

dot1x port-control auto 认证模式自动

dot1x timeout quiet-period 30 失败重试30秒

dot1x timeout reauth-period 30 重新认证30秒

dot1x reauthentication 启用802.1x认证

spanning-tree portfast 启动生成树portfast端口

aaa authentication dot1x default group radius 启用dot1x认证

dot1x system-auth-control 启用dot1x认证

write 启用IEEE 802.1x认证。

3.指定RUAIUS服务器的IP地址与交换机与RADIUS服务器之间的共享密钥:

Cisco3550配置radius:

1.设置交换机的管理地址:

interface vlan 1 虚拟接口vlan 1 ,管理地址在VLAN 1.

ip address 172.16.2.11 255.255.255.0

使用RADIUS身份验证

使用RADIUS身份验证

使用 RADIUS 身份验证

打开路由和远程访问。

右键单击要配置RADIUS 身份验证的服务器名,然后单击“属性”。

在“安全”选项卡上的“验证提供程序”内,单击“RADIUS 身份验证”,然后单击“配置”。

在“RADIUS 身份验证”对话框中,单击“添加”。

在“添加 RADIUS 服务器”对话框中,配置 RADIUS 身份验证服务器的设置,然后单击“确定”。

当添加一台 RADIUS 服务器时,必须配置以下内容:

服务器名称

运行 RADIUS 服务器进程的计算机主机名称和 IP 地址。

机密

RADIUS 客户机(运行Windows 2000 的远程访问服务器)和RADIUS 服务器共享机密,这个机密用于加密二者之间发送的消息。

必须配置 RADIUS 客户机和 RADIUS 服务器以使用相同的共享机密。

端口

RADIUS 客户机必须将它的身份验证请求发送到RADIUS 服务器正在监听的 UDP 端口。

默认值 1812 基于 RFC 2138、“远程身份验证拨入用户服务(RADIUS)”。

对于某些老式RADIUS 服务器,端口应设置为 1645。

802.1X用户的RADIUS认证

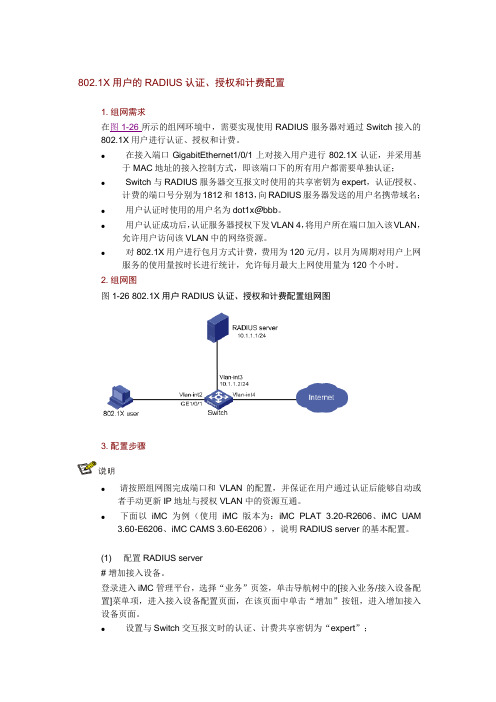

802.1X用户的RADIUS认证、授权和计费配置1. 组网需求在图1-26所示的组网环境中,需要实现使用RADIUS服务器对通过Switch接入的802.1X用户进行认证、授权和计费。

●在接入端口GigabitEthernet1/0/1上对接入用户进行802.1X认证,并采用基于MAC地址的接入控制方式,即该端口下的所有用户都需要单独认证;●Switch与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813,向RADIUS服务器发送的用户名携带域名;●用户认证时使用的用户名为dot1x@bbb。

●用户认证成功后,认证服务器授权下发VLAN 4,将用户所在端口加入该VLAN,允许用户访问该VLAN中的网络资源。

●对802.1X用户进行包月方式计费,费用为120元/月,以月为周期对用户上网服务的使用量按时长进行统计,允许每月最大上网使用量为120个小时。

2. 组网图图1-26 802.1X用户RADIUS认证、授权和计费配置组网图3. 配置步骤●请按照组网图完成端口和VLAN的配置,并保证在用户通过认证后能够自动或者手动更新IP地址与授权VLAN中的资源互通。

●下面以iMC为例(使用iMC版本为:iMC PLAT 3.20-R2606、iMC UAM3.60-E6206、iMC CAMS 3.60-E6206),说明RADIUS server的基本配置。

(1)配置RADIUS server# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

●设置与Switch交互报文时的认证、计费共享密钥为“expert”;●设置认证及计费的端口号分别为“1812”和“1813”;●选择业务类型为“LAN接入业务”;●选择接入设备类型为“H3C”;●选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备;●其它参数采用缺省值,并单击<确定>按钮完成操作。

实训4-3:Radius认证服务器的配置

某企业要求用户在连接到网络之前需要输入用户 名和密码,只有合法用户才能连接到企业网络, 防止非法用户窃取企业信息或对网络进行攻击。 802.1x协议是基于Client/Server的访问控制和 认证协议。它可以限制未经授权的用户/设备通 过接入端口访问局域网或广域网。在获得交换机 或局域网提供的各种业务之前,802.1x对连接到 交换机端口上的用户/设备进行认证。在认证通 过之前,802.1x只允许EAPoL(基于局域网的扩 展认证协议)数据通过设备连接的交换机端口; 认证通过以后,正常的数据可以顺利地通过以太 网端口。

向导模式”,输入“策略名”,如所示

4.设置远程访问策略

(3)在“访问方法”窗口,选择访问方法为“以太网”

,如所示。

4.设置远程访问策略

(4)在“用户或组访问”窗口,选择授权方式,将之前

添加的"802.1x"用户组加入许可列表,如所示。

4.设置远程访问策略

(5)在“身份验证方法”窗口,选择身份验证方法为

用中也可以是VPN服务器、无线AP等,而不是用户端的计 算机。RADIUS服务器只会接受由RADIUS客户端设备发过 来的请求,为此需要在RADIUS服务器上来指定RADIUS客 户端。 (1)在“Internet验证服务”窗口,右击“RADIUS客户 端”,选择【新建RADIUS客户端】菜单,如所示。

1.安装RADIUS服务器

(1)选择【开始】 【控制面板】 【添加或删除

程序】菜单,在打开的对话框中选择“添加/删除 Windows组件”,如所示。

1.安装RADIUS服务器

(2)选择“网络服务”组件,单击

“网络服务”对话框,如所示。

详细信息(D)...

RADIUS配置

R1#test aaa group radius cisco cisco new-code //测试成功了以后再往下做,不然做的东西没有任何意义

启用AAA认证之前,一定要先关掉console口的认证 //不然AAA服务器挂了,你的CONSOLE口登录不进去,就很麻烦,只能重启破密码,等着哭吧

R1(config)#aaa new-model

R1(config)#radius-server host 10.1.1.241 key cisco //10.1.1.241是radius服务器地址,密钥是cisco 。做完这个在路由器或者交换机上测试以下AAA协议是否通过,先在AAA添 加用户名,比如是cisco,口令是cisco,测试如下

R1(config)#aaa authentication login vty group radius //vty是实例名,可以随便取名

R1(config)#line vty 0 4

R1(config-line)#login authentication vty //调用上面定义的vty实例

R1(config-lin好了,其他的操作在AAA服务器上操作。

,

R1(config)#aaa authentication login nocon line none

R1(config)#line console 0

R1(config-line)#login authentication nocon

R1(config-line)#exit

然后在启用VTY的认证

radius认证过程(Radiusauthenticationprocess)

radius认证过程(Radius authentication process)1。

系统启动好后,监听端口侦听身份验证*:1812听会计*:1813准备处理请求。

2。

收到客户端认证请求rad_recv:从主机192.168.4.98:1812访问请求数据包,编号为1,长度= 252用户名= test2NAS IP地址= 192.168.4.98NAS端口= 2NAS标识符=“00d0f8ae52a0”呼叫站ID =“00e04cebd2b0”服务类型= 33685504帧路由=广播IP地址= 172.18.132.132框架IP子网掩码= 255.255.252.0框架框架路线=“172.18.132.1”登录IP主机= 202.202.32.33vendor-4881-attr-17 =0x38303231782e657865000000000000000000000000000000000000000 000000002320000vendor-4881-attr-23 =0x343436653066303266346662663530383532373838373238313932636 5653639vendor-4881-attr-4 = 0x0000014dCHAP密码= 0x012974e1695592029554f223f78bb29a570xafcef9aab35b5f36e22b1403d59fb0a6 CHAP挑战=框架协议#首先进行授权步骤,依次调用radiusd conf中授权模块定义的预处理,小伙子和SQL子模块modcall:进入集团授权请求0modcall [授权]:“预处理”模块还可以请求0radius_xlat:“/usr/local半径/var/log/messages半径/ radacct / 192.168.4.98 / auth-detail-20070110”rlm_detail:/usr/local/半径/var/log/messages半径/ radacct / % {客户端IP地址} /认证细节% % % D扩展到/usr/local半径/var/log/messages半径/ radacct /192.168.4.98/auth-detail-20070110modcall [授权]:模块”auth_log”还可以请求0rlm_chap:设置认证类型:=小伙子modcall [授权]:“小伙子”还可以模块要求0# SQL子模块应用SQL conf中定义的授权段取出各种数据,供下一步使用radius_xlat:“test2”rlm_sql(SQL):sql_set_user逃脱用户-->“test2”radius_xlat:'选择ID、用户名、属性、价值,从radcheck OP在用户名= RTrim('test2”)通过ID的订单rlm_sql(SQL):保留SQL插座编号:8radius_xlat:'选择radgroupcheck。

RADIUS认证服务器的安装与配置实训

RADIUS认证服务器的安装与配置实训RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于企业网络中的认证和授权服务。

它通过提供集中化的身份认证和授权管理,使得多个网络设备可以共享同一个认证服务器,从而简化了网络管理和用户访问的控制。

在本篇文章中,我们将介绍如何安装和配置一个RADIUS认证服务器。

首先,我们需要选择适合自己需求的操作系统来安装RADIUS 服务器。

常用的操作系统选择包括Linux、Windows和FreeBSD等。

在本实训中,我们将选择使用Linux操作系统来安装和配置RADIUS服务器。

我们选择的Linux发行版是Ubuntu Server。

1. 安装Ubuntu Server:首先,在物理或虚拟机上安装Ubuntu Server操作系统。

下载最新的Ubuntu Server ISO镜像文件,并使用它创建一个启动USB或光盘。

启动计算机,并按照提示进行操作系统安装。

2. 安装FreeRADIUS:在Ubuntu Server上安装RADIUS服务器,我们将使用FreeRADIUS。

在终端中运行以下命令,以安装FreeRADIUS:```sudo apt-get updatesudo apt-get install freeradius```3. 配置FreeRADIUS:安装完成后,我们需要对FreeRADIUS进行配置。

首先,编辑`/etc/freeradius/users`文件,该文件包含用户的认证信息。

添加以下示例行,其中用户名为`testuser`,密码为`testpassword`:```testuser Cleartext-Password := "testpassword"```4. 配置FreeRADIUS服务器参数:接下来,我们需要编辑`/etc/freeradius/clients.conf`文件,该文件包含了RADIUS服务器的配置信息。

AR典型配置案例 RADIUS认证登录其他设备的示例

配置设备作为客户端,采用RADIUS认证登录其他设备的示例规格适用于所有版本、所有形态的AR路由器。

组网需求用户使用STelnet方式连接SSH服务器(即AR设备),要求在SSH认证过程中,配置SSH服务器支持SSH客户端通过RADIUS服务器进行远端认证。

RADIUS服务器认证该用户,将认证结果返回给SSH服务器。

SSH服务器根据认证结果决定是否允许SSH客户端建立连接。

组网图图1 配置SSH支持RADIUS认证组网图操作步骤1.在SSH服务器端生成本地密钥对<Huawei> system-view[Huawei] sysname ssh server[ssh server] rsa local-key-pair createThe key name will be: HostThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Input the bits in the modulus[default = 2048]: 2048Generating keys..........++++++++++++..........++++++++++++...................................++++++++......++++++++2.SSH Server的不同版本的配置存在差异,请关注对应版本的配置3.#4. user-interface vty 0 45. authentication-mode aaa //指定配置VTY0~4用户的验证方式为AAA6. protocol inbound ssh //配置VTY支持SSH协议7.#8.aaa9. local-user ssh1@ password cipher %@%@0qu\:lj<uNH#kN5W/e*A_:G#%@%@//创建本地用户,用户名为ssh1@,密文密码为Huawei@12310. authentication-scheme newscheme //配置SSH服务器端认证方案newscheme11. authentication-mode radius //指定newscheme的认证方法为RADIUS12. domain //配置SSH服务端的RADIUS域名为13. authentication-scheme newscheme //在域下应用认证方案为newscheme14. radius-server ssh //指定域下RADIUS模板为ssh15.#16.radius-server template ssh //指定服务器端的RADIUS模板为ssh17. radius-server shared-key cipher N`C55QK<`=/Q=^Q`MAF4<1!! //配置RADIUS服务器密钥为密文密码huawei18. radius-server authentication 10.164.6.49 1812 //配置RADIUS认证服务器的IP地址和端口号19.#20. stelnet server enable //在SSH服务器端使能Stelnet服务器功能。

使用radius实现统一身份认证

System Management 系统维护与管理 责任编辑:季莹 投稿信箱:netadmin@

使用 RADIUS 实现统一身份认证

■ 河北 盖俊飞 王春海

某 连 锁 企 业 编 者 按 :RADIUS(Remote Authentication Dial In 中 的 VPN 服 务

了 VPN 服务器为 本地计算机帐户,可以为 RAIDIUS 客户端提供身份验证 101.n1.n2.82

远程用户提供接 服务。下面本文通过一个具体的案例来介绍这个应用。 的 RADIUS 服 务

入。为了对这些

器进行身份验

分散在不同位置的 VPN 服务 RADIUS 服 务 器(这 是 一 台 证。图中的 VPN 服务器是总

在多个地方有分 User Service),远程用户拨号认证服务是目前应用比 器 2 至 VPN 服

公 司 和 办 事 处。 较 广 泛 的 AAA 协 议。Windows 服 务 器 操 作 系 统 集 成 了 务 器 5)配 置 使

每个分公司配置 RADIUS 服务,配合使用 Windows Active Directory 或 用 IP 地 址 为

ห้องสมุดไป่ตู้

再在组织单位中创建用户。 的 RADIUS 客户端的 IP 地址,

RADIUS服务器搭建和认证流程解析

RADIUS服务器搭建和认证流程解析RADIUS 服务器搭建和认证流程解析RADIUS(Remote Authentication Dial-In User Service)是一种广泛用于认证、授权和账务管理的网络协议。

它为网络设备、服务器和用户提供了一种安全的身份验证机制。

本文将探讨如何搭建一个RADIUS 服务器以及该服务器的认证流程。

一、RADIUS 服务器搭建要搭建一个 RADIUS 服务器,我们需要以下步骤:1. 安装 RADIUS 服务器软件:选择适合你系统的 RADIUS 服务器软件,并按照官方的安装指南进行安装。

常见的 RADIUS 服务器软件有 FreeRADIUS、Microsoft IAS/NPS、Cistron RADIUS 等。

2. 配置 RADIUS 服务器:对于每个 RADIUS 服务器软件,都有相应的配置文件。

打开配置文件,根据实际需求进行配置。

配置项包括服务器 IP 地址、共享密钥、认证方式等。

3. 启动 RADIUS 服务器:根据软件的启动命令,启动 RADIUS 服务器。

一般情况下,启动命令类似于“radiusd -X”,其中的“-X”参数是用于输出详细的调试信息。

二、RADIUS 服务器认证流程解析当一个客户端请求认证时,RADIUS 服务器会按照以下步骤进行认证流程:1. 客户端认证请求发送:客户端(如路由器、交换机等)通过向RADIUS 服务器发送一个认证请求,请求包含用户名和密码等认证信息。

2. RADIUS 服务器接收请求:RADIUS 服务器接收客户端的认证请求,并解析请求中的认证信息。

3. 认证请求转发:RADIUS 服务器将认证请求转发给认证服务器(如 LDAP 服务器、数据库等),以便验证客户端提供的用户名和密码。

4. 用户名密码验证:认证服务器收到请求后,首先验证用户名和密码是否匹配。

如果匹配成功,认证服务器将返回“认证成功”的消息;否则,返回“认证失败”的消息。

Radius认证服务器的配置与应用讲解

IEEE802.1x协议IEEE802.1x是一个基于端口的网络访问控制协议,该协议的认证体系结构中采用了“可控端口”和“不可控端口”的逻辑功能,从而实现认证与业务的分离,保证了网络传输的效率。

IEEE802系列局域网(LAN)标准占据着目前局域网应用的主要份额,但是传统的IEEE802体系定义的局域网不提供接入认证,只要用户能接入集线器、交换机等控制设备,用户就可以访问局域网中其他设备上的资源,这是一个安全隐患,同时也不便于实现对局域网接入用户的管理。

IEEE802.1x是一种基于端口的网络接入控制技术,在局域网设备的物理接入级对接入设备(主要是计算机)进行认证和控制。

连接在交换机端口上的用户设备如果能通过认证,就可以访问局域网内的资源,也可以接入外部网络(如Internet);如果不能通过认证,则无法访问局域网内部的资源,同样也无法接入Internet,相当于物理上断开了连接。

IEEE802.1x协议采用现有的可扩展认证协议(ExtensibleAuthenticationProtocol,EAP),它是IETF提出的PPP协议的扩展,最早是为解决基于IEEE802.11标准的无线局域网的认证而开发的。

虽然IEEE802.1x定义了基于端口的网络接入控制协议,但是在实际应用中该协议仅适用于接入设备与接入端口间的点到点的连接方式,其中端口可以是物理端口,也可以是逻辑端口。

典型的应用方式有两种:一种是以太网交换机的一个物理端口仅连接一个计算机;另一种是基于无线局域网(WLAN)的接入方式。

其中,前者是基于物理端口的,而后者是基于逻辑端口的。

目前,几乎所有的以太网交换机都支持IEEE802.1x协议。

RADIUS服务器RADIUS(RemoteAuthenticationDialInUserService,远程用户拨号认证服务)服务器提供了三种基本的功能:认证(Authentication)、授权(Authorization)和审计(Accounting),即提供了3A功能。

radius认证过程

Vendor-4881-Attr-4 = 0x0000014d

CHAP-Password = 0x012974e1695592029554f223f78bb29a57

User-Name = "test2"

NAS-IP-Address = 192.168.4.98

NAS-Port = 2

NAS-Identifier = "00D0F8AE52A0 "

Calling-Station-Id = "00E04CEBD2B0 "

modcall[session]: module "sql" returns ok for request 0

modcall: leaving group session (returns ok) for request 0

#一切通过后,看来验证通过了,下面就进入post-auth和account阶段

modcall[authorize]: module "auth_log" returns ok for request 0

rlm_chap: Setting 'Auth-Type := CHAP'

modcall[authorize]: module "chap" returns ok for request 0

rlm_sql (sql): Released sql socket id: 8

modcall[authorize]: module "sql" returns ok for request 0

05-802.1X与RADIUS-Offload功能组合认证典型配置举例

05-802.1X与RADIUS-Offload功能组合认证典型配置举例一、前言随着网络威胁不断增加,企业网络安全已成为重中之重。

网络认证是实现网络安全的关键,而802.1X技术是目前最主流、最安全的认证方式。

802.1X技术利用了EAP协议对用户进行认证,需要配合Radius服务器完成认证工作。

然而,当电脑数量较多、流量较大时,Radius服务器容易出现性能问题。

为了解决这一问题,一种叫做RADIUS-Offload的技术应运而生。

它允许网络带宽更大、性能更强大的设备进行认证,卸载Radius认证服务器的相关功能。

本文将介绍802.1X和RADIUS-Offload的基本原理,并给出典型的配置举例。

二、 802.1X认证原理802.1X认证是一种基于端口的网络访问控制协议,主要思想是控制用户通过联网设备接入网络的权限。

用户需经过认证后,才能通过交换机接入网络,防止未授权的用户接入网络带来的网络风险。

802.1X认证利用EAP协议对用户进行认证,它将认证分为三个步骤:认证请求、认证响应和认证成功。

交换机通过与Radius服务器通信,将用户发送的认证请求转发给Radius服务器处理,Radius服务器在接收到客户端请求后,生成一条消息的摘要,并将此消息和一个密码请求一起发送回给客户端。

这个过程中需要注意的是,密码请求只包含导致Radius服务器生成的请求ID和一些随机数。

客户端在收到密码请求后,会根据服务器请求中传递的“密码输入位置”向用户询问密码,密码输入的位置由Radius服务器决定。

当客户端输入正确的密码或证书时,服务器将向交换机发送一个认证成功的消息,此时交换机会将端口切换到已认证的模式,用户就可以访问网络资源了。

三、 RADIUS-Offload的原理RADIUS-Offload是一种客户端无感知的Radius服务器卸载方案。

传统的Radius认证对服务器的性能要求比较高,容易出现性能问题。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

创新联杰RADIUS认证配置实列

实验图如:

一案列分析

1、当无线客户端在AP的覆盖区域内,就会发现以SSID标识出来的无线信号,从中可以看到SSID名称和加密类型,以便用户判断选择。

2、无线AP配置成只允许经过802.1X认证过的用户登录,当用户尝试连接时,AP会自动设置一条限制通道,只让用户和RADIUS服务器通信,RADIUS服务器只接受信任的RADIUS客户端(这里可以理解为AP或者无线控制器),用户端会尝试使用802.1X,通过那条限制通道和RADIUS服务器进行认证。

3、RADIUS收到认证请求之后,首先会在AD中检查用户密码信息,如果通过密码确认,RADIUS会收集一些信息,来确认该用户是否有权限接入到无线网络中,包括用户组信息和访问策略的定义等来决定拒绝还是允许,RADIUS把这个决定传给radius客户端(在这里可以理解为AP或者无线控制器),如果是拒绝,那客户端将无法接入到无线网,如果允许,RADIUS还会把无线客户端的KEY传给RADIUS客户端,客户端和AP会使用这个KEY加密并解密他们之间的无线流量。

4、经过认证之后,AP会放开对该客户端的限制,让客户端能够自由访问网络上的资源,包括DHCP,获取权限之后客户端会向网络上广播他的DHCP请求,DHCP服务器会分配给他一个IP地址,该客户端即可正常通信。

二安装活动目录建帐号

三安装IAS

、添加删除程序—》添加删除windows组件

2、选择“网络服务”,点击“详细信息”

3、选择“Internet验证服务”,点击“确定”

4、点击“下一步”,windows会自动安装IAS。

5、安装好之后,在“管理工具”里面就会看到“Internet验证服务”,打开之后,在AD中注册服务器,使IAS能够读取AD里面的帐号。

四、为IAS安装证书

由于802.1X和WPA都需要证书来用于IAS服务器认证及加密密钥的产生,所以必须要给IAS服务器安装一个证书,否则,在配置IAS的时候会出现无法找到证书的错误。

获取证书可以向商业CA申请,但需要不少花费,还可以自己假设CA服务器,这需要对PKI 等只是有足够的认识,还有一个简便的方法是,安装“远程管理(HTML)”后,系统会自动安装一个有效期为一年的证书

五、配置IAS

安装好证书之后就可以配置IAS了

1、添加RADIUS客户端

在这里,如果使用的是一般的胖AP,RADIUS客户端就是AP,如果使用的是瘦AP,RADIUS 客户端就是无线控制器,我这里是表示无线控制器。

打开“Internet验证服务器”,右键“RADIUS客户端”,选择“新建RADIUS客户端”

输入名称和radius客户端的IP地址

设置共享机密,这个共享机密还要在RADIUS客户端那儿输入,一定要记住。

点击完成就添加好了。

2、添加远程访问策略

右键单击“远程访问策略”,选择“新建远程访问策略”

输入策略名称

选择“无线”

添加需要有无线访问权限的用户组

身份验证方法选择“受保护的EAP”,点击配置

选择上“启用快速重连接”,点击确定

完成,如果在配置验证方法那一步出现错误,就是因为没有为服务器安装证书。

3、设置远程接入权限

一个用户能否登录成功,除了取决于前面设置的远程访问策略之外,还受用户

的远程接入权限设置

默认情况下,远程访问权限是拒绝的,需要管理员手动调整,如果用户过多,就可以采用下面方法。

在“Internet验证服务”控制台—》远程访问策略中找到刚才创建好的策略,查看属性,点击“编辑配置文件”

选择“高级”选项卡,点击“添加”

选择“忽略用户的拨入属性”,点击“添加”

选择为“真”,默认是“假”

添加好之后

经过以上配置之后,即可忽略用户属性里面的拨入权限设置。

四客户端的配置

CISCO 认证

需求概述:利用Cisco的AP,搭建一个企业无线局域网;用户的笔记本不用加入AD域,即可登录到无线网络,登录时使用域的用户名和密码;SSIDS隐藏,

因此用户无法自行选择SSID,必须由管理员为其笔记本配置无线网络;管理员将为不同的用户选择配置不同的SSID,让其登录进不同的VLAN,从而实现网络权限的划分。

配置需求:

VLAN:一台AP多个VLAN,功能与交换机类似。

SSID隐藏:是

加密协议:WPA2

认证协议:801x下的PEAP

RADIUS服务器:Windows 2003所带的Internet Authentication Service(IAS)

用户目录:与企业的Microsoft Active Directory目录整合

环境搭建:

AP:Cisco AIR-AP1231G-A-K9,IOS版本:13(2)JA

认证服务器:Windows2003 Enterprise Server with SP1,安装了IAS 服务。

客户端:Windows XP with SP2,无线网卡为Intel PRO Wireless LAN 2100 3B Mini PCI Adapter.

无线AP的配置:

IP的配置:

找到IP:思科AP默认通过DHCP获取IP,因此如果你的网络中有DHCP 服务器,请先查询AP的MAC地址,再到你的DHCP服务器的已分发地址池找到AP已获得的地址;如果你的网络中没有DHCP服务器,请通过Console连进AP.

配置IP:如果通过Console连进AP,请到interface BVI1下为AP配置IP.如果是通过网页界面配置IP,请到Express SetUp中为AP配置IP.默认的用户名和密码都是Cisco,记住区分大小写。

配置VLAN:

进入Service - VLAN,填入VLAN和VLAN名称,点击Apply新建VLAN.

重复上述动作,直到将多个VLAN全部建好。

确认与AP相连的交换机端口配置为Trunk Mode.

配置加密协议:

选择要配置的VLAN.

进入Security - Encryption Manager,在Encryption Modes中,选择Cipher - TKIP,其余默认。

配置认证服务器:

进入Security - Server Manager,在Corporate Servers中,选择<NEW>,然后填入IAS服务器的IP地址或者FQDN,输入Secret,然后端口号请选择1645,完成后点击Apply确认。

建好一个认证服务器后,还是在Security - Server Manager,在Default Server Priorities中,将我们刚刚建好的认证服务器设为默认的EAP Authentication server.

配置SSIDs:

进入Security - SSID Manager,在SSID Properties中,选择New,然后输入SSID的名称,所属的VLAN号,在无线端口前面打勾,确认使用的是该无线端口;Network ID可以不写的。

在Client Authentication Settings中,选择Open Authentication with EAP.

在Client Authentication Key Management中,选择WPA的Mandatory.

在Multiple BSSID Beacon Settings中,确认“Set SSID as Guest Mode”没有被勾选上。

检查配置:

到Security中检查无线配置,最后的配置图应该类似于下图:

五无线客户端设置

经过以上设置之后,在笔记本的无线网络连接里面会看到一个经过WPA加密的SSID,点击连接时,会出现无法找到证书的错误,这是因为windowsXP的默认设置不符合要求。

打开无线网络连接的属性—》无线网络配置,选择正确的SSID,点击属性

网络验证选择WPA,数据加密TKIP

点击“验证”选项卡,选择EAP类型为“受保护的EAP(PEAP),点击属性

勾掉“验证服务器证书“选项,选择”安全密码(EAP-MSCHAP v2),点击配置

勾掉“自动使用windows登录名和密码”

完成以上配置之后,就可以正常连接到IAS服务器,提示输入用户名密码

连接成功。