((ThinkPHP 1.5)基于RBAC的权限访问控制-实例解析

容器管理平台的访问控制与权限管理实践

容器管理平台的访问控制与权限管理实践随着云计算和容器技术的快速发展,容器管理平台成为了企业中不可或缺的一部分。

然而,容器管理平台的安全性和访问控制是一个必须要考虑的问题。

本文将从访问控制和权限管理两个方面,探讨容器管理平台的实践。

访问控制是指通过身份验证和授权来限制对容器管理平台的访问。

为了保证平台的安全性,仅有经过授权的用户才能访问容器管理平台的相关功能。

常见的访问控制方式包括基于角色的访问控制(Role-Based Access Control,RBAC)和基于策略的访问控制(Policy-Based Access Control,PBAC)。

在容器管理平台中,RBAC是一种常见且有效的访问控制方式。

通过RBAC,管理员可以将用户分配到不同的角色,并为每个角色分配相应的权限。

这样一来,每个用户只能访问其所拥有的权限范围内的功能,从而提高了平台的安全性。

同时,RBAC还支持细粒度的授权,管理员可以在角色级别或用户级别进行授权,实现更灵活的权限管理。

除了RBAC,PBAC也是一种常用的访问控制方式。

PBAC则是通过定义访问策略来限制对容器管理平台的访问。

管理员可以制定一系列的策略规则,根据用户的身份、网络环境等因素对其进行访问控制。

PBAC可以根据需要进行灵活的配置,使得平台的访问控制更加精细化。

在进行访问控制的同时,权限管理也是容器管理平台中不可忽视的一个方面。

权限管理主要涉及到对容器、镜像、网络等资源的授权和控制。

在容器管理平台中,管理员可以通过权限管理来控制不同用户对资源的访问和操作。

为了有效管理权限,平台需要提供灵活的权限管理机制。

例如,管理员可以为每个用户或用户组设置不同的权限级别,以适应不同用户的需求。

同时,平台还应该支持继承机制,使得用户对其所管理资源的权限可以继承自上一层级的权限。

这样一来,管理员可以通过少量的配置,快速授权给大量的用户,提高了权限管理的效率。

除了RBAC和PBAC,还有其他的一些权限管理方法。

基于对象的RBAC权限控制模型在Web系统中的应用

基于对象的RBAC权限控制模型在Web系统中的应用随着互联网的不断发展,Web系统已经成为人们日常生活中不可或缺的一部分。

而随着Web系统的快速扩展和用户数量的增加,对于系统安全和权限控制的需求也越来越高。

为了保证Web系统的安全性和可靠性,RBAC(Role Based Access Control)权限控制模型应运而生。

本文将详细介绍基于对象的RBAC权限控制模型在Web系统中的应用。

一、RBAC权限控制模型概述RBAC(Role Based Access Control)权限控制模型是一种基于角色的访问控制模型,其核心思想是将用户的访问权限与其角色进行关联,从而使用户在系统中使用其拥有的角色和权限进行操作。

RBAC权限控制模型是目前应用最广泛、功能最完善的访问控制模型之一,它将用户抽象成角色,将权限抽象成资源,并将角色和资源之间的访问控制进行了明确的定义和规范化。

与其他访问控制模型相比,RBAC权限控制模型具有以下优点:(1)简化了权限管理:RBAC模型将所有用户的权限集中在管理员手中,减少了权限管理的复杂性;(2)提高了系统的安全性:通过RBAC模型的角色与权限授权方式,可以有效限制用户的访问权限,保证系统的安全性;(3)便于扩展:当系统增加新的角色、新的功能或新的用户时,可以很容易地修改权限信息,而不影响原来的权限设置。

二、RBAC模型在Web系统中的实现Web系统是一个复杂的软件系统,具有非常广泛的应用场景。

对于Web系统而言,如何实现RBAC授权管理是非常重要的。

本节将详细介绍RBAC模型在Web系统中的实现。

(1)权限管理Web系统中权限管理一般分为两个部分:页面控制和方法控制。

页面控制主要是指对Web页面的访问进行控制,而方法控制则是指对系统中的方法进行控制。

在RBAC模型中,页面控制的权限由角色直接控制,而方法控制的权限由角色和资源之间的关系控制。

例如,对于系统中的一个方法,我们可以针对某个角色设置是否允许访问该方法,如果该角色未被授予权限,则该方法将无法访问。

基于RBAC模型的权限管理系统的设计和实现

基于RBAC模型的权限管理系统的设计和实现RBAC(Role-Based Access Control)模型是一种常见的权限管理模型,它根据用户的角色来控制其访问系统资源的权限。

下面将详细介绍基于RBAC模型的权限管理系统的设计和实现。

权限管理系统是一种用于控制用户对系统资源进行访问的系统。

它通过定义角色、权限和用户的关系,实现了对用户的访问进行控制和管理。

基于RBAC模型的权限管理系统可以提供更加灵活和安全的权限控制机制。

首先,需要设计和构建角色,角色是对用户进行权限管理的一种方式。

可以将用户划分为不同的角色,每个角色具有一组特定的权限。

例如,一个网站的角色可以包括管理员、用户、访客等。

然后,定义角色与权限之间的关系。

一个角色可以具有多个权限,一个权限可以被多个角色具有,这种关系通常是多对多的。

可以使用关联表来表示角色和权限之间的对应关系,关联表中存储了角色ID和权限ID的对应关系。

接下来,需要创建用户,并将用户与角色进行关联。

用户是系统中的具体实体,每个用户可以拥有一个或多个角色。

通过将用户与角色关联,可以根据用户的角色来判断其具有的权限。

最后,实现权限的验证和控制。

在用户访问系统资源时,系统需要验证该用户是否具有访问该资源的权限。

可以通过在系统中添加访问控制的逻辑来实现权限的验证和控制。

例如,在网站中,可以通过添加访问控制列表(ACL)来限制用户访问一些页面或功能。

1.灵活性:RBAC模型允许根据不同的需求进行灵活的权限控制和管理。

2.可扩展性:可以根据系统的需求轻松地添加新的角色和权限。

3.安全性:通过对用户的访问进行控制和管理,可以提高系统的安全性,防止未授权的用户访问系统资源。

在实现权限管理系统时,需要考虑以下几个方面:1.用户界面:需要设计一个用户友好的界面,使用户能够轻松地管理和配置角色和权限。

2.数据库设计:需要设计合适的数据结构来存储角色、权限和用户之间的关系。

3.访问控制逻辑:需要实现权限的验证和控制的逻辑,确保只有具有相应权限的用户才能访问系统资源。

rbac具体案例

rbac具体案例RBAC(Role-Based Access Control)是一种广泛应用于信息系统安全领域的访问控制模型,它基于角色的概念,并通过将用户分配给角色来管理和控制访问权限。

下面将列举10个具体的RBAC案例,以展示其在不同领域中的应用。

1. 公司员工权限管理:在一个大型企业中,RBAC可以用于管理员工在内部系统中的访问权限。

不同的角色可以包括普通员工、部门经理、高级管理人员等,每个角色具有不同的权限,以保证只有具备相应权限的人员可以访问特定的信息和功能。

2. 医院信息系统权限控制:在医院的信息系统中,RBAC可以用于管理医生、护士、行政人员等角色的访问权限。

通过RBAC模型,可以确保只有经过授权的人员可以访问患者的医疗记录和其他敏感信息。

3. 银行系统权限管理:在银行系统中,RBAC可以用于管理不同角色的员工对客户账户的访问权限。

例如,柜台职员可能只能查询账户余额和交易记录,而风险控制人员可能具有更高级别的权限,可以进行账户冻结或调整额度等操作。

4. 学校教务系统权限控制:在学校的教务系统中,RBAC可以用于管理教师、学生、管理员等角色的访问权限。

教师可以查看和编辑学生成绩,学生可以查询自己的课程和成绩,管理员则具有更高级别的权限,可以管理教师和学生账号。

5. 航空公司乘客信息管理:在航空公司的系统中,RBAC可以用于管理不同角色的员工对乘客信息的访问权限。

例如,客服人员可能只能查看乘客的基本信息和航班预订记录,而安检人员可能具有更高级别的权限,可以访问乘客的身份证或护照信息。

6. 政府部门数据权限控制:在政府部门的数据管理系统中,RBAC 可以用于管理不同角色的员工对敏感数据的访问权限。

例如,税务局的工作人员可能只能查看纳税人的纳税记录,而审计人员可能具有更高级别的权限,可以查看纳税人的详细财务信息。

7. 社交媒体平台权限管理:在社交媒体平台中,RBAC可以用于管理不同类型用户的访问权限。

rbac权限管理

rbac权限管理RBAC(基于角色的权限管理)是一种广泛使用的权限管理模型,通过将用户赋予特定角色,并基于角色来分配权限,提供了一种灵活、可扩展的方式来管理系统的访问控制。

本文将详细介绍RBAC的概念、原理、实施步骤以及其优点和应用。

RBAC的概念基于角色的权限管理(RBAC)是一种用于控制对系统资源的访问的方法。

它将用户分配到角色中,并为每个角色分配特定的权限。

用户通过角色来获得对资源的权限,而不是直接授权给个别用户。

这种方法可以减少管理的复杂性,提高系统的安全性。

RBAC的原理RBAC的原理可以分为三个基本要素:用户、角色和权限。

用户代表系统的最终用户,角色代表用户的职能或角色,权限代表用户在系统中具体拥有的操作或功能权限。

通过将用户分配到角色中,并为每个角色分配相应的权限,RBAC实现了权限与用户之间的隔离,提供了一种更加安全和可控的访问控制方式。

RBAC的实施步骤实施RBAC需要经过以下几个步骤:1. 需求分析:确定系统的访问控制需求,包括用户、角色和权限。

2. 角色设计:根据需求分析,设计符合系统特点的角色结构,并确定角色之间的层次关系。

3. 权限分配:为每个角色分配相应的权限,确保角色与权限的对应关系。

4. 用户分配:将用户分配到相应的角色中,使其获得相应的权限。

5. 审计与监控:定期对系统进行审计,确保权限分配的合理性和安全性。

RBAC的优点相比于传统的基于用户的权限管理模型,RBAC具有以下优点:1. 简化权限管理:通过将用户分配到角色中,可以减少权限管理的复杂性。

只需要管理角色与权限的对应关系,而无需对每个用户进行单独的授权。

2. 提高系统安全性:RBAC通过权限的分类和隔离,可以限制用户的访问范围,防止不必要的信息泄露和操作失误。

3. 可扩展性强:RBAC提供了灵活的角色和权限管理机制,可以根据系统的需求进行扩展和定制。

4. 降低管理成本:通过减少授权的复杂性和提供高效的权限管理机制,RBAC可以降低管理权限所需的成本和工作量。

RBAC(基于角色的访问控制)用户权限管理数据库设计

RBAC(基于⾓⾊的访问控制)⽤户权限管理数据库设计RBAC(Role-Based Access Control,基于⾓⾊的访问控制),就是⽤户通过⾓⾊与权限进⾏关联。

简单地说,⼀个⽤户拥有若⼲⾓⾊,每⼀个⾓⾊拥有若⼲权限。

这样,就构造成“⽤户-⾓⾊-权限”的授权模型。

在这种模型中,⽤户与⾓⾊之间,⾓⾊与权限之间,⼀般者是多对多的关系。

(如下图)⾓⾊是什么?可以理解为⼀定数量的权限的集合,权限的载体。

例如:⼀个论坛系统,“超级管理员”、“版主”都是⾓⾊。

版主可管理版内的帖⼦、可管理版内的⽤户等,这些是权限。

要给某个⽤户授予这些权限,不需要直接将权限授予⽤户,可将“版主”这个⾓⾊赋予该⽤户。

当⽤户的数量⾮常⼤时,要给系统每个⽤户逐⼀授权(授⾓⾊),是件⾮常烦琐的事情。

这时,就需要给⽤户分组,每个⽤户组内有多个⽤户。

除了可给⽤户授权外,还可以给⽤户组授权。

这样⼀来,⽤户拥有的所有权限,就是⽤户个⼈拥有的权限与该⽤户所在⽤户组拥有的权限之和。

(下图为⽤户组、⽤户与⾓⾊三者的关联关系) 在应⽤系统中,权限表现成什么?对功能模块的操作,对上传⽂件的删改,菜单的访问,甚⾄页⾯上某个按钮、某个图⽚的可见性控制,都可属于权限的范畴。

有些权限设计,会把功能操作作为⼀类,⽽把⽂件、菜单、页⾯元素等作为另⼀类,这样构成“⽤户-⾓⾊-权限-资源”的授权模型。

⽽在做数据表建模时,可把功能操作和资源统⼀管理,也就是都直接与权限表进⾏关联,这样可能更具便捷性和易扩展性。

(见下图) 请留意权限表中有⼀列“权限类型”,我们根据它的取值来区分是哪⼀类权限,如“MENU”表⽰菜单的访问权限、“OPERATION”表⽰功能模块的操作权限、“FILE”表⽰⽂件的修改权限、“ELEMENT”表⽰页⾯元素的可见性控制等。

这样设计的好处有⼆。

其⼀,不需要区分哪些是权限操作,哪些是资源,(实际上,有时候也不好区分,如菜单,把它理解为资源呢还是功能模块权限呢?)。

TP5(thinkPHP5)框架基于ajax与后台数据交互操作简单示例

TP5(thinkPHP5)框架基于ajax与后台数据交互操作简单⽰例本⽂实例讲述了TP5(thinkPHP5)框架基于ajax与后台数据交互操作。

分享给⼤家供⼤家参考,具体如下:Ajax最⼤的⼀点是页⾯⽆刷新,在页⾯内与服务器通信,给⽤户的体验⾮常好。

可以把以前⼀些服务器负担的⼯作转嫁到客户端,利⽤客户端闲置的能⼒来处理,减轻服务器和带宽的负担,节约空间和宽带租⽤成本。

并且减轻服务器的负担,ajax的原则是“按需取数据”,可以最⼤程度的减少冗余请求,和响应对服务器造成的负担。

最近在⽤tp5开发企业微应⽤,很有收获,觉得最需要注意的是thinkphp5与前台之间数据传递和交互。

经过⼏天的摸索,将调试通过的代码贴出,供需要的⼈参考。

今天的分享是⽤TP5做⼀个表单的提交。

前端代码<!DOCTYPE html><html><head><meta charset="UTF-8"><title>ajax交互</title><script src="///jquery/3.1.1/jquery.min.js"></script><script>function ajaxPost(){var formData = $("#myform").serialize();//serialize() ⽅法通过序列化表单值,创建 URL 编码⽂本字符串,这个是jquery提供的⽅法$.ajax({type:"post",url:"{:url('Index/index/reg')}", //数据传输的控制器⽅法data:formData,//这⾥data传递过去的是序列化以后的字符串success:function(data){$("#content").append(data);//获取成功以后输出返回值}});}</script></head><body><form id="myform"><!--这⾥给表单起个id⽤于获取表单并序列化--><input type="text" name="account" /><input type="password" name="passwd" /><button onclick="ajaxPost()">---------</button></form><div id="content"></div></body></html>后端代码:public function reg($account,$passwd){if($account == '123'){return json("ajax成功!".$account."---".$passwd);}else{return json("你输出的是其他值:".$account."---".$passwd);}}Tp5有很多的更新,所以,代码不多,但绝对是精华。

基于ThinkPHP的RBAC权限管理的设计与实现

基于ThinkPHP的RBAC权限管理的设计与实现作者:谢飞翔黄谦来源:《活力》2018年第18期【摘要】权限认证作为信息管理系统中必要的重要组成部分,它不仅要提供安全、可靠、高效的权限认证,而且应具备很好的适应性和灵活性以满足不同信息系统的需求。

本文正是基于以上理念,给出了一个通用RBAC数据库设计方案,并以ThinkPHP框架为开发环境,着重介绍了系统权限的设置、分配和验证。

【关键词】权限控制:权限验证;RBAC;ThinkPHP引言权限认证模块在任何一个信息管理系统中都是不可或缺的,能有效防止非法用户访问系统资源以及合法用户越权使用系统资源。

目前主要的访问控制技术有自主访问控制、强制访问控制和基于角色的访问控制等,从优越性上看,RBAC优于前两者,RBAC是基于角色的访问控制,通过角色可以很好地把权限和用户独立开来,因此RBAC是目前信息系统的主流设计模型,尤其被广泛应用于Web信息管理系统。

本文以RBAC模型为核心理念,基于TinkPHP优越的框架底层,实现了Web环境下,以角色为基础的权限控制功能。

一、RBAC模型简介简单而言,RBAC核心思想是提出了角色(Role)的概念,把用户与权限相分离。

主要包括三个要素,用户、角色和权限。

权限与角色相关联,用户通过成为适当角色的成员而得到这些角色对应的权限。

这就极大地简化了权限的管理。

角色可依据新的需求被赋予新的权限,而权限也可根据需要而从某角色中回收。

一个用户可以根据需要被指派多个角色以适应更为灵活的系统需求。

本文所采用的RBAC模型包括用户(USERS)、角色( ROIES)和权限(PRMS)等3类实体集合。

三者之间的逻辑关系如图1所示。

每个角色至少具备一个权限,每个用户至少扮演一个角色;可以对两个完全不同的角色分配完全相同的访问权限;需要强调的是,将用户和许可权进行分离,使得彼此相互独立,它们之间是多对多的关系,这种关系将使得模型具备足够的灵活性以适应不同的系统需求。

基于RBAC模型的权限管理系统的设计和实现

基于RBAC模型的权限管理系统的设计和实现摘要:提出了基于RBAC模型的权限管理系统的设计和实现方案.介绍了采用的J2EE架构的多层体系结构设计,阐述了基于角色的访问控制RBAC模型的设计思想,并讨论了权限管理系统的核心面向对象设计模型,以及权限访问、权限控制和权限存储机制等关键技术.关键词:权限管理系统;角色;访问控制;RBAC模型;J2EE;LDAP0 引言管理信息系统是一个复杂的人机交互系统,其中每个具体环节都可能受到安全威胁。

构建强健的权限管理系统,保证管理信息系统的安全性是十分重要的.权限管理系统是管理信息系统中可代码重用性最高的模块之一。

任何多用户的系统都不可避免的涉及到相同的权限需求,都需要解决实体鉴别、数据保密性、数据完整性、防抵赖和访问控制等安全服务(据ISO7498—2).例如,访问控制服务要求系统根据操作者已经设定的操作权限,控制操作者可以访问哪些资源,以及确定对资源如何进行操作。

目前,权限管理系统也是重复开发率最高的模块之一.在企业中,不同的应用系统都拥有一套独立的权限管理系统。

每套权限管理系统只满足自身系统的权限管理需要,无论在数据存储、权限访问和权限控制机制等方面都可能不一样,这种不一致性存在如下弊端:a)系统管理员需要维护多套权限管理系统,重复劳动。

b)用户管理、组织机构等数据重复维护,数据一致性、完整性得不到保证。

c)由于权限管理系统的设计不同,概念解释不同,采用的技术有差异,权限管理系统之间的集成存在问题,实现单点登录难度十分大,也给企业构建企业门户带来困难。

采用统一的安全管理设计思想,规范化设计和先进的技术架构体系,构建一个通用的、完善的、安全的、易于管理的、有良好的可移植性和扩展性的权限管理系统,使得权限管理系统真正成为权限控制的核心,在维护系统安全方面发挥重要的作用,是十分必要的.本文介绍一种基于角色的访问控制RBAC(Role—Based policies Access Control)模型的权限管理系统的设计和实现,系统采用基于J2EE架构技术实现.并以讨论了应用系统如何进行权限的访问和控制。

基于rbac的网络访问控制系统建模与实现

基于RBAC的网络访问控制系统建模与实现摘要随着计算机网络的飞速发展,通过网络共享和交换信息已经成为人们日常生产和生活的重要方面,但是随之而来的是用户信息的安全问题,如何保证用户的个人信息和服务器资源不被非法用户窃取和使用成为一项非常重要的工作。

在金融、政府和科研机构等对信息安全有较高要求的用户中,他们面临着机密信息通过网络被非法用户获得,以及网络资源被非法使用的严重威胁,急切希望一种方法能够守卫住他们的重要信息资源,关于网络访问控制的研究就是在这样的背景下开始的。

本论文以Internet中的网络访问控制模型与方法为研究对象,围绕如何建立一种高效,安全的网络访问控制系统展开研究。

首先,介绍本文使用的基本访问控制模型:基于角色的访问控制模型(Role-based Access Control),以及如何在这个模型的基础上通过对相应元素进行修改,建立一个网络访问控制模型,同时讨论了不同的策略语言对RBAC模型的表达能力。

然后,研究了RBAC模型中的安全管理问题,即系统状态的改变对安全性的影响。

重点研究了角色结构的变化对系统安全性的影响,为了解决这类问题,本文设计一种算法将这个问题转化为模型检测的方法,并通过现有的模型检测软件自动的解决这个问题。

接着,在上面研究的基础上,选取了目前网络上最重要的服务之一:WEB服务,设计了一种针对WEB服务的网络访问控制系统。

最后,对网络访问控制技术和RBAC模型研究进行了展望,阐述了其发展方向。

关键词:网络访问控制,RBAC模型,安全性验证,通信系统MODELING AND DESIGN NETWORK ACCESS CONTROL SYSTEM BASED ON RBACABSTRACTWith the rapid development of computer network, it has become an important aspect that people share and exchange information through network in their living and working days. At the same time, the security about user’s information, that’s how to protect user’s personal information and netwok server’s resource from being stolen by illegal users, is a very important work. Customers who need high level security, such as financial organization, government, and research institutes, face a crucial situation and need a tool to protect their important information. The research of netwotk access control method is then presented to fulfill this requirement.The thesis takes network access control model and method as its object,and mainly discusses how to establish an effiencient and secure network access control system. Firstly, it demonstrates role based access control model, which is the basic access control model in this thesis, and how to change the element in this model to suit network environment, at the same time, discuss different policy language and their expressing abilty for RBAC model. Secondly, the security analysis problem in RBAC model which analysis the security impact when system state changes is studied.We mainly concern the security analysis problem when role hierarchy changes. In order to solve this problem, an algorithm of converting this problem to a model checking formalism is designed, by using any model checking tool, this problem can be solved effectively. Thirdly, based on the research mentioned above, a network access control system on WEB service is designed, because WEB service is one of the most important applications in network now. Finally, the thesis evaluates and comments on the research domain of the network access control, giving an illustrative description of the ideology that leads the way.KEY WORDS: Network Access Control, RBAC Model, Security Verification, Communication System.专有缩略词对照表缩略词英文全称ARBAC Administrative Role based Access controlDAC Discretionary Access ControlGTRBAC Generalized Temporal Roleb ased Access ControlMAC Mandatory Access ControlOWL Web Ontology LanguageSpace PSPACE Polynomial RBAC Role based Access ControlRRA-SAP Role-Role Administrative Security Analysis ProblemProblem SAP SecurityAnalysisSOAP Simple Object Access Protocol目录第一章绪论 (1)1.1 研究背景 (1)1.1.1 网络中的信息安全 (1)1.1.2 研究的意义 (2)1.2 论文的主要研究内容 (3)1.2.1 基于RBAC的网络访问控制模型 (3)1.2.2 RBAC系统安全性分析 (3)1.2.3 设计基于RBAC的WEB服务访问控制系统 (4)1.3 文章的安排 (4)第二章国内外相关领域的研究现状 (5)2.1 基于角色的访问控制模型的概念 (5)2.1.1 RBAC引用模型 (5)2.1.2 RBAC方法说明 (6)2.1.3 RBAC模型的分类 (7)2.1.4 RBAC模型的优势 (8)2.2 RBAC模型的研究现状 (9)2.2.1 RBAC模型的改进 (9)2.2.2 RBAC模型在网络上的应用 (10)2.2.3 RBAC策略语言的研究 (11)2.2.4 RBAC相关算法的研究 (12)2.3 本章小结 (13)第三章基于RBAC的网络访问控制模型 (14)3.1 模型主体框架 (14)3.2 网络特性模型 (15)3.2.1 用户认证 (16)3.2.2 Session的管理 (18)3.3 RBAC系统模型 (19)3.3.1 RBAC系统模型表示 (20)3.3.2 用RBAC模型实现强制访问控制 (21)3.3.3 RBAC策略表示 (24)3.4 本章小结 (30)第四章基于RBAC的访问控制系统安全性分析 (31)4.1 RRA-SAP问题 (31)4.1.1 问题定义 (32)4.1.2 RRA-SAP问题的计算复杂度 (33)4.1.3 基于模型的安全性验证 (35)4.1.4 实验测试 (39)4.2 URA-SAP问题 (43)4.2.1 问题定义 (43)4.2.2 基于模型的安全性验证 (44)4.2.3 实验测试 (46)4.3 本章小结 (49)第五章基于RBAC的WEB服务访问控制系统的设计 (50)5.1 重要网络协议介绍 (50)5.2 网络模块设计 (52)5.2.1 网络访问控制基本结构 (52)5.2.2 安全标签的传输 (53)5.3 RBAC系统模块设计 (56)5.4 本章小结 (57)第六章总结与展望 (58)参考文献 (60)致谢 (65)攻读学位期间发表的学术论文 (66)第一章绪论随着计算机和通信技术的发展,计算机网络通信已经渗透到人们的生活和工作的各个方面。

基于角色的访问控制(RBAC)权限管理

基于⾓⾊的访问控制(RBAC)权限管理 RBAC(Role-Based Access Control,基于⾓⾊的访问控制),就是⽤户通过⾓⾊与权限进⾏关联。

简单地说,⼀个⽤户拥有若⼲⾓⾊,每⼀个⾓⾊拥有若⼲权限。

这样,就构造成“⽤户-⾓⾊-权限”的授权模型。

在这种模型中,⽤户与⾓⾊之间,⾓⾊与权限之间,⼀般者是多对多的关系。

在系统访问中,最终判断的是当前⽤户拥有哪些权限,以使⽤相关的权限进⾏业务处理。

在RBAC中,共有⽤户、部门、权限、⾓⾊四个概念,部门是⽤户的集合,⾓⾊是权限的集合;⽤户可以拥有不同的权限和⾓⾊,部门也可以拥有不同的权限和⾓⾊;权限拥有上下级关系,并且在系统中可以有业务权限与数据权限两类;部门拥有上下级关系,此设计⽅式没有对权限进⾏继承;部门和⽤户是⼀对多的关系,⼀个部门中可以有多个⽤户,⼀个⽤户只允许属于⼀个部门。

数据表结构如下: 1.⽤户表表名:t_user字段名称字段类型主外键是否必填备注user_id varchar(32)主键必填主键login_name varchar(255)必填登录⽤户名login_pass varchar(255)必填密码org_id varchar(32)外键必填所属机构IDuser_name varchar(255)必填真实姓名user_phone varchar(255)电话号码user_email varchar(255)Emailcreate_date varchar(10)必填创建⽇期create_time varchar(8)必填创建时间create_user varchar(32)外键必填创建⼈ 2.机构表表名:t_organization字段名称字段类型主外键是否必填备注org_id varchar(32)主键必填主键org_name varchar(255)必填机构名称org_code varchar(255)机构编码org_header varchar(255)机构负责⼈parent_id varchar(32)表内外键必填上级机构ID,根机构的ID为空create_date varchar(10)必填创建⽇期create_time varchar(8)必填创建时间create_user varchar(32)外键必填创建⼈ 3.权限表表名:t_right字段名称字段类型主外键是否必填备注right_id varchar(32)主键必填主键right_name varchar(255)必填权限名称right_code varchar(255)权限编码parent_id varchar(32)表内外键必填⽗权限ID, 根权限的ID为空create_date varchar(10)必填创建⽇期create_time varchar(8)必填创建时间create_user varchar(32)外键必填创建⼈ 4.⽤户权限关系表表名:t_user_right字段名称字段类型主外键是否必填备注ur_id varchar(32)主键必填主键user_id varchar(32)外键必填⽤户IDright_id varchar(32)外键必填权限ID 5.机构权限关系表表名:t_org_rigth字段名称字段类型主外键是否必填备注or_id varchar(32)主键必填主键org_id varchar(32)外键必填机构IDright_id varchar(32)外键必填权限ID 6.⾓⾊表表名:t_role表名:t_role字段名称字段类型主外键是否必填备注role_id varchar(32)主键必填主键role_name varchar(255)必填⾓⾊名称create_date varchar(10)必填创建⽇期create_time varchar(8)必填创建时间create_user varchar(32)外键必填创建⼈ 7.⽤户⾓⾊关系表表名:t_user_role字段名称字段类型主外键是否必填备注ur_id varchar(32)主键必填主键user_id varchar(32)外键必填⽤户IDrole_id varchar(32)外键必填⾓⾊ID 8.机构⾓⾊关系表表名:t_org_role字段名称字段类型主外键是否必填备注or_id varchar(32)主键必填主键org_id varchar(32)外键必填机构IDrole_id varchar(32)外键必填⾓⾊ID 9.⾓⾊权限关系表表名:t_role_right字段名称字段类型主外键是否必填备注rr_id varchar(32)主键必填主键role_id varchar(32)外键必填⾓⾊IDright_id varchar(32)外键必填权限ID。

RBAC基于角色的权限访问控制

RBAC基于角色的权限访问控制JunChow520172019.05.06 01:30:57字数 3,819阅读 3,819在20世纪90年代期间,大量专家学者和研究单位对RBAC (Role-Based Access Control)的概念进行了深入研究,先后提出了许多类型的RBAC模型,其中以美国George Mason大学信息安全技术实验室(LIST)提出的RBAC96模型最具系统性,并得到普遍的公认。

传统的权限分配的方式是将用户与权限绑定,也就是直接将权限绑定到用户身上,例如之前盛行的ACL模型。

这种做法的缺陷在于效率低下,设置权限时没有统一的标准。

当用户量过多时,操作复杂麻烦。

在RBAC中需要对系统的所有资源进行权限控制,系统资源可以简单地概括为静态资源(功能操作、数据列)和动态资源(数据),也分别称为对象资源和数据资源。

RBAC的目标是对系统中所有对象资源和数据资源进行权限控制。

RBAC是什么RBAC基于角色的访问控制是用户通过角色与权限进行关联,为什么不直接给用户分配权限呢?简单来说,一个用户拥有多个角色,每个角色拥有若干权限。

这样就构成了“用户-角色-权限”的授权模型。

在这个模型中,用户与角色、角色与权限之间是多对多的关系。

RBAC角色是什么呢?角色可以理解为一定数量的权限的集合,也就是权限的载体。

当用户数量越来越大的时候,就需要为用户分组,每个用户组内拥有不同的用户,除了可以给用户授权外,也可以给用户组授权。

如此一来,用户拥有的所有权限就是用户个人拥有的权限与该用户所在用户组拥有的权限之和。

用户组用户组与角色有何区别呢?用户组是用户的集合,但不是权限的集合。

角色同时具有用户集合和权限集合的概念,角色是把两个集合联系在一起的中间媒介。

如果用户组的权限和成员仅能被系统安全员修改的话,用户组的机制是非常接近于角色的概念的。

角色也可以在用户组的基础上实现,这有利于保持原有系统中的控制关系。

前端框架技术中的用户权限控制与访问控制方法

前端框架技术中的用户权限控制与访问控制方法在前端框架技术中,用户权限控制与访问控制方法扮演着关键的角色。

随着Web应用程序的发展和复杂性的增加,保护用户数据的安全性成为了前端开发人员的重要任务之一。

本文将介绍一些常见的用户权限控制与访问控制方法,帮助前端开发人员确保数据的安全性。

一、用户权限控制:1. 角色基础的权限控制(RBAC):RBAC是一种常见的用户权限控制方法。

该方法基于角色的概念,将用户分配到不同的角色,并为每个角色分配相应的权限。

通过这种方式,可以实现对用户进行灵活而细粒度的权限管理。

2. 基于访问控制列表(ACL)的权限控制:ACL是另一种常用的权限控制方法。

ACL通过为每个资源定义访问控制列表,指定该资源可被哪些用户或用户组所访问。

这种方法控制了对于资源的访问权限,使得只有被授权的用户才能对资源进行操作。

3. 基于属性的权限控制(ABAC):ABAC是一种灵活且强大的权限控制方法。

该方法基于资源的属性和用户的属性,动态地决定用户是否有权访问某个资源。

ABAC可以根据用户的角色、类别、位置等属性进行访问控制的决策,从而实现个性化的权限管理。

二、访问控制方法:1. 跨域资源共享(CORS):在前端开发中,由于浏览器的同源策略限制,跨域访问其他域的资源将会受到限制。

为了解决这个问题,可以使用CORS技术来实现资源的跨域访问。

通过在服务端设置相应的响应头,允许特定的域名访问资源,从而实现跨域资源共享。

2. JSON Web令牌(JWT):JWT是一种用于认证和授权的安全传输方式。

在前端开发中,可以使用JWT来验证用户的身份和权限。

JWT通过在用户登陆后生成一个令牌,并将其存储在客户端,识别用户身份和权限。

前端通过发送该令牌作为身份验证的凭证,从而与后端进行交互。

3. 单点登录(SSO):SSO是一种常见的身份验证方法,允许用户只需登录一次,便可在多个应用程序中使用同一套身份验证凭证。

前端开发人员可以使用SSO技术来实现用户在多个应用程序之间的无缝切换,并确保用户只需登录一次即可访问所有应用程序。

thinkPHP的RBAC权限管理

thinkPHP的RBAC权限管理如何进行think的rbac权限管理呢?下面是由店铺为大家整理的thinkPHP的RBAC权限管理,喜欢的可以收藏一下!了解更多详情资讯,请关注应届毕业生网!thinkPHP的RBAC权限管理:thinkphp自带一个权限类:RBAC.class.php,里面有生成表的create table语句,也就是它的数据库设计,还有一些方法,比如getAccessList(),可以根据管理员ID号获得权限节点。

1、涉及到的表有五个,为了方便理解,可以总结为:用户表(user):顾名思义,就是用户了,比如admin、张三、李四、王五角色表(role):顾名思义,就是定义好的角色,比如财务管理员、文章管理员、产品管理员用户角色关系表(user_role):顾名思义,就是将用户和角色对应起来的表,看它的表结构,只有role_id(角色id)和user_id(用户id)两个字段角色节点表(access):权限控制,也叫权限表,就是该角色(role)能控制哪些节点(node)。

level字段对应node表的level字段。

这样就好理解了,其实就是用户、角色、节点三块。

先定义某个角色有权操纵某些节点,就是role表(角色)和node表(节点)和access表(权限)三个表的关系,这是核心部分,access又是核心中的核心。

然后,用户表可以单独和角色表挂钩,这就是user表和role表和user_role表的关系。

这样,就间接定义了哪些用户可以操纵哪些节点(模块)。

2、实际运行的时候,用户的所有可以操作的节点,可以记录到session当中,比如在初始化方法中写下这一句:$_SESSION[‘rbac’]=RBAC::getAccessList($adminId);这样打印session的时候,可以看到[rbac] => Array([ADMIN] => Array([INFORMATION] => Array([ADD] => 1[MODIFY] => 2[DEL] => 3)[PRODUCT] => Array(...)类似这样的数组结构。

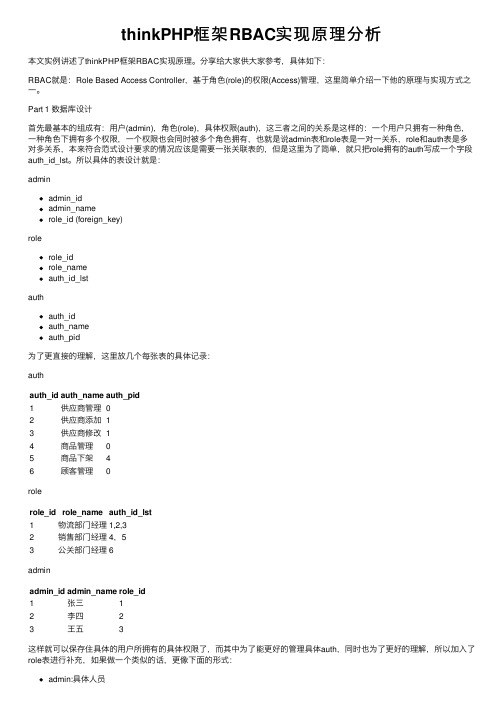

thinkPHP框架RBAC实现原理分析

thinkPHP框架RBAC实现原理分析本⽂实例讲述了thinkPHP框架RBAC实现原理。

分享给⼤家供⼤家参考,具体如下:RBAC就是:Role Based Access Controller,基于⾓⾊(role)的权限(Access)管理,这⾥简单介绍⼀下他的原理与实现⽅式之⼀。

Part 1 数据库设计⾸先最基本的组成有:⽤户(admin),⾓⾊(role),具体权限(auth),这三者之间的关系是这样的:⼀个⽤户只拥有⼀种⾓⾊,⼀种⾓⾊下拥有多个权限,⼀个权限也会同时被多个⾓⾊拥有,也就是说admin表和role表是⼀对⼀关系,role和auth表是多对多关系,本来符合范式设计要求的情况应该是需要⼀张关联表的,但是这⾥为了简单,就只把role拥有的auth写成⼀个字段auth_id_lst。

所以具体的表设计就是:adminadmin_idadmin_namerole_id (foreign_key)rolerole_idrole_nameauth_id_lstauthauth_idauth_nameauth_pid为了更直接的理解,这⾥放⼏个每张表的具体记录:authauth_id auth_name auth_pid1供应商管理02供应商添加13供应商修改14商品管理05商品下架46顾客管理0rolerole_id role_name auth_id_lst1物流部门经理1,2,32销售部门经理4,53公关部门经理6adminadmin_id admin_name role_id1张三12李四23王五3这样就可以保存住具体的⽤户所拥有的具体权限了,⽽其中为了能更好的管理具体auth,同时也为了更好的理解,所以加⼊了role表进⾏补充,如果做⼀个类似的话,更像下⾯的形式:admin:具体⼈员role:部门auth:具体所需要的权限同⼀个部门的⼈,所需要的权限基本是相同的,所以可以使⽤⼀个role进⾏统⼀管理。

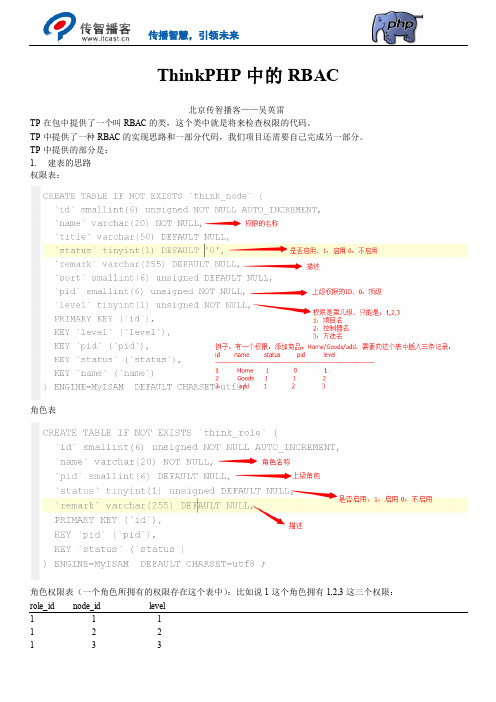

Thinkphp中的RABC使用(传智播客)

ThinkPHP中的RBAC北京传智播客——吴英雷TP在包中提供了一个叫RBAC的类,这个类中就是将来检查权限的代码。

TP中提供了一种RBAC的实现思路和一部分代码,我们项目还需要自己完成另一部分。

TP中提供的部分是:1.建表的思路权限表:角色表角色权限表(一个角色所拥有的权限存在这个表中):比如说1这个角色拥有1,2,3这三个权限:role_id node_id level1 1 11 2 21 3 3管理员表(自己建)管理员所在角色表(一个管理员可以同时属于多个角色,如:1管理员同时属于1,2两个角色:role_id user_id1 12 12.检查一个管理员是否有某个权限的代码(读这些表的代码)TP中的rbac类中提供了哪几个方法:说明:这个类中所有的方法都是静态的,那么就是说将来用时不需要new 这个类的对象,如果要调用一个方法直接:\Think\Rbac:方法名();a.authenticate($where):查询一个管理员的详细信息b.saveAccessList($userId):取出一个管理员所有的权限并存到SESSION中c.checkAccess:当前这个操作是否需要验证权限,因为我们可以设置哪些模块不需要验证d.checkLogin:判断当前管理员有没有登录e.AccessDecision(*):根据数据库中的数据验证当前用户有没有操作当前方法的权限,执行任何操作之前先调用这个方法f.getAccessList:根据管理员的ID查询数据库取出所有的权限i.原理:1.先取出一个管理员能访问的所有的模块是什么b)再循环所有可以访问的控制器:判断如果控制器叫PUBLIC那么所有的直接可以访问c)再循环所有非PUBLIC的控制器,取出这个控制器中所有可以访问的方法说明2:如果要用这个类还需要在配置文件中添加几个配置项:ER_AUTH_MODEL : 管理员模块的名字,如:User实际操作:如何实现TP中的验证:只需在任何操作之前先调用AccessDecision方法即可。

ThinkPHP权限详解

ThinkPHP权限详解前些天用ThinkPHP做东西涉及到权限问题,就去读了一下它的代码,整理文档和大家分享一下。

注:本次采用ThinkPHP 2.1 最新版本,2.0的同样试用,再往前的版本我就没有看过了。

Lib\Action 目录下的Public文件,里面的checkLogin()方法(验证登陆)里已经开始为后面的权限问题做准备。

超级管理员拥有无上权力,在这里就已经对超级管理员做了标识(后面会用到),代码如下:f($authInfo['account']=='admin') {$_SESSION['administrator'] = true;}// 缓存访问权限(checkLogin方法的最后调用saveAccessList 方法获取并缓存用户权限)RBAC::saveAccessList();上面一步如果顺利则提示登陆成功并要跳转页面了,下面我们继续看saveAccessList()的逻辑。

saveAccessList方法在Lib\ORG目录下RBAC.class.php文件里,登陆时checkLogin方法有导入这个文件。

static function saveAccessList($authId=null){if(null===$authId) $authId = $_SESSION[C('USER_AUTH_KEY')];// 如果使用普通权限模式,保存当前用户的访问权限列表// 对管理员开发所有权限//USER_AUTH_TYPE代表ThinkPHP 权限的两种认证方式//2即时模式是指即时修改用户权限即时生效//1即时修改权限,修改完成后用户仍在系统中的话不生效。

下次登陆时才会生效//如果不是管理员权限认证也不是即时生效就会去获取用户权限并缓存//百度用户webrest首发if(C('USER_AUTH_TYPE') !=2 && !$_SESSION[C('ADMIN_AUTH_KEY')] )$_SESSION['_ACCESS_LIST'] = RBAC::getAccessList($authId);return ;}getAccessList()方法会去数据库查询用户的权限,返回权限数组。

php rbac高级用法-概述说明以及解释

php rbac高级用法-概述说明以及解释1.引言1.1 概述:PHP RBAC(Role-Based Access Control)是一种基于角色的权限控制模型,通过将用户的访问权限与角色关联起来,实现对系统资源的有效管理和保护。

RBAC在Web应用程序的开发中扮演着重要角色,可以提高系统的安全性和可维护性。

本文将探讨PHP RBAC的高级用法,包括如何设计灵活的权限管理系统、如何实现多级角色继承、如何结合RBAC和其他安全机制等内容。

通过深入研究RBAC的高级应用,读者可以更好地理解和应用RBAC模型,提升系统的安全性和用户体验。

在接下来的章节中,我们将介绍PHP RBAC的基本概念和原理,探讨RBAC在实际项目中的应用场景,以及总结RBAC在系统开发过程中的重要性和展望未来的发展方向。

通过全面了解RBAC的高级用法,读者可以更好地应用RBAC模型,提高系统的权限管理水平和用户的使用体验。

1.2 文章结构文章结构部分的内容如下:文章结构部分主要介绍了整篇文章的组织结构和内容安排。

本文以"php rbac高级用法"为主题,分为引言、正文和结论三个部分。

在引言部分,我们将首先对文章的主题进行概述,说明文章的重要性和研究价值。

然后介绍文章的结构和各部分的内容安排,为读者提供整体的了解。

在正文部分,我们将会详细介绍PHP RBAC的基本概念和原理,然后探讨RBAC的高级用法和技巧。

最后,我们将分析RBAC在实际项目中的应用场景,并给出相应的案例和实践经验。

在结论部分,我们将对整篇文章进行总结,强调RBAC在权限管理中的重要性和必要性。

同时,我们还将展望未来RBAC技术的发展方向,为相关领域的研究和实践提供参考和启示。

1.3 目的:本文的目的是探讨PHP RBAC 在权限管理中的高级用法,进一步深入了解RBAC 在实际项目中的应用场景。

通过分析和比较不同的RBAC 高级用法,为开发人员提供更多灵活的权限管理方案,提高系统的安全性和可维护性。

基于Django框架的权限组件rbac实例讲解

基于Django框架的权限组件rbac实例讲解1.基于rbac的权限管理RBAC(Role-Based Access Control,基于⾓⾊的访问控制),就是⽤户通过⾓⾊与权限进⾏关联。

简单地说,⼀个⽤户拥有若⼲⾓⾊,⼀个⾓⾊拥有若⼲权限。

这样,就构造成“⽤户-⾓⾊-权限”的授权模型。

在这种模型中,⽤户与⾓⾊之间,⾓⾊与权限之间都是多对多的关系。

简单的模型图⽰如下:2.Rbac组件的基本⽬录结构:3.按照写的流程,来讲解rbac组件中的各个部分,以及功能,3.1 models数据库表设计(models.py)。

为了在前端页⾯实现2⽅⾯的控制,还需要引⼊两个表菜单menu和分组group:1.在⼀个页⾯,当前⽤户的权限,例如是否显⽰添加按钮、编辑、删除等按钮;2.左侧菜单栏的创建。

所以⼀共是5个类,7张表,详细model请看下边代码。

models.py# models.pyfrom django.db import modelsclass Menu(models.Model):'''页⾯中的菜单名'''title = models.CharField(max_length=32)class Group(models.Model):'''权限url所属的组'''caption = models.CharField(verbose_name='组名称',max_length=32)menu =models.ForeignKey(verbose_name='组所属菜单',to='Menu',default=1) # 组所在的菜单class Meta:verbose_name_plural = 'Group组表'def __str__(self):return self.captionclass User(models.Model):"""⽤户表"""username = models.CharField(verbose_name='⽤户名',max_length=32)password = models.CharField(verbose_name='密码',max_length=64)email = models.CharField(verbose_name='邮箱',max_length=32)roles = models.ManyToManyField(verbose_name='具有的所有⾓⾊',to="Role",blank=True)class Meta:verbose_name_plural = "⽤户表"def __str__(self):return ernameclass Role(models.Model):"""⾓⾊表"""title = models.CharField(max_length=32)permissions = models.ManyToManyField(verbose_name='具有的所有权限',to='Permission',blank=True)class Meta:verbose_name_plural = "⾓⾊表"def __str__(self):return self.titleclass Permission(models.Model):"""权限表"""title = models.CharField(verbose_name='标题',max_length=32)url = models.CharField(verbose_name="含正则URL",max_length=64)is_menu = models.BooleanField(verbose_name="是否是菜单")code = models.CharField(verbose_name='url代码',max_length=32,default=0) # 路径对应的描述名称group = models.ForeignKey(verbose_name='所属组',to='Group',null=True,blank=True) # 所属组class Meta:verbose_name_plural = "权限表"def __str__(self):return self.titlemodel3.2 service中的init_permission.py功能:在⽤户登录成功的时候,在session中写⼊两个内容:1.拿到当前⽤户的权限url(code信息);2.拿到当前⽤户的可以做菜单的url信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RBAC 用英文解释的话就是-------Role-Based Access Control !用中文来说就是-----------基于角色的权限访问控制,是用来控制有用户组的权限就对了,有的用户组的用户可以添加,但是有的用户组的用户却可以,就是这样一个简单的东西例子:在现实生活中会遇见这种情况,一个营业人员能进行一些操作,但是输入错误或者是一些特殊情况之下,会叫“经理”,因为自己营业人员的权限不够,这个时候,经理就会拿着自己的IC卡,然后输入密码,该营业员就能够进行相应的操作了。

类似月这样一种两个省份登录进行认证才能进行的操作,目前在在ThinkPHP版本中,还是不能够实现的。

如果想使用这样的功能,只有大家自己写一个操作类或者是ThinkPHP进行修改或者是扩展了。

RBAC需要用到的表和字段:我们先来了解一个RBAC需要用到的数据表。

将建立一个五张表。

分别是:1.用户表(包含三个字段用户编号,用户名和用户密码)2.用户组表(用户组编号和名字)3.用户与组的对应关系表(组编号和用户编号)4.节点表(节点编号,名字,注释,父路径编号,等级)(注:这个表很容易将人搞晕)5.权限表(组编号,节点编号,父路径编号,等级)((ThinkPHP 1.5)基于RBAC的权限访问控制-实例解析ThinkPHP 1.5)基于RBAC的权限访问控制-实例解析常规的方式是通过设置'USER_AUTH_ON'=>true,来自动开启RBAC权限控制,这样的做法是会在App的初始化过程中进行权限认证和决策,但是有些情况下这样的设计并无法满足有些应用的特殊设计和定制需要。

而我们可以用另外一种方式来手动进行认证判断,做法就是在一个公共的Action初始化方法里面进行权限认证判断。

这种情况我们无需开启用户认证的开关,相当于和我们传统的权限控制模式有点类似。

下面要用到的基础知识:C方法用于快速获取和修改配置参数public function _initialize() {import('ORG.RBAC.RBAC');// 检查认证if(RBAC::checkAccess()) { //检查当前操作是否需要认证//检查认证识别号if(!$_SESSION[C('USER_AUTH_KEY')]) {//如果session中没有以'USER_AUTH_KEY'为键值的数组,就跳转到认证网关redirect(PHP_FILE.C('USER_AUTH_GATEWAY'));}// 检查权限if(!RBAC::AccessDecision()) {$this->error('没有权限!');}}parent::_initialize();//此句导致任何地址都会跳转到本函数}在没有登录的情况下输入任何地址都会跳转到我们设置的认证网关,也就是Public模块的login操作。

登录后提交验证操作地址是/Public/CheckLogin,那么我们可以在Public模块的checkLogin操作方法中采用如下方式进行认证:<?php// 生成认证Map条件// 这里使用用户名、密码和状态的方式进行认证$map = array();$map["account"] = $_POST['name'];$map["password"] = $_POST['password'];$map["status"] = 1;// 进行委托认证$authInfo = RBAC::authenticate($map); //默认使用User表来验证if(false === $authInfo){$this->error('登录失败,请检查用户名和密码是否有误!');}else{// 设置认证识别号$_SESSION[C('USER_AUTH_KEY')] = $authInfo['id']; //写入session//获取并保存用户访问权限列表RBAC::saveAccessList();// 登录成功,页面跳转$this->success('登录成功!');}?>这段代码或许是我们唯一需要在Action里面手动添加的代码,剩下的权限认证工作都由框架来自动完成。

其实在这个例子里面,因为我们使用的是数据库方式的认证,所以看起来我们不使用$authInfo = RBAC::authenticate($map);一样也可以通过数据库的查询来进行登录检查,那为什么要使用RBAC::authenticate方法进行统一认证呢?原因很简单,当我们要使用其他委托认证方式的时候,可以无需修改代码,而直接修改配置文件就可以了。

这里的authenticate默认是使用User模型进行认证,如果你的模型不是UserModel而是MemberModel,那么需要修改为:// 进行委托认证$authInfo = RBAC::authenticate($map,'Member');这里的Member并不是指数据表名称,而是你的模型名称,不要混淆了。

在这里系统对超级管理员的身份做了判断:if($authInfo['account']=='admin') {// 管理员不受权限控制影响$_SESSION['administrator'] = true;}所以,当我们使用admin帐号登录的时候,就绕过了权限认证,因此可以进行所有的操作。

这样做的目的,也是为了防止我们在授权错误后,仍然可以进入系统。

我们首先要在节点管理里面添加需要进行权限管理的项目、模块和操作节点。

只有定义的节点才能进行授权,并且默认情况下,如果访问了一个没有定义的模块或者操作,会认为是没有权限。

我们按照顺序在节点管理里面分别添加项目、模块和操作,并且我们把一些公共的操作定义到了Public模块里面,这个和我们后面的授权也有关系。

操作步骤:首先:定义项目节点,这里我们要用项目的名称,这个例子的项目名称是RbacAdmin。

其次:从项目节点点击进入后,添加项目所属的模块节点(节点就是Action类) 例如:数据管理对应 FormAction用户管理对应 UserAction权限管理对应 GroupAction节点管理对应 NodeAction默认模块对应 IndexAction公共模块对应 PublicAction注意名称要要类名一致,否则权限控制就不会起作用。

为了授权的简单起见,我们就把所有的操作放到Public模块里面定义,如果你不需要对各个模块的相同操作分别授权的话,这是一种方便的方法,否则你可能需要在各个模块下面都重复定义类似新增和插入的操作。

下面是我们在后台管理要用到的操作方法,我们全部定义在Public模块下面:添加完所有的节点后,我们就需要对用户组进行权限的授权了,我们选择权限管理,在里面添加了两个权限组:管理员组和普通用户组。

然后选择右边的操作区域的授权,进行组的授权,和添加节点的顺序一样,分别完成对项目、模块和操作的授权。

对项目授权对项目下面的模块授权对模块的操作授权用户组的权限授权完成后,我们就需要把相关的用户放到某个组里面,让这些用户真正具有一定的权限。

在权限组的列表中,我们选择操作区域的用户列表进入。

如果把某个用户加入了多个不同的组,那么他就会叠加所有组的权限。

我们对三个用户设置了不同的权限,分别是:admin 超级管理员权限:可以访问所有操作leader 管理员组:可以访问默认模块、公共模块、用户管理和数据管理,并且具有这些模块的所有的操作权限。

test 普通用户组:只能访问默认模块、公共模块和数据管理,并且只有列表、增加和编辑三个操作的权限。

下面我们就来实际看下ThinkPHP的RBAC权限控制的效果,我们分别用三种不同身份登录后可以看到的不同的菜单导航:超级管理员的管理菜单管理员组的管理菜单普通用户组的管理菜单关于动态菜单的控制,可以参考上面的相关代码,其实是把我们在节点管理中授权的模块根据用户权限的不同动态显示出来而已。

如果某个用户同时具有两个组的权限,那么就可以看到两个组的管理菜单。

假设我们用leader帐号登录,但是却想输入节点管理的操作URL地址来试图绕过权限直接访问http://localhost/rbacadmin/index.php/Node/由于节点管理和权限管理这两个模块并没有授权给管理员组,所以leader帐号当然也就没有这个模块的操作权限,因此会提示下面的错误页面:同样,当我们用test帐号登录,并且对数据管理中的数据进行禁用操作的时候,也会提示没有权限,因为我们并没有给普通用户组授予禁用操作的权限。

示例中涉及到RBAC认证的代码并不多,大部分工作都由系统的RBAC类库来完成了。

通常在最简单的模式下,我们只需要开启用户认证,并在用户认证的提交方法里面添加委托认证方法和获取权限列表信息就行了。

这样,一个完善的用户权限控制体系就完成了。

示例中的大部分代码都是用于权限的授权,这部分代码就不详细解析了,主要都是一些数据的存取操作和模板显示,更加详细的请参考示例中心的代码实例。