20160116北大APTECH网络工程师S2BENET5.02016年1月16日考试复习题及详细解答

2016北大软微经济类录取成绩

79 72 78 81 83 79 82 68 82 82 73 79 73 78 76 76 78 57 74 78 75 70 82 72 77 79 72 69 79 75 80 73 76 64 79 77 75 73 66 63 74 80 62 70 74 84 74 72 70 68

总分 数学三 微观经济学与计算机基础 146 124 424 数学三 微观经济学与计算机基础 140 132 412 数学三 微观经济学与计算机基础 136 130 410 数学三 微观经济学与计算机基础 127 125 403 数学三 微观经济学与计算机基础 119 129 403 数学三 微观经济学与计算机基础 135 126 410 数学三 微观经济学与计算机基础 133 123 408 数学三 微观经济学与计算机基础 140 123 403 数学三 微观经济学与计算机基础 125 123 406 数学三 微观经济学与计算机基础 128 126 403 数学三 微观经济学与计算机基础 138 124 399 数学三 微观经济学与计算机基础 115 119 385 数学三 微观经济学与计算机基础 135 121 400 数学三 微观经济学与计算机基础 137 130 413 数学三 微观经济学与计算机基础 131 126 398 数学三 微观经济学与计算机基础 119 133 392 数学三 微观经济学与计算机基础 125 124 399 数学三 微观经济学与计算机基础 132 124 384 数学三 微观经济学与计算机基础 114 132 384 数学三 微观经济学与计算机基础 114 128 398 数学三 微观经济学与计算机基础 129 122 401 数学三 微观经济学与计算机基础 121 125 383 数学三 微观经济学与计算机基础 102 128 384 数学三 微观经济学与计算机基础 120 127 388 数学三 微观经济学与计算机基础 132 125 400 数学三 微观经济学与计算机基础 139 101 386 数学三 微观经济学与计算机基础 125 124 386 数学三 微观经济学与计算机基础 135 119 384 数学三 微观经济学与计算机基础 118 122 384 数学三 微观经济学与计算机基础 112 124 385 数学三 微观经济学与计算机基础 119 118 392 数学三 微观经济学与计算机基础 125 119 388 数学三 微观经济学与计算机基础 122 125 385 数学三 微观经济学与计算机基础 127 121 382 数学三 微观经济学与计算机基础 138 119 404 数学三 微观经济学与计算机基础 123 123 382 数学三 微观经济学与计算机基础 120 128 390 数学三 微观经济学与计算机基础 129 120 388 数学三 微观经济学与计算机基础 124 129 378 数学三 微观经济学与计算机基础 131 128 387 数学三 微观经济学与计算机基础 144 107 389 数学三 微观经济学与计算机基础 109 113 371 数学三 微观经济学与计算机基础 121 121 373 数学三 微观经济学与计算机基础 116 122 378 数学三 微观经济学与计算机基础 113 120 374 数学三 微观经济学与计算机基础 113 117 384 数学三 微观经济学与计算机基础 112 109 366 数学三 微观经济学与计算机基础 115 121 376 数学三 微观经济学与计算机基础 102 124 358 数学三 微观经济学与计算机基础 107 123 371

中国互联网发展历史

1. 1986年,北京市计算机应用技术研究所实施的国际联网项目--中国学术网(Chinese Academic Network,简称CANET)启动,其合作伙伴是德国卡尔斯鲁厄大学(University of Karlsruhe)。

2. 1987年9月,CANET在北京计算机应用技术研究所内正式建成中国第一个国际互联网电子邮件节点,并于9月14日发出了中国第一封电子邮件:"Across the Great Wall we can reach every corner in the world.(越过长城,走向世界)",揭开了中国人使用互联网的序幕。

这封电子邮件是通过意大利公用分组网ITAPAC设在北京侧的PAD机,经由意大利ITAPAC和德国DATEX―P分组网,实现了和德国卡尔斯鲁厄大学的连接,通信速率最初为300bps。

3. 1988年初,中国第一个X.25分组交换网CNPAC建成,当时覆盖北京、上海、广州、沈阳、西安、武汉、成都、南京、深圳等城市。

4. 1988年12月,清华大学校园网采用胡道元教授从加拿大UBC大学(University of British Columbia)引进的采用X400协议的电子邮件软件包,通过X.25网与加拿大UBC大学相连,开通了电子邮件应用。

5. 1988年,中国科学院高能物理研究所采用X.25协议使该单位的DECnet 成为西欧中心DECnet的延伸,实现了计算机国际远程连网以及与欧洲和北美地区的电子邮件通信。

6. 1989年5月,中国研究网(CRN)通过当时邮电部的X.25试验网(CNPAC)实现了与德国研究网(DFN)的互连。

CRN的成员包括:位于北京的电子部第15研究所和电子部电子科学研究院、位于成都的电子部第30研究所、位于石家庄的电子部第54研究所、位于上海的复旦大学和上海交通大学、位于南京的东南大学等单位。

CRN提供符合X.400(MHS)标准的电子邮件、符合FTAM标准的文件传送、符合X.500标准的目录服务等功能,并能够通过德国DFN的网关与Internet沟通。

2018年新疆的单招学校有哪些

2018年新疆的单招学校有哪些

2018年新疆的单招学校有哪些?近两年经济面临转型,像很多电子厂都选择裁员,然而哪些人要被裁掉?被裁掉的显然是可以替换的普通工人,而拥有一技之长的技术人员却一般不会被裁掉。

现在只要不挑剔,其实找一份工作还是不难的,只是想工作比较轻松而且工资还比较高的话,就比较难了。

如今不是有能力就能有好的工作,还要看你所掌握的能力社会需不需要,21世纪是互联网时代,很多行业的岗位有限。

IT行业因为密切联系各个行业。

逐渐成了经济发展不可或缺的部分,其发展前景也因此势不可挡。

2016年,北大青鸟APTECH将继续发扬北大“勤奋、严谨、求实、创新”的精神,不断扩充课程产品体系,扩大服务范围,向更广泛人群提供更为优质的培训服务,继续领航中国职业教育,以期成为中国大型职业教育机构,培养职场精英!

对此北大青鸟学士后课程的推出也为大学生群体带来了福音,学士后课程下设JAVA、.NET、网络营销等几大技术方向,都是当下最流行的软件开发技术,课程内容前沿、教学方式灵活受到大学生雀替的广泛认可。

实际上,我们的经济社会现在还没有发展到那么高水平,所以学历太高的大学生我们也不需要那么多,因此造成了很多大学生普遍感到了自己有“高不成,低不就”的感觉。

所以,在初高中毕业后,选择职业技术学校,做一个技术人员反而是更多人的更好选择。

点击咨询。

北大青鸟 网络工程师 2.0 教学PPT、素材和视频演示

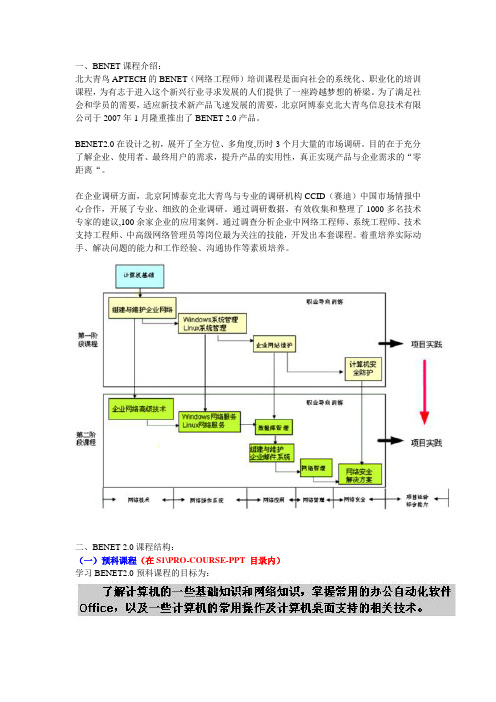

一、BENET课程介绍:北大青鸟APTECH的BENET(网络工程师)培训课程是面向社会的系统化、职业化的培训课程,为有志于进入这个新兴行业寻求发展的人们提供了一座跨越梦想的桥梁。

为了满足社会和学员的需要,适应新技术新产品飞速发展的需要,北京阿博泰克北大青鸟信息技术有限公司于2007年1月隆重推出了BENET 2.0产品。

BENET2.0在设计之初,展开了全方位、多角度,历时3个月大量的市场调研。

目的在于充分了解企业、使用者、最终用户的需求,提升产品的实用性,真正实现产品与企业需求的“零距离“。

在企业调研方面,北京阿博泰克北大青鸟与专业的调研机构CCID(赛迪)中国市场情报中心合作,开展了专业、细致的企业调研。

通过调研数据,有效收集和整理了1000多名技术专家的建议,100余家企业的应用案例。

通过调查分析企业中网络工程师、系统工程师、技术支持工程师、中高级网络管理员等岗位最为关注的技能,开发出本套课程。

着重培养实际动手、解决问题的能力和工作经验、沟通协作等素质培养。

二、BENET 2.0课程结构:(一)预科课程(在S1\PRO-COURSE-PPT 目录内)学习BENET2.0预科课程的目标为:本课程作为BENET2.0课程学习前的预备课程,主要是针对没有计算机基础的人员设置的,通过该课程的学习,学员可以掌握计算机的常用知识和操作,能够达到学习BENET2.0第一学期的入学要求。

预备课程共30学时,不涉及考试。

课程名称及相应的学时分布如下:(二)第一学期课程(在S1 目录内)BENET2.0第一学期的学期目标为:同时,第一学期为继续BENET2.0第二学期的学习打下良好的基础。

本学期共216学时,课程内容及相应的学时分布如下:在第一学期结束后,要求学员能够可以胜任以下就业目标:桌面支持、技术支持、小型企业的网络管理员、系统管理员。

(三)第二学期课程(在S2 目录内)BENET第二学期的学期目标为:本学期共292学时,课程内容及相应的学时分布如下:在第二学期结束后,学员能够实现以下就业目标:高级网络管理员、高级系统管理员、网络工程师、系统工程师、售前技术支持工程师、售后技术支持工程师。

蜜罐与蜜网技术介绍

蜜罐技术弱势

劳力/技术密集型 局限的视图 不能直接防护信息系统 带来的安全风险

17

北京大学计算机科学技术研究所

安全风险

发现蜜罐

黑客知道要避免进入哪些系统 向蜜罐反馈虚假、伪造的信息 消除蜜罐的指纹 蜜罐-反蜜罐技术:博弈问题! 期望黑客获得蜜罐的root权限 黑客会将其用作危害第三方的跳板 引入多层次的数据控制机制 人为分析和干预

团队协作

5

北京大学计算机科学技术研究所

网络攻防的不对称博弈

工作量不对称

攻击方:夜深人静, 攻其弱点 防守方:24*7*365, 全面防护 攻击方:通过网络扫描、探测、踩点对攻击目标 全面了解 防守方:对攻击方一无所知 攻击方:任务失败,极少受到损失 防守方:安全策略被破坏,利益受损

6

信息不对称

提供真实的操作系统和服务,而不是模 拟 可以捕获更丰富的信息 部署复杂,高安全风险 实例:ManTrap, Gen II蜜网

15

北京大学计算机科学技术研究所

蜜罐技术优势

高保真-高质量的小数据集

很小的误报率 很小的漏报率

捕获新的攻击及战术 并不是资源密集型 简单

16

北京大学计算机科学技术研究所

18

利用蜜罐攻击第三方

北京大学计算机科学技术研究所

蜜罐工具实例

DTK

Deception Toolkit (1997) by Fred Cohen Fred Cohen, A Framework for Deception.

2016年下半年网络规划师真题+答案解析(上午选择+下午案例+论文完整版)全国计算机人口

2016年下半年全国计算机软考网络规划师真题+解析上午选择题1、在嵌入式系统的存储结构中,存取速度最快的是(1)。

A. 内存B. 寄存器组C. FlashD. Cache答案:B在嵌入式系统的存储结构中,存取速度最快的是寄存器组,然后是Cache、内存和Flash。

2、ERP(Enterprise Resource Planning)是建立在信息技术的基础上,利用现代企业的先进管理思想,对企业的物流、资金流和(2)流进行全面集成管理的管理信息系统,为企业提供决策、计划、控制与经营业绩评估的全方位和系统化的管理平台。

在ERP系统中,(3)管理模块主要是对企业物料的进、出、存进行管理。

A. 产品B. 人力资源C. 信息D. 加工答案:C3 、A. 库存B. 物料C. 采购D. 销售答案:A4、项目的成本管理中,(4)将总的成本估算分配到各项活动和工作包上,来建立一个成本的基线。

A. 成本估算B. 成本预算C. 成本跟踪D. 成本控制答案:B5、()在软件开发机构中被广泛用来指导软件过程改进。

A. 能力成熟度模型(Capacity Maturity Model)B. 关键过程领域(Key Process Areas)C. 需求跟踪能力链(Traceability Link)D. 工作分解结构(Work Breakdown Structure)答案:A软件能力成熟度模型是一种对软件组织在定义、实施、度量、控制和改善其软件过程的实践中各个发展阶段的描述形成的标准。

6、软件重用是指在两次或多次不同的软件开发过程中重复使用相同或相似软件元素的过程。

软件元素包括(6)、测试用例和领域知识等。

A. 项目范围定义、需求分析文档、设计文档B. 需求分析文档、设计文档、程序代码C. 设计文档、程序代码、界面原型D. 程序代码、界面原型、数据表结构答案:B7、软件集成测试将已通过单元测试的模块集成在一起,主要测试模块之间的协作性。

黑客文化与网络安全智慧树知到课后章节答案2023年下中国石油大学(华东)

黑客文化与网络安全智慧树知到课后章节答案2023年下中国石油大学(华东)中国石油大学(华东)第一章测试1.比尔·盖茨创立微软公司,设计了著名的DOS开源操作系统,被称作“为一众IT巨擘提供肩膀的巨人”。

答案:错2.雷军创建了国产文字处理软件WPS。

答案:错3.喜欢从事破坏活动但没有技能的人,称之为“快客”。

答案:对4.史上第一个电脑游戏Spacewar出现于Linux系统。

答案:错5.为了探究因特网究竟有多大,制作了世界上第一个蠕虫并被称作“蠕虫之父”的是下列哪位人物?答案:罗伯特.莫里斯6.微软Office2003版字库中隶属空心的“胡”被置入特殊字符,这属于下列哪一种问题?答案:隐蔽通道7.被称作世界头号黑客,并抹黑了“黑客”形象的下列哪位人物?答案:凯文.米尼克8.灰帽子指的是哪一类人?答案:技术破解者9.下列属于中国著名黑客组织的有哪些?答案:中国红客联盟;绿色兵团;中国鹰派10.下列属于ITS非兼容分时系统特点的有哪些?答案:设计搞怪;Bug众多;运行不稳定第二章测试1.计算机机房遭到盗贼盗窃,计算机设备被偷走,属于公共安全事件,与信息系统安全没有关系。

答案:错2.不可否认性是指对网络安全问题提供调查的依据和手段,保证信息行为人不能抵赖自己的行为。

答案:对3.通信安全阶段的主要安全威胁是搭线窃听和密码分析。

答案:对4.网络运营者未经被收集者同意,向他人提供其收集的个人信息,这触犯了中华人民共和国刑法。

答案:错5.2006年,上海大学生季某在某网吧上网时,利用刚刚下载的黑客教程,攻击了兰州政府信息网。

关于该事件陈述正确的是?答案:该行为触发了中国《刑法》6.下列选项中不属于信息安全基本要素的是?答案:可视性7.小明因为打瞌睡,口袋里的100元现金被偷走。

事件发生后,小明决定增加视频监控来提高今后自己的防盗能力。

这里的“视频监控”对应了网络安全中的哪项技术?答案:入侵检测8.TCSEC《可信计算安全评价准则》中给出了“严禁上读下写”的访问控制原则。

网络工程师2016年上半年真题与答案详解

网络工程师2016年上半年真题与答案详解内存按字节编址,从A1000H到B13FFH的区域的存储容量为(1)KB。

(1)A.32 B.34 C.65 D.67【答案】C【解析】存储容量=B13FFH-A1000H+1=B1400H-A1000H=10400H=1 0000 0100 0000 0000=100 0001K=65KB。

以下关于总线的叙述中,不正确的是(2)。

(2)A.并行总线适合近距离高速数据传输B.串行总线适合长距离数据传输C.单总线结构在一个总线上适应不同种类的设备,设计简单且性能很高D.专用总线在设计上可以与连接设备实现最佳匹配【答案】C【解析】单总线结构如下图所示。

计算机的各个部件均系统总线相连,所以它又称为面向系统的单总线结构。

在单总线结构中,CPU与主存之间、CPU与I/O设备之间、I/O设备与主存之间、各种设备之间都通过系统总线交换信息。

单总线结构的优点是控制简单方便,扩充方便。

但由于所有设备部件均挂在单一总线上,使这种结构只能分时工作,即同一时刻只能在两个设备之间传送数据,这就使系统总体数据传输的效率和速度受到限制,这是单总线结构的主要缺点。

双总线结构又分为面向CPU的双总线结构和面向存储器的双总线结构。

面向CPU的双总线结构如下图所示。

其中一组总线是CPU与主存储器之间进行信息交换的公共通路,称为存储总线。

另一组是CPU与I/O设备之间进行信息交换的公共通路,称为输入/输出总线(I/O总线)。

外部设备通过连接在I/O总线上的接口电路与CPU交换信息。

由于在CPU与主存储器之间、CPU与I/O设备之间分别设置了总线,从而提高了微机系统信息传送的速率和效率。

但是由于外部设备与主存储器之间没有直接的通路,它们之间的信息交换必须通过CPU才能进行中转,从而降低了CPU的工作效率(或增加了CPU的占用率。

一般来说,外设工作时要求CPU干预越少越好。

CPU干预越少,这个设备的CPU占用率就越低,说明设备的智能化程度越高),这是面向CPU的双总线结构的主要缺点。

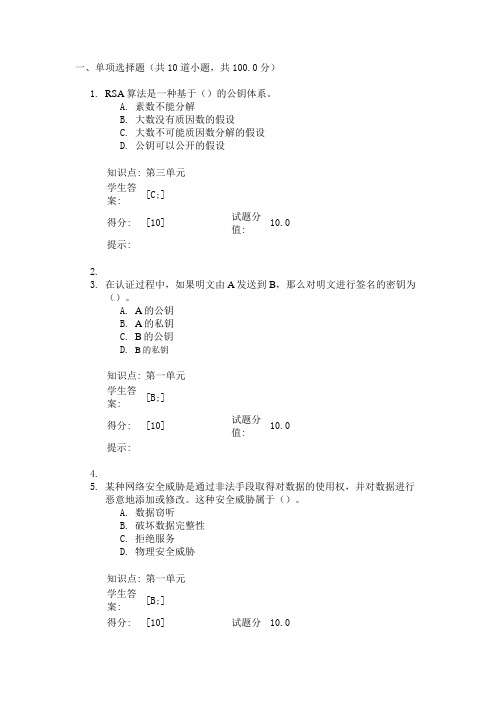

北邮远程教育网络与信与安全作业及答案

一、单项选择题(共10道小题,共100.0分)1.RSA算法是一种基于()的公钥体系。

A.素数不能分解B.大数没有质因数的假设C.大数不可能质因数分解的假设D.公钥可以公开的假设知识点: 第三单元学生答案:[C;]得分: [10] 试题分值:10.0提示:2.3.在认证过程中,如果明文由A发送到B,那么对明文进行签名的密钥为()。

A.A的公钥B.A的私钥C.B的公钥D.B的私钥知识点: 第一单元学生答案:[B;]得分: [10] 试题分值:10.0提示:4.5.某种网络安全威胁是通过非法手段取得对数据的使用权,并对数据进行恶意地添加或修改。

这种安全威胁属于()。

A.数据窃听B.破坏数据完整性C.拒绝服务D.物理安全威胁知识点: 第一单元学生答案:[B;]得分: [10] 试题分10.0提示:6.7.MD5是一种常用的摘要算法,它产生的消息摘要长度是()。

A.56位B.64位C.128位D.256位知识点: 第二单元学生答案:[C;]得分: [10] 试题分值:10.0提示:8.9.以下方法不属于个人特征认证的是()。

A.PIN码B.声音识别C.虹膜识别D.指纹识别知识点: 第二单元学生答案:[A;]得分: [10] 试题分值:10.0提示:10.11.IPSec属于()上的安全机制。

A.传输层B.应用层C.数据链路层D.网络层知识点: 第四单元学生答案:[D;]得分: [10] 试题分10.0提示:12.13.下面说法错误的是()。

A.规则越简单越好B.防火墙和防火墙规则集只是安全策略的技术实现C.建立一个可靠的规则集对于实现一个成功的、安全的防火墙来说是非常关键的D.DMZ网络处于内部网络里,严格禁止通过DMZ网络直接进行信息传输知识点: 第四单元学生答案:[D;]得分: [10] 试题分值:10.0提示:14.15.下面不是防火墙的局限性的是()。

A.防火墙不能防范网络内部的攻击B.不能防范那些伪装成超级用户或诈称新雇员的黑客们劝说没有防范心理的用户公开其口令,并授予其临时的网络访问权限C.防火墙不能防止传送已感染病毒的软件或文件,不能期望防火墙对每一个文件进行扫描,查出潜在的病毒D.不能阻止下载带病毒的数据知识点: 第四单元学生答案:[D;]得分: [10] 试题分值:10.0提示:16.17.对非连续端口进行的、并且源地址不一致,时间间隔长而没有规律的扫描,称之为()。

计算机网络安全技术石淑华第六版6答案课后习题答案

计算机网络安全技术石淑华第六版6答案课后习题答案

1.什么是防火墙?

A:防火墙是一种网络安全技术,它是一个软件或硬件设备,用来阻

止不想让入网的人或者程序访问网络资源,并且能为已经入网的人或者程

序提供不同的网络访问策略。

2.什么是网络访问控制?

A:网络访问控制是一种网络安全技术,其中包括入网和出网访问控制、应用控制、身份验证和匿名访问控制等技术,用来控制网络中用户的

访问权限。

3.什么是访问控制列表?

A:访问控制列表(简称ACL)是一种网络安全技术,可以针对不同

的用户、网络终端设备及资源,根据特定的规则进行入网、出网控制,从

而实现访问权限的控制。

4.什么是访问控制策略?

A:访问控制策略是一种网络安全技术,它根据特定的规则对网络用

户的访问权限进行控制,以确保网络的安全。

5.什么是入侵检测系统?

A:入侵检测系统是一种网络安全技术,它可以监控网络的运行状况,发现不正当的计算机活动,并将它们记录下来以供后续处理。

6.什么是安全审计?

A:安全审计是一种网络安全技术,可以利用审计软件或硬件来记录、监控网络的活动,以检测入侵和泄漏的情况。

历年网络工程师考试真题及答案详解

2001-2006年网络工程师考试试题与答案2008年4月目录2001年网络工程师上午试题............................................................................................. - 3 - 2001年网络工程师下午试题............................................................................................. - 9 - 2001年网络工程师试题答案........................................................................................... - 14 - 2002年网络工程师上午试题........................................................................................... - 16 - 2002年网络工程师下午试题........................................................................................... - 23 - 2002年网络工程师试题答案........................................................................................... - 28 - 2003年网络工程师上午试题........................................................................................... - 31 - 2003年网络工程师下午试题........................................................................................... - 36 - 2003年网络工程师试题答案........................................................................................... - 45 - 2004年5月网络工程师上午试题................................................................................... - 48 - 2004年5月网络工程师下午试题................................................................................... - 53 - 2004年5月网络工程师试题答案................................................................................... - 61 - 2004年11月网络工程师上午试题................................................................................. - 63 - 2004年11月网络工程师下午试题................................................................................. - 69 - 2004年11月网络工程师试题答案................................................................................. - 75 - 2005年5月网络工程师上午试题................................................................................... - 78 - 2005年5月网络工程师下午试题................................................................................... - 88 - 2005年5月网络工程师试题答案................................................................................... - 94 - 2005年11月网络工程师上午试题................................................................................. - 97 - 2005年11月网络工程师下午试题............................................................................... - 103 - 2005年11月网络工程师试题答案............................................................................... - 110 - 2006年5月网络工程师上午试题................................................................................. - 113 - 2006年5月网络工程师上午试题................................................................................. - 122 - 2006年5月网络工程师试题答案................................................................................. - 130 - 2006年11月网络工程师上午试题............................................................................... - 132 - 2006年11月网络工程师下午试题............................................................................... - 139 - 2006年11月网络工程师试题答案............................................................................... - 147 -2001年网络工程师上午试题●下图为曼彻斯特编码(表示的数据可能为___(1)___,这种编码适用的网络是___(2)___。

北大强基面试题目

北大强基面试题目

北大强基面试题目是北大计算机系为了选拔优秀学生而设计的一系列面试题目。

以下是一些常见的北大强基面试题目:

1. 数据结构和算法方面:

- 请解释什么是动态规划,并举一个实际应用的例子。

- 请解释什么是哈希表,并说明其在解决问题中的作用。

- 请实现一个快速排序算法,并分析其时间复杂度和空间复杂度。

2. 编程语言方面:

- 请解释面向对象编程的概念,并说明其与面向过程编程的区别。

- 请写出一个使用递归实现的斐波那契数列的函数。

- 请解释什么是异常处理,并说明其在程序开发中的重要性。

3. 计算机网络方面:

- 请解释什么是TCP/IP协议,并说明其在网络通信中的作用。

- 请解释什么是HTTP协议,并说明其与HTTPS协议的区别。

- 请解释什么是DNS,并说明其在互联网中的作用。

4. 操作系统方面:

- 请解释什么是进程和线程,并说明它们之间的区别。

- 请解释什么是死锁,并提供一个实际例子以及如何避免死锁的方法。

- 请解释什么是虚拟内存,并说明它的作用和优缺点。

以上只是一些常见的北大强基面试题目示例,实际面试中可能会有更多的题目

涵盖更多的领域。

希望这些问题的回答能够帮助你更好地准备面试。

北京大学CAT计算机历年试卷

北京大学CAT专业科目二计算机基础历年试题(根据网络部分流出正版和网络回忆版整理汇总)目录2010专业科目二:真题 (4)一、单选(30道,共30分) (4)1.XP中文版系统核心? (4)2.汉字用的哪种编码? (4)3.异构网络用哪种设备连接 (4)4.把6进制20转换为10进制是多少 (4)5.知道A的ascii码求 G 的编码是多少 (4)6.一幅油画扫描后放到网站上最好用那种图片格式 (4)二、多选(8道,共8分) (4)三、简单题 (4)1.IP地址,DNS,蓝光DVD,计算机病毒防范等知识 (4)四、判断(12道,共12分) (6)五、填空(13道,20空,共20分) (6)1.企业里计算机安全技术除了技术保障外还需要什么和什么保障? (6)2.高清数字电视的分辨率是多少? (6)3.一道关于文件保护的问题? (6)4.总线分为哪几种类型各有什么作用? (6)5.列出一种加密算法? (6)六、问答题(共5题选做4题,共50分) (6)1.学校将百分制转换成绩点来衡量学生成绩; (6)2.一个展览的门票是一张卡片; (7)3.某人把所有个人的软件都装到了D盘; (7)4.EXCEL有单元格; (7)5.打印一个100页的报告; (8)七、应用题(共3题选做2题,共24分) (8)1.编程 (8)2.Word中如何查询仅由元音字母和Y组成的单词 (9)3.用EXCEL制作九九乘法表,可以用自定义函数 (9)八、开放式问答(6分) (9)2011专业科目二:真题 (10)一、简答题 (10)1.用除 2 取余法将 301 转换成二进制 (10)2.简述树状结构的特点,并举例说明树的作用和特点 (10)3.论接口的本质、特点、作用,并举一二例说明。

(11)4.举例说明 Word 文本选择功能与 Notepad 文本选择功能的不同。

(11)5.设置口令的注意事项? (11)6.设计一个文件共享方案; (11)并考虑网络流量,多人协作修改文件等方面出现的问题。

2022上半年网络工程师考试真题及答案-上午卷可修改全文

可编辑修改精选全文完整版2022上半年网络工程师考试真题及答案-上午卷●内存采用段式存储管理有许多优点,但〔1〕不是其优点。

〔1〕A.分段是信息逻辑单位,用户不可见B.各段程序的修改互不影响C.地址变换速度快、内存碎片少D.便于多道程序共享主存的某些段试题解析:虚拟存储器可以分为两类:页式和段式。

页式虚拟存储器把空间划分为大小一样的块,称为页面。

而段式虚拟存储器那么把空间划分为可变长的块,称为段。

页面是对空间的机械划分,而段那么往往是按程序的逻辑意义进展划分。

页式存储管理的优点是页表对程序员来说是透明的,地址变换快,调入操作简单;缺点是各页不是程序的独立模块,不便于实现程序和数据的保护。

段式存储管理的优点是消除了内存零头,易于实现存储保护,便于程序动态装配;缺点是调入操作复杂,地址变换速度慢于页式存储管理。

答案:C●现有四级指令流水线,分别完成取指、取数、运算、传送结果四步操作。

假设完成上述操作的时间依次为9ns、10ns、6ns、8ns。

那么流水线的操作周期应设计为〔2〕 ns。

〔2〕A.6 B.8 C.9D.10试题解析:取最大的那个微指令时间作为流水线操作周期。

答案:D●内存按字节编址,地址从90000H到CFFFFH,假设用存储容量为16K×8bit器芯片构成该内存,至少需要的存储〔3〕片。

〔3〕A.2 B.4 C.8D.16试题解析:〔CFFFFH-90000H+1〕 / 16k = 40000H / 4000H = 10H = 16。

答案:D●〔4〕是一种面向数据流的开发方法,其根本思想是软件功能的分解和抽象。

〔4〕A.构造化开发方法B.Jackson系统开发方法C.Booch方法D.UML〔统一建模语言〕试题解析:构造化开发方法是一种面向数据流的开发方法。

Jackson开发方法是一种面向数据构造的开发方法。

Booch和UML方法是面向对象的开发方法。

答案:A●采用UML进展软件设计时,可用〔5〕关系表示两类事物之间存在的特殊/一般关系,用聚集关系表示事物之间存在的整体一部分关系。

2016年北京大学软件与微电子学院金融信息服务829微观经济学与计算机基础考研真题辅导班录取名单

育明教育2016年软微金服专业成功录取7名学员。

2015年北京大学软件与微电子专业经济管理方向专业课考研真题微观经济学部分(105)一名词解释3*51显示性偏好2资产专用性3拉弗曲线4帕累托有效率5经济租金二、判断题,请简单说明理由。

2*81经济人假设就是假定认为每个人都是自私自利的。

2边际效用递增一定会导致总效用递增。

3A点是帕累托无效的,B点是帕累托有效的,从A点到B点的移动是帕累托改进。

4由于外部经济的存在,长期总供给曲线向右下方倾斜。

5利率升高,贷款人还是会选择做贷款人。

6企业获取了一种自然资源的垄断权利,从而在市场形成了自然垄断。

7只要产权界限确定了,公共品的分配就会达到最优。

8SAC和LAC的关系三、简答题8*31、现在中国的石油一半靠进口,一半靠国内石油商生产。

如果世界石油价格上升,中国的情况会变好吗?2、什么样的经济情况和技术条件更容易产生垄断现象?3、利用经济学原理分析“反腐败”的必要性。

四、计算(8分*3个)1、两种产品生产商,一类厂商生产优质产品,一类生产劣质产品,消费者对优质品的评价为14元,对劣质品的评价为8元。

消费者购买时无法区分这两种产品类型,市场中生产优质产品厂商的比例为p,生产劣质产品厂商的比例为1-p,则消费者愿为产品支付的价格为14p+8(1-p)。

优质品和劣质品生产的单位成本都为11.5元。

1)假设价格设只有优质品出售,问均衡的价格?2)假设只有劣质品出售,问均衡的价格?3)假设优质品厂商与劣质品厂商的数量相等,问均衡的价格?4)假设厂商可以自由选择生产优质品或劣质品,生产优质品的单位成本为11.5元,生产劣质品的单位成本为11元,问均衡的价格?2、福利经济学第二定理考虑了显示偏好原理,证明:当偏好为严格凸时,证明对于每个i(i=1、2、3…),都有Xi’=Xi*3、已知股票A的风险系数为1.5,市场利率为10%,无风险利率为4%。

该股票今年已发股票(原题写股票,应该是股利)2元,且以后每年股利以3%的速度增长,问该股票现在的价值是多少?五、论述8*2用信息经济学知识回答1)保险公司为什么不提供全额保险2)以互联网金融为例,指出互联网金融几种模式的风险类型、并提供解决思路六、博弈论(16分)一个管理企业养老金的CEO拥有很大权利,他可以选择抢夺或不抢夺员工的养老金,员工可以选择努力工作或不努力工作,其收益矩阵为:员工努力不努力CEO抢夺(7,0)(1,1)不抢夺(5,3)(0,0)(CEO的收益在前,员工的收益在后)(1)请找出该博弈的纳什均衡,并与合作均衡的结果进行比较(2)我们发现这家公司由于绩效良好,员工工作积极性比较高,如果CEO进行基金管理可以实现稳定的收益。

北大网络安全security5

S-盒的构造 盒的构造

DES中其它算法都是线性的,而S-盒运算则是非线性的 中其它算法都是线性的, 中其它算法都是线性的 盒运算则是非线性的 S-盒不易于分析,它提供了更好的安全性 盒不易于分析, 盒不易于分析 所以S-盒是算法的关键所在 所以 盒是算法的关键所在

S-盒的构造准则 盒的构造准则

S盒的每一行是整数 ,…,15的一个置换 盒的每一行是整数0, , 的一个置换 盒的每一行是整数 没有一个S盒是它输入变量的线性函数 没有一个 盒是它输入变量的线性函数 改变S盒的一个输入位至少要引起两位的输出改变 改变 盒的一个输入位至少要引起两位的输出改变 对任何一个S盒和任何一个输入 , ( ) 对任何一个 盒和任何一个输入X,S(X)和 盒和任何一个输入 S(X⊕001100)至少有两个比特不同(这里 是长度为 的比特串) ⊕ 是长度为6的比特串 )至少有两个比特不同(这里X是长度为 的比特串) 对任何一个S盒 对任何一个输入对 属于 属于{0,1}, 对任何一个 盒,对任何一个输入对e,f属于 S(X) ⊕ ≠ S(X⊕11ef00) 对任何一个S盒 如果固定一个输入比特,来看一个固定输出比特的值, 对任何一个 盒,如果固定一个输入比特,来看一个固定输出比特的值, 这个输出比特为0的输入数目将接近于这个输出比特为 的输入数目 这个输出比特为 的输入数目将接近于这个输出比特为1的输入数目 的输入数目将接近于这个输出比特为

Ri-1(32比特) 比特) 比特

选择扩展运算E 选择扩展运算 48比特寄存器 比特寄存器 子密钥K 子密钥 i 比特) (48比特) 比特 48比特寄存器 比特寄存器 选择压缩运算S 选择压缩运算 32比特寄存器 比特寄存器 置换运算P 置换运算

Li(32比特) 比特) 比特 Li=Ri-1