UCAM-全中文教程

UCAM菲林制作基本程序简介

小技巧:

可以直接使用UCAM的解压功能来进行解压,SMARTSART窗口中 的UNZIP命令可以将*.ZIP文件解压缩出来。一般不建议使用这个方 法,应采取先解压再装载比较好。

3.原稿文件的装载与整理

3.1 打开UCAM软件,用SMARTSTART装入GERBER FILE及NC DATA。 3.2 更改层名,修改层属性。

UCAM菲林制作基本程序简介

仅供参考

制作 何文锋 2006年6月

一、菲林CAD制作基本作业框图

从网络备份盘 COPY客户原稿 资料 将原稿菲林保 存到MAS目录 下。 读入生产钻带, 与原稿钻带对照, 检查是否正确。 解压文件到本机 目录,一般以板 号作为目录名。 整理出单稿,另 存一目录EDIT作 为编辑目录。 正确装入原稿文件, 并进行命名及排层, 修改层属性等。

6. 零点的设置

将原稿图形移动与钻带对齐,并保持零位一致。 设置零位与钻带一致的好处: 有利于检查图形位置及拼版位置是否有误。

7.生产菲林的单稿修改

根据MI要求进行一系列的修改,在修改前必须进行转PAD的工作,以便于后面的 自动化工作。 7.1 图形补偿:根据MI的补偿数据要求进行图形补偿。

补偿图形时需要注意一般图元与CONTOURS的区别。

使用DRC (Design Rules Check)命令检查开窗和盖线是否足够 不足够,可以使用Error Handing:DRC的Repair命令来修复。 遇不能自动修复的时候,可以手动修改。

曝光窗大小绿油盖线的数据7.7 单稿修改的其它项目

7.7.1 图形离NPTH孔距离:放大NPTH孔与线路对照,检查距离是否足够。 7.7.2 图形离OUTLINE的距离:放大OUTLINE线与线路对照,检查距离是否足够。 7.7.3 根据MI要求增加标记等项目。 7.7.4 检查字符线宽、字符离开窗PAD、字符离孔等距离是否足够,字符是否清晰等。

Ucam SmatTest文件处理方法

Ucam SmatTest 文件处理方法简介Ucam SmatTest文件处理方法简介SmartTest 是一套专业测试制作软件,它完全支持Visztek Log8飞针测试机需要的全部資料格式MNF1 & MNF2;SmartTest 輸入的文件格式包括Gerber,ODB++ 和 IPC-D-356A 等,它对于线路板的层数要求沒有限制。

盲埋孔的处理也只需简单設定层的属性就可完成。

网络的运算快速而准确,测试点的产生可达到100%的安全性。

最优化的临近绝缘短路測試(Shield Adjacency)运算,在保证最安全的情況下将测试时间优化到最小。

人性化的工作介面,让使用者更加容易操作。

灵活的参数设定,能够满足各种不同线路板的测试需求。

1.1 Gerber数据准备在Ucam、Genesis2000或者CAM350及其它任意的CAM编辑软件中准备Visztek Log8飞针测试机要求的Gerber资料, Gerber要求如下:a、删除Gerber中的NPTH(即资料中的非镀铜孔);b、在阻焊层中,要求:PAD一定要为Flash盘,线为Trace;如果PAD为线属性的PAD,一定要求转换为Flash PAD;需要测试和有孔的地方要求必须为FLASH PAD;c、删除内层的散热盘(梅花形状的PAD,散热作用,不影响任何网络改变);d、清除信号线路上小的垃圾PAD,删除阻焊层的过孔开窗pad;e、在Gerber的D-CODE中不能够有Customer D-Code,如果有,在不影响电气连接和测试点中心位置不改变的情况下请转为标准D-Code;f、线路的坐标数据一定不能够有负数;g、Gerber为自带D-Code的RS-274X格式文件(建议客户保存钻孔文档为RS-274X的gerber格式)。

1.2 在电脑中d:\jobs下建立Jobsname的料号文件夹,将Gerber资料Copy到该文件夹,查看文件是否正确与完整性;1.3 打开Ucam SmatTest软件,新建job料号;点击ok后出现下图:1.4 层的属性定义规则选择Layer 功能表上的Modify 命令,在Job Editor视窗中,单击层的名称,此時弹出一个层的参数对话框,可以修改层的参数、层名,当前层显示的颜色为Plane1。

ucam的入门教程

Page 1 of 95UCAM V7 使用手冊(基礎篇)(Version 1.0-T)Copyright by MANIA Taiwan Limited. ®Page 2 of 95目 錄一. UCAM 簡介 二. 檔輸入2.1 打開文件 2.2 建立文件2.3使用SmartStart 加入文件2.3.1 打開SmartStart 視窗 2.3.2 加入文件 2.3.3 其他項目2.4建立Wheel 文件2.4.1 Wheel 介紹 2.4.2 自動讀取檔格式2.5使用GAR (Graphic Aperture Reader )2.5.1 基本功能 2.5.2 單位及比例 2.5.3 模式 2.5.4 Modal Conversion2.6工作檔編輯視窗2.6.1 讀入DPF 文件 2.6.2 編輯層 2.6.2.1 定義鑽孔層 2.6.2.2 定義線路層 2.6.2.3 定義陰焊層 2.6.3 刪除層 2.6.4 合併層 2.6.5 卸載層 2.6.6 保存層 2.6.7 列印層2.7 轉PAD2.7.1 Models 2.7.2 FlashMaker 2.8層間自動對位三. 編輯3.1 筆表編輯Page 3 of 953.1.1 啟動筆表編輯視窗 3.1.2 活動筆表及數量 3.1.3 建立及編輯筆表 3.1.4 替換3.2 複製及剪貼 3.3 間距測量3.4 讀取物件屬性 3.5 選擇物件3.5.1 常規選擇 3.5.2 物件選擇 3.5.3 輪廊選擇 3.5.4 高級選擇3.6 轉換操作 3.7 增加PAD 3.8 畫線3.9 加入圓弧 3.10 打斷線段 四. 網路比較4.1 Job 網路比較 4.2 Layer 網路比較五. DRC5.1 DRC 5.2 Repair六 .CAM 編輯功能6.1 編輯6.1.1 Clipping… 6.1.2 Connect… 6.1.3 Contours… 6.1.4 Dimension… 6.1.5 Expand… 6.1.6 Flip Job…6.1.7 Reverse Layer 6.1.8 Distort 6.1.9 Fill Pattern 6.1.10 Shave…6.1.11 Silk Clipping… 6.1.12 SoldermaskPage 4 of 956.1.13 Teardrop 6.1.14 Fill Vector 6.1.15 Rout6.1.16 Copper Repair…6.2 分析6.2.1 Arcs & Draws…6.2.2 Impedance Control… 6.2.3 Board Analyzer 6.2.4 Board Snapsshot 6.2.5 Copper Count 6.3.3.1 Job 6.3.3.2 Layer 6.3.3.3 Inner 6.2.6 Techology七.鑽孔編輯7.1 Drill Info 7.2 Drill Map 7.3 Drill Optimize 八.PanelPlus九.輸出9.1 Drill / Rout 9.2 CAD… 9.3 Netlist 9.4 Scoring… 9.5Riphp十.設定10.1 介面介面設定設定10.2 顏色顏色設定設定 10.3 自動保存自動保存設定設定Page 5 of 95一 UCAM 簡介親愛的UCAM 客戶,感謝您選擇UCAM 這一當今世界上最強大的CAM 軟體之一。

UCam 说明书

UCam使用说明书Version 1.0.4UCam Team********************2011.12目录1 概述 (4)2 UCam下载、安装、卸载 (4)2.1 初始安装 (4)2.2 更新 (4)2.3 快捷方式 (4)2.4 卸载 (4)3 UCam (4)3.1 界面功能区域介绍 (4)3.2 模式切换 (5)3.3 拍照/录像设置 (6)3.3.1设置项说明 (6)3.3.2高级设置菜单 (7)3.3.3时间戳 (7)3.3.4自动保存 (7)3.3.5回显 (7)3.3.6快门声 (8)3.3.7触碰对焦/拍照 (8)3.4 特效模式 (8)3.5 背景模式 (9)3.6 相片格 (9)3.7 录像 (10)3.8 照片/录像的浏览 (10)4 UShare (10)4.1 概述 (10)4.2 典型应用场景介绍 (12)4.2.1上传拍摄的照片到PC电脑 (12)4.2.2下载PC电脑上的音乐到手机 (14)4.2.3文本传输 (14)5 UGif (15)5.1 拍摄GIF (16)5.2 选图生成GIF (16)5.3 GIF 编辑 (17)5.4 GIF设置 (17)6 UPhoto (18)6.1 概述 (18)6.2 图像编辑 (19)6.2.1操作步骤历史 (19)6.2.2特效 (19)6.2.3编辑 (19)6.2.4饰物 (19)6.2.5涂鸦 (20)6.2.6文字泡泡 (20)1概述UCam系列产品包括相机、快速分享、GIF编辑、图像后处理四个产品,本文档将着重从上述几个方面介绍UCam产品的使用方法、注意事项。

本文档基于UCam版本1.0.4。

如果您发现你使用的版本跟本文档描述不相符合,请更新到最新版本。

2UCam下载、安装、卸载2.1初始安装UCam安卓应用程序可以从各安卓应用商店下载,推荐使用以下方式:1.谷歌安卓电子市场:>>>进入谷歌安卓市场UCam页面2.安智电子市场>>>进入安智电子市场UCam页面3.机锋电子市场>>>进入机锋电子市场UCam页面4.如果您不方便从上述电子市场,可以通过UCam官方网站下载.UShare Windows客户端,请到UCam官方网站下载.2.2更新推荐使用您习惯使用的电子市场客户端进行更新。

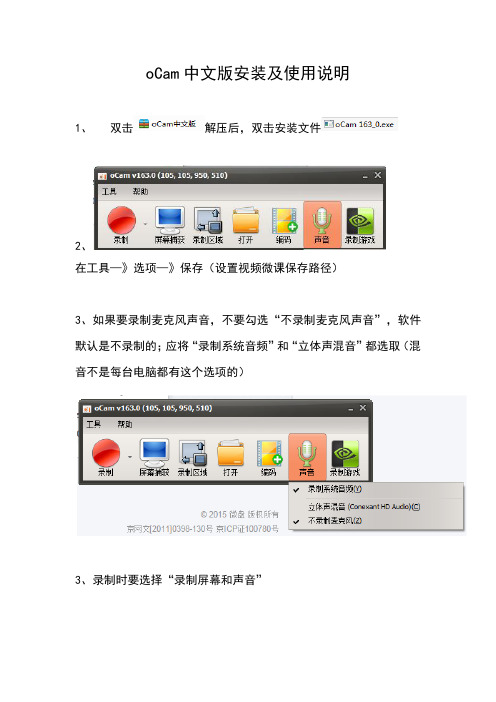

oCam中文版安装及使用说明

oCam中文版安装及使用说明

1、双击解压后,双击安装文件

2、

在工具—》选项—》保存(设置视频微课保存路径)

3、如果要录制麦克风声音,不要勾选“不录制麦克风声音”,软件默认是不录制的;应将“录制系统音频”和“立体声混音”都选取(混音不是每台电脑都有这个选项的)

3、录制时要选择“录制屏幕和声音”

4、录制区域的设置:可以在工具条的“录制区域”设置,也可以通过拖拉录制范围框设置。

5、F2是暂停快捷键,F3是抓图。

6、编码设置:在工具条的中设置,一般选IOS MPEG-4标准

7、微课视频录制准备:做好教学设计—》制作课件(PPT)—》试讲—》调整

8、微课视频录制:

打开oCam中文版软件—》打开课件—》调整设置好录屏的范围—》点击开始—》讲课—》F2停止

9、在工具条的中找到刚刚录制的文件,看看是否满意。

10、在工具条的中找到刚刚录制的文件,如果满意,修改文件名字。

cam培训教材

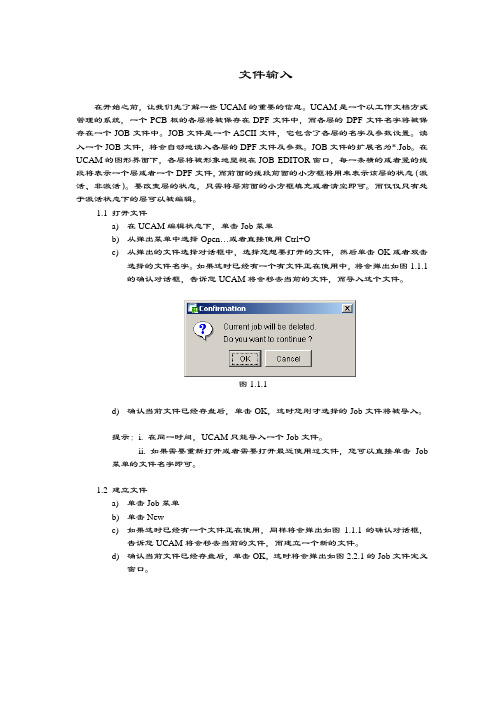

文件输入在开始之前,让我们先了解一些UCAM的重要的信息。

UCAM是一个以工作文档方式管理的系统,一个PCB板的各层将被保存在DPF文件中,而各层的DPF文件名字将被保存在一个JOB文件中。

JOB文件是一个ASCII文件,它包含了各层的名字及参数设置。

读入一个JOB文件,将会自动地读入各层的DPF文件及参数。

JOB文件的扩展名为*.Job。

在UCAM的图形界面下,各层将被形象地显视在JOB EDITOR窗口,每一条横的或者竖的线段将表示一个层或者一个DPF文件,而前面的线段前面的小方框将用来表示该层的状态(激活、非激活)。

要改变层的状态,只需将层前面的小方框填充或者清空即可。

而仅仅只有处于激活状态下的层可以被编辑。

1.1 打开文件a) 在UCAM编辑状态下,单击Job菜单b) 从弹出菜单中选择Open…或者直接使用Ctrl+Oc) 从弹出的文件选择对话框中,选择您想要打开的文件,然后单击OK或者双击选择的文件名字。

如果这时已经有一个有文件正在使用中,将会弹出如图1.1.1的确认对话框,告诉您UCAM将会移去当前的文件,而导入这个文件。

图1.1.1d) 确认当前文件已经存盘后,单击OK,这时您刚才选择的Job文件将被导入。

提示:i. 在同一时间,UCAM只能导入一个Job文件。

ii. 如果需要重新打开或者需要打开最近使用过文件,您可以直接单击Job 菜单的文件名字即可。

1.2 建立文件a) 单击Job菜单b) 单击Newc) 如果这时已经有一个文件正在使用,同样将会弹出如图1.1.1的确认对话框,告诉您UCAM将会移去当前的文件,而建立一个新的文件。

d) 确认当前文件已经存盘后,单击OK,这时将会弹出如图2.2.1的Job文件定义窗口。

图1.2.1e) 图12.1窗口各项的解释如下:i. Name:需要建立的Job文件的名字ii. Revision:这个Job的版本号iii. Customer:这个Job的客户名称iv. Size:PCB的尺寸v. Path:保存Job文件的路径vi. Info:对该Job的补充说明文字f ) 在确定每一项都填写清楚之后,单击OK。

UCAM使用手册

UCAM 使用手册

子菜单 Zoom(放大/缩小)

与窗口同大

放大两倍 缩小两倍

Options(显示选项)

在窗口显示所有元素

显示工作原点 在 Blocks 中编辑 显示实体 参考点 元素以正常或零线显示

3.Edit(编辑)菜单

子菜单 Aperture(D-Code)

选择实体 切除实体 拷贝实体 粘贴实体 清除实体 删除实体 编辑 D-code 修改实体 实体属性 管理实体属性 编辑矢量字符 光绘参数

新建工作档 打开旧档 打开层编辑窗口 合并工作档 定义存盘的参数 保存工作档 保存成另一个工作档 运行自动检查功能 加载自动检测表 调出导入文件对话框 导入工作档 扫描光绘系统 推出 UCAM 历史档

导入 Genesis 工作档

2.View(显示)菜单

返回到前一个画面大小 平移画面 刷新画面 缩小/放大画面 显示选项 显示格点 鹰眼效果 D-Code 表 显示错误 测量数据 查询数据 显示矢量字体

分析 检验 编辑 加工 提取网络 制作测试架 修理 拼片

PCB 板的生产参数分析 生成 PCB 板快照 铜箔面积 钻孔信息 分析工艺参数

UCAM 使用手册

Verify(分析) Editing(编辑) Tooling(加工) Netlist(网络)

分析矢量弧 蚀刻死角修补 设计规范检测 阻抗设计 网络比较 实体比较 图形比较

导出钻孔及锣带 导出 CAD 格式,包括 Gerber、EIE、Dxf、HPGL 等 导出网络数据 导出轨迹线 导出 AOI 资料 导出到光绘系统

打印

设定属性 设定颜色 制作自动检查列表 把频繁使用的步骤学习并记录下来 选项 制作 UCAM.db 文件 保存设置 设置工具栏 改变属性 修改单位 修改锁定模式 选择模式

SmartTest Chinese_Manual

Page 1 of 64U CAM SmartTest中文操作手冊編寫者:Wendy Qin(覃平)Ucam SmartTest Chinese User Manual (Version8.0)Ucam SmartTest中文使用手册序 言SmartTest是爲瑪尼亞飛針測試機Utim8與Loc8量身定做的專業測試軟體,它完全支援測試機需要的全部資料格式MNF1 & MNF2。

SmartTest輸入的文件格式包括Gerber,ODB++ 和 IPC-D-356A等,它對於線路板的層數要求是沒有限制的。

盲埋孔的處理也只需一個設定就可完成。

網路的運算快速而準確,而且測試點産生可達到100%的安全性。

最聰明的鄰近絕緣短路測試(Shield Adjacency)運算,在保證最安全的情況下將測試時間優化到最小。

人性化的工作介面,讓使用者更加容易操作。

靈活的參數設定,能夠滿足各種不同線路板的測試需求。

編寫此操作手冊目的是輔助使用者更快,更容易掌握本套軟體,以提高工作效率。

爲了讓使用者更清楚地瞭解SmartTest適用於何種機型,特別附上機器外觀圖片,僅供參考。

ultim8loc8目錄SmartTest介绍 (6)S martTest 操作流程简易图 (7)相關的文件 (8)在線幫助 (8)在線瀏覽 (8)功能查詢 (8)在線幫助資源 (8)SmartTest --- 基礎篇 (9)SmartTest主窗口 (9)主視窗狀態欄 (10)工具欄 (11)工作編緝窗口 (15)如何顯示層 (16)顯示開啓層 (16)層功能表欄 (16)開啓功能表欄 (18)形狀,物體和Apertures (19)形狀和Apertures (19)物體: Flash和Draws (20)Aperture管理器 (20)Aperture編輯窗口 (23)SmartTest---資料載入 (24)建立一個新的Job (24)SmartStart窗口 (25)自動解壓縮 (25)自動分析資料的格式 (26)GAR的使用 (26)建立Wheel文件 (30)高級編輯和安全檢查功能 (33)Grid参數 (33)Transform功能 (33)Guide窗口 (35)選擇窗口 (36)常規選擇 (36)一般窗口 (37)物體物件視窗 (38)輪廓窗口 (38)高級窗口 (39)屬性視窗 (39)顯示DPF 零點座標 (40)間距量測 (40)錯誤處理與查看 (42)輪廓(Contourize) (43)SmartTest 資料準備 (44)線轉盤 (44)FlashMaker(自動轉換) (44)Models (手動轉換) (45)設定Outline (46)各層間自動對位 (47)PCB方位和位置 (47)翻轉資料 (47)Job資料零點設定 (48)負片資料的設置 (49)非電鍍孔的設置 (49)偏移孔的测试点 (50)Step&Repeat(拼版) (51)Expand Block (51)Step Repeat Reconstructor(拼版重建) (52)建立網路與測試點 (53)建立網路資料 (53)建立Job網路 (53)建立Layer網路 (53)産生測試點 (53)建立 Testpoints (53)測試點産生的規則 (56)檢查網路與測試點 (57)驗證測試資料 (57)刪除中間點 (58)檢查測試點 (58)檢查槽孔上的測試點 (58)檢查零个測試點的網路 (59)檢查 Netlist Profile (59)SmartTest 輸出 (60)附錄:SmartTest參數設置 (61)修改Ucam.db (61)增加一項新的參數到Ucam.db (62)設置Ucam.db新增,開啓和Job資料的管理 (62)推薦 Test設定 (63)修改Ucam啓動窗口裏的單位 (64)S m a r t T e s t介紹SmartTest是Ucam軟體裏的一個組成部份,它主要是爲Utim8和Loc8測試機提供的一套專業飛針軟體,它可以輸出該兩種飛針測試機的測試程式。

UcamX v2019.08版 功能升级说明-Ucamco说明书

2019年8月版本升级版本发行日期亮点2014.1212月-14GUI 工作界面、多核并行处理2015.044月-15支持多窗口运行、支持Gerber X2 格式读入2016.011月-16后台输出、多图像比对2016.066月-16维护升级2016.1212月-16新的插入弧命令、提升了Sieb&Meyer 锣程读入2017.044月-17增强了DRC copper-cut-ins 性能、改进了“Select Painted” 功能2017.1010月-17新的startup 程式、扩展了Job Editor View (资料编辑查看)、优化了Rout Compensation (锣带补偿)2018.033月-18读入Eagle 时按比例绽放其字体、绽放Silk optimizer 里的线宽、并引进了YELO Single Layer Adjuster(线路优化模块)2018.066月-18可以通过创建文档保存Jobs,可以免费试用所有的YELO 功能2018.1011月-18查询元器件、从ODB++资料读取元器件信息2019.044月-19YELO 模块整合了所有Copper 层用到的GUI 功能、扩展了YELO 功能、强化了Rout Manager 功能2019.088月-19快捷键、层查看显示、维护升级UcamX v2016.06J6月201612月2016UcamX v2016.12UcamX v2018.1010月2018201420152016201720182019今天UcamX v2014.1212月2014UcamX v2015.044月2015UcamX v2016.011月2016UcamX v2017.044月2017UcamX v2017.1010月2017UcamX v2018.033月2018UcamX v2018.066月2018UcamX v2019.044月2019UcamX v2019.088月2019快捷键U cam X现在支持所有所有的global commands快捷键.甚至,你可以自定义自已喜欢的快捷键.Ø通过快捷键,可以将您的工作速度提升10%以上Ø通过快捷键,使用更方便更神奇的是,你可以通过HyperScripts自定义快捷键.如何设置快捷键,请在UcamX Help菜单里进行查看层查看显示U cam X现在可以通过快捷键1 2 3 查看想要关注的层通过使用快捷键‘1’, ’2’ 和‘3’ ,你可以:Ø更快更安全地工作Ø不用在右图中的图标上来回切换更多功能…U cam X v2019.08版本修复了很多客户提出的问题.我们希望您能继续实时向我们提交你在使用过程中遇到的问题,以便我们能够不断地改进提升我们的软件产品.谢谢您!更多功能…我们建议您尽快更新到我们的最近版本,以便享受更多自动化的功能服务.如果您还在使用我们的旧版本,您可以查看下列更新版本的功能升级说明和修复功能.UcamX v2017.04UcamX v2017.10UcamX v2018.03UcamX v2018.06UcamX v2018.10UcamX v2019.04所有更新版本的发行说明和修复功能可以从Ucamco网站的下载页面进行下载.© Copyright Ucamco NV, Gent, BelgiumAll rights reserved. This material, information and instructions for use contained herein are the property of Ucamco. The material, information and instructions are provided on an AS IS basis without warranty of any kind. There are no warranties granted or extended by this document. Furthermore Ucamco does not warrant, guarantee or make any representations regarding the use, or the results of the use of the software or the information contained herein. Ucamco shall not be liable for any direct, indirect, consequential or incidental damages arising out of the use or inability to use the software or the information contained herein.The information contained herein is subject to change without prior notice. Revisions may be issued from time to time to advise of suchchanges and/or additions.No part of this document may be reproduced, stored in a data base or retrieval system, or published, in any form or in any way, electronically, mechanically, by print, photo print, microfilm or any other means without prior written permission from Ucamco.This document supersedes all previous versions.All product names cited are trademarks or registered trademarks of their respective owners.。

中文UC_CN使用说明书 V1.2.3

UC视频监控客户端软件使用手册V1.2.3非常感谢您购买我公司的产品,如果您有什么疑问或需要请随时与我们客户部联系。

本手册适用于UC视频监控客户端软件。

本手册可能包含技术上不准确和印刷错误。

产品实时更新,本手册内容将做不定期的更新,恕不另行通知;更新的内容将会在本手册的新版本中加入。

我们随时会改进或更新本手册中描述的产品或程序。

若存在手册中对产品的描述与实物不符,一律以实物为准。

产品说明中若有疑问或争议的,以公司最终解释为准。

视频监控客户端是一个功能强大的监控软件,集多窗口,多用户,语音对讲,报警中心,录像,电视墙,电子地图,转发,多屏显示控制等兼容其它扩展产品,单机直连设备监控系统等功能为一体。

视频监控客户端是针对连接多台不同类型或型号的设备(如IPC,NVS,DVS,NVR等产品),此说明书只针对专业视频监控系统的客户端软件操作进行介绍,涉及到具体设备的功能设置请阅读相关的产品说明书。

本手册是为使用UC视频监控客户端的用户提供的。

您应具备相关设备(如IPC,NVS,DVS,NVR等产品)的基本操作知识和经验。

目录第1章功能介绍 ................................................................................................................................................. - 1 -1.1 主要功能特点........................................................................................................................................ - 1 - 第2章运行环境要求 ......................................................................................................................................... - 3 -2.1 硬件环境................................................................................................................................................ - 3 -2.2 软件环境................................................................................................................................................ - 3 - 第3章安装与卸载 ............................................................................................................................................. - 4 -3.1 安装步骤................................................................................................................................................ - 4 -3.2卸载步骤................................................................................................................................................. - 6 - 第4章配置管理 ................................................................................................................................................. - 8 -4.1主界面介绍............................................................................................................................................. - 9 -4.2 设备管理.............................................................................................................................................. - 12 -4.2.1 设备组配置 ............................................................................................................................ - 12 -4.2.2 设备配置 ................................................................................................................................ - 12 -4.3 用户管理.............................................................................................................................................. - 14 -4.3.1 角色信息管理 ........................................................................................................................ - 14 -4.3.2 用户组管理 ............................................................................................................................ - 14 -4.3.3 用户信息管理 ........................................................................................................................ - 14 -4.3.4 滚动字幕管理 ........................................................................................................................ - 15 -4.4 录像管理.............................................................................................................................................. - 15 -4.4.1 录像策略 ................................................................................................................................ - 15 -4.4.2 策略配置 ................................................................................................................................ - 16 -4.5 远程管理.............................................................................................................................................. - 17 -4.5.1 设备的选择 ............................................................................................................................ - 17 -4.5.2 远程配置 ................................................................................................................................ - 17 -4.6 远程维护.............................................................................................................................................. - 18 -4.6.1 设备信息列表 ........................................................................................................................ - 18 -4.6.2 系统升级 ................................................................................................................................ - 18 -4.6.3 配置文件上传和下载............................................................................................................. - 19 -4.6.4重启、恢复出厂设置和同步系统时间.................................................................................. - 19 -4.6.5 前端存储设备管理................................................................................................................. - 19 - 第5章视频浏览 ............................................................................................................................................... - 20 -5.1.1实时监控 ................................................................................................................................. - 20 -5.1.2 实时监控操作方法................................................................................................................. - 21 -5.1.3 电子放大 ................................................................................................................................ - 21 -5.1.4 双码流监控 ............................................................................................................................ - 22 -5.1.5 视频抓图 ................................................................................................................................ - 22 -5.1.6 语音对讲 ................................................................................................................................ - 22 -5.1.7 声音 ........................................................................................................................................ - 22 -5.1.8 广播 ........................................................................................................................................ - 22 -5.1.9 设备片段录像 ........................................................................................................................ - 23 -5.1.10 轮巡 ...................................................................................................................................... - 23 -5.1.11 告警联动 .............................................................................................................................. - 23 -5.1.12 满屏和标准模式显示........................................................................................................... - 24 -5.1.13 锁屏与解锁 .......................................................................................................................... - 25 -5.1.14 停止监控视频....................................................................................................................... - 25 -5.1.15 开始全部录像....................................................................................................................... - 25 -5.1.16画面分割控制........................................................................................................................ - 25 -5.1.17设备列表 ............................................................................................................................... - 25 -5.1.18 云台控制 .............................................................................................................................. - 26 -5.1.19实时报警 ............................................................................................................................... - 29 - 第6章录像查询 ............................................................................................................................................... - 30 -6.1录像查询............................................................................................................................................... - 31 -6.1.1 按文件回放 ............................................................................................................................ - 31 -6.1.2 按时间回放 ............................................................................................................................ - 31 -6.2录像回放............................................................................................................................................... - 31 -6.2.1本地录像回放 ......................................................................................................................... - 31 -6.2.2前端录像回放 ......................................................................................................................... - 31 -6.3前端录像下载....................................................................................................................................... - 31 -6.4录像剪切............................................................................................................................................... - 32 - 第7章告警信息 ............................................................................................................................................... - 33 - 第8章电视墙 ................................................................................................................................................... - 34 -8.1 电视墙的布局...................................................................................................................................... - 34 -8.2 监视器的布局...................................................................................................................................... - 34 -8.3 解码器和监视器的绑定...................................................................................................................... - 35 -8.4 电视墙轮巡设置.................................................................................................................................. - 36 - 第9章电子地图 ............................................................................................................................................... - 39 -9.1 电子地图布局...................................................................................................................................... - 39 -9.1.1 添加地图 ................................................................................................................................ - 39 -9.1.2 添加子地图 ............................................................................................................................ - 40 -9.1.3 添加设备 ................................................................................................................................ - 40 -9.2 播放设备视频...................................................................................................................................... - 41 -9.2.1 实时监控 ................................................................................................................................ - 41 -9.2.2 全屏/退出全屏播放............................................................................................................... - 41 -9.2.3 设备视频改变 ........................................................................................................................ - 41 -9.2.4 停止视频播放 ........................................................................................................................ - 41 -9.3 地图和设备的删除.............................................................................................................................. - 41 -9.3.1 删除地图 ................................................................................................................................ - 41 -9.3.2 删除设备 ................................................................................................................................ - 42 -9.4 地图和设备属性.................................................................................................................................. - 42 -9.4.1 地图属性 ................................................................................................................................ - 42 -9.4.2 设备属性 ................................................................................................................................ - 42 -9.5 地图之间的跳转.................................................................................................................................. - 42 - 第10章转发管理 ............................................................................................................................................. - 43 -10.1转发服务设置..................................................................................................................................... - 43 -10.2 远程客户端接收转发配置................................................................................................................ - 43 -10.3转发设备录像查询、回放、下载功能............................................................................................. - 44 - 第11章多屏显示控制...................................................................................................................................... - 45 -11.1多屏显示.............................................................................................................................................. - 45 - 第12章设置 ..................................................................................................................................................... - 46 -。

UCAM License 安装手册

For more information

ManiaBarco web site:

E-mail: info@

Helpdesk

Europe, Middle East, Africa Monday - Thursday: 09.00 AM - 6.00 PM MET Friday: 09.00 AM - 6.00 PM MET + 32 9 216 99 00 General support issues: support.eur@ License issues: license.eur@ Java™ HYPERTOOL issues: hypertool@ General information: info@

新的 License 文件的内容将会显示出来 9 在另一个 X-terminal 中输入 more license.dat.130298

License 文件所在位置

例如: copy ets.dat license.dat 6 请确认新的 License 文件中以下信息与旧的 License 文件中的相同:

• 在 SERVER 行中的 Host 名字,HostID 及端口名,如果不相同您需要 将 Host 名字及端口名改成与旧的 License 文件一致。

North America, Latin America Monday - Friday: 08:00 AM - 8:00 PM PST + 1 888 257 2264

General support issues: a@ License issues: a@ Java™ HYPERTOOL issues: hypertool@ General information: info@

UCAM-CL-TR-641

Technical ReportNumber641Computer LaboratoryUCAM-CL-TR-641ISSN 1476-2986Cryptographic processors –a surveyRoss Anderson,Mike Bond,Jolyon Clulow,Sergei SkorobogatovAugust 200515JJ Thomson Avenue Cambridge CB30FD United Kingdomphone +441223763500c 2005Ross Anderson,Mike Bond,Jolyon Clulow, Sergei SkorobogatovTechnical reports published by the University of Cambridge Computer Laboratory are freely available via the Internet: /TechReports/3Cryptographic processors–a surveyRoss Anderson,Mike Bond,Jolyon Clulow and Sergei SkorobogatovAbstract—Tamper-resistant cryptographic processors are becoming the standard way to enforce data-usage policies. Their history began with military cipher machines,and hardware security modules that encrypt the PINs used by bank customers to authenticate themselves to ATMs.In both cases,the designers wanted to prevent abuse of data and key material should a device fall into the wrong hands. From these specialist beginnings,cryptoprocessors spread into devices such as prepayment electricity meters,and the vending machines that sell credit for them.In the90s, tamper-resistant smartcards became integral to GSM mo-bile phone identification and to key management in pay-TV set-top boxes,while secure microcontrollers were used in remote key entry devices for cars.In the lastfive years, dedicated crypto chips have been embedded in devices from games console accessories to printer ink cartridges,to con-trol product and accessory aftermarkets.The‘Trusted Computing’initiative will soon embed cryptoprocessors in PCs so that they can identify each other remotely.This paper surveys the range of applications of tamper-resistant hardware,and the array of attack and defence mechanisms which have evolved in the tamper-resistance arms race.Keywords—cryptoprocessor,HSM,security API,survey, fault analysis,power analysis,semi-invasive attackI.IntroductionThe combination of cryptography and tamper-resistance first appeared in military applications such as securing communications links.The spread of Automated Teller Machine(ATM)networks brought the technology into the commercial mainstream.The devices used for protecting ATM networks were subsequently adapted for other appli-cations such as prepayment electricity meter.A typical high-end cryptoprocessor is a physically tamper-resistant embedded processor which communicates with a conventional PC or mainframe and performs a pre-defined set of cryptographic operations using keys that are protected within the device.Such a cryptoprocessor typically enforces a policy on the usage of the keys it protects.For example,in an ATM network,the network cryptoprocessor may allow verifica-tion of incoming customer Personal Identification Numbers (PINs)but not generation of PINs for new accounts.The Application Programming Interface(API)which such a de-vice presents is called the security API and will implement the device’s security policy.We discuss security APIs in sections V and VI.During the1990s,cryptoprocessors gained more uses: protecting Secure Socket Layer(SSL)keys used by web-servers,and defending proprietary software and algorithms from theft by employees;low-cost cryptoprocessors such as smartcards and secure microcontrollers also became com-monplace.The authors are with the Computer Laboratory,University of Cambridge,JJ Thomson Avenue,Cambridge CB30FD,UK forename.surname@A whole host of embedded applications for cryptoproces-sors now exist:smartcards for holding decryption keys for pay-TV;lottery ticket vending machines;and mobile-phone top-up systems.Modern electronic payment schemes,such as EMV,use smartcards and readers at the front end and larger cryptoprocessors at the back end,to control theflow of electronic money.Tamper-resistant hardware is even deployed in an effort to secure electronic voting terminals from attack.The latest applications of tamper-resistant processors are in Digital Rights Management(DRM)and Trusted Com-puting(TC).Content owners are looking towards tamper-resistant processors with security APIs that can enforce ar-bitrary policies on the way that content is processed.The range of possible applications is incredible,and–to some observers–disturbing[10].The entertainment industry in particular seeks new revenue streams by using security APIs to release media according to new rules,such as music subscription services,and to enforcefiner market segmen-tation.In section II we describe possible applications in more de-tail,and in section III we provide a taxonomy of cryptopro-cessors and attacks.Section IV considers attacks involving physical access to the device,while sections V and VI describe logical attacks on the security APIs of cryptopro-cessors.Finally,sections VII and VIII look at issues of policy and draw some conclusions.II.ApplicationsA.Automated Teller Machine SecurityATMs were the‘killer application’that got cryptography into wide use outside of military and diplomatic circles,and remain today a high-volume use of tamper-resistant hard-ware.In the70s,IBM developed a system for authenticat-ing customers to ATMs.Bank customers were issued with PINs,computed from their account numbers using a secret DES key,the PIN derivation key.References[3],[4]include descriptions of the launch of the3614ATM series[36]and its accompanying back-end processor,the3848.This was thefirst commercial hardware security module,or HSM,as stand-alone cryptoprocessors have come to be known in the financial sector.HSMs controlled access to the PIN deriva-tion keys,and also kept PINs secret in transit through the network.HSMs are still used during all stages of PIN man-agement,including acquisition of PINs at the ATMs(the keypad is often integrated into a low-cost HSM based on a secure microcontroller);verification at the card issuing bank,and also during generation processes,e.g.at PIN mailing sites.The HSM’s API is designed to allow legitimate opera-tions on PINs and PIN derivation keys,for instance veri-fying a PIN against an encrypted trial PIN from an ATM, or sending a clear PIN to a special printer to be sent tothe customer.It must however prevent abuse by malicious employees;for instance it must not allow the wholesale dis-covery of a PIN for every bank account.B.Electronic Payment SchemesHSM-based cryptography is spreading from ATM net-works to general debit and credit card processing.Elec-tronic payment systems use it to secure communications between banks and merchants,and to store verification keys to authenticate cards presented at point of sale ter-minals.Merchant devices may contain low-cost cryptopro-cessors;supermarkets and chain stores may use full-blown HSMs as concentrators for till networks.HSMs are also an integral part of the back-end systems at banks which pro-cess these transactions,preventing insiders from exploiting their positions.The new EMV standard[33]for payment adds a third location for a cryptoprocessor–on the cus-tomer’s card.These cards may store customer PINs,and allow end-to-end security for communication between the smartcard and the issuing bank.Internet banking and payment have brought a range of concerns,many of which can be assuaged by using HSMs–which may in turn help home banking become ubiquitous. The challenge is to establish an island of trust in the user’s home:some banks await generic“trusted computing”for PCs(fitting every computer with a cryptoprocessor),while others have issued stand-alone tamper-resistant authorisa-tion devices(such as the RSA SecurID)that enable the user to enter a time-dependent password,or answer a ran-dom challenge,based on a key in the device.In effect,these devices export a security API to the PC through the user. Finally,futuristic online electronic payment schemes such as“digital cash”have been tried out.Trusted third parties mint electronic tokens of some form,which can cir-culate from one user to another.The hard problem here is to prevent a user spending the same electronic coin twice. The issuers can use a combination of tamper-resistant devices and clever cryptography to deal with this.So long as the payment device remains tamper-proof,double-spending is prevented;and should a customer ever manage to defeat the tamper-resistance and spend a coin twice,the act of double-spending will automatically reveal his iden-tity to the issuer[23],[25].C.Prepayment Electricity MetersHSMs are a critical part of the prepayment electricity meter systems used to sell electric power to students in halls of residence,to the third-world poor,and to poor customers in rich countries[6].They are typical of the many systems that once used coin-operated vending,but have now switched to tokens such as magnetic cards or smartcards.The principle of operation is simple:the meter will supply a certain quantity of energy on receipt of an encrypted instruction–a‘credit token’–then interrupt the supply.These credit tokens are created in a token vending machine,which contains an HSM that knows the secret key in each local meter.The HSM is designed to limit the loss if a vending machine is stolen or misused;this enables the supplier to entrust vending machines to marginal economic players ranging from student unions to third-world village stores.The HSM inside the vending machine must be tamper-resistant,to protect the meter keys and the value counter. The value counter enforces a credit limit;after that much electricity has been sold,the machine stops working until it is reloaded.This requires an encrypted message from a device one step higher up the chain of control–and would typically be authorized by the distributor once they have been paid by the machine operator.If an attempt is made to tamper with the value counter,then the cryptographic keys should be erased so that the vending machine will no longer function at all.Without these controls,fraud would be much easier,and the theft of a vending machine might compel the distributor to re-key all the meters within its vend area.There are other security processors all the way up the value chain,and the one at the top–in the headquarters of the power company–may be controlling payments of billions of dollars a year.D.Trusted ComputingTrusted Computing(TC)is an umbrella term for new technologies designed to embed cryptoprocessors in cur-rent computing platforms,including PCs and PDAs.The Trusted Computing Group(TCG)industry consortium de-signed a special cryptoprocessor,the Trusted Platform Module(TPM),to serve in a wide range of roles,and in particular to build an island of trust within the desk-top PC[70].Thefirst generation TPM was designed for key storage and passive measurement of the machine state, and has been mass-produced.Notably,it is deployed in IBM Thinkpad Laptops.A new TPM is currently being designed,which will serve as the base for more sophisti-cated TC projects using desktop computers,for instance to allow corporations to lock down employee workstations to a particular OS configuration.It will also play a part in Microsoft’s plans for a trusted Windows operating sys-tem(formerly called Palladium/NGSCB)[53].This TPM, in combination with a software micro-kernel which it val-idates,will form a virtual cryptoprocessor,which many different applications can use.The key idea is that a TC machine will be able to cer-tify to other TC machines that it is faithfully executing a particular program.This means that the TPM,in con-junction with the microkernel,can certify both a program and the platform on which it is executing.Together with the trusted operating system,it can prevent one program from interfering with another.The major application of TC is Digital Rights Manage-ment:the control of the distribution and use of data.In this context,a TC machine can assure a content vendor that it is sending a song or movie to a true copy of a media player program,rather than to a hacked copy.The vendor gets better assurance that the song or movie will remain under its control,and is less likely to appear in an unpro-tected form onfile-sharing networks.Present DRM mech-anisms are based on software obfuscation,and eventually get hacked;the promise of TC to the content industry is that cryptoprocessors will slow down this process.Digitalmedia have made lossless copying possible,and some ven-dors believe that more effective technical DRM mechanisms are the best way to protect their revenue streams.They may also enable alternative marketing strategies,such as subscription services for listening to music.(IBM’s En-hanced Media Management System has an optional secure hardware component[42]based around its4758cryptopro-cessor,but most existing DRM solutions do not yet offer cryptoprocessor-based tamper-resistance.)DRM is not just for entertainment media such as music and video,but can also be applied to electronic documents and email.TC technology could support control of in-formationflow within organisations,preventing leaks and making theft of intellectual property more difficult.Mi-crosoft Office2003has built-in Information Rights Man-agement facilities integrated into the applications.These extend Microsoft’s rights management architecture to doc-uments.For example,it becomes possible to restrict a doc-ument to named machines,or to cause it to self-destruct after afixed period,or to prevent it being printed.Doc-uments are encrypted together with a set of usage rules, written in a rights expression language;these rules are at present enforced by obfuscated software,but may in future be enforced using TPM-based TC mechanisms.The APIs of modern rights-management systems are be-coming full-blown security APIs.A content provider may use a third-party encapsulation of their content within an obfuscated viewer application.The content provider writes a policy governing access to the content,and this is com-piled into the viewer.The user then interacts through this API providing various‘unlock codes’or interacting with online components of the system to gain access to the con-tent.If the policy is poorly designed,the user may through careful manipulation be able to gain better access than was intended,for longer time-periods,or on additional ma-chines.E.Public Key CryptoprocessorsThe arrival of public-key technology spawned a range of new secure communications protocols.Secure Sockets Layer(SSL)is widely used to secure traffic on the web. It protects sensitive web services such as online payments and electronic banking.Public keys embedded in internet browsers are used to authenticate a chain of certificates that attest to a relationship between a particular domain name and a public key used in the SSL protocol.The user relies on this certificate chain to be sure that she is communicating directly with the webserver of the site in question–a merchant or electronic banking service,for example.Webservers supporting SSL perform a private-key ex-ponentiation for every connection attempt,so are under considerable load from the computations.This drove the development of the latest generation of public key crypto-processors.They are used for SSL acceleration,and well as for the protection and management of keys and certificates associated with providing secure web services. Cryptoprocessors at server farms may enforce a simple non-export policy on an SSL private key–it must never leave the device.This mitigates the risks associated with webserver compromise,whether via network hacking or equipment theft.However,if the specific threats and chal-lenges associated with the certificates can be identified,the HSM can process policy components,and genuinely assist in improving security.For instance,at Certification Au-thorities(CAs),where certificates are managed,HSMs may help enforce stringent policies on key usage:they can en-force dual control policies on the most valuable keys in a CA;they can help supervisors monitor the activities of large numbers of human operators efficiently;and they can keep signed audit trails of activities to allow retrospective monitoring of access.Such infrastructures of keys and certifications are used for a range of other purposes:for login and for authenti-cation in very large companies;for managing identity on the internet for SSL-enabled websites;and for managing software,by signing everything from web applets to com-ponents of operating systems.itary ApplicationsBy World War2,some military cipher machines had been made capture-resistant with thermite charges that destroyed them if they were opened by persons ignorant of the disarming mechanism.During the Cold War,great damage was caused by traitors,and in particular by the Walker family,who sold US Navy keys and cipher machine designs to the Soviets for over twenty years.This convinced the NSA that cipher machines should,as far as possible, also resist dishonest insiders.Modern military cipher ma-chines not only use classified algorithms in tamper-resistant chips;they also use such chips as crypto ignition keys to transport initial key material.The goal is that the street value of these keys should be zero,as most enemies have no access to a machine in which to use them;and even for the few who do have such access,stolen keys should not be useful in deciphering any other traffic.Enforcing such a policy requires that the tamper-resistance,the crypto protocol design and the management procedures all work together well.Another influential military application has been nuclear command and control.According to US military doctrine, a nuclear weapon may not in general detonate without au-thorization,environment and intent.‘Intent’means an un-ambiguous arming signal from the officer in charge of the weapon,typically carried over multiple wires with error-control coding.‘Environment’means a condition that is easy to measure yet hard to forge,such as the period of zero gravity experienced by an air-drop bomb on release and by an ICBM in its sub-orbital phase.‘Authorization’means a coded signal from the national command author-ity–the President and his lawful successors in office.This system was introduced following the Cuban missile crisis, to minimize the probability of a nuclear war starting by accident or mischance.The authorization codes in par-ticular have some interesting and complex requirements, described in[3].Tamper-resistance mechanisms are em-bedded in weapons in order to prevent a stolen weapon being exploded,or being dismantled to reveal an autho-rization code with which a second stolen weapon could be armed.G.Specialist ApplicationsBills of Lading–the international trade and payments system used documents called bills of lading to represent cargoes in transit.Thus the owner of a shipment of oil in transit across the Atlantic may sell it by endorsing the bill of lading to the new owner.Implementing an electronic version of bills of lading presented a number of interesting challenges,includingfinding some way to prevent a crook selling the same goods twice.Given that an oil cargo may be worth$100m,and it may take weeks from sale until delivery,it was vital to provide robust mechanisms to pre-vent such a fraud.The Bolero system uses two independent mechanisms.Electronic bills of lading can only be endorsed from one owner to another using keys kept in hardware se-curity modules that closely control their use;there is also a central database of extant bills maintained on a server operated by a trusted third party[43].In order to sell an oil cargo twice,a crook would have to subvert this third party and also defeat the HSM.Key-Loading Sites–Applications which deploy thou-sands of cryptoprocessors,such as pay-TV smartcards and prepayment token vending machines,require a trustworthy means of initialising them before delivery.Generic man-ufacturing processes are often followed by a key-loading phase,which may happen at the premises of a bank or a specialist security contractor.This operator may have a hi-erarchy of HSMs,or in the case of smartcard-to-smartcard protocols,a large rack of smartcards in readers,to super-vise the initialisation and personalisation of new devices. Some interesting failures have occurred where the system operator has tried to save money on this operation.In one case,a pay-TV operator used PC software to personalise smartcards;this software entered the public domain when one of the PCs from the control centre was sold second-hand and its disk contents were undeleted by a curious purchaser.In other cases,weak private keys have been issued to bank smartcards by badly-designed card person-alisation systems.III.Taxonomy of Cryptoprocessors and Attacks Early military cipher machines may be seen at the NSA Museum,Fort George G.Meade,Maryland;the tamper-resistance mechanisms extend to protective deto-nation mechanisms that destroy the device if it is improp-erly opened.The earliest civilian cryptoprocessor known to us is the IBM3848,an encryption device that functioned as a mainframe peripheral.It was contained in a steel cab-inet,with switches that zeroised the memory containing cryptographic keys whenever the cabinet was opened. Top-of-the-range cryptoprocessors nowadays have gener-ally followed the second line of development.An example is the IBM4758(figure1),the3848’s descendant,which has a cryptographic engine surrounded by a multilayer tamper-sensing mesh(figure2).This is constantly monitored by the engine,which erases its key material and renders itself inoperable if a tampering attempt is detected.Rather than occupying a whole cabinet in a machine room,the4758 comes as a standard PCI card for mounting in a server.A rich literature documents the design,development and validation of the4758[31],[38],[63],[64],[66],[67],and its security architecture[32].Fig.1.IBM4758-001At the low-cost end of the market,cryptoprocessors are often implemented in microcontrollers.Many engineers are familiar with these cheap,standard components.The cheapest microcontrollers cannot perform public-key cryp-tography in a reasonable time,but no matter:many ap-plications such as remote key entry use shared-key cryp-tographic algorithms such as triple-DES and AES,whose computational cost is low.A more serious problem is that the read-protect mechanisms in low-cost microcontrollers are not really designed to withstand skilled and determined attack.A middle market has therefore emerged of single-chip products that have been hardened in various ways against attack.These products include smartcards,and the TPM chips specified by the Trusted Computing Group for use in PCs.Before deciding whether an application can use a low-cost microcontroller,or needs a smartcard-grade com-ponent or even a high-end tamper-responding device,it is necessary to understand something about the technology of attacks and defences.We will discuss the attacks on microcontrollers,and the measures that can be adopted to thwart them,in more detail in the next section.When analyzing the security of a cryptoprocessor,it can be useful to perform a systematic review of the attack sur-face–the set of physical,electrical and logical interfaces that are exposed to a potential opponent.This leads us to divide attacks into four classes.Invasive attacks involve direct electrical access to the in-ternal components of the cryptoprocessor.For example, the attacker may open a hole in the passivation layer of a microcontroller chip and place a microprobing needle on a bus line in order to capture a signal.Semi-invasive attacks involve access to the device,but without damaging the passivation layer of the chip or mak-ing electrical contact other than with the authorised inter-face.For example,the attacker may use a laser beam to ionise a transistor and thus change the state of theflip-flop that holds the device’s protection state.Local non-invasive attacks involve close observation or ma-nipulation of the device’s operation.An example is poweranalysis :measuring the current drawn by the processor with high precision,and correlating this with the compu-tations being performed by the device in order to deduce the value of cryptographic keys.Remote attacks involve observation or manipulation of the device’s normal input and output.Examples include tim-ing analysis,cryptanalysis,protocol analysis and attacks on application programming interfaces.Each of these types of attack may also be either active or passive .In the latter the attacker works with the device as it is operated normally,while in the former the attacker may manipulate the device,its inputs or its environment so as to induce abnormal operation.An active invasive at-tack may involve injecting signals physically into the device using probing needles;an active semi-invasive attack may use a laser or strong electromagnetic pulse to cause aber-rant behaviour of some internal component of the chip;an active local noninvasive attack may manipulate power line voltages or clock frequencies to cause partial failure of the device under test;while an active remote noninvasive at-tacker might feed a cryptoprocessor with carefully-chosen sequences of transactions in order to cause behaviour that was not anticipated by the device’sdesigner.Fig.2.An IBM 4758-001part potted in urethane,showing membraneand interior (courtesy F.Stajano)The high-level summary of these attacks is that,by spending more money on a better cryptoprocessor,you can greatly diminish and perhaps even eliminate the first three classes.All of these are local,in that the opponent needs to obtain unsupervised access to the device;so in an applica-tion where the cryptoprocessor can be physically guarded,or perhaps where its owner’s incentive is to protect its se-crets rather than try to extract them,you may be able to use a cheaper cryptoprocessor or even ignore these at-tacks completely.But many attacks in the fourth,remote,class are independent of the quality of the cryptoproces-sor hardware.It does not matter how much you spend on device-level protection,if the transaction set which you implement on it can be manipulated in such a way as to break your security policy (Smith –a designer of the IBM 4758–reflects upon the disparity between its state-of-the-art hardware and firmware and the financial API it usually implements,which has turned out to be the weakest link,in [68]).In the next section we will describe the local attacks to which budget cryptoprocessors may be vulnerable –the invasive,semi-invasive and local non-invasive attacks.The following section will then focus on remote attacks.IV.Local AttacksFifteen years ago,devices such as microcontrollers and smartcards offered little resistance to a capable motivated opponent.Protection typically consisted of a read-only bit that was set after programming;this bit could often be reset by simple tricks such as glitching [46]–inserting a transient into the power supply,perhaps by reducing the supply voltage to zero for a few microseconds –or illumi-nating it with UV light.Even so,microcontrollers gave better protection than circuit boards with discrete compo-nents,whose interconnects could be observed directly with an oscilloscope.At that time,there were few valuable ap-plications and thus few serious attackers.As late as 1994,a senior industry figure explained at the Cardis conference that there was simply no demand for better security.That changed once smartcards started to host applica-tions such as pay-TV.Various people set out to reverse-engineer pay-TV smartcards:some were pirates who wanted to forge cards,while others wanted to put key ma-terial on the Internet so that people could watch for free.(This sometimes involved idealism,but in at least one case a pay-TV operator was sued for hacking a rival’s card and anonymously publishing their key [24].)In addition,micro-controllers were used in accessory-control applications such as games cartridges,where the business model involved subsidising consoles from sales of software,and the security devices in the cartridges were there to ensure that acces-sory vendors paid the manufacturer a royalty.This created a strong business incentive for a vendor’s competitors and aftermarket suppliers to reverse-engineer its security chips –which was legal in most relevant jurisdictions.This triggered an arms race between attack and defence.In the mid-90s,attackers invested in invasive attack meth-ods,using probing stations;then in the late 1990s there was a wave of attacks using non-invasive techniques such as power analysis;and in the early 2000s,a number of semi-invasive attacks were developed,of which the best known involve optical probing.Chipmakers have responded by developing new families of microcontrollers and smartcards with a number of defensive features.A.Invasive AttacksThe earliest tamper-resistant processors –the hardware security modules used by banks from the 1980s –were very vulnerable to physical attack.The protection mechanisms relied on steel boxes with lid switches and,sometimes,fur-ther sensors such as photodiodes and seismometers.An at-tacker familiar with these mechanisms could drill his way in.A worse problem was that maintenance visits were needed every year or two to replace the battery that pre-served cryptographic keys while the machine was powered off.It was trivial for a maintenance technician to disable the tamper-responding circuit on one visit,and then ex-tract the keys on his next visit.Modern HSMs therefore use more complex designs.The IBM 4758,for example,has its electronic components encased in a tamper-sensing membrane that is itself potted in a compound that’s dif-ficult to cut or drill cleanly,and the batteries are outside this security perimeter (see figures 1and 2).。

UCAM8.4.1安装破解图文详细教程

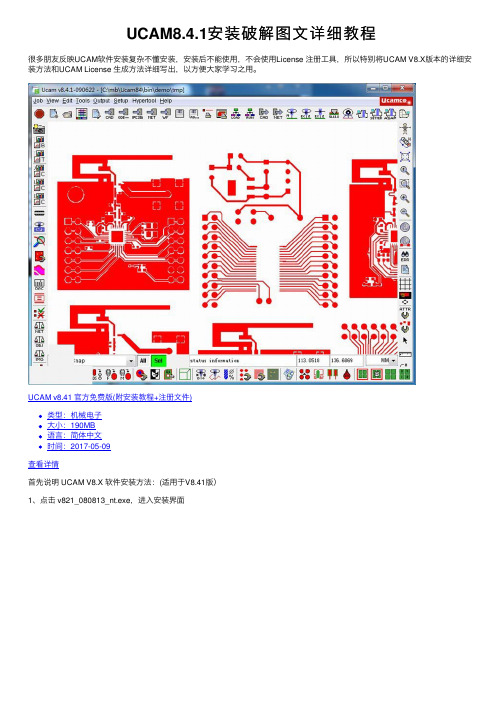

UCAM8.4.1安装破解图⽂详细教程很多朋友反映UCAM软件安装复杂不懂安装,安装后不能使⽤,不会使⽤License 注册⼯具,所以特别将UCAM V8.X版本的详细安装⽅法和UCAM License ⽣成⽅法详细写出,以⽅便⼤家学习之⽤。

UCAM v8.41 官⽅免费版(附安装教程+注册⽂件)类型:机械电⼦⼤⼩:190MB语⾔:简体中⽂时间:2017-05-09查看详情⾸先说明 UCAM V8.X 软件安装⽅法:(适⽤于V8.41版)1、点击 v821_080813_nt.exe,进⼊安装界⾯2、出现如下图,点击Next进⼊下⼀步3、选择你要安装的模块,⼀般选UCAM,如图。

然后按图⽚选择点击Next进⼊下⼀步4、点击Install进⼊安装过程,如图5、然后点击Next进⼊下⼀步6、点击Done完成安装UCAM License ⽣成⽅法UCAM License ⽣产器(UCAM注册⽂件) 8.4.1 附详细使⽤教程类型:3D制作类⼤⼩:3.08MB语⾔:简体中⽂时间:2017-05-09查看详情将UCAM License 压缩⽂件解压出来运⾏C:\MB\FLEXLM\mbhostid_win.exe 获取本机的HOST NME及MBHOSTID)将完整版LICENSE改名(由mb_license(完整版).dat改成mb_license.dat)且⽤记事本打开mb_license.dat⽂件,修改LICENSE 的HOST NAME 及MBVDHID,将已获取到的本机的HOST NAME及MBVDHID修改好,后拷贝到C:\MB\FLEXLM 下⾯停⽌LICENSE服务(运⾏C:\MB\FLEXLM\ lmtools—Stop Server)后会在该⽬录下产⽣⼀个NUM.DAT⽂件⽤记事本打开NUM.DAT⽂件,将C:\MB\FLEXLM下的MB_LICENSE.DAT的头部 SERVER *** MBVDHID=*** 27000 DAEMON maniab 拷贝到NUM.DAT⽂件的最前⾯。

camtek AOI制作ucam中文

UCAM Camtek AOI 输出用户指南UCAM v6.3-1目录1 开始Error! Bookmark not defined.1.1 打开料号 4 1.2 创建新料号 (输入 i5000, gbx, dpf) 51.3 Job - Import_Job - ODB++ Input (Input ODB++) 81.4 料号编辑器 91.4.1 显示/不显示或激活/关闭一个板层 91.4.2删除板层 101.4.3 编辑板层参数 111.4.4 合并板层 131.4.5 编辑板层结构 141.5 用户界面 151.6 料号存储(或另存) 191.7 退出料号 20输出 212 Camtek2.1 打开 Camtek 输出窗口 21输出窗口 222.2 Camtek2.3 工作流程 222.3.1 明确参数 222.3.2 定义扫描区域 242.3.3 定义不检区 262.3.4 输出 282.3.5 存储并退出 292.4 已存视图/明细浏览的域描述 302.5 定义视图 312.5.1 域 322.5.2 群组 322.5.3 排序 332.5.4 筛选 342.5.5 例: 创建已存视图 343 高级选项 36 3.1 设定属性 Nom. Line/Space 363.2 为每个区块设定"uPCB" 属性 393.3 建立区块 403.4 建立一个"轮廓线"板层 423.5 写宏 45 3.6 个性化设置图标栏 453.7 登记板层 473.8 使用Stp & Rpt作拷贝 473.8.1 增加元素到组成区块的stp&rpt PCB中 483.8.2 增加元素到不组成区块的stp&rpt PCB中 503.9 在通风孔图形周围建立不检区 513.10 根据铜箔层或焊锡层建立终检板层 563.11 准备锣板层检检 573.12 导电孔检验 614 附件634.1 重要的Ucam.db 参数 631开始1.1打开料号打开并传送一个已经存在的料号到 UCAM。

ucam 手册最终版

选择优先顺序为:规则 PAD 中心点→隔离环中心点→掏空圈→大铜皮拐角;

3.

Tolerance 设定公差。

14

公差主要有 Inner Tolerance(内公差)和 Outer Tolerance(外公差) 。 内公差大小决定要检测线路缺口、线细、开路、凹陷的能力; 外公差大小决定要检测线路凸起、短路的能力; 公差的设定: 公差大小=2×n×分辨率 n=1,2,3,…… 分辨率的数值为:Extra Fine=0.2; Fine=0.25; Medium=0.33; Coarse=0.4; Extra Coarse=0.5 把计算好的公差填入下图指定的位置就可以了。

提示:建议可以用同样的方法将层的名称改为 L1,L2……;钻孔层的名称改为 Drill1,Drill2……。方便后面的检查 和输出。

料号层别窗口

料号层别参数窗口

5

C、层别的优化处理:

层别优化处理的目的是为了:可以根据不同的公差要求,方便的给不同的线路不同的公差。为了实 现这样的理想我们通常可以将线路板上的图像大致分为下面几类: 线路、PAD、SMT(外层) 、大铜面、 不检测区(外框)等。下面我们一步步实现这个过程,这里介绍的是最基本的情况: 1. 开启功能窗口。 在 Ucam 的主窗口打开 Aperture Manager(D 码管理窗口) (如图 1)和 selections(选择功能窗 口) (如图 2) 。 (图 1)该层别的线路 D 码组成表。 (图1)D 码管理窗口

12

VI.

单击 Surface,这时一些小块的区域都被去掉。 码为 555。

VII. 此时点:剪切->粘贴,此时大面积的铜皮生产一个新的 D 码。按照 11 页中第 VI 项更改 D

C-SAM基本操作手册及了解

基本操作手冊開關機步驟 :1.開機:先開電腦電源,待電腦進入到windows桌面後,再開機台電源。

2.進入Windows桌面後,連點兩下桌面上的捷徑VHR程式即可進入,進入後按登入,再按確定即可。

3.關機:關閉VHR程式後,先將機台電源關閉,再執行windows關閉電腦。

注意事項 :1.開機時,請勿將任何治具,裝置在Holder上,可避免撞壞治具或斷線。

2.在任何時候,移動探頭時,都需將門關至最底部,探頭才能夠動作。

3.長時間關機時, 請盡量配合將探頭拆下,或離開水面,可維護探頭。

4.短時間停止使用機台時, 可將VHR程式停止即可,可不用將機台電源關閉。

5.安裝探頭後,必須選擇你所安裝的探頭的頻率。

Transducer (探頭) 特性 :1. 探頭頻率越低,穿透力越佳,解析度越差。

2. 探頭頻率越高,穿透力越差,解析度越佳。

解析度介紹:High resolution-15 MHZ30 MHZ100 MHZLow resolution -超音波特性:1. 超音波:通過介質由軟(密度低)到硬(密度高)時,為正波。

2. 超音波:通過介質由硬(密度高)到軟(密度低)時,為負波。

3. 超音波:通過介質軟硬相同(密度相同)時,為平行波。

基本波形介紹:CASE 1 Z2 > Z1CASE 2 Z2< Z1CASE 3 Z2= Z1A-SCAN 波形示意圖:Special Case:1.波形不正不負(複合波)微小的Delam(<0.1um),超音波可穿透。

Marginal Delam.厚度 <0.1um+Die Tilt :A.B.點位置,A-scan 波形比較A :B :COLOR MAP 的意義NoSymmetri AsymmetriSymmetric(對稱圖)Asymmetric(不對稱圖)dB 強度值0 %操作圖示介紹 :目前產品實際的TOF值這些是設在MOV Window 之Move Transducer 按鍵。

CMenu的使用

Cmenu的用法一menu描述二详细用法三属性和方法祥解四举列一menu描述它提供了成员函数用于创建,跟踪,更新,并摧毁了菜单。

创建一个CMenu对象的栈,然后调用CMenu的成员函数来操纵新的菜单。

接着,调用 CWnd ::SetMenu设置菜单,一个窗口,然后立即调用CMenu对象的分离成员函数。

在CWnd ::SetMenu成员函数设置窗口的菜单,新的菜单,窗口的重绘,以反映变化的菜单,还通过所有权的菜单窗口。

呼吁分离分离的HMENU从CMenu对象,这样,当地方CMenu变量传递的范围,对象析CMenu并不试图摧毁一个菜单它不再拥有。

菜单本身就是随窗口的摧毁而被摧毁。

您可以使用LoadMenuIndirect成员函数创建一个菜单从模板中的内存,但菜单上创建一个资源调用LoadMenu更容易坚持,菜单资源本身可以创建和修改的菜单编辑器。

二菜单的详细用法动态创建菜单:1:在要放置菜单的窗口的头文件中定义一个菜单对象:CMenu m_newMenu; 2: 然后使用CreatePopupMenu()创建一个弹出菜单项:m_newMenu.CreatePopupMenu();3:使用AppendMenu()或是使用InsertMenu将弹出菜单或字菜单插入到主菜单中。

如: GetMenu()->AppendMenu(MF_POPUP,(UINT) (newMenu.m_hMenu),_T(“fdfd”));//插入弹出菜单newMenu.AppendMenu(MF_STRING,201,_T("ttttttt"));//插入子菜单AppendMenu()原形如下:BOOL AppendMenu(UINT nFlags, 插入的是子菜单还是弹出菜单UINT_PTR nIDNewItem = 0, 菜单的ID号LPCTSTR lpszNewItem = NULL菜单的名字);InsertMenu()原形如下:BOOL InsertMenu(UINT nPosition, 插入菜单的位子:第一个弹出菜单是0 弹出菜单下的第一个子菜单的位子也是0(分割符也占有一个位子);UINT nFlags,UINT_PTR nIDNewItem=0,LPCTSTR lpszNewItem=NULL);4:使用Detach()分离的Windows菜单处理从CMenu对象并返回处理:如:m_newMenu.Detach();右键设置弹出菜单:1:在要放置菜单的窗口的头文件中定义一个菜单对象:CMenu m_newMenu; 2:创建一个菜单资源;IDR_MENU13:在创建菜单的窗口中加上一个OnContextMenu(CWnd* /*pWnd*/, CPoint /*point*/)消息响应函数。

CFAST使用指南中文

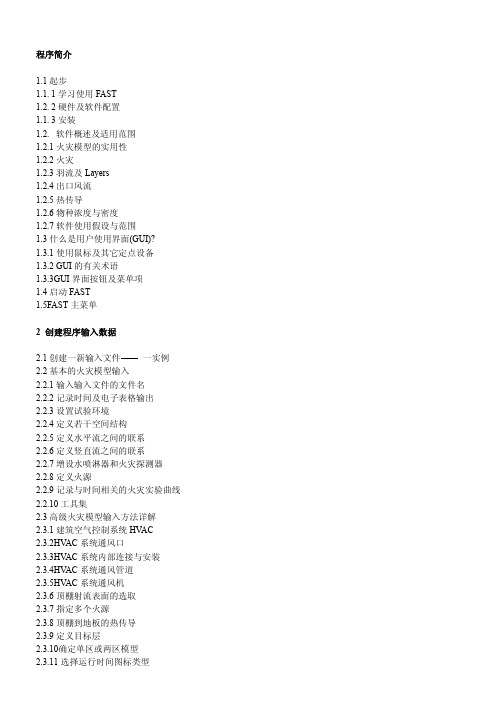

程序简介1.1起步1.1. 1学习使用FAST1.2. 2硬件及软件配置1.1. 3安装1.2. 软件概述及适用范围1.2.1火灾模型的实用性1.2.2火灾1.2.3羽流及Layers1.2.4出口风流1.2.5热传导1.2.6物种浓度与密度1.2.7软件使用假设与范围1.3什么是用户使用界面(GUI)?1.3.1使用鼠标及其它定点设备1.3.2 GUI的有关术语1.3.3GUI界面按钮及菜单项1.4启动FAST1.5FAST主菜单2 创建程序输入数据2.1创建一新输入文件一实例2.2基本的火灾模型输入2.2.1输入输入文件的文件名2.2.2记录时间及电子表格输出2.2.3设置试验环境2.2.4定义若干空间结构2.2.5定义水平流之间的联系2.2.6定义竖直流之间的联系2.2.7增设水喷淋器和火灾探测器2.2.8定义火源2.2.9记录与时间相关的火灾实验曲线2.2.10工具集2.3高级火灾模型输入方法详解2.3.1建筑空气控制系统HV AC2.3.2HV AC系统通风口2.3.3HV AC系统内部连接与安装2.3.4HV AC系统通风管道2.3.5HV AC系统通风机2.3.6顶棚射流表面的选取2.3.7指定多个火源2.3.8顶棚到地板的热传导2.3.9定义目标层2.4交互式数据库2.4.1选取默认材料2.4.2选取默认对象2.4.3创建变换的数据库2.4.4编辑热物理数据库2.4.5编辑对象数据库对象火灾曲线61对象备注63闪火传播对象属性642.5修改配置文件2.6运行一个简单实例2.7新文件定义的标准过程2.8数据文件的打开和保存2.8.1选取一个已有的数据文件2.8.2创建一个新的输入数据文件2.8.3保存对数据文件的修改3运行火灾模型3.1进行模拟3.2边模拟边运行3.3处理模拟过程中的事件3.4保存模拟出的模型4复杂模型实例4.1事件4.2计算机分析4.3输入数据4.3.1输入文件名4.3.2定义外部条件4.3.3指定模拟时间和电子表格的输出4.3.4改变火灾房间的几何形状4.3.5改变通风口4.3.6改变火源的定义4.3.7保存对数据文件的修改4.4运行模型4.5模型运行结果5预测软件包5.1逃生时间5.2喷淋器与探测器的动作5.3房间烟气温度5.4上浮的热气压头5.5顶棚射流温度5.6顶棚羽流温度5.9通过开口的质量流5.10 羽流充填速率5.11辐射引燃5.12开口处的烟气流动5.13托马斯轰然公式5.14通风极限6 文件操作6.1改变路径6.2改变显示单位6.3设置色制和模式6.4输入数据的纠错6.5拷贝文件6.6打印文件6.7浏览文件6.8删除文件7 参考文献及附录文献信息FAST是一本有关火灾模型的使用工具手册他参考了以前的火灾模型CFAST并且增加了火灾形成过程提供了在分隔空间构筑物中的火现象的工程计算这本使用手册提供了使用范例及相关的资料详细介绍了软件的安装方法及使用指南关键词计算机模型计算机程序排空火灾模型火灾研究火险评价人的行为毒性订购信息美国NIST研究所FAST用户指南预测火灾发展与烟气蔓延的工程工具建筑火灾研究实验室美国NIST研究所简单的代数方程是工程计算的基础1984年Bukowski提出了用一系列独立的火灾计算来评估一个复杂,交互的过程,即,火危险分析[ 1 ]在1985年一系列适用于火灾评估的方程出版发行了尼尔森[ 3 ] 用 FIREFORM 和 FPE工具进一步扩展了这个概念并且提供了一广泛地在火灾安全工程计算中被使用的软件包这个软件包里提供了简单的工程计算模型1989年6月NIST研究所的火灾研究中心现BFRL的一下属机构针对火灾对居民人身安全的危害以及室内家具电线等物品的火灾时的相关危害发布了一种定量分析的方法这种分析方法经过6年的深入研究最终推出了第一代应用软件HAZARD I它是世界上第一代火灾模拟综合应用软件它结合了专家们的判断和计算的标准来评估一次特定火灾的后果FAST是建立在CFAST基础之上的一种程序集他提供有关框架结构的火险工程评估他是继HAZARD I 和FASTLite之后的应用在火险计算上的第二代软件FAST包括了以前FIREFROM中的独立的工程计算,是CFAST它包括了HAZARD I和FASTLite的更新版本他的用户界面与FASTLite相似本说明书提供了参考文献和应用实例以及使用指南说明了软件的安装等操作首先注意一点fast是针对火灾安全领域的专业人士设计的并且是对他们决策的补充软件的目的是对火灾灾害结果提供定量分析该模型只能在对计算的精确性进行证实性测试后在其允许的误差范围内使用然而正像许多其它计算机软件那样软件使用者提供的输入数据直接决定了计算结果的准确性如果有模型得到的预测结果精确性较差有可能导致错误的结论所以又该模型得到的所有结果都应该凭一般经验进行审核11开始FAST是建筑火灾蔓延的预测工具这张光盘中包括该软件及相关文件用户可按照说明书进行安装虽然该软件的安装及运行较简单但是要想更有效的使用该软件的各项功能用户必须阅读使用说明建议浏览一下软件使用说明书的目录熟悉该使用手册的内容1.1.1学习使用 FAST为典型火灾案例的现实模拟量建立恰当的输入数据的过程是比较复杂的当用若干典型参数来描述现实模拟量时几乎所有特定测试实例的数据都能被定制本使用说明中包括了所有的数据输入的详细描述这一节提供了一个可能的方案指导用户使用1第5页的1.2节对FAST的理论基础及预测方程使用的限制条件进行了概述2从第14页开始对用户界面中的每一项内容进行了详细的描述如鼠标键盘的使用数据输入界面及结果显示画面初学者有必要对本章进行学习以便熟悉图形用户界面的一些概念3在第23页的第2节介绍了一个单室火灾的简单范例提供了运行该实例的具体步骤学习本范例后用户将熟悉软件的基础操作4在第83页的第5节讲述了许多预测工具它们都包括在FAST软件中能用来对个别的火灾现象进行描述这些工具需要两个以上的输入参数大多数的程序只需要做相对较少的工作就可获得预测结果5最后在第25页第2.2节对FAST的数据输入进行了详细的描述它可用来定制个别测试实例的数据1.1.2硬件及软件配置要求1.1.3软件安装安装向导提示了必要的信息并拷贝必要的文件到硬盘上FAST是基于DOS环境下的程序应直接在DOS环境下安装如有必要在安装前可退出Windows环境及应用程序以下是安装步骤将安装光盘放入光驱输入如下命令D:INSTALL在安装的过程中有几个问题需要用户回答可根据自己的需要做适当的回答一般都是取默认值在每一个安装画面中安装向导都有相应的提示下面对安装步骤进行具体介绍将fast单独安装在一个目录中开始的两个安装画面显示了主程序的安装目录一般缺省为c安装程序至少需要12兆直接的空间当程序拷贝时安装向导将显示出安装进度为了能正确安装安装组件可能需要创建或是移动DOS中的启动文件CONFIG.SYS中的语句FILES=如果你要手动移动你可以跳过这个步骤FILES=语句至少要为该软件指定50个文件1. 2概述与局限预测火灾趋势的分析模型从60年代就开始发展经过30多年的发展与完善模型已相当成熟起初研究的重点是用数学语言描述火灾发展的三个阶段即发展蔓延熄灭这种与实际分离较大的数学表达方式仅为安全性分析提供了火灾燃烧现象的一小方面特征根据多重的单个现象的组合可以编制出复杂的计算机程序给出输入参数后就可以预测出预计火灾发生的原因这些分析模型经过发展已可以给出最符合工程实际应用的火灾状态的预测当前国际上已有36种火灾模型其中20种是预测火灾发生的环境温度19种预测烟气运动6种计算火灾的发展速率9种预测材料的耐火性4种计算火灾探测器与水喷淋器的灵敏度2种是计算火灾中人员疏散时间现在这些计算机模型在使用范围复杂程度使用目的等方面变化很大如单室火灾模拟程序ASET移植性很好对于单个房间内的火灾可给出较好的预测有些模型为了特定的使用目的提供了单一的功能如COMPF2程序计算发生跳火的房间温度LAVENT程序计算在一设有水平出口和风流减速帘的房间内顶棚射流的相互作用此外还有HARVARD 5 code 和FIRST用来预测单一房间内多个燃烧体的燃烧状态除了上面提到的单室火灾模拟程序外还有一些多室火灾模拟程序包括BRI HARVARD 6 code FASTCCFM CFAST 和 FASTLite所有的火灾模型都可分为两类一种是根据质量守恒动量守恒和能量守恒等基本物理定律建立的一种是根据实验做出曲线来找出个参数之间的关系这两类模型中都采用了数学近似及简化假设根据火灾的物理原理可建立数学表达式再将得出的守恒方程式代入温度烟气浓度等参数的预测方程并输入计算机就可得到解决方案发生火灾的环境是不断变化的所以这些方程通常为微分形式一个完整的方程组能计算出在一定时间内受限空间的火灾环境火灾模型假定在任何时候控制体内的温度烟气密度组分浓度等参数都相同不同的火灾模型将建筑物划分为数目不同的控制体目前应用最广的一类火灾模型称为区域模型通常它把房间分为两个控制体即上部热烟气层与下部冷空气层在发生火灾的房间里把火羽流或顶棚射流当作附加控制体可提高预测的准确性这种分层的方法来自对火灾实验的观察热烟气在顶棚聚集并从顶棚开始充满整个房间在实验中层中环境是不断变化的而两层厚度的变化更大所以区域模型在大多数火灾环境中可得到相当接近现实的模拟此外还有网络模型和场模型前者把每一间房间看成一个节点来预测远离起火房间某地点的环境而场模型则完全从另一个角度出发它把一个房间划分为上千甚至是上百万个网格它们能够用来预测层内的环境变化但是其运行时间大大超过区域模型所以只在细节计算中使用1.2.1 火灾模型的适用性在FAST中使用的CFAST模型是用来计算火灾期间建筑物内的烟气及温度的分布CFAST是基于解状态参数方程组的基础上的这些参数压力温度等是基于在一微小时间间隔内的焓与质量变化之上的这些方程式根据能量守恒质量守恒动量守恒以及理想气体定律而得到的这些守恒方程式是绝对正确的所以有火灾模型得到的错误结果只会是由方程的数学表达式及简单假设造成的上正确的限制条件用户应熟悉模型所遵循的火灾物理原理文献中提供的典型应用实例以及模型使用的限制条件1.2.2火源在CFAST中火源简化为一种以确定速率不断放热量的燃料通过燃烧,燃料的燃烧热转换为热焓l同时根据特定组分的产生率转化为该组分的质量在羽流和顶棚射流中也可以发生燃烧对手不受限火源燃烧将全部在羽流内进行对于受限火源燃烧可在任何有足够氧气的地方发生当一定的氧气被卷吸到火羽流中与未完全燃烧的燃料同时进入上部烟层上层内就可以发生燃烧接着是门道射流第二个房间上层第二个房间门道第三个房间上层直到燃料完全消耗或排到室外为止新版的CFAST可以在若干个房间中逐一监测多个火源这些火源全部作为分离的实体处理就是说它们与羽流没有相互作用与房间壁面之间没有辐射换热CFAST在计算火区增大时没有考虑燃料的热解模型因此设定火源与真实火源的相似程度如何将决定计算结果的准确性1.2.3羽流与气层在任何正在燃烧的物体上方都会形成羽流它不是任意气层的一部分但却是能量和质量由下层向上层输送的驱动源CFAST不使用点火源来近似羽流而是用经验公式决定由羽流引起的层间质量转移在不同层和不同房间之间能量和质量传输主要有两种形式一种是着火房间内的羽流另外一种是出现在门窗开口处的混合源在计算刚开始时室内每层的状态都与环境相同但为了避免计算中出现数学问题程序中预先假设上层的体积为房间体积的0001随着焓与质量由羽流送入上层上层体积开始膨胀层界面向下移动只要界面尚未到达开口的上缘就不可能有通过开口的流动在火灾的这种早期阶段上层气体的膨胀将使下层空气由开口流进相邻的房间一旦界面低于开口的上缘便开始形成门道羽流(也有人称为门道射流)随着烟气由起火房间流入相邻房间后一房间的下层空气受到挤压于是一部分空气可沿开口下部返流入起火房间在这种门道羽流中气体混合在流入与流出的逆向流边界上进行决定开口流动也按羽流处理不过这两者对空气的卷吸方式有差别因此直接使用羽流的计算方法会产生一些误差上述流动都是由压力差和密度差引起的而这两者又是由温度差和气层厚造成的因此得到正确流动的关键是在各层之间恰当分配来自火源的质量和焓1.2.4开口流开口流是火灾模型的控制现象因为它的波动很快并可在所有源项中迅速输送大量的焓开口流可分为水平流动和竖直流动两种类型前者如通过门窗的流动后者指的是流过房间顶棚或地板开口的流动对于火灾环境迅速变化的情况竖直流动很重要竖直流动不完全由上下气体的密度差决定还受气体的体积膨胀影响除了快速膨胀情况之外这种压差很小往往忽略不计但是若需了解小压差下的流动例如机械通风系统中产生的流动那么这种压差就变得很重要了大气压约为100,000Pa,火源产生的压力变化范围为11000h而机械通风系统产生的压差约为1100h为了正确解决它们的相互影响从问题整体来说应当能在100,000Pa的压力范围内考虑约01Pa的压差1.2.5传热在气层与房间壁面之间存在对流换热而墙壁顶棚和地板又以导热形式向外传热CFAST允许每个房间的墙壁地板和顶棚使用不同的材料但各个部分所用的材料性质应当相同同时每种壁面可分为三层按这些层分别进行导热计算,这有助于用户处理实际建筑物的结构材料的热物性是随温度改变的不过在通常的火灾温度范围内大多数物体的热物性变化不大因此在CFAST中将它们取为常数在火源气层和房间壁面之间还存在辐射传热其传热速率是温度差气体与壁面辐射率的函数火源和典型壁面间的辐射率变化很小气层的辐射率却随其组分浓度变化烟气中的颗粒C02水蒸气都是强辐射体因此组分浓度的误差将引起焓在不同层内分布的误差并由此而导致温度误差和流动误差1.2.6组分浓度模拟计算开始时各层的初始条件与环境相同初始温度由用户指定氧气和氮气的质量分数分别为23和77水分用相对湿度表示也由用户指定其它组分的浓度为零但随着燃料的热解多种组分开始生成质量并了解每层体积随时间的变化质量除以体积便是质量浓度将其与分子量结合起来又可得出体积百分比浓度或ppm浓度由此可见CFAST模型相当全面地考虑了物理化学流体流动与传热等方面在有些情况下可以直接使用质量能量和动量的基本定律但很多其它场合下必须使用经验公式乃至合理猜测来弥合现有知识的不足这些必要的假设可能会导致结果的不确定因此用户应当清除程序原有假定和局限性谨慎使用程序计算包括对关键参数取值范围的敏感性分析以便能够对结果的不确定性作出估计1.2.7假定与限制1.3什么是图形用户界面(GUI)?FAST的界面是普通的图形用户界面图形指使用直线矩形颜色阴影来表示出三维图形界面大多计算机操作人员一般都熟悉MS-WINDOWS界面FAST的界面具有WINDOWS应用程序的特征但它却不是一个WINDOWS的应用程序它是用DOS命令来启动的1.3.1使用鼠标或其他定点设备定点设备诸如鼠标轨迹球等是在GUI可视化应用程序中常用的手动设备本软件有三种鼠标操作方式单击双击拖动1.3.2GUI使用术语图形用户界面的设计可支持多个应用程序的同时运行程序有桌面窗口和标题栏在程序窗口左上角的一小方框内有一小横杠点击它可拖动窗口或双击关闭窗口在FAST界面中使用了两种类型的窗口最常用的是对话窗口用户在对话窗口中输入数据然后点击窗口下方的一排按钮确认或否定窗口中显示的数据上图就是一对话窗口的实例当对话框弹出后用户必须处理完对话窗口中的数据后才能对其他窗口或菜单进行操作对当前输入值点击OK Cancel或Esc进行确认或否定浏览窗口是作为图形用户界面的背景窗口用来概述地显示已输入的参数值在FAST中最常用的是火灾脚本浏览窗口用鼠标点击窗口的标题栏可拖动浏览窗口在图形用户界面中有若干数据栏它可显示信息也可供用户输入数据在FAST中不同类型的数据栏中可显示特性曲线及相关函数用户可参考本节的详细介绍已确定selectability, functionality,并且显示特性曲线在选择数据栏时按Tab键可选择下面的或右边的为当前数据栏按Shift+Tab键可选择上面的或左面的为当前数据栏当然用户也可用鼠标来点击选择下面就见介绍FAST界面中的各类型的数据澜标签用于提示用户输入参数的类型它没有外框并且是黑色字体弹出一红色的错误提示窗口用户必须纠正后才能进行下一项的输入这两个按钮用来确认或拒绝输入值或为相关的输入打开一个附加窗口当用鼠标单击或按Tab键移至到所选位置后按Enter键后相应的功能就会实现下拉选框它提供了用户所有可选择的输入项图标它使用了图形按钮来表明了每一个按钮的功能选择列表它提供了一个参数列表在列表中只能选择一个输入项当前选择项用蓝底白字标明而其它待选项用白底绿字表示可通过鼠标双击来选择输入项滚动条有时当窗口尺寸不够显示信息时一个垂直或水平滚动条会出现在窗口右边或下边以便用户调节并显示出别的信息编辑表它是一种电子表格蓝底白字在窗口底部有输入值的范围提示输入范围由单元格内的输入数据决定只有当程序确定输入值有效时用户才能跳到下一单元格进行输入单元格的选择用 来控制光标与指针I 与 是图形用户界面中两种常用的定位标识1.3.3图形用户界面中的菜单菜单提供用户选择各种功能及应用程序点击图标后就会弹出相应的菜单FAST的用户界面提供了3种菜单桌面菜单文件菜单及软件包菜单桌面菜单提供用户选择FAST的其他程序模块它可在桌面上弹出也可从火灾方案浏览窗口中点击桌面图标以显示出桌面菜单在下面1.5节中将对各菜单项详细介绍文件菜单中Save和Save As选项用来保存数据文件用户可在火灾方案浏览窗口中点击标题栏或磁盘图标就可弹出该菜单该软件包提供了几种快速计算程序可在桌面菜单种选择tools项或点击工具箱图标弹出该菜单在后面第5章中将有详细介绍cd \FASTFAST按回车键后FAST的启动窗口将显示在屏幕上按回车键后可显示出桌面菜单第一次运行程序时用户可以自定义各参数的单位所定义的一组参数将在以后的计算中使用如在本手册中通常使用了公制单位如温度压力长度能量能量释放率能量吸收率质量及时间分别使用了摄氏度帕米焦耳千瓦瓦千克以及秒作单位若要修改单位设置可点击下拉菜单选择列表中的单位例如温度单位的下拉菜单选项由开尔文摄氏度Rankine华氏温度点击桌面菜单选项Options再点击User Specified Units单位设定窗口就会显示1.5 FAST组件概述FAST是由几个互相依存的分析模块组成的 上面讨论的桌面菜单依据工作类型及典型的命令把这些模块编排在一起供用户选择运行点击Fil e将出现二级菜单Open / New Database选择Database可查看修改或选择关于热物性的交互式数据库Run的二级菜单项有Run Fire Mode l和Analyze Result s前者用来计算火灾和烟气的特性后者用于对计算结果提供几种解释选项以做进一步分析并且保存结果Tools提供几种快速计算工具计算出火灾的特性曲线如轰然和通过出口的质量流等事件Option s用来定制FAST程序组Utilities查看拷贝打印数据文件Hel p提供FAST主程序窗口中每一个图标的概述及版本信息和联系电话2. 创建FAST程序的输入数据FAST是一种交互式界面友好的用于创建输入数据文件运行CFAST模型的应用程序在本使用说明中要描述该程序的所有功能是比较困难的用户最好是通过使用来学习它这一节将详细描述FAST中所有窗口中的具体内容另外用户必须在熟悉图形用户界面GUI的基础上再学习本节内容2.1创建一个新的输入文件介绍一个简单的实例为了帮助初学者熟悉FAST的基本操作本节提供一简单的使用实例包括详细的软件使用命令为了便于说明我们对一两室火灾进行了模拟两间房间及房间与户外都有一扇门火源为居民家庭中常见的易燃品进入FAST的目录键入如下命令就将启动FASTCD\FASTFAST如果是第一次启动FAST需要对各参数单位进行初始化在FAST启动画面出现后程序主画面将出现用鼠标点击File New开始定义一新的火灾方案起初有两个步骤即对建筑物进行几何描述指房在点击New之后建筑结构选择窗口将出现在这个窗口中用户可定义房间数量及构造本节选择了2个房间的实例并定义了房间的尺寸为2.4米宽 3.6米深 2.4高确定完建筑结构之后还要对火源进行定义对于一大范围的火灾火势的发展可以用以下关系式来准确表述这里Q表示释热速率表示火灾强度系数t表示时间在三种火灾强度分别为600s300s150s75s达到1055KW1000 BTU/s我们分别称为慢速中速快速特大火灾它们对于火灾探测系统的设计都具有指导作用相应的这些火灾增长曲线都有通用的防火程序支持本例中用了一中等速度与T2成正比发展的火灾实例在若干可燃物中只要没有特别易燃的可燃物一般选择中速曲线用上文介绍的方法选择两个房间的建筑结构用鼠标点击Medium Growth图标点击OK之后关闭窗口一个新窗口将出现用来定义火灾曲线的时间本例中的默认值为300秒和900秒点击OK后关闭窗口2.2基本火灾模型参数的输入当一个文件建立或打开将出现火灾方案预览窗口该窗口能使用户在运行模型之前浏览文件的主要特征用户还能定义建筑物的房间数起火房间数红色方格表示配有喷淋器及探测器的房间数蓝绿色方格由于当前的CFAST模型主要是用来计算房间之间的烟气流动而不关心建筑物内实际的房间结构所以不必在意窗口中的房间模型与实际情况是否接近火灾方案预览窗口分为3个部分上部为标题栏第二部分是关于房间房间之间的烟气流动喷淋器及探测器的布置火灾曲线的定义最后一部分提供了运行火灾模型所必需的背景信息如外部条件文件名和输出时间等每部分具体的输入方法介绍如下在浏览窗口的第一部分每一个文件都有一独立的内容描述在窗口中部即建筑结构浏览部分显示了当前已定义的房间数目在每一个表示房间的小方格内都有标注说明了水平开口与垂直开口的数目如门和窗开口在数量后加标识H屋顶或地板上的开口在数量后加标识V起火房间用红色方格表示配置了喷淋器及探测器的房间用蓝绿色方格表示放置有其它可燃物的房间用黄色方格表示在激活建筑物结构部分的图标之前必须先选择一房间结构以决定该图标命令执行的方式点击输入文件中的#1房间然后点击它的图标这时#1房间的大小和建筑材料就将显示点击Cancel关闭此几何窗口再点击。

UcamSmatTest文件处理方法

UcamSmatTest⽂件处理⽅法Ucam SmatTest ⽂件处理⽅法简介Ucam SmatTest⽂件处理⽅法简介SmartTest 是⼀套专业测试制作软件,它完全⽀持Visztek Log8飞针测试机需要的全部資料格式MNF1 & MNF2;SmartTest 輸⼊的⽂件格式包括Gerber,ODB++ 和 IPC-D-356A 等,它对于线路板的层数要求沒有限制。

盲埋孔的处理也只需简单設定层的属性就可完成。

⽹络的运算快速⽽准确,测试点的产⽣可达到100%的安全性。

最优化的临近绝缘短路測試(Shield Adjacency)运算,在保证最安全的情況下将测试时间优化到最⼩。

⼈性化的⼯作介⾯,让使⽤者更加容易操作。

灵活的参数设定,能够满⾜各种不同线路板的测试需求。

1.1 Gerber数据准备在Ucam、Genesis2000或者CAM350及其它任意的CAM编辑软件中准备Visztek Log8飞针测试机要求的Gerber资料, Gerber 要求如下:a、删除Gerber中的NPTH(即资料中的⾮镀铜孔);b、在阻焊层中,要求:PAD⼀定要为Flash盘,线为Trace;如果PAD为线属性的PAD,⼀定要求转换为Flash PAD;需要测试和有孔的地⽅要求必须为FLASH PAD;c、删除内层的散热盘(梅花形状的PAD,散热作⽤,不影响任何⽹络改变);d、清除信号线路上⼩的垃圾PAD,删除阻焊层的过孔开窗pad;e、在Gerber的D-CODE中不能够有Customer D-Code,如果有,在不影响电⽓连接和测试点中⼼位置不改变的情况下请转为标准D-Code;f、线路的坐标数据⼀定不能够有负数;g、Gerber为⾃带D-Code的RS-274X格式⽂件(建议客户保存钻孔⽂档为RS-274X的gerber格式)。

1.2 在电脑中d:\jobs下建⽴Jobsname的料号⽂件夹,将Gerber资料Copy到该⽂件夹,查看⽂件是否正确与完整性;1.3 打开Ucam SmatTest软件,新建job料号;点击ok后出现下图:1.4 层的属性定义规则选择Layer 功能表上的Modify 命令,在Job Editor视窗中,单击层的名称,此時弹出⼀个层的参数对话框,可以修改层的参数、层名,当前层显⽰的颜⾊为Plane1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.1 UCAM 窗口介绍

UCAM 使用手册

第 二 章 UCAM 基础

菜单栏 工具栏

工作窗口

导航窗 层窗口

转换窗

D-CODE 窗

选择窗

测量窗

移动窗

终端窗

(图 1.1) 图 1.1 包括了 UCAM 的一些经常用的窗口。在 UCAM 中除了终端窗不能关闭外,其他窗口都可以任意地开启 及关闭。由于 UCAM 用 Java 语言设计,因此可以随时在任意窗口中操作,而不会影响其它窗口的操作。 1.1.1 工作窗口

1.1.7 测量窗口 测量窗口可用来获得点到点、对象到对象以及整个层的数值。

1.1.8 选择窗口 利用选择窗口能以各种方式选择需要选择的对象。

1.1.9 D-CODE 窗口 D-CODE 窗口用于对当前层使用的 D-CODE 进行操作。

1.2 UCAM 菜单介绍 1. Job(工作)菜单

子菜单 Import Job:

UCAM 使用手册

子菜单 Zoom(放大/缩小)

与窗口同大

放大两倍 缩小两倍

Options(显示选项)

在窗口显示所有元素

显示工作原点 在 Blocks 中编辑 显示实体 参考点 元素以正常或零线显示

3.Edit(编辑)菜单

子菜单 Aperture(D-Code)

选择实体 切除实体 拷贝实体 粘贴实体 清除实体 删除实体 编辑 D-code 修改实体 实体属性 管理实体属性 编辑矢量字符 光绘参数

目

录

UCAM 使用手册

UCAM 使用手册

第 一 章 UCAM 简介

1.1 UCAM 简介 UCAM 有效地将 CAD 数据与 PCB 生产之间建立起了联系,能快捷地对 Gerber 数据和 DrillRout 数据进行处理以满足 PCB 生产制程的各种需 要。UCAM 支持各种数据格式的输入及输出,能够方便地与所有主要有第三方产品结合使用。其主要特点有, 1) 最新的实体对象技术,能够准确地操作负片及负 D 码; 2) 强劲的网络分析技术及独有的 IRP(Inter-pass Reference Point)技术,不但兼容目前各种测试机,而且制作复合治具更加容易; 3) 完全由 Java 语言编写而成,更容易进行二次开发; 4) 与其它 CAM 软件格式完全兼容(包括 ODB++格式),更方便客户之间的数据交换; 5) 强大的整合性,能够为下游工序各种设备提供数据文件(包括:钻机、锣机、AOI、光绘机等); 6) 完整的 DFM 及全自动化的修复功能,对菲林的修改更加容易; 7) 超强的网络比对功能,可将数据的出错机率减至最低;

工作窗口是 UCAM 的主窗口,包括工具栏、菜单栏以及主要是用来显示 Gerber 文件被读入之后图 形的图形窗口。 1.1.2 导航窗口 导航窗口用来显示当前工作窗口相对于整个图形的位置,通过该窗口还能实现当前窗口的快速转换。 1.1.3 层窗口 通过该窗口可实现对层的操作。 1.1.4 转换窗口 通过该窗口可实现线到盘的转换。 1.1.5 终端窗口 终端窗口将显示软件当前运行的状态,以及产生的结果信息。 1.1.6 移动窗口 移动窗口可用来对对象进行移动、复制、拉伸、镜向、旋转、缩放等操作。

定义检查列表段

建立或更改检查列表

Resources(策略编辑) Unit (单位)

编辑 ucam.db 文件 覆盖 ucam 的策略文件 保存当前窗口版面

注:“*”所在的位置表示当前编辑所用的单位。

Snap(锁定) Mode (模式)

没有定义

锁定格点 锁定 PADS 中心及线的断点 锁定线的任意一点

清除多余的 D 码

合并 D 码

切换选定的 D 码

UCAM 使用手册

4.Insert(加元素)菜单

5.Undo(撤销)菜单 6.Tools(工具)菜单

子菜单 Analyze(分析)

加 PADS 加重叠的元素 加线 加弧 加框 加矢量字符 加条码 打断线 加机械零点 加参考点

撤销 恢复 清除内存中的指令 提供撤销/恢复的选项

可以在选择和所有模式中编辑 只对选取的物体编辑 对所有的物体编辑

UCAM 使用手册

导出钻孔及锣带 导出 CAD 格式,包括 Gerber、EIE、Dxf、HPGL 等 导出网络数据 导出轨迹线 导出 AOI 资料 导出到光绘系统

打印

设定属性 设定颜色 制作自动检查列表 把频繁使用的步骤学习并记录下来 选项 制作 UCAM.db 文件 保存设置 设置工具栏 改变属性 修改单位 修改锁定模式 选择模式

建立所有网络 建立层网络 建立参考层网络 生成测试数据 生成网络轮廓 清除网络数据

UCAM 使用手册

Panel(拼版) 6.Output(导出) 7.Setup(设定)

子菜单 CheckList(检查列表)

拼版管理器 阵列 复制 Panel 连接板边工作档 制作板边 Script 设定拼版环境

ห้องสมุดไป่ตู้UCAM 使用手册

新建工作档 打开旧档 打开层编辑窗口 合并工作档 定义存盘的参数 保存工作档 保存成另一个工作档 运行自动检查功能 加载自动检测表 调出导入文件对话框 导入工作档 扫描光绘系统 推出 UCAM 历史档

导入 Genesis 工作档

2.View(显示)菜单

返回到前一个画面大小 平移画面 刷新画面 缩小/放大画面 显示选项 显示格点 鹰眼效果 D-Code 表 显示错误 测量数据 查询数据 显示矢量字体

分析 检验 编辑 加工 提取网络 制作测试架 修理 拼片

PCB 板的生产参数分析 生成 PCB 板快照 铜箔面积 钻孔信息 分析工艺参数

UCAM 使用手册

Verify(分析) Editing(编辑) Tooling(加工) Netlist(网络)

分析矢量弧 蚀刻死角修补 设计规范检测 阻抗设计 网络比较 实体比较 图形比较

第一章 UCAM 功能简介

1.1 UCAM 简介

1.2 关于本手册 第二章 UCAM 基础

1.1 UCAM 基本界面介绍 1.1.1 工作窗口 1.1.2 导航窗口 1.1.3 层窗口 1.1.4 转换窗口 1.1.5

1.2 UCAM 菜单介绍

第三章 UCAM 基本设置 1.1 UCAM 1.2

第四章 UCAM 文件读入

用参考层切除 接连有开口的线或 PADS 生成 Contours 尺寸标注 打散 自动线 PADS 转换 Flash PADS 镜像工作档 手动线 PADS 转换 Flash PADS 对位 转负性层 制作锣带

依比例缩放 制作分孔图 优化钻孔路径 用图象填充 矢量填充 削线路 PADS 切字符 制作阻焊 制作泪滴

1.2 关于本手册 本手册,由玛尼亚太平洋公司版权所有,任何个人和团体未经玛尼业太平洋公司授权不得翻印或以其它形式出版谋利。如果您在使用本手 册的过程中有任何疑问或对本手册有何建议和意见请 E-Mail 至:James@ 或 James@ 。 有关 UCAM 最新的技术资料,请登录: 查询。