openssl生成证书

Openssl生成证书步骤说明

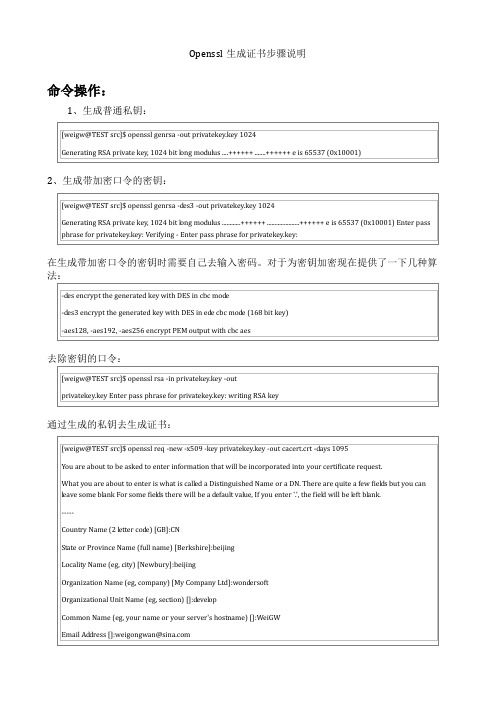

Openssl生成证书步骤说明命令操作:1、生成普通私钥:2、生成带加密口令的密钥:在生成带加密口令的密钥时需要自己去输入密码。

对于为密钥加密现在提供了一下几种算通过生成的私钥去生成证书:在生成证书的时候需要按照提示输入一些个人信息。

通过私钥生成公钥:格式转换:(证书、私钥、公钥)(PEM <----->DER)从DER格式转换成PEM格式一样,就是把inform的格式改成DERoutform的格式改成PEM 即可。

服务器和客户端认证的证书生成下面是一个服务器和客户端认证的证书、私钥生成方法:(server.crt、client.crt、ca.crt)用默认openssl配置文件生成证书,先创建文件夹创建文件夹demoCA/newcerts:mkdir -p demoCA/newcerts创建个空文件index.txt:touch demoCA/index.txt向文件serial中写入01:echo 01 > demoCA/serial1.首先要生成服务器端的私钥(key 文件):openssl genrsa -des3 -out server.key 1024运行时会提示输入密码,此密码用于加密key 文件(参数des3 便是指加密算法,当然也可以选用其他你认为安全的算法.),以后每当需读取此文件(通过openssl 提供的命令或API)都需输入口令.如果觉得不方便,也可以去除这个口令,但一定要采取其他的保护措施!去除key 文件口令的命令:openssl rsa -in server.key -out server.key2.openssl req -new -key server.key -out server.csr生成Certificate Signing Request(CSR),生成的csr 文件交给CA 签名后形成服务端自己的证书.屏幕上将有提示,依照其指示一步一步输入要求的个人信息即可.3.对客户端也作同样的命令生成key 及csr 文件:openssl genrsa -des3 -out client.key 1024openssl req -new -key client.key -out client.csr4.CSR 文件必须有CA 的签名才可形成证书.可将此文件发送到verisign 等地方由它验证,要交一大笔钱,何不自己做CA 呢.openssl req -new -x509 -keyout ca.key -out ca.crt5.用生成的CA 的证书为刚才生成的server.csr,client.csr 文件签名:openssl ca -in server.csr -out server.crt -cert ca.crt -keyfile ca.keyopenssl ca -in client.csr -out client.crt -cert ca.crt -keyfile ca.key现在我们所需的全部文件便生成了.另:client 使用的文件有:ca.crt,client.crt,client.keyserver 使用的文件有:ca.crt,server.crt,server.key.crt 文件和.key 可以合到一个文件里面,本人把2 个文件合成了一个.pem 文件(直接拷贝过去就行了)。

openssl操作手册

OpenSSL 是一个开源的加密库,提供了各种加密算法、数字证书、SSL/TLS 协议等功能,被广泛用于网络安全和加密通信领域。

以下是OpenSSL 的一些常见用法和操作:1. 生成证书:使用OpenSSL 可以生成各种类型的数字证书,包括自签名证书、CA 证书、服务器证书、客户端证书等。

您可以使用OpenSSL 提供的命令行工具或API 接口来生成证书。

2. 加密和解密:OpenSSL 提供了各种加密算法,包括对称加密和非对称加密。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行加密和解密操作。

3. 签名和验证:OpenSSL 提供了数字签名和验证的功能,可以用于保证数据的完整性和真实性。

您可以使用OpenSSL 提供的命令行工具或API 接口来进行签名和验证操作。

4. SSL/TLS 安全通信:OpenSSL 提供了SSL/TLS 协议的实现,可以用于安全通信。

您可以使用OpenSSL 提供的命令行工具或API 接口来实现SSL/TLS 安全通信。

5. 网络安全工具:OpenSSL 提供了各种网络安全工具,包括OpenSSL s_server、OpenSSL s_client、OpenSSL speed、OpenSSL rand 等。

这些工具可以用于测试和评估网络安全性能。

要使用OpenSSL,您需要安装OpenSSL 库,并包含相应的头文件。

在编写代码时,您可以调用OpenSSL 提供的函数和数据结构来实现您需要的加密、签名、SSL/TLS 安全通信等功能。

OpenSSL 提供了详细的文档和使用手册,您可以在OpenSSL 官方网站上找到完整的文档和参考手册。

在文档中,您可以找到各种函数的使用说明、示例代码和详细的接口说明,以帮助您更好地使用OpenSSL 库。

openssl用法

openssl用法OpenSSL是一款广泛使用的加密库,它提供了许多加密和安全功能的实现。

本篇文章将介绍OpenSSL的基本用法,包括生成和管理证书、加解密数据、生成密码散列等常见功能。

1. 生成公私钥对OpenSSL可以用来生成公私钥对,用于加密数据。

生成公私钥对的命令如下:openssl genpkey -algorithm RSA -out private.keyopenssl rsa -in private.key -pubout -out public.key 其中,-algorithm指定算法,-out指定输出的文件名,-in指定输入的文件名。

2. 生成证书OpenSSL可以生成自签名证书,命令如下:openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 365 -out certificate.pem其中,-newkey指定生成新的私钥,-nodes表示不加密私钥,-keyout指定私钥输出文件名,-x509指定生成自签名证书,-days指定证书有效期,-out指定证书输出文件名。

3. 加解密数据OpenSSL可以使用公私钥对加解密数据,命令如下:openssl rsautl -encrypt -in plaintext.txt -out ciphertext.txt -inkey public.keyopenssl rsautl -decrypt -in ciphertext.txt -out plaintext.txt -inkey private.key其中,-encrypt表示加密,-decrypt表示解密,-in指定输入文件名,-out指定输出文件名,-inkey指定输入的私钥或公钥。

4. 生成密码散列OpenSSL可以生成各种密码散列,包括MD5、SHA-1、SHA-256等,命令如下:openssl dgst -md5 -out message.md5 message.txtopenssl dgst -sha1 -out message.sha1 message.txtopenssl dgst -sha256 -out message.sha256 message.txt 其中,-md5表示使用MD5算法,-sha1表示使用SHA-1算法,-sha256表示使用SHA-256算法,-out指定输出文件名,message.txt 为输入文件名。

openssl做证书的方法 -回复

openssl做证书的方法-回复OpenSSL 是一个开源的软件包,可用于创建安全套接字层(SSL)和传输层安全性(TLS)协议的证书。

证书是用于身份验证和数据加密的数字文件。

下面将一步一步介绍OpenSSL 的使用方法来生成证书。

第一步:安装OpenSSL首先,您需要安装OpenSSL 软件包。

根据您的操作系统,可以在OpenSSL 官方网站(OpenSSL 在您的系统上可用。

第二步:生成私钥要生成证书,首先需要生成一个私钥。

私钥用于生成和验证证书,因此它必须严格保密。

您可以使用以下命令在命令行中生成私钥:openssl genpkey -algorithm RSA -out private.key此命令将使用RSA 算法生成一个私钥,并将其保存在private.key 文件中。

确保将文件保存在安全的位置,并为其设置适当的权限,以防止未经授权访问。

第三步:生成证书请求生成了私钥后,接下来需要生成证书请求。

证书请求包含您的公钥以及有关您身份的信息。

以下命令将生成证书请求:openssl req -new -key private.key -out certificate.csr在此命令中,-key 参数指定您的私钥文件,-out 参数指定将保存证书请求的文件名。

您将被要求输入与您身份相关的信息,如名称、单位、电子邮件地址等。

确保在输入这些信息时提供准确的数据。

第四步:自签名证书生成证书请求后,您可以使用OpenSSL 生成一个自签名证书。

自签名证书是由您自己颁发的,因此在一些特定情况下可能不被所有设备或应用程序接受。

但它在测试和开发环境中非常有用。

以下命令将生成自签名证书:openssl x509 -req -in certificate.csr -signkey private.key -out certificate.crt此命令使用您之前生成的私钥和证书请求来创建一个自签名证书。

最后的证书将保存在certificate.crt 文件中。

openssl使用引擎 申请证书

一、概述在网络通信中,安全性是至关重要的。

为了确保数据的安全传输,使用SSL/TLS证书是一种十分常见的方法。

而openssl是一个开源的加密工具包,可以用来生成、管理和验证SSL/TLS证书。

在openssl 中,使用引擎来生成证书是一种高效的方法。

本文将介绍openssl如何使用引擎来申请证书。

二、openssl引擎概述1. 什么是openssl引擎openssl引擎是一种用于加密和解密操作的软件组件,它可以被openssl库动态加载。

引擎通常用于加速和优化SSL/TLS证书的生成和管理过程,能够提高证书生成的效率和安全性。

2. openssl引擎的种类openssl引擎有多种不同类型,包括软件引擎和硬件引擎。

软件引擎是在软件中实现的算法加速引擎,而硬件引擎则是通过专用的加密硬件实现的。

在openssl中,通过使用不同的引擎可以实现更高效的证书生成和管理过程。

三、使用引擎申请证书的步骤1. 下载和安装openssl在使用openssl引擎之前,首先需要下载和安装openssl工具包。

可以从openssl冠方全球信息站上下载最新版本的openssl工具包,并按照安装说明进行安装。

2. 配置openssl引擎在安装openssl工具包后,需要配置openssl引擎。

通过编辑openssl配置文件,可以指定要使用的引擎类型和参数。

3. 生成证书请求使用openssl工具包中的命令行工具,可以生成证书请求文件。

在生成证书请求时,可以选择指定要使用的openssl引擎,以加速证书生成的过程。

4. 提交证书请求将生成的证书请求文件提交给证书颁发机构(CA),等待CA签发的SSL/TLS证书。

5. 安装证书一旦CA签发了证书,将证书安装到服务器上,使得服务器可以使用生成的SSL/TLS证书进行安全通信。

四、openssl引擎的优势和应用场景1. 优势使用openssl引擎可以提高证书生成和管理的效率。

尤其在大型网络系统中,通过使用引擎可以显著缩短证书生成的时间,提高系统的安全性和可靠性。

openssl使用流程

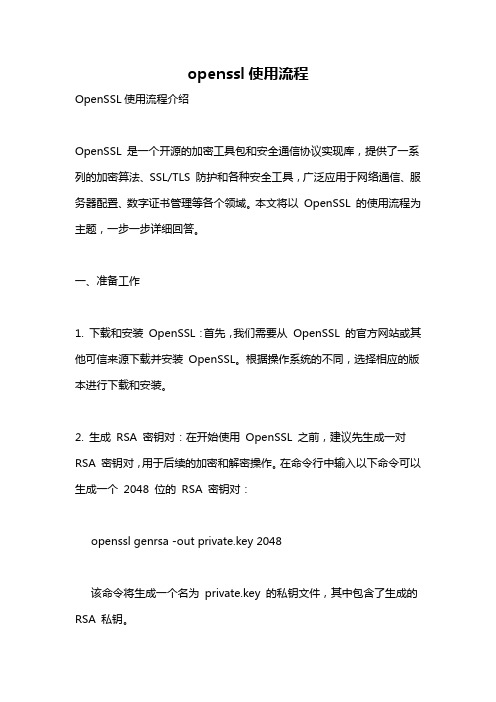

openssl使用流程OpenSSL使用流程介绍OpenSSL 是一个开源的加密工具包和安全通信协议实现库,提供了一系列的加密算法、SSL/TLS 防护和各种安全工具,广泛应用于网络通信、服务器配置、数字证书管理等各个领域。

本文将以OpenSSL 的使用流程为主题,一步一步详细回答。

一、准备工作1. 下载和安装OpenSSL:首先,我们需要从OpenSSL 的官方网站或其他可信来源下载并安装OpenSSL。

根据操作系统的不同,选择相应的版本进行下载和安装。

2. 生成RSA 密钥对:在开始使用OpenSSL 之前,建议先生成一对RSA 密钥对,用于后续的加密和解密操作。

在命令行中输入以下命令可以生成一个2048 位的RSA 密钥对:openssl genrsa -out private.key 2048该命令将生成一个名为private.key 的私钥文件,其中包含了生成的RSA 私钥。

接着,可以使用以下命令生成对应的公钥文件:openssl rsa -in private.key -pubout -out public.key这将生成一个名为public.key 的公钥文件,其中包含了与私钥对应的RSA 公钥。

二、公钥加密和私钥解密1. 加密数据:使用公钥加密数据是一种常见的操作,可以保证数据在传输过程中的机密性。

在命令行中输入以下命令可以使用公钥对数据进行加密:openssl rsautl -encrypt -pubin -inkey public.key -in plaintext.txt -out ciphertext.enc该命令将使用public.key 中的公钥对plaintext.txt 中的明文数据进行加密,并将密文数据存储到ciphertext.enc 文件中。

2. 解密数据:解密数据需要使用对应的私钥进行操作。

在命令行中输入以下命令可以使用私钥对密文数据进行解密:openssl rsautl -decrypt -inkey private.key -in ciphertext.enc -out plaintext.txt该命令将使用private.key 中的私钥对ciphertext.enc 中的密文数据进行解密,并将解密后的明文数据存储到plaintext.txt 文件中。

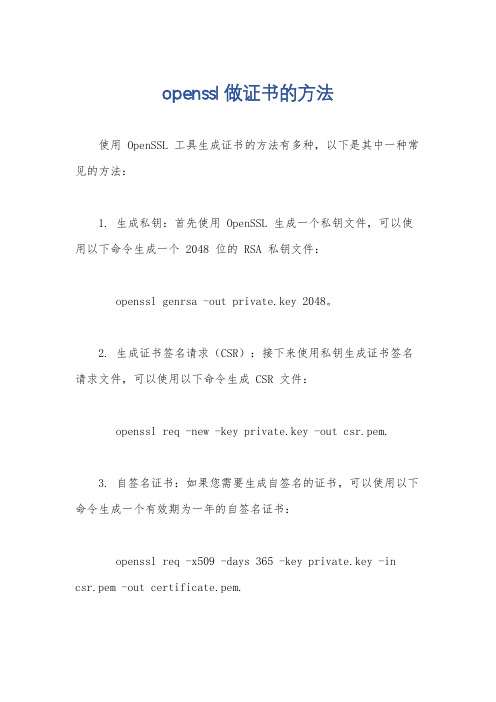

openssl做证书的方法

openssl做证书的方法

使用 OpenSSL 工具生成证书的方法有多种,以下是其中一种常见的方法:

1. 生成私钥:首先使用 OpenSSL 生成一个私钥文件,可以使用以下命令生成一个 2048 位的 RSA 私钥文件:

openssl genrsa -out private.key 2048。

2. 生成证书签名请求(CSR):接下来使用私钥生成证书签名请求文件,可以使用以下命令生成 CSR 文件:

openssl req -new -key private.key -out csr.pem.

3. 自签名证书:如果您需要生成自签名的证书,可以使用以下命令生成一个有效期为一年的自签名证书:

openssl req -x509 -days 365 -key private.key -in csr.pem -out certificate.pem.

以上是使用 OpenSSL 工具生成证书的简单方法,您还可以根据具体需求使用 OpenSSL 工具进行更复杂的证书操作,如创建 CA 证书、签发证书等。

希望这些信息能够帮助到您。

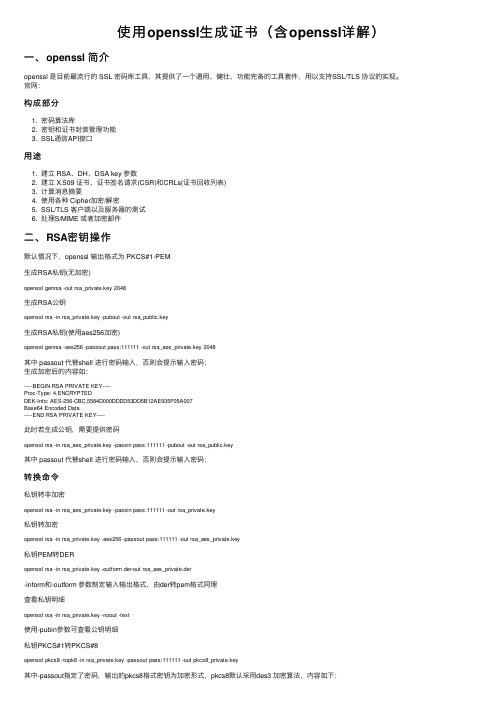

使用openssl生成证书(含openssl详解)

使⽤openssl⽣成证书(含openssl详解)⼀、openssl 简介openssl 是⽬前最流⾏的 SSL 密码库⼯具,其提供了⼀个通⽤、健壮、功能完备的⼯具套件,⽤以⽀持SSL/TLS 协议的实现。

官⽹:构成部分1. 密码算法库2. 密钥和证书封装管理功能3. SSL通信API接⼝⽤途1. 建⽴ RSA、DH、DSA key 参数2. 建⽴ X.509 证书、证书签名请求(CSR)和CRLs(证书回收列表)3. 计算消息摘要4. 使⽤各种 Cipher加密/解密5. SSL/TLS 客户端以及服务器的测试6. 处理S/MIME 或者加密邮件⼆、RSA密钥操作默认情况下,openssl 输出格式为 PKCS#1-PEM⽣成RSA私钥(⽆加密)openssl genrsa -out rsa_private.key 2048⽣成RSA公钥openssl rsa -in rsa_private.key -pubout -out rsa_public.key⽣成RSA私钥(使⽤aes256加密)openssl genrsa -aes256 -passout pass:111111 -out rsa_aes_private.key 2048其中 passout 代替shell 进⾏密码输⼊,否则会提⽰输⼊密码;⽣成加密后的内容如:-----BEGIN RSA PRIVATE KEY-----Proc-Type: 4,ENCRYPTEDDEK-Info: AES-256-CBC,5584D000DDDD53DD5B12AE935F05A007Base64 Encoded Data-----END RSA PRIVATE KEY-----此时若⽣成公钥,需要提供密码openssl rsa -in rsa_aes_private.key -passin pass:111111 -pubout -out rsa_public.key其中 passout 代替shell 进⾏密码输⼊,否则会提⽰输⼊密码;转换命令私钥转⾮加密openssl rsa -in rsa_aes_private.key -passin pass:111111 -out rsa_private.key私钥转加密openssl rsa -in rsa_private.key -aes256 -passout pass:111111 -out rsa_aes_private.key私钥PEM转DERopenssl rsa -in rsa_private.key -outform der-out rsa_aes_private.der-inform和-outform 参数制定输⼊输出格式,由der转pem格式同理查看私钥明细openssl rsa -in rsa_private.key -noout -text使⽤-pubin参数可查看公钥明细私钥PKCS#1转PKCS#8openssl pkcs8 -topk8 -in rsa_private.key -passout pass:111111 -out pkcs8_private.key其中-passout指定了密码,输出的pkcs8格式密钥为加密形式,pkcs8默认采⽤des3 加密算法,内容如下:-----BEGIN ENCRYPTED PRIVATE KEY-----Base64 Encoded Data-----END ENCRYPTED PRIVATE KEY-----使⽤-nocrypt参数可以输出⽆加密的pkcs8密钥,如下:-----BEGIN PRIVATE KEY-----Base64 Encoded Data-----END PRIVATE KEY-----三、⽣成⾃签名证书⽣成 RSA 私钥和⾃签名证书openssl req -newkey rsa:2048 -nodes -keyout rsa_private.key -x509 -days 365 -out cert.crtreq是证书请求的⼦命令,-newkey rsa:2048 -keyout private_key.pem 表⽰⽣成私钥(PKCS8格式),-nodes 表⽰私钥不加密,若不带参数将提⽰输⼊密码;-x509表⽰输出证书,-days365 为有效期,此后根据提⽰输⼊证书拥有者信息;若执⾏⾃动输⼊,可使⽤-subj选项:openssl req -newkey rsa:2048 -nodes -keyout rsa_private.key -x509 -days 365 -out cert.crt -subj "/C=CN/ST=GD/L=SZ/O=vihoo/OU=dev/CN=/emailAddress=yy@"使⽤已有RSA 私钥⽣成⾃签名证书openssl req -new -x509 -days 365 -key rsa_private.key -out cert.crt-new 指⽣成证书请求,加上-x509 表⽰直接输出证书,-key 指定私钥⽂件,其余选项与上述命令相同四、⽣成签名请求及CA 签名使⽤ RSA私钥⽣成 CSR 签名请求openssl genrsa -aes256 -passout pass:111111 -out server.key 2048openssl req -new -key server.key -out server.csr此后输⼊密码、server证书信息完成,也可以命令⾏指定各类参数openssl req -new -key server.key -passin pass:111111 -out server.csr -subj "/C=CN/ST=GD/L=SZ/O=vihoo/OU=dev/CN=/emailAddress=yy@"*** 此时⽣成的 csr签名请求⽂件可提交⾄ CA进⾏签发 ***查看CSR 的细节cat server.csr-----BEGIN CERTIFICATE REQUEST-----Base64EncodedData-----END CERTIFICATE REQUEST-----openssl req -noout -text -in server.csr使⽤ CA 证书及CA密钥对请求签发证书进⾏签发,⽣成 x509证书openssl x509 -req -days 3650 -in server.csr -CA ca.crt -CAkey ca.key -passin pass:111111 -CAcreateserial -out server.crt其中 CAxxx 选项⽤于指定CA 参数输⼊五、证书查看及转换查看证书细节openssl x509 -in cert.crt -noout -text转换证书编码格式openssl x509 -in cert.cer -inform DER -outform PEM -out cert.pem合成 pkcs#12 证书(含私钥)** 将 pem 证书和私钥转 pkcs#12 证书 **openssl pkcs12 -export -in server.crt -inkey server.key -passin pass:111111 -password pass:111111 -out server.p12其中-export指导出pkcs#12 证书,-inkey 指定了私钥⽂件,-passin 为私钥(⽂件)密码(nodes为⽆加密),-password 指定 p12⽂件的密码(导⼊导出)** 将 pem 证书和私钥/CA 证书合成pkcs#12 证书**openssl pkcs12 -export -in server.crt -inkey server.key -passin pass:111111 \-chain -CAfile ca.crt -password pass:111111 -out server-all.p12其中-chain指⽰同时添加证书链,-CAfile 指定了CA证书,导出的p12⽂件将包含多个证书。

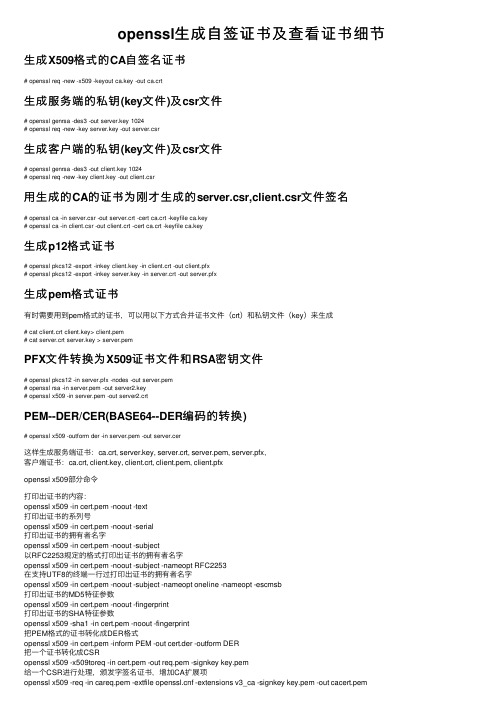

openssl生成自签证书及查看证书细节

openssl⽣成⾃签证书及查看证书细节⽣成X509格式的CA⾃签名证书# openssl req -new -x509 -keyout ca.key -out ca.crt⽣成服务端的私钥(key⽂件)及csr⽂件# openssl genrsa -des3 -out server.key 1024# openssl req -new -key server.key -out server.csr⽣成客户端的私钥(key⽂件)及csr⽂件# openssl genrsa -des3 -out client.key 1024# openssl req -new -key client.key -out client.csr⽤⽣成的CA的证书为刚才⽣成的server.csr,client.csr⽂件签名# openssl ca -in server.csr -out server.crt -cert ca.crt -keyfile ca.key# openssl ca -in client.csr -out client.crt -cert ca.crt -keyfile ca.key⽣成p12格式证书# openssl pkcs12 -export -inkey client.key -in client.crt -out client.pfx# openssl pkcs12 -export -inkey server.key -in server.crt -out server.pfx⽣成pem格式证书有时需要⽤到pem格式的证书,可以⽤以下⽅式合并证书⽂件(crt)和私钥⽂件(key)来⽣成# cat client.crt client.key> client.pem# cat server.crt server.key > server.pemPFX⽂件转换为X509证书⽂件和RSA密钥⽂件# openssl pkcs12 -in server.pfx -nodes -out server.pem# openssl rsa -in server.pem -out server2.key# openssl x509 -in server.pem -out server2.crtPEM--DER/CER(BASE64--DER编码的转换)# openssl x509 -outform der -in server.pem -out server.cer这样⽣成服务端证书:ca.crt, server.key, server.crt, server.pem, server.pfx,客户端证书:ca.crt, client.key, client.crt, client.pem, client.pfxopenssl x509部分命令打印出证书的内容:openssl x509 -in cert.pem -noout -text打印出证书的系列号openssl x509 -in cert.pem -noout -serial打印出证书的拥有者名字openssl x509 -in cert.pem -noout -subject以RFC2253规定的格式打印出证书的拥有者名字openssl x509 -in cert.pem -noout -subject -nameopt RFC2253在⽀持UTF8的终端⼀⾏过打印出证书的拥有者名字openssl x509 -in cert.pem -noout -subject -nameopt oneline -nameopt -escmsb打印出证书的MD5特征参数openssl x509 -in cert.pem -noout -fingerprint打印出证书的SHA特征参数openssl x509 -sha1 -in cert.pem -noout -fingerprint把PEM格式的证书转化成DER格式openssl x509 -in cert.pem -inform PEM -out cert.der -outform DER把⼀个证书转化成CSRopenssl x509 -x509toreq -in cert.pem -out req.pem -signkey key.pem给⼀个CSR进⾏处理,颁发字签名证书,增加CA扩展项openssl x509 -req -in careq.pem -extfile f -extensions v3_ca -signkey key.pem -out cacert.pem给⼀个CSR签名,增加⽤户证书扩展项openssl x509 -req -in req.pem -extfile f -extensions v3_usr -CA cacert.pem -CAkey key.pem -CAcreateserial 查看csr⽂件细节:openssl req -in my.csr -noout -text。

openssl公钥转证书

openssl公钥转证书【原创实用版】目录一、OpenSSL 简介二、OpenSSL 生成证书流程1.创建私钥2.创建证书请求3.自签署证书三、OpenSSL 公钥转证书方法1.导出公钥为 PEM 格式2.创建自签名证书3.将公钥添加到证书中四、总结正文一、OpenSSL 简介OpenSSL 是一个安全套接字层(SSL)和传输层安全(TLS)协议的开源加密库,可用于加密网络通信。

它能够实现加密、签名、摘要等功能,确保数据在传输过程中的安全性。

OpenSSL 广泛应用于各种网络应用,例如 Web 浏览器、邮件客户端等。

二、OpenSSL 生成证书流程1.创建私钥使用 OpenSSL 生成私钥的命令为:```genrsa -out key.pem 1024```其中,`1024`表示密钥长度为 1024 位。

2.创建证书请求创建证书请求的命令为:```req -new -out request.csr key.pem```其中,`key.pem`是之前生成的私钥文件。

3.自签署证书自签署证书的命令为:```x509 -req -in request.csr -signkey key.pem -outcertificate.pem```其中,`request.csr`是证书请求文件,`key.pem`是私钥文件,`certificate.pem`是生成的证书文件。

三、OpenSSL 公钥转证书方法1.导出公钥为 PEM 格式首先,需要将公钥导出为 PEM 格式。

导出公钥的命令为:```openssl dgst -sha256 -verify server.key -signkey server.key -out public_key.pem server.crt```其中,`server.key`是服务器的私钥文件,`server.crt`是服务器的证书文件。

2.创建自签名证书创建自签名证书的命令为:```openssl req -new -x509 -days 365 -in public_key.pem -signkey public_key.pem -out certificate.pem```其中,`public_key.pem`是导出的公钥文件,`certificate.pem`是生成的自签名证书文件。

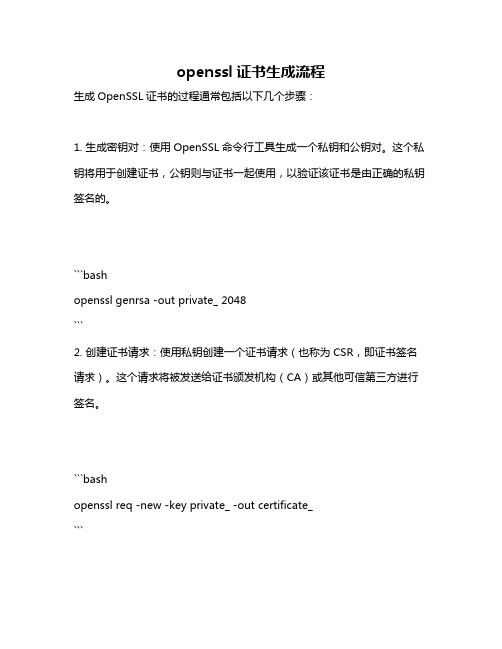

openssl证书生成流程

openssl证书生成流程

生成OpenSSL证书的过程通常包括以下几个步骤:

1. 生成密钥对:使用OpenSSL命令行工具生成一个私钥和公钥对。

这个私钥将用于创建证书,公钥则与证书一起使用,以验证该证书是由正确的私钥签名的。

```bash

openssl genrsa -out private_ 2048

```

2. 创建证书请求:使用私钥创建一个证书请求(也称为CSR,即证书签名请求)。

这个请求将被发送给证书颁发机构(CA)或其他可信第三方进行签名。

```bash

openssl req -new -key private_ -out certificate_

```

3. 提交证书请求:将生成的CSR文件提交给CA进行签名。

CA将使用其私钥对CSR进行签名,生成一个证书。

4. 获取并安装证书:从CA获取已签名的证书,并将其安装到需要进行安全通信的服务器或客户端上。

5. 配置服务器或客户端:在服务器或客户端上配置OpenSSL,以便使用生成的证书和私钥进行安全通信。

这可能涉及将证书和私钥文件复制到适当的目录,并更新SSL配置以指向这些文件。

请注意,以上步骤是一个简化的示例,实际生成和使用OpenSSL证书的过程可能因具体情况而有所不同。

在生产环境中,建议使用受信任的证书颁发机构(CA)颁发的证书,以确保通信的安全性。

openssl生成的各种证书用法-概述说明以及解释

openssl生成的各种证书用法-概述说明以及解释1.引言1.1 概述在当今数字化信息时代,网络安全问题备受关注。

而证书作为一种数字证明方式,扮演着保障网络通信安全的重要角色。

OpenSSL是一个强大的加密工具包,可以用来生成各种类型的证书,包括服务器证书、客户端证书、中间CA证书等。

本文将介绍OpenSSL生成证书的基本概念,不同类型证书的用途和生成方法,以及证书的应用场景和注意事项。

通过全面了解OpenSSL证书生成的流程和用法,读者可以更好地保障自己的网络通信安全,防范各种网络攻击。

1.2 文章结构本篇文章将围绕openssl生成的各种证书的用法展开讨论。

主要分为引言、正文和结论三个部分。

引言部分将介绍文章的背景和概要,提出文章的目的和重要性。

通过引言部分,读者将对文章内容有一个初步了解。

正文部分将介绍openssl生成证书的基本概念,包括证书的定义、结构和工作原理。

然后详细探讨不同类型证书的用途和生成方法,例如SSL 证书、数字证书、代码签名证书等,以及如何使用openssl生成这些证书。

在证书的应用场景和注意事项部分,我们将讨论证书在网络安全中的重要性,以及需要注意的安全问题和最佳实践。

读者将了解到如何正确地使用和管理证书,以保障网络安全。

在结论部分,我们将总结openssl生成证书的重要性,强调证书在网络安全中的作用,并展望未来openssl证书生成的发展趋势。

读者将对openssl证书生成技术有一个全面的认识,为提升网络安全水平提供参考和指导。

1.3 目的在本文中,我们的目的是深入探讨openssl生成各种证书的方法和用途。

通过了解openssl生成证书的基本概念、不同类型证书的用途和生成方法,以及证书在网络安全中的重要性和应用场景,我们可以更好地理解如何使用openssl生成和管理证书来保障网络通信的安全性。

同时,我们还将探讨未来openssl证书生成的发展趋势,帮助读者更好地把握证书技术的发展方向,从而更好地保护网络安全。

openssl 申请证书

使用OpenSSL 申请证书,可以按照以下步骤进行:

生成私钥

使用下面的命令生成私钥:

openssl genpkey -algorithm RSA -out private.pem -pkeyopt rsa_keygen_bits:2048

这将生成一个名为private.pem 的私钥文件。

生成证书请求

使用下面的命令生成证书请求:

openssl req -new -key private.pem -out cert.csr -subj "/CN=<your_domain>"

在上面的命令中,将<your_domain> 替换为您的域名。

该命令将生成一个名为cert.csr 的证书请求文件。

生成证书

使用下面的命令生成证书:

openssl x509 -req -days 365 -in cert.csr -signkey private.pem -out cert.crt

该命令将在当前目录下生成一个名为cert.crt 的证书文件,有效期为365 天。

导出证书和私钥

如果需要将证书和私钥导出为单个文件,可以使用以下命令:

openssl pkcs12 -export -in cert.crt -inkey private.pem -out cert.p12

这将生成一个名为cert.p12 的PKCS#12 格式的证书和私钥文件。

您可以使用该文件在其他计算机上安装和使用证书。

windows服务器tomcat openssl申请证书

windows服务器tomcat openssl申请证书在使用Windows服务器部署Tomcat时,为了确保数据传输的安全性,我们需要为服务器申请证书。

本篇文章将为您介绍如何在Windows服务器上安装Tomcat,接着安装OpenSSL,并申请证书。

最后将证书配置到Tomcat 上,以确保数据传输的安全。

一、Windows服务器安装Tomcat1.下载Tomcat安装包,根据服务器版本选择合适的版本。

2.解压安装包到指定目录。

3.设置环境变量,以便在命令行中使用Tomcat相关命令。

二、安装OpenSSL1.下载OpenSSL安装包,根据服务器版本选择合适的版本。

2.解压安装包到指定目录。

3.设置环境变量,以便在命令行中使用OpenSSL相关命令。

三、生成CSR(证书请求)1.打开命令行,切换到OpenSSL安装目录。

2.使用以下命令生成CSR:```openssl genrsa -out server.key 2048```3.使用以下命令生成CSR:```openssl req -new -key server.key -out server.csr```4.填写CSR信息,包括组织、部门、地理位置等。

四、提交CSR申请证书1.登录到CA机构的网站,注册并购买证书。

2.下载CA机构的根证书、颁发证书、配置文件等。

3.将购买的证书导入到本地OpenSSL证书库。

五、安装证书1.将生成的server.crt证书文件复制到Tomcat安装目录的conf文件夹下。

2.将生成的server.key文件复制到Tomcat安装目录的conf文件夹下。

六、配置Tomcat以使用证书1.修改Tomcat的server.xml文件,添加以下配置:```<Connector port="8443" protocol="HTTP/1.1"connectionTimeout="5000"disableUploadTimeout="true"maxThreads="150"minSpareThreads="25"maxSpareThreads="75"enableLookups="true"bufferSize="32768"redirectPort="8443"scheme="https"secure="true"sslProtocol="TLS"clientAuth="false"disableCompression="false"/>```2.保存server.xml文件。

openssl 的用法

`openssl`是一个强大的命令行工具,用于处理各种加密任务,包括生成和查看证书,对数据进行加密和解密,以及生成随机数等。

以下是一些基本的`openssl`用法:1. **查看证书**使用`openssl`可以查看证书。

例如,要查看一个证书的内容,可以使用以下命令:```bashopenssl x509 -in cert.pem -text -noout```这条命令会读取名为`cert.pem`的证书文件,并显示其内容。

2. **生成自签名证书**使用`openssl`可以生成自签名证书。

例如,以下命令将生成一对自签名证书和私钥:```bashopenssl req -x509 -newkey rsa:2048 -nodes -keyout cert.key -out cert.pem -days 365```这条命令将生成一个有效期为1年的自签名证书,私钥存储在`cert.key`文件中。

3. **生成随机数**`openssl`还可以用于生成随机数。

例如,以下命令将生成一个包含16字节(128位)随机数的文件:```bashopenssl rand -out random.bin 16```这条命令将生成一个名为`random.bin`的文件,其中包含16字节的随机数。

4. **加密和解密数据**`openssl`还可以用于加密和解密数据。

例如,以下命令将使用RSA 算法加密一个文件:```bashopenssl rsautl -encrypt -pubin -inkey public.pem -in plaintext.txt -out ciphertext.bin```这条命令将读取名为`plaintext.txt`的文本文件,使用名为`public.pem`的公钥文件进行加密,并将结果写入名为`ciphertext.bin`的文件。

解密可以使用对应的私钥进行。

5. **查看SSL/TLS协议版本**使用`openssl`可以查看SSL/TLS协议版本。

使用Openssl生成自签名证书

使⽤Openssl⽣成⾃签名证书

1、⾸先查看系统是否安装了openssl

命令:openssl version -a

2、创建存放证书的⽬录

mkdir ssl && cd ssl

3、创建私钥

命令:openssl genrsa -out server.key 2048

4、通过命令⾏交互⽅式创建证书申请⽂件

命令:req -new -key server.key -out server.csr

5、⽤私钥签名证书申请⽂件,创建有效时间为10年的⾃签名证书

命令:openssl x509 -req -in server.csr -out server.crt -signkey server.key -days 3650

6、删除密钥中的密码(如果不删除密码,在应⽤加载的时候会出现输⼊密码进⾏验证的情况,不⽅便⾃动化部署。

)命令:openssl rsa -in server.key -out server.key

⽣成的证书:

7、⽣成pem格式的公钥

有些服务,需要有pem格式的证书才能正常加载,可以⽤下⾯的命令:

openssl x509 -in server.crt -out server.pem -outform PEM。

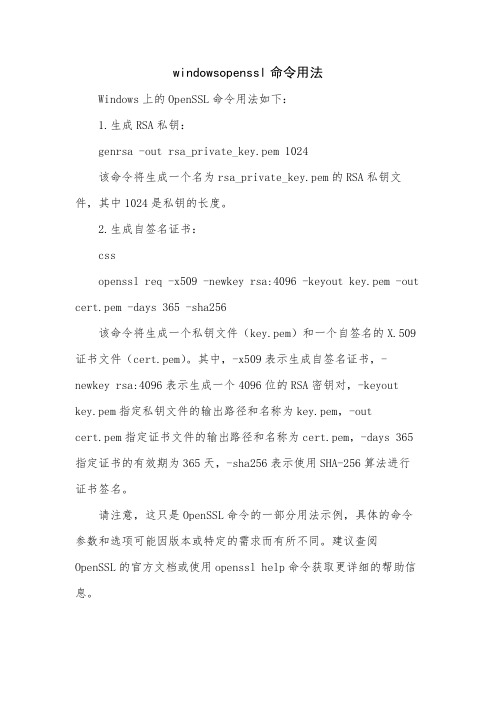

windowsopenssl命令用法

windowsopenssl命令用法

Windows上的OpenSSL命令用法如下:

1.生成RSA私钥:

genrsa -out rsa_private_key.pem 1024

该命令将生成一个名为rsa_private_key.pem的RSA私钥文件,其中1024是私钥的长度。

2.生成自签名证书:

css

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -sha256

该命令将生成一个私钥文件(key.pem)和一个自签名的X.509证书文件(cert.pem)。

其中,-x509表示生成自签名证书,-newkey rsa:4096表示生成一个4096位的RSA密钥对,-keyout key.pem指定私钥文件的输出路径和名称为key.pem,-out

cert.pem指定证书文件的输出路径和名称为cert.pem,-days 365指定证书的有效期为365天,-sha256表示使用SHA-256算法进行

证书签名。

请注意,这只是OpenSSL命令的一部分用法示例,具体的命令参数和选项可能因版本或特定的需求而有所不同。

建议查阅OpenSSL的官方文档或使用openssl help命令获取更详细的帮助信息。

openssl用法

openssl用法OpenSSL是一个开放源代码的加密工具包,用于实现安全通信、数据加密和数字签名等。

它支持多种加密算法和协议,包括SSL、TLS、AES、RSA等。

在使用OpenSSL时,首先需要生成证书。

可以使用以下命令来生成自签名证书:```openssl req -newkey rsa:2048 -nodes -keyout key.pem -x509 -days 365 -out cert.pem```这个命令会生成一个新的RSA 2048位的密钥,并将其保存在key.pem文件中。

它还会生成一个自签名的X.509证书,并将其保存在cert.pem文件中。

生成证书之后,就可以使用OpenSSL进行加密和解密操作了。

例如,可以使用以下命令来加密一个文件:```openssl enc -aes-256-cbc -salt -in plaintext.txt -out encrypted.txt```这个命令会将plaintext.txt文件使用AES 256位加密,并将加密后的数据保存在encrypted.txt文件中。

可以使用以下命令来解密这个文件:```openssl enc -aes-256-cbc -d -in encrypted.txt -out plaintext.txt```这个命令会将encrypted.txt文件解密,并将解密后的数据保存在plaintext.txt文件中。

除了加密和解密操作之外,OpenSSL还可以用于生成和验证数字签名。

例如,可以使用以下命令来生成一个RSA私钥和公钥:```openssl genpkey -algorithm RSA -out private.key -aes256 openssl rsa -in private.key -pubout -out public.key```这个命令会生成一个带有AES 256位加密的RSA私钥,并将其保存在private.key文件中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

countryName = supplied

emailAddress = supplied

organizationName= supplied

organizationalUnitName = optional

[ certificate_extensions ]

default_bits = 2048

default_md = sha1

preserve = no

policy = policy_anything

x509_extensions = certificate_extensions

[ policy_anything ]

commonName = supplied

5)吊销证书(作废证书)

一般由于用户私钥泄露等情况才需要吊销一个未过期的证书。(当然我们用本测试CA时其时很少用到该命令,除非专门用于测试吊销证书的情况)

假设需要被吊销的证书文件为ce源自t.pem,则执行以下命令吊销证书:

openssl ca -revoke cert.pem -config ./conf/f

private_key = $dir/private/cakey.pem

serial = $dir/serial

name_opt = ca_default

cert_opt = ca_default

default_crl_days= 7

default_days = 3650*2

default_crl_days= 30

└─conf/ # conf目录用来存放简化openssl命令行参数用的配置文件

此外使用命令

echo "01" > serial

touch index.txt

在ca根目录下创建文件serial (用来存放下一个证书的序列号) 和indext.txt (证书信息数据库文件)

openssl pkcs12 -export -clcerts -in serversert.pem -inkey serverkey.pem -out serversert.p12

openssl x509 -in serversert.pem -inform PEM -out serversert.cer -outform DER

运行时会提示输入密码,此密码用于加密key文件(参数des3便是指加密算法,当然也可以选用其他你认为安全的算法.),以后每当需读取此文件(通过openssl提供的命令或API)都需输入口令.如果觉得不方便,也可以去除这个口令,但一定要采取其他的保护措施!

去除key文件口令的命令:

openssl rsa -in serverkey.pem

openssl ca -in serverreq.pem -out serversert.pem -days 3560*2 -config ./conf/f

查看信息:

openssl x509 -in serversert.pem -text -noout

4)讲pem的转化成pkcs12

查看信息:

openssl x509 -in cacert.pem -text -noout

2.服务器

1)创建服务器的密钥文件serverkey.pem

openssl genrsa -des3 -out serverkey.pem 2048 -out server.key -keyform PEM

2)生成Certificate Signing Request(CSR),生成的csr文件交给CA签名后形成服务端自己的证书

openssl req -new -key serverkey.pem -out serverreq.pem -outform PEM -sha1 -days 3560*2

basicConstraints = CA:false

nsComment = "OpenSSL Generated Certificate"

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid

[ req ]

default_bits = 2048

3)CSR文件必须有CA的签名,使用自己的制作的CA去签名生成证书

#openssl ca -in serverreq.pem -out serversert.pem -days 3560*2 -md sha1 -cert ./cacert.pem -keyfile ./private/cakey.pem -config ./conf/f

default_keyfile = ./../MyCA/private/cakey.pem

default_md = sha1

prompt = no

distinguished_name = req_distinguished_name

x509_extensions = ca_certificate_extensions

1)2)一次生成

openssl req -newkey rsa:2048 -keyout serverkey.pem -keyform PEM -out serverreq.pem -outform PEM -sha1 -days 3560*2

查看信息

openssl req -in serverreq.pem -text -noout

[ req_distinguished_name ]

countryName = CN

stateOrProvinceName = GuangDong

localityName = ShenZhen

organizationName = Root Certification Authority

可以用以下命令检查testca.crl的内容:

openssl crl -in testca.crl -text -noout

创建CA的配置文件 f

[ ca ]

default_ca = CA_default

[ CA_default ]

dir = ./../MyCA

certificate = $dir/cacert.pem

database = $dir/index.txt

new_certs_dir = $dir/certs

commonName = localhost

emailAddress = jinjianglun@

[ ca_certificate_extensions ]

basicConstraints = CA:true

1.生成CA根证书

openssl req -x509 -newkey rsa -sha1 -out cacert.pem -outform PEM -days 3560*2 -config ./conf/f

MyCA # MyCA是待建CA的主目录

├─certs/ # certs子目录将存放CA签发过的数组证书(备份目录)

├─private/ # private目录用来存放CA私钥

生成证书吊销列表文件(CRL)

准备公开被吊销的证书列表时,可以生成证书吊销列表(CRL),执行命令如下:

openssl ca -gencrl -out testca.crl -config ./conf/f

还可以添加-crldays和-crlhours参数来说明下一个吊销列表将在多少天后(或多少小时候)发布。