自签名OpenSSL证书流程

利用openssl命令进行加密和证书操作

利用openssl命令进行加密和证书操作

一、利用 OpenSSL 命令进行加密和证书操作

OpenSSL 是一个开放源代码的软件库,可提供用于传输层安全性(TLS) 和安全套接字层 (SSL) 协议的加密功能,以及用于生成数字证书的工具。本文将介绍如何使用 OpenSSL 命令进行加密和证书操作。

二、加密文件

1. 创建密钥对

使用 OpenSSL 命令生成密钥对,其中包括一个私钥和一个公钥。

```bash

openssl genpkey -algorithm RSA -out private.key

```

这将生成一个名为 private.key 的私钥文件。

```bash

openssl rsa -pubout -in private.key -out public.key

```

这将从私钥文件中提取公钥,并将其保存为 public.key。

2. 加密文件

使用公钥对文件进行加密。

```bash

openssl rsautl -encrypt -in plaintext.txt -inkey public.key -pubin -out ciphertext.enc

```

其中,plaintext.txt 是待加密的文件,ciphertext.enc 是加密后的文件。

3. 解密文件

使用私钥对加密文件进行解密。

```bash

openssl rsautl -decrypt -in ciphertext.enc -inkey private.key -out decrypted.txt

```

其中,ciphertext.enc 是待解密的文件,decrypted.txt 是解密后的文件。

Linux系统利用OpenSSL生成SSL证书

Linux上使用OpenSSL生成SSL证书

Linux上使用OpenSSL生成SSL证书

1 安装OpenSSL

2 生成私钥文件(KEY)

3 生成证书请求文件(CSR)

4 生成自签名证书(CRT)

5 配置服务器

1 安装OpenSSL

在终端输入以下命令来检查是否已安装OpenSSL:

openssl version

如果已安装,则可以看到OpenSSL的版本号。如果未安装,需要根据所使用的Linux发行版进行安装,例如:

Debian/Ubuntu:sudo apt-get install openssl

CentOS/RHEL:sudo yum install openssl

2 生成私钥文件(KEY)

1. 执行以下命令生成一个私钥文件(例如private.key):

openssl genrsa -out private.key 2048

以上示例将生成一个2048位的RSA私钥。

3 生成证书请求文件(CSR)

1. 执行以下命令生成一个证书请求文件(例如server.csr):

openssl req -new-key private.key -out server.csr

2. 在生成CSR的过程中,需要提供一些证书信息,例如:常用名称、国家、email、组织名称等,详细

信息如下:

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

openssl操作手册

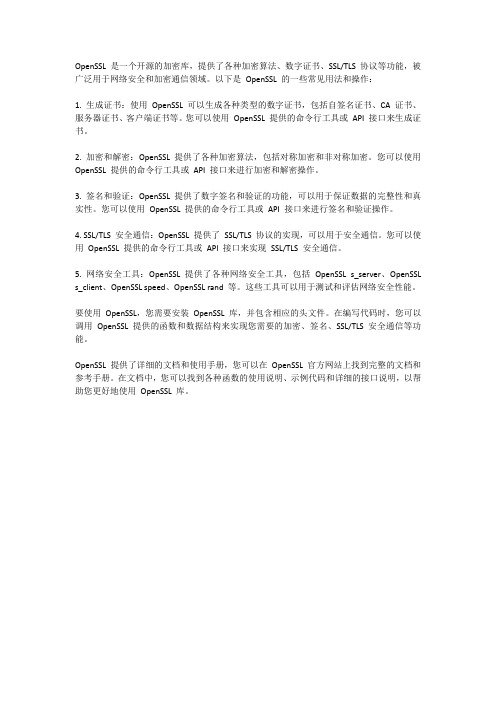

OpenSSL 是一个开源的加密库,提供了各种加密算法、数字证书、SSL/TLS 协议等功能,被广泛用于网络安全和加密通信领域。以下是OpenSSL 的一些常见用法和操作:

1. 生成证书:使用OpenSSL 可以生成各种类型的数字证书,包括自签名证书、CA 证书、服务器证书、客户端证书等。您可以使用OpenSSL 提供的命令行工具或API 接口来生成证书。

2. 加密和解密:OpenSSL 提供了各种加密算法,包括对称加密和非对称加密。您可以使用OpenSSL 提供的命令行工具或API 接口来进行加密和解密操作。

3. 签名和验证:OpenSSL 提供了数字签名和验证的功能,可以用于保证数据的完整性和真实性。您可以使用OpenSSL 提供的命令行工具或API 接口来进行签名和验证操作。

4. SSL/TLS 安全通信:OpenSSL 提供了SSL/TLS 协议的实现,可以用于安全通信。您可以使用OpenSSL 提供的命令行工具或API 接口来实现SSL/TLS 安全通信。

5. 网络安全工具:OpenSSL 提供了各种网络安全工具,包括OpenSSL s_server、OpenSSL s_client、OpenSSL speed、OpenSSL rand 等。这些工具可以用于测试和评估网络安全性能。

要使用OpenSSL,您需要安装OpenSSL 库,并包含相应的头文件。在编写代码时,您可以调用OpenSSL 提供的函数和数据结构来实现您需要的加密、签名、SSL/TLS 安全通信等功能。

OpenSSL 提供了详细的文档和使用手册,您可以在OpenSSL 官方网站上找到完整的文档和参考手册。在文档中,您可以找到各种函数的使用说明、示例代码和详细的接口说明,以帮助您更好地使用OpenSSL 库。

OpenSSL签名流程

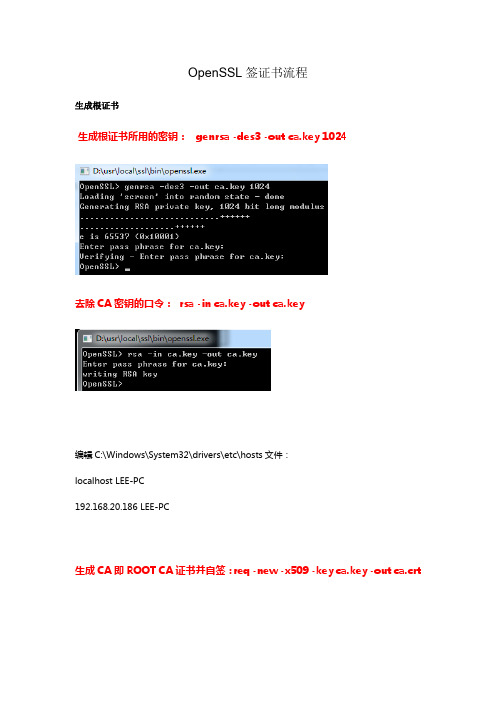

OpenSSL签证书流程

生成根证书

生成根证书所用的密钥: genrsa -des3 -out ca.key 1024

去除CA密钥的口令:rsa -in ca.key -out ca.key

编辑C:\Windows\System32\drivers\etc\hosts文件:

localhost LEE-PC

192.168.20.186 LEE-PC

生成CA即ROOT CA证书并自签:req -new -x509 -key ca.key -out ca.crt

将“ca.crt”安装到我们的IE的信任域里。

生成Web服务器端证书

生成Web服务器端证书密钥:genrsa -des3 -out server.key 1024

去除CA密钥的口令:rsa -in server.key -out server.key

生成Web服务器端证书的签名请求:req –new –key server.key –out server.csr

D:\tools\openssl-1.0.1g\apps\demoCA下,建立“文件夹”newcerts

编辑修改f

修改:dir = D:\\tools\\openssl-1.0.1g\\apps\\demoCA

用Root CA去对Web服务器的证书请求即csr(certificate request)进行签名认证:ca –in server.csr –out server.crt –cert ca.crt –keyfile ca.key

提示全部输入y

点击生成的server.crt

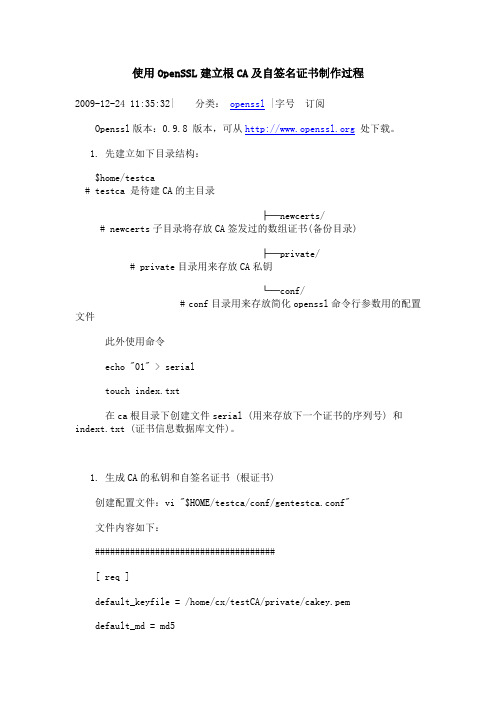

使用OpenSSL建立根CA及自签名证书制作过程

使用OpenSSL建立根CA及自签名证书制作过程

2009-12-24 11:35:32| 分类:openssl |字号订阅

Openssl版本:0.9.8 版本,可从处下载。

1.先建立如下目录结构:

$home/testca # testca 是待建CA的主目录

├─newcerts/ # newcerts子目录将存放CA签发过的数组证书(备份目录)

├─private/ # private目录用来存放CA私钥

└─conf/ # conf目录用来存放简化openssl命令行参数用的配置文件

此外使用命令

echo "01" > serial

touch index.txt

在ca根目录下创建文件serial (用来存放下一个证书的序列号) 和indext.txt (证书信息数据库文件)。

1.生成CA的私钥和自签名证书 (根证书)

创建配置文件:vi "$HOME/testca/conf/gentestca.conf"

文件内容如下:

####################################

[ req ]

default_keyfile = /home/cx/testCA/private/cakey.pem

default_md = md5

prompt = no

distinguished_name = ca_distinguished_name

x509_extensions = ca_extensions

[ ca_distinguished_name ]

organizationName = ss

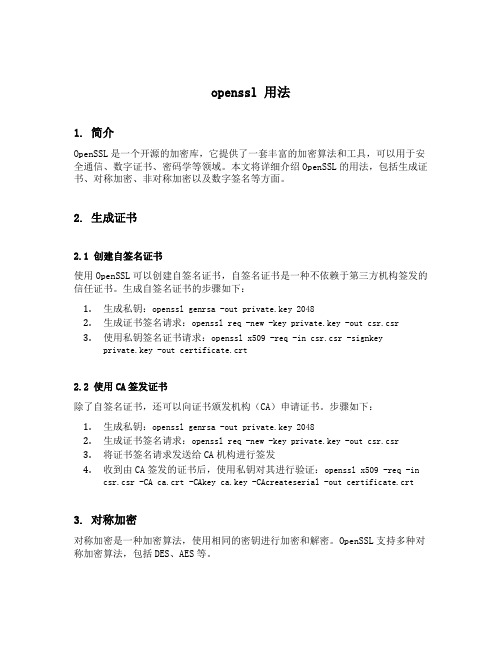

openssl 用法

openssl 用法

1. 简介

OpenSSL是一个开源的加密库,它提供了一套丰富的加密算法和工具,可以用于安全通信、数字证书、密码学等领域。本文将详细介绍OpenSSL的用法,包括生成证书、对称加密、非对称加密以及数字签名等方面。

2. 生成证书

2.1 创建自签名证书

使用OpenSSL可以创建自签名证书,自签名证书是一种不依赖于第三方机构签发的信任证书。生成自签名证书的步骤如下:

1.生成私钥:openssl genrsa -out private.key 2048

2.生成证书签名请求:openssl req -new -key private.key -out csr.csr

3.使用私钥签名证书请求:openssl x509 -req -in csr.csr -signkey

private.key -out certificate.crt

2.2 使用CA签发证书

除了自签名证书,还可以向证书颁发机构(CA)申请证书。步骤如下:

1.生成私钥:openssl genrsa -out private.key 2048

2.生成证书签名请求:openssl req -new -key private.key -out csr.csr

3.将证书签名请求发送给CA机构进行签发

4.收到由CA签发的证书后,使用私钥对其进行验证:openssl x509 -req -in

csr.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out certificate.crt

Linux命令高级技巧使用openssl生成和管理SSL证书

Linux命令高级技巧使用openssl生成和管理

SSL证书

使用OpenSSL生成和管理SSL证书

一、介绍

SSL证书是用于保护网站和网络通信安全的重要工具。OpenSSL是

一个开源加密库,能够提供各种加密算法和SSL/TLS协议的实现。本

文将介绍如何使用OpenSSL生成和管理SSL证书的高级技巧。

二、安装OpenSSL

首先,确保已经在Linux系统上安装了OpenSSL。可以通过以下命

令来检查OpenSSL是否已安装:

$ openssl version

如果没有安装,可以使用包管理工具,如apt、yum等进行安装。

三、生成自签名证书

自签名证书用于测试环境或本地开发,不需要经过权威机构的认证。使用OpenSSL可以轻松生成自签名证书。以下是生成自签名证书的步骤:

1. 生成私钥:

$ openssl genrsa -out private.key 2048

2. 生成证书签发请求(CSR):

$ openssl req -new -key private.key -out csr.csr

在生成CSR的过程中,需要填写一些证书相关的信息,如国家、

地区、组织、通用名等。

3. 生成自签名证书:

$ openssl x509 -req -in csr.csr -signkey private.key -out certificate.crt

生成的certificate.crt即为自签名证书,可以用于配置Web服务器等

需要SSL证书的场景。

四、生成CA证书

除了自签名证书,我们也可以生成CA(Certificate Authority)证书,以进行证书签发。以下是生成CA证书的步骤:

openssl 操作手册

OpenSSL 是一个强大的安全套接字层密码库,包含了各种加密算法的实现,提供了通用的密码安全服务。下面是一个简要的OpenSSL 操作手册,包括一些常用的命令和选项:

1. 生成密钥对:

```

openssl genpkey -algorithm RSA -out private_key.pem

openssl rsa -pubout -in private_key.pem -out public_key.pem

```

2. 生成自签名证书:

```css

openssl req -new -x509 -key private_key.pem -out cert.pem -days 365

```

3. 生成证书签名请求(CSR):

```

openssl req -new -key private_key.pem -out request.csr

```

4. 验证证书签名:

```bash

openssl x509 -in cert.pem -text -noout

```

5. 导出证书为PEM 格式:

```bash

openssl x509 -in cert.der -inform DER -outform PEM -out cert.pem

```

6. 加密数据:

```css

openssl enc -aes-256-cbc -salt -in plaintext.txt -out ciphertext.enc

```

7. 解密数据:

```css

openssl enc -aes-256-cbc -d -in ciphertext.enc -out plaintext.txt

openssl使用流程

openssl使用流程

OpenSSL使用流程介绍

OpenSSL 是一个开源的加密工具包和安全通信协议实现库,提供了一系列的加密算法、SSL/TLS 防护和各种安全工具,广泛应用于网络通信、服务器配置、数字证书管理等各个领域。本文将以OpenSSL 的使用流程为主题,一步一步详细回答。

一、准备工作

1. 下载和安装OpenSSL:首先,我们需要从OpenSSL 的官方网站或其他可信来源下载并安装OpenSSL。根据操作系统的不同,选择相应的版本进行下载和安装。

2. 生成RSA 密钥对:在开始使用OpenSSL 之前,建议先生成一对RSA 密钥对,用于后续的加密和解密操作。在命令行中输入以下命令可以生成一个2048 位的RSA 密钥对:

openssl genrsa -out private.key 2048

该命令将生成一个名为private.key 的私钥文件,其中包含了生成的RSA 私钥。

接着,可以使用以下命令生成对应的公钥文件:

openssl rsa -in private.key -pubout -out public.key

这将生成一个名为public.key 的公钥文件,其中包含了与私钥对应的RSA 公钥。

二、公钥加密和私钥解密

1. 加密数据:使用公钥加密数据是一种常见的操作,可以保证数据在传输过程中的机密性。在命令行中输入以下命令可以使用公钥对数据进行加密:

openssl rsautl -encrypt -pubin -inkey public.key -in plaintext.txt -out ciphertext.enc

openssl 证书流程 -回复

openssl 证书流程-回复

OpenSSL是一个开放源代码的软件库,可以用于安全地建立和管理加密连接。它提供了各种密码学功能,包括加密、解密、数字签名和认证等。在网络安全领域,数字证书被广泛使用来验证服务器的身份和提供安全的通信。本文将介绍OpenSSL的证书流程,涵盖生成证书请求、签署证书、验证证书以及使用证书等步骤。

一、生成证书请求(CSR)

生成证书请求是证书颁发机构(CA)验证申请者身份的第一步。以下是生成证书请求的步骤:

1. 设置OpenSSL配置文件:

OpenSSL使用配置文件来定义证书生成的各种选项。我们可以通过编辑默认配置文件opensslf,或者创建自定义配置文件。在配置文件中,我们可以设置一些必要的信息,例如国家、组织、通用名称(域名)等。

2. 生成私钥:

生成证书请求需要一个RSA私钥对。我们可以使用OpenSSL生成一个RSA私钥文件。命令格式如下:

openssl genrsa -out private.key 2048

这将生成一个2048位的RSA私钥文件private.key。

3. 创建证书请求:

接下来,我们可以使用私钥创建一个证书请求文件。命令格式如下:openssl req -new -key private.key -out request.csr

该命令将基于私钥生成一个新的证书请求文件request.csr。

二、签署证书

证书签署是由CA执行的过程,用于验证证书请求者的身份并签署证书。以下是签署证书的步骤:

1. 配置CA证书

在签署证书之前,我们需要设置CA证书文件,并创建一个签署配置文件。这个配置文件定义了签署证书的选项,例如证书有效期、密钥长度等。

openssl公钥转证书

openssl公钥转证书

【原创实用版】

目录

一、OpenSSL 简介

二、OpenSSL 生成证书流程

1.创建私钥

2.创建证书请求

3.自签署证书

三、OpenSSL 公钥转证书方法

1.导出公钥为 PEM 格式

2.创建自签名证书

3.将公钥添加到证书中

四、总结

正文

一、OpenSSL 简介

OpenSSL 是一个安全套接字层(SSL)和传输层安全(TLS)协议的开源加密库,可用于加密网络通信。它能够实现加密、签名、摘要等功能,确保数据在传输过程中的安全性。OpenSSL 广泛应用于各种网络应用,例如 Web 浏览器、邮件客户端等。

二、OpenSSL 生成证书流程

1.创建私钥

使用 OpenSSL 生成私钥的命令为:

```

genrsa -out key.pem 1024

```

其中,`1024`表示密钥长度为 1024 位。

2.创建证书请求

创建证书请求的命令为:

```

req -new -out request.csr key.pem

```

其中,`key.pem`是之前生成的私钥文件。

3.自签署证书

自签署证书的命令为:

```

x509 -req -in request.csr -signkey key.pem -out

certificate.pem

```

其中,`request.csr`是证书请求文件,`key.pem`是私钥文件,

`certificate.pem`是生成的证书文件。

三、OpenSSL 公钥转证书方法

1.导出公钥为 PEM 格式

首先,需要将公钥导出为 PEM 格式。导出公钥的命令为:

```

openssl dgst -sha256 -verify server.key -signkey server.key -out public_key.pem server.crt

openssl证书生成流程

openssl证书生成流程

生成OpenSSL证书的过程通常包括以下几个步骤:

1. 生成密钥对:使用OpenSSL命令行工具生成一个私钥和公钥对。这个私钥将用于创建证书,公钥则与证书一起使用,以验证该证书是由正确的私钥签名的。

```bash

openssl genrsa -out private_ 2048

```

2. 创建证书请求:使用私钥创建一个证书请求(也称为CSR,即证书签名请求)。这个请求将被发送给证书颁发机构(CA)或其他可信第三方进行签名。

```bash

openssl req -new -key private_ -out certificate_

```

3. 提交证书请求:将生成的CSR文件提交给CA进行签名。CA将使用其私钥对CSR进行签名,生成一个证书。

4. 获取并安装证书:从CA获取已签名的证书,并将其安装到需要进行安全通信的服务器或客户端上。

5. 配置服务器或客户端:在服务器或客户端上配置OpenSSL,以便使用生成的证书和私钥进行安全通信。这可能涉及将证书和私钥文件复制到适当的目录,并更新SSL配置以指向这些文件。

请注意,以上步骤是一个简化的示例,实际生成和使用OpenSSL证书的过程可能因具体情况而有所不同。在生产环境中,建议使用受信任的证书颁发机构(CA)颁发的证书,以确保通信的安全性。

自签名证书 生成流程

自签名证书生成流程

自签名证书生成流程

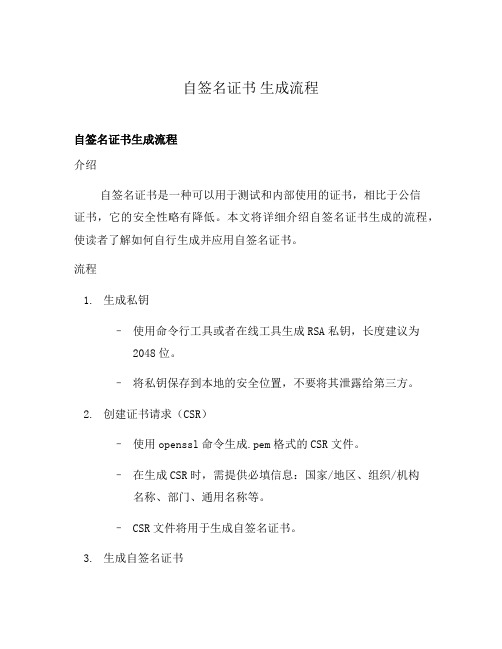

介绍

自签名证书是一种可以用于测试和内部使用的证书,相比于公信

证书,它的安全性略有降低。本文将详细介绍自签名证书生成的流程,使读者了解如何自行生成并应用自签名证书。

流程

1.生成私钥

–使用命令行工具或者在线工具生成RSA私钥,长度建议为2048位。

–将私钥保存到本地的安全位置,不要将其泄露给第三方。2.创建证书请求(CSR)

–使用openssl命令生成.pem格式的CSR文件。

–在生成CSR时,需提供必填信息:国家/地区、组织/机构名称、部门、通用名称等。

–CSR文件将用于生成自签名证书。

3.生成自签名证书

–使用私钥和CSR文件,使用openssl命令生成自签名证书。

–自签名证书包含公钥、服务端信息等,并由私钥签名以保证其完整性。

–自签名证书可以使用多种格式(如.pem、.crt),根据需要进行选择。

4.应用自签名证书

–将生成的自签名证书安装到需要使用的服务器或应用程序中。

–配置服务器或应用程序以使用自签名证书完成加密通信。

注意事项

•自签名证书仅限于测试和内部使用。在生产环境中,建议使用公信证书以保证安全性。

•自签名证书不受任何可信证书颁发机构(CA)认证,因此可能会被浏览器或其他应用程序警告。

•在生成私钥和CSR时,务必将其保存在安全的地方,避免泄露给未授权的人员。

•自签名证书的有效期由自己决定,在生成证书时可指定有效期限制。

•自签名证书的更新和吊销需要手动操作,没有自动化机制。

结论

自签名证书生成虽然简单,但安全性相对较低,仅适用于测试和内部使用场景。在公共环境中,建议使用公信证书来保证通信的安全性。为了保证自签名证书的安全,建议定期更替私钥,并严格控制私钥的访问权限。

openssl生成的各种证书用法-概述说明以及解释

openssl生成的各种证书用法-概述说明以及解释

1.引言

1.1 概述

在当今数字化信息时代,网络安全问题备受关注。而证书作为一种数字证明方式,扮演着保障网络通信安全的重要角色。OpenSSL是一个强大的加密工具包,可以用来生成各种类型的证书,包括服务器证书、客户端证书、中间CA证书等。

本文将介绍OpenSSL生成证书的基本概念,不同类型证书的用途和生成方法,以及证书的应用场景和注意事项。通过全面了解OpenSSL证书生成的流程和用法,读者可以更好地保障自己的网络通信安全,防范各种网络攻击。

1.2 文章结构

本篇文章将围绕openssl生成的各种证书的用法展开讨论。主要分为引言、正文和结论三个部分。

引言部分将介绍文章的背景和概要,提出文章的目的和重要性。通过引言部分,读者将对文章内容有一个初步了解。

正文部分将介绍openssl生成证书的基本概念,包括证书的定义、结构和工作原理。然后详细探讨不同类型证书的用途和生成方法,例如SSL 证书、数字证书、代码签名证书等,以及如何使用openssl生成这些证书。

在证书的应用场景和注意事项部分,我们将讨论证书在网络安全中的重要性,以及需要注意的安全问题和最佳实践。读者将了解到如何正确地使用和管理证书,以保障网络安全。

在结论部分,我们将总结openssl生成证书的重要性,强调证书在网络安全中的作用,并展望未来openssl证书生成的发展趋势。读者将对openssl证书生成技术有一个全面的认识,为提升网络安全水平提供参考和指导。

1.3 目的

在本文中,我们的目的是深入探讨openssl生成各种证书的方法和用途。通过了解openssl生成证书的基本概念、不同类型证书的用途和生成方法,以及证书在网络安全中的重要性和应用场景,我们可以更好地理解如何使用openssl生成和管理证书来保障网络通信的安全性。同时,我们还将探讨未来openssl证书生成的发展趋势,帮助读者更好地把握证书技术的发展方向,从而更好地保护网络安全。通过本文的阅读,读者可以全面了解openssl证书生成的重要性,以及证书在网络安全领域中的作用,为构建更加安全的网络通信提供指导和帮助。

HTTPS自签名证书认证实操手册

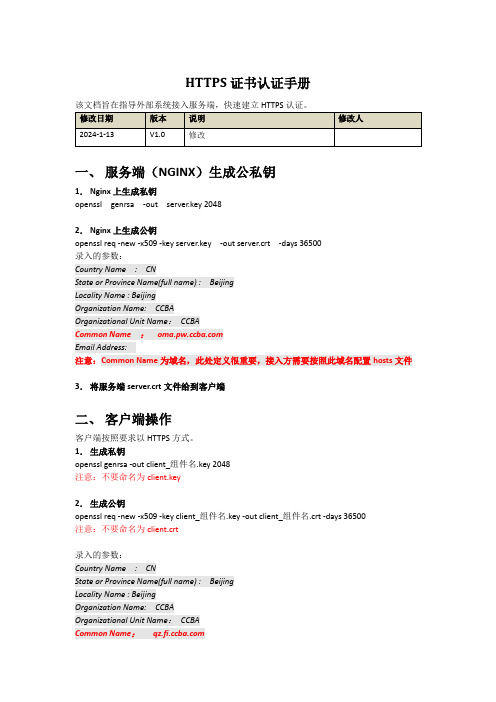

HTTPS证书认证手册

一、服务端(NGINX)生成公私钥

1.Nginx上生成私钥

openssl genrsa -out server.key 2048

2.Nginx上生成公钥

openssl req -new -x509 -key server.key -out server.crt -days 36500

录入的参数:

Country Name : CN

State or Province Name(full name) : Beijing

Locality Name : Beijing

Organization Name: CCBA

Organizational Unit Name:CCBA

Common Name :

Email Address:

注意:Common Name为域名,此处定义很重要,接入方需要按照此域名配置hosts文件3.将服务端server.crt文件给到客户端

二、客户端操作

客户端按照要求以HTTPS方式。

1.生成私钥

openssl genrsa -out client_组件名.key 2048

注意:不要命名为client.key

2.生成公钥

openssl req -new -x509 -key client_组件名.key -out client_组件名.crt -days 36500

注意:不要命名为client.crt

录入的参数:

Country Name : CN

State or Province Name(full name) : Beijing

Locality Name : Beijing

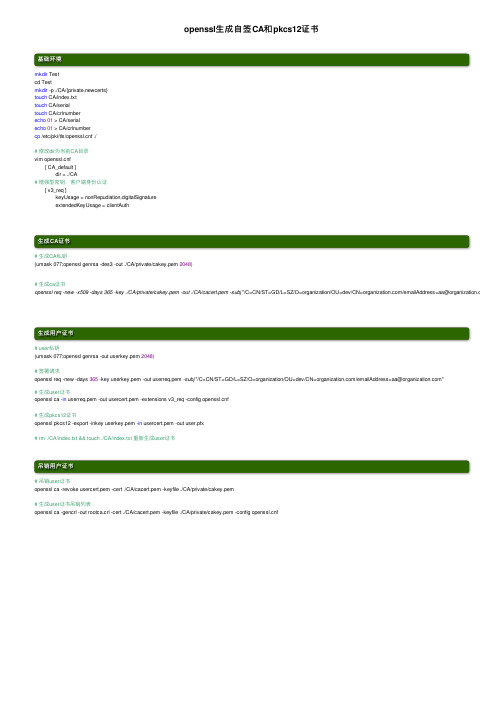

openssl生成自签CA和pkcs12证书

openssl⽣成⾃签CA和pkcs12证书

基础环境

mkdir Test

cd Test

mkdir -p ./CA/{private,newcerts}

touch CA/index.txt

touch CA/serial

touch CA/crlnumber

echo01 > CA/serial

echo01 > CA/crlnumber

cp /etc/pki/tls/f ./

# 修改dir为当前CA⽬录

vim f

[ CA_default ]

dir = ./CA

# 增强型密钥,客户端⾝份认证

[ v3_req ]

keyUsage = nonRepudiation,digitalSignature

extendedKeyUsage = clientAuth

⽣成CA证书

# ⽣成CA私钥

(umask 077;openssl genrsa -des3 -out ./CA/private/cakey.pem 2048)

# ⽣成ca证书

openssl req -new -x509 -days 365 -key ./CA/private/cakey.pem -out ./CA/cacert.pem -subj "/C=CN/ST=GD/L=SZ/O=organization/OU=dev/CN=/emailAddress=aa@"

⽣成⽤户证书

# user私钥

(umask 077;openssl genrsa -out userkey.pem 2048)

# 签署请求

openssl req -new -days 365 -key userkey.pem -out userreq.pem -subj "/C=CN/ST=GD/L=SZ/O=organization/OU=dev/CN=/emailAddress=aa@"

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

自签名OpenSSL证书流程

1.首先要生成服务器端的私钥(key文件):

openssl genrsa -des3 -out server.key 1024

运行时会提示输入密码,此密码用于加密key文件(参数des3便是指加密算法,当然也可以选用其他你认为安全的算法.),以后每当需读取此文件(通过openssl提供的命令或API)都需输入口令.如果觉得不方便,也可以去除这个口令,但一定要采取其他的保护措施!

去除key文件口令的命令:

openssl rsa -in server.key -out server.key

[生成过程中提示需要输入私钥的密码,现设为111111]

2.openssl req -new -key server.key -out server.csr -config f

生成Certificate Signing Request(CSR),生成的csr文件交给CA签名后形成服务端自己的证书.屏幕上将有提示,依照其指示一步一步输入要求的个人信息即可.

[利用私钥生成CA的证书请求,在这个过程中,按步骤提示输入各种信息,注意前面国家、州等信息和以后生成客户端.csr文件等,需要填入的信息时,需要保持一致,否则验证会通不过]

Country Name(只能填2个字母) : cn

State or Province Name : sz

Locality Name : ns

Organization Name : vc

Organization Unit Name : odc

Common Name : rome

Email Address : rome80@(邮箱名可以不一样,可以区别不同的证书)

其中有一个A challenge password,不知道做什么用,填111111

An optional company name : milano

-config f是配置文件信息

在生成.csr和证书的.crt时,都要填入上述信息

3.对客户端也作同样的命令生成key及csr文件:

openssl genrsa -des3 -out client.key 1024

openssl req -new -key client.key -out client.csr -config f

4.openssl genrsa -des3 -out ca.key 1024

[这步是自己加上去的,先生成ca的私钥]

5.CSR文件必须有CA的签名才可形成证书.可将此文件发送到verisign等地方由它验证,要交一大笔钱,何不自己做CA呢.

openssl req -new -x509 -keyout ca.key -out ca.crt -config f

[这步要填入ca.key的密码--writing new private key to 'ca.key',填111111,这步同样要输入各种验证信息]

6.用生成的CA的证书为刚才生成的server.csr,client.csr文件签名:

Openssl ca -in server.csr -out server.crt -cert ca.crt -keyfile ca.key -config f Openssl ca -in client.csr -out client.crt -cert ca.crt -keyfile ca.key -config f

[不知为何,我的配置文件在E:\soft\Openssl\ssl\f,实际上这是一个windows 的快速拨号连接。

需输入ca.key的密码,同时必须在当前目录有demoCA\newcerts的文件夹,否则不能生成成功]

!!!!

需在openssl目录下,手动生成demoCA\newcerts文件夹,而且在demoCA下手动生成两个文件,index.txt和serial文件,index.txt文件为空,serial文件下填01,原因未知???

[有3个地方需要填入验证信息:1.2.客户端、服务端利用私钥

生成请求时;3.自己生成CA时]