基于属性加密的细粒度家庭文件安全共享方案

文件共享解决方案

文件共享解决方案在当今信息时代,文件的共享和传输是企业和个人之间必不可少的需求。

然而,由于网络安全、数据保护和合规性等问题的存在,选择一个有效的文件共享解决方案变得尤为重要。

本文将介绍一些常用的文件共享解决方案,帮助您选择适合您需求的解决方案。

1. 本地文件共享本地文件共享是最简单和常见的解决方案之一。

它涉及将文件存储在本地网络上的共享文件夹中,并通过局域网给其他用户提供访问权限。

本地文件共享的优点是易于设置和管理,可以快速共享文件,并且在网络连接不稳定的情况下也能正常工作。

然而,本地文件共享的缺点是,文件仅在本地网络内可用,不适用于跨地理位置的团队合作。

2. 云存储共享云存储已成为文件共享和团队合作的主流解决方案之一。

通过将文件上传到云存储服务提供商的服务器中,用户可以随时随地访问和共享文件。

云存储解决方案通常提供强大的安全功能,如数据加密、访问权限控制和备份恢复功能。

同时,云存储还支持多用户协作,可以实时共享和编辑文件,方便团队内部的协作工作。

尽管云存储共享的便利性和易用性,但其安全性和隐私问题仍然是一些企业的关注焦点。

3. FTP(文件传输协议)FTP是一种用于文件共享和传输的标准协议,通过特定的服务器和客户端软件实现。

FTP解决方案通常用于大文件和大量文件的传输,如高清视频、音频和大型数据集等。

FTP提供了高速和可靠的文件传输,并允许对文件进行更复杂的管理和组织。

然而,FTP的设置和管理相对较复杂,需要额外的服务器配置和网络设置,因此在小规模文件共享上可能不适用。

4. VPN(虚拟专用网络)VPN是一种安全加密的网络连接,可用于远程访问和文件共享。

通过建立VPN连接,用户可以安全地访问远程网络,并与其他用户共享文件。

VPN解决方案可以提供更高的安全性和隐私保护,是一些对数据安全性要求较高的企业的首选。

然而,由于建立和管理VPN连接较为复杂,需要专业知识和额外的设备和软件支持,因此不适合所有用户。

如何安全地共享文件和文件夹

如何安全地共享文件和文件夹在数字化时代,文件共享变得越来越常见。

无论是工作场所还是个人生活,共享文件和文件夹是高效协作和信息传递的关键。

然而,随之而来的隐私和安全问题也变得越来越突出。

本文将介绍几种安全地共享文件和文件夹的方法,以保护您的数据免受未经授权的访问。

一、使用密码保护共享文件和文件夹密码保护是共享文件和文件夹的常见安全措施之一。

通过设置密码,您可以确保只有知道密码的人才能访问共享的内容。

以下是一些建议的密码保护方法:1. 使用强密码:确保密码包含数字、字母和符号,并且长度至少为8个字符。

避免使用与个人信息相关的密码,如生日或姓名。

2. 定期更改密码:定期更改密码可以防止潜在的未经授权访问者利用长期存在的密码入侵您的共享文件和文件夹。

3. 不要共享密码:避免将密码通过电子邮件或即时消息发送给他人。

相反,通过安全的方式将密码单独提供给授权的用户。

二、使用加密软件保护共享文件和文件夹除了密码保护,使用加密软件是另一种流行的方法来安全地共享文件和文件夹。

通过对文件和文件夹进行加密,即使黑客或未经授权的用户获得访问权限,也无法查看其内容。

以下是一些常见的加密软件选项:1. BitLocker:BitLocker是Windows系统的内置加密功能,它可以对整个磁盘或分区进行加密。

使用BitLocker可以保护您的共享文件和文件夹免受未经授权的访问。

2. VeraCrypt:VeraCrypt是一款免费开源的加密软件,适用于Windows、Mac和Linux系统。

它提供了对文件和文件夹的加密,使其在共享过程中更加安全。

3. 7-Zip:除了压缩和解压缩文件,7-Zip还提供了加密文件和文件夹的功能。

您可以使用7-Zip创建一个加密的压缩文件,并将其共享给需要访问的用户。

三、使用云存储服务共享文件和文件夹云存储服务在共享文件和文件夹方面提供了便利和安全性。

以下是一些常见的云存储服务选项:1. Dropbox:Dropbox是一个受欢迎的云存储服务,它不仅可以让您轻松共享文件和文件夹,还提供文件同步和备份功能。

基于属性的加密

基于属性的数字签名, 于2005年,sahai与waters在基于模糊身份的加密方案中,第一次提到属性的概念之后得到了快速的发展。

随后,baek针对sahai 与waters提出的方案中的公共参数的个数是与属性个数成正比例的问题改进了方案。

使得系统公共参数的个数大大减少,并且与属性个数无关的成果。

2008年,yang等又提出了基于模糊身份的签名方案,方案中利用用户身份属性集w 设定一个门限,只要验证者属性集w`超过设定的w这个门限,就可以验证是否由声称的身份属性集w产生的签名。

2006年,goyal等在基于模糊身份的加密方案基础上提出了基于属性的加密体制,定义了细粒度划分的访问控制结构η,访问控制结构通过以“与”、“或”为内部节点的访问数实现,以属性为叶子节点,如果密文对应的属性集合w满足用户私钥中定义的访问结构η,即η(w)=1,则用户能解密文。

2007年,ostrovsky 等又补充了访问树的“非”操作。

2007年,bethencourt等提出了一个密文策略的基于属性的加密方案。

Chase从另一角度对sahai与wayers提出的方案进行了扩展,提出多个属性授权机构的概念,设计了一种多个属性授权机构的基于属性加密算法。

2009年,chase等多属性授权机构密码体制中保护签名者属性进行了改进,在方案中用一个诚实可靠的中心属性授权机构统一管理与监督多个属性机构,不足在于一旦这个中心属性授权机构被攻破,整个系统就会被攻破。

H.L等提出了无中心属性授权机构的多授权加密方案,通过利用分布密钥生成技术和联合的零秘密共享技术成功地将中心属性授权机构移除,提高了系统的实用性。

基于属性的数字签名是由基于模糊身份加密体制的概念发展而来,首先是yang 等sahai与waters提出的方案基础上提出了基于模糊身份的签名方案,如果验证者与签名者的属性集合满足门限值,验证者可以检验是否为签名者做的有效签名。

2007年,maji等提出了基于属性的签名方案,对基于属性的签名体制概念进行详论述,并证明方案在一般群模型是安全的。

可撤销的基于属性的加密方案

目前可撤销的基于属性的加密 方案主要关注同一域内的访问 控制,而在跨域访问时存在一 些问题。未来研究可以探索如 何实现跨域访问控制,例如通 过建立信任链等方式。

THANKS

另一个重要的研究方向是隐私保护。 在RABE中,用户的属性信息是公开 的,这可能会引发隐私泄露的问题。 因此,如何在保证安全性的同时,更 好地保护用户的隐私也是一个重要的 研究方向。

此外,RABE在实际应用中的性能和 安全性也是一个需要关注的问题。目 前大多数RABE方案都只是在理论上 可行,而在实际应用中的性能和安全 性并没有得到充分的验证。因此,未 来的研究可以关注如何设计和实现更 加高效和安全的RABE方案,使其能 够在实际中得到应用。

研究不足与展望

密钥管理问题

性能优化问题

跨域访问控制问题

在可撤销的基于属性的加密方 案中,密钥的管理和维护是一 个重要的问题。未来研究可以 进一步探索如何更加高效地管 理密钥,例如采用分布式密钥 管理方案等。

可撤销的基于属性的加密方案 在实现过程中需要考虑算法的 复杂性和效率。未来研究可以 探索如何优化算法,提高加密 和解密的速度,以满足实际应 用的需求。

可撤销的基于属性的加密方案(Revocable ABE, RABE)是在ABE的基础上增加了撤销功能,使得一旦 某个用户被怀疑违反了规则或者恶意行为,系统可以将 其属性撤销,从而阻止其继续访问数据。

未来研究方向和建议

目前,RABE的研究主要集中在如何 实现高效的撤销和防止滥用撤销功能 上。未来的研究方向可以包括如何设 计更加高效和安全的RABE方案,以 及如何将RABE与其他安全技术相结 合,如基于属性的签名、代理重加密 等。

密钥管理的灵活性

密钥更新与撤销

可撤销的基于属性的加密方案支持密钥的更新与撤销,可 以在不影响其他密钥的情况下,对特定密钥进行更新或撤 销。

如何设置一个安全的文件共享连接

如何设置一个安全的文件共享连接在当今数字化时代,对于公司、团队或个人而言,文件共享是一个非常重要的工作方式。

然而,在文件共享的过程中,您需要确保文件的安全性,以防止未经授权的访问或泄漏敏感信息。

本文将为您介绍如何设置一个安全的文件共享连接,确保您的文件在传输和存储过程中得到保护。

一、使用加密协议在设置文件共享连接时,首先要确保使用加密协议。

加密协议可以将文件传输过程中的数据加密,防止被未经授权的人员截取和解析。

最常用的加密协议是SSL(Secure Socket Layer)和TLS(Transport Layer Security),这些协议可以确保数据在网络传输中变得不可读。

因此,在建立文件共享连接时,务必使用加密协议来确保数据的安全性。

二、使用安全文件共享平台第二个关键是选择一个安全的文件共享平台。

有许多在线文件共享平台可以选择,但并非所有都提供相同的安全性措施。

选择一个安全的文件共享平台是确保您的数据得到保护的重要一步。

确保选择一个具备以下安全功能的文件共享平台:1. 数据加密:平台应该使用高级加密算法,如AES(Advanced Encryption Standard),对文件进行加密。

这样,即使文件在传输或存储中被截取,也无法解密文件内容。

2. 双重身份验证:平台应该支持双重身份验证(2FA),这可以增加登录的安全性。

当您或其他人员登录时,需要输入密码和另外一个身份验证因素,如手机验证码、指纹或硬件令牌。

3. 文件权限控制:平台应该允许您设置不同用户对文件的权限。

您可以根据需要设置只读或编辑权限,确保只有授权人员可以修改文件内容。

4. 审计和日志记录:平台应该记录文件共享操作的日志,包括谁在何时访问、上传或修改文件。

这样,您可以追踪文件的活动并及时检测潜在的安全问题。

5. 防病毒扫描:平台应该通过内置的防病毒扫描引擎对上传的文件进行扫描,以防止恶意软件的传播。

三、设置强密码和定期更改密码在设置文件共享连接时,请确保使用强密码并定期更改密码。

基于KCAC和CP-ABE的隐私保护方案研究

隹Isl^iSls V12021年第03期(总第219期)基于KCAC和CP-ABE的隐私保护方案研究张月雅(阳光学院人工智能学院空间数据挖振与应用福建省高校工程研究中心,福建福州350015)摘要:在商业化应用中,用户在信息共享中不能制定细粒度的访问控制,并且可能造成隐私泄露。

为了解决此问题,提出了将KACA和CP-ABE算法相结合的方法来构造信息共享的隐私保护方案,实现以用户为中心的避免敏感信息泄露及可控的信息共享方案,并对方案进行了验证分析,证明了方案的可行性。

关键词:访问控制;KACA;CP-ABE;信息共享;隐私保护中图分类号:TP309文献标识码:A文章编号:2096-9759(2021)03-0099-04Research on privacy protection scheme based on KCAC and CP-ABEZhang Yueya(Spatial Information Engineering Research Centre of Fujian Province,College of artificial intelligence,Yango University,Fuzhou,Fujian350015,China)Abstract:In commercial applications,users cannot establish fine-grained access control in infonnation sharing,and privacy may be compromised.In order to solve this problem,a combination of KACA and CP-ABE algorithm is proposed to construct a privacy protection scheme for infonnation sharing,so as to realize a user-centered infonnation sharing scheme that avoids sensitive infonnation leakage and is controllable.The scheme is verified and analyzed,and the correctness and feasibility of the scheme are proved.Key words:Access Control;KACA;CP-ABE;Information Sharing;Privacy Protection0引言信息时代,云计算、物联网和大数据等新兴技术悄然改变着人们的生活。

文件传输与共享的安全方法

文件传输与共享的安全方法在现代社会中,文件传输与共享是日常工作中必不可少的一部分。

然而,随着信息技术的发展和网络空间的普及,文件安全成为一个重要的问题。

本文将介绍一些文件传输与共享的安全方法,以确保敏感信息的保密性和完整性。

1. 使用加密技术加密是一种常用的文件传输和共享安全方法。

通过使用加密算法,可以将文件转化为密文,以保护文件的隐私。

对称加密算法,如AES (高级加密标准),使用一个密钥来加密和解密文件。

非对称加密算法,如RSA,使用一对密钥,即公钥和私钥,来进行加密和解密。

在文件传输过程中,我们可以使用这些加密算法来保护文件的机密性。

2. 建立访问控制为了确保文件传输和共享的安全,建立严格的访问控制是必要的。

通过为每个用户分配唯一的身份和访问权限,可以限制用户对文件的访问和修改。

这可以通过使用身份验证和授权机制来实现。

例如,使用用户名和密码进行身份验证,然后根据用户的身份和权限来限制其对文件的访问。

这样可以有效地防止未经授权的用户访问和更改文件。

3. 使用安全传输协议在文件传输和共享过程中,使用安全传输协议可以增加数据的保密性和完整性。

传统的TCP/IP协议,如FTP和HTTP,是不安全的,因为它们在传输过程中不对数据进行加密。

相反,安全传输协议,如SSL(安全套接层)和TLS(传输层安全),提供了加密和验证的功能,确保文件在传输过程中不会被窃取或篡改。

4. 实施防病毒措施计算机病毒是威胁文件安全的常见问题。

为了保护传输和共享的文件免受病毒感染,应该采取预防措施。

及时更新和使用权威的防病毒软件可以有效地检测和清除病毒。

在接收文件之前,应该进行病毒扫描,以确保文件没有被感染。

此外,教育用户有关计算机病毒的基本知识和安全操作也是很重要的。

5. 使用安全的云存储和共享平台云存储和共享平台已成为文件传输和共享的便捷选择。

然而,为了确保文件的安全性,应该选择安全的云服务提供商。

安全的云平台通常提供数据加密、访问控制和审计等安全功能,以保护文件的机密性和完整性。

信息安全中属性基加密算法的研究

信息安全中属性基加密算法的研究随着大数据时代的到来,信息安全问题愈加突出,各种攻击手段和技术层出不穷。

传统的加密算法在一定程度上无法满足信息安全的需求,因此,在信息安全领域,属性基加密算法的研究备受关注。

属性基加密算法(ABE)是一种基于访问控制的加密技术,与传统加密算法相比,其具有更高的灵活性和安全性。

它将密钥与一组属性联系起来,只有满足某些属性要求的用户才能解密文本。

与传统加密算法相比,ABE 技术具有天然的权限管理能力,能够有效控制数据的访问权限。

基于属性的加密算法主要分为两种类型:基于身份的加密 (Identity-Based Encryption, IBE) 和基于属性的加密(ABE) 。

IBE 算法将用户的身份作为其公钥,而ABE 算法则将用户的属性作为其公钥。

ABE 算法擅长处理一些对用户要求更严格的访问控制需求,比如细粒度访问控制以及多方参与的访问控制。

ABE技术的发展可以追溯到上世纪九十年代。

2005 年,Sahai 和 Waters 提出了一个相对实用的 ABE 方案,被称为 KP-ABE,即基于策略的加密算法(Key-Policy Attribute-Based Encryption)。

KP-ABE 以门限策略为基础,通过选择访问控制策略来控制加密文档。

KP-ABE非常灵活,极大地提高了加密算法的适用性。

KP-ABE 是目前最流行的属性基加密算法,在云计算、物联网、大数据等领域中得到了广泛的应用。

然而,KP-ABE 在实际应用时存在一些问题,如密文扩张和密钥管理等。

因此,研究者提出许多针对 KP-ABE 的改进方案,如基于多关键字搜索的加密算法 (MC-ABE) 和基于组合属性的加密算法(Ciphertext-PolicyAttribute-Based Encryption,CP-ABE )。

MC-ABE 相对于 KP-ABE 有着更高的灵活性和可扩展性,在应对大规模数据处理时不会出现加密性能降低的情况。

【国家自然科学基金】_基于属性的加密_基金支持热词逐年推荐_【万方软件创新助手】_20140802

科研热词 推荐指数 网络安全 2 签密 2 无证书 2 双线性对 2 隐私保护 1 随机预言机模型 1 过度加密攻击 1 认证密钥协商 1 认证协议 1 自适应 1 粗糙集 1 简单对象访问协议消息 1 策略树 1 私钥生成中心(pkg)前向安全 1 离散对数 1 环签密 1 模板 1 标准模型 1 条件信息熵 1 无证书加密 1 无线传感器网络 1 无用属性 1 抗共谋攻击 1 序列随机性 1 序列密码 1 属性约简 1 密钥流的指标 1 密钥托管 1 密码学 1 完美前向安全 1 安全多方计算 1 基于身份的密钥系统 1 基于属性的密钥体系 1 基于属性的加密 1 可证明安全 1 可扩展标记语言 1 双线性映射等 1 协调加密 1 分布式网络 1 六面体网格 1 信息隐藏 1 上下文随机性 1 web服务 1 office open xml 1 excel xml 1 dos攻击 1 cdh问题 1 abe 1

科研热词 推荐指数 访问控制 6 云计算 5 标准模型 4 云存储 4 双线性对 3 细粒度 2 签密 2 属性基加密 2 属性加密 2 密文访问控制 2 密文策略 2 密文检索 2 定长密文 2 cp-abe 2 非单调访问结构 1 雷达回波特征 1 门限环签密 1 门限属性加密 1 重加密 1 适应性选择密文攻击 1 超级单体 1 访问结构 1 访问树 1 认证 1 计算diffie-hellman问题 1 苏北地区 1 组密钥 1 纠删码 1 移动对等传感器网络(mp2pwsn) 1 移动 1 社交网络 1 环境条件 1 消息策略 1 气象数据 1 模糊基于身份加密 1 机密性 1 数据加密 1 插值 1 强对流天气 1 广播加密 1 广义签密 1 属性证书 1 属性基加密(abe) 1 密钥管理 1 密钥协商协议 1 密钥协商 1 安全证明 1 大数据 1 多项式 1 多授权中心 1 多属性排序 1 基于身份的密码学 1

基于属性加密的共享文件分级访问控制方案

基于属性加密的共享文件分级访问控制方案林曦;韩益亮【摘要】针对文件共享中对文件管理松散、对人员权限设置不明确、不能实现对密文分级访问等问题,设计了一种基于属性加密的共享文件分级访问控制方案.构造了一种新型的属性加密算法,它将属性加密分成两个阶段进行,用户可以通过制定两类属性加密策略对数据进行分级属性加密,实现数据的分级访问控制.使用属性加密算法加密对称密钥,SM4对称加密算法加密数据的混合加密方法,进一步提高方案的加密效率.最后,对数据的安全性、属性加密算法效率及SM4算法效率进行分析.%To solve the problems in file sharing, such as files management is too loose, users'permissions are not clear, it is unable to access the ciphertext hierarchically and soon on, a hierarchical access control scheme of shared file based on attribute encryption is proposed in our paper. A new algorithm based on attribute encryption is constructed to realize the hierarchically access control, which divides encryption into two phases and then the user can use two types of attributes encryption strategies to encrypt the data hierarchically.Hybrid encryption is used to ensure a high efficiency operation, which encrypts the symmetric key with attribute encryption algorithm and encrypts data with the SM4 symmetric encryption algorithm.Finally, the security of data and the efficiency of both attribute encryption and SM4 algorithm is analyzed.【期刊名称】《燕山大学学报》【年(卷),期】2017(041)005【总页数】7页(P450-456)【关键词】文件共享;分级访问控制;属性加密;SM4算法【作者】林曦;韩益亮【作者单位】武警工程大学电子技术系,陕西西安710086;武警工程大学电子技术系,陕西西安710086【正文语种】中文【中图分类】TP309随着网络的普及和计算机技术的不断发展,用户在日常生活和办公中将产生大量的文件数据,而这些数据往往需要共享。

素数阶群上快速解密的KP-ABE方案

素数阶群上快速解密的KP-ABE方案李作辉;陈性元【摘要】大部分基于属性的加密方案(ABE)解密开销随解密时用到的属性数量呈线性增长,解密时双线性对运算为常数次的快速解密ABE方案(FABE)能用来解决此问题.针对现有自适应安全的FABE方案在合数阶群上构造,解密运算时双线性配对计算开销过大的问题,提出一种素数阶群上快速解密的密钥策略ABE(PFKP-ABE)方案.首先基于对偶正交基和线性秘密共享(LSSS)技术提出一个PFKP-ABE方案,然后采用对偶系统加密技术构建一系列两两不可区分的攻击游戏证明该方案在标准模型下是自适应安全的.性能分析表明,与现有的合数阶群上一种快速解密自适应安全密钥策略ABE方案(FKP-ABE)相比,该方案在自适应安全的前提下,解密计算速率提高了约15倍.【期刊名称】《计算机应用》【年(卷),期】2016(036)003【总页数】5页(P637-641)【关键词】基于属性的加密;密文策略;快速解密;自适应安全;素数阶【作者】李作辉;陈性元【作者单位】信息工程大学,郑州450001;信息工程大学,郑州450001【正文语种】中文【中图分类】TP309.7基于属性的加密(Attribute-Based Encryption, ABE)最早源于Sahai等[1]提出的基于模糊身份的加密(Fuzzy Identity-Based Encryption, FIBE),由于能支持实现细粒度访问控制,受到云计算研究者广泛的关注。

Goyal等[2]首次提出了密钥策略ABE(Key-Policy Attribute-Based Encryption, KP-ABE)方案。

Bethencourt等[3]首次提出了密文策略ABE(Ciphertext-Policy Attribute-Based Encryption, CP-ABE)方案。

属性密码学作为一种新型的密码学原语,是近年来密码学研究中的一个热门方向[4]。

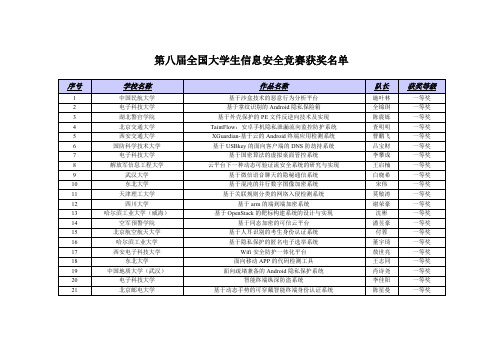

第八届全国大学生信息安全竞赛获奖名单

基于动态口令的用户访问控制系统 面向二维码 WEB 应用的安全管理系统 基于安卓操作系统的智能语音防骗助手 漏洞威胁等级的细粒度评价及可视化 PassCapsule-基于云同步的跨平台密码管理系统 基于硬件平台的病毒隔离器 面向云存储的秘钥策略机制基于属性的加密系统 基于 android 平台的物流收发身份认证系统 基于指纹识别和动态密码的多重身份认证系统设计和实现 基于移动设备的高安全性验证系统 虚拟机间的安全网络通信 可信 USB 外设通用解决方案设计与实现 基于云平台的 UEFI 固件恶意代码防范系统 基于零知识证明和图像识别的认证系统 图像化不良信息监管系统 基于电量分析的恶意软件检测(Android) 基于 OpenStack 的云灾备服务 结合地理信息的网络安全态势可视分析系统 SDN 网络中的安全实现 基于 Android 抢占式攻击的可信 UI 工具 轻量级双向认证的无线传感器网络安全通信设计与实现 变色龙 基于操作系统跳变的反扫描系统 个人智能通讯识别系统 电子商务中基于二维码的商品真实性验证系统 基于 android 智能手机的照片本源性认证技术 反钓卫士

基于 Docker 的可信容器 基于 ZigBee 的无线体域网安全与隐私系统 基于强制访问控制模型的多域 Android 安全操作系统 针对 UXSS 漏洞攻击的防御机制 基于触摸特征模型的手机隐私保护系统 Php 源码漏洞自动化审计系统 基于 android 的恶意附加程序静态检测系统 基于 NFC 的智能家庭识别认证管理系统 基于自主设计密码算法多功能电子保密柜 基于三维码隐私增强的票务认证系统 手机防丢失数据防护系统 基于二维码扫描的快递安全签收系统 特定暴恐标识的快速识别系统 基于 Android 的 Wi-Fi 防护系统 基于大数据网络流量的用户行为监控与预警 基于超分辨率重建的人脸识别身份认证系统 深蓝精灵--基于 Android 手机蓝牙的磁盘分区加密 社交网络中图像的隐私决策推荐系统 基于汉字笔画的验证码生成技术 基于智能家居的身份认证技术 安卓平台的基于行为指纹的安全认证 具有低泄漏和物理删除能力的可搜索加密云存储系统 基于软 TCM 的安卓系统可信认证机制 面向云存储的数据安全共享系统 SSL 协议脆弱性挖掘平台 基于深度学习的恶意软件检测系统

支持离线_在线加密及可验证外包解密的CP-WABE方案

ACPWABESchemeSupportsOffline/OnlineEncryptionand VerifiableOutsourcedDecryption

LIHang1,FENGChaosheng1,2,LIUShuainan1,LIUBin1,ZHAOKaiqiang1

(1DeptofComputerScience,SichuanNormalUniversity,Chengdu,Sichuan610101,China;2NetworkandDataSecurityKey LaboratoryofSichuanProvince,UniversityofElectronicScienceandTechnologyofChina,Chengdu,Sichuan610054,China)

中下载需要的共享密文,然后进行解密操作.

3 方案构造

(1)Setup(1k)

给定安全参数 k,以 及 属 性 {Attr1,…,AttrU},设 访 问结构中矩阵最多可能有 π行.令 G0和 GT 为 p(p为素 数)阶乘法循环群,定义对称双线性映 射 e:G0 ×G0→ GT,令 g为 G0 的生成元,Zp为有限域.定义三个哈希函 数 H:{0,1} →G0,H′:{0,1} →GT,H″:GT→{0,1}k.随 机选择 hi∈G0,其中 i∈(1,…,U),φj∈G0,其中 j∈[1, π].随机选择 α,a∈Zp,计算 h=ga,e(g,g)α.此外 CA 随机选择 γ∈Z p Байду номын сангаас系统公钥 PK表示为: PK=(G0,GT,g,p,e,h,gγ,e(g,g)α,{φj},{hi},H,H′,H″)

S1″<x″={01xnxn-1…xi xi=1,1≤i≤n} 表示 Attr=x,则定义为:

基于属性加密的数据访问控制方法研究

基于属性加密的数据访问控制方法研究基于属性加密的数据访问控制方法研究随着互联网和云计算技术的发展,数据的隐私和安全性问题变得越来越重要。

在传统的数据访问控制中,通常使用基于角色的访问控制(RBAC)模型或访问控制列表(ACL)模型来限制数据的访问权限。

然而,这些方法在面对复杂的数据环境和动态的访问需求时存在一些局限性。

为解决这些问题,研究者们提出了基于属性加密的数据访问控制(ABAC)方法。

基于属性加密的数据访问控制方法通过使用属性来描述用户和数据,并将属性与访问策略进行关联,从而实现对数据的访问控制。

在ABAC模型中,用户和资源被赋予各种属性,并使用访问规则来规定哪些用户可以访问哪些资源,并且以什么条件可以访问。

这样一来,ABAC模型可以灵活地根据实际需求进行访问权限的控制。

首先,属性在ABAC方法中起到了关键的作用。

属性可以是与用户特征相关的事实,如用户的职位、所属部门、所在地等,也可以是与数据特征相关的事实,如数据的敏感级别、所有者、创建时间等。

通过将属性赋予用户和数据,并使用属性之间的关系来描述访问策略,ABAC模型可以更细粒度地控制访问权限,提高数据的安全性。

其次,ABAC方法支持动态的访问控制。

在传统的RBAC或ACL模型中,访问权限往往是预先定义好的,而且很难灵活地适应实际情况的变化。

而在ABAC模型中,由于属性和访问规则的灵活性,可以根据实际需求动态地调整访问权限。

例如,当某个用户的角色发生变化、数据的敏感级别发生变化或其他特定条件发生变化时,ABAC模型可以很容易地调整访问策略来适应变化的需求。

此外,ABAC方法还可以与加密技术相结合,提高数据的安全性。

在ABAC模型中,数据可以通过加密算法进行加密,只有拥有相应属性的用户才能解密和访问数据。

这有效保护了数据的机密性,确保数据只被授权的用户访问。

然而,ABAC方法也存在一些挑战和限制。

首先,属性的定义和管理可能变得复杂。

由于属性可以是各种各样的事实,属性的定义和管理可能需要一定的人力和技术支持。

建立安全的文件共享机制

建立安全的文件共享机制在现代社会,数据和信息的交流变得越来越频繁。

无论是在个人生活还是企业运营中,文件的共享都扮演着至关重要的角色。

然而,随之而来的安全问题也日益凸显。

为了保护文件的安全性,建立一个可靠的文件共享机制至关重要。

本文将探讨如何建立一个安全的文件共享机制,并提供一些实用的建议。

一、加密文件加密是保护文件安全的基本手段之一。

通过采用密码算法来编码文件内容,非授权用户将无法访问文件的明文内容。

同样,加密文件还可以有效地防止文件被恶意软件或黑客进行篡改。

因此,在建立文件共享机制之前,首先要确保文件的加密安全性。

现如今,有许多加密工具和软件可供选择。

一般而言,选择具有强大加密算法和可靠安全性的加密软件是最佳选择。

同时,确保加密密码的复杂性也是重要的一步,密码长度和字符组合的变化都可以提高密码强度。

此外,定期更换密码和密钥也是一种有效的安全策略。

二、访问控制建立文件共享机制的关键在于精确地控制谁可以访问哪些文件。

通过强大的访问控制机制,可以限制对文件的访问权限,并确保只有授权用户能够查看和编辑文件。

以下是一些建立安全访问控制的方法:1. 用户认证:用户认证是确保只有授权用户能够访问共享文件的基本方式之一。

通过为每个用户分配唯一的用户名和密码,可以实现用户身份验证。

建议用户使用强密码,并要求定期更换密码,以提高用户账户的安全性。

2. 角色和权限管理:通过为不同用户分配特定的角色和权限,可以细化对文件的访问控制。

例如,管理员可以有权查看和编辑所有文件,而普通用户只能查看部分文件。

这样的角色和权限管理可以确保文件只被有权用户访问,从而提高文件的安全性。

3. 审计日志:建立一个完整的审计日志可以帮助监控文件的访问和操作记录。

通过记录用户的访问信息,可以及时发现和调查异常操作,并采取相应的措施。

三、定期备份安全的文件共享机制还需要建立一个可靠的文件备份系统。

定期备份可以保证即使文件丢失或损坏,仍然能够及时恢复到之前的状态。

属性基加密——精选推荐

属性基加密传统的基于公钥基础设施(public key infrastructure,简称PKI)的加密机制能够保护数据机密性,但是存在3个重⼤缺陷:⼀是资源提供⽅必须获取⽤户的真实公钥证书,否则⽆法加密;⼆是资源提供⽅需要⽤接收群体中每个⽤户的公钥加密消息,并将密⽂分别发送给相应的⽤户,导致处理开销⼤和占⽤带宽多的问题;三是⼴播加密技术虽然部分解决了效率问题,却要求资源提供⽅在加密前获取⽤户列表,这会产⽣另外两个次⽣问题:分布式难以⼀次获取接收群体的规模与成员⾝份;分布式应⽤列举⽤户⾝份会损害⽤户隐私。

为了解决第1个重⼤缺陷,Shamirt和Boneh等⼈提出并实现了基于双线性对技术的⾝份基加密 (identity based encryption,简称IBE)机制,直接使⽤⽤户的⾝份作为公钥,使得资源提供⽅⽆需在线查询⽤户的公钥证书.Sahai和Waters在IBE技术的基础上提出属性基加密(attribute based encryption,简称ABE)机制,实现基于属性的加解密,能够进⼀步解决第2个和第3个重⼤缺陷.只有符合密⽂属性要求的群体成员才能解密消息.ABE机制⽀持基于属性的灵活访问控制策略,可以实现属性的与、或、⾮和门限操作.ABE机制的⾼效性、抗串谋性和策略表⽰灵活性使得它在细粒度访问控制(审计⽇志、付费电视系统等)、定向⼴播、组密钥管理、隐私保护等领域具有良好的应⽤前景.依据访问控制策略实现的⽅式,属性基加密算法可以被分为两种类型:密⽂策略属性基加密 (ciphertext policy ABE, CP-ABE)和密钥策略属性基加密 (key policy ABE, KP-ABE)。

KP-ABE 将密⽂与解密策略关联,CP-ABE 则将⽤户私钥与解密策略关联。

LewkoA等⼈在标准模型下证明了CP-ABE的安全性并提出了多权威的CP-ABE加密⽅案,该⽅案利⽤⾝份标志GID与属性绑定,只有拥有正确GID的⽤户才可恢复出正确密钥,从⽽达到防⽌串谋的⽬的LiJin等⼈提出了⼀种具有问责制的多权限密⽂策略的CP-ABE⽅案,减少了对中⼼化权威机构的依赖YangKan等⼈通过策略动态更新CP-ABE算法实现了对云环境中的数据进⾏访问控制BasuSS等⼈将CP-ABE机制应⽤于物联⽹,满⾜了物联⽹环境中安全组播的需求,有效减少了资源计算LiuZechao等⼈提出⼀种多权威的CP-ABE⽅案,具有扩展的代数结构,为每个权限增加虚拟属性,⽀持灵活的阈值访问策略。

基于格的可撤销的属性基加密的

基于格的可撤销的属性基加密算法的设计

基于格的可撤销的属性基加密算法的基本思想是将访问控制策略嵌入到加密算法中,使得只有满足访 问控制策略的用户才能解密相应的数据。同时,为了实现撤销功能,该算法还需要支持将特定的属性 从属性集合中移除。

基于格的可撤销的属性基加密算法的设计难点在于如何设计高效的密钥生成算法以及如何保证加密和 解密过程的安全性。为了实现这些目标,该算法通常采用基于格的加密技术,利用格论中的一些性质 来保证加密的安全性。

可撤销性是指加密算法能够撤销 某个用户的加密权限,使得其他 用户无法解密该用户的加密数据 。

基于格的可撤销的 属性基加密算法…

将基于格的加密算法与属性基加 密算法相结合,实现具有可撤销 性的属性基加密算法。

基于格的可撤销的属性基加密算法的应用案例展示

电子投票

在电子投票系统中,使用基于格的可撤销 的属性基加密算法可以对投票数据进行加 密,确保投票结果的保密性和公正性。当 投票结束后,可以撤销某个用户的加密权 限,使得其他用户无法查看该用户的投票 数据。

格具有一些重要的性质,例如封闭性、可约性和正交性等,这些性质在加密算法 设计中非常重要。

基于格的加密算法

基于格的加密算法是一种公钥加密算法,其中私钥由格定义 ,而公钥是格的一个基向量。

基于格的加密算法具有较高的安全性和效率,因此在现代密 码学中得到了广泛应用。

03

可撤销的属性基加密

属性基加密的定义和性质

效性和可靠性。

05

基于格的可撤销的属性基 加密算法的实现和应用

基于格的可撤销的属性基加密算法的实现

基于格的加密算法

基于格的加密算法是一种公钥加 密方法,利用数学中的格( lattice)结构进行加密和解密操 作。

属性基加密和区块链结合的可信数据访问控制方案

doi:10.3969/j.issn.1671-1122.2021.03.002属性基加密和区块链结合的可信数据访问控制方案芦效峰,付淞兵(北京邮电大学网络空间安全学院,北京 100876)摘 要:传统的数据存储方式往往采用集中式架构,这种集中式存储架构容易产生信任和安全问题。

文章提出一种属性基加密和区块链结合的可信数据访问控制方案,将对称加密算法和属性基加密算法结合,实现了数据所有者对数据的细粒度访问控制,保障了数据所有者的隐私保护权利。

同时,文章将区块链技术和分布式存储相结合,区块链上仅存储数据及密文位置的哈希值和访问控制策略等信息,解决了区块链系统的存储瓶颈。

实验表明,该方案能有效保护数据所有者的安全和隐私,实现数据的安全共享。

关键词:数据共享;区块链;访问控制;属性基加密;分布式存储中图分类号:TP309 文献标志码: A 文章编号:1671-1122(2021)03-0007-08中文引用格式:芦效峰,付淞兵.属性基加密和区块链结合的可信数据访问控制方案[J].信息网络安全,2021,21(3):7-14.英文引用格式:LU Xiaofeng, FU Songbing. A Trusted Data Access Control Scheme Combining Attribute-based Encryption and Blockchain[J]. Netinfo Security, 2021, 21(3): 7-14.A Trusted Data Access Control Scheme Combining Attribute-based Encryption and BlockchainLU Xiaofeng, FU Songbing(School of Cyberspace Security, Beijing University of Posts and Telecommunications, Beijing 100876, China)Abstract: The traditional way of data storage often adopts centralized architecture, which is prone to trust and security problems. This paper proposes a data access controlscheme combining attribute-based encryption and blockchain, which combines symmetricencryption algorithm and attribute-based encryption algorithm to realize the fine-grainedaccess control of data owners and protect the privacy protection rights of data owners. Atthe same time, this paper combines the blockchain technology with distributed storage, andonly stores the hash value of the data and the hash value of the ciphertext location, accesscontrol policy and other information on the blockchain, which solves the storage bottleneck ofblockchain system. Experiments show that the scheme can effectively protect the security andprivacy of data owners, and realize the secure sharing of data.Key words: data sharing; blockchain; access control; attribute-based encryption; distributed storage基金项目:国家自然科学基金[61472046]作者简介:芦效峰(1976—),男,山西,副教授,博士,主要研究方向为人工智能、物联网安全、区块链;付淞兵(1996—),男,江西,硕士研究生,主要研究方向为区块链、隐私保护。

cp-abe原理

cp-abe原理CP-ABE(Ciphertext-Policy Attribute-Based Encryption)是一种基于属性的加密技术,它允许数据的所有者对数据进行细粒度的访问控制。

本文将介绍CP-ABE的原理及其在信息安全领域的应用。

CP-ABE的原理是将访问控制策略与加密算法相结合,实现对数据的灵活控制。

在CP-ABE中,数据被加密为密文,并与访问控制策略相关联。

访问控制策略通过属性进行定义,可以包括用户的身份信息、角色、属性等。

只有满足访问控制策略的用户才能解密密文并获得明文数据。

CP-ABE的核心思想是将用户的属性与访问控制策略进行匹配。

用户可以被赋予不同的属性,而访问控制策略可以定义对数据的访问要求。

当用户的属性与访问控制策略匹配时,用户可以获得相应的私钥,解密密文并获得明文数据。

反之,如果用户的属性不满足访问控制策略的要求,用户将无法解密密文。

CP-ABE具有以下几个关键特点:1. 灵活的访问控制:CP-ABE允许数据的所有者根据具体需求定义访问控制策略。

数据的所有者可以根据用户的属性和角色,灵活地控制用户对数据的访问权限。

这种灵活性使得CP-ABE适用于各种场景,如云计算、物联网等。

2. 细粒度的访问控制:CP-ABE可以实现对数据的细粒度访问控制。

用户的属性可以包括多个维度,如地理位置、时间范围等。

通过将这些属性与访问控制策略进行匹配,可以实现对数据的精确控制,确保只有满足条件的用户可以获得数据。

3. 强大的安全性:CP-ABE采用了先进的加密算法,确保数据的安全性。

密文只能被满足访问控制策略的用户解密,其他用户无法获取明文数据。

同时,CP-ABE还能抵抗各种攻击,如密文攻击、选择明文攻击等,提供了强大的安全保障。

CP-ABE在信息安全领域有着广泛的应用。

首先,CP-ABE可以应用于云计算环境中,确保用户的数据在云端存储和处理时的安全性。

通过将访问控制策略与数据进行关联,用户可以灵活地控制云端数据的访问权限,保护数据的机密性。

基于属性加密的访问控制系统

2023年 / 第9期 物联网技术470 引 言随着信息技术的快速发展,越来越多的信息被广泛收集和传播,使得网络中的信息数量以指数形式增长。

网络信息技术使得世界范围的信息交流日益方便快捷,人们在享受这种便利的同时,也越来越关注网络信息安全方面的问题。

近年来,云存储服务商多次出现数据泄露问题,致使大量用户隐私信息泄露。

因此,对数据进行加密处理是当前信息化背景下极为重要的研究课题。

自第三次科技革命以来,电子计算机领域高速发展,在20世纪70年代中后期更是进入一个崭新的阶段。

随着物联网、云计算等新型计算环境的出现,传统的访问控制模型已经难以继续使用。

研究者们提出了一种较为理想的基于属性的访问控制(Attribute-Based Access Control, ABAC ),ABAC 是根据主体的属性、客体的属性、环境条件以及与这些属性和条件相关的一组策略来判断主体是否有权限对客体进行访问的一套控制系统。

但随着云计算和物联网等新型计算环境产生的敏感隐私信息日益增多,单一的ABAC 访问模型不再适应于新环境。

2005年,Sahai 等人[1]提出了基于属性加密(Attribute-Based Encryption, ABE )的概念,将访问控制机制同保护机制相结合,实现了细粒度的访问控制,在一定程度上保护了信息数据。

2006 年,在Sahai 等人的研究基础上,Goyal 等人[2]又将ABE 划分为2类,即密钥策略的属性加密(Key-Policy Attribute Based Encryption, KP-ABE )和密文策略的属性加密(Ciphertext-Policy Attribute Based Encryption, CP-ABE )方案,并在提出的第一个KP-ABE 模型中首次引入了访问树结构,允许对属性进行单调的“与”“或”访问控制操作,实现了访问策略的可视化。

2007年,Bethencourt 等人[3]构造出了第一个CP-ABE 方案,成功将解密规则蕴含于加密算法,适用于云端解密方不固定的情况。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第44卷第4期 V o l.44 N o.4计算机工程Computer Engineering2018年4月April2018•安全技术•文章编号:1000-3428(2018)04-0206-06 文献标志码:A中图分类号:TP309基于属性加密的细粒度家庭文件安全共享方案梁才,涂国庆,刘梦君(武汉大学计算机学院,武汉430072)摘要:用户在家庭共享环境下获取文件的过程中,身份隐私信息可能被泄露。

为此,提出一种基于属性加密的细 粒度文件共享方案。

根据用户需求,利用线性秘密共享方案制定访问策略,使用属性加密算法得到其密文,在验证 用户属性是否满足访问策略后通过属性解密算法获取共享文件。

实验结果表明,属性个数不超过1〇〇时,该方案 的加、解密效率可以满足用户的实际需求。

关键词:家庭共享;访问控制;细粒度控制;属性加密;线性秘密共享方案中文引用格式:梁才,涂国庆,刘梦君.基于属性加密的细粒度家庭文件安全共享方案[J].计算机工程,2018,44(4): 206-211.英文引用格式:LIANG C a i,TU G uoqing,LIU Mengjun. Fine-grained Home File Security Sharing Scheme Based on Attribute Encryption[ J] . Computer Engineering ,2018 ,44(4):206-211.Fine-grained Home File Security Sharing Scheme Based on Attribute EncryptionLIANG C ai,TU Guoqing,LIU Mengjun(Computer School,W uhan University,Wuhan 430072,China)[A b stra c t] In the environment of home sharing,the user ’s identity privacy may be leaked in the process of obtaining the file. To solve this problem,a fine-grained file sharing scheme based on attribute encryption is proposed. According to the needs of users,the linear secret sharing scheme is used to make access strategy,then the attribute based encryption algorithm is used to get the attribute based encryption ciphertext. Finally, after verifying whether the user property meets the access policy,the shared file by the property decryption algorithm is obtained. Experimental results show that,w hen the number of attributes is less than 100,the encryption and decryption efficiency of the proposed scheme can meet the user’s actual needs. [Ke y w ords] home sharing;access control;fine-grained control;attribute encryption;linear secret sharing schemeD O I:10.3969/j. issn. 1000-3428.2018.04.033〇概述受益于电子设备制造成本的不断降低,支持高 速网络通信(如3G/4G、w ifi、蓝牙等)的移动连接设 备在普通人群中的应用越来越普及。

全球市场调研 机构TrendForce最新报告显示,2015年全球智能手 机出货量为12. 92亿台。

这些具备高速通信能力的 移动连接设备催生了移动互联网的诞生,并深刻改 变了人们固有的生活方式。

一定群体内的人们会在某一时间聚集到某个固 定地点进行活动,如一个公司的雇员在上班时间内 都聚集在办公室,一个班级的学生在上课时间内都 聚集在一个教室等。

此种环境下,使用移动设备上 的w if i和蓝牙等近距离无线通信技术[1],以ad-hoc 形式连接成移动社交网络(Mobile Social Network, M SN)m,即一种特定的“家庭共享”环境[3_4],就可 以免费、自由地实现文件共享的目的。

近年来,Google商店也出现了一些类似的应用。

由于移动设备上的共享文件可能十分敏感,因此上述方式下的 家庭共享模式必然会引发用户对于自身共享文件安 全性的关注。

文献[3,5-6]在对家庭环境下大量用 户的分享习惯和态度进行调查后得出结论:在个人 敏感信息越来越重要的现代社会,家庭共享环境下 的资源共享,需要一个细粒度的访问控制机制。

更值得一提的是,当前已有的对家庭共享访问控 制的研究[3_7],大多关注的是资源拥有者的共享资源 安全性,而用户在共享者处获取资源时身份敏感信息 的泄露却未引起注意。

例如,一名医生使用智能手机 将一些疾病的相关资料共享给一群病人时,在家庭环 境下,他周围聚集着许多病人。

当医生的设备屏幕上 显示某个用户请求某份资料的信息时,对该病人来 讲,他的身份信息传递给了医生,但是医生周围的病 人通过医生的屏幕,也能看到该病人的请求信息,也 即知道了该病人的疾病信息。

造成上述用户身份隐 私泄露的原因在于,访问控制的最终目的是让“合法 并正确”的用户获取资源,而现有家庭文件共享的被作者简介:梁才(1993—),男,硕士研究生,主研方向为信息安全;涂国庆,副教授、博士;刘梦君,博士研究生。

收稿日期:2016-12-12 修回日期:2017-03-20 E-m ail:beyondliangcai@ 163. com第44卷第4期梁才,涂国庆,刘梦君i 邊誓篤性加密的细粒度家庭文件安全共享方案207动计算环境下,用户设备与文件拥有者设备之间是直 连的,文件分享者需要验证用户所使用的设备是“合珐#正确”的e 薄管公铒盡础设施(Public Key Infrastructure .,PKI )身份认证机制[s _9]能够.满足会法 并正确”的用户要求,但它会导致用户身份的泄露 直连的网络结构使得洋葱路由类机制Iw 4l ]无法运行, 而无线匿名身份认证技术虽能保证用户身份的 合法性和匿名性,但与访问控制中‘4正确”的用户要求 相冲突因此,在家庭共享环境下,如何在满足用户 身份“合法并正确”的同时,保证用户身份的匿名性, 给设计者带来了挑战8基宁上述问题,本文致力于解决家庭共享中保护用户身份隐私的细粒度访问控制问题:在家庭共 享的实际应用中,文件拥有者倾向于将文件共享给 自已周围的某一类人,而文件拥有者创建的临时热 点密码很容易被周围未知用户知晓,在这种情况下、, 链路认证也起不到限制访问的作用。

基于此,本文 取淸无线链路层的通倚认证及加密,在共享文件与 目的用户之问用一些语义上容易理解的属性集合关 联并加以限定,文件在拥有者实际共享.分发之前,使 用属性标签关联的密钥加密,只有满足属性标签的 用户才拥有解密密钥,用其对从文件拥有者处获取 的文件进行解密,而其他不满足属性标签的用户则 不能解密文件,从而实现细粒度的文件共享.1相关理论知识与技术1.1双线性映射令G 和为2个阶为素数P 的乘法循环群,令 客为G 的生成元,双线性映射:G 是一个具_有如下性质的映射:1) 欢线性映射D 对于任意的i M .,E (5和,e{u ,v ) =e {u ,v ) 〇2) :非退化性容 e G ,e (g ,发_) # 1 .g3 )可计算性.存在一个有效的算法,可以从任意 G 中计箅.出 e (g ,g .) E (?rD 1.2判定性BDH 假设设G 是一个阶为素数p 的双线性群,令g 为G 的 生成元;,e :G x G —C ?rD 随机选择 ,/?E G r,:給患元氧判断尺e Gr .,..给舍元缀.(容,m幻,判断等式,容广=况是否成立 1.3基于下密钥策略的属性加密机制KP-ABEKP -ABE fM]是公开密码技术属性加密的一个重要分支,其被用来_施一对多加密,该加密性质决定了 KP -A B E 在数据发布系统[154«中有着广泛的应用 前景在KP -A B E 中,每个属性的实现都有一个公 开密码与之对应,数据使用某些属性的公开密码组 含来加密^每个用户拥有一个使用負身属性集合构 建的访何结构,该访问结构为一个线性共享矩阵,由 结构化布尔访何策略(如访问绪构树)转化而来,用户的私钥由访问矩阵生成,当旦仅5与密文关联的属性满足访问矩阵的组合要求时,用户才能解密密 文:KP -A B E 由以下4个算法组成:1) Setup (X ,U )^( P K , M K )初始化算法首先选择一个阶为素数P e 0(2A) 的循环乘法群,随机选择生成元g e G 和《 然后将基数为n 的全局属性集t /= 丨作为输人,生成属性密钥/>尤=(g ,g r ,/h , /!2,"-,/7…),财尤=(/^,《)「其中,/7,=打(^)为一十 公开的哈希函数,方:i 〇,i r —G ,— 对于所有参与者都是公开的,只由授权者持有,2) Encrypt (P K ,M ,S )^ CT 加密算法将公开的密钥参数一个待加密的消息M e G 及一个属性集合S 作为输人,挑选一.个 随机参数x e ',用以下的形式发布密文:C T ={S ,C ,C ,\C J )其中,C = M • e (发,g ®,& = /,| C, =_:,,,sD3) Keygen {M K ,A )^S K密银生成算法将主密钥和;~个LSSS 访冋 结构(W ,P )作为输人,生成对应私钥级。

令W 为一 个/x n 的矩阵,函数/9将W 的行与[/中属性索引进 行映射c 令尸表示出现在访H 结构矩阵灰中具有 3;不相同属性的下标集合,即尸=W : 3/e [1,/],p(/)=此,葬:病曾先选择一个随机_羹v =〇,^,,…,兄,),该值将被用来共享主秘密‘对于;' =1 ~ /,计算A ,,. = v • ,W ,.是矩阵W 中的第f 行此外,算法随机选择&山,…,& E Sp ,最终以如下的 方式计算私密的密钥A == g X l • :=gr ]i ,M d <E r /P (i ),Q u i :-h 'i A:= g X l • h^9^R 2 :=gr :\\/d e r /P (2),Q 2,,-~:h r i 〇n A…=g• K h ,R !=g r%v^e r/p(n),a..=椏4) Decrypt (SK , CT )算法将访问结构(W ,P )对应的证=(视,(A A ,集合s 和密文c r =作为输人…如果s 不满足访问结构,则输出“丄'假设^满足访问 结构,令S C /为S 在t /中对应的下标集合,gp S C / = U w W,丨1,2,…,?1为一个索引集合,卜丄%为一个常量集合,使得对f 1所有k /,p ⑴e见,有= (1,0,接着,定义 4 = U ; 3/e /,pze/(〇 =x 丨,即/为可能解开密文所对应行的索引集合,而4为与这些行所关联的属性下标集合注意到 4 E 仍,阳为与'密文关联的属性下标集合J E 尸,厂 为用予生成用户私钥的属性下标集合进一步定义 函数/u ) = 其将属性集合转化为群g 的一个x e A208计算机工程2018年4月15日元素。