利用抓包工具分析与解决因ARP广播风暴导致的网络故障

从抓包分析角度分析arp攻击

从抓包分析角度分析arp攻击展开全文什么是arp攻击?ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

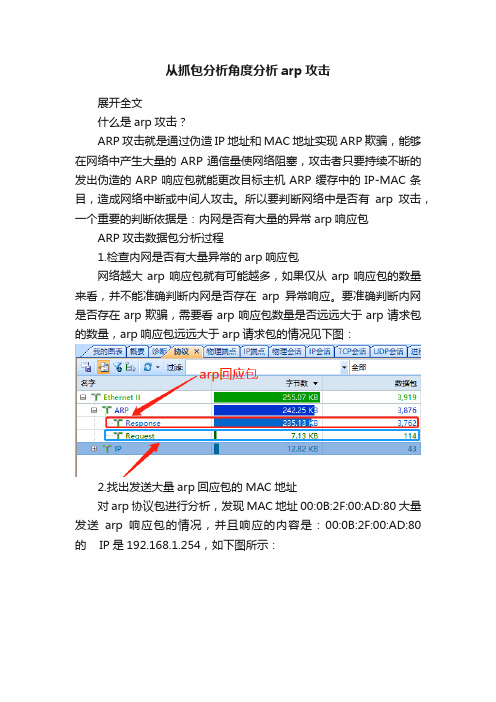

所以要判断网络中是否有arp攻击,一个重要的判断依据是:内网是否有大量的异常arp响应包ARP攻击数据包分析过程1.检查内网是否有大量异常的arp响应包网络越大arp响应包就有可能越多,如果仅从arp响应包的数量来看,并不能准确判断内网是否存在arp异常响应。

要准确判断内网是否存在arp欺骗,需要看arp响应包数量是否远远大于arp请求包的数量,arp响应包远远大于arp请求包的情况见下图:2.找出发送大量arp回应包的MAC地址对arp协议包进行分析,发现MAC地址 00:0B:2F:00:AD:80大量发送arp响应包的情况,并且响应的内容是:00:0B:2F:00:AD:80 的 IP是192.168.1.254,如下图所示:3.确认对应MAC地址是否存在伪装其他IP的情况从其他非arp协议的通信看,192.168.1.254对应的MAC地址是:00:0E:A0:00:81:BB ,可以判断00:0B:2F:00:AD:80 有伪装成192.168.1.254的情况,如下图所示:4.确认问题MAC地址的真实IP从其他非arp协议(netbios协议)的通信看,MAC地址:00:0B:2F:00:AD:80 使用的IP是192.168.1.22,判断00:0B:2F:00:AD:80正在使用的IP就是192.168.1.22,如下图所示:5.分析结论MAC地址:00:0B:2F:00:AD:80 使用的IP是192.168.1.22,伪装成192.168.1.254。

解决ARP攻击造成的局域网断网问题

无线局域网内的ARP攻击引起的上网掉线的原因和解决方法在家庭和公司的宽带局域网中,经常会遇到的就是ARP病毒攻击,最常见的症状是电脑老是掉线,网页经常打不开,QQ无法登陆之类的现象。

就是能浏览网页也会很卡,这不是无线路由器出故障了,也不是网速问题,大多都是遇到ARP攻击了,这对上网的体验影响很大,对业务以来网络的公司来说更是意味着金钱的损失。

下面就来给大家解释一下原因和相应的解决办法,顺带也说说ARP攻击的演化。

首先,我们先来了解一下什么是ARP攻击。

ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术。

此种攻击可让攻击者取得局域网上的数据封包甚至可篡改封包,且可让网络上特定计算机或所有计算机无法正常连接。

最早探讨ARP攻击的文章是由Yuri Volobue所写的《ARP与ICMP转向游戏》。

ARP攻击的演化初期:这种有目的的发布错误ARP广播包的行为,被称为ARP欺骗。

ARP欺骗,最初为黑客所用,成为黑客窃取网络数据的主要手段。

黑客通过发布错误的ARP广播包,阻断正常通信,并将自己所用的电脑伪装成别人的电脑,这样原本发往其他电脑的数据,就发到了黑客的电脑上,达到窃取数据的目的。

中期:ARP恶意攻击后来,有人利用这一原理,制作了一些所谓的“管理软件”,例如网络剪刀手、执法官、终结者等,这样就导致了ARP恶意攻击的泛滥。

往往使用这种软件的人,以恶意破坏为目的,多是为了让别人断线,逞一时之快。

特别是在网吧中,或者因为商业竞争的目的、或者因为个人无聊泄愤,造成恶意ARP攻击泛滥。

随着网吧经营者摸索出禁用这些特定软件的方法,这股风潮也就渐渐平息下去了。

现在:综合的ARP攻击最近这一波ARP攻击潮,其目的、方式多样化,冲击力度、影响力也比前两个阶段大很多。

首先是病毒加入了ARP攻击的行列。

以前的病毒攻击网络以广域网为主,最有效的攻击方式是DDOS攻击。

但是随着防范能力的提高,病毒制造者将目光投向局域网,开始尝试ARP攻击,例如最近流行的威金病毒,ARP攻击是其使用的攻击手段之一。

数据网-华为-S3352交换机- ARP病毒攻击断网故障-流程图

1、内网环路会导 致网络中断

是否为网络环 路引发? N 2、交换机路由器 故障会导致网络中 断 是否为设备故 障引发? N 3、木马、病毒攻 击会导致网络中断

Y

当环路产生时,将大量消耗系统资源,根据当前状态很明显没 有环路产生。

检测了路由器与交换机之间互联的端口及网线,未发现异常, 通过笔记本直连PING测试,都可正常通信

故障 诊断

Y

设备运行正常排除交换机、路由器故障问题。

根据上述排查,可能是网终端感染ARP病毒,或者是网关MAC 地址欺诈,或者是大量发送广播包造成网络拥塞。

是否为病毒引 发?

Y

通过查看路由器及交换机日志,登录路由器后,我们发 现日志中有如下告警:内网中存在着arp泛洪攻击,进行 抓包分析,发现异常ARP流量,可以确定是arp病毒,导 致的网络中断。

Y

解决 措施

删除arp病毒

利用Wireshark网络流量抓包分析和查看交换机动态MAC地址 表的方法,我们确定了感染病毒的机器,对其进行杀毒,清除 相关病毒、木马。

投诉问题是否 消除? Y

预防 /监 控措 施

ቤተ መጻሕፍቲ ባይዱ

经验总结

结束

1)首先要做好终端基础资料的统计,一旦发生故障,可以根 据统计资料进行快速准确定位。 2)其次,营业厅体验类终端由于可被用户随意操作,感染病 毒风险极大,鉴于目前业务部门体验类内容较多,无法启用软 件控制策略,只能由营业厅人员加强巡视,特别是避免用户进 行不明软件的安装下载。 3)最后,在技术层面,为了避免该类型终端后期再次因ARP 病毒原因对内网造成影响,我们对该类终端的交换机端口进行 了广播包流量限制。

故障案例流程图

故障处理流程

故障 描述

运用网络分析工具解决局域网广播风暴问题

运用网络分析工具解决局域网广播风暴问题作者:刘易来源:《计算机时代》2014年第10期摘要:为了解决网络广播风暴引起机房主机访问网站速度慢的问题,使用科来网络分析系统对网络流量、协议、数据包等进行分析,并结合ARP欺骗、ARP扫描、蠕虫、网络路由环路和物理环路的不同表征,逐一排查ARP病毒、蠕虫、网络路由环路三个可能导致广播风暴的原因,最终定位广播风暴是由网络物理环路和交换机配置错误所导致。

通过修改交换机配置和网络拓扑的方式避免网络广播风暴,使机房主机访问网站速度恢复正常。

关键词:网络分析工具;故障排除;局域网;广播风暴; ARP病毒中图分类号:TP393.1 文献标志码:A 文章编号:1006-8228(2014)10-35-03Solving LAN broadcast storm problem by applying network analysis toolsLiu Yi(Beijing Information Technology College, Computer Engineering Department, Beijing 100018, China)Abstract: To solve the problems of low website access speed which was caused by broadcast storm, the YOKLA network analysis system has been used to analyze the network flow, protocol and data packet. Three possible causes of broadcast storms which are ARP viruses, worms,network routing loop are excluded according to their different characteristics. On the basis of the above analysis, the problem of broadcast storm has been narrowed down to the physical network loops and switch configuration error. Having identified the problem, the network broadcast storm has been solved by modifying switch configuration and changing network topology. The website access speed has returned to normal.Key words: network analysis tool; troubleshooting; LAN; broadcast storm; ARP viruses0 引言网络速度慢是网络管理中较常见并且也是较难处理的问题之一。

教你怎样利用包分析软件排查网络故障

教你怎样利用包分析软件排查网络故障作为IP网络的系统管理员,经常会遇到一些网络连接方面的故障,在排查这些接故障时,除了凭借经验外,使用包分析软件往往会起到事半功倍的效果。

常用的包分析软件非常多,常见的如tcpdump,sniffer,windump,ettercap等。

我们今天就介绍通过包分析软件tcpdump排查网络故障的几个例子,关于tcpdump软件的介绍,安装,基本用法的资料非常多,读者可以查阅,这里不介绍了。

例1:arp故障故障现象:局域网中的一台采用solaris操作系统的服务器A-SERVER网络连接不正常,从任意主机上都无法ping通该服务器。

排查:首先检查系统,系统本身工作正常,无特殊进程运行,cpu,内存利用率正常,无挂接任何形式的防火墙,网线正常。

此时我们借助tcpdump来进行故障定位,首先我们将从B-CLIENT主机上执行ping命令,发送icmp数据包给A-SERVER,如下:[root@redhat log]# ping A-SERVERPING A-SERVER from B-CLIENT : 56(84) bytes of data.此时在A-SERVER启动tcpdump,对来自主机B-CLIENT的数据包进行捕获。

A-SERVER# tcpdump host B-CLIENTtcpdump: listening on hme016:32:32.611251 arp who-has A-SERVER tell B-CLIENT16:32:33.611425 arp who-has A-SERVER tell B-CLIENT16:32:34.611623 arp who-has A-SERVER tell B-CLIENT我们看到,没有收到预料中的ICMP报文,反而捕获到了B-CLIENT发送的arp广播包,由于主机B-CLIENT无法利用arp得到服务器A-SERVER的地址,因此反复询问A-SERVER的MAC地址,由此看来,高层的出问题的可能性不大,很可能在链路层有些问题,先来查查主机A-SERVER的arp 表:A-SERVER# arp -aNet to Media TableDevice IP Address Mask Flags Phys Addr------ -------------------- --------------- ----- ---------------hme0 netgate 255.255.255.255 00:90:6d:f2:24:00hme0 A-SERVER 255.255.255.255 S 00:03:ba:08:b2:83hme0 240.0.0.0 SM 01:00:5e:00:00:00请注意A-SERVER的Flags位置,我们看到了只有S标志。

抓包arp报文解析

抓包arp报文解析****在计算机网络的世界中,抓包和报文解析是网络诊断和调试的重要手段。

ARP(Address Resolution Protocol)报文作为IP地址与MAC地址转换的关键,了解其结构和解析方法对于网络管理人员和技术爱好者来说至关重要。

本文将详细介绍如何抓取ARP报文并进行解析。

---**抓包ARP报文解析**### 1.抓取ARP报文首先,我们需要使用抓包工具来捕获网络中的ARP报文。

Wireshark是最常用的抓包工具之一,以下是其基本操作步骤:- 下载并安装Wireshark。

- 打开Wireshark,选择正确的网络接口开始捕获数据包。

- 在过滤栏输入`arp`以只显示ARP相关的报文。

- 进行网络活动(如尝试ping另一台设备),以触发ARP请求和响应。

### 2.ARP报文结构一旦捕获到ARP报文,我们可以看到它包含以下主要字段:- **硬件类型(Hardware Type)**:指明网络硬件的类型,例如以太网为0x01。

- **协议类型(Protocol Type)**:通常为IPv4,其值为0x0800。

- **硬件地址长度(Hardware Address Length)**:指硬件地址的长度,以太网MAC地址长度为6。

- **协议地址长度(Protocol Address Length)**:指IP地址的长度,IPv4地址长度为4。

- **操作码(Opcode)**:标识ARP请求(1)或ARP响应(2)。

- **发送者硬件地址(Sender Hardware Address)**:发送方的MAC 地址。

- **发送者协议地址(Sender Protocol Address)**:发送方的IP地址。

- **目标硬件地址(Target Hardware Address)**:接收方的MAC地址(在ARP请求中通常为全0)。

- **目标协议地址(Target Protocol Address)**:接收方的IP地址。

局域网ARP病毒专杀工具以及ARP病毒入侵原理和解决方案

【局域网ARP病毒专杀工具以及ARP病毒入侵原理和解决方案由于我使用校园网上网,所以在宿舍中常遇到掉线、断网、连接不了服务器的现象。

很多同学都对此抱怨不止。

于是,我在网上查到的相关资料,是有关ARP掉线的研究,拿来和大家分享下。

中招现象:掉线。

解决ARP攻击的方法:【故障原因】局域网内有人使用ARP欺骗的木马程序(比如:传奇盗号的软件,某些传奇外挂中也被恶意加载了此程序)。

【故障原理】要了解故障原理,我们先来了解一下ARP协议。

在局域网中,通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)的。

ARP协议对网络安全具有重要的意义。

通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞。

ARP协议是“Address ResolutionProtocol”(地址解析协议)的缩写。

在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。

在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

但这个目标MAC地址是如何获得的呢?它就是通过地址解析协议获得的。

所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

每台安装有TCP/IP协议的电脑里都有一个ARP缓存表,表里的IP地址与MAC 地址是一一对应的,如下表所示。

主机 IP地址 MAC地址A 192.168.16.1 aa-aa-aa-aa-aa-aaB 192.168.16.2 bb-bb-bb-bb-bb-bbC 192.168.16.3 cc-cc-cc-cc-cc-ccD 192.168.16.4 dd-dd-dd-dd-dd-dd我们以主机A(192.168.16.1)向主机B(192.168.16.2)发送数据为例。

当发送数据时,主机A会在自己的ARP缓存表中寻找是否有目标IP地址。

ARP终极解决方案

大家问题的解决:

1。欣X不需要升级就可以解决ARP欺骗路由器的问题,因为他可以本身就防范,原因就是用了VxWorks II,具体看前面就不详细解决啦。另外,这里重申一点大家容易进入的误区...路由器发送ARP包解决ARP欺骗的方法,是很很笨拙,一秒几百次ARP发送的方法更是..........

3.极力推荐的方法.静态绑定.

ARP解决最有效的方法,就是从根本杜绝他的欺骗途径。

欺骗是通过ARP的动态实时的规则欺骗内网机器,所以我们把ARP全部设置为静态可以根本解决对内网PC的欺骗。

方法为:找到路由器的lan口的MAC地址,把MAC地址通过静态的方式帮定到每台PC上面。通过命令,ARP -S 可以实现。 首先,建立一个批处理文件。内容只有一行命令,“ARP -S 内网网关 网关的MAC地址 ”,例如:“ARP -S 192.168.1.1 00-13-32-33-12-11 ”.把批处理文件放到启动里面,这样每次开机都会执行这个文件,即使出现ARP欺骗,由于我们设置的是静态方式,PC也不会去理会欺骗的ARP.

ARP的发现:

那我们网吧出现掉线了,是否是ARP呢?如何去判断.好,这里给出方法,但是请大家顶了再说.

[之后的内容未被屏蔽,回复后可以查看]

ARP的通病就是掉线,在掉线的基础上可以通过以下几种方式判别,1。一般情况下不需要处理1分钟之内就可以回复正常上网。因为ARP欺骗是由时限,过了期限就会自动的回复正常。而且现在大多数如果出现攻击性ARP欺骗(其实就是时间很短的量很大的欺骗ARP,1秒有个几百上千的),他是不断的通过非常大量ARP欺骗来阻止内网机器上网,即使路由器不断广播正确的包也会被他大量的错误信息给淹没。2。打开被骗机器的DOS界面,输入ARP -A命令会看到相关的ARP表,通过看到的网关的MAC地址可以去判别是否出现ARP欺骗,但是由于时限性,这个工作必须在机器回复正常之前完成。如果出现欺骗问题,ARP表里面会出现错误的网关MAC地址,和真实的网关MAC一对黑白立分.

如何排查内网ARP攻击造成的网络掉线

ARP攻击危害:众说周知,ARP攻击变得日益猖狂,局域网内频繁性区域或整体掉线、IP地址冲突;网速时快时慢。

极其不稳定,严重影响了网络的正常通讯。

一、首先诊断是否为ARP病毒攻击1、当发现上网明显变慢,或者突然掉线时,我们可以用arp -a命令来检查ARP 表:(点击“开始”按钮-选择“运行”-输入“cmd”点击"确定"按钮,在窗口中输入“arp -a”命令)如果发现网关的MAC地址发生了改变,或者发现有很多IP指向同一个物理地址,那么肯定就是ARP欺骗所致。

这时可以通过”arp-d“清除arp列表,重新访问。

检查ARP列表2、利用ARP防火墙类软件(如:360ARP防火墙、AntiARPSniffer等)(详细使用略)。

3、WIN7(Vista)系统中命令有所不同,具体情况可以参考如何解决ARP问题造成WIN7系统不能上网二、找出ARP病毒主机1、用“arp -d”命令,只能临时解决上网问题,要从根本上解决问题,就得找到病毒主机。

通过上面的arp -a命令,可以判定改变了的网关MAC地址或多个IP指向的物理地址,就是病毒机的MAC地址。

哪么对应这个MAC地址的主机又是哪一台呢,windows中有ipconfig /all命令查看每台的信息,但如果电脑数目多话,一台台查下去不是办法,因此可以下载一个叫“NBTSCAN”的软件,它可以扫描到PC的真实IP地址和MAC地址。

2、如果手头一下没这个软件怎么办呢?这时也可在客户机运行路由跟踪命令如:tracert -d ,马上就发现第一条不是网关机的内网ip,而是本网段内的另外一台机器的IP,再下一跳才是网关的内网IP;正常情况是路由跟踪执行后的输出第一条应该是默认网关地址,由此判定第一跳的那个非网关IP地址的主机就是罪魁祸首。

查找访问外网路径当然找到了IP之后,接下来是要找到这个IP具体所对应的机子了,如果你每台电脑编了号,并使用固定IP,IP的设置也有规律的话,那么就很快找到了。

实例sniffer抓包分析ARP故障

电信网络内部一套112测试系统,涉及到一系列服务器和测试头(具有TCP/IP三层功能的终端),原有的拓扑在电信内网(DCN)中。

由于测试范围的扩大,有些机房没有内网接入点,变通的方案是在城域网上建立一个VPN,将那些没有DCN接入点的测试头设备接在此VPN 上,然后此VPN通过一个防火墙(PIX)与DCN做接口。

可以将这些测试头看作一些提供测试服务的服务器,使用NAT静态转换将这些测试头映射为DCN内网网段上的IP地址,内网的一些客户端使用这些映射后的地址访问测试头。

方案实施后,用DCN内网设备访问有些测试头,时通时不通,对这些局点的112测试工作带来了极大的困扰。

通过使用Sniffer抓包工具,结合对ARP协议的理解,逐步分析出了故障的真正原因,解决了问题。

这个分析解决问题的思路本人自己觉得有归纳总结的必要,所以成文推荐给大家,共同学习。

故障现象说明112系统的部分网络拓扑图如图1所示。

故障现象1.DCN中的112CLIENT有时访问不到测试头A。

112CLIENT ping 不通测试头A,网关F 上也ping 不通测试头A。

2. F上始终有ARP记录:例如嘉兴某NPORT测试头AInternet 10.0.2.70 118 0090.e809.b82f ARPA FastEthernet0/13. 如果F上clear arp,则112CLIENT再ping,可以ping通。

4. 如果不采取步骤3,用DCN内机器telnet 134.100.200.10(测试头B),再用B来ping 10.0.2.70(测试头A),能ping通。

再用112CLIENT ping A,能ping通。

5. 将测试头换下,换上同IP地址笔记本电脑,没有任何问题。

对问题的预先判断中,有两种倾向性猜测,如下:◆ A:NPORT测试头的TCP/IP实现不规范。

测试头是厂家应局方要求加工组装的,其TCP/IP协议簇的实现是建立在NPORT MOXA卡上的,主要是为了实现TCP/IP与SERIAL协议之间的转换。

排除ARP病毒引起局域网故障(精品)

排除ARP病毒引起局域网故障(精品)ARP欺骗病毒是目前最让企业网络管理员头疼的病毒,他的特点就是隐蔽性强,一台机器感染后全网段机器都受影响,故障一样。

所以很难找出真正的病毒来源。

在实际维护过程中笔者发现即使ARP病毒发作后我们也可以通过sniffer工具这个放大镜来找出真凶。

一、ARP欺骗病毒发作迹象:一般来说ARP欺骗病毒发作主要有以下几个特点,首先网络速度变得非常缓慢,部分计算机能够正常上网,但是会出现偶尔丢包的现象。

例如ping网关丢包。

而其他大部分计算机是不能够正常上网的,掉包现象严重。

但是这些不能上网的计算机过一段时间又能够自动连上。

ping网关地址会发现延迟波动比较大。

另外即使可以正常上网,象诸如邮箱,论坛等功能的使用依然出现无法正常登录的问题。

二、确认ARP欺骗病毒发作:当我们企业网络中出现了和上面描述类似的现象时就需要我们在本机通过arp显示指令来确认病毒的发作了。

第一步:通过“开始->运行”,输入CMD指令后回车。

这样我们将进入命令提示窗口。

第二步:在命令提示窗口中我们输入ARP -A命令来查询本地计算机的ARP缓存信息。

在显示列表中的physical address列就是某IP对应的MAC地址了。

如果企业没有进行任何MAC与IP地址绑定工作的话,ARP 模式列显示的都是dynamic动态获得。

当我们发现arp -a指令执行后显示信息网关地址对应的MAC地址和正确的不同时就可以百分之百的确定ARP欺骗病毒已经在网络内发作了。

TAYO的网关 172.16.10.11 000e6a871f40 ,例如正常情况下笔者网络内网关地址192.168.2.1对应的MAC地址是00-10-5C-AC-3D-0A,然而执行后却发现192.168.2.1对应的MAC地址为00-10-5c-ac-31-b6。

网关地址MAC信息错误或变化确认是ARP病毒造成的。

(如图1)第三步:我们用笔将错误的MAC地址记录下来,为日后通过sniffer排查做准备。

ARP病毒,网络掉线罪魁祸首与解决之道

ARP病毒,网络掉线罪魁祸首与解决之道什么是ARP和ARP病毒ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。

在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。

在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的MAC地址。

然而怎么获取呢?需通过地址解析协议获得。

所谓“地址解析”就是主机在发送帧前将目标IP地址转换成目标MAC 地址的过程。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

ARP协议本身并不是病毒,但很多木马程序、病毒都利用了该协议,就成为让人憎恨的ARP病毒。

在一般的网络中,路由器和PC均带有ARP缓存,因此这两类设备最容易受到ARP攻击。

如同路由器受到ARP攻击时数据包不能到达PC一样,上网PC受到ARP攻击时,数据包也不会发送到路由器上,而是发送到一个错误的地方,当然也就无法通过路由器上网了。

ARP欺骗攻击的症状1、计算机网络连接正常,有时候PC无法访问外网,重新启动路由器又好了,过一会又不行了;2、用户私密信息(如网银、QQ、网游等帐号)被窃取;3、局域网内的ARP广播包巨增,使用ARP查询时发现不正常的MAC地址,或错误的MAC地址,还有一个MAC对应多个IP的情况;局域网内出现网络拥塞,甚至一些网络设备当主机。

ARP欺骗攻击的原理ARP欺骗攻击的一般有以下两个特点:第一,以太网数据包头的源地址、目标地址和ARP数据包的协议地址不匹配;第二,ARP数据包的发送和目标地址不在自己网络网卡MAC数据库内,或者与自己网络MAC数据库MAC/IP不匹配。

ARP欺骗攻击的解决办法针对ARP欺骗攻击的防御,飞鱼星科技于2005年率先提出针对ARP欺骗攻击的主动防御理念,随后,国内同类产品也提出了类似方式防御,即:增大路由器ARP信息主动广播密度,从而减少PC遭受ARP欺骗攻击的可能。

计算机网络实验利用wireshark分析ARP协议—实验六实验报告分析

信息网络技术实验报告实验名称利用wireshark分析ARP协议实验编号 6.1姓名学号成绩2.6常见网络协议分析实验一、实验室名称:电子政务可视化再现实验室二、实验项目名称:利用wireshark分析ARP协议三、实验原理:Wireshark:Wireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试获取网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

当一台主机把以太网数据帧发送到位于同一局域网上的另一台主机时,是根据48bit 的以太网地址来确定目的接口的.设备驱动程序从不检查IP数据报中的目的IP地址。

地址解析为这两种不同的地址形式提供映射:32bit的IP地址和数据链路层使用的任何类型的地址。

ARP根据IP地址获取物理地址的一个TCP/IP协议。

ARP为IP地址到对应的硬件地址之间提供动态映射。

主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。

四、实验目的:目的是通过实验加深对数据包的认识,网络信息传输过程的理解,加深对协议的理解,并了解协议的结构与区别。

利用wireshark捕获发生在ping过程中的ARP报文,加强对ARP协议的理解,掌握ARP报文格式,掌握ARP请求报文和应答报文的区别。

五、实验内容:利用wireshark分析ARP协议六、实验器材(设备、元器件)运行Windows的计算机,带有并正确安装网卡;wireshark软件;具备路由器、交换机等网络设备的网络连接。

用抓包的方法解决ARP病毒欺骗攻击实例

用抓包的方法解决ARP病毒欺骗攻击实例对于ARP攻击,一般常规办法是很难找出和判断的,需要抓包分析。

通过抓取网络的所有数据进行分析我得出了分析结果:诊断视图提示有太多“ARP无请求应答”。

现在基本确定为ARP 欺骗攻击……AD:51CTO推荐:ARP攻击防范与解决方案最近网络中有主机频繁断线,刚刚开始还比较正常,但是一段时间后就出现断线情况,有时很快恢复,但是有时要长达好几分钟啊,这样对工作影响太大了。

最初怀疑是否是物理上的错误,总之从最容易下手的东西开始检查,检查完毕后没有发现异常!突然想到目前网上比较流行的ARP攻击,ARP攻击出现的故障情况与此非常之相似!对于ARP攻击,一般常规办法是很难找出和判断的,需要抓包分析。

1.原理知识在解决问题之前,我们先了解下ARP的相关原理知识。

ARP原理:首先,每台主机都会在自己的ARP缓冲区(ARPCache)中建立一个ARP列表,以表示IP地址和MAC地址的对应关系。

当源主机需要将一个数据包要发送到目的主机时,会首先检查自己ARP 列表中是否存在该IP地址对应的MAC地址,如果有﹐就直接将数据包发送到这个MAC地址;如果没有,就向本地网段发起一个ARP请求的广播包,查询此目的主机对应的MAC地址。

此ARP请求数据包里包括源主机的IP地址、硬件地址、以及目的主机的IP地址。

网络中所有的主机收到这个ARP请求后,会检查数据包中的目的IP是否和自己的IP地址一致。

如果不相同就忽略此数据包;如果相同,该主机首先将发送端的MAC地址和IP地址添加到自己的ARP列表中,如果ARP表中已经存在该IP的信息,则将其覆盖,然后给源主机发送一个ARP响应数据包,告诉对方自己是它需要查找的MAC地址;源主机收到这个ARP响应数据包后,将得到的目的主机的IP地址和MAC地址添加到自己的ARP列表中,并利用此信息开始数据的传输。

如果源主机一直没有收到ARP响应数据包,表示ARP查询失败。

抓包分析_XX银行大楼局域网ARP故障处理

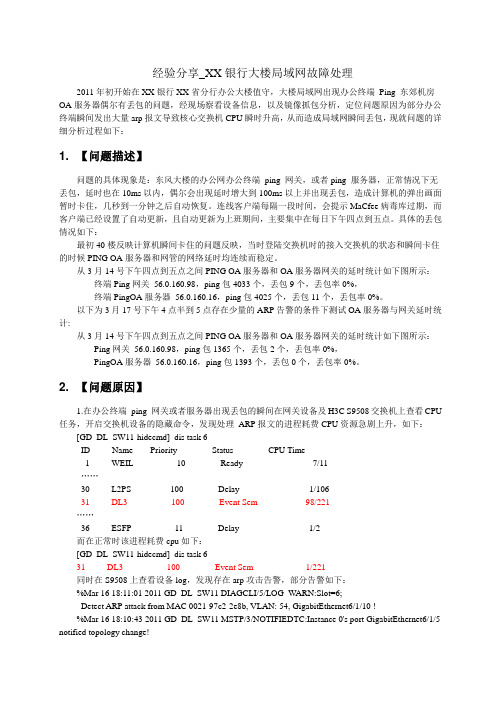

经验分享_XX银行大楼局域网故障处理2011年初开始在XX银行XX省分行办公大楼值守,大楼局域网出现办公终端Ping 东郊机房OA服务器偶尔有丢包的问题,经现场察看设备信息,以及镜像抓包分析,定位问题原因为部分办公终端瞬间发出大量arp报文导致核心交换机CPU瞬时升高,从而造成局域网瞬间丢包,现就问题的详细分析过程如下:1. 【问题描述】问题的具体现象是:东风大楼的办公网办公终端ping 网关,或者ping 服务器,正常情况下无丢包,延时也在10ms以内,偶尔会出现延时增大到100ms以上并出现丢包,造成计算机的弹出画面暂时卡住,几秒到一分钟之后自动恢复。

连线客户端每隔一段时间,会提示MaCfee病毒库过期,而客户端已经设置了自动更新,且自动更新为上班期间,主要集中在每日下午四点到五点。

具体的丢包情况如下:最初40楼反映计算机瞬间卡住的问题反映,当时登陆交换机时的接入交换机的状态和瞬间卡住的时候PING OA服务器和网管的网络延时均连续而稳定。

从3月14号下午四点到五点之间PING OA服务器和OA服务器网关的延时统计如下图所示:终端Ping网关56.0.160.98,ping包4033个,丢包9个,丢包率0%,终端PingOA服务器56.0.160.16,ping包4025个,丢包11个,丢包率0%。

以下为3月17号下午4点半到5点存在少量的ARP告警的条件下测试OA服务器与网关延时统计:从3月14号下午四点到五点之间PING OA服务器和OA服务器网关的延时统计如下图所示:Ping网关56.0.160.98,ping包1365个,丢包2个,丢包率0%,PingOA服务器56.0.160.16,ping包1393个,丢包0个,丢包率0%。

2. 【问题原因】1.在办公终端ping 网关或者服务器出现丢包的瞬间在网关设备及H3C S9508交换机上查看CPU 任务,开启交换机设备的隐藏命令,发现处理ARP报文的进程耗费CPU资源急剧上升,如下:[GD_DL_SW11-hidecmd]_dis task 6ID Name Priority Status CPU Time1 WEIL 10 Ready 7/11……30 L2PS 100 Delay 1/10631 DL3 100 Event Sem 98/221……36 ESFP 11 Delay 1/2而在正常时该进程耗费cpu如下:[GD_DL_SW11-hidecmd]_dis task 631 DL3 100 Event Sem 1/221同时在S9508上查看设备log,发现存在arp攻击告警,部分告警如下:%Mar 16 18:11:01 2011 GD_DL_SW11 DIAGCLI/5/LOG_W ARN:Slot=6;Detect ARP attack from MAC 0021-97c2-2e8b, VLAN: 54, GigabitEthernet6/1/10 !%Mar 16 18:10:43 2011 GD_DL_SW11 MSTP/3/NOTIFIEDTC:Instance 0's port GigabitEthernet6/1/5 notified topology change!%Mar 16 18:10:11 2011 GD_DL_SW11 DIAGCLI/5/LOG_W ARN:Slot=6;Detect ARP attack from MAC 0016-ec3f-4a02, VLAN: 54, GigabitEthernet6/1/10 !全部的告警见附件:针对告警出现的几个mac地址,在交换机上对其镜像抓包,抓包时间为10分钟,在S9508log提示0021-97c2-2e8b出现攻击的时候该办公终端在100ms之内发出了240个arp请求报文,另一个mac0016-ec3f-4a02也在100ms之内发出240个左右的arp请求报文。

利用抓包工具分析与解决因ARP广播风暴导致的网络故障

利用抓包工具分析与解决因ARP广播风暴导致的网络故障黄凯华

【期刊名称】《计算机安全》

【年(卷),期】2010(000)012

【摘要】通过实例详细介绍了如何利用抓包软件等网管工具分析和解决因ARP广播风暴导致的网络故障,以保障网络的安全、稳定运行.

【总页数】2页(P95-96)

【作者】黄凯华

【作者单位】江西省抚州市信息中心,江西,抚州,344000

【正文语种】中文

【相关文献】

1.ARP attack导致网络出口中断故障的解决 [J], 闫涛

2.ARP欺骗造成的网络故障及解决办法 [J], 何琳

3.一个VRRP协议导致的网络故障的解决 [J], 邱晓理

4.ARP攻击导致的网络故障分析 [J], 孙艳

5.ARP攻击导致的网络故障分析 [J], 孙艳

因版权原因,仅展示原文概要,查看原文内容请购买。

网络协议分析:Wireshark分析环路数据包,判断故障,解决问题!

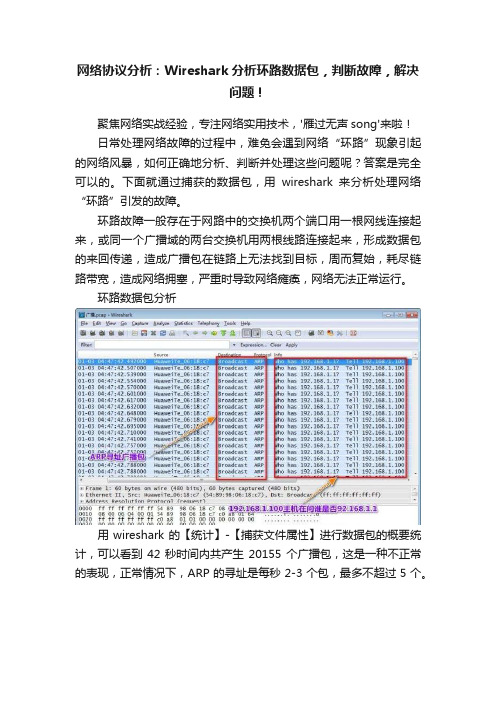

网络协议分析:Wireshark分析环路数据包,判断故障,解决问题!聚焦网络实战经验,专注网络实用技术,'雁过无声song'来啦!日常处理网络故障的过程中,难免会遇到网络“环路”现象引起的网络风暴,如何正确地分析、判断并处理这些问题呢?答案是完全可以的。

下面就通过捕获的数据包,用wireshark来分析处理网络“环路”引发的故障。

环路故障一般存在于网路中的交换机两个端口用一根网线连接起来,或同一个广播域的两台交换机用两根线路连接起来,形成数据包的来回传递,造成广播包在链路上无法找到目标,周而复始,耗尽链路带宽,造成网络拥塞,严重时导致网络瘫痪,网络无法正常运行。

环路数据包分析用wireshark的【统计】-【捕获文件属性】进行数据包的概要统计,可以看到42秒时间内共产生20155个广播包,这是一种不正常的表现,正常情况下,ARP的寻址是每秒2-3个包,最多不超过5个。

IO图表分析可以看到,环路产生后时间段内数据包迅速增长,很快形成广播风暴,排除后迅速下降。

查看统计数据包长度从数据包来看,第一帧到最后一帧没有变化,ARP寻址request请求包一直在网络中循环,说明已经形成环路,几分钟或几十秒就会造成网络阻断甚至全阻,造成网络瘫痪,后果很严重。

判断故障解决问题通过wireshark分析出是环路原因造成的问题后,通过下列两种方式,查找故障点,并解决故障问题。

1、最简单有效的办法就是分网段插拨网线(此法也被称“笨办法”或“小白做法”),通过圾规律的时间间隔插拨网线,断开某段网络通信,观察网络通畅情况,进行排查,直至故障排除。

2、如果网络管理员有良好的设备记录,可以通过MAC地址来判断是哪些交换机或设备的,从而准备地定位到故障点,迅速解决。

Arp攻击行为的原理分析及解决思路

Arp攻击行为的原理分析及解决思路近一段时间带有ARP攻击行为的病毒很是常见,主要有两种表现形式:1.频繁的出现地址冲突的现象2.上网速度很慢甚至上不了网。

经分析,这大部分是由于病毒进行ARP地址欺骗造成的。

由于ARP协议的固有的缺陷,病毒通过发送假的ARP数据包,使得同网段的计算机误以为中毒计算机是网关,造成其它计算机上网中断(第一种情况)。

或是假冒网络中特定的机器对这台机器通信的数据进行截获(第二种情况)。

为了避免中毒计算机对网络造成影响,趋势科技已经提供相关的防御工具KB(62735),由于ARP病毒攻击的复杂多变性,现在针对两种基本的攻击行为的原理进行分析,并提出相应的解决思路。

1. 上网速度很慢甚至上不了网我们首先要了解一下ARP(Address Resolution Protocol)地址解析协议,它是一种将IP地址转化成物理地址的协议。

ARP具体说来就是将网络层(TCP/IP协议的IP层,也就是相当于OSI的第三层)地址(32位)解析为数据链路层(TCP/IP协议的MAC层,也就是相当于OSI的第二层)的MAC地址(48位)[RFC826]。

ARP协议是属于链路层的协议,在以太网中的数据帧从一个主机到达网内的另一台主机是根据48位的以太网地址(硬件地址)来确定接口的,而不是根据32位的IP地址。

内核(如驱动)必须知道目的端的硬件地址才能发送数据。

当然,点对点(如两台直联的计算机)的连接是不需要ARP协议的。

为了解释ARP协议的作用,就必须理解数据在网络上的传输过程。

这里举一个简单的ping例子。

假设我们的计算机A的IP地址是192.168.1.50,要测试与B机器的连通性,执行这个命令:ping 192.168.1.51。

该命令会通过ICMP协议发送ICMP数据包。

该过程需要经过下面的步骤:1、应用程序构造数据包,该示例是产生ICMP包,被提交给内核(网络驱动程序);2、内核检查是否能够转化该IP地址为MAC地址,也就是在本地的ARP缓存中查看IP-MAC对应表;3、如果存在该IP-MAC对应关系,那么数据包直接发出;如果不存在该IP-MAC对应关系,那么接续下面的步骤;4、内核进行ARP广播,目的地的MAC地址是BB-BB-BB-BB-BB-BB,ARP命令类型为Request,其中包含有自己的MAC地址;(下面会讲到具体包格式)5、当B主机接收到该ARP请求后,就发送一个ARP的Reply命令,其中包含自己的MAC地址;6、B获得A主机的IP-MAC地址对应关系,并保存到ARP缓存中;7、B内核将把IP转化为MAC地址,然后封装在以太网头结构中,再把数据发送出去;使用arp -a命令就可以查看本地的ARP缓存内容,所以,执行一个本地的ping命令后,ARP缓存就会存在一个目的IP的记录了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

状 况 ,其流 量也很正 常。流量 没什么异 常 ,为何 网络不通 , 而且 是大部 分单位 的业务都不 正常呢? 看来这次故 障和 以 往 那些病毒 主机大量 发包 占用网络带 宽的情况不 同。 由于 所 有单位 的网关都做 在核 心交换机 ¥ 0 6上面 ,于 是笔者 81 开 始怀疑 是不是 ¥ 16出了什 么问题 。当即登录 上去 ,查 80 看其 系统 E志 、告警 信息 以及配置信 息等 ,均未 发现什么 1

R P%… AR

姐

躺

☆ee

0

图 2A P请 求及 响 应 情 况 Z

从 图 1软 件 的 统 计 结 果 中我 们 可 以 看 出,在 4 1秒

的 时 间里 ,共 捕 获 数 据 包 6 8 4 1 6 8个 ,其 中广 播 包 就 有 29 7 4 5 0个 。而 根 据 图 2的 I P协 议 分 析 结 果 ,我 们 不 难

[ QUi dwa Y—a l i c —lnk-4 0 】 ul 1 0 0 F e de l nY ngr s es

0 蝴蛳 2 8 瓣赫 鲫鞫瓣鳓 肼鼢瓣栅瓣辫辩 —0 00 gr s ny 0: 辨㈣ 鼬 : l 2l: 7: C 3 4: E 0 0 0 0—00 O e e s a 0 0

【 ud y p c e- i e i k g o p 4 0 ue 0 Q iwa ]a k t f tr l — r u 0 0 r l l n [ ud y p c e—  ̄ e i k g o p 4 0 ue 1 Q iwa ]a k t f trl — r u 0 0 r l n

异 常。既然 通过流量 监控 等手段无法 查明故障原 因 ,看来

只有改变 策略 ,配置 端 口镜像 抓包 ,通过 对数据 包进行详 细分 析 进 而找 出问 题所 在 。而 ¥ 0 6处 于 网络 接 入 的核 81 心层 ,其接 入端 口众 多 ,流 量也很大 ,如果对所 有端 口同

时进行抓 包的话 ,抓 包所用 的电脑性能再 好也很 难快速处 理 如此 多的数据 包。因此 ,只能对各 个端 口分 别进行抓 包。

源 ,我们 可 以将 ARP广播 包过 滤 出来 ,结 果 如图 3所 示 。

# 日 《 . - } g 《 日

位 网络 机 房 ,笔 者 发现 其 内 部 网络 很 简单 ,只有 一 台华

为 二层 交 换 机 ,上 行端 口通过 光 电 收 发器 连 接至 笔 者所 在 的政 务 网 主机 房 ,其 他 的端 口都 为下 行 口,连 接 各办 公室 的 客 户端 。于 是 ,笔者 把疑 似 病 毒主 机 的 M A C及 可能 I P告知 对方 ,希 望他们 能够 迅速 找 出该主机 。可惜 他们 缺乏 专业 的技 术人 员 ,根本 没 有相 应的 I P和 M A C 记录 。正 当笔 者准 备 用 笔 记本 对 该单 位 的接 入 交换 机 进 行抓 包 以找 出该 主机 所 来 自的 端 口时 ,发现 有 两个 端 口

Ab t a t Th j c s - b s d a e whc d t i h w o s s i e t o o n ls a d ov t e e wo k a l h t a s d y AR s o f n sr c : i S s a a e a e p p r ih e a l o t u e nf r o l a ay e n s le h n t r f ut a c u e b P p o j s f t t

指 示 灯异 常 。其 中一 个 就是 上 行 口 ,另 个 为连 接 客 户

图 5 过 滤 出 来 的 A P 包 R

从 图 3我 们 不 难 看 出 , 所 有 的 ARP请 求 基 本 上 都 是 来 自 M A C 地 址 为 0 : 1 2 : C :4 1 的 主 机 。 由此 可 0 2 :7 8 3 :E

l: { :

: , } 5 ∈; 一 5 ,i , 1 1: 7 # 97 一 s 3 { ;

当前 甩举白 辩

最竞刹 霸事 封

§ ★ 帛 黧 1 b”}

s , 4 : { 0 一 2

g “{ {

秘 ,{ 4 I} £

图 1 数据 包统 计情 况

I P

安全攻略

利 用 抓 包 工具 分析 与解 决

因 AR P广播风暴导致 的网络故障

黄 凯华

( 江西 省抚州 市信 息 中心 ,江 西 抚 州 3 4 0 ) 4 00

摘 要 :通过实例详细介绍 了如何利 用抓 包软件 等网管工具 分析和解决 因 A P R 广播风暴导致 的网络故障 ,以保 障网络 的安全、

稳 定运 行 。

关 键 词 :抓 包工 具 ;A P广播 风 暴 ; 网络 故障 R

An y s n So u i n o Ne wo k al si a d l t o f r t r Fa l b Sn f e ut y if r

H A G a—h a U N K i U (u o T e吉 .U O,/ g l 4 0 0 c娩 ) :z u/ n rFZ U J nx  ̄ 4 0 , 1 h e h e

-pSf C { c a

TP C B

蠢 蒜 琶

,0g S

《 2 9 b :4 , :§

2— 0

掌 节

纛 篮

障 。近 E笔者所 在政务 网就 出现 大面积断 网故障 ,当天上 l 午相继 接到十 多个单位 电话报告 网络异常 ,上网 断断续续 ,

笔 者在接到报 告后 ,第一反应就 是 网络 爆发病毒 了。于是 , 笔者立 即在 网管服务器 上打开 流量监控 软件 ,首 先查看核 心交换 机 ¥ 0 6各端 口的实时流 量 ,未 发现流量异 常 。紧 81 接 着 分 别查 看 了 ¥ 0 6下 面所 连 的 各接 入 交换 机端 口的 81

攻 击 、DNS欺骗 攻击 ,会造 成服 务器 服务 的 中断 ,影 响 业 务的 正常运 行 ;二是 内部 用户通 过 S ifr 嗅探程 序 , n fe 等

获 得 系统 用 户 名和 口令 等 关键 信 息 或其 他机 密数 据 ,进

而假 冒内部 合 法身 份 进行 非 法 登录 ,窃 取 内部 网 重要 信 息 ;三 是 内部 用 户通 过 扫 描软 件 获取 其 他用 户 系统 或 服 务 器 的 各种 信 息 ,并利 用 这 些信 息对 整 个 网络 或其 他 系

统 进 行 破坏 。 除此 之 外 ,它还 时 刻面 临 着 来 自网 络病 毒 等 的威 胁 。因 此 ,作为 政 务 网管 理人 员需要 时 刻 保持 高 度 警 惕 , 当网络 安 全 受到 威 胁时 能 够 及时 果 断 出击 ,保 障其稳 定运 行 。

于是 ,笔者 决定 先对 ¥ 06 面所接 单位受影 响最为严重 81下

看 出 ,其 中发送 的 ARP请求 的广 播 包有 2 9 5 4 1 6个 , 占

安全攻略

据 广 播 包 总 量 的 9 .%。 而 核 心 交 换 机 ¥ 0 6响 应 的 98 81 ARP请 求 只有 2 3个 ,响应率 不 足 1 。 由此 ,我们 可 1 ‰ 以分 析 得 出 ,网络 中存 在 ARP广播 风暴 。 局域 网 中肯

与 此 同 时 ,为 了 彻 底 解 决 病 毒 对 全 网 的 影 响 ,还 需 要 找 出 病 毒 主 机 的 确 切 位 置 , 即 M A 地 址 为 C

o : l 2 :C:4 l 0 2 : 7 8 3 :E的 主机 所 在 网段 。 而数 据 包 解码 显

示它 的 I P地址 是伪 装的 ,看 来要 找 出它的真 实地 址还真 需要 费一番 周折 。好在 笔者 平时 有 备份 I 和 MAC 的习 P 惯 ,通 过 查 找 I M A C备份 记录 ,发现 该 M AC地址 P— 来 自网段 1 .3 1 5 0 2 。于 是 笔者 马上 与使 用 此 网段 0 3 .4 ./ 4

约 ,全 方 位地 向社 会提 供 优 质 、规 范 、透 明 服 务 的重要 手 段 。它 涵盖 了政 府 内部 办公 和 面对 公 众 的信 息服 务 两 大 方 面 ,故其 安 全 性 显得 尤 为重 要 。 目前 ,国 内政 务 网 的 安全 主要存 在 以下 几个 方面 的风 险 :一是 Do / S DDo S

基本上 处于瘫痪 状态 。由于笔者 以前也遇 到过不 少类似情

TP&% C S P&…

,

∈ ;?

§ 09 2

蚺 §  ̄ F … . AR

雒 e ff 0 ¥ ;

24: §4 0 0 0 0

况 ,基 本上都 是由于某 个 ( )单位 内部爆发病 毒 ,占用 些 网络带 宽 ,导致 网络拥 塞 ,造成 正常流量 无法传 递。所 以,

odr 0 nue h n t r t e sa l. re t esr te e wok o kep t be Ke wor Sn f r AZP p o ; t r F ut y ds: i e ; f so f Newok a l

1引 言

众 所 周 知 ,电 子政 务 是 政 府在 其 管理 和 服务 职 能 中 运 用 现 代 信 息 和 通 信 技 术 ,实 现 政 府 组 织 结 构 和 工程 流 程 的 重 组 优 化 ,超 越 时 间 、 空 间 、 和 部 门 分 割 的制

的单 位 取 得联 系 ,告 知其 局 域 网 存 在 ARP攻击 ,希望 尽 快 找 出病 毒 主机 ,对其 隔 离 并进 行 杀 毒处 理 , 以免影

响 全 网 的安 全稳 定 运 行 。鉴 于该 单 位 无专 门 网络 管理 人 员,笔 者 也 在 第一 时 间赶 到 现 场 ,以 从旁 协 助 。在 该单