数字水印技术的核心及原理术.pptx

合集下载

数字水印技术的核心及原理术.pptx

二、数字水印技术数据变换Βιβλιοθήκη 、数字水印信息嵌入 •密钥

数字水印

信息载体

DWT

TTT

嵌入算法

IDWT

含水印载体

谢谢

二、数字水印技术数据变换

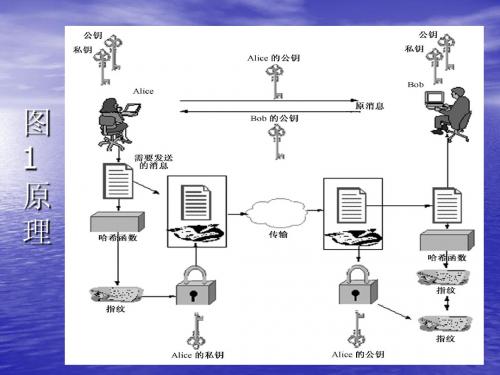

• 基于小波变换的频域水印方法。在目前信号处理中,使用最多的手段是小

波分析法,这是因为它具有较好的时频特性、快速计算能力及可并行计算等许 多优点。 • 在第二代小波方法(提升方案)中,可根据用户指定数据特性和分析需要自 行构造小波。数据变换件根据要求完成数据的正向和逆向数据变换。如图1所示 ,描述了某项目所使用的二维数据的正向和逆向小波变换构成。

在目前信号处理中使用最多的手段是小波分析法这是因为它具有较好的时频特性快速计算能力及可并行计算等许多优在第二代小波方法提升方案中可根据用户指定数据特性和分析需要自行构造小波

一、数字水印技术的核心及原理术

• 数字水印(Digital Watermarking)技术的核心是算法。以印刷打印数字

水印技术为例:在开放的网络环境下,要满足其结果的唯一性,就必须解决印 刷数字水印的隐形性、水印技术的稳健性和水印技术的单向性问题。

《数字水印与隐写术》课件

隐写术的分类

图片隐写术

隐藏信息嵌入图片文件中,如LSB隐写术、直方图隐写术。

文本隐写术

隐藏信息嵌入文本文件中,如空格隐写术、格式隐写术。

音频隐写术

隐藏信息嵌入音频文件中,如频谱隐写术、相位编码隐写术。

传统隐写术的实现原理

1

空域方法

修改像素值、颜色或位置,使变化不易察觉。

2

频域方法

嵌入信息到频域域系数中,如DCT系数、小波系数。

基于图像的转换域,如小波变换、离散余弦变换等,将水印嵌入到转换域系数中。

数字水印的嵌入和提取方法

1

嵌入

将水印信息嵌入到数字媒体中,保持媒

提取

2

体的质量并确保提取的准确性。

利用相关解码算法和密钥,从包含水印

的媒体中提取出水印信息。

3

鲁棒性

水印能够抵抗各种攻击和媒体处理操作, 如压缩、旋转和滤波。

数字水印的安全性

数字水印的安全性取决于嵌入和提取算法的保密性、鲁棒性和攻击者的能力。加密和身份验证技术可以提高水 印的安全性。

数字水印的应用案例介绍

身份认证

版权保护

防伪溯源

数字水印用于验证身份文件的真 实性和合法性,如护照和身份证。

数字水印应用于保护音乐、电影、 图书等数字媒体的版权。

数字水印用于产品防伪溯源,帮 助消费者识别真伪。

3

算法方法

利用算法和密钥将信息嵌入到载体中,如F5算法。

隐写术的嵌入和提取方法

1

嵌入

将隐藏信息嵌入到载体中,保持载体的

提取

2

质量和可观察特征。

利用算法和密钥提取隐藏在载体中的信

息,还原出原始消息。

3

鲁棒性

数字水印与隐写术PPT课件

IBM攻击 这是针对可逆、非盲(non-oblivious) 水印算法而进行的攻击。其原理为设原始 图象为I,加入水印WA的图象为IA=I+WA。 攻击者首先生成自己的水印WF,然后创建 一个伪造的原图IF=IA-WF,也即 IA=IF+WF。这就产生无法分辨与解释的 情况。防止这一攻击的有效办法就是研究 不可逆水印嵌入算法,如哈希过程。

涉及的相关理论和软件

数字图像处理的编码与压缩原理 数字图像相关的概率统计特征 数字图像的DFT、DCT、DWT变换 计算机密码学作为前处理和后处理 各种攻击算法的原理 VC++的编程环境或MATLAB软件等

数字水印与隐写术的区别

数字水印系统所隐藏的信息总是与被保护的数字对 象或它的所有者有关, 而信息隐写系统可以隐藏任何 信息 对于“健壮性”的要求不同,与隐写术相比, 水印技 术需要更好健壮性 在发送者与接收者之间的通信方式不同。隐写术通 常是点对点的, 而数字水印技术通常是一点对多点的 隐写术时信息隐藏的一个重要分支,专门研究如何 隐藏实际存在的信息隐藏信息可以与被保护信息无 任何关联水印并不总需隐藏,如可见水印,隐藏信 息与被保护信息间由密切关系

生理模型算法:利用人的生理模型的特 性,包括HVS和HAS来提高多媒体数据压 缩系统质量和效率。它们的基本思想是 利用从视觉模型导出的JND描述来确定在 图象的各个部分所能容忍的数字水印信 号的最大强度,从而避免破坏视觉质量。 这一方法同时具有好的透明性和强壮性。

数字水印攻击分析

鲁棒性攻击 它包括常见的各种信号处理操作,如图象 压缩、线性或非线性滤波、叠加噪声、图 象量化与增强、图象裁剪、几何失真、模 拟数字转换以及图象的校正等。

数字水印技术ppt-精选文档

5 5 2 15, 0, 15

5

15 0 0 1= 15 , D 15 , 0 0 0

10 5 5 1 0 1 1 T 15, 15 E A A 5 10 5 0 1 1 , 1 1 5 5 10 0 0 0 1

5 5 5 1 1 1 1 1 T =0, A A 5 5 5 0 0 0 , 2 1 , 3 0 5 5 5 0 0 0 0 1

的奇异值分解。

解:

1 2 5 5 5 1 1 1 T A A 1 2 2 2 2 5 5 5 1 2 5 5 5

5 E AT A

5 5

5 5 5

1 r T T V ( A A)V

其中V 是正交阵。令

D2 0 O 0

O O

V (V1 ,V2 )

O O

V1T T D2 V T A A (V1 , V2 ) O 2

2 7 0 1 = 1 7 3 5 2 3 7 1 5

0 5

1

5 5 1 T 解 U1 x 0 得 1 , 单位化 1 35 - 3 - 3

例、求

1 1 1 A 2 2 2

其中

U1 AV1 D 1

把

U1 扩充成交阵

U (U1 , U 2 )

U2

即求解方程

《数字水印技术》课件

数字水印的分类

02 根据应用需求和嵌入方式,数字水印可分为可见水印

和不可见水印。

数字水印的功能

03

数字水印具有版权保护、内容认证、数据追踪等功能

。

感谢观看

THANKS

THE FIRST LESSON OF THE SCHOOL YEAR

内容防伪

数字水印可以用于标识多媒体内容的真伪,防止伪造和假冒。

内容追溯

数字水印可以用于追踪多媒体内容的传播路径和源头,帮助发现 和处理安全威胁。

01

数字水印技术的挑 战与展望

数字水印技术的挑战

鲁棒性

透明性

数字水印需要能够抵抗各种常见的图像处 理操作,如压缩、滤波、噪声添加等。

数字水印不应明显改变原始数据的视觉效 果,以免影响其使用价值。

数字水印技术是一种将特定信息隐藏在数字媒体 (如图像、音频、视频等)中的技术,这些信息 可以用于标识版权、追踪数据来源或验证数字媒 体的完整性。

鲁棒性

数字水印应能在数字媒体的常规处理过程中保持 完整性和可检测性,如压缩、滤波、剪切等。

不可见性

数字水印通常不会影响数字媒体的正常使用,人 眼无法直接观察到水印的存在。

《数字水印技术》 ppt课件

THE FIRST LESSON OF THE SCHOOL YEAR

目录CONTENTS

• 数字水印技术概述 • 数字水印的分类与原理 • 数字水印算法的实现 • 数字水印技术的应用案例 • 数字水印技术的挑战与展望 • 参考文献

01

数字水印技术概述

定义与特点

定义

03

易攻击: 水印算法可能被恶意攻击者破解。

04

计算成本高: 水印嵌入和提取过程计算复杂 度高。

《数字水印技术》课件

内容完整性

数字水印技术可以用于验证数字 内容的完整性,通过提取数字作 品中的水印信息,可以检测数字 作品是否被篡改或损坏。

内容来源追溯

数字水印可以用于追溯数字内容 的来源,通过提取水印信息,可 以确定数字作品的作者或发布者 ,保证数字内容的真实性和可信 度。

内容篡改检测

数字水印技术还可以用于检测数 字内容的篡改行为,通过比较原 始水印和提取的水印信息,可以 发现数字作品是否被篡改或恶意 修改。

电子票据防伪

数字水印技术可以用于电子票据的防伪,以防止 伪造和篡改。

数字水印技术的发展历程

1993年,Caronni等人提 出了数字水印的概念,并 进行了初步的实验研究。

2000年左右,随着数字 媒体技术的普及,数字水 印技术的应用范围逐渐扩 大。

ABCD

1997年,国际信息隐藏 学会成立,推动了数字水 印技术的进一步发展。

利用深度学习技术提高水印的 鲁棒性和隐蔽性,以及利用神 经网络进行水印的生成和检测 是未来的一个重要方向。

动态水印技术的研究

随着媒体内容的动态变化,研 究如何在水印中嵌入动态信息 ,以实现更高级别的版权保护 和内容追踪是未来的一个研究 方向。

跨媒体水印技术的研究

随着多媒体内容的普及,研究 如何在水印中同时嵌入图像、 音频和视频信息,以实现跨媒 体版权保护和内容追踪是未来 的一个研究方向。

水印容量与嵌入强度的关系

水印容量决定了能够嵌入的信息量,而嵌入强度则影响水印的鲁棒性 ,如何在保证水印鲁棒性的前提下提高水印容量是一个挑战。

跨媒体一致性问题

数字水印需要在多种媒体上保持一致性,包括图像、音频和视频等, 这需要解决不同媒体间的水印同步问题。

数字水印技术的未来发展方向

数字水印技术技术介绍PPT共52页

检测过程示意图

产品输入输出 产品数据

数据变换

关

变换域数据

联 数

结果解释

字

结果数据 水印信息检测»

水 印

水印信息数据

技 术

用户信息输入 用户输入数据 随机序列产生

水印信息嵌入

位置信息序列P

关

联 数

特征提取 特征集I 嵌入» 特征集I’ 数据置换

字

水

印

技

术 频域数据Df

水印信息

视觉模型

频域数据D’f

数 字

映射到实数空间,且维持映射的唯

水 印

一性。

技 术

保证水印密码的不可猜测,提高水

印对输入的敏感性,增加水印序列

的随机性。

关联措施

采用混沌方法,将输入的密码和个人信息

映射到实数空间,以保证密码空间足够大。

关 联

同一种子产生随机位置序列和水印信息序

数 字

列,保证系统的关联可靠性。

水 印 技

使种子的生成对输入敏感,采用动力混沌 方法。

一维小波变换

l1

关 联 数 字

cj1,k hmcj,m2k m0

l1

dj1,k gmcj,m2k

低通 高通

正 变 换

水

m0

印

技

逆

术

l 1

l 1

cj 1,k hmcj,m 2k gmdj,m 2k

变 换

m 0

m 0

关联随机序列

保证水印方案过程的单向性,单向

映射。

关 联

保证水印密码空间足够大,将输入

数字水印技术技术介绍

31、园日涉以成趣,门虽设而常关。 32、鼓腹无所思。朝起暮归眠。 33、倾壶绝余沥,窥灶不见烟。

数字水印

PKI),是一种遵循既定标准的密钥管理平 PKI),是一种遵循既定标准的密钥管理平 台,它能够为所有网络应用提供加密和数字 签名等密码服务及所必需的密钥和证书管 理体系。 完整的PKI系统必须具有权威认证(CA)机 完整的PKI系统必须具有权威认证(CA)机 构、数字证书库、密钥备份及恢复系统、 证书作废系统、应用接口(API)等基本构 证书作废系统、应用接口(API)等基本构 成部分 。

本章总结

本章需要重点理解的是密码学的基本概念 DES加密技术的优缺点 DES加密技术的优缺点 RSA加密算法的基本原理 RSA加密算法的基本原理 掌握使用PGP加密工具进行文件和邮件的加 掌握使用PGP加密工具进行文件和邮件的加

密。

本章习题

【1】、密码学包含哪些概念?有什么功能? 【2】、简述对称加密算法的基本原理。 【3】、利用对称加密算法对“1234567”进行加密,并进行解密。(上 、利用对称加密算法对“1234567”

机完成) 【4】、简述非对称加密算法的基本原理。 【5】、利用非对成加密算法对“1234567”进行加密,并进行解密。 、利用非对成加密算法对“1234567” (上机完成) 【6】、比较对称加密算法和公开密钥算法,分析他们的异同。 【7】、恺撒密码是公元前50年古罗马恺撒用过的密码,加密方法是把a 、恺撒密码是公元前50年古罗马恺撒用过的密码,加密方法是把a 变成D 变成D,b变成E,c换成F,依次类推,z换成C。这样明文和密文的字母 变成E 换成F,依次类推,z换成C 就建立一一对应的关系。加密原理其实就是:对明文加上了一个偏移值 29,即“a”对应的ASCII码位97,“D”对应的ASCII码为68,相减得到29。 29,即“ 对应的ASCII码位97, 对应的ASCII码为68,相减得到29。 编写程序1:实现恺撒密码加密单词“julus” 编写程序1:实现恺撒密码加密单词“julus”。(上机完成) 编写程序2:实现解密,将程序1 编写程序2:实现解密,将程序1得到的密文进行解密。(上机完成) 【8】、简述PGP加密技术的应用。 、简述PGP加密技术的应用。 【9】、使用PGP软件加密文件,并将与其他人交换密钥。(上机完成) 、使用PGP软件加密文件,并将与其他人交换密钥。(上机完成)

本章总结

本章需要重点理解的是密码学的基本概念 DES加密技术的优缺点 DES加密技术的优缺点 RSA加密算法的基本原理 RSA加密算法的基本原理 掌握使用PGP加密工具进行文件和邮件的加 掌握使用PGP加密工具进行文件和邮件的加

密。

本章习题

【1】、密码学包含哪些概念?有什么功能? 【2】、简述对称加密算法的基本原理。 【3】、利用对称加密算法对“1234567”进行加密,并进行解密。(上 、利用对称加密算法对“1234567”

机完成) 【4】、简述非对称加密算法的基本原理。 【5】、利用非对成加密算法对“1234567”进行加密,并进行解密。 、利用非对成加密算法对“1234567” (上机完成) 【6】、比较对称加密算法和公开密钥算法,分析他们的异同。 【7】、恺撒密码是公元前50年古罗马恺撒用过的密码,加密方法是把a 、恺撒密码是公元前50年古罗马恺撒用过的密码,加密方法是把a 变成D 变成D,b变成E,c换成F,依次类推,z换成C。这样明文和密文的字母 变成E 换成F,依次类推,z换成C 就建立一一对应的关系。加密原理其实就是:对明文加上了一个偏移值 29,即“a”对应的ASCII码位97,“D”对应的ASCII码为68,相减得到29。 29,即“ 对应的ASCII码位97, 对应的ASCII码为68,相减得到29。 编写程序1:实现恺撒密码加密单词“julus” 编写程序1:实现恺撒密码加密单词“julus”。(上机完成) 编写程序2:实现解密,将程序1 编写程序2:实现解密,将程序1得到的密文进行解密。(上机完成) 【8】、简述PGP加密技术的应用。 、简述PGP加密技术的应用。 【9】、使用PGP软件加密文件,并将与其他人交换密钥。(上机完成) 、使用PGP软件加密文件,并将与其他人交换密钥。(上机完成)

数字图像水印技术

NEC实验室的COX等人提出的基于扩展频谱的 水印算法在数字水印算法中占有重要地位,这一算 法提出了强壮水印算法的几个重要原则。首先,水 印信号应该嵌入数据中对人的感觉最重要的部分。 其次,水印信号应该由具有高斯分布的独立与分布 随机实数序列构成。

17:59:41

频域的图像水印技术

下面介绍一下具体水印嵌入过程。 图像和水印信息图像进行颜色模型转换,从RGB颜

17:59:41

空域图像水印技术

经典的LSB算法就是将水印信息放置在原始图像 中对于人类视觉最不敏感的地方,在空域中,通常选 择改变原始图像中像素的最低位来实现水印的嵌入和 提取。下面用一个具体的算法来说明。

嵌入过程:将水印信号经过颜色模型转换后 再转化为二进制数据码流;原始图像同样经过颜色模 型转换后,将其每个字节的高7位依次异或;最后再用 原始图像像素字节位异或结果与二进制数码流异或后 写入其最低位。如下图所示为基于LSB算法的水印嵌入 过程。

首先来看水印的嵌入过程,所谓水印嵌 入过程就是将水印信息隐藏到宿主数据中, 从图像处理的角度看,嵌入水印可以视为在 强背景(原始图像)下叠加一个弱信号(水 印信号),

17:59:41

数字水印技术的基本原理

由于人的视觉系统分辨率受到一定的限制 ,只要叠加信号的幅度低于对比度门限,就 无法感觉到信号的存在,对比度门限受视觉 系统的空间、时间和频率特性的影响。因此 ,通过对原始图像作一定的调整,有可能在 不改变视觉效果的情况下嵌入一些信息。另 一方面,从数字通信的角度来看,水印嵌入 过程可理解为在一个宽带信道(原始图像) 上用扩频通信技术传输一个宽带信号(水印 信号),尽管水印信号具有一定能量,但分 布到信道中任一频率上的能量是难以检测的 ,

17:59:41

17:59:41

频域的图像水印技术

下面介绍一下具体水印嵌入过程。 图像和水印信息图像进行颜色模型转换,从RGB颜

17:59:41

空域图像水印技术

经典的LSB算法就是将水印信息放置在原始图像 中对于人类视觉最不敏感的地方,在空域中,通常选 择改变原始图像中像素的最低位来实现水印的嵌入和 提取。下面用一个具体的算法来说明。

嵌入过程:将水印信号经过颜色模型转换后 再转化为二进制数据码流;原始图像同样经过颜色模 型转换后,将其每个字节的高7位依次异或;最后再用 原始图像像素字节位异或结果与二进制数码流异或后 写入其最低位。如下图所示为基于LSB算法的水印嵌入 过程。

首先来看水印的嵌入过程,所谓水印嵌 入过程就是将水印信息隐藏到宿主数据中, 从图像处理的角度看,嵌入水印可以视为在 强背景(原始图像)下叠加一个弱信号(水 印信号),

17:59:41

数字水印技术的基本原理

由于人的视觉系统分辨率受到一定的限制 ,只要叠加信号的幅度低于对比度门限,就 无法感觉到信号的存在,对比度门限受视觉 系统的空间、时间和频率特性的影响。因此 ,通过对原始图像作一定的调整,有可能在 不改变视觉效果的情况下嵌入一些信息。另 一方面,从数字通信的角度来看,水印嵌入 过程可理解为在一个宽带信道(原始图像) 上用扩频通信技术传输一个宽带信号(水印 信号),尽管水印信号具有一定能量,但分 布到信道中任一频率上的能量是难以检测的 ,

17:59:41

数字水印技术PPT课件

3

.

PART1 研究背景

信息媒体数字化

• 信息存取非常方便 • 信息表达效率提高 • 准确度提高

4

.

• 但随之而来的副作用:有恶意的个人或团体有可能在没 有得到作品所有者的许可下拷贝和传播有版权的内容

盗版

5

.

• 保护数字产品的知识产权和阻止盗版已经成为数字产 品和网络应用面临的严峻问题。

• 对数字图像、音频、视频等多媒体产品进行水印处理 已经成为近年来研究的热点领域之一

10

.

特点

• 数字水印技术具有以下几个方面的特点:

• 不可感知性:数字水印应是不可知觉的,而且不影响被保护数据的正常使

用,不会降质,隐藏的数据无法人为地看见或听见。

• 安全性:指隐藏算法有较强的抗攻击能力,能够承受一定程度的人为攻击,

而使隐藏信息不会被破坏。

• 鲁棒性:是指在经历多种无意或有意的信号处理过程后,数字水印仍能保

gR (x, y) H ( ,)exp[2i( x y)]dd

将(3)、(5)代入(6)可得:

(6)

gR (x, y) g(x a, y b) g*[(x a), ( y b)] (7)

(7)式表明,原始像和共轭像同时出现在再现平面 上,中心分别为(a,b),(-a,-b),适当地选择参 量a,b可以调节两个像的位置,这两个复振幅的 模便是在计算机上所能看到的再现像。

19

.

感谢聆听!

持部分完整性并能被准确鉴别。可能的信号处理过程包括信道噪声、滤波、 数/模与模/数转换、重采样、剪切、位移、尺度变化以及有损压缩编码等。

特点

11

.

• 不可检测性:指隐蔽载体与原始载体具有一致的特性,如具有一致的

第七章 数字水印技术-变换域算法ppt课件

20

压缩攻击对AC系数的影响 • 压缩的哪一步会造成图像数据的损失?

21

压缩攻击对AC系数的影响

59 60 58 57

23.625 4.5169 1.75 1.1056

含水印图像:F 61

62 59

59 59 61

59 60 60

57 58 56

DCT变换 D1.05920.17681.17130.7803

以抵抗压缩攻击

23

NEC算法的原理 • 考查DCT变换域中什么位置适合嵌入水印?

– 从水印不可见性考虑

• 将水印嵌入DCT变换域的AC高频系数

– 从水印鲁棒性考虑

• 将水印嵌入DCT变换域的DC系数或AC低频系数

24

NEC算法的原理 • 为了解决水印不可见性和鲁棒性的矛盾,COX等人通

过类比通信中的扩频技术,将水印信息嵌入到图像的 AC低频系数,产生了第一个基于扩频思想的数字水印 算法。

28

NEC算法描述 • 水印的产生

– 将1bit水印扩展成能量小的水印序列 – 产生一个长度为N的随机序列W作为水印信息

29

NEC算法描述

• 水印的嵌入 – 对图像数据进行二维DCT变换 – 寻找最大的N个DCT系数X用来携带水印信息 – 根据下式得到含水印的DCT系数S

• Si=Xi (1+αWi),其中W是水印, α是尺度因子,用于控制 水印的嵌入强度

33

34

NEC算法实现

• %文件名:COX_Embed.m • %函数功能:将均匀分布的随机序列(水印信号)按照

cox扩频方法嵌入到载体图像的DCT系数中 • %格式:J = COX_Embed (I, W, alpha, N) • %参数说明: • %I: 原始图像矩阵 • %W:水印信息 • %alpha: 水印强度 • %N :嵌入水印长度 • %J:嵌入水印图像矩阵

压缩攻击对AC系数的影响 • 压缩的哪一步会造成图像数据的损失?

21

压缩攻击对AC系数的影响

59 60 58 57

23.625 4.5169 1.75 1.1056

含水印图像:F 61

62 59

59 59 61

59 60 60

57 58 56

DCT变换 D1.05920.17681.17130.7803

以抵抗压缩攻击

23

NEC算法的原理 • 考查DCT变换域中什么位置适合嵌入水印?

– 从水印不可见性考虑

• 将水印嵌入DCT变换域的AC高频系数

– 从水印鲁棒性考虑

• 将水印嵌入DCT变换域的DC系数或AC低频系数

24

NEC算法的原理 • 为了解决水印不可见性和鲁棒性的矛盾,COX等人通

过类比通信中的扩频技术,将水印信息嵌入到图像的 AC低频系数,产生了第一个基于扩频思想的数字水印 算法。

28

NEC算法描述 • 水印的产生

– 将1bit水印扩展成能量小的水印序列 – 产生一个长度为N的随机序列W作为水印信息

29

NEC算法描述

• 水印的嵌入 – 对图像数据进行二维DCT变换 – 寻找最大的N个DCT系数X用来携带水印信息 – 根据下式得到含水印的DCT系数S

• Si=Xi (1+αWi),其中W是水印, α是尺度因子,用于控制 水印的嵌入强度

33

34

NEC算法实现

• %文件名:COX_Embed.m • %函数功能:将均匀分布的随机序列(水印信号)按照

cox扩频方法嵌入到载体图像的DCT系数中 • %格式:J = COX_Embed (I, W, alpha, N) • %参数说明: • %I: 原始图像矩阵 • %W:水印信息 • %alpha: 水印强度 • %N :嵌入水印长度 • %J:嵌入水印图像矩阵

数字水印基本原理及技术(2学时)

2.1.1基于相关检测的水印技术-单比特嵌入

I ( x, y )

I w ( x, y )

比例因子

非相关检测算法

非相关检测算法主要是利用替换、关系、量化等方法修改 载体信号,使得修改后的载体信号本身存在一种标志关系 (大小关系、逻辑关系、奇偶关系等),或者载体信号与预 设信息(如码书等)有隐含的对应关系。

2.1.1基于相关检测的水印技术-影响因素

水印嵌入强度 标志空间大小 水印模式的选择

2.1.1基于相关检测的水印技术-嵌入多位水印

的方案

时/空分复用技术

CDMA(码分复用技术)

2

2.1.1基于相关检测的水印技术-时/空分复用技术

I0 I4 I8 I1 I5 I2 I6 I3 I7

2.1.1基于相关检测的水印技术- CDMA技术

I ( x, y )

I w ( x, y )

比例因子

W ( x, y ):伪随机模式{-1,0,1}

b0 b4 b8 密钥 K b15 水印序列:b0b1...bl-1 b1 b5 b2 b6 b3 b7 b=0 :-1 b=1 : 1

假定水印序列 b1b2 ,, bi ,bl 1 ,对每一位水印 比特 bi ,都对应一个不同的相互独立的伪随 机模式 RP ,如果 bi=1 ,则取 +RP 否则取 -RP , 所有的L个模式 RPi 之和就构成了水印 W ,即:

位(Least Significant Bit, LSB)替换

图 Lena图像的位平面

2.1.2基于非相关检测的水印技术-替换—压缩域视

频流最低有效位修改算法

表 来自于MPEG-2视频标准中的表B.14的可嵌比特码字实例

2.1.2基于非相关检测的水印技术-替换—压缩域视

数字水印的发展简介(PPT 28页)

5. 串谋攻击

•

所谓串谋攻击就是利用同一原始多媒体数

据集合的不同水印信号版本,来生成一个近似

的多媒体数据集合,以此来逼近和恢复原始数

据,其目的是使检测系统无法在这一近似的数

据集合中检测出水印信号的存在。

6. 跳跃攻击

• 跳跃攻击主要用于对音频信号数字水印系统的攻击, 其一般实现方法是在音频信号上加入一个跳跃信号, 即首先将信号数据分成500个采样点为一个单位的数据 块,然后在每一数据块中随机复制或删除一个采样点, 来得到499或501个采样点的数据块,然后将数据块按 原来顺序重新组合起来。实验表明,这种改变对古典 音乐信号数据也几乎感觉不到,但是却可以非常有效 地阻止水印信号的检测定位,以达到难以提取水印信 号的目的。类似的方法也可以用来攻击图象数据的数 字水印系统,其实现方法也非常简单,即只要随机地 删除一定数量的象素列,然后用另外的象素列补齐即 可,该方法虽然简单,但是仍然能有效破坏水印信号 存在的检验。

• 1.水印基本原理和评价方法的研究,包括水印 理论模型、水印结构、水印嵌入策略、水印检 测算法、水印性能评价以及水印的标准化等

• 2. 现有水印算法分析 • 3. 基于特征的数字水印技术 因基于统计特

征的数字水印技术容易受到非线形等变换方法 的攻击,而基于图象高层特征的数字水印技术 如基于边界信息等则具有较好鲁棒性。

1 原始图像

2 加入水印后的图像 3 水印

ห้องสมุดไป่ตู้

数字水印的特性

透明性(隐藏性)。 强壮性(免疫性):所谓的操作包括:传输过程

中的信道噪声、滤波、增强、有损压缩、几何变 换、D/A或A/D转换等。所谓的攻击包括:篡改、 伪造、去除水印等。

隐藏位置的安全性:指将水印信息藏于目标数据 的内容之中,而非文件头等处,防止因格式变换 而遭到破坏。

《数字视频水印》PPT课件

2020/11/7

30

整理ppt

时间同步问题

•Temporal synchronization problem

frame dropping, insertion, transposition, averaging; 1)intentional attack; 2)network stream video. 导致: 1)密钥失去同步; 2)相关性检测失去同步。

2020/11/7

40

整理ppt

多帧合谋问题

2020/11/7

41

整理ppt

多帧合谋问题解决办法

•Solution of multiple frame collusion

Make watermark statistical invisibility.

2020/11/7

X k ( m ,n ) U k ( m ,n ) k ( m ,n ) W k ( m ,n )

•基本思想:1)利用模板来推断所经历的RST变换;

2)确定RST变换参数需要三个点坐标。

xyac dbxyef

2020/11/7

13

整理ppt

时间模板

2020/11/7

14

整理ppt

扩频调制

2020/11/7

15

整理ppt

时间模板的嵌入与检测

•时间模板

vi , v j ij vi 2 ,

[2] Zhao Yao and Reginald L. Lagendijk. Video watermarking scheme resistant to geometric attacks. Proceedings of the international conference on image processing, 2002, Vol.2, II145-II148

数据库水印技术ppt课件

(2) 透明性: 在数字产品中嵌入数字水印不会引起 明显的降质, 并且不易被察觉, 不影响宿主数据 的可用性。

精选编辑ppt

18

(3) 鲁棒性: 在经历多种无意或有意的信号处理过程的攻

击后, 数字水印仍能保持完整性或仍能被准确鉴别。 除了各种恶意攻击外,对关系数据库的正常维护和更新

也会修改数据值。数据库水印的鲁棒性是指水印数据库不 会因为数据的某种改动而导致水印信息丢失的能力。倘若 攻击者修改的元组数量很多,嵌入在数据库中的水印信息 遭到破坏,那么该关系数据库也会因数据修改太多而失去 其本身的使用价值。

精选编辑ppt

28

数据库水印的特点

数据库水印是指用信号处理的方法在数据库中嵌入不易 察觉且难以去除的标记, 在不破坏数据库内容和可用性的 前提下, 达到保护数据库安全的目的。由于数据库的特殊 性, 在其中不易找到能插入水印标记的可辨认冗余空间, 因 而研究具有一定难度, 成熟的水印算法还很少。与多媒体 数据相比, 数据库水印的主要区别在于:

精选编辑ppt

29

(1) 多媒体数据对象是由大量的位组成的, 并且许多位是 冗余的。关系数据库则是由许多独立的元组组成, 难以找 到可辨认的冗余空间。 (2) 多媒体数据对象各个点之间主要存在空间上的有序关 系, 而组成关系数据库的元组之间以及元组的属性值集合 之间是无序的, 数据间一般存在依赖关系。

精选编辑ppt

32

数字水印典型算法

目前,典型的数字水印算法主要有空域算法、变换域算 法、压缩域算法、NEC算法和生理模型算法五类。

。

精选编辑ppt

7

数字水印技术

随着计算机技术和通信技术的飞速发展,数字信息可以 以多种形式在网络上方便、快捷地传播。人们通过网络看 电影、听音乐、看新闻、网上购物等,网络与数字信息已 成为许多人生活、工作不可缺少的部分。

精选编辑ppt

18

(3) 鲁棒性: 在经历多种无意或有意的信号处理过程的攻

击后, 数字水印仍能保持完整性或仍能被准确鉴别。 除了各种恶意攻击外,对关系数据库的正常维护和更新

也会修改数据值。数据库水印的鲁棒性是指水印数据库不 会因为数据的某种改动而导致水印信息丢失的能力。倘若 攻击者修改的元组数量很多,嵌入在数据库中的水印信息 遭到破坏,那么该关系数据库也会因数据修改太多而失去 其本身的使用价值。

精选编辑ppt

28

数据库水印的特点

数据库水印是指用信号处理的方法在数据库中嵌入不易 察觉且难以去除的标记, 在不破坏数据库内容和可用性的 前提下, 达到保护数据库安全的目的。由于数据库的特殊 性, 在其中不易找到能插入水印标记的可辨认冗余空间, 因 而研究具有一定难度, 成熟的水印算法还很少。与多媒体 数据相比, 数据库水印的主要区别在于:

精选编辑ppt

29

(1) 多媒体数据对象是由大量的位组成的, 并且许多位是 冗余的。关系数据库则是由许多独立的元组组成, 难以找 到可辨认的冗余空间。 (2) 多媒体数据对象各个点之间主要存在空间上的有序关 系, 而组成关系数据库的元组之间以及元组的属性值集合 之间是无序的, 数据间一般存在依赖关系。

精选编辑ppt

32

数字水印典型算法

目前,典型的数字水印算法主要有空域算法、变换域算 法、压缩域算法、NEC算法和生理模型算法五类。

。

精选编辑ppt

7

数字水印技术

随着计算机技术和通信技术的飞速发展,数字信息可以 以多种形式在网络上方便、快捷地传播。人们通过网络看 电影、听音乐、看新闻、网上购物等,网络与数字信息已 成为许多人生活、工作不可缺少的部分。

相关主题

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

波分析法,这是因为它具有较好的时频特性、快速计算能力及可并行计算等许 多优点。 • 在第二代小波方法(提升方案)中,可根据用户指定数据特性和分析需要自 行构造小波。数据变换件根据要求完成数据的正向和逆向数据变换。如图1所示 ,描述了某项目所使用的二维数据的正向和逆向小波变换构成。

二、数字水印技术数据变换

四、数字水印信息嵌入 •

密钥

数字水印

信息载体

DWT

TTT

嵌入算法

IDWT

含水印载体

谢谢

一、数字水印技术的核心及原理术

• 数字水印(Digital Watermarking)技术的核心是算法。以印刷打印数字

水印技术为例:在开放的网络环境下,要满足其结果的唯一性,就必须解决印 刷数字水印的隐形性、水印技术的稳健性和水印技术的方法。在目前信号处理中,使用最多的手段是小

二、数字水印技术数据变换

四、数字水印信息嵌入 •

密钥

数字水印

信息载体

DWT

TTT

嵌入算法

IDWT

含水印载体

谢谢

一、数字水印技术的核心及原理术

• 数字水印(Digital Watermarking)技术的核心是算法。以印刷打印数字

水印技术为例:在开放的网络环境下,要满足其结果的唯一性,就必须解决印 刷数字水印的隐形性、水印技术的稳健性和水印技术的方法。在目前信号处理中,使用最多的手段是小