SonicOS增强版软件介绍(精)

SonicWALL_NSA240_NSA2400_NSA3500_NSA4500_NSA5000

64

VPN 3DES/AES 吞吐量* 点对点 VPN 隧道 捆绑式全局 VPN 远程访问 的客户端许可证(最多) 加密/认证 密钥交换

L2TP/IPSec 证书支持 失效对端检测(DPD)

DHCP over VPN IPSec NAT 穿越 冗余 VPN 网关 全局 VPN 客户端支持的平台

灵活和可自定义的部署选项——NSA 系列一览

每一种 SonicWALL NSA 网络安全设 备解决方案都采用了突破性多核硬件 设计以及受到专利保护的免重组深度 包检测 TM(RFDPI)技术,针对各种 内部和外部网络保护,提供新一代统 一威胁管理保护,而无需牺牲网络性 能。每一款 NSA 系列产品都融合了高 速入侵防御、文档和内容检测、强大 的应用防火墙控制以及众多先进的、 具有高度灵活性的网络和配置功能。 NSA 系列所采用的平台不仅易用性 强,而且价格合理,便于在各种类型 的企业、分支机构和分布式网络环境 中部署和管理。

联网服务质量(QoS)特性利用行业标准的 802.1p 及差异化服务编码点(DSCP)服务类 别(CoS)指示符提供强大灵活的带宽管理, 这对 VoIP、多媒体内容及关键业务应用起到 至关重要的作用。

*美国专利 7,310,815——一种对数据流进行分析和封锁的方法和装置。

动态安全架构及管理

SonicWALL 实时 统nicWALL 深度包检测架构

清除的威胁及 非业务流量

干净的流量

防火墙 网关防病毒软件

反间谍软 件 入侵防御 内容过滤 应用控制

干净的 VPN

新出现的混合威胁

输入 流量

病毒 间谍软件 漏洞利用

正常

网络 I/O 引擎

带宽管理

磁盘整理工具 信息流指令

SonicWALL PRO 3060 和PRO 4060

当今高度关联的组织在网络上传输大量与业务相关的重要数据。

对于组织而言,这些数据的价值非比寻常 — 与快速、可靠和安全地移动数据的能力同等重要。

为了维持并保证业务连续性,这些组织必须部署诸如快速安全的 VPN 访问、高度可靠的网络连接、强大的性能以及灵活、可扩展的配置性等高级功能。

SonicWALL ® PRO 系列互联网安全平台(以 PRO 3060 和 PRO 4060 为代表)可为即便是最复杂的网络提供完整的业务连续性。

由 SonicWALL 下一代 SonicOS 操作系统予以支持的 PRO 3060 和 PRO 4060 可提供企业级防火墙吞吐量和 VPN 集中。

超乎想象的性价比使 PRO 系列平台成为那些需要坚如磐石般的网络保护,并且需要为远程雇员提供快速、安全 VPN 访问的企业的理想解决方案。

作为 PRO 4060 的标准配置和 PRO 3060 可选的升级配置,SonicOS 增强版提供了功能强大的业务连续性和灵活性,包括 ISP 故障切换、负载均衡、硬件故障切换和基于策略的 NAT 。

6 个完全可配置的 10/100 以太网接口,使管理员可创建多个 LAN 、WAN 、DMZ 及用户自定义安全域。

此外,PRO 系列还与 SonicWALL 安全服务套件(包括全面反病毒和内容过滤服务)无缝集成,从而更添一层保护并提高了生产力。

配以创新型 Web 界面的 PRO 3060 和 PRO 4060 是那些需要可靠的内外部安全、网络配置灵活性及易用性的企业的终极选择。

面向对象的管理功能使 SonicWALL PRO 系列变得更加卓尔不群,通过这些设备,网络管理员可以一次定义一个对象(一个用户组、一个网络、一项服务或一个日程),还可以在需要的时候随时随地重复使用同一对象。

通过修改对象并将这些更改即时传播至整个网络,管理员便可更改安全策略。

这一新增的灵活性可使企业快速、轻松和放心地执行及管理安全参数。

SonicWALL 防火墙配置 NAT Loopback

SonicWALL 防火墙配置NA T Loopback本文适用于:涉及到的 Sonicwall 防火墙Gen5 TZ系列: TZ 100/W, TZ 200/W, TZ 210/WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless固件/软件版本:所有SonicOS增强版版本服务: NAT Policy, Firewall Access Rules, Firewall Services功能与应用NAT Loopback 功能使内网中的 PC 能通过域名方式来 HTTP/SMTP/POP3/Ping 内网中的服务器而不需要使用到内部 DNS 解析,解决了一些企业没有内部 DNS 服务器的问题。

此外,Internet 上的 PC 能通过域名方式 HTTP/SMTP/POP3/Ping 方式访问内网的服务器。

1.设置 LAN = 172.16.9.251,255.255.255.02.设置 WAN = 203.169.154.29,255.255.255.224 网关 = 203.169.154.1,255.255.255.224,如下图:3.进入 Network->Address Objects 页面,配置 2 个地址对象4.接下来,我们需要创建一个包含 HTTP、SMTP、POP3 以及 ping 等服务的服务组,增加 ping 的目的是仅作为临时示范用途,实际中一般不使用5.进入 Firewall->Services 页面,点击 Custom Services 按钮,点击 Add Group添加一个服务组,如图所示:6.进入 Network->NAT Policies 页面,点击 Add 按钮,添加一条 203.169.154.28到 172.16.8.242 的Internet流量7.点击 OK 完成配置8.接下来,需要关注一下内网的 PC(172.16.9.x)了,内网 PC 的源地址将被 NAT 成 203.169.154.29(即 WAN 端口的 IP 地址)并重新进入(Loopback)到防火墙里并被传送到内网上的 web/mail 服务器,参见下图配置:9.点击 OK 完成配置10.在 PC 上,进入目录 c:\winnt\systems32\drivers\etc\hosts file 11.参照下图编辑 hosts 文件提示:编辑此文件的目的是因为本测试案例中没有相应的 DNS 服务器来解析域名与 IP地址203.169.154.28 之间的对应关系。

sonic wall 配置图解 HOW-TO --- Firewall with filter-CHS

SonicOS Enhanced HOW TO --- Firewall with Filter 创建日期: 2003年11月20日最后修正: 2003年11月20日•PC_1 (172.16.9.241) 可以访问internet•PC_2 (172.16.9.242) 不能访问internet•SonicOS 2.0.0.1 增强版或者以上版本•浏览器客户端,SMTP客户端,POP3 客户端PRO4060 配置Network 配置1.设置 LAN = 172.16.9.222, 掩码255.255.255.02.设置 WAN = 2.2.2.1, 掩码255.255.255.248 以及对应外网网关对象配置3.接下来,我们需要定义2个地址对象N_Server_1 = 172.16.9.241, 掩码255.255.255.255N_Server_2 = 172.16.9.242, 掩码255.255.255.255进入Network Address Objects页面, 点击Add…按钮6.点击OK完成配置7.重复上述配置,完成对PC_2对象的定义防火墙规则配置8.下面的步骤是添加防火墙规则9.进入Firewall Access Rules页面, 点击From LAN to WAN编辑图标10.点击Ad d…按钮. 参照如下填写11.点击OK完成配置12.配置后的界面如下. 注意:拒绝策略拥有更高的优先级测试13.PC_1 可以ping/HTTP/SMTP/POP3 到 2.2.2.514.PC_2 不可以ping/HTTP/SMTP/POP3到2.2.2.515.进入Log View, 可以看到PING以及HTTP数据包被策略1(LAN->WAN)丢弃* * * e n d * * *。

sonicwall教程

2020/9/27

1

典型配置案例: 1、PRO5060 在高校的应用,双WAN和策略路由 2、标准版和增强版的透明模式 3、静态ARP的应用,第二个网段 4、带宽管理,TCP Session数管理

故障诊断: 1. 点到点VPN 隧道故障建立,一、二阶段协商参数 2. VPN隧道 TCP 超时时间的设置 3. GVC NAT 穿越, 何时需要分配IP地址 4. 防火墙不能升级签名的诊断步骤 5. ARP 表更新,IP和MAC绑定,上游路由器ARP表不刷新问题 6. Ethereal 软件的使用,诊断问题。 7. ViewPoint配置及绑定到其它的网卡地址时如何更正

2020/9/27

CERNET: 219.247.100.0 / 24 219.247.101.0 / 24 219.247.102.0 / 24

219.247.103.0 / 24 219.247.104.0 / 24 219.247.105.0 / 24 219.247.106.0 / 24

南校区网络配置, 为确保客户网络安全, 图 中 所 用 的 IP地 址 均 为 假 定 的 IP地 址 配置应以客户实际网络 环境为准

ARP代理透明

设备工作在3层,设备的两个端口处于同一个网段,但两个端 口占用同一个IP地址,需要管理员指定哪些网络范围的IP地 址在设备的某一个端口,使设备能正确转发数据包到正确的 端口。

SonicWALL的UTM设备透明方式是ARP代理透明,需要在 WAN口和LAN口(或DMZ口)占用一个IP地址。

教育网出口访问教育网和互联网。本例的策略路由相对简单。

注:有些高校教育网包月不计流量, 有些高校只针对指定的教育网服务

器不计流量,其它到教育网的访问要按流量收费,所以策略路由的配置

SonicWall SonicOS 6.5系统设置管理指南说明书

SonicWall™ SonicOS 6.5 系统设置管理目录关于设置您的 SonicOS 系统 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .13关于 SonicOS 管理界面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13配置基本设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .16关于设备 | 基本设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17配置防火墙名称 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18更改管理员名称和密码 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19配置登录安全 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19配置多管理员访问 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22启用增强的审核记录支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26配置管理界面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26配置前板管理界面(仅限 SuperMassive 防火墙) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31配置客户端证书验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32检查证书过期 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35配置 SSH 管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36配置高级管理选项 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36手动下载 SonicPoint 镜像 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38选择语言 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39管理 SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .41关于设备 | SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41关于 SNMP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41设置 SNMP 访问权限 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42将 SNMP 配置为服务并添加规则 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50关于 SNMP 日志 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50管理证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .51关于证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于数字证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于证书和证书请求表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52导入证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54删除证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56生成证书签名请求 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56配置简单证书注册协议 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60配置时间设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .62关于设备 | 时间 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62设置系统时间 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62配置 NTP 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 64设置日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .66关于日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66SonicWall SonicOS 6.5 管理指南关于设备 | 日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66添加自定义日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67修改日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68删除自定义日程 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69关于管理用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .72关于用户管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72使用本地用户和群组进行验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73使用 RADIUS 进行身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76使用 LDAP/Active Directory/eDirectory 验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76关于单点登录 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80安装单点登录代理和/或终端服务代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90关于多管理员支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 107配置多管理员支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 108配置用于管理用户的设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .111用户 | 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111配置用户验证和登录设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112配置用户会话 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 120自定义 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123配置 RADIUS 身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 129配置 SonicWall 以支持 LDAP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134关于对多个 LDAP 服务器的扩展支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 140关于从 LDAP 导入和镜像 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 141关于增强版 LDAP 测试 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143配置 SonicOS 以使用 SonicWall SSO 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 143管理身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .165关于身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 165关于用户身份验证分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 166关于子分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 167关于分区间用户漫游 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 169关于身份验证分区选择 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 170关于对多个 LDAP 服务器的扩展支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172每个分区的 DNS 服务器和分割 DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172关于 RADIUS 身份验证 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 172从非分区配置升级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173配置身份验证分区和策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173显示和过滤用户/分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 173配置和管理分区 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 175配置分区选择策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 186配置进行身份验证分区的服务器、代理和客户端 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 189配置本地用户和群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .191配置本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 191SonicWall SonicOS 6.5 管理指南添加本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 192编辑本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 197从 LDAP 导入本地用户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198配置访客管理员 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 198配置本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 199创建或编辑本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 200从 LDAP 导入本地群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 208按 LDAP 位置设置用户成员身份 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 208管理访客服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .209用户 | 访客服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209全局访客设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 209访客配置文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 210管理访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .213用户 | 访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 213查看访客帐户统计 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 213添加访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 215启用访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221启用访客帐户自动删除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221编辑访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221删除访客帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 221打印帐户详细信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 222配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .224关于接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225物理和虚拟接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 225 SonicOS 安全对象 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 227透明模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 228 IPS 探查器模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 228 Firewall Sandwich . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230 HTTP/HTTPS 重定向 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230在接口上启用 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230网络 | 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 230显示/隐藏 PortShield 接口(仅限 IPv4) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 232接口设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233接口流量统计 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 233配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234配置静态接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 234配置路由模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 239在接口上启用带宽管理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 241配置透明 IP 模式下的接口(连接 L3 子网) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 242配置无线接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 245配置 WAN 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 248SonicWall SonicOS 6.5 管理指南配置链路聚合和端口冗余 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 255配置虚拟接口(VLAN 子接口) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 259配置 IPS 探查器模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 260配置安全服务(统一威胁管理) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 263配置有线和 Tap 模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 264带有链路聚合的有线模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267二层桥接模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 267配置二层桥接模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 283非对称路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 290配置 IPv6 接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29131 位网络 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 291PPPoE 未编号接口支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 292PortShield 配置接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .295网络 | PortShield 群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 295关于 PortShield . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 295 X -系列交换机的 SonicOS 支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 296管理端口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 305配置 PortShield 群组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 313设置故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .319网络 | 故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 319关于故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 319故障切换和负载均衡的工作原理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 320多个 WAN (MWAN) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321网络 | 故障切换和负载均衡 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 321配置故障切换和负载均衡组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 324配置群组成员的探测设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 327配置网络区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .329关于区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 329区域的工作方式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 330预定义区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 330安全类型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331允许接口信任 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331对区域启用 SonicWall 安全服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 331网络 | 区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 332区域设置表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 333添加新区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 333配置访客访问的区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 335配置用于开放式验证和社交登录的区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 338配置 WLAN 区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 338删除区域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 340配置有线模式 VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .341SonicWall SonicOS 6.5 管理指南网络 | VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 341关于 VLAN 转换 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 341创建和管理 VLAN 映射 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 342配置 DNS 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .349网络 | DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 349关于分割 DNS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 351管理 DNS 服务器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 352 DNS 和 IPv6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 357 DNS 和 IPv4 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 358配置 DNS 代理设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .361网络 > DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 362关于 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 363启用 DNS 代理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 365配置 DNS 代理设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 367监控 DNS 服务器状态 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 367监控分割 DNS 服务器状态 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 368查看和管理静态 DNS 缓存条目 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 369查看 DNS 代理缓存条目 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 370配置路由通告和路由策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .372关于路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 372关于度量和管理距离 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 373路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374 ECMP 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 374基于策略的路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375基于策略的 TOS 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 375基于 PBR 度量值的优先级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 376基于策略的路由和 IPv6 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 377 OSPF 和 RIP 高级路由服务 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 377丢弃隧道接口 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 > 设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 384网络 | 路由 > 路由策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 385网络 | 路由 > 路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 386网络 | 路由 > OSPFv2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 387网络 | 路由 > RIP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 388网络 | 路由 > OSPFv3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 389网络 | 路由 > RIPng . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 391配置路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 392按度量值设置路由的优先级 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 392为通过路由公告学习的默认路由配置度量值 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 393配置路由通告 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 393配置静态和基于策略的路由 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 394SonicWall SonicOS 6.5 管理指南。

配置端口转发通过SonicWALL

说明本技术说明提供了关于如何配置您的FTP,SMTP和DNS端口转发SonicWALL防火墙的信息。

端口转发是用来当你有需要受到公众的访问内部服务器,你有有限的公共IP地址。

因此,一对一的NAT是不可能或不理想。

在这种情况下,只有一个公用IP地址,并给出它被分配到SonicWALL广域网接口。

但是,我们有三个服务器,一运行FTP,SMTP和一个运行一个运行DNS,需要得到公众访问,如下面的图所示。

当今高度连接的组织机构在网络部署间传输大量的关键数据。

这些数据的价值很大,因此需要快速、可靠及安全地传输。

为保持及保护业务连续性,组织机构必须采用诸如快速及安全的VPN 接入、高可靠网络连接、强大的性能与灵活及可扩展配置性等高级特性。

SonicWALL PRO 3060 为SonicWALL PRO 系列互联网安全平台的组成成员,可为(甚至)最复杂的网络提供完全的业务连续性。

由SonicWALL 下一代SonicOS 操作系统及功能强大的深度包检测架构支持的PRO 3060 ,具有集成网关防病毒、防间谍程序、入侵防护与防垃圾邮件能功能,可提供对当今不断变化的网络威胁的实时保护。

企业级防火墙吞吐量与VPN 连接,再加上出色的性价比,使PRO 3060 成为需要有“岩石”般可靠网络保护及面向远程雇员的快速、安全VPN 接入的企业的低成本、高效率理想解决方案。

作为PRO 3060 的可选升级,SonicOS 增强版可提供硬件故障切换、WAN ISP 故障切换及一个自动备份VPN 网关,来确保连续的网络连接。

6 个完全可配置10/100 以太网端口,使管理员能创建多个LAN 、WAN 、DMZ 与自定义安全域。

PRO 3060 还具有一个创新的Web 界面,使其成为要求有可靠内外部安全、网络配置灵活性与易使用性的网络的终极选择。

通过一个Web 界面或利用SonicWALL 行业领先的全球管理系统(GMS) ,很容易将PRO 3060 作为多防火墙与VPN 环境的一部分来管理。

如何登陆Sonicwall防火墙

如何登陆 Sonicwall 防火墙配置手册版本 1.0.0Question/TopicUTM: 如何通过命令行界面(CLI)登陆 Sonicwall 防火墙Answer/Article本文适用于: 涉及到的 Sonicwall 防火墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500,NSA 3500, NSA 2400, NSA 240Gen5 TZ 系列 TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 系列:WirelessGen4: PRO 系列 PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 系列:1260Gen4: TZ 系列 TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 系列:SP, TZ 170 SP Wireless固件/软件版本 固件 软件版本: 所有 SonicOS 增强版和标准版版本 软件版本 服务: 服务 命令行界面 CLI功能与应用Sonicwall 防火墙提供了命令行界面(CLI)去检测和管理设备。

如果由于不知道 Sonicwall 防火墙上的端口 IP 地址,导致无法从 GUI(浏览器)登录防火 墙,可以先通过 CLI(串口 console)登录防火墙后查看端口 IP 地址,然后修改 PC 的 IP 地址后再从 GUI(浏览器)登录。

注意:在同一时间只能有一个会话能够配置防火墙,无论这个会话是通过 GUI(浏览器) 注意 还是 CLI(串口 console)步骤1.连接 PC 和 Sonicwall 防火墙的 Console 口,如图所示:2.下载终端仿真软件,这里用的是 SecureCRT,官方下载地址为: /download/securecrt/download.html, 安装完成后打开 SecureCRT,点击 File->Connect->New session,在 Protocol 里选 择 Serial,点击 Next 按钮,如图所示:3.设置端口,波特率等,去掉 RTS/CTS 前面的钩,如图所示:提示:Port 通常选择为 COM1。

如何在SonicWALL上配置每IP带宽管理_G5_Enhanced

如何在SonicWALL上配置每IP带宽管理配置手册版本1.0.0Question/TopicUTM: 如何在SonicW ALL上配置每IP带宽管理Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 Wireless固件/软件版本: SonicOS 5.8.2增强版以及更新版本服务: BWM, App Rules功能与应用本文介绍了如何在SonicWALL防火墙上配置带宽管理。

以HTTP下载为例,对整个局域网用户的总带宽进行限制,并针对每个用户进行更精确的限制步骤1.登录SonicWALL防火墙2.进入System->Status页面,确保有App Control的license3.进入Firewall Settings->BWM页面,将Bandwidth Management Type选择为Advanced模式4.进入Firewall->Bandwidth Objects页面,点击Add…按钮5.进入General选项卡,将带宽对象命名为test_Bwm,配置相应的带宽保证参数,有Guaranteed Bandwidth即保证带宽,Maximum Bandwidth即最大带宽,单位可以选择kbps或者Mbps,在Traffic Priority中选择优先级,0 Realtime代表实时流量,在Violation Action中可以选择Delay即带宽管理产生冲突时延时执行,或者选择Drop直接断开连接6.在Elemental选项卡,启用Enable Elemental Bandwidth可以对每个IP的最大带宽进行限制,本例中设为80kbps7.点击OK完成配置8.进入Firewall->Action Objects页面,点击Add New Action Object按钮9.将该Action Object命名为bwm-management,在Action中选择BandwidthManagement,启用Enable Egress/Ingress Bandwidth Management,在Bandwidth Object中选择之前配置的test_Bwm带宽对象10.进入Firewall->Match Objects页面,点击Add New Match Object按钮为HTTP下载添加一个Match Object,将该Match Object命名为HTTP_DOWNLOAD,在Match Object Type中选择Application Category List,在Application Categories中选择FILE-TYPES-HTTP,点击Add按钮将FILE-TYPES-HTTP添加到List列表中12.进入Firewall->App Rules页面,启用Enable App Rules13.点击Add New Policy按钮为HTTP下载的带宽限制添加一条策略,命名为http_bwm_test,在Policy Type中选择App Control Content,在Match Object 中选择HTTP_DOWNLOAD,在Action Object中选择bwm-management提示:本文的配置针对的是整个局域网。

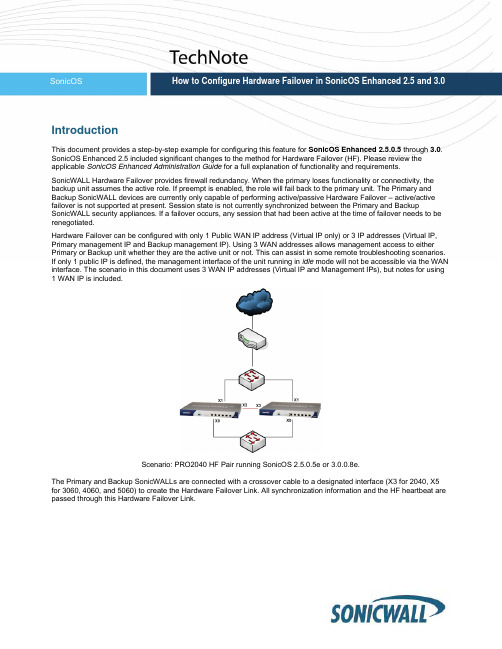

SonicWALL SonicOS Enhanced 2.5和3.0硬件故障转移配置指南说明书

IntroductionThis document provides a step-by-step example for configuring this feature for SonicOS Enhanced 2.5.0.5 through 3.0. SonicOS Enhanced 2.5 included significant changes to the method for Hardware Failover (HF). Please review the applicable SonicOS Enhanced Administration Guide for a full explanation of functionality and requirements. SonicWALL Hardware Failover provides firewall redundancy. When the primary loses functionality or connectivity, the backup unit assumes the active role. If preempt is enabled, the role will fail back to the primary unit. The Primary and Backup SonicWALL devices are currently only capable of performing active/passive Hardware Failover – active/active failover is not supported at present. Session state is not currently synchronized between the Primary and Backup SonicWALL security appliances. If a failover occurs, any session that had been active at the time of failover needs to be renegotiated.Hardware Failover can be configured with only 1 Public WAN IP address (Virtual IP only) or 3 IP addresses (Virtual IP, Primary management IP and Backup management IP). Using 3 WAN addresses allows management access to either Primary or Backup unit whether they are the active unit or not. This can assist in some remote troubleshooting scenarios. If only 1 public IP is defined, the management interface of the unit running in idle mode will not be accessible via the WAN interface. The scenario in this document uses 3 WAN IP addresses (Virtual IP and Management IPs), but notes for using 1 WAN IP is included.Scenario: PRO2040 HF Pair running SonicOS 2.5.0.5e or 3.0.0.8e.The Primary and Backup SonicWALLs are connected with a crossover cable to a designated interface (X3 for 2040, X5 for 3060, 4060, and 5060) to create the Hardware Failover Link. All synchronization information and the HF heartbeat are passed through this Hardware Failover Link.RequirementsThe following are basic requirements for Hardware Failover with SonicOS Enhanced 2.5 and 3.0: •SonicWALL PRO series models that run SonicOS Enhanced•Primary and Backup must be the same model•The same firmware versions must be installed on both units.•Static IP addresses are required for the WAN Virtual IP and interfaces; you cannot use dynamic addressing from an ISP.•Requires 3 LAN IP addresses (Virtual IP, Primary management IP and Backup management IP)•Configuration option of only 1 Public WAN IP address (Virtual IP only) or 3 IP addresses (Virtual IP, Primary management IP and Backup management IP)Additional requirements are listed in the SonicOS Enhanced Admin Guide. Please review them prior to installing SonicOS HF at your site.The first time HF is configured, you must have the same SonicOS Enhanced version of firmware on both units. The‘Synchronize Firmware’ feature will not work if firmware prior to SonicOS 2.5.0.5e is installed on the Backup unit. After a Hardware Failover pair has been configured, subsequent firmware upgrades only require upgrading the Primary SonicWALL and selecting ‘Synchronize Firmware’.Note: Hardware Failover is only available for PRO models running SonicOS Enhanced. HF is not available on the TZ170.Physical CablingThe WAN interfaces must be connected to the hub or switch port in the same subnet. The LAN interfaces must be connected to the same hub or switch in the same subnet. The SonicWALL HF designated interface must be connected with a crossover cable.X3 (HF Link) interfaces of the PRO2040s with a crossover cable (use X5 interface for PRO3060, • Connectthe4060, or 5060 pairs).X0 (LAN) interface on each unit to your LAN subnet hub or switch with a straight-through cable.the• ConnectX1 (WAN) interface on each unit to the WAN hub or switch with a straight-through cable. The • Connectthegateway router will also connect to this subnet hub or switch.Note: If you are connecting the Primary and Backup device to an Ethernet switch running the spanning tree protocol, please be aware that it may be necessary to adjust the link activation time on the switch port that the SonicWALL interfaces connect to. As an example, it would be necessary to activate spanning tree port fast on a Cisco Catalyst-series switch, for each port connecting to the SonicWALL’s interfaces.Firmware SetupStep 1: Primary SonicWALL Basic ConfigurationOn the Network > Interface page:•Configure the interfaces with the IP addresses. The interface IP address assigned in this step will become the ‘Virtual IP’ addresses used for the HF pair and will be used as the LAN gateway for nodes on the X0 interface. Complete the configuration of all other settings (Rules, NAT Policies, VPN policies, etc).Network > InterfaceNote: The X3 interface will show up as an HF-Link on the Pro2040. The X5 interface will show up asan HF-Link on the Pro 3060, 4060 or 5060.Step 2: Configure Hardware Failover SettingsOn the Hardware Failover > Settings page:Enable Hardware Failover box.• CheckthetheEnable Preempt Mode box if you want the primary unit to reassume the active role when it becomes • Checkavailable after a failover.•Keep the recommended default settings for Heartbeat Interval, Failover trigger Level, and Election Delay Time as shown.Hardware Failover > SettingsThe Heartbeat Interval on this screen refers to the amount of time (seconds) between system checks.The Failover Trigger Level refers to the number of missed heartbeats that will occur before a failover happens.If the Heartbeat Interval is set to 5 seconds, and the Failover Trigger Level is set to 5 seconds, a failover will occur after 25 seconds.Step 3: Configure the Management & Monitoring IP AddressesThe WAN IP address (8.1.1.2) assigned earlier on the Network > Interface page will become the ‘floating’ or WAN ‘Virtual IP’ address. The LAN IP address (192.168.168.1) assigned on the Network > Interface page will become theLAN ‘Virtual IP’ address. Hosts on the LAN will use the LAN ‘Virtual IP’ as their default gateway. This section will configure additional addresses used for management access and network probing on the individual SonicWALL appliances.• On the Hardware Failover > Monitoring page:• Select the Configure Icon for interface X0 (LAN).• Configure the Primary and Backup IP Addresses for X0. These are the LAN addresses for managementaccess via the LAN interface of the primary and backup units.• Configure the Probe IP Address for X0. This will be system on the LAN that is always up and will respond topings. If you don’t want to configure probing leave blank. Recommendations would be a down stream router orserver.• Select the Configure Icon for interface X1 (WAN).• Configure the Primary and Backup IP Addresses for X1. These are the WAN addresses for managementaccess via the WAN interface of the primary and backup units.• Configure the Probe IP Address for X1. This will be an IP on the WAN that is always up and will respond topings. If you don’t want to configure probing leave blank. Recommendations would be to use your upstreamrouter or an IP within your ISP.Note: If you are configuring with only 1 public IP address, enter 0.0.0.0 in the X1 (WAN) Primary and X1 (WAN) Backup IP Address fields. You will get an error if you leave the fields blank. The WAN Interface IP address configured under Network > Interface settings (8.1.1.2 in this example) will be used to access the active SonicWALL from the WAN. The SonicWALL that is in the idle state will not be accessible from the WAN.Hardware Failover > Monitoring > X0 Hardware Failover > Monitoring > X1The Primary and Backup IP Addresses that you configure for X0 (LAN) and X1 (WAN) will be the IP addresses that you can always use for management access to each unit (regardless of which is currently the active unit). You will also be able to access the active SonicWALL with the ‘Virtual IP’ assigned on the Network > Interface page.The SonicWALL uses probing to determine whether the active unit is still available. The Probe IP Address is a machine on the LAN or WAN that is known to be active. The SonicWALLs will ping the configured Probe IP Address to verifyconnectivity. If the non-active SonicWALL can ping the Probe IP Address but the Active unit cannot, a failover or preempt will occur. If neither unit can ping the Probe IP Address , no failover will occur.Hardware Failover > MonitoringThe Hardware Failover > Monitoring page will show your Primary, Backup, and Probe IP Addresses for each interface.Step 4: Synchronize Firmware and Settings to BackupOnce the Primary unit has been configured, power on the Backup unit. Make sure the X3 interfaces are connected with a crossover cable.On the Hardware > Failover Settings page:• Click the Synchronize Firmware button. This will push the firmware to the Backup unit.• Click the Synchronize Settings button. This will push the configuration to the Backup Unit.Note: Successful Hardware Failover synchronization is not logged, only failures.The Backup unit will reboot after the Synchronize Settings has completed.Hardware Failover > SettingsFailover Function TestThe status of the HF unit is shown in the upper right corner of the management GUI. When an initial failover occurs, the Primary unit will transition to Idle (Status: Idle). The Primary unit will transition back to Active (Status: Active) and the Backup unit will transition back to Idle when the Primary comes back online if preempt is enabled.The screen shot below shows the log messages generated when HF pair failover and preempt events occur.Log > ViewLog Messages for Successful Failover & PreemptDocument version 2.1Last updated 5/29/08。

SONICWALL SonicWALL 网络安全设备系列 说明书

灵活和可自定义的部署选项——NSA 系列一览

每一种 SonicWALL NSA 网络安全设 备解决方案都采用了突破性多核硬件 设计以及具有专利的免重组深度包检 测(RFDPITM)技术,针对各种内部 和外部网络保护,提供新一代统一威 胁管理保护,而无需牺牲网络性能。 每一款 NSA 系列产品都融合了高速入 侵防御、文档和内容检测、强大的应 用智能服务控制以及众多先进的、具 有高度灵活性的网络和配置功能。 NSA 系列所采用的平台不仅易用性 强,而且价格合理,便于在各种类型 的企业、分支机构和分布式网络环境 中部署和管理。

强制客户端和服务器防病毒及反间谍软件利用一 个单一的集成客户端为笔记本电脑、台式机及服务 器提供全面的病毒及间谍软件防护,同时还能提供 网络范围内的防病毒及反间谍软件策略、定义及软 件更新的自动强制。

内容过滤服务通过采用创新性的评级架构,利用动 态数据库阻止 56 类令人讨厌的 Web 内容,从而实 现保护及生产力策略的强制。

NSA 系列克服了现有安全解决方案的各种局限性,它能实时地对每一个数据包执行 整体扫描,以检测当前出现的内部及外部威胁。依靠高速多核处理平台,NSA 系列 能执行深度包检测功能,同时不会影响关键网络及应用的性能。

NSA 系列采用了新一代统一威胁管理(UTM)技术来抵御各种攻击,同时具有入 侵防御、防病毒及反间谍软件功能以及 SonicWALL 应用智能服务的应用层控制功 能。NSA 系列利用先进的路由、全状态高可用性以及高速 IPSec 和 SSL VPN 技术 让您的分支机构、中央区域及分布式中小型企业网络倍添安全性、可靠性、功能性 及生产力,同时还将成本及复杂程度降到最低。

■ SonicWALL NSA 4500 是那些需要 高吞吐量和高性能的企业中心站点 和大规模分布式环境的理想选择。

如何配置SonicWALL防火墙

如何配置SonicWALL防火墙SonicWALL防火墙在中小型企业市场中非常的常见。

从那些小型的非营利公司,到中型公司的企业生意,都在依赖于SonicWALL的设备来保护他们的网络通信安全。

SonicWall使用专用的SonicOS操作系统驱动它的防火墙设备。

绝大多数SonicWALL设备现在都使用由SonicOS增强的操作系统。

这两个操作系统之间的主要区别在于,增强版启用了系统的固件(Firmware)来提供ISP失败恢复服务,区域管理以及广域网负载平衡。

安装向导SonicWALL随它的防火墙设备提供了多种向导。

根据型号不同,可用的菜单也各有差异(举例来说,像“WEP/WAP加密功能设置”菜单就只有那些具备无线功能的型号才有)安装向导是个节约时间的工具,可以简化新路由器的部署。

或当网络被重新设计后,一台SonicWALL设备可被复位成刚出厂的默认设置,这时可以使用安装向导对设备重新设置。

要使用安装向导,登录进入SonicWALL防火墙后,再点击“安装向导(Wizard)”按钮。

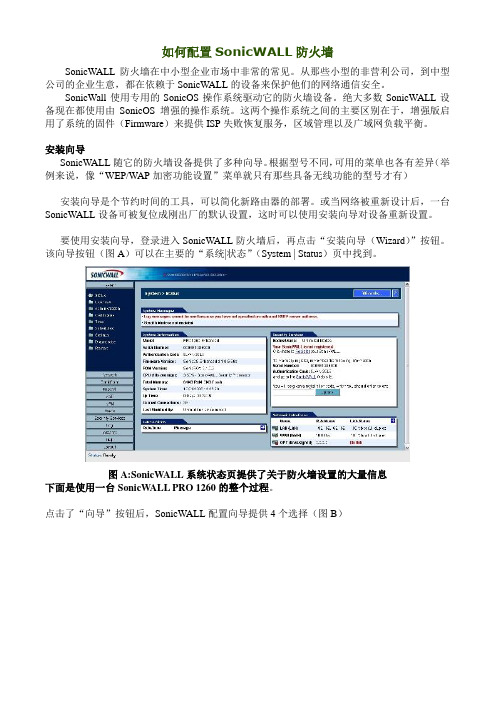

该向导按钮(图A)可以在主要的“系统|状态”(System | Status)页中找到。

图A:SonicWALL系统状态页提供了关于防火墙设置的大量信息下面是使用一台SonicWALL PRO 1260的整个过程。

点击了“向导”按钮后,SonicWALL配置向导提供4个选择(图B)图B图B注:SonicWALL配置向导提供4个选择。

管理员可以选择安装向导(用于配置SonicWALL设备来加密网络连接),或者端口防护接口向导(PortShield Interface Wizard,用于分割网络),或者公用服务器向导(用于提供内部服务器给公众使用),或者VPN向导(用于配置一个VPN网络)。

考虑好你是否打算选择安装向导,端口防护接口向导,公用服务器向导或是VPN向导。

就本例而言,我们将选择安装向导,并点击下一步。

安装向导出现。

西博思诊断软件说明书.

2005年11月版版权所有! 订货号:E20185-P920-B750-X-5D00 © SIPOS Aktorik GmbH 2005COM-SIPOS软件,用于: 调试参数设置操作诊断维护图形化COM-SIPOS 软件用于 SIPOS 5 的参数设置,订货号:2SX5100-3PC02。

用户手册内容页码1 总的说明 (32 安装及启动运行 (42.1 系统需求 (42.2 安装 (42.3 启动运行COM-SIPOS Flash软件 (52.4 连接到执行机构上 (52.5 卸载COM-SIPOS Flash软件 (53 快速使用指南,下载(读参数及上载(写参数 (6 3.1 下载(读执行机构的参数 (73.2 上载(写新的参数到执行机构 (83.3 固件(Firmware升级 (93.3.1 ... 对于2003年12月31日之后供货的执行机构.. (103.3.2 ... 对于2003年12月31日之前供货的执行机构.. (114 菜单 (124.1 “File”(文件菜单 (124.2 “Edit”(编辑菜单 (124.3 “View”(视图菜单 (124.4 “Actuator”(执行机构菜单 (134.5 “Settings”(设定菜单 (144.6 “Sprache/Language”(语言菜单 (144.7 “?”(帮助菜单 (155 工具条 (156 画面 (166.1 “Actuator info”(执行机构的信息画面 (166.2 “Valve spec.”(同阀门有关的参数画面 (176.3 “Input/ output”(输入/输出画面 (186.4 “Security”(安全画面 (216.5 “Other”(其它画面 (226.6 “Options”(任选项画面 (236.7 “Torque curve”(力矩曲线画面 (256.8 “C+M”(控制及监控画面 (276.9 “Diagnosis”(诊断画面 (286.10 “State of unit”(设备的状态画面 (297 通过“Simulation actuator outputs”(模拟执行机构输出功能 (32 检查执行机构同DCS的接线7.1 启动“Sim. actuator outp.”(模拟执行机构输出功能 (327.2 模拟方式“DCS conv.”(传统的DCS方式 (337.3 模拟方式“PROFIBUS telegram”(PROFBIBUS报文方式 (348 ASCII码转换 (35二进制格式的文件(*.ste转换成文本格式的文件(*.txt附录A 执行机构参数打印的例子 (37第2页E20185-P920-B750-X-5D00E20185-P920-B750-X-5D00 第3页1 总的说明刚开始时,COM-SIPOS 软件是被设计成提供一种针对SIPOS 5系列电动执行机构进行调试和排除故障的软件工具。

Sonicwall功能介绍

一、Gateway Anti-Virus(网关防病毒) : 随着 Internet 的飞速发展,我们的工作和日常生活越来越以来于网络。随着网络的发展,病毒的传播 也具备了越来越依赖于网络传播的特点。据国际计算机安全委员会(ICSA)统计,企业用户感染的病毒 中, 有超过 20%的病毒与从 Internet 上下载文件有关。 此外还有 87%的病毒是通过电子邮件附件进入企业 网络的。Internet 大大加快了病毒在世界范围内的传播速度并使很多公司陷于瘫痪。因此,在企业的网关 设置防病毒系统,防止通过 Internet 传播的病毒进入企业网内部并对企业网络造成危害就成了刻不容缓的 工作了。如下图:

病毒的来源

100% 90%

80% 70% 60% 50% 40% 30% 20% 10% 0% 1996 Email Other Vector 1997 1998 1999 2000 2001 2002 Don't Know 2003

电子邮件 E-mail and File Downloads Pose Greatest Threat

为了解决以上这些情况,SonicWALL 公司全系列安全设备开发了可伸缩的高速的网关防病毒和入侵防 护方案. SonicWALL 的网关防病毒和入侵防护对病毒 , 蠕虫 ,木马和应用漏洞采取智能的实时的安全防 护.采用灵活的高性能的深度包检测架构, SonicWALL 的网关防病毒和入侵防护服务无论在网络核心还 是在网络边缘都能对各种各样的动态威胁有效阻断,诸如病毒,蠕虫,木马,软件漏洞如缓冲区溢出,同时还 能防范对等应用和及时消息应用,后门程序以及其他恶意代码. 这项独特的解决方案采用高性能的深度包检测引擎直接在安全网关上匹配全面的签名库,对网页下载, 邮件传输及压缩文件的潜在威胁进行安全防护. 因为威胁层出不穷不可预测,签名库必须不断更新以尽最 大可能对不断出现的威胁采取最有效的防护 .新的签名来自 SonicWALL 的 SonicAlert 工作组和第三方资 源. SonicWALL 的网关防病毒和入侵防护不仅防护来自外部的威胁,还对来自内部的威胁采取防护措施. 主要功能和优点. • 实时的网关病毒扫描. SonicWALL 的网关防病毒和入侵防护通过时时地扫描非压缩及压缩文件,对 文件病毒和恶意代码采取防范,隔离病毒,蠕虫,木马及其它 Internet 威胁. • 强大的入侵防护. SonicWALL 的网关防病毒和入侵防护通过扫描数据包的内容对诸多基于网络的 应用层威胁采取防护措施,诸如防范蠕虫,木马和应用漏洞(如缓冲区溢出), 同时还能防范对等应用 和及时消息应用,后门程序以及其他恶意代码. • 集成深度包检测引擎. SonicWALL 的网关防病毒和入侵防护采用高性能的深度包检测引擎,利用并 行搜索算法,检测到应用层,提供传统的全状态检测防火墙所不能达到的功能,对应用层,Web,邮件攻 击采取防护措施.并行搜索算法极大降低了由此带来的对防火墙性能的影响. • 无比的伸缩性和高性能. SonicWALL 的网关防病毒和入侵防护是业界第一个采用逐个包扫描引擎 的解决方案,它的独特之处在于它对传输的文件大小和同时下载的文件的数目没有限制,实现无比 的灵活性和高性能. • 安全域之间数据扫描. SonicWALL 的网关防病毒和入侵防护提供另外一层的安全防护,即不仅在各 个内部安全域与 Internet 之间安全扫描,在各个内部安全域之间也进行安全扫描. • 全面的签名库. SonicWALL 的网关防病毒和入侵防护采用一个非常全面的签名库,包含成千上万个 签名(IPS:2000+,GAV:25000+),来检测并防护病毒,蠕虫,应用漏洞以及及时消息和对等应用的使用. • 应用控制. SonicWALL 的网关防病毒和入侵防护可以监视并管理及时消息和对等应用文件共享程 序的使用,关闭潜在的后门,确保网络的安全.节省网络带宽的同时提高工作效率. • 简化部署和管理. SonicWALL 的网关防病毒和入侵防护允许管理员在各个安全域之间创建全局安 全策略,按组管理不同优先级别的攻击,Fireware(应用层防火墙) : � � � � � � � � � � � � � � � � 类似于 P2P 之类的应用正在占用大量的可用带宽 及时信息应用(Instant message) 通过邮件发送公司机密文档 声音和视频流下载正在蔓延 阻止文件扩展名变得越来越重要 针对合同工以及临时雇员的数据控制 提供应用层的访问控制和带宽管理 管制 web 流量、邮件、邮件附件以及文件传输 允许针对文件和文档中的关键字和内容进行扫描审查 灵活的配置允许自定义 IDS/IPS 签名 可支持针对 BT 应用的带宽管理 限制用户访问一些 interne 广播或者视频流(如 网站) 通过水印方式限制外出的机密数据 限制邮件的接收发送(针对合同工和临时工) 带宽管理或者文件上传下载管理 其他的更多的…..

自-SRSAudioSandbox(终极音频增强软件)设置详解

[媒体软件]SRS Audio Sandbox(终极音频增强软件)设置详解(图)Vista的视觉效果是历来操作系统里最好的,然而有了超前的视觉效果,自然也需要超炫的听觉效果,因此,向大家推荐SRS.SRS一直是一个不错的音效插件,这里献上最新的汉化版SRS Audio Sandbox1.9.0.2 版本。

通常情况下,要达取得环绕立体声效果,除了音源必需是环绕立体声音源外,播放系统也必需要用四个声道才能实现。

而早在九十年代,在音响中就已经在芯片级别上实现了虚拟环绕立体声,著名的有二种,SRS 虚拟环绕立体声和杜比公司的杜比虚拟环绕立体声。

而最先研制出来的就是SRS技术。

ﻫﻫSRS Audio Sandbox由U.S.A SRS Labs 公司根据人类听觉系统动力学(Dynamics of Human Hearing System) 和心理声学(Psychoacoustics) 研制出来的受专利保护的高级音响处理技术。

SRS虚拟环绕声技术通过模拟环绕声的声音传输函数,在双声道普通立体声系统上提供了令人叹为观止的环绕音效、重低音音效,完美营造出不同环境的声场,效果非常明显。

它还特别针对音乐,音频和游戏用户定制了相应的音效预置,非常方便一般用户的使用,对于高级用户还可以调出高级选项进行微调,以达到满意的效果。

ﻫ实际上目前有很多3D 效果增强软件,但是这些软件多是以播放器插件的形式进行播放的,而SRS Audio Sandbox则与之完全不同,它利用操作系统的底层技术,以驱动程序的形式装入系统。

实现了不论采用何种声卡,何种媒体播放程序,该软件都能为你在电脑上实现3D音效。

ﻫ支持的音效:ﻫSRS WOW HD -——增强压缩和未压缩音频性能,在水平和垂直扩展声场宽度,并增强低音响应。

SRS TruSurround XT ——为多声道环绕立体声音源在双声道立体声输出环境中提供逼真的环绕立体声体验。

SRS CircleSurroundII ——混合立体声或单声道音源输出为具有环绕立体声效果的 5.1 或 6.1声道。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

使用新的区域 (zone) 防火 墙规则 功能, 客户可规 范 (容许或 禁止)某一对象(object) 进 出 VPN 隧 道

> 防止某些对象通过 VPN 隧道 • 达到更高的VPN 安全标准

VPN

策略 NAT

高性 能和极灵活

多对一NAT、一对一的NAT、多对多NAT、一对多NAT,地址端口转换 (PAT),及选择特定的源/目的地址进行NAT转换

计划 (Schedule) 用户

Firewall/Networking

网络 > 界面

Object Based Management

地址对象和组对象

防火墙 – 访问措施和规则

地址对象 (object), 服务对象, 用户对象,…等等是编写防火墙规则的元素 防火墙规则的次序可调整 Policy Based Firewall

基于时间表策略 策略NAT 组策略 用户认证 (ULA)

SonicOS 增强版功能

防火墙/网络

> 对象/策略 (Object/policy) 的管理

> ISP线路备份 > WAN冗余和负载均衡

> 硬件容错

> 支持多端口的安全区域自定义 > 基于对象的策略管理机制 > 策略NAT (包括 PAT) > 具弹性的用户认证 (通过对象/防火墙规则)

VPN

Engineering Finance

Company A

Sales

限制某些网络暴露出来, 从而 增加其安全性

Internet

Engineering

Sales

Company B

VPN 网关的备份

容许客户建立备份VPN 网 关 (Site-to-Site 环境下) 。

Finance

Site A

如主隧道出问题, 防火墙自 动建立备份隧 道

> 简单网络的客户需要易管理易使用的产品

------SonicOS 标准版

> 复杂网络的客户需要具有个性化、具有弹性配置管理的产品

------SonicOS 增强版

SonicOS 增强版功能

高容错机制

> ISP 线路备份 > 负载均衡 > 高可用性 容易配置及管理

> 重新设计的SonicOS 2.0 介面 > HTTPS 远程管理更安全 > SonicWALL 全球管理系统

WAN 1

WAN 2

LAN

硬件备份(Hardware Failover)

硬件备份容错 (Hardware Failover) – 新名字。以前叫高 可用性 (High Availability, HA)

Business Continuity

主防火墙正常工作时, 备份防火 墙在检测主防火墙。 使用 Active / Passive 模 式

> LAN, WAN, DMZ 是地区 (zones) 的缺省值。 – 可增加新区域 > WAN 地区最多可属于 2 个界面

Firewall/Networking

对象 (Object-based) 管理

物体种类 界面 地址 服务 描述 x0, x1, x2, x3, x4, x5 主机, 网络, 地址范围 己定义和自定义服务。 服务 组(groups) 从某时, 至某时, 从某日, 至 某日 本地用户, RADIUS 用户

VPN

Sales

确保网络连续性, 从而实时 保持跟网络不中断。

Primary Tunnel

Internet

Back-up Tunnel

Engineering

Sales

Site B

Site-to-Site VPN 数据包的地址转换 (NAT) 和 强制措施

VPN 流量受到新的 NAT策略和区域 (zone) 防 火墙规则 所 控制 客户可对所有进出 VPN 隧道的数据包加 NAT (不加亦可)

SonicOS 增强版功能

VPN

> 使用组 (Groups), 用户可自订多个本地网 络

> 使用组 (Groups), 用户可自订多个目的地网络

> 用户可自定义本地及远程IKE身份 > 在每条SA里, VPN 区域 (Zone) 支持灵活的NAT和防 火墙规则 > 以用户/组来控制远程 VPN访问 > GVC客户端用户可以获得防火墙内部的IP地址

> 支持第二IPSec网关(备份网关)

一般

> SonicOS 新一代管理面和安装向导(使用容易)

ISP线路备份和负载均衡

确保在ISP线路出现故障时提供备 份线路的备份

Business Continuity

ISP 1

ISP 2

拒绝服务 (Denial of Service) 保护 负载均衡使SonicWALL内部用户 以使用最大的互联网吞吐量 可与高可用性作硬件容错同时使用 负载均衡为 Active/Active 模式

远程用户可访问的地址对象

Finance

限制远程用户可以访 问的网络 远程用户现在不可以 访问他没有权访 问 的 网络

Engineering

VPN

Sales

Sales

在 Site-to-Site VPN 的领域里, 用户可自定 可访问或不可访问的网络

当远程的包通过VPN 隧道到 达防火墙后, 用户可选择性地 容许它访问需经授权网络

SonicOS 增强版软件介绍

SonicOS 增强版软件

SonicWALL 过往的成功经验

> 80% 己售的防火墙是使用于简单的网络

> 20% 己 售的防火墙是使用于复杂的网络 > SonicWALL 防火墙拥有很大的机会使用于大型分布式 的企业里

今天, SonicWALL要满足两种网络客户的需要

PRO 2040的第四端口(X3), PRO 3060/4060 的 第六端口 (X5) 专为 HF 而设。这保证 2台防火墙的数据传递高度可靠

区域 (Zone) 是什么?

简化多界面 (interfaces) 的管理 区域 (zones) 可传递所有特点 (characteristics) 至下层 区域 (zone) 在物体 (objects) 中占最高位置

具弹性

> 多端口设计 > 弹性安全区域 (LAN, WAN, DMZ, 用户自定义)

> 基于对象的管理

性能

> 高性能防火墙 / VPN > 支持硬件AES加密和解 密

完全安全服务 > 防火墙 > VPN > 强制性防病毒 > 网页内容过滤 > 入侵检测与防护(SonicOS2.1以上)

> > > >