Cisco无线控制器卡打击策略

Cisco-控制器5508操作手册

(Cisco Controller) >reset system

Are you sure you would like to reset the system? (y/N) Y System will now restart!Restarting system.

WLCNG Boot Loader Version 1.0.1 (Built on Apr 11 2009 at 13:32:33 by cisco) Board Revision 1.3 (SN: FCW1548L0AW, Type: AIR-CT5508-K9) (G)

设置方式 1、点击菜单栏上的SECURITY

3、点击右上角的NEW...按钮 2、点击左边菜单栏的 MAC Filtering

25

4、弹出以下菜单,输入对应的信息 在主菜单中点击WLANs,先进入 Security中选择Layer2,选中 MAC Filtering

其中Profile Name选择之前在WLAN中 建立的5508,Interface Name选择在 Wireless中新建的ap- manage。

Verifying boot loader integrity... OK.

10

远程管理及相关设置

登录方式 在浏览器地址栏中输入控制 器地址:

浏览器跳转到如下 登录页面点击Login:

11

输入用户名及密码:

12

登陆后显示界面如下图:

13

相关基本设置 点击CONTRILLER进入相关 网络接口设置:

7

Management Interface IP Address: 10.125.63.84 Management Interface Netmask: 255.255.255.0 Management Interface Default Router: 10.125.63.1 Management Interface VLAN Identifier (0 = untagged): Management Interface DHCP Server IP Address: 10.125.63.1 Virtual Gateway IP Address: 1.1.1.1 Mobility/RF Group Name:5508 Network Name (SSID): 5508 Configure DHCP Bridging Mode [yes][NO]: yes Warning! Enabling Bridging mode will disable Internal DHCP server and DHCP Proxy feature. May require DHCP helper functionality on external switches.

cisco 思科 面向云的思科 Catalyst 9800-CL 无线控制器 产品手册

产品手册面向云的思科 Catalyst 9800-CL无线控制器专为基于意图的网络全新打造目录产品概述3特性6优势8规格10软件要求12许可12保修18订购信息18思科 Capital 19文档历史记录20产品概述思科 Catalyst 9800 系列无线控制器专为基于意图的网络和思科 DNA 全新打造,采用思科 IOS® XE,集成了思科Aironet® 无线接入点的卓越 RF 性能,可为您不断发展壮大的组织提供一流的无线网络体验。

思科 Catalyst 9800 系列无线控制器以可编程的开放式架构为基础,内置安全机制、流传输遥感勘测和丰富的分析功能。

思科 Catalyst 9800 系列无线控制器将保障卓越网络性能的三大支柱作为立足点,即:无间断运行、安全可靠和任意位置部署。

这些要素有助于提供不打折扣的最佳无线网络体验,同时为您节省不必要的时间和成本。

思科® Catalyst® 9800-CL 是面向云的下一代企业级无线控制器,具备为分布式分支机构、中型园区以及大型企业和运营商提供无缝软件更新的强大功能。

思科 Catalyst 9800-CL 控制器是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验。

•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中均永不间断。

•使用思科 Catalyst 9800-CL保护无线环境、设备和用户。

借助思科加密流量分析 (ETA) 和软件定义接入 (SD-Access),无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:运行时防御、映像签名和完整性验证。

•可以部署在任意位置,提供无处不在的无线连接。

无论是在公共云还是私有云中,思科 Catalyst 9800-CL 都能充分满足您组织的需求。

•9800-CL 基于模块化操作系统,采用开放式可编程 API 实现第 0 天至第 N 天的网络操作自动化。

cisco无线解决方案

Cisco无线解决方案简介Cisco是全球领先的网络解决方案提供商之一,其无线解决方案提供了高性能、灵活和安全的无线网络环境,满足了各种企业和组织的需求。

本文将介绍Cisco无线解决方案的特点、组成部分以及应用场景。

特点高性能Cisco无线解决方案提供了高性能的无线网络,能够满足大规模部署和高密度用户的需求。

通过采用先进的无线技术和优化的无线网络架构,Cisco确保了无线网络的稳定性和高速传输能力。

无论是在办公楼、校园环境还是公共场所,Cisco无线解决方案都能提供稳定、快速的无线连接。

灵活性Cisco无线解决方案提供了灵活的部署和管理方式,适用于各种场景和要求。

它可以根据不同的网络规模和需求进行定制化配置,并支持各种无线接入点和控制器的组合。

无论是小型办公室还是大型企业,Cisco无线解决方案都能提供灵活的布局和扩展能力。

安全性安全性是Cisco无线解决方案的重要特点之一。

它通过采用先进的无线加密技术、安全访问控制和身份认证,保护无线网络免受潜在威胁。

Cisco还提供了全面的网络安全解决方案,帮助企业和组织保护其无线网络免受恶意攻击和数据泄露。

组成部分无线接入点无线接入点是Cisco无线解决方案的核心组成部分之一。

它们是无线网络的关键设备,负责接收和传输无线信号。

Cisco的无线接入点提供了高速的无线连接、优秀的覆盖范围和可靠性能,适用于各种场景和环境。

网络控制器网络控制器是Cisco无线解决方案的另一个重要组成部分。

它负责管理和控制无线接入点,协调无线网络的运行。

网络控制器提供了集中的管理界面,使管理员能够轻松配置和监控无线网络,确保其性能和安全性。

网络管理系统网络管理系统是Cisco无线解决方案的管理平台,用于集中管理和监控整个无线网络。

它提供了丰富的功能和工具,帮助管理员进行网络配置、故障排除和性能优化。

网络管理系统还能够生成报告和分析无线网络的使用情况,为决策提供数据支持。

应用场景企业办公网络Cisco无线解决方案广泛应用于各类企业办公网络中。

路由器CAR限速策略 防范DoS攻击

路由器CAR限速策略防范DoS攻击对于网站来说,最怕的就是DoS拒绝服务攻击。

拒绝服务(DoS)攻击是目前黑客广泛使用的一种攻击手段,它通过独占网络资源、使其他主机不能进行正常访问,从而导致网络瘫痪,我们可以通过在接入路由器上采用CAR限速策略来达到抵御攻击的目的。

DoS是Denial of Service的简称,即拒绝服务,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。

DoS网络攻击的一个重要特征是网络中会充斥着大量带有非法源地址的ICMP包,我们可以通过在路由器上对ICMP包配置CAR来设置速率上限的方法来保护网络。

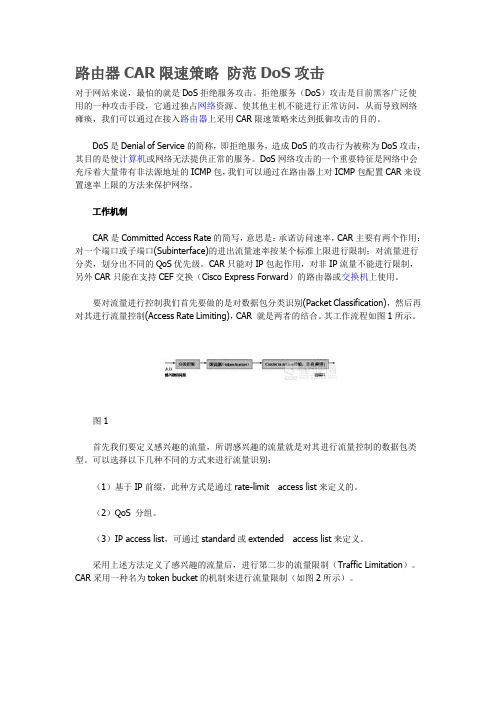

工作机制CAR是Committed Access Rate的简写,意思是:承诺访问速率,CAR主要有两个作用:对一个端口或子端口(Subinterface)的进出流量速率按某个标准上限进行限制;对流量进行分类,划分出不同的QoS优先级。

CAR只能对IP包起作用,对非IP流量不能进行限制,另外CAR只能在支持CEF交换(Cisco Express Forward)的路由器或交换机上使用。

要对流量进行控制我们首先要做的是对数据包分类识别(Packet Classification),然后再对其进行流量控制(Access Rate Limiting),CAR 就是两者的结合。

其工作流程如图1所示。

图1首先我们要定义感兴趣的流量,所谓感兴趣的流量就是对其进行流量控制的数据包类型。

可以选择以下几种不同的方式来进行流量识别:(1)基于IP前缀,此种方式是通过rate-limit access list来定义的。

(2)QoS 分组。

(3)IP access list,可通过standard或extended access list来定义。

采用上述方法定义了感兴趣的流量后,进行第二步的流量限制(Traffic Limitation)。

CAR采用一种名为token bucket的机制来进行流量限制(如图2所示)。

Cisco路由器怎么抵御DoS攻击

Cisco路由器怎么抵御DoS攻击当今时代,网络的普及,让路由器的使用是越来越多,几乎每家每户都会有路由器,那么,大家知道Cisco路由器怎么抵御DoS攻击吗? 就在这里为大家详细介绍。

路由器是企业内部网络的第一道防护屏障,也是黑客攻击的一个重要目标,如果路由器很容易被攻破,那么企业内部网络的安全也就无从谈起,因此在路由器上采取适当措施,防止各种DoS攻击是非常必要的。

一、什么是DOS攻击拒绝服务(DoS)攻击是目前黑客广泛使用的一种攻击手段,它通过独占网络资源、使其他主机不能进行正常访问,从而导致宕机或网络瘫痪。

尽管网络安全专家都在着力开发阻止DoS攻击的设备,但收效不大。

DoS攻击主要分为Fraggle、Smurf和SYN Flood和三种。

Fraggle攻击与Smurf攻击原理类似,使用UDP echo请求而不是ICMP echo请求发起攻击;在Smurf攻击中,攻击者使用ICMP数据包阻塞服务器和其他网络资源;SYN Flood攻击使用数量巨大的TCP 半连接来占用网络资源。

Cisco路由器中的IOS软件具有许多防止DoS攻击的特性,保护路由器自身和内部网络的安全。

DoS攻击利用了TCP协议本身的弱点,正确配置路由器能够有效防止DoS攻击。

二、使用TCP拦截Cisco在IOS 11.3版以后,引入了TCP拦截功能,这项功能可以有效防止SYN Flood攻击内部主机。

在TCP连接请求到达目标主机之前,TCP拦截通过拦截和验证来阻止这种攻击。

TCP拦截可以在拦截和监视两种模式下工作。

在拦截模式下,路由器拦截到达的TCP同步请求,并代表服务器建立与客户机的连接,如果连接成功,则代表客户机建立与服务器的连接,并将两个连接进行透明合并。

在整个连接期间,路由器会一直拦截和发送数据包。

对于非法的连接请求,路由器提供更为严格的对于half-open的超时限制,以防止自身的资源被SYN攻击耗尽。

在监视模式下,路由器被动地观察流经路由器的连接请求,如果连接超过了所配置的建立时间,路由器就会关闭此连接。

cisco 思科 Catalyst 9800无线控制器常见无线客户端连接问题故障排除

Catalyst 9800无线控制器常见无线客户端连接问题故障排除目录简介先决条件要求使用的组件收集日志客户端无法连接时的场景Web身份验证凭据无效策略配置文件中未定义有效的VLAN错误密码9800 WLC上不存在RADIUS发送的访问控制列表(ACL)RADIUS发送的VLAN在9800 WLC上不存在由于WLAN或策略配置文件中的更改而断开连接从网络中手动删除客户端由于EAP超时而断开连接由于AP无线电重置,已断开连接由于Web身份验证超时而断开连接由于会话超时,已断开连接由于空闲超时而断开连接客户端在SSID之间移动简介本文档介绍最常见的无线客户端连接问题场景以及如何在Catalyst 9800无线控制器上解决这些问题。

先决条件要求Cisco 建议您了解以下主题:Cisco Catalyst 9800 系列无线控制器q无线控制器的命令行界面(CLI)访问q使用的组件本文档中的信息基于Cisco IOS® XE Gibraltar 16.10或更高版本的软件和硬件版本。

本文档中的信息都是基于特定实验室环境中的设备编写的。

本文档中使用的所有设备最初均采用原始(默认)配置。

如果您的网络处于活动状态,请确保您了解所有命令的潜在影响。

收集日志WLC 9800 提供无间断跟踪功能。

这可确保持续记录所有客户端连接相关的错误、警告和通知级别消息,并且您可以在发生事故或故障情况后查看其日志。

注:根据生成的日志量,您可以返回几小时到几天。

要查看9800 WLC默认收集的跟踪,可以通过SSH/Telnet连接到9800 WLC并遵循以下步骤(确保会话记录到文本文件)。

步骤1:检查控制器当前时间,以便您可以在问题发生之前的时间跟踪日志。

# show clock第二步:根据系统配置的指示,从控制器缓冲区或外部系统日志收集系统日志。

这样可以快速查看系统的运行状况和错误(如果有)。

# show logging第三步:验证是否启用了任何调试条件。

CiscoDDos解决方案

产品简介思科异常防护模块Cisco®Catalyst®6500/Cisco 7600路由器异常防护模块是为Cisco Catalyst 6500系列交换机和Cisco 7600系列路由器设计的集成服务模块,借助这个模块提供的功能强大且便于扩展的解决方案,能够有效防止网络资源遭受大规模分布式拒绝服务(DDoS)攻击。

思科异常防护模块能够抵御当今越来越复杂、越来越先进的攻击,因而能够满足规模最大、要求最严的企业和电信运营商环境对性能和扩展能力的要求。

单一思科异常防护模块提供的平台能够以Gbps线速处理攻击流量。

异常防护模块采用独特的“按需”部署模式,只转移和清理发往目标设备和区域的流量,而不影响其它流量。

在模块内,多个集成防御层使异常防护模块不但能发现和阻止恶意攻击流量,还能使合法事务处理流量继续流向其原目的地。

即使遭受到了攻击,业务连续性也不会受影响。

如果让多个思科异常防护模块在一个机箱中相互协作,其防御能力将数倍于单个模块,并能够通过扩展适应不断增长的企业和电信运营商环境。

异常防护模块的多处理器架构能够支持未来软件许可升级,从而加强抵御大规模攻击的能力。

不断发展的DDoS攻击与以前相比,当今的DDoS攻击更恶劣、针对性更强、破坏力更大。

这些攻击通常由满怀怨气的用户、毫无道德的企业或者蓄意破坏某个站点或某家竞争对手的勒索者发动,能够穿越最常见的防线。

一般情况下,DDoS攻击看似合法请求,而且由大量僵尸源发动,还包括伪装身份,因而很难发现和阻止这些恶意流量。

DDoS攻击能够使目标瘫痪,令其无法继续执行正常业务,由此造成的损失每年高达数十亿美元,其中包括事务处理失败、丢失客户、声誉受损、需承担法律责任等。

思科异常防护模块能够抵御各类DDoS攻击,使企业既能发现和阻挡恶意流量,又能保证关键创收业务的正常运营。

思科异常防护模块采用了已获专利的独特的多认证流程(MVP)架构,借助先进的异常流量识别功能和高性能过滤功能,能够动态应用集成式源节点认证和防伪装技术,发现和阻挡单股攻击流,并允许合法事务处理流量继续通行(见图1)。

思科无线局域网控制器(WLC)错误和系统消息常见问题说明书

查看无线局域网控制器(WLC)错误和系统消息常见问题目录简介规则错误消息常见问题解答相关信息简介本文档介绍有关思科无线局域网(WLAN)控制器(WLC)的错误消息和系统消息的常见问题(FAQ)。

规则有关文档规则的详细信息,请参阅 Cisco 技术提示规则。

错误消息常见问题解答问:开始使用Cisco 4404 WLC将200多个接入点(AP)从Cisco IOS®软件转换为轻量AP协议(LWAPP)。

48个AP的转换已完成,WLC上收到的消息显示: [] spam_lrad.c 42121APAP。

为什么会出现此错误?A.您必须创建其他AP管理器接口才能支持超过48个AP。

否则,您将收到如下错误消息:Wed Sep 28 12:26:41 2005 [ERROR] spam_lrad.c 4212: AP cannot join becausethe maximum number of APs on interface 1 is reached.配置多个 AP 管理器接口,并配置其他 AP 管理器接口未使用的主/备份端口。

您必须创建另一个AP管理器接口以启动其他AP。

但是,请确保每个管理器的主端口和备份端口配置不会重叠。

换句话说,如果 AP 管理器 1 使用端口 1 作为主端口,端口 2 作为备份端口,则 AP 管理器 2 必须使用端口 3 作为主端口,端口 4 作为备份端口。

问:我有一台无线局域网控制器(WLC)4402,我使用1240个轻量接入点(LAP)。

我在WLC上启用了128位加密。

当我在WLC上选择128位WEP加密时,我收到一个错误消息,指出1240s不支持128位:[ERROR] spam_lrad.c 12839WEP128CISCO AP xx:xx:xx:xx:xx:xx:xx:xx:xx:xxSSID型。

为什么我会收到此错误消息?A.WLC上显示的密钥长度实际上是共享密钥中的位数,不包括初始化向量(IV)的24位。

cisco无线解决方案

cisco无线解决方案

《Cisco无线解决方案:连接未来的无限可能》

在如今数字化和网络化的时代,无线技术已经成为了企业和个人的生活中不可或缺的一部分。

而在无线技术领域,Cisco作

为全球领先的网络解决方案提供商,其无线解决方案更是备受业界关注和认可。

Cisco的无线解决方案包括一系列产品和服务,涵盖了从Wi-

Fi接入点、控制器到网络管理和安全解决方案等多个方面。

其中,Cisco的无线解决方案提供了高性能、可扩展性和安全性,并且可以适应各种不同的网络环境和需求。

在企业领域,Cisco的无线解决方案可以帮助企业实现无线办公、移动办公和智能办公,提升员工的工作效率和生产力。

同时,Cisco的解决方案还可以帮助企业构建覆盖全面、高可用

性和高安全性的无线网络,满足企业日益增长的无线连接需求。

而在个人用户领域,Cisco的无线解决方案同样可以提供可靠

的无线连接,帮助用户实现无线多媒体、高清视频和游戏等无线应用,让用户可以随时随地畅享无线网络。

除此之外,Cisco的无线解决方案还赋能了智能城市、智能医疗、智能交通等领域,为各种垂直行业提供了创新的无线连接方案。

总之,Cisco的无线解决方案不仅仅是一种技术产品,更是连

接未来的无限可能。

它不仅为用户提供了可靠的无线连接,也为企业和社会带来了更多的创新和发展机会。

因此,无论是企业用户还是个人用户,都可以通过选择Cisco的无线解决方案,实现更多更好的无线连接体验。

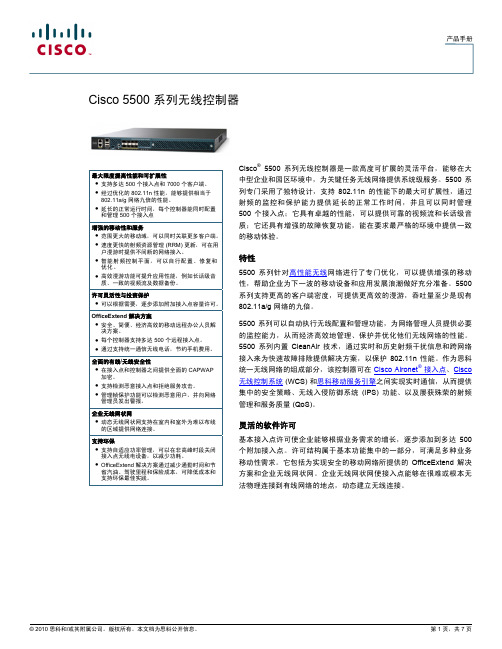

Cisco 5500 系列无线控制器产品手册说明书

产品手册Cisco 5500 系列无线控制器Cisco ®5500 系列无线控制器是一款高度可扩展的灵活平台,能够在大中型企业和园区环境中,为关键任务无线网络提供系统级服务。

5500 系列专门采用了独特设计,支持 802.11n 的性能下的最大可扩展性,通过射频的监控和保护能力提供延长的正常工作时间,并且可以同时管理 500 个接入点;它具有卓越的性能,可以提供可靠的视频流和长话级音质;它还具有增强的故障恢复功能,能在要求最严格的环境中提供一致的移动体验。

最大限度提高性能和可扩展性● 支持多达 500 个接入点和 7000 个客户端。

● 经过优化的 802.11n 性能,能够提供相当于 802.11a/g 网络九倍的性能。

● 延长的正常运行时间,每个控制器能同时配置和管理 500 个接入点 增强的移动性和服务● 范围更大的移动域,可以同时关联更多客户端。

● 速度更快的射频资源管理 (RRM) 更新,可在用户漫游时提供不间断的网络接入。

● 智能射频控制平面,可以自行配置、修复和优化。

● 高效漫游功能可提升应用性能,例如长话级音质、一致的视频流及数据备份。

许可灵活性与投资保护● 可以根据需要,逐步添加附加接入点容量许可。

OfficeExtend 解决方案● 安全、简便、经济高效的移动远程办公人员解决方案。

● 每个控制器支持多达 500 个远程接入点。

● 通过支持统一通信无线电话,节约手机费用。

全面的有线/无线安全性● 在接入点和控制器之间提供全面的 CAPWAP 加密。

● 支持检测恶意接入点和拒绝服务攻击。

● 管理帧保护功能可以检测恶意用户,并向网络管理员发出警报。

企业无线网状网● 动态无线网状网支持在室内和室外为难以布线的区域提供网络连接。

支持环保● 支持自适应功率管理,可以在非高峰时段关闭接入点无线电设备,以减少功耗。

● OfficeExtend 解决方案通过减少通勤时间和节省汽油、驾驶里程和保险成本,可降低成本和支持环保最佳实践。

Cisco路由器如何设置时间控制策略

Cisco路由器如何设置时间控制策略思科Cisco路由器是世界上一流的通讯厂商,他的相关操作也跟别的路由器不太一样,那你知道Cisco路由器如何设置时间控制策略吗?下面是店铺整理的一些关于Cisco路由器如何设置时间控制策略的相关资料,供你参考。

Cisco路由器设置时间控制策略的方法Cisco从IOS版本12.0开始引入基于时间的访问表,可以实现某个时间点或时间段的控制,如:我校控制“班班通”教室内的上网时间段为:每个工作日的早上8∶00到下午18∶00允许Web冲浪,其他时间禁止访问Internet。

一、定义时间范围1.使用Time-range命令来正确地指定时间范围。

格式:time-range time-range-nameTime-range-name 用来标志时间范围的,以便在访问表中进行引用。

2.使用Absolute或者一个或多个Periodic语句来定义时间范围,每个时间范围只能有一个Absolute语句,但它可以有多个Periodic语句。

(1)格式:absolute [start time date] [end time date]Time以小时和分钟方式(hh:mm)输入时间。

Date以日、月、年方式输入日期。

如:absolute start 8:00 end 18:00(2)格式:periodic days-of-the-week hh:mm to [days-of-the-week] hh:mmDays-of-the-week产生作用的某天或某几天;参数可以是单一的一天(如Monday)某几天(Monday到Friday)或Daily、Weekday或Weekend。

Daily从星期一到星期天。

Weekday从星期一到星期五。

Weekend星期六和星期日。

如:从星期六早上8∶00到星期天晚上18∶00periodic weekend 8:00 to 18:00一周中的每天8∶00到18∶00periodic daily 8:00 to 18:00从星期三的15∶00到星期六的8∶00periodic wednesday 15:00 to saturday 8:00二、在访问表中用Time-range引用刚刚定义的时间范围如:ip access-list 101 permit any any eq 80 time-range time-range-nameTime-range-name是用Time-range定义的名称。

Cisco防DOS攻击方案介绍

Cisco Clean Pipes® DDoS攻击防御解决方案设计V1.0Table of Contents一:综述 (3)1.1D O S和DD O S攻击概述 (4)二:解决方案简介 (6)三:目标市场 (7)解决方案的优势 (7)四:网络架构 (8)4.1防御 (9)4.2检测 (10)4.3威胁消除 (11)五:解决方案组件 (12)5.1思科流量异常检测器XT (12)5.2C ISCO N ETFLOW (13)5.3A RBOR P EAKFLOW SP (14)5.4C ISCO G UARD XT (15)六:DDOS 防御流程 (17)七:DDOS 防御模式概述 (22)7.1托管网络服务模式 (22)7.2主机托管服务模式 (24)7.3托管对等服务模式 (25)7.4基础设施保护模式 (26)一:综述在现代企业的日常运营中,网络正在扮演着越来越重要的角色。

但是,网络也在迅速地发展成为被威胁和攻击的对象。

分布式拒绝服务(DDoS)攻击是最常见的攻击之一。

这些攻击的主要目标是阻止合法用户对某个特定的计算机或者网络资源的正常访问。

这些攻击的方法是一些攻击者通过向目标发送大量恶意请求,导致计算机服务器和网络设备的性能降低和网络服务中断,或者网络连接的带宽达到饱和。

DDoS 攻击正在以惊人的速度增加。

因为这些攻击而导致的服务中断,已经使得那些利用互联网开展业务的企业损失了数十亿美元。

为了防御这种难以避免的而且日益严重的网络威胁,思科为电信运营商及其客户提供了一个全新的安全解决方案――Clean Pipes DDoS防御解决方案。

它是思科的电信运营商托管安全服务的组成部分。

通过部署这套全面的托管安全服务,电信运营商能够以很少的开支,帮助他们的企业客户保障网络安全。

思科Clean Pipes解决方案包含了思科交换机和路由器中内嵌的思科网络平台保护(NFP)技术。

它可以加固基础设施的数据、控制、管理和服务平面,防御各种安全威胁。

充分借助思科IOS对付IP欺骗攻击技术的做法

四、使用反向路径转发(IP验证)

另一个保护网络免受IP地址欺骗的方法是反向路径转发(RPF),即IP验证。在思科的IOS中,用于反向路径转发(RPF)的命令是以ip verify开始的。

RPF在工作起来就象一个反垃圾邮件解决方案的部分功能一样,该功能部分收到进入的电子邮件消息,找到源电子邮件的源地址,然后到发送服务器上执行一个检查操作,确定发送者是否真的存在于发送消息的服务器上。如果发送者不存在,服务器就丢弃此电子邮件消息,因为它极有可能是一个垃圾邮件。

三、最简单的阻止ip地址欺骗的方法:实施访问控制列表(ACL)

最简单的防止欺骗的方法就是对所有的互联网通信使用一个进入过滤器。进入过滤器会丢弃源地址为以上所列地址的任何数据包。换句话说,就是创建一个ACL(access control list),使之丢弃所有进入的网络的源地址为上述列表中IP地址的典型的地址欺骗尝试中,攻击者只是简单地伪装源数据包使其看起来是内自于内部网络这种攻击。

借助思科的IOS系统的配置和设置,还有实现访问控制列表(ACL)、使用反向路径转发(IP验证)就可以把别人的IP地址欺骗拒之门外,上文已经给出了很相信的操作办法,大家可以一一操作。

下面是一个配置的例子:

Router# conf t Enter configuration commands, one per line. End with CNTL/Z. Router(config)# ip access-list ext ingress-antispoof Router(config-ext-nacl)# deny ip 10.0.0.0 0.255.255.255 any Router(config-ext-nacl)# deny ip 172.16.0.0 0.15.255.255 any Router(config-ext-nacl)# deny ip 192.168.0.0 0.0.255.255 any Router(config-ext-nacl)# deny ip 127.0.0.0 0.255.255.255 any Router(config-ext-nacl)# deny ip 224.0.0.0 31.255.255.255 any Router(config-ext-nacl)# deny ip 169.254.0.0 0.0.255.255 any Router(config-ext-nacl)# permit ip any any Router(config-ext-nacl)# exit Router(config)#int s0/0 Router(config-if)#ip access-group ingress-antispoof in /13365/ 互联网服务供应商(ISP)必须在其网络中使用这样的过滤,这一点是在RFC 2267中定义的。注意此ACL操作中包含“permit ip any any”。在现实世界中,你可能会在路由器中有一个正式的防火墙,用以保护内部LAN。 当然,你可以将此方法用于过滤所有进入本机所在子网的、来自网络内部其它子网的数据包,以确保不在某子网内的任何人不会将欺骗性的数据通信传到其它网络。你也可以实施一个“转出ACL”来防止内部网络从其它网络实施IP地址欺骗。不过,请记住,这仅是你全局网络安全策略的一个局部而已。

思科无线控制器添加无线终端用户黑名单的操作指导说明

思科无线控制器添加无线用户黑名单

操作步骤指导

第一步:登陆无线控制器,点击高级选项卡

第二步:点击“SECURITY ”安全选项卡

第三步:点击左侧导航栏AAA下的“Disabled Clients”选项卡

第四步:点击左侧导航栏Disabled Clients下的“Manually Disabled Clients”手动禁用的客户端选项卡

第五步:点击右上角“new”添加选项卡

第六步:在Mac Address 一栏中输入需要禁掉的mac地址,点击右上角“Apply”应用选项卡

第七步:查看配置完成情况

第八步:测试被禁终端上网情况,终端已经无法正常连接到cugbwifi网络中,连接不成功

第九步:保存配置,点击右上角“Save Configuration”保存选项卡

第十步:取消被禁终端,同样上述操作,在第九步的操作界面下,鼠标放置对应终端后的倒三角下,选择并点击“remove”移除选项卡

点击“确认”

完成更改并保存。

CiscoWLAN控制器的配置详解

关于Cisco控制器的操作系统为IOS系统,初始配置如同Cisco交换机和路由器一样,我们可以使用Console线缆接到WLC(WLAN Ctroller)Console端口对其进行初始化配置,然后再使用GUI的方式进行深入功能的配置。

1、基本配置(1)、配置控制器管理接口配置步骤:∙show interface detailed management*/显示管理接口的设置信息config wlan disable wlan-number*/关闭设备上所有WLAN∙config interface address management ip-addr ip-netmask gateway */配置管理接口的地址、掩码、网关config interface vlan management {vlan-id | 0}*/配置管理接口VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

config interface port management physical-ds-port-number*/配置管理接口的物理目的端口config interface dhcpmanagement ip-address-of-primary-dhcp [ip-address-of-secondary-dhcp-serve r]*/配置管理接口的主DHCP服务器和次DHCP服务器。

config interface acl management access-control-list-name*/配置管理接口的ACL(控制列表)∙∙∙∙∙∙∙∙∙save config*/保存配置∙show interface detailed management*/显示管理接口的设置信息(2)、配置AP管理接口配置步骤:∙show interface summary*/显示接口汇总信息∙show interface detailed ap-manager*/显示AP管理接口设置信息config wlan disable wlan-number*/关闭该接wlan通讯config interface address ap-manager ip-addr ip-netmask gateway */配置AP管理接口的IP地址、掩码、网关config interface vlan ap-manager {vlan-id | 0}*/配置AP管理接口的VLAN,0代表untagged VLAN,非0值代表tagged VLAN,而思科控制器只识别tagged VLAN。

路由器常见攻击手段和防御对策

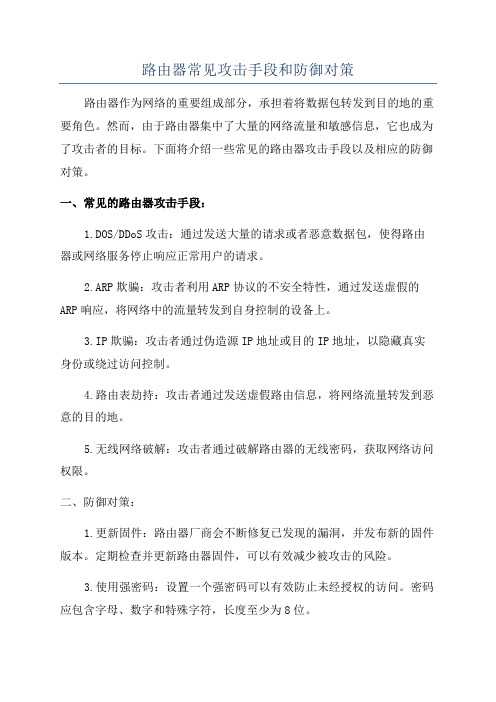

路由器常见攻击手段和防御对策路由器作为网络的重要组成部分,承担着将数据包转发到目的地的重要角色。

然而,由于路由器集中了大量的网络流量和敏感信息,它也成为了攻击者的目标。

下面将介绍一些常见的路由器攻击手段以及相应的防御对策。

一、常见的路由器攻击手段:1.DOS/DDoS攻击:通过发送大量的请求或者恶意数据包,使得路由器或网络服务停止响应正常用户的请求。

2.ARP欺骗:攻击者利用ARP协议的不安全特性,通过发送虚假的ARP响应,将网络中的流量转发到自身控制的设备上。

3.IP欺骗:攻击者通过伪造源IP地址或目的IP地址,以隐藏真实身份或绕过访问控制。

4.路由表劫持:攻击者通过发送虚假路由信息,将网络流量转发到恶意的目的地。

5.无线网络破解:攻击者通过破解路由器的无线密码,获取网络访问权限。

二、防御对策:1.更新固件:路由器厂商会不断修复已发现的漏洞,并发布新的固件版本。

定期检查并更新路由器固件,可以有效减少被攻击的风险。

3.使用强密码:设置一个强密码可以有效防止未经授权的访问。

密码应包含字母、数字和特殊字符,长度至少为8位。

4.关闭不必要的服务:路由器通常会提供一些附加功能,如远程管理、UPnP等。

关闭这些不必要的服务可以减少攻击面。

5.修改默认登录凭证:攻击者通常会尝试使用默认的用户名和密码来登录路由器。

修改默认的登录凭证,可以增加攻击的难度。

6.启用登录失败锁定:启用路由器的登录失败锁定功能,可以防止攻击者通过暴力破解密码的方式登录路由器。

7.使用VPN建立安全连接:如果需要远程管理路由器,应该使用VPN建立安全的连接,并限制只有特定的IP地址可以访问。

8.监控网络流量:实时监控网络流量可以帮助及时发现异常行为,识别潜在的攻击。

9. 使用IPSec或SSL加密:确保路由器之间的通信通过IPSec或SSL进行加密,防止通信被篡改或者窃听。

10.制定网络安全策略:为网络设计一个完善的安全策略,包括访问控制、入侵检测和防护、日志审计等。

cisco 思科 Catalyst 9800-40 无线控制器 产品手册

思科 Catalyst 9800-40 无线控制器针对基于意图的网络全新打造目录产品概述:主要功能 (4)平台详细信息 (5)产品优势 (9)规格 (11)软件要求 (15)许可 (16)保修 (19)订购信息 (20)Cisco Capital (20)文档历史记录 (21)图 1:思科 Catalyst9800-40Catalyst 9800-40 是一款非模块化无线控制器,具备无缝软件更新功能,可满足大中型企业的需要。

Catalyst 9800 针对基于意图的网络全新打造,汇集了思科 IOS XE 和思科 RF 的卓越性能,为您不断发展壮大的组织提供一流的无线体验。

Catalyst 9800 是功能齐全的企业就绪型控制器,可以助力业务关键运营,彻底改变最终客户体验:•通过冷热补丁实现高可用性和无缝软件更新,确保您的客户端和服务在计划内和计划外事件过程中都永不间断。

•使用 Catalyst 9800 保护无线环境、设备和用户。

借助加密流量分析和软件定义接入 (SD-Access),您的无线基础设施将成为最强大的第一道防线。

这款控制器具有内置安全功能,包括:安全启动、运行时防御、映像签名、完整性验证和硬件防伪功能。

•可以部署在任意位置,提供无处不在的无线连接。

Catalyst 9800 具有多种扩展选项,包括本地部署、公共云/私有云部署和交换机嵌入式部署,可最大限度满足您组织的需求。

•基于模块化操作系统,开放式可编程 API 实现第 0-N 天网络操作自动化。

模型驱动流传输遥测确保您能深入了解网络和客户端的运行状况。

产品概述:主要功能最大无线接入点数量最多 2000 个最大客户端数量32000最大吞吐量最高 40 Gbps最大 WLAN 数量4096最大 VLAN 数量4096非模块化上行链路 4 个 10GE/1GE SFP+/SFP 上行链路电源交流电源,带可选冗余交流电源最大功耗381W部署模式集中模式、FlexConnect 模式和交换矩阵Fabric模式外型1RU许可证支持智能许可证软件IOS-XE®管理DNA-C、Prime 基础设施和第三方(开放式标准 API)互通性基于 AirOS 的控制器无线接入点Aironet 第一代和第二代 802.11ac 无线接入点无间断工作通过无缝软件更新更快解决关键问题;在不造成中断的情况下引入新的无线接入点;支持灵活的软件升级。

CISCO控制器无线AP配置方法

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

5

2100系列无线控制器

▪ 支持802.11a/b/g/n ▪ 支持PCI认证 ▪ WLC2100 硬件

8个FE口, 2个上联口,6个下联口 D

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

所有3层网关设置在3层交换机上,地址254 9

启动选项

按5清空配置

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

▪ 配置任务

1. 思科CSSC无线客户端的安装和简单配置 2. 构建一个OPEN和一个WEP的无线网络 3. 构建一个简单WEB认证的无线网络 4. 构建一个支持本地EAP认证的无线网络 5. 构建一个用ACS做AAA认证的无线网络

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

▪ Mobility/RF Group Name: demo

Presentation_ID

© 2006 Cisco Systems, Inc. All rights reserved. Cisco Confidential

11

系统启动界面(续)

▪ Enable Symmetric Mobility Tunneling [yes][NO]: yes

cisco无线解决方案

Cisco无线解决方案1. 简介Cisco无线解决方案是一种用于建立高效、安全和可靠无线网络的完整解决方案。

它提供了一系列硬件设备和软件工具,能够满足不同规模和需求的组织。

无论是小型办公室、中型企业还是大型校园,Cisco无线解决方案都能够提供卓越的性能和可扩展性。

2. 解决方案组成Cisco无线解决方案由以下组件组成:2.1 无线接入点(Access Points,AP)无线接入点是构建无线网络的关键设备。

Cisco的AP提供了高性能的无线连接,支持802.11ac和802.11ax无线协议,能够提供更高的速度和更稳定的连接质量。

AP还支持多种功能,如业务质量(QoS)调整、无线安全性和客户端管理。

2.2 无线LAN控制器(Wireless LAN Controller,WLC)无线LAN控制器是用于管理无线接入点的集中管理设备。

它允许管理员通过集中管理界面对所有接入点进行配置和监控。

WLC还提供了一系列高级功能,如负载均衡、漫游和用户认证。

2.3 网络管理系统(Network Management System,NMS)网络管理系统是一个软件平台,用于对整个无线解决方案进行集中管理。

它提供了对AP、WLC和其他网络设备的配置、监控和故障排除功能。

NMS还可以生成报告和统计数据,帮助管理员了解无线网络的运行状况和性能。

2.4 客户端设备Cisco无线解决方案兼容各种客户端设备,无论是笔记本电脑、智能手机还是其他移动设备。

这些设备可以通过Cisco AP连接到无线网络,享受高速的无线连接和优质的用户体验。

3. 主要特性Cisco无线解决方案具有以下主要特性:3.1 高性能和可扩展性Cisco无线解决方案使用最新的无线技术,如802.11ax,提供更高的带宽和更低的时延。

这使得它能够应对不断增长的网络流量和用户数量,实现高性能和可扩展性。

3.2 强大的安全性Cisco无线解决方案提供了多层次的安全性保护。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco的无线服务模块(WiSM)宣称其支持300个LWAPP AP的管理和数据终结,这其实是具有很多限制的。

首先,Cisco的65系列交换机和76系列的路由器的WiSM模块其实是由两个独立的4404(基于Airespace)WLAN控制器所组成——它们具有独立的管理和数据接口,并且其所支持的AP数量应为200个(由于每个4404控制器只支持100个AP)。

Cisco 甚至在没有对WiSM模块中的4404控制器进行任何硬件上的改进,就宣称其支持300个AP。

其次,在每个65系列交换机或76系列路由器上只有某些槽位能够安装WiSM模块。

Cisco 宣称通过安装5个WiSM模块,每个65XX/76XX上能够支持1500个AP,这个说法在某些说法是不成立的(例如,当使用防火墙模块(FWSM)时——这是Cisco WLAN支持FIPS所必须的组件,每个65XX/76XX上所能安装的WiSM数量会下降到3)。

第三,Cisco的WiSM控制器不能运行IOS操作系统,其不能通过运行在65XX/76XX上的IOS进行升级/管理/诊断。

最后,每个WiSM模块(也包括Cisco的其他控制器)所支持的AP数量为固定值(300个),不能够实现更细粒度的AP支持数量的扩展(例如20、50、100等),因此,其只能提供非常有限的扩展能力,不利于网络逐步扩展。

Cisco的Airespace方案只包含了一个原始的入侵检测系统——需要专用的“rogue detector” AP (不提供任何RF服务,仅仅监听所有来自有线的ARP数据包)去执行rouge AP分类——被RF detector检测出的空中的干扰AP并没有被管理软件所自动分类。

无论有或没有rouge detector,Cisco的Airespace都未能提供自动rouge AP反制功能,需要网络管理员去手动选择哪一个rouge AP是网络威胁,需要使用Cisco的WLAN AP去进行反击——如果这不能是一个自动地过程其又有何意义?

另一个Cisco的“统一无线网络”体系架构中重要组成部分是“Cisco兼容性扩展”(CCX),目前其已经是版本4。

CCX目前只被很少的一些笔记本和手持设备所支持。

CCX不是一个行业标准,只是由Cisco自己开发和维护,它没有被开放只是一个私有标准。

然而Cisco 却将CCX功能作为其“统一无线网络”中的一个重要组成部分,Cisco使用CCX功能去实现更好的漫游、更好的IDS功能、提供更好的QoS以及实现延长电池使用时间。

所有这些功能对于Trapeze解决方案来说都是没有问题的,它是独立于终端类型或终端所安装的软件。

Cisco宣称能够“no touch”地部署它们的AP,让我们更深入的考察一下Cisco的WLAN配置过程就会发现有些实例恰恰与其宣称的相反。

例如,如果为Cisco的AP增加冗余,则必须要先将AP启动并连接到“主”控制器上;另一个例子:当网络管理员要改变一个SSID 的Qos参数时必须要先将这个SSID关闭;还有,当为一个SSID启动使用WEB认证时必须要重启WLAN控制器,这将影响连接到这个控制器上的所有AP。

这些以及其他类似的操作过程,都在Cisco自己文档中的“Side-notes”中所标识,这些操作显著的影响了一个Cisco WLAN网络部署的效率和可靠性。