Data Encryption Standard

数据加密标准(DES)

数据加密标准(DES)数据加密标准(DES)概述DES(Data Encryption Standard)是由1971年IBM公司设计出的⼀个加密算法,1977年经美国国家标准局(NBS)采⽤作为联邦标准之后,已成为⾦融界及其它各种民间⾏业最⼴泛应⽤的对称密码系统,是第⼀个被公布出来的标准算法。

四⼗年来,尽管计算机硬件及破解技术的发展⽇新⽉异,但对DES的攻击也仅仅做到了“质疑”的地步,其主要缺点之⼀是密钥太短,若能⽤DES改进算法加长密钥长度,仍不失为⼀个安全的密码系统。

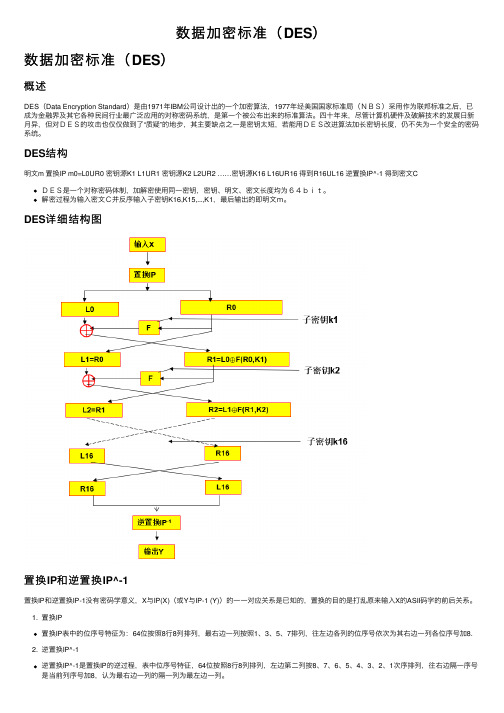

DES结构明⽂m 置换IP m0=L0UR0 密钥源K1 L1UR1 密钥源K2 L2UR2 ……密钥源K16 L16UR16 得到R16UL16 逆置换IP^-1 得到密⽂CDES是⼀个对称密码体制,加解密使⽤同⼀密钥,密钥、明⽂、密⽂长度均为64bit。

解密过程为输⼊密⽂C并反序输⼊⼦密钥K16,K15,...,K1,最后输出的即明⽂m。

DES详细结构图置换IP和逆置换IP^-1置换IP和逆置换IP-1没有密码学意义,X与IP(X)(或Y与IP-1 (Y))的⼀⼀对应关系是已知的,置换的⽬的是打乱原来输⼊X的ASII码字的前后关系。

1. 置换IP置换IP表中的位序号特征为:64位按照8⾏8列排列,最右边⼀列按照1、3、5、7排列,往左边各列的位序号依次为其右边⼀列各位序号加8.2. 逆置换IP^-1逆置换IP^-1是置换IP的逆过程,表中位序号特征,64位按照8⾏8列排列,左边第⼆列按8、7、6、5、4、3、2、1次序排列,往右边隔⼀序号是当前列序号加8,认为最右边⼀列的隔⼀列为最左边⼀列。

F函数DES的⼀轮迭代过程见下图,其中的F函数由3部分组成:扩展置换(E盒)⾮线性代换(S盒)线性置换(P盒)substitute:代换permute:置换expand:扩展1. 扩展置换扩展置换⼜称E盒,将32别输⼊扩展为48bit输出。

DES加解密过程和实现

DES加解密过程和实现DES(Data Encryption Standard)是一种对称加密算法,最早由IBM公司于1977年公开发布。

DES的加解密过程主要包括初始置换、轮函数、密钥扩展、轮数选择等步骤。

这里将详细介绍DES的加解密过程和实现细节。

一、DES加密过程:1. 初始置换(Initial Permutation,IP):将64位明文按照一定规则重新排列。

初始置换的目的是将明文打乱,增加加密强度。

2. 轮函数(Feistel Function):DES算法主要采用了轮函数的迭代方式进行加密。

轮函数的输入是32位的右半部分(R),输出为48位的扩展右半部分(E(R))。

3.密钥扩展:DES算法使用56位密钥,通过密钥置换和循环左移生成16组48位的轮密钥(Ki),用于每轮的轮函数。

4. 轮数选择(Round Selection):DES算法共进行16轮加密。

每轮中,将左半部分(L)与右半部分(R)进行处理,得到新的左半部分和右半部分。

5. 最后置换(Final Permutation,FP):将最后一轮的左半部分和右半部分合并后,按照一定规则进行置换,得到最终的密文。

二、DES解密过程:1.密钥扩展:与加密过程相同,使用相同的56位密钥生成16轮的轮密钥。

2.初始置换(IP):将密文进行初始置换,得到R(密文右半部分)和L(密文左半部分)。

3.轮数选择:与加密过程相同,共进行16轮解密。

4.最后置换(FP):将最后一轮的左半部分和右半部分合并后,按照一定规则进行置换,得到最终的明文。

三、DES实现细节:1.初始置换(IP)和最后置换(FP):DES算法中使用的IP和FP置换表定义了明文和密文的排列规则。

可以使用预定义的置换表,将明文和密文按照置换表的映射进行重新排列。

2. 轮函数(Feistel Function):轮函数的输入为32位的R,通过扩展运算(E函数)将其扩展为48位。

扩展运算使用的扩展置换表将输入的32位扩展为48位。

DES算法的详细分析

DES算法的详细分析DES(Data Encryption Standard)是一种对称加密算法,是美国联邦政府使用的加密标准。

它采用了分组密码的方式对数据进行加密和解密处理。

本文将对DES算法进行详细分析,涵盖算法原理、加密过程、密钥生成、弱点以及DES的安全性评估等方面。

1.算法原理:-将明文数据分成64位的分组,使用64位密钥进行加密。

-密钥通过密钥生成算法进行处理,生成16个48位的子密钥。

-明文分为左右两半部分,每轮加密时,右半部分与子密钥进行逻辑运算,并与左半部分进行异或操作。

-运算结果作为下一轮的右半部分,左半部分不变。

循环16轮后得到密文。

2.加密过程:-初始置换(IP):将64位明文按照预定的规则进行位重排。

-分为左右两半部分L0,R0。

-通过16轮的迭代过程,每轮使用不同的48位子密钥对右半部分进行扩展置换(E盒扩展),与子密钥进行异或操作,再通过S盒代换和P 盒置换输出。

-将经过迭代的左右两半部分进行交换。

-最后经过逆初始置换(IP^-1)后输出64位密文。

3.密钥生成:-密钥生成算法从初始64位密钥中减小奇偶校验位,然后使用置换选择1(PC-1)表对密钥进行位重排,得到56位密钥。

-将56位密钥分为两部分,每部分28位,并进行循环左移操作,得到16个48位的子密钥。

4.弱点:-DES算法的密钥长度较短,只有56位有效位,容易受到穷举攻击。

-由于DES算法设计时的数据量较小,运算速度较快,使得密码破解更加容易。

-DES算法对明文的局部统计特性没有进行充分的打乱,可能导致部分明文模式的加密结果不够随机。

5.DES的安全性评估:-DES算法的弱点导致了它在现代密码学中的安全性问题,已经不再适用于高强度加密要求的场景。

- 美国国家标准与技术研究所(NIST)发布了Advanced Encryption Standard(AES)来替代DES作为加密标准。

-DES算法可以用于低安全性需求的领域,或作为加密算法的组成部分。

des算法 密文长度

des算法密文长度(原创实用版)目录1.DES 算法简介2.DES 算法的密文长度3.DES 算法的应用和安全性正文【DES 算法简介】DES 算法(Data Encryption Standard)是一种对称密钥加密标准,由美国国家标准局(NIST)于 1977 年公布。

它是一种分组密码算法,即明文被分成 64 位的分组,然后通过密钥进行加密。

DES 算法的密钥长度为 56 位,其中 8 位用于奇偶校验,剩余的 48 位用于加密。

【DES 算法的密文长度】DES 算法的密文长度取决于明文长度。

当明文长度小于 64 位时,密文长度等于明文长度;当明文长度大于 64 位时,密文长度为 64 位。

由于 DES 算法的分组大小为 64 位,因此无论明文长度如何,密文长度都为 64 位。

【DES 算法的应用和安全性】DES 算法在过去的几十年里,被广泛应用于各种网络安全和数据保护场景。

然而,随着计算机技术的发展,DES 算法的安全性逐渐受到威胁。

由于密钥长度较短,暴力破解的时间和成本较低,因此 DES 算法已不再推荐用于新的加密项目。

为了应对 DES 算法的安全性问题,可以采用三重 DES(3DES)或高级加密标准(AES)等更先进的加密算法。

3DES 算法通过对明文进行三次DES 加密,将密钥长度扩展到 192 位,从而提高安全性。

而 AES 算法则采用更长的密钥长度(128 位、192 位或 256 位)和不同的加密模式,提供更高的安全性和灵活性。

总之,DES 算法作为一种经典的对称密钥加密算法,在历史上具有重要地位。

然而,随着计算机技术的发展,它已不再适用于现代加密需求。

密码学基础des简介

DES(Data Encryption Standard)是一种对称密钥加密算法,被广泛认为是密码学中最广为使用的加密算法之一。

它由IBM公司于1970年代初开发,并在1977年被美国联邦政府正式采用作为标准。

在密码学中,DES的使用56位的密钥对64位的数据块进行加密和解密操作。

DES加密过程中主要包括初始置换、16轮的Feistel加密、逆初始置换等步骤。

首先,将输入数据块进行初始置换,然后将数据块分成两半,分别为左半部分L0和右半部分R0。

接着,DES算法进行16轮的迭代。

在每一轮迭代中,右半部分R(i-1)经过扩展置换,然后与当前轮次的子密钥进行异或运算。

然后通过S盒置换、P盒置换等操作,得到新的右半部分Ri,并与左半部分Li-1进行异或运算,得到新的左半部分Li。

最后一轮迭代完成后,将左右两部分进行交换,然后进行逆初始置换,即可得到最终的加密结果。

然而,由于DES使用的56位密钥长度相对较短,它已经不能很好地抵抗暴力破解等攻击手段的威胁,因此目前更常用的对称加密算法包括AES(高级加密标准)等。

同时,需要注意的是,由于DES算法已经被认为不再安全,不建议在实际应用中使用。

DES算法实验报告

DES算法实验报告DES (Data Encryption Standard)算法是一种对称密钥加密算法,由IBM于1970s年代开发。

它是加密领域的经典算法之一,被广泛应用于安全通信和数据保护领域。

本实验报告将介绍DES算法的原理、实现和安全性分析。

一、DES算法原理1.初始置换(IP置换):将输入的64位明文进行初始置换,得到一个新的64位数据块。

2.加密轮函数:DES算法共有16轮加密,每轮加密包括3个步骤:扩展置换、密钥混合、S盒置换。

扩展置换:将32位数据扩展为48位,并与轮密钥进行异或运算。

密钥混合:将异或运算结果分为8组,每组6位,并根据S盒表进行置换。

S盒置换:将6位数据分为两部分,分别代表行和列,通过查表得到一个4位结果,并合并为32位数据。

3. Feistel网络:DES算法采用了Feistel网络结构,将32位数据块分为左右两部分,并对右半部分进行加密处理。

4.置换:将加密后的左右两部分置换位置。

5.逆初始置换:将置换后的数据进行逆初始置换,得到加密后的64位密文。

二、DES算法实现本实验使用Python编程语言实现了DES算法的加密和解密功能。

以下是加密和解密的具体实现过程:加密过程:1.初始化密钥:使用一个64位的密钥,通过PC-1表进行置换,生成56位的初始密钥。

2.生成子密钥:根据初始密钥,通过16次的循环左移和PC-2表进行置换,生成16个48位的子密钥。

3.初始置换:对输入的明文进行初始置换,生成64位的数据块。

4.加密轮函数:对初始置换的数据块进行16轮的加密操作,包括扩展置换、密钥混合和S盒置换。

5.逆初始置换:对加密后的数据块进行逆初始置换,生成加密后的64位密文。

解密过程:1.初始化密钥:使用相同的密钥,通过PC-1表进行置换,生成56位的初始密钥。

2.生成子密钥:根据初始密钥,通过16次的循环左移和PC-2表进行置换,生成16个48位的子密钥。

3.初始置换:对输入的密文进行初始置换,生成64位的数据块。

常用的对称密钥密码体制

常用的对称密钥密码体制

常用的对称密钥密码体制有以下几种:

1. DES(Data Encryption Standard):是一种对称密钥密码体制,使用56位的密钥来加密64位的数据块。

2. AES(Advanced Encryption Standard):是一种对称密钥密码体制,使用128位、192位或256位的密钥来加密数据。

3. RC4(Rivest Cipher 4):是一种流密码,可用于对数据流进行加密。

RC4可以使用不同长度的密钥。

4. Blowfish:是一种对称密钥密码体制,可用于对数据块进行加密,密钥长度可变。

5. IDEA(International Data Encryption Algorithm):是一种对称密钥密码体制,使用128位的密钥对数据进行加密。

这些是常见的对称密钥密码体制,具有较高的安全性和广泛的应用。

DES的名词解释

DES的名词解释DES(Data Encryption Standard),即数据加密标准,是一种加密算法,用于保护敏感数据的安全性。

它是美国国家标准局(NBS)于1977年发布的,曾经是全球最广泛使用的对称密钥加密算法之一。

DES的诞生标志着密码学领域的一个重要里程碑,为数据保护提供了一个基准。

1. DES的历史和背景DES的产生与上世纪70年代计算机技术的迅猛发展以及日益增长的通信量密切相关。

当时,随着计算能力的提高,传统加密方式受到了严重挑战。

为了解决这个问题,美国政府决定采取行动,提出了一个国家级的加密标准。

于是,DES应运而生。

2. DES的原理和机制DES采用了对称密钥加密算法,即加密和解密使用相同的密钥。

其核心思想是将明文数据通过一系列复杂的计算转换为密文,以达到保护数据安全的目的。

DES 算法的关键在于轮函数和S盒,轮函数将输入数据进行置换、替换和混淆,而S盒则是一种非线性函数,使得DES的加密过程更加难以逆向破解。

3. DES的安全性和弱点DES在发布时被认为是非常安全的加密算法,但随着计算机技术的进步,DES 的密钥长度(56位)逐渐显得不够安全。

出于对更高安全级别的需求,DES的128位衍生版本的3DES问世,用于加强数据保护的能力。

此外,单次加密过程的速度较慢也是DES的劣势之一。

4. DES的对称密钥管理DES采用的对称密钥机制要求通信双方持有相同的密钥,因此密钥管理成为DES的一个重要问题。

密钥的生成、分发和存储需要得到妥善处理,以确保数据的安全。

5. DES的发展和应用DES的发布引发了密码学领域的革新,激发了更多的研究和新算法的诞生。

尽管DES已经在一些领域中被其他更安全的加密算法所取代,但它仍然是密码学的重要里程碑,对后续加密算法的发展产生了深远影响。

DES的基本思想也被应用于电子支付、虚拟货币等领域。

6. DES的影响和争议尽管DES在数据保护领域有重要作用,但它也引起了一些争议。

des习题答案

des习题答案

DES习题答案

DES(Data Encryption Standard)是一种对称密钥加密算法,被广泛应用于数

据加密和安全通信中。

DES习题是对DES算法的相关知识进行练习和考核的一

种方式。

下面我们将对DES习题答案进行详细的介绍和解析。

1. DES算法的全称是什么?

答:DES算法的全称是Data Encryption Standard,即数据加密标准。

2. DES算法使用的密钥长度是多少位?

答:DES算法使用的密钥长度是56位。

3. DES算法的加密过程包括哪些步骤?

答:DES算法的加密过程包括初始置换、16轮的Feistel网络运算和逆初始置换。

4. DES算法的密钥长度为56位,但实际上只有多少位是用于加密的?

答:DES算法的实际加密密钥长度为48位,其中8位是用于奇偶校验的。

5. DES算法的解密过程与加密过程相比有何不同?

答:DES算法的解密过程与加密过程相比,轮密钥的使用顺序是相反的。

6. DES算法的替代方案有哪些?

答:DES算法的替代方案包括3DES、AES等。

7. DES算法在当今的加密通信中仍然具有重要的地位吗?

答:虽然DES算法已经被认为不够安全,但在某些场景下仍然在使用,例如在

一些遗留系统中。

通过以上习题的解答,我们对DES算法有了更深入的了解。

DES算法作为一种

经典的对称密钥加密算法,虽然在安全性方面存在一些问题,但在一些特定的

场景下仍然具有重要的意义。

同时,我们也需要不断关注和研究新的加密算法,以确保数据的安全性和隐私保护。

DES加密算法的原理

DES加密算法的原理DES加密算法(Data Encryption Standard)是一种对称密钥加密算法,由IBM研发,并在1977年被美国国家标准局(NIST)作为联邦标准。

DES加密算法使用固定长度的密钥对数据进行加密和解密,其原理主要包括初始置换(IP)、Feistel结构、S盒代替置换、轮密钥生成和最终置换(FP)。

下面将详细介绍这些原理。

1.初始置换(IP):DES算法对输入数据进行分块加密,每个分块长度为64位(8字节)。

首先,对输入数据进行一个初始的置换,将其置换为一个新的64位的数据块,这个置换是固定的,并不依赖于密钥。

2. Feistel结构:DES算法采用了Feistel结构,将输入数据块分为左半部分L和右半部分R。

接下来的加密过程主要涉及一系列迭代运算,每次迭代都对L和R进行处理。

3.S盒代替置换:每次迭代开始时,右半部分R会被扩展为48位,接着与密钥进行异或运算。

然后,将得到的结果分成8个6位的分组,并将每个分组作为输入,经过S盒代替置换得到一个4位的输出。

S盒是一种置换表,用于将输入的6位映射为4位输出,它通过混淆和扩散的方式增强了加密的安全性。

4.轮密钥生成:DES算法中使用的密钥长度为56位,但每轮加密需要48位的子密钥。

因此,DES算法的关键步骤之一是生成16轮的子密钥。

密钥经过初始置换之后,通过将前28位和后28位进行循环左移,得到每轮的子密钥。

5.最终置换(FP):经过16轮迭代之后,得到的左半部分L和右半部分R被交换,并重新组合为一个64位的数据块,这个过程称为最终置换。

最后,进行一次逆置换,将数据块还原为加密前的格式。

DES加密算法的安全性取决于密钥的长度和初始密钥的选取,因为DES密钥长度较短,容易受到暴力破解攻击。

为了增强DES算法的安全性,通常使用多重加密模式,如3DES算法,对同一个数据块进行多次DES加密。

虽然DES加密算法在过去是一种广泛使用的加密方法,但由于发展的计算能力和安全需求的提高,如今已被更强大的加密算法所取代。

DES算法详解

DES算法详解简介 DES(Data Encryption Standard)数据加密标准。

DES是有IBM公司研制的⼀种对称加密算法,美国国家标准局于1977年公布把它作为⾮机要部门使⽤的数据加密标准。

DES是⼀个分组加密算法,就是将明⽂分组进⾏加密,每次按顺序取明⽂⼀部分,⼀个典型的DES以64位为分组,加密解密⽤算法相同。

它的密钥长度为56位,因为每组第8位是⽤来做奇偶校验,密钥可以是任意56位的数,保密性依赖于密钥。

概念 1、密钥:8个字节共64位的⼯作密钥(决定保密性能) 2、明⽂:8个字节共64位的需要被加密的数据 3、密⽂:8个字节共64位的需要被解密的数据加解密过程加密 1、明⽂数据分组,64位⼀组。

2、对每组数据进⾏初始置换。

即将输⼊的64位明⽂的第1位置换到第40位,第2位置换到第8位,第3位置换到第48位。

以此类推,最后⼀位是原来的第7位。

置换规则是规定的。

L0(Left)是置换后的数据的前32位,R0(Right)是置换后的数据的后32位; 具体置换规则有四步: 第⼀步:将明⽂数据转换为16*4的⼆维数组,形成⼀个数据空间。

第⼆步:数据左右对分,变成两个16*2的⼆维数组,然后每个数组各⾃都需要这样操作:从下往上,每两⾏形成⼀⾏数据。

分别得到两个8*4的⼆维数组。

第三步:新建⼀个16*4的⼆维数组(strNew1[16][4]),数组上半部分空间的数据存储左边数据块置换的结果,下半部分存储右边数据库置换的结果。

最后⼀步:把整个(strNew1[16][4])16*4的⼆维数组数据空间的按列进⾏置换到新的⼆维数组(strNew2[16][4]): 数组strNew1第2列放到数组strNew2第1列的位置; 数组strNew1第4列放到数组strNew2第2列的位置; 数组strNew1第1列放到数组strNew2第3列的位置; 数组strNew1第3列放到数组strNew2第4列的位置; 数组strNew2就是我们初始置换的结果。

des加密解密算法以及python代码实现

des加密解密算法以及python代码实现DES加密解密算法是一种对称密钥算法,全称为Data Encryption Standard(数据加密标准)。

它是在20世纪70年代中期由IBM研发的,是最经典的块加密算法之一。

DES算法将64位的明文数据按照一定规则进行分组和运算,最终得到64位的密文数据。

其分组长度为64位,密钥长度为56位。

DES 算法主要包含初始置换、16轮迭代加密(轮函数包含有扩展置换、S盒代替变换、P盒置换和异或运算)和逆初始置换三个步骤。

解密过程与加密过程类似,只是轮密钥的应用顺序相反。

下面我们用Python实现DES加密解密算法。

首先,我们需要导入pycryptodomex库,这是一个Python密码学工具库,支持DES算法。

```pythonfrom Crypto.Cipher import DESfrom Crypto.Util.Padding import pad, unpadfrom Crypto.Random import get_random_bytes```接下来,我们可以定义一个DES加密解密类,其中包括了加密和解密的方法。

```pythonclass DESCipher:def __init__(self, key):self.key = keydef encrypt(self, plaintext):cipher = DES.new(self.key, DES.MODE_ECB)padded_plaintext = pad(plaintext.encode(), DES.block_size) ciphertext = cipher.encrypt(padded_plaintext)return ciphertextdef decrypt(self, ciphertext):cipher = DES.new(self.key, DES.MODE_ECB)padded_plaintext = cipher.decrypt(ciphertext)plaintext = unpad(padded_plaintext,DES.block_size).decode()return plaintext```在DESCipher构造函数中,我们将密钥传入,并使用ECB模式创建一个DES对象。

des算方法

des算方法DES算法简介DES(Data Encryption Standard)是一种对称加密算法,由IBM 公司于1977年研发。

它是最早被广泛应用的加密算法之一,被美国政府选为数据加密标准,直到2001年被高级加密标准(AES)所取代。

DES算法的核心是将64位的明文分成两个32位的部分进行加密,并使用16个48位的子密钥进行多轮加密运算。

下面将具体介绍DES算法的几个主要步骤。

1. 初始置换(Initial Permutation,IP)初始置换是将64位的明文按照特定的规律进行重新排列。

通过初始置换,明文的位数被重新排列成左32位和右32位。

这样一来,明文就变成了L0和R0两部分,分别为32位。

2. 子密钥生成DES算法使用56位的密钥,其中包含8位的奇偶校验位。

首先,将密钥通过置换选择1(PC-1)产生56位的中间密钥。

然后,将中间密钥分为两部分,分别为C0和D0,每部分28位。

接下来,根据某种规则,对C0和D0进行循环左移,生成16组子密钥C1-D1到C16-D16。

每组子密钥都是48位,通过置换选择2(PC-2)产生。

3. 轮函数运算DES算法共有16轮加密运算,每轮运算包含以下几个步骤:- 将R(i-1)作为扩展置换(E盒)的输入,得到48位的扩展结果;- 将扩展结果与子密钥Ki进行异或运算,得到48位的结果;- 将异或结果分为8个6位的分组,通过8个S盒进行代替和压缩,得到32位的结果;- 经过P盒置换,得到最终的32位结果。

4. 逆初始置换(Inverse Initial Permutation,IP^-1)逆初始置换是初始置换的逆过程,将经过16轮加密运算后得到的L16和R16按照特定的规律重新排列,得到最终的加密结果。

总结DES算法作为一种经典的对称加密算法,具有较高的安全性和可靠性。

但是由于其密钥较短,容易受到穷举攻击。

为了提高安全性,后续出现了3DES算法和AES算法等更加安全的加密算法。

des算法的产生过程及具体计算步骤

des算法的产生过程及具体计算步骤DES算法是一种对称密钥加密算法,全称为数据加密标准(Data Encryption Standard),是美国国家标准局(NIST)于1977年发布的加密算法。

DES算法的产生过程经历了多年的研究和改进,最终确定了其具体计算步骤。

DES算法的产生过程可以追溯到上世纪70年代初期,当时的计算机技术还比较落后,数据的安全性受到了广泛关注。

为了保护计算机系统中的敏感数据,需要一种高效且安全的加密算法。

经过多次评估和讨论,美国国家标准局决定制定一种统一的加密标准,于是DES算法诞生了。

DES算法的具体计算步骤包括密钥生成、初始置换、16轮迭代、逆初始置换和密文生成。

首先,密钥生成阶段通过对输入的密钥进行置换和轮转操作,生成16个子密钥,每个子密钥都是56位的。

然后,初始置换阶段将输入的64位数据按照一定规则重新排列,得到L0和R0两部分,每部分各32位。

接下来是16轮迭代过程,每轮迭代都包括数据的扩展、密钥的混淆、S盒替换和P盒置换四个步骤。

首先,将Ri-1数据进行扩展,得到48位的数据,并与子密钥Ki进行异或运算,然后将结果分成8个6位的数据块,分别经过8个S盒进行替换,得到8个4位的数据块,最后经过P盒的置换得到Ri。

同时,Li的数据不发生改变,Ri和Li的数据交换,进入下一轮迭代。

经过16轮的迭代后,得到的数据经过逆初始置换,得到最终的64位加密数据,即密文。

DES算法的解密过程与加密过程相似,只是子密钥的顺序与加密过程相反,即先使用K16,然后是K15,依次类推,最后使用K1。

DES算法的产生过程和具体计算步骤经过了多年的实践和改进,被广泛应用于计算机网络、金融交易、电子商务等领域,为数据的安全传输和存储提供了有效的保障。

虽然DES算法在当今的计算机环境下已经不够安全,但其设计的思想和算法框架仍具有重要的参考价值,对后续的加密算法设计有一定的启发作用。

des加密流程

des加密流程

DES加密流程。

DES(Data Encryption Standard)是一种对称密钥加密算法,是一种广泛使用的加密算法之一。

它使用56位密钥,对64位的数据块进行加密,经过一系列的置换、替换、移位等操作,最终得到加密后的密文。

下面将详细介绍DES加密的流程。

1. 初始置换(IP置换)。

首先,将64位的明文按照预定的顺序进行置换,得到L0和R0,每部分各32位。

这个初始置换的目的是打乱明文的顺序,为后续的加密操作做准备。

2. 子密钥生成。

使用56位的密钥,经过置换选择1(PC-1)操作,将密钥置换成56位,并分成两部分C0和D0,每部分28位。

然后,根据移位表和置换选择2(PC-2)操作,生成16轮的子密钥,每轮各48位。

3. 轮函数。

将初始置换得到的L0和R0分别作为轮函数的输入,经过扩展置换、与子密钥异或、S盒替换、P盒置换等操作,得到下一轮的L和R。

这个轮函数操作是DES加密算法的核心,通过16轮的迭代运算,最终得到加密后的密文。

4. 逆初始置换(IP-1置换)。

经过16轮的轮函数操作后,得到的L16和R16合并成一个64位的数据块,然后进行逆初始置换,得到最终的加密密文。

总结:

DES加密算法通过初始置换、子密钥生成、轮函数操作和逆初始置换等步骤,对64位的明文进行加密,最终得到64位的密文。

DES算法在过去曾经是非常流行的加密算法,但由于密钥长度较短,易受到暴力破解的攻击,目前已经逐渐被更安全的加密算法所取代。

des计算题

DES(Data Encryption Standard)是一种对称加密算法,它使用相同的密钥进行加密和解密。

下面是一道DES计算题:

假设我们有一个明文消息M = 10101010,并且我们想要使用DES算法对其进行加密。

首先,我们需要将明文消息转换为二进制形式,并将其分为两个相等的部分:L0 = 101010和R0 = 1010。

接下来,我们需要对这两个部分进行一系列的操作,包括置换、扩展置换、循环左移等。

最后,我们将得到两个64位的密文块C0和C1。

现在,假设我们有一个密钥K = 11001100110011001100110011001100。

我们需要将这个密钥进行一些处理,包括PC-1置换、循环左移等,以生成子密钥。

然后,我们可以使用这些子密钥对密文块进行解密操作,最终得到原始的明文消息。

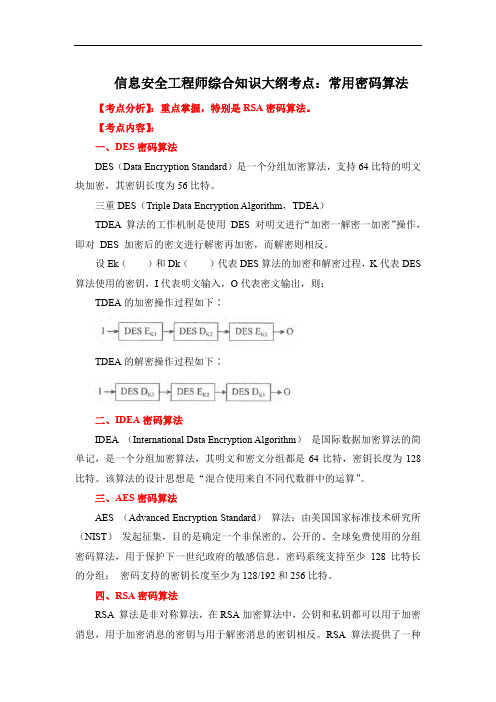

信息安全工程师综合知识大纲考点:常用密码算法

信息安全工程师综合知识大纲考点:常用密码算法【考点分析】:重点掌握,特别是RSA密码算法。

【考点内容】:一、DES密码算法DES(Data Encryption Standard)是一个分组加密算法,支持64比特的明文块加密,其密钥长度为56比特。

三重DES(Triple Data Encryption Algorithm,TDEA)TDEA 算法的工作机制是使用DES 对明文进行“加密一解密一加密”操作,即对DES 加密后的密文进行解密再加密,而解密则相反。

设Ek()和Dk()代表DES算法的加密和解密过程,K代表DES 算法使用的密钥,I代表明文输入,O代表密文输出,则:TDEA的加密操作过程如下∶TDEA的解密操作过程如下∶二、IDEA密码算法IDEA (International Data Encryption Algorithm)是国际数据加密算法的简单记,是一个分组加密算法,其明文和密文分组都是64比特,密钥长度为128比特。

该算法的设计思想是“混合使用来自不同代数群中的运算”。

三、AES密码算法AES (Advanced Encryption Standard)算法:由美国国家标准技术研究所(NIST)发起征集,目的是确定一个非保密的、公开的、全球免费使用的分组密码算法,用于保护下一世纪政府的敏感信息。

密码系统支持至少128 比特长的分组;密码支持的密钥长度至少为128/192和256比特。

四、RSA密码算法RSA 算法是非对称算法,在RSA加密算法中,公钥和私钥都可以用于加密消息,用于加密消息的密钥与用于解密消息的密钥相反。

RSA算法提供了一种保护网络通信和数据存储的机密性、完整性、真实性和不可否认性的方法。

目前,SSH、OpenPGP、S/MIME和SSL/TLS都依赖于RSA进行加密和数字签名的功能。

RSA算法在浏览器中使用,能够在不可信任的互联网中建立安全连接。

RSA 签名验证时网络连接系统中最常见的执行操作之一。

des加密算法流程

des加密算法流程DES加密算法流程DES(Data Encryption Standard)是一种对称加密算法,是美国联邦政府采用的加密标准,也是目前应用最广泛的加密算法之一。

DES加密算法流程包括密钥生成、初始置换、16轮迭代、逆置换和输出。

下面将详细介绍DES加密算法的流程。

一、密钥生成DES加密算法使用56位的密钥,但是由于每个字节的最高位都是奇偶校验位,因此实际上只有48位是有效的。

密钥生成的过程如下:1. 将56位密钥分成左右两个28位的部分,分别称为C0和D0。

2. 对C0和D0进行16次循环左移,得到C1~C16和D1~D16。

3. 将C16和D16合并成一个56位的密钥K。

4. 对K进行PC-2置换,得到48位的子密钥K1~K16。

二、初始置换明文经过初始置换IP后,变成了一个64位的二进制数。

初始置换的过程如下:1. 将明文分成左右两个32位的部分,分别称为L0和R0。

2. 对L0和R0进行初始置换IP,得到一个64位的二进制数。

三、16轮迭代DES加密算法共进行16轮迭代,每轮迭代包括扩展置换、S盒代替、P盒置换和异或运算四个步骤。

具体过程如下:1. 将Ri-1进行扩展置换,得到48位的扩展结果E(Ri-1)。

2. 将E(Ri-1)和Ki进行异或运算,得到48位的结果。

3. 将异或运算的结果分成8个6位的部分,分别称为B1~B8。

4. 对B1~B8分别进行S盒代替,得到8个4位的结果。

5. 将8个4位的结果合并成一个32位的结果。

6. 对32位的结果进行P盒置换,得到32位的结果。

7. 将P盒置换的结果和Li-1进行异或运算,得到Ri。

8. 将Ri和Li-1合并成一个64位的结果,作为下一轮迭代的输入。

四、逆置换经过16轮迭代后,得到的结果分成左右两个32位的部分,分别称为L16和R16。

将L16和R16交换位置,得到R16L16。

对R16L16进行逆置换IP-1,得到加密后的结果。

des算法的密钥混合运算

des算法的密钥混合运算DES算法(Data Encryption Standard,数据加密标准)是一种对称加密算法,密钥混合运算是为了增加密钥的复杂度,提高加密的强度。

以下是关于DES算法的密钥混合运算的相关参考内容:一、DES算法的基本原理DES算法是一种分组密码,将明文按照64位分组,密钥长度为56位。

其基本运算单元为位,基本操作包括初始置换、16轮迭代操作(包括代换操作、置换操作和轮密钥操作),最终得到密文。

DES算法的强度主要依赖于密钥的长度和混合运算。

二、DES算法密钥混合运算的作用密钥混合运算是为了增加密钥的复杂度,提高加密的强度。

通过在DES算法中引入多个轮密钥,使得每一轮加密(或解密)的密钥都不相同,增加了密码破解的难度。

三、DES算法中的密钥混合运算步骤1. 初始置换(IP):将64位输入的明文块按照固定的置换规则进行置换,得到初始置换结果。

同时,将输入的64位密钥进行逆初始置换(IP-1)操作,得到56位的初始密钥。

2. 密钥生成(Key Schedule):通过对初始密钥进行置换和选择操作,生成16个48位的轮密钥,用于后续的加密操作。

3. 轮函数(Round Function):轮函数中包括两个主要的操作,代换操作(Substitution)和置换操作(Permutation)。

每一轮的输入为上一轮的输出,并使用对应轮密钥进行运算。

4. 轮密钥生成(Round Key Generation):在每一轮进行轮函数操作之前,需要通过对应的置换和选择操作,从总密钥中生成该轮需要的48位轮密钥。

5. 逆初始置换(IP-1):在DES算法的最后,将经过16轮迭代操作得到的64位结果,经过逆初始置换(IP-1)得到最终的加密(或解密)结果。

四、密钥混合运算的优化方法为了增加密钥混合运算的复杂度,提高密钥的强度,可以采用以下方法进行优化:1. 使用复杂的密钥生成算法,生成更加随机和复杂的轮密钥。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DES算法加密过程

对DES

算法加密过程图示的说明如下:待加密的64比特明文串m ,经过IP 置换后,得到的比特串的下标列表如下:

该比特串被分为32位的L0和32位的R0两部分。

R0子密钥K1(子密钥的生成将在后面讲)经过变换f(R0,K1)(f 变换将在下面L0做不进位的二进制加法运算。

运算规则为:

f1与L0做不进位的二进制加法运算后的结果赋给R1,R0则原封不动的赋给L1。

L1与R0又做与以上完全相同的运算,生成

算。

最后生成R16和L16。

其中R16为L15与f(R15,K16)做不进位二进制加法运算的结果,L16是R15的直接赋值。

R16与L16合并成64位的比特串。

值得注意的是R16一定要排在L16前面。

R16与L16合并后成的比特串,经过置换IP-1后所得经过置换IP-1后生成的比特串就是密文e.。

下面再讲一下变换f(Ri-1,Ki)。

它的功能是将32比特的输入再转化为32比特的输出。

其过程如图所示:

对f 变换说明如下:输入Ri-1(32比特)经过变换E 后,膨胀为48比特。

膨胀后的比特串的下标列表如下: 膨胀后的比特串分为8组,每组6比特。

各组经过各自的S 盒后,又变为4比特(具体过程见后),合并后又成为32比特。

该32

IP

58

504234261810260

524436282012462

544638302214664

564840322416857

49413325179159

514335271911361

5345372921135635547393123157

表如下:

经过P

变换后输出的比特串才是32比特的f (Ri-1,Ki)。

下面再讲一下S 盒的变换过程。

任取一S 盒。

见图:

在其输入b1,b2,b3,b4,b5,b6中,计算出x=b1*2+b6, y=b5+b4*2+b3*4+b2*8,再从Si 表中查出x 行,y 列的值Sxy 。

将Sxy 化(S 表如图所示)

P:

16

7202129

1228171

1523265

1831102

8241432

273919

133062211425

至此,DES算法加密原理讲完了。

在VC++6.0下的程序源代码为:

for(i=1;i<=64;i++)

m1[i]=m[ip[i-1]];//64位明文串输入,经过IP置换。

下面进行迭代。

由于各次迭代的方法相同只是输入输出不同,因此只给出其中一次。

以第八次为例://进行第八次迭代。

首先进行S盒的运算,输入32位比特串。

for(i=1;i<=48;i++)//经过E变换扩充,由32位变为48位

RE1[i]=R7[E[i-1]];

for(i=1;i<=48;i++)//与K8按位作不进位加法运算

RE1[i]=RE1[i]+K8[i];

for(i=1;i<=48;i++)

{

if(RE1[i]==2)

RE1[i]=0;

}

for(i=1;i<7;i++)//48位分成8组

{

s11[i]=RE1[i];

s21[i]=RE1[i+6];

s31[i]=RE1[i+12];

s41[i]=RE1[i+18];

s51[i]=RE1[i+24];

s61[i]=RE1[i+30];

s71[i]=RE1[i+36];

s81[i]=RE1[i+42];

}//下面经过S盒,得到8个数。

S1,s2,s3,s4,s5,s6,s7,s8分别为S表

s[1]=s1[s11[6]+s11[1]*2][s11[5]+s11[4]*2+s11[3]*4+s11[2]*8];

s[2]=s2[s21[6]+s21[1]*2][s21[5]+s21[4]*2+s21[3]*4+s21[2]*8];

s[3]=s3[s31[6]+s31[1]*2][s31[5]+s31[4]*2+s31[3]*4+s31[2]*8];

s[4]=s4[s41[6]+s41[1]*2][s41[5]+s41[4]*2+s41[3]*4+s41[2]*8];

s[5]=s5[s51[6]+s51[1]*2][s51[5]+s51[4]*2+s51[3]*4+s51[2]*8];

s[6]=s6[s61[6]+s61[1]*2][s61[5]+s61[4]*2+s61[3]*4+s61[2]*8];

s[7]=s7[s71[6]+s71[1]*2][s71[5]+s71[4]*2+s71[3]*4+s71[2]*8];

s[8]=s8[s81[6]+s81[1]*2][s81[5]+s81[4]*2+s81[3]*4+s81[2]*8];

for(i=0;i<8;i++)//8个数变换输出二进制

{

for(j=1;j<5;j++)

{

temp[j]=s[i+1]%2;

s[i+1]=s[i+1]/2;

}

for(j=1;j<5;j++)

f[4*i+j]=temp[5-j];

}

for(i=1;i<33;i++)//经过P变换

frk[i]=f[P[i-1]];//S盒运算完成

for(i=1;i<33;i++)//左右交换

L8[i]=R7[i];

for(i=1;i<33;i++)//R8为L7与f(R,K)进行不进位二进制加法运算结果

{

R8[i]=L7[i]+frk[i];

if(R8[i]==2)

R8[i]=0;

}

二.子密钥的生成

64比特的密钥生成16个48比特的子密钥。

其生成过程见图:

子密钥生成过程

具体解释如下:

64比特的密钥K ,经过PC-1后,生成56比特的串。

其下标如表所示:

该比特串分为长度相等的比特串C0和D0。

然后C0和D0分别循环左移1位,得到C1和D1。

C1和D1合并起来生成C1D1。

C1D1经过K1。

K1的下标列表为:

C1、D1分别循环左移LS2位,再合并,经过PC-2,生成子密钥K2……依次类推直至生成子密钥K16。

注意:Lsi (I =1,2,….16)的数值是不同的。

具体见下表:

生成子密钥的VC 程序源代码如下:

PC-157

494133251791

58504234261810

25951433527191136052443663

5547393123157

62544638302214

66153453729211352820124PC-214

171124153

28156211023

1912426816

7272013241

523137475530

405145334844

4939563453464250362932迭代顺序

12345678910111213141516左移位数1122222212222221

for(i=1;i<57;i++)//输入64位K,经过PC-1变为56位 k0[i]=k[PC_1[i-1]];

56位的K0,均分为28位的C0,D0。

C0,D0生成K1和C1,D1。

以下几次迭代方法相

同,仅以生成K8为例。

for(i=1;i<27;i++)//循环左移两位

{

C8[i]=C7[i+2];

D8[i]=D7[i+2];

}

C8[27]=C7[1];

D8[27]=D7[1];

C8[28]=C7[2];

D8[28]=D7[2];

for(i=1;i<=28;i++)

{

C[i]=C8[i];

C[i+28]=D8[i];

}

for(i=1;i<=48;i++)

K8[i]=C[PC_2[i-1]];//生成子密钥k8

注意:生成的子密钥不同,所需循环左移的位数也不同。

源程序中以生成子密钥 K8为例,所以循环左移了两位。

但在编Lsi表为准。

三.解密

DES的解密过程和DES的加密过程完全类似,只不过将16圈的子密钥序列K1,K2……K16的顺序倒过来。

即第一圈用第16个余类推。

第一圈:

加密后的结果

L=R15, R=L15⊕f(R15,K16)⊕f(R15,K16)=L15

同理R15=L14⊕f(R14,K15), L15=R14。

同理类推:。