17-VLAN映射配置

交换机的几种配置模式的介绍

交换机的几种配置模式介绍2016-08-03弱电行业网交换机的几种配置模式简介1、普通用户模式开机直接进入普通用户模式•在该模式下我们只能查询交换机的一些基础信息.如版本号(ShoW VerSion )等。

2、特权用户模式在普通用户模式下输入enable命令即可进入特权用户模式.在该模式下我们可以查看交换机的配置信息和调试信息等等。

3、全局配置模式在特权用户模式下输入C terminal命令即可进入全局配置模式.在该模式下主要完成全局参数的配置.具体配置以后介绍。

4、接口配置模式在全局配置模式下输入in terface in terface-list 即可进入接口配置模式.在该模式下主要完成接口参数的配置.具体配置以后介绍。

5、vlan配置模式在全局配置模式下输入vlan vlan-number 即可进入vlan 配置模式.在该配置模式下可以完成vlan 的一些相关配置。

6、恢复交换机的缺省配置在实验开始时. 为了不让实验受交换机以前的配置影响. 常常需要先恢复交换机的缺省配置。

在特权用户模式下顺序使用erase.restet 命令即可恢复交换机的缺省配置。

交换机说明说明1:在实验环境中. 如果配置两个vlan :vlan1.vlan2. 注意其中vlan1 是交换机默认的vlan. 既不能创建也不能删除. 所有端口都属于vlan1. 所以应该首先创建vlan2. 然后为各个vlan 分配端口( switchport interface-list )。

说明2:① 在使用命令行进行配置的时候. 在任何模式下均可以使用“?” 来帮助我们完成配置。

② 使用“?”可以查询任何模式下可以使用的命令; 或者某参数后面可以输入的参数; 或者以某字母开始的命令。

例如在全局配置模式下输入“?”或“ ShoW ? ”或“ s?”.可以看看它们分别有什么帮助信息显示。

如果你不能确认当前模块所在的插槽的编号•可以通过命令行中的show命令来查看插槽以及插槽上的端口信息;也可以在路由器特权EXEC^式下执行show VerSiOn命令.在路由器版本信息中有每个模块所在插槽编号的信息。

华为GPON配置规范指引(试行版)

广东移动GPON业务配置模板规范(试行版)修订记录为推进GPON自动激活系统投产,实现GPON业务的快速部署,广州移动实现FTTB 方案:一款ONU一个线路模板,线路模板采用vlan映射,即每个ONU已预部署规划的vlan,待业务需求上线时在OLT做C’VLAN(规划vlan)转换成CVLAN(业务cvlan)并添加SVLAN (业务svlan)。

实现FTTH方案:一款业务套餐一个模板集,实现端到端配置,即OLT上行端口到ONT下行端口配置。

本文档为华为GPON业务配置模板规范。

⏹FTTB模式下,应用MDU模板配置规范:一、通用原则(1)ONU线路模板VLAN规划:A、管理VLAN:固定为4000。

B、以太网/DSL端口:千位:板位号(0为第1个业务槽),百位和十位:端口号,个位:业务序号(1为第一套业务)C、语音POTS端口: 固定4001备注:◆具体端口和规范VLAN对应关系可参考附件中的FTTB ONU线路模板VLAN对照表。

◆如果主控板支持的GEM-MAPPING数量有限制的话,可以在规范模板的基础上适当地减少GEM-MAPPING数量。

(2)FTTB GEMPORT规划:A、以太网端口:每个端口对应一个GEMPORT,端口复用时采用GEM-MAPPING(可支持8个MAPPING)进行区分;当一个端口复用超过8套业务时再另新建线路模板。

B、语音POTS端口:所有端口对应一个GEMPORT和一个GEMMAPPING,GEMPORTID为201C、DSL端口:每个端口对应一个GEMPORT和一个GEMMAPPING【不存在端口复用】。

D、管理端口:GEMPORTID为200(3)FTTB ONU TCONT绑定DBA规划:A、TCONT0【系统预留,业务和网管不允许使用】绑定固定带宽为1M的DBA模板,DBA模板名称:1M_FIXED_DBAB、TCONT1【网管通道】绑定固定带宽为1M的DBA模板,DBA模板名称:1M_FIXED_DBAC、TCONT2【宽带类业务(以太网/DSL端口)】绑定保征带宽36M,最大带宽1024M的DBA模,DBA模板名称:36M-1024M_DBAD、TCONT3【语音业务(POTS端口),没有POTS端口的MDU不需要配置】绑定固定带宽4M的DBA模板,如果存在带宽不足情况另外创建。

思科路由器如何配置VLAN的IP

思科路由器如何配置VLAN的IP我们的思科路由器如何配置VLAN的IP呢?想必很多网络技术的新手都不清楚,所以小编这里就推荐下配置VLAN的IP方法和介绍VLAN给你们认识认识。

VLAN:英文全称为Virtual Local Area Network,中文称虚拟局域网,VLAN其实就相当于一个小型网络的统称,如校园网内有三个不同网段,分别为10.0.0.0、172.16.1.0和192.168.1.0,我们可以分别将这三个网段划分为三个不同的VLAN,以便于管理。

举个例子,只允许10.0.0.0网段访问172.16.1.0网段,不能访问192.168.1.0网段,此时VLAN的好处显露无疑。

今天笔者同大家分享思科路由器如何配置VLAN的IP。

1、启动计算机并连接到思科路由器,进入VLAN配置模式。

在命令行提示符下键入以下命令,然后按ENTER键host1(config)#interface fastEthernet 4/0请注意,在这个例子中,我们指定的VLAN使用的是快速以太网连接,标有“快速以太网”。

2、对VLAN进行封装,输入以下命令:host1(config-if)#encapsulation vlan3、创建一个子接口的VLAN,这将主机的IP,通过添加一个子识别号码。

键入以下命令,然后按ENTER键。

host1(config-if)#interface fastEthernet 4/0.354、指定的VLAN ID,通过键入以下命令Read more: How to Configure a VLAN IP | "host1(config-if)#vlan id 333",5、分配给VLAN的IP地址,在命令提示符下键入以下命令,然后按回车键。

host1(config-if)#IP address 192.168.1.13 255.255.255.0通过这5个命令,你就成功在路由器上的VLAN配置了IP地址了,是不是很简单呢。

锐捷路由器配置命令大全

锐捷路由器配置命令大全1、网络设置1.1 WAN口配置用于配置WAN口连接的参数,包括IP地质、子网掩码、网关、DNS服务器等。

配置命令示例:set interface wan0 address 192.168.1.100/24set interface wan0 gateway 192.168.1.1set interface wan0 primary-dns 8.8.8.8:::1.2 LAN口配置用于配置LAN口连接的参数,包括IP地质、子网掩码、DHCP 服务器等。

配置命令示例:set interface lan1 address 192.168:0.1/24set interface lan1 dhcp enable:::1.3 VLAN配置用于配置VLAN,将不同的LAN口划分成不同的虚拟网络。

配置命令示例:set vlan vlan1 ports allset vlan vlan2 ports lan1,lan2:::2、安全设置2.1 密码设置用于设置路由器登录密码和特权密码。

配置命令示例:set system login user admin password encrypted 123456 set system login enable-password encrypted 654321:::2.2 ACL配置用于设置访问控制列表,限制某些IP地质或端口的访问。

配置命令示例:set access-list 1 permit ip 192.168:0:0/24 anyset access-list 2 deny tcp any any eq 22:::3、路由配置3.1 静态路由用于设置静态路由,手动指定下一跳地质。

配置命令示例:set static-route 0:0:0:0/0 next-hop 192.168.1.1:::3.2 动态路由用于配置动态路由协议,如RIP、OSPF、BGP等。

华为交换机设备基础命令大全,拿走不谢!

华为交换机设备基础命令大全,拿走不谢!终将渡过成长的海01正文01交换机的基础命令汇总system-view 进入系统视图quit 退到系统视图sysname 交换机命名vlan 20 创建vlan(进入vlan20)display vlan 显示vlanundo vlan 20 删除vlan20display vlan 20 显示vlan里的端口20Interface e1/0/24 进入端口24portlink-type access vlan 20 把当前端口放入vlan20 undo porte1/0/10 删除当前VLAN端口10display current-configuration 显示当前配置02配置交换机支持TE L N E Tinterfacevlan 1 进入VLAN1ip address192.168.3.100 255.255.255.0 配置IP地址user-interfacevty 0 4 进入虚拟终端authentication-modepassword (aut password) 设置口令模式setauthentication password simple 222 (set aut pass sim 222) 设置口令userprivilege level 3(use priv lev 3) 配置用户级别dispcurrent-configuration (disp cur) 查看当前配置display ipinterface 查看交换机VLANIP配置resetsaved-configuration(reset saved) 删除配置(必须退到用户模式)reboot重启交换机03跨交换机V L AN的通讯在sw1上:vlan 10建立VLAN 10interfacee1/0/5 进入端口5Portdefault vlan 10 把端口5加入vlan10vlan 20建立VLAN 20interfacee1/0/15 进入端口15portdefault vlan 20 把端口15加入VLAN20interfacee1/0/24 进入端口24portlink-type trunk 把24端口设为TRUNK端口port trunkpermit vlan all 所有端口都能经过此路径在SW2上:vlan 10建立VLAN 10interfacee1/0/20 进入端口20portdefault vlan 10 把端口20放入VLAN10interfacee1/0/24 进入端口24portlink-type trunk 把24端口设为TRUNK端口port trunkpermit vlan all (port trunk permit vlan 10 只能为vlan10使用)24端口为所有VLAN使用displayinterface e1/0/24 查看端口24是否为TRUNKundo porttrunk permit vlan all 删除该句04路由器的基础命令汇总dispaly version 显示系统软件版本及硬件信息system-view 切换到系统视图quit 返回interface +接口进入接口视图ip address +IP +mask 配置IP和子网掩码return 返回用户视图<Ctrl+Z> 返回用户视图sysname R1 修改路由器名称为R1display current-configuration 查看路由器当前配置dispaly interface +接口查看路由器接口的状态信息save 保存当前配置display ip interface brief 查看接口与IP相关摘要信息display ip routing-table 查看路由表05t e l ne t远程登陆配置user-interface vty 0 4 进入0~4前五个的VTY用户界面进行整体配置authentication-mode password 设置验证方式为密码user privilege level 3 设置用户登陆级别aaa 进入aaa视图local-user admin password cipher hello privilege level 3在aaa视图下设置账号密码和用户级别local-user admin service-type telnet 配置该用户接入类型为aaaq 退回到用户视图user-interface vty 0 4 进入到VTY用户视图authentication-mode aaa 设置验证方式aaa06配置S te l ne t配置SSHserver:rsalocal-key-pair create 生成本地RSA主机密钥对display rsa local-key-pair public 查看本地密钥对中的公钥信息user-interface vty 0 4 进入VTY用户视图authentication-mode aaa 设置用户验证方式为aaa授权验证方式protocol inbound ssh 指定VTY用户只支持sshq 返回到系统视图aaa 进入aaa视图local-user huawei1 password cipher huawei1 创建用户和设置用户密码local-user huawei1 service-type ssh 配置本地用户接入类型为sshq 退回到用户视图ssh user huawei1 authentication-type password新建ssh用户指定ssh用户认证方式为passwordaaa 进入aaa视图local-user huawei1 privilege level 3 设置huawei1用户级别为3级别范围0~15stelnet server enable 开启ssh功能display ssh user-information huawei1 查看ssh用户配置信息不指定用户默认查看所有用户display ssh server status 查看ssh服务器全局配置信息07S TP配置和选路规则stp enable 在交换机上启用STPstp mode stpdis stp 查看stp配置dis stp brief 查看接口摘要信息stp priority 4096 修改交换机优先级为4096stp root primary 设置交换机为主根交换机stp root secondary 命令配置备份交换机display stp interface Ethernet 0/0/2 查看e0/0/2接口的开销值int e0/0/2stp cost 2000 配置接口e0/0/2的带价值为2000stp timer forward-delay 3000 修改STP的ForwardDelay时间为3000cs也就是30sstp bridge-diameter 3 命令设置网络的直径为3stp mode rstp 启用RSTP使用RSTP可以缩短收敛时间int e0/0/1stp edged-port enable 配置接口e0/0/1为边缘端口不参与生成树的计算08配置MS TP多实例stp region-configuration 进入MST域视图region-name huawei 配置MST域名为huaweirevision-level 1 配置MSTP的修订级别为1instance 1 vlan 10 指定VLAN10映射到MSTI1active region-configuration 激活MST域配置display stp region-configuration 查看交换机上当前生效的MST域配置信息dis stp instance 0 brief 查看实例0中的生成树状态和统计的摘要信息stp instance 2 priority 0 配置交换机成位实例2中的根交换机09R I P路由协议配置rip 创建开启协议进程network + ip 对指定网段接口使能RIP功能IP地址是与路由器直连的网段debugging rip 1 查看RIP定期更新情况terminal debuggingterminal monitor 在屏幕上显示debug信息undo debugging rip 1undo debug all 命令关闭debug调试功能在上面的配置基础上配置RIP2rip 进入子视图模式version 2 配置版本或者直接配置rip 1version 2network + ip10O S P F单区域配置ospf 1 进入ospf视图1代表进程号area 0 创建区域并进入OSPF区域视图,输入要创建的区域ID,骨干区域即区域0network +IP +匹配码display ospf interface 命令查看OSPF接口通告是否正确、display ospf peer 查看OSPF邻居状态display ip routing-table protocol ospf 查看OSPF路由表11配置O S P F区域明文认证ospf 1area 1authentication-mode simple plain huawei plain是口令以明文方式显示authentication-mode md5 1 huawei 配置区域密文认证12配置链路认证int g0/0/1ospf authentication-mode md5 1 huawei 在一条链路中的两个接口配置要相同13配置抑制接口ospf 1silent-interface GigabitEthernet 0/0/1 禁止接口g0/0/1接收和发送ospf报文14技巧对多个接口配置接口抑制ospf 1silent-interface all 抑制所有接口undisplay ip routing-table 10.0.1.1 查看10.0.1.1所在网段的路由条目15基于接口修改int g0/0/0ospf network-type p2mp 修改ospf的网络类型为多到多点ospf network-type broadcast 修改ospf的网络类型为广播ospf dr-priority 100 修改g0/0/0接口的DR优先级为100reset ospf process 重启ospf进程ospf cost 1000 修改ospf的开销值为1000ospf timer hello 20 修改HELLO计时器为20sospf timer dead 80 修改dead计时器为80sospf 1preference 110 修改ospf优先级为110值越大优先级越低16路由引入ospf 1import-route rip 1 在ospf进程中引入ripdefault-route-advertise always 在ospf进程中引入默认路由ripimport-route ospf 1 在rip进程中引入ospfimport-route ospf cost 3 ospf 引入rip时配置开销值default-route originate 在RIP进程中发布默认路由17v r r p(虚拟路由器冗余协议)基本配置int g0/0/0vrrp vrid 1 virtual-ip 172.16.1.254创建VRRP备份组,备份组号为1,配置虚拟IP为172.16.1.254vrrp vrid 1 priority 120 修改优先级为120display vrrp 查看vrrp信息display vrrp briefdisplay vrrp interface g0/0/0 查看VRRP的工作状态18配置V R RP多备份组int g0/0/0vrrp vrid 1 virtual-ip 172.16.1.254创建VRRP备份组,备份组号为1,配置虚拟IP为172.16.1.254vrrp vrid 1 priority 120 修改优先级为120vrrp vrid 2 virtual-ip 172.16.1.253创建VRRP备份组,备份组号为2,配置虚拟IP为172.16.1.253int g0/0/0vrrp vrid 1 virtual-ip 172.16.1.254创建VRRP备份组,备份组号为1,配置虚拟IP为172.16.1.254vrrp vrid 2 virtual-ip 172.16.1.253创建VRRP备份组,备份组号为2,配置虚拟IP为172.16.1.253vrrp vrid 2 priority 120 修改优先级为120vrrp vrid 2 preempt-mode disable 开启非抢占方式19配置V R RP的跟踪接口及认证int g0/0/1vrrp vrid 1 track interface GigabitEthernet 0/0/0 reduced 50监视上行接口G0/0/0,当此接口断掉时,裁减优先级50,使优先级为70 vrrp vrid 1 authentication-mode md5 huawei 认证配置20配置基本的访问控制表acl 2000 创建一个编号型ACL,基本ACL的范围是2000~29999rule 5 permit source 1.1.1.1 0指定规则ID为5,允许数据源地址为1.1.1.1的报文通过,反掩码全为0,即精确匹配rule 10 deny source any 指定ID为10,拒绝任意源地址的数据包通过display acl all 查看设备上所有的访问控制列表。

VLAN技术原理与配置

运行IP协议

运行IPX协议

运行IP协议

运行IPX协议

Int e/0/0 protocol-vlan vlan 10 all

Page14

基于策略划分VLAN

Vlan 10 policy-vlan mac-address 0011-0011-0011 ip 1.1.1.1 int Ethernet 0/0/1

[Switch-Ethernet0/3]port trunk pvid vlan 3 \\配置Trunk-Link端口PVID

[Switch-Ethernet0/3]port trunk allow-pass vlan 5 \\配置Trunk-Link所允许通过的VLAN

Page20

Hybird端口VLAN属性

Page10

基于端口划分VLAN

Port 1

Port 4

Port 2 Port 3

主机A

主机B

主机C

主机D

VLAN信息表

VLAN 10 VLAN 20 VLAN 30

Port1

Port 2 Port 3

Port4

Page11

基于MAC划分VLAN

Vlan10 mac-vlan mac-address 0011-0011-0011

C

PRI F

I

2B VLAN ID(12b)

TCI

Page8

如何生成VLAN标签

Port 1

Port 10

Port 2 Port 7

主机A

主机B

主机C

主机D

端口

Port1 Port2 …… Port7 …… Port10

PVID

5 10 …… 5 …… 10

vlan映射( VLAN Mapping详解)

VLAN Mapping原理介绍VLAN Mapping也称为VLAN映射,其主要的功能是将用户报文中的私网VLAN Tag 替换为公网的VLAN Tag,使其按照公网的网络规划进行传输。

在报文被发送到对端用户私网时,再按照同样的规则将VLAN Tag恢复为原有的用户私网VLAN Tag,使报文正确到达目的地。

在交换机接收到带有用户私网报文的VLAN Tag后,首先根据配置的映射规则对用户私网报文的VLAN Tag进行匹配,如果匹配成功,则按照规则将私网VLAN Tag 进行替换。

交换机收到的带有用户VLAN Tag的报文结构:图3-1 带有用户私网VLAN Tag的报文结构替换后的报文结构:图3-2 带有公网VLAN Tag的报文结构与VLAN-VPN和灵活QinQ功能不同的是,VLAN Mapping功能不会对报文进行多层VLAN Tag的封装,报文在传输过程中将只携带一层VLAN Tag。

因此,需要在配置映射规则时注意保持一致,以避免用户报文的错误传输。

3.1.2 VLAN Mapping功能实现方式S3100系列交换机支持为每个端口配置不同的VLAN Mapping映射规则,当VLAN Mapping功能生效后,该端口即开始根据映射规则对接收的报文进行VLAN Tag的替换工作;当对端私网的报文由公网返回时,该端口将根据对接收报文时配置的映射规则自动进行反向处理,即将公网的VLAN Tag替换为私网的VLAN Tag。

配置基于全局映射规则的VLAN Mapping功能表3-2 配置基于全局映射规则的VLAN Mapping功能操作命令说明system-view-配置全局的VLAN Mapping映射规则vlan-mapping vlan old-vlan-id remark new-vlan-id必选缺省情况下,没有配置全局的VLAN Mapping映射规则进入以太网端口视图interface interface-type interface-number-开启当前端口的VLAN Mapping功能vlan-mapping enable必选缺省情况下,所有端口均没有开启VLAN Mapping功能& 说明:l 如果端口已经处在某个聚合组中,将不能开启该端口的VLAN Mapping功能。

VMware SD-WAN 4.0 管理指南说明书

VMware SD-WAN 管理指南VMware SD-WAN 4.0您可以从 VMware 网站下载最新的技术文档:https:///cn/。

VMware, Inc.3401 Hillview Ave. Palo Alto, CA 94304 威睿信息技术(中国)有限公司北京办公室北京市朝阳区新源南路 8 号启皓北京东塔 8 层 801/cn上海办公室上海市淮海中路 333 号瑞安大厦 804-809 室/cn广州办公室广州市天河路 385 号太古汇一座 3502 室/cn版权所有© 2020 VMware, Inc. 保留所有权利。

版权和商标信息VMware SD-WAN 管理指南目录1关于 VMware SD-WAN 管理指南122新增功能133概览15解决方案组件16SD-WAN Edge 性能和规模数据17功能23隧道开销和 MTU26网络拓扑29分支站点拓扑30角色和特权级别34用户角色列表36重要概念38支持的浏览器42支持的调制解调器424用户协议435使用 SSO 以企业用户身份登录到 VMware SD-WAN Orchestrator446监控企业45监控导航面板45网络概览45监控 Edge48“概览”选项卡49QoE 选项卡50“传输”选项卡53“应用程序”选项卡55“源”选项卡56“目标”选项卡57“业务优先级”选项卡59“系统”选项卡59VMware SD-WAN Orchestrator 数据保留60监控网络服务64监控路由65PIM 邻居视图66监控警示66监控事件67自动回滚到上一个已知正常的配置68监控报告687使用新的 Orchestrator UI 监控企业70监控网络概览71监控 Edge72监控 Edge 概览74监控 Edge 的链路75监控路径可见性77监控 Edge 应用程序78监控 Edge 源80监控 Edge 目标82监控 Edge 的业务优先级83监控 Edge 的系统信息84监控连接到 Edge 的网关85监控网络服务86监控通过网关的非 SD-WAN 目标86监控云安全服务站点87监控 Edge 集群88监控 Edge VNF89监控路由详细信息89监控多播组90监控 PIM 邻居90监控 BGP Edge 邻居状态91监控 BFD92监控 BGP 网关邻居状态93监控警示93监控事件94企业报告96创建新的企业报告96创建自定义的报告98选择时间范围98选择数据100选择 Edge101提交报告102监控企业报告1038配置分段1079配置网络服务109关于 Edge 集群111Edge 集群的工作方式111配置 Edge 集群117Edge 集群故障排除119创建 Non VMware SD-WAN Site119VPN 工作流120配置通过网关的非 SD-WAN 目标124配置 Check Point125配置 Cisco ASA 类型的 Non VMware SD-WAN Site128配置 Cisco ISR 类型的 Non VMware SD-WAN Site130配置通过网关的通用 IKEv2 路由器类型的 Non VMware SD-WAN Site 132配置 Microsoft Azure Non VMware SD-WAN Site135配置 Palo Alto 类型的 Non VMware SD-WAN Site137配置 SonicWALL 类型的 Non VMware SD-WAN Site139配置 Zscaler141配置通过网关的通用 IKEv1 路由器类型的 Non VMware SD-WAN Site148配置通用防火墙(基于策略的 VPN)类型的 Non VMware SD-WAN Site150配置 Amazon Web Services152配置通过 Edge 的非 SD-WAN 目标153配置通过 Edge 的通用 IKEv1 路由器类型的 Non-VMware SD-WAN Site154配置通过 Edge 的“通用 IKEv2 路由器”类型的 Non-VMware SD-WAN Site156配置分支和通过 Edge 的非 SD-WAN 目标之间的隧道159在 Edge 级别配置云 VPN 和隧道参数159云安全服务161配置云安全提供程序161为配置文件配置云安全服务164为 Edge 配置云安全服务165为云安全服务配置业务策略167监控云安全服务168监控云安全服务事件169配置 DNS 服务170配置 Netflow 设置170IPFIX 模板173非 NAT 模板173NAT 模板180流量链路统计信息模板181隧道统计信息模板181应用程序选项模板183接口选项模板184VMware分段 ID 到分段的映射模板185链路选项模板185Netflow 源地址和分段186IPFIX 信息元素定义187专用网络名称191配置专用网络191删除专用网络名称191配置身份验证服务19110配置配置文件19311设置配置文件设备196配置设备196在配置文件中分配分段197配置身份验证设置199配置 DNS 设置199为配置文件配置 Netflow 设置200为配置文件配置 Syslog 设置201防火墙日志的 Syslog 消息格式204为配置文件配置云 VPN206云 VPN 概览207配置分支和通过网关的非 SD-WAN 目标之间的隧道211配置分支和 SD-WAN Hubs VPN 之间的隧道212配置分支和分支 VPN 之间的隧道221配置分支和通过 Edge 的非 SD-WAN 目标之间的隧道222配置多播设置222在接口级别配置多播设置224为配置文件配置 VLAN226配置管理 IP 地址228配置设备设置229配置接口设置242配置 Wi-Fi 无线设置249为配置文件配置第 2 层设置249为配置文件配置 SNMP 设置251为配置文件配置 NTP 设置252配置可见性模式254分配合作伙伴网关254分配控制器25712配置业务策略260为配置文件配置业务策略260配置 Edge 的业务策略261创建业务策略规则262为业务策略规则配置网络服务267配置链路转向模式268配置基于策略的 NAT273覆盖网络 QoS CoS 映射274具有合作伙伴网关的服务提供商的隧道调整程序27513配置防火墙277为配置文件配置防火墙279为 Edge 配置防火墙281配置防火墙规则287配置有状态防火墙设置290配置网络和泛洪保护设置291配置 Edge 访问294防火墙故障排除29514置备 Edge297置备新的 Edge297激活 Edge299使用零接触置备激活 Edge(技术预览版)300使用电子邮件激活 Edge300发送激活电子邮件300激活 Edge 设备302管理 Edge306分配软件映像308将 Edge 重置为出厂设置30915配置 Edge 信息31116配置 Edge 设备316配置 DSL 设置318为 Edge 配置 Netflow 设置320Edge 级别的 LAN 端 NAT 规则321为 Edge 配置 Syslog 设置329配置静态路由设置331配置 ICMP 探测/响应程序331配置 VRRP 设置332监控 VRRP 事件334在 Edge 级别配置云 VPN 和隧道参数335为 Edge 配置 VLAN337高可用性 (HA)339配置设备设置339在路由接口上配置 DHCP 服务器340在路由接口上启用 RADIUS 341配置 Edge LAN 替代项342配置 Edge WAN 替代项342配置 Edge WAN 覆盖网络设置343通过 MPLS 的 SD-WAN 服务可访问性353配置 MPLS CoS357配置热备用链路359监控热备用链路360配置 Wi-Fi 无线覆盖362安全 VNF363配置 VNF 管理服务366配置没有 HA 的安全 VNF370配置具有 HA 的安全 VNF374定义分段和服务 VLAN 之间的映射376为 VLAN 配置 VNF 插入377监控 Edge 的 VNF379监控 VNF 事件380配置 VNF 警示382为 Edge 配置第 2 层设置383为 Edge 配置 SNMP 设置384为 Edge 配置 NTP 设置386配置 Edge 激活38717Edge 软件映像管理389Edge 软件映像管理概述389启用 Edge 软件映像管理389Edge 映像分配和访问390升级 SD-WAN Edge39118对象组392配置地址组392配置端口组394使用对象组配置业务策略394使用对象组配置防火墙规则39619站点配置399数据中心配置399配置分支和 Hub40020为动态路由配置 OSPF 或 BGP411启用 OSPF411路由筛选器414配置 BGP415OSPF/BGP 重新分发423BFD 设置424配置 BFD424为 BGP 配置 BFD426为 OSPF 配置 BFD427监控 BFD 会话431监控 BFD 事件432BFD 故障排除433覆盖网络流量控制434配置全局路由首选项436配置子网43721配置警示44022测试和故障排除445远程诊断445执行远程诊断测试447远程操作467诊断包468请求数据包捕获包469请求诊断包470下载诊断包471删除诊断包47123企业管理472系统设置472配置企业信息472配置企业身份验证476单点登录概览477为企业用户配置单点登录477针对单点登录配置 IDP480管理管理员用户499创建新的管理员用户500配置管理员用户501角色自定义503创建新的自定义包504上载自定义的包507Edge 许可507Edge 许可示例50924配置 SD-WAN Edge 高可用性511SD-WAN Edge HA 概览511必备条件512高可用性选项512标准 HA512增强 HA516裂脑条件517脑裂检测和防御517故障场景518支持通过 HA 链接的 BGP519用于确定活动状态和备用状态的选择条件519通过 HA 链接的带 VLAN 标记的流量519配置 HA520启用高可用性520等待 SD-WAN Edge 担任活动设备角色521将备用 SD-WAN Edge 连接到活动 Edge521连接备用 SD-WAN Edge 上的 LAN 和 WAN 接口521 HA 事件详细信息522在 VMware ESXi 上部署 HA52225VMware 虚拟 Edge 部署527VMware 虚拟 Edge 的部署必备条件527VMware 虚拟 Edge 部署的特殊注意事项529创建 cloud-init530安装 VMware 虚拟 Edge531在 KVM 上启用 SR-IOV532在 KVM 上安装虚拟 Edge534在 VMware 上启用 SR-IOV538在 VMware ESXi 上安装虚拟 Edge53926Azure 虚拟 WAN SD-WAN Gateway 自动化545 Azure 虚拟 WAN SD-WAN Gateway 自动化概览545Azure 配置必备条件546注册 SD-WAN Orchestrator 应用程序546为 SD-WAN Orchestrator 应用程序分配参与者角色548注册资源提供程序549创建客户端密码550VMware SD-WAN 管理指南配置 Azure 虚拟 WAN 以启用分支到 Azure 的 VPN 连接551创建资源组552创建虚拟 WAN554创建虚拟 Hub555创建虚拟网络557在 VNet 和 Hub 之间创建虚拟连接559配置 SD-WAN Orchestrator 以启用分支到 Azure 的 VPN 连接560配置 IaaS 订阅网络服务560配置 Microsoft Azure 类型的 Non VMware SD-WAN Site561将 Non VMware SD-WAN Site 与配置文件相关联563编辑 VPN 站点564同步 VPN 配置565删除 Non VMware SD-WAN Site56627附录567企业级 Orchestrator 警示和事件567syslog 支持的 VMware SD-WAN Edge 事件588关于 VMware SD-WAN 管理指南1VMware SD-WAN™(以前称为 VMware SD-WAN™ by VeloCloud®)管理指南提供了有关 VMware SD-WAN Orchestrator 和核心 VMware 配置设置的信息,包括如何配置和管理网络、网络服务、Edge、配置文件以及使用 SD-WAN Orchestrator 的客户。

三层交换机+二层交换机VLAN配置

Cisco三层互换机+二层互换机VLAN配备Cisco旳VLAN实现一般是以端口为中心旳。

与节点相连旳端口将拟定它所驻留旳VLAN。

将端口分派给VLAN旳方式有两种,分别是静态旳和动态旳. 形成静态VLAN旳过程是将端口强制性地分派给VLAN旳过程。

即我们先在VTP (VLAN Trunking Protocol)Ser ver上建立VLAN,然后将每个端口分派给相应旳VLAN旳过程。

这是我们创立VLAN最常用旳措施。

ﻫ动态VLAN形成很简朴,由端口决定自己属于哪个VLAN。

即我们先建立一种VMPS(VLANMembershipPolicy Server)VLA N管理方略服务器,里面涉及一种文本文献,文献中存有与VLAN映射旳MAC地址表。

互换机根据这个映射表决定将端口分派给何种VLAN。

这种措施有很大旳优势,但是创立数据库是一项非常艰苦并且非常繁琐旳工作。

ﻫ下面以实例阐明如何在一种典型旳迅速以太局域网中实现VLAN。

所谓典型旳局域网就是指由一台具有三层互换功能旳核心互换机接几台分支互换机(不一定具有三层互换能力)。

我们假设核心互换机名称为:COM;分支互换机分别为:PAR1、PAR2、PAR3……,分别通过Port1旳光线模块与核心互换机相连;并且假设VLAN名称分别为COUNTER、MARKET、MANAGING……。

1、设立VTP DOMAINﻫﻫ称为管理域。

互换VTP更新信息旳所有交换机必须配备为相似旳管理域。

如果所有旳互换机都以中继线相连,那么只要在核心互换机上设立一种管理域,网络上所有旳互换机都加入该域,这样管理域里所有旳互换机就可以理解彼此旳VLAN 列表。

ﻫﻫCOM#vlandatabase进入VLAN配备模式ﻫCOM(vlan)#vtp domain COM 设立VTP管理域名称COMCOM(vlan)#vtp server 设立互换机为服务器模式PAR1#vlan database 进入VLAN配备模式PAR1(vlan)#vtp domainCOM 设立VTP管理域名称COMPAR1(vlan)#vtp Client 设立互换机为客户端模式ﻫPAR2#vlan database 进入VLAN配备模式PAR2(vlan)#vtp domainCOM 设立VTP管理域名称C OMﻫPAR2(vlan)#vtp Client 设立互换机为客户端模式ﻫPAR3#vlan database 进入VLAN配备模式PAR3(vlan)#vtp domain COM 设立VTP管理域名称COM PAR3(vlan)#vtp Client设立互换机为客户端模式ﻫﻫ注意:这里设立互换机为Server模式是指容许在本互换机上创立、修改、删除VLAN及其他某些对整个VTP域旳配备参数,同步本VTP域中其他互换机传递来旳最新旳VLAN信息;Client模式是指本互换机不能创立、删除、修改VLAN配备,也不能在NVRAM 中存储VLAN配备,但可以同步由本VTP域中其他互换机传递来旳VLAN信息。

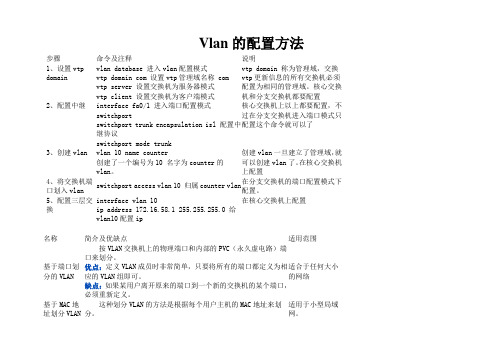

Vlan的配置方法

Vlan的配置方法步骤命令及注释说明1、设置vtp domain vlan database 进入vlan配置模式vtp domain com 设置vtp管理域名称 comvtp server 设置交换机为服务器模式vtp client 设置交换机为客户端模式vtp domain 称为管理域,交换vtp更新信息的所有交换机必须配置为相同的管理域。

核心交换机和分支交换机都要配置2、配置中继interface fa0/1 进入端口配置模式switchportswitchport trunk encapsulation isl 配置中继协议switchport mode trunk 核心交换机上以上都要配置,不过在分支交换机进入端口模式只配置这个命令就可以了3、创建vlan vlan 10 name counter创建了一个编号为10 名字为counter的vlan。

创建vlan一旦建立了管理域,就可以创建vlan了。

在核心交换机上配置4、将交换机端口划入vlan switchport access vlan 10 归属counter vlan在分支交换机的端口配置模式下配置。

5、配置三层交换interface vlan 10ip address 172.16.58.1 255.255.255.0 给vlan10配置ip在核心交换机上配置常见的VLAN配置类型名称简介及优缺点适用范围基于端口划分的VLAN按VLAN交换机上的物理端口和内部的PVC(永久虚电路)端口来划分。

优点:定义VLAN成员时非常简单,只要将所有的端口都定义为相应的VLAN组即可。

缺点:如果某用户离开原来的端口到一个新的交换机的某个端口,必须重新定义。

适合于任何大小的网络基于MAC地址划分VLAN 这种划分VLAN的方法是根据每个用户主机的MAC地址来划分。

适用于小型局域网。

优点:当用户物理位置从一个交换机换到其他的交换机时,VLAN 不用重新配置。

第3章VLAN技术及其配置

基于子网的VLAN,是根据端口所连计算机的IP地址,来决定端口所属的VLAN。

基于用户的VLAN,是根据端口所连计算机的当前登录用户,来决定该端口所属 的LAN。

VLAN内主机通信

VLAN内主机通信

在实际应用中,通常需要跨越多台交换机的多个端口划分 VLAN,比如,同一个部门的员工,可能会分布在不同的建筑物或 不同的楼层中,此时的VLAN,就将跨越多台交换机 。

VLAN内主机通信

ISL的帧标记封装过程实际属于一个外部的标识进程,也就是说它要将每 一个发出的以太网数据帧加入VLAN识别号,之后再送到网络上传输。ISL 协议作用在网络的第二层数据链路层,这不会改变数据的帧内容而是在 原始数据的基础上添加一个新的ISL帧头与一段CRC冗余校验码。在多 VLAN端口的交换网络中(即一个端口同时配置在多个VLAN中,如多个 VLAN共享的网络打印机、服务器等,它们所连接的交换机端口就应如此 配置),使用ISL封装的网络接口允许数据帧带有多个VLAN的标识,这样 ,数据帧便可以在多个VLAN间进行高速交换了。

第3章 VLAN技术及其配置

主讲教师 刘静

网络知识回顾

冲突域:一个冲突域内不同设备同时发出数据帧就会产生冲突,导致发送

失败

广播域:网络中的一组设备集合;当这些设备中的一个发出一个广播时, 所有其他的设备都能接收到这个广播帧。 我们常用的网络设备是如何处理广播域和冲突域的呢? 中继器、集线器 : 单纯的放大,传播信号,运行在物理层,不能划分广 播域和冲突域; 网桥、交换机:运行在数据链路层,可划分冲突域,不可划分广播域; 路由器:运行在网络层,可划分冲突域和广播域。

会产生一个MAC地址与IP地址的映射表,当同样的数据帧再次通过时,交换机 会直接从二层转发,而不用再路由,从而消除了路由器进行路由选择而造成网 络的延迟,提高了数据包转发的效率。另一方面,交换机的路由模块与交换模 块是在交换机内部直接汇聚连接的,可以提供相当高的带宽,因此,使用三层 交换机来配置VLAN和提供VLAN间的通讯,比使用二层交换机和路由器更好,配 置和使用也更方便。

VLAN的网络配置

谈到VLAN,或许许多人都觉得非常神秘,甚至包括一些网管人员。

其实有关VLAN的技术标准IEEE 802.1Q 早在1999年6月份就由IEEE委员正式公布实施了,而且最早的VLNA技术早在1996年Cisco〔思科〕公司就提出了。

随着几年来的开展,VLAN技术得到广泛的支持,在大大小小的企业网络中广泛应用,成为当前最为热门的一种以太局域网技术。

本篇就要为大家介绍交换机的一个最常见技术应用--VLAN技术,并针对中、小局域网VLAN的网络配置以实例的方式向大家简单介绍其配置方法。

一、VLAN根底VLAN〔Virtual Local Area Network〕的中文名为"虚拟局域网",注意不是"VPN"〔虚拟专用网〕。

VLAN 是一种将局域网设备从逻辑上划分〔注意,不是从物理上划分〕成一个个网段,从而实现虚拟工作组的新兴数据交换技术。

这一新兴技术主要应用于交换机和路由器中,但主流应用还是在交换机之中。

但又不是所有交换机都具有此功能,只有VLAN协议的第三层以上交换机才具有此功能,这一点可以查看相应交换机的说明书即可得知。

IEEE于1999年公布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术的出现,使得管理员根据实际应用需求,把同一物理局域网内的不同用户逻辑地划分成不同的播送域,每一个VLAN都包含一组有着一样需求的计算机工作站,与物理上形成的LAN有着一样的属性。

由于它是从逻辑上划分,而不是从物理上划分,所以同一个VLAN内的各个工作站没有限制在同一个物理*围中,即这些工作站可以在不同物理LAN网段。

由VLAN的特点可知,一个VLAN内部的播送和单播流量都不会转发到其他VLAN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的平安性。

交换技术的开展,也加快了新的交换技术〔VLAN〕的应用速度。

通过将企业网络划分为虚拟网络VLAN 网段,可以强化网络管理和网络平安,控制不必要的数据播送。

vlan的配置方法

vlan的配置方法VLAN(Virtual Local Area Network)是一种虚拟的局域网技术,可以将一个物理局域网划分为多个逻辑上的子网。

通过VLAN的配置,可以实现网络资源的合理分配和安全隔离。

本文将介绍VLAN 的配置方法。

一、VLAN的基本概念VLAN是一种逻辑上的划分,将一个物理局域网划分为多个虚拟的子网,每个子网相互隔离,互不干扰。

VLAN可以根据不同的需求进行划分,比如按部门、按功能等。

VLAN的划分可以基于端口、MAC地址或者子网等方式进行。

二、VLAN的配置方法1. 创建VLAN首先需要创建VLAN,可以通过交换机的管理界面或者命令行进行配置。

在交换机的管理界面中,找到VLAN配置的选项,点击创建新VLAN。

输入VLAN的ID和名称,点击确认即可创建。

2. 配置端口创建VLAN后,需要将端口划分到相应的VLAN中。

在交换机的管理界面中,找到端口配置的选项,选择要配置的端口,将其绑定到相应的VLAN中。

可以选择将端口设置为访问模式或者特定VLAN 模式。

3. 配置端口模式端口模式分为访问模式和特定VLAN模式。

访问模式下,端口只能属于一个VLAN,数据包只能在该VLAN中传输。

特定VLAN模式下,端口可以属于多个VLAN,数据包可以在多个VLAN之间传输。

根据需求选择相应的端口模式。

4. 配置VLAN间的互通不同VLAN之间默认是隔离的,无法直接通信。

如果需要实现不同VLAN之间的互通,可以通过三层交换机或者路由器进行配置。

在交换机或者路由器上配置虚拟接口,将不同VLAN的虚拟接口进行绑定,即可实现VLAN间的互通。

5. 配置VLAN间的安全为了增强网络的安全性,可以配置VLAN间的访问控制列表(ACL)或者端口安全。

ACL可以限制不同VLAN之间的通信,只允许特定的IP地址或者端口进行通信。

端口安全可以限制端口上的设备数量,防止未授权设备接入。

6. 配置VLAN的管理在配置VLAN时,还需要考虑VLAN的管理。

H3C_S7500E_VLAN映射典型配置举例

1

图1 1:2 VLAN 映射组网图

Customer A

VLAN10~20 VLAN21~30 VLAN31~40

CE A1

Customer B CE B2

XGE1/0/1 PE A

XGE1/0/2

XGE1/0/3

Service provider network

XGE1/0/3

3 1:2 VLAN映射配置举例

3.1 பைடு நூலகம்网需求

如 图 1 所示,Customer A和Customer B各有两个分支机构需要通过运营商网络进行通信。Customer A和Customer B的网络中各有三种不同业务类型的数据,这三种业务类型的数据需要通过运营商网 络提供的三个VLAN分开传输,以便运营商网络针对不同业务类型的数据配置不同的传输策略。 现要求通过配置 1:2 VLAN 映射功能实现: • 用户不同业务类型的数据使用不同的外层 VLAN Tag 在运营商网络中传输; • 外层VLAN Tag的添加策略如 表 1 所示,传输效果如 图 2 所示; • 添加外层 VLAN Tag 时,设备复制内层 VLAN Tag 的 802.1p 优先级作为外层 VLAN Tag 的

用户网络 VLAN 31 to 40 21 to 30 10 to 20 36 to 40 26 to 35 15 to 25

运营商网络 VLAN 1003 1002 1001 2003 2002 2001

2

图2 用户数据的传输情况

3.2 配置思路

• 请在 PE A 和 PE B 连接用户网络的端口上配置 1:2 VLAN 映射功能,为用户不同业务类型的 数据报文添加不同的外层 VLAN Tag。

VLAN映射表配置与VLAN ACL及router map比较

VLAN映射表配置与VLAN ACL及router map比较VLAN映射表配置配置步骤:1、定义vlan的访问图,访问图可以有多条语句,每个语句有一个编号2、定义匹配条件,可以匹配ip address、mac addres3、执行动作,丢弃、转发、重定向4、应用vlan的访问图到指定的vlan #vlan filter map-name vlan_list listVLAN访问控制(VACL),也称为VLAN访问映射表,它应用于VLAN中的所有通信流,支持基于ETHERTYPE和MAC地址的过滤,可以防止未经授权的数据流进入VLAN。

目前支持的VACL操作有三种:转发(forward),丢弃(drop),重定向(redirect)。

VACL很少用到,在配置时要注意以下几点:1) 最后一条隐藏规则是deny ip any any,与ACL相同。

2) VACL没有inbound和outbound之分,区别于ACL。

3) 若ACL列表中是permit,而VACL中为drop,则数据流执行drop。

4) VACL规则应用在NAT之前。

5) 一个VACL可以用于多个VLAN中;但一个VLAN只能与一个VACL关联。

6) VACL只有在VLAN的端口被激活后才会启用,否则状态为inactive。

例:三层交换机上,用VLAN间ACL实验环境:VAN10,VLAN20,VLAN30。

要求VLAN20,30都能访问VLAN10,但20,30之间不能相互访问.三层switch配置:access-list 120 permit ip any 192.168.30.0 0.0.0.255access-list 130 permit ip any 192.168.20.0 0.0.0.255vlan access-map deny20-30 100 定义vlan的访问图deny20-30,序号100match ip add 120 定义匹配条件,匹配access-list 120action drop 执行动作exitvlan filter deny20-30 vlan-list 20 vlan20上应用VACLvlan access-map deny30-20 101match ip add 130action dropexitvlan filter deny30-20 vlan-list 30策略路由配置使用route mapRoute map与access-list非常相似自上而下的运行检查, 找到一个匹配就离开route map行带有顺序号容易编辑,可以随意插入和删除Route map是命名的,容易归档,Match…set…实例一:拓扑图试验1: 基于源地址的策略路由。

配置vlan的方法

配置vlan的方法配置VLAN(Virtual Local Area Network)的方法是将网络设备按照功能或者部门划分为不同的虚拟网络,从而提高网络性能和安全性。

下面是一些配置VLAN的基本方法。

1. 网络规划和设计:在配置VLAN之前,必须进行网络规划和设计。

这包括确定需要划分的VLAN 数量,每个VLAN所涵盖的网络设备范围,以及设备之间的互联方式。

此外,还需要考虑IP地址分配和子网掩码设置,以确保VLAN之间的互联和通信。

2. VTP(VLAN Trunking Protocol)设置:VTP是一种用于自动配置和管理VLAN的协议。

它包括服务器模式、客户端模式和透明模式。

配置VTP服务器模式的交换机可以管理和分发VLAN信息,而VTP客户端模式的交换机则接收和配置来自VTP服务器模式的信息。

配置VTP 透明模式的交换机不会传递VLAN信息,而只会接收和配置自己的VLAN。

3. VLAN的创建和配置:在交换机上创建和配置VLAN是非常重要的一步。

可以使用命令行界面(CLI)或者图形用户界面(GUI)来进行配置。

在命令行界面下,可以使用"vlan database"命令进入VLAN数据库模式,然后使用"vlan"命令来创建和配置VLAN。

在图形用户界面下,可以通过交换机的管理界面找到VLAN设置并进行配置。

4. VLAN端口配置:一旦VLAN创建和配置完成,还需要将交换机的端口分配给相应的VLAN。

这可以通过命令行界面或者图形用户界面来实现。

在命令行界面下,可以使用"switchport access vlan"命令将端口配置为特定的VLAN。

在图形用户界面下,可以选择相应的端口并将其分配给目标VLAN。

5. VLAN间的通信设置:默认情况下,不同VLAN之间的通信是被禁止的,因此需要进行相应的设置来实现VLAN间的通信。

可以使用三层交换机或者路由器来实现VLAN间的互联。

博达交换机-VLAN配置命令

1.1.4 switchport pvid .................................................................................................................................3

1.1.5 switchport mode ...............................................................................................................................4

下面的命令将添加 ID 为 2 的 VLAN。

Switch_config# Switch_config#vlan 2 Switch_config_vlan2#exit

1.1.2 name

[no] name str 给 VLAN 命名。

参数

VLAN 配置命令

参数 str

参数说明 定义VLAN的名称。取值范围:长度为1–32的字符串

1.1.7 switchport dot1q-translating-tunnel ..................................................................................................5

1.1.8 mac-vlan mac-address.....................................................................................................................6

h3c交换机vlan配置命令

h3c交换机vlan配置命令h3c交换机vlan配置命令H3C每年将销售额的15%以上用于研发投入,在中国的北京、杭州和深圳设有研发机构,在北京和杭州设有可靠性试验室以及产品鉴定测试中心。

下面是店铺整理的关于h3c交换机vlan配置命令,希望大家认真阅读!1、配置文件相关命令[Quidway]display current-configuration ;显示当前生效的配置[Quidway]display saved-configuration ;显示flash中配置文件,即下次上电启动时所用的配置文件reset saved-configuration ;檫除旧的配置文件reboot ;交换机重启display version ;显示系统版本信息2、基本配置[Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图[Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN的IP地址[Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由=网关3、telnet配置[Quidway]user-interface vty 0 4 ;进入虚拟终端[S3026-ui-vty0-4]authentication-mode password ;设置口令模式[S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令[S3026-ui-vty0-4]user privilege level 3 ;用户级别4、端口配置[Quidway-Ethernet0/1]duplex {half|full|auto} ;配置端口工作状态[Quidway-Ethernet0/1]speed {10|100|auto} ;配置端口工作速率[Quidway-Ethernet0/1]flow-control ;配置端口流控[Quidway-Ethernet0/1]mdi {across|auto|normal} ;配置端口平接扭接[Quidway-Ethernet0/1]port link-type {trunk|access|hybrid} ;设置端口工作模式[Quidway-Ethernet0/1]undo shutdown ;激活端口[Quidway-Ethernet0/2]quit ;退出系统视图5、链路聚合配置[DeviceA] link-aggregation group 1 mode manual ;创建手工聚合组1[DeviceA] interface ethernet 1/0/1 ;将以太网端口Ethernet1/0/1加入聚合组1[DeviceA-Ethernet1/0/1] port link-aggregation group 1[DeviceA-Ethernet1/0/1] interface ethernet 1/0/2 ;将以太网端口Ethernet1/0/1加入聚合组1[DeviceA-Ethernet1/0/2] port link-aggregation group 1[DeviceA] link-aggregation group 1 service-type tunnel # 在手工聚合组的基础上创建Tunnel业务环回组。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

目前,设备不支持 N:1 VLAN 映射。

1.1.2 1:2 VLAN 映射和 2:2 VLAN 映射的应用

1:2 VLAN映射和 2:2 VLAN映射主要用于 图 1-2所示的组网环境。

图1-2 1:2 VLAN 映射和 2:2 VLAN 映射应用示意图

Switch A

SP 1

VLAN 10/100

2. 配置 1:1 VLAN 映射

表1-2 配置 1:1 VLAN 映射 操作

进入系统视图

system-view

命令

说明 -

创建 VLAN

创建 VLAN

vlan vlan-id

退回系统视图 quit

必选

缺省情况下,系统只有 一个缺省 VLAN(VLAN 1)

配置上行策略,将不同用户的不同业务 VLAN 映射到新的 VLAN

1-2

1.1.3 VLAN 映射的基本概念

图1-3 VLAN 映射基本概念示意图

如 图 1-3所示,为了更好的理解后面的配置过程,此处定义几个概念: z 上行数据流:从用户网络发往汇聚层网络或 SP 网络的数据流,都称为上行数据流。 z 下行数据流:从汇聚层网络或 SP 网络发往用户网络的数据流,都称为下行数据流。 z 上行端口:发送上行数据流和接收下行数据流的端口称为上行端口。 z 下行端口:发送下行数据流和接收上行数据流的端口称为下行端口。 z 上行策略:负责上行数据流 VLAN 映射规则的 QoS 策略。 z 下行策略:负责下行数据流 VLAN 映射规则的 QoS 策略。

Tag。 z 2:2 VLAN 映射:将携带有两层 VLAN Tag 报文的外层 VLAN Tag 映射为新的 VLAN Tag。 下面将详细介绍这几种映射关系的应用以及工作原理。

1.1.1 1:1 VLAN 映射和 N:1 VLAN 映射的应用

如 图 1-1所示,是 1:1 和N:1 VLAN映射的应用环境,其中用不同的VLAN来承载各家庭用户不同类 型的业务(包括PC、IPTV和VoIP)。

目录

1 VLAN映射配置................................................................................................................................... 1-1 1.1 VLAN映射简介 .................................................................................................................................. 1-1 1.1.1 1:1 VLAN映射和N:1 VLAN映射的应用 ................................................................................... 1-1 1.1.2 1:2 VLAN映射和 2:2 VLAN映射的应用................................................................................... 1-2 1.1.3 VLAN映射的基本概念............................................................................................................. 1-3 1.1.4 VLAN映射实现方式................................................................................................................. 1-3 1.2 VLAN映射配置任务简介.................................................................................................................... 1-4 1.3 配置 1:1 VLAN映射 ........................................................................................................................... 1-4 1.4 配置 1:2 VLAN映射 ........................................................................................................................... 1-6 1.5 配置 2:2 VLAN映射 ........................................................................................................................... 1-7 1.6 VLAN映射典型配置举例.................................................................................................................... 1-8 1.6.1 1:1 VLAN映射典型配置举例 ................................................................................................... 1-8 1.6.2 1:2 VLAN映射和 2:2 VLAN映射典型配置举例 ...................................................................... 1-10

1.1.4 VLAN 映射实现方式

不同方式的 VLAN 映射,都是通过在下行端口上配置 QoS 策略实现的,具体过程如下: 1. 1:1 VLAN 映射实现方式 z 对于上行数据流,通过在下行端口上应用上行策略,将原来的 VLAN Tag 映射为新的 VLAN

Tag。 z 对于下行数据流,通过在下行端口上应用下行策略,将报文的 VLAN Tag 映射到原来的 VLAN

VLAN Tag。 z 对于下行数据流,通过在下行端口上应用下行策略,将报文的外层 VLAN Tag 映射到原来的

VLAN Tag。

1-3

z 关于 QoS 策略的介绍请参见“QoS 分册”中的“QoS 配置”。 z 1:2 VLAN 映射功能也可以通过 QinQ 功能实现,具体介绍及配置过程请参见“接入分册”中的

配置过程请参见“表 1-3配置上行策略”

配置下行策略,映射回原来的 VLAN 配置过程请参见“表 1-4配置下行策略”

进入下行端口的接口视图

interface interface-type interface-number

配置链路类型为 Trunk 或 Hybrid 类型 port link-type { trunk | hybrid }

i

1 VLAN 映射配置

1.1 VLAN 映射简介

VLAN 映射(即 VLAN Mapping)功能可以修改报文携带的 VLAN Tag,提供下面 4 种映射关系: z 1:1 VLAN 映射:将来自某一特定 VLAN 的报文携带 VLAN Tag 映射(替换)为新的 VLAN Tag。 z N:1 VLAN 映射:将来自不同 VLAN 报文所携带的 VLAN Tag 映射为相同的 VLAN Tag。 z 1:2 VLAN 映射:将携带有一层 VLAN Tag 的报文打上外层 VLAN Tag,使报文携带两层 VLAN

VLAN 10/100

VLAN 10/100

Switch B

VLAN 10/200

SP 2

VLAN 10/200

Switch D

Switch C

VLAN 10/200

VLAN 10 VPN 1

VLAN 10 VPN 1

图中的 VLAN 10/100,10 表示是内层 VLAN Tag,100 表示是外层 VLAN Tag。

图1-1 1:1 VLAN 映射和 N:1 VLAN 映射应用示意图

1-1

为了区分不同的用户,需要在楼道交换机处用不同的 VLAN 来承载不同用户的相同业务,即进行 1:1 VLAN 映射,这就要用到大量的 VLAN。但汇聚层网络接入设备可提供的 VLAN 数量有限,因此需 要在园区交换机上来进行 VLAN 的汇聚,用一个 VLAN 来承载原本由多个 VLAN 承载的不同用户的 相同业务,即进行 N:1 VLAN 映射。

如 图 1-2,处于不同地理位置的VPN 1 的用户,中间跨越了两个SP(Service Provider,服务提供 商)网络进行互通:SP 1 和SP 2。 图中左下方的 VPN 1 用户所在的 VLAN 为 VLAN 10,当报文进入 SP 1 网络时,报文外面会被打上 一层 SP 1 分配给用户的外层 VLAN Tag,VLAN ID 为 100,这个过程即是 1:2 VLAN 映射。这样, VPN 用户可以规划自己的私网 VLAN ID,不会导致和 SP 网络中的 VLAN ID 冲突,并且可以缓解 日益紧缺的 SP 网络 VLAN ID 资源问题。在报文由 SP 1 进入 SP 2 时,由于 SP 2 分配给 VPN 1 用户的 VLAN 为 VLAN 200,和 SP 1 网络不同,所以需要将报文外层的 VLAN Tag 改为 VLAN 200。 这种修改外层 VLAN Tag 的过程,即是 2:2 VLAN 映射。

配置 2:2 VLAN 映射