H3C+防火墙配置命令

H3C防火墙配置详解

H3C SecPath F100-A-G2 防火墙的透明模式和访问控制。

注意:安全域要在安全策略中执行。

URL 和其他访问控制的策略都需要在安全策略中去执 行。

安全策略逐条检索,匹配执行,不匹配执行下一条,直到匹配到最后,还没有的则丢弃。

配置的步骤如下:一、首先连接防火墙开启WEB 命令为: yssecurity-zone name Trustimport interface GigabitEthernet1/0/0 import interface GigabitEthernet1/0/1 interface GigabitEthernet1/0/0 port link-mode routeip address 100.0.0.1 255.255.255.0 acl advanced 3333 rule 0 permit ipzone-pair security source Trust destination local packet-filter 3333zone-pair security source local destination Trust packet-filter 3333local-user admin class manage password hash adminservice-type telnet terminal http https authorization-attribute user-role level-3authorization-attribute user-role network-admin ip http enable ip https enable详情:将接口划入到域中,例如将G1/0/2、G1/0/3 口变成二层口,并加入到="$=域中□mt1巨加 1出1*T1部世上田口 D 目的电北同声 IES1应用 1 SrfliS 1时向率1卡志^slwsjz I 氏为1倜由=ArvMy 0日n 乎any sn/any- 开启 音 - □ Tmsi rnjtf [心•伊内部址 any 目的 a ❿ 孙-开启 e - 4 a□ Trust Tiufl 1 AfF芷有勘F访问1翻5 anyiW开启 E -□ Irusit Unlruat-any耐 any 3N 呻开启 舌-□ urenjKFruM0 ftHF any;3叮a 值a*-开售 3 -二、进入WEB ,将接口改为二层模式,在将二层模式的接口划到Trust 安全域中。

H3C防火墙配置命令

统进行配置和管理。在使用Web 界面登录到系统前,必须先使能HTTP 服务器功能。

H3C SecPath 系列安全产品 操作手册(基础配置) 第4 章 系统维护管理 4-17

表4-17 使能/关闭HTTP 服务器

对插槽中的插卡进行拔出预处理 remove slot slot-id

取消拔出预处理操作 undo remove slot slot-id

显示设备和插卡的信息(任意视图) display device [ slot-id ]

配置防火墙网页登陆

配置防火墙网页登陆配置防火墙网页登陆

显示当前视图的配置 display this

显示防火墙的当前的运行配置 s:mon_resources,spdisplay current-configuration[ interface

interface-type [ interface-number ] | configuration

[H3C] firewall zone trust

[H3C-zone-trust] add interface GigabitEthernet0/0

3. 为PC配置IP地址。

假设PC的IP地址为192.168.0.2。

4. 使用Ping命令验证网络连接性。

<H3C> ping 192.168.0.2

配置HTTP 服务器的访问限制

可以配置HTTP 服务器,使仅具有特定IP 地址的用户才可以登录HTTP 服务器,对 ansparent-transmit enabN 设备进行配置和管理。

配置HTTP 服务器的访问限制

华三防火墙H3CF100基本配置说明资料

华三防火墙H3CF100基本配置说明资料华三防火墙H3C F100配置说明一、开通网口用超级终端开通GE0/0网口先输入〈H3C〉system-view 初始化配置再输入[H3C] interzone policy default by-priority 开通GE0/0网口二、连接将服务器的IP设成192.168.0.2 子网掩码255.255.255.0与华为防火墙的GE0/0相连(默认iP是192.168.0.1)三、配置1.打开浏览器,输入192.168.0.12.输入用户名(admin )、密码(admin )以及验证码(注意大小写)后进入配置界面。

3.先把端口加入相应的域。

外网口就加入Untrust 域,内网口就加入Trust口。

设备管理—安全域,编辑Trust和Untrust区域。

选择0/1为Trust区域,选择0/2为Untrust区域。

4.为相应的接口配置上相应的IP地址。

设备管理—接口管理,编辑0/1,三层模式,静态路由,IP地址192.168.1.1 掩码:255.255.255.0255.255.255.05.网络管理—DHCP-DHCP服务器,选择启动,动态。

新建,如下图填入IP,掩码,网关和DNS.6.防火墙—ACL新建ACL,在ID中填入2000确定后点击详细信息,新建对2000进行配置,pernit和无限制。

7.防火墙—NAT—动态地址转化新建,选择0/2口,2000,easy IP。

8.网络管理—路由管理—静态路由新建目标IP:0.0.0.0 掩码:0.0.0.0 下一跳:10.178.177.129出接口:0/29.设备管理—配置管理。

备份。

0/2。

0/0为配置口。

h3c防火墙的基本配置

h3c防火墙的基本配置h3c防火墙的基本配置[F100-A]dis current-configuration#sysname F100-A#undo firewall packet-filter enablefirewall packet-filter default permit#undo insulate#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20#firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user egb--aqpassword cipher ]#R=WG;'I/ZGL^3L[[\\1-A!!service-type telnetlevel 3#aspf-policy 1detect httpdetect smtpdetect ftpdetect tcpdetect udp#acl number 2000rule 0 permit source 192.168.0.0 0.0.0.255 rule 1 deny#interface Virtual-T emplate1#interface Aux0async mode flow#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0#interface Ethernet1/0ip address 211.99.231.130 255.255.255.224ip address 211.99.231.132 255.255.255.224 sub ip address 211.99.231.133 255.255.255.224 sub ip address 211.99.231.134 255.255.255.224 sub ip address 211.99.231.135 255.255.255.224 sub ip address 211.99.231.136 255.255.255.224 sub ip address 211.99.231.137 255.255.255.224 sub ip address 211.99.231.138 255.255.255.224 sub ip address 211.99.231.139 255.255.255.224 sub ip address 211.99.231.131 255.255.255.224 subnat outbound 2000nat server protocol tcp global 211.99.231.136 3000 inside 192.168.0.6 3000nat server protocol tcp global 211.99.231.136 6000 inside 192.168.0.6 6000nat server protocol tcp global 211.99.231.132 ftp inside 192.168.0.3 ftpnat server protocol tcp global 211.99.231.132 5631 inside 192.168.0.3 5631nat server protocol tcp global 211.99.231.132 43958 inside 192.168.0.3 43958nat server protocol tcp global 211.99.231.134 ftp inside 192.168.0.4 ftpnat server protocol tcp global 211.99.231.134 www inside 192.168.0.4 wwwnat server protocol tcp global 211.99.231.134 5631 inside 192.168.0.4 5631nat server protocol tcp global 211.99.231.134 43958 inside 192.168.0.4 43958nat server protocol tcp global 211.99.231.135 ftp inside 192.168.0.5 ftpnat server protocol tcp global 211.99.231.135 58169 inside 192.168.0.5 58169nat server protocol tcp global 211.99.231.135 www inside 192.168.0.5 wwwnat server protocol tcp global 211.99.231.135 43958 inside 192.168.0.5 43958nat server protocol tcp global 211.99.231.136 ftp inside 192.168.0.6 ftpnat server protocol tcp global 211.99.231.136 smtp inside192.168.0.6 smtpnat server protocol tcp global 211.99.231.136 www inside 192.168.0.6 wwwnat server protocol tcp global 211.99.231.136 81 inside 192.168.0.6 81nat server protocol tcp global 211.99.231.136 82 inside 192.168.0.6 82nat server protocol tcp global 211.99.231.136 83 inside 192.168.0.6 83nat server protocol tcp global 211.99.231.136 84 inside 192.168.0.6 84nat server protocol tcp global 211.99.231.136 pop3 inside 192.168.0.6 pop3nat server protocol tcp global 211.99.231.136 1433 inside 192.168.0.6 1433nat server protocol tcp global 211.99.231.136 5150 inside 192.168.0.6 5150nat server protocol tcp global 211.99.231.136 5631 inside 192.168.0.6 5631nat server protocol tcp global 211.99.231.136 58169 inside 192.168.0.6 58169nat server protocol tcp global 211.99.231.136 8080 inside 192.168.0.6 8080nat server protocol tcp global 211.99.231.136 43958 inside 192.168.0.6 43958nat server protocol tcp global 211.99.231.138 smtp inside 192.168.0.8 smtpnat server protocol tcp global 211.99.231.138 www inside 192.168.0.8 www192.168.0.8 pop3nat server protocol tcp global 211.99.231.138 5631 inside 192.168.0.8 5631nat server protocol tcp global 211.99.231.138 58169 inside 192.168.0.8 58169nat server protocol tcp global 211.99.231.137 ftp inside 192.168.0.9 ftpnat server protocol tcp global 211.99.231.137 www inside 192.168.0.9 wwwnat server protocol tcp global 211.99.231.132 www inside 192.168.0.3 wwwnat server protocol tcp global 211.99.231.137 81 inside 192.168.0.9 81nat server protocol tcp global 211.99.231.137 82 inside 192.168.0.9 82nat server protocol tcp global 211.99.231.137 83 inside 192.168.0.9 83nat server protocol tcp global 211.99.231.137 1433 inside 192.168.0.9 1433nat server protocol tcp global 211.99.231.137 5631 inside 192.168.0.9 5631nat server protocol tcp global 211.99.231.137 43958 inside 192.168.0.9 43958nat server protocol tcp global 211.99.231.137 58169 inside 192.168.0.9 58169nat server protocol tcp global 211.99.231.136 88 inside 192.168.0.6 88nat server protocol tcp global 211.99.231.137 84 inside 192.168.0.9 84192.168.0.9 85nat server protocol tcp global 211.99.231.137 86 inside 192.168.0.9 86nat server protocol tcp global 211.99.231.137 87 inside 192.168.0.9 87nat server protocol tcp global 211.99.231.137 88 inside 192.168.0.9 88nat server protocol tcp global 211.99.231.137 smtp inside 192.168.0.9 smtpnat server protocol tcp global 211.99.231.137 8080 inside 192.168.0.9 8080nat server protocol tcp global 211.99.231.137 5080 inside 192.168.0.9 5080nat server protocol tcp global 211.99.231.137 1935 inside 192.168.0.9 1935nat server protocol udp global 211.99.231.137 5555 inside 192.168.0.9 5555nat server protocol tcp global 211.99.231.132 58169 inside 192.168.0.3 58169nat server protocol tcp global 211.99.231.134 58169 inside 192.168.0.4 58169nat server protocol tcp global 211.99.231.135 5631 inside 192.168.0.5 5631nat server protocol tcp global 211.99.231.136 6100 inside 192.168.0.6 6100nat server protocol tcp global 211.99.231.139 www inside 192.168.0.12 wwwnat server protocol tcp global 211.99.231.139 58169 inside 192.168.0.12 58169192.168.0.12 58189nat server protocol tcp global 211.99.231.139 5631 inside 192.168.0.12 5631nat serverprotocol tcp global 211.99.231.137 89 inside 192.168.0.9 89 nat server protocol tcp global 211.99.231.134 58269 inside 192.168.0.4 58269nat server protocol udp global 211.99.231.134 58269 inside 192.168.0.4 58269nat server protocol tcp global 211.99.231.133 www inside 192.168.0.13 wwwnat server protocol tcp global 211.99.231.135 1935 inside 192.168.0.5 1935nat server protocol tcp global 211.99.231.135 5080 inside 192.168.0.5 5080nat server protocol tcp global 211.99.231.132 1755 inside 192.168.0.3 1755nat server protocol tcp global 211.99.231.137 1755 inside 192.168.0.9 1755nat server protocol tcp global 211.99.231.137 554 inside 192.168.0.9 554nat server protocol tcp global 211.99.231.135 5551 inside 192.168.0.5 5551nat server protocol tcp global 211.99.231.131 www inside 192.168.0.204 wwwnat server protocol tcp global 211.99.231.134 81 inside 192.168.0.4 81nat server protocol tcp global 211.99.231.136 1935 inside 192.168.0.6 1935192.168.0.10 wwwnat server protocol udp global 211.99.231.137 dns inside 192.168.0.9 dnsnat server protocol tcp global 211.99.231.135 58189 inside 192.168.0.5 58189nat server protocol tcp global 211.99.231.141 www inside 192.168.0.11 www#interface Ethernet1/1#interface Ethernet1/2#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/0set priority 85statistic enable ip inzonestatistic enable ip outzone#firewall zone untrustadd interface Ethernet1/0add interface Ethernet1/1add interface Ethernet1/2set priority 5statistic enable ip inzonestatistic enable ip outzone#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#undo info-center enable#FTP server enable#ip route-static 0.0.0.0 0.0.0.0 211.99.231.129 preference 1 #firewall defend ip-spoofingfirewall defend landfirewall defend smurffirewall defend fragglefirewall defend winnukefirewall defend icmp-redirectfirewall defend icmp-unreachablefirewall defend source-routefirewall defend route-recordfirewall defend tracertfirewall defend ping-of-deathfirewall defend tcp-flagfirewall defend ip-fragmentfirewall defend large-icmpfirewall defend teardropfirewall defend ip-sweepfirewall defend port-scanfirewall defend arp-spoofingfirewall defend arp-reverse-queryfirewall defend arp-floodfirewall defend frag-floodfirewall defend syn-flood enablefirewall defend udp-flood enablefirewall defend icmp-flood enablefirewall defend syn-flood zone trustfirewall defend udp-flood zone trustfirewall defend syn-flood zone untrustfirewall defend udp-flood zone untrust#user-interface con 0authentication-mode passwordset authentication password cipher XB-'KG=+=J^UJ;&DL'U46Q!!user-interface aux 0user-interface vty 0 4authentication-mode scheme。

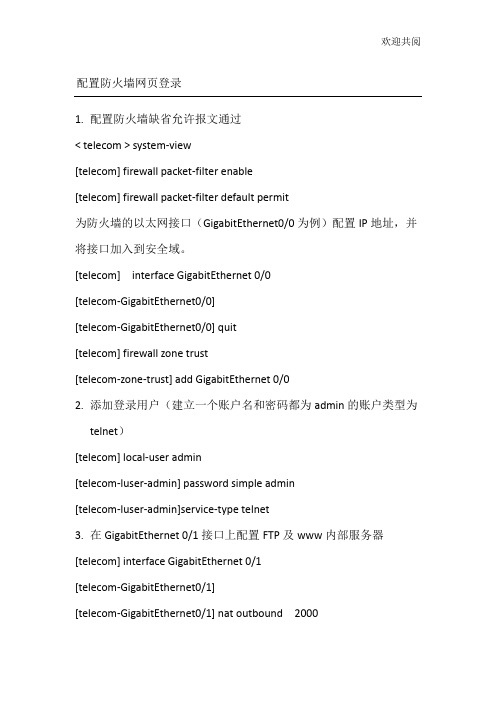

H3C防火墙 命令行配置

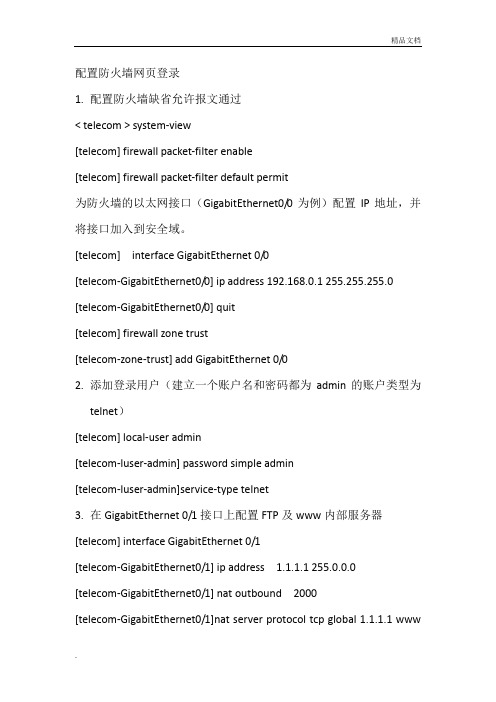

欢迎共阅配置防火墙网页登录1.配置防火墙缺省允许报文通过< telecom > system-view[telecom] firewall packet-filter enable3.在GigabitEthernet 0/1接口上配置FTP及www内部服务器[telecom] interface GigabitEthernet 0/1[telecom-GigabitEthernet0/1][telecom-GigabitEthernet0/1] nat outbound 2000[telecom-GigabitEthernet0/1] quit4.配置访问控制列表,允许网段访问internet [telecom]acl number 2000[telecom-acl-basic-2000][telecom-acl-basic-2000] rule 1 deny第三步:配置本端设备名称为routera [telecom] ike local-name routera第四步:配置对等体peer[telecom] ike peer peer[telecom-ike-peer-peer] exchange-mode aggressive[telecom-ike-peer-peer] pre-shared-key 123456[telecom-ike-peer-peer] id-type name[telecom-ike-peer-peer] remote-name telecom[telecom-ike-peer-peer] nat traversal第九步:配置安全策略test引用IPSec安全提议test [telecom-ipsec-policy-isakmp-test-1] proposal test[telecom-ipsec-policy-isakmp-test-1] quit第十步:配置上行接口IP地址/24,并在接口上应用IPSec策略[telecom] int GigabitEthernet 0/0[telecom-GigabitEthernet0/0][telecom-GigabitEthernet0/0] nat outbound 3000[telecom-GigabitEthernet0/0] ipsec policy test第十一步:配置下行接口IP地址/24vrbd 显示详细的软件版本信息display clock 显示系统时钟clock datetime 14:56:00 23/2/2017 修改系统时钟为2017年2月23日14时56分0秒display users [all] 显示终端用户reboot 重启防火墙save 保存当前配置reset save清空当前配置display interface GigabitEtherneto/1 查看某个端口信息display cpu-usage history 统计系统cpu占用率历史信息display device [slot-id] 显示设备和插卡的信息display ip routing-table 显示当前路由表ip route-static 目的地址掩码下一跳的地址[端口] [管理距离]telnet server enable 开启telnet服务display history-command 查看保存的历史命令display hotkey 查看热键信息hotkey将某快捷键与某一命令行关联(格式为hotkey 快捷键一段命令)。

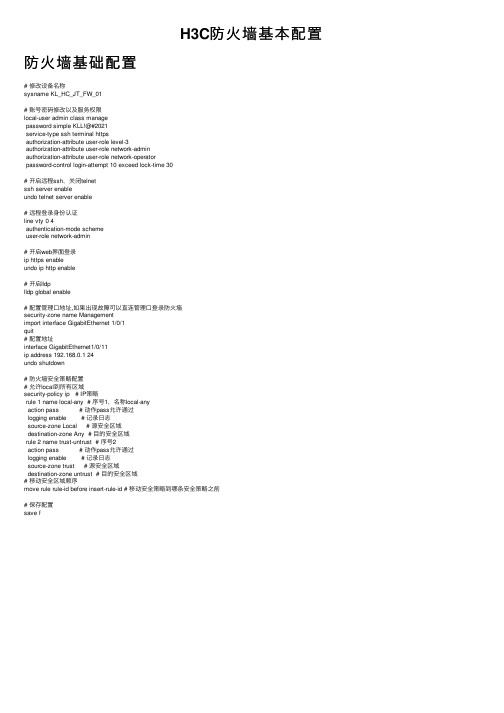

H3C防火墙基本配置

H3C防⽕墙基本配置防⽕墙基础配置# 修改设备名称sysname KL_HC_JT_FW_01# 账号密码修改以及服务权限local-user admin class managepassword simple KLL!@#2021service-type ssh terminal httpsauthorization-attribute user-role level-3authorization-attribute user-role network-adminauthorization-attribute user-role network-operatorpassword-control login-attempt 10 exceed lock-time 30# 开启远程ssh,关闭telnetssh server enableundo telnet server enable# 远程登录⾝份认证line vty 0 4authentication-mode schemeuser-role network-admin# 开启web界⾯登录ip https enableundo ip http enable# 开启lldplldp global enable# 配置管理⼝地址,如果出现故障可以直连管理⼝登录防⽕墙security-zone name Managementimport interface GigabitEthernet 1/0/1quit# 配置地址interface GigabitEthernet1/0/11ip address 192.168.0.1 24undo shutdown# 防⽕墙安全策略配置# 允许local到所有区域security-policy ip # IP策略rule 1 name local-any # 序号1,名称local-anyaction pass # 动作pass允许通过logging enable # 记录⽇志source-zone Local # 源安全区域destination-zone Any # ⽬的安全区域rule 2 name trust-untrust # 序号2action pass # 动作pass允许通过logging enable # 记录⽇志source-zone trust # 源安全区域destination-zone untrust # ⽬的安全区域# 移动安全区域顺序move rule rule-id before insert-rule-id # 移动安全策略到哪条安全策略之前# 保存配置save f。

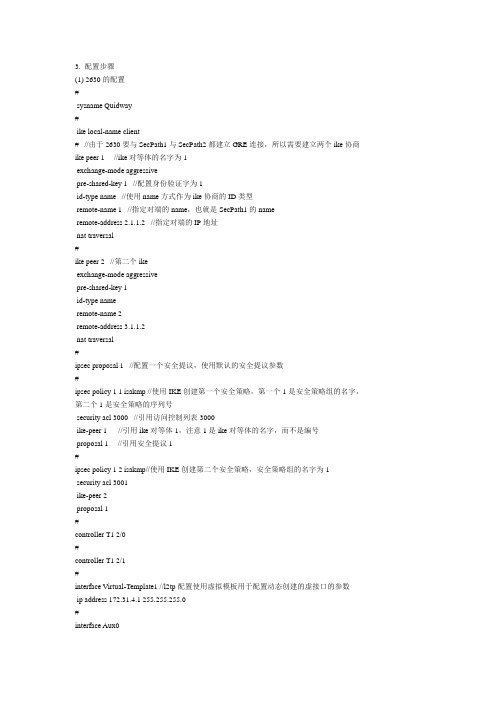

h3c 防火墙配置

3. 配置步骤(1) 2630的配置#sysname Quidway#ike local-name client# //由于2630要与SecPath1与SecPath2都建立GRE连接,所以需要建立两个ike协商ike peer 1 //ike对等体的名字为1exchange-mode aggressivepre-shared-key 1 //配置身份验证字为1id-type name //使用name方式作为ike协商的ID类型remote-name 1 //指定对端的name,也就是SecPath1的nameremote-address 2.1.1.2 //指定对端的IP地址nat traversal#ike peer 2 //第二个ikeexchange-mode aggressivepre-shared-key 1id-type nameremote-name 2remote-address 3.1.1.2nat traversal#ipsec proposal 1 //配置一个安全提议,使用默认的安全提议参数#ipsec policy 1 1 isakmp //使用IKE创建第一个安全策略,第一个1是安全策略组的名字,第二个1是安全策略的序列号security acl 3000 //引用访问控制列表3000ike-peer 1 //引用ike对等体1,注意1是ike对等体的名字,而不是编号proposal 1 //引用安全提议1#ipsec policy 1 2 isakmp//使用IKE创建第二个安全策略,安全策略组的名字为1security acl 3001ike-peer 2proposal 1#controller T1 2/0#controller T1 2/1#interface Virtual-Template1 //l2tp配置使用虚拟模板用于配置动态创建的虚接口的参数ip address 172.31.4.1 255.255.255.0#interface Aux0async mode flowlink-protocol ppp#interface Dialer1 //创建一个共享式拨号接口1link-protocol ppp //拨号接口封装的链路层协议为PPPmtu 1450ip address ppp-negotiate //拨号接口的地址采用PPP协商方式得到dialer user test //配置呼叫对端的用户dialer bundle 1 //创建拨号接口池1ipsec policy 1#interface Ethernet0/0pppoe-client dial-bundle-number 1 //pppoe client配置在以太网接口上配置,也可以在virtual-ethernet上配置,此配置是配置pppoe会话,一个拨号接口对应创建一个pppoe会话#interface Tunnel0ip address 6.1.1.3 255.255.255.0source 192.168.0.4destination 192.168.0.1ospf cost 100#interface Tunnel1ip address 7.1.1.3 255.255.255.0source 192.168.0.4destination 192.168.0.2ospf cost 99#interface NULL0#interface LoopBack0 //这里配置loopback解决的目的是为了给tunnel接口配置源ip地址ip address 192.168.0.4 255.255.255.255#acl number 3000rule 0 permit ip source 192.168.0.4 0 destination 192.168.0.1 0acl number 3001rule 0 permit ip source 192.168.0.4 0 destination 192.168.0.2 0#ospf 1area 0.0.0.0network 6.1.1.0 0.0.0.255network 7.1.1.0 0.0.0.255network 172.31.4.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4#return(2)3640的配置#sysname Quidway#ike local-name client#ike peer 1exchange-mode aggressivepre-shared-key 1id-type nameremote-name 1remote-address 2.1.1.2nat traversal#ike peer 2exchange-mode aggressivepre-shared-key 1id-type nameremote-name 2remote-address 3.1.1.2nat traversal#ipsec proposal 1#ipsec policy 1 1 isakmpsecurity acl 3000ike-peer 1proposal 1#ipsec policy 1 2 isakmpsecurity acl 3001ike-peer 2proposal 1#interface Virtual-Template1ip address 172.31.3.1 255.255.255.0 #interface Aux0async mode flowlink-protocol ppp#interface Dialer1link-protocol pppppp pap local-user 1 password simple 1 mtu 1450ip address ppp-negotiatedialer user testdialer bundle 1ipsec policy 1#interface Ethernet2/0pppoe-client dial-bundle-number 1#interface Ethernet2/1#interface Ethernet3/0#interface Serial0/0link-protocol ppp#interface Serial0/1clock DTECLK1link-protocol ppp#interface GigabitEthernet1/0#interface Tunnel0ip address 4.1.1.3 255.255.255.0source 192.168.0.3destination 192.168.0.1ospf cost 100#interface Tunnel1ip address 5.1.1.3 255.255.255.0source 192.168.0.3destination 192.168.0.2ospf cost 99#interface Tunnel9#interface NULL0#interface LoopBack0ip address 192.168.0.3 255.255.255.255#acl number 3000rule 0 permit ip source 192.168.0.3 0 destination 192.168.0.1 0 acl number 3001rule 0 permit ip source 192.168.0.3 0 destination 192.168.0.2 0 #ospf 1area 0.0.0.0network 4.1.1.0 0.0.0.255network 5.1.1.0 0.0.0.255network 172.31.3.0 0.0.0.255#ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 60#user-interface con 0user-interface aux 0user-interface vty 0 4#return。

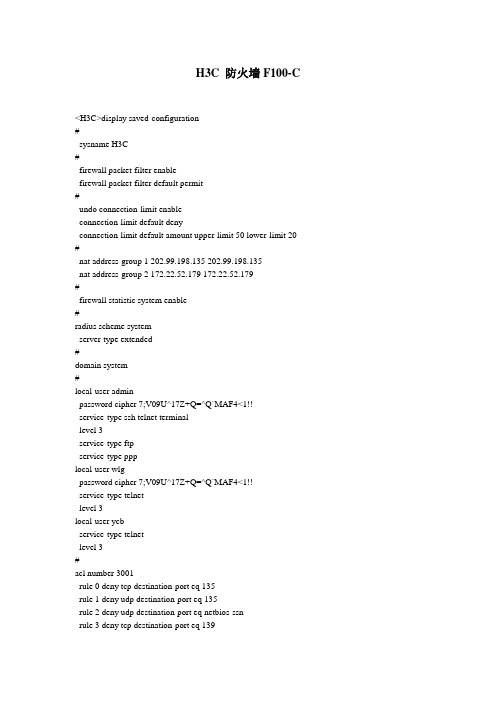

H3C 防火墙F100 基本配置

user-interface vty 0 4

user privilege level 3

set authentication password simple 123456

#

return

#

firewall interzone local untrust

#

firewall interzone local DMZ

#

firewall interzone trust untrust

#

firewall interzone trust DMZ

#

firewall interzone DMZ untrust

connection-limit default deny

connection-limit default amount upper-limit 50 lower-limit 20

#

nat address-group 1 202.99.198.135 202.99.198.135

nat address-group 2 172.22.52.179 172.22.52.179

#

firewall defend ip-spoofing

firewall defend land

firewall defend smurf

firewall defend fraggle

firewall defend winnuke

firewall defend icmp-redirect

firewall defend icmp-unreachable

firewall defend large-icmp

firewall defend teardrop

h3c 防火墙配置

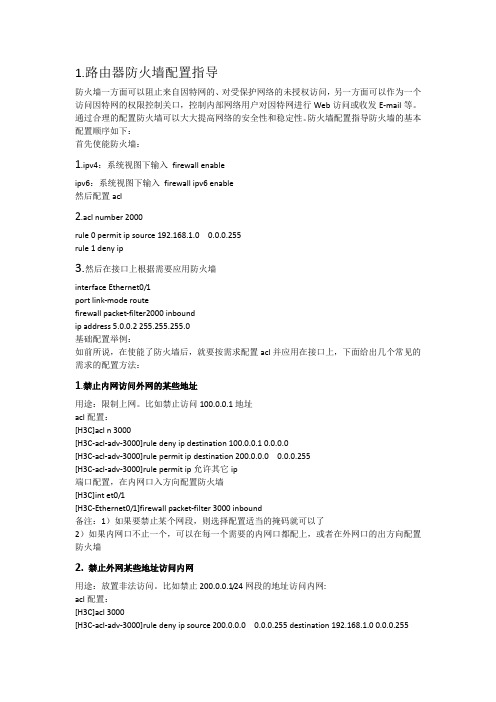

1.路由器防火墙配置指导防火墙一方面可以阻止来自因特网的、对受保护网络的未授权访问,另一方面可以作为一个访问因特网的权限控制关口,控制内部网络用户对因特网进行Web访问或收发E-mail等。

通过合理的配置防火墙可以大大提高网络的安全性和稳定性。

防火墙配置指导防火墙的基本配置顺序如下:首先使能防火墙:1.ipv4:系统视图下输入firewall enableipv6:系统视图下输入firewall ipv6 enable然后配置acl2.acl number 2000rule 0 permit ip source 192.168.1.0 0.0.0.255rule 1 deny ip3.然后在接口上根据需要应用防火墙interface Ethernet0/1port link-mode routefirewall packet-filter2000 inboundip address 5.0.0.2 255.255.255.0基础配置举例:如前所说,在使能了防火墙后,就要按需求配置acl并应用在接口上,下面给出几个常见的需求的配置方法:1.禁止内网访问外网的某些地址用途:限制上网。

比如禁止访问100.0.0.1地址acl配置:[H3C]acl n 3000[H3C-acl-adv-3000]rule deny ip destination 100.0.0.1 0.0.0.0[H3C-acl-adv-3000]rule permit ip destination 200.0.0.0 0.0.0.255[H3C-acl-adv-3000]rule permit ip允许其它ip端口配置,在内网口入方向配置防火墙[H3C]int et0/1[H3C-Ethernet0/1]firewall packet-filter 3000 inbound备注:1)如果要禁止某个网段,则选择配置适当的掩码就可以了2)如果内网口不止一个,可以在每一个需要的内网口都配上,或者在外网口的出方向配置防火墙2.禁止外网某些地址访问内网用途:放置非法访问。

H3C防火墙管理

4、配置NAT 作为网关设备必须要配置NAT进行内外网地址转换,在配置NAT之前需要新建 ACL将需要转换的内网地址允许。

5、配置NAT功能

选择动态地址转换中的地址转换关联

以上介绍了防火墙的基本配置,现在小结一下: 防火墙属于网关设备有两种接入方式,一种路由一种透明桥接方式, 当以路由方式接入网络的时候,首先可以把它当做一台路由器来配置,设 备放置在网络的出口地方,首先要配置的是借口地址,防火墙的配个借口 都是路由模式就是说可以配置IP地址,将一个接口配置为外网口一个配置 为内网口添加IP地址防火墙放置在网络出口处,属于internet的边界网关 设备,一般只配置一条默认路由下一跳指向出接口或者网关地址。配置完 基本的接口后下一步做NAT地址转换大家知道要做NAT转换必须有源地址和 转换后的地址,那么要将内网所有私有地址转换为公网地址首先做一条

可使用网线连接Gi0/0口,将PC的接口配置为和192.168.0.1一个网段的地址,如: 192.168.0.10 掩码255.255.255.0;即可通过WEB界面配置防火墙。

在浏览器中输入http://192.168.0.1就可打开防火墙的WEB配置界面

输入用户名和密码就可登陆

防火墙WEB界面

ACL将内网数据源IP抓取。将出接口指定为NAT接口调用前面建立的ACL,

将所有内网地址转换为出接口的地址。这样基本配置就完了。下面就是要 做防火墙的基本配置,将接口加入安全域,做域间策略,根据需求具体配

置。

通过配置电脑的COM口登陆防火墙

连接成功以后,提示输入管理员账号和口令时,输入出厂默认账号 “admin”和口令“admin”即可进入登录界面 (全部小写),现 已经更改为“firewall”。

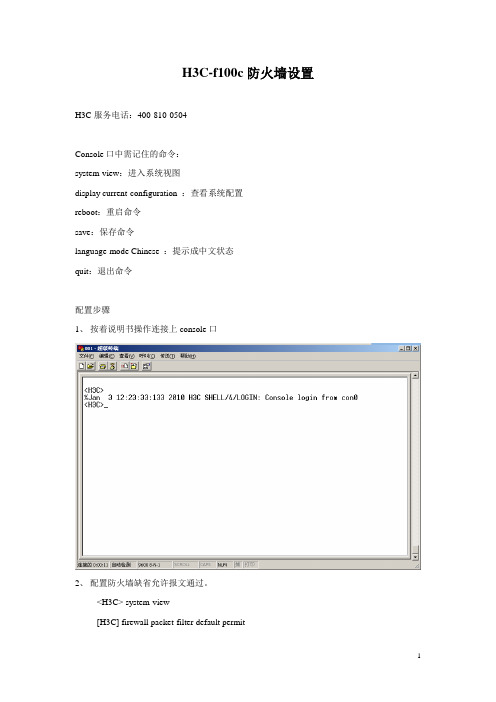

H3C-f100c防火墙设置

H3C-f100c防火墙设置H3C服务电话:400-810-0504Console口中需记住的命令:system-view:进入系统视图display current-configuration :查看系统配置reboot:重启命令save:保存命令language-mode Chinese :提示成中文状态quit:退出命令配置步骤1、按着说明书操作连接上console口2、配置防火墙缺省允许报文通过。

<H3C> system-view[H3C] firewall packet-filter default permit3、为防火墙的以太网接口配置IP地址,并将接口加入到安全区域。

[H3C] interface Ethernet0/0[H3C-Ethernet0/0] ip address *.*.*.* 255.255.255.0(应该配上调试主机同一网段的地址,启用WEB时必须连上ethernet0口,也就是lan0口)[H3C-tEthernet0/0] quit[H3C] firewall zone trust[H3C-zone-trust] add interface Ethernet0/04、使用Ping命令验证网络连接性。

<H3C> ping *.*.*.*5、添加登录用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 36、在系统视图下输入:undo insulate(4个lan口使用一个IP,可当hub使用)7、save8、reboot9、display current-configuration10、用quit退出,用IE输入配好的IP地址进入防火墙web界面,如图1-1。

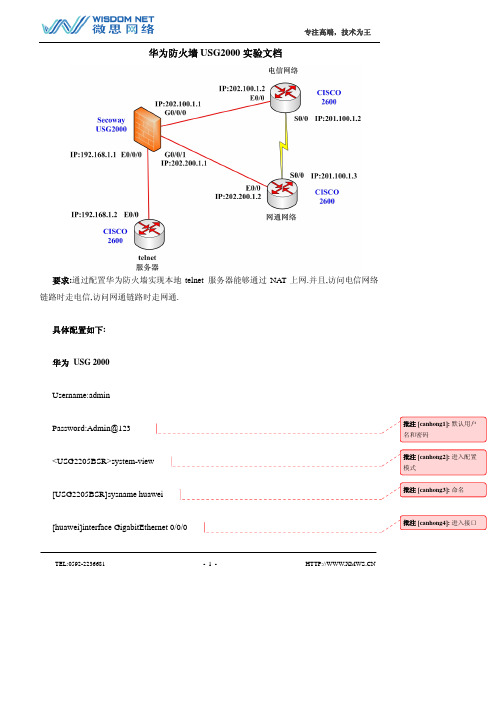

华为H3C防火墙配置手册

[huawei-acl-basic-2000]quit

专注高端,技术为王

[huawei]firewall interzone trust dianxin

[huawei-interzone-trust-dianxin]packet-filter 2000 outbound

[huawei-interzone-trust-dianxin]nat outbound 2000 interface GigabitEthernet 0/0/0

批注 [canhong22]: 配置包过 滤,允许 dianxin 、yidong 与 local 、trust 之间的入方向和 出方向。没有允许的话,则外 网无法 PING 通防火墙的出接 口。

验证: 内网 192.168.1.2 分别 PING 电信与网通. inside#ping 202.100.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 202.100.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms inside#ping 202.200.1.2 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 202.200.1.2, timeout is 2 seconds: !!!!!

[huawei]firewall zone name Yidong [huawei-zone-yidong]set priority 3 [huawei-zone-yidong]add interface GigabitEthernet 0/0/1 [huawei-zone-yidong]quit [huawei]acl number 2000 [huawei-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255

H3C防火墙 命令行配置

配置防火墙网页登录1.配置防火墙缺省允许报文通过< telecom > system-view[telecom] firewall packet-filter enable[telecom] firewall packet-filter default permit为防火墙的以太网接口(GigabitEthernet0/0为例)配置IP地址,并将接口加入到安全域。

[telecom] interface GigabitEthernet 0/0[telecom-GigabitEthernet0/0] ip address 192.168.0.1 255.255.255.0 [telecom-GigabitEthernet0/0] quit[telecom] firewall zone trust[telecom-zone-trust] add GigabitEthernet 0/02.添加登录用户(建立一个账户名和密码都为admin的账户类型为telnet)[telecom] local-user admin[telecom-luser-admin] password simple admin[telecom-luser-admin]service-type telnet3.在GigabitEthernet 0/1接口上配置FTP及www内部服务器[telecom] interface GigabitEthernet 0/1[telecom-GigabitEthernet0/1] ip address 1.1.1.1 255.0.0.0 [telecom-GigabitEthernet0/1] nat outbound 2000[telecom-GigabitEthernet0/1]nat server protocol tcp global 1.1.1.1 wwwinside 10.0.0.2[telecom-GigabitEthernet0/1]nat server protocol tcp global 1.1.1.1 ftp inside 10.0.0.2[telecom-GigabitEthernet0/1] quit4.配置访问控制列表,允许10.0.0.0/8网段访问internet [telecom]acl number 2000[telecom-acl-basic-2000] rule 0 permit source 10.0.0.0 0.0.0.255 [telecom-acl-basic-2000] rule 1 deny5.IPSec VPN配置配置分公司IP:192.168.1.0/24到总公司IP:10.1.1.0/24的IPSec VPN 总公司端VPN配置步骤如下:第一步:配置ACL3000,禁止总公司IP:10.1.1.0/24访问分公司IP:192.168.1.0/24时进行NAT转换,允许总公司IP:10.1.1.0/24访问公网时进行NAT转换。

H3C防火墙 命令行配置

配置防火墙网页登录1.配置防火墙缺省允许报文通过< telecom > system-view[telecom] firewall packet-filter enable[telecom] firewall packet-filter default permit为防火墙的以太网接口(GigabitEthernet0/0为例)配置IP地址,并将接口加入到安全域。

[telecom] interface GigabitEthernet 0/0[telecom-GigabitEthernet0/0] ip address 192.168.0.1 255.255.255.0 [telecom-GigabitEthernet0/0] quit[telecom] firewall zone trust[telecom-zone-trust] add GigabitEthernet 0/02.添加登录用户(建立一个账户名和密码都为admin的账户类型为telnet)[telecom] local-user admin[telecom-luser-admin] password simple admin[telecom-luser-admin]service-type telnet3.在GigabitEthernet 0/1接口上配置FTP及www内部服务器[telecom] interface GigabitEthernet 0/1[telecom-GigabitEthernet0/1] ip address 1.1.1.1 255.0.0.0[telecom-GigabitEthernet0/1] nat outbound 2000[telecom-GigabitEthernet0/1]nat server protocol tcp global 1.1.1.1 wwwinside 10.0.0.2[telecom-GigabitEthernet0/1]nat server protocol tcp global 1.1.1.1 ftp inside 10.0.0.2[telecom-GigabitEthernet0/1] quit4.配置访问控制列表,允许10.0.0.0/8网段访问internet [telecom]acl number 2000[telecom-acl-basic-2000] rule 0 permit source 10.0.0.0 0.0.0.255 [telecom-acl-basic-2000] rule 1 deny5.IPSec VPN配置配置分公司IP:192.168.1.0/24到总公司IP:10.1.1.0/24的IPSec VPN 总公司端VPN配置步骤如下:第一步:配置ACL3000,禁止总公司IP:10.1.1.0/24访问分公司IP:192.168.1.0/24时进行NAT转换,允许总公司IP:10.1.1.0/24访问公网时进行NAT转换。

h3c路由器防火墙怎么样设置

h3c路由器防火墙怎么样设置h3c路由器防火墙怎么样设置才最好呢?小编来告诉你!下面由店铺给你做出详细的h3c路由器防火墙设置介绍!希望对你有帮助!h3c路由器防火墙设置一:打开IE浏览器,在IE地址栏中输入192.168.0.1(不同品牌路由器可能登录的网关地址会有不同比如有的是192.168.1.1的网关,路由器底面的贴条上一般都注明,包括用户名和密码)。

,然后回车,出来一个用户名密码的登录小页面,初始用户名和密码默认都是admin,输入之后,点”确定“进入路由器设置界面。

在路由器设置界面左面菜单栏里有一项“快速设置”选项,点击该项,然后出来一个页面让选择上网方式(若联通或者电信,给的是账号密码就选择PPPOE方式,若给的是一组IP地址,选择静态IP方式,静态IP方式下,填写上网宽带信息的时候,记得填上当地的DNS)。

然后点击下一步,填写无线网账号和密码,点击保存,在路由器菜单栏最下面“系统工具”中有“重启路由器”选项,点击重启后就可以上网了。

h3c路由器防火墙设置二:内部电脑,是通过防火墙的端口进行NAT转换上网的。

端口是可以全堵上,但是,你会发现好多东西用不了了。

上网行为我知道的有百络网警,但是用硬件比较好。

管理也方便。

如果人数多。

最好是架设一台专门的服务器,用域控来管理,再装上ISA的代理防火墙。

控制效果好。

硬件上网行为管理有多。

h3c路由器防火墙设置三:初始化配置〈H3C〉system-view开启防火墙功能,并默认允许所有数据包通过[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域(untrust外网,trust内网;端口号请参照实际情况)[H3C] firewall zone untrust[H3C-zone-untrust] add interface Ethernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface Ethernet0/1工作模式,默认为路由模式[H3C] firewall mode route开启所有防范功能[H3C] firewall defend all配置内网LAN口IP(内网IP地址请参考实际情况)[H3C] interface Ethernet0/1[H3C-interface] ip address 192.168.1.1 255.255.255.0配置外网IP(也就是电信给你们的IP和子网掩码)[H3C] interface Ethernet0/0[H3C-interface] ip address X.X.X.X X.X.X.X.X配置NAT地址池(填写电信给你们的IP地址,填写两次)[H3C]nat address-group 1 X.X.X.X X.X.X.X.X配置默认路由(出外网的路由,字母代表的是电信分配你们的外网网关地址,不知道就问电信)[H3C]ip route-static 0.0.0.0 0.0.0.0 Y.Y.Y.Y preference 60配置访问控制列表(上网必须配置)[H3C]acl number 2001[H3C-ACL]rule 1 permit source 192.168.1.0 0.0.0.255应用访问控制列表到端口,并开启NAT上网功能[H3C]interface Ethernet1/0[H3C-interface]nat outbound 2001 address-group 1配置DHCP[H3C] dhcp enable[H3C-dhcp] dhcp server ip-pool 0[H3C-dhcp] network 192.1681.0 mask 255.255.255.0[H3C-dhcp] gateway-list 192.168.1.1[H3C-dhcp] dns-list X.X.X.X(配置你们这里的DNS服务器地址) 其它配置:允许网页配置[H3C] undo ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3配置telnet远程登录[H3C-vty] user-interface vty 0 4[H3C-vty] authentication-mode schem/password[H3C-vty] user privilage 3完成某项配置之后要回到[H3C] 提示符下面请按q再回车。

H3C防火墙常用配置命令

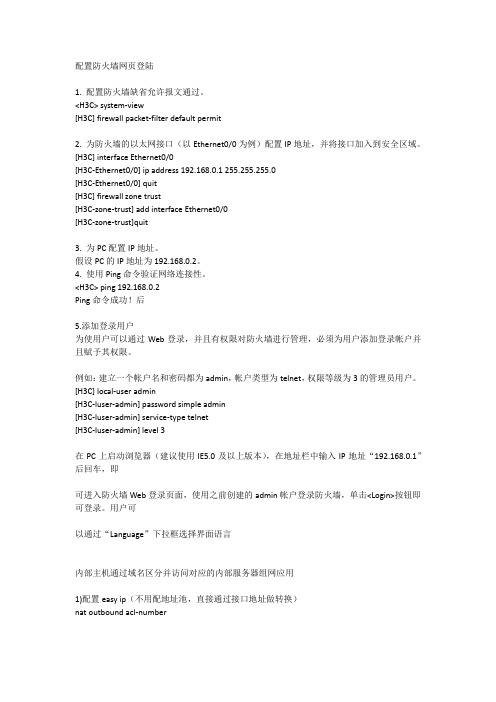

配置防火墙网页登陆1. 配置防火墙缺省允许报文通过。

<H3C> system-view[H3C] firewall packet-filter default permit2. 为防火墙的以太网接口(以Ethernet0/0为例)配置IP地址,并将接口加入到安全区域。

[H3C] interface Ethernet0/0[H3C-Ethernet0/0] ip address 192.168.0.1 255.255.255.0[H3C-Ethernet0/0] quit[H3C] firewall zone trust[H3C-zone-trust] add interface Ethernet0/0[H3C-zone-trust]quit3. 为PC配置IP地址。

假设PC的IP地址为192.168.0.2。

4. 使用Ping命令验证网络连接性。

<H3C> ping 192.168.0.2Ping命令成功!后5.添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限。

例如:建立一个帐户名和密码都为admin,帐户类型为telnet,权限等级为3的管理员用户。

[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3在PC上启动浏览器(建议使用IE5.0及以上版本),在地址栏中输入IP地址“192.168.0.1”后回车,即可进入防火墙Web登录页面,使用之前创建的admin帐户登录防火墙,单击<Login>按钮即可登录。

用户可以通过“Language”下拉框选择界面语言内部主机通过域名区分并访问对应的内部服务器组网应用1)配置easy ip(不用配地址池,直接通过接口地址做转换)nat outbound acl-number2)DNS MAPnatdns-map domain-name global-addrglobal-port [ tcp | udp ]实例:# 在Ethernet0/0/0 接口上配置FTP 及WWW内部服务器。

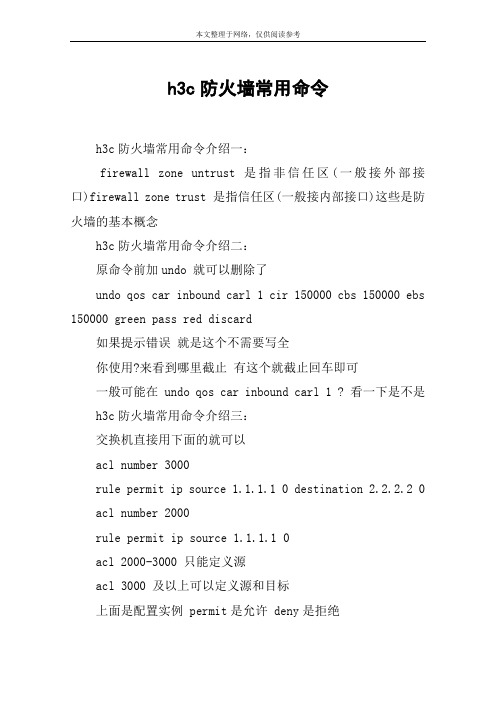

h3c防火墙常用命令

h3c防火墙常用命令

h3c防火墙常用命令介绍一:

firewall zone untrust是指非信任区(一般接外部接口)firewall zone trust 是指信任区(一般接内部接口)这些是防火墙的基本概念

h3c防火墙常用命令介绍二:

原命令前加undo 就可以删除了

undo qos car inbound carl 1 cir 150000 cbs 150000 ebs 150000 green pass red discard

如果提示错误就是这个不需要写全

你使用?来看到哪里截止有这个就截止回车即可

一般可能在 undo qos car inbound carl 1 ? 看一下是不是h3c防火墙常用命令介绍三:

交换机直接用下面的就可以

acl number 3000

rule permit ip source 1.1.1.1 0 destination 2.2.2.2 0 acl number 2000

rule permit ip source 1.1.1.1 0

acl 2000-3000 只能定义源

acl 3000 及以上可以定义源和目标

上面是配置实例 permit是允许 deny是拒绝

定义之后到接口或端口去下发。

packet in/out 2000

路由器的话略有不同

你要先

fiirwall enable 全局使能防火墙

定义acl 同上面的方法定义acl

接口下发:firewall packet in/out 3000 看了“h3c防火墙常用命令”文章的。

h3c防火墙常用命令

h3c防火墙常用命令

h3c防火墙常用命令

h3c防火墙常用命令介绍一:

firewall zone untrust是指非信任区(一般接外部接口)firewall zone trust 是指信任区(一般接内部接口)这些是防火墙的基本概念h3c防火墙常用命令介绍二:

原命令前加undo 就可以删除了

undo qos car inbound carl 1 cir 150000 cbs 150000 ebs 150000 green pass red discard

如果提示错误就是这个不需要写全

你使用?来看到哪里截止有这个就截止回车即可

一般可能在 undo qos car inbound carl 1 ? 看一下是不是h3c防火墙常用命令介绍三:

交换机直接用下面的就可以

acl number 3000

rule permit ip source 1.1.1.1 0 destination 2.2.2.2 0 acl number 2000

rule permit ip source 1.1.1.1 0

acl 2000-3000 只能定义源

acl 3000 及以上可以定义源和目标

上面是配置实例 permit是允许 deny是拒绝

定义之后到接口或端口去下发。

packet in/out 2000

路由器的话略有不同

你要先

fiirwall enable 全局使能防火墙

定义acl 同上面的方法定义acl

接口下发:firewall packet in/out 3000 看了“h3c防火墙常用命令”文章的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为H3C防火墙配置命令2009-03-28 09:28:26标签:华为H3C防火墙配置H3CF100S配置172.18.100.1255.255.255.0255.255.255.0初始化配置〈H3C〉system-view开启防火墙功能[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit分配端口区域[H3C] firewall zone untrust[H3C-zone-trust] add interface GigabitEthernet0/0[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/1工作模式firewall mode transparent 透明传输firewall mode route 路由模式http 服务器使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown添加WEB用户[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3开启防范功能firewall defend all 打开所有防范切换为中文模式 language-mode chinese设置防火墙的名称 sysname sysname配置防火墙系统IP 地址 firewall system-ip system-ip-address [ address-mask ]设置标准时间 clock datetime time date设置所在的时区 clock timezone time-zone-name { add | minus } time取消时区设置 undo clock timezone配置切换用户级别的口令 super password [ level user-level ] { simple | cipher } password取消配置的口令 undo super password [ level user-level ]缺缺省情况下,若不指定级别,则设置的为切换到3 级的密码。

切换用户级别 super [ level ]直接重新启动防火墙 reboot开启信息中心 info-center enable关闭信息中心 undo info-center enableftp server enable显示下次启动时加载的配置文件 display saved-configuration [ by-linenum ]显示系统本次启动及下次启动使用的配置文件 display startup显示当前视图的配置 display this显示防火墙的当前的运行配置display current-configuration[ interfaceinterface-type [ interface-number ] | configuration[ isp | zone | interzone | radius-template | system |user-interface ] ] [ by-linenum ] [ | { begin | include |exclude } string ]保存当前配置 save [ file-name | safely ]删除Flash 中保存的下次启动时加载的配置文件 reset saved-configuration配置防火墙工作在透明模式 firewall mode transparentH3C SecPath 系列安全产品操作手册(安全)第8 章透明防火墙8-6操作命令配置防火墙工作在路由模式 firewall mode route恢复防火墙的工作模式为缺省模式 undo firewall mode缺省情况下,防火墙工作在路由模式(route)下。

启动ARP 表项自动学习功能 firewall arp-learning enable禁止ARP 表项自动学习功能 undo firewall arp-learning enable缺省情况下,当防火墙工作在透明模式下时,防火墙启动ARP 表项自动学习功能。

表8-9 配置VLAN ID 透传操作命令使能接口的VLAN ID 透传功能 bridge vlanid-transparent-transmit enable禁止接口的VLAN ID 透传功能 undo bridge vlanid-transparent-transmit enable 缺省情况下,禁止接口的VLAN ID 透传功能。

使能ARP Flood 攻击防范功能 firewall defend arp-flood [ max-raterate-number ]关闭ARP Flood 攻击防范功能 undo firewall defend arp-flood [ max-rate ]缺省为关闭ARP Flood 攻击防范功能。

ARP 报文的最大连接速率范围为1~1,000,000,缺省为100。

SecPath 系列安全产品支持以HTTP 方式登录到系统中,并通过Web 管理界面对系统进行配置和管理。

在使用Web 界面登录到系统前,必须先使能HTTP 服务器功能。

请在系统视图下进行下列配置。

H3C SecPath 系列安全产品操作手册(基础配置)第4 章系统维护管理4-17表4-17 使能/关闭HTTP 服务器操作命令使能HTTP 服务器 undo ip http shutdown关闭HTTP 服务器 ip http shutdown缺省情况下,系统使能HTTP 服务器。

仅当登录用户具有Telnet 的服务类型时(service-type telnet),才允许登录HTTP 服务器,且不同等级的用户在Web 界面中的可配置项也会不同。

配置HTTP 服务器的访问限制可以配置HTTP 服务器,使仅具有特定IP 地址的用户才可以登录HTTP 服务器,对设备进行配置和管理。

请在系统视图下进行下列配置。

表4-18 配置HTTP 服务器的访问限制操作命令配置HTTP 服务器的访问限制 ip http acl acl-number取消对HTTP 服务器的访问限制 undo ip http acl缺省情况下,未配置HTTP 服务器的访问限制。

仅ACL 中允许的IP 地址才可以访问HTTP 服务器。

表3-10 显示系统状态信息操作命令显示系统版本信息 display version显示详细的软件版本信息 vrbd显示系统时钟 display clock显示终端用户 display users [ all ]显示起始配置信息 display saved-configuration显示当前配置信息 display current-configuration显示调试开关状态 display debugging [ interface interface-typeinterface-number ] [ module-name ]显示当前视图的运行配置 display this显示技术支持信息 display diagnostic-information显示剪贴板的内容 display clipboardH3C SecPath 系列安全产品操作手册(基础配置)第3 章 Comware 的基本配置3-5操作命令显示当前系统内存使用情况 display memory [ limit ]显示CPU 占用率的统计信息 display cpu-usage [ configuration | number[ offset ] [ verbose ] [ from-device ] ]设置CPU 占用率统计的周期 cpu-usage cycle { 5sec | 1min | 5min | 72min }以图形方式显示CPU 占用率统计历史信息 display cpu-usage history [ task task-id ]对插槽中的插卡进行拔出预处理 remove slot slot-id取消拔出预处理操作 undo remove slot slot-id显示设备和插卡的信息(任意视图) display device [ slot-id ]配置防火墙网页登陆1. 配置防火墙缺省允许报文通过。

<H3C> system-view[H3C] firewall packet-filter default permit2. 为防火墙的以太网接口(以GigabitEthernet0/0为例)配置IP地址,并将接口加入到安全区域。

[H3C] interface GigabitEthernet0/0[H3C-GigabitEthernet0/0] ip address 192.168.0.1 255.255.255.0[H3C-GigabitEthernet0/0] quit[H3C] firewall zone trust[H3C-zone-trust] add interface GigabitEthernet0/03. 为PC配置IP地址。

假设PC的IP地址为192.168.0.2。

4. 使用Ping命令验证网络连接性。

<H3C> ping 192.168.0.2Ping命令成功!后5.添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限。

例如:建立一个帐户名和密码都为admin,帐户类型为telnet,权限等级为3的管理员用户。

[H3C] local-user admin[H3C-luser-admin] password simple admin[H3C-luser-admin] service-type telnet[H3C-luser-admin] level 3在PC上启动浏览器(建议使用IE5.0及以上版本),在地址栏中输入IP地址“192.168.0.1”后回车,即可进入防火墙Web登录页面,使用之前创建的 admin帐户登录防火墙,单击<Login>按钮即可登录。

用户可以通过“Language”下拉框选择界面语言内部主机通过域名区分并访问对应的内部服务器组网应用1)配置easy ip(不用配地址池,直接通过接口地址做转换)nat outbound acl-number2)DNS MAPnat dns-map domain-name global-addrglobal-port [ tcp | udp ]实例:# 在Ethernet0/0/0 接口上配置FTP 及WWW内部服务器。