WebSense数据防泄漏系统部署指南

网络安全防护系统的实施及操作指南

网络安全防护系统的实施及操作指

南

随着互联网的快速发展,网络安全问题越来越受到重视。为了有效应对各种网络威胁,网络安全防护系统成为企业

和个人保护自身安全的重要手段。本文将为您介绍网络安

全防护系统的实施及操作指南,以帮助您保护网络和信息

安全。

一、网络安全防护系统的实施

1. 评估网络安全风险:在实施网络安全防护系统之前,

应首先评估网络存在的安全风险。通过网络风险评估工具,收集并分析网络漏洞、攻击痕迹等信息,识别出可能导致

安全威胁的漏洞和弱点。

2. 制定网络安全策略:根据网络安全风险评估的结果,

制定相应的网络安全策略。这包括制定网络访问控制政策、应急响应策略、数据备份策略等。网络安全策略应与实际

情况相匹配,并定期更新以适应新的安全威胁。

3. 选择适当的安全解决方案:根据网络安全策略,选择

适合自身需求的安全解决方案。这包括防火墙、入侵检测

系统(IDS)、入侵防御系统(IPS)、反病毒软件、加密

技术等。确保所选解决方案具备高效、稳定、可靠的特点。

4. 部署与配置安全设备:根据厂商提供的安装指南,将

所选的安全设备部署到网络中。确保设备与网络的兼容性,并根据网络安全策略配置设备参数,使其能够准确检测并

阻止安全威胁。

5. 建立网络安全运营中心:网络安全防护系统的实施需

要专业的人员进行日常管理与监控。建立一个网络安全运

营中心,负责对网络安全设备进行监管、安全事件的处理

和应急响应。确保网络安全系统的正常运营和持续改进。

二、网络安全防护系统的操作指南

1. 实施网络访问控制:通过防火墙、入侵检测系统等设备,设定相应的网络访问控制规则。限制外部访问和内部

websense安装与部署

Websense安装与部署

二〇〇六年十月二十五日 姜道友

一、序言: (1)

二、安装 (2)

三、设置 (2)

四、管理 (2)

五、上网日志报表 (4)

一、序言:

近期,病毒越来越多,杀毒软件不能清除病毒,只有隔离文件,但不能从内存中删除病毒,导致病毒发作或感染网络内其它电脑的主机。为了减少内网中感染电脑机会,可以使用websense进行网页过虑,禁止内部员工浏览色情网站、赌博网站、垃圾程序网站等,可有效减少内网中电脑感染病毒的数量。说明:当然websense主要是web过虑的(不是防病毒的),目标为提高员工工作效率,减少法律责任和优化 IT 资源的使用。说白了就是让员工老老实实地工作,与工作无关的网站不要上而已。但内网中病毒很多是在浏览网页的时间感染的,特别是用户访问了垃圾网站(如色情网站、钓鱼网站等)后很可能感染木马或病毒,使用websense规范员工上网行为,禁止浏览垃圾网站,可以减少感染病毒的机会。减轻电脑部的维护负担。

Websense主要功能为:

设置灵活的因特网使用策略。您可以选择 Allow(允许)、Block(禁止)、Continue(继续)、Quota(限额)、Block By Bandwidth(按带宽禁止)和 Block by File Type(按文件类型禁止)等选项来管理 Web 访问;根据每日时段过滤网站。 根据文件类型和 50 多个应用程序协议设置策略,这些协议包括电子邮件、文件传输、远程访问、流媒体、即时消息发送 (IM) 和对等文件共享 (P2P) 等协议。

网络安全监控与入侵检测系统的部署指南

网络安全监控与入侵检测系统的部署指南

在如今高度信息化的社会中,网络安全问题已经成为各个组织和机

构亟待解决的难题。为了防范网络安全威胁,确保网络的安全和稳定

运行,部署网络安全监控与入侵检测系统变得尤为重要。本文将为您

介绍网络安全监控与入侵检测系统的部署指南。

一、系统目标与需求分析

首先,我们需要明确系统的目标和需求。网络安全监控与入侵检测

系统的目标是通过实时监控网络流量和检测网络行为来发现潜在的入

侵行为,及时采取相应的防护措施。因此,系统的需求包括对网络流

量的监测、入侵行为的检测、告警与响应等方面。

二、系统组成与架构设计

根据系统需求,我们需要设计系统的组成和架构。一般来说,网络

安全监控与入侵检测系统由传感器、探针、分析引擎、告警系统和响

应系统等组成。传感器负责捕获网络流量数据,并将数据传输给探针。探针则负责将数据传输给分析引擎进行实时分析。分析引擎根据预设

的规则和算法来检测网络中的入侵行为,并生成告警信息。告警系统

负责接收告警信息,并及时通知相关人员。响应系统则负责采取相应

的措施,对入侵行为进行防护和处置。

三、硬件设备选型与部署

在部署网络安全监控与入侵检测系统时,要注意选择适合的硬件设备,并合理地进行部署。传感器和探针可以选择具有高性能和稳定性

的网络设备,以保证数据的准确捕获和传输。分析引擎可以选择高速

处理能力的服务器或专用的入侵检测设备。

在部署时,需要将传感器和探针放置在网络的重要节点上,以确保

对整个网络进行监控。同时,为了提高网络安全的覆盖范围,可以适

当增加传感器和探针的数量。

四、软件平台选择与配置

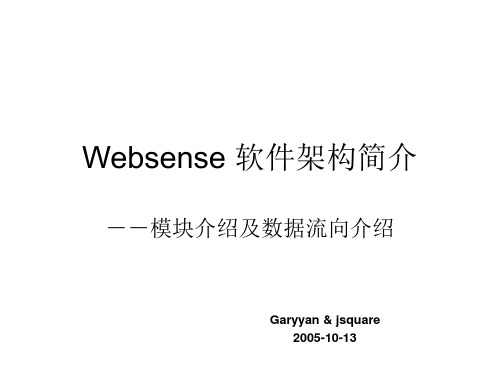

Websense架构及工作流程介绍-jsquare

Websence Enterprise Components

Internet

- Websence Manager - Policy Server

Firewall

Dedicated Machine 1 - Windows

- EIM Server - User Service 交换机

Dedicated Machine 2 - RedHat

Web-watch

Real-time-analyzer

Real-time-analyzer实时信息查看模块,对EMI实时处理的数据信息给予查看, 实时信息查看模块, 实时处理的数据信息给予查看, 实时信息查看模块 实时处理的数据信息给予查看 相当于一个monitor的作用。 的作用。 相当于一个 的作用

Websense-reporter

Reporter是抽调后台 是抽调后台LOG-server进行的报表生成模块,所能生成报表形式很 进行的报表生成模块, 是抽调后台 - 进行的报表生成模块 多

Websense-explorer

Explorer也是一个 也是一个web前端,跟reporter基本相同,主要为了能让领导通过 前端, 基本相同, 也是一个 前端 基本相同 主要为了能让领导通过web 方式查看一些相关数据和报表。 方式查看一些相关数据和报表。

Websense EMI server EMI-server也是我们说的 - 也是我们说的filter-server,主要负责对数据信息的判断工作,里 也是我们说的 - ,主要负责对数据信息的判断工作, 面主要包含一个主的DB,也就是websense的核心数据库,DB中存着大量的 的核心数据库, 中存着大量的 中存着大量的URL 面主要包含一个主的 ,也就是 的核心数据库 以及对URL的分类,数据信息通过对 数据的匹配后给出最终的 的分类, 数据的匹配后给出最终的permit或者 以及对 的分类 数据信息通过对DB数据的匹配后给出最终的 或者 deny的判断。日常的 的判断。 工作也就是update这个模块的 。 这个模块的DB。 的判断 日常的update工作也就是 工作也就是 这个模块的

[整理]Websense:数据泄露防护重在管理.

![[整理]Websense:数据泄露防护重在管理.](https://img.taocdn.com/s3/m/fdbe9fbb360cba1aa911da3b.png)

-------------

------------- Websense:数据泄露防护重在管理

在国外因为数据泄露而招惹大麻烦或直接影响企

业生存与发展的事件屡见不鲜。2010年以来,我们看到国内的数据泄露事件也呈现峰值的增长:联通、移动员工泄露客户信息被抓、7天连锁酒店客户数据被网站贩卖、富士康内鬼两万元卖iPad2数据…,这些事件背后无一不牵扯到最终用户的利益受损,企业或机构的形象下滑,严重

-------------

的也涉及法律和赔偿责任等。那么到底是谁在对数据虎视眈眈?而作为数据所有者的各类企业和机构应该如何加强数据安全防护呢?

数据利益链已经存在Websense中国区技术经理

陈纲曾多次指出数据安全已经是现代企业最亟需重视的信息安全问题,因为黑客和企业都明白获取数据是一条通往利益的捷径。现在的黑客不再以让用户的电脑蓝屏为乐趣,他们更重视攻击可形成的收益。将商场比方成战场,黑客

-------------

-------------

已经化身为黑市的情报贩子,而企业也在力图开展的自己情报收集工作。看看以下实例:

在国家经济数据泄密的报道中,一位保险机构的研究部主管说:"目前一些投行非常擅长搞数据,也是他们的一种营销方式,因为他们的大客户,包括海外投资者对中国经济数据非常感兴趣,投行通过多种方式获得信息和数据后写研究报告,发给他们的大客户,以此提高研究知名度,来吸引他们长期购买公司的产品。"

-------------

-------------

在富士康泄密事件中,富士康公司研发部一名负责人将iPad2后壳数据用2万元的价格卖了出去,购买人利用这些数据,提前制作出iPad2的保护套到网上叫卖。

Symantec数据防泄密软件,DLP(Data_Loss_Prevention)_中文版PPT

1

Agenda

1 2 3 4 5 数据泄漏防范重点及驱动力 赛门铁克DLP解决方案简介 市场地位及成功案例 DLP应用场景分析 FAQ

2

数据泄漏防范重点及驱动力

3

数据流失的主要途径和分类

大型企业关心的机密信息是什么?

客户、员工、隐私的数据 法规遵从

客户身份证号码 客户帐号、交易记录 卡号、账单信息 联系地址

十一届全国人大常委会第六次会议审议刑法修正案(七)草案

12月22日新增规定:对非法侵入他人计算机获取数据,或对计算机实施非 法控制,或为实施这类行为提供程序工具,情节特别严重的,处3年以上7 年以下有期徒刑,并处罚金。

2013-6-28

7 7

常见的防泄密选择

• 全面评估信息风险,包 括网络、端点和存储 • 全面检测数据库、文件 、邮件、文字等泄密通 道,及时报警或阻止 • 统一制定防泄漏策略 • 遵从SOX等法案法规 • 实施和部署简单,无需 更改流程,无需人工参 与,可在企业范围应用 • 能够有效的与DRM/加 密工具集成使用,使得 后者更有效 • DRM可以决定数据的 访问和使用方式,功能 强大 • 仅限于特定的文档类型 • 需要与企业应用紧密集 成,大量依靠人工参与 • 部署实施十分复杂并难 以持续运维 • 仅适用于研发等少数小 组

5

信息泄漏的现状

Websense Web 安全解决方案

Local Applications & Data

Network Applications & Data Web-based Mashup

Hosted

Applications & Data

User Generated

Content

Hosted

Security

User Generated

Applications

Websense发布TRITON统一内容安全架构

Websense发布TRITON统一内容安全架构

作者:暂无

来源:《计算机世界》 2010年第16期

■ 韩勖

如今,互联网应用正在全面转向Web 2.0模式,这为企业业务拓展带来新机遇,也带来新

的安全问题。作为Web安全领域的资深解决方案提供商,Websense于近日面向中国用户推出了

全新的TRITON统一内容安全架构和Websense V10000 硬件平台、Websense Web 安全网关

V7.5等新品,力图全面布控Web 2.0时代。

捍卫内容安全的三叉戟

在希腊神话中,TRITON是海皇波塞冬之子,一位手执三叉戟的海神。Websense以此命名新的统一内容安全架构,正是希望其能够成为集Web安全、邮件安全和数据安全为一体的三叉神戟,捍卫Web 2.0时代的用户业务。Web和邮件无疑是最为广泛的应用,针对二者的攻击手段

花样繁多、层出不穷。更需明确的是,无论攻击者采用哪种手段,其目标都越来越多地转向机

密数据。正因如此,Websense在TRITON架构中加入了网关级别的数据泄漏防护模块,在抵御

外来攻击的同时严查流出数据,为用户的业务安全打上双保险。

在交付模式方面,TRITON统一内容安全架构显得十分灵活。除了传统的软件,用户还可通

过部署硬件和购买云服务的方式获得内容层面的全面防护。它们彼此之间是个互相补充的关系,例如高端用户可以选择硬件产品,SaaS则是分支机构的最佳选择。但SaaS提供给用户的应用

体验必须有所保证,这一点Web安全远比邮件安全难实现得多。Websense在国内寻求ISP合作

Websense在数据泄漏防护(DLP)市场的领导者地位获权威研究机构认可

W e s n e在数据泄漏 防护 来自百度文库 P) b es DL 市场 的 Do e id s推 出强固型 M0SF T E 轻松应对 I P电话通信设备 的严 峻考验 领导者地位获 权威研 究机构认 可

步 步 为 盈 的市 场 战 略 以及 不 断 地 投 资 , 统 一 We 让 b安

在 老 挝 运 营 多 年 , 老 挝 政 府 以 及 电 信 运 营 商 的 主 要 合 作 是

伙 伴之一 。

汇 报 ,将 致 力 于 开 拓 和 管 理 亚 太 区 合 作 伙 伴 战 略 关 系 , 包 括 分销 总代理 、 道代 理 商 、 统集 成 商 、 包供 应 商 、 渠 系 外 独

球联 盟 总监 。 n rw还 曾在 B A 系统 公 司和康 柏 电脑 公 『 A de E

司担任 过高级 职位 。

“ 杰 是 虚 拟 计 算 领 域 的 领 导 公 司 , 提 供 的 解 决 方 思 它

目前 , 挝 经 济 主 要 依 赖 于 水 电 和 矿 产 等 能 源 行 业 的 老 J 支撑 。 表示 , 来老 挝需要 加强 人力 资 源开发 , 能 确保 他 未 才

中罄 新通 信

嚣

思杰任命亚 太区高级总监 推进 渠道联盟及合作伙伴战略

思 杰 系 统 公 司 近 日宣 布 ,任 命 A de ua为 亚 太 区 n rwS s 合 作 伙 伴 高 级 总 监 。ua将 负 责 全 亚 太 区 战 略 合 作 伙 伴 的 Ss 建 赢 , 及 合 作 伙 伴 生 态 系统 的 开 拓 。 以

Websense反垃圾邮件网关安装手册

Websense反垃圾邮件安全网关

调试文档

文档目录

一、安装邮件安全网关程序 (3)

二、网关基本配置 (3)

三、升级 (8)

四、注册L ICENSE (11)

五、新反垃圾邮件网关配置 (16)

六、测试操作 ............................................................................................... 错误!未定义书签。

一、安装邮件安全网关程序

首先给邮件网关接上显示器和键盘,启动机器后将安装光盘放入位于机器前面板的光驱中,重新启动系统。

出现如下图示时,在boot:的提示符后输入linux然后回车,系统将自动完成安装过程。

图1-1

整个安装过程15-20分钟左右,安装完成后,光驱自动弹出。

二、网关基本配置

本步骤主要完成反垃圾邮件网关的IP地址、网关地址、DNS、区域等设置。

反垃圾邮件网关初次完成安装后的用户名/密码分别为rfmngr/$rfmngr$。

登陆系统后,请按以下操作完成基本配置:

在IE页面里可以通过内网输入https://IP:10000/访问RiskFilter管理页面,默认用户名密码为前文中设置的用户名rfmngr及其密码

在IE页面里可以通过内网输入https://IP/admin或者https://IP/admin访问管理员页面,默认的用户名和密码是administrator/admin,可以在RiskFilter管理页面中进行修改。

三、升级

完成安装后的版本为6.3,请将版本升级到最新的6.3.1版本。

无线传感器网络技术的部署与维护指南

无线传感器网络技术的部署与维护指南

无线传感器网络(Wireless Sensor Network,简称WSN)是一

种由大量分布式节点组成的网络,能够感知环境中的各种参数并

通过无线方式进行通信。WSN已经广泛应用于农业、环境监测、

智能家居、工业自动化等领域。本文将介绍WSN的部署与维护指南,以帮助使用者更好地应用和管理无线传感器网络。

一、部署阶段

1. 系统设计

在部署WSN之前,必须进行系统设计,明确网络的拓扑结构、节点布局和功能要求。根据具体应用需求,选择合适的传感器、

通信协议和能量管理方案。同时,需综合考虑网络覆盖范围、信

号强度、数据处理能力等因素,保证网络在实际应用中的稳定运行。

2. 节点部署

节点部署是WSN建设中的关键环节。根据环境特点,合理安

排节点位置,确保感知和通信能力的最佳效果。节点之间的距离

应根据通信协议和信号强度来确定,过大的距离会导致信号衰减,而过小的距离会增加网络交互和能耗。同时,节点应避免在障碍

物后部署,以免阻挡信号传输。

3. 功耗管理

WSN节点的能量是有限的,因此在部署阶段需考虑功耗管理。可以通过以下方式来延长节点的工作寿命:优化数据传输协议,

减少网络通信频率;采用节能模式,降低节点功耗;定期更换节

点电池等。

4. 安全性保障

对于一些敏感数据或关键应用,保障网络的安全性非常重要。

在部署阶段,需采取措施防止未经授权的访问和数据篡改。可以

使用密码学技术加密数据,限制节点的访问权限,以及定期更新

节点的软件和固件。

二、维护阶段

1. 网络监测

定期对WSN进行监测,确保网络的正常运行。可以使用监测

Websense 产品介绍

过去三年中投资 R&D,三倍于历史同 期 ,高达五亿美元。

收购Port Authority Technologies

收购SurfControl

Acquired Defensio

4

Websense在中国的投资与前景 在中国的投资与前景

过去三年投资累计超过2亿人民币,主要用于产品开发,安全研究,技术支持和开拓市场 Websense是全球领先的整合Web、信息和数据安全防护解决方案提供商,为世界范围内5万多个企业 的4200万名员工提供关键性信息安全防护。利用全球分销网络,Websense的软件和主机安全解决方案 帮助企业有效拦截恶意代码、预防机密信息丢失、提升网络使用效率并促进安全政策的推动。 伴随着15年Web分类和过滤的经验,Websense已经将其分类和挖掘内容的优势涵盖在其所有产品当中。 现今的Websense正在用空前的速度,将公司带入Web2.0的世界,Websense的解决方案包括:

Websense

产品介绍

web security | data security | email security

© 2009 Websense, Inc. All rights reserved.

议程

1

Websense简介

2

产品

3

报价及配置方法

2

Websense 公司简介

防信息泄露系统和内网安全解决方案-SS课件

n 客户端软件(MC) n 远程控管管理服务器 n 良好的控制结构

安 装 助 手 ( MH)

Client

客 户 端 代 理 ( MA)

管 理 服 务 器 ( MS)

Server

Console

管 理 控 制 台 ( MC)

防信息泄漏系统的分发

管理服务器 (S)

管理控制台 (C)

内网访问 控制策略

安全域D (服务器)

安全域C (个人计算机)

➢ 按照网络拓扑结构 ➢ 按照主机安全级别 ➢ 按照企业行政范围

网络保护到主机保护的迁移

安全域 安全域

网络保护

安全域

安全设备

安全域

网络设备

主机保护

安全域

安全域

➢主机的直接保护和集中管理 ➢支持更细粒度的安全域划分 ➢最大化防范安全威胁的起源 ➢ 防止重要信息从主机泄漏 ➢完善的主机审计和管理

n 远 程 主 机 主 动 安 装 安 装 助 手 ( MH) n 安 ;装安装助手 (MH) 自 动 与管理服务

器 联 络 , 取得 客户 端 代理 ( MA), 并 自动安装、重启; n 客户端代理(MA) 正常工作,执行统 一的安全策略、进行主机审计和管理等。 n 管理员通过管理控制台(MC) 来控管 管理服务器(MS)。

n 系统扩充功能

Websense数据安全交流-V1.0

•

Web,数据及邮件安全的全球领导者

源自文库

数据登记 – 即指纹

• 可为各种类型数据登记注册(指纹):

© 2015 Websense, Inc.

识别方式

描述

登记

© 2015 Websense, Inc.

学习

15

数据描述

• 多重内容分类器

– 如:正则表达式,关键字,字典, 概率匹配等

• 超过1400种预定于数据分类器

• 直观的策略配置向导

• 识别数据类型

如:PII, PHI, PCI

© 2015 Websense, Inc.

数据泄漏

挑战和趋势

© 2015 Websense, Inc.

3

挑战

目标: 通过合规审计及风险管控,阻止数据泄漏保护业务流程,确保业务的正常运行

• 阻止窃取恶意数据

– – 内部和外部威胁 SSL 及私有加密

• 最小化偶然性数据泄漏

– – 难以发现违反的业务流程或不可靠的业务流程 通讯通道不确定的风险

Websense上网行为管理方案

Websense上网行为管理方案

1、概述

1.1、安全现状

互联网给我们带来了很多方便和好处:通过浏览和搜索容易访问到需要的信息;通过即时通讯工具可以方便地即时交流;通过视频软件可以实现网络会议。但是,访问这些内容也意味着在个人或公司的电脑保护系统中打开了一些“洞”,从而,垃圾邮件、病毒、间谍软件、广告软件等引起的内容安全问题日益成为人们的忧患,严格的数据保密和安全法规也使一些公司和企业的IT安全人员头疼。

有调查报告显示,超过60%的企业互联网访问了与业务无关的、不恰当的、甚至危险的站点,这给全球的企业经营者带来了非常头疼的问题:一方面,企业从互联网得到的好处远远小于损失;另一方面,企业员工无限制地使用网络,这种“网络旷工”现象给企业带来损失。内容安全的需求在不断发展,传统的安全技术防病毒、防火墙等已不能满足现阶段混合式攻击的需求,混合网页应用(Mashups)代理回避(Proxy avoidance)、恶意代码(Malicious code)、网页应用(Web applications)、傀儡网络(Botnets)网络诈骗(Phishing)、间谍软件(Spyware)。使企业的安全面临新的挑战。同样,过分或不适当的网络资源访问也严重威胁着企业安全和生产力。

另外,随着网络化的快速发展,使员工的工作场所对企业安全、产能、守法及IT 资源的利用构成新的威胁――这种威胁往往不是来自外部,而是源于员工自身。最近公布的互联网安全调查报告指出,新的蠕虫和病毒正越来越多地利用即时消息(IM)客户端和对等(P2P)网络,2005年末夏发生的150种恶性蠕虫和病毒中,有90种以上利用了P2P 和IM 应用程序—比2004年全年增加了400%。随意访问网站使用户暴露在间谍软件和恶意传播代码的攻击之下,怀有不满情绪的员工可以轻松获得易用的黑客软件。流媒体与大量此类非标准但充满诱惑的应用程序及其他应用程序一样,随着基于互联网的应用软件在普及程度上不断提高,给生产效率造成影响,耗用了企业带宽。企业一样面临了这样的问

WEB应用安全防护系统建设方案

Web应用安全防护系统

解决方案

郑州大学西亚斯国际学院

2013年8月

目录

一、需求概述 (4)

1.1背景介绍 (4)

1.2需求分析 (4)

1.3网络安全防护策略 (7)

1.3.1“长鞭效应(bullwhip effect)” (7)

1.3.2网络安全的“防、切、控(DCC)”原则 (8)

二、解决方案 (9)

2.1 Web应用防护系统解决方案 (9)

2.1.1黑客攻击防护 (9)

2.1.2 BOT防护 (10)

2.1.3 应用层洪水CC攻击及DDOS防御 (11)

2.1.4网页防篡改 (12)

2.1.5自定义规则及白名单 (13)

2.1.6关键字过滤 (13)

2.1.7日志功能 (14)

2.1.8统计功能 (16)

2.1.9报表 (18)

2.1.10智能阻断 (18)

2.2设备选型及介绍 (19)

2.3设备部署 (21)

三、方案优点及给客户带来的价值 (24)

3.1解决了传统防火墙、IPS不能解决的应用层攻击问题 (24)

3.2 合规性建设 (24)

3.3 减少因不安全造成的损失 (24)

3.4便于维护 (24)

3.5使用状况 (25)

3.5.1系统状态 (25)

3.5.2入侵记录示例 (25)

3.5.3网站统计示例 (26)

四、Web应用防护系统主要技术优势 (27)

4.1 千兆高并发与请求速率处理技术 (27)

4.2 攻击碎片重组技术 (27)

4.3多种编码还原与抗混淆技术 (27)

4.4 SQL语句识别技术 (27)

4.5 多种部署方式 (27)

4.6 软硬件BYPASS功能 (27)

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Deployment Guide Websense® TRITON®AP-DATA Gateway and Discover

v8.0.x

©1996–2014, Websense, Inc.

All rights reserved.

10900 Stonelake Blvd, 3rd Floor, Austin, TX 78759, USA

Published December 2014

Printed in the United States and Ireland

The products and/or methods of use described in this document are covered by U.S. Patent Numbers5,983,270; 6,606,659; 6,947,985; 7,185,015; 7,194,464 and RE40,187 and other patents pending.

This document may not, in whole or in part, be copied, photocopied, reproduced, translated, or reduced to any electronic medium or machine-readable form without prior consent in writing from Websense, Inc.

Every effort has been made to ensure the accuracy of this manual. However, Websense, Inc., makes no warranties with respect to this documentation and disclaims any implied warranties of merchantability and fitness for a particular purpose. Websense, Inc., shall not be liable for any error or for incidental or consequential damages in connection with the furnishing, performance, or use of this manual or the examples herein. The information in this documentation is subject to change without notice.

Contents

Topic 1Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3 Deployment . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4

Topic 2Planning TRITON AP-DATA Deployment . . . . . . . . . . . . . . . . . . . . . 7 Deciding what data to protect. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

Geographical. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

Industry. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

Sector. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

General . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8 Determining where your confidential data resides. . . . . . . . . . . . . . . . . . 9

Corporate file servers and shared drives. . . . . . . . . . . . . . . . . . . . . . . 9

In-house databases. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9 Determining your information flow. . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

Defining the business owners for the data . . . . . . . . . . . . . . . . . . . . . . . 10

Deciding who will manage incidents. . . . . . . . . . . . . . . . . . . . . . . . . . . 11

Planning access control . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

Analyzing network structure . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

Structural guidelines . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12 Planning network resources . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

Allocating disk space . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

Modifying the disk space setting. . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

Distributing resources. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15 Most common deployments. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

TRITON AP-WEB . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

TRITON AP-EMAIL . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

TRITON AP-DATA Gateway . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

TRITON AP-ENDPOINT DLP . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

TRITON AP-DATA Discover . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25 Planning a phased approach. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

Phase 1: Monitoring . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

Phase 2: Monitoring with notifications. . . . . . . . . . . . . . . . . . . . . . . 26

Phase 3: Policy tuning. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

Phase 4: Enforcing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

TRITON AP-DATA Deployment Guide 1