Oracle安全管理

Oracle银行流动性管理API安全指南说明书

Oracle® Banking Liquidity ManagementAPI Security GuideRelease 14.6.0.0.0F59679-01May 2022Oracle Banking Liquidity Management API Security Guide, Release 14.6.0.0.0F59679-01Copyright © 2018, 2022, Oracle and/or its affiliates.This software and related documentation are provided under a license agreement containing restrictions on use and disclosure and are protected by intellectual property laws. Except as expressly permitted in your license agreement or allowed by law, you may not use, copy, reproduce, translate, broadcast, modify, license, transmit, distribute, exhibit, perform, publish, or display any part, in any form, or by any means. Reverse engineering, disassembly, or decompilation of this software, unless required by law for interoperability, is prohibited.The information contained herein is subject to change without notice and is not warranted to be error-free. If you find any errors, please report them to us in writing.If this is software or related documentation that is delivered to the U.S. Government or anyone licensing it on behalf of the U.S. Government, then the following notice is applicable:U.S. GOVERNMENT END USERS: Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs) and Oracle computer documentation or other Oracle data delivered to or accessed by U.S. Government end users are "commercial computer software" or "commercial computer software documentation" pursuant to the applicable Federal Acquisition Regulation and agency-specific supplemental regulations. As such, the use, reproduction, duplication, release, display, disclosure, modification, preparation of derivative works, and/or adaptation of i) Oracle programs (including any operating system, integrated software, any programs embedded, installed or activated on delivered hardware, and modifications of such programs), ii) Oracle computer documentation and/or iii) other Oracle data, is subject to the rights and limitations specified in the license contained in the applicable contract. The terms governing the U.S. Government’s use of Oracle cloud services are defined by the applicable contract for such services. No other rights are granted to the U.S. Government.This software or hardware is developed for general use in a variety of information management applications. It is not developed or intended for use in any inherently dangerous applications, including applications that may create a risk of personal injury. If you use this software or hardware in dangerous applications, then you shall be responsible to take all appropriate fail-safe, backup, redundancy, and other measures to ensure its safe use. Oracle Corporation and its affiliates disclaim any liability for any damages caused by use of this software or hardware in dangerous applications.Oracle, Java, and MySQL are registered trademarks of Oracle and/or its affiliates. Other names may be trademarks of their respective owners.Intel and Intel Inside are trademarks or registered trademarks of Intel Corporation. All SPARC trademarks are used under license and are trademarks or registered trademarks of SPARC International, Inc. AMD, Epyc, and the AMD logo are trademarks or registered trademarks of Advanced Micro Devices. UNIX is a registered trademark of The Open Group.This software or hardware and documentation may provide access to or information about content, products, and services from third parties. Oracle Corporation and its affiliates are not responsible for and expressly disclaim all warranties of any kind with respect to third-party content, products, and services unless otherwise set forth in an applicable agreement between you and Oracle. Oracle Corporation and its affiliates will not be responsible for any loss, costs, or damages incurred due to your access to or use of third-party content, products, or services, except as set forth in an applicable agreement between you and Oracle.ContentsPreface1 Securing API Services1.1API Security1-11.2List of Services1-5IndexPrefacePrefaceIntroductionThis guide provides security-related usage and configuration recommendations forOracle Banking Liquidity Management. It also describes the procedures required toimplement or secure certain features, but it is not a general-purpose configurationmanual.AudienceThis guide is primarily intended for IT department or administrators deploying OracleBanking Liquidity Management and third party or vendor software’s. It includes theinformation related to IT decision makers and users of the application.ScopeRead Sections CompletelyEach section should be read and understood completely. Instructions should never beblindly applied. Relevant discussion may occur immediately after instructions for anaction, so be sure to read whole sections before beginning implementation.Understand the Purpose of this GuidanceThe purpose of the guidance is to provide security-relevant code and configurationrecommendations.LimitationsThis guide is limited in its scope to security-related guideline for developers.Acronyms and AbbreviationsList of TopicsTable 1 List of TopicsTopics DescriptionSecuring API Services This topic provides the information on securing the API services.1Securing API ServicesThis topic describes about Securing API Services.Different applications deployed on disparate platforms and using different infrastructure needto be able to communicate and integrate seamlessly with Oracle Banking LiquidityManagement in order to exchange data. The Oracle Banking Liquidity Management ServiceAPI Gateway cater to these integration needs.The integration needs to be supported by the Gateway can be broadly categorized from theperspective of the Gateway as follows:•Inbound application integration: It is used when any external system needs to add, modify or query information within Oracle Banking Liquidity Management.•Outbound application integration: It is used when any external system needs to be accessed for processing transactions within Oracle Banking Liquidity Management.•API SecurityThis topic describes about the API Security.•List of ServicesThis topic information about the List of API Services.1.1 API SecurityThis topic describes about the API Security.The Oracle Banking Liquidity Managementt application provides the API Layer (Service APILayer) which is used by external users to access the Oracle Banking Liquidity Managementfunctionality.Access to this API layer is granted only via the following methods:•OAuth with OAM (Oracle Access Manager)•OAuth without OAM•Oracle Banking Routing HubIf the customer does not have OAM, they can use OAUTH without OAM or enterprise APIManagement layer should be implemented to protect the service API(s).Register OAuth Clients with API GatewayNew Oath users can be registered with Oracle Banking Microservices Architecture using thebelow endpoint.http://<hostname>:<port>/api-gateway/createOauthUsersSample Headers:•Header: appId: SECSRV001•Header: Content-Type: application/json•Header: userId: <USERID>Chapter 1API Security•Header: Authorization: Bearer <<JWT Access Token>>Sample Request Body:{"UserList": [{"clientId": "<< clientId >>","clientSecret": "<< clientSecret >>","validity": "<< Validity in seconds >>"},{"clientId": "<< clientId >>","clientSecret": "<< clientSecret >>","validity": "<< Validity in seconds >>"}]}Modify Token Expiry of Registered OAuth ClientToken expiry time can be updated using the below endpoint:http://<hostname>:<port>/api-gateway/modifyvaliditySample headers:•Header: appId: SECSRV001•Header: Content-Type: application/json•Header: userId: <USERID>•Header: Authorization: Bearer <<JWT Access Token>>Sample Request Body:{"client_id":"<< clientId >>","validity":"<< Validity in seconds >>"}API Security with OAuthOauth with OAMThe flow is explained below.Chapter 1API Security Figure 1-1 Oauth with OAM•API clients pass the client ID & client secret and grant type as CLIENT CREDENTIALS.To get the access token, use the endpoint /oauth2/rest/token.•API clients passes the access token in the authorization header as bearer token in their subsequent calls to access the Service API's.•API Gateway validates the client access token on OAM Authorization server.•If valid, it passes the request onto the Svc API's and gets the response.•The client can refresh to get a new token before the current token expires. If the token expires, they can pass the client ID and client secret to get a new token.OAuth without OAMThe flow for token generation is depicted below:Figure 1-2 OAuth without OAMThe flow for accessing svc is depicted below:Figure 1-3 OAuth without OAM - Accessing svc flow•API clients passes the client id & client secret in the body and other requiredheaders. To get the access token, use the endpoint. http://<<hostname>>:<<port>>/api-gateway/platojwtauth/.•API clients passes the access token in the authorization header as bearer token in their subsequent calls to access the Service API's.•API Gateway validates the client access token on Authorization server.•If valid, it passes the request on to the Svc API's and gets the response.•he client can choose to get a new token (refresh) before the expiry of the currenttoken. In case the token expires, they will pass the client Id and client secret to get a new token.•Also, an additional facility of increasing the token is provided.Access APIs through Oracle Banking Routing HubIf the external services (services in bank or consulting) need to access APIs in Oracle Banking Liquidity Management modules, the services will first have to generate an access token using Oracle Banking Routing Hub endpoints and then use the token to authorize themselves to access the endpoints.Chapter 1API SecurityChapter 1List of Services Refer to Authentication section under Implementation topic in Routing Hub ConfigurationUser Guide for the further details.1.2 List of ServicesThis topic information about the List of API Services.Refer to the REST API Documentation for the detailed inbound APIs.IndexAAPI Security, 1-1LList of Services, 1-5SSecuring API Services, 1-1。

Oracle安全配置基线

Oracle数据库系统平安配置基线中国移动通信管理信息系统部2021年 4月备注:1.假设此文档需要日后更新,请创立人填写版本控制表格,否那么删除版本控制表格。

目录第1章概述 (4)目的 (4)适用范围 (4)适用版本 (4)实施 (4)例外条款 (4)第2章帐号 (5)帐号平安 (5)删除不必要帐号* (5)限制超级管理员远程登录* (5)用户属性控制 (6)数据字典访问权限 (6)TNS登录IP限制* (7)第3章口令 (8)口令平安 (8)帐号口令的生存期 (8)重复口令使用 (8)认证控制* (9)更改默认帐号密码 (9)密码更改策略 (10)密码复杂度策略 (10)第4章日志 (12)日志审计 (12)数据库审计谋略* (12)第5章其他 (13)其他配置 (13)设置监听器密码 (13)加密数据* (13)第6章评审与修订 (14)第1章概述1.1 目的本文档规定了中国移动管理信息系统部所维护管理的ORACLE数据库系统应当遵循的数据库平安性设置标准,本文档旨在指导数据库管理人员进展ORACLE数据库系统的平安配置。

1.2 适用范围本配置标准的使用者包括:数据库管理员、应用管理员、网络平安管理员。

本配置标准适用的范围包括:中国移动总部和各省公司信息化部门维护管理的ORACLE数据库系统。

1.3 适用版本ORACLE数据库系统。

1.4 实施本标准的解释权和修改权属于中国移动集团管理信息系统部,在本标准的执行过程中假设有任何疑问或建议,应及时反应。

本标准发布之日起生效。

1.5 例外条款欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国移动通信管理信息系统部进展审批备案。

第2章帐号2.1 帐号平安2.1.1删除不必要帐号*2.1.2限制超级管理员远程登录*2.1.3用户属性控制2.1.4数据字典访问权限2.1.5TNS登录IP限制*第3章口令3.1 口令平安3.1.1帐号口令的生存期3.1.2重复口令使用3.1.3认证控制*3.1.4更改默认帐号密码3.1.5密码更改策略3.1.6密码复杂度策略第4章日志4.1 日志审计4.1.1数据库审计谋略*第5章其他5.1 其他配置5.1.1设置监听器密码5.1.2加密数据*第6章评审与修订本标准由中国移动通信管理信息系统部定期进展审查,根据审视结果修订标准,并颁发执行。

ORACLEELOQUA安全管理云服务

ORACLE产品介绍ORACLE ELOQUA 安全管理云服务以更大的灵活性保护宝贵的营销资产主要特性•自定义安全用户组和角色•灵活的权限•三种访问类型主要优势•可设定用户访问特性和功能的权限。

•可保持不限数量的安全用户组。

•可跨组使用复合权限。

•可为单个营销资产分配权限。

作为一个企业级营销平台,Oracle Eloqua 营销云服务提供了全面的用户安全性管理工具。

例如,销售用户应比高级营销用户具有较为受限制的平台和资产访问权限。

尽管标准的安全用户组足以满足大多数组织的需求,不过仍有一些组织需要通过额外的自定义安全用户组更有效地为组织角色设定系统访问权限。

此外,一些组织可能需要对单个营销资产进行更细粒度的控制,以避免未经授权的人员意外访问和更改营销活动或设置。

Oracle Eloqua 安全管理云服务可对用户安全性提供近乎无限的灵活性和控制。

自定义安全性角色Oracle Eloqua 营销云服务标配一些通用安全用户组,可同时为大量用户分配应用权限。

用户组中的任何用户都可以继承相应权限,因此系统管理工作快速便捷。

这些标准的用户组足以满足常规需求,不过也有一些公司具有比较复杂或全球性的组织结构,需要以极致的灵活性在应用中分配用户权限。

除了标准安全特性以外,Oracle Eloqua 安全管理云服务还可让用户能够•创建或复制自定义安全用户组和角色,即指定用户可以访问哪些特性和功能•构建和保持不限数量的安全用户组•将用户指定为多个安全用户组的成员,允许用户跨组使用复合或叠加权限—例如,仅允许用户在应用中执行营销活动,或者允许用户创建和编辑联系人,但不可访问营销活动对营销资产的访问权限自定义安全角色可指定对应用中的特性或功能的访问权限,并且可通过访问控制来指定对各个营销资产的访问权限。

例如,您可能希望限制欧洲营销团队更改北美团队正在开发的登录页面,反之亦然。

营销人员可以为特定用户或用户组分配资产权限,从而为访问权限提供极致的灵活性。

Toad for Oracle v11 安全管理功能指南

Toad for Oracle Toad Security功能指南Quest Software2012目录1.什么是Toad Security (3)2.Toad Security的设置 (3)3.Toad Security的使用 (4)1.什么是Toad SecurityToad Security用于限制Toad的使用者使用某些特殊的功能。

缺省地,每一个使用者都可以使用License范围内的所有功能。

但是你可以对某个人或某一群人施加限制,比如不能使用Toad修改数据而只能查询数据。

Toad Security是和Oracle数据库用户相结合限制Toad的菜单(或非菜单)功能使用的。

注意:如果数据库用户有DBA角色,则Toad Security不起作用。

如果License具有 DB Admin Option,则Toad Security无法限制和DB Admin Option重复的菜单选项。

但可以在Toad Security中限制DB Admin Option模块的功能。

2.Toad Security的设置1)点击菜单“Database|Administer|Toad Security”。

第一次使用Toad Security时,会提示你安装对象。

点击Yes,根据提示选择表空间。

2)点击Next。

开始选择哪些用户可以授权,以管理Toad Security功能。

如下图所示,授权Frank管理Toad Security,并且Frank可以将此权限授予其他用户(Grant Option)。

3)点击Next。

显示脚本:4)点击Execute,开始执行。

创建的对象将在名为“Toad”的用户中,这个用户是安装Toad服务器端对象时所创建的。

请输入口令。

对象创建完毕后,可以开始设置安全了。

请参阅下节。

3.Toad Security的使用1)以具有Toad Security权限的用户登录Toad。

例如Frank。

2)点击菜单“Database|Administer|Toad Security”。

oracle数据库知识点总结

oracle数据库知识点总结一、概述Oracle是一种关系型数据库管理系统(RDBMS),它是由Oracle Corporation开发和维护的。

Oracle数据库具有高可用性、可扩展性、安全性和可靠性等优点,因此被广泛应用于企业级应用程序。

二、基础知识1. 数据库对象:表、视图、索引、序列等。

2. 数据类型:数值型、字符型、日期型等。

3. SQL语言:DDL(数据定义语言)、DML(数据操作语言)、DCL (数据控制语言)等。

4. 数据库事务和锁:ACID特性、并发控制、锁机制等。

三、高级特性1. 分区表:将大表分解为多个小表,提高查询效率。

2. 备份和恢复:使用RMAN进行备份和恢复,保证数据的完整性和可靠性。

3. 高可用性:使用Data Guard实现主备库切换,保证系统的连续性。

4. 性能优化:使用AWR报告进行系统调优,提高系统响应速度。

四、安全管理1. 用户管理:创建用户并分配权限,限制用户对数据库的访问权限。

2. 角色管理:创建角色并分配权限,方便对多个用户进行权限管理。

3. 数据加密:使用TDE对敏感数据进行加密,保证数据安全。

4. 审计管理:记录用户的操作行为,并进行审计分析,保证数据的安全性和完整性。

五、常见问题1. ORA错误:常见的ORA错误有ORA-00904、ORA-01017等。

2. 数据库性能问题:常见的数据库性能问题有慢查询、死锁等。

3. 数据库备份和恢复问题:常见的备份和恢复问题有备份失败、恢复失败等。

4. 安全管理问题:常见的安全管理问题有密码泄露、权限不当等。

六、总结Oracle数据库是企业级应用程序中最为流行的关系型数据库之一。

掌握Oracle数据库的基础知识和高级特性,以及安全管理和常见问题解决方法,对于保证系统稳定运行和数据安全具有重要意义。

oracle等保整改手册

oracle等保整改手册一、背景介绍随着信息化时代的不断发展,数据安全问题成为亟需解决的重要议题。

Oracle等保整改手册旨在指导企业或组织对其使用的Oracle数据库进行整改,以确保数据的机密性、完整性和可用性,提高数据库安全防护水平。

二、整改目标Oracle等保整改手册的目标是提供一套规范,确保数据库的安全性,减少潜在的数据泄露和风险。

具体整改目标如下:1. 提升数据库访问控制能力,确保只有合法用户能够访问数据库,并限制其权限范围。

2. 加强身份认证和密码管理,确保只有授权用户能够登录数据库,并采用强密码策略。

3. 加强数据库审计和日志管理,及时发现异常操作和安全事件,并记录相关日志以供后续分析。

4. 建立灾备机制,确保数据库在灾难事件发生时的可用性和数据完整性。

5. 加强数据库备份和恢复策略,保障数据库数据的可靠性和可恢复性。

6. 定期进行数据库安全漏洞扫描和补丁管理,防止已知漏洞被攻击利用。

7. 建立安全意识培训和应急响应机制,提高员工对数据库安全的认知和应对能力。

三、整改措施为了达到整改目标,下面列出了一些常用的整改措施供参考:1. 访问控制:a) 配置数据库账号的访问控制列表(ACL),只允许授权的IP地址或子网段进行访问。

b) 为每个用户分配最小权限原则,避免赋予过高的权限。

c) 定期审查和修改数据库账号密码以防止密码泄露。

2. 身份认证和密码管理:a) 强制要求用户使用复杂密码,并定期要求修改密码。

b) 禁止使用默认账号和密码,如系统管理员账号。

c) 使用双因素身份认证来提高权限的安全性。

3. 数据库审计和日志管理:a) 开启数据库的审计功能,记录相应的操作和事件。

b) 定期分析审计日志,发现异常操作和安全事件,及时做出相应的应对措施。

4. 灾备机制:a) 建立灾备数据库,并定期进行数据同步和切换测试。

b) 灾备数据库和生产数据库分隔物理机或不同的数据中心以确保可用性。

5. 备份和恢复策略:a) 建立定期的数据库备份计划,并测试恢复过程的可行性。

Oracle安全管理

数据库安全可分为两类:系统安全性和数据安全性。

(1)系统安全性是指在系统级控制数据库的存取和使用的机制,包含: 有效的用户名/口令的组合。 一个用户是否授权可连接数据库。 用户对象可用的磁盘空间的数量。 用户的资源限制。 数据库审计是否是有效的。 用户可执行哪些系统操作。 (2)Oracle利用下列机制管理数据库安全性: 数据库用户和模式。 特权。 角色。 存储设置和空间份额。 资源限制。 审计。

用户的管理 1.Oracle 9i默认的用户 Oracle 9i默认的用户主要有以下几个:

表8-1 Oracle 9i 默认用户表

用户名 sys system

口令 change_on_inห้องสมุดไป่ตู้tall manager

登录身份及说明 SYSDBA或SYSOPER,但不能以NORMAL登 录,可作为默认的系统管理员 SYSDBA或NORMAL,但不能以SYSOPER登 录,可作为默认的系统管理员

第八章 Oracle安全管理

课程目标

了解和掌握Oracle的用户管理 了解和掌握Oracle的角色管理 Oracle的安全管理

体验项目——<Oracle用户和角色的管理 >

本章体验项 目实现对用 户和角色进 行创建、修 改和删除等 操作,程序 启动后,运 行结果如图 8-1所示:

图8-1 程序运行结果

3.用户的修改

(1)登录企业管理器,在“用户”结节的下找到需要修改的用 户,右键选中该用户,即弹出右键菜单 (2)在右键菜单中选中“查看/编辑详细资料”菜单项,即弹 出“编辑用户”对话框,在该对话框中可以修改用户名、口令、 表空间、状态,同时可以修改角色、系统权限、对象权限、使 用者组、限额及代理用户的相关信息,修改完成后,点击“确 定”按钮,即可完成对用户的修改。

浅谈Oracle数据库安全性策略abc

保证数据库安全 的重要策略之一 策略之二 : 利用 “ 角色 ” 管理 O a e r l 数据库 c O al数据库在利用“ r e c 角色” 管理数据库安全性

方 面采取 的基本 措 施有 : 过 验 证 用 户 名称 和密 码 , 通

防止非 O a e r l 用户注册到 Or l数据库 , c ae c 并对数据 库进行非法存取操作 :对所有客户端按] 作性 质分 _ 类, 分别 授予 不 同的用 户 角色 。对 不 同 的用 户 角 色 ,

Itre 应 用 , 到 很 多 企 业 的青 睐 , 到 了 广 泛 的 nen t 受 得 应用。 大家 知 道 , 息是 一 个企 业 赖 以生 存 发展 的基 信

据库带来 的不便 。 日 常备份和及时恢复策略可 以使数据库在故 障 发生后 , 不会丢失任何数据 , 并能使数据库迅速恢复 到故 障发 生前 的那 一 时 问点 上 ,最 大 限 度 的保 证 数

对 管 理者 权 限进 行 管理 。 策 略之 四 : 强化 一 般用 户 的 管理

份方式 , 它可 以对 O al数据库的所有内容进行拷 r e c

贝 , 般采 用 脱 机备 份 或 联机 备 份 两种 , 机 备 份指 一 脱 其 操 作 是 在 Orc al e数据 库 正 常 关 闭 后 , Orc 对 al e数

强大的权限 , 它可以用各种方式对数据库进行改动 , 因此 , 只有 数 据 库管 理者 才 能 使用 。 次保 护 管理 者 其 与数据库的连接 ,也就是只有管理者才能使用管理 权 限进入数据库 , 对数据库进行 日常的维护和管理 , 防止 非法 用 户访 问 数据 库 。当然 也 可 以使 用 “ 色 ” 角

Oracle数据库管理与开发第9章 系统安全管理

INSERT

SELECT

UPDATE

创建用户角色

创建用户角色的语法:

create role role_name [ not identified | identified by [password] | [exeternally] | [globally]]

试一试

创建一个名为designer的角色,该角色的口令为123456

创建用户

试一试

创建一个mr用户,口令为mrsoft,并设置默认的表空间为users,临时表 空间为temp的用户。

SQL> create user mr identified by mrsoft default tablespace users temporary tablespace temp;

安全特性

3.过程安全 过程方案的对象权限(其中包括独立的过程、函数和包)只有EXECUTE权限,将这个权限 授予需要执行的过程或需要编译另一个需要调用它的过程。 (1)过程对象。具有某个过程的EXECUTE对象权限的用户可以执行该过程,也可以编译引 用该过程的程序单元。过程调用时不会检查权限。具有EXECUTE ANY PROCEDURE系统权限的 用户可以执行数据库中的任何过程。当用户需要创建过程时,必须拥有CREATE PROCEDURE 系统权限或者是CREATE ANY PROCEDURE系统权限。当需要修改过程时,需要ALTER ANY PROCEDURE系统权限。 拥有过程的用户必须拥有在过程体中引用的方案对象的权限。为了创建过程,必须为过程 引用的所有对象授予用户必要的权限。 (2)包对象。拥有包的EXECUTE对象权限的用户,可以执行包中的任何公共过程和函数, 能够访问和修改任何公共包变量的值。对于包不能授予EXECUTE权限,当为数据库应用开发 过程、函数和包时,要考虑建立安全性。

Oracle Argus安全事件管理软件说明书

“We were looking to have the best software solution from a leader in the pharmacovigilance industry. Being a world-renowned brand, Oracle Argus is that leader. In that respect, the product’s reputation inspires confidence from our clients.” DR. YATHENDRA MADINENI CEO 4C PHARMA SOLUTIONS LLC Argus Trusted safety case managementWith caseloads inflating by 30–50% annually and regulationsundergoing continuous change, efficient case management andmaintaining compliance are important concerns. What if you couldaddress these concerns while also reducing the manual effort of yoursafety and pharmacovigilance team by 50%? Maintain safety complianceA case management solution forms the cornerstone of any multivigilance system—it is the central location for documenting all data about adverse events including source documents, follow-up information, coding, assessments, and regulatory reports, and it’s the single source of truth for downstream aggregate analytics and signal detection. You can depend on Oracle Argus Cloud Service (Argus), a mature, reliable solution providing proven compliance with drug, vaccine, and device regulations in all regions of the world, including E2B(R3), E2B(R2), eVAERS, eMDR(R2), MIR, and IDMP. Argus’ market leadership and its ever-growing customer base gives sponsors, manufacturers, and CROs confidence that it’s the right choice for companies of any size in any country. Reduce manual workArgus offers “case form helpers” such as auto-complete, field filtering based on report type, coding browsers, validation flags, and context-sensitive help, which accelerate case processing while ensuring accurate data capture. A special medical review screen summarizes relevant case information in one place to help you make assessments faster. Built-in automation features—for intake, case prioritization, field validations, letters, action items, coding, listedness, narrative, case lock, submission, and archiving—can reduce manual work by 50% or more.Argus is the market-leading solution for processing, analyzing, and reporting adverse event cases originating in pre-and post-market drugs, biologics, vaccines, devices, and combination products.Match the needs of your businessWhen it comes to managing safety, business needs can vary and generate new requirements. Argus is designed to scale to meet your needs. Whether you just need single case processing with expedited and periodic reporting, or powerful analytics, or support for Japan’s PMDA compliance, Argus has you covered.In addition, Argus has out-of-the-box integrations for leading safety case intake, signal detection, and clinical trial solutions.Lower costs by choosing the cloudWith our software-as-a-service (SaaS) cloud, you can relieve pressure on IT while lowering your costs. Compared with on-premise solutions, Argus includes services that you don’t have to do yourself, such as management of the application, dictionaries, platform, and infrastructure. Compared with third-party hosted solutions, you don’t have to pay extra for those services and only have one vendor to manage. And, with Argus, it’s all in a cloud you can trust—secure, private,and certified for protected health information.Feel confident and assuredArgus provides proven compliance with continuously changing worldwide regulations. Its built-in automations, integrations, and usability significantly reduce manual work and maximize efficiency. And, its field validation features help ensure that data quality is kept to a high standard. Argus delivers end-to-end, scalable, and secure case management in the cloud and serves as the core foundationfor your safety solution landscape. “Oracle Argusenabled greaterand faster insightinto productsafety, improved productivity, andstreamlined andautomated safetyreporting. Acordais committed to patient safety, and the Oracle Argus platform helps us maintain high compliance standards.” THOMAS AQUILINAVP, DRUG SAFETY & RISK MANAGEMENT ACORDA THERAPEUTICSCopyright © 2021, Oracle and/or its affiliates. All rights reserved. This document is provided for information purposes only, and the contents hereof are subject to change without notice. This document is not warranted to be error-free, nor subject to any other warranties or conditions, whether expressed orally or implied in law, including implied warranties and conditions of merchantability or fitness for a particular purpose. We specifically disclaim any liability with respect to this document, and no contractual obligations are formed either directly or indirectly by this document. This document may not be reproduced or transmitted in any form or by any means, electronic or mechanical, for any purpose, without our prior written permission. About Oracle Life SciencesOracle Life Sciences is a leader in cloud technology, pharmaceutical research, and consulting, trusted globally by professionals in both large and emerging companies engaged in clinical research and pharmacovigilance, throughout the therapeutic development lifecycle, including pre- and post-drug launch activities. With more than 20 years’ experience, Oracle Life Sciences is committed to supporting clinical development and leveraging real-world evidence to deliver innovation and accelerate advancements – empowering the Life Sciences industry to improve patient outcomes. Learn more at /lifesciences.Connect with usCall +1.800.ORACLE1 or visit . Outside North America, find your local office at: /contact. /oracle/oracle。

实验3 Oracle基本用户安全管理实验

实验5 Oracle基本用户安全管理实验一、实验目的充分认识数据库的安全管理的重要性,掌握创建用户、给用户授权;修改用户、修改用户权限;创建角色、给角色授权;创建模式对象;使用权限等基本用户安全管理。

二、实验要求1.创建用户创建的用户名为U+姓名简拼+学号后两位口令为学号后两位指定该用户的缺省表空间为实验2中创建的永久表空间指定临时表空间为实验2中创建的临时表空间指定该用户在其数据表空间中的使用限额为3MB 指定该用户在其临时表空间中的使用限额无限制2.创建用户的概要文件创建的概要文件名为PF+学号后两位概要文件中限定CPU的空闲时间为15分钟概要文件中限定帐户的登录失败限制为3次将1中创建的用户的概要文件更改为新创建的概要文件3.创建角色角色名ROLE + 学号后两位 + [1|2|3] 创建的角色均不用口令控制角色1:只具有创建会话连接和授予权限的权限角色2:只具有创建表,创建视图的权限角色3:具有角色1和角色2的权限4.创建模式对象将角色3授予1中创建的用户以1中创建的用户登录创建一个学生信息表(STU),字段有学号、姓名、性别、年龄、系、入学时间向STU表中输入5个基本数据5.给用户和角色授权给1中创建的用户赋予DBA角色以1中创建的用户登录设计并创建角色并授权给其它用户(如SCOTT用户)被授权的用户(如SCOTT 用户)拥有你在4 中创建的模式对象(STU)的select, insert 和delete权限,但不立即激活delete权限被授权用户拥有管理select和insert权限的权力6.使用权限以被授权用户(如SCOTT用户)登录查询1中创建的用户的模式对象STU的信息三、实验学时安排课堂内1学时完成二中所列1、2、3、4四项内容,其余各项内容均在课外自行上机练习完成。

四、实验内容与步骤任务1:创建用户下面介绍企业管理器直接管理方式下创建用户的方法,请自行练习在命令行管理方式下创建用户。

oracle restrict规则

一、什么是Oracle Restrict规则Oracle Restrict规则指的是Oracle数据库中对数据访问进行限制的一种规则。

它可以帮助数据库管理员或开发人员限制用户对数据库中特定数据的访问权限,从而保护数据的安全性和完整性。

二、 Oracle Restrict规则的作用1. 保护敏感数据Oracle Restrict规则可以用来保护数据库中的敏感数据,例如个人隐私信息、商业机密等。

通过限制只有经过授权的用户才能访问这些数据,可以防止未经授权的用户进行非法访问或泄露敏感数据。

2. 控制数据访问权限数据库管理员可以利用Oracle Restrict规则对用户的数据访问权限进行精确控制。

通过配置不同的Restrict规则,可以限制用户对特定表、视图或列的访问权限,从而确保数据只能被授权用户访问。

3. 提高数据安全性通过合理配置Oracle Restrict规则,可以有效提高数据库的安全性。

限制用户的访问权限可以减少内部和外部的数据泄露风险,保护数据库中的数据免受未经授权的访问和篡改。

三、 Oracle Restrict规则的配置方法1. 使用Oracle自带的权限管理工具Oracle数据库自带了完善的权限管理工具,可以通过这些工具来配置和管理Restrict规则。

可以使用GRANT和REVOKE语句来授予或收回用户的访问权限;也可以使用角色和权限组来管理不同用户的权限。

2. 使用数据库管理工具一些数据库管理工具也提供了可视化的权限管理界面,可以方便地对Oracle Restrict规则进行配置。

管理员可以通过这些工具直观地设置用户的访问权限、定义访问规则等,简化了权限管理的操作流程。

3. 编写存储过程和触发器对于复杂的数据访问限制需求,可以考虑编写存储过程和触发器来实现。

通过编写自定义的存储过程和触发器,可以实现更加精细化和灵活的数据访问控制,满足特定业务场景下的需求。

四、 Oracle Restrict规则的最佳实践1. 遵循最小权限原则在配置Oracle Restrict规则时,应该遵循最小权限原则,即给予用户最小必要的访问权限。

Oracle数据库应用中的安全管理策略分析

境 ,是 影 响数据 库 安全 的主 要 因素 ,数据 库系 统功 能 的发挥 不 能

库数 据 的访 问。 网络 系统 的 安全 防护 是数 据库 安全 的首 道屏 障 , 外 部对 于数 据库 入侵 大 多都 是从 入侵 网络 系统 开始 。进 行 网络安 全 性处 理 的时候 ,重 点运 用 如下 一些 措施 : 能够通 过设 置 防火墙 技 术 ,合理 监控 不 可信任 网络 间的访 问,能于 内部 和外 部 网络 间 产 生 防护屏 障 ,阻止 出于 外 部 的非法 访 问 ,还 进行 内部 信息 外泄 的制止 ;于 网络 中,运 用密 码 , 网上 的用 户 可 以通 过 设置 安全 密 码 和安 全 问题 ,从 而防止 非 法用 户 盗窃密 码 ,避 免系统 安全 性遭 受 损 害 ;可 以进 行 拒绝远 程 访 问 DB 的设 置 ,合理 控制 网络 的 A

响 ,甚至 可 能会损 坏数 据库 ,从 而 使数据 库全 部系 统 面临 瘫痪 情

况 。所 以确保 O al 数据 库 的可用 性 、安 全性 ,保证 O al数 据 rc e rc e 库 系统 安 全稳 定 ,可 以运 用如 下 的安全 管理 措施 :

l 对权 限 的控 制措 施 针

( )数据 库 管理 系统 安全管 理策 略 三 因为 数据库 系 统于操 作 系统之 下 均是 采用 文件 形式 进行 实施 二 、安 全管 理策 略相 关分 析 ( )网络 系统 层次 安全 管理 策略 一 网络 系 统 为 数 据库 的安 全 应 用 的 提 供 了前 提 条 件 及 外 部环

O al数 据库 主动 建立 D A 权 限、cet P bi sn nm 权 限 以 rc e B ra ul o y e cy

oracle的oid用法

Oracle Internet Directory (OID) 是Oracle 公司提供的一种企业级目录服务,用于存储和管理用户、组织和应用程序等身份认证信息。

OID 提供了一种中央化、安全和可扩展的方法来管理与身份相关的数据。

以下是Oracle OID 的一些常见用法:

1. 用户认证和授权:OID 可以存储用户身份信息,例如用户名、密码和其他属性,用于用户认证和授权。

用户可以通过OID 进行身份验证,并使用OID 中存储的角色和权限进行访问控制。

2. 身份管理:OID 可以存储组织结构、部门、员工和其他与身份相关的数据。

它可以用于管理和维护用户和组织之间的关系,提供基于角色和组的访问控制。

3. 应用程序集成:OID 可以作为企业级应用程序的用户认证和授权中心。

应用程序可以使用OID 进行单点登录(SSO),将用户的身份认证和授权委托给OID,减少了在每个应用程序中单独管理身份信息的工作量。

4. 数据同步和复制:OID 支持数据的同步和复制功能,可以将身份信息从一个OID 实例同步到另一个OID 实例,实现高可用性和容灾能力。

5. LDAP 支持:OID 实现了Lightweight Directory Access Protocol (LDAP),使其能够与其他遵循LDAP 标准的应用程序和目录服务进行集成。

6. 安全性管理:OID 提供了对身份信息的安全管理,包括身份验证、授权、加密和证书管理等功能。

它借助于Oracle 数据库的安全性功能来保护存储在OID 中的敏感信息。

Oracle“打包”安全管理

表 示 , 该 产 品 的 核 心 还 是 基 于 原 来 O a l 身 份 管 理 、 数 据 库 安 r ce的 全 管 理和 S OA 安 全 防 范 的 技 术 , 实 质 变 化 并 不 多 ,但 这 种 集 成 本 身 就 是 一 种 深 层 次 的 技 术 和 市

了潜在 的安全风险 。 在国内 , 以前一 提到 网络安全 , 不是 防火墙 , 就是防 病毒 。 这几年 , 入侵 检测 、 P 信 V N

向 中国 市 场推 出全 面 、集成 的信

息 安 全 管 理 架 构 , 以 推 动 中 国 企 业 彻 底 改 变 信 息 安 全 现 状 ,保 证 现 在 和 将 来 的 安 全 。 该 架 构 覆 盖

有 助 于 增强 企 业 内 、外 安全 的 防 范 能 力 。 虽 然也 有 部 分 业 内人 士

体水平虽然不高 ,但 面临的信息安

全 问题 却 引 人 注 目: 方 面 , 来 越 一 越

假设 , 这使 得 内部 安 全 疏 于 防 范 , 有 价 值 的信 息 有 可 能 被 内部 人 员 截 获

Байду номын сангаас

级 安 全 选 配 件 和 Or ce审 计 保 险 al 库等主打 产 品集成在一 起 . 现 了 实

手 段 正 在 遭 遇 严 重 挑 战 。 这 就 像

中国建 了很 长 的 长城 ,在 故 宫城 墙 外 也 建 了很 多 护 城 河 ,但 仍 然 无 法阻 止 明 、 清朝 代 中 内 、 外谋 权 篡位 事 件 的发生 一样 。 Or ce ” a l 公

司 服 务 技 术 开 发 部 产 品 管 理 总 监 C sy S n a e o g指 出 。 对 于 中国 企 业 而 言 .信 息化 整

oracle游标运行维护安全管理

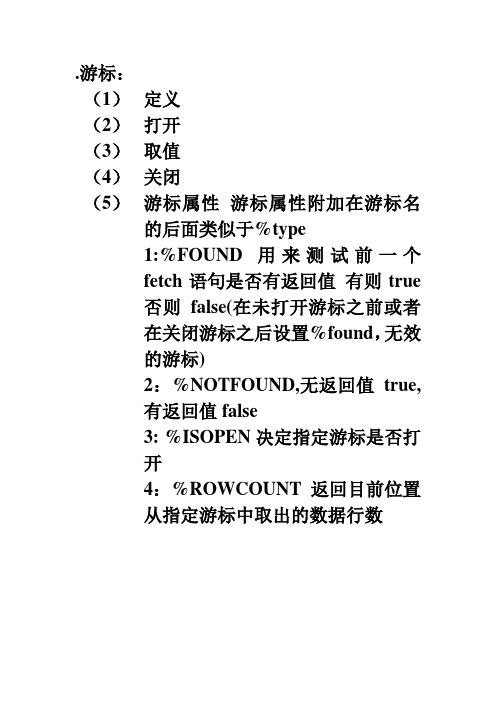

.游标:(1)定义(2)打开(3)取值(4)关闭(5)游标属性游标属性附加在游标名的后面类似于%type1:%FOUND 用来测试前一个fetch语句是否有返回值有则true否则false(在未打开游标之前或者在关闭游标之后设置%found,无效的游标)2:%NOTFOUND,无返回值true,有返回值false3: %ISOPEN决定指定游标是否打开4:%ROWCOUNT返回目前位置从指定游标中取出的数据行数游标提取循环(1)典型游标FOR循环(2)带子查询的游标for循环该方法包含2个部分游标声明部分的for update子句Update delete语句中的where current of子句过程:(1)定义一个变量,类型和scott.emp中sal字段类型相同,都是整数型,将数据表中的EMPNO字段为7369的SAL字段送入变量,然后输出结果(2)带参数的过程IN参数:读入参数,主程序向过程传递参数值Out参数:读出参数,过程向主程序传递参数值In out 参数:双向参数,过程与主程序双向交流数据从数据表scott.emp中寻找empno字段等于tempno调用参数值的ENAME和JOB字段,和其他字符组合,送出2个出口参数。

(3)异常处理1:系统错误2:用户行为引起的错误3:应用程序对用户的警告自定义异常处理:1:定义:DECLAREException_name EXCEPTION;2:触发raise Exception_name3: 处理异常EXCEPTIONWHEN …………..THENWHEN …………..THENORACLE9I的运行维护1:确保网络的正常运行(1)智能代理的后台服务(2)监听程序的后台服务(3)全局数据库的后台服务(4)管理服务器的后台服务(5)HTTP服务器的后台服务(6)确保网络服务名的正确2:初始化参数文件Config.sys3:定制的管理环境(1)节点(2)组4:报告:报告就是报告定义适用于具体的数据库服务器时产生的有关服务器的运行参数一个完整的报告的Web发布环境5:管理服务器的管理员超级管理员:管理员管理,作业系统事件系统可以配置修改访问事件系统:使用管理服务器提供的事件系统访问作业系统:使用管理服务器提供的作业系统Net send6:切换数据库的日志模式在非归档模式下,日志文件内容写满后,重新覆盖原先的内容在归档模式下,日志文件写满后,将日志文件内容压缩后归档存储,大型商业数据库必须工作在归档日志模式下。

ora6_3 Oracle 安全管理

6.2 创建和管理用户

6.2.1 身份识别的重要性 6.2.2 身份识别的风险 6.2.3 认证 6.2.4 单点登陆

6.2.1 身份识别的重要性

安全无法建立在匿名上

数据库如何知 道您是谁?

用户提供识别信 息

技术识别

6.2.2 身份识别的风险

身份识别中必须要面临如下两个风险

欺骗

与安全规则玩游戏:不试 图穿越访问控制并绕过审 计,而是假冒其他用户!

实现安全的手段:用户认证、密码管理、权限管理、

角色管理、审计追踪

总的来说,必须牢记在心:安全存在平衡(可用性、 安全性和性能三者之间的竞争关系)

6.1.1 安全性内容

1系统安全性是指在系 统级控制数据库的存取 和使用的机制

有效用户 名/口令 的组合 用户是否授 权可连接数 据库

用户可执行 哪些系统操 作

关于表空间的使用 有几种设置选择: 用户的缺省表 空间 用户的临时表 空间 数据库表空间 的空间使用定额

用户可用的各种系 统资源总量的限制 是用户安全域的部 分。利用显式地设 置资源限制,安全 管理员可防止用户 无控制地消耗宝贵 的系统资源。

指定资源限制的命 名集,可赋给 Oracle数据库的有 效的用户。利用用 户环境文件可容易 地管理资源限制。

6.3.1 角色概念

社会学:指个人在社会关系位置上的行为模式。它 规定与人的地位相适应的权利和义务。(岗位) 计算机中的角色:管理员,开发人员,测试人员。

1、软件的角色

。

社会角色

2、角色承载权限,人本身没有权限 3、以角色管理为核心

考虑如下问题:

为了保证银行的安全,需要考虑哪些角 色?

角色与分组

6.5 审计

【进阶实验十三】洪兴社的Oracle情节之安全管理篇(一)

《洪兴社的Oracle情节之安全管理篇(一)》作者:刘盛leonardingBlog:Q群:中国Oracle精英联盟170513055微信订阅号:leonarding_public一数据库版本SYS@LEO1>select * from v$version;BANNER--------------------------------------------------------------------------------Oracle Database 11g Enterprise Edition Release 11.2.0.1.0 - 64bit ProductionPL/SQL Release 11.2.0.1.0 - ProductionCORE 11.2.0.1.0 ProductionTNS for Linux: Version 11.2.0.1.0 - ProductionNLSRTL Version 11.2.0.1.0 - Production二浅谈Oracle安全管理1.说起安全,脑海里浮现出来CSDN数据库攻击事件,600w条用户账户信息被泄漏了,消息一出天下一片哗然。

在网上我们经常可以看到安全事件,而往往都是出现问题后才亲身体验到安全的重要性,就好比伴随我们长大的QQ 突然被可恶的家伙盗走了,我们都会伤心落泪,更何况金融账户信息被窃取了呢,这些都是非常严重的安全事件。

对于企业而言,就要看企业对数据的重视程度了,如果数据对企业的发展至关重要,自然老总就要在安全方面多下下功夫。

如果数据随时都可以有,网上一查一大把,安全问题自然就会无视。

对于个人而言,思想形态的导向具有很大的参考价值,例如西方对个人信息会看的非常重要,动不动就可能闹上法庭。

东方人思想涉及这方面的还不是很全面,安全的投入在总体上所占比重也小,这就导致了安全事件频发,值得深思。

2.数据安全知多少网络层:内外网隔离软硬防火墙堆叠VPN专属通道IP地址隐藏MAC地址绑定操作系统层:系统漏洞病毒入侵潜伏木马肉鸡效应应用系统:数据加密ssh安全连接身份认证权限控制密码认证数据库:用户管理权限管理数据管理审计管理我们从一个系统角度由外到内给大家阐述了一下安全所涉及的层面,每个层面都有哪些安全内容分解出来,这里只写出了一些常见安全问题,目的是给大家一个思路和思考方向。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3

数据库安全性概述

• Oracle数据库的安全可以分为两类: 系统安全性:是指在系统级控制数据库存取和使用的机 制,包括有效的用户名与口令的组合、用户是否被授权可 连接数据库、用户创建数据库对象时可以使用的磁盘空间 大小、用户的资源限制、是否启动了数据库审计功能,以 及用户可进行哪些系统操作等。 数据安全性:是指在对象级控制数据库的存取和使用机 制,包括用户可存取的模式对象和在该对象上允许进行的 操作等。

修改用户示例

ALTER USER test DEFAULT TABLESPACE USERS TEMPORARY TABLESPACE TEMP QUOTA 10M ON USERS;

用户的锁定与解锁

• 锁定用户

–某个用户暂时离开工作 –DBA创建的特殊用户帐户

ALTER USER test ACCOUNT LOCK;

• 解锁用户 ALTER USER test ACCOUNT UNLOCK;

删除用户

• 基本语法 – DROP USER user_name [ CASCADE ]; • 步骤

–先删除用户所拥有的对象 –再删除用户 –如果用户拥有数据库对象,必须使用 cascade –将参照该用户对象的其他数据库对象(如存储过程、函 数等)标志为INVALID

创建用户

• 基本语法

CREATE USER user_name IDENTIFIED [ BY password | EXTERNALLY | GLOBALLY AS ‘external_name’ ] [ DEFAULT TABLESPACE tablespace_name ] [ TEMPORARY TABLESPACE temp_tablespace_name ] [ QUOTA n K|M|UNLIMITED ON tablespace_name ] [ PROFILE profile_name ] [ PASSWORD EXPIRE ] [ ACCOUNT LOCK | UNLOCK ]

对象权限管理

对象权限分类 对象权限的授权

语法结构 GRANT obj_priv_list | ALL ON [schema.]object TO user_list | role_list [WITH GRANT OPTION] 示例:将scott模式下的emp表的SELECT、UPDATE、 INSERT权限授予user1用户。 GRANT SELECT,INSERT,UPDATE ON scott.emp TO user1;

数据库安全性概述

Oracle数据安全控制机制

– – – – – – 用户管理 权限管理 角色管理 表空间设置和配额 用户资源限制 数据库审计

2 、Oracle数据库安全性管理

• • • • 用户管理 权限管理 角色管理 概要文件管理

用户管理——用户类型

• • • • • • Oracle提供了多种用户类型,用于实现不同的管理职责。 数据库管理员:通常情况需要一组数据库管理员,甚至兼职安全官员; 网络管理员:可以管理Oracle的网络产品,例如Oracle Net Services等; 应用程序开发员:负责设计和实现数据库应用程序; 应用程序管理员:对指定的应用程序进行管理,每个应用程序都有各自的管理员 ; 数据库用户:通过应用程序与数据库打交道。

对象权限 插入(insert) 修改(update) 删除(delete) 执行(execute) 关联(references)

表 y y y

视图 y y y

序列

过程

y

y y y

对象权限的回收

语法结构 REVOKE obj_priv_list | ALL ON [schema.]object FROM user_list|role_list;

Oracle 数据库安全

本章学习目标:

• • • • • • 创建用户配置文件,并应用配置文件到用户 理解Oracle数据库的权限管理 掌握Oracle数据库中系统权限和对象权限授予与撤销 理解角色的作用 创建自定义角色 启用各禁用角色

2

数据库安全性概述

安全是一个广泛使用的术语,数据传输时的加密,用户 进行系统时的用户认证等都属于安全的范畴。 数据库的安全性主要包括两个方面的含义: 一方面是防止非法用户对数据库的访问,未授权的 用户不能登录数据库; 另一方面是每个数据库用户都有不同的操作权限, 只能进行自己权限范围内的操作。

系统权限管理

系统权限分类

对数据库某一类对象的操作能力,通常带有ANY关键字 数据库级别的某种操作能力

系统权限的授予

语法结构: GRANT sys_list to user_list| role_list | PUBLIC [ WITH ADMIN OPTION ]; 示例:为PUBLIC用户组授予CREATE SESSION系统权限 GRANT CREATE SESSION TO PUBLIC;

系统权限的回收

语法结构

REVOKE sys_priv_list FROM user_list| role_list;

注意事项

多个管理员者授予用户同一个系统权限后,其中一个管理员回收其授 予该用户的系统权限时,该用户不再拥有该系统权限。 为了回收用户系统权限的传递性(授权时使用了WITH ADMIN OPTION子 句),必须先回收其系统权限,然后再授予其相应的系统权限。 如果一个用户获得的系统权限具有传递性(授权时使用了WITH ADMIN OPTION子句),并且给其他用户授权,那么该用户系统权限被回收后 ,其他用户的系统权限并不受影响。

数据库管理员(DBA) 网络管理员 应用程序开发人员

应用程序管理员

数据库用户

数据库管理员(DBA)的职责

评估数据库服务器的硬件设施 安装oracle软件

规划数据库

创建和打开数据库 备份数据库

注册系统用户

具体实施数据库的设计 备份具有完整功能的数据库 协调数据库的性能

数据库管理员的权限

数据库管理员需要管理权限才能执行基本的数据库操作,Oracle提供 两种特殊的系统权限,即SYSDBA和SYSOPER。 DBA角色是由每个Oracle数据库自动创建的,包括大多数的数据库系 统权限;但不包括SYSDBA和SYSOPER系统权限。 当使用SYSDBA和SYSOPER权限连接到数据库时,用户会被连接到 一个默认的方案,而不是与用户名相关联的那个方案。SYSDBA对应 的方案是SYS,而SYSOPER对应的方案是PUBLIC。

权限管理概述

所谓权限就是执行特定类型SQL命令或访问其他 用户的对象的权利。 Oracle中用户权限的分类

系统权限

在数据库级别执行某种操作的权限,或针对某一类对象执行 某种操作的权限。

对象权限

对某个特定的数据库对象执行某种操作的权限

获取途径的权限

直接授权:grant命令直接为用户授权 间接授权:先将权限授予角色,然后将角色授予用户

创建用户示例

CREATE USER test IDENTIFIED BY pwd DEFAULT TABLESPACE USERS TEMPORARY TABLESPACE TEMP QUOTA 5M ON USERS;

修改用户

• 基本语法

ALTER USER user_name [ IDENTIFIED ] [ BY password | EXTERNALLY | GLOBALLY AS ‘external_name’ ] [ DEFAULT TABLESPACE tablespace_name ] [ TEMPORARY TABLESPACE temp_tablespace_name ] [ QUOTA n K | M | UNLIMITED ON tablespace_name ] [ PROFILE profile_name ] [ DEFAULT ROLE role_list | ALL [ EXCEPT role_list ]| NONE ] [ PASSWORD EXPIRE ] [ ACCOUNT LOCK | UNLOCK ]

查询用户

• • • • • • • ALL_USERS DBA_USERS USER_USERS DBA_TS_QUOTAS USER_TA_QUOTAS V$SESSION V$OPEN_CURSOR

权限管理

• • • • 权限管理概述 系统权限的授予与回收 对象权限的授予与回收 查询权限信息

系统权限授予时需要注意的几点:

只有DBA才应当拥有ALTER DATABASE 系统权限。 应用程序开发者一般需要拥有CREATE TABLE、CREATE VIEW和CREATE INDEX等系统权限。 普通用户一般只具有CREATE SESSION系统权限。 只有授权时带有WITH ADMIN OPTION子句时,用户才 可以将获得的系统权限再授予其他用户,即系统权限 的传递性。

临时表空间:保存临时数据信息

TEMPORARY TABLESPACE

• 表空间配额

QUOTA …ON …

• 概要文件

限制用户对数据库系统资源的使用 设置用户的口令管理策略

• 账户状态

是否过期 是否锁定

• 注意

–新创建的用户并不能直接连接到数据库中,因为它不 具有 CREATE SESSION 系统权限,因此,在新建数据库 用户后,通常需要使用 GRANT 语句为用户授予 CREATE SESSION权限

需要注意的几点

多个管理员者授予用户同一个对对象权限后,其中一个管 理员回收其授予该用户的对象权限时,不影响该用户从其 他管理员处获得的对象权限。 为了回收用户对象权限的传递性(授权时使授 予其相应的对象权限。 如果一个用户获得的对象权限具有传递性(授权时使用了 WITH GRANT OPTION子句),并且给其他用户授权,那么 该用户的对象权限被回收后,其他用户的对象权限也被回 收。