Oracle安全管理

相关方安全管理管理制度

相关方安全管理管理制度一、目的本管理制度旨在明确相关方安全管理的责任、流程和要求,确保相关方在业务合作过程中遵守国家法律法规和公司安全管理规定,降低安全风险,提高安全管理水平。

二、适用范围本管理制度适用于公司内所有相关方,包括供应商、承包商、合作伙伴等。

三、职责与分工1、安全管理部:负责制定相关方安全管理规章制度,监督相关方执行安全协议,对相关方的安全管理进行评估和审核。

2、采购部:负责在与供应商签订合同时,明确安全要求和责任,对供应商进行初步安全评估。

3、业务部门:负责在与承包商、合作伙伴等签订合同时,明确安全要求和责任,对相关方的安全风险进行识别和评估。

4、相关方:应遵守国家法律法规和公司安全管理规定,执行安全协议,接受公司的安全检查和评估。

四、管理流程与要求1、制定安全管理规定:安全管理部应制定相关方安全管理规定,明确相关方的安全责任、管理流程和处罚措施。

2、安全协议签订:在与相关方签订合同时,应明确安全要求和责任,要求相关方签署安全协议。

3、安全风险评估:在合作过程中,业务部门应对相关方的安全风险进行识别和评估,并采取相应的措施降低安全风险。

4、安全检查与审核:安全管理部应对相关方进行定期的安全检查和审核,确保相关方遵守安全管理规定。

5、问题整改与处罚:对于检查和审核中发现的问题,应要求相关方进行整改,并对违规行为进行处罚。

6、持续改进:根据检查结果和审核结果,应不断优化安全管理流程和要求,提高安全管理水平。

五、附则1、本管理制度由安全管理部负责解释和修订。

2、本管理制度自发布之日起生效。

相关方管理制度一、目的本制度旨在明确公司内外部相关方的管理原则、责任和要求,确保相关方权益得到充分保障,促进公司与相关方的良好合作和共同发展。

二、适用范围本制度适用于公司内外部所有相关方,包括供应商、客户、政府机关、社区团体、员工等。

三、管理原则1、平等互利:公司应与相关方建立平等互利的合作关系,尊重各方权益,实现共同发展。

Oracle安全配置基线

Oracle数据库系统平安配置基线中国移动通信管理信息系统部2021年 4月备注:1.假设此文档需要日后更新,请创立人填写版本控制表格,否那么删除版本控制表格。

目录第1章概述 (4)目的 (4)适用范围 (4)适用版本 (4)实施 (4)例外条款 (4)第2章帐号 (5)帐号平安 (5)删除不必要帐号* (5)限制超级管理员远程登录* (5)用户属性控制 (6)数据字典访问权限 (6)TNS登录IP限制* (7)第3章口令 (8)口令平安 (8)帐号口令的生存期 (8)重复口令使用 (8)认证控制* (9)更改默认帐号密码 (9)密码更改策略 (10)密码复杂度策略 (10)第4章日志 (12)日志审计 (12)数据库审计谋略* (12)第5章其他 (13)其他配置 (13)设置监听器密码 (13)加密数据* (13)第6章评审与修订 (14)第1章概述1.1 目的本文档规定了中国移动管理信息系统部所维护管理的ORACLE数据库系统应当遵循的数据库平安性设置标准,本文档旨在指导数据库管理人员进展ORACLE数据库系统的平安配置。

1.2 适用范围本配置标准的使用者包括:数据库管理员、应用管理员、网络平安管理员。

本配置标准适用的范围包括:中国移动总部和各省公司信息化部门维护管理的ORACLE数据库系统。

1.3 适用版本ORACLE数据库系统。

1.4 实施本标准的解释权和修改权属于中国移动集团管理信息系统部,在本标准的执行过程中假设有任何疑问或建议,应及时反应。

本标准发布之日起生效。

1.5 例外条款欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国移动通信管理信息系统部进展审批备案。

第2章帐号2.1 帐号平安2.1.1删除不必要帐号*2.1.2限制超级管理员远程登录*2.1.3用户属性控制2.1.4数据字典访问权限2.1.5TNS登录IP限制*第3章口令3.1 口令平安3.1.1帐号口令的生存期3.1.2重复口令使用3.1.3认证控制*3.1.4更改默认帐号密码3.1.5密码更改策略3.1.6密码复杂度策略第4章日志4.1 日志审计4.1.1数据库审计谋略*第5章其他5.1 其他配置5.1.1设置监听器密码5.1.2加密数据*第6章评审与修订本标准由中国移动通信管理信息系统部定期进展审查,根据审视结果修订标准,并颁发执行。

Toad for Oracle v11 安全管理功能指南

Toad for Oracle Toad Security功能指南Quest Software2012目录1.什么是Toad Security (3)2.Toad Security的设置 (3)3.Toad Security的使用 (4)1.什么是Toad SecurityToad Security用于限制Toad的使用者使用某些特殊的功能。

缺省地,每一个使用者都可以使用License范围内的所有功能。

但是你可以对某个人或某一群人施加限制,比如不能使用Toad修改数据而只能查询数据。

Toad Security是和Oracle数据库用户相结合限制Toad的菜单(或非菜单)功能使用的。

注意:如果数据库用户有DBA角色,则Toad Security不起作用。

如果License具有 DB Admin Option,则Toad Security无法限制和DB Admin Option重复的菜单选项。

但可以在Toad Security中限制DB Admin Option模块的功能。

2.Toad Security的设置1)点击菜单“Database|Administer|Toad Security”。

第一次使用Toad Security时,会提示你安装对象。

点击Yes,根据提示选择表空间。

2)点击Next。

开始选择哪些用户可以授权,以管理Toad Security功能。

如下图所示,授权Frank管理Toad Security,并且Frank可以将此权限授予其他用户(Grant Option)。

3)点击Next。

显示脚本:4)点击Execute,开始执行。

创建的对象将在名为“Toad”的用户中,这个用户是安装Toad服务器端对象时所创建的。

请输入口令。

对象创建完毕后,可以开始设置安全了。

请参阅下节。

3.Toad Security的使用1)以具有Toad Security权限的用户登录Toad。

例如Frank。

2)点击菜单“Database|Administer|Toad Security”。

基于TNS协议的Oracle数据库安全性改进方法

基于TNS协议的Oracle数据库安全性改进方法殷泰晖;李帅【摘要】Oracle database is one of the most widely used enterprise databases nowadays. To improve the security of remote accessing to Oracle database through the Internet, the TNS protocol that the Oracle server and the clients use to communicate is analyzed, and a scheme based on SSL and TNS protocol proxy is proposed by TNS protocol analysis. The implementation method is also put forward and its performance is tested and analyzed.%Oracle数据库是广泛应用的企业数据库之一.为了提高1nternet环境下Oracle数据库远程访问的安全性,文章分析了Oracle服务器和客户端通讯使用的TNS协议,基于TNS协议解析,提出了集成SSL 和TNS协议代理的方案以增强其安全性,并给出了实现方法,测试和分析了其性能.【期刊名称】《合肥工业大学学报(自然科学版)》【年(卷),期】2012(035)002【总页数】4页(P193-196)【关键词】TNS协议;安全;协议解析;Oracle数据库;代理【作者】殷泰晖;李帅【作者单位】中国航天员科研训练中心第12研究室,北京100094;中国航天员科研训练中心第12研究室,北京100094【正文语种】中文【中图分类】TP392在许多情况下,如员工出差、远程管理和技术支持等,都需要远程访问这些数据库资源。

基于Oracle数据库安全问题的研究

基于Oracle数据库安全问题的研究摘要:oracle数据库是当前应用范围最广的数据库系统之一,其系统安全性也倍受关注。

本文将从oracle数据库的特点出发来分析oracle数据库存在的一些安全问题,然后提出一些相应的解决策略。

关键词:oracle 数据库安全安全策略中图分类号:文献标识码:a 文章编号:1007-9416(2013)01-0173-02由于oracle数据库是目前比较流行的关系型数据库,它的性能卓越,功能强大,操作也比较容易,因此越来越被广大爱好者使用。

但随着应用的增多,数据信息的大量增加,数据库的安全性受到多方面的威胁,包括对数据库中信息的窃取、篡改和破坏、黑客的攻击和病毒的侵害等,均会造成数据库中的数据大量丢失。

因此,如何做好oracle数据库的安全,使数据库系统免遭破坏,是当前数据库管理人员必须解决的问题。

1 oracle数据库的的特点(1)支持多用户、大事务量的事务处理:以oracle公司公布的数据为例,oracle8可以支持2万人的并发用户数,支持的数据量为512pb(1024×1024gb),并充分利用硬件设备、支持多用户并发操作、保证数据一致性。

(2)数据安全性和完整性控制:oracle通过权限控制用户对于数据库的存取、实施数据库审计、追踪,以监控数据库的使用状况。

(3)提供对于数据库操作的接口:oracle提供了应用程序、软件、高级语言、异种数据库等对数据库来进行存取。

(4)支持分布式数据处理:从oracle7开始,oracle数据库就支持分布式数据处理。

使用分布式计算环境,可以充分利用计算机网络系统,使不同地域的硬件、数据资源实现共享。

(5)可移植性、可兼容性、可连接性:oracle数据库可以在不同的操作系统上运行,当从一种操作系统移植到另外的操作系统时,只修改少量的代码,其代码的修改率仅为4%。

2 oracle数据库存在的一些安全问题2.1 数据库环境安全配置不合理许多数据库人员在安装配置oracle系统时没有十分重视,在配置过程中存在用户口令过于简单,dba口令有多人知道,监听没有设置口令,存在安全问题的内置包没有撤销相应的权限,oracle各类文件没有设置合理的安全许等问题。

Oracle数据库安全策略

2 O r a O r a l c e 数据库系统至少具有 以下一些 安全策略: ( 1 ) 保证数 2 ( 1 ) 应 用程 序开发者 和他们 的权 限; ( 2 ) 应用程 序开发 者 的 据库 的存在安 全, 确 保数据库系统 的安全首先要 确保数据库系

1数据库安全管理

以 修 改系统账户和安全域。 数 据库的安全 性是指保护数据库 , 防止非法 操作所 造成的 有操作系统权 限,

. 2数据安全策略 数据 泄露 、 篡 改或损坏 。 在计算 机 系统 中, 安全 性 问题普遍 存 2 数据安全包括在对象 级控制数据库访 问和使用的机制 , 它 在, 特 别是 当大 量用户共享数 据库 中的数据 时, 安全 问题尤 其

便于审计追 踪, 也为了限制对特 定的数据进行访 问; ( 6 ) 可 获性 。

2 . 3用户安全策略

用户安全策略包括一般用户、 最终用户、 管理员、 应用程 序 开发人员和应用程序管理员的安全策略。 ( 1 ) 一般 用户安全。 对于一 般用户安全, 主要考虑 口令 安全

用户一般可 以访 问数据库 以及所有被批准访问的数据 。

在每一个表空间中, 开发者所拥有的空 间份额。 问控制和 可审计 性等 ; ( 4 ) 保 障数据库 的完 整性 , 数据 库的完整 空间; 性包括物理完整性、 逻辑完整 性和元素完整 性。

越 来 越严 重。 本 文 围绕如何 保证 0 r a c 1 e 数 据库 具有较 高的安 全性 , 使 数据库 系统 处于一个 稳定安 全 的状 态下, 提 出了 相应 的安全 策略。 关键词 : 数据库 ; O r a l c e ; 安全 策略

数据库安全 性问题一直是人们关注 的焦点, 数据库数据 的 用户, 但也允许在 同一数据库实例中使用多种验 证方法。 丢 失以及数 据库被 非法用户 的侵 入对 于任何一 个应用系 统来

Oracle数据库安全管理

用户在暂时表空间中不需求配额。

概要文件

每个用户都必需有一个概要文件,从会话级和调用级 两个层次限制用户对数据库系统资源的运用,同时设 置用户的口令管理战略。假定没有为用户指定概要文 件,Oracle将为用户自动指定DEFAULT概要文件。

表中的角色之外的其他角色;

NONE:表示没有默许角色。 留意,指定的角色必需是运用GRANT命令

直接授予该用户的角色。

修正数据库用户例如

将用户user3的口令修正为newuser3,同时将 该用户解锁。

ALTER USER user3

IDENTIFIED BY newuser3 ACCOUNT UNLOCK;

用户属性 用户身份认证方式 默许表空间 暂时表空间 表空间配额 概要文件 账户外形

用户身份认证方式

数据库身份认证:数据库用户口令以加密方式保管在 数据库外部,当用户衔接数据库时必需输入用户名和 口令,经过数据库认证后才可以登录数据库。

外部身份认证:当运用外部身份认证时,用户的账户 由Oracle数据库管理,但口令管理和身份验证由外部 效力完成。外部效力可以是操作系统或网络效力。当 用户试图树立与数据库的衔接时,数据库不会要求用 户输入用户名和口令,而从外部效力中获取以后用户 的登录信息。

全局身份认证::当用户试图树立与数据库衔接时, Oracle运用网络中的平安管理效力器〔Oracle Enterprise Security Manager〕对用户中止身

默许表空间

当用户在创立数据库对象时,假定没有显式地指明该 对象在哪个表空间中存储,系统会自动将该数据库对 象存储在以后用户的默许表空间中。假定没有为用户 指定默许表空间,那么系统将数据库的默许表空间作 为用户的默许表空间。

Oracle Argus安全事件管理软件说明书

“We were looking to have the best software solution from a leader in the pharmacovigilance industry. Being a world-renowned brand, Oracle Argus is that leader. In that respect, the product’s reputation inspires confidence from our clients.” DR. YATHENDRA MADINENI CEO 4C PHARMA SOLUTIONS LLC Argus Trusted safety case managementWith caseloads inflating by 30–50% annually and regulationsundergoing continuous change, efficient case management andmaintaining compliance are important concerns. What if you couldaddress these concerns while also reducing the manual effort of yoursafety and pharmacovigilance team by 50%? Maintain safety complianceA case management solution forms the cornerstone of any multivigilance system—it is the central location for documenting all data about adverse events including source documents, follow-up information, coding, assessments, and regulatory reports, and it’s the single source of truth for downstream aggregate analytics and signal detection. You can depend on Oracle Argus Cloud Service (Argus), a mature, reliable solution providing proven compliance with drug, vaccine, and device regulations in all regions of the world, including E2B(R3), E2B(R2), eVAERS, eMDR(R2), MIR, and IDMP. Argus’ market leadership and its ever-growing customer base gives sponsors, manufacturers, and CROs confidence that it’s the right choice for companies of any size in any country. Reduce manual workArgus offers “case form helpers” such as auto-complete, field filtering based on report type, coding browsers, validation flags, and context-sensitive help, which accelerate case processing while ensuring accurate data capture. A special medical review screen summarizes relevant case information in one place to help you make assessments faster. Built-in automation features—for intake, case prioritization, field validations, letters, action items, coding, listedness, narrative, case lock, submission, and archiving—can reduce manual work by 50% or more.Argus is the market-leading solution for processing, analyzing, and reporting adverse event cases originating in pre-and post-market drugs, biologics, vaccines, devices, and combination products.Match the needs of your businessWhen it comes to managing safety, business needs can vary and generate new requirements. Argus is designed to scale to meet your needs. Whether you just need single case processing with expedited and periodic reporting, or powerful analytics, or support for Japan’s PMDA compliance, Argus has you covered.In addition, Argus has out-of-the-box integrations for leading safety case intake, signal detection, and clinical trial solutions.Lower costs by choosing the cloudWith our software-as-a-service (SaaS) cloud, you can relieve pressure on IT while lowering your costs. Compared with on-premise solutions, Argus includes services that you don’t have to do yourself, such as management of the application, dictionaries, platform, and infrastructure. Compared with third-party hosted solutions, you don’t have to pay extra for those services and only have one vendor to manage. And, with Argus, it’s all in a cloud you can trust—secure, private,and certified for protected health information.Feel confident and assuredArgus provides proven compliance with continuously changing worldwide regulations. Its built-in automations, integrations, and usability significantly reduce manual work and maximize efficiency. And, its field validation features help ensure that data quality is kept to a high standard. Argus delivers end-to-end, scalable, and secure case management in the cloud and serves as the core foundationfor your safety solution landscape. “Oracle Argusenabled greaterand faster insightinto productsafety, improved productivity, andstreamlined andautomated safetyreporting. Acordais committed to patient safety, and the Oracle Argus platform helps us maintain high compliance standards.” THOMAS AQUILINAVP, DRUG SAFETY & RISK MANAGEMENT ACORDA THERAPEUTICSCopyright © 2021, Oracle and/or its affiliates. All rights reserved. This document is provided for information purposes only, and the contents hereof are subject to change without notice. This document is not warranted to be error-free, nor subject to any other warranties or conditions, whether expressed orally or implied in law, including implied warranties and conditions of merchantability or fitness for a particular purpose. We specifically disclaim any liability with respect to this document, and no contractual obligations are formed either directly or indirectly by this document. This document may not be reproduced or transmitted in any form or by any means, electronic or mechanical, for any purpose, without our prior written permission. About Oracle Life SciencesOracle Life Sciences is a leader in cloud technology, pharmaceutical research, and consulting, trusted globally by professionals in both large and emerging companies engaged in clinical research and pharmacovigilance, throughout the therapeutic development lifecycle, including pre- and post-drug launch activities. With more than 20 years’ experience, Oracle Life Sciences is committed to supporting clinical development and leveraging real-world evidence to deliver innovation and accelerate advancements – empowering the Life Sciences industry to improve patient outcomes. Learn more at /lifesciences.Connect with usCall +1.800.ORACLE1 or visit . Outside North America, find your local office at: /contact. /oracle/oracle。

常用Oracle管理工具

替换变量

使用undefine命令释放变量 例如:释放dept_no变量 SCOTT@orcl SQL >undefine dept_no 设置SQL*Plus环境参数 SQL*Plus参数也称作系统变量,它由set命令设置,用于改变SQL*Plus当前会话的环境设置。 常用的参数如下:

连接Database Control 确认: 正确配置并启动Database Control 目标数据库以及监听正在运行 在浏览器地址栏内输入访问OEM的URL地址,格式为: http://hostname:portnumber/em hostname为主机名或主机IP地址 portnumber为OracleDBConsole<SID>服务的端口号 详细信息可以参阅<ORACLE_HOME>\install\readme.txt中的记录

HEADING

是否显示列标题,默认ON 。

AUTOTRACE

是否为成功执行的DML语句产生一个执行报告 。

说明:SET AUTOTRACE [ON|OFF|TRACEONLY][EXPLAIN][STATISTICS]

设置SQL*Plus配置文件 DBA或用户可以使用配置文件设置SQL*Plus环境,这样每次建立连接后自动运行配置文件,即可得到相同的环境设置。 SQL*Plus配置文件包括两类: 站点配置文件——由DBA在Oracle数据库服务器上建立,文件名为glogin.sql,存储在ORACLE_HOME下的sqlplus\admin\子目录内。影响连接该数据库(站点)的所有用户。 用户配置文件——由用户在客户端创建,文件名为login.sql,它存储于当前目录或者SQLPATH注册项所指定的目录(Windows下为%ORACLE_HOME%\dbs)内。只影响当前用户。

oracle日常运维总结

oracle日常运维总结Oracle是一种功能强大的关系型数据库管理系统,广泛应用于各种企业级应用程序中。

作为一名Oracle数据库管理员(DBA),日常运维是我们工作的重要组成部分。

在这篇文章中,我将总结一些Oracle日常运维的经验和注意事项,希望对其他DBA或使用Oracle 的人员有所帮助。

一、备份与恢复备份和恢复是数据库管理中至关重要的一环。

我们需要定期进行数据库备份,以防止数据丢失和系统故障。

在备份过程中,我们可以使用Oracle提供的工具和功能,如RMAN(Recovery Manager)和Data Pump。

RMAN提供了完整的备份和恢复解决方案,可以进行全库备份和增量备份,并且支持备份集和归档日志的管理。

Data Pump 可以用于导出和导入数据库对象和数据,可以选择全库导出或指定对象导出。

恢复也是DBA必须掌握的技能之一。

当数据库遇到故障或数据损坏时,我们需要根据备份文件进行恢复。

在恢复过程中,我们需要了解不同的恢复场景和方法,如完全恢复、不完全恢复和点恢复。

同时,我们还要考虑日志文件的应用和恢复集的管理,确保数据的一致性和完整性。

二、性能优化Oracle数据库的性能优化是DBA不可或缺的工作之一。

通过监控和调整数据库的各个方面,我们可以提高数据库的响应速度和吞吐量,提升用户体验。

以下是一些常见的性能优化技巧:1. SQL调优:通过分析和改进SQL语句,优化查询计划和执行效率。

我们可以使用Oracle提供的SQL调优工具,如SQL Tuning Advisor和SQL Access Advisor。

2. 系统监控:通过监控数据库的系统资源利用率和性能指标,及时发现和解决性能瓶颈。

我们可以使用Oracle Enterprise Manager 或自定义脚本进行系统监控。

3. 索引优化:通过创建和维护合适的索引,加快数据检索和查询速度。

我们需要了解不同类型的索引和索引的使用场景,避免创建过多或不必要的索引。

Oracle数据库应用中的安全管理策略分析

境 ,是 影 响数据 库 安全 的主 要 因素 ,数据 库系 统功 能 的发挥 不 能

库数 据 的访 问。 网络 系统 的 安全 防护 是数 据库 安全 的首 道屏 障 , 外 部对 于数 据库 入侵 大 多都 是从 入侵 网络 系统 开始 。进 行 网络安 全 性处 理 的时候 ,重 点运 用 如下 一些 措施 : 能够通 过设 置 防火墙 技 术 ,合理 监控 不 可信任 网络 间的访 问,能于 内部 和外 部 网络 间 产 生 防护屏 障 ,阻止 出于 外 部 的非法 访 问 ,还 进行 内部 信息 外泄 的制止 ;于 网络 中,运 用密 码 , 网上 的用 户 可 以通 过 设置 安全 密 码 和安 全 问题 ,从 而防止 非 法用 户 盗窃密 码 ,避 免系统 安全 性遭 受 损 害 ;可 以进 行 拒绝远 程 访 问 DB 的设 置 ,合理 控制 网络 的 A

响 ,甚至 可 能会损 坏数 据库 ,从 而 使数据 库全 部系 统 面临 瘫痪 情

况 。所 以确保 O al 数据 库 的可用 性 、安 全性 ,保证 O al数 据 rc e rc e 库 系统 安 全稳 定 ,可 以运 用如 下 的安全 管理 措施 :

l 对权 限 的控 制措 施 针

( )数据 库 管理 系统 安全管 理策 略 三 因为 数据库 系 统于操 作 系统之 下 均是 采用 文件 形式 进行 实施 二 、安 全管 理策 略相 关分 析 ( )网络 系统 层次 安全 管理 策略 一 网络 系 统 为 数 据库 的安 全 应 用 的 提 供 了前 提 条 件 及 外 部环

O al数 据库 主动 建立 D A 权 限、cet P bi sn nm 权 限 以 rc e B ra ul o y e cy

Oracle“打包”安全管理

表 示 , 该 产 品 的 核 心 还 是 基 于 原 来 O a l 身 份 管 理 、 数 据 库 安 r ce的 全 管 理和 S OA 安 全 防 范 的 技 术 , 实 质 变 化 并 不 多 ,但 这 种 集 成 本 身 就 是 一 种 深 层 次 的 技 术 和 市

了潜在 的安全风险 。 在国内 , 以前一 提到 网络安全 , 不是 防火墙 , 就是防 病毒 。 这几年 , 入侵 检测 、 P 信 V N

向 中国 市 场推 出全 面 、集成 的信

息 安 全 管 理 架 构 , 以 推 动 中 国 企 业 彻 底 改 变 信 息 安 全 现 状 ,保 证 现 在 和 将 来 的 安 全 。 该 架 构 覆 盖

有 助 于 增强 企 业 内 、外 安全 的 防 范 能 力 。 虽 然也 有 部 分 业 内人 士

体水平虽然不高 ,但 面临的信息安

全 问题 却 引 人 注 目: 方 面 , 来 越 一 越

假设 , 这使 得 内部 安 全 疏 于 防 范 , 有 价 值 的信 息 有 可 能 被 内部 人 员 截 获

Байду номын сангаас

级 安 全 选 配 件 和 Or ce审 计 保 险 al 库等主打 产 品集成在一 起 . 现 了 实

手 段 正 在 遭 遇 严 重 挑 战 。 这 就 像

中国建 了很 长 的 长城 ,在 故 宫城 墙 外 也 建 了很 多 护 城 河 ,但 仍 然 无 法阻 止 明 、 清朝 代 中 内 、 外谋 权 篡位 事 件 的发生 一样 。 Or ce ” a l 公

司 服 务 技 术 开 发 部 产 品 管 理 总 监 C sy S n a e o g指 出 。 对 于 中国 企 业 而 言 .信 息化 整

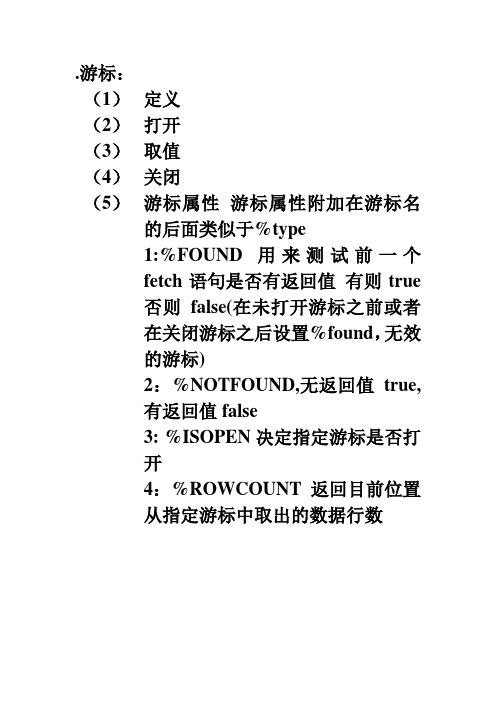

oracle游标运行维护安全管理

.游标:(1)定义(2)打开(3)取值(4)关闭(5)游标属性游标属性附加在游标名的后面类似于%type1:%FOUND 用来测试前一个fetch语句是否有返回值有则true否则false(在未打开游标之前或者在关闭游标之后设置%found,无效的游标)2:%NOTFOUND,无返回值true,有返回值false3: %ISOPEN决定指定游标是否打开4:%ROWCOUNT返回目前位置从指定游标中取出的数据行数游标提取循环(1)典型游标FOR循环(2)带子查询的游标for循环该方法包含2个部分游标声明部分的for update子句Update delete语句中的where current of子句过程:(1)定义一个变量,类型和scott.emp中sal字段类型相同,都是整数型,将数据表中的EMPNO字段为7369的SAL字段送入变量,然后输出结果(2)带参数的过程IN参数:读入参数,主程序向过程传递参数值Out参数:读出参数,过程向主程序传递参数值In out 参数:双向参数,过程与主程序双向交流数据从数据表scott.emp中寻找empno字段等于tempno调用参数值的ENAME和JOB字段,和其他字符组合,送出2个出口参数。

(3)异常处理1:系统错误2:用户行为引起的错误3:应用程序对用户的警告自定义异常处理:1:定义:DECLAREException_name EXCEPTION;2:触发raise Exception_name3: 处理异常EXCEPTIONWHEN …………..THENWHEN …………..THENORACLE9I的运行维护1:确保网络的正常运行(1)智能代理的后台服务(2)监听程序的后台服务(3)全局数据库的后台服务(4)管理服务器的后台服务(5)HTTP服务器的后台服务(6)确保网络服务名的正确2:初始化参数文件Config.sys3:定制的管理环境(1)节点(2)组4:报告:报告就是报告定义适用于具体的数据库服务器时产生的有关服务器的运行参数一个完整的报告的Web发布环境5:管理服务器的管理员超级管理员:管理员管理,作业系统事件系统可以配置修改访问事件系统:使用管理服务器提供的事件系统访问作业系统:使用管理服务器提供的作业系统Net send6:切换数据库的日志模式在非归档模式下,日志文件内容写满后,重新覆盖原先的内容在归档模式下,日志文件写满后,将日志文件内容压缩后归档存储,大型商业数据库必须工作在归档日志模式下。

Oracle数据库安全配置规范【华为】

目录1概述 (2)1.1适用范围 (2)1.2内部适用性说明 .......................................................................................................... 错误!未定义书签。

1.3外部引用说明 .............................................................................................................. 错误!未定义书签。

1.4术语和定义 .................................................................................................................. 错误!未定义书签。

1.5符号和缩略语 (2)2ORACLE安全配置要求 (2)2.1账号 (2)2.2口令 (7)2.3日志 (11)2.4其他 (13)1概述1.1适用范围本规范明确了Oracle数据库安全配置方面的基本要求。

1.2符号和缩略语2ORACLE安全配置要求本规范所指的设备为ORACLE数据库。

本规范提出的安全配置要求,在未特别说明的情况下,均适用于ORACLE数据库。

本规范从ORACLE数据库的认证授权功能、安全日志功能,和其他自身安全配置功能提出安全要求。

2.1账号ORACLE应提供账号管理及认证授权功能,并应满足以下各项要求。

2.1.1按用户分配帐号2.1.2删除或锁定无关帐号2.1.3限制SYSDBA用户的远程登录2.1.4用户权限最小化2.1.5使用ROLE管理对象的权限2.1.6控制用户属性2.1.7启用数据库字典保护2.2口令2.2.1静态口令认证的密码复杂度控制2.2.2静态口令认证的密码生命周期2.2.3静态口令认证的密码重复使用限制2.2.4景泰口令认证的连续登录失败的帐号锁定策略2.2.5更改数据库默认帐号的密码2.2.6操作系统级的帐户安全策略2.3日志2.3.1登录日志功能2.3.2DDL日志2.3.3数据库审记2.4其他2.4.1VPD与OLS2.4.2Data Vault2.4.3Listener设定密码保护2.4.4设定信任IP集2.4.5加密网络传输2.4.6断开超时的空闲远程连接2.4.7限制DBA组中的操作系统用户数量。

Oracle数据库安全配置规范

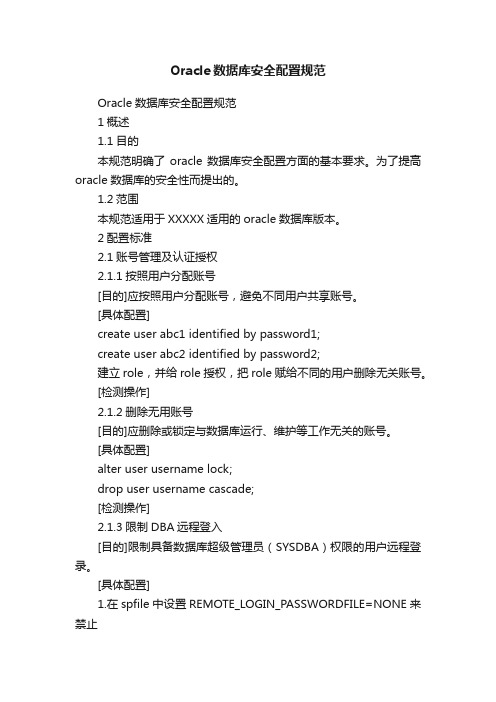

Oracle数据库安全配置规范Oracle数据库安全配置规范1概述1.1目的本规范明确了oracle数据库安全配置方面的基本要求。

为了提高oracle数据库的安全性而提出的。

1.2范围本规范适用于XXXXX适用的oracle数据库版本。

2配置标准2.1账号管理及认证授权2.1.1按照用户分配账号[目的]应按照用户分配账号,避免不同用户共享账号。

[具体配置]create user abc1 identified by password1;create user abc2 identified by password2;建立role,并给role授权,把role赋给不同的用户删除无关账号。

[检测操作]2.1.2删除无用账号[目的]应删除或锁定与数据库运行、维护等工作无关的账号。

[具体配置]alter user username lock;drop user username cascade;[检测操作]2.1.3限制DBA远程登入[目的]限制具备数据库超级管理员(SYSDBA)权限的用户远程登录。

[具体配置]1.在spfile中设置REMOTE_LOGIN_PASSWORDFILE=NONE来禁止SYSDBA用户从远程登陆。

2.在sqlnet.ora中设置SQLNET.AUTHENTICATION_SERVICES=NONE来禁用SYSDBA角色的自动登入。

[检测操作]1.以Oracle用户登入到系统中。

2.以sqlplus ‘/as sysdba’登入到sqlplus环境中。

3.使用show parameter 命令来检查参数REMOTE_LOGIN_PASSWORDFILE是否设置为NONE。

Show parameter REMOTE_LOGIN_PASSWORDFILE4.检查在$ORACLE_HOME/network/admin/sqlnet.ora文件参数SQLNET.AUTHENTICATION_SERVICES是否被设置成NONE.2.1.4最小权限[目的]在数据库权限配置能力内,根据用户的业务需要,配置其所需的最小权限。

ORACLE的安全管理

查看存在的系统权限: SELECT * FROM USER_SYS_PRIVS;

对象特权的控制和管理

对象特权是指用户在指定的表、视图、序列、过程、函数 、包上执行特殊操作的权力。

Oracle提供8种对象特权: SELECT、INSERT、UPDATE、DELETE、 EXECUTE、INDEX、 ALTER、REFERENCES 授予对象特权

回收对象特权

回收对象特权 1. Oracle Enterprise Manager-Security Manager 2. 命令格式: REVOKE <对象特权> ON <对象> FROM <用户> ; 例:回收ZHCX用户查询aj01、aj02表的权力。 REVOKE select on aj01,aj02 FROM ZHCX; 例:回收PUBLIC用户对EMP表插入、更新ename列的权力。 REVOKE insert , update (ename) on emp FROM PUBLIC ; 查看存在的对象特权 SELECT * FROM USER_TAB_PRIVS; SELECT * FROM USER_COL_PRIVS;

在访问Oracle数据库的任何对象之前,必须首先使用一个合法的用户名 和口令。用户级安全保证是通过创建用户且赋予口令来实现。

2. 系统级安全保证

系统级安全保证是通过授予用户某种特殊操作权力(称系统特权)来实 现。例如:建立表空间、建立用户、 建立表、删除表中数据的权力等。

3. 对象级安全保证

对象级安全保证是通过授予用户对数据库中特定的表、视图、序列、过程进行 操作的权力来实现。 例如:对EMP(雇员)表插入或删除一个雇员记录的权力就属于对象级特权。

Oracle数据安全与隐私

数据加密技术

▪ 数据加密技术的发展趋势

1.随着技术的不断进步,数据加密技术的强度和复杂度将不断 提高,更加有效地保护数据的安全。 2.未来数据加密技术将更加注重性能和效率的平衡,提高加密 和解密的速度和效率。 3.同时,数据加密技术将更加注重隐私保护和信任建立,确保 数据的可信度和合法性。

▪ 数据加密技术的挑战和应对

Байду номын сангаас

Oracle数据安全与隐私

Oracle数据安全特性

Oracle数据安全特性

▪ 数据加密

1.Oracle提供强大的数据加密功能,确保数据在传输和存储过 程中的安全性。 2.采用业界标准的加密算法,如AES和RSA,保障数据加密的 有效性和可靠性。 3.提供密钥管理功能,确保密钥的安全性和可追溯性。

数据安全概述

▪ 数据安全防护策略

1.数据加密:确保数据传输和存储的安全,防止未经授权的访问。 2.访问控制:实施严格的权限管理,确保只有授权人员能够访问敏感数据。 3.数据备份与恢复:建立可靠的数据备份机制,确保在数据损失后能迅速恢复。

▪ 数据安全技术与发展趋势

1.数据安全技术:数据加密、数据脱敏、数据水印等。 2.发展趋势:人工智能与机器学习在数据安全领域的应用,提高数据保护的智能化 水平。 3.零信任安全模型:基于零信任原则,构建更加严谨的数据安全防护体系。

隐私保护合规性的实践建议

1.企业需要建立健全的隐私保护管理制度和操作规程,明确各岗位职责和权限。 2.企业需要加强员工隐私保护意识的培训和教育,提高全体员工的隐私保护意识和能力。 3.企业需要定期进行隐私保护合规性的检查和评估,及时发现和解决问题。

隐私保护法规与合规性

▪ 未来隐私保护法规的发展趋势

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

7.2.4 删除用户

▪ 基本语法 –DROP USER user_name [ CASCADE ];

▪ 步骤 –先删除用户所拥有的对象 –再删除用户 –将参照该用户对象的其他数据库对象标志为INVALID

Page ▪ 13

7.2.5查询用户信息

▪ ALL_USERS:包含数据库所有用户的用户名、用户ID和用户创 建时间。

▪ 在Oracle数据库中共有9种类型的对象权限,不同类型的模式 对象有不同的对象权限。

对象权限 SELECT UPDATE DELETE INSERT REFERENCES EXECUTE READ ALTER INDEX

ALL

Page ▪ 22

适合对象 表、视图、序列 表、视图 表、视图 表、视图 表 存储过程、函数、包 目录 表、序列 表 具有对象权限的所有 模式对象

Page ▪ 6

数据库管理员(DBA)的职责

Page ▪ 7

评估数据库服务器的硬件设施 安装oracle软件 规划数据库 创建和打开数据库 备份数据库 注册系统用户 具体实施数据库的设计 备份具有完整功能的数据库 协调数据库的性能

数据库管理员的权限

数据库管理员需要管理权限才能执行基本的数据库操作, Oracle提供两种特殊的系统权限,即SYSDBA和SYSOPER。 DBA角色是由每个Oracle数据库自动创建的,包括大多数的数 据库系统权限;但不包括SYSDBA和SYSOPER系统权限。 当使用SYSDBA和SYSOPER权限连接到数据库时,用户会被连接 到一个默认的方案,而不是与用户名相关联的那个方案。 SYSDBA对应的方案是SYS,而SYSOPER对应的方案是PUBLIC。

Page ▪ 3

数据库安全性概述

▪ Oracle数据库的安全可以分为两类: –系统安全性 • 系统安全性是指在系统级控制数据库存取和使用的机制, 包括有效的用户名与口令的组合、用户是否被授权可连接 数据库、用户创建数据库对象时可以使用的磁盘空间大 小、用户的资源限制、是否启动了数据库审计功能,以及 用户可进行哪些系统操作等。 –数据安全性 • 数据安全性是指在对象级控制数据库的存取和使用机制, 包括用户可存取的模式对象和在该对象上允许进行的操作 等。

▪ DBA_USERS:包含数据库所有用户的详细信息。 ▪ USER_USERS:包含当前用户的详细信息。 ▪ DBA_TS_QUOTAS:包含所有用户的表空间配额信息。 ▪ USER_TS_QUOTAS:包含当前用户的表空间配额信息。 ▪ V$SESSION:包含用户会话信息。 ▪ V$OPEN_CURSOR:包含用户执行的SQL语句信息。

Page ▪ 10

7.2.3 修改用户

▪ 基本语法 ALTER USER user_name [IDENTIFIED] [BY password|EXTERNALLY|GLOBALLY AS 'external_name'] [DEFAULT TABLESPACE tablespace_name] [TEMPORARY TABLESPACE temp_tablesapce_name] [QUOTA n K|M|UNLIMITED ON tablespace_name] [PROFILE profile_name] [DEFAULT ROLE role_list|ALL [EXCEPT role_list] |NONE] [PASSWORD EXPIRE] [ACCOUNT LOCK|UNLOCK];

管理员; ▪ 数据库用户:通过应用程序与数据库打交道。

Page ▪ 5

数据库管理员(DBA) 网络管理员 应用程序开发人员 应用程序管理员 数据库用户

7.2.1 用户管理概述

▪ Oracle数据库初始用户 – SYS:是数据库中具有最高权限的数据库管理员,可以启 动、修改和关闭数据库,拥有数据字典; – SYSTEM:是一个辅助的数据库管理员,不能启动和关闭数 据库,但可以进行其他一些管理工作,如创建用户、删除用 户等。 –SCOTT:是一个用于测试网络连接的用户,其口令为TIGER。 –PUBLIC:实质上是一个用户组,数据库中任何一个用户都属 于该组成员。要为数据库中每个用户都授予某个权限,只需 把权限授予PUBLIC就可以了。

Page ▪ 23

▪ 将scott模式下的emp表的SELECT,UPDATE,INSERT权限授予 user1用户。 GRANT SELECT,INSERT,UPDATE ON scott.emp TO user1;

▪ 将scott模式下的emp表的SELECT,UPDATE,INSERT权限授予 user2用户。user2用户再将emp表的SELECT,UPDATE权限授予 user3用户。 GRANT SELECT,INSERT,UPDATE ON scott.emp TO user2 WITH GRANT OPTION; CONNECT user2/user2@ORCL GRANT SELECT,UPDATE ON scott.emp TO user3;

5.Oracle安全管理

内容安排

▪ 7.1 Oracle数据库安全性概述 ▪ 7.2 用户管理 ▪ 7.3 权限管理 ▪ 7.4 角色管理

Page ▪ 2

7.1 数据库安全性概述

▪ 数据库的安全性主要包括两个方面的含义: –一方面是防止非法用户对数据库的访问,未授权的用户不 能登录数据库; –另一方面是每个数据库用户都有不同的操作权限,只能进 行自己权限范围内的操作。

▪ 参数说明 –obj_priv_list:表示对象权限列表,以逗号分隔; –[schema.]object:表示指定的模式对象,默认为当前模式 中的对象; –user_list:表示用户列表,以逗号分隔; –role_list:表示角色列表,以逗号分隔; –WITH GRANT OPTION:表示允许对象权限接收者把此对象权 限授予其他用基本语法 CREATE USER user_name IDENTIFIED [BY password|EXTERNALLY|GLOBALLY AS 'external_name'] [DEFAULT TABLESPACE tablespace_name] [TEMPORARY TABLESPACE temp_tablesapce_name] [QUOTA n K|M|UNLIMITED ON tablespace_name] [PROFILE profile_name] [PASSWORD EXPIRE] [ACCOUNT LOCK|UNLOCK]; 一般有DBA的权限才能使用。

▪ 概念 –所谓权限就是执行特定类型SQL命令或访问其他用户的对 象的权利。用户在数据库中可以执行什么样的操作,以及 可以对哪些对象进行操作,完全取决于该用户所拥有的权 限。

▪ 分类 –系统权限:系统权限是指在数据库级别执行某种操作的权 限,或针对某一类对象执行某种操作的权限。例如, CREATE SESSION权限、CREATE ANY TABLE权限。 –对象权限:对象权限是指对某个特定的数据库对象执行某 种操作的权限。例如,对特定表的插入、删除、修改、查 询的权限。

对象权限功能说明 查询数据操作 更新数据操作 删除数据操作 插入数据操作 在其他表中创建外键时可以引用该表 执行PL/SQL存储过程、函数和包 读取目录 修改表或序列结构 为表创建索引

某个对象所有对象权限操作集合

22

对象权限的授权

▪ 语法 GRANT obj_priv_list|ALL ON [schema.]object TO user_list|role_list [WITH GRANT OPTION];

才可以将获得的系统权限再授予其他用户,即系统 权限的传递性。

Page ▪ 18

系统权限的回收

▪ 语法为 REVOKE sys_priv_list FROM user_list|role_list|PUBLIC;

▪ 注意事项 –多个管理员授予用户同一个系统权限后,其中一个管理员 回收其授予该用户的系统权限时,该用户将不再拥有相应 的系统权限。 –为了回收用户系统权限的传递性(授权时使用了WITH ADMIN OPTION子句),必须先回收其系统权限,然后再授 予其相应的系统权限。

Page ▪ 9

创建数据库用户示例

▪ 创建一个用户user3,口令为user3,默认表空间为USERS,在 该表空间的配额为10 MB,初始状态为锁定。 CREATE USER user3 IDENTIFIED BY user3 DEFAULT TABLESPACE USERS QUOTA 10M ON USERS ACCOUNT LOCK;

Page ▪ 14

7.3 权限管理

用户管理的综合案例 创建的新用户是没有任何权限的,甚至连登录数据库的权限都没 有,需要为其指定相应的权限。 举例a. 创建用户xiaoming,并使之登陆数据库

b.使xiaoming用户查询scott用户的emp表

新用户

Page ▪ 15

授权

数据库

7.3.1权限管理

Page ▪ 17

系统权限授予时需要注意的几点:

–仅DBA才应拥有ALTER DATABASE 系统权限。 –应用程序开发者一般需要拥有CREATE TABLE、

CREATE VIEW和CREATE INDEX等系统权限。 –普通用户一般只具有CREATE SESSION系统权限。 –只有授权时带有WITH ADMIN OPTION子句时,用户

Page ▪ 4

7.2 用户管理——用户类型

▪ Oracle提供了多种用户类型,用于实现不同的管理职责。 ▪ 数据库管理员:通常情况需要一组数据库管理员,甚至兼职安全官员; ▪ 网络管理员:可以管理Oracle的网络产品,例如Oracle Net Services等; ▪ 应用程序开发员:负责设计和实现数据库应用程序; ▪ 应用程序管理员:对指定的应用程序进行管理,每个应用程序都有各自的