数据与计算机通信第9章

计算机网络安全--第九章 防火墙技术

基于网络体系结构的防火墙实现原理

08:02:44

防火墙与OSI 防火墙与OSI

基本防火墙

Network Transport

高级防火墙

DataLink Session Application

防火墙的原理 按照网络的分层体系结构, 按照网络的分层体系结构,在不同的分层结构 实现的防火墙不同,通常有如下几种。 上实现的防火墙不同,通常有如下几种。 1)基于网络层实现的防火墙,通常称为包过滤 )基于网络层实现的防火墙, 防火墙。 防火墙。 2)基于传输层实现的防火墙,通常称为传输级 )基于传输层实现的防火墙, 网关。 网关。 层次越高, 层次越高 3)基于应用层实现的防火墙,通常称为应用级 )基于应用层实现的防火墙, ,能检测的 资源越多,越安全, 资源越多,越安全, 网关。 网关。 但执行效率变差 4)整合上述所有技术,形成混合型防火墙,根 )整合上述所有技术,形成混合型防火墙, 据安全性能进行弹性管理。 据安全性能进行弹性管理。

08:02:44

防火墙的概念 因此按照企业内部的安全体系结构, 因此按照企业内部的安全体系结构, 防火墙应当满足如下要求。 防火墙应当满足如下要求。 1)保证对主机和应用的安全访问。 )保证对主机和应用的安全访问。 访问 2)保证多种客户机和服务器的安全性。 )保证多种客户机和服务器的安全性 安全 3)保护关键部门不受到来自内部和外 ) 部的攻击,为通过Internet与远程访问 部的攻击,为通过 与远程访问 的雇员、客户、供应商提供安全通道。 的雇员、客户、供应商提供安全通道。

08:02:44

防火墙的概念 因此, 因此,防火墙是在两个网络之间执 行控制策略的系统(包括硬件和软件), 行控制策略的系统(包括硬件和软件), 目的是保护网络不被可疑目标入侵。 目的是保护网络不被可疑目标入侵。

通信原理 第09章 数据通信规程

在数据链路层上采取必要的控制手段对 数据信息的传输进行控制,使DTE与网 络或DTE与DTE之间能够有效、可靠地 传输数据信息。 数据链路控制规程是实 现链路控制、管理的相关规范、约定和 协议等,本章主要讲述常见的数据链路 通信控制规程,包括异步通信控制规程, BSC、HDLC等。

第9章 数据通信规程

图9-2 YMODEM协议数据帧格式

YMODEM协议不同于XMODEM 协议的地方是,数据块单元长度为1024 个字节。其它数据帧格式和XMODEM 协议一样。和XMODEM协议的其它差 异在于,在YMODEM协议中传输过程 开始后,接收方接收成功的帧并不向发 送方返回ACK,只对接收错误的帧返回 一个NCK,要求此帧重新发送。 YMODEM协议提供了一种批模式,在 此模式下,只有用一条命令就可以同时 传输多个文件。

SYN(Synchronous Idle)同步:用于 建立和保持收发两端的同步,SYN不能 放在DLE之后和与校验码有关系的控制 字符中间。 ETB (End of Transmission Block)数 据分组块传输结束:仅由发送端送出, 但校验码(BCC)仅随其后,但最后一 个信息码组的结束必须使用ETX。

并键入命令:Send FileName,这样就 激活了本地计算机上的Kermit协议。这 时,用户做的工作就完成了,Kermit完 成剩余部分。它在本地计算机上寻找一 个名为“FileName”的文件,并分组, 组的数量取决于文件的大小和每个分组 的大小。

图9.3 Kermit文件的传输

பைடு நூலகம்

在此协议中,以发送端向接收端发送 一初始化帧(S类型)来开始发送一个文件, 此帧通知接收端准备接收帧。S类型的帧和 它的最终确认帧包括了一些参数,如果两个 计算机之间要交换文件,那第它们必须按顺 序同意这些参数,从而使协议能正常工作。 它支持传输7位的ASCII字符,数据块能以 长达96字节的可变长度的分组形式传输, 对每个被传送的分组需要一个确认帧, Kermit协议支持批量文件的传输。Kermit 协议的帧格式如图9-4所示。

《计算机网络》谢希仁第五版课后题答案

协议与服务的关系

在协议的控制下,上层对下层进行调用,下层对上层进行服务,上下层间用 交换原语交换信息(xìnxī)。同层两个实体间有时有连接。

第十五页,共四十四页。

第三章

1、基带信号与宽带信号的传输各有什么(shén me)特点? 基带信号将数字1和0直接用两种不同的电压表示,然后送到线路上传输。

(4)易于实现和维护。 (5)能促进标准化工作。 缺点:

层次划分得过于严密,以致不能越层调用下层所提供的服务,降低了 协议效率。

第十三页,共四十四页。

第二章

3、五层协议的网络体系结构的要点,包括各层的主要功能。 所谓五层协议的网络体系结构是为便于学习计算机网络原理而采用的综合

了OSI七层模型和TCP/IP的四层模型而得到的五层模型。各层的主要功 能:

第一章

8、长度(chángdù)为100字节的应用层数据交给运输层传送,需加上20字节的TCP 首部。再交给网络层传送,需加上20字节的IP首部。最后交给数据链路层的以 太网传送,加上首部和尾部18字节。试求数据的传输效率。若应用层数据长度 (chángdù)为1000字节,数据的传输效率是多少? 数据长度为100字节时

分组交换网的主要优点是:

① 高效。在分组传输的过程中动态分配传输带宽,对通信链路是逐段占有。

② 灵活。每个结点均有智能,为每一个分组独立地选择转发的路由。 ③ 迅速。以分组作为传送单位,通信之前可以不先建立连接就能发送分组;网络使用

高速链路。

④ 可靠。完善的网络协议;分布式多路由的通信子网。

第二页,共四十四页。

(k-1)p/C<s

第七页,共四十四页。

第一章

7、在上题的分组交换网中,设报文长度和分组长度分别(fēnbié)为x和(p+h)(bit) ,其中p为分组的数据部分的长度,而h为每个分组所带的控制信息固定长度,与p 的大小无关。通信的两端共经过k段链路。链路的数据率为b(bit/s),但传播时 延和结点的排队时间均可忽略不计。若打算使总的时延为最小,问分组的数据部分 长度p应取为多大?

《数据与计算机通信》课后习题参考答案

《数据与计算机通信》课后习题及参考答案第2章的参考答案2.1答案:设发送消息的蓝军为A,另外一个蓝军为B。

再设步兵由一头到量外一头所用的时间为t,可以定义两军的通信协议如下:(1)A发送消息后2t时间内还灭有收到B的确认,则重发,直到收到确认。

(2)B收到消息后,立即发送去确认知道不再收到A的消息。

(3)若在中午之前t时刻,A还没有收到B的确认信息,或者B在中午前的2t时间内还继续收到A发来的消息,则第二天进攻。

2.3答案:(1)预定(A)客人(Guest)向主人(Hosts)发出要Pizza的Request。

(B)主人接受请求,提起电话拨Pizza饼店,在电话中提出预定的种类和数量。

(C)Pizza店的外卖服务生(Order Clerk)填好订单,然后传送给Pizza Cook。

完成;(2)送货(A)Pizza Cook将做好的Pizza饼给服务生;(B)服务生在订单上签字后送给送货车司机,司机开车取送货,沿道路送往订货人的地点;(C)送货车司机到达后,拿出定单和主人交接;(D)主人将送来的Pizza饼再送给客人(Guest)2.4 答案A.(1)中国总理与英文翻译之间:(a)中国总理对自己的英文翻译说中文;(b)中国翻译将中文翻译成英文后给法国总理的英文翻译;(2)法国总理与英文翻译之间(a)法国总理的英文翻译接收中国总理的英文翻译给自己的英文翻译;(b)将英文翻译成法文,然后给法国总理,反之亦然。

B.这三者之间要实现一种类似于电信系统中三方通信之类的过程:(1)中国总理拿起电话,说中文给中文/德文翻译(2)德文翻译把中文翻译成德文,然后通过电话线传送给法国总理的德文/法文翻译(3)德文/法文翻译将接收到的德文翻译成法文(4)德文/法文翻译将翻译过来的法文给法国总理听2.7 答案a.在分段情况下,都需要包含N层数据首部的拷贝b.在组合的情况下,可以用一个N层的数据首部组合成单一的N-1层PDU。

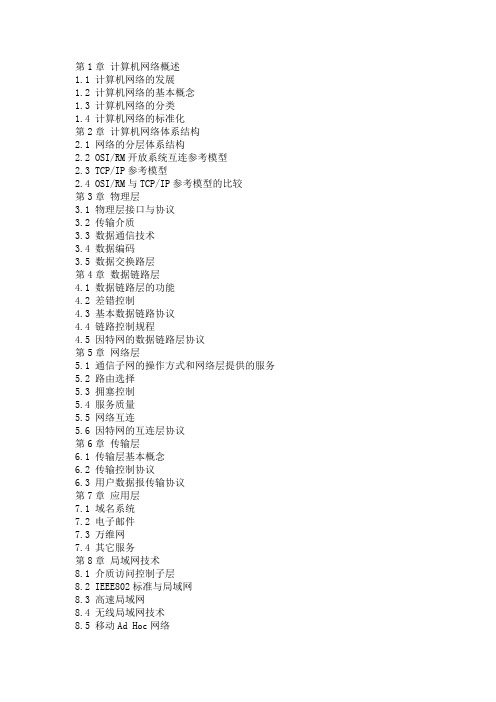

04741《计算机网络原理》大纲

第1章计算机网络概述1.1 计算机网络的发展1.2 计算机网络的基本概念1.3 计算机网络的分类1.4 计算机网络的标准化第2章计算机网络体系结构2.1 网络的分层体系结构2.2 OSI/RM开放系统互连参考模型2.3 TCP/IP参考模型2.4 OSI/RM与TCP/IP参考模型的比较第3章物理层3.1 物理层接口与协议3.2 传输介质3.3 数据通信技术3.4 数据编码3.5 数据交换路层第4章数据链路层4.1 数据链路层的功能4.2 差错控制4.3 基本数据链路协议4.4 链路控制规程4.5 因特网的数据链路层协议第5章网络层5.1 通信子网的操作方式和网络层提供的服务5.2 路由选择5.3 拥塞控制5.4 服务质量5.5 网络互连5.6 因特网的互连层协议第6章传输层6.1 传输层基本概念6.2 传输控制协议6.3 用户数据报传输协议第7章应用层7.1 域名系统7.2 电子邮件7.3 万维网7.4 其它服务第8章局域网技术8.1 介质访问控制子层8.2 IEEE802标准与局域网8.3 高速局域网8.4 无线局域网技术8.5 移动Ad Hoc网络8.6 局域网操作系统第9章实用网络技术9.1 分组交换技术9.2 异步传输模式9.3 第三层交换技术9.4 虚拟局域网技术9.5 虚拟专用网VPN9.6 计算机网络管理与安全计算机网络原理自学考试大纲出版前言一、课程性质与设置目的二、课程内容与考核目标第1章计算机网络概述第2章计算机网络体系结构第3章物理层第4章数据链路层第5章网络层第6章传输层第7章应用层第8章局域网技术第9章实用网络技术三、关于大纲的说明与考核实施要求附录题型举例后记。

计算机网络技术(基础)

①文件服务器。文件服务器(File Server)能将其大容量磁 盘存储空间提供给网络上的工作站(或称为客户端)使用,并接 受工作站发出的数据处理、存取请求。

②打印服务器。简单地说,打印服务器(Printing Server) 就是安装网络共享打印机的服务器,接受来自各工作站的打印 任务,并将打印内容存入打印机的打印队列中,当在队列中轮 到该任务时,就将其送到打印机打印输出。

1.4

计算机网络的分类

1.4.1 按网络的地理范围分类 1.局域网 局域网指在有限的地理区域内构成的规模相对较小的计算 机网络,其覆盖范围一般不超过几十公里。 局域网通常局限在一个办公室、一幢大楼或一个校园内, 用于连接个人计算机、工作站和各类外围设备以实现资源共享 和信息交换。 2.城域网 城域网基本上是一种大型的LAN,通常使用与LAN相似的技 术。其覆盖范围为一个城市或地区,网络覆盖范围为几十公里 到几百公里。

1.3

计算机网络的组成

1.3.1 计算机网络的系统组成

1.计算机网络的硬件系统

(1)服务器 服务器(Server)是网络的核心设备,拥有数据库程序等 可共享的资源,担负数据处理任务。如图1-2所示,它分为文件 服务器、打印服务器、应用系统服务器和通信服务器等。

图1-2 服务器

4.金融电子化

全世界的计算机网络,最大的用户都是金融系统。借助信 息高速公路,全球范围内的资金结算可瞬间完成,“无纸贸易” 成为现实。

5.智能大厦 智能大厦是具有三A的大厦,分别是CA(通信自动化)、OA (办公自动化)和BA(楼宇自动化)。 它必须具备下列基本构成要素: 高舒适的工作环境、高效 率的管理信息系统和办公自动化系统、先进的计算机网络和远 距离通信网络及楼宇自动化。

数据通信与计算机网络(第二版)-作业答案

数据通信与计算机网络(第二版)-作业答案第1章计算机网络概论1、什么是计算机网络?计算机网络的最主要的功能是什么?答:利用通信线路将地理上分散的、具有独立功能的计算机系统和通信设备按不同的形式连接起来,以功能完善的网络软件实现资源共享和信息传递的系统就是计算机网络。

计算机网络的主要功能:资源共享、数据通信、分布式处理、负载均衡、提高系统的可靠性和可用性等等。

2、计算机网络的发展可划分为几个阶段?每个阶段有什么特点?答:计算机网络的发展可划分为三个阶段。

第一个阶段是从单个网络APPANET向互联网发展的过程。

最初只是一个单个的分组交换网,并不是一个互联网络。

后来,ARPA才开始研究多种网络互联的技术。

第二个阶段是建成了三级结构的因特网。

分为:主干网、地区网和校园网(或企业网)。

这种三级网络覆盖了全美国主要的大学和研究所,并且成为因特网中的主要部分。

第三个阶段是逐渐形成了多层次ISP结构的因特网。

3、说明网络协议的分层处理方法的优缺点。

答:优点:可使各层之间互相独立,某一层可以使用其下一层提供的服务而不需知道服务是如何实现的;灵活性好,当某一层发生变化时,只要其接口关系不变,则这层以上或以下的各层均不受影响;结构上可以分割开,各层可以采用最合适的技术来实现;易于实现和维护;能促进标准化工作。

缺点:层次划分得过于严密,以致不能越层调用下层所提供的服务,降低了协议效率。

4、将TCP/IP和OSI的体系结构进行比较,讨论其异同之处。

答:TCP/IP和OSI的相同点是二者均采用层次结构,而且都是按功能分层,不同点有:OSI分七层,而TCP/IP分为四层;OSI层次间存在严格的调用关系,两个层实体的通信必须通过下一层实体,不能越级,而TCP/IP可以越过紧邻的下一层直接使用更低层次所提供的服务,因而减少了一些不必要的开销,提高了协议效率;OSI只考虑用一种标准的公用数据网。

5、计算机网络的硬件组成包括哪几部分?答:计算机网络的硬件组成包括服务器、主机或端系统设备、通信链路等 6、计算机网络可从哪几个方面进行分类?答:计算机网络可以从网络的交换功能、网络的拓扑结构、网络的覆盖范围、网络的使用范围等方面进行分类。

《计算机网络基础》第五版习题答案

《计算机网络基础》第五版习题答案第1章计算机网络概论一、选择题二、1、一定数量能独立工作的计算机、通过通信介质连接起来、共同遵守相应的标准、资源共享2、独立功能、通信介质、通信线路、网络软件、资源共享3、具有通信功能的4、ARPAnet,分组交换网5、资源共享、数据通信、通信子网、资源子网6、CHINAPAC7、中国公用计算机互联网、中科院科技网、国家教育和科研网、中国金桥网8、钱天白9、分布式处理10、数据通信、资源共享11、分布式输入、分布式计算、分布式输出12、局域网、城域网、广域网、总线型、环型、星型13、单播、组播、广播14、延长通信线缆长度,分布式访问控制策略15、集中式通信、线路交换、报文交换16、具有较高的传输速率、具有较低的误码率17、网络资源、网络管理作用18、城域网19、点、线20、服务器、客户机、网络集线设备、传输介质三、判断题四、问答题1.什么是计算机网络?将地理位臵不同但具有独立功能的多个计算机系统,通过通信设备和通信线路连接起来,在功能完善的网络软件(网络协议、网络操作系统、网络应用软件等)的协调下实现网络资源共享的计算机系统的集合。

2.计算机网络的发展经历了哪几个阶段?第一阶段是具有通信功能的多机系统阶段第二阶段以通信子网为中心的计算机网络第三阶段网络体系结构标准化阶段第四阶段网络互连阶段3.简述计算机网络的主要功能?资源共享、数据通信、均衡负载相互协作、分布处理、提高计算机系统的可靠性4.按地理位臵来划分,计算机网络可以分为哪几类?局域网、城域网、广域网5.计算机网络的主要拓扑结构有哪些?星型、环型、总线型6.简述星型拓扑结构的特点?星型拓扑结构主要具有以下的一些优点:⑴易于故障的诊断与隔离⑵易于网络的扩展。

⑶具有较高的可靠性。

但其缺点也很明显,主要有:⑴过分依赖中央节点。

⑵组网费用高。

⑶布线比较困难。

7.什么是对等网?什么是C/S网?“对等网”也称“工作组网”,对等网上各台计算机的有相同的地位,无主从之分,网上任意节点计算机既可以作为网络服务器,为其它计算机提供资源;也可以作为工作站,以分享其它服务器的资源;任一台计算机均可同时兼作服务器和工作站,也可只作其中之一。

数据与计算机通信课后习题答案(电子工业)

第一章1简要说明通信系统模型包含哪些组成部分以及各部分作用?通信模型示意图信源:顾名思义,指信息产生的源头,可以是人或设备。

其发出的信息也可以是多种多样的,如语音、文字、图像、数据等。

这些信息可以是离散的,也可以是连续的。

发送器:种类及其功能多样化,如编码、调制、放大、滤波、发射等。

发送器含有与传输线路匹配的接口,其基本作用是将信源发出的信息转换成便于传输的某种信号。

模拟与数字通信系统两者的发送器功能有很大差异。

信道:即信息传输通道,也是传递物质信号的媒体。

信道可以是明线、电缆、波导、光纤、无线电波等。

噪声源:是整个系统噪声与干扰的总折合,用以表征信息在信道中传输时遭受的干扰情况。

在任何通信系统中,干扰的性质与强弱都是影响系统性能的重要因素。

接收器:其作用主要是接收信道中的信号,并转换成发送前相同表示形式的信息传递给信宿,与发送器功能正好相反。

对接收器的要求是尽可能地从受干扰的信号中精确地提取和还原来自信源的信息。

信宿:信息传输的目的地,即接收消息的人或机器。

同步:狭义地讲,是信息在通信系统传输过程中,其数据信号在系统各部分的收发时序上保持一致,包括比特同步、帧同步、网同步。

更广的意义是信息在通信系统中保持时间、空间、内容以及它们之间的同步。

2简述数据通信的主要任务。

Transmission System Utilization(传输系统的有效利用)Interfacing(接口)Signal Generation(信号产生)Synchronization(同步)Exchange Management (交换管理)Error Detection and Correction(差错检测与纠正)Addressing and Routing(寻址与路由选择)Recovery(恢复)Message Formatting(报文格式化)Security(安全措施)Network Management(网络管理)3简述数据通信网的概念。

数据通信与计算机网络(第2版)习题6

数据通信与计算机网络(第2版)第6章习题第1 页共1 页一、填空题1.通信网的硬件系统一般由、和转换交换系统等3部分通信设备构成,这是构成通信网的物理实体。

2.现代通信网除了有传递各种用户信息的业务网之外,还需要若干支撑网,如、、和管理网。

3.SONET 定义了线路速率的等级结构,其传输速率以为基础进行倍乘,这个速率对于电信号就称“第1级同步传送信号”,记为STS-1;SDH 速率为,称为“第1级同步传送模块”,记为STM-1STM-1。

4.ITU 对第三代移动通信系统确定了3个无线接口标准,分别是、和。

其中,是由我国所提出的标准。

5.ITU 在2012年1月通过了4G 4G((IMT-Advanced IMT-Advanced)的)的4种标准,分别是、、和。

6.广域网为用户所提供的服务可以分为两大类,即的网络服务和的网络服务。

这两种服务的具体实现就是通常所谓的数据报服务和虚电路服务。

7.帧中继是在OSI/RM 的层上使用的方式传送和交换数据单元的一种方式。

8.帧中继是一种简化的技术,帧中继业务兼有业务和的长处,实现上又比ATM 技术简单。

9.ISDN 定义了一些标准化的信道,定义了一些标准化的信道,并分别用一个英文字母来表示,并分别用一个英文字母来表示,并分别用一个英文字母来表示,其其中最常见的是信道(信道(64kbit/s 64kbit/s 的数字PCM 话音或数据信道)和 信道(信道(信道(16kbit/s 16kbit/s 或64kbit/s 用作公共信道信令的信道)。

10.ISDN 有两种接口方式:即 (BRI BRI))接口和接口和 (PRI PRI))接口。

11.ISDN 一次群速率的结构是nB+D,n 的数值对应于2.048Mbit/s 2.048Mbit/s((E1系统)和1.544Mbit/s (T1系统)的基群,分别为分别为 或或 。

12.ATM 的分层参考模型是一个立体模型,在逻辑上可按以下3个层面进行描述,分别是进行描述,分别是 平面、平面、平面、 平面和平面和平面和 平面。

计算机组成原理9章:输入输出系统

三、直接存储器存取方式(DMA) 1、基本概念 DMA是一种完全由硬件实现的I/O信息交换方式。是在I/O设备与主存 之间建立一条直接传送数据的通路,并在有关硬件电路(DMAC)的 控制下进行数据交换,而不需CPU干预。 在正常工作时,所有工作周期都用于执行CPU的程序,当外设将要 传输的数据准备好后,占用总线一个工作周期和知己交换一个单位数据, 这个周期过后,CPU继续控制总线,执行原程序。如此重复,直至整个 数据块传送完毕。 2、DMA的工作方式(访内冲突的处理) DMA技术的出现,使得外设可以通过DMA控制器直接访问内存,此 时,CPU可以继续执行原程序,CPU继续执行程序时要要访问内存, DMA传送时也要访问内存,这样就会出现访问内存冲突。如何处理?

3、DMA接口的组成及功能 (1)功能:指挥某台I/O设备完成操作;指出被传送信息在主存的首地址;指 出要传送的字节数。 (2)组成 ①IOCR:I/O控制寄存器,来自CPU的命令码,设备码,来自I/O设备的状态字。 ②IOAR:I/O地址寄存器,要交换信息在内存的首地址,自动加1 ③WC:字计数器,存放要成批交换的数据的个数,自动减1 ④IOIR:准备与内存交换的信息 ⑤BC:字节计数器,一次只能传送一个字节时用。 ⑥控制逻辑 以上各部分组成DMAC 4、DMA工作过程 (1)I/O指令→IOCR,命令码启动DMA,设备码选中所需设备 (2)DMA启动后,赋初值:内存首址→IOCR,交换字数→WC (字节→BC), 有关状态及控制信息→DMA (3)被启动的设备准备就绪,向CPU发DMA请求,CPU响应,便交换数据。 (4)从I/O接口输入一数据(从内存输出一数据)到IOIR,IOARMAR, IOIR→MIR ,完成一个数据的传送,同时修改IOAR和WC(BC) (5)又一数据从I/O接口(从内存)→IOIR,重复(4),直到所有数据传送 完毕。

《数据通信与计算机网络(第4版)》杨心强编 课后习题参考答案

附录A 部分习题参考答案第 1 章1-11 在0.1μm 频段中的带宽为30000GHz 。

1-121-13 网络最小时延就是网络的空闲时延。

当前网络时延是它的最小时延的5倍。

1-14 ①传输时延是100s ,传播时延是5ms ,此时传输时延远大于传播时延。

②传输时延是1μs ,传播时延是5ms ,此时传输时延远小于传播时延。

1-17 ①用户数据的长度为100字节时,以太网的帧长为178字节,在物理层形成的比特流的长度是186字节,此时的数据传输效率为53.8%②用户数据的长度为1000字节时,以太网的帧长为1078字节,在物理层形成的比特流的长度是1086字节,此时的数据传输效率为92.1%1-19 ①网络层 ②网络层、运输层 ③物理层④表示层⑤物理层⑥运输层 ⑦应用层⑧物理层⑨数据链路层⑩会话层第 2 章2-01 英文字母E 的信息量为3.252比特。

英文字母X 的信息量为8.967比特。

2-02 解法一:利用每个符号在这条消息中出现的频度,计算每一个符号的平均信息量。

每一个符号的平均信息量为1.884bit/符号,这条消息的总信息量是107.37bit 。

解法二:利用每个符号在这条消息中出现的概率,计算每一个符号的平均信息量。

这是直接利用熵的概念,每一个符号的平均信息量约为1.906bit/符号,这条消息的总信息量是108.64bit 。

上述两种解法的结果存在差异。

其原因是解法一把频度视为概率来计算。

当消息很长时,用熵的概念计算就比较方便,而且随着消息序列长度的增加,这两种方法的计算结果将渐趋一致。

2-04 ⑴ 额外开销是20000bit ,传输时间是41.67s 。

⑵ 额外开销是20480bit ,传输时间是41.87s 。

⑶ 按上述⑴得:额外开销为200000bit ,传输时间是104.17s 。

按上述⑵得:额外开销是204800bit ,传输时间是104.67s 。

2-05 ⑴ R c =1200字符/分⑵ pbs R b 1200=⑶ T i =0.013s ,pbsR b 600=2-06 假设发送端和接收端的时钟周期分别为X 和Y ,也不会发生接收不正常。

《数据通信与计算机网络(第三版)》(1-3章)课件

2.2.2模拟数据的数字传输

模拟信号数字化过程主要包括三个步骤:抽样、量化、编码,如图212所示。

图2-12模拟信号的数字传输

2.2 数据编码与数据传输

【例2-3】一路电话信号的频带为300~3400Hz,则抽样频率应该 是什么样的范围?

解:由题意得fH=3400Hz,因为电话信号属于低通信号,故用低通 抽样定理满足要求,即fS≥2fH= 2×3400=6800Hz,所以按照6800Hz的 抽样频率对300~3400Hz的电话信号抽样,则可以不失真地还原成原来 的话音信号。

2.数据通信系统模型 数据通信系统是通过数据电路将分布在远地的数据终端设备与计 算机系统连接起来,实现数据传输、交换、存储和处理的系统。从计 算机网络的角度看,数据通信系统是把数据源计算机所产生的数据迅 速、可靠、准确地传输到数据宿(目的)计算机或专用外设。

图2-2数据通信系统模型

2.1.2数据通信方式

1.按照数字信号排列顺序分类 数据在信道上传输有两种基本的通信方式一种是串行通信, 另一种是并行通信,如图2-3所示。

图2-3串行、并行通信方式

2.1.2数据通信方式

2.按照消息传递的方向与时间的关系分类

发端

发端

收端 发端

(a)全双工通信 数据

收端 发端

收端 发端

(b)半双工通信 数据

(c)单工通信

收端 收端

图2-4 全双工、半双工、单工通信方式

2.1.3数据通信系统的主要技术指标

1.数据传输速率

(1)波特率RB也称调制速率,以波形每秒的振荡数来衡量。如

果数据不压缩,波特率等于每秒钟传输的数据位数,如果数据进行 了压缩,那么每秒钟传输的数据位数通常大于调制速率。在信息传 输通道中,携带数据信息的信号单元叫码元,单位时间内通过信道 传输的码元数目称为码元传输速率,简称波特率。单位是“波特 ”(Baud),记为B。波特率与码元长度有关:

计算机网络技术基础(微课版)(第6版)-PPT课件第 9 章 网络安全

本章学习要点:

➢ 网络安全的现状与重要性 ➢ 防火墙技术 ➢ 网络加密技术 ➢ 数字证书与数字签名 ➢ 入侵检测技术 ➢ 网络防病毒技术 ➢ 网络安全技术的发展前景

9.1 网络安全的现状与重要性

9.1.1 网络安全的基本概念

ISO 将计算机安全定义为:为数据处理系统建立和采取的技术与管 理方面的安全保护,保护计算机软件数据、硬件不因偶然和恶意的原 因而遭到破坏、更改及泄露。

➢ 软件的漏洞或“后门”

➢ 企业网络内部

返回本节首页 返回本章首页

9.2 防火墙技术

9.2.1 防火墙的基本概念

1. 什么是防火墙

“防火墙”(Fire Wall)是用来连接两个网络并控制两个网络之间相 互访问的系统,如图9-1所示。它包括用于网络连接的软件和硬件以及控 制访问的方案。防火墙用于对进出的所有数据进行分析,并对用户进行 认证,从而防止有害信息进入受保护网,为网络提供安全保障。

为了在对称加密过程中有效地管理好密钥,保证数据的机密性,美 国麻省理工学院提出了一种基于可信赖的第三方的认证系统—— Kerberos。它是一种在开放式网络环境下进行身份认证的方法,使网 络上的用户可以相互证明自己的身份。

Kerberos采用对称密钥体制对信息进行加密。其基本思想是:能正 确对信息进行解密的用户就是合法用户。用户在对应用服务器进行访 问之前,必须先从第三方(Kerberos服务器)获取该应用服务器的访 问许可证(ticket)。

链路加密简单、容易实现,但由于全部报文都以明文形式通过各结点, 因此在这些结点上,数据容易受到非法存取的危险,而且每条链路都需 要一对加、解密设备和一个独立密钥,因此成本较高。

(2)结点加密

结点加密是对链路加密的改进,它也要为通信链路上传输的所有数据 进行加密,而且加密过程对用户是透明的。

计算机接口与通信第9章 USB 通用串行总线

9.2

USB总线的体系结构 USB总线的体系结构

9.2.1 USB总线的物理接口 USB总线的物理接口 USB总线的物理传输介质由一根4线的电 USB总线的物理传输介质由一根4线的电 缆组成,如图9 所示。其中两条(VBus、 缆组成,如图9-1所示。其中两条(VBus、 GND)用于提供设备工作所需电源。VBus GND)用于提供设备工作所需电源。VBus 在源端的标称电压值为+5V,GND为其对 在源端的标称电压值为+5V,GND为其对 应地线。另两条(V+、V-)为绞线形式 应地线。另两条(V+、V 的信号传输线,90 的信号传输线,90 的阻抗。

9.2.3

USB的信号和编码 USB的信号和编码

USB数据收发器包含了发送数据所需的差 USB数据收发器包含了发送数据所需的差 模输出驱动器和接收数据用的差模输入接 收器。 USB输出信号时,差模输出驱动器向USB USB输出信号时,差模输出驱动器向USB 电缆传送USB信号。 电缆传送USB信号。 在信号的低输出状态,驱动器稳态输出值 必须小于0.3V,且要承担1.5K 必须小于0.3V,且要承担1.5K 的负载加到 3.6V电源的灌电流。 3.6V电源的灌电流。 在信号的高输出状态,驱动器稳态输出值 必须大于2.8V,且要承担15K 必须大于2.8V,且要承担15K 的负载到地 的拉电流。

带USB接口的PC(百万) USB接口的PC(百万)

800 700 600 500 400 300 200 100 0 1999 2000 2001 2002 2003 2004

带USB接口的外设(百万) USB接口的外设(百万)

600 500 400 300 200 100 0 1999 2000 2001 2002 2003 2004

数据通信与计算机网络课后答案(浙江大学出版社)

《数据通信与计算机网络》部分课后习题答案第五章1、谈谈无线局域网采用的传输技术有哪些?答:无线局域网主要采用三种传输技术:1)跳频扩频FHSS2)直接序列扩频DSSS3)红外线技术2、简述WLAN的隐蔽站和暴露站问题,这两个问题说明了无线局域网的什么特点,可采用什么方法解决?答:隐蔽站问题:指无线节点没能检测出信道上已经存在的信号而导致冲突发生。

暴露站问题:在WLAN中,在不发生干扰的前提下允许多个节点进行通信,因检测出信道上已经存在的信号而放弃无冲突的通信。

说明了无线局域网的冲突检测确认难度很大,需采用冲突避免来解决这个问题,具体的就是采用信道预约CSMA/CA技术。

第六章1、谈谈电路交换和分组交换的区别及其优缺点。

答:(1)电路交换:在通信之前要在通信双方之间建立一条被双方独占的物理通路。

优点:传输数据的时延非常小。

实时性强。

不存在失序问题。

控制较简单。

缺点:电路交换的平均连接建立时间长。

信道利用低。

(2)分组交换:分组交换采用存储转发传输方式,但将一个长报文先分割为若干个较短的分组,然后把这些分组(携带源、目的地址和编号信息)逐个地发送出去.优点:加速了数据在网络中的传输。

简化了存储管理。

减少了出错机率和重发数据量。

缺点:仍存在存储转发时延。

增加了处理的时间,使控制复杂,时延增加。

2、什么是复用?复用技术有哪几种?答:复用技术:在一个物理链路上建立多个信道,每个信道具有固定的带宽,相互之间互不干涉。

复用技术主要包括:频分复用,时分复用,波分复用,码分多址等。

第八章1、(a)A,(b)C,(c)A2、(a)是,(b)否,(c)是3、进行子网划分后,网络号包含了子网号,因此本题的网络号为:192.168.5.1204、I和II可成为该主机的默认路由5、主机号为46、域名解析的功能:将域名翻译为对应IP 地址。

域名解析的方式有两种:递归解析和迭代解析。

8、ARP的作用是:在本地网内根据IP地址获取对应的MAC地址的一种映射关系。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Spread Spectrum Concept

• Input fed into(流入,fed是Feed的过去时) channel encoder

— Produces narrow bandwidth analog signal around central frequency

• Signal modulated using sequence of digits

CDMA in a DSSS Environment

Seven Channel CDMA Encoding and Decoding

Required Reading

• Stallings chapter 9

— Orthogonal codes

CDMA for DSSS

• n users each using different orthogonal(直交的) PN(就是伪随机数) sequence • Modulate each users data stream

—Using BPSK

• Multiply by spreading code of user

— Spreading code/sequence — Typically generated by pseudonoise/pseudorandom(伪随机) number generator

• Increases bandwidth significantly

— Spreads spectrum

William Stallings Data and Computer Communications 7th Edition

Chapter 9 Spread Spectrum

主要内容

• • • • 9.1 9.2 9.3 9.4 The Concept of Spread Spectrum Frequency-Hopping Spread Spectrum Direct Sequence Spread Spectrum Code-Division Multiple Access

— Send chip pattern <1,-1,-1,1,-1,1>

• A’s code

• A wants to send 0

— Send chip[ pattern <-1,1,1,-1,1,-1>

• Complement of A’s code

• Decoder ignores other sources when using A’s code to decode

—Cellular telephones —Code division multiplexing (CDM) —Code division multiple access (CDMA)

Pseudorandom Numbers

• Generated by algorithm using initial seed • Deterministic algorithm(确定算法)

—Including jamming

• Can hide/encrypt signals

—Only receiver who knows spreading code can retrieve signal

• Several users can share same higher bandwidth with little interference

• Performance similar to FHSS

Direct Sequence Spread Spectrum Example

Direct Sequence Spread Spectrum Transmitter

Direct Sequence Spread Spectrum Transmitter

Direct Sequence Spread Spectrum Using BPSK Example

Approximate (近似) Spectrum of DSSS Signal

9.4 Code Division Multiple Access (CDMA)

• Multiplexing Technique used with spread spectrum • Start with data signal rate D

— 10 bit spreading code spreads signal across 10 times bandwidth of 1 bit code

• One method:

— Combine input with spreading code using XOR — Input bit 1 inverts spreading code bit — Input zero bit doesn’t alter spreading code bit — Data rate equal to original spreading code

• Signal broadcast over seemingly random series of frequencies • Receiver hops between frequencies in sync with transmitter • Eavesdroppers(窃听者) hear unintelligible(无法 理解的) blips(短促的尖音信号,哗哗的声音) • Jamming on one frequency affects only a few bits

• • • • • Frequency shifted every Tc seconds Duration of signal element is Ts seconds Slow FHSS has Tc Ts Fast FHSS has Tc < Ts Generally fast FHSS gives improved performance in noise (or jamming)

9.1 Spread Spectrum

• • • • • Analog or digital data Analog signal Spread data over wide bandwidth Makes jamming and interception harder Frequency hoping

— Called bit data rate

• Break each bit into k chips(片段,片码) according to fixed pattern specific to each user

— User’s code

• New channel has chip data rate kD chips per second • E.g. k=6, three users (A,B,C) communicating with base receiver R • Code for A = <1,-1,-1,1,-1,1> • Code for B = <1,1,-1,-1,1,1> • Code for C = <1,1,-1,1,1,-1>

Basic Operation

• Typically 2k carriers frequencies forming 2k channels • Channel spacing corresponds with bandwidth of input • Each channel used for fixed interval

CDMA Example

CDMA Explanation

• • • • Consider A communicating with base Base knows A’s code Assume communication already synchronized A wants to send a 1

Slow FreqFSK (M=4, k=2)

Fast Frequency Hop Spread Spectrum Using MFSK (M=4, k=2)

FHSS Performance Considerations

• Typically large number of frequencies used

—Not actually random —If algorithm good, results pass reasonable tests of randomness

• Need to know algorithm and seed to predict(预 知) sequence

9.2 Frequency Hopping Spread Spectrum (FHSS)

—Improved resistance to jamming

9.3 Direct Sequence Spread Spectrum (DSSS)直接序列

• Each bit represented by multiple bits using spreading code • Spreading code spreads signal across wider frequency band — In proportion(比例) to number of bits used

— Signal broadcast over seemingly random series of frequencies

• Direct Sequence

— Each bit is represented by multiple bits in transmitted signal — Chipping code

—300 ms in IEEE 802.11 —Some number of bits transmitted using some encoding scheme