安全管理--国际信息安全技术标准发展-英文版

ISMS信息安全管理及相关标准简介

信息安全管理及相关标准简介一、社会发展对信息资源的依赖程度人类正进入信息化社会,社会发展对信息资源的依赖程度越来越大,从人们日常生活、组织运作到国家管理,信息资源都是不可或缺的重要资源,没有各种信息的支持,现代社会将不能生存和发展。

在信息社会中,一方面信息已成为人类重要资产,在政治、经济、军事、教育、科技、生活等方面发挥着重要作用,另一方面计算机技术的迅猛发展而带来的信息安全问题正变得日益突出。

由于信息具有易传播、易扩散、易毁损的特点,信息资产的比传统的实物资产更加脆弱,更容易受到损害,使组织在业务运作过程中面临大量的风险。

其风险主要来源于组织管理、信息系统、信息基础设施等方面的固有薄弱环节,以及大量存在于组织内、外的各种威胁,因此对信息系统需要加以严格管理和妥善保护。

信息可以理解为消息、情报、数据或知识,它可以以多种形式存在,可以是组织中信息设施中存储与处理的数据、程序,可以是打印出来的或写出来的论文、电子邮件、设计图纸、业务方案,也可以显示在胶片上或表达在会话中消息。

所有的组织都有他们各自处理信息的形式,例如,银行、保险和信用卡公司都需要处理消费者信息,卫生保健部门需要管理病人信息,政府管理部门存储机密的和分类信息。

无论组织对这些信息采用什么样的共享、处理和存储方式,都需要对敏感信息加以安全、妥善的保护,不仅要保证信息处理和传输过程是可靠的、有效的,而且要求重要的敏感信息是机密的、完整的和真实的。

为达到这样的目标,组织必须采取一系列适当的信息安全控制措施才可以使信息避免一系列威胁,保障业务的连续性,最大限度地减少业务的损失,最大限度地获取投资回报。

在ISO27002中,对信息的定义更确切、具体:“信息是一种资产,像其他重要的业务资产一样,对组织具有价值,因此需要妥善保护”。

通过风险评估与控制,不但能确保企业持续营运,还能减少企业在面对类似‘911事件’之时出现的危机。

二、信息安全的内容网络技术的发展加速了信息的传输和处理,缩短了人们之间的时空距离,方便了交流;同时对信息安全提出了新的挑战。

信息安全的国际标准与规范

信息安全的国际标准与规范信息安全已经成为当今社会中一项至关重要的任务,它涉及到个人、组织和国家的利益。

为了确保信息的保密性、完整性和可用性,国际上制定了一系列标准与规范。

本文将介绍其中的一些主要标准与规范。

一、ISO/IEC 27001信息安全管理体系ISO/IEC 27001是一项被广泛接受和采用的国际标准,它为组织提供了建立、实施、监督和改进信息安全管理体系的指南。

这个标准涵盖了各个方面,包括组织安全管理、人员安全、物理与环境安全、通信与操作管理、访问控制等。

通过合规于ISO/IEC 27001标准,组织可以有效管理信息安全风险,提高信息系统和业务流程的安全性。

二、PCI DSS支付卡行业数据安全标准PCI DSS是由PCI安全标准理事会制定的,旨在确保支付卡数据的安全性。

该标准适用于接受、存储、处理或传输持卡人信息的任何组织或机构。

PCI DSS标准包含12个具体的安全要求,包括建立和维护防火墙配置、保护存储的卡片数据、加密传输敏感信息等。

通过遵守PCI DSS标准,组织可以保护客户的支付卡数据,减少数据泄露和支付卡欺诈的风险。

三、HIPAA健康保险可穿戴产品安全标准HIPAA(美国健康保险便携性与责任法案)是美国政府制定的一项法规,其目的是保护个人健康信息的安全与隐私。

HIPAA包含了一系列安全标准,适用于处理、存储和传输个人健康信息的各种组织和个人。

当涉及到健康保险可穿戴产品时,这些产品的制造商和开发者必须符合HIPAA的相关要求,以保障用户的健康信息不被泄露或滥用。

四、GDPR通用数据保护条例GDPR(General Data Protection Regulation)是一项针对欧洲联盟成员国的数据保护法规,目的是保护个人数据的隐私和安全。

该条例规定了组织和个人对于收集、存储、处理和传输个人数据的责任和义务。

GDPR要求组织必须事先获得个人数据的明确同意,并为其提供了一系列权利,如访问、更正和删除个人数据等。

国际信息安全技术标准发展(英文版)

Activate BCP

Prepare & Test

Plan

Plan

Prepare & Test

Activate DCRP

Disaster Contingency & Recovery Planning

Disaster Events

IT Systems Failures

ICT Readiness for Business Continuity

• Why ICT Readiness focus on Business Continuity?

• ICT systems are prevalent in organizations • ICT systems are necessary to support incident, business continuity,

• What is ICT Readiness?

• Prepare organization ICT technology (infrastructure, operation, applications), process, and people against unforeseeable focusing events that could change the risk environment

Anti-Spyware, Anti-SPAM, Anti-Phishing, Cybersecurity-event coordination & information sharing

ISO 18028 revision; WD for new Part 1, 2 & 3; New Study Period on Home Network Security

《信息技术安全技术信息安全管理

ISO/IEC 17799:2000 开始修订 2005

ISO/IEC 17799 更改编号为 ISO/IEC 27002

2007

2008年12月1日

二、国家标准GB/T 22081:2008研究及编制背景 简介

2008年12月1日

9

研究背景信息

2002年,在全国信安标委WG7工作组的组织下,启动了 ISO/IEC 17799:2000的转标工作。2005年,作为国家标 准发布,即GB/T 19716:2005《信息技术 信息安全管理 实用规则》。 随着国际ISO/IEC 27000标准族研究的全面推进,以及 它所带来的对国内外企业市场竞争的影响,为了能与国 际信息安全管理体系认证形势相衔接,并给国内企业和 机构的信息安全管理工作提供参考,在长期跟踪研究国 际信息安全管理体系标准族发展动态的同时,2006年, 正式启动对GB/T 19716:2005的修订工作。2008年, GB/T 22081:2008《信息技术 安全技术 信息安全管理 实用规则》发布。

2008年12月1日 11

GB/T 22081:2008的编制过程

2005年,跟踪国际标准17799的发展动态,组织专家等同转化, 多次研讨; 2006年,作为原国信办组织的“信息安全管理标准应用试点”的基 础标准之一,在税务、证券等重要信息系统和北京市、上海市、 武汉钢铁集团公司等单位进行试用; 2007年2月-3月,就标准的编制原则、标准的编制进度安排以及 标准编写组成员单位组成等问题组织专家进行讨论和研究,修改 完善文本,形成标准征求意见稿; 2007年3月30日,邀请重要应用信息系统部门相关领导以及全国 信安标委的部分专家在北京召开征求意见会; 2007年3月至8月,对反馈意见进行汇总和处理,进一步修改完善 标准文本,形成标准送审稿; 2007年9月6日,信安标委秘书处在北京召开送审稿专家审定会, 与会专家就送审稿提出了修改意见和建议,希望编制组根据专家 意见进行修改后尽快形成报批稿。

现行国家信息安全技术标准

GB/T 32907-2016

信息安全技术 SM4分组密码算法

Information security technology—SM4 block cipher algorthm

国标委计划[2006]81号

9

GB/T 32918.1-2016

信息安全技术formation security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 1: General

11

GB/T 32917-2016

信息安全技术 WEB应用防火墙安全技术要求与测试评价方法

Information security technology—Security technique requirements and testing and evaluation approaches for WEB application firewall

5

GB/T 33132-2016

信息安全技术 信息安全风险处理实施指南

Information security technology—Guide of implementation for information security risk treatment

6

GB/T 32905-2016

信息安全技术 SM3密码杂凑算法

现行国家信息安全技术标准

序号

标准号

Standard No.

中文标准名称

Standard Title in Chinese

英文标准名称

Standard Title in English

备注

Remark

国际信息安全技术标准发展(英文版)

Activate BCP

Prepare & Test

Plan

Plan

Prepare & Test

Activate DCRP

Disaster Contingency & Recovery Planning

Disaster Events

IT Systems Failures

ICT Readiness for Business Continuity

27006

Accreditation Requirements

ISMS Family

27005

ISMS Risk Management

27002

Code of Practice

27003

ISMS Implementation

Guidance

27004

ISMS Measurement

SC27 WG4 Roadmap Framework

and emergency response and management needs – Business continuity is incomplete without considering ICT systems

readiness – Responding to security incident, disasters, and emergency situations are

• What is ICT Readiness?

– Prepare organization ICT technology (infrastructure, operation, applications), process, and people against unforeseeable focusing events that could change the risk environment

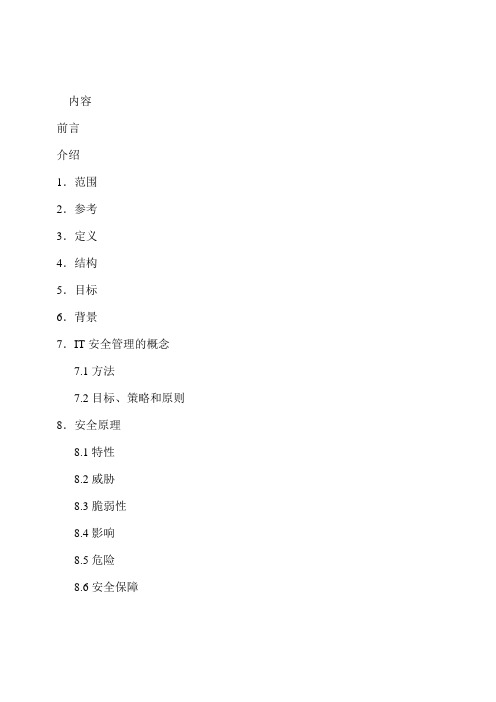

(完整版)ISO13335-1信息安全管理指南

内容前言介绍1.范围2.参考3.定义4.结构5.目标6.背景7.IT安全管理的概念7.1方法7.2目标、策略和原则8.安全原理8.1特性8.2威胁8.3脆弱性8.4影响8.5危险8.6安全保障8.7存留下的危险8.8约束9.IT安全管理进程9.1配置管理9.2管理9.3危险管理9.4危险分析9.5责任9.6安全警告9.7监控9.8偶发事件处理计划和灾难性恢复10.模式11.总结前言ISO(国际标准组织)和IEC(国际电子技术委员会)形成了世界指定标准系统ISO或IEC的成员,各个组织通过加入发展国际组织而建立的技术委员会处理科技活动的特殊领域。

ISO和IEC技术委员会在共同感兴趣的领域合作。

其它的国际组织与ISO和IEC合作,也加入了这项工作,无论是政府还是非政府性。

在信息科技领域,ISO和IEC己建立了一个联合委员会,ISO/IEC JTCI技术委员会,主要的任务就是准备国际标准,但在特殊情况下,技术委员会可能建议公开以下类型的技术报道:——类型1,当公开的一个国际标准不能得到必要的支持时,无论这个标准花费了多少精力。

——类型2,当研究对象滞后于技术发展或由于任何其它原因,它有发展前途但在短时期内不可能与国际标准取得一致时。

——类型3,当技术委员会收到一些不同类型的符合国际标准的数据时。

类型1和类型2的技术报告是否被转化为国际标准取决于将其公开3年后的反馈汇报。

类型3的技术报告只有当提供的资料被认为不再合法或有用才有必要再复查。

ISO/IEC TR13335,属于第3种技术类型,由联合技术委员会准备。

ISO/IEC JTCI,信息技术,subcommittee2T,IT安全技术。

ISO/IEC TR13335包含以下几部分:——第一部分:IT安全性的概念和模式——第二部分:IT安全的管理和计划——第三部分:IT安全性的管理技术附加部分以后将加在技术报告中介绍技术报告的目标为IT安全管理方面提供保障,而不是解决方法,为IT 安全负责的组织中的那些单独的个体应该能在报告中不断调整内容以满足特定的需要,技术报告的主要目的是:定义和描述与IT安全管理相关的概念辨别IT安全管理与IT一般管理的关系提供几个能解释IT安全的模型提供IT安全管理的一般向导ISO/IEC TR 13335有几个组成部分。

信息安全管理体系简介

3.ISO27001实施方法

Phase 1 风险评估

Phase 5 安全管理体系 持续改进

Phase 2 安全管理体系设 计

Phase 4 安全管理体系运 行监控

认证

Phase 3 安全管理体系实 施

• 信息安全管理体系是PDCA动态持续改进的一个循环体。 • PDCA也称“戴明环”,由美国质量管理专家戴明提出。 • P(Plan):计划,确定方针和目标,确定活动计划; • D(Do):实施,实际去做,实现计划中的内容; • C(Check):检查,总结执行计划的结果,注意效果,找出问题; • A(Action):行动,对总结检查的结果进行处理,成功地经验加以

(Information Systems Acquisition, Development and Maintenance)

(A,12)

九、信息安全事故管理(Information security incident Management)(A,13)

十、业务持续性管理(Business Continuity Management)(A,14) 十一、符合性(Compliance)(A,15)

肯定并适当推广、标准化;失败的教训加以总结,以免重现;未解决 的问题放到下一个PDCA循环。

小结

• 1.信息安全管理体系的简介 • 2.ISO27002的主要内容介绍 • 3.ISO27001的实施方法

信息安全技术 信息安全管理体系简介

主要内容

• 1.信息安全管理体系的简介 • 2.ISO27002的主要内容介绍 • 3.ISO27001的实施方法

1.信息安全管理体系的简介

•

信息安全管理体系(Information Security Management System,简

iso27001:中英文对照

Information technology- Security techniques-Information security management systems-Requirements 信息技术-安全技术-信息安全管理体系-要求Foreword前言ISO (the International Organization for Standardization) and IEC (the International Electro technical Commission) form the specialized system for worldwide standardization. National bodies that are members of ISO or IEC participate in the development of International Standards through technical committees established by the respective organization to deal with particular fields of technical activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the work. In the field of information technology, ISO and IEC have established a joint technical committee, ISO/IEC JTC 1.ISO(国际标准化组织)和IEC(国际电工委员会)是为国际标准化制定专门体制的国际组织。

信息安全管理体系(ISMS)相关标准介绍

信息安全管理体系(ISMS)相关标准介绍作者:陈磊谢宗晓来源:《中国质量与标准导报》2018年第10期1 定义信息安全管理体系(Information Security Management System,ISMS)并不是一个专用术语,满足其定义描述条件的应该都是。

但实际情况是,由于这个术语起源于ISO/IEC 27002和ISO/IEC 27001的早期版本,属于新生词汇,其他文献中很少见到。

所以在实践中,ISMS几乎成了一个专用术语。

因为某种产品过于普及,就成为某类行为的代名词,这是很常见的现象。

由于ISO/IEC 27000标准族在全球范围内实施广泛,在实践中,就会有此类对话,例如:组织在做27001,意思是说,组织在部署ISMS,或者说,组织在根据ISO/IEC 27001部署信息安全。

换言之,ISMS是一整套的保障组织信息安全的方案(或方法),是组织管理体系的一部分,定义和指导ISMS的标准是ISO/IEC 27000标准族,而这其中,ISO/IEC 27002和ISO/IEC 27001是最重要也是出现最早的2个标准。

由于这个原因,导致这一堆词汇在实践中开始混用,而不必刻意地去区分。

因此,这几个词汇都认为是同义词:信息安全管理体系(ISMS);ISO/IEC 27000标准族;ISO/IEC 27002或ISO/IEC 27001视上下文,也可能是指代ISMS。

2 相关国际标准的研发情况负责开发ISO/IEC 27000标准族的机构为ISO/IEC JTC1 SC271),广义的ISO/IEC 27000标准族包括了以ISO/IEC 27×××编号的所有的标准,即ISO/IEC 27000至ISO/IEC 27059,还包括了新立项的ISO/IEC 27102与ISO/IEC 27103,更详细的信息请参考文献[1]。

ISO/IEC 27000标准族最早围绕ISO/IEC 27002发展而来,在后续的扩散过程中,ISO/IEC 27001起到了更基础的作用。

ISO27001-2013信息安全管理体系要求中英对照版v1.7

4-10 的排除是不可接受的。

all organizations, regardless of type, size or nature. Excluding any of the

requirements specified in Clauses 4 to 10 is not acceptable when an

本文件

ISO/IEC 27000 apply.

© ISO/IEC 2013 – All rights reserved

3

ISO/IEC 27001:2013(E)

4பைடு நூலகம் 组织环境

4.1 理解组织及其环境 组织应当确定与信息安全管理体系目的 相关联及影响其实现预期结果能力的外 部及内部环境。

注:确定这些问题参考 ISO31000:2009 中 5.3 条款的建立组织外部和内部环境;

系。本标准还包括信息安全风险评估和 an information security management system within the context

处置要求,可裁剪以适用于组织。本国 of the organization. This International Standard also includes 际标准的要求是通用的,适用于所有的 requirements for the assessment and treatment of information security risks

于不标注日期的引用文件,适用于最新 applies. For undated references, the latest edition of the referenced

版本的引用文件。

document (including any amendments) applies.

现行国家信息安全技术标准

GB/T 32907-2016

信息安全技术 SM4分组密码算法

Information security technology—SM4 block cipher algorthm

国标委计划[2006]81号

9

GB/T 32918.1-2016

信息安全技术 SM2椭圆曲线公钥密码算法 第1部分:总则

Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 1: General

2

GB/T 33134-2016

信息安全技术 公共域名服务系统安全要求

Information security technology—Security requirement of public DNS service system

3

GB/T 33131-2016

信息安全技术 基于IPSec的IP存储网络安全技术要求

5

GB/T 33132-2016

信息安全技术 信息安全风险处理实施指南

Information security technology—Guide of implementation for information security ris2905-2016

信息安全技术 SM3密码杂凑算法

12

GB/T 32918.4-2016

信息安全技术 SM2椭圆曲线公钥密码算法 第4部分:公钥加密算法

Information security technology—Public key cryptographic algorithm SM2 based on elliptic curves—Part 4: Public key encryption algorithm

ISO27001-2013 信息技术--安全技术--信息安全管理体系--要求 中文版(正式发布版)

国际标准 ISO/IEC 27001

第二版 2013-10-01

中文翻译版 老李飞刀

信息技术——安全技术—— 信息安全管理体系——要求

By 老李13(CN)

目录 .......................................................................................................................................................... 1 0 介绍 ..............................................................................................................................................4 1 范围 ..............................................................................................................................................5 2 引用标准.......................................................................................................................................5 3 术语与定义...................................................................................................................................5

信息安全控制评估国际标准ISOIECTS27008发布

国际

编辑 徐航

信息安全控制评估国 际标准ISO/IEC TS 27008发布

国际标准化组织(I S O) 近日正式发布《I S O/I E C T S 27008:2019 信息技术-安全技 术-信息安全控制评估指南》。 ISO/IEC TS 27008 适用于所有 类型和规模的组织,无论是公 立组织、私立组织亦或非营利 组织。该项标准是对I S O/I E C 27001 中所定义的信息安全管理 体系的补充,将帮助各组织评 估和审查相应的控制措施。该 标准由 ISO/IEC JTC 1 信息安全 技术委员会的SC 27 IT安全技术 分技术委员会制定,其秘书处 由ISO的德国成员 DIN承担 。

欧盟发布减少塑胶产品和塑胶废物指令草案

欧洲议会和欧盟理事会日前发布关于减少某些对环境影响的塑料 制品指令草案。该草案要求减少一次性塑料产品的消耗,以及各成员 国应采取有效措施以减少指令附件A所列的一次性塑料制品,例如: 一次性饮料杯及其盖5

改进创新管理的ISO 56000系列标准发布

I S O日前发布帮助组织改进创新管理流程的两项国际标准:I S O 56003:2019和I S O/T R 56004:2019。其中,《I S O 56003创新管 理——创新伙伴关系的工具和方法——指南》为准备与他方建立创新 合作的组织提供了一个结构清晰的方法;《ISO/TR 56004技术报告, 创新管理评价——指南》旨在帮助组织有效审核其创新管理程序,以 便组织持续改进创新程序,并更好地运行。另外,I S O即将在近期发 布《ISO 56002 创新管理——创新管理体系—指南》。ISO 56000系列 国际标准由I S O/T R 279创新管理技术委员会制定,其秘书处由I S O的 法国成员--法国标准化协会(AFNOR)承担。

信息安全管理体系 英文版

信息安全管理体系英文版Information Security Management SystemThe modern digital landscape has transformed the way we live, work, and interact. As our reliance on technology continues to grow, the need for robust information security measures has become increasingly paramount. The Information Security Management System (ISMS) is a comprehensive framework designed to protect organizations and individuals from the ever-evolving threats posed by cybercriminals, data breaches, and other security vulnerabilities.At its core, the ISMS is a systematic approach to managing sensitive information and ensuring its confidentiality, integrity, and availability. It encompasses a wide range of policies, procedures, and controls that work together to safeguard an organization's critical assets, including data, systems, and infrastructure. By implementing an ISMS, organizations can effectively mitigate the risks associated with information security and maintain the trust of their stakeholders, customers, and the broader community.One of the key components of an ISMS is the establishment of a clear governance structure. This involves the assignment of roles andresponsibilities to various individuals and teams within the organization, ensuring that there is a clear chain of command and accountability for information security-related decisions and actions. This governance structure should be aligned with the organization's overall strategic objectives and should be regularly reviewed and updated to address evolving threats and changing business requirements.Another crucial aspect of the ISMS is the implementation of robust risk management processes. This involves the identification, assessment, and treatment of information security risks, taking into account the likelihood and impact of potential threats. By understanding and addressing these risks, organizations can develop and implement appropriate security controls to mitigate them, such as access controls, encryption, and incident response plans.The ISMS also emphasizes the importance of continuous monitoring and improvement. This involves the regular review and assessment of the organization's security posture, the identification of areas for improvement, and the implementation of corrective actions as necessary. This process is essential for staying ahead of the rapidly changing threat landscape and ensuring that the ISMS remains effective and relevant over time.One of the key benefits of implementing an ISMS is the enhancedprotection of sensitive information. By implementing a comprehensive set of security controls, organizations can safeguard their data from unauthorized access, modification, or destruction. This not only protects the organization's own interests but also helps to maintain the trust and confidence of its customers, partners, and other stakeholders.Another significant benefit of the ISMS is its role in ensuring compliance with relevant laws, regulations, and industry standards. Many organizations operate in highly regulated industries, such as healthcare, finance, or government, where the failure to comply with information security requirements can result in significant fines, legal penalties, and reputational damage. By implementing an ISMS, organizations can demonstrate their commitment to compliance and reduce the risk of non-compliance-related consequences.The ISMS also plays a crucial role in supporting business continuity and disaster recovery efforts. By identifying and addressing potential threats to the organization's information assets, the ISMS helps to ensure that the organization can continue to operate and deliver its services even in the face of disruptions or emergencies. This can be particularly important in industries where downtime can have significant financial or operational consequences.Finally, the ISMS can also contribute to the overall efficiency andeffectiveness of an organization's operations. By streamlining security processes, reducing the risk of security incidents, and improving the organization's ability to respond to and recover from such incidents, the ISMS can help to improve productivity, reduce costs, and enhance the overall competitiveness of the organization.In conclusion, the Information Security Management System is a critical component of modern organizational management. By implementing a comprehensive ISMS, organizations can protect their valuable information assets, ensure compliance with relevant regulations, support business continuity, and improve overall operational efficiency. As the digital landscape continues to evolve, the ISMS will remain a crucial tool for organizations seeking to navigate the complex and ever-changing world of information security.。

信息安全的国际标准与合规要求

信息安全的国际标准与合规要求随着科技的迅猛发展和全球互联网的普及,信息安全问题变得尤为重要。

无论是个人还是组织,都需要遵守国际标准和合规要求来保护信息的安全。

本文将介绍一些重要的国际标准和合规要求,以帮助读者更好地了解和应对信息安全风险。

一、国际标准1. ISO/IEC 27001ISO/IEC 27001是信息安全管理体系的国际标准,为组织提供了一套完整的框架,用于制定、实施、维护和持续改进信息安全管理。

它包括安全策略、组织安全、人员安全、物理安全、通信和运营管理、访问控制、信息系统获取、开发和维护、信息安全事件管理等方面的要求。

2. PCI DSSPCI DSS(Payment Card Industry Data Security Standard)是由信用卡行业制定的安全标准,旨在保护持卡人的支付信息。

该标准涵盖了网络安全管理、卡片数据保护、强身份验证、访问控制、网络监控和测试等方面。

3. SOXSOX(Sarbanes-Oxley Act)是美国一项重要的法律法规,要求上市公司和注册会计师事务所制定和遵守相关的信息披露和内部控制规则,以确保公司财务报告的准确性和可靠性。

信息安全在SOX法规中占据重要位置,组织需要采取必要的安全措施来保护财务数据和交易信息。

二、合规要求1. GDPRGDPR(General Data Protection Regulation)是欧盟制定的数据保护法规,于2018年5月生效。

它适用于任何处理欧盟公民个人数据的组织,包括数据收集、储存、处理和处理者之间的数据传输。

组织需要明确个人数据的用途、法律依据和用户权利,并采取适当的安全措施来保护这些数据。

2. HIPAAHIPAA(Health Insurance Portability and Accountability Act)是美国一项重要的医疗信息保护法规,旨在保护个人的医疗信息和隐私。

根据HIPAA的要求,医疗机构和相关组织需要建立合适的安全措施来保护电子医疗记录等敏感信息。

ISO27018-信息技术-安全技术-作为PII处理者的公有云中保护个人可识别信息PII的操作规范

信息技术-安全技术-作为PII处理者的公有云中保护个人可识别信息(PII)的操作规范0简介0.1背景和背景根据合同处理其客户的个人身份信息(PII)的云服务提供商必须以允许双方满足保护 PII 的适用法律和法规要求的方式运营其服务。

云服务提供商与其客户之间划分要求的方式和方式因法律管辖权以及云服务提供商与客户之间的合同条款而异。

管理PII如何被处理即收集,使用,转让和处置)的立法有时被称为数据保护立法;PII有时被称为个人数据或个人信息。

PII 处理者的义务因管辖区而异,这使得提供云计算服务的企业在跨国运营方面面临挑战。

公有云服务提供商在根据云服务租户的指示处理PII时是“PII处理者”。

与公有云PII处理者具有合同关系的云服务租户可以是自然人,“PII主体”,在云中处理他或她自己的PII,到组织,“PII控制者”,处理与许多PII原则有关的PII。

云服务租户可以授权与其关联的一个或多个云服务用户根据其与公有云PII处理者的合同使用可用的服务。

请注意,云服务租户拥有处理和使用数据的权限。

同时也是PII控制者的云服务租户可能受到比公有云PII处理者更广泛的管理PII保护的义务。

保持PII控制者和PII处理者之间的区别依赖于公有云 PII处理者,该处理者不具有除云服务租户针对其处理的PII设置的数据处理目标以及实现云服务租户目标所必需的操作之外的数据处理目标。

注意如果公有云PII处理者正在处理云服务租户帐户数据,则可能是为此目的充当PII 控制者。

本国际标准不包括此类活动。

当与ISO / IEC 27002中的信息安全目标和控制结合使用时,本国际标准的目的是创建一组通用的安全类别和控制,可由作为PII的公有云计算服务提供商实施。

处理者。

它有以下目标。

-为了帮助公有云服务提供商在充当PII处理者时遵守适用的义务,这些义务是直接还是通过合同落在PII处理者上。

-使公有云PII处理者在相关事务上保持透明,以便云服务租户可以选择管理良好的基于云的PII处理服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Activate BCP

Prepare & Test

Plan

Plan

Prepare & Test

Activate DCRP

Disaster Contingency & Recovery Planning

Disaster Events

IT Systems Failures

ICT Readiness for Business Continuity

ISO/IEC JTC 1 SC 27 Chair Walter Fumy Vice Chair Marijike de Soete Secretary Krystyna Passia

WG2 Security Techniques

Chair Prof. K Naemura

WG3 Security Evaluation

Investigate to establish facts about breaches; identify who done it and what went wrong

Security breaches and compromises

SC27 WG4 Roadmap

ICT Readiness for Business Continuity (27031)

• Leverage and streamline resources among traditional business continuity, disaster recovery, emergency response, and IT security incident response and management

Gaps between Readiness & Response

IT Security, BCP, and DRP Planning & Execution

IT Security Planning

Protect

Detect

React/ Response

Business Continuity Planning

• What is ICT Readiness?

• Prepare organization ICT technology (infrastructure, operation, applications), process, and people against unforeseeable focusing events that could change the risk environment

安全管理--国际信息安全 技术标准发展-英文版

2020/8/8

WG1 ISMS Standards

Chair Ted Humphreys Vice-Chair Angelika Plate

WG5 Privacy Technology,

ID management and Biometrics

Chair Kai Rannenberg

27000

Fundamental & Vocabulary

27006

Accreditation Requirements

ISMS Family

27005

ISMS Risk Management

27003

ISMS Implementation

Guidance

27004

ISMS Measurement

SC27 WG4 Roadmap Framework

Prepare to respond; eliminate or reduce impact

Unknown and emerging security issues

Risk manage; Prevent occurrence; Reduce impact of occurrence

Known security issues

1st WD available for comments

TTP Services Security

New Study Period proposed; Includes outsourcing and off-shoring security

Forensic Investigation

Future NP

• Why ICT Readiness focus on Business Continuity?

• ICT systems are prevalent in organizations • ICT systems are necessary to support incident, business continuity,

disaster, and emergency response and management needs • Business continuity is incomplete without considering ICT systems

readiness • Responding to security incident, disasters, and emergency situations

Cybersecurity (27032)

Network Security (27033)

Application Security (27034)

Includes ISO/IEC 24762, Vulnerability Mgmt, IDS, & Incident Response related standards

Chair Mats Ohlin

WG4 Security Controls &

Services

Chair Meng-Chow Kang

Information Security Management Systems (ISMS)

27001

ISMS Requirements

27002

Code of Practice

Anti-Spyware, Anti-SPAM, Anti-Phishing, Cybersecurity-event coordination & information sharing

ISO 18028 revision; WD for new Part 1, 2 & 3; New Study Period on Home Network Security