面向IaaS云服务基础设施的电子证据保全与取证分析系统设计

济宁市智慧城市继续教育较全面的继续教育题库

1一、单选题(每题2分, 共30题)1.下列四个层次要素中, 哪个是支撑都市更加“智慧”的核心?答案对的物联感知层网络通信层智慧应用层数据及服务支撑层2.智慧都市建设的首要工作是?答案对的信息系统建设科学的顶层设计技术升级新技术开发3.数据原则化中的核心是?答案对的数据收集原则数据管理基本原则数据仓库建设数据互换4.将信息按一定的原则和措施进行辨别和归类, 并建立起一定的分类系统和排列顺序的根据是什么?答案对的信息内容的大小信息的来源信息内容的属性或特性信息解决流程5.SOA作为一种面向服务的架构方式和实现技术, 有关其核心实质说法错误的是?答案对的保持静态动态组合松耦合粒度化6.FEA的五大参照模型中, 可以用来分析每个IT项目支持的具体业务域、业务线和业务子功能, 从而避免针对同一业务功能的反复建设的是?答案对的绩效参照模型业务参照模型服务构件参照模型数据参照模型7.如下有关智慧都市的描述中哪一项是错误的?答案对的智慧都市是一种复杂的相对静态的体系智慧都市的顶层设计的内容, 不也许只用信息系统建设的思路和措施来进行不能单纯用老式信息系统措施自上而下分解去进行智慧都市的蓝图也将是一种不断演进的过程8.“为居民、公司和社会提供及时、互动、高效的信息服务”, 此内涵为智慧都市发展的?答案对的原则手段核心分支9.当一种主体拥有完整数据、信息集合, 该主体所面对的虚拟世界的一种数字化映像是?答案对的虚拟数据视图虚拟数据汇聚与存储虚拟数据融合与解决虚拟智能挖掘分析10.智慧都市模型中, 不属于数据及服务支撑层核心技术的是?答案对的云计算技术射频辨认技术大数据技术SOA11.下列选项中, 有关智慧制造系统“深度互连层”的表述, 错误的是?答案对的减少产品制导致本对多种工厂实现分散管理实既有效的信息共享和资源调配为制造公司提供强有力的市场竞争力12.有关济宁市智慧都市建设的实行意见(济政字〔〕113号)文献, 其中有关其指引思想说法错误的是?答案对的环绕建设市信息技术产业基地核心目的坚持以智慧都市应用为导向以智慧产业发展为基本以信息资源整合共享为核心13.有关济宁市智慧都市建设的实行意见(济政字〔〕113号)文献, 其中不属于指引思想中三个重点的是?答案对的政府创新服务产业转型升级民生改善提高信息消费迅速发展14.下列选项, 体现济宁市宽带网络提高的是?答案对的全面提高网络覆盖面和服务质量安装并运营互联网公共上网场合安全管理系统加快全市移动互联网发展统筹推动三网融合发展15.济宁市环绕建设省信息技术产业基地核心目的, 其基本是?答案对的智慧都市应用智慧产业发展信息资料整合共享教育信息资源共享16.“面向服务顾客提供服务支撑平台所发布的服务的分类浏览功能”, 此为SOA所能提供的服务类型中的?答案对的服务查询服务管理服务集成服务导航17.描述服务的内容、表达、管理方式及其她属性, 属于服务支撑平台原则规范体系的哪种规范?答案对的服务监督规范服务元数据规范服务分类规范服务管理规范18.下列有关国内智慧都市建设所处现状, 表述错误的是?答案正都市建设目的缺少科学、全面的结识都市在规划和建设中缺少根据存在盲目投资建设的状况智慧都市建设整体尚处在成熟阶段19.下列选项中, 成为加强和创新社会管理和服务的重要手段的是?答案对的信息技术传播技术资源分派20.下列选项中, 不属于智慧交通系统在交通管理上转变的是?答案对的粗放向精细被动向积极互动向单一老式向现代21.下列选项中, 不属于智慧交通系统综合运送管理体系特点的是?答案对的实时节能精确高效22.下列选项中, 不属于目前国内从事智能交通行业3S的公司是?答案对的IS RS GIS GPS23.下列选项中, 智慧医疗的信息化医疗系统是?答案对的全面互连互通互通与封闭相结合完全开放24.下列选项中, 不属于以集成互换为核心的智慧医疗架构构成的是?答案对的服务消费渠道应用层基本层集成互换层25.下列选项中, 有关智慧教育对政府决策支持的表述, 对的的是?答案对的深度分析信息资源内部的各潜在关系实现区域内学校视频安全监控的整合及集成统一实现教育资源分类及时发现负面发展趋势26.下列选项中, 不属于智慧物流平台典型需求的是?答案对的政府评估与服务行业资源整合与服务综合信息服务物流电子商务27.下列选项中, 不属于终端数据采集的是?答案对的货单号码扫描实时理解车辆位置信息输入上传签字、货品拍照28.智慧物流应用的多种渠道访问服务体目前?答案对的可增进物品在收件、配送、投放等过程中各类感知设备的服务化实现交通、海关、工商、税务等部门之间信息的整合与共享应用波及交通、海关、工商、税务、银行、公司的部门之间的业务协作来提供高效快捷的物流服务提供物流通、配货通、联盟车库、车管家等基于SOA的SaaS应用29.大气污染属煤烟型污染, 以尘和酸雨危害最大, 酸雨污染最重的是?答案对的长江以南青藏高原以东四川盆地华中地区30.智慧园区中, SOA支撑平台对各类SOA服务提供的必需的支持, 不涉及?服务提供计费积分管理账户管理云技术管理二、多选题(每题4分, 共5题)1.3月, 欧盟委员会出台《欧洲战略》, 提出的“三项重点任务”为?集中型增长智慧型增长可持续增长包容性增长2.根据智慧都市建设问卷调查的调研成果, 公司和顾客(政府、事业单位)目前最为注重的三个“智慧都市关注领域”为?答案对的智慧政务智慧交通智慧物流智慧公共服务3.下列选项中, 属于“智慧都市技术参照模型”层次要素的有?答案对的物联感知层网络通信层数据融合层服务融合层4.“智慧都市技术参照模型”中, “物联网感知层”波及的代表性技术涉及?射频辨认传感技术智能嵌入技术5.根据有关济宁市智慧都市建设的实行意见(济政字〔〕113号)文献, 济宁市智慧都市建设的基本原则涉及?答案对的统筹规划, 重点突破资源整合, 开放共享拓展应用, 发展产业政府引导, 市场为主三、判断题(每题2分, 共10题)1.智慧都市被多数专家觉得是在数字都市基本上的发展和延伸。

活动方案之iaas云平台建设方案

iaas云平台建设方案【篇一:一种基于iaas云计算的电子渠道平台建设方案】一种基于iaas云计算的电子渠道平台建设方案标签:云计算 iaas 资源池化弹性扩展可靠性2011-11-08 01:14一种基于iaas云计算的电子渠道平台建设方案高鹰【摘要】:传统电信运营商it支撑系统多采用较昂贵的小型机建设,在居高不下的硬件投入成本和业务增长乏力的压力下,运营商迫切希望虚拟化、云计算等新技术提升资源利用率并降低建设运营成本。

本文通过一则运营商电子渠道平台建设需求分析,概要介绍了在iaas云计算部署时,对基础(计算与存储)资源池化、网络可靠性、资源可管理性、平台弹性扩展及业务高可靠性保障等要素的综合考虑,并依托hp blade matrix 产品,给出了一种基于iaas云计算的电子渠道平台建设方案。

【关键词】:云计算 iaas 资源池化弹性扩展可靠性1、引言从技术发展的角度,经历了个人计算机变革、互联网变革之后,云计算是全球信息产业正在迎来的又一次跨时代的变革。

云计算(cloud computing)是网格计算(grid computing)、分布式计算(distributed computing)、并行计算(parallel computing)、效用计算(utility computing)网络存储(network storage technologies)、虚拟化(virtualization)、负载均衡(load balance)等传统计算机技术和网络技术发展融合的产物。

它旨在通过网络把多个成本相对较低的计算实体整合成一个具有强大计算能力的完美系统,并借助saas、paas、iaas、msp等先进的商业模式把这强大的计算能力分布到终端用户手中。

随着虚拟化技术的大量应用,目前在电信运营商的it支撑系统中,已经呈现了越来越多的资源池:虚拟主机资源池,虚拟存储资源池等等,但有效地实现整体云计算资源部署的实践方案并不多见。

标准规范汇总

分类编号平安城市DB21/T 2551.1DB21/T 2551.2DB21/T 2551.3DB21/T 2551.4GB∕T 34680.1-2017GB∕T 34680.2-2017GB∕T 34680.3-2017GB∕T 34680.4-2018GB∕T 34678-2017GB/T 36332-2018GB/T 36333-2018GB/T 36334-2018GB/T 36445-2018GB/T 36342-2018公共安全GA/T 73-2015GA/T 74-2000GA/T 75-1994GA/T 645-2014GA/T 695-2014GA/T 922.2-2011GA/T 988-2012GA/T 989-2012GA/T 992-2012GA/T 1049.1-2013GA/T 1049.2-2013GA/T 1081-2013GA/T 1093-2013GA/T 1185-2014GA/T 1136-2014GA/T 1211-2014GA/T 1127-2013GA/T 1128-2013GA/T 1137-2014GA/T 1141-2014GA/T 1142-2014GA/T 1260-2016GA/T 1357-2018GB/T 15843.6-2018GB/T 19668.5-2018GB/T 20518-2018GB/T 25056-2018GB/T 25724-2017GB/T 28181-2016GB/T 30146-2013GB/T 30269.807-2018GB/T 31595-2015GB/T 31916.3-2018GB/T 34953.2-2018GB/T 35114-2017GB/T 35625-2017GB/T 35678-2017GB/T 35676-2017GB/T 35735-2017GB/T 35736-2017GB/T 36450.1-2018GB/T 36624-2018GB/T 36626-2018GB/T 36627-2018GB/T 36629.1-2018GB/T 36629.2-2018GB/T 36632-2018GB/T 36633-2018GB/T 36637-2018GB/T 36639-2018GB/T 36643-2018GB/T 36644-2018GB/T 36651-2018DB32/ 1691.1-2010DB32/ 1691.2-2010DB32/ 1691.3-2014DB32/T 1691.8-2015DB32/T 1691.9-2015DB32/T 1691.10-2015DB32/T 1691.11-2015DB32/T 1691.12-2015BS ISO IEC 27004-2009智慧警务GA /T 1462-2018GA /T 1805-2013GA/T 1000-2011GAT 1399.1-2017GAT 1399.2-2017GAT 1400.1-2017GAT 1400.2-2017GA_T 1400.3-2017GA/T 1400.4-2017GA/T 669.1-2008GA/T 947.1-2015GA/T 947.2-2015GA/T 947-2011GA 1153-2014GA 417.1-2003GA417.2-2003GA 417.3-2003GA/Z 1415-2018GA 1209-2016GA T 1267-2015GBT 20271-2006应急处理DB45/T 220-2007DB41/T 682.1-2011DB41/T 682.2-2011DB32/T 2918-2016DB50/T 865-2018DB44/T 1099-2012DB44/T 1048-2012GA/T 1340-2016GB/T 23809-2009GB/T 24363-2009GB/T 23809-2009GB/T 28827.3-2012GB/T 35965.1-2018GB/T 35965.2-2018JT/T 1007.1-2015JT/T 1007.2-2015JT/T 1007.3-2015QX/T 433-2018YD/T 1799-2008YD/T 2637.1-2013YD/T 2637.2-2013YD/T 2637.3-2013YD/T 2637.4-2013YD/T 2637.5-2013YDB 087-2012YDB 125-2013建标 180-2017YD/T 1799-2008备注:发布时间空白和标红的为未找到可下载文档文档名称智慧城市 第1部分:总体框架智慧城市 第2部分:建设指南智慧城市 第3部分:运营管理智慧城市 第4部分:评价指标体系.智慧城市评价模型及基础评价指标体系 第1部分:总体框架及分项评价指标制定的要求智慧城市评价模型及基础评价指标体系 第2部分:信息基础建设智慧城市评价模型及基础评价指标体系 第3部分:信息资源智慧城市评价模型及基础评价指标体系 第4部分:建设管理智慧城市 技术参考模型智慧城市 领域知识模型 核心概念模型智慧城市 顶层设计指南智慧城市 软件服务预算管理规范智慧城市 SOA标准应用指南智慧校园总体框架机械防盗锁安全防范系统通用图形符号安全防范工程程序与要求安全防范监控变速球型摄像机信息安全技术 网络通信审计产品技术要求安防人脸识别应用系统 第2部分:人脸图像数据信息安全技术 文件加密产品安全技术要求信息安全技术 电子文档安全管理产品安全技术要求停车库(场)出入口控制设备技术要求公安交通集成指挥平台通信协议 第1部分 总则公安交通集成指挥平台通信协议 第2部分 交通信号控制系统安全防范系统维护保养规范出入口控制人脸识别系统技术要求安全防范工程技术文件编制深度要求公共安全行业标准体系表编制规则安全防范高清视频监控系统技术要求安全防范视频监控摄像机通用技术要求安全防范视频监控高清晰度摄像机测量方法信息安全技术 抗拒绝服务攻击产品安全技术要求信息安全技术 主机安全等级保护配置要求信息安全技术 主机安全检查产品安全技术要求人行出入口电控通道闸通用技术要求公共安全视频监控硬盘分类及试验方法信息技术 安全技术 实体鉴别 第6部分:采用人工数据传递的机制信息技术服务 监理 第5部分:软件工程监理规范信息安全技术 公钥基础设施 数字证书格式信息安全技术 证书认证系统密码及其相关安全技术规范公共安全视频监控数字视音频编解码技术要求公共安全视频监控联网系统信息传输、交换、控制技术要求公共安全 业务连续性管理体系 要求信息技术 传感器网络 第807部分:测试:网络传输安全公共安全 业务连续性管理体系 指南信息技术 云数据存储和管理 第3部分:分布式文件存储应用接口信息技术 安全技术匿名实体鉴别 第2部分:基于群组公钥签名的机制公共安全视频监控联网信息安全技术要求公共安全 业务连续性管理体系 业务影响分析指南(BIA)公共安全 人脸识别应用 图像技术要求公共安全 指静脉识别应用 算法识别性能评测方法公共安全 指纹识别应用 采集设备通用技术要求公共安全指纹识别应用 图像技术要求信息技术 存储管理 第1部分:概述信息技术 安全技术 可鉴别的加密机制信息安全技术 信息系统安全运维管理指南信息安全技术 网络安全等级保护测试评估技术指南信息安全技术 公民网络电子身份标识安全技术要求 第1部分:读写机具安全技术要求信息安全技术 公民网络电子身份标识安全技术要求 第2部分:载体安全技术要求信息安全技术 公民网络电子身份标识格式规范信息安全技术 网络用户身份鉴别技术指南信息安全技术 ICT供应链安全风险管理指南信息安全技术 可信计算规范 服务器可信支撑平台信息安全技术 网络安全威胁信息格式规范信息安全技术 数字签名应用安全证明获取方法信息安全技术 基于可信环境的生物特征识别身份鉴别协议框架重点单位(部位)公共安全技术防范系统建设规范 第1部分:加油(气)站重点单位(部位)公共安全技术防范系统建设规范 第2部分:停车场(库)重点单位(部位)公共安全技术防范系统建设规范 第3部分:学校、幼儿园重点单位(部位)公共安全技术防范系统建设规范 第8部分:住宅小区重点单位(部位)公共安全技术防范系统建设规范 第9部分:城市轨道交通重点单位(部位)公共安全技术防范系统建设规范 第10部分:汽车客运站和客运码头重点单位(部位)公共安全技术防范系统建设规范 第11部分:体育场馆重点单位(部位)公共安全技术防范系统建设规范 第12部分:公园、公共广场信息技术-安全技术-信息安全管理测量警用指挥车(交通应急指挥)设备技术要求手持式移动警务终端通用技术要求公安信息化数据质量管理规范公安视频图像分析系统 第1部分:通用技术要求公安视频图像分析系统 第2部分:视频图像内容分析及描述技术要求公安视频图像信息应用系统 第1部分:通用技术要求公安视频图像信息应用系统 第2部分:应用平台技术要求公安视频图像信息应用系统 第3部分:数据库技术要求公安视频图像信息应用系统 第4部分:接口协议要求城市监控报警联网系统 技术标准 第1部分:通用技术要求单警执法视音频记录系统 第1部分:基本要求单警执法视音频记录系统 第2部分:执法记录仪单警执法视音频记录仪手持式居民身份证阅读器公安综合信息系统规范 第1部分 共享数据项集公安综合信息系统规范 第2部分 Web页面设计规范公安综合信息系统规范 第3部分 跨地区查询接口规范公安通信标准体系表公安监管场所监区门禁系统公安物联网感知层信息安全技术导则信息安全技术 信息系统安全通用技术要求广西壮族自治区城市应急联动系统基本功能要求河南省应急平台体系数据规范 第1部分:数据库表结构河南省应急平台体系数据规范 第2部分:信息资源分类与编码省级安全生产应急平台体系建设规范社会安全事件应急信息资源整合技术规范广东省应急平台体系数据库规范 基础信息物业服务 应急管理规范火警和应急救援分级应急导向系统 设置原则 与要求信息安全技术 信息安全应急响应计划规范应急导向系统 设置原则与要求信息技术服务 运行维护 第3部分:应急响应规范应急信息交互协议 第1部分:预警信息应急信息交互协议 第2部分:事件信息交通移动应急通信指挥平台 第1部分:总体技术要求交通移动应急通信指挥平台 第2部分:通信信息系统技术要求交通移动应急通信指挥平台 第3部分:设备检测规范国家突发事件预警信息发布系统与应急广播系统信息交互要求网络与信息安全应急处理服务资质评估办法自组织网络支持应急通信 第1部分:业务要求自组织网络支持应急通信 第2部分:初始化、准入和恢复机制自组织网络支持应急通信 第3部分:节点要求自组织网络支持应急通信 第4部分:组网安全要求自组织网络支持应急通信 第5部分:与现有网络的互联互通要求区域空间应急通信系统技术要求区域空间应急通信系统测试方法城市社区应急避难场所建设标准网络与信息安全应急处理服务资质评估方法的为未找到可下载文档发布状态发布机构发布时间实施时间备注现行辽宁省质量技术监督局2015.12.24标准化方面的现行辽宁省质量技术监督局2015.12.24现行辽宁省质量技术监督局2015.12.24现行辽宁省质量技术监督局2015.12.24现行国家质量监督检验检疫总局2017.10.142018.5.1现行国家质量监督检验检疫总局2017.10.142018.5.1送审稿现行国家质量监督检验检疫总局2017.10.142018.5.1已发布,未实施国家质量监督检验检疫总局2018.6.12019.1.1现行国家质量监督检验检疫总局2017.10.14已发布,未实施国家质量监督检验检疫总局2018.6.12019.1.1已发布,未实施国家质量监督检验检疫总局2018.6.12019.1.1已发布,未实施国家质量监督检验检疫总局2018.6.12019.1.1已发布,未实施国家质量监督检验检疫总局2018.6.12019.1.1已发布,未实施国家质量监督检验检疫总局2018.6.72019.1.1现行公安部2015.1.29现行公安部2000.10.24现行公安部1994.3.11现行公安部2014.9.9现行公安部2014.5.23现行公安部2011.1.13现行公安部2012.4.5现行公安部2014.5.23现行公安部2012.7.19现行公安部2013.2.20现行公安部2013.2.20现行公安部2013.7.4现行公安部2013.12.16现行公安部2014.9.28现行公安部2014.2.25现行公安部2014.12.16现行公安部2013.12.20现行公安部2013.12.202014.1.1现行公安部2014.3.10现行公安部2014.3.14现行公安部2014.3.14现行公安部2016.5.30现行已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1已发布,未实施国家质量监督检验检疫总局2018.6.72019.1.1已发布,未实施国家质量监督检验检疫总局2018.6.72019.1.1代替GB/T 205186—2006已发布,未实施国家质量监督检验检疫总局2018.6.72019.1.1代替GB/T 25056—2010现行国家质量监督检验检疫总局2018.7.1现行国家质量监督检验检疫总局2016.8.1现行国家质量监督检验检疫总局2014.5.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1现行国家质量监督检验检疫总局2016.1.1已发布,未实施国家质量监督检验检疫总局2018.6.72019.1.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1现行国家质量监督检验检疫总局2018.11.1现行国家质量监督检验检疫总局2018.6.1现行国家质量监督检验检疫总局2018.7.1现行国家质量监督检验检疫总局2018.7.1现行国家质量监督检验检疫总局2018.7.1现行国家质量监督检验检疫总局2018.7.1已发布,未实施国家质量监督检验检疫总局2018.6.72019.1.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1已发布,未实施国家质量监督检验检疫总局2018.10.102019.5.1已发布,未实施国家质量监督检验检疫总局2018.10.102019.5.1已发布,未实施国家质量监督检验检疫总局2018.10.102019.5.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1已发布,未实施国家质量监督检验检疫总局2018.10.102019.5.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1已发布,未实施国家质量监督检验检疫总局2018.10.102019.5.1已发布,未实施国家质量监督检验检疫总局2018.9.172019.4.1已发布,未实施国家质量监督检验检疫总局2018.10.102019.5.1现行江西省质量技术监督局2011.2.20现行江西省质量技术监督局2011.2.20现行江西省质量技术监督局2014.12.31现行江西省质量技术监督局2015.12.20现行江西省质量技术监督局2015.12.20现行江西省质量技术监督局2015.12.20现行江西省质量技术监督局2015.12.20现行江西省质量技术监督局2015.12.20现行国外标准现行公安部2018.3.26现行公安部2013.8.22现行公安部2011.11.14现行公安部2017.5.31现行公安部2017.5.31现行公安部2017.5.31现行公安部2017.5.31现行公安部2017.5.31现行公安部2017.5.31现行公安部2008.8.29现行公安部2015.7.10现行公安部2015.7.10现行公安部2011.8.11现行公安部2014.4.17现行公安部2003.1.8现行公安部2003.1.8现行公安部2003.1.8现行公安部2018.3.8现行公安部2016.3.29现行公安部2015.7.16现行公安部2006.5.1现行广西壮族自治区质量技术监督局2007.8.25现行河南省质量技术监督局2011.8.9现行河南省质量技术监督局2011.8.9现行江苏省质量技术监督局2016.6.10现行重庆市质量技术监督局2018.10.1现行广东省质量技术监督局2012.3.21现行广东省质量技术监督局2012.10.15现行公安部消防局2016.12.1现行国家质量监督检验检疫总局2009.5.6现行国家质量监督检验检疫总局2009.12.1现行国家质量监督检验检疫总局2009.11.1现行国家质量监督检验检疫总局2013.2.1现行国家质量监督检验检疫总局2018.8.1现行国家质量监督检验检疫总局2018.8.1现行交通运输部2016.1.1现行交通运输部2016.1.1现行交通运输部2016.1.1现行中国气象局2018.12.1现行工业和信息化部2018.11.1现行工业和信息化部2014.4.1现行工业和信息化部2014.4.1现行工业和信息化部2014.4.1现行工业和信息化部2014.4.1现行工业和信息化部2013.10.17现行中国通信标准化协会2012.3.25现行中国通信标准化协会2013.3.6现行住房和城乡建设部2017.6.1现行工业和信息化部2008.5.4方面的代替GB/T 205186—2006代替GB/T 25056—2010。

AIS_ASM国产化核心网研究

AIS/ASM国产化核心网研究发布时间:2022-11-08T02:03:49.037Z 来源:《中国科技信息》2022年第13期第7月作者:姚高乐1 陈祎荻2 李岩3 刘春4 [导读] 本文针对我国长期依赖进口AIS数据中心系统的现状,分析了由此给AIS运行和应用带来的问题,通过姚高乐1 陈祎荻2 李岩3 刘春41 北海航海保障中心天津航标处 3004562 北海航海保障中心天津航标处3 空装驻天津地区第一军事代表室4 北海航海保障中心天津航标处摘要:本文针对我国长期依赖进口AIS数据中心系统的现状,分析了由此给AIS运行和应用带来的问题,通过梳理AIS/ASM国产化核心网的关键因素,提出了AIS/ASM国产化和VDES核心网的发展路径,并对并AIS/ASM国产化核心网的系统架构和包括接口服务、核心网管理服务、基站驱动服务和数据比对与测试服务在内的功能进行了设计和介绍。

关键字:AIS;ASM;核心网1.引言AIS系统由岸基(基站)设施和船载设备共同组成,是一种集网络技术、现代通讯技术、计算机技术、电子信息显示技术为一体的数字助航系统和设备,是实现海事可视化监管、公众水上可视化导航定位的重要手段。

中国海事局自2003年开始全面启动AIS建设,经过十余年的持续推进,目前已建成全球最大的岸基网络系统,基本实现对我国沿海、内河4级以上航道、重点水域的有效覆盖,已成为海事安全监管、水上搜寻救助、公众水上出行必不可少的辅助系统。

然而,AIS数据中心国产化的推进工作一直比较缓慢,由于AIS系统对数据中心的可靠性、性能、功能和可扩展性具有很高的要求,国产系统一直不具备接管现有AIS岸基系统的的能力。

所以,当前AIS系统采用以进口AIS数据中心系统为主干,国产AIS系统汇聚部分国产基站数据并转接至进口AIS数据中心系统的方式。

这种方式存在以下问题:(1)由于进口数据中心限制了基站及AIS数据接入权限,国产基站及数据接入需要交纳昂贵的数据接入授权费用,系统的升级和调整受到严重制约。

电子取证中的热点难点问题

这些都标志着计算机取证作为一个研究领域的诞生.

Institute of Software,Chinese Academy of Sciences

发 展

奠基时期 初步发展时期 理论完善时期

从总体上看,2000年之前的计算机取证研究主要 侧重于取证工具的研究,2000年以后,开始了对计算 机取证基础理论的研究。

研究数字取证的强国

美国:最早开展研究,有很多科研机构、大学和司法部门在积极

从事这方面的研究 英国:比较早开展取证研究,特别是在和恐怖分子的斗争中很有 经验 澳大利亚:近年来的研究很有成效,2008年年初开始组织eforensics国际会议 韩国:早在1995年,韩国警方就组建了“黑客”侦查队,并积极 开展工作,此后分别于1997年和1999年建立了计算机犯罪侦查队 和网络犯罪侦查队,并于2000年成立了网络恐怖监控中心,由此 韩国成为了“网络侦查强国”。 各国纷纷派人前去学习或请韩国 人协助取证

Institute of Software,Chinese Academy of Sciences

提纲

概况

研究领域 热点难点问题

22

Institute of Software,Chinese Academy of Sciences

电子取证的研究领域

计算机软硬件技术 网络通信技术 相关领域专业知识 法律法规 管理制度 标准规范 人才教育 。。。。。。

Institute of Software,Chinese Academy of Sciences

理论完善时期

时间:九十年代末期至现在 计算机取证的概念及过程模型被充分研讨 较为典型的五类模型:

云计算在电子证据与电子取证中的应用与支持

云计算在电子证据与电子取证中的应用与支持云计算是当今信息技术领域的热门话题,它的出现给了传统计算方式带来了颠覆性的改变。

云计算以其高度可扩展、灵活性强、成本低廉等优势,逐渐应用于各个领域。

本文将重点探讨云计算在电子证据与电子取证中的应用与支持。

一、云计算在电子证据中的应用电子证据作为一种新的证据形式,因其数据量大、多样化等特点,给传统电子取证带来了巨大挑战。

而云计算的出现为电子证据的收集、分析和保护提供了全新的解决方案。

1. 数据存储与备份云计算平台提供了海量的存储空间,并能够实时备份数据,确保数据的可靠性和完整性。

在电子证据中,往往需要对大量的数据进行收集和存储,云计算平台为电子证据的存储提供了高效、安全的解决方案。

2. 数据安全与保护云计算平台具备先进的安全机制,包括数据加密、数据访问控制等,能够有效保护电子证据的安全性。

与传统的本地存储相比,使用云计算平台存储电子证据,能够更好地防止数据丢失、被篡改等情况。

3. 数据分析与挖掘云计算平台的高性能计算能力和大数据分析技术,为电子证据的分析和挖掘提供了有力支持。

通过对云端数据的深入分析,能够发现隐藏在海量数据中的关联性和规律,为电子证据的鉴定和审理提供有力的依据。

二、云计算在电子取证中的支持电子取证是指利用科学技术手段从电子产品中获取和分析电子证据的过程。

云计算为电子取证提供了全新的技术手段和支持,大大提高了电子取证的效率和准确性。

1. 远程取证云计算平台使得取证人员可以通过远程方式对云端数据进行取证,不再需要实地获取硬件设备或者移动存储介质。

这样就大大减少了取证过程中的人力、物力资源投入,提高了取证的效率。

2. 数据完整性验证云计算平台提供了数据完整性验证的机制,取证人员可以通过云计算平台对云端数据的完整性进行验证,确保数据的真实性。

这样可以避免对云端数据进行篡改或者伪造,保证取证结果的可信度。

3. 联合取证云计算平台的共享和协作功能,使得多名取证人员可以同时在云端进行取证工作,实现取证任务的联合完成。

业务系统上云方案

药业业务系统上云方案中国·宿迁2022·3目录一、云简介 (1)二、现状描述 (1)三、云高可靠保障 (2)四、云上部署和线下部署优劣势对比 (3)五、云专线 (6)六、云安全防护 (7)七、云数据备份和数据容灾 (8)八、本地机房数据迁移上云 (10)九、云方案报价 (12)一、云简介"云"中国面向政企、事业单位、个人等客户推出的基于云计算技术、采用互联网模式、提供基础资源、平台能力、软件应用等服务的业务。

“云”采用自主研发拥有100%自主知识产权的“云”平台。

客户以购买服务的方式,通过网络快速获取虚拟计算机、存储、网络等基础设施服务以及ERP、CRM等应用产品服务。

同时,云针对电子政务、金融、教育、医疗、互联网等不同行业特点提供混合云、专有云等定制化解决方案。

现阶段云可提供IaaS(Infrastructure as a Service,基础设施服务)、PaaS(Platform as a Service,平台即服务)、SaaS(Software as a Service,软件即服务)等多种类型的云计算服务,云是建立在中国自主研发的“云”的基础上,依托100%自主知识产权技术研发而成的公有云平台,通过服务器虚拟化、对象存储、网络安全能力自动化、资源动态调度等技术,将计算、存储、网络等基础IT资源作为服务提供,客户根据其应用的需要可以按需使用、按使用付费。

现在已推出云主机、云主机备份、弹性块存储、云存储、弹性公网IP、带宽出租、云防火墙、云监控、大数据、云数据库等数十种产品,涵盖了IT系统建设必需的计算资源、存储资源、网络资源、安全资源、运维资源。

“云”是国内领先的公有云计算服务提供商,基于可管理、可配置的虚拟资源池(计算资源池、块存储池、网络池、安全防护、云存储池)和并行计算的云计算技术,云以互联网的形式为用户提供随时随地以便利的、按需付费的方式获取和释放计算资源。

基于SOA架构的船舶AIS动态监控系统

基于SOA架构的船舶AIS动态监控系统项目建议书二00八年三月目录一、项目可行性报告 (2)(一)立项的背景和意义 (2)1、项目背景 (2)2、项目研究的意义 (3)(二)国内外研究现状和发展趋势 (5)1、国外研究状况 (5)2、国内研究概况 (6)(三)项目主要研究开发内容、技术关键及主要创新点 (6)1、本项目主要的研究开发内容 (8)2、系统功能 (9)3、项目技术关键 (10)4、项目主要创新点 (10)(四)、项目预期目标 (12)1、技术指标 (12)2、经济指标 (13)3、应用或产业化前景 (13)4、成果形式 (13)(五)项目实施方案、技术路线、组织方式与课题分解 (14)1、计算机网络系统设计 (14)2、AIS基站建设方案 (15)3、基于SOA架构的软件系统设计和开发 (15)4、主要技术路线: (16)(六)计划进度安排 (17)(七)现有工作基础和条件。

(17)二、经费预算 (19)一、项目可行性报告(一)立项的背景和意义1、项目背景随着我国经济的高速发展,我国港口的货物吞吐量也快速增长。

据交通部年度统计,2007年全国主要沿海港口货物吞吐量46.6亿吨,同比增长16.0%。

按照国家“十一五”发展规划,沿海港口是水路运输优先发展的重点领域。

浙江省委、省政府在“八八战略”中明确指出,要大力发展海洋经济及临港型经济,并在2007年举行的省第十二次党代会上提出了“港航强省”的发展战略目标。

因此,海洋经济及临港型经济将是浙江省今后经济发展的重点。

浙江省是海洋大省,沿海岸线绵延曲折,海岸线总长6600公里,居全国之首,大陆海岸线长1800公里,岛屿岸线长 4800 公里,沿海岛屿 3061个,有6个海岛县,分别为嵊泗县,岱山县,舟山定海、普陀区,玉环县,洞头县,占全国海岛县的一半。

全省沿海主要有宁波—舟山港、温州港、台州港和为嘉兴港等,泊位共计 876 个,其中万吨级以上泊位 58 个,优越的自然条件为发展海洋经济奠定了基础。

云取证模型的构建与分析

虚拟化是实现云计 算的最重要的技术基础 ,虚拟化技术

实现 了物理资源 的逻辑 抽象和统一表示。通 过虚拟化技术可 以提高资源 的利用率 ,并能够根据 用户业务需求的变化 ,快

32 云取证模型 . 本文主要利 用云计算关键技术 中的虚拟化技术和协作技

术构建 了云取证模型 。 将基础设施层的各主机 、 分布式存储、

Co t uc i n a nsr t0 ndAna y i fCl ud Fo e i sM o l ‘ l ss0 o r nsc de

GON W e , L U e y 。 HI ez P JAXin0 G i一 I P i u C .h ,I a 。 , - Xu

J l

策更类志 略 改 日

的相互协作 。

内容主要包括 :计算机 的类型,采 用的操作 系统类 型,是否 有 隐藏的分区 ,有无可疑外设 ,有无远程控制等【。 7 J 目前 ,这方面的研究除了利用已知的取证工具进行数据 分析外 ,主要是利用数据挖掘技术挖 掘所 需的证据 :通过关 联规则挖掘 ,将 日志 中的大量按特定规律分布的关联规 则挖 掘 出来 ;通过序列模式挖掘 ,找到入侵行为的时间序列、事

1 概 述

随着计算机技术和 网络技术的迅猛发展 ,利用计算机进

磁盘特殊 区域数据获取工具等。通过 日志捕获工具获得基于 主机 的日志 ,经过格 式化后存入 日志库 ,方便 证据 分析 。

行犯罪的方法越来越 不易察觉 。利用现有 的计算机取证方法 获取 证据变得 困难 ,并 且在 处理大量 日志 时效率太低 。云计 算L是一种新 的计算模 式,它 以开放的标准和服务为基础 , J 以互联网为中心,让互联 网上的各种计算资源协 同工作 ,共

2014年全国大学生信息安全竞赛决赛名单

神之手 QRSGT 倒霉熊 蜗牛 Skittles WSN-HNU 蓝河灯塔 新锐科技 320工作室 CS 伪图像识别与鉴定 owz Rainbow Tobe sky safeCat 想不到 中大枫叶队 set sail 荆楚金盾 E我行 IDream 阳光之翼 小红花 猴爸爸信安小分队 sky

基于广播加密的P2P社交网络的隐私保护方案 基于生物指纹认证的二维码信息的保护 面向涉军安全信息人员的防失泄密(监控)系统 面向Android应用程序的代码安全分析工具 基于虚拟化蜜罐技术的恶意用户防御跟踪系统 基于TinyOS的无线传感器网络防窃听安全通信系统 面向IaaS云服务基础设施的电子证据保全与取证分析系统 基于支持向量机的网络异常检测系统 进程监控与分析管理系统 基于可视密码的多用户水印版权保护方案 伪图像识别与鉴定 基于抗合谋数字指纹的音频文件版权追踪系统 分级安全QR码生成与识别系统 WebShellKiller android卫士 基于Android的智能防骚扰短信系统 基于DES多种加密方式的点对点信息发送设计与实现 基于二维码中钓鱼网站的入侵检测 基于流媒体的安全远程技术支持系统 基于Windows 7电子数据取证与分析系统 基于物理不可克隆函数的密钥生成系统 支持DRM的移动HEVC多媒体加解密系统 随机序列测试工具的设计 基于汉语语音验证码的Web登录系统 Web恶意行为的检测与监控系统 小型微信用户行为分析系统

队长

宙斯盾 粮食保卫队 CTSEU 1234 IT特工组 Pro_Create 河蟹 傲世群雄 MOTES AND BEAMS WoodpeckerSecTea 锋芒 Insight 随心而动 Typhoon 黑衣人组织 ZigBee之梦 赛博卫士 狂奔的蜗牛 nbutxa 14新秀团队 大漠孤烟 Sec Studio 信息安全去哪了 SmartLock division 蓝色梦之队 梦之队 CUG_NewAir 野望 BIT_information 三个火枪手 雷云 绝对防御 无线传感器技术研究小组 牛刀小分队 coding forever Apkids安卓安全小组 nupt_safe_guard TH - X 四滴海洋 量子通信队 DarkLightning kdvictory sxlg11信计 陆一小组 SAS 罄苑computing xtu_wlan Fire blue 暨大CS Bin 施工队 Prometheus 隐视风云 CCLZ

软考信息安全工程师大纲(打印版)

信息安全工程师考试大纲一、考试说明1.考试目标通过本考试的合格人员能掌握信息安全的知识体系;能够根据应用单位的信息安全需求和信息基础设施结构,规划设计信息安全方案,并负责单位信息系统安全设施的运行维护和配置管理;能够对信息系统运行安全风险和信息设备的安全风险进行监测和分析,并处理一般的安全风险问题,对于重大安全风险问题能够提出整改建议;能够协助相关部门对单位的信息系统进行安全审计和安全事件调查;能够对信息系统和网络安全事件进行关联分析、应急处理,并撰写处理报告;具有工程师的实际工作能力和业务水平。

2.考试要求(1)熟悉信息安全的基本知识;(2)熟悉计算机网络、操作系统、数据库管理系统的基本知识;(3)熟悉密码学的基本知识与应用技术;(4)掌握计算机安全防护与检测技术;(5)掌握网络安全防护与处理技术;(6)熟悉数字水印在版权保护中的应用技术;(7)了解信息安全相关的法律法规、管理规定;(8)了解信息安全标准化知识;(9)了解安全可靠的软硬件平台的基础知识、集成技术和基础应用;(10)了解云计算、物联网、互联网、工业控制、大数据等领域的安全管理、安全技术集成及应用解决方案;(11)熟练阅读和正确理解相关领域的英文资料。

3.考试科目设置(1)信息安全基础知识,考试时间为150 分钟,笔试,选择题;(2)信息安全应用技术,考试时间为150 分钟,笔试,问答题。

二、考试范围考试科目1:信息安全基础知识1.信息安全基本知识1.1 信息安全概念了解网络空间的概念、网络空间安全学科的内涵、网络空间安全学科的主要研究方向与研究内容1.2 信息安全法律法规1.2.1 我国立法与司法现状了解中华人民共和国国家安全法、保密法、网络安全法熟悉中华人民共和国计算机信息系统安全保护条例1.2.2 计算机和网络安全的法规规章熟悉我国《刑法》对计算机犯罪的规定熟悉我国网络与信息安全相关的法律责任1.3 信息安全管理基础1.3.1 信息安全管理制度与政策熟悉我国计算机信息系统等级保护制度了解我国涉及国家秘密的信息系统分级保护制度了解我国密码管理政策了解我国信息安全产品管理政策了解我国互联网信息服务管理政策1.3.2 信息安全风险评估与管理了解风险分析、评估和风险管理的基本知识1.4 信息安全标准化知识1.4.1 熟悉信息安全技术标准的基本知识1.4.2 了解标准化组织1.4.3 信息安全系列标准了解信息安全管理体系标准了解信息安全技术与工程标准1.5 信息安全专业英语阅读信息安全有关英文资料掌握本领域的基本英语词汇2.计算机网络基础知识2.1 计算机网络的体系结构2.2 Internet 协议2.2.1 网络层协议掌握IP、ICMP、OSPF、RIP、ARP 和IGMP协议熟悉BGP 协议2.2.2 传输层协议掌握TCP 和UDP 协议2.2.3 应用层协议掌握DNS、SMTP、POP3、PGP、FTP、HTTP和DHCP 协议3.密码学3.1 密码学的基本概念3.1.1 密码学定义掌握密码的安全目标3.1.2 密码体制掌握密码技术的基本思想掌握基本的密码体制了解密码分析3.1.3 古典密码熟悉古典密码的主要编制方法3.2 分组密码3.2.1 分组密码的概念3.2.2 DES熟悉DES 和3DES 密码算法了解DES 和3DES 的应用3.2.3 AES熟悉AES 密码算法了解AES 密码的应用3.2.4 SM4熟悉SM4 密码算法了解SM4 密码的应用3.2.5 分组密码工作模式熟悉分组密码工作的ECB/CBC/CFB/OFB/CTR模式3.3 序列密码3.3.1 序列密码的概念3.3.2 线性移位寄存器序列熟悉线性移位寄存器序列的概念了解线性移位寄存器序列的应用3.3.3 RC4熟悉RC4 密码算法了解RC4 密码的应用3.3.4 ZUC熟悉ZUC 密码了解ZUC 密码的应用3.4 Hash 函数3.4.1 Hash 函数的概念掌握Hash 函数的概念熟悉Hash 函数的应用3.4.2 SHA 算法了解SHA 算法系列了解SHA 算法的安全性3.4.3 SM3 算法熟悉SM3 算法了解SM3 算法的应用3.4.4 HMAC熟悉消息认证码的概念及应用熟悉使用HMAC 的消息认证码熟悉基于SM3 的HMAC3.5 公钥密码体制3.5.1 公钥密码的概念3.5.2 RSA 密码熟悉RSA 密码算法了解RSA 密码的特点与应用3.5.3 ElGamal 密码熟悉ElGamal 密码算法了解ElGamal 密码的特点与应用3.5.4 椭圆曲线密码了解椭圆曲线的概念了解椭圆曲线上的ElGamal 密码体制3.5.5 SM2 椭圆曲线公钥加密算法了解SM2 椭圆曲线公钥加密算法、特点和应用3.6 数字签名3.6.1 数字签名的概念掌握数字签名的概念和应用3.6.2 典型数字签名体制熟悉RSA 签名算法熟悉ElGamal 签名算法了解椭圆曲线密码数字签名3.6.3 SM2 椭圆曲线数字签名算法了解SM2 椭圆曲线数字签名算法和应用3.7 认证3.7.1 认证的概念3.7.2 身份认证熟悉口令和指纹识别3.7.3 报文认证熟悉报文源和报文宿的认证熟悉报文内容的认证3.8 密钥管理3.8.1 密钥管理的概念3.8.2 对称密码的密钥管理熟悉对称密钥的生成、分发和存储3.8.3 非对称密码的密钥管理熟悉非对称密钥的生成熟悉公钥基础设施(PKI)熟悉公钥证书4.网络安全4.1 网络安全的基本概念熟悉基本安全属性了解网络安全事件了解影响网络安全的因素4.2 网络安全威胁4.2.1 威胁来源和种类了解网络安全威胁的来源了解网络安全的基本攻击面熟悉网络监听熟悉口令破解熟悉网络钓鱼熟悉网络欺骗了解社会工程熟悉漏洞攻击熟悉恶意代码攻击(僵尸网络)了解供应链攻击4.2.2 网站安全威胁熟悉SQL 注入攻击熟悉XSS熟悉CSRF熟悉目录遍历威胁了解文件上传威胁4.2.3 无线网络安全威胁了解无线网络安全威胁的来源熟悉无线网络安全的基本攻击面4.3 网络安全防御4.3.1 网络安全防御原则了解最小权限原则、纵深防御原则、防御多样性原则、防御整体性原则、安全性与代价平衡原则、网络资源的等级性原则等4.3.2 基本防御技术熟悉防火墙技术熟悉入侵检测技术熟悉VPN 技术熟悉网络容错技术熟悉安全漏洞扫描技术了解网络蜜罐技术了解匿名网络4.3.3 安全协议熟悉IPSec 协议、SSL 协议、PGP 协议、TLS 协议、IEEE802.1x 协议、RADIUS 协议、Kerberos协议、X.509 协议、S/MIME 协议、SSH 协议等4.4 无线网络安全4.4.1 无线网络基本知识了解无线广域网、无线城域网、无线局域网和无线个域网概念了解无线传感器网络概念了解无线网状网概念4.4.2 无线网络安全威胁及分析了解无线网络安全威胁熟悉无线网络安全需求分析熟悉无线网络安全方案设计策略4.4.3 无线网络安全机制熟悉无线公开密钥体系(WPKI)熟悉有线等效保密协议(WEP)熟悉Wi-Fi 网络安全接入协议(WPA/WPA2)熟悉无线局域网鉴别与保密体系(WAPI)熟悉802.11i 协议了解移动通信系统安全机制了解无线传感器网络安全机制了解无线个域网安全机制5.计算机安全5.1 计算机设备安全5.1.1 计算机安全的定义熟悉计算机安全的属性了解可靠性度量方法5.1.2 计算机系统安全模型与安全方法熟悉系统安全的概念熟悉系统安全策略的基本模型了解系统安全的实现方法5.1.3 电磁泄露和干扰了解电磁泄露检测方法和安全防护了解电磁泄露的处理方法5.1.4 物理安全了解场地安全、设备安全和介质安全5.1.5 计算机的可靠性技术熟悉容错的基本概念了解硬件容错、软件容错和数据容错5.2 操作系统安全5.2.1 操作系统安全基本知识熟悉安全操作系统概念熟悉操作系统安全概念熟悉操作系统的安全性概念5.2.2 操作系统面临的安全威胁5.2.3 安全模型掌握BLP 模型熟悉Biba 模型、Clark-Wilson 模型、RBAC 模型、DTE 模型、BN 模型5.2.4 操作系统的安全机制熟悉标识与鉴别机制熟悉访问控制机制熟悉最小特权管理机制熟悉可信通路机制熟悉安全审计机制熟悉存储保护、运行保护和I/O 保护机制5.2.5 操作系统安全增强的实现方法了解安全操作系统的设计原则、实现方法和一般开发过程了解操作系统的安全增强技术5.3 数据库系统的安全5.3.1 数据库安全的概念5.3.2 数据库安全的发展历程5.3.3 数据库访问控制技术熟悉数据库安全模型熟悉数据库安全策略的实施5.3.4 数据库加密熟悉数据库加密概念熟悉数据库加密技术的基本要求掌握数据库加密技术与访问控制技术的关系5.3.5 多级安全数据库了解安全数据库标准了解多级安全数据库的体系结构5.3.6 数据库的推理控制问题了解推理通道分类、产生的原因和解决手段5.3.7 数据库的备份与恢复熟悉数据库备份了解数据库恢复5.4 恶意代码5.4.1 恶意代码定义与分类掌握恶意代码的定义和特征5.4.2 恶意代码的命名规则了解常用恶意代码前缀解释了解CARO 命名规则5.4.3 计算机病毒掌握计算机病毒的定义和特点熟悉计算机病毒的生命周期和传播途径5.4.4 网络蠕虫掌握网络蠕虫的定义5.4.5 特洛伊木马掌握特洛伊木马的定义熟悉远程控制型木马的连接方式及其特点熟悉远程控制型木马的常见控制功能、具体用途及其自我隐藏方式5.4.6 后门掌握后门的定义5.4.7 其他恶意代码熟悉DDos、Bot、Rootkit、Exploit 黑客攻击程序、简单软件、广告软件的定义5.4.8 恶意代码的清除方法熟悉恶意代码对主机的篡改行为熟悉恶意代码的清除步骤5.4.9 典型反病毒技术熟悉特征值查毒法熟悉校验和技术熟悉启发式扫描、虚拟机技术、行为监控技术、主动防御技术5.5 计算机取证5.5.1 计算机取证的基本概念熟悉计算机取证的定义、作用与目的5.5.2 电子证据及特点熟悉电子证据的定义和特征5.5.3 计算机取证技术熟悉计算机取证步骤熟悉计算机取证分析技术5.6 嵌入式系统安全5.6.1 智能卡安全基础知识掌握智能卡的基本概念了解智能卡相关标准掌握智能卡安全问题与应对策略5.6.2 USB Key 技术掌握USB Key 身份认证原理熟悉USB Key 身份认证的特点掌握USB Key 的安全问题与应对策略5.6.3 移动智能终端了解移动智能终端软硬件系统熟悉移动智能终端面临的安全问题及解决途径5.6.4 熟悉工控系统安全问题及解决途径5.7 云计算安全5.7.1 云计算安全基础知识掌握云计算的基本概念了解云计算的SPI 模型了解云计算面临的信息安全威胁掌握云计算安全的基本概念熟悉云计算安全的相关标准5.7.2 IaaS 层安全技术掌握虚拟机监控器的概念了解虚拟机监控器和虚拟机实例的安全风险及相关安全技术熟悉虚拟网络的安全熟悉数据存储的安全5.7.3 PaaS 层安全技术掌握容器的概念了解容器安全技术5.7.4 SaaS 层安全技术掌握多租户的概念了解应用安全隔离技术6.应用系统安全6.1 Web 安全6.1.1 Web 安全威胁掌握Web 安全概念熟悉Web 安全分类6.1.2 Web 安全威胁防护技术熟悉Web 访问安全和Web 内容安全熟悉网页防篡改技术6.2 电子商务安全6.2.1 电子商务安全基础知识熟悉电子商务安全概念、特点和需求6.2.2 电子商务的安全认证体系熟悉身份认证技术和数字证书技术6.2.3 电子商务的安全服务协议了解SET 协议熟悉SSL 协议6.3 信息隐藏6.3.1 信息隐藏基础知识掌握信息隐藏定义、分类和特点熟悉信息隐藏模型了解信息隐藏常用算法(空域算法、Patchwork算法、频域算法、压缩域算法、NEC 算法、生理模型算法)了解信息隐藏技术的发展和应用领域6.3.2 数字水印技术掌握数字水印概念熟悉数字水印的基本原理、分类及模型了解数字水印常用实现方法与算法了解视频水印概念了解数字水印攻击方法和对抗策略6.4 网络舆情6.4.1 网络舆情的基本概念掌握网络舆情的定义和意义熟悉网络舆情的表现方式和特点6.4.2 网络舆情的基本技术熟悉网络舆情的诱发因素、监测技术和预警措施6.5 隐私保护6.5.1 隐私保护基础知识掌握隐私保护的基本概念了解隐私保护目标熟悉隐私泄露方式6.5.2 数据挖掘和隐私保护了解数据挖掘与隐私保护的关系6.5.3 隐私度量与评估标准了解隐私的度量方法了解隐私保护算法的评估标准考试科目2:信息安全应用技术1.密码学应用1.1 密码算法的实现了解DES/3DES 密码算法的软件实现了解AES 密码算法的软件实现了解SM4 密码算法的软件实现了解RC4 密码算法的软件实现了解SM3 算法的软件实现了解HMAC 算法的软件实现1.2 密码算法的应用1.2.1 典型密码算法的应用熟悉数据加密的基本方法熟悉文件加密的基本方法熟悉通信加密的基本方法1.2.2 分组密码工作模式熟悉分组密码工作的ECB/CBC/CFB/OFB/CTR模式熟悉填充法1.2.3 公钥密码应用熟悉公钥密码的加密应用了解SM2 公钥密码在加密和数字签名方面的应用熟悉数字签名的应用1.3 认证协议的应用1.3.1 身份认证掌握安全口令技术1.3.2 典型认证协议的应用熟悉站点认证技术熟悉报文源和报文宿的认证技术熟悉报文内容的认证技术熟悉消息认证码的应用1.4 密钥管理技术熟悉对称密码会话密钥的产生和分发掌握公钥基础设施和数字证书的应用2.网络安全工程2.1 网络安全需求分析与基本设计熟悉网络安全需求分析熟悉网络安全设计原则2.2 网络安全产品的配置与使用2.2.1 网络流量监控和协议分析熟悉网络流量监控的工作原理掌握网络协议分析工具的基本配置2.2.2 网闸的配置与使用熟悉安全网闸的工作原理掌握安全网闸的基本配置掌握安全网闸的功能配置与使用2.2.3 防火墙的配置与使用熟悉防火墙的工作原理掌握防火墙的基本配置熟悉防火墙的策略配置2.2.4 入侵检测系统的配置与使用熟悉入侵检测系统的工作原理掌握入侵检测系统的基本配置熟悉入侵检测系统的签名库配置与管理2.3 网络安全风险评估实施2.3.1 基本原则与流程熟悉基本原则和基本流程2.3.2 识别阶段工作熟悉资产识别熟悉威胁识别熟悉脆弱性识别2.3.3 风险分析阶段工作熟悉风险分析模型熟悉风险计算方法熟悉风险分析与评价熟悉风险评估报告2.3.4 风险处置熟悉风险处置原则熟悉风险整改建议2.4 网络安全防护技术的应用2.4.1 网络安全漏洞扫描技术及应用熟悉网络安全漏洞扫描的工作原理熟悉网络安全漏洞扫描器分类掌握网络安全漏洞扫描器的应用熟悉网络安全漏洞的防御2.4.2 VPN 技术及应用熟悉基于虚拟电路的VPN熟悉应用层VPN熟悉基于隧道协议的VPN熟悉基于MPLS 的VPN2.4.3 网络容灾备份技术及应用熟悉网络容灾备份系统的工作原理熟悉网络容灾备份系统的分类掌握网络容灾备份系统的应用2.4.4 日志分析熟悉日志分析的基本原理掌握日志分析方法掌握日志分析应用3.系统安全工程3.1 访问控制3.1.1 访问控制技术掌握基于角色的访问控制技术熟悉Kerberos 协议3.1.2 身份认证技术熟悉口令猜测技术了解常用网站口令强度分析技术3.2 信息系统安全的需求分析与设计3.2.1 信息系统安全需求分析熟悉信息系统安全需求熟悉安全信息系统的构建过程3.2.2 信息系统安全的设计熟悉信息系统安全体系掌握信息系统安全的开发构建过程和设计方法3.3 信息系统安全产品的配置与使用3.3.1 Windows 系统安全配置熟悉用户管理配置、系统管理配置和网络管理配置3.3.2 Linux 系统安全配置熟悉用户管理配置、系统管理配置和网络管理配置3.3.3 数据库的安全配置熟悉用户管理配置熟悉数据库管理配置3.4 信息系统安全测评3.4.1 信息系统安全测评的基础与原则熟悉信息系统安全测评的内容熟悉信息系统安全测评的基本原则熟悉信息系统安全的分级原则3.4.2 信息系统安全测评方法熟悉模糊测试熟悉代码审计3.4.3 信息系统安全测评过程熟悉测评流程熟悉安全评估阶段、安全认证阶段和认证监督阶段的工作内容4.应用安全工程4.1 Web 安全的需求分析与基本设计4.1.1 Web 安全威胁熟悉OWASP Top 10 Web 安全分类4.1.2 Web 安全威胁防护技术掌握注入漏洞防护技术掌握失效的身份认证和会话管理防护技术掌握跨站脚本(XSS)防护技术熟悉其余常见Web 安全威胁防护技术4.2 电子商务安全的需求分析与基本设计熟悉电子商务系统的体系架构熟悉电子商务系统的需求分析熟悉电子商务系统的常用安全架构掌握电子商务系统的常用安全技术4.3 嵌入式系统的安全应用4.3.1 嵌入式系统的软件开发熟悉嵌入式的交叉编译环境配置方法了解嵌入式C 语言的编程方法和编译方法熟悉IC 卡的安全配置和应用4.3.2 移动智能终端掌握移动智能终端的主流OS 的安全防护和配置方法掌握移动智能终端应用安全4.4 数字水印在版权保护中的应用熟悉数字版权保护系统的需求分析熟悉基于数字水印的数字版权保护系统体系架构掌握数字版权保护系统的常用数字水印技术了解数字版权保护系统的技术标准4.5 位置隐私保护技术的应用4.5.1 位置隐私安全威胁熟悉位置隐私保护的需求分析了解位置隐私保护的体系架构掌握位置隐私保护的常用方法4.5.2 位置隐私k-匿名模型的算法和应用了解基于空间划分的匿名算法了解基于Hilbert 值的k-匿名算法了解基于用户位置的动态匿名算法三、题型举例(一)选择题BLP 模型的设计目标是解决信息系统资源的_(1)__保护。

智慧政务云计算中心-计算资源池建设方案

智慧政务云计算中心计算资源池建设方案目录1. 项目概述 (1)1.1“十三五”期间我市电子政务重点建设目标 (1)1.1.1 建设市政府云计算中心 (1)1.1.2 继续推进政务外网统一平台建设 (2)1.1.3 搭建一套政务资源整合平台 (2)1.1.4 完善政策规章、健全体制机制 (2)1.2项目名称 (3)1.3编制依据 (3)2. 项目建设方案 (5)2.1建设目标、规模与内容 (5)2.2标准规范建设内容 (6)2.3计算资源池建设方案 (6)2.3.1 计算资源池设计 (6)2.3.2 应用系统虚拟资源池计算能力估算和建设 (12)3. 附件: (15)3.1可研报告编制依据,有关的政策、技术、经济资料 (15)1.项目概述电子政务作为电子信息技术与管理的有机结合,成为当代信息化的最重要的领域之一。

所谓电子政务,就是应用现代信息和通信技术,将管理和服务通过网络技术进行集成,在互联网上实现组织结构和工作流程的优化重组,超越时间和空间及部门之间的分隔限制,向社会提供优质和全方位的、规范而透明的、符合国际水准的管理和服务。

市电子政务网络由政务内网和政务外网组成。

政务内网是党政机关办公业务网络,与互联网物理隔离,主要满足各级政务部门内部办公、管理、协调、监督以及决策需要,同时满足有关政务部门特殊办公需要。

政务外网是党政机关公共业务网络,主要满足各级政务部门进行社会管理、公共服务等面向社会服务的需要。

目前,市政务内网已经建成并运行良好,政务外网一期也已经完成,二期正在规划建设。

因地制宜,统筹电子政务基础设施建设,建成统一的市政府云计算中心,提升电子政务资源利用效率和安全水平,市委、市政府各部门和有关单位的业务应用系统,都要基于全市统一的政务网络资源,按需要分别在政务内网和政务外网部署。

1.1“十三五”期间我市电子政务重点建设目标1.1.1建设市政府云计算中心高起点建设新一代的政府数据中心——市政府云计算中心。

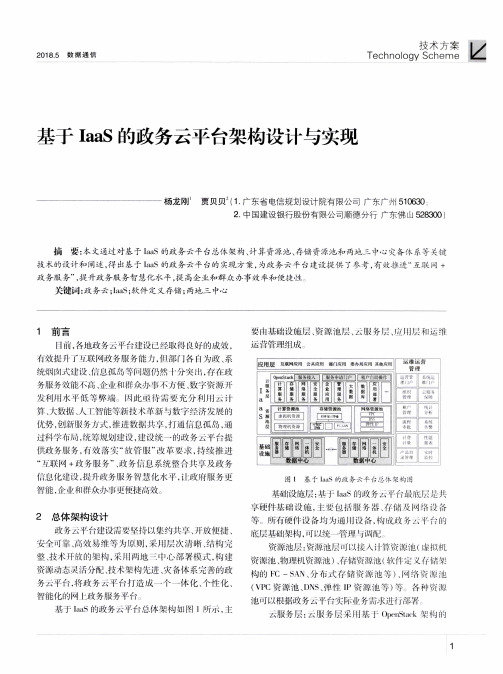

基于IaaS的政务云平台架构设计与实现

部 署管理 。 测试 区 :主要 片{于 系统软 件 和硬件 上线 前 的功能

和性能测试 ,与_乍产系统 保持有效 隔离 ,保证测 试验 证 过 程不影 响正常生产业 务

4 存储 资源池设 计

基于 IaaS的政 务云平 俞存 储 资 源池 设计 采 川软 件定 义存 储 (SDS,Sof lware 1)ef ine({Storage)的架构 ,对 异构存储 资源进 行抽 象 化处理 ,支持 仔储在 辑 J 的 池化和按需 分配 ,实现 基于 置 策略的 一动分发 资源 , 动态满足存储 资源需求 存储 资源池 总体 架构 如I目3 所 示 ..

3 ቤተ መጻሕፍቲ ባይዱ算资源池设计

根据政务云平 俞建设 需求 ,政 务云平 俞计 算 资源 池存物理 』二义分 为互 联 网 区 、政 务 外 网区 、管理 I 、测 试区 ,基于 IaaS的政 务云平台计算资源池分 没计如 同 2所 爪

图 2 云平 台计 算资 源池 分 区设 计 图

互联 网f)(:承载政 务直 接面 向互 联 网用 户的业 务 系统资源 区,包 括政府 门户 网站 、网上 服务 大厅 、政务 服 务巾心等 。

牡 J IaaS的政务 、 总体 架陶 l所爪 ,主

巾基础设 施层 、资源池层 、 IJl ̄.驽层 、心JI1 J 送维 运 营管理 成 、

图 I 基 于 laaS 的政 务 云 平 台 总 体 宋 构 』骂

基础 没施 : 于 的政 纡z;I ̄‘i-一,JKIj…'-』 j L

享 6史件基 石=I{ 施 ,t嘤 包折 uf迂纡 、仃储 l《《J i 等 所有碰 没 箭均 为通 Jtl没 衙,构 成政 圩 、rf、f10

层基础 构 ,川‘以统一 管 j i/,t ̄d

2024年数据中心基础设施服务专项协议

20XX 专业合同封面COUNTRACT COVER甲方:XXX乙方:XXX2024年数据中心基础设施服务专项协议本合同目录一览1. 协议背景与定义1.1 背景说明1.2 术语解释2. 服务内容2.1 服务概述2.2 服务范围2.3 服务期限3. 服务费用与支付3.1 费用标准3.2 支付方式3.3 费用调整4. 服务质量保证4.1 服务指标4.2 服务响应时间4.3 服务质量评估5. 维护与支持5.1 技术支持5.2 维修服务5.3 培训服务6. 信息安全与合规6.1 数据保护6.2 网络安全6.3 合规要求7. 违约责任7.1 违约行为7.2 违约责任判定7.3 违约赔偿8. 争议解决8.1 协商解决8.2 调解解决8.3 法律途径9. 合同的生效、变更与终止9.1 生效条件9.2 合同变更9.3 合同终止10. 保密条款10.1 保密信息10.2 保密义务10.3 保密期限11. 法律适用与争议解决11.1 法律适用11.2 争议解决方式12. 其他条款12.1 通知与送达12.2 合同附件12.3 合同修订13. 合同的签署13.1 签署程序13.2 签署主体13.3 签署日期14. 附录14.1 服务项目明细14.2 技术参数要求14.3 服务等级协议(SLA)第一部分:合同如下:第一条协议背景与定义1.1 背景说明甲乙双方,为了更好地满足业务发展需求,确保数据中心基础设施的稳定运行,提升服务质量,经友好协商,就数据中心基础设施服务事项达成本专项协议。

1.2 术语解释(1)甲方:指(甲方公司名称)(2)乙方:指(乙方公司名称)(3)数据中心:指甲方提供给乙方的用于数据存储、处理和服务的场所及设备。

(4)基础设施服务:指乙方为甲方提供的数据中心设备维护、运行保障、技术支持等服务。

第二条服务内容2.1 服务概述乙方根据甲方的实际需求,为甲方提供数据中心基础设施的维护、运行保障和技术支持等服务。

面向IaaS云服务的云系统中虚拟机监控及证据采集

现代电子技术Modern Electronics Technique2016年2月15日第39卷第4期Feb.2016Vol.39No.4doi :10.16652/j.issn.1004⁃373x.2016.04.022在云系统虚拟监控及证据采集结构中,选择合适的服务模型IaaS 云服务,具有快速搭建、快速扩张与收缩的能力,能够对环境的变化做出快速的响应;同时带来了超高的冗余度、几乎无限的数据存储空间,所有这些以极低的成本即可实现,IaaS 云服务在为云系统虚拟监控及证据采集结构带来一场革命。

本文针对面向IaaS 云服务的云系统,分析如何实现其虚拟机监控与证据采集功能。

1云系统中的虚拟机监控与证据采集1.1面向IaaS 云服务的概念面向IaaS 云服务及基础设施即服务(IaaS ),是最成熟且最广泛使用的服务模型。

面向IaaS 云服务可以使作为服务提供商的客户能够根据自身的IT 基础设施[1],直接使用现成的SCADA 软件。

IaaS 按需提供虚拟服务器、存储器、网络以及其他基本的计算资源。

用户只需为所使用的容量付费,如果必要,可以增补更多在线资源。

1.2虚拟机监控与证据采集在面向IaaS 云服务的一些应用中,所有的任务都可以在云系统中完成,包括一些系统发挥的控制功能[2]。

在云系统运行中,可以直接与控制网络连接,实现数据采集与监控,将信息发送至云,完成存储和转播。

对于云系统的数据采集与监控,可以采取面向IaaS 云服务,数据采集与监控供应商和用户,可以通过云系统,实现按需而生,使用户在智能电话以及平板电脑之类设备上去浏览数据,共享使用可配置的计算机资源,并可以通过电子文本信息和电子邮件浏览数据,可以快速获取、释放这些资源。

面向IaaS 云服务的云系统中虚拟机监控及证据采集斯进(浙江警察学院,浙江杭州310053)摘要:基于云系统实例,分析在虚拟机监控与证据采集中,如何面向IaaS 云服务,优化设计系统功能,提升其监控及证据采集能力,降低系统成本。

电子数据取证实践平台设计

电子数据取证实践平台设计摘要:本文设计了一个以提高电子数据取证实践能力为目标的实践平台,包含网络取证、内存取证、移动终端取证等模块,使用云计算及虚拟仿真技术,构建提供多种网络应用及服务,能够虚拟仿真各种网络攻击及入侵行为,虚拟仿真各类终端及移动终端,以进行网络取证,内存取证和移动终端取证的综合性平台。

电子数据取证平台设计注重对电子数据取证的基本概念、工作流程、取证技术、常用取证工具及设备的使用方法的实践,能够帮助用户加深电子数据取证的理论理解,提高实践技能。

关键词:电子数据取证、网络取证、内存取证、移动终端取证、实践平台Abstract: This paper designs a practical platform to improve the practical ability of electronic data forensics, including network forensics, memory forensics, mobile terminal forensics and other modules. It uses cloud computing and virtual simulation technology to build and provide a variety of network applications and services,which can virtual simulate various network attacks and intrusion behaviors, and virtual simulate various terminals and mobile terminals, It is a comprehensive platform for network forensics, memory forensics and mobile terminal forensics. The design of electronic data forensics platform focuses on the practice of the basic concept, workflow, forensics technology, common forensics tools and equipment ofelectronic data forensics, which can help users deepen the theoretical understanding of electronic data forensics and improve their practical skills.Key words: electronic data forensics, network forensics, memory forensics, mobile terminal forensics, practice platform一、概述1.1电子数据取证电子数据取证是指科学地运用提取和证明方法,对于从电子数据源提取的电子数据证据进行保护、收集、验证、鉴定、分析、解释、存档和出示,以有助于进一步的犯罪事件重构或者帮助识别某些与计划操作无关的非授权性活动[1]。

信息安全技术-云计算服务安全指南

信息安全技术云计算服务安全指南1范围本标准描述了云计算可能面临的主要安全风险,提出了政府部门采用云计算服务的安全管理基本要求及云计算服务的生命周期各阶段的安全管理和技术要求.本标准为政府部门采用云计算服务,特别是采用社会化的云计算服务提供全生命周期的安全指导,适用于政府部门采购和使用云计算服务,也可供重点行业和其他企事业单位参考。

2规范性引用文件下列文件对于本文件的应用是必不可少的。

凡是注日期的引用文件,仅注日期的版本适用于本文件.凡是不注日期的引用文件,其最新版本(包括所有的修改单)适用于本文件。

GB/T 25069—2010信息安全技术术语GB/T 31168—2014信息安全技术云计算服务安全能力要求3术语和定义GB/T 25069-2010界定的以及下列术语和定义适用于本文件.3。

1 云计算cloud computing通过网络访问可扩展的、灵活的物理或虚拟共享资源池,并按需自助获取和管理资源的模式。

注:资源实例包括服务器、操作系统、网络、软件、应用和存储设备等。

3.2 云计算服务cloud computing service使用定义的接口,借助云计算提供一种或多种资源的能力。

3.3 云服务商cloud service provider云计算服务的供应方。

注:云服务商管理、运营、支撑云计算的基础设施及软件,通过网络交付云计算的资源。

3。

4 云服务客户cloud service customer为使用云计算服务同云服务商建立业务关系的参与方。

注:本标准中云服务客户简称客户。

3.5 第三方评估机构Third Party Assessment Organizations;3PAO独立于云计算服务相关方的专业评估机构.3.6 云计算基础设施cloud computing infrastructure由硬件资源和资源抽象控制组件构成的支撑云计算的基础设施。

注:硬件资源包括所有的物理计算资源,包括服务器(CPU、内存等)、存储组件(硬盘等)、网络组件(路由器、防火墙、交换机、网络链路和接口等)及其他物理计算基础元素.资源抽象控制组件对物理计算资源进行软件抽象, 云服务商通过这些组件提供和管理对物理计算资源的访问。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

得不到保证。文章设计 了一套新的云取证 系统 ,面向 I a a S 云服务的基础设施,通过采集终端对

云 系统 中虚 拟机 进 行监 控 并主 动采 集证 据 ,同时将 采 集到 的证 据 集 中存放 于一 处 ,取证 系统 实 时取证 、证 据 集 中保 全 的特 性 可 以有效 应 对云 环境 下证 据 易失 、证 据提 取 困难 的特 点 ,达 到 高

p r e s e n t s a n e w s e t o f c l o u d f o r e n s i c s s y s t e ms f o r i n f r a s t r u c t u r e I a a S c l o u d s e r v i c e s .d a t a c o l l e c t i o n t e r mi n a l s t h r o u g h c l o u d s ys t e m v i r t u a l ma c h i n e mo n i t o r a nd a c t i v e l y c o l l e c t e v i d e n c e .a n d t h e 1_u来自___

_

_

_

J

—

—

—

—

2 0 1 4 年第0 9 期\

、

、 。

— —— — —— —

. .— ——

…

一

一

一

一

…

一

…

一

d o i : 1 0 3 9 6 9 / j i s s n 1 6 7 1 — 1 1 2 2 2 0 1 4 0 9 0 4 2

e v i d e n c e c o l l e c t e d wi l 1 b e s t o r e d c e n t r a l l y i n o n e p l a c e , f o r e n s i c s s y s t e m Re a l — t i me f o r e n s i c s . e v i d e n c e

效 取 证

关键词 : 云取证 ; I a a S云服务 ; 动态取证 证 据 保 全

中图分类号 : T P 3 0 9 文献标识码 : A 文章编号 : 1 6 7 1 — 1 1 2 2( 2 0 1 4 ) 0 9 — 0 1 8 4 — 0 5 El e c t r o n i c Ev i de nc e a nd Fo r e ns i c Ana l y s i s Sy s t e m De s i g n o f I a a S

Cl o ud S e r v i c e . o r i e n t e d I nf r a s t r u c t ur e Pr e s e r v a t i 0 n

WU Y_ u — x i a n g , L I Ni n g — b i n , J I N Xi n , L0U Ye

t h e c l o u d s y s t e m a s a n i n f o r ma t i o n s y s t e m, wh i c h wa s a u d i t a b i l i t y c a n n o t b e g u a r a n t e e d . Th i s p a p e r

e v i d e i r c e a n a l y s i s , t he c u r r e n t l a c k o f e f f e c t i v e me t h o d s f o r c l o ud f o r e n s i c s a n d e l e c t r o n i c t e c h n i q u e s ,

c o mp u t e r f o r e n s i c s e v i d e n c e i s q u i t e d i f f e r e n t i n t h e or f e n s i c e n v i r o n me n t , o b t a i n i n g e v i d e n c e a n d

咆

吴羽翔 ,李 宁滨 ,金 鑫 ,楼 叶

(中国人 民公安 大学 ,北京 1 0 2 6 2 3)

与

摘

要 : 随着云技术在计算机网络领域的广泛应用,云环境 下的安全审计与电子取证需求

也日 益迫切。由于云取证与传统计算机取证在取证环境、证据获取及证据分析方面有较大区别,

目前 尚缺 乏有 效 的针 对云 的 电子取 证 方 法及技 术 手段 ,云 系统 作 为一 种信 息 系统 ,其 可 审计性

( C h i n e s e Pe o p l e s ' Pu b 比S e c u r i t y U n i v e r s i t y , B e j i i n g 1 0 2 6 2 3 , C h i n a )

Ab s t r a c t : Wi m t h e c l o u d t e c h n o l o g y i s wi d e l y u s e d i n t h e i f e l d o f c o mp u t e r n e t wo r ki n g . s e c u r i t y , a ud i t a n d e - d i s c o v e r y n e e d s o f c l o u d e n v i r o n me n t s i s i n c r e a s i n g l y u r g e n t . As t he c l o u d wi t h t r a d i t i o na l