CCNA安全笔记

CCNA(200-120)考试个人笔记及注意事项

01CCNA考试个人笔记1.选择题1.交换1.二层交换机:分割减少冲突,这里不是冲突域;收到未知的帧将会泛洪;2.MAC地址的作用:在二层唯一确定一台设备;使同一网络的不同设备可以通信;3.IEEE802.3标准规定了以太网的物理层和数据链路层的MAC子层;4.在交换机新建一个vlan,等于增加了一个广播域,冲突域的个数不变;5.vlan的作用:逻辑微分组、安全性、增加广播域;路由器一个接口是一个广播域,一个vlan也是一个广播域;交换机一个接口是一个冲突域;集线器的所有接口都在一个冲突域中;6.要想远程管理交换机,需要在交换机上配置ip default-gateway和interface vlan;7.查看Trunk的命令:show interface trunk和show interface switchport;8.交换机为什么从不学习广播地址?因为广播地址永远不会成为一个帧的源地址;9.Trunk链路的模式有auto、on和desirable;auto:不会主动发DTP信息;on:强制成为trunk,也主动发DTP信息;desirable:DTP主动模式,发DTP和对方协商;一端已经设置为auto模式,另一端必须设置为desirable模式才能协商成trunk;10.RSTP的优点:能够减少汇聚时间;比STP增加端口角色alternate和backup;在点到点链路提供比STP更快的传输和转发;11.VLAN的特点:微分段、安全性、灵活性;一个VLAN=一个广播域=逻辑网段(子网);Trunk协议有两种,一种是通用的802.1Q协议,一种是cisco专用的ISL协议;12.VTP管理VLAN的范围是1~1005,而可以修改的VLAN范围是2~1002;13.要实现VLAN间路由,有三种接口需要配置:Access接口、Trunk接口、SVI接口;14.802.1Q native vlan是不做标记的,所以在trunk两边的native需要一致;15.哪一个环境下交换机在vlan出现多个相同的单播帧?拓扑中有不合适的冗余;in an improprely implemented redundant topology;16.EtherChannel中两个端口需要speed一致;在EtherChannel中,端口上那一项参数可以配置不一样?DTP negotiation settings;2.路由1.路由器的TTL值默认是255;2.距离矢量协议:周期性向邻居广播整个路由表;4.EIGRP建立邻居关系必须满足本个条件:收到Hello或ACK、具有匹配的As号、具有相同的度量(K值);默认情况下,EIGRP是不支持VLSM的,我们可以通过关闭EIGRP的自动汇总来让EIGRP 支持VLSM;3.OSPF为什么要划分区域:减少路由表大小、限制LSA的扩散、加快OSPF收敛速度、增加OSPF稳定性;OSPF的BR的选举:优先级+RouterID;链路状态协议的特点:提供查看拓扑的命令,show ip ospf database;计算最短路径;利用触发更新;邻居之间只能交换LSA,但不能交换路由信息;4.OSPF的进程号仅仅具有本地意义,进程号不同不影响邻居关系的建立;使用单区域OSPF的好处:减少了LSA的种类,不需要虚电路;5.哪一个OSPF命令可以把所有端口划分进area 0?network 0.0.0.0 255.255.255.255 area 06.PPP在进行认证配置的时候,用户名要是对端的用户名,但是password要是两边共享的password;3.综合1.CSU/DSU是用于连接终端和数字专线设备,Modem用于数字信号和模拟信号的转换,两者都属于DCE设备;路由器一般属于DTE设备;A CSU/DSU converts digital signals from a router to leased line.A modem convert digital signals from a router to a phone line.2.在半双工网络中才存在冲突域;3.Ipv6的任意播:closet、nearest、same dress for mutiple devices;one-to-one of nearest;4.查看CPU利用率:show process;5.默认网关的配置方法:ip route 0.0.0.0 0.0.0.0 s0/1ip default-network 0.0.0.06.反掩码加1就是块大小,块大小减1就是反掩码;7.IOS的存放位置只能是自身的flash或TFTP server中;8.网络工程师想要允许一个临时与一个特定的username远程用户和密码,这样用户可以访问整个网络,which ACL可以使用?动态ACL;9.静态ACL:一直在NA T表中;允许来自外部的链接;10.哪一个命令可以验证哪些接口受到了ACL的影响?show ip interface;show ip access-list,显示访问控制列表;show access-lists,显示当前所有ACL的内容;show interface [int],查看某个接口的物理层和数据链路层的信息,如MAC地址,封装方式等;show ip interface [int],提供路由器接口的第三层配置信息,如接口状态,IP地址,访问控制列表等;11.show interface fa0/1,出现错误报文,可能是因为双工不匹配或者链路状态不稳定等因素造成的;12.DHCP检测到地址冲突,会把这个地址移出地址池,这个地池将不再分配,直到管理员解决冲突;2.拖图题1. show ip interface如:FastEthernet0/0 is up, line protocol is down (disabled)第一个up/down涉及物理层,第二个up/down涉及数据链路层(clock rate或者封装问题)2. show interfaces [int] 查看的是某个interface的物理层和数据链路层的信息,它给出了硬件地址,逻辑地址和封装方式的信息。

最详细的CCNA笔记

3度握手(面向连接回话)过程:

1.第一个请求连接许可的段用于要求同步,由发送方发送给接受方

2.发送方和接受方协商连接

3.接受方与发送方同步

4.发送方进行确认

5.连接建立,开始传输数据

如果发送方发送数据报过快,而接受方缓冲区已经满了,它会反馈1条notready的信息给

大的特点是分层.但是它仍然只是个参考模型而非物理模型

AdvantagesofRefernceModels

2

----------------------- Page 3-----------------------

3.网关(gateways)

4.网络上的主机(hosts)

OSI参考模型每层的任务:

1.Application层:提供用户接口

2.Presentation层:表述数据;对数据的操作诸如加密,压缩等等

3.Session层:建立会话,分隔不同应用程序的数据

routers,switches和bridges来完成

引起LAN拥塞的可能的原因是:

1.太多的主机存在于1个广播域(broadcastdomain)

2.广播风暴

3.多播

4.带宽过低

在网络中使用routers的优点:

1.它们默认是不会转发广播的

节,那么发送方将不用等待之前2字节的量的确认信息,直接以3字节的量传输

TheNetworkLayer

theNetworklayer用于管理设备地址,跟踪网络上的设备位置,决定传输数据最好的路线.

该层上有2种包(packets):

1.数据(data)

2.路由更新信息(routeupdates)

CCNA笔记

CCNA网络笔记第一章,网际互连把一个大的网络划分为一些小的网络就称为网络分段,这些工作由路由器,交换机和网桥来按成。

引起LAN通信量出现足赛的可能原因如下:1.在一个广播域中有太多的主机2.广播风暴3.组播4.低的带宽路由器被用来连接各种网络,并将数据包从一个网络路由到另一个网络。

默认时,路由器用来分隔广播域,所谓广播域,是指王端上所有设备的集合,这些设备收听送往那个王端的所有广播。

尽管路由器用来分隔广播域,但重要的是要记住,路由器也用来分隔冲突域。

在网络中使用路由器有两个好处:1.默认时路由器不会转发广播。

2.路由器可以根据第三层(网络层)信息对网络进行过滤。

默认时,交换机分隔冲突域。

这是一个以太网术语,用来描述:某个特定设备在网段上发送一个数据包,迫使同一个网段上的其他设备都必须主要道这一点。

在同一时刻,如果两个不同的设备试图发送数据包,就会产生冲突域,此后,两个设备都必须重新发送数据包。

网际互连模型当网络刚开始出现时,典型情况下,只能在同一制造商的计算机产品之间进行通信。

在20世纪70年代后期,国际标准化组织创建了开放系统互联参考模型,也就是OSI七层模型。

OSI模型时为网络而构建的最基本的层次结构模型。

下面是分层的方法,以及怎样采用分层的方法来排除互联网络中的故障。

分层的方法参考模型时一种概念上的蓝图,描述了通信是怎样进行的。

他解决了实现有效通信所需要的所有过程,并将这些过程划分为逻辑上的组,称为层。

参考模型的优点OSI模型时层次化的,任何分层的模型都有同样的好处和优势。

采用OSI层次模型的优点如下,当然不仅仅是这些:1.通过网络组件的标准化,允许多个提供商进行开发。

2.允许各种类型网络硬件和软件相互通信。

3.防止对某一层所作的改动影响到其他的层,这样就有利于开发。

OSI参考模型OSI模型规范重要的功能之一,是帮助不能类型的主机实现相互之间的数据传输。

OSI模型有7个不同的层,分为两个组。

CCNA读书笔记(第三篇)

下面将讲述是IP路由部分,也是掌握的要点,相信大家会了解的很好。

首先,我将叙述的是何为路由、IP路由的过程,也许你已经听了很多次了,但这是基础。

Key words:routing11. The term routing is used for taking a packet from one device and sending it through the network to another device on a different network.路由这个术语是用来说明将数据包从一个设备通过网络发往另一个处在不同网络上设备。

其实路由其实不关心这些主机的,它们关心的只是网络和通向每个网络的最佳途径。

在下面我将举个事例来说明。

Key words:routed protocol routing protocolA routed protocol can be used to send user data (packets) through the established enterprise. Routed protocols are assigned to an interface and determine the method of packet delivery. Examples of routed protocols are IP and IPX.被动路由协议是通过已建好的方式来发送用户数据(数据包)。

已建好的方式看起来挺生硬,也许这里理解成网络更好。

被动路由协议被分派到接口上,并决定数据包的发送方式。

被动路由协议的例子IP和IPX。

A routing protocol is used by routers to dynamically find all the networks in the internetwork and to ensure that all routers have the same routing table. Basically, a routing protocol determines the path of a packet through an internetwork. Examples of routing protocols are RIP, IGRP, EIGRP, and OSPF.主动路由协议是路由器用来在互连网络上动态找寻所有网络,并确保所有路由器拥有相同的路由表。

CCNA security笔记

CCNA SECURITY笔记A)命令级别:a) . Privilege exec level 1 clear line *privilege configure all level 5 router”all”就是把全局配置模式下的router这个命令下面的所有命令给于5级别。

如果不加all,则只有router 后面的命令在5级别可以使用。

意思是把原来exec下面的【包括#和>下面的,不论是原来是什么级别的命令clear line *】移动到1级别去。

将高级别的命令放到级别的时候也要有先后顺序的:比如:你要把router 这个命令放到level 1下面去,但是你没有把configure terminal放过去,你是看不到router 命令的。

因为路由器觉得router是在全名模式下的命令,你必须要进入全局模式下才可以敲入router.如下图:R1(config)>routerR1(config)>router os 1R1(config-router)>network 192.168.1.1 0.0.0.0 a 0虽然进入到全名模式也是>这个符号,但是也要进入这种全局模式。

才有router命令。

b) .View 命令集:将命令做成一集合,然后授权给某个用户使用。

控制力度更强。

则此用户只能使用此命令集中的命令。

Root view 比15级别更强Aaa new-modeEablesecretwang/enble pass wang配置进入到root view下面的密码Root view 可以创建删除VIEW,但是15级别不可以。

Enable view (进入root view)Parser view y uan(创建一个view)Secret yeslabccies配置y uan这个子view下面的密码Commands exec include show version使用本地数据库绑定VIEW先去掉aaa new-model 只是为了演示,其实一般都是用AAA做VIEW的授权User yuan password yuanUser yuan view yuanB ) CISCO路由器的加密级别0,5,6,70 是不加密5 是MD56是在做VPN的时候加密的6: key config-key password-encrypt wang1245passwor encryption aescryptiskmap key 0 yuan add 192.168.1.1最后变成:cryptoisakmp key 6 ZFSN\VVKfdcf\cBKKBLZWDgVXGD address 192.168.1.17是开启了service password-encrytionC) chatper认证不能够使用enable secret 加密1.security passwords min-length2.no service password-recovery 【让你无法找回running-config】就是让用户在重启的时候无法进入ROMMON下面中破解密码。

CCNA主要知识点(一)

CCNA主要知识点(一)1、网络前言组建一个网络之前要考虑很多因素:费用、安全、网速、拓扑、可伸缩性、可靠性、可用性建立一个网络需要组件:计算机(运行有操作系统的:PC、文件服务器)、联网设备(交换机、路由器、防火墙)和介质(光纤、网线)2、网络拓扑结构用线缆、设备构建一个网络的时候,可以有各种类型的拓扑,所谓拓扑就是指设备之间的连接方式:点对点(point to point topology):需要将很多设备链接在一起时不常见总线型(bus topology):所有的设备通过一条线路进行通信星型(Star Topology):用于链接许多设备的环境,不过中心设备的压力会很大,存在单点故障。

解决办法:扩展性的星形拓扑。

扩展的星型(Extended-Star Topology):多个星形拓扑的组合,优点是减弱了中心设备的责任。

单环型(Ring T opology):为了解决单点故障双环型(Dual-Ring Topology):应用于冗余备份全互联(Full-Mesh T opology):容错能力强大,费用昂贵部分互联(Partial-Mesh Topology):只是核心设备进行互联,在容错和费用间均衡3,OSI参考模型OSI参考模型具有层次化优点:简化了相关的网络操作;提供不同厂商之间的标准接口;使各个厂商能够设计出相互操作的网络设备;把复杂的网络问题分解为小的简单问题,易于学习和操作。

第七层:应用层:提供人与应用程序交互的界面(登陆QQ时的窗口。

)第六层:表示层:定义信息是如何通过用户正在使用的界面传输并呈现给用户。

还可以提供加密以保护来自于应用层的数据信息。

第五层:会话层:负责启动链接的建立和终止,区分多个链接,负责对应用层、表示层和会话层出现的任何错误进行报告。

操作系统就在此层次。

第四层:传输层:建立、维持、终止两个设备之间的会话连接,提供可靠(TCP、三次握手:差错侦测、差错校正)或不可靠(UDP:只有差错侦测,实现实时数据)的连接;第三层:网络层:定义第三层地址;寻找到达目的地的最佳路径;跨区域进行协商;第二层:数据链路层:定义了在单个链路上如何传输数据,提供了物理地址/硬件地址,提供无连接和面向连接的服务;协商两端设备的0、1比特的一致第一层:物理层:定义设备接口的类型、连接设备之间的线缆的类型;对传输的信息进行电信号与模拟信号之间的转换,在两个网络设备之间提供透明的比特流传输。

CCNA笔记

CCNA笔记1[图]分类: 思科 | 标签: ciscoCCNA笔记1[图] - -最高3层定义了端用户如何进行互相通信;底部4层定义了数据是如何端到端的传输.最高3层,也称之为上层(upper对数据的操作诸如加密,压缩等等3.Session层:建立会话,分隔不同应用程序的数据4.Transport层:提供可靠和不可靠的数据投递;在错误数据重新传输前对其进行更正work层:提供逻辑地址,用于routers的路径选择6.Data根据MAC地址提供对传输介质的访问;实行错误检测,但是不实行错误更正7.Physical层:在设备之间传输比特(bit);定义电压,线速,针脚等物理规范然后数据开始传输;数据传输完毕以后,终止虚电路连接(virtual于是发送方继续发送数据.这就是流控制的用途而bridges是基于软件性质的延时:1个帧从进去的端口到达出去的端口所耗费的时间透明桥接(transparent bridging):如果目标设备和帧是在同1个网段,那么层2设备将堵塞端口防止该帧被传送到其他网段;如果是和目标设备处于不同网段,则该帧将只会被传送到那个目标设备所在的网段每个和switches相连的网段必须是相同类型的设备,比如你不能把令牌环(Token Ring)上的主机和以太网上的主机用switches混合相连,这种方式叫做media translation,不过你可以用routers来连接这样不同类型的网络。

在LAN内使用switches比使用hubs的好处:1.插入switches的设备可以同时传输数据,而hubs不可以。

2.在switches中,每个端口处于1个单独的冲突域里,而hubs的所有端口处于1个大的冲突域里,可想而知,前者在LAN内可以有效的增加带宽.但是这2种设备的所有端口仍然处于1个大的广播域里。

再检查是否可以采用全双工模式,如果不行,则切换到半双工模式。

Ethernet当I/G位为1的时候,我们可以设想它为广播或多播.第46位叫做G/L位,也叫U/L位.当这个位为0的时候代表它是由IEEE分配的全局地址;当这个位为1的时候,代表本地管理地址(例如在DECnet 当中)UDP协议不2.TCP协议可靠;UDP协议不可靠3.TCP协议是面向连接;UDP协议采用无连接4.TCP协议负载较高;UDP协议低负载5.TCP协议的发送方要确认接受方是否收到数据段;UDP反之6.TCP协议采用窗口技术和流控制;UDP协议反之硬件地址也叫节点地址(nodeB类的为255.255.0.0;C类的为255.255.255.0C Address划分子网的几个捷径:1.你所选择的子网掩码将会产生多少个子网?:2的x次方-2(x代表掩码位,即2进制为1的部分)2.每个子网能有多少主机?: 2的y次方-2(y代表主机位,即2进制为0的部分)3.有效子网是?:有效子网号=256-10进制的子网掩码(结果叫做block size或base number)4.每个子网的广播地址是?:广播地址=下个子网号-15.每个子网的有效主机分别是?:忽略子网内全为0和全为1的地址剩下的就是有效主机地址.最后有效1个主机地址=下个子网号-2(即广播地址-1)子网掩码255.255.255.192(/26)1.子网数=2*2-2=22.主机数=2的6次方-2=623.有效子网?:block size=256-192=64;所以第一个子网为192.168.10.64,第二个为192.168.10.1284.广播地址:下个子网-1.所以2个子网的广播地址分别是192.168.10.127和192.168.10.1915.有效主机范围是:第一个子网的主机地址是192.168.10.65到192.168.10.126;第二个是192.168.10.129到192.168.10.190子网掩码255.255.192.0(/18)1.子网数=2*2-2=22.主机数=2的14次方-2=163823.有效子网?:block size=256-192=64;所以第一个子网为172.16.64.0,最后1个为172.16.128.04.广播地址:下个子网-1.所以2个子网的广播地址分别是172.16.127.255和172.16.191.2555.有效主机范围是:第一个子网的主机地址是172.16.64.1到172.16.127.254;第二个是172.16.128.1到172.16.191.254子网掩码255.255.255.224(/27)1.子网数=2的11次方-2=2046(因为B类地址默认掩码是255.255.0.0,所以网络位为8+3=11)2.主机数=2的5次方-2=303.有效子网?:block size=256-224=32;所以第一个子网为172.16.0.32,最后1个是172.16.255.193到172.16.255.223Variable减少路由表大小.使用VLSM时,所采用的路由协议必须能够支持它,这些路由协议包括RIPv2,OSPF,EIGRP和BGP. 关于更多的VLSM知识,可以去进行搜索Troubleshooting IP Address一些网络问题的排难:1.打开Windows里的1个DOS窗口,ping本地回环地址127.0.0.1,如果反馈信息失败,说明IP协议栈有错,必须重新安装TCP/IP协议。

CCNA学习笔记(考试重点版)

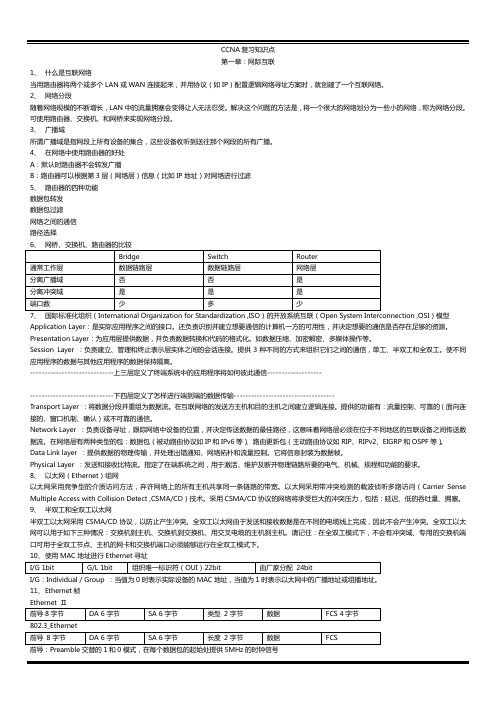

第二章ISO七层模型七层功能介绍:应用层:提供用户接口表示层:数据表示过程(编码方式、加密方式)会话层:区分不同会话的数据流传输层:可靠或不可靠的数据传输、数据重传前的错误纠正网络层:提供路由器用来就定路径的逻辑寻址数据链路层:将比特流组合成帧、用MAC地址访问介质、发现错误(fcs)但不能纠正物理层:设备间接受或发送比特流(说明电压、线速和线缆、水晶头阵脚定义方式)物理层定义介质类型、连接器类型、信令类型,包含802.3、EIA/TIA.232、v3.5标准10base2——细缆以太网(base表示基带传输,10表示10M)10base5——粗缆以太网10baset——双绞线物理层设备:集线器、中继器(放大信号)、解码/编码器、传输介质连接器冲突(collision)冲突域(collision domain)广播域(broadcast domain):广播帧传输的网络范围,一般是有路由器来界定边界(router 不转发广播)数据链路层数据链路层:(网桥和交换机)MAC子层:负责MAC寻址和定义解释访问控制方法MAC子层访问控制模式:1.争用式:冲突不可避免:CMSA/CD;FCFS2.轮流式:访问时间可预见,不发生冲突:令牌环LLC子层:为上层协议提供SAP服务访问点,并为数据加上控制信息,就是为与上层通信的时候提供了一个接口。

LLC子层协议:802.2:该协议只在LLC子层,为以太网和令牌环网提供通信功能SAP(server access point服务访问点)LLC子层为了网络层的各种协议提供服务(相应的接口),上层可能运行不同的协议,为区分不同的协议数据,需要采用服务访问点交换机每个端口都是一个冲突域,所有端口都是一个广播域;集线器每个端口都是一个冲突域网络层网络层:提供逻辑寻址功能广播信息控制多点发送信息控制路径优化流量管制逻辑寻址提供W AN连接传输层区分不同的上层应用建立应用间的端到端的链接定义流量控制为数据传输提供可靠或者是不可靠的链接服务(tcp、udp)协议数据单元PDU协议数据单元:(PDU,protocol data unit)简单地说就是表示数据在每层的名字上层:message 数据Transport layer:segment数据段Network layer:packet数据包Data-link layer:frame帧Physical layer:bit比特封装/解封装Llc:逻辑链路控制Fcs:帧校验序列。

CCNA学习笔记

CCNA 学习笔记第一章:网络1、网络特性:费用、安全、速度、拓扑、可伸缩性、可靠性、可用性。

同时,网络特性也是设计和维护网络时的因素。

2、连网场所术语:3、广域网服务的连接或电路的基本类型:电路交换、信源交换、分组交换、专用连接。

5、网络及其设备常见的威胁:物理安装(涉及4类威胁:硬件、电子、环境和维护)、侦查攻击、访问攻击和拒绝服务攻击(DoS 攻击)。

第二章:OSI 参考模型1、ISO (国际标准化组织)开发了一个参考模型:开放系统互连参考模型(OSI )。

OSI 参考模型不是物理模型。

2、OSI 参考模型:⑴应用层:应用层封装了一组协议和服务,应用程序使用它就可以访问网络资源。

即提供了应用程序利用网络所需的协议和服务。

⑵表示层:负责定义信息是如何通过用户正式使用的界面传输并呈现给用户,定义了文本、图形、视频或音频信息的各种格式如何传输到应用层并由应用层使用的。

也就是说:表示层确定数据传输并呈现给用户的方式。

表示层协议和标准的实例包括:ASCII 、BMP 、GIF 、JPEG 、WAV ①SOHO :用户在家或小型办公室办公 ②Branch office (分布):LAN ③Mobile users (移动用户):能从任何位置连网的用户 ④Corporate or central office (公司或总部):公司中大部分用户所在以及资源存放的位子和MPEG。

⑶会话层:负责网络连接的建立、维持和终止。

实例包括RPC 和NFS。

⑷传输层:负责连接的建立、维持和终止的实际技术细节,提供可靠和不可靠的数据传输。

传输层具有的5个主要的功能:①建立、维持和终止两台设备之间的会话连接。

②可在改连接上提供可靠的或不可靠的数据传输。

③会将数据分为更小的、跟易于管理的多个部分。

④它会多路复用连接,允许同一网络设备上的多个应用程序同时发送和接收数据。

⑤课通过就绪/未就绪信号或窗口操作实现流控制,确保一台设备不会因过多的数据让连接上的其他设备溢出。

2011CCNP学习笔记一交换安全

1、DMZ:隔离区2、二层攻击①MAC层攻击MAC地址泛洪:攻击者不断变换自己的MAC地址,一直发送,让MAC内存缓存溢出,转发性能大大降低解决:Ⅰ、基于源MAC地址允许流量端口安全,定义未授权地址,定义允许mac地址的个数,定义触发动作Shutdown:err-disable,Restrict:丢帧,发送SNMP trapprotect:丢帧,不发送SNMP trap手动指定MAC地址:动态学习MAC地址:默认也是一个,按上面方法修改Ⅱ、基于源MAC地址限制流量(三层交换机才支持)、拒绝某个vlan的某个mac针对MAC和VLAN两参数Ⅲ、阻止未知单播/组播流量当交换机收到位置单播/组播帧,而cam表中又没有该目的mac地址,正常情况下,是会向所有端口泛洪,但由于某些端口明显不可能是目的主机(如配置了端口安全的端口,只能学习一个mac地址,而又不是该目的mac,不可能是目的主机),没必要向该端口发送。

一般与port security连用②VLAN攻击Ⅰ、vlan hopping(跨越)攻击者pc与交换机端口协商成trunk,能接收到所有的vlan信息攻击者pc与交换机端口协商成trunk,再把数据标记双重vlan造成vlan跨越(基于802.1q)解决:只要把端口设为accessvlan安全:VLAN ACL:一般三层交换机才支持基于源mac、源ip识别,动作有转发、丢弃Ⅰ、基于IPVlan access-map调用ACLMatchAction再基于vlan调用access-mapⅡ、基于mac再清除arp表私有vlan分为primary vlan和secondary vlans,其中secondary vlan又分为隔离vlan和团体vlan,隔离vlan和团体vlan之间不能互访,但他们都能与primary vlan互访,隔离vlan内部不能互访,团体lan内部可以互访端口角色混杂端口:primary vlan端口host端口:隔离端口和团体端口配置要点:(只要在中心交换机上做)交换机VTP模式要设为transparent定义vlan做关联划端口、端口关联③欺骗攻击Ⅰ、DHCP欺骗DHCP先到先得,用第一个收到的回应(ARP是用后收到的)攻击主机伪装成DHCP服务器,pc请求时是广播,如果PC先收到的回应是攻击主机发出的,就被欺骗了解决DHCP snooping:把端口设为trusted或untrusted(默认所有都是untrusted)untrusted:可以收discovery消息,收到offer消息,直接drop;不发任何dhcp消息trusted:可收发任何dhcp消息配置开启DHCP snooping把上行端口和连接可信任的DHCP服务器端口设为trusted客户端:服务端:snooping是基于vlan的在合法的DHCP服务路由上,必须加一条命令,才能发出DHCP消息,为了形成一个绑定表路由器dhcp配置:ip dhcp excluded-address 最低ip 最高ip #不下放的ip段Ip dhcp pool mingziNetwork 192.168.1.0 255.255.255.0Default router 192.168.1.2Dns-service 202.96.128.68Lease 3 默认是1天Ⅱ、ARP欺骗攻击者频繁发送消息,告诉其他pc和路由,自己是网关,让他们指向自己的mac,把所有流量发送到自己解决:临时解决方案:绑定arp路由器上PC上根本解决方法:DAI(dynamic ARP inspection):动态arp检测,必须结合DHCP snooping,交换机上启用也定义了两种接口Trusted:Untrusted(默认):不收arp request该端口根据DHCP snooping形成的绑定表,对其发出的arp消息的地址进行查找与对比,如果IP变化了,而mac不变,就把信息丢掉(因为arp攻击者的mac不会变,而ip却经常变)④其他攻击Ⅰ、在不必要的端口关闭CDP:以免接口ip、vlan信息、vtp域名等信息被窥探全局关接口关Ⅱ、设置加密密码Ⅲ、telnet不安全,抓包就能抓到密码,现实内容也全部显示出来解决:用远程登录(show version带K的版本(安全版本)才支持SSH)用路由器名与域名生成RSA(自签名证书)默认允许所有远程登录,如果已经开了ssh,最好只开启这一个远程登录。

ccna读书笔记

1.router,switch和bridge能够划分LAN。

2.router能够包交换,包过滤,网络间通信。

增加路由器能够减少碰撞冲突,但是无法是碰撞消失。

增加路由器使一个网络的广播域增加,但是广播域大小变小。

路由器不转发广播。

3.一个hub的所有接口是一个冲突域,一个广播域。

一个交换机的所有接口是一个广播域,但是每个接口是一个冲突域。

一个路由器的每个接口是一个广播域,也是一个冲突域。

4.增加一个路由器会使一个网络的广播域从一变为二,而这时网段一到网段二的链路层的数据包传输将需要路由,虽然整个网络的传输量减少了(广播域变小),但是网段间的传输效率确实降低了。

由于路由器的增加,冲突将大大减少(见2)。

5.路由器不转发广播,能够基于第三层的信息进行包过滤。

增加任何一个网络设备都会增加时延。

交换机的处理速度快于路由器,因为交换机工作于第二层,而路由器工作于第三层,需要寻找三层目的地址,效率低于交换机。

6.略7.见38.hub支持半双工模式,所有接口是一个冲突域,其接口的主机间通信经常发生碰撞。

9.见310.unicast address 单播地址,是指向一个特定主机发送广播,一般就是一个主机地址。

multicast address组播地址,所有的D段ip都是组播地址,他们不区分网络id和主机id。

eg:172.16.128.255/18她的实际广播地址是172.16.191.255,所以172.16.128.255是一个单播地址。

11.网桥和交换机都工作于第二层,交换机的端口数量一般比网桥多。

12.hub和repeater能够扩大一个网络的覆盖面积。

而交换机,路由器等虽然也能扩大面积但是同时也划分了网络。

13.CDP是一个cisco特有的协议。

为了转发CDP消息,接口必须支持SNAP头部。

任何LAN接口,HDLC,帧中继和ATM都支持CDP。

交换机和路由器都能够发现邻接路由器的三层地址细节,即使没有配置三层协议——因为CDP并不依靠任何三层协议。

CCNA最全最实用的复习知识点

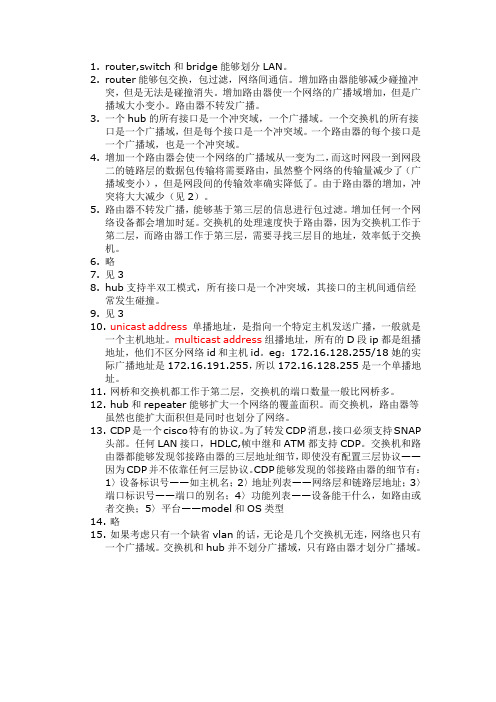

CCNA复习知识点第一章:网际互联1、什么是互联网络当用路由器将两个或多个LAN或WAN连接起来,并用协议(如IP)配置逻辑网络寻址方案时,就创建了一个互联网络。

2、网络分段随着网络规模的不断增长,LAN中的流量拥塞会变得让人无法忍受。

解决这个问题的方法是,将一个很大的网络划分为一些小的网络,称为网络分段。

可使用路由器、交换机、和网桥来实现网络分段。

3、广播域所谓广播域是指网段上所有设备的集合,这些设备收听到送往那个网段的所有广播。

4、在网络中使用路由器的好处A:默认时路由器不会转发广播B:路由器可以根据第3层(网络层)信息(比如IP地址)对网络进行过滤5、路由器的四种功能数据包转发数据包过滤网络之间的通信路径选择)模型Application Layer:是实际应用程序之间的接口。

还负责识别并建立想要通信的计算机一方的可用性,并决定想要的通信是否存在足够的资源。

Presentation Layer:为应用层提供数据,并负责数据转换和代码的格式化。

如数据压缩、加密解密、多媒体操作等。

Session Layer :负责建立、管理和终止表示层实体之间的会话连接。

提供3种不同的方式来组织它们之间的通信,单工、半双工和全双工。

使不同应用程序的数据与其他应用程序的数据保持隔离。

-----------------------------上三层定义了终端系统中的应用程序将如何彼此通信------------------------------------------------下四层定义了怎样进行端到端的数据传输-----------------------------------Transport Layer :将数据分段并重组为数据流。

在互联网络的发送方主机和目的主机之间建立逻辑连接。

提供的功能有:流量控制、可靠的(面向连接的、窗口机制、确认)或不可靠的通信。

Network Layer :负责设备寻址,跟踪网络中设备的位置,并决定传送数据的最佳路径,这意味着网络层必须在位于不同地区的互联设备之间传送数据流。

CCNA超级详细学习笔记

1.1.2 当今最常用的几例通信工具即时消息(IM)以先前的 Internet 中继聊天 (IRC) 服务为基础,同时合并了多个其他功能(如文件传输、语音和视频通信)。

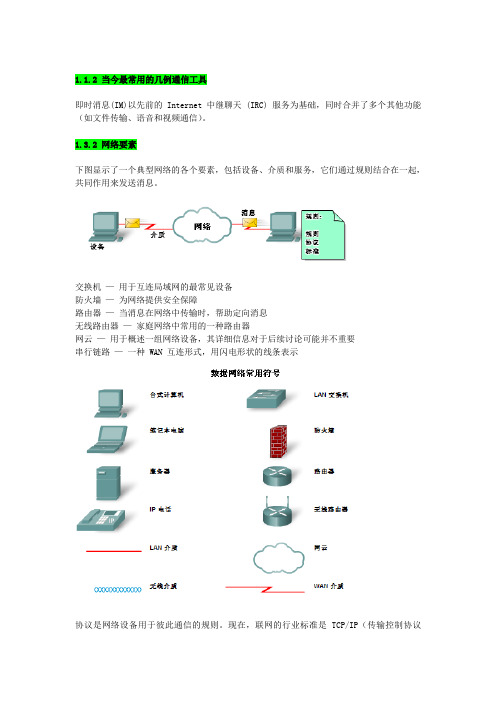

1.3.2 网络要素下图显示了一个典型网络的各个要素,包括设备、介质和服务,它们通过规则结合在一起,共同作用来发送消息。

交换机—用于互连局域网的最常见设备防火墙—为网络提供安全保障路由器—当消息在网络中传输时,帮助定向消息无线路由器—家庭网络中常用的一种路由器网云—用于概述一组网络设备,其详细信息对于后续讨论可能并不重要串行链路—一种 WAN 互连形式,用闪电形状的线条表示协议是网络设备用于彼此通信的规则。

现在,联网的行业标准是 TCP/IP(传输控制协议/Internet 协议)协议族。

TCP/IP 协议指定了格式、编址和路由机制,从而确保消息可传递到正确的收件人。

1.4.1 网络体系结构描述网络体系结构的特征:容错能力、可扩展性、服务质量以及安全性。

1.4.5 提供网络安全保障维护通信完整性使用数字签名、哈希算法和校验和机制可以在整个网络中保证源完整性和数据完整性,从而防止未经授权地修改信息的情况。

2.1.1 通信要素通信的第一步是将消息或信息从一个人或设备发送给另一个人或设备。

人们使用许多不同的通信方式来交流观点。

所有这些方式都有三个共同的要素。

第一个要素是消息来源,即发送方。

消息来源是需要向其他人或设备发送消息的人或电子设备。

第二个通信要素是消息的目的地址,即接收方。

目的地址接收并解释消息。

第三个要素称为通道,包括提供消息传送途径的介质。

2.1.2 传达消息将数据划分为更小、更易于管理的片段,然后再通过网络发送。

将数据流划分为较小的片段称为分段。

消息分段主要有两个优点。

首先,通过从源设备向目的设备发送一个个小片段,就可以在网络上交替发送许多不同会话。

用于在网络上将交替发送的多个不同会话片段组合起来的过程称为多路复用。

第二,分段可以增强网络通信的可靠性。

CCNA课堂精简笔记4

实验:1. 配置ACL拒绝london去访问Denver采用标准:access-list 1 deny host 10.3.3.1access-list 1 permit any隐藏:access-list 1 deny any2. 配置ACL拒绝london去Ping通Denver(1)配置ACL允许london去telnet到Denver(2)源: 10.3.3.1目标: 172.16.3.1协议: ICMP (Internet Control Message protocol)源端口: None目标端口: None动作: Deny------------------------------------------------源: 10.3.3.1目标: 172.16.3.1协议: TCP源端口: None目标端口: 23动作: Permit-------------------------------------------------access-list 100 deny ICMP host 10.3.3.1 host 172.16.3.1access-list 100 permit TCP host 10.3.3.1 host 172.16.3.1 eq 23access-list 100 permit IP any any标准的访问控制列表应用的位置: 应用在离目标最近的一个接口扩展的访问控制列表应用的位置: 应用在离源最近的一个接口show ip interface serial 0 查看接口的acl的配置show ip access-lists 查看具体的列表条件与匹配信息====================================================================冗余的拓扑,会引起"广播风暴", "多份帧接收", "MAC地址表不稳定".生成树可以避免冗余所带来的环路问题.解决问题的根本: 将冗余的端口置为阻塞状态.处于阻塞状态的接口是不会接收/发送用户数据.=================================================================BPDU : Bridge Protocol Data Unit 桥协议数据单元其中包含:BridgeID = Bridge Priority + MAC addressBPDU 每两秒在交换机之间交换一次.周期性的.=================================================================以太网链路开销:10Gbps 21Gbps 4100Mbps 1910Mbps 100=================================================================1.每个网络选举一个根网桥BridgeID Lowest2.每个非根网桥选举一个根端口1) Bandwidth Cost Lowest 2) Recevied BridgeID Lowest3.每个网段选举一个指定端口BridgeID Lowest1) 根端口不参与指定端口的竞争2) 通常根网桥所有的接口为指定端口4.非指定端口被置与阻塞状态=================================================================生成树端口阻塞-> 侦听-> 学习-> 转发20s 15s 15s=================================================================show spanning-tree brief 查看生成树状态(3500xl)(2950/3550 : show spanning-tree)show spanning-tree interface fastEthernet 0/23 查看接口在生成树中的状态=================================================================了解spanning-tree vlan 1 priority ? 修改交换机的优先级更改接口的cost开销值interface fa0/24spanning-tree vlan 1 cost ??=================================================================VLAN 特性1.A vlan == A broadcast domain == A logic subnet2.不同的VLAN之间是不能直接的通信的.VLAN的特点:1.分段性: 广播域划分2.灵活性: VLAN可以跨越多台交换机3.安全性: 不同的VLAN的通信VLAN的实现方法:1.基于端口的实现, 静态VLAN2.基于MAC地址实现, 动态VLANTRUNK (干道): 使用了特殊的封装机制去传输多个VLAN的数据.=================================================================创建VLANvlan database 进入VLAN的数据库配置模式vlan 10 name cisco 创建一个名叫CISCO的10号VLANvlan 20 创建系统自命名的20号VLANapply 应用相关的配置exit 应用并退出VLAN的数据库配置模式注意: 默认情况下,所有的端口从属于vlan 1(管理VLAN或系统默认VLAN),同时VLAN1是不可以被删除的.将端口加入到指定的VLANinterface fastethernet 0/1 进入到快速以太网0/1接口switchport access vlan 10 将此端口加入到VLAN 10中.end 退出端口配置械=================================================================注意:1900仅支持ISL干道协议2950仅支持802.1Q的干道协议3550支持802.1Q和ISL的干道协议在2950创建一个802.1Q的干道interface fastethernet 0/1 进入fa0/1接口switchport mode trunk 更改接口模式为trunk工作模式在3550创建一个802.1Q的干道interface fastehternet 0/1 进入fa0/1接口switchport trunk encapsulation dot1q 需要选择是何种干道[dot1q|isl]switchport mode trunk 更改接口模式为trunk工作模式show interface trunk 查看当前交换机的TRUNK配置show interfaces fastethernet 0/1 switchport=================================================================VTP Vlan Trunk ProtocolVTP 是一个消息系统.能够确保网络上所有的在相同的管理域下面的交换机的VLAN 配置一致.VTP的消息通告,仅能够在TRUNK上传输.VTP有三种模式:1.Server模式<主>2.Client模式<次>3.TransParent模式<透明>VTP是采用多播方式去进行通告,VTP会每隔5分钟通告一次,即使这里没有任何的变化.VTP的交换机会同步最后一次的配置.=================================================================配置VTPvlan database 进入vlan配置模式vtp domain <string> 配置VTP的域名vtp password <string> 配置VTP的密码vtp server 配置此交换机为server模式[server|client |transparent]vtp pruning 启用修剪exit=================================================================show vtp status 查看VTP的状态=================================================================。

CCNA学习笔记

1:正确的理解什么是互连网络?将两个或多个LAN或WAN经过路由器互连起来,并用协议(如IP)逻辑的配置寻址方案,这样就创建了一个互连网络。

2:什么是网络分段network segmentation?网络分段的好处是什么?哪些设备可以实现网络分段?随着网络的不断增大,会使LAN的通信量出现拥塞,用户的响应就会缩小。

我们就可以将这个大的网络划分成若干个小的网络,这就叫做“网络分段”。

我们可以使用路由器、交换机、网桥实现网络分段。

3:引起LAN出现通信量阻塞的原因有哪些?1:在一个广播域中有太多的主机2:广播风暴3:低的带宽4:组播5:为网络的连通性添加集线器6:一个巨大的ARP或IPX通信量4:路由器的根本功能是什么?它的默认功能是什么?使用路由器的好处是什么?路由器的根本功能就是连接不同的网络,将数据包从一个网络路由到另一个网络。

它的默认功能是分割广播域,但它也同时分割冲突域。

路由器的每一个接口都有自己的广播域和冲突域。

使用路由器的两个好处是:它默认可以分割广播域,二是它可以根据第三层信息来过滤网路信息。

5:什么是广播域?什么是冲突域?广播域,是指网段上所有设备的集合。

当一个主机或一个服务器向一个网络上发送广播时,这个网络上的所有主机都会接收并处理这个广播,网络就变慢了。

如果有路由器就不一样了,当路由器的接口在接到这个广播时,路由器就会做出响应,“谢谢,不必了”,并丢弃这个广播包。

冲突域:网络中的某个设备向网络上发送信息时,会迫使网络上的其他所有设备都会注意到这点,同一时刻两个不同设备发送信息时就会出现冲突,此后两个设备都要重发数据包。

这种情况下,网络的效率不高。

所以在同一时刻,只允许一个设备发送信息。

在HUB中就会出现这种情况。

每个主机都连接在HUB上,只有一个冲突域和一个广播域。

交换机每个端口都有自己的冲突域。

6:交换机的功能是什么?交换机的默认功能是什么?交换机和路由器的区别在哪里?交换机不能创建互连网络,交换机的主要功能就是增强LAN的连接,为用户提供更多的带宽。

闫辉CCNA_学习笔记11

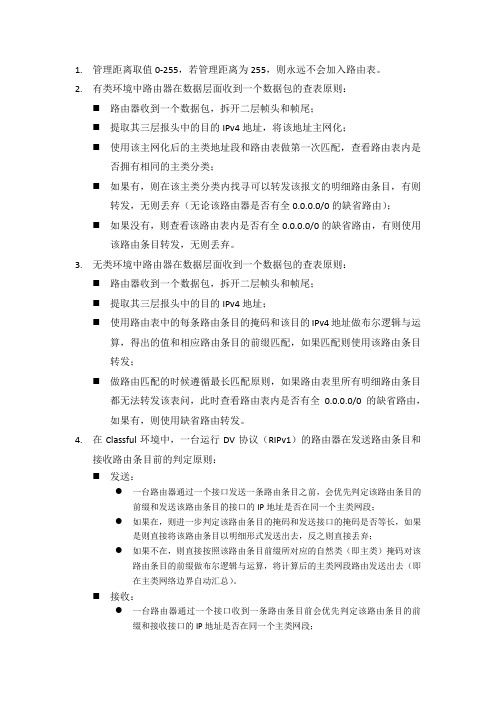

1.管理距离取值0-255,若管理距离为255,则永远不会加入路由表。

2.有类环境中路由器在数据层面收到一个数据包的查表原则:⏹路由器收到一个数据包,拆开二层帧头和帧尾;⏹提取其三层报头中的目的IPv4地址,将该地址主网化;⏹使用该主网化后的主类地址段和路由表做第一次匹配,查看路由表内是否拥有相同的主类分类;⏹如果有,则在该主类分类内找寻可以转发该报文的明细路由条目,有则转发,无则丢弃(无论该路由器是否有全0.0.0.0/0的缺省路由);⏹如果没有,则查看该路由表内是否有全0.0.0.0/0的缺省路由,有则使用该路由条目转发,无则丢弃。

3.无类环境中路由器在数据层面收到一个数据包的查表原则:⏹路由器收到一个数据包,拆开二层帧头和帧尾;⏹提取其三层报头中的目的IPv4地址;⏹使用路由表中的每条路由条目的掩码和该目的IPv4地址做布尔逻辑与运算,得出的值和相应路由条目的前缀匹配,如果匹配则使用该路由条目转发;⏹做路由匹配的时候遵循最长匹配原则,如果路由表里所有明细路由条目都无法转发该表问,此时查看路由表内是否有全0.0.0.0/0的缺省路由,如果有,则使用缺省路由转发。

4.在Classful环境中,一台运行DV协议(RIPv1)的路由器在发送路由条目和接收路由条目前的判定原则:⏹发送:●一台路由器通过一个接口发送一条路由条目之前,会优先判定该路由条目的前缀和发送该路由条目的接口的IP地址是否在同一个主类网段;●如果在,则进一步判定该路由条目的掩码和发送接口的掩码是否等长,如果是则直接将该路由条目以明细形式发送出去,反之则直接丢弃;●如果不在,则直接按照该路由条目前缀所对应的自然类(即主类)掩码对该路由条目的前缀做布尔逻辑与运算,将计算后的主类网段路由发送出去(即在主类网络边界自动汇总)。

⏹接收:●一台路由器通过一个接口收到一条路由条目前会优先判定该路由条目的前缀和接收接口的IP地址是否在同一个主类网段;●如果是,则使用接收接口的子网掩码和该路由条目的前缀做布尔逻辑与运算,如果得出的值没有发生改变,则给该路由条目分配接收接口对应的掩码,如果发生改变则给该路由条目分配一个/32的主机掩码;●如果不是,则接收方会使用该路由条目的前缀所对应的自然类掩码和该路由条目的前缀做布尔逻辑与运算,如果得出的值没有发生改变,则给该路由条目赋予其对应的自然类掩码,如果发生改变则给该路由条目分配/32的主机掩码。

CCNA学习笔记(1-4章)

CCNA学习笔记(1-4章)封装:封装是在数据上加上包头和将数据中包在里面的过程。

OSI模型的七层协议以及每层的意义:从下往上:物理层:定义了实际的规范以及实际的bit流。

这其中包括电压大小,接口特性等码型编码(电压时序)、电气特性、机械、规程和功能。

常见的物理层接口:RS232(V.24)、v.35、DTE与DCE:DTE网络终端设备,DCE线路终端端接设备,接口,就是用于连接DTE与DCE的数据链路层:提供了物理链路上可靠的传输功能。

涉及到物理寻址和与其相应的逻辑寻址、网络拓扑、网络访问、错误检测、帧的顺序传送以及流量控制等问题。

常见的二层协议有:以太网,令牌环,ISDN,ppp帧中继,802.3的结构中数据帧的格式是:前导符,帧定界符,目的地址,源地址,长度,数据,FCS802.5中的令牌环网中,有两种数据帧,令牌(token)和数据帧(dataframe)MAC地址分由12个16进制数组成,其中前6位是由组织指定的,后面的6位是由厂家自行分配的。

网络层:网络层提供了两台主机之间的连接和路径选择。

常见的协议有:IP IPX appletalk传输层:传输层提供的是一条可靠的点到点的连接,向上屏蔽一切网络上传输的问题。

在发送段将将要发送的数据进行分段,在接收端完成数据段到数据流的重组。

常见的协议有:TCP ISDP SPX会话层:会话层的建立,管理和终止两个通信主机间的会话通信,常见的协议:NFS X-windows表示层:确保一个系统应用层发出的信息能北另一个系统的应用层读取,必要的时候翻译成一种通用的格式,一个标准的任务就是完成加密和解密,常见的的表示层的协议是:jepg TIFF应用层:为用户提供应用程序提供网络服务,如:HTTP TELNET广域网服务:(SLIP)串行线网际协议:是一个合法的物理层的协议,可以在网络之间建立一个串行的连接(RS232)ppp点到点协议:对SLIP进行了改进,以满足以太网的需要。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CCNA Security笔记Cisco ASA5500(VTM)集成了PIX、VPN3000、IPS功能硬件IPS:(4240)入侵防护系统CSA:基于主机的IPS功能:限制用户行为,对应用程序进行控制ISR增强特性:(ISR1800/2800/3825/3845)1、无线模块2、硬件IPS模块3、Web Cache4、NAM(网络分析模块)Role-based CLI views配置:1、激活AAA:aaa new-model2、配置enable secret:enable secret huda3、进入Root View模式R1#enable view rootPassword:cisco4、配置View“test”:R1(config)#parser view test定义用户5、R1(config-view)#secret huda定义密码6、R1(config-view)#command exec include ping定义可使用的命令IOS安全保护,防止恶意删除,命令配置:Router(config)secret boot-image(加密隐藏保护IOS)Router(config)secret boot-config(加密备份配置)注意:只有Console口才能禁用和恢复。

Rommon1>bootflash:c2800nm-adventerprisek9-mz.124.15.T5.binSecure boot-config restore flash:/secure.cfgRouter#copy flash:/secure.cfg running-configCisco IOS Login Enhancements(防止恶意猜密码,DOS攻击)配置实例:Login block-for600attempts3with60(任何人60S内密码输错3次将挂起600S),只有permit用户不受这个限制Login delay2Login quiet-mode access-class block.ssh.newLogin on-failure trap every3Login on-success trapIp access-list standard block.ssh.newPermit137.78.5.5Permit61.149.0.00.0.255.255AAA:1、Authentication:(认证)用户名和密码2、Authorization:(授权)1.授权用户使用的命令2.授权用户访问的信息3.授权用户获得的信息注意:授权的主要作用是在用户都有效的情况下,区分特权用户和普通用户3、Accorting:(审计)什么人、什么时候、做了什么事情(类似于生活中的摄像头)Client与NAS之间三大协议原因:登入nas telnet/ssh/http/https……拨入nas pptp/I2tp/ipsec vpn穿越nas auth-proxy(IOS)/cut-through(ASA)NAS与AAA服务器通讯两大协议:Tacacs+:思科私有、TCP、端口号49,加密所有数据Radius:工业标准、UDP、认证授权端口号:1645和1812,审计:1646和1813,只对密码加密。

AAA配置:定义name认证策略AAA(config)#aaa new-model配置线下保护策略:AAA(config)#aaa authentication login noacs line none命令解释:login(登陆)认证策略,策略名为noacs,策略为先使用线下密码认证(line),如果线下没有密码就不认证(none)调用线下保护策略:AAA(config)#line console0AAA(config)#login authentication noacs定义AAA服务器:AAA(config)#tacacs-server host192.168.1.254key cisco测试AAA服务器AAA#test aaa group tacacs+test cisco new-code定义Login认证策略AAA(config)#aaa authentication login vty.auth group tacacs+ AAA(config)#line vty04AAA(config-line)#login authentication vty.auth当AAA服务器不可达时使用本地认证:AAA(config)#aaa authentication login vty.auth group tacacs+ localSDM Router配置:1、创建本地用户名和密码(级别15级)SDM(config)#username admin privliege15secret cisco2、启用HTTP或者HTTPS服务器SDM(config)#ip http secure-server3、配置HTTP的本地认证SDM(config)#ip http authentication local4、配置VTY线路的本地用户认证SDM(config)#line vty015SDM(config-line)#login local5、限制VTY线路拨入协议(可选)SDM(config-line)#transport input sshCLI配置Syslog:(Kiwi syslog网上可下载免费版)Router(config)#logging on(默认已激活)Router(config)#logging trap7(默认级别6)Router(config)#logging192.168.1.254Router(config)#logging buffered7(本地cache log)Router(config)#show logging(查询log配置和log buffer)SNMP简单网络管理协议:(oidview Pro)SNMPv1/2C基本配置基本trap配置:Router(config)#snmp-server location hudaRouter(config)#snmp-server contact hudaRouter(config)#snmp-server enable trapsRouter(config)#snmp-server host192.168.1.254GW基本Get/Set配置:Router(config)#snmp-server community gwro roRouter(config)#snmp-server community gwrw rwSNMPV3基本配置:snmp-server engine remote192.168.1.254123456(可选)(管理中心IP)123456(管理中心engineID)snmp-server engineID local101010101010(本地engineID可选)snmp-server view Test mib-2include(MIB范围)snmp-server group GRP1v3priv read Test write Test(创建组) snmp-server user user1GRP1v3auth md5123priv des321 snmp-server host192.168.1.254version3priv user1(Trap配置)CLI SSH配置步骤:1.配置主机名Router(config)#hostname SSHRouter2.配置域名SSHRouter(config)#ip domain name 3.产生RSA密钥对SSHRouter(config)#crypto key generate rsa modulus1024 4.创建本地用户名和密码(级别可选)SSHRouter(config)#username admin privilege15secret cisco 5.配置本地认证和登陆协议限制SSHRouter(config)#line vty015SSHRouter(config-line)#login localSSHRouter(config-line)#transport input sshNTP网络时间协议:NTP服务器端配置:R1(config)#clock timezone GMT+8R1(config)#clock set8:00:0012sep1012R1(config)#ntp authentication-key1md5cisco(可选)R1(config)#ntp authenticate(可选)R1(config)#ntp trusted-key1(可选)R1(config)#ntp masterNTP客户端配置:R2(config)#clock timezone GMT+8R2(config)#ntp authentication-key1md5cisco(可选)R2(config)#ntp authenticate(可选)R2(config)#ntp trusted-key1(可选)R2(config)#ntp server192.168.1.254key1主要的二层攻击手段:1.CAM Table Overflow/Spoofing MAC Address AttackCAM Table Overflow:攻击者通过伪造大量MAC地址,伪装不同的源的单薄包,从端口进入,每进入一个,交换机就学习一个,很快就将交换机的CAM表填满,将其它正常PC的MAC地址冲掉,这时候,PC去往另个一PC 的未知单薄包,就会在交换机的相同VLAN内进行泛洪。

而攻击者只要接到交换机上就能收到的PC的单薄包Spoofing MAC Address Attack:攻击者将自己的MAC伪装成PC的MAC地址,欺骗了发送PC,PC就会将数据包发送给攻击者。

防范:Port-Security2.STP Attack1.Root guard(可以进行选举,但是不转发流量)Switch(config)#int f0/1Switch(config)#spanning-tree guard root2.BPDU Guard(只能接主机端口,接交换机就shutdown)Switch(config)#int f0/1Switch(config)#spanning-tree bpduguard enable3.BPDU Filetering(过滤后恢复正常)Switch(config)#int f0/1Switch(config)#spanning-tree bpdufilter enable3.DHCP AttackDHCP Spooning:Switch(config)#ip dhcp snoopingSwitch(config)#ip dhcp snooping vlan11-200Switch(config)#int f0/1Switch(config-if)#ip dhcp snooping limite rate100(对DHCP 包速率限制每秒100个)Switch(config)#ip dhcp snooping trust(定义接口为信任端口)4.ARP Spoofing Attack(通过免费ARP实现对主机的欺骗)最好使用DCHP Snooping提供MAC到IP的映射表全局VLAN启用DAI配置:Switch(config)#ip arp inspection vlan100上联接口建议配置:Switch(config)#int g0/1Switch(config-if)#ip arp inspection trust其它交换机安全特性:1.SPAN(交换机端口分析)Switch(config)#minitor session1source int g0/2Switch(config)#minitor session1destination int g0/32.VACL1.能够对VLAN内和VLAN间的流量进行控制2.能够对IP和none IP的流量进行控制3.VACL优先于ACL,无方向性、进入或离开都受控制VACL配置:Switch(config)#ip access-list extand hudaSwitch(config-ext-nacl)#permit tcp any host2.2.2.2eq23 Switch(config-ext-nacl)#permit tcp host2.2.2.2eq23any Switch(config-access-map)#vlan access-map VACL10 Switch(config-access-map)#match ip address huda Switch(config-access-map)#action fowardSwitch(config)#vlan filter VACL vlan-list1-1003.二层隔离技术1.Switchport Protect(端口保护:应用在接PC接口上)2.Pvlan(3560以上)Primary Vlan一个Primiscuous与任意类型接口Isolated Vlan一个Isolated混合端口Community Vlan多个Community团体之间、混合端口4.Storm-control基于接口限制广播,单播,组播的占用率Switch(config-if)#storm-control broadcast level8765超过87%以上采取行为,低于65%恢复正常Switch(config-if)#storm-control multicast level pps2k1k默认的行为:过滤Switch(config-if)#storm-control action shutdownSwitch(config-if)#storm-control action dropCisco终端安全技术802.1X:1.在无线和有线网络运用的EAP的一种方式2.主要用于封装EAP的二层技术,简称EAPOL3.提供了对网络的物理访问限制802.1X认证基本配置:1.创建Dot1X认证策略aaa authentication dot1X default group radius2.全局激活Dot1Xdot1x system-auth-control3.接口启用Dot1XSwitchport access vlan1Switchport mode accessDot1x port-control autoNAC:网络准入控制确保顺从(OSI|SP|AntiViirus|personal|FW)的主机进入网络,并且支持不顺从主机的修复1.NAC framework2.Cisco NAC Appliance(Cisco clean Access)基于硬件架构CSA:Cisco提供的主机IPS,保护并且控制服务器和终端设备1.文件系统权限保护2.网络访问控制3.配置的保护4.可执行空间的保护Storage-Area Network:(SAN是SCSI和网络的合并)SAN三种传输技术:1.Filbre Channel:光纤传输、主机到存储网络2.iSCSI:TCP/IP传输、主机到存储网络3.FCIP:存储网络到存储网络Auxiliary VLAN配置Int f0/1Switchport access vlan10Switchport mode accessSwitchport voice vlan210Switchport port-securitySwitchport port-security maximum2 Switchport port-security maximum1vlan access Switchport port-security maximum1vlan voiceIOS安全经典特性1.IP TCP Intercept(抵御SYN的DOS攻击)IP TCP Intercept配置:Ip access-list extended DOSPermit tcp any host1.1.1.1Ip tcp intercept list DOS2.Unicast Reverse Path Forwarding(uRRF)3.IP Source Trackerflow5.NBAR防火墙的三种类型1.Packet Filtering(包过滤):一个老的防火墙技术,也就是我们使用的访问控制列表ACL1.Standerd(标准):NAT|VTY|SNMP|路由控制2.Extended(扩展):控制源|目地|端口|协议|TOS|时间d(命名):便于配置与修改4.Reflexive/Extablished:提供简单的防火墙功能传统ACL的缺陷:1.Block Based on address/port2.Ports permanently open3.Does not work with dynamic applications2.Proxy server(代理服务器)软件防火墙的主流技术,经成为web流量使用代理服务器Proxy Servers特点:1.两个TCP会话2.性能低下3.支持的应用较少4.工作在OSI模型的高层,最安全的防火墙3.Stateful packet filtering(状态监控包过滤)硬件防火墙的主流技术,为穿越TCP和UDP流维护状态化表项Cisco两大IOS防火墙技术1.Cisco IOS Classic Firewall(又名CBAC)2.Cisco IOS Zone-Based FirewallCisco IOS Classic Firewall Overview Traafic Filtering(流量过滤)Traafic Inspection(流量监控)Alerts and Audit Trails(告警和审计)Cisco IOS Classic Firewall配置步骤Step1:选择内外接口Step2:配置IP ACLStep3:配置全局参数Step4:配置监控策略Step5:运用监控策略和ACL到接口应用监控策略和ACL到接口Int f1/0Ip address202.100.1.10255.255.255.0 Ip access-group Outside.Control inIp inspect CBAC out建议监控策略和ACL应用到外部接口Cisco IOS Classic Firewall其它命令查询命令:IOSFW#sh ip inspect sessions IOSFW#sh ip inspect config IOSFW#sh ip inspect all清空所有CBAC配置:IOSFW(config)#no ip inspectOutbound Traffic:1.监控HTTP/SMTP/FTP/Telnet/ICMP协议2.限制TCP三次握手在15秒内完成3.进行半开连接限制(High:1000/Low:800)Inbound Traffic1.放行访问内部服务器的HTTP放行2.进行半开连接限制(High:1000/Low:800)VPN基本理论知识两种VPN模型站点到站点(L2L,Site to Site)1.ATM2.Frame Relay3.GRE4.MPLS VPN5.IPSec远程访问(Remote Access)1.IPSec2.PPTP3.L2TP+IPSec4.SSLVPN对称算法:1.DES-Created by IBM,56-bit key(S)2.3DES-168-ket key.(S)加密速度较慢,不适宜新技术3.AES-Newer,128-192-256-bit(S)非对称算法:1.RSA-512,7681024,2048-bit or lager(A)2.DH-散列函数Message——Hash Function——(固定长度)e883aa0b24c09f散列函数四大特点:1.固定大小2.雪崩效应3.单向(不可逆)4.冲突避免流行的散列算法:1.MD5:128位2.SHA-1:160位散列函数的应用1.动态路由协议验证2.IOS image校验3.Chap认证4.数字签名5.IPSecIPSec组成部分·ESP(负载完全封装)协议·认证头(AH)协议·Internet密钥交换(IKE)协议Transport Mode:在原始头部和数据之间插入一个预定义的头部,可以是AH,也可以是ESP HeaderTunnel Mode:在原始头部前面插入了一个全新的头部,在全新的头部和原始头部之间,插入一个AH或ESP Header注意:加密点等于通讯点等于Transport Mode加密点不等于通讯点等于Tunnel ModeIKE功能介绍IKE负责建立和维护IKE SAs和IPSecs。