QoS限速的一个实例

QOS 限速

QOS 限速2篇QoS(Quality of Service,服务质量)是指在网络通信中保证特定的服务质量标准的一组技术手段。

其中之一就是限速(Traffic Policing)。

限速是指网络设备对通过其进行传输的数据流进行控制,设置最大传输速率,以保证网络资源的合理分配和使用。

本文将从限速的原理和应用两个方面进行探讨,以期帮助读者更好地理解QoS中的限速技术。

限速的原理限速技术通过控制数据流的传输速率来保证网络服务质量,避免网络拥塞和资源浪费。

其原理可简单概括为以下几点:1. 流量监测:网络设备对通过其传输的数据流进行实时监测和分析,了解数据流的特点和负载情况。

2. 流量标记:根据监测结果和预设的限速策略,对数据流进行标记。

常见的标记方式包括:包丢弃、包延迟或包改变优先级等。

3. 流量管控:根据标记的结果,网络设备对数据流进行不同程度的限速处理。

这可以通过缓存数据包或丢弃多余数据包来实现。

限速的应用限速技术在网络管理和优化中起到重要的作用,不仅可以保证重要数据流的传输质量,还可以提高网络的稳定性和性能。

以下是限速技术在不同场景中的应用示例:1. 云服务提供商云服务提供商需要为不同用户提供稳定的网络连接和高质量的服务。

通过在云服务器上配置限速策略,可以保证每个用户的带宽使用情况,并且避免恶意用户占用过多的网络资源。

2. 视频流媒体在视频流媒体应用中,对于实时性要求较高的视频流,可以设置较低的最小传输速率,以保证视频流的连续性和稳定性。

而对于非实时性要求较低的视频流,则可以设置较高的最大传输速率,提高数据传输效率。

3. VoIP通信在VoIP通信中,实时音频和视频的传输质量对通信质量至关重要。

通过限速技术,可以提供稳定的带宽和传输速率,减少音频和视频的延迟和抖动,提高通信质量。

4. 异构网络管理对于异构网络,不同设备和传输媒介具有不同的传输能力和特性。

通过限速技术,可以根据不同设备和传输媒介的能力,对数据流进行适当的限速处理,以保证网络的整体性能和稳定性。

QOS 限速

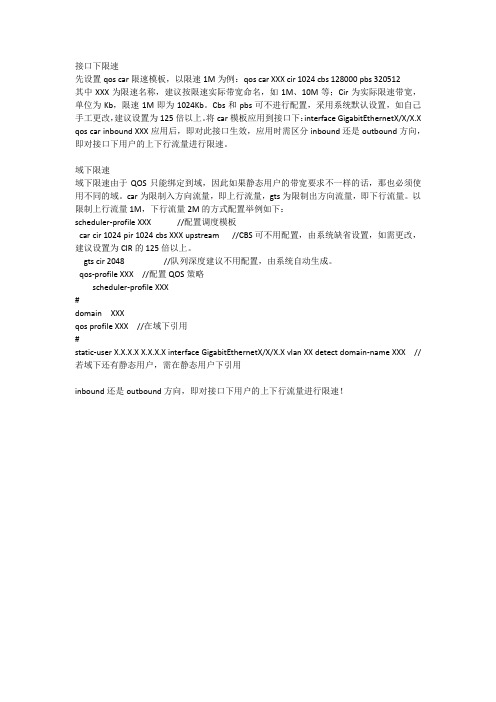

接口下限速先设置qos car限速模板,以限速1M为例:qos car XXX cir 1024 cbs 128000 pbs 320512其中XXX为限速名称,建议按限速实际带宽命名,如1M、10M等;Cir为实际限速带宽,单位为Kb,限速1M即为1024Kb。

Cbs和pbs可不进行配置,采用系统默认设置,如自己手工更改,建议设置为125倍以上。

将car模板应用到接口下:interface GigabitEthernetX/X/X.X qos car inbound XXX应用后,即对此接口生效,应用时需区分inbound还是outbound方向,即对接口下用户的上下行流量进行限速。

域下限速域下限速由于QOS只能绑定到域,因此如果静态用户的带宽要求不一样的话,那也必须使用不同的域。

car为限制入方向流量,即上行流量,gts为限制出方向流量,即下行流量。

以限制上行流量1M,下行流量2M的方式配置举例如下:scheduler-profile XXX //配置调度模板car cir 1024 pir 1024 cbs XXX upstream //CBS可不用配置,由系统缺省设置,如需更改,建议设置为CIR的125倍以上。

gts cir 2048 //队列深度建议不用配置,由系统自动生成。

qos-profile XXX //配置QOS策略scheduler-profile XXX#domain XXXqos profile XXX //在域下引用#static-user X.X.X.X X.X.X.X interface GigabitEthernetX/X/X.X vlan XX detect domain-name XXX //若域下还有静态用户,需在静态用户下引用inbound还是outbound方向,即对接口下用户的上下行流量进行限速!。

Eudemon系列防火墙QOS限速设置

Eudemon系列防火墙可以设置流量监管,用QOS CAR做限速。

不过好像不支持每IP限速,只能针对IP地址段去做限制,不能做的太细致。

举个例子—比如上网的网段IP地址范围是“192.168.1.0/24”,防火墙连接内网的端口号是“Ethernet 0/0/1”,那么可以把“192.168.1.0/24”这个大网段划分为“192.168.1.0/27、192.168.1.32/27、192.168.1.64 /27、192.168.1.96/27、192.168.1.128/27、192.168.1.160/27、192.168.1.192/27、 192.168.1.224/27”这8个小网段,对每个地址段来做限速。

大体步骤如下:引用://进入系统配置视图system-view//用8个ACL分别描述8个IP地址段的流量acl number 3001rule 10 permit ip source 192.168.1.0 0.0.0.31rule 11 permit ip destination 192.168.1.0 0.0.0.31acl number 3002rule 10 permit ip source 192.168.32 0.0.0.31rule 11 permit ip destination 192.168.32.0 0.0.0.31acl number 3003rule 10 permit ip source 192.168.64 0.0.0.31rule 11 permit ip destination 192.168.64.0 0.0.0.31acl number 3004rule 10 permit ip source 192.168.96 0.0.0.31rule 11 permit ip destination 192.168.96.0 0.0.0.31 acl number 3005rule 10 permit ip source 192.168.128 0.0.0.31rule 11 permit ip destination 192.168.128.0 0.0.0.31 acl number 3006rule 10 permit ip source 192.168.160 0.0.0.31rule 11 permit ip destination 192.168.160.0 0.0.0.31 acl number 3007rule 10 permit ip source 192.168.192 0.0.0.31rule 11 permit ip destination 192.168.192.0 0.0.0.31 acl number 3008rule 10 permit ip source 192.168.224 0.0.0.31rule 11 permit ip destination 192.168.224.0 0.0.0.31 quit//引用ACL定义8个类traffic classifier class1if-match acl 3001traffic classifier class2if-match acl 3002traffic classifier class3if-match acl 3003traffic classifier class4if-match acl 3004traffic classifier class5if-match acl 3005traffic classifier class6if-match acl 3006traffic classifier class7if-match acl 3007traffic classifier class8if-match acl 3008quit//定义8个行为(每个类限速3Mbps)traffic behaviour behav1car cir 3000000 cbs 0 ebs 0 green pass reddiscard traffic behaviour behav2car cir 3000000 cbs 0 ebs 0 green pass reddiscard traffic behaviour behav3car cir 3000000 cbs 0 ebs 0 green pass reddiscard traffic behaviour behav4car cir 3000000 cbs 0 ebs 0 green pass reddiscard traffic behaviour behav5car cir 3000000 cbs 0 ebs 0 green pass reddiscard traffic behaviour behav6car cir 3000000 cbs 0 ebs 0 green pass reddiscard traffic behaviour behav7car cir 3000000 cbs 0 ebs 0 green pass reddiscard traffic behaviour behav8car cir 3000000 cbs 0 ebs 0 green pass reddiscard quit//定义一个QOS策略来限制8个网段的上传和下载速率qos policy speed_limitclassifier class1 behaviour behav1classifier class2 behaviour behav2classifier class3 behaviour behav3classifier class4 behaviour behav4classifier class5 behaviour behav5classifier class6 behaviour behav6classifier class7 behaviour behav7classifier class8 behaviour behav8quit//在内网接口的inbound和outbound方向应用QOS策略,分别对上传和下载速率进行限制interface ethernet 0/0/1qos apply policy speed_limit inboundqos apply policy speed_limit outboundquit//返回用户视图,保存配置quitsave这样做完之后,每个地址段的32台主机最大上传和下载速率分别被限制在3Mbps(总共8X3=24Mbps)。

二层交换机的qos限速

二层交换机的QOS限速

在二层交换机上做流量控制

需求:对172.16.12.241的下载进行限速

1.配置高级ACL

acl number 3000

rule 10 permit ip source 172.16.1.22 0 desti nation 172.16.12.241 0

2.配置防火墙接在交换机上的48号端口

in terface Ethernet1/0/48

traffic-limit in bou nd ip-group 3000 rule 10 640 burst-bucket 512

最终可实现IP 172.16.12.241的下载速度为640Kbps,也就是80K/s。

当你

需要对多个IP,做不一样的限速时,做多个ACL如3001, 3002。

在48号端口上再添加类似的配置,将640改为你想要的速度。

注意:此配置下的速度限制是全局的。

不能实现如开网页的80k,游戏120k,QQ300I这样的功能。

burst-bucket是缓存的意思,将超过640K的数据存到交换机的缓存里,当数据量超过1152K时,多的数据将被丢弃。

利用QOS技术实现限速

一直以来想对这个交换机上面QoS来做一个限制,今天正好没有事情做,于是利用办公室里面的4006交换机来做一下这个测试。

在4006上面我没有做任何配置。

下面按照惯例来看看拓扑图吧。

现在呢?在没有做QoS的时候我们来看看它的下载速度。

从这里我们可以看见,我从192.168.0.230上面下载一个VM虚拟机,速度是10.5M,因为我内网都是100M口嘛。

那下面我们就通过这台4006交换机来带着大家做一下这个配置嘛!

在这里我们还是先来讲讲我们做这个实验的思路吧,首先我们给要限速的一些PC使用ACL挑选出来。

然后我们将ACL绑定在类上面,再将类绑定在策略上面,最好再将这个策略应用在接口上面。

大至就是这样一个流程来做。

但是这里要注意的是每个接口每个方向只支持一个策略;一个策略可以用于多个接口。

我们可以看到差不多速度就在125K左右,而当我们PC2接在26口上面呢?

我们可以看见,能够达到200多K,你想一下你们家里面的ADSL如果是1M的,下载速度是不是就只有130-140Kb,而2M的ADSL则能够达到200-230K。

我们可以看见它已经实现了我们的这个限速功能了吧。

那我们现在将PC2接在本交换机的其他任意一个口看看有没有影响呢?现在我将PC2接在13口的。

我们可以看见,它还是没有影响。

这是为什么呢?因为我们下载的策略应用在fa3/2这个接口上面的,而我们服务器就连在这个接口上面,当然我们PC连在其他那些端口上面都是一样的效果,我这里只是拿的两台PC来做的实验,而在我们实际工作中,不可能这么做,我们可以将上面的ACL改成你要做限速的网段就OK了。

QoS技术详解及实例

一般来说,基于存储转发机制的Internet(Ipv4标准)只为用户提供了“尽力而为(best-effort)”的服务,不能保证数据包传输的实时性、完整性以及到达的顺序性,不能保证服务的质量,所以主要应用在文件传送和电子邮件服务。

随着Internet的飞速发展,人们对于在Internet上传输分布式多媒体应用的需求越来越大,一般说来,用户对不同的分布式多媒体应用有着不同的服务质量要求,这就要求网络应能根据用户的要求分配和调度资源,因此,传统的所采用的“尽力而为”转发机制,已经不能满足用户的要求。

QoS的英文全称为"Quality of Service",中文名为"服务质量"。

QoS是网络的一种安全机制, 是用来解决网络延迟和阻塞等问题的一种技术。

对于网络业务,服务质量包括传输的带宽、传送的时延、数据的丢包率等。

在网络中可以通过保证传输的带宽、降低传送的时延、降低数据的丢包率以及时延抖动等措施来提高服务质量。

通常 QoS 提供以下三种服务模型:Best-Effort service(尽力而为服务模型)Integrated service(综合服务模型,简称Int-Serv)Differentiated service(区分服务模型,简称Diff-Serv)1. Best-Effort 服务模型Best-Effort 是一个单一的服务模型,也是最简单的服务模型。

对Best-Effort 服务模型,网络尽最大的可能性来发送报文。

但对时延、可靠性等性能不提供任何保证。

Best-Effort 服务模型是网络的缺省服务模型,通过FIFO 队列来实现。

它适用于绝大多数网络应用,如FTP、E-Mail等。

2. Int-Serv 服务模型Int-Serv 是一个综合服务模型,它可以满足多种QoS需求。

该模型使用资源预留协议(RSVP),RSVP 运行在从源端到目的端的每个设备上,可以监视每个流,以防止其消耗资源过多。

H3C?QoS限速与带宽保证自己总结

H3C QoS限速与带宽保证自己总结实例3:限速CBQ形式的限速并不是死死限定于cir的值,还需要结合cbs、ebs等参数计算突发量等,但大体上按cir来算就好了,没得突发时就是按cir计算。

一、【CBQ的形式】WX3024 AC无线终端上行下行限速###########终端IP是192.168.88.44,目标IP 192.168.88.252。

限速240kbit/s(即30Kbyte/s)acl number 3000rule 0 permit ip source 192.168.88.44 0 destination 192.168.88.252 0rule 5 permit ip source 192.168.88.252 0traffic classifier tc1 operator andif-match acl 3000#traffic behavior tb1car cir 240##按“car cir 240”就会自动生成car cir 240 cbs 15000 ebs 0 red discard#qos policy qpclassifier tc1 behavior tb1#interface WLAN-ESS1port access vlan 2qos apply policy qp inboundqos apply policy qp outbound#二、【CBQ的形式】高级:按时间段下载限速700 kbpstime-range tr3968 02:00 to 07:00 Mon Sun#acl number 3968rule 0 permit ip destination 10.1.1.1 0 time-range tr3968traffic classifier AdvWeb3968 operator andif-match acl 3968traffic behavior AdvWeb3968car cir 700 cbs 43750 ebs 0 green pass red discard ##敲命令的时候car cir 700就好了,cbs、ebs这些可系统自己算出qos policy PolicyLimitInput-983299classifier AdvWeb3968 behavior AdvWeb3968#interface Ethernet4/3port link-mode routeqos apply policy PolicyLimitInput-983299 inbound#三、【CBQ的形式】高级:按时间段上传限速500 kbps#time-range tr3968 02:00 to 07:00 Mon Sun#acl number 3968rule 0 permit ip source 10.1.1.2 0 time-range tr3968traffic classifier AdvWeb3968 operator andif-match acl 3968traffic behavior AdvWeb3968car cir 500 cbs 31250 ebs 0 green pass red discard ##敲命令的时候car cir 700就好了,cbs、ebs这些可系统自己算出qos policy PolicyLimit-983299classifier AdvWeb3968 behavior AdvWeb3968interface Ethernet4/3port link-mode routeqos apply policy PolicyLimit-983299 outbound#四、【QoS carl形式】qos carl 形式限速(可按ip、ip段及共享带宽限速,简单实用)下载限速:#qos carl 2 destination-ip-address range 10.1.1.10 to 10.1.1.15 per-address shared-bandwidth#interface Ethernet4/3qos car inbound carl 2 cir 200 cbs 12500 ebs 0 green pass red discard# ##敲命令的时候car cir 700就好了,cbs、ebs这些可系统自己算出上传限速:#qos carl 3 source-ip-address range 10.1.1.1 to 10.1.1.2 per-address shared-bandwidth#interface Ethernet4/3qos car outbound carl 3 cir 100 cbs 6250 ebs 0 green pass red discard# ##敲命令的时候car cir 700就好了,cbs、ebs这些可系统自己算出############################################# ############Qos carl XXXXXX ( 详细可看手册)qos carl carl-index { precedence precedence-value | mac mac-address | dscp dscp-list | { destination-ip-address | source-ip-address } { subnet ip-address mask-length | range start-ip-address to end-ip-address } [ per-address [ shared-bandwidth ] ] } undo qos carl carl-index基于IP网段类型的CAR列表:如果未指定per-address,则应用该CAR列表到接口时,cir为该网段内所有IP地址带宽之和,各个IP地址带宽按照流量大小的比例进行分配;如果指定per-address未指定shared-bandwidth,则应用该CAR列表到接口时,cir为各IP地址独享的限制带宽,不能被网段内其他IP流量共享;如果指定per-address和shared-bandwidth,则应用该CAR列表到接口时,cir为该网段内所有IP地址共享带宽之和,根据当前存在流量的IP地址数量,动态平均分配各IP地址占用的带宽。

qos限速

总结下载限速5种配置方法F系列防火墙限制下载速度的方法有很多,以下是我自己总结的最简单易行的5种方法,能解决99%的限速要求。

1. 下载限速1.1 对网段限速例如:对内网192.168.10.0/24网段下载限速2Mbps,每个IP下载速度不限制(但最大速度<2Mbps)。

在全局模式下:[F1000-C]qos carl 1 destination-ip-address subnet 192.168.10.1 24“192.168.10.1”是网关地址进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-GigabitEthernet0/1]qos car outbound carl 1 cir 2000000 cbs 2000000 ebs 0 green passred discard1.2 对网段内所有IP限速例如:对内网192.168.10.0/24网段中每个IP下载限速200Kbps,整个网段的下载速度不限制。

在全局模式下:[F1000-C]qos carl 2 destination-ip-address subnet 192.168.10.1 24 per-address“192.168.10.1”是网关地址进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-GigabitEthernet0/1]qos car outbound carl 2 cir 200000 cbs 200000 ebs 0 green pass1.3 即对网段限速,又对IP限速例如:内网192.168.10.0/24网段下载限速2Mbps,每个IP下载限速200kbps。

在全局模式下:[F1000-C]qos carl 1 destination-ip-address subnet 192.168.10.1 24[F1000-C]qos carl 2 destination-ip-address subnet 192.168.10.1 24 per-address“192.168.10.1”是网关地址进入防火墙连接外网的接口:[F1000-C]int g 1/0[F1000-C-GigabitEthernet1/0]qos car inbound carl 1 cir 2000000 cbs 2000000 ebs 0 green pass进入防火墙连接内网的接口:[F1000-C]int g 0/1[F1000-C-GigabitEthernet0/1]qos car outbound carl 2 cir 200000 cbs 200000 ebs 0 green pass1.4 对某一个连续的IP地址范围限速例如:对内网IP地址192.168.10.10~192.168.10.100进行下载限速。

QoS设置—基于优先权限速

QoS设置——基于优先权限速JCG产品有针对优先权的QOS设置,也有针对IP地址的限速。

这里讲的是基于优先权的限速。

第一步:在浏览器输入192.168.1.1 进入路由器的设置页面——点击“高级设置”——点击“QoS”QoS服务质量:选择“启用”QoS策略:选择“基于优先权”上传带宽:是指你要设置的网络的总上传带宽。

下载带宽:是指你要设置的网络的总下载带宽。

比如说您用的是电信的4M的宽带,那么上传带宽就填写512K,下载带宽就是4M。

注:这里的bps是比特每秒,跟我们平时的KB/S是有区别的,1KB/S=8kb/s把这些填好之后,点击“应用”,会出现下面的页面在这里对优先权进行设置,这里分为四个小组,给每一个小组按总带宽的百分比进行分配。

1、在“优先权设置”这里,我们分成“高、中、默认、低”四个群组,你可以给每个群组分配不同的流量。

2、这里的“保证最小带宽”和“限用最大带宽”都是按照刚才设置的总带宽的百分比来分配的。

根据自己的实际情况填入每个小组的需要占用总带宽的百分比。

填写完成之后,点击“应用”上面的设置完成之后,点击“规则设置”,出现以下界面:规则名称:随便命名,方便认知就可以优先权:选择要加入哪个群组本地IP地址:填入需要控制的电脑IP地址,可以只填入一个,如:192.168.1.101——192.168.1.101 。

也可以填入IP地址段 192.168.1.103——192.168.1.112。

DSCP标志:差分服务代码点,通过编码值来区分优先级,这里没有特殊需要,可以不用设置,保存默认就可以。

协议:针对某些协议的控制,如果没有特殊需要,只需保持默认封包长度:设置通过路由器的数据包的大小,如果没有特殊需要,只需保持默认填好这个之后,点击“添加”,那么这个规则的设置就好了。

这些规则,可以全部都设置,也可以选择一小部分进行设置。

这里可根据个人需求进行设置。

设置完成之后,基于优先权限速的设置就完成了。

防火墙QoS配置示例

将优先级策略应用到相应的流量上,确保高优先级流量得到优先处理。

03 防火墙qos配置示例

CHAPTER

企业网qos配置示例

企业网中,防火墙QoS配置主要针对不同的业务流量进行分类和优先级调 度,确保关键业务流量得到优先处理。

配置步骤包括:识别关键业务流量、设置优先级队列、配置流量整形和调 度规则等。

05 防火墙qos配置效果评估

CHAPTER

吞吐量测试

使用iperf等网络性能测试工具,在防 火墙的入方向和出方向上分别进行吞 吐量测试,以评估防火墙的转发性能。

测试不同的数据包大小和并发连接数, 以获取更全面的性能数据。

延迟测试

使用ping、traceroute等工具,分别在防火墙的入方向和出方向上测试端到端的延迟,以评估防火墙 对数据包延迟的影响。

定期评估网络流量

了解网络流量的变化趋势,以便及时调整防 火墙qos配置。

保持与网络架构的协调

与其他安全设备的协调

防火墙qos配置应与其他网络安全设备( 如入侵检测系统、内容过滤系统等)的 配置保持协调,共同维护网络安全。

VS

与网络拓扑结构的协调

防火墙qos配置应与网络拓扑结构相匹配 ,以确保网络的整体性能和稳定性。

调度

根据优先级标记对网络流量进行调度, 确保高优先级流量得到优先处理。

整形

通过控制数据包的发送速率,减少网 络拥堵和延迟。

02 防火墙qos配置步骤

CHAPTER

确定业务需求

识别关键业务流量

确定哪些流量对业务至关重要,需要优先处 理。

确定带宽需求

根据业务需求,确定所需的带宽和流量速率。

设定性能指标

测试不同数据包大小和不同距离下的延迟,以了解延迟的分布和变化情况。

qos-policy实验

Qos-policy实验朱沙一丶项目概述使用Qos-policy做限速,来实现对上传速率的控制。

路由器为华三的设备二丶实验要求使用Qos-policy在进方向做限速在出方向做流量整形,PC1,PC2上传速率控制为1M。

1.1实验配置:一丶使用QOS policy car限制进方向链路上传速度。

traffic classifier 123 创建一个名为123的类if-m atch dscp default 使用dscp默认值traffic behavior 123 配置qos行为car cir 1000 使用car限制速度为1Mqos policy 123classifier 123 behavior 123 进入qos策略,匹配类和相应的行为int e0/1 进方向应用qos policyqos apply policy 123 inboundint e0/2qos apply policy 123 inbound实验现象:实验截图为FTP服务器,每个人差不多有120K的上传速度。

总上传速度240K左右。

二丶使用QOS policy gts在出方向使用GTS流量整形来限制速度。

traffic classifier 321 创建一个名为123的类if-match any 匹配任何traffic behavior 321 配置qos行为gts cir 1000 使用gts限制上传速度为1Mqos policy 321classifier 321 behavior 321 进入qos策略,匹配类和相应的行为int e0/0qos apply policy 321 outbound 出方向应用qos policy实验现象:实验截图为FTP服务器。

由于在出方向使用GTS对流量整形为1M,总上传速度为125K左右,PC1和PC2都只有60K的速度。

三丶把进方向和出方向都修改为8M。

traffic behavior 123car cir 8000traffic behavior 321gts cir 8000实验现象:实验截图为FTP服务器。

H3C设备qos配置经典讲解(转)

H3C设备qos配置经典讲解(转)以下例⼦中的组⽹如下:ETH0/1 ______________192.168.1.12 | |---------------| ROUTER |---------------内⽹ |_____________| 外⽹2.1 基于内⽹⽹段进⾏限速场景要求:对内⽹为192.168.1.0的⽹段进⾏限速,访问外⽹的速率不能超过64k。

定义ACL规则:[H3C]acl number 2000[H3C -acl-basic-2000] rule 0 permit source 192.168.1.0 0.0.0.255在内⽹⼝应⽤策略:[H3C] interface Ethernet 0/1[H3C-Ethernet0/1] qos car inbound acl 2000 cir 64 cbs 4000 ebs 0 green pass red discardCBS和EBS的配置⽅法:CIR:表⽰向C桶中投放令牌的速率,即C桶允许传输或转发报⽂的平均速率;CBS:表⽰C桶的容量,即C桶瞬间能够通过的承诺突发流量;EBS:表⽰E桶的容量,即E桶瞬间能够通过的超出突发流量。

CIR⽤来确定设备允许的流的平均速度,基于速率的设置就是指该值的设置;CBS表⽰每次突发所允许的最⼤的流量尺⼨,这个值可以通过(流量波动时间超过CIR的部分)进⾏估算。

但是该值的设置⼀般⽐较粗略,只能是⼀个⼤概的数值,在实际使⽤中如果效果不好,还需要继续细调;EBS的值⼀般来说不需要设置,所以设置为0即可。

2.2 基于时间段和⽹段进⾏限速场景要求:对内⽹为192.168.1.0的⽹段进⾏限速,访问外⽹的速率不能超过64k,限定时间为⼯作时间。

通过设置time-range和ACL,可以实现基于时间段的限速。

定义时间段:[H3C]time-range worktimeam 8:00 to 12:00 working-day[H3C]time-range worktimepm 13:00 to 17:00 working-day定义ACL规则:[H3C]acl number 2000[H3C -acl-basic-2000][H3C -acl-basic-2000] rule 0 permit source 192.168.1.0 0.0.0.255 time-range worktimeam[H3C -acl-basic-2000] rule 1 permit source 192.168.1.0 0.0.0.255 time-range worktimepm在内⽹⼝应⽤策略:[H3C] interface Ethernet 0/1[H3C-Ethernet0/1] qos car inbound acl 2000 cir 64 cbs 4000 ebs 0 green pass red discard2.3 基于⽹段进⾏流量整形场景要求:为了减少报⽂的⽆谓丢失,可以在ICG的出⼝对报⽂进⾏流量整形处理。

tplinkqos限速功能

tplink qos限速功能最近笔者上网的时候感觉到网速特别慢,尤其是下班回家以后,电脑不管是玩游戏还是打开网页,都非常卡,甚至挂QQ都有时候会掉线。

于是对自己的tp路由器进行了qos限速设置。

qos包含两种:一种是针对优先权的QOS设置,另一种就是针对IP地址的限速。

今天讲的是针对IP地址的限速,店铺以JCG JHR-N926R这款无线路由器来讲:工具/原料一台带有Qos功能的无线路由器一台步骤/方法第一步:在浏览器输入192.168.1.1 进入路由器的设置页面——点击“高级设置”——点击“QoS”。

在这个界面:“QoS 服务质量” 选择“启用”“QoS策略”选择“基于IP地址”然后在“上传总带宽”和“下载总带宽”这里填写入您拉宽带时的实际带宽。

之后点击“应用”注:总带宽一定要如实填写运营商的实际带宽,只有这样才能做到准确限制网速。

第二步:点击第二排导航栏的“IP限速”,出现如下界面描述:自己填写,明白其代表的意思就行.本地IP地址:前后设置的一样的话代表一台电脑,也可以填入地址段上传带宽:前面那个方框填入的是最小带宽,后面的方框填入的是限制的最大带宽。

下载带宽:前面那个方框填入的是最小带宽,后面的方框填入的是限制的最大带宽。

在这个界面里,描述自己填写,明白其代表的意思就行,本地IP地址:前后设置的一样的话代表一台电脑,也可以填入地址段。

如下图:把描述、本地IP地址、上传带宽、下载带宽都填写完成之后,点击“添加”按钮,然后点击“应用”。

END注意事项1、规则带宽的后面一个值是最大带宽,但是前面一个值并不是最小带宽,因为很多受资源的影响,根本无法保证上传下载的最小带宽。

2、每条规则的上传下载的最大带宽不能超过运营商的总带宽,所有规则添加完成后,所有规则的总上传和下载最大带宽相加也不能超过运营商总带宽。

至此,qos设置完毕,怎么样?网速是不是又回来了呢。

某教师进修学院qos配置案例

1.1 qos 配置案例1.1.1 组网需求s7610(管理引擎为二代引擎)做环网,下联小学采用s7606(一代管理引擎),下联幼儿园采用s5750其中一个小学有一天发现网络很慢,经查在信息中心的7610发现网络流量很大。

客户提出,要对下联小学内部应用限制带快50m ,超出部分丢弃,其他internet 应用限制速度20m ,超出部分丢弃1.1.2 需求分析用户需求:对内部网络限制最高带宽50m ,外部服务限制最高贷款20m需求分析:某教师进修学院某教育信息中心采用三台●下面的小学发生网络故障,影响到上面的网络,网络流量的方向是上传的,以及下载的方向,所以两个方向都要做限制。

●因为S7606一代管理引擎支持qos的output方向,所以,可以在各小学的端口下限速●如果是二代管理引擎,qos只能支持input方向,故可以考虑把限制上传的流量做在信息中心,把限制下载的流量做在下联小学。

1.1.3 配置步骤配置S76101.创建互联到下联小学的vlaninterface GigabitEthernet 0/1interface VLAN 1038ip pim dense-modeip address 10.147.255.33 255.255.255.248description bhyey配置S76062.创建访问控制列表ip access-list extended neibu10 permit ip any 10.144.0.0 0.7.255.255!ip access-list extended waibu10 permit ip any any3.对网络流量进行分类waibu 表示internet等服务,neibu表示内部网络服务。

class-map neibumatch access-group neibuclass-map waibumatch access-group waibu4.针对不同的数据分类,做不同的策略。

H3C交换机QOS限速案例

企业网用户的IP为10.0.0.2/24,通过Switch连接Internet。

Switch为运营商设备。

企业网用户只租用了1Mbps的上行带宽和2Mbps的下行带宽。

普通CAR配置组网图一、配置思路流量监管功能是通过QoS命令行实现。

本案例中,用户采用固定IP,因此可以通过匹配用户IP地址的方法匹配用户流量,并对其做流量监管。

二、配置步骤# 配置ACL规则匹配源IP为10.0.0.2的流量。

<H3C> system-view[H3C] acl number 3001[H3C-acl-adv-3001] rule permit ip source 10.0.0.2 0[H3C-acl-adv-3001] quit# 配置ACL规则匹配目的IP为10.0.0.2的流量。

[H3C] acl number 3002[H3C-acl-adv-3002] rule permit ip destination 10.0.0.2 0[H3C-acl-adv-3002] quit# 配置流分类,匹配ACL规则3001,即匹配源IP为10.0.0.2的流量。

[H3C] traffic classifier source_hostA[H3C-classifier-source_hostA] if-match acl 3001[H3C-classifier-source_hostA] quit# 配置流分类,匹配ACL规则3002,即匹配目的IP为10.0.0.2的流量。

[H3C] traffic classifier destination_hostA[H3C-classifier-destination_hostA] if-match acl 3002[H3C-classifier-destination_hostA] quit# 配置流行为,用于对上行流量进行流量监管,速率为1000kbps。

[H3C] traffic behavior uplink[H3C-behavior-uplink] car cir 1000[H3C-behavior-uplink] quit吉林省金铖计算机学校# 配置流行为,用于对下行流量进行流量监管,速率为2000kbps。

2018年ciscoqos限速-范文word版 (17页)

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==ciscoqos限速篇一:Cisco路由器QoS配置过程Cisco路由器QoS配置过程对不同IP组进行流量限制实例:Cisco(config)#ip access-list extended BOSSCisco(config-ext-nacl)#permit ip host 192.168.1.8 anyCisco(config-ext-nacl)#permit ip host 192.168.1.18 anyCisco(config-ext-nacl)#permit ip host 192.168.1.38 anyCisco(config-ext-nacl)#permit ip host 192.168.1.48 anyCisco(config-ext-nacl)#permit ip host 192.168.1.58 anyCisco(config-ext-nacl)#permit ip host 192.168.1.68 anyCisco(config-ext-nacl)#endCisco#config tCisco(config)#ip access-list extended COMMONCisco(config-ext-nacl)#deny ip host 192.168.1.8 anyCisco(config-ext-nacl)#deny ip host 192.168.1.18 anyCisco(config-ext-nacl)#deny ip host 192.168.1.38 anyCisco(config-ext-nacl)#deny ip host 192.168.1.48 anyCisco(config-ext-nacl)#deny ip host 192.168.1.58 anyCisco(config-ext-nacl)#deny ip host 192.168.1.68 anyCisco(config-ext-nacl)#permit ip 192.168.0.0 0.0.255.255 anyCisco(config-ext-nacl)#endCisco#config tCisco(config)#route-map QoS permit 10Cisco(config-route-map)#match ip address BOSSCisco(config-route-map)#set ip precedence ?<0-7> Precedence valuecritical Set critical precedence (5)flash Set flash precedence (3)flash-override Set flash override precedence (4)immediateSet immediate precedence (2)internet Set internetwork control precedence (6) network Set network control precedence (7)priority Set priority precedence (1)routine Set routine precedence (0)<cr>Cisco(config-route-map)#set ip precedence criticalCisco(config-route-map)#exitCisco(config)#route-map QoS permit 20Cisco(config-route-map)#match ip address COMMONCisco(config-route-map)#set ip precedence priorityCisco(config-route-map)#exitCisco(config)#class-map match-any NORMALCisco(config-cmap)#match ip precedence 0 1 2Cisco(config-cmap)#class-map match-any PREMIUMCisco(config-cmap)#match ip precedence 0 1 2Cisco(config-cmap)#exitCisco(config)#policy-map QoS_OUTPUTCisco(config-pmap)#class PREMIUMCisco(config-pmap-c)#bandwidth 2048Cisco(config-pmap-c)#police 2048000 bc 19200 38400Cisco(config-pmap-c-police)#conform-action transmitCisco(config-pmap-c-police)#exceed-action transmitCisco(config-pmap-c-police)#class NORMALCisco(config-pmap-c)#bandwidth 512Cisco(config-pmap-c)#police cir 51000 bc 1200 be 1200Cisco(config-pmap-c-police)#conform-action transmitCisco(config-pmap-c-police)#exceed-action dropCisco(config-pmap-c-police)#endCisco#config tCisco(config)#interface G 0/0Cisco(config-if)#ip nat insideCisco(config-if)#ip policy route-map QoSCisco(config)#interface G 0/1Cisco(config-if)#ip nat outsideCisco(config-if)#service-policy output QoS_OUTPUT----------------------------------------------------------------------------marking:1.定义class-map.class-map [match-all/match-any] {map-name}默认不打的话是match-all2.定义匹配命令matchmatch access-group {NO}match input-interface {interface}match class-map {map-name} class-map嵌套match source-address {mac-address} 源mac地址match destination-address {mac-address}目的mac地址match vlan {vlan-ID}match ip dscp {DSCP}match ip precedencc {precedence}match protocol {protocol} 基于NBARRouter(config) class-map FOORouter(config-cmap)#match ?access-group Access groupany Any packetsclass-map Class mapcos IEEE 802.1Q/ISL class of service/user priority valuesdestination-addressDestination addressinput-interface Select an input interface to match ip IP specific valuesmplsMulti Protocol Label Switching specific valuesnot Negate this match result。

浅析QoS中的限速

QoS中的限速就是对局域网内各个IP地址进行流量控制,以达到稳定而优质的上网的目的。

这个功能对局域网内使用P2P下载占用大量带宽的情形有非常好的改善。

下面看本文详细的解说。

QoS(Quality of Service)服务质量,是网络的一种安全机制, 是用来解决网络延迟和阻塞等问题的一种技术。

在正常情况下,如果网络只用于特定的无时间限制的应用系统,并不需要QoS,比如Web应用,或E-mail设置等。

但是对关键应用和多媒体应用就十分必要。

当网络过载或拥塞时,QoS 能确保重要业务量不受延迟或丢弃,同时保证网络的高效运行。

QoS限速方法一1.Cisco(config)#2.Cisco(config)#3.Cisco(config)#access-list 100 permit tcp host 192.168.1.100 host 172.16.2.2004.Cisco(config)#5.Cisco(config)#interface ethernet 0/16.Cisco(config-if)#rate -limit output access-group 110 8000 1500 3000conform-action transmit7.exceed-action drop8.Cisco(config-if)#9.Cisco(config-if)#10.Cisco(config-if)#经验公式:BC=CIR/8*1.5BE=2*BCQoS限速方法二(CBWFQ)1.Cisco(config)#2.Cisco(config)#access-list 100 permit tcp host 192.168.1.100 host 172.16.2.2003.Cisco(config)#4.Cisco(config)#class-map Download5.Cisco(config-cmap)#match access-group 1006.Cisco(config-cmap)#7.Cisco(config)#8.Cisco(config)#policy-map CBWFQ9.Cisco(config-pmap)#class Download10.Cisco(config-pmap-c)#bandwidth 800011.Cisco(config)#12.Cisco(config)#int e0/113.Cisco(config-if)#service-policy output CBWFQ /*CBWFQ只支持output方向策略14.Cisco(config)#QoS中的限速的方法就为大家介绍完了,希望大家通过以上的介绍已经掌握。

QOS限速——精选推荐

QOS限速XX涉及的QOS限速主要有两种:第⼀种是针对⼀个端⼝下双向IP互访;第⼆种是针对多个端⼝下双向IP互访;(聚合car)聚合car:是指能够对多个业务使⽤同⼀个car进⾏流量监控,即如果多个端⼝应⽤同⼀个聚合CAR,则这多个端⼝的流量之和必须在此聚合CAR设定的流量监管范围之内。

总部与分部之间为20M专线。

现要求:分⽀10.2.2.0/24和总部10.4.4.0/24为重要业务,要保障带宽10M;10.1.1.0/24和10.3.3.0/24互访限制5M分⽀MSR:流定义:acl advanced 3000rule 0 permit ip source 10.1.1.0 0.0.0.255 destination 10.3.3.0 0.0.0.255acl advanced 3001rule 0 permit ip source 10.2.2.0 0.0.0.255 destination 10.4.4.0 0.0.0.255traffic classifier 10M operator andif-match acl 3001traffic classifier 5M operator andif-match acl 3000流⾏为:traffic behavior 10Mqueue ef bandwidth 1024 --------保证带宽traffic behavior 5Mcar cir 5000 ---------限制带宽流策略:qos policy xiansuclassifier 10M behavior 10Mclassifier 5M behavior 5M应⽤:interface GigabitEthernet0/1rqos apply policy xiansu outbound验证:dis qos policy interface GigabitEthernet 0/1 Interface: GigabitEthernet0/1Direction: OutboundPolicy: xiansuClassifier: default-classMatched : 0 (Packets) 0 (Bytes)5-minute statistics:Forwarded: 0/0 (pps/bps)Dropped : 0/0 (pps/bps)Operator: ANDRule(s) :If-match anyBehavior: beDefault Queue:Flow based Weighted Fair Queue:Max number of hashed queues: 256 Matched : 0 (Packets) 0 (Bytes)Enqueued : 0 (Packets) 0 (Bytes)Discarded: 0 (Packets) 0 (Bytes)Discard Method: TailClassifier: 10MMatched : 0 (Packets) 0 (Bytes)5-minute statistics:Forwarded: 0/0 (pps/bps)Dropped : 0/0 (pps/bps)Operator: ANDRule(s) :If-match acl 3001Behavior: 10MExpedited Forwarding:Bandwidth 1024 (kbps) CBS 25600 (Bytes)Matched : 0 (Packets) 0 (Bytes)Enqueued : 0 (Packets) 0 (Bytes)Discarded: 0 (Packets) 0 (Bytes)Discard Method: TailClassifier: 5MMatched : 0 (Packets) 0 (Bytes)5-minute statistics:Forwarded: 0/0 (pps/bps)Dropped : 0/0 (pps/bps)Operator: ANDRule(s) :If-match acl 3000Behavior: 5MCommitted Access Rate:CIR 5000 (kbps), CBS 312500 (Bytes), EBS 0 (Bytes)Green action : passYellow action : passRed action : discardGreen packets : 0 (Packets) 0 (Bytes)Yellow packets: 0 (Packets) 0 (Bytes)Red packets : 0 (Packets) 0 (Bytes)总部MSR配置⼀样,把ACL的源⽬调反就可以了。

路由器限速之QoS原理解剖

路由器限速之QoS原理解剖路由器限速是我们经常需要用到的功能,那么路由器是根据什么来限速的,内部情况是怎么样的呢?下面是店铺整理的一些关于路由器限速之QoS原理解剖的相关资料,供你参考。

路由器限速之QoS原理解剖一、什么是QoS当网络过载或拥塞时,QoS 能确保重要业务量不受延迟或丢弃,同时保证网络的高效运行。

QoS(Quality of Service)服务质量,是网络的一种安全机制, 是用来解决网络延迟和阻塞等问题的一种技术,路由器就是利用QoS来限速的。

如果网络只用于特定的无时间限制的应用系统,并不需要QoS,比如Web应用,或E-mail设置等,但是对关键应用和多媒体应用就十分必要。

二、QoS的分类与定义对QoS进行分类定义方便用户根据不同的应用提出QoS需求,对QoS进行分类和定义的目的是使网络可以根据不同类型的QoS进行管理和分配资源。

例如,给实时服务分配较大的带宽和较多的CPU 处理时间等。

(1)资源调度与管理对资源进行预约之后,是否能得到这些资源,还依赖于相应的资源调度与管理系统。

(2)准入控制和协商即根据网络中资源的使用情况,允许用户进入网络进行多媒体信息传输并协商其QoS。

(3)资源预约为了给用户提供满意的QoS,必须对端系统、路由器以及传输带宽等相应的资源进行预约,以确保这些资源不被其他应用所强用。

QoS的应用可以有效解决传输顺序出错、延迟、丢失数据包、出错等问题,为最大化利于带宽提供了一种方案。

路由器QoS的设置方法比较上面的两个设置界面可以看到企业级路由器IP QOS功能与SOHO级路由器IP带宽控制不同之处:1) 设置带宽控制规则时,SOHO级路由器只能选择“保障最小带宽”和“限制最大带宽”二者中的一个,也就是只能设置上限或者下限,不可以同时对二者进行限制。

相反的企业级路由器在设置的时候既可设置最小带宽,又可设置最大带宽的值。

2) 当一条规则的IP地址是一个地址段时,SOHO级路由器是此地址段内的所有电脑共享填写在“带宽大小”里的值。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验 QoS限速

实验名称:QoS限速。

实验目的:掌握QoS限速的配置步骤,理解QoS的概念。

技术原理:QoS定义规则类与ACL相关联,ACL指定子网或主机,再在规则类的基础上定义策略类,限制此子网或主机上行的端口流量(入端口流量)。

实现功能:配置QoS应用在端口上限制流量。

实验设备:S2126一台,PC三台,3Cdaemon软件一套,CuteFTP软件一套。

实验拓朴:

实验步骤:

1. 配置交换机S2126:

Switch>enable

Switch# configure

Switch(config)# ip access-list standard 101

Switch(config-std-nacl)# permit host 192.168.10.2 //定义要限速的IP

Switch(config-std-nacl)# exit

Switch(config)# class-map xiansu101 //创建规则类,名字为xiansu101 Switch(config-cmap)# match access-group 101 //匹配IP地址

Switch(config-cmap)# exit

Switch(config)#policy-map xiansu //创建策略类,名字为xiansu

Switch(config-pmap)# class xiansu101 //符合class xiansu101

Switch(config-pmap-c)# police 1000000 65536 exceed-action drop //限速值为1Mbps,猝发流量65536byte,超出限制带宽部分的报文丢弃。

Switch(config-pmap-c)# end

Switch(config)# int fa 0/1 //进入接口

Switch(config-if)#mls qos trust cos //启用QoS

Switch(config-if)# service-policy input xiansu //将该限速策略应用在这个接口上

2. 将PC1的IP地址设置为:192.168.10.2/24,并安装3CDaemon软件,搭建FTP服务器,

指定文件夹,创建访问账号及密码。

3. 将PC2、PC3的IP地址分别设置为:192.168.10.3/24、192.168.10.4/24,并在两台PC 上分别安装CuteFTP软件。

4. 在PC2、PC3上分别运行CuteFTP软件,新建到PC1 FTP服务器的连接,并分别从FTP服务器上下载,观察对比限速前后的下载速度。

新建FTP站点

设置FTP服务器参数

查看从FTP服务器下载速度

注意事项:

1、一个接口最多关联1个policy-map;

2、一个policy-map可以拥有多个class-map;

3、一个class-map最多关联1个ACLs,该ACLs的所有ACE必须具有相同的过滤域模板;

4、通过QoS只能限制进入接口的流量;

5、在CuteFTP上设置相关用户名与密码一定要与3CDaemon上创建的用户名与密码一致。