实验拓扑模板拓扑

拓扑建立及配置实验报告

拓扑建立及配置实验报告一、实验目的1、掌握本仿真软件中软交换拓扑结构的搭建和配置方法。

2、掌握本仿真软件中终端注册的配置方法并在软交换上进行注册。

二、实验器材机房软交换中心设备二层交换机PCIP电话三、实验原理软交换是一种功能实体,为下一代网络NGN提供具有实时性要求的业务的呼叫控制和连接控制功能,是下一代网络呼叫与控制的核心。

简单地看,软交换是实现传统程控交换机的“呼叫控制”功能的实体,但传统的“呼叫控制”功能是和业务结合在一起的,不同的业务所需要的呼叫控制功能不同,而软交换是与业务无关的,这要求软交换提供的呼叫控制功能是各种业务的基本呼叫控制。

软交换技术独立于传送网络,主要完成呼叫控制、资源分配、协议处理、路由、认证、计费等主要功能,同时可以向用户提供现有电路交换机所能提供的所有业务,并向第三方提供可编程能力。

软交换技术区别于其它技术的最显著特征,也是其核心思想的三个基本要素是:a、生成接口软交换提供业务的主要方式是通过API与“应用服务器”配合以提供新的综合网络业务。

与此同时,为了更好地兼顾现有通信网络,它还能够通过INAP与IN中已有的SCP配合以提供传统的智能业务。

b、接入能力软交换可以支持众多的协议,以便对各种各样的接入设备进行控制,最大限度地保护用户投资并充分发挥现有通信网络的作用。

c、支持系统软交换采用了一种与传统OAM系统完全不同的、基于策略(Policy-based)的实现方式来完成运行支持系统的功能,按照一定的策略对网络特性进行实时、智能、集中式的调整和干预,以保证整个系统的稳定性和可靠性。

作为分组交换网络与传统PSTN网络融合的全新解决方案,软交换将PSTN的可靠性和数据网的灵活性很好地结合起来,是新兴运营商进入话音市场的新的技术手段,也是传统话音网络向分组话音演进的方式。

在国际上,软交换作为下一代网络(NGN)的核心组件,已经被越来越多的运营商所接受和采用。

四、实验步骤步骤一:软交换基本拓扑建立在本环节中,你需要完成网络的规划与以及设备的连线。

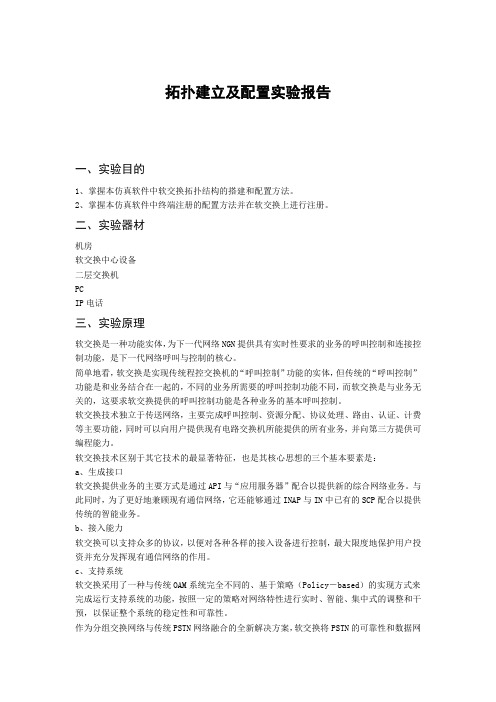

网络实例综合实验之网络配置拓扑图

网络实例综合实验一、拓扑图:配置:二、三层交换机SWA配置快播,qvod,百度影音,下载: /SWA(config)#vlan 10SWA(config)#vlan 20SWA(config)#vlan 30SWA(config)#vlan 40SWA(config)#vlan 50SWA(config)#vlan 60SWA(config)#spanning-treeSWA(config)#spanning-tree mst configuration SWA(config-mst)#name ruijieSWA(config-mst)#reversion 1SWA(config-mst)#instance 10 vlan 10,20,30SWA(config-mst)#instance 20 vlan 40,50,60SWA(config)#spanning-tree mst 10 priority 4096 SWA(config)# spanning-tree mst 20 priority 8192 SWA(config)#interface range fa0/12-13SWA(config-if-range)#portgroup 1 onSWA(config)#interface agg 1SWA(config-if)#switchport mode trunkSWA(config)#int vlan 10SWA(config-if)#ip add 172.16.1.1 255.255.255.0 SWA(config)#int vlan 20SWA(config-if)#ip add 172.16.2.1 255.255.255.0 SWA(config)#int vlan 30SWA(config-if)#ip add 172.16.3.1 255.255.255.0 SWA(config)#int vlan 40SWA(config-if)#ip add 172.16.4.1 255.255.255.0 SWA(config)#int vlan 50SWA(config-if)#ip add 172.16.5.1 255.255.255.0 SWA(config)#int vlan 60SWA(config-if)#ip add 172.16.6.1 255.255.255.0 SWA(config)#int vlan 10SWA(config-if)#vrrp 10 ip 172.16.1.254SWA(config-if)#vrrp 10 pri 120SWA(config)#int vlan 20SWA(config-if)#vrrp 20 ip 172.16.2.254SWA(config-if)#vrrp 20 pri 120SWA(config)#int vlan 30SWA(config-if)#vrrp 30 ip 172.16.3.254SWA(config-if)#vrrp 30 pri 120SWA(config)#int vlan 40SWA(config-if)#vrrp 40 ip 172.16.4.254SWA(config)#int vlan 50SWA(config-if)#vrrp 50 ip 172.16.5.254SWA(config)#int vlan 60SWA(config-if)#vrrp 60 ip 172.16.6.254SWA(config)#int fa0/1SWA(config-if)#no switchportSWA(config-if)#ip add 10.1.1.14 255.255.255.252SWA(config-if)#no shutdownSWA(config)#int range fa0/2-3SWA(config-if-range)#switchport mode trunkSWA(config)#router ospf 10SWA(config-router)#router-id 4.4.4.4SWA(config-router)#network 172.16.1.0 0.0.0.255 area 0 SWA(config-router)#network 172.16.2.0 0.0.0.255 area 0 SWA(config-router)#network 172.16.3.0 0.0.0.255 area 0 SWA(config-router)#network 172.16.4.0 0.0.0.255 area 0 SWA(config-router)#network 172.16.5.0 0.0.0.255 area 0 SWA(config-router)#network 172.16.6.0 0.0.0.255 area 0 SWA(config-router)#network 10.1.1.12 0.0.0.3 area 0三、三层交换机SWB配置SWBconfig)#SWB(config)#vlan 10SWB(config)#vlan 20SWB(config)#vlan 30SWB(config)#vlan 40SWB(config)#vlan 50SWB(config)#vlan 60SWB(config)#spanning-treeSWB(config)#spanning-tree mst configurationSWB(config-mst)#name ruijieSWB(config-mst)#reversion 1SWB(config-mst)#instance 10 vlan 10,20,30SWB(config-mst)#instance 20 vlan 40,50,60SWB(config)#spanning-tree mst 20 priority 4096SWB(config)# spanning-tree mst 10 priority 8192SWB(config)#interface range fa0/12-13SWB(config-if-range)#portgroup 1 onSWB(config)#interface agg 1SWB(config-if)#switchport mode trunkSWB(config)#int vlan 10SWB(config-if)#ip add 172.16.1.2 255.255.255.0 SWB(config)#int vlan 20SWB(config-if)#ip add 172.16.2.2 255.255.255.0 SWB(config)#int vlan 30SWB(config-if)#ip add 172.16.3.2 255.255.255.0 SWB(config)#int vlan 40SWB(config-if)#ip add 172.16.4.2 255.255.255.0 SWB(config)#int vlan 50SWB(config-if)#ip add 172.16.5.2 255.255.255.0 SWB(config)#int vlan 60SWB(config-if)#ip add 172.16.6.2 255.255.255.0 SWB(config)#int vlan 10SWB(config-if)#vrrp 10 ip 172.16.1.254SWB(config)#int vlan 20SWB(config-if)#vrrp 20 pri 120SWB(config)#int vlan 30SWB(config-if)#vrrp 30 ip 172.16.3.254SWB(config)#int vlan 40SWB(config-if)#vrrp 40 ip 172.16.4.254SWB(config-if)#vrrp 40 prio 120SWB(config)#int vlan 50SWB(config-if)#vrrp 50 ip 172.16.5.254SWB(config-if)#vrrp 50 prio 120SWB(config)#int vlan 60SWB(config-if)#vrrp 60 ip 172.16.6.254SWB(config-if)#vrrp 60 prio 120SWB(config)#int fa0/1SWB(config-if)#no switchportSWB(config-if)#ip add 10.1.1.18 255.255.255.252 SWB(config-if)#no shutdownSWB(config)#int range fa0/2-3SWB(config-if-range)#switchport mode trunkSWB(config)#router ospf 10SWB(config-router)#router-id 5.5.5.5SWB(config-router)#network 172.16.1.0 0.0.0.255 area 0 SWB(config-router)#network 172.16.2.0 0.0.0.255 area 0 SWB(config-router)#network 172.16.3.0 0.0.0.255 area 0 SWB(config-router)#network 172.16.4.0 0.0.0.255 area 0 SWB(config-router)#network 172.16.5.0 0.0.0.255 area 0 SWB(config-router)#network 172.16.6.0 0.0.0.255 area 0 SWB(config-router)#network 10.1.1.16 0.0.0.3 area 0四、二层交换机SWC配置SWCconfig)#SWC(config)#vlan 10SWC(config)#vlan 20SWC(config)#vlan 30SWC(config)#vlan 40SWC(config)#vlan 50SWC(config)#vlan 60SWC(config)#spanning-treeSWC(config)#spanning-tree mst configurationSWC(config-mst)#name ruijieSWC(config-mst)#reversion 1SWC(config-mst)#instance 10 vlan 10,20,30SWC(config-mst)#instance 20 vlan 40,50,60SWC(config)#inter range fa0/1-2SWC(config-if-range)#sw mo tr五、二层交换机SWD配置SWDconfig)#SWD(config)#SWD(config)#vlan 10SWD(config)#vlan 20SWD(config)#vlan 30SWD(config)#vlan 40SWD(config)#vlan 50SWD(config)#vlan 60SWD(config)#spanning-treeSWD(config)#spanning-tree mst configuration SWD(config-mst)#name ruijieSWD(config-mst)#reversion 1SWD(config-mst)#instance 10 vlan 10,20,30SWD(config-mst)#instance 20 vlan 40,50,60SWD(config)#inter range fa0/1-2SWD(config-if-range)#sw mo tr六、路由器R1配置R1(config)#int s1/2R1(config-if)#ip add 10.1.1.1 255.255.255.252R1(config-if)#no shR1(config-if)#int fa0/0R1(config-if)#ip add 210.1.1.28 255.255.255.240 R1(config-if)#no shR1(config-if)#router ripR1(config-router)#network 10.0.0.0R1(config-router)#version 2R1(config-router)#no auto-summaryR1(config-router)#default-information origR1(config)#ip router 0.0.0.0 0.0.0.0 210.1.1.29七、路由器R2配置R2(config)#int s1/2R2(config-if)#ip add 10.1.1.2 255.255.255.252R2(config-if)#no shR2(config)#int fa0/0R2(config-if)#ip add 10.1.1.5 255.255.255.252R2(config)#int fa0/1R2(config-if)#ip add 10.1.1.9 255.255.255.252R2(config)#router ripR2(config-router)#network 10.0.0.0R2(config-router)#version 2R2(config-router)#no auto-summaryR2(config-router)#redis ospf 10 met 2R2(config)#router ospf 10R2(config-router)#router-id 1.1.1.1R2(config-router)#network 10.1.1.4 0.0.0.3 ar 0R2(config-router)#network 10.1.1.8 0.0.0.3 area 0 R2(config-router)#redis rip subnets metric 50八、路由器R3配置R3(config)#int fa0/0R3(config-if)#ip add 10.1.1.6 255.255.255.252R3(config)#int fa0/1R3(config-if)#ip add 10.1.1.13 255.255.255.252R3(config)#int s1/2R3(config-if)#ip add 10.1.1.21 255.255.255.252R3(config)#router ospf 10R3(config-router)#router-id 2.2.2.2R3(config-router)#network 10.1.1.4 0.0.0.3 ar 0R3(config-router)#network 10.1.1.12 0.0.0.3 area 0 R3(config-router)#network 10.1.1.20 0.0.0.3 area 0九、路由器R4配置R4(config)#R4(config)#int fa0/0R4(config-if)#ip add 10.1.1.10 255.255.255.252R4(config)#int fa0/1R4(config-if)#ip add 10.1.1.17 255.255.255.252R4(config)#int s1/2R4(config-if)#ip add 10.1.1.22 255.255.255.252R4(config)#router ospf 10R4(config-router)#router-id 2.2.2.2R4(config-router)#network 10.1.1.8 0.0.0.3 ar 0R4(config-router)#network 10.1.1.16 0.0.0.3 area 0R4(config-router)#network 10.1.1.20 0.0.0.3 area 0十、PPP配置R1(config)#username R2 passwd 123R1(config)#int s1/2R1(config)#enc pppR1(config-if)#ppp auth chapR2(config)#username R1 passwd 123R2(config)#int s1/2R2(config)#enc pppR3(config)#username R4 passwd 123R3(config)#int s1/2R3(config-if)#enc pppR3(config-if)#ppp auth papR4(config)#int s1/2R4(config-if)#ppp pap sent-username R4 password 123十二、NAT配置R1(config)#int fa0/0R1(config-if)#ip nat outsideR1(config)#int s1/2R1(config-if)#ip nat insideR1(config)#ip nat pool pool1 210.1.1.17 210.1.1.18 netmask 255.255.255.240R1(config)#ip nat pool pool2 210.1.1.19 210.1.1.20 netmask 255.255.255.240R1(config)#ip nat pool pool3 210.1.1.21 210.1.1.22 netmask 255.255.255.240R1(config)#ip nat pool pool4 210.1.1.23 210.1.1.25 netmask 255.255.255.240R1(config)#ip nat pool pool5 210.1.1.27 210.1.1.27 netmask 255.255.255.240R1(config)#access-list 10 permit 172.16.1.0 0.0.0.255R1(config)#access-list 11 permit 172.16.2.0 0.0.0.255R1(config)#access-list 12 permit 172.16.3.0 0.0.0.255R1(config)#access-list 13 permit 172.16.4.0 0.0.0.255R1(config)#access-list 13 permit 172.16.5.0 0.0.0.255R1(config)#access-list 140 deny ip 172.16.6.0 0.0.0.255 172.17.5.0 0.0.0.255R1(config)#access-list 140 permit ip any anyR1(config)#ip nat inside source list 10 pool pool1R1(config)#ip nat inside source list 11 pool pool2R1(config)#ip nat inside source list 12 pool pool3R1(config)#ip nat inside source list 13 pool pool4R1(config)#ip nat inside source list 14 pool pool5R1(config)#ip nat inside static tcp 172.16.1.10 80 210.1.1.26 80R1(config)#ip nat inside static tcp 172.16.1.11 20 210.1.1.26 20R1(config)#ip nat inside static tcp 172.16.1.11 21 210.1.1.26 21R1(config)#ip nat inside static tcp 172.16.1.12 1433 210.1.1.26 1433十三、VPN配置R1(config)#access-list 110 permit ip 172.16.6.0 0.0.0.255 172.17.5.0 0.0.0.255R1(config)#crypto isakmp policy 110R1(isakmp-policy)#authentication pre-shareR1(isakmp-policy)#hash md5R1(config)#crypto isakmp key 0 123 address 210.1.1.29R1(config)#crypto ipsec transform-set vpn1 ah-md5-hmac esp-desesp-md5-hmacR1(config)#crypto map map1 10 ipsec-isakmpR1(config-map)# peer 210.1.1.29R1(config-map)#set transform-set vpn1R1(config-map)#match address 110R1(config)#interface Serial 1/2R1(config-if)#crypto map map1R1#sh crypto isakmp saR1#sh crypto ipsec sa。

实验拓扑、终端服务器配置09

技术要点

(1)参数“log”会生成相应的日志信息,用来记录经过ACL入 口的数据包的情况; (2)尽量考虑将扩展的访问控制列表放在靠近过滤源的位置上 ,这样创建的过滤器就不会反过来影响其它接口上的数据流。 另外,尽量使标准的访问控制列表靠近目的,由于标准访问控 制列表只使用源地址,如果将其靠近源会阻止数据包流向其他 端口。

R&S—9-9

标准ACL与扩展ACL比较

标准(Standard) 扩展(Extended)

过滤基于源

过滤基于源和目的

允许或拒绝整个协议族 范围(1-99,1300=1999)

允许或拒绝特定的IP协议或端口 范围(100-199,2000-2699)

R&S—9-10

放置ACL

S0

E0 B

E0

S1

A

R&S—9-13

通配符掩码

1. 是一个32比特位的数字字符串 2. 0表示“检查相应的位”,1表示“不检查相应的位”

R&S—9-14

特殊的通配符掩码

1. Any 0.0.0.0 255.255.255.255 2. Host 172.30.16.29 0.0.0.0 Host 172.30.16.29

R&S—9-5

ACL如何工作

R&S—9-6

ACL条件顺序

Cisco IOS按照各描述 语句在ACL中的顺序, 根据各描述语句的判断 条件,对数据包进行检 查。一旦找到了某一匹 配条件,就结束比较过 程,不再检查以后的其 他条件判断语句。

R&S—9-7

标准ACL

Gi0/0

Incoming Packet

R&S—9-20

实验一 绘制网络拓扑图.

实验一绘制网络拓扑图一、实训目的和要求网络的拓扑结构是抛开网络物理连接来讨论网络系统的连接形式,网络中各站点相互连接的方法和形式称为网络拓扑。

通过本实验,使学生掌握网络拓扑的基本结构,学会设计网络结构。

熟练使用Microsoft Office Visio 2003 和Boson Network Designer绘制网络拓扑结构图。

二、实验内容(一)网络拓扑图分析1、星形拓扑星形拓扑是由中央节点和通过点到点通信链路接到中央节点的各个站点组成。

星形拓扑结构具有以下优点:(1)网络结构简单,组建、维护和管理网络容易(2)网络有较好的扩充能力(3)网络传输延时较短,误码率较低星形拓扑结构的缺点:(1)电缆长度和安装工作量可观。

(2)中央节点的负担较重,形成瓶颈(3)各站点的分布处理能力较低2、总线拓扑总线拓扑结构采用一个信道作为传输媒体,所有站点都通过相应的硬件接口直接连到这一公共传输媒体上,该公共传输媒体即称为总线。

总线拓扑结构的优点:(1)总线结构所需要的电缆数量少(2)总线结构简单,又是无源工作,有较高的可靠性(3)易于扩充,增加或减少用户比较方便总线拓扑的缺点:(1)总线的传输距离有限,通信范围受到限制(2)故障诊断和隔离较困难(3)分布式协议不能保证信息的及时传送,不具有实时功能3、环形拓扑环形拓扑网络由站点和连接站的链路组成一个闭合环环形拓扑的优点:(1)电缆长度短(2)增加或减少工作站时,仅需简单的连接操作(3)可使用光纤环形拓扑的缺点:(1)节点的故障会引起全网故障(2)故障检测困难(3)环形拓扑结构的媒体访问控制协议都采用令牌传递的方式,在负载很轻时,信道利用率相对来说就较低4、树形拓扑树形拓扑从总线拓扑演变而来,形状像一棵倒置的树,顶端是树根,树根以下带分支,每个分支还可再带子分支。

树形拓扑的优点:(1)易于扩展(2)故障隔离较容易树形拓扑的缺点:各个节点对根的依赖性太大(二)使用Visio 2003完成下图(三)使用Boson Network Designer完成下图三、V isio 2003 和Boson Network Designer软件的基本用法介绍1、Microsoft Office Visio 2003主要步骤介绍1)启动Microsoft Office Visio 20032)如下图,选择绘图类型“网络”→“基本网络图”3)添加其它形状卡“文件”→“形状”→“网络”→形状卡4)选择形状卡单击“形状卡列表”中的某形状卡5)添加形状拖动“形状列表”中的某形状到工作区6)添加连接线单击“连接线”工具按钮,在工作区两个图形间拖动鼠标2、Boson Network Designer主要步骤介绍1)启动Boson Network Designer2)添加设备或线型到工作区在“设备、线型列表区”双击对象或拖动对象到“工作区”四、实训场地与设备多媒体教室、Microsoft Office Visio 2003 和Boson Network Designer软件五、实训考核标准1、是否能实现实训要求的效果。

实验环境搭建拓扑说明

实验环境拓扑架构说明一、实验拓扑图:二、实验环境拓扑说明:1.在客户端pc上需要配置3个ip地址,以模拟实际网络架构。

其中本机物理网卡必须处于激活状态。

3个ip地址分别是:第一个ip地址用于管理f5设备(1.1.1.2)将其命名为“f5-mgmt”;第二个ip地址用于和vlan-external通信(10.10.1.200)将其命名为“f5-external”;第三个ip地址用于和vlan-internal通信(192.168.1.200)将其命名为“f5-internal”。

如图所示:2.在本机上新建2个虚拟接口,就是上述所说的第二个ip地址和第三个ip地址,由于本人使用的是苹果pc,因此在设置这2个虚拟接口时全部绑定在本机的物理网卡上,使用windows操作系统的用户根据系统需求进行新建。

3.此步骤最为关键,如果设置不当将不能打开测试页面。

首先在f5的虚拟机上增加3块网卡;之后对网卡进行桥接,网卡1桥接到f5-mgmt、网卡2桥接到f5-internal、网卡3桥接到f5-external。

如图所示:4.后台服务器的模拟通过在win7虚拟机上搭建IIS服务器实现。

在win7虚拟机上也有3块网卡,将所有网卡的桥接模式全部选为“自动检测”即可。

其中网卡1不需要设置ip地址(缺省);将网卡2的ip地址设置为“192.168.1.20”;将网卡3的ip地址设置为“192.168.1.30”,用于模拟后台服务器的地址。

如图所示:ip地址设置如下:5.win7下IIS服务器搭建:首先在win7下安装iis服务,不需要安装光盘,在win7下自带iis服务,将其安装即可。

之后对iis服务器进行配置,具体配置步骤可查看iis服务器搭建文档,在此不做过多讲解。

如下所示:http和https的访问在后台各有3台服务器提供服务。

此处可编辑服务器绑定的服务端口。

此处非常关键,用于绑定访问index.html首页的物理路径。

SDH传输实验拓扑图

6号

G T C

S S L L 1 1

S S L L 1 1

S T G

S O C H C P

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 光纤走线区

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 光纤走线区 风扇盒 风扇盒

传输实验环型拓扑示意图

11号 12号

P E L T 1 1 G T C S T G S O C H C P

接口区

9号 10号

S S L L 1 1

1 2 3 4 5

6 7 8 9 10 11 12 13 14 15 16 17 18 光纤走线区 风扇盒

Optix155/622M 一号传输单元

7号

5号

RX TX 1 2

站一:2M-8 站一:2M-7 站一:2M-6 站一:2M-5 站一:2M-4 站一:2M-3 站一:2M-2 站一:2M-1

3 4 5 6 7 8

综合配线架 P L 1 板

数字配线单元1 数字配线单元

站点: 站点:TM1

E1连接示意图

RX TX 1 标 签 2

程控:2M-7 程控:2M-6 程控:2M-5 程控:2M-4 程控:2M-3 程控:2M-2 程控:2M-1 程控:2M-0

3 4 5 6

站三:2M-4

站三:2M-3

站三:2M-2

站三:2M-1

站二:2M-4

站二:2M-3

站二:2M-2

站二:2M-1

7 8

综合配线架

数字配线单元 2 P L 1 板 站点: 站点:TM2

HDB3波形测试实验示意图

实验拓扑图集合

实验一需求:一家小型公司,内网网络运行RIP 路由,出口设备为防火墙,希望内网用户可以访问Internet 。

网络地址规划如下:R2PC1Ge1172.16.1.0/30172.16.2.0/30172.16.3.0/30ripLW-3三层交换机防火墙配置步骤:1:配置接口2:配置默认路由3:配置NAT规则4:配置RIP版本25:配置安全策略注意:配置合适时PC1可以ping通外网路由器,在防火墙上配置RIP V2时要勾选“向外发布缺省路由”。

实验二需求:某公司要求公司内部销售部和财务部之间不能互访,但本部门之间必须互通,且内网用户都可以正常访问Internet。

网络规划如下:防火墙配置步骤:1:接口配置2:默认路由配置3:安全域配置4:NAT规则5:安全策略注意:配置合适时各部门之内可以相互ping通,部门之间不能互通,并且各部门都可以ping通外网路由器。

实验三需求:某单位网络简化如下:防火墙桥模式串在三层交换机和出口路由器之间,希望内网生活区可以正常访问Internet。

防火墙配置:1:配置透明桥2:配置地址节点(内网允许通过防火墙的地址段)3:配置安全策略(源接口和目的接口均为透明桥,源地址名为地址节点的名称)4:配置默认路由(默认路由需要指向三层交换机的上联口)注意:配置正确时PC1可以ping通所有节点。

实验四需求:某单位网络简化图如下:内网运行RIP路由,单位向ISP申请到两个公网IP地址172.18.10.1、172.18.20.1,单位计划用个两个公网地址在出口防火墙上做双线路上网,请配置实现内网“上网区域可以访问Internet”。

防火墙配置:1:接口配置2:配置默认路由(两条指向外网的缺省网关,防止策略)3:配置RIP路由,一定要勾选“向外发布缺省路由”,否则不能够与外网互通。

3:配置NAT(如果出口有很多地址,则需要配置地址池,否则没有必要)4:配置地址节点(用于在做安全策略时使用)5:配置安全策略(由于是出口双线路,所以要配置两条上网策略,注意源地址名是前面配置的地址节点的名称)注意:配置正确时PC可以ping通外网两个路由器。

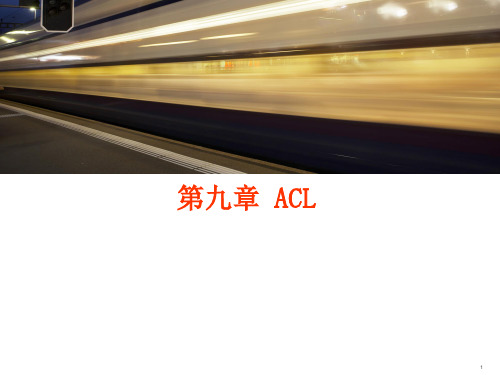

Cisco CCNA交换部分实验拓扑图

Cisco CCNA交换部分实验拓扑图一、实验拓扑图实验要求:(1)、VLAN2与VLAN3到外网WEB的路径为:RW1—R1—Internet(2)、VLAN4与VLAN5到外网WEB的路径为:RW2—R1—Internet(3)、无论断开哪个端口,整个网络不间断,三层交换实现网络互通(4)、外网不能访问SW3内的服务器,能和其它主机正常通信;本公司的所有主机能访问服务器。

(5)、RW1、RW2、SW3上实现通道捆绑,实现负载均衡。

VTP、STP、PVST、DHCP、以太网通道捆绑、RIP、三层交换。

四、详细配置清单(分段详解)(1)、VTP:RW1:RW1(config)#vtp domain Tang #RW1作为VTP服务器,设置域RW1(config)#vtp prunning 名为TangRW1(config)#vtp version 2RW1#vlan databaseRW1(vlan)#vl 2RW1(vlan)#vl 3RW1(vlan)#vl 4RW1(vlan)#vl 5RW1(vlan)#vl 127RW1(config)#int ra f0/1 – 6RW1(config-rang-if)#switchport trunk encap dot1qRW1(config-rang-if)#sw mo trunkRW1(config)#int ra f0/1 – 2 #f0/1和f0/2进行捆绑在一起RW1(config-rang-if)channel-group 1 mode onRW1(config)#port-channel load-balance src-mac #基于源和目标MAC负载均衡RW1(config)#int ra f0/3– 4RW1(config-rang-if)channel-group 2 mode onRW1(config)#port-channel load-balance src-macRW2:RW2(config)#int ra f0/1 – 6RW2(config-rang-if)#switchport trunk encap dot1qRW2(config-rang-if)#sw mo trunkRW2config)#int ra f0/1 – 2RW2config-rang-if)# channel-group 1 mode onRW2config)#port-channel load-balance src-macRW2config)#int ra f0/3– 4RW2config-rang-if) # channel-group 3 mode onRW2(config)#port-channel load-balance src-macSW1:SW1(configt)#int f0/1SW1(configt)#sw mo trSW1(configt)#int f0/6SW1(configt)#sw mo trSW1#sh vtp status #查看SW1否学习到RW1的VLAN信息S1(config)#vtp mode client #将SW1设为VTP客户端模式SW1(configt)#int f0/2 #将每项端口加入到相应vlan中SW1(configt-if)#sw ac vl 2S1(configt)#int f0/3SW1(configt)#sw ac vl 3SW1(configt)#int f0/4SW1(configt-if)#sw ac vl 4SW1(configt)#int f0/5SW1(configt-if)#sw ac vl 5SW2:SW2(config)#int f0/4SW2(config)#isw mo trSW2(config)#int f0/1SW2(config)#isw mo trSW2#sh vtp status #查看SW2是否学习到RW1的VLAN信息SW2#s (config)#vtp mode client #将SW2为VTP客户端模式SW2(configt)#int f0/2 #将每项端口加入到相应vlan中SW2(configt-if)#sw ac vl 2SW2(configt)#int f0/3SW2(configt)#sw ac vl 5SW3:SW3(config)#int ra f0/2 – 3 #将f0/2和f0/3捆绑在一起,组号为3 SW3(config-if)#sw mo trSW3(config-if)#channel-group 3 mode onSW3(config)#port-channel load-balance src-macSW3(config)#int ra f0/5 – 6 #将f0/5和f0/6捆绑在一起,组号为2SW3(config-if)#sw mo trSW3(config-if)#channel-group 2 mode onSW3(config)#port-channel load-balance src-macSW3(config)#vtp domain 123 #SW3服务器群专用交换机,不让学习其它的vlan信SW3(config)#vtp mode transparent 息,为其将该交换机更改为透明模式SW3#vl da #创建vlan127,将所有服务器端口加入vlan127SW3(vlan)#vl 127SW3(config)#int ra f0/3 – 8SW3(config-if)#sw ac vl 127。

拓扑排序实训报告

一、实训目的通过本次拓扑排序实训,掌握拓扑排序的基本原理和算法实现方法,能够运用拓扑排序解决实际问题,提高自己在数据结构和算法方面的应用能力。

二、实训内容1. 拓扑排序原理及算法拓扑排序是一种针对有向无环图(DAG)的排序方法,它将图中的顶点按照某种顺序排列,使得图中所有的有向边都满足方向要求。

具体来说,拓扑排序要求在有向边(u,v)中,顶点u必须在顶点v之前。

拓扑排序的基本思想是:从入度为0的顶点开始,将其加入拓扑序列,然后删除该顶点及其所有出边,更新其他顶点的入度。

重复这个过程,直到所有顶点都被加入拓扑序列。

2. 拓扑排序算法实现本次实训中,我们将学习两种拓扑排序算法实现:(1)基于邻接矩阵的拓扑排序首先,我们使用邻接矩阵表示有向图。

然后,遍历邻接矩阵,找出所有入度为0的顶点,将其加入拓扑序列。

接着,删除该顶点及其所有出边,更新其他顶点的入度。

重复这个过程,直到所有顶点都被加入拓扑序列。

(2)基于邻接表的拓扑排序邻接表是一种链式存储结构,它将图中所有顶点存储在一个链表中,每个顶点对应一个链表,链表中存储与该顶点相连的所有顶点。

基于邻接表的拓扑排序算法如下:(1)初始化拓扑序列为空,入度数组为顶点数大小的数组,所有元素的值设为0。

(2)遍历邻接表,找出所有入度为0的顶点,将其加入拓扑序列,并将入度数组中相应元素的值减1。

(3)删除拓扑序列中的顶点及其所有出边,更新入度数组。

(4)重复步骤(2)和(3),直到拓扑序列不为空。

三、实训过程1. 阅读拓扑排序相关资料,了解其原理和算法实现方法。

2. 使用C++编写基于邻接矩阵的拓扑排序程序,实现图数据的构建、拓扑排序和输出拓扑序列。

3. 使用C++编写基于邻接表的拓扑排序程序,实现图数据的构建、拓扑排序和输出拓扑序列。

4. 对比两种算法的优缺点,分析其在实际应用中的适用场景。

5. 运行程序,测试不同图数据的拓扑排序结果,验证程序的正确性。

四、实训总结1. 通过本次实训,我们掌握了拓扑排序的基本原理和算法实现方法,提高了自己在数据结构和算法方面的应用能力。

拓扑建立实习报告

测绘工程专业地理信息系统实习报告一、实验目的1.了解空间数据表达及其结构、拓扑关系的基本原理以及空间数据可用的步骤。

2.掌握点、线、面之间的拓扑关系以及拓扑建立和拓扑处理的方法和流程。

二、实验准备1.数据:实验一由CAD转入GIS中的地下车库示意图。

2.软件:ArcGIS10.1。

三、实验内容及步骤第一步:在ArcCatalog中建立拓扑规则。

1.建立一个文件地理数据库,并在其中建立一个要素数据集,把实验一得到的要素类存入数据集下,使其成为数据集要素类。

2.在ArcCatalog中,选中新建的要素集,右击选择“新建”、“拓扑”(图1所示),打开“新建拓扑”窗口,点击“下一步”;输入拓扑名称和拓扑容差,点击“下一步”;选择要参与到拓扑中的要素类,点击“下一步”;为拓扑要素指定等级(默认等级相同),点击下一步;并为拓扑添加拓扑规则,我建立的拓扑规则图二所示。

图一图二3.拓扑规则建立完成后,可以立即检验拓扑。

点击预览可以看到拓扑检验后的结果,如图三:图三4.右击创建的拓扑并点击错误下的生成汇总信息,可以详细显示出错误的类别以及错误的个数。

如下表所示:Class1 Rule Class2 Errors Exceptions 必须大于拓扑容1 0差车位不能重叠0 0柱子不能重叠180 0 不能与其他要素车位38 0 柱子重叠必须完全位于内车位0 0车位点部中心线不能有伪结点20 0中心线不能自相交 2 0表1.数据详细错误第二步:在ArcMap中进行拓扑处理1.先将自己建立的拓扑拖到图层下面(此处会提示是否显示要素,不要选择要素显示即可)。

2.进行修改错误的时候,要使GIS处于编辑状态。

(1)修改柱子不能重叠错误以及容差错误点击错误的柱子,右击“删除”即可修改柱子重叠错误。

修改过后的柱子颜色将会变为你自己设置的颜色。

(2)修改柱子和车位的重叠错误选择拓扑工具条中的“修复拓扑错误工具”,然后点击出现的错误处,颜色变为黑色,右击选中“剪除”,黑色面消失,即修改完成。

实验(设计某公司网络拓扑,并配置)

某公司网络拓扑(张继然-作)贵州总公司地址规划:VLAN10 172.16.10.0/24 通过R1(DHCP)获取网关为172.16.10.1/24VLAN20 172.16.20.0/24 通过R1(DHCP)获取网关为172.16.10.1/24VLAN30 172.16.30.0/24 通过PC3(DHCP)获取网关为172.16.10.1/24VLAN40 172.16.40.0/24 通过PC4(DHCP)获取网关为172.16.10.1/24服务器地址分配:PC1:172.16.11.10/24PC2:172.16.11.30/24PC3:172.16.30.3/24PC4:172.16.40.4/24管理IP总公司ZS2-1:172.16.2.1/24ZS2-2:172.16.2.2/24ZS2-3 :172.16.2.3/24ZS2-4:172.16.2.4/24ZS2-5:172.16.2.5/24ZS3-1:172.16.2.252/24ZS3-2:172.16.2.253/24ZR1:172.16.1.2/24ZR2:172.16.1.1/24分公司FS3-1:192.168.3.1/24FS2-1:192.168.2.1/24FS2-2:192.168.2.2/24FR1:192.168.4.1/24配置VRRPVLAN10、11 主机的-主交换机为ZS3-1VLAN20、30、40 主机的-主交换机为ZS3-2SMTP:Revision:10所有设备的特权密码与Telnet登陆密码为:123456NAT:用户VLAN10、20、30、40通过10.0.1.1地址访问互联网服务器VLAN10主机不得访问互联网贵州分公司VLAN50 192.168.50.0/24 通过FS3-1(DHCP)获取VLAN60 102.168.60.0/24 通过FS3-1(DHCP)获取NAT:用户VLAN50、60通过10.0.4.1进行互联网的访问。

网络拓扑设计与模拟实验报告

网络拓扑设计与模拟实验报告一、引言网络拓扑是指网络中各个节点之间的连接关系,是网络架构设计中的重要组成部分。

合理的网络拓扑设计可以提升网络性能、增强网络的可靠性和可扩展性。

为了深入理解网络拓扑的设计原理和实践应用,本次实验对不同拓扑结构进行了设计和模拟实验,旨在探讨其性能差异。

二、实验目的1. 了解不同网络拓扑结构的概念及特点;2. 掌握网络拓扑设计的基本原则和方法;3. 理解网络拓扑结构对网络性能的影响。

三、实验方法1. 网络拓扑设计:在模拟实验软件中选择合适的工具,根据实验要求设计不同网络拓扑结构,包括总线型、环型、星型、树型等;2. 模拟实验:运行设计好的网络拓扑结构,并通过相关指标对其性能进行评估和比较;3. 数据分析:对实验结果进行分析,总结各种拓扑结构的特点和适用场景。

四、实验过程与结果1. 总线型拓扑实验:在模拟实验软件中建立总线型拓扑结构,设置适当的节点数和连接方式,运行实验并记录数据结果。

通过分析得到的性能指标,如吞吐量和延迟,对总线型拓扑进行评估。

2. 环型拓扑实验:设计并模拟环型拓扑结构,设置节点数和连接方式,运行实验并记录数据结果。

通过比较与总线型拓扑的差异,分析环型拓扑的特点和适用性。

3. 星型拓扑实验:利用实验软件构建星型拓扑结构,设置适当的节点数和连接方式,运行实验并记录数据结果。

比较各个节点间的通信效率和延迟,探讨星型拓扑的优势和不足。

4. 树型拓扑实验:构建树型拓扑结构,设置节点数和层级结构,运行实验并记录性能数据。

通过对比其他拓扑结构,分析树型拓扑在数据传输和拓展性方面的特点。

五、实验结果分析通过对以上实验结果的对比和分析,总结不同拓扑结构的优缺点和适用场景,并得出以下结论:1. 总线型拓扑适用于节点数量较少且通信量较小的场景,但随着节点数增加,性能会受到严重影响。

2. 环型拓扑适用于节点间通信要求相对均衡的场景,优势在于具有较高的可靠性和冗余性。

3. 星型拓扑适用于节点数量较多且通信需求集中的场景,但当中心节点出现故障时会导致整个网络中断。

实验拓扑及配置说明

实验拓扑及配置说明注:以下蓝色字体部分是设备进行相应配置后自动生成的提示信息或日志信息。

(一)S2328G配置步骤及配置说明:Ruijie>en \\进入特权层Ruijie#conf \\进入全局配置层Enter configuration commands, one per line. End with CNTL/Z.Ruijie(config)#host S23 \\配置主机名为S23S23(config)#vlan 10 \\创建VLAN10并命名为renshiS23(config-vlan)#name renshiS23(config-vlan)#vlan 20 \\创建VLAN20并命名为caiwuS23(config-vlan)#name caiwuS23(config-vlan)#vlan 100 \\创建VLAN100并命名为guanliS23(config-vlan)#name guanliS23(config-vlan)#exiS23(config)#int ran f 0/1-10 \\将1-10口划入VLAN10S23(config-if-range)#sw acc vl 10S23(config-if-range)#int ran f 0/11-20 \\将11-20口划入VLAN20S23(config-if-range)#sw acc vl 20S23(config-if-range)#exiS23(config)#spanning-tree \\开启生成树,防止环路Enable spanning-tree.*Dec 10 16:58:24: %SPANTREE-5-TOPOTRAP: Topology Change Trap for instance 0.*Dec 10 16:58:39: %SPANTREE-5-TOPOTRAP: Topology Change Trap.S23(config)#span mo rstp \\配置生成树的模式为RSTPS23(config)#int ran f 0/1-24 \\在用户接口1-24开启bpduguard和portfast S23(config-if-range)#span bpduguard enableS23(config-if-range)#span portfast%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a singlehost. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.%Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, switches, bridges to this interface when portfast is enabled,can cause temporary loops.S23(config-if-range)#exiS23(config)#int gi 0/25 \\将25口设置为TRUNK口,并进行描述S23(config-if-GigabitEthernet 0/25)#sw mo truS23(config-if-GigabitEthernet 0/25)#des link_to_S57-G0/1S23(config-if-GigabitEthernet 0/25)#exiS23(config)#int vla 100 \\配置S23的管理IP为172.16.100.1S23(config-if-VLAN 100)#ip add 172.16.100.1 255.255.255.0S23(config-if-VLAN 100)#exi*Dec 10 17:01:18: %LINK-3-UPDOWN: Interface VLAN 100, changed state to up.*Dec 10 17:01:18: %LINEPROTO-5-UPDOWN: Line protocol on Interface VLAN 100, changed state to up.S23(config)#ip def 172.16.100.254 \\配置S23的缺省网关S23(config)#ena sec lev 15 0 ruijie \\配置特权密码为ruijieS23(config)#line vty 0 4 \\配置telnet密码为ruijieS23(config-line)#password 0 ruijieS23(config-line)#exi \\退到上一层S23(config)#service pass \\将telnet密码进行加密S23(config)#end \\退到特权层*Dec 10 17:04:41: %SYS-5-CONFIG_I: Configured from console by consoleS23#wr \\保存配置Building configuration...[OK]以下为S23的配置信息:S23#sh runBuilding configuration...Current configuration : 3323 bytes!version RGOS 10.2(5), Release(67430)(Fri Oct 23 17:54:38 CST 2009 -ngcf49)!!!vlan 1!vlan 10name renshi!vlan 20name caiwu!vlan 100name guanli!!service password-encryption!!ip default-gateway 172.16.100.254!!enable secret 5 $1$yLhr$Bq1s9tzwt26qs7sy !!!!spanning-treespanning-tree mode rstphostname S23interface FastEthernet 0/1switchport access vlan 10spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/2switchport access vlan 10spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/3switchport access vlan 10spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/4switchport access vlan 10spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/5switchport access vlan 10spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/6switchport access vlan 10spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/7switchport access vlan 10spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/8 switchport access vlan 10 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/9 switchport access vlan 10 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/10 switchport access vlan 10 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/11 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/12 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/13 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/14 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/15 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/16 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/17 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/18 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/19 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/20 switchport access vlan 20 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/21 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/22 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/23 spanning-tree bpduguard enable spanning-tree portfast!interface FastEthernet 0/24 spanning-tree bpduguard enable spanning-tree portfast!interface GigabitEthernet 0/25 switchport mode trunk description link_to_S57-G0/1!interface GigabitEthernet 0/26!interface VLAN 100ip address 172.16.100.1 255.255.255.0no shutdown!!line con 0line vty 0 4loginpassword 7 06142b0a251c17!!endS23#(二)S5750配置步骤及配置说明:Ruijie>en \\进入特权层Ruijie#conf \\进入全局配置层Enter configuration commands, one per line. End with CNTL/Z.Ruijie(config)#hostname S57 \\配置主机名为S57S57(config)#vlan 10 \\创建VLAN10并命名为renshiS57(config-vlan)#name renshiS57(config-vlan)#vlan 20 \\创建VLAN20并命名为caiwuS57(config-vlan)#name caiwuS57(config-vlan)#vlan 100 \\创建VLAN100并命名为guanliS57(config-vlan)#name guanliS57(config-vlan)#int vlan 10 \\配置VLAN10的IP地址,作为VLAN10用户的网关S57(config-if-VLAN 10)#ip add 172.16.10.254 255.255.255.0S57(config-if-VLAN 10)#int vlan 20 \\配置VLAN20的IP地址,作为VLAN20用户的网关S57(config-if-VLAN 20)#ip add 172.16.20.254 255.255.255.0S57(config-if-VLAN 20)#int vlan 100 \\配置VLAN100的IP地址,作为VLAN100的网关(设备的网关)S57(config-if-VLAN 100)#ip add 172.16.100.254 255.255.255.0S57(config-if-VLAN 100)#exiS57(config)#int gi 0/1 \\将1口设置为TRUNK口,并进行描述S57(config-if-GigabitEthernet 0/1)#sw mo tru*Dec 10 17:16:44: %LINEPROTO-5-UPDOWN: Line protocol on Interface VLAN 10, changed state to up*Dec 10 17:16:44: %LINEPROTO-5-UPDOWN: Line protocol on Interface VLAN 20, changed state to up*Dec 10 17:16:44: %LINEPROTO-5-UPDOWN: Line protocol on Interface VLAN 100, changed state to upS57(config-if-GigabitEthernet 0/1)#des link_to_S23-G0/25S57(config-if-GigabitEthernet 0/1)#int gi 0/24 \\将24口设置为路由口,并配置IP地址为10.0.0.1,并进行描述S57(config-if-GigabitEthernet 0/24)#no swS57(config-if-GigabitEthernet 0/24)#ip add 10.0.0.1 255.255.255.0S57(config-if-GigabitEthernet 0/24)#des link_to_R1-F0/0S57(config-if-GigabitEthernet 0/24)#exiS57(config)#ip rou 0.0.0.0 0.0.0.0 gi 0/24 10.0.0.2 \\配置默认路由S57(config)#end*Dec 10 17:20:00: %SYS-5-CONFIG_I: Configured from console by console S57#wr \\保存配置Building configuration...[OK]以下为S57的配置信息:S57#sh runBuilding configuration...Current configuration : 3323 bytes!version RGOS 10.2(5), Release(67430)(Fri Oct 23 17:54:38 CST 2009 -ngcf49) !!!vlan 1!vlan 10name renshi!vlan 20name caiwu!vlan 100name guanli!!!!hostname S57interface GigabitEthernet 0/1switchport mode trunkdescription link_to_S23-G0/25!interface GigabitEthernet 0/2!interface GigabitEthernet 0/3 !interface GigabitEthernet 0/4 !interface GigabitEthernet 0/5 !interface GigabitEthernet 0/6 !interface GigabitEthernet 0/7 !interface GigabitEthernet 0/8 !interface GigabitEthernet 0/9 !interface GigabitEthernet 0/10 !interface GigabitEthernet 0/11 !interface GigabitEthernet 0/12 !interface GigabitEthernet 0/13 !interface GigabitEthernet 0/14 !interface GigabitEthernet 0/15 !interface GigabitEthernet 0/16 !interface GigabitEthernet 0/17 !interface GigabitEthernet 0/18 !interface GigabitEthernet 0/19 !interface GigabitEthernet 0/20 !interface GigabitEthernet 0/21 !interface GigabitEthernet 0/22 !interface GigabitEthernet 0/23 !interface GigabitEthernet 0/24no switchportip address 10.0.0.1 255.255.255.0description link_to_R1-F0/0!!!interface VLAN 10ip address 172.16.10.254 255.255.255.0no shutdown!interface VLAN 20ip address 172.16.20.254 255.255.255.0no shutdown!interface VLAN 100ip address 172.16.100.254 255.255.255.0no shutdown!!ip route 0.0.0.0 0.0.0.0 GigabitEthernet 0/24 10.0.0.2!!!!!line con 0line vty 0 4login!!endS57#(三)RSR20配置步骤及配置说明:Ruijie>en \\进入特权层Ruijie#conf \\进入全局配置层Enter configuration commands, one per line. End with CNTL/Z.Ruijie(config)#hos R1 \\配置主机名为R1R1(config)#ena sec lev 15 ruijie \\配置特权密码为ruijieR1(config)#line vty 0 4 \\配置telnet密码为ruijieR1(config-line)#pass ruijieR1(config-line)#exiR1(config)#serv pass \\配置telnet密码加密R1(config)#int f 0/0 \\配置F 0/0口IP为10.0.0.2,并进行描述R1(config-if-FastEthernet 0/0)#ip add 10.0.0.2 255.255.255.0R1(config-if-FastEthernet 0/0)#des link_to_S57-G0/24R1(config-if-FastEthernet 0/0)#exiR1(config)#int f 0/1 \\配置F 0/0口IP为10.0.0.2,并进行描述R1(config-if-FastEthernet 0/1)#ip add 1.1.1.2 255.255.255.0R1(config-if-FastEthernet 0/1)#des link_to_CNIIR1(config-if-FastEthernet 0/1)#exi\\配置到S57上各个VLAN的回指路由R1(config)#ip rou 172.16.10.0 255.255.255.0 f 0/0 10.0.0.1R1(config)#ip rou 172.16.20.0 255.255.255.0 f 0/0 10.0.0.1R1(config)#ip rou 172.16.100.0 255.255.255.0 f 0/0 10.0.0.1\\配置到外网的默认路由R1(config)#ip rou 0.0.0.0 0.0.0.0 f 0/1 1.1.1.1\\配置访问控制列表ACL1,这里只允许172.16.10.0/24网段通过R1(config)#access-list 1 permit 172.16.10.0 0.0.0.255R1(config)#int f 0/0 \\指定F 0/0为NAT的内网口R1(config-if-FastEthernet 0/0)#ip nat insideR1(config-if-FastEthernet 0/0)#exiR1(config)#int f 0/1 \\指定F 0/1为NAT的外网口R1(config-if-FastEthernet 0/1)#ip nat outsideR1(config-if-FastEthernet 0/1)#exi\\配置NAT地址池,从1.1.1.2到1.1.1.10R1(config)#ip nat pool CNII prefix-length 24R1(config-ipnat-pool)#address 1.1.1.2 1.1.1.10 match int f 0/1R1(config-ipnat-pool)#exi\\将访问控制列表ACL1(172.16.10.0/24)进行NAT地址转换,转换为1.1.1.2到1.1.1.10中的地址R1(config)#ip nat inside source list 1 pool CNII overload\\将内网的WEB服务器(172.16.10.10)和FTP服务器(172.16.10.20)映射到外网R1(config)#ip nat inside source static tcp 172.16.10.10 80 1.1.1.2 80R1(config)#ip nat inside source static tcp 172.16.10.20 21 1.1.1.2 21R1(config)#endR1#*Dec 10 17:28:04: %SYS-5-CONFIG_I: Configured from console by console以下为RSR20的配置信息:R1#sh runBuilding configuration...Current configuration : 1304 bytes!version RGOS 10.3(5b1), Release(84749)(Thu May 13 09:09:02 CST 2010 -ngcf66) hostname R1!!!!!!service password-encryption!!!!!!!!!!!!!!!ip access-list standard 110 permit 172.16.1.0 0.0.0.255!!!enable secret 5 $1$rjkX$xC8pD6994xD6E838!!!!!!!!!interface FastEthernet 0/0ip nat insideip address 10.0.0.2 255.255.255.0duplex autospeed autodescription link_to_S57-G0/24!interface FastEthernet 0/1ip nat outsideip address 1.1.1.2 255.255.255.0duplex autospeed autodescription link_to_CNII!!ip nat pool CNII prefix-length 24address 1.1.1.2 1.1.1.10 match interface FastEthernet 0/1!ip nat inside source static tcp 172.16.1.20 21 1.1.1.2 21ip nat inside source static tcp 172.16.1.10 80 1.1.1.2 80ip nat inside source list 1 pool CNII overload!!!!!!!ip route 0.0.0.0 0.0.0.0 FastEthernet 0/1 1.1.1.1ip route 172.16.1.0 255.255.255.0 FastEthernet 0/0 10.0.0.1 ip route 172.16.2.0 255.255.255.0 FastEthernet 0/0 10.0.0.1 ip route 172.16.100.0 255.255.255.0 FastEthernet 0/0 10.0.0.1 !!!ref parameter 50 400line con 0line aux 0line vty 0 4loginpassword 7 13170743072817!!endR1#sh ip rou \\查看路由表Codes: C - connected, S - static, R - RIP, B - BGPO - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate defaultGateway of last resort is no setC 10.0.0.0/24 is directly connected, FastEthernet 0/0C 10.0.0.2/32 is local host.S 172.16.1.0/24 [1/0] via 10.0.0.1, FastEthernet 0/0S 172.16.2.0/24 [1/0] via 10.0.0.1, FastEthernet 0/0S 172.16.100.0/24 [1/0] via 10.0.0.1, FastEthernet 0/0R1#sh ip nat tran \\查看NAT转换表Pro Inside global Inside local Outside local Outside global。

网络拓扑实验报告

网络拓扑实验报告一、引言网络拓扑是指计算机网络中各个节点之间连接方式的布局结构,它决定了数据在网络中传输的路径和效率。

网络拓扑实验旨在通过构建不同的网络拓扑结构,测试和比较它们在数据传输、带宽利用率、容错性等方面的性能指标。

本实验报告将通过实际操作和数据分析,总结网络拓扑的相关知识和实验结果,以期对专业人士和学术研究者提供参考。

二、实验目的本网络拓扑实验分为以下几个目标:1. 了解和掌握不同类型的网络拓扑结构及其特点;2. 熟悉网络拓扑实验的操作流程和工具;3. 进行网络拓扑实验,并对实验结果进行分析和评估;4. 验证和比较不同网络拓扑结构在性能方面的差异,如带宽利用率、延迟等。

三、实验步骤1. 确定实验所需的拓扑结构:星型拓扑、总线拓扑、环形拓扑等;2. 使用网络拓扑实验工具,如Cisco Packet Tracer,搭建相应的网络拓扑结构;3. 配置各个节点的IP地址、子网掩码、默认网关等网络参数;4. 进行数据传输实验,如Ping测试、文件传输测试等;5. 在网络拓扑结构中模拟节点故障,观察拓扑结构的容错性。

四、实验结果与分析1. 星型拓扑结构实验结果及分析:a. 数据传输方面:由于所有节点都与中心节点相连,数据传输速度较快并且稳定。

b. 带宽利用率方面:中心节点承担了所有节点之间的通信,可能造成带宽瓶颈。

c. 容错性方面:中心节点故障会导致整个网络瘫痪。

2. 总线拓扑结构实验结果及分析:a. 数据传输方面:节点之间的通信都通过总线进行,传输速度较慢。

b. 带宽利用率方面:任意两个节点之间同时进行通信可能会出现冲突,降低带宽利用率。

c. 容错性方面:总线故障会影响整个网络的正常通信。

3. 环形拓扑结构实验结果及分析:a. 数据传输方面:节点之间的通信通过环形路径进行,传输速度一般。

b. 带宽利用率方面:带宽利用率相对较高,但仍受限于环形路径的带宽。

c. 容错性方面:节点故障只会影响到直接相连的节点,不会影响整个网络。

网络拓扑实验报告

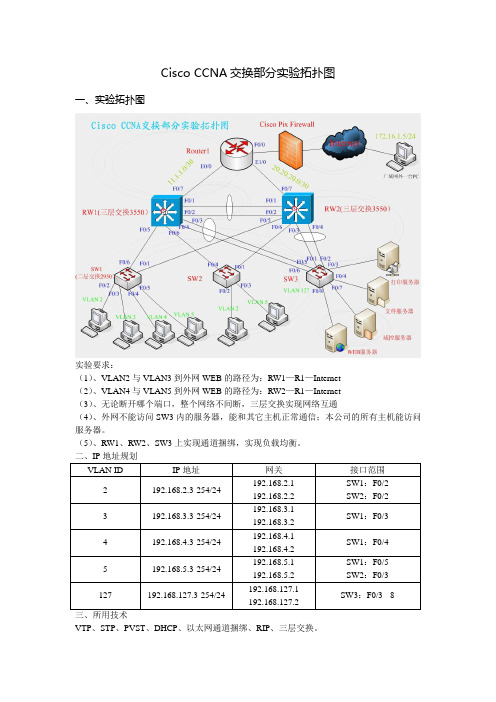

《计算机网络》网络拓扑结构学院名称:计算机与信息工程学院专业名称:计算机科学与技术年级班级:姓名:学号:计算机与信息技术学院综合性、设计性实验报告课程名称计算机网络指导教师学号姓名实验地点计科楼414实验时间2013.12.09项目名称网络拓扑结构实验类型设计性一、实验目的通过对网络设备的连通和对拓扑的分析,加深对常见典型局域网拓扑的理解;通过路由建立起网络之间的连接,熟悉交换机、路由器的基本操作命令,了解网络路由的设计与配置。

二、实验仪器或设备二层交换机五台、三层交换机一台,路由器两台,学生实验主机五台及一台服务器。

三、总体设计(设计原理、设计方案及流程等)假设某校园网通过1台三层交换机连到校园网出口路由器,路由器再和校园外的一台路由器相接,现做适当配置,实现校园网内部主机与校园网外部主机的相互通信。

实验拓扑图:四、实验步骤(包括主要步骤、代码分析等)三层交换机上配置vlan及IP地址,进行端口划分:Switch(config)#vlan 2exitvlan 3exitvlan 4exitvlan 5exitSwitch(config)#int vlan 2ip add 210.42.242.1 255.255.255.0 no shexitint vlan 3ip add 210.42.243.1 255.255.255.0 no shexitint vlan 4ip add 210.42.244.1 255.255.255.0 no shexitint (f0/2)sw mod accsw acc vlan 2exitint (f0/3)sw mod accsw acc vlan 3exitint range(f0/4-5)sw mod accsw acc vlan 4exitint (f0/1)sw mod accsw acc vlan 5exitint vlan 5ip add 192.168.1.2 255.255.255.0 no shexit配置DHCP:Switch(config)#ip dhcp pool jinghua2Switch(dhcp-config)#network 210.42.242.0 255.255.255.0 Switch(dhcp-config)#default-router 210.42.242.1Switch(dhcp-config)#dns-server 192.168.1.2Switch(dhcp-config)#exitSwitch(config)#ip dhcp pool jinghua3Switch(dhcp-config)#net 210.42.243.0 255.255.255.0 Switch(dhcp-config)#default-router 210.42.243.1Switch(dhcp-config)#dns-server 192.168.1.2Switch(dhcp-config)#exitSwitch(config)#ip dhcp pool jinghua4Switch(dhcp-config)#network 210.42.244.0 255.255.255.0 Switch(dhcp-config)#default-router 210.42.244.1Switch(dhcp-config)#dns-server 192.168.1.2Switch(dhcp-config)#exit各个设备上的IP地址:PC4: IP:50.55.55.2服务器Server0 IP:210.42.241.1路由器Ri: f0/0 IP:192.168.1.1f0/1 IP:210.42.241.100s1/0 IP:210.42.240.1路由器Rj: f0/0 IP:50.55.55.1s1/0 IP:210.42.240.2Router(config)#hostname RiRi(config)#int f0/0ip add 192.168.1.1 255.255.255.0no shexitint f0/1ip add 210.42.241.100 255.255.255.0no shexitint s1/0ip add 210.42.240.1 255.255.255.0clock rate 64000 (DEC)no shexit(路由器Rj的配置方法如同Ri,不再赘述)在三层交换机上配置路由协议:Switch(config)#router ripversion 2network 192.168.1.0net 210.42.242.0net 210.42.243.0net 210.42.244.0exit在路由器Ri上配置路由协议:Ri(config)#router ripversion 2network 192.168.1.0net 210.42.240.0net 210.42.241.0//(net 50.0.0.0)exit(路由器Rj的配置方法如同Ri,不再赘述)PC0: 点击DHCP自动获得以下各个值IP:210.42.242.2 255.255.255.0210.42.242.1 192.168.1.2五、结果分析与总结教师签名:2013年月日(注:文档可能无法思考全面,请浏览后下载,供参考。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Vl 30 192.168.30.1/24 Vl 40 192.168.40.1/24 F0/24 172.16.1.2/24

F 0/24

RA

F 1/1

S3760

Vlan 20 192.168.20.254/24 Enable 14 admin F 0/1 Telnet 111 S2128

Area 0 F 1/0 1.1.1.6/30 F 1/1 192.168.1.1/24 Lo 0 100.0.0.2/32 RB

Pc 2 192.168.1.2/24 SW1 Area 200

Pc 1 10.10.10.2/24 要求:使用OSPF动态路由协议实现全网互通。

Ospf S ½ 1.1.1.5/30 (area 0) Lo 0 100.0.0.1/32 (area 0) rip F 1/0 192.168.1.5/30 Vl 10 10.10.10.1/24 Lo 0 100.0.0.3/32 rip F 0/1 192.168.1.6/30 RA SW1

Pc1 192.168.1.2/24

F 1/1 200.1.1.10/24 F1/0 10.1.1.1/24

F 1/0 192.168.1.1/24 F 1/1 200.1.1.1/24

RA 10.1.1.2/24

SW1 RB Pc2 192.168.1.3/24

要求:在网络边界路由器RB上使用虚拟主机地址50.1.1.1/24 与内部www服务器pc1和pc2做nat网络地址映射,并实现服务 器工作负载均衡。

172.16.10.2/24

192.168.100.2/24

要求:使用静态路由或默认静态路由实现全网互通。

F 0/1 192.168.1.2/24 Vl 10 172.16.10.1/24 Vl 20 192.168.2.1/24 Lo 0 100.0.0.2/32

S ½ 1.1.1.1/30 F 1/0 192.168.1.1/24 F 1/1 192.168.2.2/24

Pc4 192.168.40.2/24

Pc3 192.168.30.2/24 Pc1 192.168.10.2/24 Pc2 192.168.20.2/24

1.实现全网互通 2.仅允许Pc3通过14级管理权限远程控制S2128

S3760

Vlan 10 192.168.10.1/24 Vlan 40 192.168.40.1/24 Vlan 40 primary Vlan 50 isolated Vlan 60 community

Lo 0 RA

F1/1 F1/0

S3760-1

F0/1

Port-group F0/2-3 F0/23

F0/23

S3760-1: Vlan 10:192.168.10.1/24 Vlan 20:192.168.20.1/24 F0/1 : 200.1.1.6/30 S3760-2: Vlan 10:192.168.10.2/24 F0/1 S3760-2 Vlan 20:192.168.20.2/24 F0/1 : 200.1.1.2/30 F0/24 Vrrp 10:192.168.10.254/24 Vrrp 11:192.168.10.253/24 Vrrp 20:192.168.20.254/24 Vrrp 21:192.168.20.253/24

F 0/1

sw1

Vl 10 192.168.10.100/24 telnet pas 222 Enable 14 pas admin

Pc1 192.168.5.2/24 Pc2 192.168.10.2/24

Pc3 192.168.20.2/24

要求: 1.使用路由器的单臂路由功能实现全网互通; 2. 在sw1上添加vlan列表,不允许pc2对 二层交换机sw1 进行远程访问控制。

S 2/0 192.168.1.254/24 telnet pas 222 Enable 14 pas admin R2 192.168.1.3/24

F 0/0.5 192.168.5.1/24 F 0/0.10 192.168.10.1/24 F 0/0.20 192.168.20.1/24

R1

Sw2

F 0/2

Sw3

F 0/5

192.168.1.2/24

192.168.1.3/24

F 0/1 192.168.1.2/24 F 0/2 10.10.10.2/24 VLAN 10 192.168.10.1/24

Pc3 192.168.10.2/24

F 1/0 172.16.1.1/24 F 1/1 192.168.1.1/24 RA

要求 1.使用RIP路由协议实现全网互通; 2.在RA路由器上使用手动汇聚功能,RB上查看路由表能发现汇总后路由。

Area 0 F 1/0 1.1.1.5/30 Area 100 F 1/1 1.1.1.13/30 Lo 0 100.0.0.1/32

RA Area 100 F 0/1 1.1.1.14/30 Area 200 Vl 10 10.10.10.1/24 Lo 0 100.0.0.3/32 Area 100 Area 0

要求: 1.在交换机Sw1和Sw2上开启多生成树协议并创建MST区域Test; 2.交换机Sw1在MST1中做根桥,交换机Sw2在MST2中做根桥。

Subvlan 20 192.168.10.2-10/24 Subvlan 30 192.168.10.11-30/24

F1/1.10 192.168.10.1/24 F1/1.20 192.168.20.1/24 F1/0 172.16.1.1/24

Vl 1 192.168.1.100/24 telnet pas 111 Enable 14 pas admin SW1 Pc1 192.168.1.2/24 F 0/1

Vl 1 192.168.1.254/24 Vl 10 192.168.10.1/24

SW2 Pc2 192.168.10.3/24

财务部服务器 172.16.1.2/24

销售部主机 10.10.10.2/24

技术部主机 192.168.10.2/24 财务部主机 172.16.1.3/24

要求: 1.在三层交换机上进行相应配置实现主机间互通; 2.在三层交换机上添加专家级acl实现财务部主机仅能 访问财务部服务器的1433端口,被访问别的部门主机不受限; 3.在三层交换机上添加MAC的acl销售部和技术部主机不允许 访问财务部服务器,别的不受限。

F 0/1 200.1.1.2/24 Lo 0 100.0.0.1/32 10.10.10.2/24 F 1/0 10.1.1.1/8 F 1/1 200.1.1.1/24 S ½ 192.1.1.1/24

F0/24

S2328-1

F0/1 PC1 Vlan 10 F0/2 PC2 Vlan20

1.配置RA的接口地址 并设置接口loopback0为虚拟验证主机 2.在交换机上配置MSTP ,Instance 10关联VLAN10、VLAN20且以S3760-1为根交换机; Instance 20关联VLAN 1且以S3760-2为根交换机 3.在S3760-1和S3760-2设备上进行vrrp网关备份并进行接口跟踪。在vrrp组10和20中, S3760-1为主控设备,在vrrp组11和21中,S3760-2为主控设备。

要求: 1.使用三层交换机sw2的svi接口功能实现全网互通; 2.在二层交换机sw1的trunk接口上添加vlan列表, 不允许pc2远程访问sw1.

S 2/0 192.168.1.100/24 telnet pas 111 Enable 14 pas admin R1 192.168.1.2/24 S 2/0

F 0/1 1.1.1.5/30 Vl 10 192.168.10.1/24

SW1 192.168.10.3/24

F 1/0 1.1.1.6/30 F 1/1 172.16.1.1/24 RA

172.16.1.2/24 192.168.10.4/24

要求: 1.配置路由实现全网互通; 2.在相应设备上添加ACL实现192.168.10.0 网段偶数位主机 不允许访问172.16.1.2/24telnet服务器,奇数位主机不允许Ping 172.16.1.2/24主机,别的没有限制。

F 1/0 20.20.20.1/24 F 1/1 172.16.1.1/24 Vrrp 30 ip 172.16.1.254/24 RA

F 1/0 30.30.30.1/24 F 1/1 172.16.1.2/24 RB

172.16.1.3/24

172.16.1.4/24

SwA,B,C MST区域 Instance1 vlan2,10 Instance2 vlan20,30 F0/1 SwA F0/24 F0/23 Pc3 (vlan 10) SwB F0/24

SwC

F0/1 SwD (MSTP)

Pc1 (vlan 10) Pc2(vlan 20) Pc4 (vlan 1)

(Test)MST区域 Instance1 vlan10,1 Instance2 vlan20 Pc1 (vlan 1) Sw1 Pc2 (vlan 10) F 0/1-2 Pc3(vlan 20) Sw2 Pc4 (vlan 1)

S ½ 1.1.1.2/30 F 1/0 192.168.100.1/24 Lo 0 100.0.0.1/32

172.16.10.2/24

192.168.100.2/24

要求:使用静态路由或默认静态路由实现全网互通。

10.10.10.2/24

Svi 10 10.10.10.1/24(f 0/2-5) Svi 20 20.20.20.2/24(f 0/6-10) Svi 30 30.30.30.2/24(f 0/11-15)