路由器和交换机的RIP【MD5,明文】认证

信息安全师-判断全对题

第1章基本要求1.信息安全是指信息网络的硬件、软件及其系统中的数据受到保护,不受偶然的或者恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行,信息服务不中断。

(√)2.可信计算系统评估准则(TCSEC),是全球公认的第一个计算机信息系统评估标准。

(√)3.信息安全的基本三要素是保密性,完整性和可用性。

(√)4.一般来讲,组织的信息安全需求主要来自法律法规和合同条约的要求,组织的原则、中目标和规定,以及风险评估的结果。

(√)5.P2DR2 安全模型包含安全策略、防护、检测、响应、恢复这五个环节。

(√)6.信息是重要的商业资产,信息的保密性、完整性和有效性对于保持竞争力非常关键,海因此信息安全的主要任务是保证信息的保密性、完整性和有效性。

(√)7.信息安全是一项由所有管理层成员共同承担的运营责任,因此应当考虑建立一个管理论坛,该论坛应当通过适当的承诺责任和足够的资源配置来提高组织内部的安全性。

(√)8.信息是一种客观存在,信息与物质、能量并列,是人类社会赖以生产和发展的三大要素。

(√)9.信息是可以识别的,识别又可分为直接认别和间接识别。

(√)10.信道编码的本质是增加通信的可靠性。

(√11.通过信道编码,对数码流进行相应的处理,使通信系统具有一定的纠错能力和抗干扰术能力,可极大地避免数码流传送中误码的发生。

(√12.替代和置换是最基本的加密方法。

(√)13.对称加密又称为常规加密或单密钥加密,它的研制和应用早于公钥加密。

(√)14.DES 即数据加密标准,它属于对称加密算法的一种。

(√)15.公钥加密算法需要两个密钥,公开密钥和私有密钥。

(√16.RSA 是一种公钥加密算法。

(√)17.基于传统对称密码体制下的密钥分配,通常将整个系统中的密钥从低到高分成三个等级,分别为初级密钥、二级密钥和主密钥。

(√18.IP协议包括IPv4和IPv6两个版本。

(√)19.UDP 头包含源端口、目的端口、长度和校验和四个字段。

常用动态路由协议安全性的评价3篇

常用动态路由协议安全性的评价3篇全文共3篇示例,供读者参考篇1常用动态路由协议安全性的评价随着互联网的不断发展和普及,网络安全问题逐渐成为人们关注的焦点。

在网络通信中,路由协议是一个至关重要的组成部分,它决定了数据包在网络中的传输路径。

常用的动态路由协议包括RIP、OSPF、EIGRP和BGP等,它们在网络中起着至关重要的作用。

然而,这些动态路由协议的安全性也备受人们关注。

本文将对常用动态路由协议的安全性进行评价,并提出相关建议。

1. RIP(Routing Information Protocol)RIP是最早的动态路由协议之一,它采用跳数作为路由选择的标准,但其安全性很差。

RIP协议中的信息是明文传输的,容易受到窃听和篡改攻击。

此外,RIP协议没有机制来验证路由更新的真实性,因此容易受到路由劫持攻击。

针对RIP协议的安全问题,可以采取加密通信、认证机制等方式来提高其安全性。

2. OSPF(Open Shortest Path First)OSPF是一种动态路由协议,它通过计算最短路径来选择最优路由。

相比于RIP协议,OSPF具有更好的安全性。

OSPF协议中的路由更新信息可以使用MD5密码进行认证,确保信息的完整性和真实性。

此外,OSPF协议还支持区域域间路由信息交换,可以降低对网络整体的负载和风险。

不过,OSPF协议的安全性仍然有待进一步改进,可以考虑增强认证机制和加密传输。

3. EIGRP(Enhanced Interior Gateway Routing Protocol)EIGRP是一种优化的动态路由协议,它结合了距离向量和链路状态两种路由选择算法。

EIGRP协议具有较高的安全性,它支持MD5密码认证来保证路由更新信息的完整性和真实性。

此外,EIGRP协议还具有快速收敛的特点,可以快速适应网络拓扑的变化。

不过,EIGRP协议的安全性还可以进一步加强,例如增加密钥管理机制和加密传输。

4. BGP(Border Gateway Protocol)BGP是一种用于互联网中的动态路由协议,它是当前互联网中使用最广泛的路由协议之一。

常用动态路由协议安全性的评价6篇

常用动态路由协议安全性的评价6篇篇1常用动态路由协议安全性的评价随着网络技术的不断发展,动态路由协议在网络中的应用越来越广泛。

动态路由协议可以自动更新路由表,实现网络中路由的动态变化,提高网络的灵活性和效率。

然而,动态路由协议也存在安全隐患,恶意攻击者可以利用漏洞对网络进行攻击。

因此,评估动态路由协议的安全性至关重要。

常见的动态路由协议包括RIP、OSPF、EIGRP和BGP等。

这些协议在功能上略有不同,但都具有一定的安全性问题。

首先,这些协议都没有明确的身份验证机制,路由器之间的通信往往是基于信任的,这为恶意攻击者伪造路由器提供了机会。

其次,这些协议在数据传输过程中往往不加密,攻击者可以轻易截取和篡改数据包,造成网络中的数据泄漏和攻击。

此外,这些协议大多是基于文本的,不易排查错误和漏洞,给安全管理带来了困难。

针对这些安全问题,研究人员提出了许多解决方案。

首先是加密和认证机制的引入,例如使用IPsec对动态路由协议进行加密,使用MD5或SHA1对数据包进行认证。

其次是基于角色的访问控制,限制只有特定角色的用户才能访问和修改路由器的配置。

此外,还可以将路由器设置为拒绝所有的默认路由,只接受特定的路由信息,减少潜在的攻击面。

综合来看,动态路由协议在网络中的应用不可避免,但是其安全性问题也不可忽视。

为了保障网络的安全,建议在部署动态路由协议时要注意以下几点:加强身份验证,加密数据传输,限制访问权限,及时更新路由表,定期审查安全策略。

只有采取这些措施,才能有效提高网络的安全性,防范网络攻击的发生。

总之,动态路由协议的安全性评价是一个复杂而重要的课题。

网络管理员应当充分重视动态路由协议的安全性,采取相应的安全措施,保护网络的稳定和安全。

同时,研究人员也应不断探索新的安全技术,提高动态路由协议的安全性,为网络的发展和安全打下坚实的基础。

篇2动态路由协议是网络通信中的重要组成部分,它负责决定数据包在网络中如何传输,以及选择最佳路径进行转发。

华为技术命令(四)RIP配置命令

华为技术命令(四)RIP配置命令配置命令【命令】checkzeroundo checkzero【视图】RIP 视图【参数】无【描述】checkzero 命令用来配置对RIP-1 报文的零域进行检查,undo checkzero命令用来取消对RIP-1 报文进行零域检查。

缺省情况下,对RIP-1 报文缺省进行零域检查。

根据协议(RFC1058)规定RIP-1 的报文中有些区域必须为零,称之为零域(zero field)。

可以使用checkzero 命令来启动和禁止对RIP-1 报文的查零*作。

由于RIP-2 的报文没有零域,所以此命令对RIP-2 不起作用。

【举例】# 配置RIP-1 对报文不进行零域检查。

Quidway-rip] undo checkzero【命令】debugging rip { packet | receive | send }【视图】所有视图【参数】packet:打开RIP 报文调试信息开关。

receive:打开RIP 接收报文情况调试开关。

send:打开RIP 发送报文情况调试开关。

【描述】debugging rip 命令用来打开RIP 调试信息开关,undo debugging rip 命令用来关闭RIP 调试信息开关。

该命令可使用户可了解当前各接口收发RIP 配置报文的情况.【命令】default-cost costundo default-cost【视图】RIP 视图【参数】cost:如果在RIP 引入其他协议(例如OSPF)发现的路由时,如果没有设置路由的花费,则命令default-cost 所带参数cost 值将作为这些路由的花费,取值范围为1~16. 【描述】default-cost 命令用来设置RIP 引入其它协议路由的缺省路由权,undo default-cost 命令用来恢复RIP 在引入其它协议路由时路由权的缺省值。

缺省情况下,RIP 引入其它协议路由的缺省路由权值为16。

RIP认证

Cisco支持使RIP认证有效的两种接口认证模式:纯文本认证和MD5认证。

RIP包的缺省认证模式为纯文本认证。

因为每一个RIP包发送的是未加密的认证值,为安全起见,RIP包不要使用纯文本认证。

当安全不成为问题时,例如确保设置的主机不参加路由选择,可使用纯文本认证。

RIP版本1不支持认证。

如果接收和发送的是版本2包,接口能进行RIP认证。

密钥链路决定了能用于接口的一连串密钥。

如果不配设置密钥链路,接口就不能进行认证,甚至不能进行缺省认证。

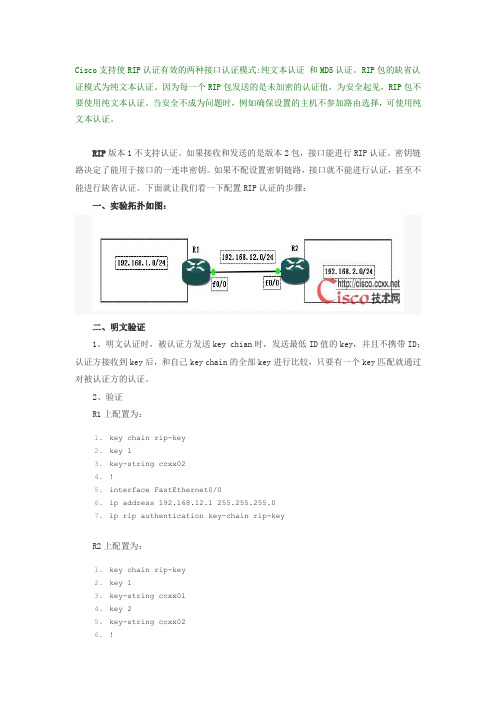

下面就让我们看一下配置RIP认证的步骤:一、实验拓扑如图:二、明文验证1、明文认证时,被认证方发送key chian时,发送最低ID值的key,并且不携带ID;认证方接收到key后,和自己key chain的全部key进行比较,只要有一个key匹配就通过对被认证方的认证。

2、验证R1上配置为:1.key chain rip-key2.key 13.key-string ccxx024.!5.interface FastEthernet0/06.ip address 192.168.12.1 255.255.255.07.ip rip authentication key-chain rip-keyR2上配置为:1.key chain rip-key2.key 13.key-string ccxx014.key 25.key-string ccxx026.!7.interface FastEthernet0/08.ip address 192.168.12.2 255.255.255.09.ip rip authentication key-chain rip-key3、路由器的路由表结果1.R1#show ip route2.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP3. D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area4.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 25.E1 - OSPF external type 1, E2 - OSPF external type 26.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-27.ia - IS-IS inter area, * - candidate default, U - per-user static route8.o - ODR, P - periodic downloaded static route9.10.Gateway of last resort is not set11.12.C 192.168.12.0/24 is directly connected, FastEthernet0/013.C 192.168.1.0/24 is directly connected, Loopback014.15.R2#show ip route16.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP17.D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area18.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 219.E1 - OSPF external type 1, E2 - OSPF external type 220.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-221.ia - IS-IS inter area, * - candidate default, U - per-user static route22.o - ODR, P - periodic downloaded static route23.24.Gateway of last resort is not set25.26.C 192.168.12.0/24 is directly connected, FastEthernet0/027.R 192.168.1.0/24 [120/1] via 192.168.12.1, 00:00:15, FastEthernet0/028.C 192.168.2.0/24 is directly connected, Loopback04、结论三、密文认证1、被认证方发送key时,发送最低ID值的key,并且携带了ID;认证方接收到key 后,首先在自己key chain中查找是否具有相同ID的key,如果有相同ID的key并且key 相同就通过认证,key值不同就不通过认证。

常用动态路由协议安全性的评价5篇

常用动态路由协议安全性的评价5篇第1篇示例:动态路由协议安全性是网络安全领域中的一个重要话题,对于网络系统的稳定运行和信息安全起到了至关重要的作用。

常见的动态路由协议包括RIP、OSPF、EIGRP等,它们都有各自的优势和劣势,安全性也是其重要的考量因素之一。

我们来看RIP(Routing Information Protocol)。

RIP是一种基于距离向量的路由协议,其最大的安全性问题在于其缺乏身份验证机制。

这意味着攻击者可以很容易伪造路由更新信息,从而导致路由循环、路由信息篡改等安全问题。

在实际网络部署中,通常会采取一些措施来增强RIP协议的安全性,比如使用RIPv2版本、限制RIP的广播范围、启用基于密钥的认证等。

接下来,我们看一下OSPF(Open Shortest Path First)协议。

与RIP协议不同,OSPF是一种链路状态路由协议,其相对于RIP来说在安全性方面有一些优势。

OSPF协议支持区域划分和身份验证功能,可以通过区域之间的边界路由器(ABR)进行路由更新的控制和过滤,从而减少了路由信息的泄需可能。

OSPF协议也支持MD5认证,可以有效防止路由器之间的信息劫持和伪造攻击。

我们来看一下EIGRP(Enhanced Interior Gateway Routing Protocol)协议。

EIGRP是一种混合距离向量和链路状态路由协议,其在安全性方面比RIP和OSPF都要更加优秀。

EIGRP协议支持MD5和SHA算法的认证机制,可以在路由器之间进行安全通信。

EIGRP还提供了加密的传输功能,可以有效保护路由信息的机密性。

EIGRP在实际网络部署中也被广泛应用。

不同的动态路由协议在安全性方面有着各自的特点和优劣。

在实际网络部署中,我们应该根据具体的需求和环境来选择适合的动态路由协议,并采取相应的安全措施来保护网络系统的稳定性和信息安全。

通过不断提升网络安全意识和加强安全措施的部署,才能有效应对日益复杂的网络威胁,确保网络系统的安全运行。

rip MD5认证

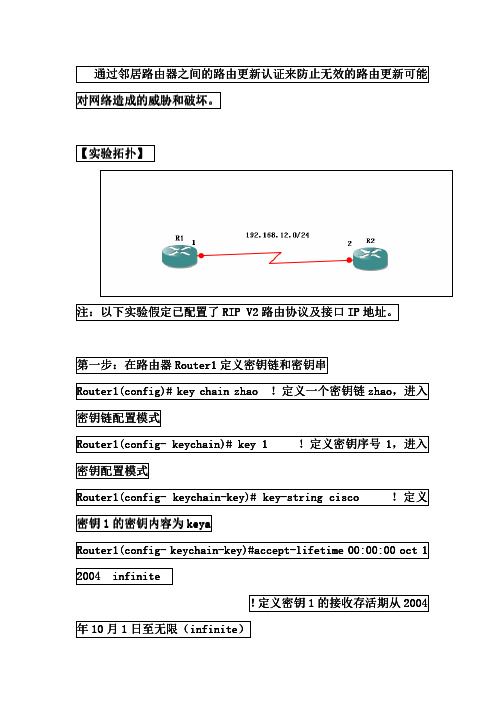

通过邻居路由器之间的路由更新认证来防止无效的路由更新可能对网络造成的威胁和破坏对网络造成的威胁和破坏。

【实验拓扑实验拓扑】】注:以下实验假定已配置了RIP RIP V2路由协议及接口IP 地址地址。

第一步第一步::在路由器Router1定义密钥链和密钥串定义密钥链和密钥串 Router1(config)#Router1(config)# key key chain chain zhao zhao !!定义一个密钥链zhao zhao,,进入密钥链配置模式密钥链配置模式 Router1(config Router1(config-- keychain)#keychain)# key key 1 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥1的密钥内容为keya keya Router1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的接收存活期从2004年10月1日至无限日至无限((infinite infinite))Router1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的发送存活期为从2004年10月1日至无限日至无限 Rout Router1(config er1(config er1(config-- keychain)#keychain)# key key 6 !!定义密钥序号1,进入密钥配置模式密钥配置模式Router1(config Router1(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥6的密钥内容为keya keyaRouter1(config Router1(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:00 oct oct 1 20042004 infinite infinite infiniteRouter1(config Router1(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite验证测试验证测试::验证验证密钥链和密钥串配置信息密钥链和密钥串配置信息密钥链和密钥串配置信息Router1#show Router1#show key key chain chainKey Key--chain chain ripkey:ripkey:key key key 1 ---- text text "zhao zhao"" accept accept accept lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) send send send lifetime lifetime(00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) 第二步第二步::在接口模式下定义认证模式在接口模式下定义认证模式,,指定要引用的密钥链指定要引用的密钥链 Router1(Router1(config)#config)#config)# interface interface s 1/01/0Router1(config Router1(config--if)#ip if)#ip rip rip authentication authentication mode mode md5md5 !! 定义认证模式为md5md5,,若用text 则表示明文认证则表示明文认证,,若不指明模式则缺省用明文认证明文认证 Router1(config Router1(config--if)#ip if)#ip rip rip authentication authentication key key--chain chain zhao zhao !!引用密钥链ripkey ripkey第三步第三步::在路由器Router2定义密钥链和密钥串定义密钥链和密钥串Router2(config)#Router2(config)# key key chain chain zhao zhao !!定义一个密钥链ri ripkey pkey pkey,,进入密钥链配置模式入密钥链配置模式 Router2(config Router2(config-- keychain)#keychain)# key key 3 !!定义密钥序号1,进入密钥配置模式密钥配置模式 Router2(config Router2(config-- keychain keychain--key)#key)# key key--string string cisco cisco !!定义密钥1的密钥内容为keya keyaRouter2(config Router2(config-- keychain keychain--key)#accept key)#accept--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite!定义密钥1的接收存活期为从2004年10月1日至infinite infinite (无限无限)) Router2(config Router2(config-- keychain keychain--key)#send key)#send--lifetime lifetime 00:00:0000:00:0000:00:00 oct oct 1 20042004 infinite infinite infinite!定义密钥1的发送存活期为从2004年10月1日至无限日至无限验证测试验证测试::验证验证密钥链和密钥串配置信息密钥链和密钥串配置信息密钥链和密钥串配置信息Router2#show Router2#show key key chain chainKey Key--chain chain ripkey:ripkey: key key key 1 ---- text text "zhao zhao"" accept accept accept lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite) send send lifetime lifetime (00:00:00(00:00:00 Oct Oct 1 2004)2004) - (infinite)(infinite)(infinite)第四步第四步::在接口模式下定义认证模式在接口模式下定义认证模式,,指定要引用的密钥链指定要引用的密钥链 Router2(config)#Router2(config)# interface interface s 1/01/0Router2(config Router2(config--if)#ip if)#ip rip rip authentication authentication mode mode md5md5 !!定义认证模式为md5md5,,若用text 则表示明文认证则表示明文认证Router2(config Router2(config--if)#ip if)#ip rip rip authentication authentication key key--chain chain zhao zhao !!引用密钥引用密钥链链ripkey ripkeyRouter1#show Router1#show ip ip route route !! 结果显示结果显示Router1具有全网路由具有全网路由 Codes:Codes: C - connected,connected, S - static,static, R R - RIP RIPO O - OSPF,OSPF, IA IA - OSPF OSPF inter inter area area E1E1E1 - OSPF OSPF external external type type 1,1, E2E2 - OSPF OSPF external external type type 2 Gateway Gateway of of last last resort resort is is not not set set172.16.0.0/24172.16.0.0/24172.16.0.0/24 is is subn subnetted,etted,etted, 3 subnets subnetsC 172.16.1.0172.16.1.0172.16.1.0 is is directly directly connected,connected, FastEthernet0FastEthernet0C 172.16.2.0172.16.2.0172.16.2.0 is is directly directly connected,connected, Serial0Serial0 R 172.16.3.0172.16.3.0172.16.3.0 [120/1][120/1] via via 172.16.2.2,172.16.2.2, 00:00:05,00:00:05, Serial0Serial0Router2#show Router2#show ip ip route route !! 结果显示结果显示Router2具有全网路由具有全网路由 Codes:Codes: C - connected,connected, S - static,static, R R - RIP RIPO O - OSPF,OSPF, IA IA - OSPF OSPF inter inter area area E1E1E1 - OSPF OSPF external external type type 1,1, E2E2 - OSPF OSPF external external type type 2 Gateway Gateway of of last last resort resort is is not not set set172.16.0.0/24172.16.0.0/24172.16.0.0/24 is is subnetted,subnetted, 3 subnets subnetsR 172.16.1.0172.16.1.0172.16.1.0 [120/1][120/1]via via 172.16.2.1,172.16.2.1, 00:00:17,00:00:17, Serial0Serial0 C 172.16.2.0172.16.2.0172.16.2.0 is is directly directly connected,connected, Serial0Serial0C 172.16.3.0172.16.3.0172.16.3.0 is is directly directly connected,connected, FastEthernet0FastEthernet0 MD5 MD5 认证的匹配原则是认证的匹配原则是认证的匹配原则是::A. A. 发送方发送最小发送方发送最小发送方发送最小Key ID Key ID Key ID的密钥的密钥的密钥B. B. 携带携带携带Key ID Key ID Key ID号码号码号码C. C. 接收方首先会查找是否有相同的接收方首先会查找是否有相同的接收方首先会查找是否有相同的Key ID Key ID Key ID,,如果有如果有,,只匹配一次只匹配一次,,决定认证是否决定认证是否 成功成功。

RIPV2认证

2.4.3 RIPv2的验证安全是当今网络设计者们考虑的主要问题之一。

网络安全包括路由器之间路由信息交换的安全性,例如,保证进入路由表的信息是有效的,这些信息不是起源于某些蓄意破坏网络的人。

攻击者也许会试图引入无效路由来欺骗路由器把数据发向错误的地址或严重降低网络性能。

RIPv2可以提供两种模式的验证:明文验证和加密验证(MD5)。

配置验证的相关命令和步骤如下:①在路由器模式下配置一个密钥链(key-chain),一个密钥链可以包含多个密钥。

1.router(config)# key chain key-chain-namekey-chain-name:密钥链名称。

②定义密钥编号。

1.router(config-keychain)# key key-numberkey-number:密钥编号。

③定义密钥。

1.Router(config-keychain-key)# key-string stringstring:密钥字符串。

执行验证的双方密钥字符串必须一致。

④在需要执行路由信息验证更新的接口上应用密钥链。

1.router(config-if)#ip rip authentication key-chain key-chain-namekey-chain-name:使用的密钥链名称。

以上配置是明文验证需要配置的内容,即默认验证方法。

如果需要密文验证,则要附加下面的命令:⑤声明验证模式。

1.router(config-if)#ip rip authentication mode md5图 2-8给出了一个配置验证的例子。

相关配置如下:(1)路由器R1上的配置1.key chain routing-security2. key 13. key-string A1B2C34. !5. interface Serial0/06. ip address 202.100.212.5 255.255.255.2527. ip rip authentication mode md58. ip rip authentication key-chain routing-security9. !10. router rip11. version 212. network 202.100.212.013. network 192.168.1.0(2)路由器R2上的配置1.key chain routing-security2. key 13. key-string A1B2C34. !5. interface Serial0/16. ip address 202.100.212.6 255.255.255.2527. ip rip authentication mode md58. ip rip authentication key-chain routing-security9. !10. router rip11. version 212. network 202.100.212.013. network 192.168.3.0使用debug ip rip 命令可以观察验证是否成功的信息。

RIP认证方式

RIP支持两种认证方式:1、明文认证2、md5认证第一步:定义密码库R2(config)#key chain R2 (本地有效)R2(config-keychain)#key 1 (建议两端一致)(可以定义多个KEY值,按从小到大的顺序进行匹配,发送KEY值时也是发送最小的一个,还可以设定KEY值的有效时间。

)R2(config-keychain-key)#key-string cisco //设置密钥的字符第二步:在接口下应用密码库R2(config-if)#ip rip authentication key-chain R2第三步:在接口下指定认证模式R2(config-if)#ip rip authentication mode [md5|text]R1#show key chainR1#debug ip rip小知识:RIP中每一个路由更新报文最大可包含25条路由,做了明文认证后只能包含24条,做了MD5认证后只能包含23条。

R2(config-keychain-key)#Accept-lifetime 04:00:00 jan 2006 infinite 定时接收R2(config-keychain-key)#Send-lifetime 04:00:00 jan 2006 04:01:00 jan 2006 定时发送R2(config-keychain-key)#Send-lifetime 04:00:00 jan 2006 duration 300 有效期300S注意:密码库中可以同时定义多个密码,在匹配时要按规则来匹配,明文认证和md5认证的匹配规则各不一样,下面分别说明。

明文认证匹配规则:明文认证总结:只发送KEY ID最小的KEY,并不携带KEY ID,接收方与KEY列表中所有的KEY匹配,只要有一个能匹配上则通过认证。

md5认证匹配规则:密文认证总结:只发送最小的KEY ID,并且携带KEY ID。

网络工程师考试试题精选(含答案)rd

网络工程师考试试题(含答案)一、单项选择题1.在以太网协议中使用1-坚持型监听算法的特点是()。

A.能及时抢占信道,但增加了冲突的概率B.能即使抢占信道,并减少了冲突的概率C.不能及时抢占信道,并增加了冲突的概率D.不能及时抢占信道,但减少了冲突的概率【解析】1-坚持CSMA的做法是:当一个站点要发送数据帧时,它就监听媒体,判断当前时刻是否有其他站点正在传输数据。

如果媒体忙的话,该站等待直至媒体空闲。

一旦该站检测到媒体空闲,它就立即发送数据帧。

如果产生冲突,则等待一个随机时间再监听。

之所以叫“1-坚持”,是因为当一个站点发现媒体空闲的时候,它传输数据帧的概率是1。

1-坚持CSMA 的优点是:只要媒体空闲,站点就立即发送;它的缺点在于:假如有两个或两个以上的站点有数据要发送,冲突就不可避免。

【正确答案】A2.Needham-Schroeder协议是基于()的认证协议。

A.共享密钥B.公钥C.报文摘要D.数字证书【解析】Needham-Schroeder是较为复杂的多路质询—回应协议,其过程如下图所示:Needham-Schroeder使用了与KDC的共享密钥来实现认证。

【正确答案】A3.在IPv4中,组播地址是()地址。

A.A类B.B类C.C类D.D类【正确答案】D4.在CPU与主存之间设置高速缓冲存储器Cache,其目的是为了②。

②A.扩大主存的存储容量B.提高CPU对主存的访问效率C.既扩大主存容量又提高存取速度D.提高外存储器的速度【解析】Cache是不具有扩大主存容量功能的,更不可能提高外存的访问速度。

但Cache的访问速度是在CPU和内存之间,可以提高CPU对内存的访问效率。

【正确答案】B5.关于RIP,以下选项中错误的是()。

A.RIP使用距离矢量算法计算最佳路由B.RIP规定的最大跳数为16C.RIP默认的路由更新周期为30秒D.RIP是一种内部网关协议【解析】RIP规定的最大跳数为15,16意味着无穷大。

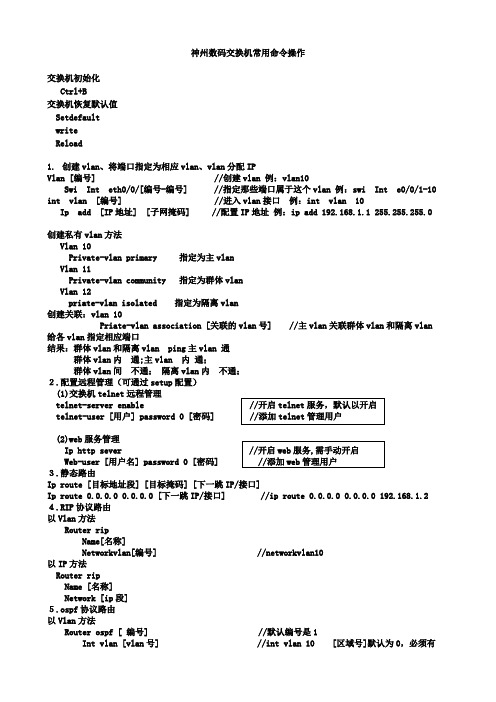

神州数码交换机路由器常用命令操作

神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值SetdefaultwriteReload1.创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlanVlan 11Private-vlan community 指定为群体vlanVlan 12priate-vlan isolated 指定为隔离vlan创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable //开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever //开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router ripName [名称]Network [ip段]5.ospf协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号]Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 06.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configurationname [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号]Spanning-tree portfast7.链路聚合(手工)port-group [组号] //创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active(交换机B的配置)port-group [组号] mode passive9.trunkInt e0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan10.Mac地址和端口绑定(单个)Int e0/0/[端口]Sw port-securitySw port-security mac-address [mac地址]11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]12.Mac地址和端口绑定(动态学习)Int e0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试)14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security //开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24]Lease[租用天数]Default-router[网关IP]Dns-server[DNS的IP]Ip dhcp excluded-address<开始地址><结束地址>//指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置 //int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP报文的目标地址17.ACL IP访问控制下面2条是开启ACLFirewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表 //定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in//验证方法Show access-group标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+breakNopassword路由器恢复默认值dirDel startup-configReboot1.进入端口给端口分配IPInt [端口]Ip add [ip] [子网掩码]No shuFC串口配置时钟频率Ph sp 640002.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段]4.ospf协议路由Router ospf [进程号]Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0]5.telnet开启方法1Aaa authen enable default lineAaa authen login default lineEnable passwd [密码]Line vty 0 4Password [密码]方法2Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed 64000封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码]Int s0/[编号]Enc pppPpp authen pap被验证方Aaa authen ppp default localInt s0/[编号]Enc pppPpp pap sen [用户名] passwd [密码]双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置模式(config)Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside2)配置地址转换:ip nat inside source static <服务器地址> <公网地址>ip nat inside source static tcp <服务器地址> 80 <公网地址> 80 发布WWW服务ip nat inside source static tcp <服务器地址> 20 <公网地址> 20 发布ftp服务ip nat inside source static tcp <服务器地址> 21 <公网地址> 21ip nat inside source static tcp <服务器地址> 23 <公网地址> 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码> //定义允许转换的源地址范围定义外网的地址池:ip nat pool <地址池名> <外网开始地址> <外网结束地址> netmask <子网掩码> 3)配置地址转换:ip nat inside source list <列表名> pool <地址池名> overload第三种多对一的网络地址转换,也叫端口复用(natp)1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>3)配置地址转换:ip nat inside source list <列表名> interface <外网接口编号> overload12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Intvirtual-tunnel0Ipadd172.16.1.2255.255.255.0Pppchaphosttest@Pppchappassword[密码]//退回配置模式(config)VpdnenableVpdn-group0Request-dialinInitiate-toip192.168.1.2priority1Protocol12tp//退回配置模式(config)Iproute192.168.2.0255.255.255.0virtual-tunel0ROUTER-B的配置13、路由重分布redistribute static 重分布静态路由default-information originate 重分布默认路由redistribute connect 重分布直连网段redistribute rip 重分布RIP路由redistribute ospf <进程号> 重分布OSPF路由default-metric [权值] 设置路由权值14、策略路由1)定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>2)定义路由图route-map <图名> <图号1> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口route-map <图名> <图号2> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口3)在指定路由器的入口上应用路由图Router(config-if)#ip policy route-map <图名>15、Rip 认证:在端口上进行认证(要求在两台设备的路由端口配置)RIP版本1不支持认证。

神州数码交换机路由器常用命令操作

神州数码交换机常用命令操作交换机初始化Ctrl+B交换机恢复默认值SetdefaultwriteReload1.创建vlan、将端口指定为相应vlan、vlan分配IPVlan [编号] //创建vlan 例:vlan10Swi Int eth0/0/[编号-编号] //指定那些端口属于这个vlan 例:swi Int e0/0/1-10 int vlan [编号] //进入vlan接口例:int vlan 10 Ip add [IP地址] [子网掩码] //配置IP地址例:ip add 192.168.1.1 255.255.255.0创建私有vlan方法Vlan 10Private-vlan primary 指定为主vlanVlan 11Private-vlan community 指定为群体vlanVlan 12priate-vlan isolated 指定为隔离vlan创建关联:vlan 10Priate-vlan association [关联的vlan号] //主vlan关联群体vlan和隔离vlan 给各vlan指定相应端口结果:群体vlan和隔离vlan ping主vlan 通群体vlan内通;主vlan 内通;群体vlan间不通;隔离vlan内不通;2.配置远程管理(可通过setup配置)(1)交换机telnet远程管理telnet-server enable //开启telnet服务,默认以开启telnet-user [用户] password 0 [密码] //添加telnet管理用户(2)web服务管理Ip http sever //开启web服务,需手动开启Web-user [用户名] password 0 [密码] //添加web管理用户3.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //ip route 0.0.0.0 0.0.0.0 192.168.1.2 4.RIP协议路由以Vlan方法Router ripName[名称]Networkvlan[编号] //networkvlan10以IP方法Router ripName [名称]Network [ip段]5.ospf协议路由以Vlan方法Router ospf [ 编号] //默认编号是1Int vlan [vlan号] //int vlan 10 [区域号]默认为0,必须有Ip ospf enable area [区域号] //ip ospf enable area 0以IP方法Router ospf [ 编号]Router-id [ip地址]Network [自己的IP] [网关] area 0 //network 192.168.1.1/24 area 0 6.生成树协议1)Stp模式配置spanning-tree //启用生成树spanning-tree mode stp //设置生成树模式spanning-tree mst 0 priority 4096 //设置生成树交换机优先级2)mstp的配置spanning-treespanning-tree mst configurationname [名称]instance [实例号] vlan [编号]spanning-tree mst [实例号] priority 4096 //设置生成树交换机优先级spanning-tree mst [实例号] port-priority 16 //设置生成树端口优先级3)配置成快速启用端口Int e0/0/[编号-编号]Spanning-tree portfast7.链路聚合(手工)port-group [组号] //创建聚合组号int e0/0/[做链路的那几个端口号] //将端口加入聚合组port-group [组号] mode on8.链路聚合(LACP动态生成)port-group [组号]int e0/0/[做链路的那几个端口号](交换机A的配置)port-group [组号] mode active(交换机B的配置)port-group [组号] mode passive9.trunkInt e0/0/[端口]Sw mode trunk //设置为trunkSw trunk allowed vlan all //划分到所有vlan10.Mac地址和端口绑定(单个)Int e0/0/[端口]Sw port-securitySw port-security mac-address [mac地址]11.Mac地址和端口绑定(多个)Inte0/0/[端口]Sw port-securitySw port-security maximum [安全mac地址个数如:3]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]sw port-security mac-address [mac地址]12.Mac地址和端口绑定(动态学习)Int e0/0/[端口]Sw port-security maximumSw port-security maximum lockSw port-security maximum convert13.mac地址表绑定mac-address-table static address[mac地址]vlan[编号]inte0/0/[编号]//解释:让mac地址只能在指定vlan中的指定端口中使用,其他的都不能使用(未测试) 14. 端口安全1) int e0/0/1-10 //进入端口,只能在access口上配置2) switchport port-security //开启端口安全功能3) switchport port-security maximum 5 //配置端口安全最大连接数4) sw port-security violation shutdown //配置违例处理方式5).sw port-security mac-address [mac地址] //配置mac地址绑定15. 交换机端口镜像(将源端口数据复制到目标端口)1) monitor session 1 source interface fastEthernet 0/2 both //源端口、被镜像的端口2) monitor session 1 destiNation interface fastEthernet 0/3 //目标端口、镜像端口16.dhcp配置1)交换机做dhcp服务器配置Service dhcp //启用DHCP服务Ip dhcp pool [地址池名]Network-address [IP段如:192.168.1.0] [掩码数如:24]Lease[租用天数]Default-router[网关IP]Dns-server[DNS的IP]Ip dhcp excluded-address<开始地址><结束地址>//指定网段中不分配的IP地址2)Dhcp中继服务的配置Service dhcpIp forward-protocol udp bootps //配置DHCP中继转发port端口的UDP广播报文,默认67端口Int vlan [编号]或在接口上配置 //int e0/0/[编号]Ip help-address [服务器IP] //指定DHCP中继转发的UDP报文的目标地址17.ACL IP访问控制下面2条是开启ACLFirewall enable //开启包过滤功能Firewall default permit //设置默认动作为允许//定义标准访问控制列表 //定义访问列表Ip access-list standard test //在端口上应用列表Deny 192.168.1.100.00.0.0.0.255//禁止IP段访问Deny 192.168.200.11 0.0.0.0//禁止单个IP访问Denytcp192.168.200.00.0.0.255any-destinationd-port23//拒绝IP段telnet数据Permit192.168.1.100.00.0.0.0.255//允许IP段访问Deny192.168.200.110.0.0.0//允许IP访问//绑定ACL到各个端口Inte0/0/[端口]Ip access-group test in//验证方法Show access-group标准ACL实验1) access-list 1 deny 192.168.1.0 0.0.0.255 //拒绝访问的IP段2) access-list 1 permit 192.168.1.0 0.0.0.255 //允许的IP段3) //进入端口4) ip access-group 1 in //把控制列表1 配入端口,进入控制5) ip access-group 1 out //把控制列表1 配入端口,输出控制15. 扩展ACL实验1) access-list 101 deny tcp A.B.C.D 255.255.255.0 A.B.C.D 255.255.255.0 eq ftp(WWW)// 禁止前面个网段访问后面个网段的ftp或者WWW16. 交换机单向访问控制1) //使用标准ACL2) access-list 1 deny 192.168.1.0 0.0.0.2553) //进入端口4) ip access-group 1 in神州数码路由器常用命令操作路由器初始化:ctrl+breakNopassword路由器恢复默认值dirDel startup-configReboot1.进入端口给端口分配IPInt [端口]Ip add [ip] [子网掩码]No shuFC串口配置时钟频率Ph sp 640002.静态路由Ip route [目标地址段] [目标掩码] [下一跳IP/接口]Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] //默认路由Ip route 0.0.0.0 0.0.0.0 [下一跳IP/接口] 10 //浮动路由3.RIP协议路由Router ripNetwork [ip段]4.ospf协议路由Router ospf [进程号]Router-id [ip地址]Network [自己的IP段] [子网掩码] area [区域号如:0]5.telnet开启方法1Aaa authen enable default lineAaa authen login default lineEnable passwd [密码]Line vty 0 4Password [密码]方法2Username [用户名] password [密码]Aaa authentication login [用户名] localLine vty 0 4Login authentication [刚刚那个用户名]6.web访问配置Username [用户] password 0 [密码] //添加用户Ip http webm-type[web配置方式] //选择方式.高级,典型,向导Ip http port[端口] //配置web端口7.ppp协议时钟频率physical-layer speed 64000封装PPP协议Int s0/[编号]Enc ppp //封装PPP协议单向验证(验证方式为PAP和CHAP)验证方Aaa authen ppp default localUsername [用户名] password [密码]Int s0/[编号]Enc pppPpp authen pap被验证方Aaa authen ppp default localInt s0/[编号]Enc pppPpp pap sen [用户名] passwd [密码]双向验证:9.hdlcInt s0/[编号]Enc hdlc //和PPP差不多,都在端口中配置10.dhcp配置Ip dhcp pool[地址池名]Network 192.168.2.0 255.255.255.0 //定义网络段Range 192.168.2.10 192.168.2.20 //定义地址范围Default-router [IP] //配置网关Dns-sever [ip] //配置NDS的IPLease [天数] //租用天数//退回配置模式(config)Ip dhcpd enable//开启dhcp11.Nat网络地址转换分为三种静态地址转换、动态地址转换、端口复用第一种1对1的网络地址转换,也叫静态地址转换,主要用于发布服务器(FTP/WEB/telnet)1)定义内外口在端口下输入ip nat inside ip nat outside2)配置地址转换:ip nat inside source static <服务器地址> <公网地址>ip nat inside source static tcp <服务器地址> 80 <公网地址> 80 发布WWW服务ip nat inside source static tcp <服务器地址> 20 <公网地址> 20 发布ftp服务ip nat inside source static tcp <服务器地址> 21 <公网地址> 21ip nat inside source static tcp <服务器地址> 23 <公网地址> 23 允许telnet远程登陆第二种多对多的网络地址转换,也叫动态地址转换1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表(标准)和外网的地址池定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码> //定义允许转换的源地址范围定义外网的地址池:ip nat pool <地址池名> <外网开始地址> <外网结束地址> netmask <子网掩码> 3)配置地址转换:ip nat inside source list <列表名> pool <地址池名> overload第三种多对一的网络地址转换,也叫端口复用(natp)1)定义内外口在端口下输入ip nat inside ip nat outside2)定义内网访问列表定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>3)配置地址转换:ip nat inside source list <列表名> interface <外网接口编号> overload12.vpn(L2TP/PPTP)的配置//A到B的数据传输实例ROUTER-A的配置Intvirtual-tunnel0Ipadd172.16.1.2255.255.255.0***********************Pppchappassword[密码]//退回配置模式(config)VpdnenableVpdn-group0Request-dialinInitiate-toip192.168.1.2priority1Protocol12tp//退回配置模式(config)Iproute192.168.2.0255.255.255.0virtual-tunel0ROUTER-B的配置13、路由重分布redistribute static 重分布静态路由default-information originate 重分布默认路由redistribute connect 重分布直连网段redistribute rip 重分布RIP路由redistribute ospf <进程号> 重分布OSPF路由default-metric [权值] 设置路由权值14、策略路由1)定义内网访问列表:ip access-list standard <列表名>permit <vlan段> <反掩码>2)定义路由图route-map <图名> <图号1> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口route-map <图名> <图号2> permit/denymatch ip address <列表名>set ip next-hop <ip-address> 设置下一跳地址或 set interface fastethernet < > 设置出口3)在指定路由器的入口上应用路由图Router(config-if)#ip policy route-map <图名>15、Rip 认证:在端口上进行认证(要求在两台设备的路由端口配置)RIP版本1不支持认证。

华为路由与交换认证指南

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

Page 5

路由与交换认证– HCIE

步骤一 具备专家经验 步骤二 笔试 步骤三 实验考试 步骤四 步骤五

技术面试

申请证书

• 无特殊培训经历亦可申 请参加HCIE-企业认证

• 为备战华为最高级专家 级别认证,HCIE考试前, 考生需具备丰富的工程 应用或配置华为设备的 经验 • 强烈推荐考取HCNP认证 (见上一页), 不强制要求

赢自认证 智驭未来

华为认证-路由与交换技术方案介绍

HUAWEI TECHNOLOGIES CO., LTD.

目录

华为认证系列

路由与交换认证– HCNA

路由与交换认证– HCNP 路由与交换认证– HCIE

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

架 构 师

HCAr

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

Page 3

路由与交换认证– HCNA

步骤一 选择合适的学习路 径 步骤二 参加认证培训

步骤三

参加认证考试

步骤四

申请证书

适用于无其他厂 商同等级别认证 的个人

普通

HCNA-HNTD 培训

• 时长1小时.

• 时长8 小时

H12-261

考试代码

• 只有通过Lab考试以 后方可预约面试. • Lab通过后的一个月 以内需预约面试. • 华为专家小组进行 面试.

通过考试后,您可 访问华为官方网站 申请证书

rip知识点

rip知识点:RIP是一种典型的距离矢量路由协议,用于在互联网中传递路由信息。

以下是有关RIP的一些知识点:1.协议特点:RIP采用基于距离矢量的算法,通过定期交换路由信息来计算到达目的地的最佳路径。

它适用于中小型网络,尤其在网络拓扑结构变化不频繁的环境下表现良好。

2.路由表形成:RIP通过启动后向直连的其他路由器发送Request报文来形成路由表。

收到Request报文的路由器会回复一个Response报文,其中包含自己的路由表信息。

RIP根据这些信息更新路由表,选择到达目的地的最佳路径。

3.路由更新原则:RIP在更新路由表时,根据度量值(如跳数)选择最佳路径。

如果有多条路径具有相同的度量值,则选择最早加入路由表的路径作为最佳路径。

RIP会定期向其他路由器发送自己的路由表信息,以便其他路由器了解网络变化并更新自己的路由表。

4.版本差异:RIP有两个版本,分别是RIPv1和RIPv2。

RIPv1是有类别路由协议,不支持VLSM和CIDR,使用广播形式发送报文,不支持认证等。

相比之下,RIPv2是无类别路由协议,支持VLSM、路由聚合和CIDR,使用广播或组播发送报文,支持明文认证和MD5密文认证等。

5.路由聚合:RIP支持路由聚合功能,可以将多个路由聚合为一个汇总路由,以减少路由表的大小。

然而,需要注意的是,只有在支持RIPv2的环境中才能启用路由聚合功能。

6.防环机制:为了防止路由环路的产生,RIP采用了一些防环机制。

例如,水平分割规则要求路由器从某个接口收到的路由信息不再从该接口通告回去;毒性逆转规则要求路由器在发送Response报文时将报文的度量值设置为16跳,以清除对方路由表中的无用路由;触发更新规则要求路由器在感知到拓扑或RIP度量值发生变化时立即发送Response报文,以加速网络收敛等。

7.验证方式:RIP支持明文认证和MD5密文认证两种方式对路由信息进行验证,以提高路由信息的安全性。

RIP的配置与管理

支持多种路由

RIP可以支持多种路由,包括静态路由和动 态路由。

可扩展性

RIP适用于大规模网络,可以通过增加跳数 限制来控制路由信息的增长。

RIP的缺点

路由环路问题

RIP的路由环路问题可能导致网络不稳定, 影响数据传输。

不支持VLSM和CIDR

RIP不支持一些现代网络技术,如VLSM和 CIDR。

收敛速度慢

EIGRP(Enhanced Interior Gateway Routing Protocol):EIGRP结 合了距离矢量和链路状态两种路由协议的特点,具有更好的路由性能和 稳定性,但配置相对复杂。

THANKS FOR WATCHING

感谢您的观看

静态路由和动态路由的比较

1 2

静态路由

手动配置路由表中的路由信息,不随网络变化而 变化。

动态路由

根据网络变化自动学习并更新路由表,无需手动 干预。

3

适用场景

静态路由适用于小型网络或网络结构固定的场景, 动态路由适用于大型网络或网络结构经常变化的 场景。

RIP的版本选择与兼容性

01

02

03

RIP版本1

它通过定期交换路由表信息,使路由 器了解到达其他网络节点的最佳路径 。

RIP协议工作原理

RIP使用贝尔曼-福特算法来计算最佳路径,并通过路由更新消息广播路由 信息。

路由器之间通过交换包含目的地和距离(跳数)的路由更新消息,来更新 和维护路由表。

最佳路径被定义为具有最少跳数的路径,但在存在更短路径时,RIP会考 虑带宽和负载均衡。

RIP的收敛速度相对较慢,可能需要较长时 间才能稳定网络路由。

安全性问题

RIP不提供加密和身份验证功能,存在安全 风险。

常用动态路由协议安全性的评价7篇

常用动态路由协议安全性的评价7篇第1篇示例:动态路由协议是网络中用来动态选择路由的协议,常用的动态路由协议有RIP、OSPF、EIGRP和BGP等。

在网络中,动态路由协议的安全性一直备受关注,因为安全性的问题往往会导致网络的不稳定甚至是被攻击。

本文将对常用动态路由协议的安全性进行评价。

首先我们来看RIP(Routing Information Protocol),RIP是一种基于距离向量算法的动态路由协议。

RIP的安全性相对较低,因为其在路由选择上只考虑了跳数,没有考虑其他因素。

RIP在数据传输中是明文传输,没有加密措施,容易受到中间人或者监听攻击。

RIP在安全性上存在较大的隐患。

其次是OSPF(Open Shortest Path First),OSPF是一种链路状态路由协议,相对于RIP而言,其安全性要高一些。

OSPF通过Hello 报文来建立邻居关系,并通过LSA(Link State Advertisement)来更新路由表。

OSPF在传输数据时候进行了认证,可以提高数据传输的安全性。

OSPF的认证方式较为简单,只支持明文认证和MD5认证,如果攻击者获得了OSPF的认证信息,仍然可以对网络进行攻击。

另外一个常用的动态路由协议是EIGRP(Enhanced Interior Gateway Routing Protocol),EIGRP是思科独有的一种协议,它结合了距离向量和链路状态算法的优点。

EIGRP在认证上相对于RIP和OSPF更为安全,支持明文认证、MD5认证以及密钥链认证。

这些认证方式能够提高数据传输的安全性,但是EIGRP的认证方式在配置上较为繁琐,容易出现配置错误导致安全漏洞的情况。

最后是BGP(Border Gateway Protocol),BGP是用于互联网路由的一种协议,它的安全性问题备受关注。

BGP存在很多安全威胁,比如BGP路由劫持、BGP路由欺骗等。

为了提高BGP的安全性,人们提出了很多安全机制,比如Prefix Filtering、AS-PATH Filtering、RPSL等,但是这些安全机制需要运营商主动配置,难以全面保证BGP 的安全性。

vrrp认证要求

vrrp认证要求VRRP(Virtual Router Redundancy Protocol)是一种网络协议,用于提供网络设备冗余和故障转移能力,确保网络的高可用性和稳定性。

VRRP协议主要用于路由器、交换机等网络设备上,通过创建虚拟路由器,使多台设备共享同一个虚拟IP地址,从而实现设备之间的冗余备份和故障切换。

在部署VRRP协议时,需要遵循一些认证要求,以确保网络安全和可靠性。

以下是VRRP认证要求的相关内容:1. 认证密钥:在VRRP配置中,通常需要设置一个认证密钥,用于认证VRRP 协议的消息。

认证密钥可以有效防止恶意攻击者对VRRP协议进行篡改或伪造,提高网络的安全性。

在配置VRRP时,应当使用强密码,并且确保所有VRRP设备上的认证密钥一致。

2. 认证类型:VRRP支持多种认证类型,包括简单文本密码、MD5认证等。

在配置VRRP时,应根据实际情况选择适合的认证类型,并确保所有VRRP设备之间的认证配置一致。

3. 认证过程:在VRRP通信过程中,设备之间会定期发送VRRP协议消息,用于进行状态同步和故障检测。

认证过程中,设备会校验接收到的VRRP消息的认证信息,以确保消息的完整性和真实性。

在配置VRRP时,应确保认证过程正常运行,避免因认证失败而导致网络故障。

4. 认证日志:为了及时发现和排查VRRP认证相关的问题,建议在VRRP设备上开启认证日志功能,记录认证过程中的相关信息和事件。

认证日志可以帮助管理员追踪认证失败的原因,及时做出相应的处理和调整。

综上所述,VRRP认证要求是配置VRRP协议时的重要考虑因素,通过设置认证密钥、选择合适的认证类型、确保认证过程正常运行和记录认证日志等方式,可以提高VRRP协议的安全性和可靠性,保障网络的正常运行和数据的安全传输。

在实际部署VRRP时,应严格遵循认证要求,确保网络设备之间的VRRP通信稳定可靠。

华为HCNA-HNTD(H12-211)题库

1.参考以下DHCP流程图,以下说法正确的是()。

(多选)A. 第一步发送的是组播报文B. 第二步发送的是单播报文C. 第三步发送的是广播报文D. 第四步发送的是单播报文E. 第四步发送的是广播报文答案: BCD2.在一台充当认证服务器上配置了两个认证域“Area1”和“Area2”,用户如果使用正确的用户名“huawei”和密码“hello”进行认证,则此用户会被分配到哪个认证域当中?A. 认证域“Area1”B. 认证域“Area2”C. 认证域“default domain”D. 认证域“default_admin domain”答案: C3.华为设备的RIP进程下,宣告网络10.1.1.1/30时,下列配置正确的是()。

(多选)A. network 10.1.1.0B. undo summary network 10.1.1.0C. Version 2 summary network 10.0.0.0D. undo summary network 10.1.0.0E. network 10.0.0.0答案: CE4.VRP系统中的登陆超时时间需要在VTY接口下配置。

A. 正确B. 错误答案: B5.NAPT是通过TCP或者UDP或者IP报文中的协议号区分不同用户的IP地址。

A. 正确B. 错误答案: B6.从源设备到目的设备之间有两台路由器RTA和RTB,使用Tracert命令来检查路径。

检查第一跳RTA时,源设备对目的设备的某个较大的端口发送一个TTL为1的UDP报文,当该报文到达RTB时,TTL将变为0,于是RTA对源设备回应一个ICMP()消息。

A. Time ExceededB. Echo RequestC. Echo ReplyD. Port Unreachable答案: A7.关于访问控制列表编号与类型的对应关系,下面描述正确的是()。

A. 基本的访问控制列表编号范围是1000-2999B. 高级的访问控制列表编号范围是3000-9000C. 基本的访问控制列表编号范围是4000-4999D. 基本的访问控制列表编号范围是1000-2000答案: C8.以下两条配置命令可以实现路由器RTA去网同一目的地10.1.1.0的路由主备备份:[RTA]ip route-static 10.1.1.0 24 12.1.1.1 permanent[RTA]ip route-static 10.1.1.0 24 13.1.1.1A. 正确B. 错误答案: B9.ACL不会过滤设备自身产生的访问其他设备的流量,只过滤转发的流量,转发的流量中包括其他设备访问该设备的流量。

rip协议认证原理

rip协议认证原理RIP(Routing Information Protocol)协议是一种用于路由选择的距离向量(distance-vector)协议,它通过向邻居路由器发送路由表,以确定传输数据的最佳路径。

在RIP协议中,路由器之间通过互相交换其维护的路由表,从而得到整个网络的拓扑信息。

为了确保通信过程中数据的安全性,RIP协议采用了一种称为验证的机制来认证邻居路由器的身份和路由表的合法性。

下面,我们将详细介绍RIP协议认证的原理和步骤。

一、RIP协议的认证机制RIP协议的认证机制是通过在协议数据单元(Protocol Data Unit,简称PDU)中添加认证信息来实现的。

在RIP协议中,除了常规的路由信息,每个路由器还会发送一个含有共享密钥的认证信息,每个接收方都需要验证收到的路由信息是否来自合法的发送方。

二、RIP协议的认证步骤1.共享密钥的生成共享密钥可以看作是一个秘密代码,用于加密和解密路由信息。

在进行RIP协议认证之前,首先需要生成一个共享密钥。

2.认证信息的添加在RIP协议的数据包中,有一个特殊字段是用于认证信息的,称为“认证字段”。

当发送方需要认证时,在RIP协议数据包中添加一个“认证字段”,该字段中包含发送方的认证信息和一个认证密钥。

接收方收到数据包时,将使用认证密钥对这个字段中的认证信息进行解码,并使用该信息来验证发送方的身份。

3.认证信息的验证当接收方收到数据包时,会对接收到的认证信息进行验证。

首先,它会使用共享密钥对发送方的认证信息进行解码。

如果验证通过,则说明该路由信息来自合法的发送方;否则,该信息将被认为是无效的,并被丢弃。

这样的确认机制可以有效地保护网络免受非法攻击。

4.密码的定期更改为确保网络的安全性,共享密钥的定期更改是必要的。

这可以通过设置一个密码更改时间来实现,即每隔一段时间更改共享密钥。

三、总结在RIP协议中,认证是通过添加认证信息和使用共享密钥来实现的。

报文认证算法

报文认证算法

报文认证算法是一种用于数据传输中的加密技术,主要用于保证数据传输的完整性和真实性。

在网络通信中,未经过鉴别的数据是不安全的,可能被篡改或者冒充,为了避免这种情况的发生,我们需要使用报文认证算法对数据进行加密处理。

常见的报文认证算法有MD5、SHA、HMAC等,下面我们分别对这几种算法进行介绍:

1.MD5算法

MD5算法是一种广泛使用的报文摘要算法,它可以将任意长度的数据(包括字符串和二进制数据)转换成一个128位的数字指纹,不同的数据会生成不同的指纹。

MD5算法的密钥是固定的,因此加密后的数据可以重复验证。

MD5算法的使用步骤如下:

(1)将明文数据使用MD5算法进行加密,得到摘要信息;

(2)将加密后的数据与摘要信息发送给接收方;

(3)接收方将接收到的数据使用相同的MD5算法进行加密,并比较两个摘要信息是否相同,如果相同则判定数据为真实数据。

2.SHA算法

SHA算法也是一种常用的报文摘要算法,它可以将任意长度的数据转换成一个160位的数字指纹。

MD5算法和SHA算法的主要区别在于SHA算法的输出长度更长,更能保证数据的完整性和真实性。

HMAC算法是一种基于MD5或SHA算法的消息认证码技术,它可以将密钥和数据进行组合加密,保证数据的完整性和真实性。

HMAC算法是一种扩展MD5和SHA算法的方法,它在加密过程中引入密钥,增强了加密的安全性。

(1)生成一个密钥,密钥长度根据需要决定;

(2)将密钥和明文数据一起组合成一个新的密文;。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

现在RA上配置基础信息Router>enable /进入特权模式Router#config /进入配置模式Router_config#hostname RA /更改设备名称RA_config#int fastEthernet 0/0 /进入端口RA_config_f0/0#ip address 192.168.0.2 255.255.255.0 【设置IP地址和掩码】RA_config_f0/0#no shutdown /开启端口RA_config_f0/0#exit /退出RA_config#int gigaEthernet 0/3RA_config_g0/3#ip address 192.168.1.1 255.255.255.0RA_config_g0/3#no shutdownRA_config_g0/3#exit在RB上配置基础信息Router>enableRouter#configRouter_config#hostname RBRB_config#int gigaEthernet 0/3RB_config_g0/3#ip address 192.168.1.2 255.255.255.0RB_config_g0/3#no shutdownRB_config_g0/3#exitRB_config#int fastEthernet 0/0RB_config_f0/0#ip address 192.168.2.2 255.255.255.0RB_config_f0/0#no shutdownRB_config_f0/0#exit在RSW1上配置基础信息DCRS-5650-28(R4)>enable /进入特权模式DCRS-5650-28(R4)#config /进入配置模式DCRS-5650-28(R4)(config)#hostname RSW1 /更改设备名称RSW1(config)#vlan 100 /创建vlan100 RSW1(config-vlan100)#exit /退出RSW1(config)#int ethernet 1/0/1 /进入端口RSW1(config-if-ethernet1/0/1)#switchport access vlan 100Set the port Ethernet1/0/1 access vlan 100 successfully【将该端口填加到vlan100】RSW1(config-if-ethernet1/0/1)#exit /退出RSW1(config)#interface vlan 100 /进入vlan100 RSW1(config-if-vlan100)#ip address 192.168.0.1 255.255.255.0 【设置IP地址和掩码】RSW1(config-if-vlan100)#exit /退出RSW1(config)#exitRSW1#RSW1#ping 192.168.0.2Type ^c to abort.Sending 5 56-byte ICMP Echos to 192.168.0.2, timeout is 2 seconds.!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 0/3/16 ms这时候测试一下,ping路由器连接交换机的口的IP地址,肯定能ping通,ping不通就代表你配置错了,或者没插线,或者网线坏了DCRS-5650-28(R4)>enableDCRS-5650-28(R4)#configDCRS-5650-28(R4)(config)#hostname RSW2RSW2(config)#vlan 200RSW2(config-vlan200)#exitRSW2(config)#int ethernet 1/0/1RSW2(config-if-ethernet1/0/1)#switchport access vl 200Set the port Ethernet1/0/1 access vlan 200 successfullyRSW2(config-if-ethernet1/0/1)#exitRSW2(config)#interface vlan 200RSW2(config-if-vlan200)#ip address 192.168.2.1 255.255.255.0 RSW2(config-if-vlan200)#exitRSW2(config)#exitRSW2#ping 192.168.2.2Type ^c to abort.Sending 5 56-byte ICMP Echos to 192.168.2.2, timeout is 2 seconds.!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 0/3/16 ms设置RIP动态路由RSW2(config)#router rip /启用RIP协议RSW2(config-router)#ver 2 /版本号为ver2 RSW2(config-router)#show ip route /查看路由表Codes: K - kernel, C - connected, S - static, R - RIP, B - BGPO - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate defaultC 127.0.0.0/8 is directly connected, Loopback tag:0C 192.168.2.0/24 is directly connected, Vlan200 tag:0 Total routes are : 2 item(s)RSW2(config-router)#network 192.168.2.0/24 /宣告网段RSW2(config-router)#exit /退出在RB上配置RIP动态路由RB_config#router ripRB_config_rip#ver 2RB_config_rip#show ip routeCodes: C - connected, S - static, R - RIP, B - BGP, BC - BGP connectedD - BEIGRP, DEX - external BEIGRP, O - OSPF, OIA - OSPF inter areaON1 - OSPF NSSA external type 1, ON2 - OSPFNSSA external type 2OE1 - OSPF external type 1, OE2 - OSPF external type 2DHCP - DHCP type, L1 - IS-IS level-1, L2 - IS-IS level-2VRF ID: 0C 192.168.1.0/24 is directly connected, GigaEthernet0/3C 192.168.2.0/24 is directly connected, FastEthernet0/0RB_config_rip#network 192.168.1.0 255.255.255.0RB_config_rip#network 192.168.2.0 255.255.255.0RB_config_rip#exit在RA上配置动态路由RA_config#router ripRA_config_rip#ver 2RA_config_rip#show ip routeCodes: C - connected, S - static, R - RIP, B - BGP, BC - BGP connectedD - BEIGRP, DEX - external BEIGRP, O - OSPF, OIA- OSPF inter areaON1 - OSPF NSSA external type 1, ON2 - OSPF NSSA external type 2OE1 - OSPF external type 1, OE2 - OSPF external type 2DHCP - DHCP type, L1 - IS-IS level-1, L2 - IS-IS level-2VRF ID: 0C 192.168.0.0/24 is directly connected, FastEthernet0/0C 192.168.1.0/24 is directly connected, GigaEthernet0/3RA_config_rip#network 192.168.0.0 255.255.255.0RA_config_rip#network 192.168.1.0 255.255.255.0RA_config_rip#exit在RSW1上配置RIP动态路由RSW1(config)#router ripRSW1(config-router)#ver 2RSW1(config-router)#show ip routeCodes: K - kernel, C - connected, S - static, R - RIP, B - BGPO - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate defaultC 127.0.0.0/8 is directly connected, Loopback tag:0C 192.168.0.0/24 is directly connected, Vlan100 tag:0 Total routes are : 2 item(s)RSW1(config-router)#network 192.168.0.0/24RSW1(config-router)#exit下面测试,由RSW1pingRSW2,能ping通代表路由成功了RSW1#ping 192.168.2.1Type ^c to abort.Sending 5 56-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds.!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 ms下面先来做RIP的文明,本端打上认证而对端没打上,路由过不来,ping不通,就代表认证生效了,ping通就代表失败之后把对端认证也打上,能ping通就代表做成了RSW1(config)#interface vlan 100 /先进入需要认证的vlan里面RSW1(config-if-vlan100)#ip rip authentication mode text【敲上明文认证】RSW1(config-if-vlan100)#ip rip authentication string luyou 【设置秘钥,对端要和这个一样】RSW1(config-if-vlan100)#exit /退出RSW1#ping 192.168.2.1Type ^c to abort.Sending 5 56-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds.!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 msRSW1#ping 192.168.2.1Type ^c to abort.Sending 5 56-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds......Success rate is 0 percent (0/5), round-trip min/avg/max = 0/0/0ms一开始ping是通的,是因为还没有生效,大家多等会就可以,等个一两分钟足够了,也可以一直尝试,也可以把接口给shutdown再no shutdown下面做RA,RB,RSW2的明文认证RA_config#interface gigaEthernet 0/3RA_config_g0/3#ip rip authentication simple /选择明文认证RA_config_g0/3#ip rip password luyou /秘钥要一致RA_config_g0/3#exitRA_config#int fastEthernet 0/0RA_config_f0/0#ip rip authentication simpleRA_config_f0/0#ip rip password luyouRA_config_f0/0#exitRB_config#int gigaEthernet 0/3RB_config_g0/3#ip rip authentication simpleRB_config_g0/3#ip rip password luyouRB_config_g0/3#exitRB_config#interface fastEthernet 0/0RB_config_f0/0#ip rip authentication simpleRB_config_f0/0#ip rip password luyouRB_config_f0/0#exitRSW2(config)#interface vlan 200RSW2(config-if-vlan200)#ip rip authentication mode text RSW2(config-if-vlan200)#ip rip authentication string luyou RSW2(config-if-vlan200)#exit下面ping RSW1应该是通的,然后RSW1再ping RSW2 RSW2#ping 192.168.0.1Type ^c to abort.Sending 5 56-byte ICMP Echos to 192.168.0.1, timeout is 2 seconds.!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 msRSW1#ping 192.168.2.1Type ^c to abort.Sending 5 56-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds.!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/0 ms证明明文认证成功了,下面做MD5认证,大家做的时候要删档,或者把明文认证NO掉,这里我就不写上了...下面做RSW1的MD5认证RSW1(config)#key chain 1 /建立钥匙环RSW1(config-keychain)#key 1 /创建一把钥匙RSW1(config-keychain-key)#key-string luyou /创建秘钥RSW1(config-keychain-key)#end /退出RSW1(config)#interface vlan 100 /进入vlan RSW1(config-if-vlan100)#ip rip authentication mode md5【设置MD5认证】RSW1(config-if-vlan100)#ip rip authentication key-chain 1 【把配置模式下创建的钥匙环匹配到这里】RSW1(config-if-vlan100)#exit之后ping RSW2应该是不通的,因为路由器和RSW2都没有做MD5认证下面做RA,RB,RSW2的MD5认证RA_config#int gigaEthernet 0/3RA_config_g0/3#ip rip authentication md5 /开启MD5认证RA_config_g0/3#ip rip md5-key 1 md5 luyou【跟交换机相对应的钥匙环【1】和秘钥RA_config_g0/3#exitRA_config#interface fastEthernet 0/0RA_config_f0/0#ip rip authentication md5RA_config_f0/0#ip rip md5-key 1 md5 luyouRA_config_f0/0#exitRB_config#interface gigaEthernet 0/3RB_config_g0/3#ip rip authentication md5RB_config_g0/3#ip rip md5-key 1 md5 luyouRB_config_g0/3#exitRB_config#int fastEthernet 0/0RB_config_f0/0#ip rip authentication md5RB_config_f0/0#ip rip md5-key 1 md5 luyouRB_config_f0/0#exitRSW2(config)#key chain 1RSW2(config-keychain)#key 1RSW2(config-keychain-key)#key-string luyouRSW2(config-keychain-key)#endRSW2(config)#interface vlan 200RSW2(config-if-vlan200)#ip rip authentication mode md5 RSW2(config-if-vlan200)#ip rip authentication key-chain 1 RSW2(config-if-vlan200)#exit下面ping RSW1应该是通的之后从RSW1 ping RSW2以上就是路由器和交换机的RIP动态路由的MD5认证和明文认证逍遙提供【仅供参考】。