WebLogic 组件反序列化漏洞补丁升级操作手册

Weblogic补丁升级操作手册

Weblogic补丁升级操作手册版本查询cd /usr/weblogic/Oracle/Middleware/utils/bsu./bsu.sh -prod_dir=/usr/weblogic/Oracle/Middleware/wlserver_10.3/ -status=applied -verbose -viewcd /usr/weblogic/Oracle/Middleware/wlserver_10.3/server/binsource ./setWLSEnv.shjava weblogic.version在weblogic控制台主页>服务器概要>AdminServer >监视 >一般信息中也能查到版本补丁安装cd /usr/weblogic/Oracle/Middleware/utils/bsu如果有使用过bsu.sh,则会有cache_dir目录,否则请新建或执行bsu.sh生成。

上传patch至cache_dir目录并解压unzip p2*******_1036_Generic_psu12.zip解压出来的jar名就是Patch ID,是后面安装的参数。

停止服务,并确认无相关进程./bsu.sh -install-patch_download_dir=/usr/weblogic/Oracle/Middleware/utils/bsu/cache_dir -patchlist=EJUW -prod_dir=/usr/weblogic/Oracle/Middleware/wlserver_10.3 -verbose启动weblogic,在启动日志中有已打补丁的信息。

补丁卸载cd /usr/weblogic/Oracle/Middleware/utils/bsu./bsu.sh -install-patchlist=EJUW -prod_dir=/usr/weblogic/Oracle/Middleware/wlserver_10.3 -verbosePS:将安装命令的参数install改为remove,去掉patch_download_dir参数即是卸载命令。

weblogic反序列补丁安装

weblogic 漏洞处理报告2016年1月18日漏洞描述简单来说序列化是将对象状态转换为可保持或传输的格式的过程(bytestream)。

与序列化相对的是反序列化,它将流(bytestream)转换为对象。

这两个过程结合起来,可以轻松地存储和传输数据平常状况下正常的数据流被反序列化的时候产生的是预期的正常的对象。

但是当在进行反序列化的时候,被反序列化的数据是被经过恶意静心构造的,此时反序列化之后就会产生非预期的恶意对象。

这个时候就可能引起任意代码执行。

影响版本Oracle WebLogic服务器,版本10.3.6.0,12.1.2.0,12.1.3.0,12.2.1.0受到影响。

缓解建议在MOS注2076338.1是可用的,并将作为新的信息变得可用更新。

Oracle WebLogic服务器的补丁正在创建。

补丁可用性信息将在MOS注2075927.1更新官网描述This Security Alert addresses security issue CVE-2015-4852, a deserialization vulnerability involving Apache Commons and Oracle WebLogic Server. This is a remote code execution vulnerability and is remotely exploitable without authentication, i.e., may be exploited over a network without the need for a username and password.官方声明:/technetwork/topics/security/alert-cve-2015-485 2-2763333.htmlWeblogic 用户将收到官方的修复支持Oracle Fusion Middleware Risk Matrix解决方法临时解决方案1 使用SerialKiller 替换进行序列化操作的ObjectInputStream 类;2 在不影响业务的情况下,临时删除掉项目里的“org/apache/commons/collections/functors/InvokerTransformer.class” 文件;官方解决方案:p2*******_1036_Generic补丁PATCH_ID - EJUWPatch number - 20780171PSU补丁安装Oracl e weblogic补丁更新安装准备1.停止所有的weblogic服务器2.删除任何以前应用的服务器补丁更新和相关覆盖补丁安装Oracle weblogic补丁更新(for 10.3.6.0)1.解压p2*******_1036_Generic.zip到{MW_HOME}/utils/bsu/cache_dir或者其他指定目录(注:必须确保目标目录有读写和执行权限)2.进入{MW_HOME}/utils/bsu文件夹3.执行如下命令:bsu.sh –install –patch_download_dir={MW_HOME}/utils/bsu/cache_dir –patchlist={PA TCH_ID} –prod_dir={MW_HOME}/{WL_HOME}安装后验证1.重启所有weblogic server2.执行以下命令来确定补丁更新情况a)source $WL_HOME/server/bin/setWLSEnv.shb)java weblogic.version –verbose卸载PSU更新1.停止所有weblogic server2.进入{MW_HOME}/utils/bsu 文件夹3.执行如下命令bsu.sh –remove –patchlist={PATCH_ID} –prod_dir={MW_HOME}/{WL_HOME}webl ogic PSU更新记录1.安装命令设置环境变量:weblogic@CMSAPP1:/home/weblogic> cd wlserver_10.3/server/binweblogic@CMSAPP1:/home/weblogic/wlserver_10.3/server/bin> source setWLSEnv.shCLASSPATH=/home/weblogic/patch_wls1036/profiles/default/sys_manifest_class path/weblogic_patch.jar:/home/weblogic/patch_ocp371/profiles/default/sys_manifest_cl asspath/weblogic_patch.jar:/usr/java/jdk1.6.0_45/lib/tools.jar:/home/weblogic/wlserver_ 10.3/server/lib/weblogic_sp.jar:/home/weblogic/wlserver_10.3/server/lib/weblogic.jar:/h ome/weblogic/modules/features/weblogic.server.modules_10.3.6.0.jar:/home/weblogic/ wlserver_10.3/server/lib/webservices.jar:/home/weblogic/modules/org.apache.ant_1.7.1/ lib/ant-all.jar:/home/weblogic/modules/net.sf.antcontrib_1.1.0.0_1-0b2/lib/ant-contrib.ja r:.:/usr/java/jdk1.6.0_45/lib/dt.jar:/usr/java/jdk1.6.0_45/lib/tools.jarPATH=/home/weblogic/wlserver_10.3/server/bin:/home/weblogic/modules/org.apa che.ant_1.7.1/bin:/usr/java/jdk1.6.0_45/jre/bin:/usr/java/jdk1.6.0_45/bin:/usr/java/jdk1.6 .0_45/bin:/usr/local/bin:/usr/bin:/bin:/usr/bin/X11:/usr/X11R6/bin:/usr/games:/usr/lib/mi t/bin:/usr/lib/mit/sbinYour environment has been set.查看当前版本:weblogic@CMSAPP1:/home/weblogic/wlserver_10.3/server/bin> java weblogic.version -verbose在/home/weblogic/utils/bsu/下创建目录cache_dir拷贝介质到此文件夹后解压:weblogic@CMSAPP2:~/utils/bsu/cache_dir> unzip p2*******_1036_Generic.zip Archive: p2*******_1036_Generic.zipextracting: EJUW.jarinflating: patch-catalog_22958.xmlinflating: README.txt修改xml文件名称并修改权限weblogic@CMSAPP2:~/utils/bsu/cache_dir> mv patch-catalog_22958.xml patch-catalog.xmlweblogic@CMSAPP2:~/utils/bsu/cache_dir> ll总用量200028-rw-r--r-- 1 weblogic weblogic 81683240 6月18 2015 EJUW.jar-rwxr-xr-x 1 weblogic weblogic 84307469 1月14 14:43 p2*******_1036_Generic.zip-rwxr-xr-x 1 weblogic weblogic 3212585 1月14 14:43 p2*******_1036012_Generic.zip-rw-r--r-- 1 weblogic weblogic 35386135 5月28 2015 patch-catalog.xml-rw-rw-r-- 1 weblogic weblogic 6822 6月23 2015 README.txtweblogic@CMSAPP2:~/utils/bsu/cache_dir> chmod +x *修改bsu.sh中的内存后执行脚本weblogic@CMSAPP2:~/utils/bsu> ./bsu.sh -install -patch_download_dir=/home/weblogic/utils/bsu/cache_dir/ -patchlist=EJUW -prod_dir=/home/weblogic/wlserver_10.3/检查冲突...未检测到冲突正在安装补丁程序ID: EJUW..结果: 成功。

Weblogic补丁部署方案

Weblogic补丁部署方案

目录

一、补丁部署 (3)

1. 启动weblogic服务测试 (3)

2. 打补丁 (4)

3. 安装后重启weblogic服务 (5)

4. 删除补丁 (6)

一、补丁部署

1. 启动weblogic服务测试检查日志描述

检查服务版本

检查console端版本

2. 打补丁

停止所有的weblogic服务进程

在路径/home/weblogic/Oracle/Middleware/utils/bsu下新建文件夹cache_dir,将上传的补丁包程序在cache_dir内进行加压,使用命令:

进入weblogic补丁升级目录:

修改smartupdate工具脚本

在路径/home/weblogic/Oracle/Middleware/utils/bsu下面执行smartupdate命令:

安装过程:

3. 安装后重启weblogic服务

安装完成后重启weblogic服务,检查日志,确认补丁是否已经成功升级

4. 删除补丁

如果需要删除补丁,在路径/home/weblogic/Oracle/Middleware/utils/bsu下执行以下命令进行删除。

删除原有补丁,执行命令:

删除后,检查:。

weblogic 反序列化补丁步骤

weblogic 反序列化补丁步骤

(1)环境备份

(2)cd </sys/weblogic/utils/bsu>

修改bsu.sh(设置jvm内存参数)

MEM_ARGS="-Xms2048m -Xmx2048m"

创建补丁目录,并放置补丁文件(附件中的jar包和xml文件)

mkdircache_dir

(3)查看系统/补丁版本

sh bsu.sh -prod_dir=/sys/weblogic/wlserver_10.3 -status=applied -verbose -view

(4)打包weblogic目录(根据实际情况选其中一种打包):

在/sys下打包:

tar -cvzfweblogic.`date +%Y%m%d`.tgz weblogic/

在/sys/weblogic打包

tar -cvzfweblogic.`date +%Y%m%d`.tgz ./*

(5)停止所有server

(6)删除冲突补丁(通过步骤三来判断是否需要删除)

sh bsu.sh -remove -patchlist=Z4W7 -prod_dir=/sys/weblogic/wlserver_10.3 (7)打补丁

sh bsu.sh -prod_dir=/sys/weblogic/wlserver_10.3 -patchlist=S8C2 -verbose -install

(8)启动所有server,验证

注意事项:

1.打补丁的时候不要做其他操作

2.同一个domain下补丁版本要一致。

3.windows要停掉server才能打补丁,否则容易失败。

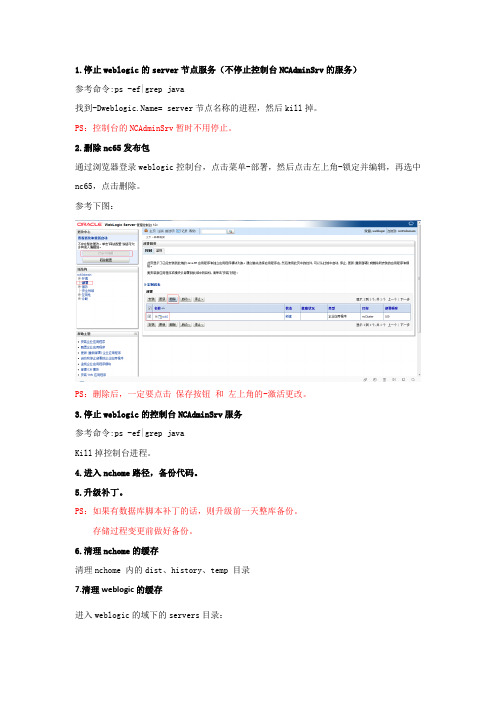

NC65在Weblogic补丁升级流程

1.停止weblogic的server节点服务(不停止控制台NCAdminSrv的服务)参考命令:ps -ef|grep java找到= server节点名称的进程,然后kill掉。

PS:控制台的NCAdminSrv暂时不用停止。

2.删除nc65发布包通过浏览器登录weblogic控制台,点击菜单-部署,然后点击左上角-锁定并编辑,再选中nc65,点击删除。

参考下图:PS:删除后,一定要点击保存按钮和左上角的-激活更改。

3.停止weblogic的控制台NCAdminSrv服务参考命令:ps -ef|grep javaKill掉控制台进程。

4.进入nchome路径,备份代码。

5.升级补丁。

PS:如果有数据库脚本补丁的话,则升级前一天整库备份。

存储过程变更前做好备份。

6.清理nchome的缓存清理nchome 内的dist、history、temp 目录7.清理weblogic的缓存进入weblogic的域下的servers目录:cd /app/xjbank/domains/ncftp_7001/servers下面有 NCAdminSrv、server 目录,然后进入各自目录下,除了 security目录外,其他均可删除。

security目录切勿删除。

如没有security目录,则可以全部删除。

8.启动weblogic控制台进入启动脚本目录内启动Weblogic控制台使用:./1_start_admin.shPS:仅启动weblogic控制台,不启动server节点。

9.代码部署进入nchome,打开sysconfig.sh图形化界面,点击菜单-部署-完全部署-二阶段部署-生成EJB-部署EJB。

参考下图:PS:生成EJB完毕后,再点击部署EJB按钮。

部署完EJB后,可在weblogic控制台的部署菜单下,看到nc65发布包。

10.停止weblogic的控制台NCAdminSrv服务参考命令:ps -ef|grep javaKill掉控制台进程。

Weblogic安装配置手册(windows)-经典保留

中间件安装配置指南(Weblogic for Windows)第 1 章概述Weblogic的安装配置总共包括五个部分:1. 数据库产品的安装(详见相应数据库安装文档)2. 初始化数据库(详见相应数据库文档)3. Weblogic8.1中间件产品的安装4. 创建Weblogic实例5. 配置实例第 2 章安装数据库详见相关数据库安装文档。

第 3 章初始化数据库详见相关数据库文档。

第 4 章安装Weblogic8.11. 找到weblogic8.1的安装文件,双击,开始解压,如下图所示:图 4-1解压2. 解压缩完以后,进入到Weblogic安装向导界面,如图所示:图 4-2安装向导3. 点击下一步,进入到许可协议界面,选择“是”,然后点击“下一步”图 4-3许可协议4. 出现如下界面,点击“浏览”可以选择BEA的主目录的路径,也可采用默认的安装路径;(这个路径需要记住,在配置实例的时候需要用到)图 4-4选择BEA主目录5. 点击“下一步”,进入到下面的窗口;图 4-5选择安装类型6. 选择“自定义”,进入到下面的窗口:图 4-6选择组件7. 只需要选择Weblogic Server-Server即可,参见上图示例,然后点击“下一步”,进入到下面的界面;图 4-7选择产品目录8. 在上面的窗口中选择产品安装的目录,也采用默认的即可,然后点击下一步,选择“立即安装”,开始程序的安装。

9. 程序安装完成后,会出现如下窗口;图 4-8安装完成10. 把上面窗口中两个选项前面的勾去掉,点击完成即完成了Weblogic的安装。

第 5 章创建Weblogic实例1. 找到系统任务栏上按钮,依次找到“开始>程序>BEA WebLogic Platform8.1>Configuration Wizard”,弹出下面的窗口:图 5-1创建或扩展配置2. 在上面的窗口中选择第一项(新建WebLogic配置),然后点击“下一步”,进入到下面的窗口;图 5-2选择配置模板3. Weblogic配置模板选择Basic WebLogic Server Domain,点击“下一步”,进入到下面的窗口;图 5-3选择配置方式4. 选择“快速”,点击“下一步”,进入到下面的窗口:图 5-4配置管理用户名和密码5. 在上面的窗口中填写启动Weblogic服务和进入Weblogic管理控制台的管理员信息。

Weblogic升级更新补丁操作步骤

Weblogic升级更新补丁操作步骤Weblogic 升级更新补丁操作步骤:1、上传补丁包2、kill weblogic进程3、查看weblogic当前补丁信息编辑bsu内存参数bsu.cmdset MEM_ARGS=-Xms256m -Xmx2048mbsu.shMEM_ARGS="-Xms256m -Xmx2048m"需要使⽤最新的patch-catalog.xml来查已打补丁(打过旧补丁后,要保持使⽤最新的⽂件体积⼤的patch-catalog.xml来查看已打补丁) cd /weblogic/utilscd bsu/sh bsu.sh -view -status=applied -prod_dir=/weblogic/wlserver_10.3 -verboseWindows:C:\Oracle\Middleware\utils\bsu>bsu.cmd -view -status=applied -prod_dir=C:\Oracle\Middleware\wlserver_10.3 -verbose4、解压补丁包,拷贝到/weblogic/utils/bsu/cache_dir⽬录cd /root/tmpcd /weblogic/user_projects/domains/cd /weblogic/utils/bsu/cache_dircd cache_dir/cd /root/tmpunzip ********.zipcd /weblogic/utils/bsu/cache_dircp /root/tmp/****.jar .cp /root/tmp/patch-catalog_11111.xml .chmod 744 ****.jarchmod 744 patch-catalog_11111.xml5、修改patch-catalog_11111.xml 名字为patch-catalog.xmlmv patch-catalog_11111.xml patch-catalog.xml需要使⽤最新的patch-catalog.xml来查已打补丁6、安装更新补丁包./bsu.sh -prod_dir=/weblogic/wlserver_10.3 -status=applied -view 查看./bsu.sh -prod_dir=/weblogic/wlserver_10.3 -patchlist=**** -verbose -install 安装C:\Oracle\Middleware\utils\bsu>bsu.cmd -prod_dir=C:\Oracle\Middleware\wlserver_10.3 -patchlist=I37G -verbose -install如果有冲突的旧补丁,需要先安装由新到旧的顺序卸载再安装最新补丁C:\Oracle\Middleware\utils\bsu>bsu.cmd -prod_dir=C:\Oracle\Middleware\wlserver_10.3 -patchlist=6JJ4 -verbose -removeC:\Oracle\Middleware\utils\bsu>bsu.cmd -prod_dir=C:\Oracle\Middleware\wlserver_10.3 -patchlist=U5I2 -verbose -remove7、清除缓存For WLP versions 9.2 and above, delete the following Admin and Managed server cache directories:<Domain>/servers/<Server Name>/cache<Domain>/servers/<Server Name>/stage (if exists)<Domain>/servers/<Server Name>/tmpFor WLP version 8.1, delete the equivalent server cache directories:<Domain>/<Server Name>/stage<Domain>/<Server Name>/.internal<Domain>/<Server Name>/.wlnotdelete8、启动weblogic。

windowsweblogic11g补丁升级

windowsweblogic11g补丁升级1.查看版本打开控制台cmd,执行java weblogic.version,出现以下代码WebLogic Server 10.3.6.0 Tue Nov 1508:52:36 PST 20111441050Use 'weblogic.version -verbose' to get subsystem informationUse 'weblogic.utils.Versions' to get version information for all modules可以看到这里只有一行WebLogic Server 10.3.6.0 ,说明我之前没打过其他任何补丁,如果打过补丁,就都会显示在上面。

如果什么都没出现可以先执行C:\Oracle\Middleware\wlserver_10.3\server\bin\setWLSenv.cmd,然后再试试java weblogic.version命令或者还可以这样看C:\Oracle\Middleware\utils\bsu>bsu.cmd -prod_dir=c:\Oracle\Middleware\wlserver_10.3 -status=applied -verbose -view2.打补丁解压补丁包zip文件,得到两个文件一个.jar 一个.xml 将这个两个文件拷贝到weblogic 目录下utils/bsu/cache_dir 中,如果没有cache_dir 自己创建。

当然这个目录也可以自己指定。

执行以下命令:1.C:\Oracle\Middleware\utils\bsu>bsu.cmd –install -patch_download_dir=c:\Oracle\Middleware\utils\bsu\cache _dir -patchlist=EJUW -prod_dir=c:\Oracle\Middleware\wlserver_10.3说明:-patch_download_dir 是上步中那两个文件所在的目录-prod_dir weblogic的家目录-patchlist 补丁ID号,就是补丁包里.jar文件的文件名以上命令无法执行则执行下面这个命令:1.C:\Oracle\Middleware\utils\bsu>java -jar c:\Oracle\Middleware\utils\bsu\patch-client.jar -install -patch_download_dir=c:\Oracle\Middleware\utils\bsu\cache_dir -patchlist=EJUW -prod_dir=c:\Oracle\Middleware\wlserver_10.3出现以下则成功:1.检查冲突.....2.未检测到冲突3.4.正在安装补丁程序 ID: EJUW..5.结果: 成功。

weblogic补丁升级指导V1.0

Weblogic Server 补丁升级指导2013-04-28胡亮目录目录 (2)一、补丁说明 (3)二、补丁下载 (4)三、补丁安装注意事项 (5)四、补丁安装方法 (5)第一种(重要):bsu安装 (5)第二种:oracle自带Smart Update (8)第三种:jar包加载安装 (9)一、补丁说明补丁大致分为四种,如下为oracle官方描述:参考:OPatch can be used for the following types of patches:A patch set exception (also known as a PSE, one-off, or interim patch)This is usually a single fix for a single problem. One-offs in ST products (GC, DB/AS Control etc) are packaged and applied via OPatch. One-offs are bug fixes given to customers in critical need and are not cumulative, regressed or versioned. You can use the opatchlsinventory command to see which one-off patches are installed on your system.A patch bundle (also known as an MLR patch)This type of patch is created by putting several fixes into a single patch. This is usually done if several fixes are needed and the various interim patches apply to the same modules and cause the prior patch to be removed if applied individually as they can not coexist. Patch bundles are also applied using OPatch and metadata information about them are also kept in a set of XML files in the inventory and manipulated by OPatch.Security Patches (also known as Critical Patch Updates or CPUs)Security patches are different from other patch types in that they only fix a single or small number of problems, and that they should be applied as soon as possible –when a security patch is released extra attention is brought to the existence of the security problem. CPUs are periodic security bundles released by Oracle and are very much like interim patches and will be applied just like an interim patch using OPatch. Just like interim patches, CPUs are not versioned.Patch Set Updates (PSUs)Patch Set Updates are released on a quarterly basis, following the same schedule as the Critical Patch Updates (CPUs). These come out the closest Tuesday to the 15th of the months of January, April, July and October. Patch Set Update content is intended to address the top fifty critical bugs affecting the broad customer base.二、补丁下载2.如果已知补丁号,或者weblogic版本号,可顺序选择,下载oracle补丁三、补丁安装注意事项1.确定补丁类型,不同补丁类型有不同安装方法2.确定weblogic版本,以及它已经安装的补丁集3.一定要查看oracle给出的README补丁说明文件(补丁压缩包中会附带)4.补丁安装前做好WLS_HOME备份5.停掉在此weblogic版本下的所有java 进程。

weblogic12c补丁升级

weblogic12c补丁升级

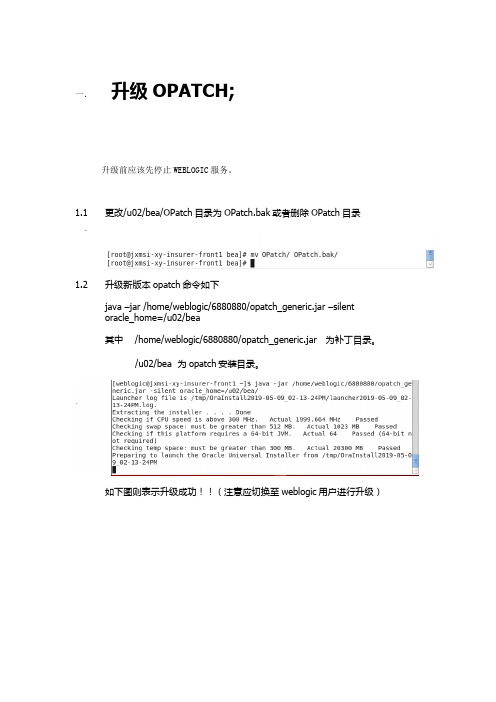

一.升级OPATCH;

升级前应该先停止WEBLOGIC服务。

1.1更改/u02/bea/OPatch目录为OPatch.bak或者删除OPatch 目录

1.2升级新版本opatch命令如下

java –jar /home/weblogic/6880880/opatch_generic.jar –silent

oracle_home=/u02/bea

其中/home/weblogic/6880880/opatch_generic.jar 为补丁目录。

/u02/bea 为opatch安装目录。

如下图则表示升级成功!!(注意应切换至weblogic用户进行升级)

二.安装WEBLOGIC 12C补丁;

2.1 查看以往补丁版本信息

cd /u02/bea/OPatch #切换至OPatch目录

./opatch lspatches #查看以往补丁版本,如下图:

2.2 ./opatch rollback -id 26051289 #删除与此次补丁升级版本冲突的旧补丁,如果没有出现冲突则不用删除

如下图则表示删除成功;

2.3 ./opatch apply /home/weblogic/29016089 #安装12C反序列化补丁

其中 /home/weblogic/29016089 为补丁包目录;

如下图则表示升级完成;

2.4 验证补丁是否安装成功

cd /u02/bea/OPatch #切换至OPatch目录

./opatch lspatches #查看补丁版本,如果update为12.2.1.3.190416则表示安装成功。

如下图:

2.5 最后启动WEBLOGIC服务。

Java反序列化漏洞加固方法(weblogic)

Java反序列化漏洞加固方法:

1、替换java包解决应用层面问题。

方法是使用官方提供的4.4.1版本commons-collections4-4.1.jar包替换应用lib目录下的commons-collections.jar,再重启应用。

2、解决中间件层面问题。

方法一:升级weblogic补丁包,升级weblogic 10.3.6.12的补丁包p2*******_1036012_Generic.zip,直接安装补丁即可,但不支持10.3.6.12之前的版本,如果是老版本,先升级到 10.3.6.12再打补丁,或要用方法二。

方法二:删除特定文件。

删除commons-collections.jar包内org/apache/commons/collections/functors/InvokerTransfo rmer.class文件,不要直接解压缩后打开再重新包,这样会有问题。

要直接用压缩工具软件打开后直接删除。

特别注意如果集群环境,要全部停掉再执行此操作才有效,否则会被缓存的文件覆盖回原始包。

方法一不用停集群,方法二简单但要停集群。

Weblogic反序列化漏洞验证、学习

Weblogic反序列化漏洞验证、学习

0x01 前提

前两天在做某客户的渗透项⽬时遇到好⼏个业务系统都是使⽤WebLogic中间件架构,查看版本是10.3.6.0的,但是在验证Weblogic反序列化漏洞的时候⼀直没有成功,客户应该是已经打过远程代码执⾏漏洞(CVE-2015-4852)的补丁,今天刚好看到ThreatHunter社区的⼤神分享的⽂章,于是整理⼀下,也⽅便⾃⼰以后查阅。

0x02 WebLogic常见漏洞简介

1、WebLogic是⼀个Application Server,确切的说是⼀个基于JAVAEE架构的中间件。

2、WebLogic常⽤端⼝7001/7002,常见漏洞有弱⼝令导致上传任意war包、SSRF漏洞和反序列化漏洞。

0x03 WebLogic反序列化漏洞

其中CVE-2016-3510和CVE-2016-0638这两个漏洞是对CVE-2015-4852的绕过。

0x04 根据0c0c0f⼤神提出的修复⽅案

2、应⽤层:序列化数据采⽤对称加密进⾏传输,接⼝调⽤增加⾝份认证。

⽹络层:序列化接⼝做严格的⽹络访问控制

0x05 补丁包。

WebLogic 组件反序列化漏洞补丁升级操作手册

WebLogic 组件反序列化漏洞补丁升级操作手册weblogic组件反序列化漏洞补丁升级操作手册1.下载补丁包(p2*******_1036_generic.zip)p2*******_1036012_generic.zip如果找不到的朋友,可以在回复中给我留下邮箱,我会定期回复。

)2.10.3.6相应的补丁包p2*******_1036012_uu通用。

Zip,补丁包需要依靠大的升级包,所以需要把p2*******_1036_generic.zip也下载下来。

3、登录linux的weblogic用户,切换到/home/weblogic/oracle/middleware/utils/bsu/目录下。

4、确认当前weblogic版本,并确认所有域的进程全部关闭/bsu。

sh-prod_uudir=/home/weblogic/oracle/middleware/wlserver_uu10.3/-status=applicated verboseview5。

检查/home/Weblogic/Oracle/Middleware/utils/BSU/cache是否存在\udir目录,无需手工创建。

6.将补丁程序包上传到/home/Weblogic/Oracle/Middleware/utils/BSU/cache_u;Dir 目录7。

首先打开一个大的升级包,解压p2*******_1036_uu普通。

拉链unzipp20780171_1036_generic.zipWeblogic反序列化修补程序安装梁裕Ejuw对应于以下命令中的patchlist8,并执行补丁安装命令。

./bsu.sh-install-补丁下载目录=/home/weblogic/oracle/middleware/utils/bsu/cache目录-patchlist=ejuw-prod_dir=/home/weblogic/oracle/middleware/wlserver_10.3cverbose9、打序列化的补丁包,解压p2*******_1036012_generic.zip解压22248372_u1036012_uuu通用。

OracleWebLogicwls9-async组件反序列化远程命令执行漏洞

Oracle WebLogic wls9-async 组件反序列化远程命令执行漏洞预警中共武汉市委网络安全和信息化委员会办公室2019年4月一、安全公告近日,国家信息安全漏洞共享平台(CNVD)公开了Oracle WebLogic wls9-async反序列化远程命令执行漏洞(CNVD-C-2019-48814),部分版本WebLogic Server中默认包含的wls9_async_response.war和wls-wsat.war存在反序列化远程命令执行漏洞,Oracle官方暂未发布补丁,建议通过临时缓解措施加固防护。

二、漏洞描述WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。

wls9-async组件为WebLogic Server提供异步通讯服务,默认应用于WebLogic部分版本。

由于该WAR包在反序列化处理输入信息时存在缺陷,攻击者通过发送精心构造的恶意HTTP 请求,即可获得目标服务器的权限,在未授权的情况下远程执行命令。

CNVD对该漏洞的综合评级为“高危”。

三、影响范围该漏洞影响以下版本:WebLogic 10.XWebLogic 12.1.3四、缓解措施目前,Oracle官方暂未发布补丁,临时解决方案如下:1、查找并删除wls9_async_response.war、 wls-wsat.war,然后重启Weblogic服务;2、限制访问/_async/*、/wls-wsat/*路径。

威胁推演:此漏洞为远程代码执行漏洞,基于全球使用该产品用户的数量和暴露在网上的端口情况,恶意攻击者可能会开发针对该漏洞的自动化攻击程序,实现漏洞利用成功后自动植入后门程序,并进一步释放矿工程序或是DDOS僵尸木马等恶意程序,从而影响到网站服务的正常提供。

weblogic反序列补丁安装

weblogic 漏洞处理报告2016年1月18日漏洞描述简单来说序列化是将对象状态转换为可保持或传输的格式的过程(bytestream)。

与序列化相对的是反序列化,它将流(bytestream)转换为对象。

这两个过程结合起来,可以轻松地存储和传输数据平常状况下正常的数据流被反序列化的时候产生的是预期的正常的对象。

但是当在进行反序列化的时候,被反序列化的数据是被经过恶意静心构造的,此时反序列化之后就会产生非预期的恶意对象。

这个时候就可能引起任意代码执行。

影响版本Oracle WebLogic服务器,版本10.3.6.0,12.1.2.0,12.1.3.0,12.2.1.0受到影响。

缓解建议在MOS注2076338.1是可用的,并将作为新的信息变得可用更新。

Oracle WebLogic服务器的补丁正在创建。

补丁可用性信息将在MOS注2075927.1更新官网描述This Security Alert addresses security issue CVE-2015-4852, a deserialization vulnerability involving Apache Commons and Oracle WebLogic Server. This is a remote code execution vulnerability and is remotely exploitable without authentication, i.e., may be exploited over a network without the need for a username and password.官方声明:/technetwork/topics/security/alert-cve-2015-485 2-2763333.htmlWeblogic 用户将收到官方的修复支持Oracle Fusion Middleware Risk Matrix解决方法临时解决方案1 使用SerialKiller 替换进行序列化操作的ObjectInputStream 类;2 在不影响业务的情况下,临时删除掉项目里的“org/apache/commons/collections/functors/InvokerTransformer.class” 文件;官方解决方案:p2*******_1036_Generic补丁PATCH_ID - EJUWPatch number - 20780171PSU补丁安装Oracl e weblogic补丁更新安装准备1.停止所有的weblogic服务器2.删除任何以前应用的服务器补丁更新和相关覆盖补丁安装Oracle weblogic补丁更新(for 10.3.6.0)1.解压p2*******_1036_Generic.zip到{MW_HOME}/utils/bsu/cache_dir或者其他指定目录(注:必须确保目标目录有读写和执行权限)2.进入{MW_HOME}/utils/bsu文件夹3.执行如下命令:bsu.sh –install –patch_download_dir={MW_HOME}/utils/bsu/cache_dir –patchlist={PA TCH_ID} –prod_dir={MW_HOME}/{WL_HOME}安装后验证1.重启所有weblogic server2.执行以下命令来确定补丁更新情况a)source $WL_HOME/server/bin/setWLSEnv.shb)java weblogic.version –verbose卸载PSU更新1.停止所有weblogic server2.进入{MW_HOME}/utils/bsu 文件夹3.执行如下命令bsu.sh –remove –patchlist={PATCH_ID} –prod_dir={MW_HOME}/{WL_HOME}webl ogic PSU更新记录1.安装命令设置环境变量:weblogic@CMSAPP1:/home/weblogic> cd wlserver_10.3/server/binweblogic@CMSAPP1:/home/weblogic/wlserver_10.3/server/bin> source setWLSEnv.shCLASSPATH=/home/weblogic/patch_wls1036/profiles/default/sys_manifest_class path/weblogic_patch.jar:/home/weblogic/patch_ocp371/profiles/default/sys_manifest_cl asspath/weblogic_patch.jar:/usr/java/jdk1.6.0_45/lib/tools.jar:/home/weblogic/wlserver_ 10.3/server/lib/weblogic_sp.jar:/home/weblogic/wlserver_10.3/server/lib/weblogic.jar:/h ome/weblogic/modules/features/weblogic.server.modules_10.3.6.0.jar:/home/weblogic/ wlserver_10.3/server/lib/webservices.jar:/home/weblogic/modules/org.apache.ant_1.7.1/ lib/ant-all.jar:/home/weblogic/modules/net.sf.antcontrib_1.1.0.0_1-0b2/lib/ant-contrib.ja r:.:/usr/java/jdk1.6.0_45/lib/dt.jar:/usr/java/jdk1.6.0_45/lib/tools.jarPATH=/home/weblogic/wlserver_10.3/server/bin:/home/weblogic/modules/org.apa che.ant_1.7.1/bin:/usr/java/jdk1.6.0_45/jre/bin:/usr/java/jdk1.6.0_45/bin:/usr/java/jdk1.6 .0_45/bin:/usr/local/bin:/usr/bin:/bin:/usr/bin/X11:/usr/X11R6/bin:/usr/games:/usr/lib/mi t/bin:/usr/lib/mit/sbinYour environment has been set.查看当前版本:weblogic@CMSAPP1:/home/weblogic/wlserver_10.3/server/bin> java weblogic.version -verbose在/home/weblogic/utils/bsu/下创建目录cache_dir拷贝介质到此文件夹后解压:weblogic@CMSAPP2:~/utils/bsu/cache_dir> unzip p2*******_1036_Generic.zip Archive: p2*******_1036_Generic.zipextracting: EJUW.jarinflating: patch-catalog_22958.xmlinflating: README.txt修改xml文件名称并修改权限weblogic@CMSAPP2:~/utils/bsu/cache_dir> mv patch-catalog_22958.xml patch-catalog.xmlweblogic@CMSAPP2:~/utils/bsu/cache_dir> ll总用量200028-rw-r--r-- 1 weblogic weblogic 81683240 6月18 2015 EJUW.jar-rwxr-xr-x 1 weblogic weblogic 84307469 1月14 14:43 p2*******_1036_Generic.zip-rwxr-xr-x 1 weblogic weblogic 3212585 1月14 14:43 p2*******_1036012_Generic.zip-rw-r--r-- 1 weblogic weblogic 35386135 5月28 2015 patch-catalog.xml-rw-rw-r-- 1 weblogic weblogic 6822 6月23 2015 README.txtweblogic@CMSAPP2:~/utils/bsu/cache_dir> chmod +x *修改bsu.sh中的内存后执行脚本weblogic@CMSAPP2:~/utils/bsu> ./bsu.sh -install -patch_download_dir=/home/weblogic/utils/bsu/cache_dir/ -patchlist=EJUW -prod_dir=/home/weblogic/wlserver_10.3/检查冲突...未检测到冲突正在安装补丁程序ID: EJUW..结果: 成功。

weblogic操作手册剖析

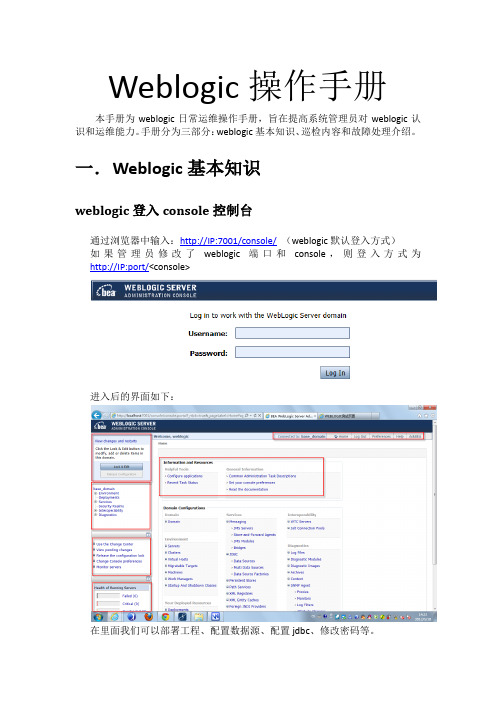

Weblogic操作手册本手册为weblogic日常运维操作手册,旨在提高系统管理员对weblogic认识和运维能力。

手册分为三部分:weblogic基本知识、巡检内容和故障处理介绍。

一.W eblogic基本知识weblogic登入console控制台通过浏览器中输入:http://IP:7001/console/(weblogic默认登入方式)如果管理员修改了weblogic端口和console,则登入方式为http://IP:port/<console>进入后的界面如下:在里面我们可以部署工程、配置数据源、配置jdbc、修改密码等。

启动和停止服务启动AdminServer:/bea/weblogic/user_projects/domains/<域名>/bin/startWebLogic.sh (startWebLogic.cmd)启动ManagedServer/bea/weblogic/user_projects/domains/<域名>/bin/startManagedServer.sh (startManagedServer.cmd) <server_name > http://IP:port/console如果是后台启动:nohup 命令>日志文件&停止:1)/bea/weblogic/user_projects/domains/域名/bin/stopWebLogic.sh (stopWebLogic.cmd)2)Unix查找Weblogic的系统进程并杀之ps -ef |grep javakill 进程ID二.巡检内容巡检周期Weblogic巡检周期为每季度巡检一次,并出相应的巡检报告。

weblogic范围首先对weblogic信息进行统计,确定weblogic巡检的个数和一些基本信息。

操作系统层面信息行分析!Weblogic管理控制台基本信息>Servers)>General)>>> Threads)>ng> JTA)正常说明:这里主要是检查weblogic的健康状态和每一个server的内存使用情况,发现健康异常则联系应用开发商一起分析。

weblogic12c 补丁升级

一.升级OPATCH;

升级前应该先停止WEBLOGIC服务。

1.1更改/u02/bea/OPatch目录为OPatch.bak或者删除OPatch目录

1.2升级新版本opatch命令如下

java –jar /home/weblogic/6880880/opatch_generic.jar –silent

oracle_home=/u02/bea

其中 /home/weblogic/6880880/opatch_generic.jar 为补丁目录。

/u02/bea 为opatch安装目录。

如下图则表示升级成功!!(注意应切换至weblogic用户进行升级)

二.安装WEBLOGIC 12C补丁;

2.1 查看以往补丁版本信息

cd /u02/bea/OPatch #切换至OPatch目录

./opatch lspatches #查看以往补丁版本,如下图:

2.2 ./opatch rollback -id 26051289 #删除与此次补丁升级版本冲突的旧补丁,如果没有出现冲突则不用删除

如下图则表示删除成功;

2.3 ./opatch apply /home/weblogic/29016089 #安装12C反序列化补丁

其中 /home/weblogic/29016089 为补丁包目录;

如下图则表示升级完成;

2.4 验证补丁是否安装成功

cd /u02/bea/OPatch #切换至OPatch目录

./opatch lspatches #查看补丁版本,如果 update为 12.2.1.3.190416则表示安装成功。

如下图:

2.5 最后启动WEBLOGIC服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

weblogic反序列化补丁安装

梁裕

1、到weblogic官网下载补丁包(p2*******_1036_Generic.zip、

p2*******_1036012_Generic.zip如果找不到的朋友,可以在回复中给我留下邮箱,我会定期回复。

)

2、10.3.6对应的补丁包p2*******_1036012_Generic.zip ,补丁包需要依赖于一个大的升级

包,所以需要把p2*******_1036_Generic.zip也下载下来。

3、登录linux的weblogic用户,切换到/home/weblogic/Oracle/Middleware/utils/bsu/目录下。

4、确认当前weblogic版本,并确认所有域的进程全部关闭

./bsu.sh -prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3/ -status=applied -verbose –view

5、查看是否存在/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir 目录,没有的需要

手工创建。

6、将补丁包上传到/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir目录下

7、首先打大的升级包,解压p2*******_1036_Generic.zip

unzip p2*******_1036_Generic.zip

EJUW对应就是后面命令的patchlist

8、执行补丁安装命令。

./bsu.sh -install

-patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir

-patchlist=EJUW-prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose

9、打序列化的补丁包,解压p2*******_1036012_Generic.zip

unzip p2*******_1036012_Generic.zip

./bsu.sh -install

-patch_download_dir=/home/weblogic/Oracle/Middleware/utils/bsu/cache_dir

-patchlist=ZLNA-prod_dir=/home/weblogic/Oracle/Middleware/wlserver_10.3 –verbose

10、在打ZLNA补丁包时,遇到了内存溢出的问题。

需要修改bsu.sh脚本,将内存调大。

11、启动weblogic的域,查看输出日志。

确定版本是否生效。