为PHPBB加一个oauth认证方式统一登陆SSO

统一用户认证和单点登录解决方案

统一用户认证和单点登录解决方案统一用户认证解决方案是建立在一个中央身份验证系统上的,它负责管理用户的身份和凭据。

当用户登录时,他们的凭据将被验证,并且他们将被授权访问特定的应用程序或资源。

这种解决方案为用户提供了无缝的登录体验,他们只需记住一个凭证,即可访问多个应用程序。

单点登录解决方案扩展了统一用户认证的功能,它允许用户在登录后,无需再次输入凭证即可访问其他应用程序。

用户只需一次登录,就可以自由切换应用程序,而无需重复身份验证过程。

这种解决方案不仅提升了用户的便利性,还减少了对密码的需求,从而增强了安全性。

1. OAuth2.0:这是一种权限授权框架,允许用户通过授权服务器颁发访问令牌来访问受保护的资源。

用户只需一次登录,然后授权服务器将生成访问令牌,该令牌可用于访问其他受保护的资源。

2. OpenID Connect:这是一种基于OAuth 2.0的身份认证协议,允许用户使用第三方身份提供者进行身份验证。

用户只需通过第三方身份提供者进行身份验证,然后可以无缝地访问其他应用程序。

3. Security Assertion Markup Language(SAML):这是一种基于XML的标准,用于在不同的安全域之间传递认证和授权信息。

它允许用户在一次登录后,无需再次输入凭证,即可访问其他应用程序。

4. LDAP(Lightweight Directory Access Protocol):这是一种用于访问和管理分布式目录服务的协议,允许用户通过一次登录来访问多个应用程序和资源。

1.提升用户体验:用户只需一次登录,就可以无缝地访问多个应用程序,从而提供更好的用户体验。

2.增强安全性:通过减少对密码的需求,统一用户认证和单点登录解决方案可以提高安全性。

此外,它还可以通过集中的身份验证系统来监控和管理用户的访问权限,从而加强安全性。

3.减少成本和复杂性:通过统一用户认证和单点登录解决方案,组织可以减少管理多个凭证的复杂性,并降低与密码重置和帐户管理相关的支持成本。

oauth的认证流程

oauth的认证流程

OAuth的认证流程如下:

1. 用户访问客户端的网站,想操作用户存放在服务提供方的资源。

2. 客户端向服务提供方请求一个临时令牌。

3. 服务提供方验证客户端的身份后,授予一个临时令牌。

4. 客户端获得临时令牌后,将用户引导至服务提供方的授权页面请求用户授权。

在这个过程中将临时令牌和客户端的回调连接发送给服务提供方。

5. 用户在服务提供方的网页上输入用户名和密码,然后授权该客户端访问所请求的资源。

6. 授权成功后,服务提供方引导用户返回客户端的网页。

7. 客户端根据临时令牌从服务提供方那里获取访问令牌。

8. 服务提供方根据临时令牌和用户的授权情况授予客户端访问令牌。

9. 客户端使用获取的访问令牌访问存放在服务提供方上的受保护的资源。

如需更多信息,建议咨询计算机领域专业人士或查阅相关论坛教学视频。

sso登录认证 实现机制

sso登录认证实现机制标题:SSO登录认证实现机制:简单、安全、方便简介:单点登录(SSO)是一种现代化和高效的身份认证机制,可以使用户只需一次登录便能够访问多个应用系统。

本文将详细介绍SSO登录认证的实现机制,包括其原理、流程和采用SSO的优点,并提供一些实际应用和使用SSO的指导建议。

正文:一、SSO登录认证的原理单点登录(SSO)的原理是通过在不同的应用系统中共享用户的登录信息实现。

用户只需在一个认证中心登录一次,即可在多个不同的系统中无需重新输入用户名和密码就能进行访问。

SSO机制通常采用基于令牌的认证方式,生成一个唯一的令牌,将其存储在用户的浏览器cookie中。

二、SSO登录认证的流程1. 用户访问某个应用系统。

2. 应用系统检测用户是否已登录。

3. 若用户未登录,则跳转至认证中心进行登录。

4. 用户输入用户名和密码进行认证。

5. 认证中心生成令牌,并将令牌存储在用户的浏览器cookie中。

6. 认证中心将令牌返回给应用系统。

7. 应用系统通过检验令牌的有效性来确认用户的身份。

8. 用户可以在应用系统中继续操作,无需重新输入用户名和密码。

三、采用SSO的优点1. 简化用户登录过程:用户只需一次登录即可访问多个应用系统,减少了频繁输入用户名和密码的操作,提高了用户体验。

2. 提高安全性:通过SSO机制,用户的用户名和密码只需要在认证中心输入一次,避免了在多个系统中传递敏感信息的风险。

3. 降低维护成本:由于用户只需维护一个账户,减少了系统管理员维护和重置密码的工作量。

4. 强化授权管理:通过SSO机制,可以更好地进行用户权限管理和访问控制。

四、实际应用和使用SSO的建议1. 企业内部应用系统:在一个企业内部,可以采用SSO机制来实现员工对多个内部系统的访问,提高工作效率和便利性。

2. 教育行业:学校、教育培训机构可以采用SSO机制来实现学生、教师对多个系统(如学生信息管理、成绩查询等)的访问。

sso认证流程

sso认证流程SSO(Single Sign-On)认证流程是一种用于让用户只需一次登录,便可访问多个关联应用系统的认证机制。

通过SSO认证流程,用户可以轻松访问他们所需的多个应用系统,而不需要为每个应用系统分别输入用户名和密码。

本文将一步一步详细介绍SSO认证流程的工作原理及其相关技术。

第一步:用户发起认证请求SSO认证流程的第一步是用户发起认证请求。

当用户访问一个需要身份验证的应用系统时,该应用系统会检测到用户没有登录,并将用户重定向到一个统一认证服务器上。

第二步:统一认证服务器处理认证请求一旦用户被重定向到统一认证服务器,服务器会要求用户提供其凭证(通常是用户名和密码)。

用户输入凭证后,统一认证服务器将验证用户提供的凭证的正确性。

此验证可以通过多种方式实现,如基于数据库的验证或通过其他身份提供商(如LDAP或Active Directory)进行验证。

第三步:颁发访问令牌验证用户的凭证成功后,统一认证服务器将颁发一个访问令牌给用户。

访问令牌是一个用于验证用户身份的令牌,并且具有一定的时效性。

该令牌通常是使用JSON Web Token(JWT)或其他类似的身份验证标准生成的。

第四步:返回令牌给用户一旦访问令牌生成,统一认证服务器将把令牌返回给用户。

用户端通常会将该令牌存储在本地,以便在后续访问应用系统时进行传递。

第五步:访问应用系统用户现在可以使用其访问令牌来访问其他关联应用系统。

当用户尝试访问另一个应用系统时,该应用系统会将用户重定向到统一认证服务器,并附上访问令牌。

第六步:认证服务器验证令牌收到重定向请求后,统一认证服务器将验证所附的访问令牌的有效性。

验证通常涉及对令牌的数字签名进行验证,并检查令牌的生命周期。

第七步:验证成功,使用刷新令牌如果访问令牌是有效的并且尚未过期,统一认证服务器将向应用系统返回一个成功的响应,并用户继续访问该系统。

同时,服务器还可以返回一个可选的刷新令牌给应用系统。

统一认证单点登录系统SSO解决方案

统一认证单点登录系统SSO解决方案单点登录(SSO)是一种身份认证技术,允许用户通过一次登录,获得访问多个相关系统的权限,而无需重新输入登录凭证。

统一认证单点登录系统(SSO)解决方案是一种集成和授权机制,为用户提供单一的身份验证机制,使其能够快速、方便地访问各种不同的应用程序和系统。

在传统的登录方式中,用户通常需要为每个应用程序和系统拥有一个独立的账号,并需要输入每个应用程序或系统的登录凭证。

这对于用户来说非常繁琐,也容易导致账号和密码的管理困难。

单点登录解决方案通过集成和授权机制,解决了这个问题,并为用户提供了一种更便捷和高效的身份验证方式。

1. 身份提供者(Identity Provider,IdP):身份提供者是SSO系统的核心组件,负责用户身份的认证和授权。

用户通过身份提供者进行登录,并获得生成和管理身份凭证的权限。

2. 服务提供者(Service Provider,SP):服务提供者是SSO系统中的应用程序或系统,它依赖于身份提供者来验证和授权用户的身份。

用户只需在身份提供者处登录一次,即可无需重新输入登录凭证,访问多个服务提供者。

3. 身份凭证(Credentials):身份凭证是由身份提供者生成,以验证用户身份的信息。

它可以是用户名和密码的组合,也可以是使用其他身份验证方式生成的令牌或证书。

4. 单点登录协议:单点登录解决方案使用不同的协议来实现身份验证和授权。

常见的协议包括SAML(Security Assertion MarkupLanguage)、OpenID Connect、OAuth等。

这些协议定义了身份提供者和服务提供者之间的通信规范,以确保安全可靠地传输身份凭证和用户信息。

单点登录解决方案的具体实现步骤如下:1.用户访问服务提供者(SP)应用程序,并被要求进行身份验证。

2.SP应用程序将用户重定向到身份提供者(IdP)登录页面。

3.用户在IdP登录页面上输入其凭据(用户名和密码)。

sso集成对接流程

sso集成对接流程单点登录(Single Sign-On,简称SSO)是一种身份验证和授权机制,允许用户使用一组凭据登录多个应用或系统,而不需要为每个应用都输入独立的用户名和密码。

SSO集成对接流程可以根据具体的身份提供者和应用系统的要求有所不同,以下是一般的SSO集成对接流程的主要步骤:1.选择合适的SSO协议:SSO可以使用多种协议,如OAuth、OpenID Connect、SAML(Security Assertion Markup Language)等。

选择适合你系统的协议,并确保要集成的应用系统和身份提供者都支持该协议。

2.注册应用系统:在身份提供者的管理控制台中注册你的应用系统。

在这一步,你将会得到一些标识应用系统的信息,如客户端ID、客户端密钥等。

3.配置身份提供者:配置身份提供者,将应用系统的信息添加到身份提供者的系统中。

这通常包括指定授权范围、重定向URL等。

4.实现SSO认证:在你的应用系统中实现SSO认证逻辑,通常包括将用户重定向到身份提供者的登录页面,用户进行登录验证后,身份提供者将生成授权令牌或身份断言,并将其返回给你的应用系统。

5.处理回调和令牌:应用系统接收身份提供者返回的授权令牌或身份断言,解析其中的信息,验证其有效性,并在本地创建或更新用户会话。

6.实现单点注销(Single Log-Out,SLO):如果需要支持单点注销,实现单点注销机制,确保用户在一个应用系统注销后,其他关联的应用系统也能注销用户。

7.测试:进行全面的测试,确保SSO集成对接流程在各种情况下都能正常工作,包括正常登录、单点注销、异常情况处理等。

8.监控和维护:部署监控机制,及时发现和处理SSO集成可能出现的问题。

定期检查身份提供者和应用系统的配置,确保其一致性和安全性。

以上流程的具体步骤和实现方式可能因采用的SSO协议而有所不同,因此在具体的实施中,需要根据选用的技术和系统要求进行适当的调整。

统一认证平台接入配置指南

统一认证平台接入配置指南统一认证平台接入配置指南统一认证平台接入配置指南是一个非常重要的指南,它为企业和组织提供了一种集中管理身份认证和授权的解决方案。

通过接入统一认证平台,企业可以简化用户认证流程,提高安全性,并提供更好的用户体验。

首先,接入统一认证平台需要进行一系列的配置。

在开始配置之前,首先需要了解统一认证平台的基本概念和原理。

统一认证平台通常由认证服务器、授权服务器、用户信息存储和管理、认证客户端等组件组成。

当用户访问企业的应用程序时,统一认证平台会负责验证用户的身份,并根据用户的权限向其提供相应的资源。

接下来,需要进行服务器的安装和配置。

根据统一认证平台的指南,企业需要选择适合自己的认证服务器和授权服务器,并进行相应的安装和配置。

这些服务器通常需要与企业的用户数据库进行集成,以便获取和管理用户的认证信息。

在服务器配置完成后,接入统一认证平台的下一步是配置认证客户端。

认证客户端是指企业的应用程序,在用户访问时,需要与统一认证平台进行通信,并接收认证信息。

根据指南,企业需要根据自己的应用程序类型选择相应的认证客户端,并进行相应的配置。

除了服务器和客户端的配置,统一认证平台还需要进行用户信息存储和管理的配置。

企业需要将用户的认证信息和权限信息存储在统一认证平台的用户信息数据库中,并进行相应的管理和维护。

这样,当用户进行认证时,统一认证平台就可以根据用户的信息进行验证和授权。

最后,企业还需要进行安全性的配置。

统一认证平台通常提供了一系列的安全性配置选项,如多因素认证、密码策略等。

企业需要根据自己的安全需求选择相应的配置,并进行相应的设置。

总结起来,统一认证平台接入配置指南为企业提供了一种集中管理身份认证和授权的解决方案。

通过正确配置认证服务器、授权服务器、认证客户端和用户信息存储和管理等组件,企业可以实现简化用户认证流程、提高安全性,并提供更好的用户体验。

同时,还需要根据自己的安全需求进行相应的安全性配置。

SSO单点登录解决方案

SSO单点登录解决方案SSO(Single Sign-On)单点登录是一种身份验证技术,允许用户使用单个身份凭证(如用户名和密码)登录到多个应用程序或系统中。

这种技术的目标是提供一种方便的方式,让用户无需多次输入身份凭证,即可访问多个应用程序。

1.基于代理的单点登录解决方案:这种解决方案使用代理服务器作为中间人来处理用户的身份验证请求。

当用户尝试登录到一个应用程序时,代理服务器会验证其身份,并在成功验证后将用户重定向到目标应用程序。

代理服务器还负责维护用户的会话状态,以确保用户可以无缝地访问其他应用程序。

一些常见的代理服务器解决方案包括CAS(Central Authentication Service)、OpenAM和Shibboleth。

2.基于令牌的单点登录解决方案:这种解决方案使用令牌来验证用户的身份。

当用户登录到一个应用程序时,该应用程序会生成一个令牌,并将其发送给身份提供者进行验证。

身份提供者验证令牌的有效性后,将用户信息返回给应用程序,以便应用程序可以授权用户访问。

一些常见的基于令牌的单点登录解决方案包括OAuth和OpenID Connect。

3.基于集中式用户存储的单点登录解决方案:这种解决方案使用集中式用户存储来管理用户的身份凭证。

当用户尝试登录到一个应用程序时,应用程序会将用户的身份验证请求发送到集中式用户存储进行验证。

如果验证成功,集中式用户存储会向应用程序发送一个授权令牌,以便应用程序可以授权用户访问。

一些常见的基于集中式用户存储的单点登录解决方案包括LDAP(Lightweight Directory Access Protocol)和Active Directory。

为了实现SSO单点登录,企业需要执行以下步骤:1. 集中用户管理:将所有系统和应用程序的用户信息集中到一个用户存储中,例如LDAP或Active Directory。

这样可以简化用户管理,并确保所有系统都可以访问到最新的用户信息。

oauth协议的认证流程

oauth协议的认证流程OAuth是一种开放授权标准,允许用户授权第三方应用访问其账户信息,而不需要将用户名和密码提供给第三方。

以下是OAuth协议的认证流程:1.请求令牌在OAuth认证流程的开始,客户端应用向授权服务器请求一个访问令牌(AccessToken)。

这个请求通常会包含一些参数,如客户端ID、客户端秘钥、授权类型等。

2.授权许可授权服务器收到请求后会向用户请求授权许可。

这通常会以一个授权页面的形式出现,用户需要在该页面上确认是否同意授权给客户端应用访问其账户信息。

3.访问资源如果用户同意授权,授权服务器会向客户端应用返回一个访问令牌以及一个授权码。

客户端应用可以使用这个访问令牌和授权码来请求访问用户账户的特定资源。

4.交换访问令牌客户端应用使用授权码和客户端ID/秘钥向授权服务器请求换取访问令牌。

授权服务器验证授权码和客户端信息后,会向客户端应用返回一个有效的访问令牌。

5.刷新令牌访问令牌通常是短期的,有时只能在一段时间内使用。

为了持续访问用户资源,客户端应用可以使用刷新令牌(RefreshToken)来请求新的访问令牌。

刷新令牌通常是一个长期的令牌,可以用于在用户重新授权之前,持续访问用户资源。

6.撤销令牌如果用户决定撤销对客户端应用的授权,客户端应用可以使用撤销令牌(RevocationToken)来请求撤销访问令牌和刷新令牌。

撤销令牌通常是由授权服务器颁发给客户端应用的,用于在需要时撤销授权。

以上就是OAuth协议的认证流程的主要步骤。

通过这个流程,客户端应用可以在不直接获取用户密码的情况下,获得访问用户账户资源的权限,同时保证了用户账户信息的安全性。

sso实现方案

SSO实现方案简介单点登录(Single Sign-On,简称SSO)是一种身份认证技术,允许用户在进行集中身份管理的系统中使用一组凭据登录多个应用程序。

SSO可以提高用户体验、减少密码管理的负担,并增强应用程序的安全性。

本文将介绍一种可行的SSO实现方案。

方案概述本方案基于OAuth 2.0协议实现SSO功能。

OAuth 2.0是一种用于授权的开放标准,允许客户端通过令牌访问受保护的资源。

在SSO方案中,我们将使用OAuth 2.0的授权码模式。

方案步骤1. 注册认证服务器首先,我们需要注册一个认证服务器。

认证服务器负责生成和验证访问令牌,并提供Authorization Code,用于向客户端提供访问令牌的安全机制。

我们可以选择使用现有的认证服务器,如Auth0,或自己构建一个。

2. 注册客户端应用在认证服务器上注册客户端应用程序。

为每个需要实现SSO功能的应用程序注册一个唯一的客户端标识符和重定向URI。

客户端标识符用于标识客户端应用程序,重定向URI用于访问认证服务器并接收Authorization Code。

3. 用户登录用户通过打开客户端应用程序的登录界面进行身份验证。

客户端应用程序将用户重定向到认证服务器的登录页面。

4. 认证服务器发放Authorization Code认证服务器验证用户的凭据,并向客户端应用程序发放Authorization Code。

Authorization Code是一次性的,并且只能被认证服务器预先注册的重定向URI所使用。

5. 客户端应用程序获取访问令牌客户端应用程序使用Authorization Code和客户端标识符,在与认证服务器的指定端点交互后,获取访问令牌。

访问令牌将用于访问受保护的资源。

6. 客户端应用程序访问资源服务器客户端应用程序使用访问令牌向资源服务器请求受保护的资源。

资源服务器在接收到请求后,使用认证服务器的端点验证访问令牌的有效性。

sso oauth2 认证流程

sso oauth2 认证流程SSO(Single Sign-On)和OAuth2是两种不同的认证流程,它们在Web应用程序中用于实现用户身份验证和授权。

下面我将分别从SSO和OAuth2的角度来解释它们的认证流程。

首先,让我们来看看SSO的认证流程。

SSO是一种身份验证服务,允许用户使用一组凭据(例如用户名和密码)登录到多个相关但独立的软件系统。

SSO的认证流程通常包括以下步骤:1. 用户访问应用程序A,并尝试进行身份验证。

2. 应用程序A检查用户的身份,并发现用户尚未登录。

3. 应用程序A重定向用户到SSO认证服务器。

4. 用户在SSO认证服务器上输入其凭据(例如用户名和密码)。

5. SSO认证服务器验证用户的凭据,并生成一个令牌。

6. SSO认证服务器将令牌返回给应用程序A。

7. 应用程序A使用该令牌来验证用户的身份,并允许用户访问。

接下来,让我们来看看OAuth2的认证流程。

OAuth2是一种授权框架,用于授权第三方应用程序访问用户的受限资源。

OAuth2的认证流程通常包括以下步骤:1. 第三方应用程序请求访问用户的受限资源。

2. 用户被重定向到授权服务器,以便进行身份验证。

3. 用户在授权服务器上输入其凭据(例如用户名和密码)。

4. 用户授予第三方应用程序对其受限资源的访问权限。

5. 授权服务器生成一个访问令牌,并将其返回给第三方应用程序。

6. 第三方应用程序使用访问令牌来访问用户的受限资源。

总的来说,SSO的认证流程旨在让用户只需一次登录即可访问多个相关系统,而OAuth2的认证流程则旨在授权第三方应用程序访问用户的受限资源。

这两种认证流程在实现用户身份验证和授权方面有着不同的重点和应用场景。

希望这些信息能够帮助你更好地理解SSO和OAuth2的认证流程。

统一身份认证 原理

统一身份认证原理统一身份认证(Single Sign-On,简称SSO)是一种认证机制,允许用户在访问多个应用程序或系统时只需登录一次,而不需要多次输入相同的凭据。

SSO 的原理基于以下核心概念:1. 认证中心(Authentication Authority):SSO 的核心是一个认证中心,也称为身份提供者(Identity Provider,IdP)。

认证中心负责验证用户的身份,并生成令牌(Token)以供其他应用程序使用。

2. 令牌(Token):用户在成功登录认证中心后,认证中心会生成一个令牌,通常是一个包含用户身份信息的加密字符串。

这个令牌用于表示用户已经通过身份验证,并且可以被传递给其他应用程序进行验证。

3. 单点登录(Single Sign-On):用户在第一次成功登录认证中心后,认证中心会创建一个会话,并将令牌传递给用户的浏览器。

当用户访问其他需要身份验证的应用程序时,浏览器会自动传递令牌给这些应用程序,从而实现单点登录。

4. 身份验证流程:当用户尝试访问一个需要身份验证的应用程序时,应用程序会检查用户是否已经有有效的令牌。

如果没有,用户将被重定向到认证中心进行身份验证。

认证中心验证用户身份后,生成新的令牌并将其返回给应用程序,用户可以继续访问应用程序。

5. 注销(Single Sign-Out):当用户注销或退出系统时,认证中心会通知所有相关的应用程序注销用户。

这确保用户的注销操作在所有应用程序中都生效。

6. 标准协议:SSO 的实现通常基于标准的身份认证协议,如OAuth(Open Authorization)、OpenID Connect、SAML(Security Assertion Markup Language)等。

这些协议定义了认证中心和应用程序之间的通信方式和数据格式。

总体而言,SSO 的原理是通过在用户登录成功后生成令牌,用户再次访问其他应用程序时,应用程序通过验证令牌来确认用户的身份,从而实现在多个应用程序之间的单点登录。

统一认证单点登录集成方案

统一认证单点登录集成方案统一认证单点登录集成方案系统提供独立的单点登录服务器,运行单点登录应用系统(以下简称SSO),SSO是一个WEB服务,提供统一用户账户的登入界面,并具有账户管理功能,如创建用户,对用户授权等操作。

使用系统前,系统管理员需登录SSO维护子系统信息、创建用户账户并正确授权。

注意:这里的授权是指分配账户具有访问哪些子系统的权限,而账户在各子系统中具有的菜单权限由各子系统自己管理。

一、用户登入通过SSO提供的统一登入界面,实现用户登入功能。

SSO会校验用户输入的用户名、密码及验证码信息,如果信息合法,将在一个欢迎页面中列出该用户账户具有访问权限的子系统列表,用户通过点击列表项进入对应的子系统。

SSO登入子系统时会向子系统传递当前登入用户的账户ID,子系统根据这个账户ID来确定该用户在本系统中的身份及对应的菜单权限。

(注意:这里指的账户ID是指一个全局唯一的用户编号,通常情况下是一个UUID序列)。

为了实现对SSO的完全信任,各子系统必须提供唯一的程序登入入口,SSO在完成用户登入后会调用子系统对应的登入入口,并传递登入用户的账户ID,子系统在接收到SSO的登入请求后,首先需要确认SSO的身份,如果SSO身份合法,那么该登入操作被认为是可信的,否则子系统需要抛出错误信息并提示用户。

注意:这里的子系统登入入口指的是一个固定的URL地址,该地址接受GET方式的请求。

(注意:这里的SSO身份确认指的是确定登入请求发出端的IP 地址,必须与SSO的地址一致,SSO地址可以事先配臵在各子系统中)。

子系统登入成功后,子系统自行实现全站安全策略,在此不再作论述。

二、用户登出SSO提供统一的用户登出接口,用户登出系统时,由子系统向SSO 发出用户登出请求,并传递用户的账户ID。

SSO完成用户登出处理,并重新显示登入界面。

(注意:这里的登出接口指的是SSO提供的一个固定的URL地址,该地址接受GET方式的请求)。

Wordpress平台安装SSO单点登陆

WordPress平台安装SSO单点登陆说明:以下的信息中域名、密钥都是测试用的,如果应用到您自己的网站上,请将域名和密钥改成您网站的信息。

友言后台配置:1、开启SSO功能登陆友言账号->后台管理->安装与设置->单点登陆->开启SSO功能2、配置相关参数包括(网站名称,登录按钮,登录地址,退出地址,密钥,窗口高度,窗口宽度等)如图:WP登录与退出地址是:登陆地址:/wp-login.php退出地址:/wp-login.php?action=logout&s=uyan认证密匙:填写英文、数字、符号等字符串3、保存设置添加完参数后点击"保存设置",保存您的设置信息。

WP系统配置:1、登录成功后的页面中增加"逻辑代码在wp-login.php文件中查找$user = get_user_by('login', $user_name) 在下面嵌入如下代码最重要的是将要改密钥$uid = $user->ID; //WP系统UID$uname = $user_name; // WP系统用户名$email = $user->data->user_email; // WP用户邮箱$uface = "/code/images/duface.png";$ulink = 'http://'.$_SERVER['HTTP_HOST'];$expire = "3600";$key = "WordPressS"; //这里的密钥要改成您自己添加的密钥$desstr=file_get_contents("?mode=des&uid=$uid&uname=".urlencode($uname)."&em ail=".urlencode($email)."&uface=".urlencode($uface)."&ulink=".urlencode($ulink)."&expire=$exp ire&key=".urlencode($key));setcookie('syncuyan', $desstr, time() + 3600, '/',$_SERVER['HTTP_HOST']);如图:2、网站的退出登陆接口中添加代码在wp-login.php文件中查找"case 'logout': "在下面嵌入如下代码setcookie('syncuyan', 'logout', time() + 3600, '/', $_SERVER['HTTP_HOST']);$s = empty($_GET['s']) ? '' : $_GET['s'];if($s){$refer = $_SERVER['HTTP_REFERER'] ? $_SERVER['HTTP_REFERER'] : get_option('home');echo '<script>window.location.href="'.$refer.'"</script>';exit;}如图:温馨小提示:此方法会将原来的文件替换掉,建议把修改的"wp-login.php"文件备份一下,以保证还原的时候文件与修改前是一致的。

如何使用OAuth进行网站用户身份验证和授权的教程

如何使用OAuth进行网站用户身份验证和授权的教程使用OAuth进行网站用户身份验证和授权的教程在现代互联网应用程序中,用户身份验证和授权是非常重要的功能之一。

OAuth是一种开放标准的授权协议,被广泛应用于网站和应用程序中,以实现安全可靠的用户身份验证和授权功能。

本文将介绍OAuth的基本原理和使用方式,以帮助您了解如何使用OAuth来实现网站用户身份验证和授权。

1. OAuth的基本原理OAuth是一种基于令牌的授权机制,通过授权服务器颁发访问令牌来实现对资源的访问控制。

其基本原理可以概括为以下几点:1.1 用户请求访问受保护资源,但无法直接访问。

1.2 用户通过第三方应用程序向资源拥有者申请访问权限。

1.3 第三方应用程序将颁发的令牌提供给用户使用。

1.4 用户将令牌提供给资源服务器,以获得授权访问受保护资源。

这个过程中,OAuth实现了用户和资源服务器之间的信任关系,避免了用户直接提供密码或敏感信息给第三方应用程序,提供了更安全可控的用户身份验证和授权方式。

2. OAuth的使用步骤2.1 注册应用程序和获取客户端ID和密钥在使用OAuth进行身份验证和授权之前,您需要先注册您的应用程序,并获取相应的客户端ID和密钥。

这些信息将用于后续的验证和授权请求。

2.2. 发起授权请求用户访问第三方应用程序,并请求授权访问受保护资源时,第三方应用程序将向授权服务器发起授权请求。

请求中包含了客户端ID、重定向URL、请求的范围等信息。

2.3. 用户登录并授权授权服务器收到授权请求后,会要求用户登录并授权第三方应用程序访问其受保护资源的权限。

用户根据自身需求和信任程度,决定是否授权给第三方应用程序。

2.4. 颁发访问令牌一旦用户授权,授权服务器将颁发一个访问令牌给第三方应用程序。

该访问令牌将作为用户访问受保护资源的凭证。

2.5. 使用访问令牌访问受保护资源第三方应用程序使用颁发的访问令牌,通过向资源服务器发起请求来访问受保护资源。

sso认证方法

SSO(Single Sign-On,单点登录)是一种授权认证机制,允许用户通过一次登录来访问多个相关系统或应用程序。

它极大地简化了用户的登录体验,同时提高了安全性和用户便利性。

下面将介绍SSO的工作原理、常见实现方式以及其优势。

一、SSO的工作原理SSO的核心思想是将用户的身份验证信息从身份提供者(Identity Provider,简称IdP)传递给被服务提供者(Service Provider,简称SP)。

在用户首次登录时,IdP会验证用户的身份并分发一个加密的令牌(Token),该令牌包含了用户的身份信息。

当用户访问其他关联的应用程序时,SP会向IdP发送认证请求,IdP 会验证令牌的有效性并返回相应的用户身份信息,使用户无需重新登录即可访问其他应用程序。

二、SSO的实现方式1. 基于标准协议的实现最常见的SSO实现方式是使用基于标准协议的方法,如SAML (Security Assertion Markup Language)、OAuth(Open Authorization)和OpenID Connect等。

这些协议定义了身份验证和授权的过程,各种应用程序可以根据这些协议进行集成。

例如,SAML协议通过在IdP和SP之间进行交换XML文档来实现身份验证和授权。

2. 基于统一身份认证平台的实现另一种常见的SSO实现方式是通过统一身份认证平台,例如CAS (Central Authentication Service)或Shibboleth等。

这些平台提供了一个集中式的身份认证和授权服务,负责处理用户的登录请求并将令牌传递给相应的应用程序。

通过这种方式,各个应用程序只需要与认证平台进行集成,而无需直接与其他应用程序交互。

三、SSO的优势1. 提高用户体验SSO允许用户在多个应用程序之间无缝切换,无需频繁输入用户名和密码,极大地简化了用户的登录流程,提高了用户体验和满意度。

2. 提高安全性SSO通过集中管理用户身份信息和访问权限,可以更好地保护用户的个人信息和敏感数据。

EP_BW_ECC配置单点登录SSO

Tcode SU01 创建一个用户供EP RFC连接BW使用。

创建一个名为SAPBIMETA的用户

用户类型为服务用户

添加SAP_BC_JSF_COMMUNICATION_RO角色

添加参数文件S_BW_RFC

1.4检查HTTP端口已经设置

tcode:smicm

查看http端口设置

HTTP端口已存在说明设置没问题

如上图所示,说明成功运行完成BEX向导。至此,EP集成BW系统配置完成。

22EP集成ECC系统

2.1新建ECC系统

系统管理→系统设置→门户内容→ccgc→System,右键点击Systemlandscape目录,选择系统(模板)

填写系统名称,系统标识。

打开要编辑的对象

ITS主机名称::8000

本文档以ECC开发机为例::8000 ITS路径:/sap/bc/gui/sap/its/webgui

strustsso2导入证书导证书前需在rz10中添加sso参数允许证书的导入操作参考11

EP_BW_ECC配置单点登录SSO

EP门户集成系统配置手册

1EP集成BW系统

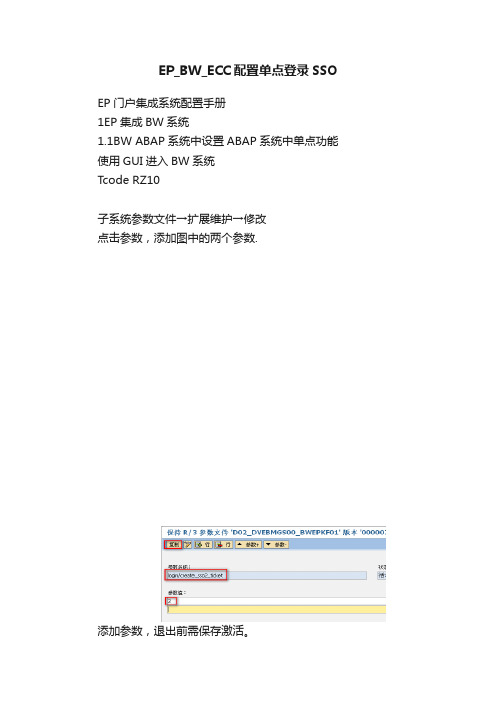

1.1BW ABAP系统中设置ABAP系统中单点功能

使用GUI进入BW系统

Tcode RZ10

子系统参数文件→扩展维护→修改

点击参数,添加图中的两个参数.

1.5检查BI ABAP系统在SLD已经设置

配置SLD的URL为:http://:50000/sld

本文档以EP开发机为例::50000/sld

BI ABAP系统已存在于SLD中,说明SLD已导入成功。

1.6执行portal中BEx向导

BEx配置向导的URL为:http://:50000/nwa 本文档以EP开发机为例::50000/nwa

单点登录_统一身份认证解决方案

单点登录_统一身份认证解决方案单点登录(SSO)是一种身份认证的解决方案,它允许用户通过一次认证,就能够访问多个应用程序。

这种解决方案在提高用户体验、简化管理和加强安全性方面具有重要的优势。

统一身份认证则是一种更加全面的解决方案,不仅包括SSO功能,还涵盖了身份管理、访问权限控制以及用户行为监控等功能。

在传统的身份认证体系中,用户需要针对每个应用程序进行独立的登录过程。

这不仅逐渐积累了大量的用户名和密码,也增加了用户的负担和时间成本。

而SSO解决方案可以通过一次认证,让用户在登录之后,无需再次输入用户名和密码就能访问其他应用程序。

这大大提高了用户的体验,并且减轻了密码管理的负担。

SSO的工作原理主要是利用了身份提供者(IdP)和服务提供者(SP)之间的信任关系。

用户在第一次认证时,身份提供者会颁发一个身份令牌,然后用户将该令牌传递给其他应用程序。

其他应用程序会验证令牌的有效性,如果通过验证,则允许用户访问。

这种方式避免了用户在每个应用程序中进行独立登录的过程,提高了效率和便利性。

然而,SSO解决方案仅仅解决了用户认证的问题,并没有涉及到用户管理和访问权限控制等方面。

这就引出了统一身份认证的概念。

统一身份认证除了包括SSO功能之外,还提供了用户管理、访问权限控制和用户行为监控等功能。

通过统一身份认证,企业可以集中管理用户的信息,定义用户的访问权限,并监控用户的行为,从而提高安全性和可控性。

统一身份认证的实现通常包括以下几个关键组件:身份管理系统、权限管理系统、单点登录系统和用户监控系统。

身份管理系统用于管理用户的身份信息,包括用户的基本信息、角色和权限等;权限管理系统负责定义用户的访问权限,限制用户对不同资源的访问;单点登录系统则实现了用户的身份认证和票据管理功能;用户监控系统用于监测和记录用户的行为,以保证系统的安全性。

总之,单点登录(SSO)和统一身份认证是企业信息化建设的重要组成部分。

它们能够提高用户体验、简化管理,并加强安全性和可控性。

SpringBoot整合SSO(singlesignon)单点登录

SpringBoot整合SSO(singlesignon)单点登录1、单点登录三种常见的⽅式(1)Session⼴播机制(Session复制)(2)使⽤Cookie+Redis实现(3)使⽤token实现2、单点登录介绍举例:(1)引⼊jwt依赖<!-- JWT--><dependency><groupId>io.jsonwebtoken</groupId><artifactId>jjwt</artifactId></dependency>(2)创建JWTUtils⼯具类public class JwtUtils {//token过期时间public static final long EXPIRE = 1000 * 60 * 60 * 24;//秘钥public static final String APP_SECRET = "ukc8BDbRigUDaY6pZFfWus2jZWLPHO"; public static String getJwtToken(String id, String nickname){String JwtToken = Jwts.builder()//设置头信息.setHeaderParam("typ", "JWT").setHeaderParam("alg", "HS256").setSubject("user").setIssuedAt(new Date())//设置过期时间.setExpiration(new Date(System.currentTimeMillis() + EXPIRE))//设置token主体部分(这⾥使⽤id和nickname作为主体部分).claim("id", id).claim("nickname", nickname)//加密⽅式.signWith(SignatureAlgorithm.HS256, APP_SECRET).compact();return JwtToken;}/*** 判断token是否存在与有效(直接通过APP_SECRET解析token)* @param jwtToken* @return*/public static boolean checkToken(String jwtToken) {if(StringUtils.isEmpty(jwtToken)) return false;try {Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken);} catch (Exception e) {e.printStackTrace();return false;}return true;}/*** 判断token是否存在与有效(通过获取请求头信息获取token再使⽤APP_SECRET解析token)* @param request* @return*/public static boolean checkToken(HttpServletRequest request) {try {String jwtToken = request.getHeader("token");if(StringUtils.isEmpty(jwtToken)) return false;Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken);} catch (Exception e) {e.printStackTrace();return false;}return true;}/*** 根据token字符串获取⽤户id(取出有效载荷中的⽤户信息)* @param request* @return*/public static String getMemberIdByJwtToken(HttpServletRequest request) {String jwtToken = request.getHeader("token");if(StringUtils.isEmpty(jwtToken)) return "";Jws<Claims> claimsJws = Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken); Claims claims = claimsJws.getBody();return (String)claims.get("id");}}3、单点登录实现项⽬⽬录结构UcenterMemberController@RestController@RequestMapping("/user/")@CrossOriginpublic class UcenterMemberController {@Autowiredprivate UcenterMemberService ucenterMemberService;//登录@PostMapping("login")public ResponseResult login(@RequestBody MobileLoginRequest request) {String token = ucenterMemberService.login(request);return ResponseResult.success().data("token", token);}//注册@PostMapping("register")public ResponseResult register(@RequestBody RegisterRequest request) {ucenterMemberService.register(request);return ResponseResult.success().message("注册成功");}//根据token获取⽤户信息@GetMapping("getUserInfo")public ResponseResult getUserInfo(HttpServletRequest request) {//调⽤jwt⼯具类的⽅法,根据request对象获取头信息,返回⽤户idString id = JwtUtils.getMemberIdByJwtToken(request);//根据⽤户id查询⽤户UcenterMember member = ucenterMemberService.getById(id);return ResponseResult.success().data("userInfo", member);}}ServiceImpl@Servicepublic class UcenterMemberServiceImpl extends ServiceImpl<UcenterMemberMapper, UcenterMember> implements UcenterMemberService {@Autowiredprivate StringRedisTemplate redisTemplate;//登录@Overridepublic String login(MobileLoginRequest request) {String phone = request.getPhone();String password = request.getPassword();if (StrUtil.isBlank(phone) || StrUtil.isBlank(password)) {throw new GuliException(200001, "请输⼊⽤户名或者密码");}//根据输⼊的⼿机号码查找该⽤户信息UcenterMember ucenterByPhone = this.baseMapper.selectOne(new LambdaQueryWrapper<UcenterMember>().eq(UcenterMember::getMobile, phone)); if (ucenterByPhone == null) {throw new GuliException(200002, "该⽤户名不存在");}//如果⽤户存在⽐对数据库密码和⽤户输⼊的密码if (!MD5Util.encrypt(password).equals(ucenterByPhone.getPassword())) {throw new GuliException(200003, "密码输⼊错误");}String token = JwtUtils.getJwtToken(ucenterByPhone.getId(), ucenterByPhone.getNickname());return token;}//注册@Overridepublic void register(RegisterRequest request) {String phone = request.getPhone();String password = request.getPassword();String nickName = request.getNickName();String code = request.getCode();if (StrUtil.isBlank(phone) || StrUtil.isBlank(password) || StrUtil.isBlank(nickName) || StrUtil.isBlank(code)) {throw new GuliException(200001, "请填写相关信息");}//判断⼿机号是否重复Integer count = baseMapper.selectCount(new LambdaQueryWrapper<UcenterMember>().eq(UcenterMember::getMobile, phone));if (count > 0) {throw new GuliException(200001, "账号已经存在请重新输⼊");}//验证codeString redisCode = redisTemplate.opsForValue().get(phone);if (StrUtil.isBlank(redisCode)) {throw new GuliException(200001, "验证码已经过期,请重新获取");}if (!redisCode.equals(code)) {throw new GuliException(200001, "验证码错误");}UcenterMember ucenterByPhone = new UcenterMember();ucenterByPhone.setMobile(phone);ucenterByPhone.setPassword(MD5Util.encrypt(password));ucenterByPhone.setNickname(nickName);ucenterByPhone.setIsDisabled(false);int insert = baseMapper.insert(ucenterByPhone);if(insert<=0){throw new GuliException(20001,"注册失败");}}}MD5加密算法⼯具类public final class MD5Util {public static String encrypt(String strSrc) {try {char hexChars[] = {'0', '1', '2', '3', '4', '5', '6', '7', '8','9', 'a', 'b', 'c', 'd', 'e', 'f'};byte[] bytes = strSrc.getBytes();MessageDigest md = MessageDigest.getInstance("MD5");md.update(bytes);bytes = md.digest();int j = bytes.length;char[] chars = new char[j * 2];int k = 0;for (int i = 0; i < bytes.length; i++) {byte b = bytes[i];chars[k++] = hexChars[b >>> 4 & 0xf];chars[k++] = hexChars[b & 0xf];}return new String(chars);} catch (NoSuchAlgorithmException e) {e.printStackTrace();throw new RuntimeException("MD5加密出错!!+" + e);}}public static void main(String[] args) {System.out.println(MD5Util.encrypt("111111"));}}4、登录完成后在前端界⾯展⽰⽤户信息(1)第⼀、⼆、四步:登录的⽅法(记得npm install js-cookie)//登录的⽅法submitLogin() {//第⼀步调⽤接⼝进⾏登录,返回token字符串loginApi.submitLoginUser(er).then(response => {//第⼆步获取token字符串放到cookie⾥⾯//第⼀个参数cookie名称,第⼆个参数值,第三个参数作⽤范围cookie.set('user_token',response.data.data.token,{domain: 'localhost'})//第四步调⽤接⼝根据token获取⽤户信息,为了⾸页⾯显⽰loginApi.getLoginUserInfo().then(response => {this.loginInfo = erInfo//获取返回⽤户信息,放到cookie⾥⾯(主页在cookie中获取⽤户信息进⾏展⽰)cookie.set('user_info',this.loginInfo,{domain: 'localhost'})//跳转页⾯window.location.href = "/";})})},(2)第三步:在request.js中编写前端请求拦截器(发送请求携带token)// 创建axios实例const service = axios.create({baseURL: process.env.BASE_API, // api 的 base_urltimeout: 5000 // 请求超时时间})// request拦截器e(config => {if (cookie.get('user_token')) {config.headers['token'] = cookie.get('user_token') // 让每个请求携带⾃定义token 请根据实际情况⾃⾏修改 }return config},error => {// Do something with request errorconsole.log(error) // for debugPromise.reject(error)})(3)第五步:主页显⽰⽤户信息(从cookie中获取⽤户信息)//创建⽅法,从cookie获取⽤户信息showInfo() {//从cookie获取⽤户信息var userStr = cookie.get('guli_ucenter')// 把字符串转换json对象(js对象),因为后端传过来的是"{'name','lucy','age':18}"的格式if(userStr) {this.loginInfo = JSON.parse(userStr)}}显⽰⽤户信息(根据userInfo中id来判断)<ul class="h-r-login">//cookie中没有⽤户信息,显⽰登录和注册<li v-if="!loginInfo.id" id="no-login"><a href="/login" rel="external nofollow" title="登录"><em class="icon18 login-icon"> </em><span class="vam ml5">登录</span></a>|<a href="/register" rel="external nofollow" title="注册"><span class="vam ml5">注册</span></a></li>//cookie中有⽤户信息,显⽰⽤户头像、昵称和退出<li v-if="loginInfo.id" id="is-login-two" class="h-r-user"><a href="/ucenter" rel="external nofollow" title><img:src="loginInfo.avatar"width="30"height="30"class="vam picImg"alt><span id="userName" class="vam disIb">{{ loginInfo.nickname }}</span></a><a href="javascript:void(0);" rel="external nofollow" title="退出" @click="logout()" class="ml5">退出</a></li></ul>退出登录,清空cookie中的token和⽤户信息//退出logout() {//清空cookie值cookie.set('user_token','',{domain: 'localhost'})cookie.set('user_info','',{domain: 'localhost'})//回到⾸页⾯window.location.href = "/";}}到此这篇关于SpringBoot整合SSO(single sign on)单点登录的⽂章就介绍到这了,更多相关SpringBoot整合SSO单点登录内容请搜索以前的⽂章或继续浏览下⾯的相关⽂章希望⼤家以后多多⽀持!。

sso的实现方式

sso的实现方式

SSO(Single Sign-On)的实现方式有以下几种:

1. 基于代理的SSO:用户在第三方应用中登录后,通过浏览器重定向到SSO服务器进行验证,并返回相应的令牌。

第三方应用可以使用该令牌来向其他应用进行验证和访问。

2. 基于插件的SSO:通过在用户浏览器中安装插件,插件可以截获用户的验证信息,并在需要验证的应用之间进行传递,实现单一登录。

3. 基于统一认证中心的SSO:通过部署一个独立的统一认证服务中心,集中管理所有应用的用户信息和验证逻辑。

用户在登录第一个应用后,统一认证服务中心会生成一个会话标识,并在其他应用中验证该标识,从而实现单一登录。

4. 基于令牌的SSO:用户在登录第一个应用后,该应用会为用户生成一个令牌,并将其存储在SSO服务器中。

当用户访问其他应用时,该应用会向SSO服务器验证用户的令牌,从而实现单一登录。

5. 基于OAuth的SSO:使用OAuth协议实现单一登录,用户在登录第一个应用后,该应用会通过OAuth协议获取授权访问令牌,并将其传递给其他应用,其他应用可以使用该令牌来访问第一个应用验证用户的身份。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

为PHPBB加一个oauth认证方式统一登陆SSOtag:phpbb,sso,统一登陆,oauth2,oauth以下文章只是讲述我做这个东西的一个原理,主要实现是采用主站的认证来实现本站点的登陆,论坛采用隐式的密码认证方式;如果想要了解更多,可以联系我caijiche@;这是用于oauth的原理。

发出来和大家一起分享!操作步骤一、将auth_oauth2.php加入论坛的includes/auth/这个目录当中,这是一个OAUTH的插件,使其支持这种认证方式二、将caijicheOauthClient.php这个文件加入PHPBB的根目录中,这个文件是CAIJICHE的oauth客户端文件;三、将论坛的数据库bbs_config表中的auth_method的值改成“oauth2”,说明使用oauth2认证;四、为了使后台管理员也可以使用这种认证方式,把functions.php中的以下这段注释掉if ($admin && utf8_clean_string($username) != utf8_clean_string($user->data['username'])){// We log the attempt to use a different username...add_log('admin', 'LOG_ADMIN_AUTH_FAIL');trigger_error('NO_AUTH_ADMIN_USER_DIFFER');}否则会报不匹配的错误;五、更改注册链接:将functions.php中的函数page_header中的数组中“U_REGISTER”的值改成“/reg”六、更改忘记密码链接:将functions.php中的函数page_header中的数组中“ U_SEND_PASSWORD ”的值改成“/getpwd”phpbb报一些警告错误的解决办法:将对应的函数改成静态函数七、语言文件:"登录" 改成 "使用采集车帐号登陆" "用户名(USERNAME)"改成 "用户名[email]"以下是auth_oauth2.php的内容这个文件主要还是参考auth_db.php简单改动了一下<?php/*** Database auth plug-in for phpBB3** Authentication plug-ins is largely down to Sergey Kanareykin, our thanks to him.** This is for authentication via the integrated user table** @package login* @version $Id: auth_db.php 10431 2010-01-20 00:20:46Z bantu $* @copyright (c) 2005 phpBB Group* @license /licenses/gpl-license.php GNU Public License**//*** @ignore*/if (!defined('IN_PHPBB')){exit;}/*** Login function*/function login_oauth2(&$username, &$password){global $db, $config,$phpbb_root_path;include ($phpbb_root_path . 'caijicheOauthClient.php');//将客户端的类含进来 require_once($phpbb_root_path.'common.php');require_once($phpbb_root_path.'includes/functions_user.php');// require_once($phpbb_root_path.'includes/functions_module.php');// 密码为空if (!$password){return array('status' => LOGIN_ERROR_PASSWORD,'error_msg' => 'NO_PASSWORD_SUPPLIED','user_row' => array('user_id' => ANONYMOUS),);}//用户名为空if (!$username){return array('status' => LOGIN_ERROR_USERNAME,'error_msg' => 'LOGIN_ERROR_USERNAME','user_row' => array('user_id' => ANONYMOUS),);}$client_config = array('client_id' => "3c2d81228736786e5e846fewqrewqrfedsfadsafre",'client_secret' => "f6996b15ewqrewqt434f4342e237abf4");$client = new CaijicheOAuthClient($client_config);//$par['username'] = "caijiche@";//$par['password'] = '$caijiche$';$par['username'] = $username;$par['password'] = $password;$o_url = $client->getAccessToken($par,'password');//var_dump($o_url);if(isset($o_url['access_token'])){$caijiche_user = $client->getUserInfo($o_url['access_token']);// var_dump($caijiche_user);}$password='$';//在这里更换用户的用户名和密码$username=$caijiche_user['user_nick'];$useremail=$caijiche_user['user_email'];//用户邮箱$sql = 'SELECT user_id, username, user_password, user_passchg, user_pass_convert, user_email, user_type, user_login_attemptsFROM ' . USERS_TABLE . "WHERE username_clean = '" . $db->sql_escape(utf8_clean_string($username)) . "'";$result = $db->sql_query($sql);$row = $db->sql_fetchrow($result);$db->sql_freeresult($result);if (!$row){$timezone = date('Z') / 3600;$is_dst = date('I');if ($config['board_timezone'] == $timezone || $config['board_timezone'] == ($timezone - 1)) {$timezone = ($is_dst) ? $timezone - 1 : $timezone;if (!isset($user->lang['tz_zones'][(string) $timezone])){$timezone = $config['board_timezone'];}}else{$is_dst = $config['board_dst'];$timezone = $config['board_timezone'];}//用户所属组$coppa=false;$group_name = ($coppa) ? 'REGISTERED_COPPA' : 'REGISTERED';$sql = 'SELECT group_idFROM ' . GROUPS_TABLE . "WHERE group_name = '" . $db->sql_escape($group_name) . "'AND group_type = " . GROUP_SPECIAL;$result = $db->sql_query($sql);$row = $db->sql_fetchrow($result);$db->sql_freeresult($result);$group_id = $row['group_id'];if (($coppa ||$config['require_activation'] == USER_ACTIVATION_SELF ||$config['require_activation'] == USER_ACTIVATION_ADMIN) && $config['email_enable']) {$user_actkey = gen_rand_string(10);$key_len = 54 - (strlen($server_url));$key_len = ($key_len < 6) ? 6 : $key_len;$user_actkey = substr($user_actkey, 0, $key_len);$user_type = USER_INACTIVE;$user_inactive_reason = INACTIVE_REGISTER;$user_inactive_time = time();}else{$user_type = USER_NORMAL;$user_actkey = '';$user_inactive_reason = 0;$user_inactive_time = 0;}//如果这个用户不存在,则自动注册之,然后再登录$user_row = array('username' => utf8_normalize_nfc($username),'user_password' => phpbb_hash($password),'user_email' => strtolower($useremail),'group_id' => (int) $group_id,'user_timezone' => 0,'user_dst' => $is_dst,'user_lang' => 'zh_cmn_hans','user_type' => $user_type,'user_actkey' => $user_actkey,'user_ip' => $user->ip,'user_regdate' => time(),'user_inactive_reason' => $user_inactive_reason,'user_inactive_time' => $user_inactive_time,'user_dateformat' => 'Y-m-d G:i',);$user_id = user_add($user_row);if($user_id){$sql = 'SELECT user_id, username, user_password, user_passchg, user_pass_convert, user_email, user_type, user_login_attemptsFROM ' . USERS_TABLE . "WHERE username_clean = '" . $db->sql_escape(utf8_clean_string($username)) . "'";$result = $db->sql_query($sql);$row = $db->sql_fetchrow($result);$db->sql_freeresult($result);}else{return array('status' => LOGIN_ERROR_USERNAME,'error_msg' => 'LOGIN_ERROR_USERNAME','user_row' => array('user_id' => ANONYMOUS),);}}$show_captcha = $config['max_login_attempts'] && $row['user_login_attempts'] >=$config['max_login_attempts'];//这一段,好像是密码登录错误次数的统一// If there are too much login attempts, we need to check for an confirm image// Every auth module is able to define what to do by itself...if ($show_captcha){// Visual Confirmation handlingif (!class_exists('phpbb_captcha_factory')){global $phpbb_root_path, $phpEx;include ($phpbb_root_path . 'includes/captcha/captcha_factory.' . $phpEx);}$captcha =& phpbb_captcha_factory::get_instance($config['captcha_plugin']);$captcha->init(CONFIRM_LOGIN);$vc_response = $captcha->validate($row);if ($vc_response){return array('status' => LOGIN_ERROR_ATTEMPTS,'error_msg' => 'LOGIN_ERROR_ATTEMPTS','user_row' => $row,);}else{$captcha->reset();}}//接下来采用oauth2的password模式登录//这一段好像是新旧密码转换功能// If the password convert flag is set we need to convert itif ($row['user_pass_convert']){// in phpBB2 passwords were used exactly as they were sent, with addslashes applied$password_old_format = isset($_REQUEST['password']) ? (string) $_REQUEST['password'] : '';$password_old_format = (!STRIP) ? addslashes($password_old_format) : $password_old_format;$password_new_format = '';set_var($password_new_format, stripslashes($password_old_format), 'string');if ($password == $password_new_format){if (!function_exists('utf8_to_cp1252')){global $phpbb_root_path, $phpEx;include($phpbb_root_path . 'includes/utf/data/recode_basic.' . $phpEx);}// cp1252 is phpBB2's default encoding, characters outside ASCII range might work when converted into that encoding// plain md5 support left in for conversions from other systems.if ((strlen($row['user_password']) == 34 && (phpbb_check_hash(md5($password_old_format),$row['user_password']) || phpbb_check_hash(md5(utf8_to_cp1252($password_old_format)), $row['user_password']))) || (strlen($row['user_password']) == 32 && (md5($password_old_format) ==$row['user_password'] || md5(utf8_to_cp1252($password_old_format)) == $row['user_password']))){$hash = phpbb_hash($password_new_format);// Update the password in the users table to the new format and remove user_pass_convert flag$sql = 'UPDATE ' . USERS_TABLE . 'SET user_password = \'' . $db->sql_escape($hash) . '\',user_pass_convert = 0WHERE user_id = ' . $row['user_id'];$db->sql_query($sql);$row['user_pass_convert'] = 0;$row['user_password'] = $hash;}else{// Although we weren't able to convert this password we have to// increase login attempt count to make sure this cannot be exploited$sql = 'UPDATE ' . USERS_TABLE . 'SET user_login_attempts = user_login_attempts + 1WHERE user_id = ' . $row['user_id'];$db->sql_query($sql);return array('status' => LOGIN_ERROR_PASSWORD_CONVERT,'error_msg' => 'LOGIN_ERROR_PASSWORD_CONVERT','user_row' => $row,);}}}//检查用户输入的密码是否正确// Check password ...if (!$row['user_pass_convert'] && phpbb_check_hash($password, $row['user_password'])){// Check for old password hash...if (strlen($row['user_password']) == 32){$hash = phpbb_hash($password);// Update the password in the users table to the new format$sql = 'UPDATE ' . USERS_TABLE . "SET user_password = '" . $db->sql_escape($hash) . "',user_pass_convert = 0WHERE user_id = {$row['user_id']}";$db->sql_query($sql);$row['user_password'] = $hash;}//当登录成功时,将用户重试的次数清零if ($row['user_login_attempts'] != 0){// Successful, reset login attempts (the user passed all stages)$sql = 'UPDATE ' . USERS_TABLE . 'SET user_login_attempts = 0WHERE user_id = ' . $row['user_id'];$db->sql_query($sql);}// 用户未激活时返回的错误消息if ($row['user_type'] == USER_INACTIVE || $row['user_type'] == USER_IGNORE) {return array('status' => LOGIN_ERROR_ACTIVE,'error_msg' => 'ACTIVE_ERROR','user_row' => $row,);}//用户登录成功// uccessful login... set user_login_attempts to zero...return array('status' => LOGIN_SUCCESS,'error_msg' => false,'user_row' => $row,);}// Password incorrect - increase login attempts$sql = 'UPDATE ' . USERS_TABLE . 'SET user_login_attempts = user_login_attempts + 1WHERE user_id = ' . $row['user_id'];$db->sql_query($sql);// Give status about wrong password...return array('status' => ($show_captcha) ? LOGIN_ERROR_ATTEMPTS : LOGIN_ERROR_PASSWORD,'error_msg' => ($show_captcha) ? 'LOGIN_ERROR_ATTEMPTS' : 'LOGIN_ERROR_PASSWORD','user_row' => $row,);}caijicheOauthClient.php的主要内容符下:<?phpclass CaijicheOAuthClient{//private $params = array();//参数数组//客户端的用户名public $client_id;//客户端的密码public $client_secret;//返回网址public $callback_url;private $requestToken;private $requestTokenSecret;private $access_token;private $expires_in = 3600;//access_token的生命周期。