华为交换机Radius服务器搭建(Windows2008)

AD+802.1X+RADIUS认证配置手册.doc

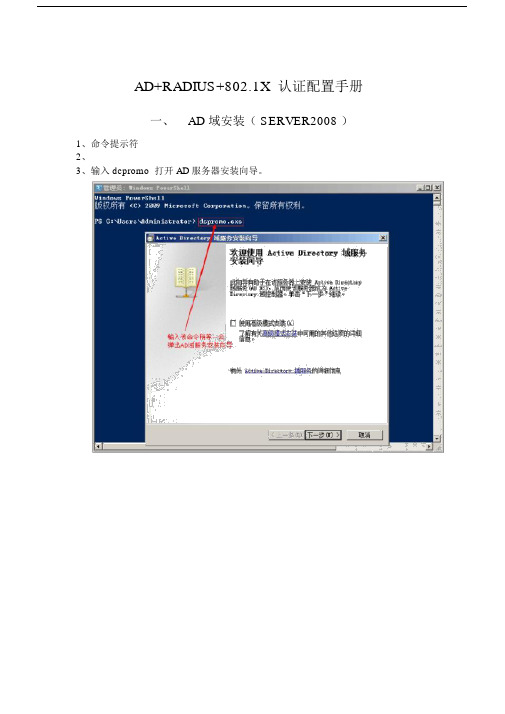

AD+RADIUS+802.1X 认证配置手册一、AD 域安装( SERVER2008 )1、命令提示符2、3、输入 dcpromo 打开 AD服务器安装向导。

会弹出如下错误:然后一路下一步,中途会检查DNS设置大约 5 分钟左右然后重启一路下一步直到安装至此证书服务安装完成,然后给这台服务器申请证书,如下二、RADIUS 安装与配置三、802.1x 配置1.2960 交换机配置交换机全局配置:Switch(config)#aaa new-model //开启AAA认证Switch(config)#aaa authentication dot1x default group radius //dot1x采用radius认证Switch(config)# radius-server host 192.168.6.200 auth-port 1812 acct-port 1813 key123456 //指定 radius 服务器的 IP 地址、端口号及与 radius 服务器通讯的密钥为 123456 配置radius 服务器时需要用到此密钥Switch(config)#dot1x system-auth-control// 全局启用dot1x 认证交换机接口配置:Switch(config)#interface FastEthernet0/1 Switch(config-if)#switchport mode access才支持 802.1x // 进入 1 号接口// 指定接口为access类型,只有此模式下的端口Switch(config-if)#authentication port-control auto //接口启用dot1x认证,并指定接口认证控制模式为自动Switch(config-if)#dot1x pae authenticator// 设定这个接口为用户输入用户密码的窗口,并负责将用户输入的用户密码传给802.1x 认证接口(即弹出提示radius 服务器进行认证)Switch(config-if)#spanning-tree portfast // 加快认证的速度,可选Switch(config-if)#authentication host-mode multi-auth //指定该接口的认证模式为多用户认证(即该接口下接交换机时要启用这个模式,可选)Switch(config-if)#authentication violation protect // 当身份验证失败时将此端口至于受保护的模式(可选)Switch(config)#interface vlan 1 //进入vlan1虚拟接口Switch(config-if)#ip address 192.168.6.200 255.255.255.0 //配置交换机的管理地址(即和radius 服务器通讯的 IP 地址)此地址在配置 radius 服务器时要用到2.华为 5600 交换机配置全局配置:[Quidway]dot1x // 全局开启 dot1x 认证[Quidway] dot1x authentication-method eap md5-challenge // 指定 dot1x 采用的认证方法[Quidway]radius scheme 802.1x // 定义 radius 认证服务器802.1x 的相关属性[Quidway-radius-802.1x]server-type standard // 定义 radius 服务采用标准形式[Quidway-radius-802.1x] primary authentication 192.168.6.200 // 指定认证服务器的地址[Quidway-radius-802.1x] key authentication 123456 // 指定认证与认证服务器通讯的密钥[Quidway-radius-802.1x]user-name-format without-domain // 定义登陆用户名的格式[Quidway]domain 802.1x // 定义 802.1x 域的相关属性[Quidway-isp-802.1x]scheme radius-scheme 802.1x // 应用上面定于的radius 服务器 802.1x [Quidway-isp-802.1x]accounting optional // 设置审计为可选[Quidway]domain default enable 802.1x // 设定默认域采用 802.1x 域接口配置:[Quidway]interface g 1/0/12 // 进入 12 号接口[Quidway-GigabitEthernet1/0/12]port link-type access // 指定端口模式为access [Quidway-GigabitEthernet1/0/12]dot1x // 开启 dot1x 认证[Quidway-GigabitEthernet1/0/12]dot1x port-control auto // 端口控制采用自动模式[Quidway-GigabitEthernet1/0/12]dot1x port-method macbased// 采用基于 mac 地址的认证四、PC 机配置( win7 )重启在 PC重启的过程中进入AD 域服务器,将刚刚加入域的计算机与之前创建好的用户 test 绑定,意思是只有 test 用户可以登录刚刚加入域的计算机。

华为交换机远程管理配置

[SwitchA-radius-cams]key authentication huawei

6. 送往RADIUS的报文不带域名

[SwitchA-radius-cams]user-name-format without-domain

华为交换机远程管理配置 华为, 交 Nhomakorabea机, 管理

1,WEB方式

『WEB方式远程管理交换机配置流程』

首先必备条件要保证PC可以与SwitchB通信,比如PC可以ping通SwitchB。

如果想通过WEB方式管理交换机,必须首先将一个用于支持WEB管理的文件载入交换机的flash中,该文件需要与交换机当前使用的软件版本相配套。WEB管理文件的扩展名为”tar”或者”zip”,可以从网站上下载相应的交换机软件版本时得到。

[Quidway-luser-client001] password simple huawei

[Quidway-luser-client001] service-type ssh

[Quidway] ssh user client001 authentication-type password

[Quidway] user-interface vty 0 4

[Quidway-ui-vty0-4] authentication-mode scheme

[Quidway-ui-vty0-4] protocol inbound ssh

[Quidway] local-user client001

2. 配置本地或远端用户名和口令认证

[SwitchA-ui-vty0-4]authentication-mode scheme

华为交换机路由器配置

------基本配置----------

system-view //进入系统视图 ctrl+z退回到用户试图

sysname 名称 //修改名称

ip route-static 目的网络 掩码 下一跳 preference 60

ip route-static 0.0.0.0 0.0.0.0 172.31.255.65 prefreence 60

l2vpn 基于MPLS L2VPN的操作

lacp 链路聚合控制协议

load-balance 负载分担

current-configuration 系统当前配置

dhcp 动态主机配置协议

dhcpv6 动态主机配置协议v6

msdp MSDP状态和配置信息

mtrace 跟踪到组播源

multicast 多播配置

multicast-group

access-user 用户连接

accounting-scheme 计费方案

acl

alarm 告警

ospf OSPF路由协议

ospfv3 OSPFv3 IPv6版本

paf PAF(产品适配文件)

patch-information 显示补丁信息

pim PIM 状态和配置信息

policy-based-route 策略路由状态和配置信息

policy-vlan 基于策略的vlan

port 交换式端口

用户视图命令:

_hidecmd

cd 改变当前路径

check 检查信息

.check startup 检查系统资源文件版本

clear

clock 设置系统时钟

windows 2012Radius设置-华为设备

1:于面板中添加“网络策略服务器功能”。

此处省略

2:增加RADIUS客户端。

设置共享机密,此密码需要跟交换机上设置的密码一样。

3:新增连接请示策略

细节如下:3.1

下一步,

这里无需设置,下一步。

3.2:

勾选如图所示,下一步。

有提示是否查看帮忙点“否”

3.3:

添加RADIUS“标准”和“供应商特定”如下图:

三次确定,再下一步,完成。

4:添加新建网络策略

细节如下:

4.1:

条件设置你要登录交换的用户组,把相关的账号拉到组里面去。

4.2:

勾选如图所示,下一步。

有提示是否查看帮忙点“否”

4.4:

默认不改,下一步

4.5:

添加RADIUS属性,先删除默认的两个属性,如添加连接策略一样添加华为设备的特定属性。

4.6:添加供应商特定

请注意,这里的属性值3,是指登录到华为设置的管理级别privilege level 15 最高级别15

下一步,确定完成。

以上完成WINDOWS 2012 Radius 针对华为交换机设备的设置。

windows下建立radius服务器安装步骤

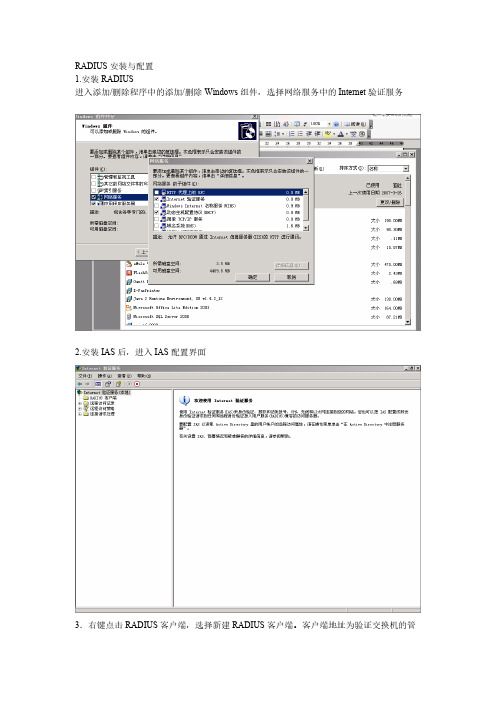

RADIUS安装与配置1.安装RADIUS进入添加/删除程序中的添加/删除Windows组件,选择网络服务中的Internet验证服务2.安装IAS后,进入IAS配置界面3.右键点击RADIUS客户端,选择新建RADIUS客户端。

客户端地址为验证交换机的管理地址,点击下一步。

4.选择RADIUS Standard,共享机密为交换机中所配置的key。

点击完成。

5.右键点击远程访问策略,单击新建远程访问策略。

6.为策略取一个名字,点击下一步7.选择以太网,点击下一步8.选择用户,点击下一步1.使用MD5质询,点击下一步,并完成。

2.在右面板中右键点击所新建的策略,选择属性。

3.点击添加,选择Day-And-Time-Restrictions4.选择添加,选择允许,单击确定。

5.删除NAS-Port-Type匹配”Ethernet”,并选择授予访问权限6.单击编辑配置文件,选择高级-------添加选择添加[64]Tunnel-Type:VLAN[65]Tunnel-Medium-Type:802[81]Tunnel-Pvt-Group-ID:VLAN ID7.单击确定8.右键点击连接请求策略,选择新建连接请求策略9.选择自定义策略,并为该策略取个名字10.策略状况选择添加Day-And-Time-Restrictions,配置方法同上。

然后一直下一步并完成。

20.添加远程登录用户。

在本地用户和组中新建一个用户。

11.右键点击新建的用户,进入属性,选择隶属于,删除默认的USERS组21.点击拨入,设置为允许访问12.IAS配置完成。

13.VRV EDP Agent认证成功。

WindowsServer搭建radius认证服务器

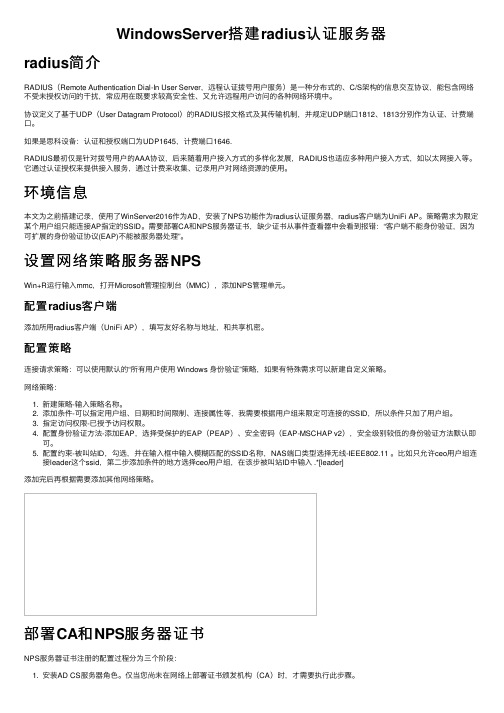

WindowsServer搭建radius认证服务器radius简介RADIUS(Remote Authentication Dial-In User Server,远程认证拨号⽤户服务)是⼀种分布式的、C/S架构的信息交互协议,能包含⽹络不受未授权访问的⼲扰,常应⽤在既要求较⾼安全性、⼜允许远程⽤户访问的各种⽹络环境中。

协议定义了基于UDP(User Datagram Protocol)的RADIUS报⽂格式及其传输机制,并规定UDP端⼝1812、1813分别作为认证、计费端⼝。

如果是思科设备:认证和授权端⼝为UDP1645,计费端⼝1646.RADIUS最初仅是针对拨号⽤户的AAA协议,后来随着⽤户接⼊⽅式的多样化发展,RADIUS也适应多种⽤户接⼊⽅式,如以太⽹接⼊等。

它通过认证授权来提供接⼊服务,通过计费来收集、记录⽤户对⽹络资源的使⽤。

环境信息本⽂为之前搭建记录,使⽤了WinServer2016作为AD,安装了NPS功能作为radius认证服务器,radius客户端为UniFi AP。

策略需求为限定某个⽤户组只能连接AP指定的SSID。

需要部署CA和NPS服务器证书,缺少证书从事件查看器中会看到报错:“客户端不能⾝份验证,因为可扩展的⾝份验证协议(EAP)不能被服务器处理”。

设置⽹络策略服务器NPSWin+R运⾏输⼊mmc,打开Microsoft管理控制台(MMC),添加NPS管理单元。

配置radius客户端添加所⽤radius客户端(UniFi AP),填写友好名称与地址,和共享机密。

配置策略连接请求策略:可以使⽤默认的“所有⽤户使⽤ Windows ⾝份验证”策略,如果有特殊需求可以新建⾃定义策略。

⽹络策略:1. 新建策略-输⼊策略名称。

2. 添加条件-可以指定⽤户组、⽇期和时间限制、连接属性等,我需要根据⽤户组来限定可连接的SSID,所以条件只加了⽤户组。

3. 指定访问权限-已授予访问权限。

Windows 2008 R2详细部署WSUS

Windows 2008 R2 SP1部署WSUS 3.0 SP21 实验环境1)域:域名为;网段:192.168.0网段,不连接外网。

域功能级别和林功能级别为Windows server 2003模式。

2)DC服务器:域控制器;Windows2008 R2 SP1企业版;主机名:DC015个操作主机角色服务器;证书服务器;DNS服务器IP地址为192.168.0.101;IP地址为192.168.0.101。

3)WSUS服务器:Windows2008 R2 SP1企业版;主机名:WSUS01;不加入域;主机双网卡:网卡一的IP地址为192.168.0.108;网卡二的IP地址为DHCP自动分配,连接外网。

4)客户端:Windows7企业版X86;主机名:WIN701;加入域;DNS服务器IP地址为192.168.0.101;IP地址为192.168.0.103。

2 安装WSUS SP2准备1) 以本地管理登陆WSUS01服务器。

2) 安装Microsoft Report Viewer Redistributable 2008,下载链接:/downloads/zh-cn/details.aspx?displaylang=zh-cn&FamilyI D=6ae0aa19-3e6c-474c-9d57-05b2347456b13) 运行Report Viewer.exe文件,下一步。

4) 接受协议,选择“安装”。

5) 选择“完成”。

6) 安装IIS组件。

7) 打开“服务器管理器”,选择“角色---添加角色”,选中“Web服务器(IIS)”,下一步。

8) 如果您要安装 Web 服务器 IIS,则在“Web 服务器 (IIS)”页中,单击“下一步”。

在“Web 服务器 (IIS) 角色服务”页中,除了选中的默认设置外,还请选择“”、“Windows 身份验证”、“动态内容压缩”和“IIS 6 管理兼容性”。

RADIUS认证服务器的安装与配置实训

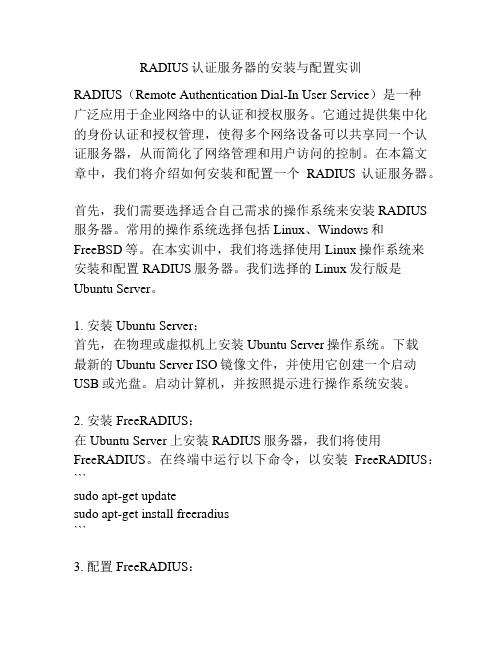

RADIUS认证服务器的安装与配置实训RADIUS(Remote Authentication Dial-In User Service)是一种广泛应用于企业网络中的认证和授权服务。

它通过提供集中化的身份认证和授权管理,使得多个网络设备可以共享同一个认证服务器,从而简化了网络管理和用户访问的控制。

在本篇文章中,我们将介绍如何安装和配置一个RADIUS认证服务器。

首先,我们需要选择适合自己需求的操作系统来安装RADIUS 服务器。

常用的操作系统选择包括Linux、Windows和FreeBSD等。

在本实训中,我们将选择使用Linux操作系统来安装和配置RADIUS服务器。

我们选择的Linux发行版是Ubuntu Server。

1. 安装Ubuntu Server:首先,在物理或虚拟机上安装Ubuntu Server操作系统。

下载最新的Ubuntu Server ISO镜像文件,并使用它创建一个启动USB或光盘。

启动计算机,并按照提示进行操作系统安装。

2. 安装FreeRADIUS:在Ubuntu Server上安装RADIUS服务器,我们将使用FreeRADIUS。

在终端中运行以下命令,以安装FreeRADIUS:```sudo apt-get updatesudo apt-get install freeradius```3. 配置FreeRADIUS:安装完成后,我们需要对FreeRADIUS进行配置。

首先,编辑`/etc/freeradius/users`文件,该文件包含用户的认证信息。

添加以下示例行,其中用户名为`testuser`,密码为`testpassword`:```testuser Cleartext-Password := "testpassword"```4. 配置FreeRADIUS服务器参数:接下来,我们需要编辑`/etc/freeradius/clients.conf`文件,该文件包含了RADIUS服务器的配置信息。

华为思科设备RADIUS配置教程

1.RADIUS配置RADIUS客户端配置:思科设备例子:交换机和路由器的配置:aaa new-modelaaa authentication login auth group radius local //配置登陆认证的优先级radius-server host 139.123.252.245 auth-port 1812 acct-port 1813//配置RADIUS服务器IP地址和端口。

radius-server host 139.123.252.244 auth-port 1812 acct-port 1813radius-server retransmit 3radius-server key ZDBF%51 //配置密码line vty 0 4login authentication auth防火墙PIX的配置:aaa-server radius-authport 1812aaa-server radius-acctport 1813aaa-server TACACS+ protocol tacacs+aaa-server RADIUS protocol radiusaaa-server rsa_radius protocol radiusaaa-server auth protocol radiusaaa-server auth (inside) host 192.168.41.226 ZDBF%51 timeout 10aaa-server LOCAL protocol tacacs+aaa-server radius protocol radiusaaa authentication telnet console auth华为设备例子:VRP3.X版本的配置:radius scheme authprimary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813key authentication ZDBF%51 //配置密码key accounting ZDBF%51user-name-format without-domaindomain authscheme radius-scheme auth localaccounting optionaldomain default enable authuser-interface vty 0 4authentication-mode schemeVRP5.X版本的配置:radius scheme authprimary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813key authentication ZDBF%51 //配置密码key accounting ZDBF%51domain authauthentication default radius-scheme auth local //配置AAA中的认验模式authorization default radius-scheme auth local //配置AAA中的授权模式accounting optionaldomain default enable authuser-interface vty 0 4authentication-mode scheme华为E100、E200和E500的配置:radius-server template authradius-server shared-key ZDBF%51radius-server authentication 192.168.41.226 1812radius-server authentication 192.168.41.227 1812 secondaryradius-server accounting 192.168.41.226 1813radius-server accounting 192.168.41.227 1813 secondaryaaalocal-user huawei password cipher N`C55QK<`=/Q=^Q`MAF4<1!!authentication-scheme defaultauthentication-mode radius local#authorization-scheme default#accounting-scheme default#domain defaultradius-server authNETSCREEN设备例子:set auth-server "Local" id 0set auth-server "Local" server-name "Local"set auth-server "radius" id 1set auth-server "radius" server-name "192.168.41.226" set auth-server "radius" backup1 "192.168.41.227"set auth-server "radius" account-type authset auth-server "radius" radius port 1812set auth-server "radius" radius secret "ZDBF%51"set auth default auth server "radius"set admin auth server "radius"set admin privilege read-write。

华为设备AAA和RADIUS协议配置

华为设备AAA和RADIUS协议配置一、AAA概述AAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它提供了一个用来对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:l 哪些用户可以访问网络服务器;l 具有访问权的用户可以得到哪些服务;l 如何对正在使用网络资源的用户进行计费;针对以上问题,AAA必须提供下列服务:l 认证:验证用户是否可获得访问权。

l 授权:授权用户可使用哪些服务。

l 计费:记录用户使用网络资源的情况。

AAA一般采用客户/服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息。

因此,AAA框架具有良好的可扩展性,并且容易实现用户信息的集中管理。

RADIUS协议概述如前所述,AAA是一种管理框架,因此,它可以用多种协议来实现。

在实践中,人们最常使用RADIUS协议来实现AAA。

1. 什么是RADIUSRADIUS是Remote Authentication Dial-In User Service(远程认证拨号用户服务)的简称,它是一种分布式的、客户机/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,常被应用在既要求较高安全性、又要求维持远程用户访问的各种网络环境中(例如,它常被应用来管理使用串口和调制解调器的大量分散拨号用户)。

RADIUS系统是 NAS(Network Access Server)系统的重要辅助部分。

当RADIUS系统启动后,如果用户想要通过与NAS(PSTN环境下的拨号接入服务器或以太网环境下带接入功能的以太网交换机)建立连接从而获得访问其它网络的权利或取得使用某些网络资源的权利时,NAS,也就是RADIUS客户端将把用户的认证、授权和计费请求传递给RADIUS服务器。

RADIUS 服务器上有一个用户数据库,其中包含了所有的用户认证和网络服务访问信息。

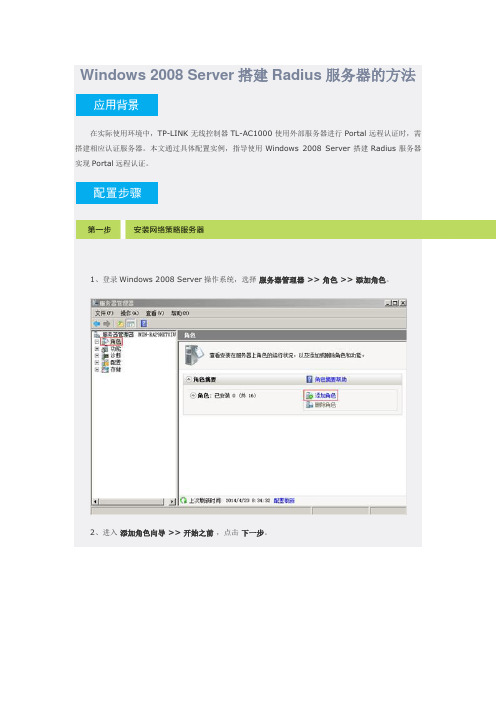

Windows 2008 Server搭建Radius服务器

Windows 2008 Server搭建Radius服务器的方法在实际使用环境中,TP-LINK无线控制器TL-AC1000使用外部服务器进行Portal远程认证时,需搭建相应认证服务器。

本文通过具体配置实例,指导使用Windows 2008 Server搭建Radius服务器实现Portal远程认证。

1、登录Windows 2008 Server操作系统,选择服务器管理器 >> 角色 >> 添加角色。

2、进入添加角色向导>> 开始之前,点击下一步。

3、进入服务器角色,勾选网络策略和访问服务,点击下一步。

4、进入网络策略和访问服务,点击下一步。

5、进入角色服务,勾选网络策略服务器,点击下一步。

6、进入确认,点击安装。

7、安装完毕,点击关闭。

1、进入开始 >> 管理工具 >> 计算机管理,选择本地用户和组 >> 用户,右击选择新用户。

2、添加用户名、密码(本例为customer、customer),点击创建。

3、右击新建的用户,选择属性 >> 拨入,网络访问权限选择为允许访问,点击应用>> 确定。

3、右击组,选择新建组,设置组名(本例为portal),在成员选项中点击添加。

4、选择用户,将添加的用户(customer)添加到该组中,点击创建。

1、进入开始 >> 管理工具 >> 网络策略服务器,选择用于拨号或VPN连接的RADIUS服务器,点击配置VPN或拨号。

2、选择拨号连接,点击下一步。

3、进入指定拨号或VPN服务器,在RADIUS客户端选项中点击添加。

4、在地址(IP或DNS)一栏中输入AC无线控制器的IP地址,设定共享机密,点击确定 >> 下一步。

注意:此处“共享机密”需同AC中的“共享密钥”相同。

5、进入配置身份验证方法,勾选MS-CHAP、MS-CHAP2 两种加密方式,点击下一步。

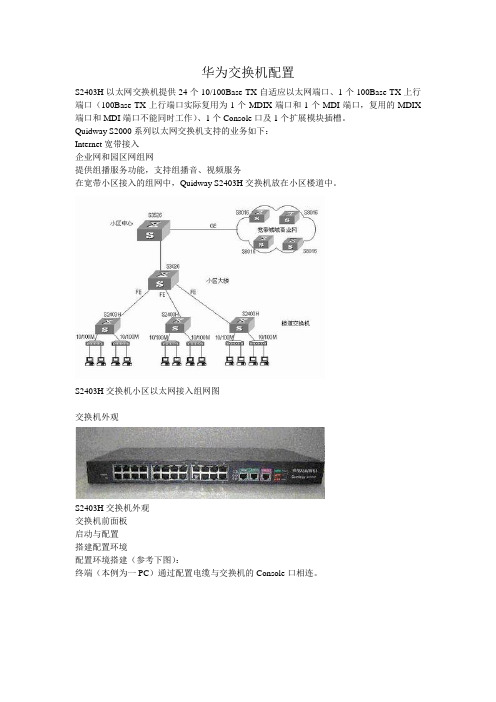

华为交换机配置

华为交换机配置S2403H以太网交换机提供24个10/100Base-TX自适应以太网端口、1个100Base-TX上行端口(100Base-TX上行端口实际复用为1个MDIX端口和1个MDI端口,复用的MDIX 端口和MDI端口不能同时工作)、1个Console口及1个扩展模块插槽。

Quidway S2000系列以太网交换机支持的业务如下:Internet宽带接入企业网和园区网组网提供组播服务功能,支持组播音、视频服务在宽带小区接入的组网中,Quidway S2403H交换机放在小区楼道中。

S2403H交换机小区以太网接入组网图交换机外观S2403H交换机外观交换机前面板启动与配置搭建配置环境配置环境搭建(参考下图):终端(本例为一PC)通过配置电缆与交换机的Console口相连。

交换机配置组网图连接配置电缆第一步:将配置电缆的DB-9(或DB-25)孔式插头接到要对交换机进行配置的PC的串口上。

第二步:将配置电缆的RJ-45一端连到交换机的配置口(Console)上。

设置终端参数第一步:打开PC,并在PC上运行终端仿真程序(如Windows3.1的Terminal,Windows95/Windows98/Windows NT的超级终端)。

第二步:设置终端参数(以Windows98的超级终端设置为例)。

参数要求:波特率为9600,数据位为8,奇偶校验为无,停止位为1,流量控制为无,选择终端仿真为VT100。

具体方法如下:点击“开始”-“程序”-“附件”-“通讯”-“超级终端”,进入超级终端窗口,点击“”图标,建立新的连接,系统弹出如下图所示的连接说明界面。

超级终端连接说明界面在连接说明界面中键入新连接的名称,单击[确定]按纽,系统弹出如下图所示的界面图,在[连接时使用]一栏中选择连接使用的串口。

超级终端连接使用串口设置串口选择完毕后,单击[确定]按钮,系统弹出如下图所示的连接串口参数设置界面,设置波特率为9600,数据位为8,奇偶校验为无,停止位为1,流量控制为无。

Radius实验

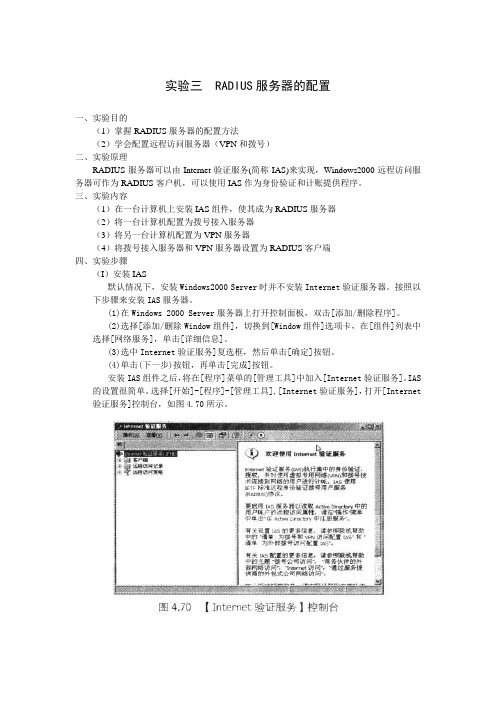

实验三 RADIUS服务器的配置一、实验目的(1)掌握RADIUS服务器的配置方法(2)学会配置远程访问服务器(VPN和拨号)二、实验原理RADIUS服务器可以由Internet验证服务(简称IAS)来实现,Windows2000远程访问服务器可作为RADIUS客户机,可以使用IAS作为身份验证和计账提供程序。

三、实验内容(1)在一台计算机上安装IAS组件,使其成为RADIUS服务器(2)将一台计算机配置为拨号接入服务器(3)将另一台计算机配置为VPN服务器(4)将拨号接入服务器和VPN服务器设置为RADIUS客户端四、实验步骤(I)安装IAS默认情况下,安装Windows2000 Server时并不安装Internet验证服务器。

接照以下步骤来安装IAS服务器。

(1)在Windows 2000 Server服务器上打开控制面板,双击[添加/删除程序]。

(2)选择[添加/删除Window组件],切换到[Window组件]选项卡,在[组件]列表中选择[网络服务],单击[详细信息]。

(3)选中Internet验证服务]复选框,然后单击[确定]按钮。

(4)单击(下一步)按钮,再单击[完成]按钮。

安装IAS组件之后,将在[程序]菜单的[管理工具]中加入[Internet验证服务]。

IAS 的设置很简单。

选择[开始]-[程序]-[管理工具],[Internet验证服务],打开[Internet 验证服务]控制台,如图4.70所示。

(II)注册IAS客户机(1)打开[Internet验证服务]控制台。

用鼠标右键单击[客户端],从快捷菜单中选择[新建客户端]。

(2)弹出如图4.72所示的对话框,在[好记的名称]输入框中为RADIUS客户祝设置名称。

(3)在[协议]下拉列表中选择[RADIUS],然后单击[下一步]按钮。

(4)弹出如图4.73所示的对话框,在[客户端地址(IP或DNS)]中输入客广端的IP 地址或DNS名称(5)从[客户端。

WINRADIUS使用手册

Winradius使用手册RADIUS概述RADIUS(Remote Authentication Dial In User Service,远程用户拨号认证服务),它是一种在网络接入服务器(Network Access Server,NAS)和共享认证服务器间传输认证、授权和配置信息的标准协议,并负责传送网络接入服务器和共享计费服务器之间的计费信息。

设置WinRadius服务器的操作步骤(1)运行WinRadius。

在真实计算机上打开软件包中的"4\WinRadius"文件夹。

双击文件夹中的"WinRadius.exe"文件运行WinRadius,第1次运行会提示"未发现数据源名称并且未指定默认的驱动程序"提示信息,如图4-16所示。

图4-16 提示信息(2)配置ODBC。

单击WinRadius中的菜单"设置"→"数据库"选项,打开"ODBC设置"对话框,如图4-17所示,单击"自动配置ODBC"按钮,ODBC配置完成,单击"确定"按钮返回。

系统提示"您修改了重要配置参数,您必须重新启动WinRadius以便使这些参数生效"。

图4-17 "ODBC设置"对话框(3)配置WinRadius客户端。

关闭WinRadius,然后重新运行WinRadius。

单击WinRadius"设置"→"多重密钥"选项,打开"多重密钥"对话框,如图4-18所示。

在对于"IP(NAS)"文本框中输入ROS服务器外网接口的IP地址"10.0.248.231",在"采用密钥"文本框中输入"12345"(这里配置的密钥需要与ROS中设置的密钥相同),单击"添加"按钮。

ZXV10 W908无线控制器用户手册V1.1

ZXV10 W908无线控制器用户手册ZXV10 W908用户手册资料版本20090925 R1.0产品版本V1.0策划中兴通讯学院文档开发部编著××(写作者的名字)审核××(写审稿人员的名字)测试××(写测试人员的名字)* * * *中兴通讯股份有限公司地址:深圳市高新技术产业园科技南路中兴通讯大厦邮编:518057技术支持网站:客户支持中心热线:(0755)26770800 800-830-1118传真:(0755)E-mail:* * * *编号:×××××××声明本资料著作权属中兴通讯股份有限公司所有。

未经著作权人书面许可,任何单位或个人不得以任何方式摘录、复制或翻译。

侵权必究。

和是中兴通讯股份有限公司的注册商标。

中兴通讯产品的名称和标志是中兴通讯的专有标志或注册商标。

在本手册中提及的其他产品或公司的名称可能是其各自所有者的商标或商名。

在未经中兴通讯或第三方商标或商名所有者事先书面同意的情况下。

本手册不以任何方式授予阅读者任何使用本手册上出现的任何标记的许可或权利。

本产品符合关于环境保护和人身安全方面的设计要求,产品的存放、使用和弃置应遵照产品手册、相关合同或相关国法律、法规的要求进行。

由于产品和技术的不断更新、完善,本资料中的内容可能与实际产品不完全相符,敬请谅解。

如需查询产品的更新情况,请联系当地办事处。

若需了解最新的资料信息,请访问网站见反馈表为提高中兴通讯用户资料的质量,更好地为您服务,希望您在百忙之中提出您的建议和意见,并请传真至:0,或邮寄至:深圳市高新技术产业园科技南路中兴通讯大厦中兴通讯学院文档开发部收,邮编:518057,邮箱:。

对于有价值的建议和意见,我们将给予奖励。

手册说明本手册是用于工程人员在施工过程中参考使用。

内容介绍主要介绍设备的安装,上电,板卡安装等内容。

学习笔记--Radius服务及其搭建过程

1RADIUS服务1.1radius工作原理RADIUS(Remote Authentication Dial In User Service)远程认证拨号用户服务,是在网络访问服务器(Network Access Server,NAS)和集中存放认证信息的Radius服务器之间传输认证、授权和配置信息的协议。

RADIUS以Client/Server方式工作,实现了对远程电话拨号用户的身份认证、授权和计费功能。

其Client端多为通过拨号方式实现的NAS,主要用来将用户信息传递给服务器;RADIUS服务器则对用户进行认证,并返回用户的配置信息。

为了保证传输的安全性,在Client 和Server之间传送的数据均以MD5方式加密。

在RADIUS的Server端和Client端之间的通信主要有两种情况;一种是接入认证;另一种是计费请求。

使用RADIUS可以实现集中化的认证和记费功能,可以减少管理的负担和费用,同时还可以实现很多扩展的功能,如用户拨号时间的限定、用户拨号时间的配额、根据用户分配特定IP地址等等。

RADIUS是一种基于UDP协议的上层协议,认证服务的监听端口号为1812,记费服务的监听端口号为1813。

RADIUS的工作流程是:(1)用户拨入NAS; (2)NAS向RADIUS服务器发送一系列加密的“属性/值”; (3)RADIUS服务器检查用户是否存在、属性/值是否匹配;(4)RADIUS 服务器发送回“接受“或“拒绝“给NAS。

RADIUS服务器通常是基于数据库来实现的。

对于大型ISP,通常会使用诸如Oracle之类的大型后台数据库。

而对于中小型应用使用mySQL这样的数据库就足够了。

RADIUS的身份验证也可以通过LDAP来实现,但其应用不如数据库那么广泛。

2FREERADIUS安装FREERADIUS是一套开源免费的完全兼容RADIUS协议的RADIUS服务器/客户端软件,可以用它对用户的接入和访问特定的网络进行有效的控制、授权、计费等等,它支持多种验证,包括文件、LDAP以及主流的支持SQL的数据库(ORACLE,MYSQL,DB2等等)。

华为服务器系统安装步骤

RH2285 EP Windows Server 2008安装手册拟制: Prepared by 陈远明 KF59885日期:Date2012-2-24审核: Reviewed by 日期:Date批准: Granted by日期:Date华为技术有限公司Huawei Technologies Co., Ltd.版权所有侵权必究All rights reserved1安装前准备1.1硬件环境准备1、操作系统安装光盘:Windows2008 R1 sp2 32位系统需两张光盘:一张系统盘,一张升级成sp2光盘Windows Server 2008 R2 sp1 64位系统需一张系统光盘2、USB光驱一个3、USB软驱一个1.2软件环境准备1.LSI硬盘控制器驱动如果是LSI 2308 硬盘驱动器,则需加载2308驱动,驱动如下所示:2308_win2k8_x86_2.0.49.0.zip(解压后并拷贝到软盘中)注:也可以使用虚拟软驱挂载虚拟镜像文件:2308_win2k8_x86_2.0.49.0.img如果是LSI 2208 硬盘驱动器,则需加载2208 驱动,驱动如下所示:2208_win2k8_x86_5.1.112.zip(解压后并拷贝到软盘中)注:也可以使用虚拟软驱挂载虚拟镜像文件:2208_win2k8_x86_5.1.112.img2.chipset驱动程序:chipset_9.2.3.1017.zip3.Intel 82580网卡驱动32为系统使用82580_win2k8_x86_11.14.48.0.exe64位系统使用82580_win2k8r2_x86_64_11.14.48.0.exe1.3环境配置1、单板在启动阶段点击“DEL”键,设置BIOS时间为当前时间,如图1-1。

1-12、输入“F9”,将BIOS的设置进行“Load Optimal Default”操作,如图1-2,“YES”确认。

Freeradiusforwin安装配置手册

Free radius for win 安装配置手册一、参考1前几天由于网络方案测试需要radius服务器,从网络上找了一下,都说Freeradius最好,但就是没有详细的配置手册,一边学习一边测试,有一点心得,与大家分享。

Freeradius是免费下载源代码的,有能力的朋友可以下载后自己编译,本人很懒呀,就直接下载了windows下的安装版本,也就是别人编译好的1.1.5版本。

采用默认安装在C盘,主要需要修改的是在etc/raddb中的文件,下面分别说明:(1)主配置文件是radiusd.conf:首先是是环境变量prefix = /usr/localexec_prefix = ${prefix}sysconfdir = ${prefix}/etclocalstatedir = ${prefix}/varsbindir = ${exec_prefix}/sbinlogdir = ${localstatedir}/log/radiusraddbdir = ${sysconfdir}/raddbradacctdir = ${logdir}/radacct配置文件和日志文件的位置confdir = ${raddbdir}run_dir = ${localstatedir}/run/radiusd日志文件的信息,添加到如下配置文件的底部log_file = ${logdir}/radius.log以下是全局配置模块的位置由libdir来配置。

如果不能工作,那么你可以从新配置,从新Build源码,并且使用共享库。

pidfile: Where to place the PID of the RADIUS server.pidfile = ${run_dir}/radiusd.piduser/group如果有评论,服务器会运行用户/组启动它. 修改用户/组,必须具有root权限启动服务器这里的含义是指定启动radius服务可以限定操作系统上的用户和组,但是不建议启动它. #user = nobody#group = nobody最长请求时间(秒),这样的问题经常需要存在在应用SQL数据库时候,建议设置为5秒到120秒之间.max_request_time = 30当请求超过最长请求时间的时候,可以设置服务器删除请求.当你的服务在threaded(线程下)运行,或者线程池(thread pool) 模式,建议这里设置为no.但用threaded 服务设置为yes时,有可能使服务器崩溃.delete_blocked_requests = no在reply 发送给NAS后的等待清空时间. 建议2秒到10秒cleanup_delay = 5服务器的请求最大数,建议值256 到无穷max_requests = 1024让服务器监听某个IP,并且从次IP发送相应信息. 主要是为了服务器同时具有多服务器时候使用.bind_address = *可以指定raidus的使用端口号,使用0表示使用默认的radius端口,在配置文件/etc/services配置.port = 0 //与NAS上配置的端口号要相同(2)clients.conf是用来配置哪些NAS可以访问radius,语法如下:client 192.168.100.0/24 { //NAS的IP地址,可以是网段,NAS是指在那些启用了AAA指定radius服务器的设备。