Windows Rootkit进程隐藏与检测技术

Ring0级Rootkit之进程隐藏与检测技术

Ring0级Rootkit之进程隐藏与检测技术近来自己主机上老是莫名其妙地感染病毒(即在文件夹后默然追加了一个后缀.exe),以前也碰到过这种情形,即只要你点击受感染的office文件,则分区下所有的office文件将全部感染,后来也好好分析过此病毒即“sola病毒”。

起初没有去管这事,后来实在受不了就打算手工清除此病毒。

打开任务管理器,尽然发现了一些诡异进程即由数字和字母构成。

显然其不是正常进程,就运行regedit.exe搜索注册表,尝试搜索此进程,并手工删除了其对应的所有键值。

然后重新查看受感染的分区,发现尽然清除成功。

这才顿悟,这不是sola 病毒,只是某些人写的一个再简单不过的病毒。

引用上面的话,只是想说尽管我们已经谈论并以各种方式实现了不同级别的进程隐藏技术,但很多人却并不知晓编写简单代码,既可躲过任务管理器的进程显示列表。

Jimhotkin 在《Detection of hidden Process》一文中曾指出--估计1000个木马中仅有1个是进程隐藏的。

可见,市面见到的那些简单木马绝大部分出自菜鸟级黑客。

黑客从事的攻击活动需要尽可能部署的尽善尽美,任何一个环节出现弱点,都将是致命的。

这其实等同于网络安全技术,尽管你在多个环节上部署了多层级安全防御措施,但任一环节出现漏洞,则全盘皆输。

言归正传,下面开始谈论进程隐藏与检测技术,尽管进程隐藏技术已经被众多人士讨论过,笔者的目的是想通过此文,尽可能综合当前出现的各种进程隐藏与检测技术。

谈论每种技术实现的特点,及其如何实现,通过代码分析,尽可能全面的讲解ring0下出现的各种进程隐藏与检测技术。

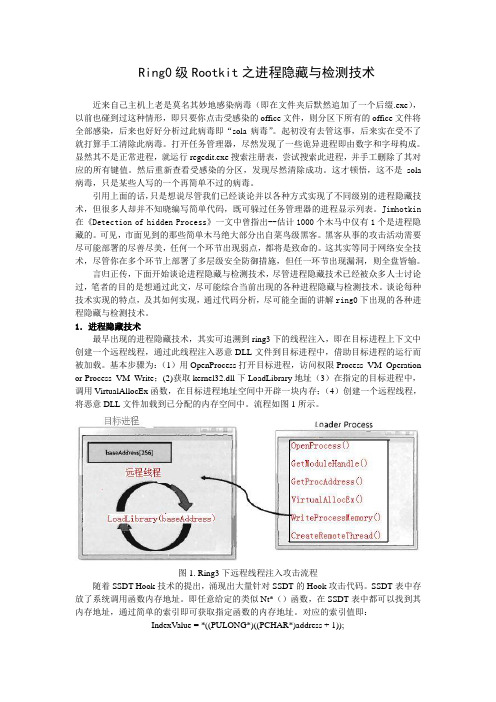

1.进程隐藏技术最早出现的进程隐藏技术,其实可追溯到ring3下的线程注入,即在目标进程上下文中创建一个远程线程,通过此线程注入恶意DLL文件到目标进程中,借助目标进程的运行而被加载。

基本步骤为:(1)用OpenProcess打开目标进程,访问权限Process_VM_Operation or Process_VM_Write;(2)获取kernel32.dll下LoadLibrary地址(3)在指定的目标进程中,调用VirtualAllocEx函数,在目标进程地址空间中开辟一块内存;(4)创建一个远程线程,将恶意DLL文件加载到已分配的内存空间中。

Windows内核级Rootkits隐藏技术的研究

第37卷 第4期2010年4月计算机科学Comp uter Science Vol.37No.4Apr 2010到稿日期:2009205205 返修日期:2009207217 本文受国家自然科学基金(60473057,90604007,90718017)和教育部博士点基金(20070006055)资助。

龚 广(1985-),男,硕士生,主要研究方向为网络与信息安全,E 2mail :higongguang @ ;李舟军(1963-),男,教授,主要研究方向为高可信软件技术、网络与信息安全技术、智能信息处理技术;忽朝俭(1982-),男,博士生,主要研究方向为网络与信息安全;邹蕴珂(1982-),女,硕士生,主要研究方向为网络与信息安全;李智鹏(1985-),男,硕士生,主要研究方向为网络与信息安全。

Windows 内核级Rootkits 隐藏技术的研究龚 广1 李舟军1 忽朝俭1 邹蕴珂1,2 李智鹏1(北京航空航天大学计算机学院 北京100191)1 (海军装备研究院 北京100161)2摘 要 随着Rootkits 技术在信息安全领域越来越受到重视,各种Anti 2rootkits 新技术不断出现。

在各种Anti 2root 2kits 工具的围剿下,常规的Rootkits 隐藏技术难以遁形。

在系统分析和深入研究传统内核级Rootkits 隐藏技术的基础上,提出了一个集驱动模块整体移位、内核线程注入、IRP 深度内联Hook 3种技术为一体的Rootkits 隐藏技术体系。

实验结果显示,基于该隐藏技术体系所实现的Rootkits 能够很好地躲避专业的Anti 2rootkits 工具(如Rootkit Unhooker 和冰刃)的检测,从而充分表明了这种三位一体的Rootkits 隐藏技术体系的有效性。

关键词 Rootkits ,Anti 2rootkits ,驱动模块整体移位,内核线程注入,IRP 深度内联Hook 中图法分类号 TP393 文献标识码 A R esearch on Stealth T echnology of Windows K ernel 2level R ootkitsGON G Guang 1 L I Zhou 2jun 1 HU Chao 2jian 1 ZOU Yun 2ke 1,2 L I Zhi 2peng 1(School of Computer ,Beihang University ,Beijing 100191,China )1(Navy Equipment Academe ,Bejing 100161,China )2Abstract With more and more attention being paid to the Rootkits technology in the fields of cyber 2security ,various new Anti 2rootkits technologies have emerged continually.Under the detection of various Anti 2rootkits tools ,the conven 2tional Rootkits stealth technology is difficulty to play its role.Based on systematic analysis and research of traditional kernel 2level Rootkits stealth technology ,this paper presented a three 2in 2one rootkits stealth technical architecture on the basis of driver module integral transposition ,kernel threads injection and IRP inline Hook in depth.Experimental results show that the Rootkits based on this stealth architecture can well bypass the detection of some well 2known Anti 2root 2kits tools (such as Rootkit Unhooker and IceSword ),which f ully demonstrates the effectiveness of this three 2in 2one Ro 2otkits stealth technical architecture.K eyw ords Rootkits ,Anti 2rootkits ,Driver module integral transposition ,Kernel threads injection ,IRP inline Hook in depth Rootkits 源自Unix 系统,最早出现在1994年2月的一篇安全咨询报告中[1]。

Windows Rootkit实现及其检测技术分析

Windows Rootkit实现及其检测技术分析【摘要】Rootkit是恶意软件用于隐藏自身及其它特定资源和活动的程序集合。

本文针对windows Rootkit的启动方式,将Rootkit归为先于操作系统启动和伴随操作系统启动两类,详细分析了这两类windows Rootkit的启动方式、实现原理及隐藏技术,并对现有的检测方法的原理进行了深入的分析。

【关键词】Rootkit;宿主进程;BIOS Rootkit;MBR Bootkit1.介绍Rootkit[1]最早出现于Unix系统中,随着计算机技术的发展,现在多种操作系统平台中都出现了Rootkit。

现在的研究表明恶意代码的Rootkit技术化趋势非常明显,Rootkit越来越多地出现在Windows操作系统中用于获取敏感信息、实现目标控制。

Rootkit使用的技术通常比较高深和复杂,常规检测工具和查杀软件一般难以将其检测出,鉴于其日益增强的危害性,有必要对Rootkit实现的原理进行分析,对现有的检测技术进行深入的分析。

本文依据windows Rootkit的启动方式,将windows Rootkit归为先于操作系统启动和伴随操作系统启动两类,详细分析了其启动方式、隐藏技术和实现原理,并对现有的检测技术的原理进行了深入的分析。

本文组织如下:第二部分介绍windows Rootkit的启动方式、实现原理及隐藏技术;第三部分介绍现有的windows Rootkit检测技术的原理;第四部分综合检测方法及总结。

2.windows Rootkit的实现原理依照windows Rootkit的启动实现方式,我们将windows Rootkit分为先于操作系统启动和伴随操作系统启动两类,在伴随操作系统启动的Rootkit中,深入分析内核劫持、svchost宿主启动、winlogon事件通知、系统文件感染、DLL劫持实现的原理和方法,在先于widnows操作系统启动的Rootkit中,详细分析基于BIOS(Basic Input/Output System)的Rootkit和基于MBR(Master Boot Record)的Rootkit。

基于Windows操作系统的Rootkit检测系统研究的开题报告

基于Windows操作系统的Rootkit检测系统研究的开题报告一、选题背景近年来,随着信息技术的迅猛发展,计算机安全问题也成为了一个严峻的挑战。

Rootkit作为一种最为隐蔽的恶意程序,常常会被黑客用来入侵运行Windows操作系统的计算机系统。

传统的杀毒软件无法完全检测和清除Rootkit,使得Rootkit在计算机系统中潜伏难以被发现。

因此,设计一种基于Windows操作系统的Rootkit检测系统势在必行。

二、选题意义1.提高Windows操作系统的安全性能,保护计算机系统安全Rootkit是目前最为隐蔽的恶意程序之一,可以将计算机系统变得不稳定,威胁到用户的隐私安全和财产安全。

建立Windows操作系统的Rootkit检测系统,可以及时发现并清除Rootkit,提高计算机系统的安全性能。

2.扩大普通用户对计算机系统安全的认识随着互联网的普及,普通用户已经成为计算机系统最常见的使用人群。

但是,普通用户对计算机系统中的恶意程序往往缺乏认识,不知道该如何保护计算机系统的安全。

基于Windows操作系统的Rootkit检测系统的研究,可以扩大普通用户对计算机系统安全的认识,提高用户的安全意识。

三、研究内容1.研究Windows操作系统下Rootkit的检测技术在现有技术的基础上,深入研究Windows操作系统下Rootkit的检测技术,分析各种检测技术的优缺点,寻找较为有效的检测方式。

2.设计基于Windows操作系统的Rootkit检测系统原型根据研究结果,设计基于Windows操作系统的Rootkit检测系统原型,实现对Rootkit的检测和清除功能。

3.评估和改进检测系统对检测系统进行评估,测试检测率和误报率,并根据评估结果进行改进和优化。

四、研究方法1.文献调研法搜集和查阅相关文献,了解Rootkit的检测技术研究现状和最新成果。

2.仿真实验法基于Windows操作系统,建立仿真实验环境,验证检测系统的效果和可行性。

Windows Rootkit实现及其检测技术分析

随操 作 系 统 启 动 的R o o t k i t 中 ,深 入 分 析 该条 目的前5 个 字符 ( w i n d o w s 支持m u t i l , 内核 劫持 、s v c h o s t 宿主 启动 、w i n l o g o n 事 S C S i ,S i g n a t u r e ) ,如 果是 S c S i ,就 会

R o o t k i t 1 最早 出现于U n i x 系统中 ,随着

计算机 技术的发展 ,现在 多种操作系 统平 台 中都出现 了R o o t k i t 。现在 的研 究表明恶意代 码 的R o o t k i t 技术化趋 势非常 明显 ,R o o t k i t

依 照w i n d o w s R o o t k i t 的启 动 实现 方 来 实现 内核 的劫持 , 当w i n d o w s 通 过N R L D R

Ke y w or d: Root l d t;vs hos t . e x e; BI OS Ro od & ; M BR Bo ot it k

1 . 介绍

2 . W i n d o w s R o o { k i t 的实现原理

利 用B o o t . i n i 文 件 中 的特殊 选项 S C S i

Re s e a r c h on de s i g ni ng a nd de t e c t i ng t e c hno l ogy o f R oot ki t

Abs t r a c t :R o o d d t i s u s e d t o h i d e i t s ma l i c i o u s s o f t w a r e a n d o t h e r s p e c i a l r e s o u r c e s a n d a c t i v i t i e s o f t h e p r o c e d u r e s s e t I n t h i s p a p e r ,s t a r i t n g wi h t w i n d o ws Ro o t l d t , Ro o d d t i s p i r o r t o he t o p e r a t i n g s y s t e m b o o t a n d wi h t he t o p e r a i t n g s y s t e m t o s t rt a he t t wo c l a s s ,t he s t a r t o f he t t wo k i n d s o f wi n d o ws Ro o t k i t ,t he r e a l i z a t i o n p r i n c i p l e nd a h i d i n g t e c h n o l o g y i s a n a l y z e di n d e t a i l ,a ndt h ep r i n c i p l e o f he t e x i s t i n gd e t e c t i o nme t h o d sa re na a l y z e d

Windows下基于交叉视图的Rootkit进程隐藏检测技术

k r e b et nme r .Ex e i n ss o t a hstc nq eo ss t f d d tcinefc. e n lo jcsi mo y p rme t h w h tt i e h iu wn ai i ee t fe t se o

KEYW ORDS r o k t p o e sh d n , me r e r h o t i, r c s i i g mo y s a c

到 目标 程 序 的地 址 空 间 , 析 内存 中 目标 程 序 的 P 分 E 格 式 , 到 I T 中 目标 A I 找 A P 函数 的地址 , 后 替换 为 然

展 。 okt Ro ti 是能够 持久且难 于检测地存 在 于计 算机 之 中的一 组程 序和代码 [ 。 用 Wid w o ti, 以 1 利 ] n o sR okt可

Ro t i 初 出现 于 Unx系统 , 1 9 okt最 i 在 9 9年 的 时

F n t nHo kn ) u ci o ig 。导入地址 表 ( o I AT) 子通过 进入 钩

候 , e gu d开 发 出 了 针 对 Wid ws系 统 的 Grg Ho ln no R o kt 此 后 , n o okt 术 得 到 了快 速发 o ti, Wid wsRo ti 技

1 2 内核 级 R okt . o ti 的进 程 隐藏技术

行 隐 藏 , 而使入 侵者 进入 被攻 占的系统 后 所 引起 的 从

变化 ( 启 动 了新进 程 、 如 增加 了新 文R okt o ti技术 中的一

种 典型 应用 。 将进 程隐藏起来 , 意味着程 序可 以在不被

Wid ws 基 于交 叉视 图 的 Ro ti进 程 隐 藏 检 测 技 术 no 下 okt

Windows Rootkit分析与检测的开题报告

Windows Rootkit分析与检测的开题报告一、选题背景随着计算机技术的日益发展,计算机系统的安全问题越来越引人关注,而Windows系统的安全性一直是使用者关注的重点。

其中,Rootkit 是一种类型最为隐蔽的恶意程序,它通过技术手段将自己隐藏在操作系统内部,从而导致黑客获取系统的最高权限,从而对系统进行操纵,具有非常高的危害性。

传统的杀毒软件难以发现和清除 Rootkit,因此针对Windows 系统 Rootkit 的分析与检测,是当前计算机安全领域中的一个关键研究方向。

二、选题意义Windows Rootkit 的研究对于加强电脑系统的安全性,防止黑客攻击和信息泄露起着至关重要的作用。

本文着重研究了Rootkit的分析与检测技术,从而为加强电脑系统的安全性提供一种有效途径。

三、研究目的本文旨在:1. 探索 Windows Rootkit 的工作原理,并深入了解其所具有的危害性。

2. 研究 Windows 系统 Rootkit 的分析技术,了解其隐藏和操纵的方法。

3. 研究 Windows 系统 Rootkit 的检测技术,探索其检测的目标和方法。

4. 采用 Windows Rootkit ,研究其分析与检测过程,探讨其特征及情况。

5. 基于研究结果,提出准确高效的 Windows Rootkit 检测方法。

四、研究内容1. Windows Rootkit的基本概念和工作模式介绍 Windows Rootkit 的基本概念,分析其工作模式以及其所具有的危害性。

2. Windows Rootkit 的分析技术探索Windows 系统Rootkit 的分析技术,了解其隐藏和操纵的方法。

阐述 Rootkit 的原理以及它所涉及的技术,包括 Rootkit 的内核钩子技术和文件过滤器技术,分析 Rootkit 的行为、设置,并分析 Rootkit 与操作系统交互的方式。

3. Windows Rootkit 的检测技术探讨 Windows 系统 Rootkit 的检测技术,探索其检测目标和方法。

Windows系统下Rootkit的隐藏与检测

R tt o k 的攻击过程主要包括 : i ①收集 目标 系统 信息. 攻击者在攻击某个系统之前 , 需要知道 目 标系 统有哪些漏洞 , 使用什么操 作系统 , 哪些 帐号等. 有 ②获得管理员等级的用户 的访问权限. 在得到 目标 系统足够 的信 息 后 , 攻击 者便 开 始 利 用 其 漏 洞发 起 进攻. 比较常见 的是先获得普通用户访问权 限, 然后 再利用 目标系统的本地漏洞提高到超级用户访问权 限. 还有 一种方 式 是直 接 利用 f t tnt 网络 服 p和 e e 等 l 务的漏洞获得超级用户访问权限. ③在 目标操作 系 统上安装 R o i 获得超级用户访问权限后 , ot t k. 攻击者 就可以在 目标系统上安装 R o i 来隐藏攻击行为 , ot t k, 创建各种后 门. ④控制 目 标系统. 目标系统上安装 在 Ro i , ot t 就可以持久的控制 目标系统 , k后 对其进行各

些 服务 等等 .

2 Wi o s oti隐藏技术 n w o t d R k

R ti隐藏 的实 现 过 程 主要 有 : 1 用 户 态 下 ok t ()

的 A I ok 在用户态 , PH . 一种常用的隐藏方法就是修 改P E文件 的 IT I o d rsT b ) 实现 .A A (mp ̄A des al 来 e IT 中记 录 了该 文 件 运 行 时 需 要 调 用 的所 有 函数 链 接 库 . E文件 运行 时会将 自己和 IT中记 录 的链 接库 P A

种攻 击 , 而且不 被 目标 系统 的管 理 员 察 觉 . 如 : 例 利 用 目标 系统 攻 击 其 它 系统 , 目标 系统 拒绝 提 供 某 使

Windows平台下Rootkit进程检测

( ol eo o u r N nigU iesyo ot C l g f mp  ̄ - aj nvri f s e C n t P s&T

。 nig2 00 。 hn ) Naj 10 3 C ia n

t e p a o m a ee tmo to e c r e tRo t th d e r c s d tk sg o fe ti r c c h l t r C d t c s ft u r n o l i d n p o e s a a e o d e c n p a t e. f n h d n i

v lp rnt n r s-ma pn lt r b s i a d etbefrd t t eo satii a dco s y p igpa o m a e Olh n l a l o ee i f d c ngteRo tihd e rc s .Th x ei n n ctsta h okt d npo e s i ee p rme tid ae h t i

中 图分 类号 :P 1 . T 367 文 献标 识码 : A 文章 编号 : 7 - 2X(0 10 - 1 10 1 3 69 21 )7 0 4 —4 6

Ro t i Pr c s t c in u d r W i d wsP a f r o k t o e sDe e t n e n o l to m o

Absr c : o k ti e f r c d r so o a b e t x s s i g o ei b e c mp trs se t a t Ro t i sa s to p o e u e rc det t s a l o e iti a l t rr l l o u e y t m.I r e o o d tc e h d h i n a n a n o rn t ee t h i - d t t d n po es e r c s ,Ro k tmu t U e t c n l g fp o e sh d n .Th o k tp o e sh d n s a k n ftc n l g o m s u d r s t m ot i s s t h o o y o r c s i i g e h e e Ro t r c s i i g i id o h o o y t n e ys i e e

Rootkit技术可以隐藏系统进程

Rootkit技术可以隐藏系统进程、系统文件、注册表、网络通信。

虽然Rootkit技术从1994年就开始迅速发展,但是直到2007年,国外的研究人员才开始把基于Windows启动过程的Rootkit检测技术与可信计算结合起来,从根源去解决这种攻击,但是这种检测思想实现难度大、成本高、通用性差,只能达到一个检测的目的,而不能真正的阻止这类Rootkit的运行。

2008年以后国内掀起了研究Rootkit技术的热潮,相继出现了Rootkit技术方面的成功实例。

其中包括:奇虎360公司的首席安全研究员李文彬于2008年6月提出了一种基于Boot.ini 的Rootkit-Tophet,并在其Blog中发表的一篇名为《 A new invisible Bootkit is on the way》的文章中进行了详细的描述,该Bootkit 技术能够绕过当前所有的防御软件。

在BIOS Rootkit的研究方面,国内起步较晚,相对成型的实例没有国外多。

国内目前在基于Windows 启动过程的Rootkit检测技术研究方面处于很初级的探索阶段,暂时还没有成型且可靠性高的检测技术出现,尤其在BIOS Rootkit的检测技术方面处于一个相对进展缓慢的状态。

国内还出现了通过TPM芯片去实现基于Windows启动过程的Rootkit的检测,这种检测方法的思想主要利用了可信计算的相关理论,能够检测出系统是否存在这类Rootkit,并且可以有效阻止Bootkit的运行,但是在BIOS Rootkit 的查杀方面可靠性不高,不能恢复操作系统的正常运行。

因此研究有效的并且可靠的检测和防御方法,对信启、安全技术的发展会起到很大的促进作用。

目前大部分的Anti Rootkit技术的实现都是使用了下列几种方法:Cross View(交叉检测技术)、基于行为的Rootkit检测技术和完整性校验技术。

而如今,Rootkit越来越向硬件层次渗透,试图在Windows系统启动之前就获得对系统的控制权,这样Rootkit 技术就不会检测到了。

WindowsRootkit进程隐藏与检测技术

无论在用户模式还是内核模式,仅依靠一种技术已经不 足以将进程完美隐藏。高效的进程隐藏方案往往将 2 种模式 下的技术结合在一起,配合内核中多种数据结构,甚至利用 一些非 Rootkit 范畴的技术。例如 hook 内核 Shadow SSDT 结 构以及抹掉窗口标题等辅助隐藏手段,防止通过枚举窗口探 测进程。归根结底,进程隐藏就是要让进程隐匿在系统之中, 并在最大程度上给检测制造技术障碍。

由于线程的上下文切换都要用到 SwapContext 函数,因 此只要把守住该函数就能得到真实的进程列表,找出被隐藏 的进程。 3.2 另类检测方法

进程 Csrss.exe 是 Windows 子系统进程[4]。由于每个进程 在创建初期都会通知 Windows 子系统进程以便能够进一步完 成创建工作,因此 Csrss.exe 中包含了除 Idle, System, Smss.exe 和 Csrss.exe 之外所有进程的信息(前 2 个属于内核,SMSS 是 CSRSS 的父进程)。

利 用 PsGetCurrentProcess 函 数 定 位 到 System 进 程 EPROCESS 构成。然后,沿着 LIST_ENTRY 结构指向遍历整 个链表,通过 PID 等信息定位到需要隐藏的进程,将它的 EPROCESS 脱链。脱链之后,该进程的正常运行不会受到本 质的影响。但直接使用系统提供的服务已经不能够发现该进 程了。

系统服务Rootkits隐藏行为分析

o ytm evcs s iemo e r ul W edvlpameh dt eel h  ̄et ie yter ti e e nsse sri ,i hd d l aeb i. eeo to orva teo c d db kt whnt e x s t h h o s h

维普资讯

计算机科学 2 0 V 13 №. 0 8 o. 5 6

பைடு நூலகம்

系统 服 务 Ro ti 隐藏 行 为 分 析 * okt s )

龙 海 郝东白 黄 皓 ( 南京 大学 计算机 科 学与技 术 系 软 件 新技术 国家重 点实验 室 南 京 2 0 9 ) 1 0 3

建立 了 6 种模 型。在检 测 出系统服 务 r ti 的基 础上, 出了一种 分析 其二进 制执行 代码 , o kt s 提 匹配模型 , 出隐藏对 找

象的方法 , 实现 了一个 隐藏行 为分析原 型。实验 结果证 明这种 隐藏行为分析方 法能有效 分析 出隐藏对象。

关 键 词 rokt, o ti 系统 服 务 , 为 , 制 流 图 , 据 流 图 , s 行 控 数 函数 调 用 图

摘 要 用挂钩 系统服务来 实现进程 、 文件 、 注册表 、 口等 对 象的 隐藏是 最常见 的 rokt 端 o ti s实现 方式 。然 而大量的

检测方法并不能将 r ti 和其所隐藏的对 象对应起来 。本文分析 了用户层和 内核层 系统服务 rokt o kt s o ti s的隐藏行 为 ,

A s at Ho kn h ytm evcst ietepeec f bet sc spoess fe,e i r e sa do e bt c r o igtes se sri ohd rsneo jcs u ha rcse,i s rgs yky ,n p n e h o l t

Windows系统Rootkit隐藏技术研究与实践

K y od:tj r ;cnelg e o g;coe te oca et o am dl e o cry e rs r a h s ocan c l y opr i nel n;fr l oe w on o e i th o n av c m m ;nt r s ui w ke t

维普资讯

第 2 卷 第 l 期 8 4

V01 28 . NO. 4 1

计 算机 工程 与设 计

Co u e n ie rn n sg mp trE gn e iga dDe in

20 年 7 07 月

J l 0 7 uy2 0

Wi o s n w 系统 R o i隐藏技术研究与实践 d ot t k

R okt 术 , 到 网络 攻 防知 己知 彼 , 防 范 木 马 攻 击 , 少 网络 破 坏 , 护 重 要 信 息 系统 有 重 要 意 义 。 过 研 究 Widws ot 技 i 做 对 减 保 通 n o 环

境 中R o i的隐藏技 术 , ott k 结合 协 同隐藏思 想 , 出 了R o i的形式 化模 型 , 提 ot t k 并在 此基础 上开发 了一 个 Wi o s n w 系统下 的R o. d ot kt 型 。实验结 果表 明 , i 原 该原 型达 到 了较好 的 隐藏效 果, 以避开 目前 大多数检 测工 具的检 测 可

关键 词:特 洛伊木 马; 隐藏技 术; 协 同隐藏; 形式 化模 型; 网络安 全 中图法分类 号: P 9 . T 3 30 8 文献 标识 码: A 文章编号 :0072 (0 7 43 3.4 10 .0 4 2 0)1.370

Rootkit隐形技术入门教程(含图片)

Rootkit隐形技术入门(图)[导读]Rootkit隐形技术入门(图)一、综述本文将引领读者打造一个初级的内核级Rootkit,然后为其引入两种简单的隐形技术:进程隐形技术和文件隐形技术。

同时,为了让读者获得rootkit编程的相关经验,我们顺便介绍了rootkit的装载、卸载方法,以及必不可少的测试技术。

本文介绍的Rootkit的主要构件是一个设备驱动程序,所以我们首先了解一下我们的第一个rootkit。

二、rootkit主体本节引入一个简单的rootkit实例,它实际上只给出了rootkit的主体框架,换句话说,就是一个设备驱动程序。

那么为什么要用设备驱动程序作为主体呢?很明显,因为在系统中,设备驱动程序和操作系统一样,都是程序中的特权阶级——它们运行于Ring0,有权访问系统中的所有代码和数据。

还有一点需要说明的是,因为本例主要目的在于介绍rootkit是如何隐形的,所以并没有实现后门之类的具体功能,。

我们将以源代码的形式说明rootkit,对着重介绍一些重要的数据结构和函数。

下面,先给出我们用到的第一个文件,它是一个头文件,名为Invisible.h,具体如下所示://Invisible.h:我们rootkit的头文件#ifndef _INVISIBLE_H_#define _INVISIBLE_H_typedef BOOLEAN BOOL;typedef unsigned long DWORD;typedef DWORD* PDWORD;typedef unsigned long ULONG;typedef unsigned short WORD;typedef unsigned char BYTE;typedef struct _DRIVER_DA TA{LIST_ENTRY listEntry;DWORD unknown1;DWORD unknown2;DWORD unknown3;DWORD unknown4;DWORD unknown5;DWORD unknown6;DWORD unknown7;UNICODE_STRING path;UNICODE_STRING name;} DRIVER_DA TA;#endif我们知道,应用软件只要简单引用几个文件如stdio.h和windows.h,就能囊括大量的定义。

WindowsRootkit隐藏技术研究

经验与交流 计算机与信息技术 ·73·Windows Rootkit隐藏技术研究杨平 罗红 乔向东(空军工程大学 电讯工程学院,陕西 西安,710077)摘 要Rootkit是黑客为了隐藏其入侵痕迹、保留入侵权限而采用的一种技术。

由于具有隐藏性好、难以检测的特点,Rootkit在Windows操作系统中的应用越来越广泛,并逐渐与病毒、木马、间谍软件等应用软件相结合,给网络信息安全带了严重危害。

深入研究Windows操作系统中Rootkit的工作原理,对于防范其对网络安全造成的破坏有着重要的意义。

关键词 Rootkit;隐藏;挂钩1 引言Rootkit原本是UNIX系统上非法入侵者为了隐藏其活动痕迹而使用的一组工具。

随着Windows操作系统的广泛应用,Rootkit在该系列操作系统中应用也越来越广泛,危害也越来越大。

和其它的恶意软件不同,Rootkit的主要功能和目的是隐藏,即隐藏其在系统中的各种表现,如进程、文件、注册表项和键值、端口以及服务等。

正因为其在隐藏技术上的突出表现,Rootkit与木马等恶意软件有逐渐结合的趋势,随着影响范围不断扩大,对网络信息安全可能带来的危害也逐步增强。

2 Rootkit的分类操作系统是由内核(Kernel)和外壳(Shell)两部分组成的。

内核负责一切实际的工作,包括CPU任务调度、内存分配管理、设备管理、文件操作等;外壳是基于内核提供的交互功能而存在的界面,它负责指令传递和解释。

根据内核和外壳处理任务的不同,系统为它们设定了不同的工作环境,称为运行级别(Ring)。

虽然Intel和AMD的CPU都支持4种特权模式,但在实际应用中,Windows只实现了两个运行模式,即用户模式(Ring3)和内核模式(Ring0)。

同样,Windows Rootkit也分为两类,分别对应处理器的用户模式和内核模式。

用户模式Rootkit可以作为一个单独的程序运行,也可以改动某个现有程序、运行在一个已经存在的程序里。

Windows环境下Rootkit隐藏技术研究

Windows环境下Rootkit隐藏技术研究

王东利;栾国森;朱堃

【期刊名称】《电脑知识与技术》

【年(卷),期】2008(004)0z2

【摘要】Rootkit:是攻击者用采隐藏踪迹和保留访问权限.窃取密码、留下后门等的一组工具的集合,是一种危害性极大的特洛伊木马程序.深入研究Rootkit隐藏技术,有助于提高发现、检测和跟踪它的能力.本文针对windows环境下的Rootkit 隐藏技术进行了深入的分析和研究,并对相应的技术原理做了比较,展望了Rootkit 隐藏技术的未来发展趋势.

【总页数】2页(P141-142)

【作者】王东利;栾国森;朱堃

【作者单位】三峡大学,电气信息学院,湖北宜昌,443002;三峡大学,电气信息学院,湖北宜昌,443002;三峡大学,电气信息学院,湖北宜昌,443002

【正文语种】中文

【中图分类】TP3

【相关文献】

1.Windows环境木马进程隐藏技术研究 [J], 卢立蕾;文伟平

2.Windows Rootkit隐藏技术研究 [J], 杨彦;黄皓

3.Windows系统Rootkit隐藏技术研究与实践 [J], 康治平;向宏;胡海波

4.Rootkit进程隐藏与检测技术研究 [J], 孟晨宇;阮阳;王佳伟;周洁;康晓凤

5.Rootkit进程隐藏与检测技术研究 [J], 孟晨宇;阮阳;王佳伟;周洁;康晓凤

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

l 概述

R okt 2 世 纪 9 oti是 O 0年代 出现的一种新兴 的计算机技术 技术。它是长期可 靠地潜行于计算机 上的一组难于检测 的程 序或代码…。进程隐藏是 R okt oti技术中典型 的一种 。它利用 代码及编程手段令特定进程的信息无法为其他进程获取 。对 杀毒软件、防火墙等安全软件 而言 ,隐藏关键进程可 以排除 恶意软件的干扰 ,使安全防护效果更佳。同时隐藏进程也可

n a erltv l to gd tci bly a dh v eaiey srn ee t na it. o i

[ ywod lR okteh iu ; rc s hdn ; rcs dtcin ss m e e Ke r s o titcnq e poes iig poes eet ;yt kr l o e n

[ srclPoes iigia y i lp laino o titc nq eHidnmaio scds r ra o ue cry B nlz gte Abta t rcs dn pc pi t f okteh iu . d e l iu o e ehett cmp treui . ya a i h s t aa c o R c a t so s t yn h

进 程 隐藏 。

如图 1 所示 ,从 AP 的调用过程来看,挂钩动态连接库 I nd1 l 中的 s b函数比钩 A I tldl . t u P 更好。s b函数和内核中 t u

为计算机取证等工作带来便利。 但是隐藏 的进程极具危险性 , 它意味着代码可以在 完全不被察觉 的状态下悄然运行 。 这样 , 恶意程序可 以在 目标主机中长期潜伏 , 窃取信息而不被发现,

第3 6卷 第 5期

VL o 36

・

计

算

机

工

程

21 0 0年 3月

M ac 1 r h 20 0

os .

C o pu e m t rEng ne rng i ei

安全技术 ・

文章编号:l 0 32( l0_0 o.3 文献标识码: 0 — 48o0 5_4_o 0 2 ) _1 A

W i o o k t t c n l g e o r c s i i g b t n t e u e o e a d k r e d ,t i a e u s f r r e e a i d n p o e s nd ws Ro t i e h o o y us d f r p o e s h d n o h i s r m d n e n lmo e h s p p r p t o wa d s v r lh d e r c s h d t c i nt c no o iswh c o no e e d o h y t m e v c s Th s e e t n me h d ie t s eu d ry n aa sr c u eo h y t m, ee to e h l g e ih d td p n n t es se s r i e . e ed tc i t o sd r c l u e t n e l i g d t t t r ft es se o y h u

W A NG i Le,LI G i N X ang

( t n l fn e yL b f n i nefrn e mmu ia o eh o o y Nai a Dee s a A t I tr e c o Ke o — e Co nc t nT c n l , i g Unv ri f l t ncS in ea dT c n l g f hn , h n d 1 0 4 ies yo E e r i c c e h o o yo C i a C e g u6 0 5 ) t co e n

条件跳转指令。它克服了 IT钩子在动态链接库显式加载 时 A

会失效 的缺陷 ,适应能力更强。 通常 情况 ,用户 态进程使 用 C etT ohl3 S aso raeo le 2 nph t p

等 AP 获取进程列表。R okt I o ti针对这 些函数设置 A I P 钩子 ,

在钩子函数 中删除原始 A I P 返回结果中特定进程的信息实现

技术对进程进行隐藏 的原理 , 针对用户模式和内核模式 2 种模式下进程隐藏技术的特点 , 出几种不依赖于系统服务 的隐藏进程检测技术。 提

此类检测方法直接利 用系统底层的数据结构 ,检测能力强。

关健词 : o t t Roi k 技术 ;进程隐藏 ; 进程检测 ;系统内核

Pr c s d n n t c i n T c n q eo i d wsRo t i o es Hi i g a d De e to e h i u f W n o okt

中田分类 P1 号l 36 T

Wid ws okt n o ti进程 隐藏 与检 测技 术 Ro

王 雷 ,凌 翔

( 电子科技 大学通信抗干扰技术 国家级重点实验室,成都 6 0 5 ) 10 4 摘 要: 进程 隐藏是 R o i ott k 技术 的一种典型应用, 隐藏运行的恶意代码威胁到计算机 的安全 。 为此, 通过分析 Wi o s n w 系统中利用 R o d d ott l

相对应 的 Nav AP 的名字完全相 同,调用的 s b函数能实 te I i t u

现对 同名 内核函数的调用L J如图 1 3。 q 中实线箭头所示 , n2 Wi3

造成极大危害。因此, 能够检测出被 R o i隐藏的进程更显 ott k

得十分重要 。

程序 的调用一般会被转向到 Widws子系统库 Kenl2 l no re3 .l d