扫描程序源文件的代码实现

sonar代码扫描实施方案

sonar代码扫描实施方案Sonar代码扫描实施方案。

在软件开发过程中,代码质量一直是开发团队关注的重点之一。

而对于代码质量的保障,Sonar代码扫描是一种非常有效的工具。

本文将介绍Sonar代码扫描的实施方案,帮助团队更好地利用Sonar进行代码质量管理。

1. 环境准备。

在实施Sonar代码扫描之前,首先需要搭建好相应的环境。

这包括安装SonarQube服务器、配置数据库、安装SonarScanner等。

确保所有相关的软件和工具都已正确安装和配置,以便后续的代码扫描工作能够顺利进行。

2. 项目集成。

接下来,需要将Sonar代码扫描集成到项目中。

这通常包括在项目构建过程中引入SonarScanner,配置好相应的参数,以及将扫描结果反馈到SonarQube服务器中。

确保项目代码能够与Sonar进行有效的交互,以便及时发现和解决代码质量问题。

3. 规则配置。

Sonar提供了丰富的代码规则和检查项,可以根据团队的实际情况进行灵活的配置。

在实施Sonar代码扫描时,需要根据项目的特点和团队的需求,合理地配置规则和检查项,以确保扫描结果的准确性和有效性。

4. 扫描策略。

针对不同的项目和代码,可以制定不同的扫描策略。

例如,可以根据项目的重要性和代码的关键性,制定不同的扫描频率和深度。

在实施Sonar代码扫描时,需要根据实际情况制定合理的扫描策略,以确保扫描工作的高效性和实效性。

5. 结果分析。

Sonar代码扫描会生成丰富的扫描结果和报告,包括代码质量指标、问题列表、趋势分析等。

在实施Sonar代码扫描后,需要对这些结果进行及时和有效的分析,发现问题的根源和解决方案,以确保代码质量的持续改进。

6. 团队协作。

Sonar代码扫描不仅是一项工具和技术,更是一种团队协作和质量管理的手段。

在实施Sonar代码扫描时,需要加强团队成员之间的沟通和协作,共同致力于代码质量的提升,形成良好的质量管理氛围。

7. 持续改进。

编译原理实验1扫描器的设计与实现

编译原理实验1扫描器的设计与实现一、实验目的本实验旨在通过设计和实现一个简单的扫描器,加深对编译原理中词法分析的理解,并提高编程能力和代码规范性。

二、实验要求1.使用C/C++编程语言实现一个简单的词法分析器,将输入的源代码扫描成一个个单词,并根据单词的分类输出相应的记号;2.扫描器应能正确识别并输出程序中的关键字、标识符、常量和运算符等记号;3.根据实验要求,设计和实现一个合理的扫描器,并通过测试保证其正确性和稳定性。

1.阅读相关的词法分析理论知识,了解扫描器的工作原理;2.设计并实现一个状态转换图,用于描述扫描器的工作流程;3.设计并实现相应的数据结构,用于储存识别出的单词及其对应的记号;4.根据状态转换图,编写扫描器的代码逻辑,并将其实现为一个函数;5.编写测试用例,对实现的扫描器进行功能测试,并保证其正确性和稳定性。

四、实验步骤1.根据实验要求,确定需要识别的关键字、标识符、常量和运算符等,并设计一个状态转换图;2. 根据状态转换图设计数据结构,如Token类,用于储存识别出的单词及其对应的记号;3. 根据状态转换图编写扫描器的代码逻辑,实现一个函数scanner(;4. 在scanner(函数中,通过读取源代码字符,逐个判断并进行状态转换,直到读取完整个源代码;5. 在scanner(函数中,对每个识别出的单词,根据其类型确定相应的记号,并存入Token类中;6.编写测试用例,包括关键字、标识符、常量和运算符等,对扫描器进行功能测试,确保其正确性和稳定性;7.若测试通过,完成实验。

五、实验总结通过本实验,我深入理解了编译原理中词法分析的原理和实现方法,并通过实际编程加深了对相关知识的理解和掌握。

在设计和实现过程中,我充分运用了状态转换图、数据结构和代码逻辑等知识,提高了编程能力和代码规范性。

同时,通过测试用例的编写与运行,我确保了扫描器的正确性和稳定性,并验证了设计的合理性。

通过本实验,我不仅提高了对词法分析的理解,还加强了编程能力,为后续的编译原理实验打下了良好的基础。

C++源代码单词扫描程序

院系:计算机学院实验课程:编译原理实验实验项目:C++源代码单词扫描程序(词法分析)指导老师:黄煜廉一.实验项目C++源代码单词扫描程序(词法分析)二.实验要求1.C++源代码扫描程序识别C++记号。

C++语言包含了几种类型的记号:标识符,关键字,数(包括整数、浮点数),字符串、注释、特殊符号(分界符)和运算符号等。

2.打开一个C++源文件,打印出所有以上的记号。

3.要求应用程序应为Windows界面。

4.选作部分:为了提高C++源程序的可读性,C++程序在书写过程中加入了空行、空格、缩进、注释等。

假设你想牺牲可读性,以节省磁盘空间,那么你可以存贮一个删除了所有不必要空格和注释的C++源程序的压缩文本。

因此,程序中还应该有这样的压缩功能。

5.选作部分:进一步思考或实现——如何进一步实现减小源文件大小的压缩功能。

6.应该书写完善的软件文档。

三.需求分析1.根据所需的功能程序应分为分析关键字、分析标识符、分析数字、分析串、分析注释、分析特殊字符和过滤多余字符几部分。

2.关键字有iostream.h.main.while.goto include for break case if struct class等。

3.过滤字符要考虑到空格和换行。

四.实验代码五.#include<iostream.h>六.#include<stdio.h>七.#include<string.h>八.#include<ctype.h>九.#include<conio.h>十.FILE*fp;十一.char string(char c[]);//字符串处理十二.char ch;十三.char*operate[6]={"+","-","*","/","++","--"};十四.char*note[4]={"//","/*","*/","\""};十五.char*symbol[31]={"%","$","^","&","_","#","<","<=","=",">",">=","<>","<<","==","!="," &&","||","!",十六.",",";",":=",".","(",")","{","}","&&","||","!","()",">>"};十七.char*keyword[35]={"iostream.h","include","break","case","char","const","continue","def ault","do","double",十八."else","enum","cin","float","for","goto","if","int","long","cout",十九."return","short","signed","sizeof","static","struct","switch","typedef","printf",二十."union","unsigned","void","volatile","while","main"};二十一.二十二.int search(char searchstr[],int type)//符号匹配查找二十三.{二十四.int i;二十五.switch(type)二十六.{二十七.case1:for(i=0;i<35;i++)二十八.{二十九.if(strcmp(keyword[i],searchstr)==0)三十.return1;三十一.三十二.}三十四.{三十五.for(i=0;i<=5;i++)三十六.{三十七.if(strcmp(operate[i],searchstr)==0)三十八.return1;三十九.}四十.break;四十一.}四十二.case3:for(i=0;i<31;i++)四十三.{四十四.if(strcmp(symbol[i],searchstr)==0)四十五.return1;四十六.}break;四十七.case4:for(i=0;i<=3;i++)四十八.{四十九.五十.if(!strcmp(note[i],searchstr)&&i==3)五十一.{五十二.string(searchstr);五十三.break;五十四.}五十五.else if(!strcmp(note[i],searchstr))五十六.return1;五十七.五十八.}break;五十九.}六十.return0;六十一.}六十二.六十三.char letter(char ch)//字母处理六十四.{六十五.int i=-1;六十六.char letter[50];六十七.while(isalnum(ch)||ch=='.')六十八.{六十九.letter[++i]=ch;七十.ch=fgetc(fp);七十一.}七十二.letter[i+1]='\0';七十三.if(search(letter,1))七十四.{七十五.cout<<letter<<""<<"关键字"<<endl;七十六.}七十八.{七十九.cout<<letter<<""<<"标识符"<<endl;八十.}八十一.return(ch);八十二.}八十三.八十四.八十五.char number(char ch)//数字处理八十六.{八十七.int i=-1;八十八.char num[20];八十九.while(isdigit(ch)!=0)九十.{九十一.num[++i]=ch;九十二.ch=fgetc(fp);九十三.}九十四.if(isalpha(ch)!=0)九十五.{九十六.while(!isspace(ch))九十七.{九十八.num[++i]=ch;九十九.ch=fgetc(fp);一百.}一百〇一.num[i+1]='\0';一百〇二.cout<<num<<""<<"错误!"<<endl;一百〇三.goto loop;一百〇四.}一百〇五.num[i+1]='\0';一百〇六.cout<<num<<""<<"数字"<<endl;一百〇七.loop:return(ch);一百〇八.}一百〇九.一百一十.一百一十一.char other(char ch)一百一十二.{一百一十三.int i=-1;一百一十四.char other[1000];一百一十五.if(isspace(ch))//是空格一百一十六.{一百一十七.ch=fgetc(fp);一百一十八.goto loop;一百一十九.}一百二十.while((!isspace(ch))&&(!isalnum(ch)))//不是空格且不是字母或数字一百二十二.other[++i]=ch;一百二十三.ch=fgetc(fp);//若是字母,不是空格的判断没有写出来一百二十四.}一百二十五.other[i+1]='\0';一百二十六.if(search(other,2))一百二十七.cout<<other<<""<<"算数运算符"<<endl;一百二十八.else一百二十九.if(search(other,3))一百三十.cout<<other<<""<<"特殊符号"<<endl;一百三十一.else一百三十二.if(search(other,4))一百三十三.cout<<other<<""<<"注释符"<<endl;一百三十四.loop:return(ch);一百三十五.}一百三十六.char string(char c[])//字符串一百三十七.{一百三十八.int i=0;一百三十九.//char ch;一百四十.char stri[100];一百四十一.stri[i]=c[0];一百四十二.ch=fgetc(fp);一百四十三.while(ch!='"')一百四十四.{一百四十五.stri[++i]=ch;一百四十六.ch=fgetc(fp);一百四十七.}一百四十八.stri[++i]=ch;一百四十九.stri[++i]='\0';一百五十.cout<<stri<<""<<"字符串"<<endl;一百五十一.return(ch);一百五十二.}一百五十三.int main()一百五十四.{一百五十五.char str,c;一百五十六.cout<<"Please enter a file name:";一百五十七.char FileName[100];一百五十八.cin>>FileName;一百五十九.fp=fopen(FileName,"r");一百六十.一百六十一.一百六十二.if(fp==NULL)一百六十三.{一百六十四.cout<<"Unable to open file!"<<endl;一百六十五.return0;一百六十六.}一百六十七.else一百六十八.{一百六十九.cout<<"Open the file successfully!"<<endl;一百七十.cout<<fp<<endl;一百七十一.str=fgetc(fp);一百七十二.while(str!=EOF)一百七十三.{一百七十四.if(isalpha(str))一百七十五.str=letter(str);一百七十六.else一百七十七.{一百七十八.if(isdigit(str))一百七十九.str=number(str);一百八十.else一百八十一.str=other(str);一百八十二.}一百八十三.}一百八十四.cout<<"endl"<<endl;一百八十五.一百八十六.}一百八十七.c=getch();一百八十八.return0;一百八十九.}一百九十.运行结果1.成功运行2.未找到文件时一百九十一.参考文献《编译原理及实践》《C++程序设计》。

c zxing 例子

c zxing 例子

ZXing是一个用Java编写的开源条形码/二维码扫描库,它提供了丰富的功能和灵活的API,可以用于在移动设备和桌面应用程序中实现条形码和二维码的扫描和生成。

下面我会给出一些关于ZXing的例子:

1. 扫描条形码/二维码,使用ZXing库可以轻松实现在移动设备上扫描条形码和二维码的功能。

开发人员可以通过调用库中提供的方法,实现相机的调用和扫描结果的处理,从而实现扫描功能。

2. 生成二维码,ZXing库提供了生成二维码的功能,开发人员可以根据自己的需求,调用库中的方法,传入相应的参数,生成自定义内容的二维码图片。

3. 解析条形码/二维码,使用ZXing库可以轻松实现对条形码和二维码的解析功能,开发人员可以通过调用库中提供的方法,对扫描到的条形码和二维码进行解析,获取其中的信息。

4. 自定义扫描界面,ZXing库提供了丰富的API和样式定制功能,开发人员可以根据自己的需求,自定义扫描界面的样式和交互

逻辑,从而实现个性化的扫描界面。

5. 集成ZXing库到应用程序中,开发人员可以通过引入ZXing 库的依赖,或者直接将库的源代码集成到自己的应用程序中,从而实现条形码和二维码相关功能的集成。

总之,ZXing库提供了丰富的功能和灵活的API,可以帮助开发人员轻松实现条形码和二维码的扫描、生成和解析功能,并且提供了样式定制和个性化定制的能力,非常适合在移动设备和桌面应用程序中使用。

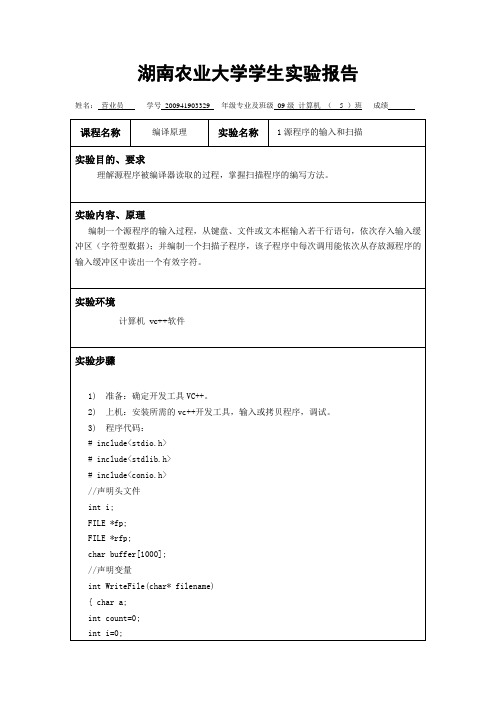

实验一_源程序的输入和扫描

} //main()结束

实验调试过程及测试结果

输入程序运行调试后实现源程序的输入和扫描:

1、源程序输入如下一段:(可以输入别的任何程序段)

main()

{

int a,b,c;

a = 10;

b=20;

c=a+b;

}

程序运行时输入如下图:

2、源程序扫描又输出上面输入的程序段如下图

i++; //i是统计已写入的字符个数

}

fclose(fp); // 关闭文件句柄

return i;

}

int readbuffer() //子程序开始

{

int flen=0; //定义整形变量flen,初始值为0

int j=0;

char ch;

char *filename="yanan";

//声明变量

printf("2、input o open the file \n");

scanf("%c",&creatflie) ;

if(creatflie=='c')

//printf("\n请输入内容进入你所创建的文件中,输入数字$创建完成\n");

WriteFile(filename);

if(creatflie=='o')

flen++;} //数组指针下移

printf("\n"); //换行

return 1;

} //子程序结束

main() //main()开始

{

char *filename={"yanan"};

C语言实现端口扫描

C语言实现端口扫描一、简介端口扫描是一种用于查找网络安全漏洞的技术,它能够检查服务器上打开的端口,并找出潜在的安全风险。

它可以帮助用户保护网络,防止黑客入侵和木马病毒的攻击。

本文将介绍如何使用C语言实现端口扫描。

二、实现端口扫描的原理实现端口扫描的原理是对目标主机进行TCP和UDP数据包扫描,通过观察目标主机响应来确定开放的端口。

当一个端口已经打开,对应的服务将回复一个带有TCP包头信息的数据包。

三、实现端口扫描的C语言代码下面是实现端口扫描的C语言代码:#include <stdio.h>#include <sys/socket.h>#include <arpa/inet.h>#include <unistd.h>#include <string.h>int main(int argc, char** argv)int sock = 0;struct sockaddr_in serv_addr;char* ip = argv[1];int start_port = atoi(argv[2]);int end_port = atoi(argv[3]);char buffer[1024] = {0};//循环扫描端口for(int port = start_port; port <= end_port; port++)// 创建Socketif ((sock = socket(AF_INET, SOCK_STREAM, 0)) < 0)printf("Socket creation error \n");continue;}memset(&serv_addr, '0', sizeof(serv_addr));serv_addr.sin_family = AF_INET;serv_addr.sin_port = htons(port);// Convert IPv4 and IPv6 addresses from text to binary form if (inet_pton(AF_INET, ip, &serv_addr.sin_addr)<=0)printf("Invalid address/ Address not supported \n"); continue;}//连接到目标主机if (connect(sock, (struct sockaddr *)&serv_addr, sizeof(serv_addr)) < 0)//连接失败表示端口关闭printf("Port %d is closed \n", port);continue;}//连接成功表示端口开放printf("Port %d is open \n", port);close(sock);}return 0;。

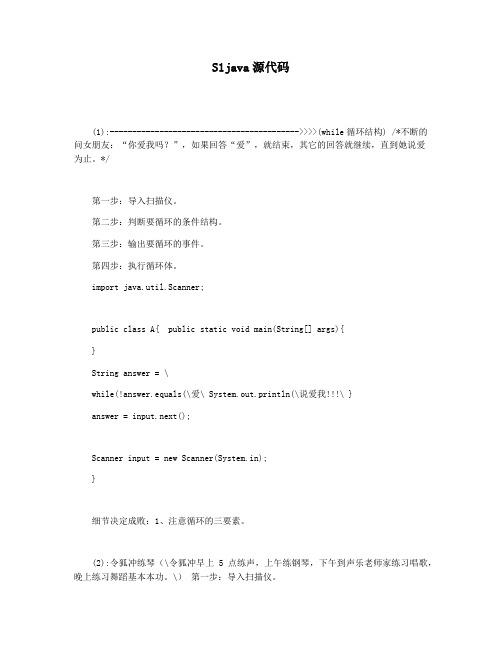

S1java源代码

S1java源代码(1):------------------------------------------>>>>(while循环结构) /*不断的问女朋友:“你爱我吗?”,如果回答“爱”,就结束,其它的回答就继续,直到她说爱为止。

*/第一步:导入扫描仪。

第二步:判断要循环的条件结构。

第三步:输出要循环的事件。

第四步:执行循环体。

import java.util.Scanner;public class A{ public static void main(String[] args){}String answer = \while(!answer.equals(\爱\ System.out.println(\说爱我!!!\ }answer = input.next();Scanner input = new Scanner(System.in);}细节决定成败:1、注意循环的三要素。

(2):令狐冲练琴(\令狐冲早上5点练声,上午练钢琴,下午到声乐老师家练习唱歌,晚上练习舞蹈基本本功。

\)第一步:导入扫描仪。

第二步:判断循环条件结构。

第三步:输出要循环的条件。

第四步:执行循环体。

import java.util.Scanner;public class F{ public static void main(String[] args){ Scannerinput=new Scanner(System.in); }(3)://2021年8月1日离2021年1月1日有多少天? /*1,3,5,7,8,10,12 大月 4,6,9,11 小月 2 特殊月*/第一步:开一个int类型的空间-->声明变量并赋值。

第二步:开一个装载天数的int类型空间,-->赋值为:0.第三步:判断要循环的条件结构while,第四步:使用if-else结构搭好总体框架。

public class B{public static void main(String[] args){int m=1; int sum=0; while(m<8){ }String answ=\不行\while(!answ.equals(\很棒\ System.out.println(\令狐冲早上5点练声,上午练钢琴,下午到声乐老师家练 }System.out.println(\盈盈,怎么样,可以了吗?\answ = input.next();习唱歌,晚上练习舞蹈基本功。

tscancode用法

tscan code用法1.什么是t s c a n c od e?t s ca nc od e是一个开源的静态代码分析工具,用于检测软件开发过程中潜在的问题和错误。

通过扫描源代码文件,ts ca nc od e可以快速识别出代码中的潜在漏洞、安全风险、代码规范问题等。

2.t s c a n c o d e的安装和使用安装t s c a n c o d e使用以下命令可以在L in ux系统中安装t sc an co de:安装依赖软件包s u do ap t-ge ti ns tal l py th on3-pi ps u do ap t-ge ti ns tal l cl an g安装tscancodep i p3in st al lt sc anc o de使用t s c a n c o d e在安装完ts ca nc ode后,我们可以通过以下命令来扫描代码文件:t s ca nc od e<代码根目录>例如,要扫描名为"p r oj ec t"的代码项目,可以运行以下命令:t s ca nc od ep ro je ct3.t s c a n c o d e使用示例以下是一个针对P yth o n代码的示例,展示了ts ca nc od e的一些功能和用法:3.1扫描代码文件我们可以使用以下命令来扫描一个Py th on代码项目:t s ca nc od ep ro j e ct这将对项目中的所有P yt ho n代码文件进行扫描,并生成相应的扫描报告。

3.2忽略代码规范问题有时候我们可能并不想将代码规范问题列入扫描结果中,可以使用以下命令来忽略代码规范问题:t s ca nc od e--e xc lud e=C OD E_ST YL Ep roj e ct这将在扫描报告中排除代码规范问题。

3.3根据扫描结果过滤代码文件如果我们只关注某些特定类型的问题,可以使用以下命令来过滤扫描结果:t s ca nc od e--f il ter=SE CU RI TY--fi lte r=P ER FO RM AN CE pro j ec t这将只在扫描结果中显示安全问题和性能问题。

代码扫描的要求和标准

代码扫描的要求和标准

代码扫描是一种对代码进行审查和检测的过程,旨在发现潜在的问题、漏洞和不符合规范的地方。

在进行代码扫描时,通常需要遵循一些要求和标准,以确保扫描的准确性和可靠性。

以下是一些常见的代码扫描要求和标准:

1. 完整性:确保扫描覆盖了所有的代码,包括源代码、库、依赖项等,以便发现所有潜在的问题。

2. 准确性:代码扫描应该准确地检测出代码中的问题,避免误报或漏报。

同时,应该提供详细的信息,以便开发人员能够理解问题的性质和影响。

3. 高效性:代码扫描应该快速且高效,以便能够在短时间内对大量代码进行审查。

这通常需要采用一些优化技术,例如并行扫描、过滤不必要的文件等。

4. 可定制性:由于不同的项目可能有不同的需求和规范,因此代码扫描工具应该能够根据需要进行定制,以便满足特定项目的需求。

5. 标准化:代码扫描应该遵循通用的标准和规范,以确保检测的准确性和一致性。

例如,OWASP Top 10、CWE等都是常见的安全漏洞标准。

6. 可读性:扫描结果应该易于阅读和理解,以便开发人员能够快速定位和修复问题。

结果应该提供清晰的描述和解决方案,以便开发人员能够快速了解问题的性质和修复方法。

7. 可靠性:代码扫描工具应该具有高可靠性,以确保在各种情况下都能够准确地检测出问题。

同时,工具应该具备自我修复和自我学习能力,以便不断提高检测的准确性和可靠性。

总之,代码扫描是一项重要的代码审查技术,可以帮助开发人员发现潜在的问题和漏洞,提高代码的质量和安全性。

在进行代码扫描时,应该遵循上述要求和标准,以确保扫描的准确性和可靠性。

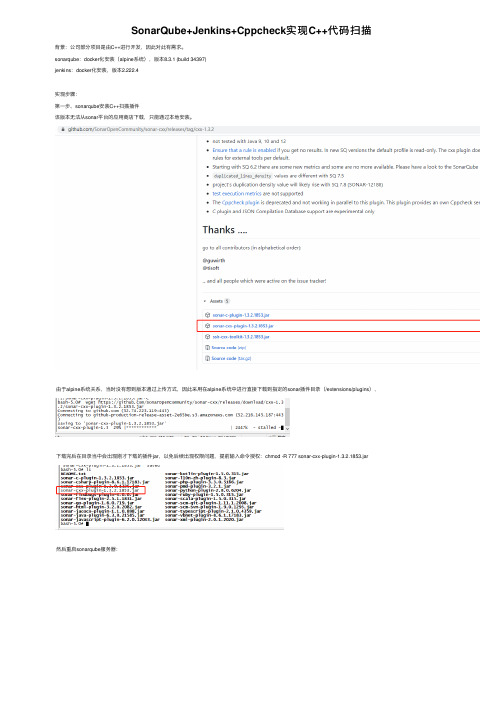

SonarQube+Jenkins+Cppcheck实现C++代码扫描

SonarQube+Jenkins+Cppcheck实现C++代码扫描背景:公司部分项⽬是由C++进⾏开发,因此对此有需求。

sonarqube:docker化安装(alpine系统),版本8.3.1 (build 34397)

jenkins:docker化安装,版本2.222.4

实现步骤:

第⼀步、sonarqube安装C++扫描插件

该版本⽆法从sonar平台的应⽤商店下载,只能通过本地安装。

由于alpine系统关系,当时没有想到版本通过上传⽅式,因此采⽤在alpine系统中进⾏直接下载到指定的sonar插件⽬录(/extensions/plugins),

下载完后在⽬录当中会出现刚才下载的插件jar,以免后续出现权限问题,提前输⼊命令授权:chmod -R 777 sonar-cxx-plugin-1.3.2.1853.jar

然后重启sonarqube服务器:

重启完即可见到插件已安装成功:

第⼆步、下载安装cppcheck⼯具

进⼊到Jenkins的docker中,输⼊命令: apt install cppcheck (先切换到root⽤户)

查询到版本即为安装成功:

第三步、sonarqube配置C++的代码扫描规则

⾸先,创建新规则配置:

然后,根据个⼈选择激活规则到配置当中:

最后,将配置好的规则设置为默认:

第四步、Jenkins项⽬中配置C++的扫描:

在Jenkins中安装Cppcheck插件,然后重启Jenkins,在项⽬中配置如下:

第五步、在sonarqube中配置报告。

代码扫描报告

代码扫描报告

一、扫描目的

代码扫描是一种自动审查源代码中的安全漏洞和软件缺陷的技术。

本次扫描的目的是识别出本应用程序中的潜在漏洞,以便及

时修补。

二、扫描范围

本次扫描针对本应用程序中的所有源代码实现了全面的扫描,

并设定了相应的扫描策略来确保对所有关键代码进行检查。

三、扫描结果

本次扫描发现以下漏洞:

1. SQL注入漏洞:该漏洞存在于代码中用户输入数据的处理中,攻击者可利用该漏洞通过SQL注入攻击来获取敏感信息。

建议在

代码中使用参数化查询来解决该问题。

2. 跨站脚本攻击(XSS)漏洞:该漏洞存在于代码中的用户输

入验证和数据处理中。

攻击者可通过该漏洞将脚本代码注入到网

站中,并在用户访问时执行恶意代码。

建议在代码中加入输入验

证和转义过滤来减少该漏洞的风险。

3. 文件上传漏洞:该漏洞存在于代码中对用户上传文件的验证

处理中。

攻击者可通过该漏洞上传包含恶意代码的文件来破坏系统,建议在代码中加入二进制检查和文件类型检查来修补该漏洞。

四、修补建议

根据上述扫描结果,我们建议您尽快修补相关漏洞,并加入相

应的安全措施来加强应用程序的安全性。

我们也推荐您定期进行

代码扫描并加固安全措施,以确保应用程序的安全性。

五、扫描总结

本次代码扫描发现了若干安全漏洞,我们已经向您提供了相应

的修补建议。

我们希望您能够及时处理漏洞,以保护该应用程序

的安全。

我们也希望您能够定期进行代码扫描,以确保应用程序的持续安全。

源代码扫描报告

源代码扫描报告1. 引言源代码扫描是一种常用的安全审计方法,用于发现和修复软件系统中的潜在漏洞和安全隐患。

本报告为某个软件系统进行源代码扫描后的结果总结和分析。

2. 扫描工具为了进行源代码扫描,我们采用了一款专业的静态代码分析工具 - XScan。

该工具具有强大的静态代码扫描功能,可以全面分析源代码中的安全漏洞和代码质量问题。

3. 扫描过程我们使用XScan工具对软件系统的源代码进行了全面的扫描。

扫描过程中,XScan会对代码进行静态分析,并根据预设的规则和策略进行检查。

扫描过程非常耗时,但可以有效地发现代码中的安全问题。

4. 扫描结果根据源代码扫描的结果,我们发现以下几类安全漏洞和问题:4.1 SQL注入漏洞通过对源代码的分析,我们发现系统存在SQL注入漏洞的风险。

这类漏洞通常由于未正确过滤用户输入造成,攻击者可以利用这类漏洞执行恶意的SQL查询,从而获取敏感数据或者篡改数据。

4.2 跨站脚本漏洞(XSS)源代码中也存在一些潜在的跨站脚本漏洞。

这些漏洞通常由于未对用户输入进行充分的验证和过滤引起,攻击者可以通过注入恶意脚本来窃取用户的敏感信息或者破坏网站的正常功能。

4.3 暴露敏感信息在源代码中,我们还发现了一些明文存储用户密码和其他敏感信息的问题。

这类问题可能导致用户数据泄露,增加了系统的安全风险。

4.4 访问控制问题通过对源代码的分析,我们发现系统在访问控制方面存在一些问题。

部分功能没有进行足够的权限验证,攻击者可能通过绕过访问控制机制来获取或者篡改数据。

4.5 代码质量问题除了安全漏洞外,源代码中还存在一些代码质量问题。

例如,重复代码、冗余代码、缺乏注释等。

这些问题可能导致代码的可读性和可维护性下降,增加了开发和维护的困难。

5. 建议和修复方案针对源代码扫描结果中发现的安全漏洞和问题,我们提出了以下的建议和修复方案:5.1 SQL注入漏洞修复方案•对用户输入进行严格的验证和过滤,确保输入的数据符合预期。

java扫描文件夹的方法

java扫描文件夹的方法Java是一种广泛应用的编程语言,具有强大的文件操作能力。

扫描文件夹是Java中常用的文件操作之一,它可以帮助我们快速获取文件夹中的所有文件和子文件夹,并进行相应的处理。

本文将介绍Java中扫描文件夹的方法。

在Java中,我们可以使用File类和递归算法来实现文件夹扫描。

首先,我们需要创建一个File对象,指定要扫描的文件夹路径。

然后,通过调用该文件夹对象的listFiles()方法,可以获取该文件夹下的所有文件和子文件夹。

下面是一个简单的示例代码,演示了如何扫描文件夹并输出文件和文件夹的名称:```javaimport java.io.File;public class FolderScanner {public static void scanFolder(String folderPath) {File folder = new File(folderPath);File[] files = folder.listFiles();if (files != null) {for (File file : files) {if (file.isDirectory()) {System.out.println("文件夹:" + file.getName());scanFolder(file.getAbsolutePath());} else {System.out.println("文件:" + file.getName());}}}}public static void main(String[] args) {String folderPath = "C:/temp";scanFolder(folderPath);}}```在上述代码中,我们首先定义了一个scanFolder()方法,其中的folderPath参数指定了要扫描的文件夹路径。

如何使用sonar在本地对代码进行扫描?

如何使⽤sonar在本地对代码进⾏扫描?使⽤sonar在本地对代码进⾏扫描主要分为两部分:

1、sonarqube软件是⽣成UI界⾯控制台,来显⽰最终的跑出来的检测结果

2、sonar-scanner是检测⼯具,将代码拷贝到制定区域进⾏检测

bash sonar.sh console

4)进⼊控制台之后,创建project项⽬,填写对应项⽬名称和密码

5)⽣成对应的扫描代码:

3、使⽤sonar-scanner进⾏代码扫描

1)进⼊sonar-scanner⽂件夹

2)粘贴拷贝的扫描代码指令,修改对应的代码⽂件夹路径

3)执⾏扫描

4)登陆管理控制台查看扫描结果

4、根据代码扫描结果进⾏修改,修改后再次运⾏扫描命令,确保修改不产⽣新的问题

注:

本⽂只讲述了在本地进⾏代码扫描的⽅法,还有其他的扫描⽅法,具体可以参考下⾯这篇⽂章以下功能还未能实现

添加导出PDF功能

1、gitee上下载对应插件

2、将插件拷贝到对应位置:

sonarqube-8.4.2.36762/extensions/plugins/sonar-pdf-plugin

3、重启启动sonarqube。

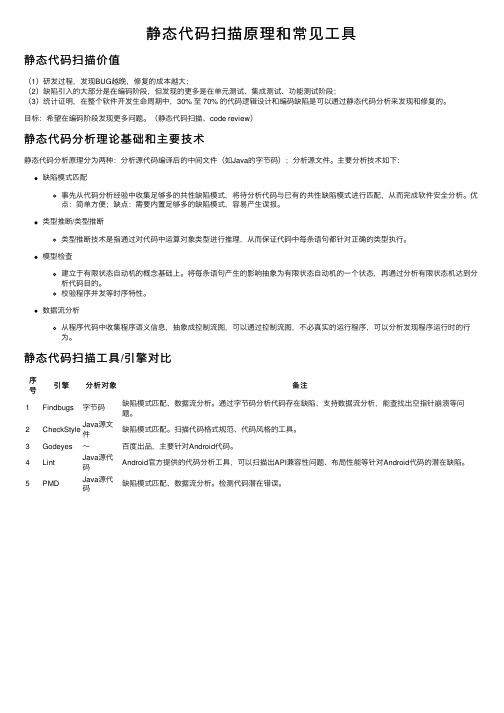

静态代码扫描原理和常见工具

静态代码扫描原理和常见⼯具静态代码扫描价值(1)研发过程,发现BUG越晚,修复的成本越⼤;(2)缺陷引⼊的⼤部分是在编码阶段,但发现的更多是在单元测试、集成测试、功能测试阶段;(3)统计证明,在整个软件开发⽣命周期中,30% ⾄ 70% 的代码逻辑设计和编码缺陷是可以通过静态代码分析来发现和修复的。

⽬标:希望在编码阶段发现更多问题。

(静态代码扫描、code review)静态代码分析理论基础和主要技术静态代码分析原理分为两种:分析源代码编译后的中间⽂件(如Java的字节码);分析源⽂件。

主要分析技术如下:缺陷模式匹配事先从代码分析经验中收集⾜够多的共性缺陷模式,将待分析代码与已有的共性缺陷模式进⾏匹配,从⽽完成软件安全分析。

优点:简单⽅便;缺点:需要内置⾜够多的缺陷模式,容易产⽣误报。

类型推断/类型推断类型推断技术是指通过对代码中运算对象类型进⾏推理,从⽽保证代码中每条语句都针对正确的类型执⾏。

模型检查建⽴于有限状态⾃动机的概念基础上。

将每条语句产⽣的影响抽象为有限状态⾃动机的⼀个状态,再通过分析有限状态机达到分析代码⽬的。

校验程序并发等时序特性。

数据流分析从程序代码中收集程序语义信息,抽象成控制流图,可以通过控制流图,不必真实的运⾏程序,可以分析发现程序运⾏时的⾏为。

静态代码扫描⼯具/引擎对⽐序号引擎分析对象备注1Findbugs字节码缺陷模式匹配、数据流分析。

通过字节码分析代码存在缺陷、⽀持数据流分析,能查找出空指针崩溃等问题。

2CheckStyle Java源⽂件缺陷模式匹配。

扫描代码格式规范、代码风格的⼯具。

3Godeyes~百度出品,主要针对Android代码。

4Lint Java源代码Android官⽅提供的代码分析⼯具,可以扫描出API兼容性问题、布局性能等针对Android代码的潜在缺陷。

5PMD Java源代码缺陷模式匹配、数据流分析。

检测代码潜在错误。

C++源代码单词扫描程序

院系:计算机学院实验课程:编译原理实验实验项目:C++源代码单词扫描程序(词法分析)指导老师:黄煜廉一.实验项目C++源代码单词扫描程序(词法分析)二.实验要求1.C++源代码扫描程序识别C++记号。

C++语言包含了几种类型的记号:标识符,关键字,数(包括整数、浮点数),字符串、注释、特殊符号(分界符)和运算符号等。

2.打开一个C++源文件,打印出所有以上的记号。

3.要求应用程序应为Windows界面。

4.选作部分:为了提高C++源程序的可读性,C++程序在书写过程中加入了空行、空格、缩进、注释等。

假设你想牺牲可读性,以节省磁盘空间,那么你可以存贮一个删除了所有不必要空格和注释的C++源程序的压缩文本。

因此,程序中还应该有这样的压缩功能。

5.选作部分:进一步思考或实现——如何进一步实现减小源文件大小的压缩功能。

6.应该书写完善的软件文档。

三.需求分析1.根据所需的功能程序应分为分析关键字、分析标识符、分析数字、分析串、分析注释、分析特殊字符和过滤多余字符几部分。

2.关键字有iostream.h.main.while .goto include for break case if struct class等。

3.过滤字符要考虑到空格和换行。

四.实验代码五.#include <iostream.h>六.#include <stdio.h>七.#include <string.h>八.#include <ctype.h>九.#include <conio.h>十.FILE *fp;十一.char string(char c[]); //字符串处理十二.char ch;十三.char *operate[6]={"+","-","*","/","++","--"};十四.char *note[4]={"//","/*","*/","\""};十五.char*symbol[31]={"%","$","^","&","_","#","<","<=","=",">",">=","<>","<<","==","!=","&&", "||","!",十六.",",";", ":=", ".", "(", ")", "{", "}","&&","||","!","()",">>"};十七.char*keyword[35]={"iostream.h","include","break","case","char","const","continue","default"," do","double",十八."else","enum","cin","float","for","goto","if","int","long","cout",十九."return","short","signed","sizeof","static","struct","switch","typedef", "printf",二十."union","unsigned","void","volatile","while","main"};二十一.二十二.int search(char searchstr[],int type) //符号匹配查找二十三.{二十四.int i;二十五.switch (type)二十六.{二十七.case 1:for(i=0;i<35;i++)二十八.{二十九.if(strcmp(keyword[i],searchstr)==0)三十.return 1;三十一.三十二.}三十三.case 2:三十四.{三十五.for(i=0;i<=5;i++)三十六.{三十七.if(strcmp(operate[i],searchstr)==0)三十八.return 1;三十九.}四十.break;四十一.}四十二.case 3: for(i=0;i<31;i++)四十三.{四十四.if(strcmp(symbol[i],searchstr)==0)四十五.return 1;四十六.}break;四十七.case 4: for(i=0;i<=3;i++)四十八.{四十九.五十.if(!strcmp(note[i],searchstr)&&i==3)五十一.{五十二.string(searchstr);五十三.break;五十四.}五十五.else if(!strcmp(note[i],searchstr))五十六.return 1;五十七.五十八.}break;五十九.}六十.return 0;六十一.}六十二.六十三.char letter(char ch)//字母处理六十四.{六十五.int i=-1;六十六.char letter[50];六十七.while (isalnum(ch)||ch=='.')六十八.{六十九.letter[++i]=ch;七十.ch=fgetc(fp);七十一.}七十二.letter[i+1]='\0';七十三.if (search(letter,1))七十四.{七十五.cout<<letter<<" "<<"关键字"<<endl; 七十六.}七十七.else七十八.{七十九.cout<<letter<<" "<<"标识符"<<endl; 八十.}八十一.return(ch);八十二.}八十三.八十四.八十五.char number(char ch)//数字处理八十六.{八十七.int i=-1;八十八.char num[20];八十九.while (isdigit(ch)!=0)九十.{九十一.num[++i]=ch;九十二.ch=fgetc(fp);九十三.}九十四.if(isalpha(ch)!=0)九十五.{九十六.while(!isspace(ch))九十七.{九十八.num[++i]=ch;九十九.ch=fgetc(fp);一○○.}一○一.num[i+1]='\0';一○二.cout<<num<<""<<"错误!"<<endl;一○三.goto loop;一○四.}一○五.num[i+1]='\0';一○六.cout<<num<<" "<<"数字"<<endl;一○七.loop: return(ch);一○八.}一○九.一一○.一一一.char other(char ch)一一二.{一一三.int i=-1;一一四.char other[1000];一一五.if (isspace(ch)) //是空格一一六.{一一七.ch=fgetc(fp);一一八.goto loop;一一九.}一二○.while ((!isspace(ch))&&(!isalnum(ch))) //不是空格且不是字母或数字一二一.{一二二.other[++i]=ch;一二三.ch=fgetc(fp); //若是字母,不是空格的判断没有写出来一二四.}一二五.other[i+1]='\0';一二六.if (search(other,2))一二七.cout<<other<<" "<<"算数运算符"<<endl;一二八.else一二九.if (search(other,3))一三○.cout<<other<<" "<<"特殊符号"<<endl;一三二.if (search(other,4))一三三.cout<<other<<" "<<"注释符"<<endl; 一三四.loop: return (ch);一三五.}一三六.char string(char c[])//字符串一三七.{一三八.int i=0 ;一三九.//char ch;一四○.char stri[100];一四一.stri[i]=c[0];一四二.ch=fgetc(fp);一四三.while (ch!='"')一四四.{一四五.stri[++i]=ch;一四六.ch=fgetc(fp);一四七.}一四八.stri[++i]=ch;一四九.stri[++i]='\0';一五○.cout<<stri<<" "<<"字符串"<<endl;一五一.return(ch);一五二.}一五三.int main ()一五四.{一五五.char str,c;一五六.cout<<"Please enter a file name:";一五七.char FileName[100];一五八.cin>>FileName;一五九.fp=fopen(FileName,"r");一六○.一六一.一六二.if(fp==NULL)一六三.{一六四.cout<<"Unable to open file!"<<endl;一六五.return 0;一六六.}一六七.else一六八.{一六九.cout<<"Open the file successfully!"<<endl;一七○.cout<<fp<<endl;一七一.str=fgetc(fp);一七二.while (str!=EOF)一七三.{一七四.if (isalpha(str))一七五.str=letter(str);一七六.else一七八.if (isdigit(str))一七九.str=number(str);一八○.else一八一.str=other(str);一八二.}一八三.}一八四.cout<<"endl"<<endl;一八五.一八六.}一八七.c=getch();一八八.return 0;一八九.}一九○.运行结果1.成功运行2.未找到文件时一九一.参考文献《编译原理及实践》《C++程序设计》。

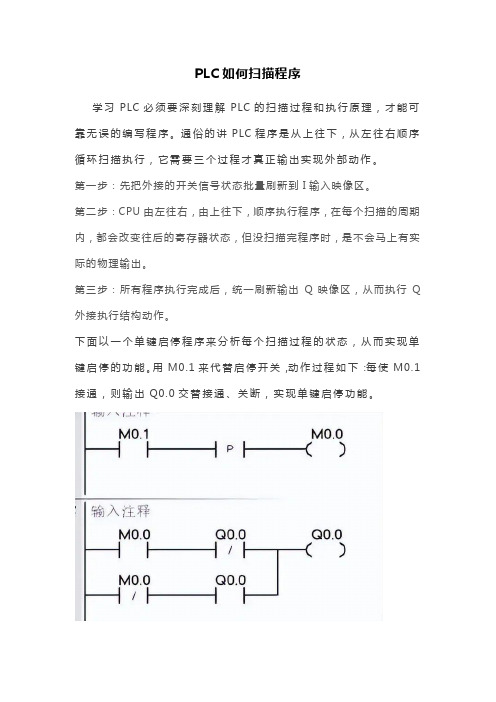

PLC如何扫描程序

PLC如何扫描程序学习PLC必须要深刻理解PLC的扫描过程和执行原理,才能可靠无误的编写程序。

通俗的讲PLC程序是从上往下,从左往右顺序循环扫描执行,它需要三个过程才真正输出实现外部动作。

第一步:先把外接的开关信号状态批量刷新到I输入映像区。

第二步:CPU由左往右,由上往下,顺序执行程序,在每个扫描的周期内,都会改变往后的寄存器状态,但没扫描完程序时,是不会马上有实际的物理输出。

第三步:所有程序执行完成后,统一刷新输出Q映像区,从而执行Q 外接执行结构动作。

下面以一个单键启停程序来分析每个扫描过程的状态,从而实现单键启停的功能。

用M0.1来代替启停开关,动作过程如下:每使M0.1接通,则输出Q0.0交替接通、关断,实现单键启停功能。

过程分析:1、当第一次按下M0.1=1时:M0.0通过上升沿仅接通一个扫描周期在第一个扫描周期时,M0.1=1,M0.0=1。

则网络2中的上部线路---M0.0=1,Q0.0闭点初始还为0,则上部线路通,使Q0.0线圈=1接通。

下部线路的状态---M0.0闭点打开=0,Q0.0开点接通=1,下线路不通。

第一个扫描周期结果是:M0.1=1.,M0.0=1,Q0.0=1.如下图第二个扫描周期时,即使M0.1继续接通=1,由于上升沿仅接通一个扫描周期,则P后线是不通的,因此M0.0不通=0,如下图:网络2中此时状态变为:上部线路:M0.0=0,Q0.0闭点打开不通,则上部线路不通。

下部线路:M0.0=0,则闭点接通,Q0.0=1,开点接通,则下部线路接通。

第三个扫描周期时,即使放开M0.1=0,M0.0继续为0,网络2中的状态,与第二周期状态相同,Q0.0继续保持为1。

2、第二次接通M0.1=1时:上升沿P后又接通一个扫描周期第一个扫描周期:M0.1=1,M0.0=1。

在M0.0重新接通情况下:上部线路:M0.0=1接通,Q0.0闭点继续保持打开。

则上部线路不通。

下部线路:M0.0闭点打开不通,则下部线路也不通。

sonarscanner 扫描原理

SonarScanner扫描原理SonarScanner是一个用于代码质量管理的工具,它可以扫描代码中的各种问题,并提供解决方案。

SonarScanner可以扫描多种编程语言,包括Java、C#、JavaScript、Python等等。

本文将介绍SonarScanner的扫描原理。

一、SonarScanner的工作原理SonarScanner的工作原理可以简单概括为以下几个步骤:1. 代码获取:SonarScanner会从源代码管理系统(如Git、SVN等)中获取代码。

2. 代码编译:SonarScanner会对代码进行编译,生成编译后的代码。

3. 代码扫描:SonarScanner会对编译后的代码进行扫描,检查其中的问题(如代码重复、代码规范、安全漏洞等)。

4. 报告生成:SonarScanner会根据扫描结果生成一个报告,报告中包含了代码中存在的问题及其解决方案。

5. 报告展示:SonarScanner会将报告展示在SonarQube平台上,供开发人员查看。

二、SonarScanner的扫描类型SonarScanner可以进行多种类型的扫描,包括:1. 代码重复扫描:SonarScanner可以检查代码中的重复部分,并提供合并重复代码的解决方案。

2.代码规范扫描:SonarScanner可以检查代码是否符合编码规范,并提供相应的修复建议。

3. 安全漏洞扫描:SonarScanner可以检查代码中的安全漏洞,并提供相应的修复建议。

4. 性能问题扫描:SonarScanner可以检查代码中的性能问题,并提供相应的优化建议。

5.测试覆盖率扫描:SonarScanner可以检查代码中的测试覆盖率,并提供相应的测试用例。

三、SonarScanner的优点使用SonarScanner进行代码扫描有以下几个优点:1. 自动化:SonarScanner可以自动化进行代码扫描,不需要人工干预。

2. 统一标准:SonarScanner可以对代码进行统一标准的检查,保证代码质量的一致性。

代码安全扫描报告

代码安全扫描报告简介代码安全扫描是一种通过自动化工具对软件代码进行静态分析,以识别潜在的安全漏洞和代码质量问题的过程。

本文将介绍代码安全扫描的步骤和重要性,以及如何生成和分析代码安全扫描报告。

步骤1. 选择合适的代码安全扫描工具首先,需要选择一款适合你项目需求的代码安全扫描工具。

市面上有许多开源和商业代码安全扫描工具可供选择。

一些常见的工具包括PMD、Checkmarx和Fortify等。

根据项目需求和代码语言进行适当的选择。

2. 配置扫描参数在进行代码安全扫描之前,需要配置扫描工具的参数。

这些参数包括扫描规则、扫描范围和输出格式等。

根据项目要求,配置适当的扫描参数以确保对代码的全面检查。

3. 运行代码扫描一旦配置完成,就可以运行代码安全扫描。

扫描工具将自动分析代码,并检测潜在的安全漏洞和代码质量问题。

这个过程可能会花费一些时间,具体取决于代码的大小和复杂性。

4. 生成扫描报告代码安全扫描完成后,工具将生成一个详细的扫描报告。

这份报告将列出所有发现的安全漏洞和问题,并给出相应的修复建议。

报告通常包括代码片段和漏洞描述,以帮助开发人员更好地理解和解决问题。

5. 分析和修复问题生成扫描报告后,需要对报告进行仔细分析,并逐个解决报告中的问题。

开发人员应该根据报告中的建议,修复潜在的安全漏洞和代码质量问题。

这个过程需要一定的时间和精力,但是确保代码的安全性是非常重要的。

6. 定期执行代码安全扫描代码安全扫描不应该只是一次性的任务。

为了确保代码的安全性和质量,应该定期执行代码安全扫描。

这可以是每个版本发布之前,或者在每次代码更改之后进行。

通过定期执行扫描,可以及时发现和修复新出现的安全问题。

重要性代码安全扫描在软件开发生命周期中扮演着重要的角色。

以下是代码安全扫描的重要性:1. 发现潜在的安全漏洞代码安全扫描可以帮助开发人员发现潜在的安全漏洞,包括跨站脚本攻击(XSS)、SQL注入、资源不当释放等。

通过及早发现这些漏洞,可以防止恶意用户利用这些漏洞对系统进行攻击。

代码安全扫描

代码安全扫描首先,代码安全扫描是指通过对软件源代码、字节码、二进制代码等进行静态或动态分析,发现其中的安全漏洞和问题,从而及时修复和防范潜在的安全威胁。

代码安全扫描可以帮助开发人员在开发过程中及时发现和修复安全漏洞,提高软件的安全性和可靠性。

同时,代码安全扫描也可以帮助安全人员对现有软件进行安全评估和审计,及时发现和解决安全隐患,保障系统的安全稳定运行。

其次,代码安全扫描的方法主要包括静态分析和动态分析两种。

静态分析是指在不执行程序的情况下对源代码、字节码进行分析,通过检查代码的结构、数据流、控制流等来发现潜在的安全问题。

动态分析则是在程序执行的过程中对其进行监控和分析,通过模拟用户的操作、输入恶意数据等方式来发现安全漏洞。

两种方法各有优缺点,可以根据实际情况选择合适的方式进行代码安全扫描。

另外,代码安全扫描的对象主要包括源代码、第三方组件、库文件、配置文件等。

在进行代码安全扫描时,需要对这些对象进行全面的覆盖和分析,以确保发现所有可能存在的安全问题。

同时,代码安全扫描还需要结合安全规范、最佳实践等,对扫描结果进行评估和分析,确定哪些是真正的安全漏洞,哪些是误报,以便进行有效的修复和处理。

最后,代码安全扫描是软件开发过程中的重要环节,但并不是唯一的安全手段。

除了代码安全扫描外,还需要结合安全设计、安全编码、安全测试等多种手段来全面提高软件的安全性。

同时,代码安全扫描也需要不断地更新和完善,以适应不断变化的安全威胁和攻击手段。

只有综合运用各种安全手段,才能有效提高软件的安全性,保障用户的信息安全。

综上所述,代码安全扫描是软件开发过程中不可或缺的一环,通过对源代码、字节码等进行静态或动态分析,发现安全漏洞和问题,从而提高软件的安全性和可靠性。

代码安全扫描需要结合多种手段和方法,全面覆盖和分析软件的各个方面,以确保发现所有可能存在的安全问题。

只有综合运用各种安全手段,才能有效提高软件的安全性,保障用户的信息安全。