基于Vmware的第三代虚拟Honeynet部署以及攻击实

基于深度学习的网络入侵检测系统设计与实现

基于深度学习的网络入侵检测系统设计与实现目录1. 内容概要 (2)1.1 研究背景 (2)1.2 相关工作综述 (3)1.3 目标与目的 (5)2. 现有入侵检测系统的局限性与挑战 (6)2.1 传统入侵检测系统的不足 (7)2.2 深度学习在网络安全领域的应用 (8)2.3 现有深度学习入侵检测系统的挑战 (9)3. 系统架构设计与实现 (10)3.1 系统整体框架 (12)3.1.1 数据采集模块 (13)3.1.2 数据预处理模块 (14)3.1.3 模型训练模块 (16)3.1.4 模型部署模块 (17)3.2 网络入侵数据特征提取 (19)3.2.1 深度特征提取 (20)3.2.2 传统特征与深度特征融合 (21)3.3 深度学习模型选择与训练 (23)3.3.1 常用深度学习模型 (25)3.3.2 模型训练策略与参数选择 (26)3.4 模型评估与性能指标 (28)3.4.1 准确率、召回率、F1score等指标 (30)3.4.2 性能评价方法与标准 (31)4. 实验环境与结果分析 (32)4.1 实验平台搭建 (34)4.2 实验数据集 (35)4.3 实验结果与讨论 (37)4.3.1 模型精度比较及分析 (38)4.3.2 模型对不同攻击类型的检测性能 (40)5. 结论与展望 (41)5.1 研究成果总结 (42)5.2 系统局限性及未来工作方向 (43)1. 内容概要内容概要。

NIDS)。

该系统利用深度学习算法对网络流量进行分析,识别并分类潜在的网络入侵行为。

我们将介绍网络入侵检测的需求背景和当前技术趋势,并概述传统入侵检测系统的局限性以及深度学习技术的优势。

将详细阐述系统的架构设计,包括数据采集与预处理、特征提取、模型构建、检测与分类以及结果可视化等部分。

我们将探讨常用的深度学习模型,例如卷积神经网络(CNN)和循环神经网络(RNN)在入侵检测领域的应用,并分析不同模型的优缺点。

蜜罐技术是什么

第一章蜜罐技术蜜罐(Honeypot Technology)技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

蜜罐好比是情报收集系统。

蜜罐好像是故意让人攻击的目标,引诱黑客前来攻击。

所以攻击者入侵后,你就可以知道他是如何得逞的,随时了解针对服务器发动的最新的攻击和漏洞。

还可以通过窃听黑客之间的联系,收集黑客所用的种种工具,并且掌握他们的社交网络。

第二章详细解释2.1蜜罐的定义首先我们要弄清楚一台蜜罐和一台没有任何防范措施的计算机的区别,虽然这两者都有可能被入侵破坏,但是本质却完全不同,蜜罐是网络管理员经过周密布置而设下的“黑匣子”,看似漏洞百出却尽在掌握之中,它收集的入侵数据十分有价值;而后者,根本就是送给入侵者的礼物,即使被入侵也不一定查得到痕迹……因此,蜜罐的定义是:“蜜罐是一个安全资源,它的价值在于被探测、攻击和损害。

”设计蜜罐的初衷就是让黑客入侵,借此收集证据,同时隐藏真实的服务器地址,因此我们要求一台合格的蜜罐拥有这些功能:发现攻击、产生警告、强大的记录能力、欺骗、协助调查。

另外一个功能由管理员去完成,那就是在必要时候根据蜜罐收集的证据来起诉入侵者。

2.2涉及的法律问题蜜罐是用来给黑客入侵的,它必须提供一定的漏洞,但是我们也知道,很多漏洞都属于“高危”级别,稍有不慎就会导致系统被渗透,一旦蜜罐被破坏,入侵者要做的事情是管理员无法预料的。

例如,一个入侵者成功进入了一台蜜罐,并且用它做“跳板”(指入侵者远程控制一台或多台被入侵的计算机对别的计算机进行入侵行为)去攻击别人,那么这个损失由谁来负责?设置一台蜜罐必须面对三个问题:设陷技术、隐私、责任。

设陷技术关系到设置这台蜜罐的管理员的技术,一台设置不周全或者隐蔽性不够的蜜罐会被入侵者轻易识破或者破坏,由此导致的后果将十分严重。

BT3使用教程

BT3使用教程BT3(BackTrack 3)是一款以Debian为基础的Linux操作系统,专门用于网络安全评估。

它内置了许多用于渗透测试和漏洞利用的工具,因此成为众多安全专业人员和黑客的首选系统之一本文将为您提供BT3虚拟机版的使用教程,让您了解如何安装和使用BT3来进行网络安全评估。

2.安装虚拟机软件BT3是一个虚拟机镜像,因此您需要一个虚拟机软件来运行它。

您可以选择VMware Workstation、Oracle VM VirtualBox等软件来安装BT3的虚拟机。

3.创建BT3虚拟机打开您选择的虚拟机软件,并创建一个新的虚拟机。

在创建过程中,选择导入已有的BT3镜像文件作为虚拟机的操作系统。

指定RAM、硬盘空间和网络设置等参数,并完成虚拟机的创建。

4.启动BT3虚拟机现在,您可以启动BT3虚拟机了。

在虚拟机软件中,选择启动已创建的BT3虚拟机,等待一段时间,系统将自动启动。

5.登录BT3系统当BT3系统启动后,您将看到一个登录界面。

默认的用户名是"root",密码是"toor",输入正确的用户名和密码,然后按Enter键登录系统。

6.更新系统一旦登录成功,打开终端,并使用以下命令更新系统:```apt-get updateapt-get upgrade```7.使用BT3工具BT3内置了许多有用的安全工具,您可以使用它们来进行渗透测试和漏洞利用。

以下是一些常用的BT3工具:- Nmap:用于网络扫描和探测。

- Metasploit:用于漏洞利用和渗透测试。

- Wireshark:用于网络分析和数据包捕获。

- Aircrack-ng:用于无线网络渗透测试和密码破解。

- John the Ripper:用于密码破解。

- Hydra:用于密码爆破。

8.学习BT3工具的使用9.实践操练一旦您熟悉了BT3的工具和使用方法,可以尝试在合法的环境中进行实践操练。

网络诱骗技术之蜜罐

网络诱骗技术之蜜罐摘要:基于主动防御理论系统而提出的新兴蜜罐技术,日益受到网络安全领域的重视,蜜罐主要通过精心布置的诱骗环境来吸引和容忍入侵,进而了解攻击思路、攻击工具和攻击目的等行为信息,特别是对各种未知攻击行为信息的学习。

根据获取的攻击者得情报,安全组织就能更好地理解网络系统当前面临的危险,并知道如何阻止危险的发生。

本文首先系统地介绍了蜜罐和蜜罐网络诱骗系统的原理知识及关键技术,重点阐述了蜜罐的发展趋势及研究方向。

关键词:蜜罐、网络诱骗、网络安全、蜜网Phishing technology Honeypot(Northeastern University at Qinhuangdao, Qinhuangdao, 066004) Abstract: Based on active defense system proposed by the emerging theory of honeypot technology, increasingly the importance of network security, honeypots, mainly through careful layout of the environment to attract and tolerance decoy invasion, and then understand the idea of attack, attack tools, and the purpose of acts such as attacks information, especially information on a variety of learning unknown attacks. According to the attacker have access to intelligence and security organizations can better understand the danger facing the network system, and how to prevent dangerous place. This article first systematic introduction to honeypots and honeypot network decoy system, the principle knowledge and key technologies, focusing on trends and honeypot research.Keywords: Honeypot, Phishing, network security, Honeynet0引言“蜜罐”这一概念最初出现在1990年出版的一本小说《The Cuckoo’s Egg》中,在这本小说中描述了作者作为一个公司的网络管理员,如何追踪并发现一起商业间谍案的故事。

文献综述参考范本2

文献综述(届)蜜罐技术学生姓名学号院系工学院计算机系专业指导教师完成日期蜜罐技术摘要: 综述了蜜罐技术的发展,虚拟蜜罐(主动防御体系)的实现,所要用到的相关网络安全技术以及前景关键词: 蜜罐;网络安全;虚拟蜜罐主动防御引言计算机网络技术飞速发展,并且已经渗透到我们的经济、文化、政治、军事和日常生活中。

然而在以信息为核心的网络中,高频率的黑客入侵事件、正在增加的计算机犯罪给我们的网络安全带来强劲的挑战。

近些年,虽然杀毒软件,防火墙,以及入侵检测系统应运而生,并在各个领域得到了广泛运用,但是它们对网络的检测是基于规则的,被动的,对于新的攻击无能为力,并且无法跟踪攻击者。

所以单纯的防火墙与入侵检测系统在高要求的网络坏境中已经不能满足要求。

1 蜜罐技术的发展1.1国外的蜜罐技术蜜罐思想最早的提出是在1988年加州大学伯克利分校的Clifford Stoll 博士发表了一篇题为“Stalking the Wily Hacker”的论文[1],随后Bill Cheswick写了关于蜜罐的名为“An Evening with Berferd in Which a Cracker Is Lured,Endured,and Studied”的论文,系统的提出了蜜罐的思想。

各种蜜罐产品慢慢出现比如DTK、CyberCop Sting、NetFacade等等。

直到1999年Honey Net项目的创建可以说为蜜罐在安全领域的地位打下了非常坚实的基础,这个项目成功的展现了蜜罐技术在研究和检测攻击方面的价值。

他们的系列文献“Kn ow Your Enemy”展示了他们的技术信息和研究成果。

随着各种商业蜜罐工具存在着交互度低,容易被黑客识别等问题,安全研究人员需要一个完整的蜜网体系。

蜜网构成一个黑客诱捕网络体系架构。

现在the honeynet project 依然是最具实力的研究蜜罐的非盈利行组织。

1.2国内的蜜罐技术在国内,一个组织推动着蜜罐技术的发展,它就是北大计算机研究所“狩猎女神”项目组(h ttp://)。

《深度探索Linux系统虚拟化:原理与实现》记录

《深度探索Linux系统虚拟化:原理与实现》阅读随笔目录一、内容描述 (2)1.1 虚拟化的概念 (3)1.2 Linux系统虚拟化的背景 (4)二、Linux系统虚拟化原理 (6)2.1 虚拟化技术的基本原理 (7)2.2 Linux系统虚拟化的关键实现技术 (9)三、Linux系统虚拟化实现方法 (10)3.1 KVM虚拟化技术 (12)3.2 Xen虚拟化技术 (13)3.3 VMware虚拟化技术 (15)3.4 QEMU/KVM混合虚拟化技术 (16)四、Linux系统虚拟化实例分析 (17)4.1 CentOS系统虚拟化实践 (18)4.2 Ubuntu系统虚拟化实践 (19)五、Linux系统虚拟化性能优化 (21)5.1 硬件资源优化 (23)5.2 软件资源优化 (24)5.3 系统配置优化 (25)六、Linux系统虚拟化安全问题及防范措施 (27)6.1 虚拟化环境下的安全隐患 (28)6.2 安全防护策略与工具 (29)七、总结与展望 (31)7.1 本书总结 (32)7.2 未来发展趋势 (33)一、内容描述在科技飞速发展的时代,虚拟化技术已成为信息技术领域的重要组成部分。

《深度探索Linux系统虚拟化:原理与实现》为我们系统、全面地揭示了Linux系统虚拟化的奥秘。

本书的内容描述涵盖了虚拟化技术的理论基础、实现方法和实践应用,是学习和掌握Linux系统虚拟化技术的理想读物。

本书介绍了虚拟化的基本概念和原理,包括虚拟化的定义、分类、发展历程以及其在云计算、大数据等领域的应用。

通过对虚拟化技术的原理进行深入剖析,帮助读者理解虚拟化技术的基本思想和工作机制。

本书详细阐述了Linux系统虚拟化的实现方法。

包括系统虚拟化的关键组件、技术细节以及实现流程。

通过对KVM、Xen等主流虚拟化技术的讲解,使读者了解Linux系统虚拟化的技术实现和实际应用。

还介绍了虚拟化管理的相关工具和技术,如Docker容器技术等。

有关“蜜罐(honeypot)”技术在网络安全中的探讨

有关“蜜罐(honeypot)”技术在网络安全中的探讨余晓东(广东电网公司潮州供电局,广东潮州 521000)摘 要:随着计算机网络发展越来越快,网络安全也随之下降,在保护网络安全上,传统的方法是利用防火墙。

比较普遍的防火墙、防毒软件及其运行机制、监察入侵活动和内容过滤等已对网络安全起不了很大的作用了,本文就对“蜜罐”技术及其在网络安全中的应用做出相应探讨,以供大家一起来参考及借鉴。

关键词:蜜罐;功能;蜜网;发展中图分类号:TN915.08 文献标识码:A 文章编号:1007-9599 (2010) 09-0056-02The "honey pot" Technology in the Network SecurityYu Xiaodong(Chaozhou Power Supply Bureau of Guangdong Power Grid Company,Chaozhou 521000,China) Abstract:With the increasingly rapid development of computer networks,network security was declining,in the protection of network security,the traditional method is to use firewall.More common firewall,antivirus software and its operating mechanism,monitoring intrusions,and content filtering for network security can not played a significant role,and this article on the "honey pot" technique and its application in network security and make the corresponding discussion,for all to reference and learn together.Keywords:Honey pot;Function;Honeynet;Development一、防火墙技术的局限性和脆弱性防火墙是网络上使用最多的安全设备,是网络安全的重要基石。

完整版GNS3VM安装指导

1.更改ethO的IP为静态默认ethO是仅主机模式,用来做lOU/VM/QEMU/VPCS的server,默认为DHCP模式,为了使用方便需要更改为和自己本机 VMNET同网段的静态地址。

(eth1 为nat 模式,dhcp模式,连接外网升级用,不用改。

)1.用箭头或者按快捷键N,选择Networking,OK。

Gits 3 1.4 OWGMS3 1.1.0b3InformationSh&llSecurityKeyboardConf igfupeLogTest VersionReboot3hutdown2.提示更改后,gns3vm会重启,按Yes.Display UH infornatioiiUpgrade GMS3Open a consoleConf igupe aiitbent icat ionChange keyboard 1Eli 辻seruep 匚onf iguration (advanced users OMLV)Shoid sepuer logCheck Internet c口nnection ScIcct tJie GHS3 version Reboot the UHShutdown the Utt6ftS3 i.4.m < Ves >3.我的主机上 Vmnet1的地址是192.168.200.1 192.168.200.1,更改后的结果如下。

,我设置ethO 的IP 是 # Host only interface auto ethO tt Connent this line to disable DHCF tt ifaiEe 巳thO Qlicp ~tt Uncomment this lines i 生 you want to tt It's not recon mended If you can HLVO idit. Tf iface ethQ inct Address netnask static 132・163.ZOO,10 255.255.255.0 192-l&a.20G.l dns-naneseruers 8 ・S ・8 Nano 是一个简单的没有花梢及华丽效果的文本编辑器。

honeyd蜜罐部署与应用

1.0李伊龙刘尚东第一章Honeypot简介1.1Honeypot的起源蜜罐这个概念已经出现了至少20年之久了。

蜜罐(honeypot),首次出现在Cliff Stoll的小说«The Cuckoo’s Egg»[1]中,这部小说主要讲述的是作者自己身为公司的网络管理员,如何追踪并发现一起商业间谍案的故事。

在作者追踪的过程中,为了吸引黑客在线足够长的时间以便安全人员能够跟踪到他,Stoll 搭建了一个名叫“elaborate hoax”的东西,在其中放上黑客所感兴趣的一些东西,这个“elaborate hoax”,就是现在我们通常所说的蜜罐,蜜罐。

但是毋庸置疑在那之前已经有大量组织对其进行了很好的开发和使用,也进行了大量的研究和部署,只不过在1990年之前很少为公众所知而已。

1.2Honeypot的发展历程蜜罐技术的发展历程分为以下三个阶段。

从九十年代初蜜罐概念的提出直到1998年左右,“蜜罐”还仅仅限于一种思想,通常由网络管理人员应用,通过欺骗黑客达到追踪的目的。

这一阶段的蜜罐实质上是一些真正被黑客所攻击的主机和系统。

1990/1991——第一本阐述蜜罐概念的公开发表的著作——Clifford Stoll的The Cuckoo’s Egg及Bill Cheswick的an evening with Berferd.从1998年开始,蜜罐技术开始吸引了一些安全研究人员的注意,并开发出一些专门用于欺骗黑客的开源工具,如Fred Cohen所开发的DTK(欺骗工具包)、Niels Provos开发的Honeyd等,同时也出现了像KFSensor、Specter等一些商业蜜罐产品。

这一阶段的蜜罐可以称为是虚拟蜜罐,即开发的这些蜜罐工具能够模拟成虚拟的操作系统和网络服务,并对黑客的攻击行为做出回应,从而欺骗黑客。

1997——Fred Cohen的Deception Toolkit0.1版本发行,这是可为安全界所用的首批蜜罐解决方案之一。

Defnet HoneyPot

很多时候,经常遇到站长很无辜的被别人入侵,他们很迷惑,为什么被入侵,怎么被入侵,我的网站咋被黑了。

这是我遇到的站长反应的问题最多。

然后第2个意识就是怎么弥补,怎么删网马。

所以他们采用的办法都是亡羊补牢。

我认为我们有时候应该处于主动,不能老是被动。

所以我今天介绍蜜罐技术模拟环境:虚拟机A IP:192.168.1.10 (蜜罐系统)虚拟机B IP:192.168.1.6 (攻击主机)一、打造蜜罐,反击攻击者1、软件介绍“Defnet HoneyPot 2004”是一个著名的“蜜罐”虚拟系统,它会虚拟一台有“缺陷”的电脑,等着恶意攻击者上钩。

这种通过Defnet HoneyPot虚拟出来的系统和真正的系统看起来没有什么两样,但它是为恶意攻击者布置的陷阱。

只不过,这个陷阱只能套住恶意攻击者,看看他都执行了那些命令,进行了哪些操作,使用了哪些恶意攻击工具。

通过陷阱的记录,可以了解攻击者的习惯,掌握足够的攻击证据,甚至反击攻击者。

2、下套诱捕Defnet HoneyPot是一款绿色软件,下载后直接使用,不用安装,其设置非常简单,迷惑性、仿真性不其它蜜罐强多了。

(1).设置虚拟系统运行Defnet HoneyPot,在Defnet HoneyPot的程序主界面右侧,点击“HoneyPot”按钮,弹出设置对话框,在设置对话框中,可以虚拟Web、FTP、SMTP、Finger、POP3和Telnet等常规网站提供的服务。

例如要虚拟一个FTP Server服务,则可选中相应服务“FTP Server”复选框,并且可以给恶意攻击者“Full Access”权限。

并可设置好“Directory”项,用于指定伪装的文件目录项。

图2在“Finger Server”的“Aclvanced”高级设置项中,可以设置多个用户,“admin”用户是伪装成管理员用户的,其提示信息是“administrator”即管理员组用户,并且可以允许40个恶意攻击者同时连接该用户。

网络攻防环境搭建

课程2讲义:基于第三代蜜网的VNet网络攻防实验环境构建The Artemis Project/狩猎女神项目组诸葛建伟一、先决条件在阅读本文前,请先阅读Know Your Enemy: Honeynets,Know Your Enemy: GenII Honeynets和Know Your Enemy:Honeywall CDROM Roo,对Honeynets的概念和第三代Honeynet (Roo)技术有个清晰的认识,并完全了解Roo的部署软/硬件要求。

二、VMware软件介绍VMware软件是VMware公司(/)出品的优秀虚拟机产品,可以在宿主主机上通过模拟硬件构建多台虚拟主机。

VMware软件版本主要有VMware Player (免费)、VMware Workstation、VMware GSX Server(目前license免费)、VMware ESX Server 等版本,本文档基于最普遍使用的VMware Workstation,具体版本为VMware-workstation-full-7.0.0-203739。

运行在VMware虚拟机软件上操作系统的网络连接方式有三种:桥接方式(Bridge):在桥接方式下,VMware模拟一个虚拟的网卡给客户系统,主系统对于客户系统来说相当于是一个桥接器。

客户系统好像是有自己的网卡一样,自己直接连上网络,也就是说客户系统对于外部直接可见。

图 1 VMware支持的桥接连接方式示意图●网络地址转换方式(NA T):在这种方式下,客户系统不能自己连接网络,而必须通过主系统对所有进出网络的客户系统收发的数据包做地址转换。

在这种方式下,客户系统对于外部不可见。

图 2 VMware支持的NAT连接方式示意图●主机方式(Host-Only):在这种方式下,主系统模拟一个虚拟的交换机,所有的客户系统通过这个交换机进出网络。

在这种方式下,如果主系统是用公网IP连接Internet,那客户系统只能用私有IP。

蜜罐及蜜网技术简介

蜜罐及蜜网技术简介Introduction to Honeypot and Honeynet北大计算机科学技术研究所信息安全工程研究中心诸葛建伟,2004-10-15AbstractThe purpose of this paper is to overview the honeypot and honeynet technologies, including the concept, history, present and future. The most well known and applicable honeynet – Gen2 honeynet framework developed by The Honeynet Project is introduced. Furthermore, the emerging research directions in this area are presented.摘要本文给出了对蜜罐及蜜网技术的综述报告,包括蜜罐和蜜网的基本概念、发展历程、核心功能,并介绍了目前最为成熟的“蜜网项目组”推出的第二代蜜网架构。

此外本文还给出了蜜罐及蜜网技术的进一步研究方向。

关键字网络攻击;蜜罐;蜜网;诱捕网络1问题的提出众所周知,目前的互联网安全面临着巨大的考验。

美国CERT(计算机应急响应组)统计的安全事件数量以每年翻番的惊人指数级增长,在2003年已经达到了137,529次。

导致互联网目前如此糟糕的安全状况的原因有很多,一方面是由于互联网的开放性和各种操作系统、软件的缺省安装配置存在很多安全漏洞和缺陷,同时,大部分的网络使用者还未真正拥有安全意识,也还很少进行安全加强工作,如及时打补丁、安装防火墙和其他安全工具等,从而导致了目前的互联网具有巨大的安全隐患。

另一方面,随着网络攻击技术的发展,特别是分布式拒绝服务攻击、跳板(Step-stone)攻击及互联网蠕虫的盛行,互联网上的每一台主机都已经成为攻击的目标。

(扩充)蜜罐与蜜网技术

FTP服务模拟脚本

case $incmd_nocase in QUIT* ) echo -e "221 Goodbye.\r" exit 0;; SYST* ) echo -e "215 UNIX Type: L8\r" ;; HELP* ) echo -e "214-The following commands are recognized (*=>'s unimplemented).\r" echo -e " USER PORT STOR MSAM* RNTO NLST echo -e " PASS PASV APPE MRSQ* ABOR SITE echo -e " ACCT* TYPE MLFL* MRCP* DELE SYST echo -e " SMNT* STRU MAIL* ALLO CWD STAT echo -e " REIN* MODE MSND* REST XCWD HELP echo -e " QUIT RETR MSOM* RNFR LIST NOOP echo -e "214 Direct comments to ftp@$domain.\r" ;; USER* )

• 攻击方:通过网络扫描、探测、踩点对攻击目标全面 了解 • 防守方:对攻击方一无所知

后果不对称

• 攻击方:任务失败,极少受到损失 • 防守方:安全策略被破坏,利益受损

蜜罐技术的提出

试图改变攻防博弈的非对称性

• 对攻击者的欺骗技术-增加攻击代价、减少对 实际系统的安全威胁 • 了解攻击者所使用的攻击工具和攻击方法 • 追踪攻击源、攻击行为审计取证 Honeypot: 首次出现在Cliff Stoll的小说“The Cuckoo’s Egg”(1990)

VNet虚拟蜜网构建实验

实验五、虚拟蜜罐分析与实践一、实验目的熟悉网络攻防的基本原理,掌握基于虚拟机环境的网络攻防平台的搭建方法,掌握利用该攻防平台进行基本网络安全管理的使用方法。

二、实验环境1)宿主主机:操作系统:Win2K/WinXP;VMware Workstation 7。

2)提供相关软件:蜜网网关虚拟机:Roo Honeywall CDROM v1.4;靶机镜像:Win2003server,Sebek 客户端软件。

漏洞扫描软件:流光Fluxay三、实验原理1)虚拟蜜网规划图图 1 虚拟蜜网网络拓扑结构2)构建虚拟蜜网,包括:VMware网络环境配置;安装靶机虚拟机;安装蜜网网关虚拟机;配置蜜网网关虚拟机;测试蜜网网关的远程管理;测试虚拟机蜜罐和攻击机主机之间的网络连接。

3)漏洞扫描测试,包括:虚拟机蜜罐上安装Sebek 客户端;漏洞扫描测试。

4)渗透攻击测试,包括;宿主主机安装Metasploit渗透攻击工具;渗透攻击测试。

四、实验过程与测试数据4.1 以默认方式安装VMware Workstation4.2 安装蜜网网关虚拟机1. File --> New -->Virtual machine,新建虚拟机,选择C ustom 安装图 1 选择 Custom 安装2. 设置V Mware Workstation 版本图表2设置 VMware Workstation 版本为 6.5-7.03.设置C DROM 为蜜网网关R oo v1.4 软件I SO图 3设置 CDROM 为蜜网网关 Roo v1.4 软件 ISO 4. 设置蜜网网关虚拟机命名与路径(指定一个明确的路径Location)图表4设置蜜网网关虚拟机命名与路径5. 设置蜜网网关虚拟硬件图 5 设置虚拟 CPU,选择单处理器图 6 设置蜜网网关虚拟机内存大小,建议 256M图 7 设置网络连接方式,选择 NAT 模式,后面需另加两个网卡图 8 设置虚拟硬盘接口类型,SCSI 接口选择为 LSI Logic图 9 创建虚拟硬盘图 10 设置虚拟硬盘为 SCSI 硬盘图 11 设置虚拟硬盘大小为 8G,无需立即分配全部空间图 12 指定虚拟硬盘文件的绝对路径,注意必须给出全绝对路径,不要出现中文字符6. 添加两块网卡点击下图中C ustomize Hardware图 13 显示配置点击下图中a dd 按钮,按照提示步骤添加两块网卡,其中E thernet 2 设为H ost-only, Ethernet3设为N A T,添加后如图26 所示图 14 Hardware 配置图 15 添加两块网卡之后的配置7. 安装蜜网网关软件启动蜜网网关虚拟机,进入如下安装界面。

超融合基础架构解决方案

超融合基础架构解决方案目录一、前言 (3)1.1 超融合基础架构解决方案概述 (3)1.2 解决方案的重要性和应用场景 (4)二、超融合基础架构原理 (6)2.1 超融合的定义和特点 (7)2.2 超融合基础架构的组成 (8)2.2.1 虚拟化层 (10)2.2.2 存储层 (11)2.2.3 网络层 (12)2.3 超融合基础架构的优势 (14)2.3.1 高可用性 (15)2.3.2 高扩展性 (16)2.3.3 高性能 (18)三、超融合基础架构解决方案的关键技术 (20)3.1 虚拟化技术 (21)3.2 存储技术 (22)3.3 网络技术 (25)3.4 数据备份和容灾技术 (26)3.5 安全技术 (27)四、超融合基础架构解决方案的应用场景 (29)4.1 教育行业 (30)4.2 医疗行业 (31)4.3 金融行业 (33)4.4 企业办公 (34)4.5 云计算 (36)五、超融合基础架构解决方案的选购和实施 (37)5.1 如何选择合适的超融合基础架构解决方案 (39)5.2 实施超融合基础架构解决方案的步骤 (40)5.2.1 规划和设计 (41)5.2.2 部署和配置 (43)5.2.3 测试和验证 (44)5.2.4 运营和维护 (46)六、超融合基础架构解决方案的挑战和未来发展趋势 (47)6.1 超融合基础架构解决方案面临的挑战 (49)6.2 超融合基础架构解决方案的未来发展趋势 (50)七、结论 (51)7.1 超融合基础架构解决方案的价值和意义 (52)7.2 对超融合基础架构解决方案的未来展望 (53)一、前言随着信息技术的快速发展,企业对于数据处理与存储的需求日益增长,传统的IT架构在面对日益增长的数据规模与复杂的业务需求时,显得捉襟见肘。

在这样的背景下,“超融合基础架构解决方案”其旨在为企业提供一种高效、灵活、可扩展的IT基础设施,以满足企业日益增长的业务需求。

模拟器之GNS3完整安装及使用教程(关联Wireshark、xShell和VM)-收藏一篇就够

注意:Tools:

选择安装的位置 安装过程中会弹出依赖的组件,点击 Next

点击 I Agree 点击 Next

点击 Finish 其他组件安装步骤一样

输入邮箱 点击 Next

选择 No,下一步。

3.2 导 入 GNS3 VM.ova ( 前 提 是 安 装 了 VMware Workstation 虚拟机)

2.7)-收藏一篇就够别在碰壁

现阶段学习经常使用的路由交换设备主要来自于思科、华为和华三三家,当然 还有中兴、锐捷、神州数码等厂商,这三家的设备操作配置大致类似,却又不 尽相同。因为实体设备通常都非常昂贵,购买设备学习也是不现实的。所以我 们通常会使用各厂商提供的模拟器来学习。华为的模拟器是 eNSP,华三的则 是 H3C Cloud Lib,思科则是大名鼎鼎的 GNS3、Cisco Packet Tracer、 WEB-IOU、EVE-NG。 今天笔者拿 GNS3-2.2.7 目前最新版本来安装。

3.5.1 在 GNS3 主界面,选择 Edit>Preferences,选择左侧导航里面的 Dynamips 的下一级 IOS routers。点击 New:

3.5.2 在弹出的对话框中选择第二项:Run this IOS router on my local computer,在本地运行 IOS:

VMware-workstation-full-15.5.2-15785246 链接:https:///s/1k3UKDc6NRbl8DtgCNxG4AA 提取码:bolq GNS3 链接:https:///s/1NDxi-l5i4YtP6nzzmpGebg 提取码:te21

一、准备工具

① GNS3-2.2.7-all-in-one.exe ② GNS3.VM.VMware.Workstation.2.2.7.zip/对应版本的 GNS3 虚拟机 ③ Cisco IOU-ISO.zip (L2/L3 设备镜像) ④ IOS.rar (含 从 C1700 到 C7200 的各种路由器 bin 镜像) ⑤ Xshell6_wm.exe 或者 SecureCRT ⑥ VMware-workstation-full-15.5.2-15785246.exe 下载链接

虚拟蜜网的研究与设计

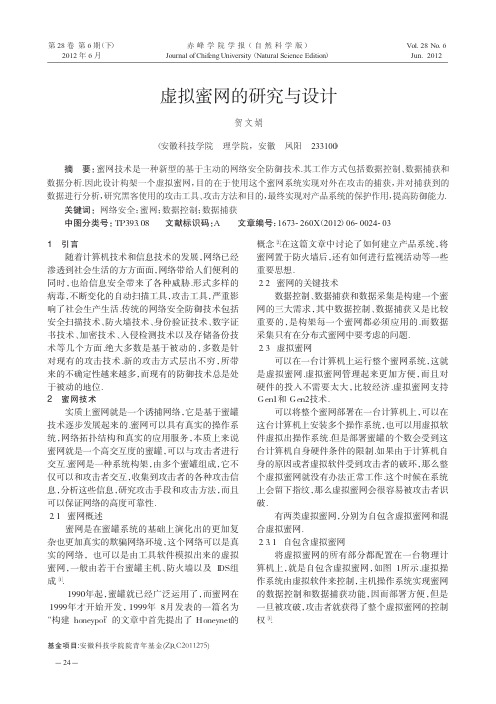

1引言随着计算机技术和信息技术的发展,网络已经渗透到社会生活的方方面面,网络带给人们便利的同时,也给信息安全带来了各种威胁.形式多样的病毒,不断变化的自动扫描工具,攻击工具,严重影响了社会生产生活.传统的网络安全防御技术包括安全扫描技术、防火墙技术、身份验证技术、数字证书技术、加密技术、入侵检测技术以及存储备份技术等几个方面.绝大多数是基于被动的,多数是针对现有的攻击技术.新的攻击方式层出不穷,所带来的不确定性越来越多,而现有的防御技术总是处于被动的地位.2蜜网技术实质上蜜网就是一个诱捕网络,它是基于蜜罐技术逐步发展起来的.蜜网可以具有真实的操作系统,网络拓扑结构和真实的应用服务,本质上来说蜜网就是一个高交互度的蜜罐,可以与攻击者进行交互.蜜网是一种系统构架,由多个蜜罐组成,它不仅可以和攻击者交互,收集到攻击者的各种攻击信息,分析这些信息,研究攻击手段和攻击方法,而且可以保证网络的高度可靠性.2.1蜜网概述蜜网是在蜜罐系统的基础上演化出的更加复杂也更加真实的欺骗网络环境,这个网络可以是真实的网络,也可以是由工具软件模拟出来的虚拟蜜网,一般由若干台蜜罐主机、防火墙以及IDS组成[1].1990年起,蜜罐就已经广泛运用了,而蜜网在1999年才开始开发,1999年8月发表的一篇名为“构建honeypot”的文章中首先提出了Honeynet的概念[2].在这篇文章中讨论了如何建立产品系统,将蜜网置于防火墙后,还有如何进行监视活动等一些重要思想.2.2蜜网的关键技术数据控制、数据捕获和数据采集是构建一个蜜网的三大需求,其中数据控制、数据捕获又是比较重要的,是构架每一个蜜网都必须应用的.而数据采集只有在分布式蜜网中要考虑的问题.2.3虚拟蜜网可以在一台计算机上运行整个蜜网系统,这就是虚拟蜜网.虚拟蜜网管理起来更加方便,而且对硬件的投入不需要太大,比较经济.虚拟蜜网支持Gen1和Gen2技术.可以将整个蜜网部署在一台计算机上,可以在这台计算机上安装多个操作系统,也可以用虚拟软件虚拟出操作系统.但是部署蜜罐的个数会受到这台计算机自身硬件条件的限制.如果由于计算机自身的原因或者虚拟软件受到攻击者的破环,那么整个虚拟蜜网就没有办法正常工作.这个时候在系统上会留下指纹,那么虚拟蜜网会很容易被攻击者识破.有两类虚拟蜜网,分别为自包含虚拟蜜网和混合虚拟蜜网.2.3.1自包含虚拟蜜网将虚拟蜜网的所有部分都配置在一台物理计算机上,就是自包含虚拟蜜网,如图1所示.虚拟操作系统由虚拟软件来控制,主机操作系统实现蜜网的数据控制和数据捕获功能,因而部署方便,但是一旦被攻破,攻击者就获得了整个虚拟蜜网的控制权[3].虚拟蜜网的研究与设计贺文娟(安徽科技学院理学院,安徽凤阳233100)摘要:蜜网技术是一种新型的基于主动的网络安全防御技术.其工作方式包括数据控制、数据捕获和数据分析.因此设计构架一个虚拟蜜网,目的在于使用这个蜜网系统实现对外在攻击的捕获,并对捕获到的数据进行分析,研究黑客使用的攻击工具、攻击方法和目的,最终实现对产品系统的保护作用,提高防御能力.关键词:网络安全;蜜网;数据控制;数据捕获中图分类号:TP393.08文献标识码:A 文章编号:1673-260X (2012)06-0024-03Vol.28No.6Jun.2012赤峰学院学报(自然科学版)Journal of Chifeng University (Natural Science Edition )第28卷第6期(下)2012年6月基金项目:安徽科技学院院青年基金(ZRC2011275)24--自包含虚拟蜜网具有管理简单,移动性比较强,硬件代价比较低的优点,但是安全性要差一点.2.3.2混合虚拟蜜网将虚拟蜜网的各个部分部署在多台计算机上,就是混合虚拟蜜网,如图2所示.混合虚拟蜜网是增加了一台配置比较高的计算机作为网关,用于数据的控制和数据的捕获,这样就将虚拟系统和数据控制和数据捕获的部件隔离开来,降低了蜜网被攻击者攻破的可能性,但是硬件的开销也相应加大.混合虚拟蜜罐安全性较高,但是硬件开销大,可移动性较差.3虚拟蜜网的构架本系统的网络环境是基于校园网为平台.图3给出了实验环境图.详细配置见表1.3.1配置IptablesIPtables的作用有两个:既要进行数据捕获也要对第三方实施保护,有效的控制蜜罐的对外连接,这样才降低整个系统的风险[4].对于新建的入站连接进行日志记录,从而降低了日志冗余度.Iptables允许所有的入站连接,但是对于出站连接有限制.一旦达到这个限制数目,就将数据包丢弃并记录日志.这样做避免了攻击者发动Dos攻击,也保护了第三方.若出站数据包的IP地址不是蜜罐的地址,则将该数据包记录后直接丢弃.如果出站数据包是广播包,那么将该数据包记录后允许其通过.3.2配置SnortSnort会对所有的可疑行为进行预警.这些预警将集中保存在一个日志文件中.Snort捕获网络中的报文,并保存这些数据用于分析.对Snort进行配置,将所有ASCII信息转为文本文件,方便阅读.IDS捕获到的数据有三种形式.第一种就是可以捕获到预警,这些预警可以将捕获的可疑活动及时上报;第二种就是对进出网络及其载荷的捕获,保存这些数据,以后用于数据分析;第三种就是捕获全部的ASCII载荷,这些数据独立保存在ASCII文本文件中.3.3配置Sebek客户端Sebek客户端是一个隐藏的内核补丁,运行在系统内核.蜜网采用Sebek客户端捕获数据,并通过一个隐蔽的通道将数据发送到服务器端.首先配置客户端适应特定的操作系统和Linux内核.当配置好以后,会生成一个tar包包含sbk_install.sh脚本.这个脚本有八个配置参数,对sbk_install.sh脚本进行简单修改,就可以重新配置参数和安装命令.在蜜罐里执行sbk_install.sh脚本,就可以依照指定的配置安装内核模块.同一个局域网内的蜜罐要使用相同的参数值.3.4配置Sebek服务器端sbk_extract、sbk_ks_log.pl、sbk_upload.pl是Se-图1自包含虚拟蜜网结构图2混合虚拟蜜网结构图3系统实验环境图名称软件作用R路由器S1文件服务器S2邮件服务器S3WBE服务器GRed Hat Linux9.0(Iptables防火墙)、Sebek服务端、Snort入侵检测、网关C1Vmware workstation5.5.0蜜罐宿主机C2监控平台H1Red Hat Linux9.0、Sebek客户端虚拟蜜罐、IP地址:192.168.51.130 H2Windows xp、Sebek客户端虚拟蜜罐、IP地址:192.168.51.131 H3Windows2000、Sebek客户端虚拟蜜罐、IP地址:192.168.51.132表1环境的具体配置表25--bek的三个组成部分.Sebek服务端有两种来源提取Sebek客户端的数据,一个是直接从网卡捕获正在传输的数据,另一个是捕获tcpdump日志文件.sbk_extract有两种方式提取数据:sbk_ks_log.p脚本可以在标准输出上显示攻击者的击键,所以第一种方法是把捕获到的数据发送给这个脚本;sbk_u-pload.pl脚本把捕获到的数据保存到mysql数据库,所以第二种方法就是把捕获到的数据发送给这个脚本.3.5配置网桥在http://linux-net.osdl.org/index.php/Bridge上下载配置网桥的工具bridge_utils.,编译成功后,就可以生成网桥配置的主要工具brctl[5].将eth0、eth1和eth2这三个网关中的网络接口配置成网桥.eth0是作用是连接外网,eth1是连接虚拟蜜罐,eth2是用于连接管理平台.创建一个网桥br0,添加eth0、eth1和eth2,这样它们就作为网桥的端口.不需要给网桥的每个端口设置IP,因为网桥是工作在数据链路层的一种网络设备,每个端口运行于混杂模式.4测试在构建好蜜网之后,最后一步工作就是测试蜜网的功能.测试内容包括了蜜网的数据捕获功能,数据控制功能是否正常.采用的测试系统的IP地址为192.168.51.70.4.1测试数据控制功能首先测试蜜罐对于进出连接的控制功能.从系统中发起一个连接到蜜网中任意一个虚拟蜜罐的FTP连接,这个连接是允许的.然后查看/var/log/messages日志文件,查看到的内容如下:接下来测试向外连接数的控制.在一台虚拟蜜罐上初始化多个连接到测试系统,查看var/log/messages日志文件,查看的内容如下:当向外连接数超过限制,日志中会出现“DropTcp”,查看到的内容如下:4.2测试数据捕获功能Snort可以使用工具集附带的测试规则进行测试.设置允许丢弃规则,Snort就会被Snort.sh启动脚本重启.在虚拟蜜罐上发起一次向外的Telent连接,Snort会捕获到这次外出连接并进行丢弃,然后记录下此次的连接.测试结束后会关闭这些相关规则.接下来查看Sebek的工作情况.运行命令sbk_extract–ieth0–p1101|sbk_ks_log.pl,该命令运行在Sebek的服务器端网关上.任意地选择一台蜜罐主机输入命令,在网关上就可以立即看到输出.输出如下所示:可以得出,虚拟蜜罐主机上的所有击键信息,Sebek都可以捕获到.我们在/var/log/Snort/¥DAY中可以查到相关日志,日志中包含捕获到的二进制日志数据,还有基于IP的各种目录.在网关上运行#snort–vdrsnort.log命令来查看Snort的日志文件,Snort记录了所有经过网关的数据信息,并且将这些信息按照IP地址进行分类存储.5总结蜜网技术作为一种比较新的网络安全技术,改变了传统的网络安全防御体系,将被动变成主动,是一个非常有价值的资源,它通过精心布置的诱骗环境来吸引黑客,捕获黑客的攻击工具,攻击方法和攻击目的,它最大的价值在于能够发现网络中新的攻击方式,进而更新完善网络的防御体系.在攻击与反攻击,防护与反防护,捕获与反捕获的不断较量中,蜜网技术的研究和应用将会面临更多挑战.———————————————————参考文献:〔1〕蔺旭东,等.网络安全中的蜜罐技术和蜜网技术[J].中国环境管理干部学院院报,2007(3).〔2〕Lance Spiizner.Honeypot:追踪黑客[M].清华大学出版社,2004.〔3〕史伟奇,等.蜜罐技术及其应用综述[J].计算机工程与设计,2008,29(22).〔4〕The honeynet Project.Know Your Enemy: Learning with User-Mode Linux,2002.〔5〕The honeynet Project.Know Your Enemy: Defining Virtual Honeynets,2003.26--。

蜜罐和蜜网

低交互度Honeypot的实现

-Kfsensor

部署目标 检测攻击 增加攻击代价 为应急响应提供丰富信 息研究 部署位置 直接接入互联网DMZ非 军事区 内部网络 攻击检测、诱骗网络

低交互度Honeypot的实现

-Honeyd /

经过测试,最多同时支持65535个IP地址 对ping和traceroute做出响应

支持同时模拟多个IP地址主机

支持ICMP

通过代理和重定向支持对实际主机、网络服务的整 合-重定向使得我们可以将一个到虚拟蜜罐上的服务 的连接请求转发到一台真实服务器运行的服务进程。

add windows tcp port 23 proxy “162.105.204.159 23”

因此架设一个中交互系统是比较复杂的,要求实施者对网络协议与服务有深 刻的认识。同时,因为中交互系统提供了较多的网络服务,有可能被攻击者 利用成为跳板,因此,在实施该系统的网络内,因经常检查系统日志,并严 格检查是否有安全漏洞已经被黑客利用。

Honeypot的类型

高交互度的Honeypot-复杂度大大增加,面对攻击者的是真实操作系统 的真实应用服务。高交互度Honeypot为攻击者提供对实际操作系统的 访问权,在此环境下无任何实体模拟或受限, Honeypot收集攻击者信息 的能力也大大增强,但同时它也面临高风险,一旦攻击者掌握了对某个 Honeypot的控制权,即拥有了被侵入机器完整可操作系统的控制权,从 而会在被侵入系统内进一步扩大侵害。 高交互系统可以提供真实的操作系统环境,攻击者完全可以认为它就 是一台真实的服务器主机,因此,它可以对攻击者的攻击方法进行详 细的日志记录。当攻击者自认为成功入侵时,系统也成功的记录了它 的入侵过程,这样可以帮助系统发现当前系统漏洞并采取相应措施修 补漏洞。 当然,因为部署了真实的操作系统,就难免有攻击者可以通过蜜罐系 统对其它内网主机进行攻击,因此,管理员应定期检查蜜罐主机的安 全性和完整性,也可通过其它方法将蜜罐主机与受保护主机隔离,使 攻击者即使攻破了蜜罐系统也无法跳板攻击其它主机。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在Win32平台上基于VMware软件部署并测试第三代虚拟蜜网The Artemis Project/狩猎女神项目组诸葛建伟一、先决条件在阅读本文前,请先阅读Know Your Enemy: Honeynets,Know Your Enemy: GenII Honeynets和Know Your Enemy:Honeywall CDROM Roo,对Honeynets的概念和第三代Honeynet (Roo)技术有个清晰的认识,并完全了解Roo的部署软/硬件要求。

请首先阅读狩猎女神项目技术报告《基于VMware的第三代虚拟Honeynet部署以及攻击实例分析》(Linux平台上部署和测试第三代虚拟蜜网文档),其中有关类似部分将不再赘述。

二、VMware软件介绍VMware软件是VMware软件版本主要有VMware Player(免费)、VMware Workstation、VMware GSX Server(目前license免费)、VMware ESX Server等版本,本文档基于最普遍使用的VMware Workstation,具体版本为VMware-workstation-5.5.1-19175。

运行在VMware虚拟机软件上操作系统的网络连接方式有三种:z桥接方式(Bridge):在桥接方式下,VMware模拟一个虚拟的网卡给客户系统,主系统对于客户系统来说相当于是一个桥接器。

客户系统好像是有自己的网卡一样,自己直接连上网络,也就是说客户系统对于外部直接可见。

图 1 VMware支持的桥接连接方式示意图z网络地址转换方式(NAT):在这种方式下,客户系统不能自己连接网络,而必须通过主系统对所有进出网络的客户系统收发的数据包做地址转换。

在这种方式下,客户系统对于外部不可见。

图 2 VMware支持的NAT连接方式示意图z主机方式(Host-Only):在这种方式下,主系统模拟一个虚拟的交换机,所有的客户系统通过这个交换机进出网络。

在这种方式下,如果主系统是用公网IP连接Internet,那客户系统只能用私有IP。

但是如果我们另外安装一个系统通过桥接方式连接Internet(这时这个系统成为一个桥接器),则我们可以设置这些客户系统的IP为公网IP,直接从这个虚拟的桥接器连接Internet,下面将会看到,我们正是通过这种方式来搭建我们的虚拟蜜网。

图 3 VMware支持的host-only连接方式示意图三、网络拓扑及软硬件需求3.1 网络拓扑图 4 虚拟蜜网网络拓扑结构注:若宿主主机只有一块网卡,则也可在一块网卡上绑定多个IP地址,如下图实际配置中将IP地址192.168.0.2(攻击机IP)和192.168.1.2(控制机IP)均绑定到宿主主机网卡上。

图 5 将192.168.0.2和192.168.1.2都绑定到网卡上3.2 软硬件需求基于Win32平台构建虚拟蜜网的硬件配置建议如下:z至少P4 CPU,建议2.0G Hz以上z至少512M内存,建议1G以上z至少20G硬盘,建议40G以上z联网的100M网卡软件配置包括:宿主主机:z操作系统:Win2K/WinXP,本文档基于Windows XP SP2z VMware Workstation for Win32,本文档使用VMware-workstation-5.5.1-19175蜜网网关虚拟机:z Roo Honeywall CDROM v1.0-hw189蜜罐虚拟机(任意,本文档使用):z Windows 2K Pro四、虚拟蜜网的构建4.1 VMware软件安装与配置默认方式安装VMware Workstation软件全过程。

图 6 安装完VMware Workstation 4.2 安装蜜网网关虚拟机1. 新建虚拟机,选择Custom安装图 7 选择Custom安装2. 选择蜜网网关虚拟机的操作系统类型图 8 操作系统选择为:Linux,版本选择为Red Hat Linux3. 设置蜜网网关虚拟机命名与路径图 9 设置蜜网网关虚拟机命名与路径4. 设置蜜网网关虚拟硬件图 10 设置虚拟CPU,选择单处理器图 11 设置蜜网网关虚拟机内存大小,建议256M图 12 设置网络连接方式,选择桥接模式,后面需另加两个网卡图 13 设置虚拟硬盘接口类型,SCSI接口选择为BusLogic图 14 创建虚拟硬盘图 15 设置虚拟硬盘为SCSI硬盘图 16 设置虚拟硬盘大小为4G,无需立即分配全部空间图 17 指定虚拟硬盘文件的绝对路径,注意必须给出全绝对路径,不要出现中文字符5. 添加两块网卡图 18 选择虚拟机配置图 19 添加两块网卡,其中Ethernet 2设为Host-only, Ethernet3设为Bridged 6. 设置CDROM为蜜网网关Roo v1.0-hw189软件ISO图 20 设置CD-ROM使用Roo蜜网网关软件ISO7. 安装蜜网网关软件启动蜜网网关虚拟机,进入如下安装界面。

图 21 安装蜜网网关软件,键入回车键确认开始安装图 22 蜜网网关软件安装过程图 23 蜜网网关软件安装完毕,进入登录界面4.3 配置蜜网网关虚拟机1. 登录蜜网网关以roo/honey缺省用户/口令登录,使用 su - 提升到root帐号,缺省口令也为honey图 24 登录蜜网网关2. 蜜网网关初始配置如未进入此初始配置界面,则在shell中执行图 26 蜜网网关配置菜单选项界面,选择4 Honeywall Configuration进行配置图 27 对The Honeynet Project的不承担风险声明选择Yes图 28 选择Defaults配置方式3. 蜜罐信息配置命令行menu进入蜜网网关配置界面,选择4 HoneyWall Configuration选择1 Mode and IP Information选择2 Honeypot IP Address图 29 蜜罐IP信息配置,空格分隔多个IP地址,注:目前Roo尚不支持蜜网网络中具有不同网段的蜜罐IP地址选择5 LAN Broadcast Address图 30 蜜网网段的广播IP地址选择6 LAN CIDR Prefix图 31 蜜网网段配置,CIDR格式4. 蜜网网关管理配置蜜网网关配置主界面,选择4 HoneyWall Configuration选择2 Remote Management选择1 Management IP Address图 32 设置管理口的IP地址选择2 Management Netmask图 33 管理口IP地址的掩码选择3 Management Gateway图 34 管理口的网关选择6 Management DNS Servers图 35 管理口的DNS服务器设置选择7 Manager,设置可以管理蜜网网关的远程控制端IP范围,以CIDR格式填写,可有多个IP网段,中间用空格分隔图 36 蜜网网关管理网段5. Sebek服务器端配置蜜网网关配置主界面,选择4 HoneyWall Configuration选择11 Sebek图 37 Sebek服务器端IP地址,设置为管理口IP 目标端口选择为1101,Sebek数据包处理选项选择为Drop4.4 测试蜜网网关的远程管理1. 测试ssh远程管理使用SecureCRT软件,远程ssh连接蜜网网关管理口图 38 SSH连接蜜网网关管理口2. 测试walleye远程访问图 39 远程连接Walleye图 40 Walleye远程管理界面4.5 (可选)对蜜网网关软件进行补丁通过Scp或SecureFX向蜜网网关上传patch.tar.gz文件tar -zxf patch.tar.gzcd patchsh patch.sh图 41 给蜜网网关Roo v1.0-hw189打补丁4.6 安装虚拟机蜜罐1. 新建虚拟机,配置虚拟硬件图 42 蜜罐虚拟机虚拟硬件设置2. 安装虚拟机操作系统使用自启动安装光盘或ISO文件,典型安装Win32或Linux操作系统。

3. 配置虚拟机蜜罐的网络接口图 43 虚拟机蜜罐的IP地址设置4. 测试虚拟机蜜罐和宿主主机之间的网络连接在宿主主机上ping虚拟机蜜罐IP图 44 测试宿主主机到虚拟机的连通性在虚拟机蜜罐上ping宿主主机IP图 45 测试虚拟机到宿主主机的连通性在蜜网网关上监听ICMP ping包是否通过外网口和内网口tcpdump -i eth0 icmptcpdump -i eth1 icmp通过测试后,说明虚拟机蜜罐和外部网络之间的网络连接(通过蜜网网关eth0和eth1所构成的网桥)没有问题。

4.7 虚拟机蜜罐上安装Sebek客户端1. 在Win32虚拟机蜜罐上安装Sebek客户端将Sebek-Win32-3.0.4.zip(/sebek/)通过网络共享拷贝到虚拟机蜜罐中,解压后执行Setup.exe进行安装。

图 46 安装Sebek Win32系统监控软件在蜜网网关虚拟机上执行ifconfig eth2,得到管理口eth2的MAC地址,填入下图所示的Sebek服务器端配置对话框。

图 47 配置Sebek Win32系统监控软件随机生成或填写Magic Number,需保证同一蜜网中每台蜜罐主机上均安装Sebek,且Sebek使用的Magic Number保持一致,使得Sebek的上传通讯在蜜网中对攻击者隐蔽(即使攻击者获取了蜜罐主机的控制权,并启用网络监听器进行监听)。

重新启动主机,建立Snapshot。

五、攻击测试5.1 漏洞扫描测试图 48 XScan对虚拟机蜜罐进行漏洞扫描测试在攻击机(即宿主主机)上运行XScan漏洞扫描工具对192.168.0.4虚拟机蜜罐实施漏洞扫描。

图 49 蜜网网关捕获的漏洞扫描过程的摘要视图在蜜网网关上对XScan漏洞扫描过程中的每个网络连接都进行了完备的记录,从图49蜜网网关数据摘要视图可发现正在扫描的192.168.0.2攻击机IP,图50则显示了其扫描的每个网络连接详细信息。

图 50 扫描网络连接视图5.2 渗透攻击测试1. 在宿主主机上安装Metasploit渗透攻击工具从/projects/Framework/downloads.html下载Metasploit Framework 2.6 for Windows并安装。

2. Metasploit渗透攻击测试运行MSFConsole,按图输入针对MS05-039即插即用服务漏洞的渗透攻击命令,获得反向的shell。

(注:需打开宿主主机的个人防火墙,如微软防火墙,使得能够接收4444端口的连入)。

3. 对蜜网网关记录的攻击数据进行分析,验证蜜网的攻击数据捕获和分析功能图 52 蜜网网关对渗透攻击测试的摘要视图图 53 向蜜罐主机发起的向内连接视图(对应check和exploit)图 54 向外发起的反向shell连接图 55 反向Shell连接对应的详细进程视图图 56 反向Shell连接中的键击记录图 57 反向Shell连接原始数据包流重组结果六、总结本文档给出了在Win32平台基于VMWare软件部署并测试第三代虚拟蜜网的详细步骤和过程,最终的攻击测试过程和蜜网网关对这些攻击测试的数据捕获和分析能力说明了第三代蜜网技术已经达到了较为成熟的阶段,在对互联网安全威胁的捕获分析方面可以发挥较大的作用。