利用希尔伯特黄变换检测DDoS攻击英文

scale-invariant attack method -回复

scale-invariant attack method -回复什么是规模不变攻击方法(scale-invariant attack method)?规模不变攻击方法是一种针对计算机系统或网络的新兴攻击方式。

传统的攻击方法通常是基于规模的,即攻击者需要一定的计算资源或者网络带宽才能对目标发动攻击。

而规模不变攻击方法则不依赖于攻击者自身的计算资源或网络带宽,而是利用目标系统的脆弱性来实施攻击,并通过从其他系统获取资源来完成攻击。

传统的计算机网络攻击通常会通过发送大量的请求或数据包来超载目标系统,以达到瘫痪或崩溃系统的目的。

而规模不变攻击方法则采用更巧妙的方式,比如利用目标系统的不正常行为或漏洞来实施攻击,在不进行大规模请求或数据包攻击的情况下,也能造成系统瘫痪。

规模不变攻击方法的实例规模不变攻击方法的典型示例之一是分布式拒绝服务(DDoS)攻击。

传统的DDoS攻击通常会利用大量的僵尸网络(botnet),将大量的请求或数据包发送到目标系统,以超过其处理能力来导致系统瘫痪。

然而,规模不变攻击方法使用的是远程系统上的弱点来攻击目标系统,而不是通过大量的请求或数据包来攻击。

一个具体的例子是使用规模不变攻击方法来攻击一个基于云计算的网络服务。

在这种攻击中,攻击者可以利用目标系统云计算环境中的某个虚拟机的漏洞,通过该虚拟机获得对运行其他虚拟机的物理服务器的控制权。

然后,攻击者可以在其他虚拟机上执行恶意代码,从而瘫痪整个云计算环境,即使目标系统本身并没有受到大量请求或数据包的攻击。

规模不变攻击方法的特点规模不变攻击方法有几个显著的特点。

首先,它们能够利用目标系统的特定脆弱性来实施攻击,并不依赖于攻击者自身的计算和网络资源。

其次,规模不变攻击方法相对隐蔽,因为它们通常不会引起目标系统运营商的警觉,这使得攻击更难被检测和阻止。

此外,规模不变攻击方法通常难以完全规避,因为它们利用的是目标系统本身的漏洞或异常行为。

ddos攻击1

剖析DDOS攻击的原理提供解决方法2010-05-03 11:00:08 来源:网页教学网() 【大中小】评论:1 条核心提示:剖析七种主流DDoS攻击与防范的方法.-从07年的爱沙尼亚DDOS信息战,到今年广西南宁30个网吧遭受到DDOS勒索,再到新浪网遭受DDOS攻击无法提供对外服务500多分钟。

DDOS愈演愈烈,攻击事件明显增多,攻击流量也明显增大,形势十分严峻,超过1G的攻击流量频频出现,CNCERT/CC掌握的数据表明,最高时达到了12G,这样流量,甚至连专业的机房都无法抵挡。

更为严峻的是:利用DDOS攻击手段敲诈勒索已经形成了一条完整的产业链!并且,攻击者实施成本极低,在网上可以随便搜索到一大堆攻击脚本、工具工具,对攻击者的技术要求也越来越低。

相反的是,专业抗DDOS设备的价格十分昂贵,而且对于攻击源的追查难度极大,防护成本远远大于攻击成本。

本文将对DDOS攻击的原理做一个剖析,并提供一些解决方法。

一. DDOS攻击什么是DDOS?DDOS是英文Distributed Denial of Service的缩写,意即"分布式拒绝服务",DDOS的中文名叫分布式拒绝服务攻击,俗称洪水攻击。

首先,我们来了解一下相关定义。

服务:系统提供的,用户在对其使用中会受益的功能拒绝服务:任何对服务的干涉如果使其可用性降低或者失去可用性均称为拒绝服务。

拒绝服务攻击:是指攻击者通过某种手段,有意地造成计算机或网络不能正常运转从而不能向合法用户提供所需要的服务或者使得服务质量降低分布式拒绝服务攻击:处于不同位置的多个攻击者同时向一个或者数个目标发起攻击,或者一个或多个攻击者控制了位于不同位置的多台机器并利用这些机器对受害者同时实施攻击,由于攻击的发出点是分布在不同地方的,这类攻击称为分布式拒绝服务攻击。

DDoS攻击原理及工具介绍

新浪网相继遭到不名身份的黑客攻击,值得注意的是,在这些攻击行为中,黑客摈弃了以往常常采用的更改主页这一对网站实际破坏性有限的做法,取而代之的是,在一定时间内,彻底使被攻击的网络丧失正常服务功能,这种攻击手法为DDoS,即分布式拒绝服务攻击(Distributed denial of service )。

简单的讲,拒绝服务就是用超出被攻击目标处理能力的海量数据包消耗可用系统,带宽资源,致使网络服务瘫痪的一种攻击手段。

在早期,拒绝服务攻击主要是针对处理能力比较弱的单机,如个人pc,或是窄带宽连接的网站,对拥有高带宽连接,高性能设备的网站影响不大,但在99年底,伴随着DDoS 的出现,这种高端网站高枕无忧的局面不复存在,与早期的DoS攻击由单台攻击主机发起,单兵作战相较,DDoS实现是借助数百,甚至数千台被植入攻击守护进程的攻击主机同时发起的集团作战行为,在这种几百,几千对一的较量中,网络服务提供商所面对的破坏力是空前巨大的。

拒绝服务攻击自问世以来,衍生了多种形式,现将两种使用较频繁的TCP-SYN flood,UDP flood 做一个介绍。

TCP-SYN flood又称半开式连接攻击,每当我们进行一次标准的TCP连接(如WWW浏览,下载文件等)会有一个一个三次握手的过程,首先是请求方向服务方发送一个SYN消息,服务方收到SYN 后,会向请求方回送一个SYN-ACK表示确认,当请求方收到SYN-ACK后则再次向服务方发送一个ACK消息,一次成功的TCP连接由此就建立,可以进行后续工作了,如图所示:而TCP-SYN flood在它的实现过程中只有前两个步骤,当服务方收到请求方的SYN并回送SYN-ACK确认消息后,请求方由于采用源地址欺骗等手段,致使服务方得不到ACK回应,这样,服务方会在一定时间处于等待接收请求方ACK消息的状态,一台服务器可用的TCP连接是有限的,如果恶意攻击方快速连续的发送此类连接请求,则服务器可用TCP连接队列很快将会阻塞,系统可用资源,网络可用带宽急剧下降,无法向用户提供正常的网络服务。

DDoS攻击介绍PPT

~2分钟

无暇理睬正常的连接 请求—拒绝服务

DDoS攻击介绍——ACK Flood

ACK Flood 攻击原理

查查看表 内有没有

攻击表象

你就慢 慢查吧

ACK (你得查查我连过你没 )

ACK/RST(我没有连过你呀 )

受害者

大量ACK冲击服务器

DRDoS是英文“Distributed Reflection Denial of Servie ”的缩写, 中文意思是“分布式反射拒绝服务”。与DoS、DDoS不同, 该方式靠的是发送大量带有被害者IP地址的数据包给攻击主机, 然后攻击主机对IP地址源做出大量回应,形成拒绝服务攻击。 由于是利用TCP/IP服务的“三次握手”的第二步,因此攻击者 无需给被攻击者安装木马,发动DRDoS也只要花费攻击者很少 的资源。

‘Zombie ’

DNS Email

Attack Zombies:

▪ Massively distributed 大规模分布式

▪ Spoof Source IP源IP欺骗

▪ Use valid protocols 使用有效的协议

Server-level DDoS attacks

Infrastructure-level DDoS attacks

常见的DoS攻击判断方法

判断与分析方法

网络流量的明显特征 操作系统告警 单机分析 arp/Netstate/本机sniffer 输出 单机分析 抓包分析 –中小规模的网络 网络设备的输出 –中小规模的网络 Netflow分析 -骨干网级别的分析方式

DDOS攻击基础补充

DRDOS(分布式反射拒绝服务)

• 形式 – DRDoS/ACK Flood – Zombie Net/BOTNET – Proxy Connection Flood – DNS Flood

DOS攻击及防御的理论

DDOS网站攻击防御的理论知识时间:2011-02-08 23:30:47 来源:云保护作者:网站攻击防御专家一、 DDos攻击原理DDOS是英文Distributed Denial of Service的缩写,即“分布式拒绝服务”,DDoS攻击原理大致分为以下三种:1.通过发送大的数据包堵塞服务器带宽造成服务器线路瘫痪;2.通过发送特殊的数据包造成服务器TCP/IP协议模块耗费CPU内存资源最终瘫痪;3.通过标准的连接建立起连接后发送特殊的数据包造成服务器运行的网络服务软件耗费CPU内存最终瘫痪(比如WEBSERVER、FTP SERVER、游戏服务器等)。

二、 DDoS攻击种类可以分为以下几种:由于肉鸡的木马可以随时更新攻击的数据包和攻击方式,所以新的攻击更新非常快这里我们介绍几种常见的攻击的原理和分类1、SYN变种攻击发送伪造源IP的SYN数据包但是数据包不是64字节而是上千字节,这种攻击会造成一些防火墙处理错误导致锁死,消耗服务器CPU内存的同时还会堵塞带宽。

2、TCP混乱数据包攻击发送伪造源IP的 TCP数据包,TCP头的TCP Flags 部分是混乱的可能是syn ,ack ,syn+ack ,syn+rst等等,会造成一些防火墙处理错误导致锁死,消耗服务器CPU内存的同时还会堵塞带宽。

3、针对UDP协议攻击很多聊天室,视频音频软件,都是通过UDP数据包传输的,攻击者针对分析要攻击的网络软件协议,发送和正常数据一样的数据包,这种攻击非常难防护,一般防护墙通过拦截攻击数据包的特征码防护,但是这样会造成正常的数据包也会被拦截,4、针对WEB Server的多连接攻击通过控制大量肉鸡同时连接访问网站,造成网站无法处理瘫痪,这种攻击和正常访问网站是一样的,只是瞬间访问量增加几十倍甚至上百倍,有些防火墙可以通过限制每个连接过来的IP连接数来防护,但是这样会造成正常用户稍微多打开几次网站也会被封5、针对WEB Server的变种攻击通过控制大量肉鸡同时连接访问网站,一点连接建立就不断开,一直发送发送一些特殊的GET访问请求造成网站数据库或者某些页面耗费大量的CPU,这样通过限制每个连接过来的IP连接数进行防护的方法就失效了,因为每个肉鸡可能只建立一个或者只建立少量的连接。

希尔伯特黄变换及其应用

希尔伯特黄变换及其应用1. 应用背景希尔伯特黄变换(Hilbert-Huang Transform,HHT)是一种用于非平稳和非线性信号分析的方法,由中国科学家黄钧提出。

传统的傅里叶变换等线性方法仅适用于平稳信号,而在实际应用中,许多信号都是非平稳的,因此需要一种更加灵活和准确的分析方法。

希尔伯特黄变换结合了经验模态分解(Empirical Mode Decomposition,EMD)和希尔伯特变换(Hilbert Transform),能够有效地分解非平稳信号,并提取出其局部特征。

2. 应用过程希尔伯特黄变换的应用过程主要包括以下几个步骤:2.1 数据采集与预处理首先需要采集到待分析的非平稳信号,并进行预处理。

预处理包括去除噪声、滤波等操作,以提高信号的质量和准确性。

2.2 经验模态分解(Empirical Mode Decomposition,EMD)经验模态分解是希尔伯特黄变换的核心步骤,用于将非平稳信号分解成一系列固有模态函数(Intrinsic Mode Functions,IMF)。

IMF是一组具有局部特征的函数,它们能够准确地描述信号的本质。

经验模态分解的具体步骤如下: - 将信号的极大值点和极小值点连接起来,得到信号的上包络线和下包络线; - 计算信号的局部平均值(上包络线加下包络线的平均值),得到信号的均值函数; - 用原始信号减去均值函数,得到第一次分解得到的第一固有模态函数(IMF1); - 对IMF1进行局部极值点的连接和平均值的计算,得到IMF1的上包络线和下包络线; - 用IMF1减去上包络线和下包络线的平均值,得到第二次分解得到的第二个固有模态函数(IMF2); - 重复以上步骤,直到最后得到的IMF满足一定的停止准则。

2.3 希尔伯特变换(Hilbert Transform)希尔伯特变换是一种用于计算信号的分析信号的方法,可以将实数信号转换为复数信号,并提取出信号的相位信息。

(完整版)希尔伯特-黄变换(Hilbert-HuangTransform,HHT)

希尔伯特-黄变换(Hilbert-HuangTransform,HHT)0前言传统的数据分析方法都是基于线性和平稳信号的假设,然而对实际系统,无论是自然的还是人为建立的,数据最有可能是非线性、非平稳的。

希尔伯特-黄变换(Hilbert-HuangTransform,HHT)是一种经验数据分析方法,其扩展是自适应性的,所以它可以描述非线性、非平稳过程数据的物理意义。

1HHT简介[贺礼平.希尔伯特-黄变换在电力谐波分析中的应用研究口.湖南:中南大学,2009]HHT的发展。

1995年,NordenE.Huang为研究水表面波构思出一种所谓“EMD--HSA”的时间序列分析法,通过这种方法他发现水波的演化不是连续的,而是突变、离散、局部的。

1998年,NordenE.Huang等人提出了经验模态分解方法,并引入了Hilbert谱的概念和Hilbert谱分析的方法,美国国家航空和宇航局(NASA)将这一方法命名为Hilbert-HuangTransform,简称HHT,即希尔伯特-黄变换。

HHT是一种新的分析非线性非平稳信号的时频分析方法,由两部分组成:第一部分为经验模态分解(EmpiricalModeDecomposition,EMD)(thesiftingprocess,筛选过程),它是由Huang提出的,基于一个假设:任何复杂信号都可以分解为有限数目且具有一定物理定义的固有模态函数(IntrinsicModeFunction,IMF;也称作本征模态函数);EMD方法能根据信号的特点,自适应地将信号分解成从高到低不同频率的一系列IMF;该方法直接从信号本身获取基函数,因此具有自适应性,同时也存在计算量大和模态混叠的缺点。

第二部分为Hilbert谱分析(HilbertSpectrumAnalysis,HSA),利用Hilbert变换求解每一阶IMF 的瞬时频率,从而得到信号的时频表示,即Hilbert谱。

ddos是什么意思啊

DDOS是什么意思?其实DDOS就是DDOS攻击,是一种技术。

DDOS全称为Distributed Denial of Service,中文名为分布式拒绝服务攻击,是一种常见的服务器攻击技术。

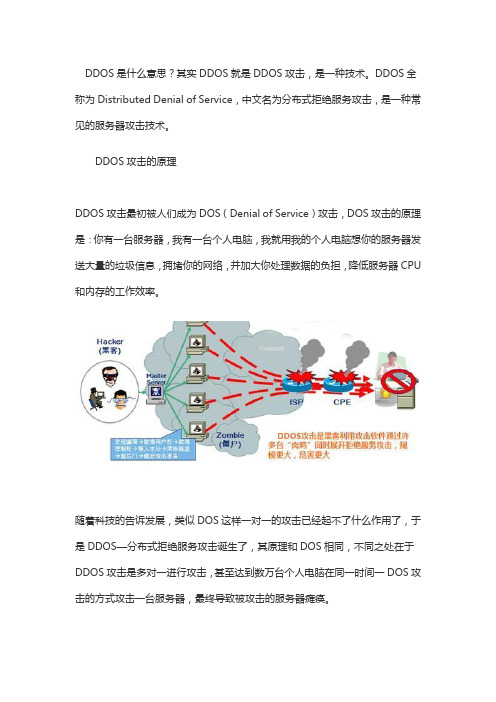

DDOS攻击的原理DDOS攻击最初被人们成为DOS(Denial of Service)攻击,DOS攻击的原理是:你有一台服务器,我有一台个人电脑,我就用我的个人电脑想你的服务器发送大量的垃圾信息,拥堵你的网络,并加大你处理数据的负担,降低服务器CPU 和内存的工作效率。

随着科技的告诉发展,类似DOS这样一对一的攻击已经起不了什么作用了,于是DDOS—分布式拒绝服务攻击诞生了,其原理和DOS相同,不同之处在于DDOS攻击是多对一进行攻击,甚至达到数万台个人电脑在同一时间一DOS攻击的方式攻击一台服务器,最终导致被攻击的服务器瘫痪。

DDOS攻击的方式DDOS攻击是目前市面上最常用、最热的攻击方式,其攻击的方法有很多,常用的有以下三种:SYN/ACK Flood攻击:这种攻击方法是经典最有效的DDOS攻击方法,可通杀各种系统的网络服务,主要是通过向受害主机发送大量伪造源IP和源端口的SYN或ACK包,导致主机的缓存资源被耗尽或忙于发送回应包而造成拒绝服务,由于源都是伪造的故追踪起来比较困难,缺点是实施起来有一定难度,需要高带宽的僵尸主机支持。

TCP全连接攻击:这种攻击是为了绕过常规防火墙的检查而设计的,一般情况下,常规防火墙大多具备过滤TearDrop、Land等DOS攻击的能力,但对于正常的TCP连接是放过的,殊不知很多网络服务程序(如:IIS、Apache等Web服务器)能接受的TCP连接数是有限的,一旦有大量的TCP连接,即便是正常的,也会导致网站访问非常缓慢甚至无法访问,TCP全连接攻击就是通过许多僵尸主机不断地与受害服务器建立大量的TCP连接,直到服务器的内存等资源被耗尽而被拖跨,从而造成拒绝服务,这种攻击的特点是可绕过一般防火墙的防护而达到攻击目的,缺点是需要找很多僵尸主机,并且由于僵尸主机的IP是暴露的,因此此种DDOS攻击方式容易被追踪。

希尔伯特-黄变换说明及程序

质模态函数(IMF)任何一个资料,满足下列两个条件即可称作本质模态函数。

⒈局部极大值(local maxima)以及局部极小值(local minima)的数目之和必须与零交越点(zero crossing)的数目相等或是最多只能差1,也就是说一个极值后面必需马上接一个零交越点。

⒉在任何时间点,局部最大值所定义的上包络线(upper envelope)与局部极小值所定义的下包络线,取平均要接近为零。

因此,一个函数若属于IMF,代表其波形局部对称于零平均值。

此类函数类似于弦波(sinusoid-like),但是这些类似于弦波的部分其周期与振幅可以不是固定。

因为,可以直接使用希尔伯特转换,求得有意义的瞬时频率。

经验模态分解(EMD)EMD算法流程图建立IMF是为了满足希尔伯特转换对于瞬时频率的限制条件之前置处理,也是一种转换的过程。

我们将IMF来做希尔伯特转换可以得到较良好的特性,不幸的是大部分的资料并不是IMF,而是由许多弦波所合成的一个组合。

如此一来,希尔伯特转换并不能得到正确的瞬时频率,我们便无法准确的分析资料。

为了解决非线性(non-linear)与非稳态(non-stationary)资料在分解成IMF时所遇到的困难,便发展出EMD。

经验模态分解是将讯号分解成IMF的组合。

经验模态分解是借着不断重复的筛选程序来逐步找出IMF。

以讯号为例,筛选程序的流程概述如下:步骤 1 : 找出中的所有局部极大值以及局部极小值,接着利用三次样条(cubic spline),分别将局部极大值串连成上包络线与局部极小值串连成下包络线。

步骤 2 : 求出上下包络线之平均,得到均值包络线。

步骤 3 : 原始信号与均值包络线相减,得到第一个分量。

步骤 4 : 检查是否符合IMF的条件。

如果不符合,则回到步骤1并且将当作原始讯号,进行第二次的筛选。

亦即重复筛选次直到符合IMF的条件,即得到第一个IMF分量,亦即步骤 5 : 原始讯号减去可得到剩余量,表示如下式步骤 6 : 将当作新的资料,重新执行步骤1至步骤5,得到新的剩余量。

希尔伯特黄变换

j1

的瞬时频率表示:

(9)

s(t)Rn ea i tejitRn ea itejitdt

i 1

i 1

这里省略了残余函数r

H i l b er t谱 ,记作H

n(t

,t

) ,R R e 表en示 a取i实(t)部e。j称i式td( 9t

)

右

边

为

H

i

l

b

e

r

t

时

频

谱

,

简

称

i1

它是瞬时振幅在频率,时间平面上的分布。

二.对任意的时间序列X(t),Hilbert变换Y(t)定义为:

Yt1P X td

1. 这里P表示柯西主值,变换对所有 一个复共轭时,就可得

类成立。根据这一定义,当X(t)与Y(t)形成

Lp

2. 到一个解析信号Z(t):Z(t)=X(t)+iY(t)=a(t)

(2)

ei t

3. 这 变换样为,HX(a itlb)与ten1 变/t的换卷提X 积供2;了t因一 此个Y 它独2 强特t调的,了定X义t(t幅)的 度局a 与部相特r位性的c :函Y X 它数是tt。t一式a 个(1幅)n 定度义与H相ilb位e变rt 化的三角函数X(t)的最好局部近似。在Hilbert变换中,用下式定义瞬时频率: (4)

第一个 I M F, c 1

单击此处添加大标题内容

r1(t)=s(t)-c1(t)

(6)

将r1(t)作为原始数据,重复步骤(1)(2)(3),得到第二个IMF分量c2(t) ,重复n次 ,得到n个IMF分量。

这样就有: r1(t)-c2(t)=r1(t)

(7)

......

DDoS攻击研究综合概述PPT课件

( ACC )相比它们的实施花费更少。

不足: 被丢弃的包中也许包括一些非攻击流量。 控制器可能也是DDoS攻击的受害者。 控制器与代理、受害者之间的通信安全也值得关注。

基于代理网络的解决方案

Wang Ju等人研究得出了下列结论:

(2) DDoS The objective is the same with

DoS attacks but is accomplished by a of compromised er the Internet.

(3)基于反射器的DDoS

DoS防御方法

Ingress 过滤 traceback pushback 自动化模型(控制器-代理模型) 基于代理网络的解决方案

通过代理网络间接地访问应用程序能够提 高性能:减少响应时间,增加可利用的 带宽。间接地访问降低性能的直觉是不 正确的。

代理网络能有效地减轻大规模DDoS攻击所 造成的影响,从而证明了代理网络方法 的有效性。

代理网络提供了可扩展的DoS-弹性——弹 性能被扩展以应对更大的攻击,从而保 持应用程序的性能。弹性与代理网络的

Ingress 过滤

主要目的: 过滤假冒源地址的IP数据包 为traceback提供帮助 局限性: 影响路由器的性能 配置问题

Traceback

目的:证实IP数据包真正来源 从源头上阻断攻击 攻击取证 方法: 1)基于流量工程的方法 2)基于数据包标记的方法 3)基于数据包日志的方法

基于流量工程的方法

问题

为了重建攻击路径或攻击树,需要大量的攻击数据包 在重建攻击树的过程中,可能给受害者带来巨大的花费

负担; 如果多个攻击者参与攻击,那么会产生高的误报率。 路由器CPU花费

python希尔伯特黄变换的时频谱 -回复

python希尔伯特黄变换的时频谱-回复希尔伯特黄变换(Hilbert-Huang Transform,简称HHT)是一种非线性信号处理方法,它可以将信号分解成若干个本征模态函数(Intrinsic Mode Functions,简称IMF),进而获取信号的时频特征。

本文将介绍希尔伯特黄变换的基本原理以及如何进行时频谱分析。

一、希尔伯特黄变换的基本原理希尔伯特黄变换由希尔伯特变换和黄方程结合而成。

希尔伯特变换是一种将信号从时域转换到频域的方法,它使用分析希尔伯特函数进行信号的解析,得到信号的振幅和相位信息。

黄方程是一种描述非线性和非平稳信号的微分方程,通过求解黄方程可以得到信号的本征模态函数。

希尔伯特黄变换的基本步骤如下:1. 对原始信号进行一次希尔伯特变换,得到信号的解析函数。

2. 判断解析函数是否满足紧致性和内禀模态函数的条件,如果满足,则作为第一模态函数,否则进行下一步。

3. 使用数据驱动的方法,将原始信号减去第一模态函数,得到新的信号。

4. 重复步骤1~3,直到得到所有的内禀模态函数。

5. 将内禀模态函数进行希尔伯特变换,得到各个内禀模态函数的时频特征。

二、时频谱分析希尔伯特黄变换通过对信号进行分解,可以获取信号的时频特征。

时频谱分析是一种研究信号在时域和频域上变化的方法,它能够提供信号在不同时间和频率上的振幅和相位信息。

使用希尔伯特黄变换进行时频谱分析的基本步骤如下:1. 对原始信号进行希尔伯特黄变换,得到所有的内禀模态函数。

2. 对每个内禀模态函数进行傅里叶变换,得到该内禀模态函数的频谱。

3. 将每个内禀模态函数的频谱进行叠加,得到整个信号的时频谱。

时频谱分析可以帮助我们理解信号的时频特性。

通过观察时频谱,我们可以确定信号的频率成分、频率随时间的变化情况以及频率成分之间的相互关系。

时频谱分析广泛应用于信号处理、通信、地震学等领域,对于非线性和非平稳信号的分析具有重要的意义。

三、实例分析为了更好地理解希尔伯特黄变换的时频谱分析,下面以一个实际的例子进行分析。

希尔伯特变换 稳态 输入 负频率

希尔伯特变换(Hilbert transform)是一种在信号处理和分析中常用的数学工具,它可以用来分析信号的幅度和相位信息,特别适用于非平稳信号的处理。

希尔伯特变换的概念源自德国数学家大卫·希尔伯特在20世纪初提出,经过多年的发展和改进,已成为信号处理领域不可或缺的重要工具。

在信号处理中,往往需要对输入信号进行分析和处理,以获取其中潜在的信息。

而由于信号往往是非平稳的,即随着时间变化,其频率和幅度也会发生变化,这给信号的分析带来了一定的复杂性。

此时,希尔伯特变换就可以发挥作用了。

希尔伯特变换可以将输入信号分解成两部分,一部分是信号的“解析希尔伯特变换”,用于描述信号的幅度信息;另一部分是信号的“希尔伯特变换”,用于描述信号的相位信息。

这种分解能够帮助我们更好地理解信号的特性。

在希尔伯特变换的应用中,负频率是一个重要的概念。

在一般的频谱分析中,频率被认为是正值,即代表信号在某一时刻的周期性变化。

然而,在希尔伯特变换中,负频率也是有意义的。

负频率所代表的是信号中的“逆行波”,即在正频率波动的存在着方向相反的波动。

这种对称性的存在,对于非平稳信号的分析具有重要意义,可以帮助我们更全面地理解信号的变化规律。

从简单的周期信号到复杂的非平稳信号,希尔伯特变换都能够提供丰富的信息。

通过对希尔伯特变换的使用,我们可以更准确地描述信号的特性,找到其中的规律,并且应用于不同的领域,如通信、医学和声学等。

对希尔伯特变换的深入理解和灵活运用,对于提升信号处理的水平和应用价值具有重要意义。

希尔伯特变换作为一种重要的信号处理工具,在非平稳信号分析中具有独特的优势。

通过深入研究希尔伯特变换的原理和应用,对于提升信号处理的水平和应用价值都具有重要意义。

希望在未来的研究和实践中,能够更好地理解和运用希尔伯特变换,为信号处理领域的发展贡献自己的一份力量。

至此,我们对希尔伯特变换、稳态和输入等内容进行了深入探讨。

希望这篇文章能够帮助你更全面、深刻地理解这些主题内容。

密码学中 availabilit

密码学中 availabilit密码学中的availabilit是指一个密码算法或协议能够持续正常运行和提供所预期的服务的能力。

在密码学中,availabilit是信息安全的一个重要方面,它衡量了一个密码系统的可靠性和可用性。

在现代社会中,几乎所有的计算机系统都依赖于密码学来保护数据的机密性、完整性和可用性。

保证密码系统的可用性对于信息安全至关重要,特别是对于那些与金融、电子商务等关键信息相关的系统。

如果密码系统的availabilit不足,那么攻击者就有可能通过不同的方式破坏系统的安全性,从而导致数据泄露、篡改或者服务中断等风险。

一方面,availabilit可以通过提供足够的计算和存储资源来确保。

现代密码算法和协议通常需要大量的计算和存储资源来进行加密、解密和认证等操作。

因此,要保证密码系统的availabilit,必须投入足够的硬件和软件资源来满足系统的需求。

此外,还可以通过使用高效的密码算法和协议来提高系统的availabilit。

通过采用更优秀和更安全的密码算法,可以减少加密、解密和认证等操作的时间和资源消耗,从而提高系统的可用性和效率。

另一方面,availabilit还与密码系统的设计和实现密切相关。

密码系统的设计和实现中可能存在不同的漏洞和弱点,这些都可能导致系统的可用性受损。

例如,如果密码算法的设计存在缺陷,那么攻击者就有可能通过利用这些漏洞来破解密码。

同样,如果密码协议的实现存在漏洞,那么攻击者也可以利用这些漏洞来阻断系统的正常运行。

因此,在密码系统的设计和实现过程中,必须注重availabilit的问题,尽量避免设计和实现中的漏洞和弱点,从而保证系统的可用性和安全性。

此外,密码系统的availabilit还与系统的监控和维护密切相关。

对于一个安全的密码系统来说,必须对系统进行定期的监控和维护,及时发现并修复系统中可能存在的问题和漏洞。

通过持续的监控和维护,可以确保系统的availabilit在攻击和异常情况下仍然保持稳定和正常,从而保证系统的可用性和安全性。

基于希尔伯特黄变换滤波预处理的相关性能量分析攻击

基于希尔伯特黄变换滤波预处理的相关性能量分析攻击王思翔;张磊;段晓毅;崔琦;高献伟【期刊名称】《计算机工程》【年(卷),期】2018(044)007【摘要】使用TMega16单片机作为研究载体,以希尔伯特黄变换(HHT)滤波技术在相关性能量分析(CPA)攻击中的应用为主线,对如何通过HHT预处理技术提高CPA攻击的效率进行研究,提出一种CPA攻击方案.对采集到的能量曲线进行基于HHT技术的滤波预处理,并对处理后的能量曲线进行攻击.实验结果表明,与传统CPA攻击方案相比,采用该方案的攻击相关系数提高了约34%,效果提升明显,而且正误密钥之间的区分度也较高.【总页数】7页(P160-165,171)【作者】王思翔;张磊;段晓毅;崔琦;高献伟【作者单位】北京电子科技学院电子信息工程系,北京 100070;北京电子科技学院电子信息工程系,北京 100070;北京电子科技学院电子信息工程系,北京 100070;中华人民共和国人力资源和社会保障部信息中心,北京 100013;北京电子科技学院电子信息工程系,北京 100070【正文语种】中文【中图分类】TP309【相关文献】1.基于希尔伯特-黄与小波变换的压气机失速信号分析方法 [J], 向宏辉;侯敏杰;杨荣菲;葛宁;刘志刚;吴晨2.基于希尔伯特黄变换的滤波器设计 [J], 刘卓夫;廖振鹏;桑恩方3.基于希尔伯特黄变换的雷达信号滤波 [J], 张小飞;姜丽;李鸫4.基于扩展卡尔曼滤波和希尔伯特-黄变换瞬时频率的齿轮啮合刚度辨识算法 [J], 阙红波;高扬;吴成攀;栗华5.基于二维希尔伯特变换的地震倾角求取方法及其在构造导向滤波中的应用(英文)[J], 刘财;陈常乐;王典;刘洋;王世煜;张亮因版权原因,仅展示原文概要,查看原文内容请购买。

ddos怎么读

ddos怎么读

通常大家在读简写时,可以直接念英文字母:D-D-O-S,或者是“滴-道斯”的音。

之所以读作“滴-道斯”,可以理解为如果黑客攻击用的是一台电脑,称为DOS,如果是由多台电脑以上同时对目标发动攻击,称为DDOS。

DDOS是DOS攻击中的一种方法。

DoS:是Denialof Service的简称,即拒绝服务,不是DOS操作系统,造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。

最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。

DDOS:分布式拒绝服务(DDoS:Distributed Denialof Service)攻击指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对一个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。

举一个最通俗的例子,如果说攻击端发送完第一次握手的数据后,然后就“消失”了,那么服务器就会不断的发送第二次握手的数据,可是攻击端的人找不到了。

于是,服务器的资源大量被消耗,直到死机为止。

当然要完全弄懂机制,需要对TCP有相当深入的了解。

基于快速分数阶傅氏变换的DDoS攻击检测

基于快速分数阶傅氏变换的DDoS攻击检测陈世文;郭通;黄万伟【期刊名称】《计算机工程与应用》【年(卷),期】2013(000)024【摘要】Aiming at the low detecting accuracy, high training complexity and poor adaptability in DDoS attacks detection methods, a new DDoS attack model based on fast fractional Fourier transform is proposed. It utilizes the principle that DDoS attacks would impact the self-similarity of the traffic, then detects DDoS attacks by monitoring the change range of the Hurst parameter. In DARPA2000 dataset and TFN2K attacks traffic under different intensity, this paper compares the new algorithm with wavelet method and etc. The experimental results reveal that the method has lower compute complexity and better detecting accuracy.%针对传统检测方法存在精度低、训练复杂度高、适应性差的问题,提出了基于快速分数阶Fourier变换估计Hurst指数的DDoS攻击检测方法。

利用DDoS攻击对网络流量自相似性的影响,通过监测Hurst指数变化阈值判断是否存在DDoS攻击。

希尔伯特-黄变换在舰船冲击响应分析中的应用

希尔伯特-黄变换在舰船冲击响应分析中的应用

宋敬利;贾则;张姝红

【期刊名称】《水雷战与舰船防护》

【年(卷),期】2009(017)003

【摘要】希尔伯特一黄变换(Hilbert-Huang Transform)是近年来发展起来的一种处理非平稳信号,且在实践中得到充分验证的信号处理手段,它的核心部分是经验模式分解(Empirical Mode Decomposition,EMD),用该方法将信号分解为有限个本征模式函数(Intrinsic Mode Function,IMF),然后对每个IMF分量进行Hilbert 变换得到信号的HHT谱,HHT谱能清晰地反映信号能量随时间和频率的分布规律.利用HHT方法分析了某型舰在非接触水下爆炸作用下典型部位冲击响应信号,计算了Hilbert幅值谱、Hilbert能量谱和Hilbert瞬时能量,探讨了非接触水下爆炸作用下舰船冲击响应的时频特征.

【总页数】5页(P11-14,5)

【作者】宋敬利;贾则;张姝红

【作者单位】91439部队,辽宁,大连,116041;91439部队,辽宁,大

连,116041;91439部队,辽宁,大连,116041

【正文语种】中文

【中图分类】U6

【相关文献】

1.希尔伯特-黄变换在体系动力响应分析中的应用

2.基于希尔伯特变换的信号解调算法及其在飞机供电特性参数测试系统中的应用

3.改进希尔伯特-黄变换方法在钢轨波磨检测中的应用

4.希尔伯特—黄变换在地震资料去噪中的应用

5.基于CEEMDAN的希尔伯特变换在海底天然气水合物地震探测中的应用

因版权原因,仅展示原文概要,查看原文内容请购买。

基于小波变换和CUSUM算法的PDoS攻击检测方法

基于小波变换和CUSUM算法的PDoS攻击检测方法

岳猛;姜恩勇;马润杰;张文涛

【期刊名称】《河北科技大学学报》

【年(卷),期】2008(29)1

【摘要】Pulsing denial-of-service(PDoS)攻击是一种新型的DoS攻击,它主要利用TCP超时重传机制的弱点,使用周期性的短脉冲向受害者发起攻击,由于平均攻击速率较低,传统的检测机制对其无法检测.笔者对这种攻击采用一种基于Mallat小波变换和CUSUM算法的两步检测法.首先基于Mallat小波变换和小波系数提取出攻击的特征,然后用CUSUM算法可将小偏移量进行累加,提高检测灵敏度,最后针对CUSUM算法的缺陷,提出了改进的CUSUM算法来降低误报率.两步检测法可以准确高效地检测出PDoS攻击.

【总页数】4页(P33-35,39)

【作者】岳猛;姜恩勇;马润杰;张文涛

【作者单位】中国民航大学电子信息工程学院,天津,300300;中国民航大学电子信息工程学院,天津,300300;中国民航大学电子信息工程学院,天津,300300;中国民航大学电子信息工程学院,天津,300300

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.基于cusum算法的DDOS攻击检测 [J], 刘渊;陈志文;殷明勇;李玲玉

2.基于非参数 CUSUM 算法的 DDoS 攻击防御策略 [J], 严长虹

3.基于非参数 CUSUM 算法的 DDoS 攻击防御策略 [J], 严长虹;

4.基于CUSUM算法的LDoS攻击检测方法 [J], 苟峰;余谅;盛钟松

5.一种基于BF-DT-CUSUM算法的电网工控系统DDoS攻击检测方法 [J], 费稼轩;张涛;马媛媛;周诚

因版权原因,仅展示原文概要,查看原文内容请购买。

dos攻击描述方法

dos攻击描述方法一、Ping Flood攻击Ping Flood攻击是一种通过发送大量的PING请求来消耗目标主机资源的DOS攻击方式。

攻击者利用ping命令来发送大量的请求包,使目标主机在处理这些请求时耗尽资源,从而无法正常提供服务。

防御方法:1. 使用防火墙:配置防火墙规则,限制对目标主机的ping请求,可以有效减少Ping Flood攻击的影响。

2. 使用IDS/IPS系统:入侵检测系统(IDS)和入侵防御系统(IPS)可以及时检测到Ping Flood攻击,并采取相应的防御措施。

二、SYN Flood攻击SYN Flood攻击是一种利用TCP三次握手过程中的漏洞来消耗目标主机资源的DOS攻击方式。

攻击者向目标主机发送大量伪造的SYN请求,导致目标主机在等待ACK响应的过程中耗尽资源,无法继续处理其他正常的连接请求。

防御方法:1. 增加连接数限制:通过调整目标主机的连接数限制,可以限制单个IP地址的连接数,从而减少SYN Flood攻击的影响。

2. 启用SYN Cookie:SYN Cookie是一种防御SYN Flood攻击的机制,它可以在服务器端生成一个伪随机数作为SYN-ACK响应,从而避免在等待客户端ACK响应时消耗过多资源。

三、UDP Flood攻击UDP Flood攻击是一种通过发送大量的UDP数据包来消耗目标主机资源的DOS攻击方式。

攻击者向目标主机发送大量的UDP数据包,导致目标主机在处理这些数据包时耗尽资源,无法正常提供服务。

防御方法:1. 使用防火墙:配置防火墙规则,限制对目标主机的UDP流量,可以有效减少UDP Flood攻击的影响。

2. 使用流量分析工具:使用流量分析工具可以及时检测到UDP Flood攻击,并采取相应的防御措施。

四、HTTP Flood攻击HTTP Flood攻击是一种通过发送大量的HTTP请求来消耗目标主机资源的DOS攻击方式。

攻击者向目标主机发送大量的HTTP请求,使其在处理这些请求时耗尽资源,无法正常提供服务。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

De t e c t in g DDo S At t a c k Wit hHilb e r t-Hu a n g Tr a n s fo r m a t io nZheng Ka ngfe ng1,Wa ng Xiujua n2,Y ang Y ixian1,Guo Shize11Key Laboratory of Network and Information Attack&Defense T echnology of MOE,Beijing University of Postsand Telecommunications,Beijing100876,P.R.China2College of Computer Sciences,Beijing Univers ity of T echnology,Beijing100124,P.R.ChinaAbstr act:DDoS detection has been the research focus in the eld of information security.Existing detecting method s such as Hur st parameter method and Markov model must ensure that the network traffic signal f(t)is a stationary signal. But its stability is just a regular assumption and has no strict math ematical pr oof.Ther ef ore meth od s m entio ned abo ve lack of reliable theoretical support.This article introduces Hilbert-HuangTtransformation(HHT).HHT does not need to be based on signal stability,but it monitors the similarity between Hilbert marginal spectrums of adjacent observation sequences so as to realize DDoS detection.The method is experim ented on DAR PA1999d ata and s imu latin g data respectively.Experimental results show that the method behaves better than existing Hurst par ameter method in distinguishing both the normal and the attacked traf c.Key wor d s:HHT;similarity;DDoS detection; marginal hilbert spectrumI.INTRODUCTIONDDoS attack has become one of the main threats on I nter net.How to realize eff ective DDoS detection has been the research focus in the eld of information security.Various methods have been put forward by researchers currently to detect DDos attack,including:(1)Feature matching meth od[1]which is based on mathching the characteristics of network packets(2)statistical methods,such as inspecting the self-similarity of network traf c[2-4]or inspecting the ow connect density[5]based on wavelet transformation[6].(3)Detection on application layer.Making use of a Hidden Markov Model(HMM)to describe the user’s access behavior,so as to get the normal probability of one access[7],etc.One important part in DDoS detection is based on Hurst parameter and the method behaves well in detection.This method is based on the premise that network traf c in any time from millisecond to hour is strictly or progressive self-similar process[8].The similarity extent is measured by the Hurst parameter(H). Higher H represents higher self-similarity.When DDoS attack occurs,H will change greatly[9].So the variety of Hurst parameter can be taken as the basis of detection.It should be noted that the premise of many methods,such as wavelet transform,markov122011.0633论文集锦2011.012731282011.03论文集锦2011.012933curves of +S and S can be drawn,from which the distinguishing ability on positive and negative samples can be concluded,so as to verify the effectiveness of the proposed method.Step 7Similarly,calculating Hurst variety set +H between )(m in,t f T t iand )(min,t f T t t i+in step 2and H between )('m in,t f T t iand )('min,t f T t t i+in step 3according to definition 6.The probability distribution curves of +H and H can be drawn,from which the distinguishing ability between SMHS method and Hur st parameter method can be compared.IV .EXPERIMENTS AND ANALYSISA.Exper imental DataThe paper utilizes DARPA 1999evaluation data provided by Lincoln LAB.The data is currently the most comprehensive one which has covered 58kinds of typical attack mode of 5categories,including Probe,DoS,R2L,U2R and Data.The paper conducts experiments based on the data les named as “outside.tcpdump ”of 4weeks,including the rst week ,the third week,the forth week and the fifth week.Wherein,the former two weeks contain no attack and the latter two weeks contain attack data.Due to the absence of starting time of Tuesday in the forth week,the whole access data of that day is discarded in experiments.I n a dd i ti o n ,b eca u se m an y at tac k s i n DARPA1999ar e sh ort,it will not cau se the sig nif icant v ar iatio n in tr aff ic.The pap er also adopts the simulating data to v erify the effectiveness of the proposed method.Constructing method is to apply high frequency processing to normal data of DARPA1999.In this paper,the entire pure data hourly basis and the data during next ve minutes are expanded 15times.B.Exper imental Resu ltsExp er im ent 1:Choosing T .Considering the features of real network access,T will be selected from following values including 100,300,600,1200,1800and 3600in this paper.This experimentfocuses on the SMHS and SD distr ibution of normal data when T varies.Experimental result is shown in Figure 4:It can be seen from the graph that similarity distribution has no relationship with T in SD method.On the other hand,when using SMHS method,the larger T is,the higher the marginal Hilbert spectrum similarity concentration is and the bigger the values are.But when T increases,the computational complexity of HHT transformation also increased dramatically.Therefore,T=600is taking compromise.It is supposed to t contain all access data of the same one attack as many as possible so as to avoid multiple access of single attack locating at different observation sequence.In this case,interference due to the similarity between attacked d ata can b e reduced.Most o f th e attacking durations in DARPA 1999are less than half an hour.Therefore,t takes 300in the following experiments.-1-0.500.5100.20.40.60.8Sim ila rity Po s s i b i l i t y SMHS dis tr ibute100300600120018003600-1-0.500.5100.10.20.30.40.5Sim ila rityPo s s i b i l i t y SD distribu te100300600120018003600Fig.4Probability distribution of SMHS and SDExperiment 2:Let T be 600and t be 300.102011.033论文集锦Generating observation sequences in the DA-RPA data o f 4weeks,calculating +S and S acco rd ing t o the detecting alg or ithm.The probability distribution curving of +S and S are drawn in Figure 5.-1-0.8-0.6-0.4-0.200.20.40.60.8100.050.10.150.2Similarity Po s s i b i l i t y S M HS m e thodn orma l da ta abnorma l d a ta-1-0.8-0.6-0.4-0.200.20.40.60.8100.20.40.60.8SimilarityP o s s i b i l i t y S D m e thodn orma l da ta abnorma l d a taFig.5Detecting result on DARPA dataIt can see f rom Fig.,the m arginal Hilbert spectrum similarity of normal traffic has some difference with that of the abnormal one,which means that SMHS method can distinguish normal data and abnormal data to a certain extent.But th e distin guish ing ability is r elatively weak.On the contr ary,the data ’s similarities of the normal traffic and abnormal one have almost the same distribution,which means that SD method cannot identify attack basically.As is mentioned above,the result is due to the short attack data in DARPA1999,i.e.,the method behaves weak performance when detecting DDoS of short-term.With the same settings,calculate +H and H according to the detecting algorithm.The probability distribution curving of +H and H are drawn in Figure 6.-0.2-0.10.10.20.30.40.50.60.20.40.6Hurs t v arietyPo s s i b i l i t y Hurs t m etho dnor m al data abnor m al dataFig.6Distribution of Hurst variety on DARPA dataIt can be seen from figure,the Hurst varietiesbetween the normal traf c and the abnormal traffic,compared to their respective neighbor sequence,have almost the same distribution,which means that traditional Hurst parameter method cannot identify attack basically under said environment.Exp er iment 3:Let T be 600and t b e 300.Take the data of the first week and third week in DARPA1999as the normal data.And the simulating data based on them are taken as abnormal data.Calculate +S and S according to the said detecting algorithm and dr aw th e probability distribution curves in Figure 7:-0.20.20.40.60.810.10.20.3S imilarityP o s s i b i l i t y S MHS m ethodnorma l data abnorm al data-0.2-0.10.10.20.30.20.4H u r s t v arietyPo s s i b i l i t y Hurs t m ethodnormal da ta abnormal dataFig.7Detecting result on simulating dataIn the graph,the marginal Hilbert spectrumsimilarities of attacked data concentrate in about 0.75and normal data concentrate in about 0.9.Their probability distribution curves have a better distinction,which means that the SMHS method can detect DDoS attack.The Hurst param eter method is unable to identify DDoS due to the basically sam e distr ibution o f Hur st var iety between the normal data and attack data compared to their neighbor observation sequence.V .CONCLUSIONS AND PROBLEMSIt can be concluded from the experimental results that DDoS attacking tr af fic can be detected validly by monitoring the similarity of the Hilbert2011.011marginal spectrum between adjacent sequences based on HHT.And the time of attack can also be positioned roughly according to the dislocation relationship between adjacent sequences.These experiments can prove that this method is better than the Hurst parameter method.But there are still several problems which should be settled in this method.Endpoint effect is inevitable in HHT,which will decrease the accuracy of the margin spectrum and further influence subsequent attack judging. How to reduce the endpoint effect has become an impor tant research dir ectio n in HHT and researchers have put forward some methods to solve it.Experiments in this paper have used the mainstream method of symmetrical continuation method[13].This method is not perfect and it cannot completely solve the problem.How to further restrain endpoint effect in order to improve the detection accuracy is not settled.The proposed method behaves better in detecting attack compared to the existing network traffic Hurst parameter method.But it also introduces huge computation amount and longer computing time due to the HHT transformation,which increases the dif culty in on-line detection.Acknowledgeme ntsThis work was supported by410010502,9140A15060109 DZ802,9140C1105061005,Chinese National Natural Science Foundation(No:61070204)and Youth Science Research Fund Project of Beijing University of Technology (No.00700054K4008).Reference s[1]PENG Tao,LE CKIE C,RAMAMOHAN ARAO K.Protection from Distributed Denial of Service Attacks Using History-based IP Filtering[C]//IEEE International Conference on Communications,2003:482–486.[2]HE Hui,ZHANG Hongli,ZHANG Weizhe,et al.A DDoSIn trusion Detection Method based on Likeness[J].Journal of China Institute of Communications,2004, 25(7):176–184.[3]XIANG Y,LIN Y,LEI W L,et al.Detecting DDOS Attackbased on Network Self-similarity[J].IEE Proceedings communications,2004:292–295.[4]HUANG N E,SHEN Z,LONG S R,et al.The EmpiricalMode Decomposition and the Hilbert Spectrum for Nonlinear and Non-stationary Time Series Analysis[J].The Royal Society of London,A.1998,454:903–995. [5]SUN Qindong,ZHANG Deyun,GAO Peng.DetectingDistributed Denial of Service Attacks Based on Time Series Analysis[J].Chinese Journal of Computers,2005, 28(5):767–773.[6]YANG M inghui,WANG Ruc huan.DDoS Dete ctionbased on Wavelet Kernel Support Vector Machine[J].T he Journ al of Ch ina Un iversit ies of Post s and Telecommunications,2008,15(3):59–63.[7]XIE Yi,YU Shunzheng.Anomaly Detection based on WebUsers’Browsing Behaviors[J].Journal of Software,2007, 18(4):967977.[8]LELAND W E,T AQQU M S,WILLINGER W,WILSOND V.On the Self-similar Nature of Ethernet Traffic.(Extended Version)[J].IEEE/ACM Transactions on Networking,February1994,2(1):1–15.[9]W ANG Xin,FANG Binxing.An Exploratory Developmenton the Hurst Parameter Variety of Network Traffic Abnormity Signal[J].Journal of Harbin Institute of Technology,2005,37(9):1046–1049.[10]YU Dejie,CHENG Junsheng,YANG Yu.Hilbert_Huang Transformation Method in Mechanical Fault Diagnosis[M].Science Press,2006:24–46.[11]LE I Jiangang,WU Zhou.Research on MeasuringTechnology of Network Performance[J].Fujian Computer.2006,5:59–60.[12]ZHANG Tingzheng,LIN W eiyu,CHEN Shiyu,CHENMeiling.Ascending Grey Prediction Model of Residual Correction-application in the U.S.A NASDAQ Index[C]// Proceedings of the3rd Conference on Applications for Information and Management2004,C4–1–C4–12. [13]HUANG Chengti.Study on Hilbert-Huang Transformand Its Application[D].Southwest jiaotong university, 2006:27–31.122011.033论文集锦Bio grap hiesZheng Kangfeng,received his PhD degree ofInformation and Signal Processing in July2006at Beijing University of Posts and Telecommuni-cations.He is currently an instructor lecturer at school of computer science and technology,Beijing University of Posts and Telecommunications.His research interests include networking and system security,network information processing and network coding.Email:kfzheng@Wang Xiu juan,received her PhD degree ofInformation and Signal Processing in J uly2006a t Be i jing U niv er si ty of P osts a n dTelecommu nicat ions.She i s curren tly an instructor lecturer at College of Computer Sciences,Beijing University of Technology.Her research interests include informaion and signal processing,network security and network coding.Email:xjwang@Y ang Yixian,received his PhD degree of Electronic and Communication System in1988at Beijing College of Posts and Telecommunications.He is currently a professor and PHD supervisor at College of Computer Sciences,Beijing University of Technology.His research interests include informaion security and network security.Guo Sh ize,received his PhD degree in1994at Harbin Institute of Technology.He is currently a senior and PHD supervisor at College of Computer Scienc es,B eijing University of Technology.His research interests include informaion security,network attack and defense and networkevaluation. 2011.01333。