思科第四学期第四章

(完整版)思科ite6.0第四章考试答案

第四章考试答案1. 而消极的环境因素清理电脑内减少吗?•灰尘•EMI•生锈•防静电2. 哪个组件可以很容易地受到的直接喷射压缩空气清理电脑机箱内部的什么时候?•风扇•散热器•电力供应•CPU•电缆连接器3. 在生产地板,家具工厂笔记本电脑过程监测和报告。

生产楼环境是80华氏度(27摄氏度)左右。

湿度水平相当高70%左右。

空气循环风扇安装在天花板上。

木粉是普遍的。

这条件是最有可能影响在这种环境下使用的一台笔记本电脑吗?•温度•湿度•空气流•尘埃4. 蔬菜罐头工厂生产线使用笔记本电脑的监控。

生产环境有一个环境温度在华氏75度(摄氏24度)。

湿度水平约为30%。

噪音水平很高,由于灌装机械。

笔记本电脑是一个木制的盒子里,紧紧围绕着笔记本电脑三面。

哪个因素最可能影响在这种环境下使用的一台笔记本电脑吗?•房间的温度•湿度•噪音•笔记本电脑的容器5. 科学探险团队使用笔记本电脑。

科学家们正在研究的温度范围从-13华氏度(-25摄氏度)到80华氏度(27摄氏度)。

湿度水平约为40%。

噪音水平很低,但地形是粗糙和时速可以达到45英里(每小时72公里)。

在需要的时候,科学家们停止行走,使用笔记本电脑输入数据。

这条件是最有可能影响在这种环境下使用的一台笔记本电脑吗?•温度•湿度•粗糙的地形•风6. 创建一个预防性维护计划的一部分是什么?•记录每个维护任务的细节和频率•执行硬件升级•丢弃所有取代部分•执行一个法医审计的安全漏洞7. 电脑的技术员执行硬件维护在一个建筑工地。

什么任务应该技术员执行预防性维护计划的一部分?•把灰尘从摄入的粉丝。

•备份数据,格式化硬盘,重新安装数据。

•开发和安装法医跟踪软件。

•执行审计的所有软件安装。

8. 哪个任务应该是硬件维护程序的一部分吗?•审查安全更新。

•更新病毒定义文件。

•调整显示器的最佳分辨率。

•从硬盘中除尘。

•检查并确保任何松散的电缆。

9. 在测试的过程中几个可能的原因的理论问题,应该先测试吗?•最简单和最明显的•那些客户认为是最重要的•最复杂的,难以诊断•随机选择的选择10. 这两个项目可以用来帮助建立一个行动计划解决电脑问题?(选择两个。

思科网络技术学院培训教程

带宽 16MHz 20MHz 100MHz

传输速度 10Mbps 100Mbps 155Mbps

传输距离 100米/段 100米/段 100米/段

双绞线的相关概念

类别 10BaseT

介质类型

功能

备注

3、4、5类UTP 使用2对线

100BaseT

100BaseT X

3、4、5类UTP 使用2对线

5类UTP或 STP 使用2对线 使用2对线 使用4对线

IP + TCP +上层数据

LLC 头 + IP + TCP + 上层数据

物理层

0101110101001000010

三、各层概述

1、应用层作用

例子

应用层 用户接口

Telnet SMTP HTTP FTP

关注网络应用程序

2、表示层作用

例子

应用层

用户接口

Telnet SMTP HTTP FTP

差分曼彻斯特编码: 0----高电压跳至低电压 1----低电压跳至高电压 一个周期内有电压跳变取值为0 一个周期内没有电压跳变取值为1 例:10base、100base以太网

频带传输

频带传输是利用模拟信道实现数据传 输的过程。 可以有以下几种方式将计算机产生出来 的信号调制成模拟信号: 调频 调幅 相位

3、信道容量及相关概念

频率:在一固定时间段内一个信号幅度改变的次数;用每秒周 期数,或赫兹(H z)表示 频谱:信号所包括的频率范围。 带宽:频谱从1f到3f, 则带宽为2f。 基带传输:由计算机直接产生的数字信号所占用的频率范围 (一般数字信号产生的频谱是无限的),介质的整个带宽用于单 信道的信号传输,一般用于数字信号传输。 频带传输:利用模拟信道数据传输。 宽带传输:属于频带传输,宽带也一般用于传输模拟信号,这 些模拟载波信号工作在高频范围(通常为10~400MHz)。 吞吐量:是指一组特定的数据在一定的时间段经过特定的路径 所传输的信息量的实际测量值。

2024年Cisco交换机培训教程

Cisco交换机培训教程引言:随着网络技术的不断发展,交换机作为网络设备的核心组件之一,扮演着至关重要的角色。

Cisco作为全球领先的网络安全解决方案提供商,其交换机产品在市场上具有广泛的应用。

本教程旨在为读者提供关于Cisco交换机的基本知识和操作技巧,帮助读者更好地理解和应用Cisco交换机。

第一章:Cisco交换机简介1.1交换机的基本概念交换机是一种网络设备,用于在局域网(LAN)中连接多个网络设备,如计算机、打印机等。

其主要功能是根据MAC地质,将数据包从一个端口转发到另一个端口,实现设备之间的通信。

1.2Cisco交换机系列Cisco提供了多种交换机系列,包括CiscoCatalyst系列、CiscoNexus系列等。

每个系列都有其独特的特点和适用场景。

本教程将主要介绍CiscoCatalyst系列交换机。

第二章:Cisco交换机的安装和配置2.1交换机的安装在安装Cisco交换机之前,需要准备好相应的设备,包括交换机、网线、电源线等。

安装过程包括将交换机放置在机架上,连接电源线和网线,然后进行开机启动。

2.2交换机的配置交换机的配置可以通过命令行接口(CLI)进行。

需要通过串口或网络连接到交换机,然后输入用户名和密码进行登录。

在CLI 中,可以执行各种命令进行交换机的配置,包括配置端口、VLAN、路由等。

第三章:Cisco交换机的管理3.1SNMP管理简单网络管理协议(SNMP)是一种用于网络设备管理的标准协议。

通过SNMP,可以远程监控和管理交换机,包括获取设备信息、配置参数、性能指标等。

3.2CLI管理CLI是交换机配置和管理的主要方式。

通过CLI,可以执行各种命令进行交换机的配置和管理。

熟练掌握CLI命令是进行交换机管理的基础。

3.3Web管理除了CLI,Cisco交换机还支持通过Web界面进行管理。

通过Web界面,可以直观地查看和配置交换机的各种参数,方便用户进行操作。

第四章:Cisco交换机的故障排除4.1常见故障和解决方案在交换机的使用过程中,可能会遇到各种故障,如端口故障、VLAN配置错误等。

《Cisco网络基础课程》详细教学大纲

《思科网络课程》教学大纲 课程名称:思科网络基础课程 英语名称:CCNA Exploration 课程代码: 课程性质:专业核心课程 学分学时数: 6/ 64 适用专业:计算机网络技术 修(制)订人: 修(制)订日期:2009-2-3 审核人: 审核日期: 审定人: 审定日期: 一、课程的性质和目的 (一)课程性质 本课程是计算机网络技术专业必修的专业课,是一门以培养学生技能为主的课程,也是理论与实操紧密联系的课程。

(二)课程目的 本课程目的是介绍基本的网络概念和技术。

二、教学内容、重(难)点、教学要求及学时分配 第一章:生活在以网络为中心的世界(2学时) 1、讲授内容: 介绍通信的基本知识以及网络对我们生活的影响。

2、教学要求: 了解:网络、数据、局域网 (LAN)、广域网 (WAN)、服务质量 (QoS)的概念。

理解:安全问题、网络协作服务。

掌握:Packet Tracer 练习的概念。

3、教学重点:网络、数据、局域网 (LAN)、广域网 (WAN)、服务质量 (QoS)的概念。

4、难点:Packet Tracer 软件的使用。

第二章:网络通信(4学时) 1、讲授内容: 如何建立和使用网络模型,介绍 OSI 和 TCP/IP 模型以及数据封装过程。

……………………………………………………………………装……订……线…………………………………………………………………………………………………………… ……………………………………………………2、教学要求:了解:构成网络的设备、连接设备的介质、通过网络传送的消息。

理解:用于规范网络通信的规则和过程。

掌握:用于构建和维护网络的工具与命令。

3、教学重点:用于规范网络通信的规则和过程。

4、难点:用于构建和维护网络的工具与命令。

第三章:应用层功能及协议(4学时)1、讲授内容:本章将着重介绍 OSI 模型中应用层的作用以及它的组成部分:应用程序、各种服务及协议。

思科网络课程教学大纲

职业学院课程教学大纲院系专业计算机网络技术课程思科网络课程(1)编者蒙任富2009年8 月课程教学大纲审核表《思科网络课程(1)》课程教学大纲一、课程基本情况说明课程编号:适用对象:高职高专计算机网络技术专业、计算机应用技术专业一年级学生学分/总学时: 4/64讲授学时:32 课内实践学时:0 课外实验(上机)学时:32二、课程的性质、任务与课程的教学目标1.课程的性质、任务本课程是我院高职高专计算机网络技术专业、计算机应用技术专业的一门专业支持必修课程,也是思科网络技术学院CCNA Exploration 网络基础知识课程,是一门以培养学生技能为主的课程,也是理论与实操紧密联系的课程。

近年来在计算机网络行业中,CISCO网络设备已应用广泛,本课程对培养计算机高级应用人才具有现实意义。

本课程的目的是介绍基本的网络概念和技术。

这些在线课程教材将帮助学生掌握必要的技能,以便规划和实施不同应用场合下的小型网络。

2.课程的教学目标本课程的重点是学习网络基础知识。

本课程中介绍的实用技能和概念性技能将为学生奠定理解基本网络的基础。

首先,学生将研究人际交流与网络通信之间的异同。

接下来,我们将介绍用于规划和实施网络的两个主要模型:OSI 和 TCP/IP。

学生将了解网络采用的“分层”方法并详细研究 OSI 和 TCP/IP 的各层以理解其功能和服务。

学生将熟悉各种网络设备、网络编址方案以及用于通过网络传输数据的介质类型。

三、课程学时分配学时分配表(以课题或知识单元编排)四、主要教学内容及教学要求(一)课程内容:第1章生活在以网络为中心的世界 (2学时)介绍通信的基本知识以及网络对我们生活的影响。

学生将了解网络、数据、局域网(LAN)、广域网 (WAN)、服务质量 (QoS)、安全问题、网络协作服务和 Packet Tracer 练习的概念。

通过实验,学生将了解如何设置维基以及如何建立即时消息会话。

第2章网络通信 (2学时)主要内容是如何建立和使用网络模型。

思科第四学期课后题7

请参见图示。

在DHCPOFFER 消息格式的YIADDR 字段中包含什么IP 地址?由DHCP 服务器分配给客户端的IP 地址DHCP 中继代理的IP 地址默认网关的IP 地址客户端之前从DHCP 服务器处租用的IP 地址2 points for Option 1请参见图示。

网络技术人员确定DHCP 客户端工作不正常。

客户端从作为DHCP 服务器的路由器上接收了IP 配置信息,但无法访问Internet。

根据图中所示的输出,问题最可能出在哪里?未启用HTTP 服务器服务。

未定义DCHP 的内部接口。

未将DHCP 地址池绑定到接口。

地址池中没有为客户端定义默认路由器。

DHCP 地址池中排除了所有主机地址。

2 points for Option 4请参见图示。

根据图中所示的配置,应该如何为网络中的关键主机(例如路由器接口、打印机和服务器)分配排除地址池?地址由网络管理员静态分配。

DHCP 服务器动态分配地址。

地址必须先列在DHCP 地址池中,才能用于静态分配。

地址必须先列在DHCP 地址池中,才能用于动态分配。

2 points for Option 1请参见图示。

请参见图示。

根据图中所示的输出,此DHCP 服务器成功分配了多少个地址?167892 points for Option 4使用NAT 的两个好处是什么?(选择两项。

)它可节省公有IP 地址。

它可增强网络的私密性和安全性。

它可增强路由性能。

它可降低路由问题故障排除的难度。

它可降低通过IPsec 实现隧道的复杂度。

Option 1 and Option 2 are correct.有关NAT 与PAT 之间的差异,下列哪一项正确?PAT 在访问列表语句的末尾使用"overload" 一词,共享单个注册地址。

静态NAT 可让一个非注册地址映射为多个注册地址。

动态NAT 可让主机在每次需要外部访问时接收相同的全局地址。

PAT 使用唯一的源端口号区分不同的转换。

思科网络学院教程--VTP

21

4.2.3 VTP 通告

请求通告

思科网络技术学院理事会.

22

4.2.4 VTP 模式

VTP 模式概述

思科网络技术学院理事会.

23

4.2.4 VTP 模式

VTP 的作用方式

802.1Q Trunks

思科网络技术学院理事会.

思科网络技术学院理事会.

31

4.3.1 配置 配置VTP

配置 VTP 步骤 1 - 配置 VTP 服务器

思科网络技术学院理事会.

32

4.3.1配置 配置VTP 配置

配置VTP步骤 2- 配置 VTP 客户端

思科网络技术学院理事会.

24

4.2.5 VTP 修剪

VTP 修剪

-修剪功能默认为禁用 -启动vtp 修剪 使用命令: vtp pruning

思科网络技术学院理事会.

25

4.2.5 VTP 修剪

VTP 修剪的作用方式

-没有使用VTP 修剪前

在 VTP 服务器上管理 VLAN

案例拓扑:

思科网络技术学院理事会.

40

4.4 章节实验

思科网络技术学院理事会.

41Βιβλιοθήκη 4.5 章节总结思科网络技术学院理事会.

42

总结

13

4.2.3 VTP 通告

VTP帧结构

-VTP数据帧结构示意

思科网络技术学院理事会.

14

4.2.3 VTP 通告

VTP 帧详细信息

–目的 MAC 地址 - 该地址设置为 01-00-0C-CC-CC-CC,这是为所有 VTP 消息保留的组播地址。 –LLC 字段 - 逻辑链路控制 (LLC) 字段包含目的服务接入点 (DSAP) 和源服务接入点 (SSAP),两者 的值都是 AA。 –SNAP 字段 - 子网访问协议 (SNAP) 字段,该字段的 OUI 设置为 AAAA,类型设置为 2003。 –VTP 消息字段 - 根据消息类型而变化 –VTP 帧头字段 - 此字段的内容取决于 VTP 消息类型(总结、子集或请求),但其中始终包含以下 VTP 字段: 域名 - 标识交换机的管理域。 域名长度 - 域名的长度。 版本 - 设置为 VTP 1、VTP 2 或 VTP 3。Cisco 2960 交换机仅支持 VTP 1 和 VTP 2。 配置修订版号 - 交换机的当前配置修订版号。

64541-网络互联技术项目教程(思科版)(微课版)-课程标准.docx.docx

《网络设备配置与管理》课程标准一、课程性质本课程是云计算技术与应用专业的一门专业核心课程。

课程开设目标是培养学生掌握交换机、路由器等网络设备的配置技术,具备小型办公网络、中型办公网络的构建和维护能力。

本门课程在专业课程体系中作为核心课程需要《计算机网络原理》等课程作为前导课程,同时它的后续课程有《网络运维与管理》等课程。

二、课程设计思路云计算技术与应用飞速发展,云计算技术与应用的应用日益普及,人们对网络的认识也逐渐深入,各方面对网络技术方面的人才需求非常迫切,尤其是对网络设备配置与管理方面的人才需求更是如此。

学生通过本课程的学习,能够对网络基础知识有一个基本地了解,对交换机及路由器的安装及调试技术较熟练地掌握,并能根据岗们位的实际需要,独立地完成交换机及路由器的安装及参数配置。

三、课程目标(一)总体目标本课程主要教学目标是培养学生对网络的构建和管理能力,使学生能够利用交换机及路由器等网络产品独立完成企业办公网、校园网等典型中小型局域网络的建设、运行与维护;掌握广域网的接入技术并能够利用各厂商网络产品完成典型广域网接入的模拟试验;掌握网络安全技术和相关网路安全产品的应用。

(二)具体目标1.知识目标了解网络的基本组成结构;掌握VLAN的基本原理、单交换机和跨交换机VLAN 的实现;掌握VLAN间通信;掌握局域网冗余备份技术署(STP、RSTP)、HSRP 技术;掌握交换机链路冗余和带宽扩展;掌握路由部署(静态路由、RIP路由协议、OSPF路由协议);掌握广域网协议PPP;掌握局域网接入Internet的技术(NAT、NAPT);掌握局域网安全和管理(访问控制列表ACL)、广域网技术、IPv6技术、DHCP技术与DHCPv6技术。

2.能力目标独立组建、运行、维护小型办公网络能力;独立组建、运行、维护中型办公网络的能力;具备交换机、路由器等网络设备的基础应用能力;能够解决局域网冗余问题的能力;掌握基本路由部署的能力,能够根据实际情况选择合适的路由协议进行路由配置的能力;掌握广域网的基本配置能力;掌握局域网接入Internet的基本配置能力;掌握局域网安全和管理的基本能力。

思科第四学期-第五章测试题及答案

思科第四学期-第五章测试题及答案默认情况下,Cisco 路由器如何过滤IP 流量?拦截进出所有接口的流量拦截所有接口的入站流量,但允许所有接口的出站流量允许进出所有接口的流量拦截所有接口的出站流量,但允许所有接口的入站流量ACL 可使用哪三种参数来过滤流量?(选择三项。

)数据包大小协议簇源地址目的地址源路由器接口目的路由器接口Cisco 标准ACL 是如何过滤流量的?通过目的UDP 端口通过协议类型通过源IP 地址通过源UDP 端口通过目的IP 地址下列关于扩展ACL 的说法中哪两项正确?(选择两项。

)扩展ACL 使用1-99 的编号范围。

扩展ACL 以隐含permit 语句结尾。

扩展ACL 会检查源地址和目的地址。

可通过添加对端口号的检查进一步定义ACL。

可将多个相同方向的ACL 放置到同一个接口上。

标准访问控制列表应该放置在哪里?靠近源地址靠近目的地址在以太网端口上在串行端口上下列关于ACL 处理数据包的说法中哪三项正确?(选择三项。

)隐含的deny any会拒绝不符合任何ACL 语句的所有数据包。

数据包可能被拒绝,也可能被转发,这取决于与该数据包相匹配的语句。

被一条语句拒绝的数据包可能被后续的语句允许。

默认情况下会转发不符合任何ACL 语句的数据包。

会检查每条语句,直到检测到匹配的语句或到达ACL 语句列表末尾为止。

会将每个数据包与ACL 中每条语句的条件相比较,然后才决定是否转发。

(选择两项。

)会忽略给定IP 地址的前29 位。

会忽略给定IP 地址的后3 位。

会检查给定IP 地址的前32 位。

会检查给定IP 地址的前29 位。

会检查给定IP 地址的后3 位。

access-list 101 deny tcp 172.16.3.0 0.0.0.255 any eq 20access-list 101 deny tcp 172.16.3.0 0.0.0.255 any eq 21access-list 101 permit ip any any拒绝从网络172.16.3.0/24 始发的所有FTP 流量。

第4章 生成树协议 Packet Tracer实训入门教程-思科CCNA模拟器

第4章 生成树协议

杨秀成

生成树协议

一、生成树协议STP配置 二、快速生成树协议RSTP配置 三、多生成树协议MSTP配置

Packet Tracer实训入门教程

杨秀成

一、生成树协议STP配置

1、实验背景 将两条链路把交换机互连,提高网络可靠性。 2、实验原理 (1)根桥(Root Bridge);(2)根端口(Root Port);(3)指定端口(Designate Port);(4)备份端口(Alternate Port)--闭塞状态; (5)BPDU(桥协议数据单元)--选举规则 (6)桥ID(Bridge ID);(7)路径开销(Path Cost)

//配置RSTP

Packet Tracer实训入门教程

杨秀成

三、多生成树协议MSTP配置

1、概念

多生成树协议( Multiple Spanning Tree Protocol ),允许一个交换环境中运行多 个生成树,每个生成树称为一个实例,MSTP将路由环路网络修剪成一个无环的树形网络, 避免广播风暴的产生,同时还提供了数据转发的多个冗余路径,在数据转发过程中实现 VLAN数据的负载均衡,MSTP还兼容STP和RSTP。

2、基本思想

基于实例(Instance)计算出多棵生成树,每个实例都会生成自己的生成树,并且每 个实例可以包含一个或多个VLAN,每一个VLAN只能映射到一个实例。交换机可以通过配置 多个实例,实现不同VLAN组之间的负载分担。

Packet Tracer实训入门教程

杨秀成

协议版本号为0x02 类型为0x02 使用Flags字段的全部8位 最后增加了Versionl Length字段

思科第四学期(4)

CCNA第四学期(四)(2010-11-30 20:04:27)标签:分类:CCNAccnait第四学期第四章思科网络1请参见图示。

在路由器上配置完两条命令后,会出现什么情况?命令会过滤流入路由器的 UDP 和 TCP 流量。

命令会禁用由路由协议发出的任何 TCP 或 UDP 请求。

命令将禁用路由器上诸如 echo、discard 以及 chargen 等服务,以避免安全漏洞。

命令会禁用 BOOTP 和 TFTP 服务器服务,以避免安全漏洞。

2请参见图示。

配置中 "ip ospf message-digest-key 1 md5 cisco" 语句有何用途?指定对路由更新进行身份认证的密钥压缩流量,节约带宽对流量进行 SSH 加密创建 IPSec 隧道3请参见图示。

已使用 Security Device Manager (SDM) 在路由器上配置所需安全级别。

SDM 就所发现的安全问题在路由器上采取下一步措施时,会出现怎样的情况?SDM 将自动调用 AutoSecure 命令。

SDM 会生成一份报告,列出可用于应对安全问题的正确配置措施。

SDM 将创建一份配置文件,该文件可复制并粘贴至路由器中以重新配置服务。

SDM 将对图示中标记了 "fix it" (修复)的服务进行重新配置,以应用建议的安全更改。

4下列哪种防范措施是保护网络不受网络钓鱼袭击的最好方法?定期进行病毒扫描。

定期进行反间谍扫描。

定期对所有用户进行培训。

定期对操作系统进行更新。

518窗体顶端要恢复已丢失的路由器口令,必须下列哪一个执行步骤?设置配置寄存器以绕过启动配置。

将运行配置复制到启动配置。

从 ROMMON 的 TFTP 服务器重新加载 IOS。

使用设置模式重新配置路由器。

窗体底端6窗体顶端下列关于 Cisco Security Device Manager (SDM) 的说法中哪项正确?SDM 只能在 Cisco 7000 系列路由器上运行。

思科第三学期第四章试题及答案

思科第三学期第四章试题及答案下列关于实施vtp的说法中哪两项正确?(选择两项。

)交换机必须通过中继链路来连接。

vtp域名区分大小写。

透明模式下的交换机不能配置新vlan。

必须使用vtp口令且区分大小写。

采用vtp的交换机必须具备相同的交换机名称。

2vtp以客户端模式工作具有哪两项特点?(选择两项。

)无法添加vlan可以嵌入在本地有效率的vlan无论vlan信息如何,将广播从所有端口转发出去只能传递vlan管理信息而无法接受更改可向同一vtp域中的其它交换机转发vlan信息3会对s2产生什么后果?s2可以自动切换至vtp透明化模式。

s2会将所有vlan从vlan数据库中删除,直到重新接好电缆为止。

s2可以留存未知的最新修改版本的vlan,但如果它再次读取,就可以遗失这些vlan。

当电缆再次剪线时,s2可以自动向172.17.99.11传送一个vtp通告命令。

请参见图示。

交换机s1处于vtp服务器模式。

交换机s2和s3处于客户端模式。

管理员意外断开了s2的f0/1接口4换机sw3被配置为vtp透明模式。

哪台或哪些交换机会收到vtp更新并根据更新来同步vlan配置?所有交换机均会收到更新并同步vlan信息。

仅交换机sw2会收到更新并同步vlan信息。

仅交换机sw3和sw4可以接到更新并同步vlan信息。

sw3和sw4会收到更新,但仅交换机sw4会同步vlan信息。

恳请参看图示。

vtp域内的所有交换机均就是代莱。

交换机sw1被布局为vtp服务器,交换机sw2和sw4被布局为vt5恳请参看图示。

图中右图的交换机通过同一个vtp管理域内的中继链路相连。

每台交换机贴有其vtp模式。

向switch3迎vlan。

此vlan未出现在其它交换机中。

此问题的原因是什么?无法在处于透明模式的交换机上创建vlan。

透明模式中的交换机不会转发vtp通告。

在透明化模式交换机上建立的vlan不能涵盖在vtp通告中。

服务器模式交换机既不会侦听透明模式交换机发出的vtp消息,也不会向其转发vtp消息。

思科网络学院教程——OSI传输层

思科网络技术学院理事会.

17

4.2.2 TCP 服务器进程

思科网络技术学院理事会.

18

4.2.3 TCP 连接的建立和终止

TCP会话的建立

思科网络技术学院理事会.

思科网络技术学院理事会.

2

课程目录

4.1 传输层的作用 4.2 TCP协议——可靠通信 4.3 管理TCP会话 4.4 UDP协议——低开销通信 4.5 实验练习

思科网络技术学院理事会.

3

4.1 传输层的作用

思科网络技术学院理事会.

27

4.4.2 UDP数据报重组

UDP 仅仅是将接收到的数据按照先来后到的顺序转发到 应用程序

思科网络技术学院理事会.

28

4.4.3 & 4.4.4 UDP 进程

也使用端口号来标识特定的应用层进程 并将数据报发送 到正确的服务或应用

思科网络技术学院理事会.

4

4.1.1 传输层的作用

跟踪源主机和目的主机上应用程序间的每次通信 数据分段

重组数据段

标识应用程序

思科网络技术学院理事会.

5

4.1.1 会话跟踪

思科网络技术学院理事会.

12

4.1.5 端口寻址

端口号的类型

思科网络技术学院理事会.

13

4.1.5 端口寻址

netstat 命令

思科网络技术学院理事会.

14

4.1.6 分段和重组

保证所传输数据的大小符合传输介质的限制要求

8

4.1.2 控制会话

思科网络技术学院理事会.

CCNA4 思科第四学期 v4.0 EWAN Chapter 6最新答案

窗体顶端微波接入全球互通 (WiM AX) 通信技术有哪两项特点?(选择两项。

)支持使用网状技术的市政无线网络可覆盖的面积多达 7,500 平方公里支持点对点链路,但不支持全移动蜂窝式接入通过高带宽连接直接连接到 Internet工作速度比 Wi-Fi 低,但支持的用户更多窗体底端2窗体顶端安全 VPN 有哪三项主要功能?(选择三项。

)记帐身份验证授权数据可用性数据机密性数据完整性窗体底端3窗体顶端请参见图示。

所有用户都拥有访问企业网络的合法目的和必要权限。

根据图中所示的拓扑,哪些地点可与企业网络建立 VPN 连接?地点 C、D 和 E 可支持 VPN 连接。

地点 A 和 B 需要在网络边缘另外安装 PIX 防火墙装置。

地点 C 和 E 可支持 VPN 连接。

地点 A、B 和 D 需要在网络边缘另外安装 PIX 防火墙装置。

地点 A、B、D 和 E 可支持 VPN 连接。

地点 C 需要在网络边缘另外安装路由器。

所有地点均可支持 VPN 连接。

窗体底端4窗体顶端下列关于 DSL 的说法中哪两项正确?(选择两项。

)用户连接到共享介质上使用 RF 信号传输本地环路最长可达 3.5 英里 (5.5km)物理层和数据链路层由 D OCSIS 定义用户连接通过 C O 处的 DSL AM 汇聚窗体底端5窗体顶端VPN 通过哪两种方法实现数据传输的机密性?(选择两项。

)数字证书加密封装哈希密码窗体底端6窗体顶端可使用哪三种加密协议加强 VPN 的数据传输机密性?(选择三项。

)AESDESAH哈希MPLSRSA窗体底端7窗体顶端下列哪项是对称密钥加密的例子?Diffie-Hellman数字证书预共享密钥RSA 签名窗体底端8窗体顶端技术人员应要求为远程工作人员配置宽带连接。

技术人员接到指示,连接所需的所有升级和下载工作都必须使用现有电话线路进行。

应该使用哪种宽带技术?电缆DSLISDNPOTS窗体底端9窗体顶端研究过远程工作人员常用的远程连接方式后,网络管理员决定实施宽带远程接入以通过公共 Interne t 建立 VPN 连接。

思科第四期

1 下列哪一个地址可恰好用来总结网络 172.16.0.0/24、172.16.1.0/24、172.16.2.0/24 和172.16.3.0/24?172.16.0.0/21//172.16.0.0/22172.16.0.0 255.255.255.248172.16.0.0 255.255.254.02 可通过哪三种方法确保非授权用户无法连接到无线网络中并查看其数据?(选择三项。

)//禁用 SSID 广播配置过滤器以限制 IP 地址//在客户端与无线设备之间使用身份验证在客户端与无线设备之间使用 NetBIOS 名称过滤//配置诸如 WPA 等强加密手段使用 WEP 压缩方法3 哪三种说法正确描述了 Cisco 分层网络设计模型的功能?(选择三项。

)在核心层和分布层不必进行路由总结。

//分布层负责过滤流量并将故障隔离在核心层之外。

//核心层的两个目标是百分之百的正常运行时间和最大化吞吐量。

//接入层提供了将终端设备接入网络的途径。

分布层将网络流量直接分发给最终用户。

核心层通常采用星形拓扑。

4 网络设计师正在架设一个新网络。

设计时既需要提供足够的冗余度以防止单条链路或单台设备的故障影响整个网络,且不能太复杂或太昂贵。

哪种拓扑可满足这些需求?星型全网状//部分网状扩展星型集中星型5 在分层网络模型中,分布层具有哪三项功能?(选择三项。

)//总结来自接入层的路由使最终用户可访问本地网络为核心层设备提供最后选用网关通过过滤网络功能,保留接入层的带宽//隔离网络问题,防止其影响核心层//使用用于负载均衡的冗余链路增加可用带宽6 在分布层可配置哪项 Cisco IOS 功能来过滤不需要的流量并管理流量?病毒防护间谍软件防护VPN//访问控制列表7 在分布式服务器环境中,将服务器集中到数据中心服务器群中有什么好处?可将客户端与服务器之间的流量保持在单个子网内。

位于数据中心内的服务器需要较少带宽。

//便于对进出数据中心的通信进行过滤和排列优先顺序。

思科第四学期第四章答案

思科第四学期第四章答案1良好的安全策略有哪三项特点?(选择三项。

)它定义了对网络资源的使用方式哪些为可接受,哪些为不可接受。

它会传达共识并定义职责。

它由最终用户制订。

它在所有安全设备完全通过测试后制订。

它定义了处理安全事故的方法。

应该将其加密,因为它包含所有重要的口令和密钥。

2下列关于网络安全的说法中哪两项正确?(选择两项。

)保护网络免受内部威胁侵害具有较低的优先级,因为由公司员工带来的安全风险较低。

无论是能自己编写攻击代码的资深黑客,还是从Internet 下载攻击程序的入门攻击者都可能对网络安全造成严重威胁假设一家公司将其web 服务器部署在防火墙之外,并充分备份web 服务器,则无需采取其它安全措施来保护web 即使它被攻击了也不会造成损失。

公众认可的网络操作系统(例如UNIX)和网络协议(例如TCP/IP)可采用默认设置工作,因为它们没有内在的安全保护网络设备免受水电等外在因素造成的物理破坏是安全策略的必要组成部分。

3下列关于网络攻击的说法中哪两项正确?(选择两项。

)侦测攻击本质上始终是电子攻击,例如ping 扫描或端口扫描。

内部设备不应该完全信任DMZ 中的设备,应该对DMZ 和内部设备之间的通信进行身份验证以防止端口重定向等攻蠕虫需要人的参与才能扩散,而病毒不需要。

强网络密码可防范大多数DoS 攻击。

只要暴力攻击选取了组成密码的字符进行测试,则破解密码只是时间问题。

4请参见图示。

下列关于图中所示配置的说法中哪两项正确?(选择两项。

)该远程会话已加密。

vty 线路0 和4 上允许Telnet。

口令以明文发送。

vty 线路0 至4 上允许主机192.168.0.15 访问。

不允许来自网络192.168.0.0 之外的流量经过Router1。

5当用户完成Cisco SDM VPN 向导后,已输入的信息会被如何处理?信息被保存到一个文本文件中以供配置客户端之用。

用户确认后,由Cisco SDM 生成的CLI 命令会被发送到路由器上。

思科网络学院网络安全(CCNA Security - CCNAS 第 4 章)

阻止来自私有地址空间的流量的ACE

阻止ICMP流量的ACE

阻止HTTP流量的ACE

阻止SNMP流量的ACE

阻止广播地址流量的ACE

9

网络管理员正在路由器上同时实施传统防火墙和基于区域的防火墙。下列哪项是对此实施的最佳描述?

这两个模型不能在单个接口上实施。

不能同时使用传统防火墙和基于区域的防火墙。

允许从192.168.2.0/24网络到192.168.1.0/24网络的Telnet连接。

导航条

14

状态防火墙的一个限制是什么?

无法过滤不必要的流量

弱用户认证

日志信息不佳

对基于UDP或ICMP的流量不那么有效

导航条

15

请考虑以下访问列表。

access-list 100 permit ip host 192.168.10.1 any

Web安全设备

应用程序代理

入侵防御系统

状态防火墙

3

出站ACL无法过滤哪种类型的数据包?

广播包

路由器生成的数据包

ICMP数据包

多播数据包

4

在配置思科IOS基于区域的策略防火墙时,哪两个操作可应用于流量类?(选择两项。)

丢弃

copy

前进

暂候

日志

检查

导航条

5

除了扩展ACL使用的标准之外,传统防火墙使用什么条件来过滤流量?

应用层协议会话信息

TCP/UDP源和目的端口号

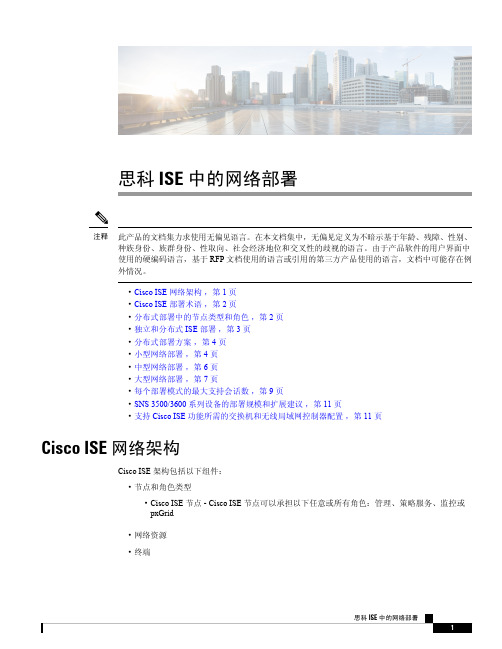

思科 ISE 网络部署说明书

思科ISE中的网络部署此产品的文档集力求使用无偏见语言。

在本文档集中,无偏见定义为不暗示基于年龄、残障、性别、种族身份、族群身份、性取向、社会经济地位和交叉性的歧视的语言。

由于产品软件的用户界面中使用的硬编码语言,基于RFP文档使用的语言或引用的第三方产品使用的语言,文档中可能存在例外情况。

注释•Cisco ISE网络架构,第1页•Cisco ISE部署术语,第2页•分布式部署中的节点类型和角色,第2页•独立和分布式ISE部署,第3页•分布式部署方案,第4页•小型网络部署,第4页•中型网络部署,第6页•大型网络部署,第7页•每个部署模式的最大支持会话数,第9页•SNS3500/3600系列设备的部署规模和扩展建议,第11页•支持Cisco ISE功能所需的交换机和无线局域网控制器配置,第11页Cisco ISE网络架构Cisco ISE架构包括以下组件:•节点和角色类型•Cisco ISE节点-Cisco ISE节点可以承担以下任意或所有角色:管理、策略服务、监控或pxGrid•网络资源•终端策略信息点表示外部信息传达给策略服务角色所在的点。

例如,外部信息可以是轻量级目录访问协议(LDAP)属性。

Cisco ISE 部署术语本指南在讨论Cisco ISE 部署方案时使用以下术语:定义术语角色提供的特定功能,例如网络访问、分析、状态、安全组访问、监控和故障排除。

服务单个物理或虚拟思科ISE 设备。

节点思科ISE 节点可以承担下列任何角色:管理、策略服务、监控节点类型确定节点提供的服务。

思科ISE 节点可以承担以下任一或全部角色:。

通过管理用户界面可使用的菜单选项取决于节点承担的角色和人员。

角色确定节点是独立节点、主要节点还是辅助节点,并且仅适用于管理和监控节点。

角色分布式部署中的节点类型和角色Cisco ISE 节点可以根据它承担的角色提供各种服务。

部署中的每个节点均可承担管理、策略服务、pxGrid 和监控角色。

思科网络实验四.doc

LAB 4 Cabling LANs and WANsPART 1 RepeatersObjective:∙Create a simulated network topology∙Apply IP addresses to workstations∙Be familiar with the function of a repeater∙Understand the Four Repeater Rule∙Test the simulated topologyStep 1Create the topology shown in the diagram in Packet Tracer. After connecting all the devices, assign each PC with a valid IP address and subnet mask. (You can use any IP addresses as long as they belong to the same network.)Step 2a) Click on the Simulation tab to start creating a scenario.b) Add a packet and click on source PC 0 and then click on destination PC 1. Add anotherpacket from PC 1 to PC 2.c) Click play to watch the simulation.d) Take note of the time it takes for each packet to reach its destination. (Having morerepeaters between workstations adds latency to the packets.)Step 3a) Click once on the arrow on the left of the play button to go back one second (Thenumber in the Time box should be “6”)b) Add a packet from PC 2 to PC 1.c) Click on the Topology tab. Remove a connection then add another repeater anywherebetween Switch 0 and PC 2. Re-connect the devices.d) Click on the Simulation and hit the play button to watch the simulation. (Latency resultsin collision.)PART 2 Repeaters and HubsInformation:1. This topology consists of 8 hosts along with 2 hubs and 1 repeater in the network.Tips:a) The Packet Tracer “i” located on the upper right of each page and device will giveinformation pertaining to that certain device or topology.b) In simulation, the “i” next to the scenario drop down list will give information about thespecific scenario.c) In simulation, clicking on the packets will show OSI layer information.Procedures:a) In the topology mode, add three (3) additional repeaters between the two (2) hubs.b) In simulation mode, create a new scenario.c) Send a packet from PC4 to PC0 and a packet from PC5 to PC1 at different times so that thepackets will not collide.d) Before running the simulation, click on the individual packets on PC4 and PC5 to review thepacket and OSI information. Next, run the simulation.e) After the first simulation, repeat step 3 except the packets does collide this time. Thenrepeat step 4.f) After the packets arrive to Hub1, click on the packet that leaves Hub1 and propagates toRepeater0.Questions:a) What is the purpose of a hub and repeater in this network?b) What type of medium is being used to connect the hosts to the hubs and the repeater to thehubs?c) How many collision domain(s) does this network contain?PART 3 WirelessInformation:1. This topology consists of a workstation, a laptop, a server, a printer, and an access point.The entire network is wireless.Tips:a) The Packet Tracer “i” located on the upper right of each page and device will giveinformation pertaining to that certain device or topology.b) In simulation, the “i” next to the scenario drop down list will give information about thespecific scenario.c) In simulation, clicking on the packets will show OSI layer information.Procedures:a) Review Scenario 2 in simulation mode.b) Take into consideration that the connected devices doesn’t have any idea that the collisionsare occurring.c) What if the devices continue sending packets to each other indefinitely? A simulation canbe seen by creating packets between the devices so that multiple collisions happen one after another. Think of the latency this type of situation creates.Questions:a) What types of signals are wireless connections capable of?b) In what ways are access points related or different compared to other networking devicessuch as hubs and switches?c) What security issue(s) arises when using wireless connectivity?d) In what situations does wireless connectivity have an advantage over wired and viceversa?PART 4 Bridges and SwitchesInformation:1. This topology consists of 14 hosts along with 4 switches and 2 bridges in the network.Tips:a) The Packet Tracer “i” located on the upper right of each page and device will giveinformation pertaining to that certain device or topology.b) In simulation, the “i” next to the scenario drop do wn list will give information about thespecific scenario.c) In simulation, clicking on the packets will show OSI layer information.d) In simulation, clicking on the bridges and switches will load up the MAC address tables.Procedures:a) In the topology mode, S witch0’s Fast Ethernet port 6 is disabled. As a result, the linkbetween Switch0 and Bridge0 is down.b) Still in topology mode, click on Switch0 and then click on Fast Ethernet port 6. Enable theport by turning it on.c) Now go into simulation mode. As you may notice the link that was just enabled, has justdisabled itself. This effect is due to the loop that is created in the topology and the Spanning Tree Protocol prevents this loop from occurring.d) Send a packet from host Xc to host XX. Analyze the path the packet takes. Since the linkfrom Switch0 and Bridge0 is down to prevent a loop, Switch3 must send the packet to Bridge1 who sends it to Switch2, who then sends it to Switch0 and finally ending up at host XX.e) Now, in topology mode, remove two of the bridges and create a connection between theisolated network segments so that packets can be sent amongst them.Questions:a) What is the purpose of a bridge and switch in this topology?b) Which OSI layer(s) does a bridge and switch work on?c) What are the benefits of using bridges and switches compared to repeaters and hubs?d) How many collision domain(s) does this network contain?PART 5 Building a peer to peer networkObjective:∙Create a simple peer-to-peer network between two PCs∙Apply IP addresses to workstations∙Test connectivity in the simulated topologyStep 1a) Create the topology shown in the diagram in Packet Tracer.b) After connecting the devices, assign each PC with an IP address according to theStep 2e) Click on the Simulation tab to start creating a scenario.f) Add a packet from PC 0 to PC 1.g) Click play to test the connectivity between the PCs.Step 3a) Click on the topology tab.b) Click on PC 0 and set it to half duplex (default is on auto negotiate).c) Do the same for PC 1.d) Click on the Simulation tab.e) Add a packet from PC 1 to PC 0.f) Click play to watch the simulation.g) Note that collision occurs on a half duplex connection (data is transmitted in onedirection at a time) when two workstations send a signal at the same time.Step 3a) Click on the topology tab.b) Click on PC 0 and set it to full duplex.c) Do the same for PC 1.d) Click on the Simulation tab.e) Click play to watch the simulation.f) Note that collision does not occur on a full duplex connection (data is transmitted in twodirections simultaneously).PART 6 Building a hub-based networkObjective:∙Create a simple network with two PCs using a hub∙Apply IP addresses to workstations∙Test connectivity in the simulated topologyStep 1a) Create the topology shown in the diagram in Packet Tracer.b) After connecting the devices, assign each PC with an IP address according to theinformation in the table below:Step 2a) Click on the Simulation tab to start creating a scenario.b) Add a packet from PC 0 to PC 1.c) Click play to watch the simulation.Step 3a) Click on the topology tab.b) Add another PC and connect it to the hub. Assign it with an IP address of 192.168.1.3and a subnet mask of 255.255.255.0.c) Click on the simulation tab and click play to watch the simulation again. (Hubs don’t filtertraffic. They forward packets to each workstation that is connected to them.)d) Add a packet from PC 0 to PC 1 and PC 2 to PC 0.e) Click play to watch the simulation. (Since hubs don’t filter traffic, they permit collisions tooccur.)PART 7 Building a switch-based networkObjective:∙Create a simple network with two PCs using a switch ∙Apply IP addresses to workstations∙Test connectivity in the simulated topologyStep 1a) Create the topology shown in the diagram in Packet Tracer.b) After connecting the devices, assign each PC with an IP address according to theinformation in the table below:Step 2a) Click on the Simulation tab to start creating a scenario.b) Add a packet from PC 0 to PC 1.c) Click play to watch the simulation.d) Click on the switch to view its MAC table. (PC 0 and PC 1’s MAC addresses are in thetable.)Step 3a) Click on the topology tab.b) Add another PC and connect it to the switch. Assign it with an IP address of 192.168.1.3and a subnet mask of255.255.255.0.c) Click on the simulation tab and click play to watch the simulation again. (Switcheschoose the port to which the destination device is connected. They forward a packetonly to its destination.)d) Click on the switch to view its MAC table ag ain. PC 2’s MAC address is now in the table.A switch learns the addresses of the devices connected to it and automatically puts it inthe table.Step 4a) Add a packet from PC 0 to PC 1, PC 1 to PC 2 and PC 2 to PC 0.b) Click play to watch the simulation.c) No te that a collision doesn’t occur even though all the PCs sent packets at the sametime. This is because switches eliminate collisions by creating microsegments.PART 8 Connecting router LAN interfacesObjective:∙Identify different interfaces on a router∙Identify proper cables to connect the LAN devices.Step 1a) Create the topology shown in the diagram in Packet Tracer.b) Notice that the connections between the Router to PC and Router to Switch lookdifferent. Router to switch connections use a straight through cable while router to pcconnections use a crossover cable.c) Add a hub and connect it to the router. Router to hub connections also use a straightthrough cable.d) Add another PC and connect it to the hub. PC to hub connections also use a straightthrough cable.e) Add another router and connect it to Router 0. Router to router connections use a serialcable.f) Click on the router to look at the port interfaces. 0 and 1 are Ethernet ports, 2 and 3 areserial ports and 4 and 5 are fiber optic ports.。

思科第4学期期末考试答案

1在讨论网络设计时,为什么根据大小划分网络非常有用?了解已连接设备的数量可以确定核心层上需要多少多层交换机。

了解已连接设备的数量可以确定多少个额外的层将添加到三层分层网络设计中。

如果已连接设备的数量已知,则可以在接入层上更好地实施高级冗余。

网络基础设施的复杂性取决于已连接设备的数量。

答案说明最高分值 correctness of response Option 422以建筑块的形式为大型公司设计网络的其中一个好处是什么?故障隔离增加网络访问时间安全控制宽松所需物理资源更少答案 说明 最高分值correctness of response Option 123员工、合作伙伴和客户依靠哪个网络模块维护的资源进行高效的创造、协作和信息交互?访问分布服务数据中心企业边缘答案 说明 最高分值correctness of response Option 324公司通过多个连接连接到一个 ISP 。

此类连接称为什么?单宿主多宿主双多宿主双宿主答案 说明 最高分值correctness of response Option 425哪种情形将使企业决定实施公司 WAN ?当员工分布在许多分支机构中时当网络需要跨越多栋建筑物时当员工人数超过 LAN 的容量时当企业决定保护其公司 LAN 时答案 说明 最高分值correctness of response Option 126 与电路交换网络相比,数据包交换网络的缺点是什么?成本更高带宽固定灵活性更低延迟更高答案 说明 最高分值correctness of response Option 427哪项陈述正确描述了密集波分复用 (DWDM) 的特征?它支持 SONET 标准,但不支持 SDH 标准。

它通过一对铜缆支持双向通信。

它可用于远程通信,比如 ISP 之间的连接。

它将传入的电信号分配到特定频率。

答案 说明 最高分值correctness of response Option 328帧中继适合哪两类 WAN 连接?(请选择两项。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 评估网络安装是否成功时,除考虑技术因素之外,还要考虑哪项重要因素?

项目最终成本

维护成本

用户满意度

有关网络设备性能的统计数据

2 哪两种应用受网络拥塞和延时影响最大?(选择两项。

)

IP 电话

网络视频直播

音频文件下载

在线银行服务

文件存档和检索

3 哪两种Cisco 工具可用于分析网络应用程序流量?(选择两项。

)

NBAR

NetFlow

AutoQoS

Wireshark

自定义队列

4 在网络设计中,可实施哪种技术来根据流量的重要性和技术要求来确定流量的优先级?

STP

QoS

RTP

TCP

VPN

5 网络协议分析显示正在使用RTP 和RTCP。

下列哪项使用这些协议?

IDS

VPN

WLAN

防火墙

实时视频

6

请参见图示。

如果ACL 150 仅处理来自网络192.168.10.0/24 的语音流量并忽略其它流量,则来自其它网络的语音流量将使用哪个队列?

高(high)

普通(normal)

中(medium)

默认

7 通过制作内部流量传输图可确定下列哪两项?(选择两项。

)

所需ISP 服务的类型

最终用户设备的性能

可能产生网络拥塞的区域

用于连接远程工作人员的VPN 服务器

需要高带宽连接的位置

8 下列哪两项是外部通信流的例子?(选择两项。

)

IT 部门的用户通过telnet 连接到核心层路由器。

营销部门的用户连接到竞争对手的web 服务器。

IT 部门的用户通过telnet 连接到接入层交换机。

服务部门的用户登录基于web 的电子邮件程序。

会计部门的用户连接到接入层交换机所连接的FTP 服务器。

9 公司考虑向数据网络添加语音和视频功能。

如果添加,则下列哪两种说法正确?(选择两项。

)

必须购置PoE 交换机。

显然,将出现更多基于UDP 的流量。

即使实施了QoS,响应时间也会加长。

很可能实施QoS 来排定流量的优先级。

很可能实施VPN 来保护语音流量。

10 网络设计师可通过哪两项操作来确定当前网络流量并预测日后的网络流量?(选择两项。

)

调查最终用户以获得客户意见。

升级所有网络设备的Cisco IOS 软件以优化流量传输。

仅分析主机与服务器之间的流量,因为主机与主机之间的通信不流量。

进行网络流量分析以确定目前正在使用的应用程序及其用户。

创建一个包含所有网络设备的清单,其中包含型号和内存配置信息。

11 一家配有传统电话系统的公司想转换为IP 电话。

设计时应该考虑哪两项因素?(选择两项。

)

当处理语音通信时,数据通信系统的噪音比模拟系统大。

必须使用具有语音功能的路由器进行呼叫控制和信号传输。

将语音信号转化为IP 信号会增加路由器开销。

可通过妥善配备的配线面板或开关为电话机供电。

合并语音VLAN 和数据VLAN 所需的成本可能相当可观。

12 企业网络中最近安装了几台web 服务器和电子邮件服务器。

信息安全管理员需要提出一些可防止非授权流量进出敏感的内部网络的安全功能。

信息安全管理员应该推荐哪三项

功能?(选择三项。

)

防火墙

优先级队列

访问控制列表

入侵检测系统

DHCP

128 位WEP

13

请参见图示。

下列哪个选项可将顶部的术语与底部的定义正确匹配?

A=1, B=3, C=2, D=4

A=2, B=1, C=4, D=3

A=2, B=4, C=1, D=3

A=3, B=2, C=4, D=1

A=4, B=3, C=1, D=2

A=4, B=2, C=3, D=1

14 设计使用视频功能的网络时应遵循什么设计策略?

实施相应的路由协议以确保数据段按顺序到达目的地

根据所分发的视频流量类型建立各种QoS 队列

安装服务器以将数据存储在集中的服务器群中

在核心路由器中配置队列以确保高可用性

15 NetFlow Cisco 实用程序可提供什么服务?

制订网络规划和绘制网络图

IDS 和IPS 功能

高峰期时间和流量路由

网络计费和会计应用程序

安全和用户账户限制

源和目的UDP 端口映射

16 当实施V oIP 服务时,应该遵循哪两项设计考虑因素?(选择两项。

)

确认网络抖动不大

使用TCP 来降低延迟和丢包率。

建立优先级队列机制来确保大型数据包的传输不间断。

禁用实时协议以降低排队策略需求。

确保数据包延迟不超过150 ms。

17 在流量队列中实施QoS 时,设计师首先应该采取什么措施来确保正确排列流量的优先级?

定义QoS 策略

定义流量类别

确定流量模式

确定流量需求

确定网络设备

18 设计某IP 电话系统时,需要满足下列两项技术要求:首先必须可以连接PSTN,其次必须通过园区网络提供高质量语音传输。

下列哪两个因素会直接影响设计符合这些要求的程度?(选择两项。

)

具有语音功能的防火墙

PoE 交换机和配线面板

冗余主干连接

位于企业边缘的具有语音功能的路由器

实施了QoS 的独立的语音VLAN 和数据VLAN

19 下列哪两种说法是文件传输通信流的特征?(选择两项。

)

应该使用RTP。

流量可预测。

数据包较小。

传输情况对吞吐量敏感。

对响应时间要求较低。

20 IP 语音流量有哪两项特点?(选择两项。

)

语音数据包一般较小。

语音数据包必须实时处理。

语音数据包可有效使用TCP 可靠性功能。

语音数据包可以容忍丢包和重新传输延迟的影响。

必须将语音数据包转换为模拟信号才能通过IP 网络发送。

与其它类型的数据包相比,语音数据包会自动获得较高的优先级值。

21

请参见图示。

配置完QoS 后,网络管理员发出命令show queueing interface s0/1。

管理员从此命令的输出中可获得哪两点信息?(选择两项。

)

队列流量定义

优先级列表协议分配情况

使用的队列类型

每个队列中的数据包数量

已被更改的队列默认值

尚未对此接口应用队列

22 数据库服务器被配置为清空所有超出60 天的数据。

有十个超出60 天的数据项等待清空。

然而,该事务进行到中途时出现了故障,整个事务无效。

所进行的是什么类型的事务?

原子

一致

持久

隔离。