获得SYS权限的方法以及应用

添加用户和组的命令

添加用户和组的命令1.引言1.1 概述在实施和管理一个计算机系统时,添加用户和组的命令是非常重要的一项任务。

通过使用这些命令,可以创建和管理用户和组,以便对系统进行更好的组织和控制。

添加用户的命令允许系统管理员在计算机系统中创建新的用户账号。

用户账号通常与具体的个人或实体相关联,并且用于登录系统并访问其资源。

添加用户的命令提供了配置用户名、密码和用户组等参数的选项,从而使管理员能够根据实际需求创建符合系统安全策略的用户账号。

同时,添加组的命令则允许管理员创建一个新的用户组。

用户组是一种可以将多个用户进行逻辑分组的机制,它可以方便地管理用户权限和资源访问控制。

通过添加组的命令,管理员可以指定组名和组ID等参数来创建一个新的用户组,并通过将用户账号添加到该组中来实现对用户权限的集中管理。

通过使用添加用户和组的命令,系统管理员能够更好地管理计算机系统中的用户和组,实现对系统资源和安全的细粒度控制。

任何具备管理权限的管理员都可以根据需求进行用户和组的管理,以实现更高效、安全和可管理的系统环境。

在接下来的正文中,我们将详细介绍添加用户和组的命令及其参数的用法和功能。

我们将首先讨论添加用户的命令及其常用参数,随后介绍添加组的命令及其常用参数。

最后,我们将总结这些命令的使用方法,并探讨它们在现实场景中的应用。

1.2 文章结构本文将介绍添加用户和组的命令,并按照以下结构进行阐述:2. 正文2.1 添加用户的命令2.1.1 用户名参数2.1.2 用户组参数2.2 添加组的命令2.2.1 组名参数2.2.2 组ID参数通过以上结构,我们将详细介绍如何使用不同的参数以及相应的命令,来实现添加用户和组的操作。

在正文部分,我们将从添加用户的命令开始,先介绍用户名参数和用户组参数的使用方法,然后转向添加组的命令,阐述组名参数和组ID参数的具体使用。

通过这样的结构安排,读者能够系统、一步一步地学习到每个命令的使用方法和作用。

linux提升权限的方法

Linux系统中的常见权限提升技巧和防范方法权限提升是指利用系统或应用程序中的漏洞、设计缺陷或配置错误,使用户或进程获得比原来更高的权限,从而执行一些正常情况下无法执行的操作。

权限提升是黑客攻击的常用手段之一,可以用来窃取敏感信息、破坏系统功能、安装后门程序等。

在Linux系统中,权限提升通常涉及从普通用户或低权限用户提升到超级用户(root)或其他高权限用户,以获取对系统的完全控制。

本文将介绍Linux系统中的常见权限提升技巧和防范方法,以期为Linux系统的安全保护提供参考和指导。

一、Linux系统中的常见权限提升技巧Linux系统中的常见权限提升技巧可以分为以下几类:- 利用内核漏洞:内核是操作系统的核心部分,负责管理系统的资源和进程,具有最高的权限。

如果内核存在漏洞,那么就可能被恶意利用,从而执行任意代码,获取root权限。

例如,著名的Dirty COW漏洞(CVE-2016-5195)就是一种利用Linux内核中的写时复制(Copy-on-Write)机制的条件竞争漏洞,可以让普通用户修改只读的内存映射,从而提升权限。

利用内核漏洞的一般步骤是:(1)找到适用于目标系统内核版本的漏洞利用程序或代码;(2)将漏洞利用程序或代码上传到目标系统或通过网络传输到目标系统;(3)在目标系统上编译和执行漏洞利用程序或代码,获得root权限。

- 利用运行在root权限的服务或程序:在Linux系统中,有些服务或程序需要以root权限运行,以便完成一些特殊的功能。

如果这些服务或程序存在漏洞,或者配置不当,那么就可能被恶意利用,从而获取root权限。

例如,Samba是一种用于在Linux和Windows之间共享文件和打印机的服务,如果Samba服务以root权限运行,并且存在漏洞,那么就可能被远程攻击,从而执行任意代码,获取root权限。

利用运行在root权限的服务或程序的一般步骤是:(1)找到目标系统上运行在root权限的服务或程序,以及它们的版本和配置信息;(2)找到适用于目标服务或程序的漏洞利用程序或代码,或者构造符合目标服务或程序的配置要求的恶意输入;(3)通过网络或本地方式,向目标服务或程序发送漏洞利用程序或代码,或者恶意输入,获得root权限。

系统权限的设置

系统权限的设置1、磁盘权限(如下设置,我们已经写一个CMD脚本,按要求复制运行即可以取代如下手工设定)系统盘及所有磁盘只给Administrators 组和SYSTEM 的完全控制权限系统盘\Documents and Settings 目录只给Administrators 组和SYSTEM 的完全控制权限系统盘\Documents and Settings\All Users 目录只给Administrators 组和SYSTEM 的完全控制权限系统盘\Windows\System32\cacls.exe、cmd.exe、net.exe、net1.exe、ftp.exe、tftp.exe、telnet.exe 、netstat.exe、regedit.exe、at.exe、attrib.exe、文件只给Administrators 组和SYSTEM 的完全控制权限另将\System32\cmd.exe、、ftp.exe转移到其他目录或更名Documents and Settings下所有些目录都设置只给adinistrators权限。

并且要一个一个目录查看,包括下面的所有子目录。

删除c:\inetpub目录修改3389远程连接端口修改注册表.开始--运行--regedit依次展开HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/ TERMINAL SERVER/WDS/RDPWD/TDS/TCP右边键值中PortNumber改为你想用的端口号.注意使用十进制(例10000 )HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/TERMINAL SERVER/WINSTA TIONS/RDP-TCP/右边键值中PortNumber改为你想用的端口号.注意使用十进制(例10000 )注意:别忘了在WINDOWS2003自带的防火墙给+上10000端口修改完毕.重新启动服务器.设置生效.5.删除c:\inetpub目录,删除iis不必要的映射,建立陷阱帐号,更改描述禁用不必要的服务,提高安全性和系统效率Computer Browser 维护网络上计算机的最新列表以及提供这个列表Task scheduler 允许程序在指定时间运行Routing and Remote Access 在局域网以及广域网环境中为企业提供路由服务Removable storage 管理可移动媒体、驱动程序和库Remote Registry Service 允许远程注册表操作Print Spooler 将文件加载到内存中以便以后打印。

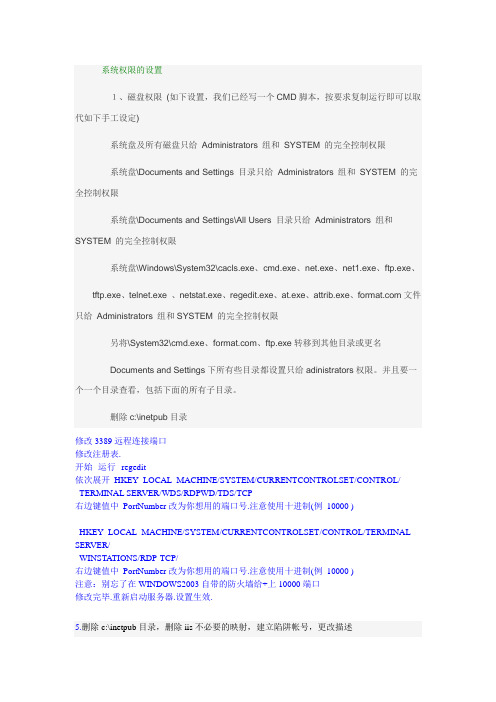

您需要来自SYSTEM的权限才能对此文件夹进行更改

问题:您需要来自SYSTEM的权限才能对此文件夹进行更改

解决方法:

第一种情况:正常在属性里赋予当前用户全部权限即可,有时这样仍不能进行操作,那就试试下面的方法吧。

第二种情况:(这次我就遇到这样的情况)

问题出现:

右键进入属性界面,点击编辑,赋予当前用户相应权限

从属性界面进入高级界面,在所有者选项卡中里面,将当前用户设为所有者,回到权限选项卡,进入编辑界面,选择当前用户,勾选其下方两个选项。

具体见下图:

确定之后便可继续操作了。

获得SYS权限的方法以及应用

大家知道,SYSTEM是至高无上的超级管理员帐户。

默认情况下,我们无法直接在登录对话框上以SYSTEM帐户的身份登录到Windows桌面环境。

实际上SYSTEM帐户早就已经“盘踞”在系统中了。

想想也是,连负责用户验证的Winlogon、Lsass等进程都是以SYSTEM身份运行的,谁还能有资格检验SYSTEM呢?既然SYSTEM帐户早就已经出现在系统中,所以只需以SYSTEM帐户的身份启动Windows的Shell程序Explorer,就相当于用SYSTEM 身份登录Windows了。

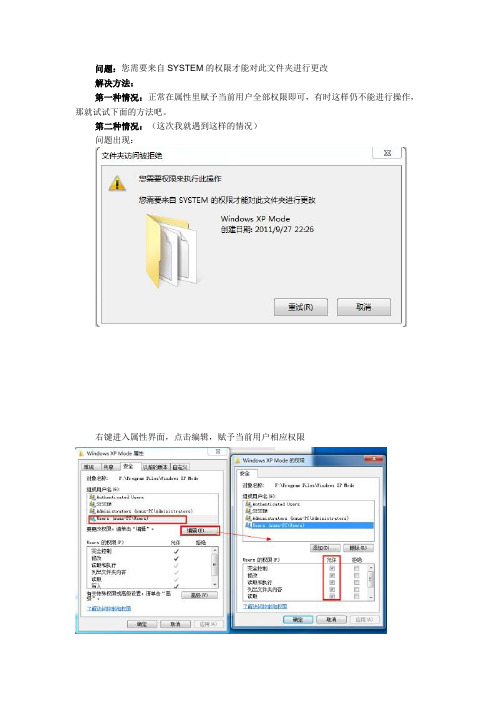

一、获得特权1、执行“开始→运行”输入cmd回车打开命令提示符窗口。

2、在命令提示符下输入如下命令并回车:taskkill /f /im explorer.exe3、在命令提示符下继续输入如下命令并回车:at time /interactive %systemroot%\explorer.exe(time为当前系统时间稍后的一个时间,比如间隔一分钟。

)4、利用at查看一下计划任务。

5、过一会重新加载用户配置,以SYSTEM身份启动Windows的shell进程Explorer.exe二、验明正身6、系统重新加载system帐户7、如果建立了多余的计划任务,可以在“开始、程序、附件、系统工具、计划任务”里取消。

三、大行其道打开注册表编辑器,只要证明HKCU就是HKU\S-1-5-18的链接就可以了(S-1-5-18就是SYSTEM帐户的SID)。

证明方法很简单:在HKCU下随便新建一个Test子项,然后刷新,再看看HKU\S-1-5-18下是否同步出现了Test子项,如果是,就说明系统当前加载的就是SYSTEM帐户的用户配置单元!说明:在非SYSTEM权限下,用户是不能访问某些注册表项的,比如“HKEY_LOCAL_MACHINE\SAM”、“HKEY_LOCAL_MACHINE\SECURITY”等。

这些项记录的是系统的核心数据,但某些病毒或者木马经常光顾这里。

如何让应用程序获取system权限、root权限

如何让应⽤程序获取system权限、root权限 获取system权限 上⼀篇随笔简单介绍了下Android权限的⼀些规则,我们发现很多事如果没有system权限基本上⽆法完成,那么如何让⾃⼰的应⽤获取system权限呢? ⼀般情况下,设定apk的权限,可在AndroidManifest.xml中添加android:sharedUserId="android.uid.xxx> 例如:给apk添加system权限1<manifest xmlns:android="/apk/res/android"2 ... ...3 android:sharedUserId="android.uid.system"> 同时还需要在对应的Android.mk中添加LOCAL_CERTIFICATE := platform这⼀项。

即⽤系统的签名,通过这种⽅式只能使apk的权限升级到system级别,系统中要求root权限才能访问的⽂件,apk还是不能访问。

⽐如在android 的API中有提供 SystemClock.setCurrentTimeMillis()函数来修改系统时间,这个函数需要root权限或者运⾏与系统进程中才可以⽤。

第⼀个⽅法简单点,不过需要在Android系统源码的环境下⽤make来编译:1. 在应⽤程序的AndroidManifest.xml中的manifest节点中加⼊android:sharedUserId="android.uid.system"这个属性。

2. 修改Android.mk⽂件,加⼊LOCAL_CERTIFICATE := platform这⼀⾏3. 使⽤mm命令来编译,⽣成的apk就有修改系统时间的权限了。

第⼆个⽅法是直接把eclipse编出来的apk⽤系统的签名⽂件签名1. 加⼊android:sharedUserId="android.uid.system"这个属性。

交叉编译中的--sysroot等等在编译时的作用

交叉编译中的--sysroot等等在编译时的作⽤--sysroot=dir 的作⽤如果在编译时指定了-sysroot=dir 就是为编译时指定了逻辑⽬录。

编译过程中需要引⽤的库,头⽂件,如果要到/usr/include⽬录下去找的情况下,则会在前⾯加上逻辑⽬录。

如此处我们指定 -sysroot=/home/shell.albert/tools/toolschain_arm/4.4.3/arm-none-linux-gnueabi/sys-root将dir作为逻辑根⽬录(搜索头⽂件和库⽂件)。

⽐如编译器通常会在 /usr/include 和 /usr/lib 中搜索头⽂件和库,使⽤这个选项后将在dir/usr/include 和 dir/usr/lib ⽬录中搜索。

如果使⽤这个选项的同时⼜使⽤了 -isysroot 选项,则此选项仅作⽤于库⽂件的搜索路径,⽽ -isysroot 选项将作⽤于头⽂件的搜索路径。

这个选项与优化⽆关,但是在 CLFS 中有着神奇的作⽤。

-rpath=dirAdd a directory to the runtime library search path. This is used when linking an ELF executable with shared objects. All -rpath arguments are concatenated and passed to the runtime linker, which uses them to locate shared objects at runtime. The -rpath option is also used when locating shared objects which are needed by shared objects explicitly included in the link; see the description of the -rpath-link option. If -rpath is not used when linking an ELF executable, the contents of the environment variable LD_RUN_PATH will be used if it is defined.-rpath-link=dirWhen using ELF or SunOS, one shared library may require another. This happens when an ld -shared link includes a shared library as one of the input files. When the linker encounters such a dependency when doing a non-shared, non-relocatable link, it will automatically try to locate the required shared library and include it in the link, if it is not included explicitly. In such a case, the -rpath-link option specifies the first set of directories to search. The -rpath-link option may specify a sequence of directory names either by specifying a list of names separated by colons, or by appearing multiple times.This option should be used with caution as it overrides the search path that may have been hard compiled into a shared library. In such a case it is possible to use unintentionally a different search path than the runtime linker would do.The difference between -rpath and -rpath-link is that directories specified by -rpath options are included in the executable and used at runtime, whereas the -rpath-link option is only effective at link time. Searching -rpath in this way is only supported by native linkers and cross linkers which have been configured with the --with-sysroot option.-L: “链接”的时候,去找的⽬录,也就是所有的 -lFOO 选项⾥的库,都会先从 -L 指定的⽬录去找,然后是默认的地⽅。

ERP系统用户权限分配问题的实现

YANG Qiang,WANG Zhong-min (Department of Computer Science,Beijing University of.Science&Technology,Beljlng 100083,China)

Abstract:In order to realize tMr rights allotment in ERP system.gives an assign tactics,and implements it by usmg role—based a睇%

Depald Remark

字段类型 Vurch盯(30)

varch(10)

Var&ar(20)

M㈤

宁段描述 员工编号 员工名称 所在部门 备注

备注 主键

说明:此袁描迷系统所有用户的信息。

表2 系统棋斑表(Sysl-'om_I)

字段名称 Fomlld FormName

宁段类型 Vatchar(30) VarehAr(20)

Vo【14 No 7 July 2004

ERP系统用户权限分配问题的实现

杨强,王忠民

(北京科技大学计算机系,北京100083)

摘要:这了实现对某ERP系统的用户权限分配问题,给出了一种分配策略,并刺用基于角色的访问控制技术实现了这一 策略。这种分配策略能够将企业的实际岗位情况以及企业的业务部门之间的相互关系,同所开发的系统中的特定角色较

表5权限组用户表(PurviewU∞r)

} 宁段名称 【u越rId

PmviewGroupId Remark

宁段类鼎 Varcb.ar(121 Varehar(12) Memo

字段描述 崩户编号 权限纽编号 备注

备注 联台主键I 联合主键l

4种方法获取Linux的root权限

4种方法来获取Linux的root权限打开终端。

假如终端没有打开,就先打开它。

多数发行版都可以通过按Ctrl+Alt+T来打开。

输入.su - ,然后按回车。

这样将让你以“超级用户”身份登录。

实际上,这个命令可以让你以任意用户身份登录计算机,但假如保留为空,系统就会尝试以root用户身份登录。

讨论来源消失提示时,输入root用户户密码。

输入su -,并按回车后,系统将提示你输入root用户密码。

假如收到“验证错误”的消息,说明root用户帐户可能被锁定了。

解锁的相关说明见下一节。

找到命令提示符。

以root用户户登录时,命令提示符应当以#,而不是$结尾。

讨论来源输入恳求root权限的命令。

通过su -命令以root 用户登录后,你就可以运行需要root权限的任意命令了。

su命令将保留到会话结束,因此每次需要运行命令时,不需要再重新输入root用户密码。

考虑用.sudo 代替 su -。

通过sudo(“超级用户执行”)命令,你可以临时以root用户身份运行其他命令。

这是大多数用户运行root权限命令的最佳方式,由于这样既不用维护root帐户,也不需要知道root用户密码。

只要输入自己的用户密码,就能获得临时的root权限。

讨论来源输入sudo command,并按回车(如sudo ifconfig)。

提示输入密码时,输入你的用户密码,而不是root用户密码。

sudo是Ubuntu等发行版的首选方法,即使root帐户被锁定,它也能正常工作。

这个命令仅限于具有管理员权限的用户。

可以从/etc/sudoers添加或删除用户。

解锁root帐户(Ubuntu)。

Ubuntu和其他几个发行版会锁定root帐户,以便一般用户无法访问它,由于使用sudo命令(见上一节)时,很少需要root权限。

解锁root帐户后,你就可以以root用户身份登录了。

打开终端。

假如你正在桌面上,按Ctrl+Alt+T可以启动终端。

输入.sudo passwd root ,并按回车。

关于Linux下s、t、i、a权限

关于Linux下s、t、i、a权限 ⽂件权限除了r、w、x外还有s、t、i、a权限:⾸先我们利⽤umask查看系统的权限为四位,⾸位就是特殊权限位,SetUID为4,SetGID为2,t为1[root@iz2ze46xi6pjjj69ailg9lz ~]# umask0022⼀、 s权限解读: (SetUID和SetGID)1.SetUID权限解读(针对所属主设置s权限,数字表⽰为4) SetUID:当⼀个可执⾏程序具有SetUID权限,⽤户执⾏这个程序时,将以这个程序所有者的⾝份执⾏。

前提是这个⽂件是可执⾏⽂件,可就是具有x权限(属组必须先设置相应的x权限)。

chmod命令不进⾏必要的完整性检查,即使不设置x权限就设置s权限,chmod也不会报错,当我们ls -l时看到rwS,⼤写S说明s权限未⽣效) (1)设置权限的⽅法: chmod u+s xxx chmod 4777 xxx 解释:我们利⽤umask知道权限的设置是四位数,后三位是ugo对应的属性,⾸位就是特殊位权限的表⽰,SetUID的权限位是4,因此可以⽤chmod 4777 xxx设置s权限。

例1: linux的passwd命令就具有s权限,因此普通⽤户可以修改⾃⼰的密码:[qlq@iz2ze46xi6pjjj69ailg9lz ~]$ ls -la `which passwd`-rwsr-xr-x. 1 root root 27832 Jun 102014 /usr/bin/passwd 解释:passwd的所属这是root,所属组也是root,具有s权限,因此其他⽤户执⾏passwd的时候是以passwd的所属组root执⾏。

例2:将touch赋予s权限,查看其创建的⽂件的所属组 (1)qlq⽤户touch没有被赋予s权限的时候创建⼀个⽂件(所属主是当前⽤户,所属组是当前⽤户的组:)[qlq@iz2ze46xi6pjjj69ailg9lz test]$ ls[qlq@iz2ze46xi6pjjj69ailg9lz test]$ touch test1file[qlq@iz2ze46xi6pjjj69ailg9lz test]$ lltotal 0-rw-rw-r-- 1qlq qlq0 Mar 3012:54 test1file (2)root⽤户将touch赋予s权限:[root@iz2ze46xi6pjjj69ailg9lz ~]# chmod u+s `which touch` #赋予所属主s权限[root@iz2ze46xi6pjjj69ailg9lz ~]# ll `which touch` #查看touch权限-rwsr-xr-x. 1 root root 62488 Nov 62016 /usr/bin/touch (3)qlq⽤户再次创建⼀个⽂件查看所属主(所属主是root,所属组是当前⽤户所属组)[qlq@iz2ze46xi6pjjj69ailg9lz test]$ touch test1file2[qlq@iz2ze46xi6pjjj69ailg9lz test]$ ll ./test1file2-rw-rw-r-- 1 root qlq 0 Mar 3012:59 ./test1file2(2)收回s权限chmod u-s xxx chmod 0777 xxx例如:收回上⾯的touch的s权限之后再次创建⽂件: (1)root⽤户收回权限[root@iz2ze46xi6pjjj69ailg9lz ~]# chmod 0755 `which touch` #收回权限[root@iz2ze46xi6pjjj69ailg9lz ~]# ll `which touch` #查看权限-rwxr-xr-x. 1 root root 62488 Nov 62016 /usr/bin/touch 第⼀位为特殊权限位。

您需要权限来执行此操作的解决办法

您需要权限来执行此操作的解决办法今天在局域网里复制的时候,突然出现了"您需要权限来执行此操作" 的提示,找了好久,网上也没个合适的答案,经过自己摸索,终于发现,是文件夹的权限没有继承到子文件夹的原因,虽然给了文件夹的权限,但是文件夹里的文件还是没有权限.解决方法就是再把文件夹里的文件的权限改下就好了(文件的"属性"里有个安全选项,如果没有安全选项的,在"工具"菜单里选"文件夹选项"--"查看"--把"使用简单文件共享"前面的勾去掉就有了.在安全选项里在添加个"everyone"用户就OK了..(如果你的磁盘格式是FAT32的,哪要另一种方法啦)如果还不行,那就要对以下步骤一步一步来排除了:问题一:如何使用硬件排除法用ping命令结合看网卡灯的方法可以验证是硬件还是软件方面的原因。

先检查网卡灯,如果一个也不亮的话则是网卡有问题。

如果只是网卡的信号灯不亮,点击“开始→运行”并输入“ping 对方IP -t”(实际输入不带引号),如果提示中连续出现了四次“Request time out”(请求暂停//超时),说明物理线路不通或网络太忙造成了阻塞。

可用测线仪进一步检查网线及网头,一个一个排除故障。

问题二:缺少协议怎么办局域网互访必需的协议:TCP/IP(必要时IPX/SPX、Novell网络和某些网络游戏要设定该协议)、NetBIOS。

BIOS协议WindowsXP中默认是不支持NetBIOS协议的,而现在不少小型网均采用的是该协议。

添加方法如下:(1)复制Windows XP安装光盘ValueaddMSFTNet etbeui目录下的nbf.sys文件到系统的system32Drivers目录中;(2) 复制netnbf.inf 到系统的lnf目录,然后像通常添加协议那样操作就可以了(在网上邻居有相应添加协议的选项,在光驱中放入Windows安装盘直接添加也可以)。

Win7系统如何获取system权限

Win7系统如何获取system权限使用Win7电脑时,会遇到文件夹重命名失败,其实是某些文件需要更高的权限才能进行操作,那么怎样获取system权限呢?下面是小编为大家整理的Win7系统获取system权限的方法,希望大家能够从中有所收获!Win7系统获取system权限第一步:鼠标右击win7系统电脑桌面空白处,新建一个记事本文档(txt文件),复制如下内容:Windows Registry Editor Version 5.00[HKEY_CLASSES_ROOT\*\shell\runas]@="管理员取得所有权""NoWorkingDirectory"=""[HKEY_CLASSES_ROOT\*\shell\runas\command]@="cmd.exe /c takeown /f \"%1\" && icacls \"%1\" /grant administrators:F""IsolatedCommand"="cmd.exe /c takeown /f \"%1\" && icacls \"%1\" /grant administrators:F"[HKEY_CLASSES_ROOT\exefile\shell\runas2]@="管理员取得所有权""NoWorkingDirectory"="" [HKEY_CLASSES_ROOT\exefile\shell\runas2\command]@="cmd.exe /c takeown /f \"%1\" && icacls \"%1\" /grantadministrators:F""IsolatedCommand"="cmd.exe /c takeown /f \"%1\" && icacls \"%1\" /grant administrators:F"[HKEY_CLASSES_ROOT\Directory\shell\runas]@="管理员取得所有权""NoWorkingDirectory"="" [HKEY_CLASSES_ROOT\Directory\shell\runas\command]@="cmd.exe /c takeown /f \"%1\" /r /d y && icacls \"%1\" /grant administrators:F /t""IsolatedCommand"="cmd.exe /c takeown /f \"%1\" /r /d y && icacls \"%1\" /grant administrators:F /t"Win7系统获取system权限第二步:保存该记事本文档,将后缀名.txt改为.regWin7系统获取system权限第三步:鼠标双击此.reg,向注册表写入信息Win7系统获取system权限第四步:鼠标右击该文件,这时候多了一行“管理员取得所有权”,点击就能取得文件的所有权限了。

config.sys的配置方法

config.sys的配置方法config.sys的配置方法导语:CONFIG.SYS是DOS系统中的一个重要文件,它的配置直接影响到系统的使用及其效率。

下面就由店铺为大家介绍一下config.sys的配置方法,大家一起去看看吧!CONFIG.SYS中的命令:注意:所有以HIGH结尾的命令(如DEVICEHIGH)表示将其调入UMB(上位内存),但有些这样的命令(如FILESHIGH)必须在MS-DOS 7.x版本中使用。

ACCDATE :指定对每一个驱动器是否记录文件最后被访问的日期。

用法:ACCDATE= 驱动器 1+|- [ 驱动器 2+|-]...如:ACCDATE=C+ D+ E+将在C,D,E盘中记录文件最后被访问的日期。

此命令仅用于MS-DOS 7.x中。

BREAK :设置或清除扩展的`CTRL+C检查。

用法:BREAK=ON|OFFBUFFERS/BUFFERSHIGH :为指定数量的磁盘缓冲区分配内存。

用法:BUFFERS=磁盘缓冲区数量,[从属高速缓存中的缓冲区数量]DEVICE/DEVICEHIGH :将指定的设备驱动程序装入内存。

用法:DEVICE/DEVICEHIGH 文件名 [参数]其中,文件名是文件的完整路径,如C:DOSHIMEM.SYS。

DOS :用于DOS系统的配置,如是否使用HMA(高端内存区)等。

用法:DOS=[HIGH|LOW][,UMB|,NOUMB][,AUTO|,NOAUTO][,SINGLE]其中,HIGH和LOW表示使用HMA或不使用HMA,UMB和NOUMB表示使用UMB或不使用UMB,AUTO或NOAUTO表示系统自动配置或不自动配置,SINGLE表示使用单一模式的DOS。

其中,AUTO/NOAUTO和SINGLE仅用于MS-DOS 7.x中。

DRIVPARM :设置现有物理设备的参数。

注:此命令用得很少,我也没用过,所以暂时跳过。

FCBS/FCBSHIGH :指定可以同时打开的文件控制块(FCB) 的数量。

sql命令

SQL语句应用唐志刚2010-11-171.SDE建库(导入dmp等格式数据时用)●删除SDE用户所有的表、视图等Drop user sde cascade●创建SDE用户create user sde identified by sde default tablespace sde temporary tablespace temp profile default account unlock;●角色授予roles for user1grant recovery_catalog_owner to user1 with admin option;grant resource to user1 with admin option;grant dba to user1 with admin option;grant connect to user1 with admin option;alter user user1 default role all;●系统权限授予system privileges for user1grant select any dictionary to user1 with admin option;grant unlimited tablespace to user1 with admin option;grant alter any procedure to user1 with admin option;2.Oracle中创建新库2.1. 创建表空间以system或者sysman(这二者的权限最大)的身份登录命令行方式连接数据库的方法:开始==》运行==》cmd方式一:输入sqlplus,回车输入用户名:system,回车输入密码:orcl,回车方式二:输入sqlplus system/orcl@orcl,回车(system是用户名,orcl是密码,@后面的orcl是库的名字)Oracle实例创建默认两个用户:1)system 默认密码为:manager2)sys 默认密码为:change_on_install)创建数据表空间create tablespace pddd datafile 'D:\oracle\oradata\pddd.dbf' size 2000m autoextendon next 100m maxsize 2048m(unlimited)logging extent management local;控制台创建原SQL语句CREATE SMALLFILE TABLESPACE "PDDD" DATAFILE'D:\ORACLE\PDDD\pddd' SIZE 1000M AUTOEXTEND ON NEXT 50MMAXSIZE UNLIMITED LOGGING EXTENT MANAGEMENT LOCALSEGMENT SPACE MANAGEMENT AUTO说明:1. pddd表空间的名字2. D:\oracle\oradata\存放数据库文件的地方,一般是安装数据库后有控制文件,数据文件和日志文件的文件夹,再加上要创建表空间的名字+dbf(数据文件)3. 2000m表空间的初始大小4. 100m表空间自动增长的大小5. 2048m表空间最大的大小创建临时表空间c reate temporary tablespace temp1_temp tempfile 'D:\oracle\oradata\ temp1.dbf' size100m autoextend on next 32m maxsize 2048m extent management local;修改表空间大小alter database datafile 'D:\oracle\oradata\pddd.dbf' resize 1000M;2.2. 创建用户创建用户create user pduser identified by pdpass default tablespace pddd temporary tablespace temp1;分配权限grant connect,resource,dba to pduser这样数据库就可以通过user1/user1连上了。

sys模块的常见用法

sys模块的常见⽤法 python的内置模块sys,提供了系统相关的⼀些变量和函数,在实际开发中,常见的有以下⼏种⽤法1. 获取操作系统信息>>> import sys# 在window上执⾏>>> sys.platform'win32'# 在linux上执⾏>>> sys.platform'linux2' 经典的使⽤场景,针对只适⽤于linux平台的代码,通过sys来判断当前操作系统是否符合要求。

2. 获取python版本信息>>> sys.version'3.8.2 (tags/v3.8.2:7b3ab59, Feb 25 2020, 22:45:29) [MSC v.1916 32 bit (Intel)]'>>> sys.version_infosys.version_info(major=3, minor=8, micro=2, releaselevel='final', serial=0)>>> ver = sys.version_info>>> ver.major3>>> ver.minor8>>> ver.micro2 对于python版本有限制的代码,可以通过以上⽅法来判断python版本是否符合要求。

3. 获取编码⽅式>>> sys.getdefaultencoding()'utf-8' 在python3中,默认的编码⽅式为utf8, 所以不再需要像python2那样,⾃⼰⼿动设置编码格式为utf-8。

4. 标准输⼊,输出和错误流 sys模块提供了变量来表⽰标准输⼊,输出和错误流,列表如下1. sys.stdin, 标准输⼊流2. sys.stdout,标准输出流3. sys.stderr,标准错误流import sys# sys.stdin # 接收⽤户的输⼊,也就是读取键盘⾥输⼊的数据# stdin和stdout默认都是控制台# sys.stdout # 标准输出# sys.stderr # 错误输出s_in = sys.stdin # input就是读取sys.stdin⾥的数据while True:content = s_in.readline() # hello\nif content == '\n':breakprint(content)sys.stdout = open('stdout.txt', 'w', encoding='utf8')print('hello') # helloprint('yes')sys.stderr = open('stderr.txt', 'w', encoding='utf8')print(1 / 0) # 错误输出import syss_in = sys.stdinwhile True:content = s_in.readline().rstrip('\n') # hello\n ==> hello \n ==> ''if content == '':breakprint(content)5. 中断执⾏ 可以通过sys.exit函数来中断代码的执⾏,⽤法如下>>> sys.exit() 该函数也可以添加⼀个参数,默认为0,表⽰正常退出,其他参数表⽰⾮正常退出,⽀持⽤字符串来⾃定义错误信息。

如何获取system权限

如何获取system权限

如何获取system权限

如果你认为windows操作系统的超级权限是user或者Adminstrator的话,那你就错了,实际上windows的超级权限是system,本期教你如何获取system权限,请看下面:

方法一:首先从网上下载Pstools的工具包,其中有很多不同的功能,我们可以找到psexec.exe复制到system32系统目录下,接着在运行中打开cmd窗口,然后在任务

管理器中把进程explorer.exe结束掉,接着在cmd窗口中输入psexec -i -s -d explorer.exe回车,这样系统就以system权限进入了系统。

方法二:执行“开始-运行”输入cmd打开命令提示符窗口,在任务管理器中把进程explorer.exe结束掉,接着在cmd窗口中输入at time /interactive %systemroot%\\explorer.exe

若提示没有启动服务,则启动Task Scheduler(time为系统当前时间稍后的一个时间,比如间隔一秒钟)一秒钟后会重新加载用户配置,以system身份启动windows的shell进程explore.exe。

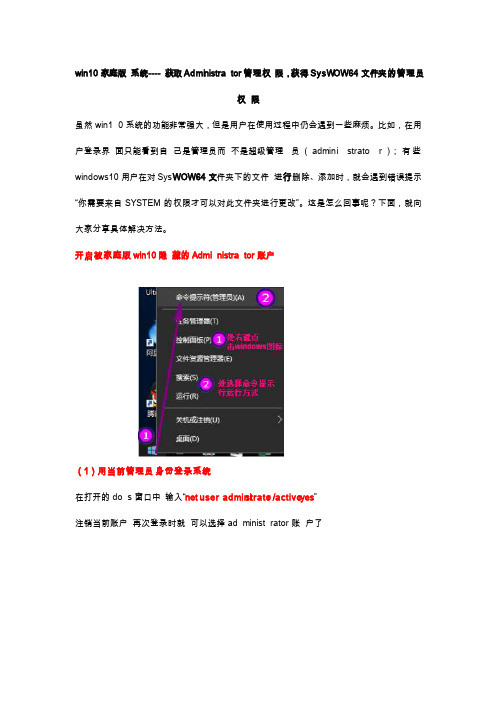

win10家庭版获取超级管理员管理权限和SysWOW64文件夹的管理员权限

win10家庭版系统---- 获取Admin istrator管理权限,获得SysWO W64文件夹的管理员权限虽然win10系统的功能非常强大,但是用户在使用过程中仍会遇到一些麻烦。

比如,在用户登录界面只能看到自己是管理员而不是超级管理员(administrator);有些windo ws10用户在对SysW OW64文件夹下的文件进行删除、添加时,就会遇到错误提示“你需要来自SY STEM的权限才可以对此文件夹进行更改”。

这是怎么回事呢?下面,就向大家分享具体解决方法。

开启被家庭版win10隐藏的Administrator账户(1)用当前管理员身份登录系统在打开的dos窗口中输入“net user adminis trator /active:yes”注销当前账户再次登录时就可以选择administrator账户了如果administrator账号是有密码的,清除密码的方法:用原来的管理账户登录,在实DOS模式下(步骤同(1)所述)输入“net user adminis trator 123”(不包括引号)回车,提示运行成功,如下图再次用administrator账户登录,密码123(2)为文件夹添加“右键获得管理员权限”命令按钮1.新建一个文本文件(*.txt),复制并粘贴下列命令行代码,保存文件。

更改文件扩展名为“.reg“如图Windows Registr y EditorVersion 5.00[HKEY_CL ASSES_ROOT\*\shell\runas]@="管理员取得所有权""NoWorki ngDire ctory"=""[HKEY_CL ASSES_ROOT\*\shell\runas\command]@="cmd.exe /c takeown /f \"%1\" &&icacls\"%1\" /grant adminis trator s:F""Isolate dComma nd"="cmd.exe /c takeown/f \"%1\" &&icacls\"%1\" /grant adminis trator s:F"[HKEY_CL ASSES_ROOT\exefile\shell\runas2]@="管理员取得所有权""NoWorki ngDire ctory"=""[HKEY_CL ASSES_ROOT\exefile\shell\runas2\command]@="cmd.exe /c takeown /f \"%1\" &&icacls\"%1\" /grant adminis trator s:F""Isolate dComma nd"="cmd.exe /c takeown/f \"%1\" &&icacls\"%1\" /grant adminis trator s:F"[HKEY_CL ASSES_ROOT\Directo ry\shell\runas]@="管理员取得所有权""NoWorki ngDire ctory"=""[HKEY_CL ASSES_ROOT\Directo ry\shell\runas\command]@="cmd.exe /c takeown /f \"%1\" /r /d y &&icacls\"%1\" /grant adminis trator s:F /t" "Isolate dComma nd"="cmd.exe /c takeown/f \"%1\" /r /d y &&icacls\"%1\" /grant adminis trator s:F /t"——》》》---->>2.双击编辑好的reg文件,允许导入注册表最后效果如下图:再进行文件的添加删除就不会提示无权限了,当然这样会导致系统的安全性下降,除非必要情况下,否则不要轻易改动系统文件夹的读写权限。

华为Quidway配置命令

华为Quidway LANSWITCH在网络中有着广泛的使用,本文针对实际中最常用的组网应用,给出其标准的配置,并附带注意事项.使用说明:本手册针对的LANSWITCH型号包括S2000,S3000,S3500,S5500,S6500系列因版本升级改进,极少数配置命令可能改变.一可以通过输入" "获得帮助;二可以参阅上的配置命令手册;三可以给lanswitch@发email获取进一步说明,当然也欢迎您提出自己的意见.适合阅读本文的对象有:1,因工程紧急,时间不足,无法仔细阅读华为vrp配置手册和命令手册的2,对华为vrp操作平台不够熟悉的,而又亟需书面帮助的3,在学习华为vrp配置手册和命令手册的同时,想在配置上得到直接帮助的4,准备参加HCNE,HCSE,HCIE认证考试的工程师以及网络技术爱好者本手册内容分为三大部分.第一部分是日常维护中如何配置交换机,包括telnet,aux口远程登录,web网管等内容;第二部分是交换机基础类配置,主要包括VLAN配置,IP地址配置,端口属性配置,端口汇聚配置,HGMP和集群配置配置等;第三部分是高级应用类配置,包括了STP,路由协议,组播,802.1X,VRRP,访问控制,QOS等配置.每部分内容后面都附了注明,请大家一定注意看一下.由于时间仓促,本手册还有许多内容需要完善,特别是第三部分的各个QOS章节,许多现在仅供参考,实际配置中请以各产品为准.另外在内容安排上也有冲突,这些将在下一个版本的典型配置案例中进行完善.真诚希望大家给我们提供宝贵意见和建议.注意:本手册仅用来对使用华为数通产品的代理商,用户进行支持帮助之用.华为公司在尊重他人版权的同时,也同样保留保护自己版权的权力.未经华为公司授权许可,本手册不得作为商用. LANSWITCH日常维护典型配置基本操作常用命令新旧对照列表常用命令新旧对照表旧新旧新showdisplayaccess-listaclundoacleaclexitquitwritesaveshow versiondisp versioneraseresetshow rundisp current-configuration show tech-supportdisp base-information show startdisp saved-configuration router ospfospfrouter bgpbgprouter ripriphostnamesysnameuserlocal-usersimple7ciphermodelink-typehybrid注意:disp是display的缩写,在没有歧义时LANSWITCH会自动识别不完整词disp cur显示LANSWITCH当前生效的配置参数disp和ping命令在任何视图下都可执行,不必切换到系统视图删除某条命令,一般的命令是undo xxx,另一种情况是用其他的参数代替现在的参数,如有时虽然xxx abc无法使用undo删除,但是可以修改为xxx defLANSWITCH配置注意事项LANSWITCH配置注意事项序号注意项目记录1登录交换机时请注意在超级终端中流控选择"无"2启动时按"ctrl+B"可以进入到boot menu模式3当交换机提示"Please Press ENTER",敲完回车后请等待一下,设备需要一定的时间才能进入到命令行界面(具体的时间试产品而定)4进入系统视图请输入"system-view"(输入"sys"即可)5对使用的端口,vlan,interface vlan进行详细的描述6如果配置了telnet用户,一定要设置权限或配置super密码7除了S6500系列,模块不可以带电插拔8使用别的产品模块前请确认该模块是否可以混用9配置acl时请注意掩码配置是否准确10二层交换机配置管理IP后,请确保管理vlan包含了管理报文到达的端口配置完毕后请在用户视图下(即尖括号视图下)采用save命令保存配置12请确保在设备保存配置的时候不掉电,否则可能会导致配置丢失13如果要清除所有配置,请在用户视图下(即尖括号视图下)采用reset saved-configuration,并重启交换机注:其他配置需注意的地方请参考每部分内容后面的注明.远程telnet登录功能需求及组网说明telnet配置说明:如图,交换机SwitchA通过以太网口ethernet 0/1和SwitchB的ethernet0/24实现互连. PC的IP地址为10.10.10.10/24,SwitchA的管理IP配置在vlan100的虚接口上,10.10.10.1/24,使用vlan 10与SwitchB进行互连,地址为192.168.0.1/24,SwitchB也使用vlan 100作为管理vlan,地址为192.168.0.2/24需求:SwitchA只能允许10.10.10.0/24网段的地址的PC telnet访问SwitchB允许其它任意网段的地址telnet访问配置telnet配置配置过程注释SwitchA交换机配置:[SwitchA]vlan 100[SwitchA-vlan100] port Ethernet 0/10 to Ethernet 0/20[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 10.10.10.1 255.255.255.0[SwitchA]vlan 10[SwitchA-vlan10] port Ethernet 0/1[SwitchA]interface Vlan-interface 10[SwitchA-Vlan-interface10]ip address 192.168.0.1 255.255.255.0[SwitchA]user-interface vty 0 4[SwitchA-ui-vty0-4][SwitchA-ui-vty0-4]authentication-mode password[SwitchA-ui-vty0-4]set authentication password simple Huawei[SwitchA-ui-vty0-4]user privilege level 3[SwitchA-ui-vty0-4]acl 1 inbound[SwitchA]acl number 1[SwitchA-acl-basic-1][SwitchA-acl-basic-1]rule permit source 10.10.10.0 0.0.0.255SwitchB交换机配置:[SwitchA]vlan 100[SwitchA-vlan100] port Ethernet 0/24[SwitchB]interface Vlan-interface 100[SwitchB-Vlan-interface100]ip address 192.168.0.2 255.255.255.0[SwitchB]user-interface vty 0 4[SwitchB-ui-vty0-4][SwitchB-ui-vty0-4]authentication-mode password[SwitchB-ui-vty0-4]set authentication password simple Huawei[SwitchB-ui-vty0-4]user privilege level 3[SwitchB]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1#配置管理vlan 100#配置与SwitchB互连的vlan 10#设置telnet登录为密码验证方式.telnet登录缺省为密码验证方式#如果配置telnet登录为密码验证方式或使用缺省验证方式,必须配置登录密码,如果不配置密码,系统不允许登录.#系统默认VTY登录方式用户级别为0,设置为3才能进入系统视图#设置只允许10.10.10.0网段地址能够访问交换机SwitchA#允许其它任意网段的地址能够访问交换机需要启动路由协议或者加一条静态默认路由注意:一共只可以设置5个telnet用户缺省情况下telnet用户的权限是0级,如果没有配置telnet用户的权限,并且也没有配置super密码,则telnet用户只能对交换机执行有限的操作,无法配置交换机远程AUX口登录功能需求及组网说明通过AUX口远程登录交换机需求:通过AUX口(即console口)登录到交换机进行配置配置通过AUX口远程登录配置配置过程注释[Quidway] user-interface aux 0[Quidway-ui-aux0]modem#在交换机上执行user-interface aux 0 进入console#键入modem进入modem状态.#与计算机相连的modem为modemA,与交换机相连的modem为modemB.物理连接后在计算机上启用超级终端, com端口选择和modemA相连的com口在超级终端屏幕上键入命令atdt 82882285(与交换机modemB的电话号码)等待片刻就可以登录到交换机上.注:目前的命令行配置的交换机console口和aux口是合二为一的连接交换机和modem要采用专用的aux线缆modem要设置成自动应答方式打开debug开关功能需求及组网说明Debug 系统调试说明:如图,PC1与交换机A的Console 口或以太口相连.如果是通过以太口相连,要求PC1的IP 地址和该以太端口所在的VLAN Interface在同一网段.在这里,我们假设PC1的地址是10.110.53.247/21, 交换机的以太网口所在VLAN Interface 1的IP 地址是10.110.53.248/21. 配置打开debug开关配置过程注释SwitchA交换机配置:debbugingall All debugging functionsarp ARP modulebgp BGP modulecluster Cluster moduledevice Device managedhcp-relay DHCP relay moduledot1x Specify 802.1x configuration information ethernet Ethernet modulefib FIB moduleftp-server FTP server informationgarp GARP modulegmrp GMRP modulegvrp GVRP modulehabp HABP modulehgmpserver HGMP server moduleigmp IGMP moduleip IP modulelocal-server Local authentication server information mac-address MAC address table information modem Modem modulemulticast Multicast modulendp NDP moduleni NI module: NI Debuging informationntdp NTDP modulentp-service NTP moduleospf OSPF modulepim PIM moduleradius Radius modulerip RIP modulermon RMON debugging switchsnmp-agent SNMP modulestp STP infomationtcp TCP moduletelnet TELNET moduleudp UDP modulevfs Filesystem modulevrrp VRRP modulevtp VTP modulevty VTY moduledebugging ip packetterminal monitor% Current terminal monitoris onterminal debugging% Current terminal debugging is on#在用户视图下面打开调试开关,选择所需要进行调试的模块参数.#打开IP报文调试开关#在用户视图模式下打开屏幕输出开关.#在用户视图模式下打开调试输出开关.注意:调试结束后,用undo debugging XXX, undo terminal monitor 和undo terminal debugging 关闭所有的调试开关.缺省情况下debug信息只向console口终端输成信息,如果是telnet到交换机,则需要在系统视图下执行info-center monitor channel 0命令,否则debug信息无法向telnet终端输出.SNMP配置功能需求及组网说明SNMP配置说明:网管工作站(NMS)与以太网交换机通过以太网相连,网管工作站IP地址为129.102.149.23,以太网交换机的VLAN接口IP地址为129.102.0.1.在交换机上进行如下配置:设置团体名和访问权限,管理员标识,联系方法以及交换机的位置信息,允许交换机发送Trap消息.配置SNMP配置配置过程注释system-view[Quidway] snmp-agent community read public[Quidway] snmp-agent community write private[Quidway]snmp-agent sys-info contact Mr.Wang-Tel:3306[Quidway] snmp-agent sys-info location telephone-closet,3rd-floor[Quidway] snmp-agent trap enable[Quidway] snmp-agent target-host trap address udp-domain 129.102.149.23 udp-port 5000 params securityname public# 进入系统视图# 设置团体名和访问权限# 设置管理员标识,联系方法以及物理位置# 允许向网管工作站129.102.149.23发送Trap报文,使用的团体名为public.注:一般情况下只需设置团体名和访问权限设备即可被管理,其他为可选配置WEB网管配置功能需求及组网说明WEB网管配置说明:PCA连接在交换机A的端口0/1需求:PCA使用WEB网管软件对交换机进行WEB管理配置WEB网管配置配置过程注释在System命令模式下进行下面配置[Quidway]snmp-agent sys-info version v3[Quidway]snmp-agent mib-view included wnmview internet[Quidway]snmp-agent group v3 wnmgroup authentication read-view wnmview write-view wnmview notify-view wnmview[Quidway]snmp-agent usm-user v3 wnm wnmgroup authentication-mode md5 123456 [Quidway]snmp-agent target-host trap address udp-domain 192.168.1.3 params securityname wnm v2c[Quidway]snmp-agent trap enable standard[Quidway]snmp-agent trap enable vrrp[Quidway]snmp-agent trap enable bgp#启动Snmp Agent的V3版本#创建一个范围为internet的Snmp视图#创建一个需要进行认证的Snmp V3的组wnmgroup,读写和接受Trap的视图都使用wnmview #创建一个Snmp V3的用户,用户名是wnm,认证密码是123456,采用MD5方式认证,不进行加密#设置Trap主机地址为192.168.1.3,接收Trap的用户名为wnm,采用TrapV2c格式送Trap#激活标准Trap,VRRP和BGP的Trap完成上述配置以后,在PC机打开浏览器,在地址栏输入交换机的IP地址,将在显示的页面中点击"图形管理界面",就进入图形界面的Web网管.首先会弹出对话框,如果使用的是上面描述的配置,则用户名输入wnm,认证方式选择MD5,加密方式选择空,认证密码输入123456,点击确定.后面就可以根据菜单和对话框的提示通过Web网管对交换机进行查询和配置了.注意:如果交换机和PC机的IP地址不在同一个网段,或者需要在PC机上收到Trap,则需要根据Web 网管主页上的提示开发Java权限,对于每个交换机,在PC机上都需要开发权限;PC机上需要安装JRE1.3以上的版本.JRE( Java Runtime Environment,Java运行环境)可以在Sun公司的网站上免费下载.LANSWITCH基础应用典型配置VLAN配置功能需求及组网说明VLAN 配置需求:把交换机端口Ethernet 0/1加入到VLAN 2 ,Ethernet 0/2加入到VLAN 3配置VLAN配置配置过程注释方法一:[Quidway]vlan 2[Quidway-vlan2]port ethernet 0/1[Quidway-vlan2]vlan 3[Quidway-vlan3]port ethernet 0/2[Quidway-vlan2]port Ethernet 0/1 to e0/4[Quidway-vlan3]port e0/6 e0/9方法二:[Quidway]vlan 2[Quidway-vlan2]quit[Quidway]interface ethernet 0/1[Quidway-Ethernet1]port access vlan 2[Quidway-Ethernet1]quit[Quidway]vlan 3[Quidway-vlan3]quit[Quidway]interface ethernet 0/2[Quidway-Ethernet2]port access vlan 3#创建VLAN 2#将端口1加入到VLAN 2#创建VLAN 3#将端口2加入到VLAN 3#将端口1至4加入到VLAN2#将端口6和9加入到VLAN2注:缺省情况下所有端口都属于VLAN 1,并且端口是access端口,一个access端口只能属于一个vlan;如果端口是access端口,则把端口加入到另外一个vlan的同时,系统自动把该端口从原来的vlan 中删除掉.IP地址配置功能需求及组网说明IP地址配置说明:如图,三层交换机SwitchA有两个端口ethetnet 0/1,ethernet 0/2,分别属于vlan 2,vlan 3,vlan 2,vlan 3的三层接口地址分别是1.0.0.1/24,2.0.0.1/24,Pc1和Pc2通过三层接口互通.配置IP地址配置配置过程注释[Quidway]vlan 2[Quidway-vlan2]port ethernet 0/1[Quidway-vlan2]interface vlan 2[Quidway-Vlan-interface2]ip address 1.0.0.1 255.255.255.0[Quidway]vlan 3[Quidway-vlan3]port ethernet 0/2[Quidway-vlan3]interface vlan 3[Quidway-Vlan-interface3]ip address 2.0.0.1 255.255.255.0#创建VLAN 2#增加端口#给虚接口VLAN 2添加IP地址#创建VLAN 3#增加端口#给虚接口VLAN 3添加IP地址注:对于交换机而言,地址只能配置在vlan虚接口上;但是S6506除外,它的console口旁边有一个管理以太网口(interface M-ethernet 0),可以直接配置IP地址.该配置例是以三层交换机为例,如果是二层交换机,则只能配置一个VLAN 虚接口.端口的trunk属性配置功能需求及组网说明端口的trunk配置说明:通过交换机端口的trunk功能来实现跨交换机之间的vlan互通左边交换机为A,右边交换机为B.交换机A的e0/1接vlan 10 pc;e0/2接vlan 20 pc; e0/3接交换机B的e0/3需求:两台交换机之间的vlan10的pc可以互通,vlan 20的pc可以互通.配置端口的trunk配置配置过程注释SwitchA交换机配置:[SwitchA] vlan 10[SwitchA-vlan10]port Ethernet 0/1[SwitchA]vlan 20[SwitchA-vlan20]port Ethernet 0/2[SwitchA-Ethernet0/3]port link-type trunk[SwitchA-Ethernet0/3]port trunk permit vlan all#创建VLAN 10#端口e0/1加入VLAN 10#创建VLAN 20#端口e0/2加入VLAN 20#配置端口e0/3 trunk端口,允许所有VLAN通过SwitchB交换机配置:[SwitchB] vlan 10[SwitchB-vlan10]port Ethernet 0/1[SwitchB]vlan 20[SwitchB-vlan20]port Ethernet 0/2[SwitchB-Ethernet0/3]port link-type trunk[SwitchB-Ethernet0/3]port trunk permit vlan all#创建VLAN 10#端口e0/1加入VLAN 10#创建VLAN 20#端口e0/2加入VLAN 20#配置端口e0/3 trunk端口,允许所有VLAN通过注:如果一个端口是trunk端口,则该端口可以属于多个vlan;缺省情况下trunk端口的PVID为1,可以在端口模式下通过命令port trunk pvid vlan vlanid 来修改端口的PVID;如果从trunk转发出去的数据报文的vlan id和端口的PVID一致,则该报文的VLAN信息会被剥去,这点在配置trunk端口时需要注意.一台交换机上如果已经设置了某个端口为hybrid端口,则不可以再把另外的端口设置为trunk端口.端口的hybrid属性配置功能需求及组网说明端口hybrid属性的配置说明:二层交换机之间利用端口的hybrid属性灵活实现vlan之间的灵活互访.需求:所有设备的ip地址均在同一网段,要求三个vlan的pc均可以访问server 1;只有vlan 10,20以及vlan30的4端口可以访问server 2;同时vlan 10中的2端口的pc可以访问vlan 30;vlan 20可以访问vlan 30的5端口.配置端口hybrid属性配置配置过程:注释:sysEnter system view , return user view with Ctrl+Z.[Quidway]vlan 10[Quidway-vlan10]vlan 20[Quidway-vlan20]vlan 30[Quidway-vlan30]vlan 40[Quidway-vlan40]vlan 50[Quidway-vlan50]int e0/1[Quidway-Ethernet0/1]port link-type hybrid[Quidway-Ethernet0/1]port hybrid pvid vlan 10[Quidway-Ethernet0/1]port hybrid vlan 10 40 50 untagged[Quidway-Ethernet0/1]int e0/2[Quidway-Ethernet0/2]port link-type hybrid[Quidway-Ethernet0/2]port hybrid pvid vlan 10[Quidway-Ethernet0/2]port hybrid vlan 10 30 40 50 untagged[Quidway-Ethernet0/2]int e0/3[Quidway-Ethernet0/3]port link-type hybrid[Quidway-Ethernet0/3]port hybrid pvid vlan 20[Quidway-Ethernet0/3]port hybrid vlan 20 30 40 50untagged[Quidway-Ethernet0/3]int e0/4[Quidway-Ethernet0/4]port link-type hybrid[Quidway-Ethernet0/4]port hybrid pvid vlan 30[Quidway-Ethernet0/4]port hybrid vlan 10 30 40 50 untagged[Quidway-Ethernet0/4]int e0/5[Quidway-Ethernet0/5]port link-type hybrid[Quidway-Ethernet0/5]port hybrid pvid vlan 30[Quidway-Ethernet0/5]port hybrid vlan 10 20 30 40 untagged[Quidway-Ethernet0/5]int e0/23[Quidway-Ethernet0/23]port link-type hybrid[Quidway-Ethernet0/23]port hybrid pvid vlan 40[Quidway-Ethernet0/23]port hybrid vlan 10 20 30 40 untagged[Quidway-Ethernet0/24]int e0/24[Quidway-Ethernet0/24]port link-type hybrid[Quidway-Ethernet0/24]port hybrid pvid vlan 50[Quidway-Ethernet0/24]port hybrid vlan 10 20 30 50 untagged#首先创建业务需要的vlan#每个端口,都配置为hybrid状态#设置端口的pvid等于该端口所属的vlan#将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口#实际上,这种配置是通过hybrid 端口的pvid 来唯一的表示一个端口,接收端口通过是否将vlan 设置为untagged vlan,来控制是否与pvid vlan 为该vlan 的端口互通.注:中端lanswitch(包括S6500,S5500系列交换机)不支持端口的hybrid属性;如果一个端口是bybrid端口,则可以指定vlan从这个端口转发出去的时候是否带vlan信息,如果带,则配置成tagged方式,否则配置成untagged方式;一台交换机上如果已经设置了某个端口为trunk端口,则不可以再把另外的端口设置为hybrid端口.端口汇聚配置功能需求及组网说明端口汇聚配置说明:如图,交换机SwitchA和SwitchB通过以太网口实现互连.其中SwitchA用于互连的端口为e0/1和e0/2,SwitchB用于互连的端口为e0/1和e0/2.需求:增加SwitchA的SwitchB的互连链路的带宽,并且能够实现链路备份,使用端口汇聚.配置端口汇聚配置配置过程注释SwitchA交换机配置:[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]duplex full[SwitchA-Ethernet0/1]speed 100[SwitchA-Ethernet0/1]quit[SwitchA]interface Ethernet 0/2[SwitchA-Ethernet0/2]duplex full[SwitchA-Ethernet0/2]speed 100[SwitchA-Ethernet0/2]quit[SwitchA]link-aggregation Ethernet 0/1 to Ethernet 0/2 both[Quidway]undo link-aggregation e0/17SwitchB交换机配置:[SwitchB]interface Ethernet 0/1[SwitchB-Ethernet0/1]duplex full[SwitchB-Ethernet0/1]speed 100[SwitchB-Ethernet0/1]quit[SwitchB]interface Ethernet 0/2[SwitchB-Ethernet0/2]duplex full[SwitchB-Ethernet0/2]speed 100[SwitchB-Ethernet0/2]quit[SwitchB]link-aggregation Ethernet 0/1 to Ethernet 0/2 both#汇聚端口必须工作在全双工模式#汇聚的端口速率要求相同,但不能是自适应#可以对双向流量进行汇聚,也可以只对入流量进行汇聚#取消第17端口汇聚配置注:在一个端口汇聚组中,端口号最小的作为主端口,其他的作为成员端口.同一个汇聚组中成员端口的链路类型与主端口的链路类型保持一致,即如果主端口为Trunk端口,则成员端口也为Trunk端口;如主端口的链路类型改为Access端口,则成员端口的链路类型也变为Access端口.不同的产品对端口汇聚时的起始端口号要求各有不同,请对照《操作手册》进行配置.端口镜像配置功能需求及组网说明端口镜像配置说明:通过交换机端口镜像的功能使用server对两台pc的业务报文进行监控.需求:按照不同的产品系列进行配置:基于端口的镜像--3026基于流的镜像--3526和F系列基于访问列表的镜像--E系列配置3026产品3026产品端口镜像配置配置过程注释配置方法一:[Quidway]monitor-port e0/8[Quidway]port mirror e0/1[Quidway]port mirror e0/2配置方法二:[Quidway]port mirror e0/1 to e0/2 observing-port e0/8#定义e0/8口为监控端口#定义e0/1,e0/2为被监控端口3526/3526F/3026F系列3526端口镜像配置配置过程注释[Quidway]acl num 100[Quidway]rule 0 permit ip source 1.1.1.1 0 destination 2.2.2.2 0[Quidway]rule 1 permit ip source 2.2.2.2 0 destination 1.1.1.1 0[Quidway]mirrored-to ip-group 100 interface e0/8#定义一条扩展访问控制列表#假定两台pc的ip地址分别为1.1.1.1和2.2.2.2,定义分别以两台pc的ip地址做为源和目的的访问控制规则#定义将两台pc的业务报文镜像到监控端口e0/8口上3526E/3526EF/3026E/3050系列3526E端口镜像配置配置过程注释[Quidway]acl num 200[Quidway]rule 0 permit ingress interface Ethernet0/1 egress interface Ethernet0/2 [Quidway]rule 1 permit ingress interface Ethernet0/2 egress interface Ethernet0/1 [Quidway]mirrored-to link-group 200 interface e0/8#假定一台pc接在交换机0/1端口,另一台pc接在交换机0/2端口,假定server接在交换机e0/8口.注:S2026/S2016/S2008/S2403H的端口镜像配置和S3026一致S5516和S6506目前不支持镜像的配置.堆叠管理配置功能需求及组网说明堆叠管理配置说明:如图,交换机SwitchA通过堆叠1000M口GigabitEthernet 1/1与SwitchB的GigabitEthernet 1/1连接,同时SwitchA通过堆叠1000M口GigabitEthernet 2/1与SwitchC的GigabitEthernet 1/1连接.需求1:SwitchA作为堆叠主交换机管理SwitchB和SwitchC,要求SwitchA使用10.10.10.1/24作为堆叠地址池.配置堆叠管理配置配置过程注释SwitchA交换机配置:[SwitchA]stacking ip-pool 10.10.10.1 3 [SwitchA]stacking enable查看堆叠信息:[stack_0.SwitchA]display stackMain device for stack.Total members:2查看堆叠成员信息:[stack_0.SwitchA]display stacking members Member number:0Name:stack_0.SwitchADevice:Quidway S3526MAC Address:00e0-fc00-0003Member status:CmdrIP: 10.10.10.1/16Member number:1Name:stack_1.SwitchBDevice:Quidway S3026MAC Address:00e0-fc06-a045Member status:UpIP: 10.10.10.2/16Member number:2Name:stack_1.SwitchCDevice:Quidway S3026MAC Address:00e0-fc06-a045Member status:UpIP: 10.10.10.3/16登录成员交换机SwitchB:stacking 1登录成员交换机SwitchCstacking 2#指定堆叠管理地址池#使能堆叠,几秒钟后两个从交换机加入.#登录成员交换机switchB#登录成员交换机switchC注意:缺省情况下,堆叠地址池为空,建立堆叠必须先配置地址池;缺省情况下堆叠会在成员交换机上创建interface vlan 1,所以如果成员是二层交换机,请不要创建非VLAN 1的虚接口;S6500系列交换机不支持堆叠.HGMP V1管理配置功能需求及组网说明HGMP V1 管理配置说明:如图,交换机SwitchA通过ethernet 0/23与SwitchB的ethernet 0/16连接,同时SwitchA通过ethernet 0/24与SwitchC的ethernet 0/16连接.需求1:SwitchA作为HGMP Server交换机管理HGMP clinet 交换机SwitchB和SwitchC,在Switch A上开启HGMP server的功能.配置HGMP V1配置配置过程注释SwitchA交换机配置:[SwitchA] hgmp enable[SwitchA] interface e0/23[SwitchA-Ethernet0/23]hgmpport enable[SwitchA] interface e0/24[SwitchA-Ethernet0/23]hgmpport enable[SwitchA] hgmp enable[SwitchA-hgmp] display lanswitch allLanswitch list.........------------------No. 1------------------Position : LANSWITCH[0/0/23-/]PortMode : TREE_MODELanswitch Name :Model : Quidway S2016BDevice ID : Vf.30.1MacAddr : 00e0-fc0c-0f44Status : NORMAL[SwitchA-hgmp]lanswitch 0/0/23-/[SwitchA-lanswitch0/0/23-/]#开启HGMP Server服务#开启端口HGMP功能#显示注册成功的HGMP Client交换机#代表在Switch A上的e0/23上直接连接了一台交换机S2016B,注册成功.#进入S2016B的配置模式,对其相应的参数进行配置注:如果client端是B系列交换机,请在系统视图下配置hgmp enable;如果client端不是带B的交换机,在boot menu菜单下选择开启HGMP模式即可;HGMP CLENT端的上行端口必须是指定的端口,否则无法管理.集群管理(HGMP V2)配置功能需求及组网说明集群管理配置说明:如图,交换机SwitchA通过ethernet 0/1与SwitchB的ethernet 0/24连接,同时SwitchA通过ethernet 0/2与SwitchC的ethernet 0/24连接.需求1:SwitchA作为命令<a href="/article/switch/" target="_blank" class="keylink">交换机来管理成员交换机SwitchB和SwitchC,要求使用SwitchA使用10.10.10.1/24作为集群地址池,集群的名称为huawei配置集群管理配置配置过程注释SwitchA交换机配置:[SwitchA]cluster[SwitchA-cluster]ip-pool 10.10.10.1 24[SwitchA-cluster]build Huawei[huawei_0.SwitchA-cluster]auto-buildCollecting candidate list, please wait...Candidate list:Name Hops MAC Address DeviceSwitchB 1 00e0-fc06-a045 Quidway S3026SwitchC 2 00e0-fc06-a021 Quidway S3026Add all to cluster (Y/N)yCluster auto-build Finish!2 member(s) added successfully.查看集群成员:[huawei_0.SwitchA-cluster]display cluster membersSN Device MAC Address Status Name0 Quidway S3526 00e0-fc00-0003 Admin Huawei_0. SwitchA1 Quidway S3026 00e0-fc06-a045 Up Huawei_1. SwitchB2 Quidway S3026 00e0-fc06-a021 Up Huawei_3. SwitchC[huawei_0.SwitchA-cluster]登录成员交换机SwitchB:cluster switch-to 1登录成员交换机SwitchCcluster switch-to 2#指定集群内部使用的地址池#配置集群名称#使用命令自动加入成员#此处输入Y,将成员全部加入#Up表示成员正常#登录成员交换机swtichB#登录成员交换机swtichC注:缺省情况下集群会在成员交换机上创建interface vlan 1,所以如果成员是二层交换机,请不要创建非VLAN 1的虚接口.LANSWITCH高级应用典型配置STP配置功能需求及组网说明STP配置说明:如图,交换机SwitchA,SwitchB和SwitchC都通过GE接口互连;SwitchB和SwitchC交换机是核心交换机,要求主备.需求:要求整个网络运行STP协议.STP配置STP配置配置过程注释SwitchA交换机配置:[SwitchA]stp enableSwitchB交换机配置:[SwitchB]stp enable[SwitchB]stp root primarySwitchC交换机配置:[SwitchC]stp enable[SwitchC]stp root secondarySwitchD交换机配置:[SwitchD]stp enable#启动生成树协议#启动生成树协议#配置本桥为根桥#启动生成树协议#配置本桥为备份根桥#启动生成树协议注:缺省情况下交换机的优先级都是32768,如果想人为指定某一台交换机为根交换机,也可以通过修改优先级来实现;缺省情况下打开生成树后,所有端口都会开启生成树协议,请把接PC的端口改为边缘端口模式. 路由协议配置功能需求及组网说明路由协议配置说明:如图,交换机lanswitchA,lanswitchB,lanswitchC实现互连.其中lanswitchA上vlan 10接局域网,interface vlan 10的IP地址为为10.1.1.1 /24,lanswitchA和lanswitchB通过VLAN 20互连,lanswitchA上vlan 20的虚接口地址为20.1.1.1 /24,lanswitchB上vlan 20的虚接口地址为20.1.1.2 /24;lanswitchB和lanswitchC通过vlan 30互连,lanswitchB上vlan 30的虚接口地址为30.1.1.1 /24,lanswitchC上vlan 30的虚接口地址为30.1.1.2/24;lanswitchC上vlan 40接局域网,interface vlan 40的IP地址为40.1.1.1/24需求: 交换机之间运行动态路由协议,保证PC1和PC2互通.(PC1的IP地址为10.1.1.2/24,网关为10.1.1.1;PC2的IP地址为40.1.1.2/24,网关为40.1.1.2)请分别写出运行RIP,OSPF的配置.配置rip:RIP协议配置配置过程注释LANSWITCHA:[SwitchA]VLAN 10[SwitchA-vlan10]PORT (VLAN 10的端口)[SwitchA-vlan10]Int vlan 10[SwitchA-Vlan-interface10]Ip add 10.1.1.1 255.255.255.0 [SwitchA]Vlan 20[SwitchA-vlan10]Port (vlan 20的端口)[SwitchA-vlan10]Int vlan 20[SwitchA-Vlan-interface10]Ip add 20.1.1.1 255.255.255.0 [SwitchA-Vlan-interface10]quit[SwitchA]rip[SwitchA-rip]Network 10.1.1.0[SwitchA-rip]Network 20.1.1.0LANSWTICHB:[SwitchB]VLAN 20[SwitchB-vlan20]PORT (VLAN 20的端口)[SwitchB-vlan20]Int vlan 20[SwitchB-Vlan-interface20] Ip add 20.1.1.2 255.255.255.0 [SwitchB-Vlan-interface20]Vlan 30[SwitchB-vlan30]Port (vlan 30的端口)[SwitchB-vlan30]Int vlan 30[SwitchB-Vlan-interface30] Ip add 30.1.1.1 255.255.255.0 [SwitchB-Vlan-interface30]quit[SwitchB]rip[SwitchB-rip]Network 20.1.1.0[SwitchB-rip]Network 30.1.1.0LANSWITCHC:[SwitchC]VLAN 30[SwitchC-vlan30]Int vlan 30[SwitchC-Vlan-interface30]Ip add 30.1.1.2 255.255.255.0 [SwitchC-Vlan-interface30]Vlan 40[SwitchC-vlan40]Port (vlan 40的端口)[SwitchC-vlan40]Int vlan 40[SwitchC-Vlan-interface40]Ip add 40.1.1.1 255.255.255.0 [SwitchC-Vlan-interface40]quit[SwitchC]rip[SwitchC-rip]Network 30.1.1.0[SwitchC-rip]Network 40.1.1.0#配置相关VLAN信息#启动RIP协议#从10.1.1.0网段的接口发布和接收RIP路由信息OSPF:OSPF协议配置配置过程注释LANSWITCHA:[SwitchA]VLAN 10[SwitchA-vlan10]PORT (VLAN 10的端口)[SwitchA-vlan10]Int vlan 10[SwitchA-Vlan-interface10]Ip add 10.1.1.1 255.255.255.0 [SwitchA-Vlan-interface10]Vlan 20[SwitchA-vlan20]Port (vlan 20的端口)[SwitchA-vlan20]Int vlan 20[SwitchA-Vlan-interface20]Ip add 20.1.1.1 255.255.255.0 [SwitchA-Vlan-interface10]quit[SwitchA]Ospf[SwitchA-ospf]Area 0[SwitchA-ospf-area-0.0.0.0]Network 10.1.1.1 255.255.255.0 [SwitchA-ospf-area-0.0.0.0]Network 20.1.1.1 255.255.255.0 LANSWTICHB:[SwitchB]VLAN 20[SwitchB-vlan20]Int vlan 20[SwitchB-Vlan-interface20]Ip add 20.1.1.2 255.255.255.0[SwitchB-Vlan-interface20]Vlan 30[SwitchB-vlan30]Port (vlan 30的端口)[SwitchB-vlan30]Int vlan 30[SwitchB-Vlan-interface30]Ip add 30.1.1.1 255.255.255.0[SwitchB-Vlan-interface30]quit[SwitchB]Ospf[SwitchB-ospf]Area 0[SwitchB-ospf-area-0.0.0.0]Network 20.1.1.2 255.255.255.0[SwitchB-ospf-area-0.0.0.0]Network 30.1.1.1 255.255.255.0LANSWITCHC:[SwitchC]VLAN 30[SwitchC-vlan30]PORT (VLAN 30的端口)[SwitchC-vlan30]Int vlan 30[SwitchC-Vlan-interface30]Ip add 30.1.1.2 255.255.255.0[SwitchC-Vlan-interface30]Vlan 40[SwitchC-vlan40]Port (vlan 40的端口)[SwitchC-Vlan40]Int vlan 40[SwitchC-Vlan-interface40]Ip add 40.1.1.1 255.255.255.0[SwitchC-Vlan-interface30]quit[SwitchC]Ospf[SwitchC-ospf]Area 0[SwitchC-ospf-area-0.0.0.0]Network 30.1.1.2 255.255.255.0[SwitchC-ospf-area-0.0.0.0]Network 40.1.1.1 255.255.255.0#配置相关VLAN信息#启动OSPF路由协议#指定区域号#从该网段的接口接收和发布路由信息组播配置功能需求及组网说明三层交换机组播配置说明:如图,三层交换机SwitchA通过上行口G1/1连接组播服务器,地址为192.168.0.10/24,交换机连接组播服务器接口interface vlan 100,地址为192.168.0.1.vlan10和vlan20下挂两个二层交换机SwitchB和SwitchC,地址为10.10.10.1/24和10.10.20.1/24.需求1:在SwitchA,SwitchB和SwitchC上运行组播协议,要求L3上配置为IP PIM-SM模式配置组播配置配置过程注释switchA:[SwitchA]multicast routing-enable[SwitchA]int vlan 100[SwitchA-Vlan-interface100]ip add 192.168.0.1 255.255.255.0[SwitchA]int vlan 10[SwitchA-Vlan-interface10]ip add 10.10.10.1 255.255.255.0[SwitchA-Vlan-interface10]pim SM[SwitchA-Vlan-interface10]quit[SwitchA]interface Vlan-interface 20[SwitchA-Vlan-interface20]ip add 10.10.20.1 255.255.255.0[SwitchA-Vlan-interface20]pim SM[SwitchA-Vlan-interface20]quit[SwitchA]pim[SwitchA-pim]c-bsr vlan 100 24[SwitchA-pim]c-rp vlan 100swtichB,switchC可以不配置,或者支持IGMP SNOOPING, 可以系统视图启动multicast routing-enable.#使能多播路由#在接口上启动PIM SM#在接口上启动PIM SM#进入PIM视图#配置候选BSR#配置候选RP注:PIM-DM的配置相对简单,只需两步:在系统视下配置multicast routing-enable在接口上配置PIM-DM不需要配置c-bsr和c-rp如果是二层交换机,则只需在系统视图下配置igmp-snooping即可;目前交换机的IGMP只支持V1/V2版本.DHCP-RELAY配置功能需求及组网说明DHCP中继配置说明:如图,交换机SwitchA通过上行口G1/1连接DHCPserver,地址为192.168.0.10/24,交换机连接DHCP server接口interface vlan 100,地址为192.168.0.1.下挂两个用户网段,vlan10和vlan20,vlan 10包含的端口为ethernet 0/1到ethernet 0/10,网段为10.10.1.1/24,vlan 20包含端口为ethernet 0/11到ethernet 0/20,网段为10.10.2.1/24.需求:在Switch上配置DHCP中继配置DHCP中继配置配置过程注释SwitchA交换机配置:[SwitchA]dhcp-server 0 ip 192.168.0.10[SwitchA]vlan 100[SwitchA-vlan100]port GigabitEthernet 1/1[SwitchA-vlan100]q[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/10[SwitchA-vlan10]q[SwitchA]interface Vlan-interface 10[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.0[SwitchA-Vlan-interface10]dhcp-server 0[SwitchA-Vlan-interface10]q[SwitchA-vlan10]vlan 20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/20[SwitchA]interface Vlan-interface 20[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.0[SwitchA-Vlan-interface20]dhcp-server 0#指定DHCP server0的IP地址#配置链接DHCP server的vlan .#添加vlan10,网段地址为10.10.1.1/24#指定vlan 10使用DHCP server0的地址#添加vlan 20,网段地址为10.10.2.1/24#指定vlan 20使用DHCP server0的地址注:目前中低端交换机均不支持DHCP SERVER,只能做relay.802.1X配置功能需求及组网说明802.1X配置说明:如图,交换机SwitchA通过上行口G1/1连接RADIUS server,地址为192.168.0.100/24,交换机连接RADIUS server接口interface vlan 100,地址为192.168.0.1.下挂两个用户网段,vlan10和vlan20,vlan 10包含的端口为ethernet 0/1到ethernet 0/10,网段为10.10.1.1/24,vlan 20包含端口为ethernet 0/11到ethernet 0/20,网段为10.10.2.1/24.需求:在Switch上配置802.1X配置802.1X配置配置过程注释本地认证配置:[SwitchA]vlan 100[SwitchA-vlan100]port GigabitEthernet 1/1[SwitchA-vlan100]quit[SwitchA]interface Vlan-interface 100[SwitchA-Vlan-interface100]ip address 192.168.0.1 255.255.255.0[SwitchA]vlan 10[SwitchA-vlan10]port Ethernet 0/1 to Ethernet 0/10[SwitchA-vlan10]quit[SwitchA]interface Vlan-interface 10[SwitchA-Vlan-interface10]ip address 10.10.1.1 255.255.255.0[SwitchA-Vlan-interface10]quit[SwitchA-vlan10]vlan 20[SwitchA-vlan20]port Ethernet 0/11 to Ethernet 0/20[SwitchA]interface Vlan-interface 20[SwitchA-Vlan-interface20]ip address 10.10.2.1 255.255.255.0802.1X相关配置:[SwitchA]dot1x[SwitchA]dot1x interface eth 0/1 to eth 0/10[SwitchA]local-user test[SwitchA-user-test]service-type lan-access[SwitchA-user-test]password simple testRADIUS认证配置[SwitchA]dot1x[SwitchA]dot interface eth 0/1 to eth 0/10[SwitchA]radius scheme radius1[SwitchA-radius-radius1]primary authentication 192.168.0.100[SwitchA-radius-radius1]primary accounting 192.168.0.100[SwitchA-radius-radius1]key authentication test[SwitchA-radius-radius1]key accounting test[SwitchA-radius-radius1]user-name-format without-domain[SwitchA]domain Huawei[SwitchA-isp-huawei]radius-scheme radius1#本地认证不需要RADIUS server,我们可以将图1中的RADIUS server去掉.#配置vlan 100,地址为192.168.0.1/24#添加vlan10,网段地址为10.10.1.1/24#添加vlan 20,网段地址为10.10.2.1/24#采用默认基于MAC的认证方式#只在前10个端口上开启802.1X#这里采用缺省域system,并且缺省域引用缺省radius方案system.#如果不采用缺省域system,可以以下面的"RADIUS认证配置"为例设置,只不过服务器地址为127.0.0.1,认证/计费端口分别为1645/1646.#添加本地用户test,密码为test(明文)#前面的添加vlan和配置IP地址等和本地配置相同,不再重复.只讲802.1X部分#设置认证方式为RADIUS,RADIUS认证不成功取本地认证.#设置主认证服务器。

DB2的认证和授权

DB2的认证和授权DB2 的安全性由两⽅⾯组成:认证和授权1、认证认证就是系统验证⽤户⾝份的过程。

说的简单点,就是验证⽤户名和密码,因为DB2⽤户同时也是操作系统⽤户,所以,⾸先必须得到操作系统的认可。

在默认情况下,DB2使⽤的就是基于操作系统的⽤户认证。

当然,你也可以指定其它认证⽅式。

DBM CFG 的AUTHENTICATION参数决定在哪⾥进⾏⽤户认证。

AUTHENTICATION可以设定为以下值:SERVER (default) 认证在服务器端执⾏CLIENT 认证在客户端执⾏SERVER_ENCRYPT 和SERVER 参数相似,⽽且⽤户的id 和密码都经过加密KERBEROS 认证使⽤Kerberos 安全机制SQL_AUTHENTICATION_DATAENC 在服务器端进⾏认证,数据库连接时必须使⽤数据加密SQL_AUTHENTICATION_DATAENC_CMP 与上⾯类似,但当条件不允许的情况下,可以不对数据进⾏加密GSSPLUGIN 使⽤外部的基于GSS API 插件的安全⼯具进⾏认证查看当前设置:db2 get dbm cfg | grep AUTHENTICATION2、授权授权是 DB2 获取有关已认证的 DB2 ⽤户的信息的过程,此信息指⽰该⽤户可执⾏的数据库操作,以及可访问的数据对象。

很多⼈都感觉DB2的权限⾮常难理解,其实⾮常简单,⼤家之所以感觉难理解,主要原因是IBM把它介绍复杂了,然后,各种书籍、资料把DB2 的官⽅资料翻译出来呈现在⼤家⾯前,有的翻译的可能并不是很好,所以⼤家就感觉难理解了。

其实,⼤家完全可以把DB2想象⼀个仓库,仓库中有好多房间,房间中有好多东西。

仓库管理员有所有房间的钥匙,你想进⼊某个房间时,你必须有该房间的钥匙。

如果你没有钥匙,你可以像管理员申请。

那么DB2 有哪些房间呢(也就是DB2的组成部分)? DB2由实例、数据库、表空间、模式、表、视图等组成。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

大家知道,SYSTEM是至高无上的超级管理员帐户。

默认情况下,我们无法直接在登录对话框上以SYSTEM帐户的身份登录到Windows桌面环境。

实际上SYSTEM帐户早就已经“盘踞”在系统中了。

想想也是,连负责用户验证的Winlogon、Lsass等进程都是以SYSTEM身份运行的,谁还能有资格检验SYSTEM呢?既然SYSTEM帐户早就已经出现在系统中,所以只需以SYSTEM帐户的身份启动Windows的Shell程序Explorer,就相当于用SYSTEM 身份登录Windows了。

一、获得特权

1、执行“开始→运行”输入cmd回车打开命令提示符窗口。

2、在命令提示符下输入如下命令并回车:

taskkill /f /im explorer.exe

3、在命令提示符下继续输入如下命令并回车:

at time /interactive %systemroot%\explorer.exe

(time为当前系统时间稍后的一个时间,比如间隔一分钟。

)

4、利用at查看一下计划任务。

5、过一会重新加载用户配置,以SYSTEM身份启动Windows的shell进程Explorer.exe

二、验明正身

6、系统重新加载system帐户

7、如果建立了多余的计划任务,可以在“开始、程序、附件、系统工具、计划任务”里取消。

三、大行其道

打开注册表编辑器,只要证明HKCU就是HKU\S-1-5-18的链接就可以了(S-1-5-18就是SYSTEM帐户的SID)。

证明方法很简单:在HKCU下随便新建一个Test子项,然后刷新,再看看HKU\S-1-5-18下是否同步出现了Test子项,如果是,就说明系统当前加载的就是

SYSTEM帐户的用户配置单元!

说明:在非SYSTEM权限下,用户是不能访问某些注册表项的,比如“HKEY_LOCAL_MACHINE\SAM”、“HKEY_LOCAL_MACHINE\SECURITY”等。

这些项记录的是系统的核心数据,但某些病毒或者木马经常光顾这里。

比如在SAM项目下建立具有管理员权限的隐藏账户,在默认情况下管理员通过在命令行下敲入“net user”或者在“本地用户和组”(lusrmgr.msc)中是无法看到的,给系统造成了很大的隐患。

在“SYSTEM”权限下,注册表的访问就没有任何障碍,一切黑手都暴露无遗!

操作:打开注册表管理器,尝试访问HKEY_LOCAL_MACHINE\SAM和HKEY_LOCAL_MACHINE\SECURITY,现在应该可以无限制访问了。

访问系统还原文件:

说明:系统还原是windows系统的一种自我保护措施,它在每个根目录下建立“Sy stem Colume Information”文件夹,保存一些系统信息以备系统恢复是使用。

如果你不想使用“系统还原”,或者想删除其下的某些文件,这个文件夹具有隐藏、系统属性,非SYSTEM权限是无法删除的。

如果以SYSTEM权限登录你就可以任意删除了,甚至你可以在它下面建立文件,达到保护隐私的作用。

操作:在资源管理器中点击“工具→文件夹选项”,在弹出的“文件夹选项”窗口中切换到“查看”标签,在“高级设置”列表中撤消“隐藏受保护的操作系统(推荐)”复选框,然后将“隐藏文件和文件夹”选择“显示所有文件和文件夹”项。

然后就可以无限制访问系统还原的工作目录C:\System Volume Information了。

说明:Windows系统为系统文件做了保护机制,一般情况下你是不可能更换系统文件的,因为系统中都有系统文件的备份,它存在于c:\WINDOWS\system32\dllcache(假设你的系统装在C盘)。

当你更换了系统文件后,系统自动就会从这个目录中恢复相应的系统文件。

当目录中没有相应的系统文件的时候会弹出提示,让你插入安装盘。

在实际应用中如果有时你需要Diy自己的系统修改一些系统文件,或者用高版本的系统文件更换低版本的系统文件,让系统功能提升。

比如Window XP系统只支持一个用户远程登录,如果你要让它支持多用户的远程登录。

要用Windows 2003的远程登录文件替换Window XP的相应文件。

这在非SYSTEM权限下很难实现,但是在SYSTEM权限下就可以很容易实现。

操作:从Windows 2003的系统中提取termsrv.dll文件,然后用该文件替换Windows XP 的C:\WINDOWS\system32下的同名文件。

(对于Windows XP SP2还必须替换C:\WINDOWS\$NtServicePackUninstall$和C:\WINDOWS\ServicePackFiles\i386目录下的同名文件)。

再进行相应的系统设置即可让Windows XP支持多用户远程登录。

手工杀毒:

说明:用户在使用电脑的过程中一般都是用Administrator或者其它的管理员用户登录的,中毒或者中马后,病毒、木马大都是以管理员权限运行的。

我们在系统中毒后一般都是用杀毒软件来杀毒,如果你的杀软瘫痪了,或者杀毒软件只能查出来,但无法清除,这时候就只能赤膊上阵,手工杀毒了。

在Adinistrator权限下,如果手工查杀对于有些病毒无能为力,一般要启动到安全模式下,有时就算到了安全模式下也无法清除干净。

如果以SYSTEM权限登录,查杀病毒就容易得多。

四、总结

System权限是比Administrator权限还高的系统最高权限,利用它可以完成很多常规情况下无法完成的任务,它的应用还有很多,这里只是抛砖引玉,希望大家能够在实践中挖掘更多实用的技巧。

当然,最大的权限也就意味着更大的危险,就好比手握“尚方宝剑”,可不要滥杀无辜呀!在使用过程中建议大家用“系统管理员权限”,甚至“一般用户权限”,只有在特殊情况下才用System权限。

如果要改回原来的帐户,最简单的办法就是重新启动一下电脑。