文件夹变成快捷方式的解决方法

恢复快捷方式打开方式

"Command"="rundll32பைடு நூலகம்exe appwiz.cpl,NewLinkHere %1"

[HKEY_CLASSES_ROOT\lnkfile]

@="快捷方式"

"EditFlags"=dword:00000001

"IsShortcut"=""

建议:熟悉注册表的话对照着改,不熟悉的话直接导入覆盖(不推荐这样,因为每个电脑的注册表具有唯一性,有些内容是一样的,有些不一样,这个不好说)

做完上述工作再试试新建文件关联!

用DOS解决最简单

点开始-运行-输入cmd回车-输入assoc .lnk=lnkfile回车

就建立了.lnk与快捷方式的关联

[HKEY_CLASSES_ROOT\.lnk]

@="lnkfile"

[HKEY_CLASSES_ROOT\.lnk\ShellEx]

[HKEY_CLASSES_ROOT\.lnk\ShellEx\{000214EE-0000-0000-C000-000000000046}]

@="{00021401-0000-0000-C000-000000000046}"

[HKEY_CLASSES_ROOT\lnkfile\shellex\ContextMenuHandlers\Offline Files]

@="{750fdf0e-2a26-11d1-a3ea-080036587f03}"

[HKEY_CLASSES_ROOT\lnkfile\shellex\ContextMenuHandlers\{00021401-0000-0000-C000-000000000046}]

解决U盘文件变成EXE的问题

解决U盘里文件夹变EXE文件问题今天用U盘拷东西,发现文件夹后都有个exe,打不开删了又会生成,发现是中毒了,下面是查杀步骤:病毒手段:根据老白的描述,这一病毒必然是更改了注册表,将显示隐藏文件这一功能给关了,同时将所有正常文件都加上了隐藏属性,所以大家就看不到自己的文件只是看到一些EXE的病毒生成的同名文件夹.不过如果该病毒只是采用这一招的话那手段并不高明,要是我写这一病毒,我必然会同时禁止掉任务管理器,同时禁止所有的杀毒软件,一发现杀毒软件就把它的进程杀掉,最后再写个保护进程的机制,每隔几秒就自动检测病毒生成文件也就是触发文件是否被删,如果被删就再自动生成.呵呵以上只是个人的一些方法,大家就不要去写了,因为写病毒是违法的,只是让大家了解下这方面的知识罢了.对了老白说是只有U盘中.应该是利用autorun.inf 在作怪,同时提醒大家一点利用这招可以让你的所有磁盘都中毒,所以如果你右击你的磁盘发现弹出的菜单有两个打开可是一个打开为加粗状态,那就不要直接双击打开该磁盘了,改用资源管理器打开.好了说了一堆废话,现在说下解决方案:重启电脑按F8进入安全模式(因为我没见到具体症状,所以让大家在安全模式下杀会安全些.),经下列注册表键值拷进记事本中另存为***.reg文件,直接双击,会提示说是否导入注册表,选择是,然后会提示导入成功,执行第4步后,此时打开"我的电脑"--工具--文件夹选项--将里面的隐藏文件和文件夹下的显示所有文件和文件夹,隐藏受保护的操作系统文件(推荐)选中点击确定,系统文件即可显示。

1.用Wsyscheck将红色可疑进程同时关掉,Default.exe,KEYBOARD.exe,Fonts.exe,Global.exe。

2.删除病毒加入启动项:[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\System\Scri pts\Startup\0\0]"Script"="C:\\WINDOWS\\Cursors\\Boom.vbs"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run] @="C:\\WINDOWS\\system\\KEYBOARD.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run Once]@="C:\\WINDOWS\\system32\\dllcache\\Default.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\polici es\Explorer\Run]"sys"="C:\\WINDOWS\\Fonts\\Fonts.exe"[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnc e]@="C:\\WINDOWS\\system32\\dllcache\\Default.exe"3.删除镜像劫持:[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options][HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\auto.exe] "Debugger"="C:\\WINDOWS\\system32\\drivers\\drivers.cab.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\autorun.exe] "Debugger"="C:\\WINDOWS\\system32\\drivers\\drivers.cab.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\autoruns.exe] "Debugger"="C:\\WINDOWS\\system32\\drivers\\drivers.cab.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\boot.exe] "Debugger"="C:\\WINDOWS\\Fonts\\fonts.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\ctfmon.exe] "Debugger"="C:\\WINDOWS\\Fonts\\Fonts.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\msconfig.exe] "Debugger"="C:\\WINDOWS\\Media\\rndll32.pif"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\procexp.exe] "Debugger"="C:\\WINDOWS\\pchealth\\helpctr\\binaries\\"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\taskmgr.exe] "Debugger"="C:\\WINDOWS\\Fonts\\tskmgr.exe"[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\Your Image File Name Here without a path]"GlobalFlag"="0x000010F0"4.将 .reg 文件名关联,右键属性,更改选择"C:\WINDOWS\regedit.exe",确定即可。

电脑文件都为快捷方式的解决办

方法1:用1KB文件夹快捷方式病毒清除专用附件。

/attachment.aspx详细见:/showtopic-8665656.aspx【1KB文件夹快捷方式病毒清除专用附件包含四部分】1、清理工具2、数据流清除工具3、wscript文件权限恢复4、恢复文件夹属性工具在系统盘为FAT32的系统内,只需要使用“清理工具”清理即可。

然后用“恢复文件夹属性工具”恢复被隐藏的各盘文件夹。

在系统盘为NTFS的系统内,首先使用“清理工具”清理,然后再用“数据流清除工具”清除检测到的数据流。

最后再使用“wscript文件权限恢复”恢复wscript文件权限即可。

然后用“恢复文件夹属性工具”恢复被隐藏的各盘文件夹。

方法2:1用winpe启动,删除病毒产生的vbs文件。

右击“我的电脑”,打开,执行“工具”-->“文件夹选项”,显示隐藏系统文件和隐藏文件,在各分区根目录下找到所有*.vbs为扩展名的文件和各个盘根目录下的autorun.inf和文件夹的*.lnk文件。

彻底删除后重启电脑。

2 重装系统。

开机后,先关闭自动运行,步骤:单击开始,运行,输入gpedit.msc,打开组策略编辑器,浏览到计算机配置,管理模板,系统,在右边的窗格中选择关闭自动播放,该配置缺省是未配置,在下拉框中选择所有驱动器,再选取已启用,确定后关闭。

最后,在开始,运行中输入gpupdate,确定后,该策略就生效了。

3 更改文件夹的隐藏属性,是隐藏属性为不隐藏,具体操作是:依次打开“开始”----“运行”,输入cmd后回车,打开MS-DOS,在命令提示行中输入以下命令:attrib /d /s d:\* -h同理,输入attrib /d /s e:\* -h 等等,但U盘里的文件夹没有恢复过来,建议用方法一的专用软件,或者将文件夹COPY出来新建一个文件夹。

4 装杀毒软件,再次查杀系统。

关于“1KB文件夹快捷方式病毒”清除的操作。

(已稳定)(关闭回复)关于这1KB文件夹快捷方式病毒的情况。

文件夹变成快捷方式的解决方法

文件夹变成快捷方式的解决方法今天,使用U盘后,电脑中硬盘和U盘先是打不开(双击打不开,弹出对话框显示错误),后用资源管理器才打开,但是盘中的文件夹也都变成了1KB快捷方式,再点击还是打不开,重新启动了后,硬盘和U盘用资源管理器也打不开了,然后还弹出错误提示框,电脑上也装有360卫士和360免费杀毒,用360卫士修复了漏洞,然后用306免费杀毒也全盘扫描,花了两三个小时,但是还是不行,卸载了,装了瑞心也不行!出现文件夹变成快捷方式情况就是这样的:原因分析:(1)没有权限删除不了在社会有大官,小官,小官不能越权去管理大官的事情,电脑里面也是一样,流氓软件通过把自己创建的桌面快捷方式设置权限让我们因为没有权限去删除垃圾图标(2)恶意占用文件删除不了病毒程序会采用技术独占打开恶意图标,被独占的文件将不能被手工删除(3)驻留程序反复会写或者保护这时候会有一个程序或者驱动来保护相应的图标不能被删除或者每隔一段时间重新生成一份其它这种情况是中了一种文件夹快捷方式激活的病毒,重装系统或许也不行的,通过自己查找使用最后解决了问题!解决方法:一、金山U盘专杀+金山网盾3.5(我使用的最有效的肯定能处理掉的,不喜欢金山的可以工作完卸载了)第一步:下载金山U盘专杀(永久免费) 进行扫描和处理,扫描结束后按照提示再安装金山网盾(点击“金山U盘专杀”就可以到金山官网下载)第二步:下载金山网盾3.5(永久免费)(版本越新越即)(点击“金山网盾3.5”就可以到金山官网下载)第三步安装金山网盾3.5,安装完以后点击主界面右侧的【一键修复】的按钮第四步发现威胁,点击【立即处理】按钮,修复完成以后,根据提示重启系统二、光盘重装系统(软年已经启动不了这种情况下,点击报错)1、光盘启动,重装系统,不动除C盘外的其它盘。

完成后不要做任何其它操作。

(如果C盘、桌面有重要文件,请先备份)2、关闭所有驱动器的自动运行功能,这步非常重要。

在组策略中将自动运行这项功能关掉:在"运行"中输入"gpedit.msc"打开组策略,依次展开"计算机配置->管理模板->系统",在右边找到"关闭自动播放"双击打开,选择"已启用",在"关闭自动播放"下拉列表中选择"所有驱动器",单击确定即可。

文件夹变成快捷方式,原文件夹隐藏属性是灰色

文件夹变成快捷方式,原文件夹被设置为灰色的隐藏属性且无法更改。

本文来自电脑故障查询网——电脑房网

解决方案:

造成电脑上述症状很可能是由于病毒所致。经笔者实践如果中了这种病毒,重装操作系统后千万不要点击除系统盘以外的任何盘符,应为病毒文件会分布在你电脑的各个分区。安装完操作系统后请立即安装杀毒软件,升级并杀毒

文件夹变成快捷方式 文件夹隐藏灰色 文件夹变成快捷 隐藏文件夹 怎么隐藏文件夹 如何隐藏文件夹 怎样隐藏文件夹 怎么查看隐藏文件夹 怎么打开隐藏文件夹 显示隐藏文件夹

首先把开文件夹选项隐藏属性的对勾去掉:打开“我的电脑”--“工具”--“文件夹选项”--“查看”把“隐藏受保护的操作系统文件”前边的对勾去掉并选中下边的“显示所有文件和文件夹”。这时你应该可以看到一些隐藏文件夹,名称和那些快捷方式的名称一样。如果你能看到这些隐藏文件夹那么就恭喜你了,你以前的文件都还在(如果没有那么你就暂时先别往下操作,以免文件丢失。请继续做下边的操作。 本文来自电脑故障查询网——电脑房网

本文来自电脑故障查询网——电脑房网

病毒杀完后,你会发现你的文件夹都变成了带小箭头快捷方式,不用着急。跟着笔者做下述操作即可(如有非常重要的文件请谨慎操作,如有文件丢失后果自负哦!)

本文来自电脑故障查询网——电脑房网

打开你电脑其中的一个分区,把显示选项更改为“详细信息”然后点击“类型”。此时那些带小箭头的快捷方式都排到一起了,选中它们,删除之! 本文来自电脑故障查询网——电脑房网

接下来最关键的部分来了:恢复被加上隐藏属性的文件夹。平时我们可能都会给文件夹增加或去除隐藏属性,但这里你会发现隐藏属性变成了灰色,鼠标无法去选择。好了,不多说了,网

现在我们以D盘为例,其他各盘符操作都是一样的:

文件夹内容变成8kb快捷方式的处理

点右键选着打开试试解决方法如下,请按步骤执行:先打开我的电脑→工具→文件夹选项→查看→选中显示所有文件和文件夹,去掉“隐藏受保护的系统文件”的选中,让所有的文件都显示出来然后右击u盘→打开的方法打开u盘,你会看到auotrun.inf文件,先不要删除它,双击它,会自动用记事本打开这个文件,里面有open="一个有exe文件",到这里你要记信这个open后的这个exe 文件,然后关闭记事本。

接下来,右击任务栏→任务管理器→进程→找到你刚才看到的open后的那个exe文件的进程→右击→结束进程树。

再到D盘下面,你应该可以顺序删除里面的autorun.inf和open指向的exe文件了。

一般它还会感染其他盘,并且会在注册表里面有启动项,只要你重启就会重新发作,所以你还要把其它的盘检查一次。

然后删掉注册表里的启动项,方法如下:开始→运行→regedit,进入注册表,打下如下的子键:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run 在右边找open=指定的那个exe文件的启动项。

一般会是c:\windiws\*****.exe之类!!如果有,右击→删除即可!!这样就不会再发作了!到此应该可以解决了!!!二:先打开我的电脑→工具→文件夹选项→查看→选中显示所有文件和文件夹,去掉“隐藏受保护的系统文件”的选中,让所有的文件都显示出来然后右击u盘→打开的方法打开u盘,你会看到auotrun.inf文件,先不要删除它,双击它,会自动用记事本打开这个文件,里面有open="一个有exe文件",到这里你要记信这个open后的这个exe文件,然后关闭记事本。

接下来,右击任务栏→任务管理器→进程→找到你刚才看到的open后的那个exe文件的进程→右击→结束进程树。

再到D盘下面,你应该可以顺序删除里面的autorun.inf和open指向的exe文件了。

文件夹变成1KB快捷方式的解决办法

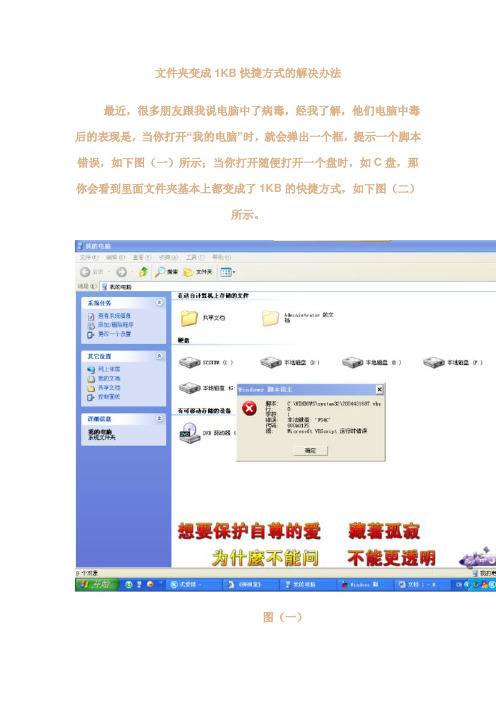

文件夹变成1KB快捷方式的解决办法最近,很多朋友跟我说电脑中了病毒,经我了解,他们电脑中毒后的表现是,当你打开“我的电脑”时,就会弹出一个框,提示一个脚本错误,如下图(一)所示;当你打开随便打开一个盘时,如C盘,那你会看到里面文件夹基本上都变成了1KB的快捷方式,如下图(二)所示。

图(一)图(二)如果你也是遇到了这种情况,那么请你跟着我一起“消毒”吧!(温馨提示:重装系统是不能清除掉这种病毒的哦!)第一步,请分别打开以下这两个网址,/space/file/zdengf/share/2010/4/28/1KB.rar/.page和/space/file/zdengf/share/2010/4/16/FileTools.rar/.page。

第二步,在图(三)所示地方,选择一种下载方式(建议直接使用“千脑电信本地下载地址”就行了),把病毒专杀工具下载到你的电脑里。

(温馨提示:上面第一个网址下载的工具文件名是“1KB.rar”,第二个网址下载的工具文件名是“FileTools.rar”)。

下载成功后,就会显示如图(四)所示的两个压缩包。

图(三)图(四)第三步,请双击打开“1KB.rar”压缩包,再双击“清理工具”文件夹,接着双击“清理工具.exe”,显示如图(五)所示。

单击“开始处理”,就会显示如图(六)所示。

处理完毕后,会提示你重启系统,按“确定”后重启。

图(五)图(六)第四步,重启系统后,会提示你“再次重启系统”,此时你按“确定”,则不会重启系统的,而会弹出刚才“开始处理”的操作界面。

把它关闭就可以了。

第五步,双击打开“FileTools.rar”压缩包,再双击打开“FileTools.exe”,就会显示如下图(七)所示;分别单击左上角的CDEF 盘,你将会看到右边有很多标着红色字体的文件夹,如图(八)所示,这些文件夹都是当时中了病毒的文件夹,上面四个步骤起到了清除病毒的作用,但中毒的文件夹的属性会被恶意改成只读和隐藏属性,并且不能被修改。

解决文件夹变成快捷方式

最后再使用“wscript文件权限恢复”恢复wscript文件权限即可。然后用“恢复文件夹属性工具”恢复被隐藏的各盘文件夹。

方法3

1、运行→gpedit.msc→计算机配置→windows设置→安全设置→软件限制策略→其他规则→点“操作”→新路径规则→点“浏览”找到在c:\windows\system32\WSCRIPT.EXE→“安全级别”设为不允许的

解决文件夹变成快捷方式

2010年10月15日

方法1:

1、重装系统,不动除C盘外的其它盘。完成后不要做任何其它操作。(如果C盘、桌面有重要文件,请先备份)

2、关闭所有驱动器的自动运行功能。

3、显示出所有系统文件,用点击右键打开的方法,打开其它盘,就能看到快捷方式和病毒,这些可以全部删掉。(千万不要因为好奇或失误双击啊,不然系统就白装了)

这样都不行的话,那就只能格式化整个硬盘重装系统了。

"CheckedValue"=dword:00000002

5、删除病毒加载项:

展开HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows

删除load键值项的数据。

6、如果我的电脑还不能双击打开,需要还原系统

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL

"CheckedValue"=dword:00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\NOHIDDEN

修复EXE文件关联、快捷方式关联、.lnk快捷方式的几个小办法

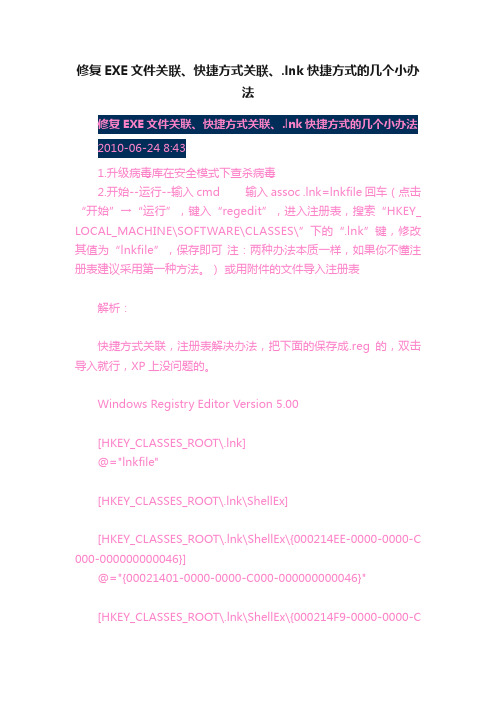

修复EXE文件关联、快捷方式关联、.lnk快捷方式的几个小办法修复EXE文件关联、快捷方式关联、.lnk快捷方式的几个小办法2010-06-24 8:431.升级病毒库在安全模式下查杀病毒2.开始--运行--输入cmd 输入assoc .lnk=lnkfile回车(点击“开始”→“运行”,键入“regedit”,进入注册表,搜索“HKEY_ LOCAL_MACHINE\SOFTWARE\CLASSES\”下的“.lnk”键,修改其值为“lnkfile”,保存即可注:两种办法本质一样,如果你不懂注册表建议采用第一种方法。

)或用附件的文件导入注册表解析:快捷方式关联,注册表解决办法,把下面的保存成.reg的,双击导入就行,XP上没问题的。

Windows Registry Editor Version 5.00[HKEY_CLASSES_ROOT\.lnk]@="lnkfile"[HKEY_CLASSES_ROOT\.lnk\ShellEx][HKEY_CLASSES_ROOT\.lnk\ShellEx\{000214EE-0000-0000-C 000-000000000046}]@="{00021401-0000-0000-C000-000000000046}"[HKEY_CLASSES_ROOT\.lnk\ShellEx\{000214F9-0000-0000-C000-000000000046}]@="{00021401-0000-0000-C000-000000000046}"[HKEY_CLASSES_ROOT\.lnk\ShellEx\{00021500-0000-0000-C 000-000000000046}]@="{00021401-0000-0000-C000-000000000046}"[HKEY_CLASSES_ROOT\.lnk\ShellEx\{BB2E617C-0920-11d1-9A0B-00C04FC2D6C1}]@="{00021401-0000-0000-C000-000000000046}"[HKEY_CLASSES_ROOT\.lnk\ShellNew]"Command"="rundll32.exe appwiz.cpl,NewLinkHere %1"[HKEY_CLASSES_ROOT\lnkfile]@="快捷方式""EditFlags"=dword:00000001"IsShortcut"="""NeverShowExt"=""[HKEY_CLASSES_ROOT\lnkfile\CLSID]@="{00021401-0000-0000-C000-000000000046}"[HKEY_CLASSES_ROOT\lnkfile\shellex][HKEY_CLASSES_ROOT\lnkfile\shellex\ContextMenuHandler s][HKEY_CLASSES_ROOT\lnkfile\shellex\ContextMenuHandlers\Offline Files]@="{750fdf0e-2a26-11d1-a3ea-080036587f03}"[HKEY_CLASSES_ROOT\lnkfile\shellex\ContextMenuHandler s\{00021401-0000-0000-C000-000000000046}][HKEY_CLASSES_ROOT\lnkfile\shellex\DropHandler]@="{00021401-0000-0000-C000-000000000046}"[HKEY_CLASSES_ROOT\lnkfile\shellex\IconHandler]@="{00021401-0000-0000-C000-000000000046}"[HKEY_CLASSES_ROOT\lnkfile\shellex\PropertySheetHandle rs][HKEY_CLASSES_ROOT\lnkfile\shellex\PropertySheetHandle rs\ShimLayer Property Page]@="{513D916F-2A8E-4F51-AEAB-0CBC76FB1AF8}"EXE 文件关联解决办法:1. “开始”→“运行”,输入:%SystemRoot%\System32\可打开传统的DOS命令行窗口;2.分别输入以下命令:assoc .exe=exefileftype exefile="%1" %*另外,虽然用一些修复工具也可以修复EXE关联,但如果你什么窗口都没有打开,则什么工具都用不起来。

取消快捷方式的方法

取消快捷方式的方法

在日常生活中,我们经常会创建桌面快捷方式来方便快速访问

常用的应用程序或文件。

然而,有时候我们可能需要取消这些快捷

方式。

取消快捷方式的方法取决于你使用的操作系统和所需取消的

快捷方式类型。

下面将介绍一些常见的取消快捷方式的方法。

对于Windows操作系统,取消桌面快捷方式可以通过简单的拖

放操作来实现。

只需右键单击桌面上的快捷方式图标,然后将其拖

放到回收站中即可。

如果你想取消开始菜单中的快捷方式,只需右

键单击该快捷方式,然后选择“从此列表中取消固定”即可。

在Mac操作系统上,取消应用程序的快捷方式可以通过将其从“应用程序”文件夹中拖放到垃圾桶中来实现。

如果你想取消Dock

栏中的快捷方式,只需右键单击该应用程序的图标,然后选择“选项”>“从Dock中移除”即可。

除了桌面和Dock栏快捷方式外,还有一些其他类型的快捷方式,比如浏览器书签、快捷键等。

取消这些类型的快捷方式通常可以在

相应的应用程序或系统设置中找到。

总的来说,取消快捷方式的方法通常是非常简单和直接的。

只

需找到相应的快捷方式,然后使用适当的方法将其删除即可。

希望

以上方法对你有所帮助,让你能够更好地管理你的桌面和应用程序。

文件夹全部变成exe文件该怎么办

文件夹全部变成exe文件该怎么办一、主要中毒症状1、各个磁盘内的文件夹全部被变为exe文件,其实这个exe文件并不是真正的文件夹,它只是把自己伪装成文件夹的样子,如果我们没有在显示里显示扩展名,你不会知道它是exe文件,而真正的文件夹只是被隐藏了。

2、打开任务管理器我们会发现在进程里多了两个进程,一个是kiss.exe,一个是kissme.exe这两个进程无法被终止,这是相当郁闷的一件事,如果可以终止,这个病毒基本上可以手动删除,记得很久以前这样解决过,现在好像已经不行了。

3、生成的伪装文件夹无法删除,所谓的无法删除是指你把伪装的文件夹删除了,只要刷新或等几秒钟又会恢复,这里因为它的进程一直在运行,所以删除只是徒劳的。

1、如果你的杀毒软件是升级是在半年左右的时间内升级的,那到恭喜你,你的电脑还有救,赶紧重启进入安全模式杀毒,当然还可以下载顽固木马清除软件来清除,还可以通过安全卫士来清除。

2、如果进入不了安全模式,也没关系,可以在系统中直接启动杀毒软件的全盘杀毒功能,同时启用顽固木马清除,两个同开,那么病毒最终也能被清除。

清除之后有时候会有一个后遗症,那就是隐藏的文件夹无法显示,即使我们在文件夹选项里去设置显示所有隐藏文件也没有用,因为你会发现你改了,点了确定后它又被改回不显示了。

此时就要看下一个步骤了。

解决方法二:显示被隐藏的文件夹1、在运行栏里输入"regedit"打开注册表编辑器,打开如下位置:[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersi on\Explorer\Advanced\Folder\Hidden]问题出现在CheckedValue这个键上,可以双击它,将它的值改为1,然后再从文件夹选项里显示被隐藏的文件,这里被隐藏的文件就可以正确显示出来。

2、去掉被隐藏的文件夹的隐藏属性。

选择文件夹,点右键显示文件夹属性,将文件夹的隐藏属性前的勾去掉,然后确定,在弹出的是否影响子文件夹时,我们选择上面的不影响子文件夹即可。

文件夹变成快捷方式的解决方法

1.文件夹变成快捷方式的解决方法:1、用WINDOWS PE启动,将搜索出来的所有“.VBS”、以及“smss*.vbs”文件删除2、删除所有以文件夹命名的快捷方式(该病毒目前不传染子文件夹)3、该病毒修改了“c:\windows\explorer.exe”及“c:\windows\system32\smss.exe”文件,到同样系统的机器上将这两个文件复制回来4、利用“kill_folder2.11”这个软件恢复所有被隐藏的文件夹5、在安全模式下启动,删除有关“smss”及“vba”的启动项6、重新启动计算机将explorer.exe文件发送到桌面快捷方式,作为“我的电脑”来使用即可。

方法2:1、在安全模式下启动,删除有关“smss”及“vba”的启动项!2、用WINDOWS PE启动(没有PE就用安全模式似乎也可以,未做仔细测试),将搜索出来的所有“.VBS”、以及“smss*.vbs”文件删除,有的在资源管理器中看不到到winrar中删除即可!3、删除所有以文件夹命名的快捷方式(该病毒目前不传染子文件夹)4、有的变种修改了“c:\windows\explorer.exe”及“c:\windows\system32\smss.exe”文件,最好到同样版本系统的机器上将这两个文件复制回来,没有相同版本的文件不复制应该也可以。

5、利用“kill_folder2.11”这个软件恢复所有被隐藏的文件夹,见附件!6、在注册表中删除所有有关“:.vba”的值中的“:.vba”字符!复杂方法1.重装系统的主要步骤首先要调整系统引导顺序。

一般是在开机的时候,按下DEL键,进入BIOS设置界面,将系统引导顺序中的设置更改为“CD-ROM”(光驱优先启动)。

然后,对硬盘进行重新格式化。

为了让新安装的操作系统拥有“绝对纯净”的环境,很多人都习惯在重装前对系统分区重新进行格式化,以消除原有系统可能造成的影响。

须要注意的是,如果原先在硬盘的某个分区中安装了其他操作系统,那么新的操作系统就不要再安装在同一个分区了,这样有利于在多系统并存情况下加强各个系统的稳定性。

系统盘文件都变成快捷方式了怎么办

朋友,这是你的电脑“丢失”或“误删”了“系统文件”,或“系统文件”被病毒和“顽固”木马“破坏”,我给你8种方法:(答案原创,严禁盗用,如有雷同,纯属山寨!)(提示:360急救箱不能联网,就先用:(5)网络修复,重启电脑)1.下载个:“360系统急救箱”!(安全模式下,联网使用,效果更好!)(注意:已经安装了“360安全卫士”的朋友,直接打开“木马云查杀”,点击:快速扫描,扫描结束后,中间有:没有问题,请用360急救箱,点击它!)(1)先点:“开始急救”查杀病毒,删除后,“立即重启”!(2)重启开机后,再点开“文件恢复”,全选,点:“彻底删除文件”和“可疑自启动项”!(3)再点开“系统修复”,“全选”,再“立即修复”文件!(4)再点开:“dll文件恢复”,扫描一下,如果没有就行了,如果有丢失,添加恢复,手动添加,立即恢复!(5)点开:“网络修复”,点:“开始修复”,重启电脑!2。

用“360安全卫士”里“系统修复”,点击“使用360安全网址导航”,再“全选”,“一键修复”!3。

用“360安全卫士”的“扫描插件”,然后再“清理插件”,把它删除!4。

再用“360杀毒双引擎版”,勾选“自动处理扫描出的病毒威胁”,用“全盘扫描”和“自定义扫描”,扫出病毒木马,再点删除!重启电脑后,来到“隔离区”,点“彻底删除”!5。

使用360安全卫士的“木马云查杀”,全盘扫描,完毕再“自定义扫描”!扫出木马或恶意病毒程序,就点删除!重启电脑后,来到“隔离区”,点“彻底删除”!6。

如果还是不行,试试:“金山急救箱”的扩展扫描和“金山网盾”,一键修复!或者:可牛免费杀毒,浏览器医生,浏览器修复,立即扫描,立即修复!7。

再不行,重启电脑,开机后,按F8,回车,回车,进到“安全模式”里,“高级启动选项”里,“最后一次正确配置”,按下去试试,看看效果!8。

实在不行,做“一键还原”系统!(方法:我的百度空间的博客里。

u盘文件显示成快捷方式的处理技巧

步骤:

1、鼠标点击桌面计算机图标,在菜单工具栏中,选择工具,点击文件夹选项

2、在窗口中,找到并取消勾选“隐藏受保护的操作系统文件(推荐)”,然后打开点击显示隐藏的文件、文件夹和驱动器,点击确定即可

3、接着删除u盘中.vbs文件和快捷方式即可。

1KB病毒破坏后文件变成快捷方式修复

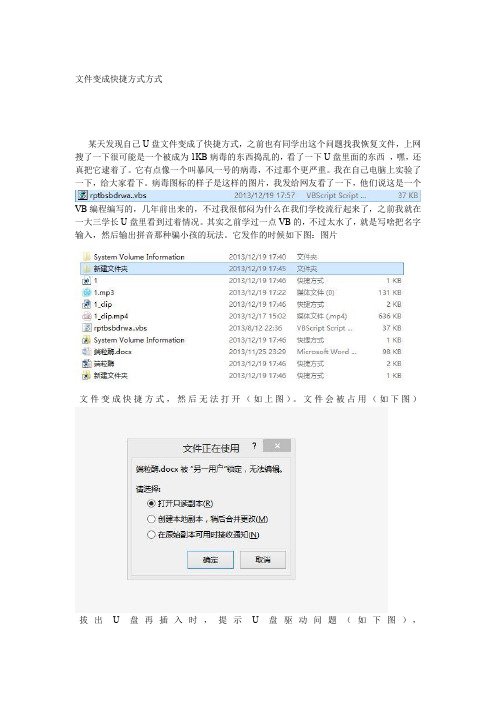

文件变成快捷方式方式某天发现自己U盘文件变成了快捷方式,之前也有同学出这个问题找我恢复文件,上网搜了一下很可能是一个被成为1KB病毒的东西捣乱的,看了一下U盘里面的东西,嘿,还真把它逮着了。

它有点像一个叫暴风一号的病毒,不过那个更严重。

我在自己电脑上实验了一下,给大家看下。

病毒图标的样子是这样的图片,我发给网友看了一下,他们说这是一个VB编程编写的,几年前出来的,不过我很郁闷为什么在我们学校流行起来了,之前我就在一大三学长U盘里看到过着情况。

其实之前学过一点VB的,不过太水了,就是写啥把名字输入,然后输出拼音那种骗小孩的玩法。

它发作的时候如下图:图片文件变成快捷方式,然后无法打开(如上图)。

文件会被占用(如下图)拔出U盘再插入时,提示U盘驱动问题(如下图),一修复,便所有文件都没了图片但是被感染后的文件夹时还可以打开的(如下图)这是病毒用记事本打开后的样子图片病毒几乎所有杀毒软件都能搞定,但几乎所有杀毒软件都不处理善后,被隐藏的文件杀毒软件就不管了,着很伤感,下面是部分被隐藏修复方法。

1.手动修复,打开记事本,输入下面代码,然后另存为-所有文件保存为.bat 格式文件然后再运行即可。

@echo offecho ============================================echo.echo U盘隐藏文件夹恢复echo.echo ============================================pauserem echo 列出目录dir /a:d /b >yxkmp4dir.txtrem echo 列出目录外的所有文件remdir /a:s /a:-d /bfor /f "tokens=* delims= " %%i in (yxkmp4dir.txt) do call :ss "%%i"del yxkmp4dir.txtecho.echo 全部修复完成,谢谢你的使用!echo.pausegoto :eof:sssetvar=%1echo 正在修复文件夹%var% ...attrib -s -h -r %var%goto :eof如果觉得麻烦可以直接下载我做好的运行就好了,下载地址:/V02VqL2.软件恢复1KB文件夹快捷方式病毒专杀工具:按照压缩包里图片描述的方法运行下载地址:/IpBDAf1KB文件夹快捷方式病毒清除专用附件(稳定版):按照压缩包里图片描述的方法运行下载地址:/KJed28USBCLEANER (推荐,平时也可以用来杀U盘病毒)下载地址:/KCuArh 金山U盘专杀:金山毒霸公司出的,而且有免疫功能,下载地址; /O3qVY2 如果文件还是恢复可以用数据恢复试试,下载地址:/RDyePl (密码:UjJU)数据无价,请谨慎操作这个病毒我也上传了源文件,有学习研究的可以下载研究(仅供研究学习交流之用)病毒下载地址; /QDubiyya4EFQ9。

桌面变成快捷方式解决办法

桌面变成快捷方式解决办法

我的电脑”--“属性”--“高级”--“(性能)设置”--“视觉效果--自定义--在桌面上为图标标签使用阴影”(确保这个选项被选中)--“确定”

2.空白右键/属性/外观/效果/在菜单下显示阴影打勾.

3:空白右键/排列图标/在桌面上锁定web项目去除打勾

4:在桌面空白处点右键,“属性”、点“桌面”选项卡,点“自定义桌面”按钮,点“web”选项卡,将“网页”下面方框里的网址全部删除,并保持在“锁定桌面项目”前不要打勾

若双击图标还能运行程序,你可以试试下面这个方法

这一般是系统图标缓存出现问题所致,可这样设置:按Ctrl+Shift+Esc打开任务管理器(也可右击任务栏,在打开的快捷菜单中单击任务管理器来打开),在进程列表中找到explorer.exe 并将其结束,接下来在单击任务管理器菜单“文件→运行”,输入“cmd”并回车打开命令提示符窗口,输入以下命令:CD /d %userprofile%\AppData\Local(回车)DEL IconCache.db /a(回车)EXIT(回车)最后在任务管理器中单击“文件→运行”,输入“explorer.exe”重新启动该进程即可。

若是双击图标打不开程序,这应该是快捷方式的文件关联发生错误了。

可采取如下方法:“开始>运行”,输入CMD(回车),打开命令提示符窗口,在其中输入assoc .lnk=lnkfile(回车)。

U盘文件变成快捷方式怎么恢复

U盘文件变成快捷方式怎么恢复

U盘文件变成快捷方式怎么恢复

U盘是现代人必备的一种办公工具,是我们日常办公必备的便携存储神器,一些重要的资料文档都可以存储在U盘中,携带十分便捷,不仅是办公人士用,学生也是常用人群。

不过近期一个Win10系统的网友称自己的U盘里的文件全部变成了快捷方式,那么我们遇到U盘文件都变成快捷方式了怎么办?那该怎么恢复?下面就让小编来给大家分享一些解决方法。

U盘文件变成快捷方式的恢复方法

一、我们将出现问题的U盘插入电脑USB接口中,并在U盘驱动器打开。

注:由于是Win10系统,快捷方式是没有任何标志的,但是后缀名后面有快捷方式的字样;

二、U盘文件都变成快捷方式,首先我们检查下是否为病毒造成的',我们打开杀毒软件,例如腾讯电脑管家杀毒软件,我们点击“按位置查杀”即可;

三、在U盘选项前面勾选,之后点击开始扫描;

四、耐心等待杀毒完毕。

把扫描到的病毒、还有插件全部处理,就可以看到快捷键都没了。

上诉所说的方法是不是比较简单方便呢!如果你的U盘也不小心变成快捷方式了,那么就快来试试我上述的操作方法吧。

文件夹变成exe,所有文件夹变成exe怎么办

文件夹变成exe,所有文件夹变成exe怎么办篇一:所有文件夹变成exe的解决办法所有文件夹变成exe的解决办法最近在多媒体上课时,电脑中了一种很可恶的“病毒”,症状主要表现为电脑硬盘里所有的文件夹都被隐藏掉,无法用regedit进入注册表,也无法用cmd进入DOS命令行,然后创建与文件夹同名的exe可执行文件,该文件的图标与文件夹的图标完全一样,比较难以区分是文件还是文件夹。

当用户双击这个文件时,屏幕会闪一下,然后打开相应的文件夹。

而且系统时间会被更改为1988年的某月某日,所有创建的可执行文件时间都是一样的,文件大小为21K左右。

中这种病毒以后很是麻烦,最新版的瑞星,卡巴,诺顿也不起作用,甚至都启动不了瑞星诺顿,用瑞星,卡巴,诺顿来杀毒也显示没有病毒。

我的解决办法如下:1、用光盘或U盘启动的DOS下,然后用ghost恢复之前做过备份的系统(如果没备份的话就重装系统);2、重启电脑进入系统,但不要打开其它盘里的任何可以看到的目录,因为此时所谓的目录可能还是那些可恶的可执行文件。

打开我的电脑,点工具菜单里的文件夹选项,再点查看选项卡,按图1进行设置,点确定关闭窗口;3、在开始菜单->运行,输入cmd回车进行DOS命令行,输入d:回车进入d盘,再输入dir/ahauto*.*回车,看有没有一个autorun.inf的文件存在。

如果没有,可直接执行第四步,如果有,按以下步操作执行:在DOS命令行窗口输入attrib–s–r–a–hautorun.inf回车delautorun.inf回车然后再进入e盘、f盘等其它盘执行上面两个命令来删除那个autorun.inf的文件。

做完此步后,再打开我的电脑就可以双击进步d盘或者其它盘了,此时会看到里面有一些显示为灰色的文件夹,这些都是你自己的文件夹;同时还会有一些亮的文件夹,但它们是可执行文件,千万不要去双击打开它们,如果双击就又完蛋了;4、继续在DOS命令窗口里操作。

U盘里文件全是快捷方式怎么办

U盘里文件全是快捷方式怎么办

现在很多人都去复印店打东西,造成自己的U盘里全是快捷方式,那么出现这个问题该怎么解决呢?下面小编给大家分享下解决办法!

U盘里文件全是快捷方式的解决方法

最好的办法就是格式化U盘,如果你的U盘没有什么重要的东西。

我们需要把U盘插到我们电脑上,打开我的电脑查看

2之后右击我们的U盘图标,之后点击格式化

3之后弹出文件格式化对话框,如果你行更改U盘系统的可以先选择下,再进行格式化,之后点击开始,等一段时间就格式化好了

进行U盘杀毒

无论是那种杀毒软件均可,如果一个杀不出来你可以下另一个试试,比如:百度杀毒、360杀毒、腾讯杀毒等等,以360的为例,我们在插入后会在页面显示一个图标

此时点击查杀即可进行查杀,会花点时间,耐心等下

之后应该会扫描出一大堆病毒其中大部分是.ink结尾的快捷方式,点击确定即可,清理过后你会发现你的U盘,快捷方式没了,文件又恢复成原样了

END

看了“U盘里文件全是快捷方式怎么办”的人还看了

1.桌面快捷方式自动消失怎么办

2.桌面快捷方式打不开怎么办

3.从电脑复制到U盘中的文件打不开怎么办

4.打不开桌面快捷方式怎么办

5.win7系统总是自动删除桌面快捷方式怎么办

6.桌面上的快捷方式打不开怎么办。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

文件夹变成快捷方式的解决方法

今天,使用U盘后,电脑中硬盘和U盘先是打不开(双击打不开,弹出对话框显示错误),后用资源管理器才打开,但是盘中的文件夹也都变成了1KB快捷方式,再点击还是打不开,重新启动了后,硬盘和U盘用资源管理器也打不开了,然后还弹出错误提示框,电脑上也装有360卫士和360免费杀毒,用360卫士修复了漏洞,然后用306免费杀毒也全盘扫描,花了两三个小时,但是还是不行,卸载了,装了瑞心也不行!出现文件夹变成快捷方式情况就是这样的:

原因分析:

(1)没有权限删除不了

在社会有大官,小官,小官不能越权去管理大官的事情,电脑里面也是一样,流氓软件通过把自己创建的桌面快捷方式设置权限让我们因为没有权限去删除垃圾图标

(2)恶意占用文件删除不了

病毒程序会采用技术独占打开恶意图标,被独占的文件将不能被手工

删除

(3)驻留程序反复会写或者保护

这时候会有一个程序或者驱动来保护相应的图标不能被删除或者每隔一段时间重新生成一份

其它这种情况是中了一种文件夹快捷方式激活的病毒,重装系统或许也不行的,通过自己查找使用最后解决了问题!

解决方法:

一、金山U盘专杀+金山网盾3.5(我使用的最有效的肯定能处理掉的,不喜欢金山的可以工作完卸载了)

第一步:下载金山U盘专杀(永久免费) 进行扫描和处理,扫描结束后按照提示再安装金山网盾 (点击“金山U盘专杀”就可以到金山官网下载)

第二步:下载金山网盾3.5(永久免费)(版本越新越即)(点击“金山网盾3.5”就可以到金山官网下载)

第三步安装金山网盾3.5,安装完以后点击主界面右侧的【一键修复】的按钮

第四步发现威胁,点击【立即处理】按钮,修复完成以后,根据提示重启系统

二、光盘重装系统(软年已经启动不了这种情况下,点击报错)

1、光盘启动,重装系统,不动除C盘外的其它盘。

完成后不要做任何其它操作。

(如果C盘、桌面有重要文件,请先备份)

2、关闭所有驱动器的自动运行功能,这步非常重要。

在组策略中将自动运行这项功能关掉:在"运行"中输入"gpedit.msc"打开组策略,依次展开"计算机配置->管理模板->系统",在右边找到"关闭自动播放"双击打开,选择"已启用",在"关闭自动播放"下拉列表中选择"所有驱动器",单击确定即可。

在每个盘的根目录下面建一个文件夹,重命名为"autorun.inf",将其属性设为隐藏,也能起到一定的预防作用(可以防止一般的病毒创建autorun.inf这个文件).

3、用点击右键打开的方法,打开其它盘,就能看到快捷方式和病毒,这些可以全部删掉。

(千万不要因为好奇或失误双击啊,不然系统就白装了)

三、不重装系统专业操作

是windows PE下把所有vbs结尾的文件都删掉包括所有显示的快捷方式,病毒的问题就可以解决了!!很管用的,大家遇到这种情况可以试试!用光盘进winpe(如果硬盘上装有winpe则开机时选择进入winpe即可),搜索*.vbs(*表示任意文件名),将搜索出来的结果全部删除。

其实,这病毒是这样运行的。

通过AutoRun.inf指向*********.vbs这个脚本文件,来自动运行病毒,感染全部磁盘根目录,这些目录变成快捷方式,再指向那个vbs文件,以后要预防这种病毒就是要禁用系统的自动运行功能。

此毒中招后的一个显著特征是:硬盘各个分区原有的正常文件夹被隐藏,代之以1KB的同名文件夹.lnk文件。

误点击这些假冒文件夹后,病毒被激活。

这是个.vbs+数据流双料病毒。

此毒还有一个特点:如果仅仅删除了各分区根目录下的病毒文件.vbs、删除了system目录下的svchost.exe(实为系统程序

wscript.exe)、删除了被病毒改写过的系统程序smss.exe(用备份替换)、删除了病毒创建的所有.lnk,当你双击“我的电脑”时,病毒又复活了。

如果用“软件限制策略”的散列规则禁止wscript.exe 运行,则双击我的电脑后系统报错,自然不能通过正常途径打开各个分区及各级目录。

用Tiny,将wscript.exe由信任组转入特殊组,设置文件访问及注册表访问规则,禁止非信任组程序的文件创建及注册表改写动作,然后,再双击“我的电脑”,此毒不能复活,且“我的电脑”以及各级目录可以顺利打开。

四、手工彻底灭此病毒

1、先打开C:\windows\system32\和C:\windows\system32\dllcache 目录。

然后在组策略中用散列规则禁止WSCRIPT.EXE运行。

2、用IceSword禁止进程创建。

结束WSCRIPT.EXE和

windows\system\svchost.exe进程。

3、删除所有分区根目录下的.vbs和autorun.inf。

删除

windows\system\svchost.exe

4、删除硬盘各个分区中所有1KB的.lnk

5、将WINDOWS目录下的EXPLORER.EXE和系统目录下的SMSS.EXE移动到U盘或FAT32分区的硬盘分区(自动脱毒)。

6、删除WINDOWS目录下以及dllcache目录下的EXPLORER.EXE、

%system%目录以及dllcache目录下的smss.exe(被病毒附加了数据流)。

7、取消”禁止进程创建“。

将刚才移动到FAT32分区(或U盘)的那个EXPLORER.EXE和smss.exe移回系统目录以及dllcache目录。

8、修改注册表,显示被隐藏的正常文件夹。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersio n\Explorer\Advanced\Folder\Hidden\SHOWALL "CheckedValue"=dword:00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersio n\Explorer\Advanced\Folder\Hidden\NOHIDDEN "CheckedValue"=dword:00000002

9、删除病毒加载项:

展开HKEY_CURRENT_USER\Software\Microsoft\Windows

NT\CurrentVersion\Windows

删除load键值项的数据。

最后敬告大家,最有效的处理这种文件夹快捷方式病毒(文件夹变成1KB快捷方式)最有效的方法还是第一种方法金山U盘专杀+金山网盾,其它方法不好使也麻烦,还用用一段脚本做个bat文件的也只能用一次,以后更麻烦

(新编辑时加的内容)最后告诉大家最近(6月左右)有许多快捷方式病毒专杀工具,自己搜一下,以前(很早以前)刚有这种病毒只能用上面这种方式处理啊,希望我的说明对你有帮助!。