watchguard防火墙培训中文资料

防火墙培训ppt课件

应用技术-状态包过滤

安全规则

$%^*&()(%^*&*)(%^*&* )(%^*&*)(%^*&*)(%^*&* )(%^*&*)(%^*&*)(%^*&* )(%^*&*)(%^*&%^(&()*LJBVG )(%^*&*)(%^*&*RTY%^$% (*%$^($%:LJHL*^(&)*LHKJ %^(&()*LJBVGJ$$%GHLJJ )(%^*&*)(%^*&*)(%^*&* )(%^*&*)(%^*&%^(&()*LJBVG )(%^*&*)(%^*&*RTY%^$% (*%$^($%:LJHL*^(&)*LHKJ %^(&()*LJBVGJ$$%GHLJJ )(%^*&*)(%^*&*)(%^*&* )(%^*&*)(%^*&%^(&()*LJBVG )(%^*&*)(%^*&*RTY%^$% (*%$^($%:LJHL*^(&)*LHKJ %^(&()*LJBVGJ$$%GHLJJ )(%^*&*)(%^*&*)(%^*&* )(%^*&*)(%^*&%^(&()*LJBVG )(%^*&*)(%^*&*RTY%^$% (*%$^($%:LJHL*^(&)*LHKJ %^(&()*LJBVGJ$$%GHLJJ )(%^*&*)(%^*&*)(%^*&* )(%^*&*)(%^*&%^(&()*LJBVG )(%^*&*)(%^*&*RTY%^$% (*%$^($%:LJHL*^(&)*LHKJ %^(&()*LJBVGJ$$%GHLJJ )(%^*&*)(%^*&*)(%^*&* )(%^*&*)(%^*&%^(&()*LJBVG )(%^*&*)(%^*&*RTY%^$% (*%$^($%:LJHL*^(&)*LHKJ %^(&()*LJBVGJ$$%GHLJJ

WatchGuard--配置隔离服务器

在防火墙上启用了防垃圾邮件和网关防毒功能时,就要启用隔离服务器功能。

例如:防垃圾模块会先检查每一封进来的邮件,若发现邮件有病毒或是一封可疑的垃圾邮件,就会被发送到隔离服务器里(自己设定)。

等待管理员的处理。

首先安装WSM,安装的过程中选择安装Quarantine Server 。

创建隔离服务器。

安装了Quarantine Server隔离服务器的管理工作站必须要用固定ip,并且不能开启桌面防火墙。

接着点击系统托盘的按钮。

创建隔离服务器。

点击下一步。

输入主密码。

输入管理密码。

取个别名。

向导正在创建隔离服务器。

完成向导。

右击隔离服务器图标。

点击配置。

输入管理密码。

点击OK。

进入Server Setting标签。

如图所示,在数据库中输入划分给隔离服务器的空间。

如:1G。

当隔离服务器的容量超过90%时将发送一封邮件给lin@ 邮件服务设置中填写邮件服务器的ip地址或域名。

如果邮件服务器要求身份验证,请选择“User login information for the E-mail server///电子邮件服务器的用户登录信息”复选框,然后键入该电子邮件服务器的用户名和密码。

如果 SMTP 服务器不要求输入用户名和密码,请保留字段为空切换到到期设置。

消息保留天数字段中,指定 Quarantine Server 中保留消息的天数,如30天。

删除过期时刻的消息字段中,输入删除过期消息的时间。

也就说,当隔离服务器中的消息超过了30天,然后在第31天的上午1:00 钟将会删除隔离服务器中保留的消息。

(这是在隔离服务器的容量还有剩余的情况下,当在30 天内隔离服务器的容量已经用完了,系统将会采用覆盖的方式将保留中的消息从最先到最后的形式覆盖)下面域设置中,填上公司所使用的域名。

只有在所列出的域里面的用户才能将消息发送至 Quarantine Server。

发送至不属于这些域之一的用户的消息将被删除。

也就说,当防垃圾模块扫描到一封垃圾邮件时,它先判断这封邮件的接受者是不是属于这些域里面的用户,若是就转发到隔离服务器,若不是就把它删除。

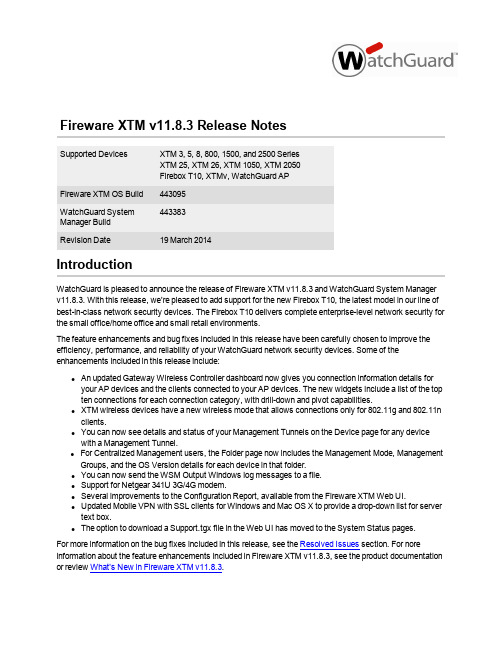

watchguard fireware xtm v11.8.3 发布说明说明书

Before You Begin2WatchGuard Technologies,Inc.LocalizationWhen you install WSM,you can choose what language packs you want to install.The language displayed in WSM will match the language you select in your Microsoft Windows environment.For example,if you use Windows7and want to use WSM in Japanese,go to Control Panel>Regions and Languages and select Japanese on the Keyboards and Languages tab as your Display Language.Release Notes3Fireware XTM and WSM v11.8.3Operating System Compatibility2444WatchGuard Technologies,Inc.Fireware XTM and WSM v11.8.3Operating System Compatibility3Terminal Services support with manual or Single Sign-On authentication operates in a Microsoft Terminal Services or Citrix XenApp4.5,5.0,6.0and6.5environment.4Native(Cisco)IPSec client and OpenVPN are supported for Mac OS and iOS.For Mac OS X10.8and10.9,we also support the WatchGuard IPSec Mobile VPN Client for Mac,powered by NCP.Release Notes5Authentication SupportThis table gives you a quick view of the types of authentication servers supported by key features of Fireware ing an authentication server gives you the ability to configure user and group-based firewall and VPN policies in your XTM device configuration.With each type of third-party authentication server supported,you can specify a backup server IP address for failover.Fully supported by WatchGuardNot yet supported,but tested with success by WatchGuard customers122Mobile VPN with IPSec/Shrew Soft 3–Mobile VPN with IPSec/WatchGuard client (NCP)Mobile VPN with IPSec for OS and Mac OS X native VPN clientMobile VPN with IPSec for Android devices –Mobile VPN with SSL for Windows 44Mobile VPN with SSL for MacMobile VPN with SSL for iOS and Android devicesMobile VPN with L2TP 6––Mobile VPN with PPTP––N/ABuilt-in Authentication Web Page on Port 4100Single Sign-On Support (with or without clientsoftware)–––Terminal Services Manual Authentication Terminal Services Authentication with Single Sign-On5––––Citrix Manual AuthenticationCitrix Manual Authentication with Single Sign-On5––––Fireware XTM and WSM v11.8.3Operating System Compatibility6WatchGuard Technologies,Inc.Fireware XTM and WSM v11.8.3Operating System CompatibilityRelease Notes 71.Active Directory support includes both single domain and multi-domain support,unless otherwise noted.2.RADIUS and SecurID support includes support for both one-time passphrases and challenge/responseauthentication integrated with RADIUS.In many cases,SecurID can also be used with other RADIUS implementations,including Vasco.3.The Shrew Soft client does not support two-factor authentication.4.Fireware XTM supports RADIUS Filter ID 11for group authentication.5.Both single and multiple domain Active Directory configurations are supported.For information about the supported Operating System compatibility for the WatchGuard TO Agent and SSO Agent,see the current Fireware XTM and WSM Operating System Compatibility table.6.Active Directory authentication methods are supported only through a RADIUS server.System RequirementsMinimum CPUIntel Pentium IV 1GHzIntel Pentium IV 2GHz Minimum Memory 1GB 2GB Minimum Available Disk Space 250MB1GBMinimumRecommended Screen Resolution1024x7681024x768XTMv System RequirementsWith support for installation in both a VMware and a Hyper-V environment,a WatchGuard XTMv virtual machine can run on a VMware ESXi 4.1,5.0or 5.1host,or on Windows Server 2008R2,Windows Server 2012,Hyper-V Server 2008R2,or Hyper-V Server 2012.The hardware requirements for XTMv are the same as for the hypervisor environment it runs in.Each XTMv virtual machine requires 3GB of disk space.Recommended Resource Allocation SettingsVirtual CPUs 1248or more Memory1GB2GB4GB4GB or moreDownloading Software8WatchGuard Technologies,Inc.Downloading SoftwareRelease Notes 9Fireware XTM OSSelect the correct Fireware XTM OS image for your Firebox or XTM e the.exe file if you want to install or upgrade the OS using e the.zip file if you want to install or upgrade the OS using the Fireware XTM Web e the.ova file to deploy a new XTMv device.XTM 2500SeriesXTM_OS_XTM800_1500_2500_11_8_3.exe xtm_xtm800_1500_2500_11_8_3.zip XTM 2050XTM_OS_XTM2050_11_8_3.exe xtm_xtm2050_11_8_3.zipXTM 1500SeriesXTM_OS_XTM800_1500_2500_11_8_3.exe xtm_xtm800_1500_2500_11_8_3.zip XTM 1050XTM_OS_XTM1050_11_8_3.exe xtm_xtm1050_11_8_3.zipXTM 800SeriesXTM_OS_XTM800_1500_2500_11_8_3.exe xtm_xtm800_1500_2500_11_8_3.zip XTM 8Series XTM_OS_XTM8_11_8_3.exe xtm_xtm8_11_8_3.zip XTM 5SeriesXTM_OS_XTM5_11_8_3.exe xtm_xtm5_11_8_3.zip XTM 330XTM_OS_XTM330_11_8_3.exe xtm_xtm330_11_8_3.zip XTM 33XTM_OS_XTM33_11_8_3.exe xtm_xtm33_11_8_3.zip XTM 2Series Models 25,26XTM_OS_XTM2A6_11_8_3.exe xtm_xtm2a6_11_8_3.zip Firebox T10XTM_OS_T10_11_8_3.exe firebox_T10_11_8_3.zip XTMvAll editions for VMware xtmv_11_8_3.ova xtmv_11_8_3.exe xtmv_11_8_3.zip XTMvAll editions for Hyper-Vxtmv_11_8_3_vhd.zipDownloading Software10WatchGuard Technologies,Inc.Upgrade from Fireware XTM v11.x to v11.8.xIf you use an XTM5Series or8Series device,you must upgrade to Fireware XTM v11.7.4before you can upgrade to Fireware XTM v11.8.x.We recommend that you reboot your Firebox or XTM device before you upgrade.While this isnot necessary for most higher-model XTM devices,a reboot clears your device memory andcan prevent many problems commonly associated with upgrades in XTM2Series,3Series,and some5Series devices.Upgrade from Fireware XTM v11.x to v11.8.x2.On your management computer,launch the OS software file you downloaded from the WatchGuardSoftware Downloads Center.If you use the Windows-based installer,this installation extracts an upgrade file called[xtm series orfirebox]_[product code].sysa-dl l to the default location of C:\Program Files(x86)\Commonfiles\WatchGuard\resources\FirewareXTM\11.8_3\[model]or[model][product_code].3.Connect to your XTM device with the Web UI and select System>Upgrade OS.4.Browse to the location of the[xtm series or firebox]_[product code].sysa-dl from Step2and clickUpgrade.Upgrade to Fireware XTM v11.8.x from WSM/Policy Manager v11.x1.Select File>Backup or use the USB Backup feature to back up your current configuration file.2.On your management computer,launch the OS executable file you downloaded from the WatchGuardPortal.This installation extracts an upgrade file called[xtm series]_[product code].sysa-dl l to thedefault location of C:\Program Files(x86)\Common files\WatchGuard\resources\FirewareXTM\11.8_3\ [model]or[model][product_code].3.Install and open WatchGuard System Manager v11.8.3.Connect to your XTM device and launch PolicyManager.4.From Policy Manager,select File>Upgrade.When prompted,browse to and select the[xtm series orfirebox]_[product code].sysa-dl file from Step2.Upgrade your FireCluster to Fireware XTM v11.8.xIf you use an XTM5Series or8Series device,you must upgrade your FireCluster to FirewareXTM v11.7.4before you can upgrade your FireCluster to Fireware XTM v11.8.x.Downgrade InstructionsIf you use the Fireware XTM Web UI or CLI to downgrade from Fireware XTM v11.8.x to anearlier version,the downgrade process resets the network and security settings on your Fireboxor XTM device to their factory-default settings.The downgrade process does not change thedevice passphrases and does not remove the feature keys and certificates.Some downgrade restrictions apply:-You cannot downgrade a Firebox T10to a version of Fireware XTM OS lower than v11.8.3.You cannot downgrade an XTM2050or an XTM330to a version of Fireware XTM OS lowerthan v11.5.1.-You cannot downgrade an XTM25,26,or33device to a version of Fireware XTM OS lowerthan v11.5.2.-You cannot downgrade an XTM5Series model515,525,535or545to a version of FirewareXTM OS lower than v11.6.1.-You cannot downgrade XTMv in a VMware environment to a version of Fireware XTM OSlower than v11.5.4.-You cannot downgrade XTMv in a Hyper-V environment to a version of Fireware XTM OSlower than v11.7.3.Resolved IssuesWhen you downgrade the Fireware XTM OS on your Firebox or XTM device,the firmware onany paired AP devices is not automatically downgraded.We recommend that you reset the AP device to its factory-default settings to make sure that it can be managed by the older version of Fireware XTM OS.Resolved IssuesAuthenticationl LDAP user authentication with groupMembership attribute no longer fails.[78057]l This release includes improved tab formatting in the Custom Authentication Portal Disclaimer message.[78584]Managementl This release resolves an issued that prevented a managed device from consistently contacting the Management Server when the device lease expired.[78880]l This release resolves an issue that prevented a template save from Management Server v11.8.1to a device configured with Deep Packet Inspection running a release prior to v11.8.1.The configurationsave from the Management Server failed and generated this log message in the appliance log file:dvcpcd Error line13025:Element'allow-non-ssl':This element is not expected.Expected is on of(bypass-list,transaction,self-signed,filter,domain-name).Debug[78766]l An Apache server crash on the WatchGuard Management Server has been resolved in this release.[78643,78483]l This release resolves an issue that prevented a template save from Management Server v11.8.1when the managed device uses a third-party web server certificate.[76648]l The managed device folder on the Management Server now shows the model number of the device,the software version in use,the management mode(Full or Basic)and what management groups the device belongs to.[78041]l You can now use SSL Management Tunnels on devices with static IP addresses on their external interfaces.[78089]l Traffic Monitor has been improved to better escape invalid characters and prevent blank displays.[71266]Logging and Reportingl The WSM Report Server PDF report now displays Japanese fonts correctly.[78851]Networkingl Dynamic Routing now continues to work after an external interface is unplugged,in a network configured for Multi-WAN with failover from a dynamic route to a branch office VPN.[76986] l This release resolves an issue that prevented proxy traffic from passing through an XTM device configured in bridge mode with a tagged VLAN.[78239]l A problem that caused a network card interface to hang under high load with very small packets has been resolved.[76405]l The wrong source IP address is no longer used for DHCP relay packets sent though a VLAN interface and a Branch Office VPN tunnel.[78831,78146]FireClusterl This release resolves an issue that caused a FireCluster member to remain in the IDLE state when the member loses the Master election process.[78331]VPNl When using the updated WatchGuard IPSec Mobile VPN Client v11.32(released on3/19),users no longer experience a connection failure in Phase1negotiations,with the log message:“Peer proposesKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsKnown Issues and LimitationsUsing the CLIU.S.End Users877.232.3531 International End Users+1206.613.0456 Authorized WatchGuard Resellers206.521.8375。

WatchGuard Firebox 防火墙安装实施文档

WatchGuard Firebox 防火墙安装实施文档一、实施目的针对企业网络面临的主要安全威胁,构建安全的防火墙安全体系,保护企业网络安全。

目前企业网络面临的主要安全威胁分为两类:来自的外部和来自内部的安全威胁。

在企业对外网关处安装防火墙可以有效地抵御来自外部的安全威胁;解决内部安全问题主要通过加强网络管理来解决,也可在重要部门网络前端添加防火墙以保护其数据安全。

这里主要针对企业网关对外安全问题实施防火墙安全策略。

企业网络面临的主要安全威胁:1.端口和IP空间扫描2.网络监听3.IP欺骗4.缓存区溢出5.拒绝服务6.电子邮件攻击7.病毒攻击我们将针对这些安全威胁部署企业防火墙,解决网络安全问题。

二、安装规划客户公司要求保护公司网络安全,阻止外部网络的非法访问,同时需要和电信IDC 机房的服务器进行安全的数据通信。

针对这些需求我们在公司网关和IDC机房的服务器前部署两台WatchGuard Firebox III 700防火墙,然后在它们之间建立VPN隧道,保证数据通信安全。

三、安装步骤检查安装步骤. 选择防火墙配置模式. 收集网络信息. 设置管理工作站. 连接到Firebox X. 运行QuickSetup Wizard. 将Firebox X 部署到您的网络. 注册LiveSecurity® 服务1、分析企业网络需求,确定实施项目要完成的项目有配置HTTP,FTP,SMTP,POP3,DataBase,RemoteCortrol,VPN2、了解网络现状,收集相关网络信息收集局域网内的IP地址分配,代理服务器IP,网关IP,网段划分,ADSL帐号,IDC机房服务器应用类型和IP地址,IDC分配的可用地址3、配置防火墙1)WatchGuard Firebox防火墙网络逻辑结构External Interface: 外网口(WAN);Tusted Interface: 受信口(LAN);Optional Interface: 可选口(DMZ)对Firebox X系列则是:2)准备:◆License Keys( LiveSecurity,MobileUser,HA等);◆记录外网(Wan )、内外(Lan)、路由器和服务器IP地址;当使用ADSL拨号时需要帐号信息:或参照下表收集信息:◆确定防火墙接入模式(Routed Mode或 Drop-in Mode);路由模式(Routed Mode )透明模式(Drop-in Mode)3)连接Firebox 与控制工作站Firebox防火墙与控制工作站有两种通信方式:串行口和TCP/IP 。

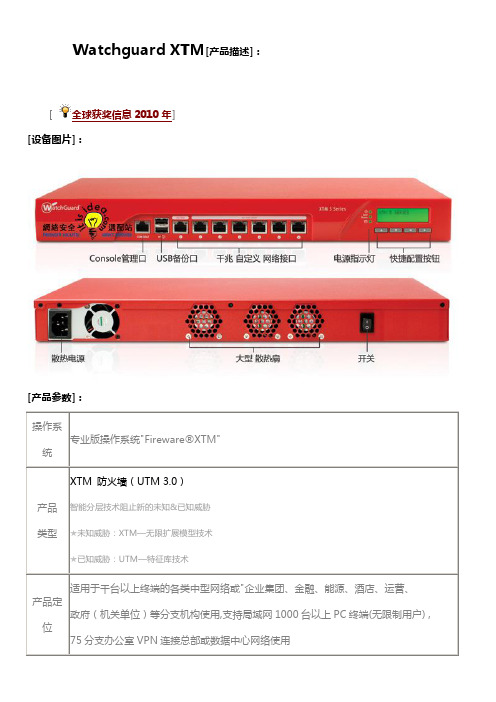

WatchGuard防火墙 XTM 介绍

这就意味着,占用较高系统资源的服务,例如入侵防御引擎,他们所处理的数据流减少了很多

模型技术

前言:当今的网络攻击、网络病毒,已经变成一种行为。

一、零日威胁保护(Zero Day Protection)

新的或未知的攻击,它们出现的时候,还没有写好相应的补丁程序或者攻击特征。

(4)网页内容过滤Web Filtering特征吞吐量:400Mpbs

(5)反垃圾邮件Anti Spam特征吞吐量:400Mpbs

二、关闭XTM保护防火墙吞吐量(防火墙+路由进出口):1.4Gpbs

三、WPN吞吐量:350Mpbs

四、SSL-VPN吞吐量:350Mpbs

五、IPsec-vpn吞吐量:350Mpbs

七、前瞻性地识别并拦截黑客

1、识别攻击

WatchGuard ILS结构的效力体现在其分布式智能分析能力。每一个层都具有分析和

报告攻击者IP地址的能力,同时可以拦截这些攻击性的IP地址通讯。这个能力应用

于大量的不同级别攻击行为,例如DoS攻击、IP选项攻击、基于PAD的协议异常

攻击,甚至被防病毒/入侵防御系统识别到的攻击等。

政府(机关单位)等分支机构使用,支持局域网1000台以上PC终端(无限制用户) ,

75分支办公室VPN连接总部或数据中心网络使用

吞吐量

性能

一、启用XTM保护设备吞吐量(XTM+UTM):400Mpbs

(1)预防御模型集吞吐量:400Mpbs

(2)反病毒Anti-Virus特征吞吐量:400Mpbs

(3)入侵防护iPS特征吞吐量:400Mpbs

自身应带有抗攻击模块,应可以抵御已知的各种类型攻击。

防火墙培训资料

防火墙培训资料一、什么是防火墙防火墙(Firewall)是一种网络安全设备,可用于监控和控制网络流量,保护内部网络不受外部网络的未经授权的访问、攻击和恶意软件的侵害。

它通过策略控制功能、访问控制列表和网络地址转换等技术,实现对数据包的过滤、审计和管理,以实现网络安全的目标。

二、防火墙的工作原理1. 包过滤防火墙包过滤防火墙是最早发展的一种防火墙技术,它基于网络层和传输层的协议信息,对数据包进行过滤判断。

当数据包进入防火墙时,防火墙会根据其源IP地址、目标IP地址、传输层协议类型和端口号等参数进行检查,根据预设的安全策略决定是否允许通过或阻止。

2. 应用代理防火墙应用代理防火墙是在传输层和应用层之间建立代理,充当客户端和服务器之间的中间人。

它可以深度检查数据包的内容,根据应用层协议的特点进行精细化的过滤和认证控制,更加有效地保护网络安全。

3. 状态检测防火墙状态检测防火墙通过对网络连接的状态进行监控和分析,识别出正常连接和恶意连接。

它会建立一个连接表,记录所有网络连接的状态,包括已建立连接、正在建立连接和已关闭连接等。

当有新的连接请求进来时,防火墙会与连接表进行比较,识别出可疑连接,并根据访问控制策略进行相应的处理。

三、防火墙的功能1. 访问控制防火墙可以根据预设的策略,限制外部网络对内部网络的访问,只允许经过授权的合法连接通过,有效防止未经允许的外部网络攻击和非法入侵。

2. 流量监控和审计防火墙可对网络流量进行监控和审计,记录所有进出网络的数据包的信息,包括源IP地址、目标IP地址、传输协议等,这对于分析网络安全事件和应对网络威胁非常重要。

3. 地址转换防火墙可以通过网络地址转换(NAT)技术,将内部网络的私有IP 地址转换为公共IP地址,使内部网络可以通过共享少量公共IP地址实现访问互联网,同时起到隐藏内部网络的作用,增强网络安全性。

四、防火墙的部署策略1. 网络边界防火墙网络边界防火墙部署在内部网络与外部网络的边界位置,主要用于保护内部网络免受外部网络攻击和未经授权的访问。

WatchGuard 防火墙详细介绍

新的或未知的攻击,它们出现的时候,还没有写好相应的补丁程序或者攻击特征。

零日威胁保护指在发现漏洞,以及在建立和发起真正的攻击之前,就阻止新的或未知的威胁

二、协议异常检测(Protocol Anomaly Detection)

协议定义了两个系统交换数据的方法。一些服务器不能够正确地处理畸形数据流。很

并发会话数:30,000

策略数:无限制

VLAN:50个

配置

管理

(方式)

一、专用WSM管理软件(WatchGuard System Manager & WatchGuard Server Center)

1、WatchGuard System Manager专业XTM防火墙精细化管理软件

2、WatchGuard Server Center

报表功能

交互式强大多样的实时监控和报表功能(无须额外费用,区别于其他品牌都要昂贵的费用)

以前所未有(最先进)的视图方式提供网络安全活动状态,便于网管及时采取预防或纠正措施。

网络访问

控制

一、当用户流量具有带病毒的内容被检测到时,可以配置拒绝该用户继续使用网络一段时间或

直到管理员对其解禁前永久不能使用

二、当设备检测到入侵攻击行为时,可以配置拒绝来自攻击者IP的数据流一段时间或

(4)Protocol Commands & File Transfer:

HTTP POST, GET, PUT, DELETE, CONNECT

RPC UUID, ProgramID, FTP PUT, GET,…

(5)Others:

Toolbars, Proxies, Remote access, Media players , Encrypted connections,…

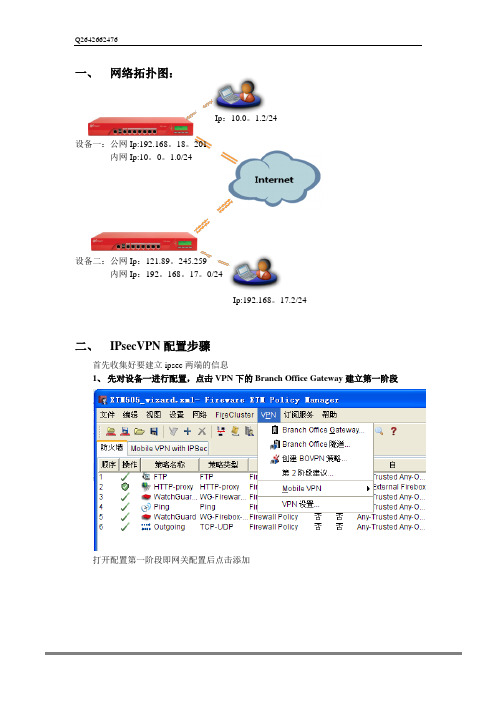

watchguard防火墙IPsecVPN建立配置文档

一、网络拓扑图:Ip:10.0。

1.2/24设备一:公网Ip:192.168。

18。

201内网Ip:10。

0。

1.0/24设备二:公网Ip:121.89。

245.259内网Ip:192。

168。

17。

0/24Ip:192.168。

17.2/24二、IPsecVPN配置步骤首先收集好要建立ipsec两端的信息1、先对设备一进行配置,点击VPN下的Branch Office Gateway建立第一阶段打开配置第一阶段即网关配置后点击添加首先先对第一阶段命名,也就是网关名称,再设置一个预共享密钥(如:12345678),再点击添加,添加对端网关和信息(1)可以按照IP地址进行设置,也可以按照域名信息来进行设置,先用IP地址来配,本地网关输入本地的公网IP,远程就输入对端的公网IP,如果对端是动态IP就勾上选动态IP(如:ADSL),但是如果是动态IP的话只能用按照域名来配置.(2)是按照域名来配置的,本地网关和远程网关均勾上“按域信息”点击本地网关的按域信息“配置”后勾上“按域名”,然后可以输入域名点击远程网关的按域信息“配置”后勾上“按域名”,然后可以输入域名点击确定后便可以了接下来配置第二阶段,点击VPN下Branch Office隧道后点击添加为第二阶段重命名,并在网关那选择刚才创建第一阶段时的网关(名为TO_hk),然后在下面点击添加添加本地内网建立IPSec VPN的IP段和对端的内网IP段,其他的按照默认的配置建立后默认是勾上“添加策略"其他的一些默认设置如果两端都是watchguard产品就按照默认配置,如果有一端不是便要设置成两端一样的参数点击确定后会自动创建两条策略2、再对设备二进行配置,点击VPN下的Branch Office Gateway建立第一阶段打开配置第一阶段即网关配置后点击添加首先先对第一阶段命名,也就是网关名称,再设置一个预共享密钥(如:12345678),再点击添加,添加对端网关和信息(1)可以按照IP地址进行设置,也可以按照域名信息来进行设置,先用IP地址来配,本地网关输入本地的公网IP,远程就输入对端的公网IP,如果对端是动态IP就勾上选动态IP(如:ADSL),但是如果是动态IP的话只能用按照域名来配置.(2)是按照域名来配置的,本地网关和远程网关均勾上“按域信息”点击本地网关的按域信息“配置”后勾上“按域名",然后可以输入域名,记住要跟对端设置的一样点击远程网关的按域信息“配置"后勾上“按域名”,然后可以输入域名点击确定后便可以了接下来配置第二阶段,点击VPN下Branch Office隧道后点击添加为第二阶段重命名,并在网关那选择刚才创建第一阶段时的网关(名为TO_DG),然后在下面点击添加添加本地内网建立IPSec VPN的IP段和对端的内网IP段,其他的按照默认的配置建立后默认是勾上“添加策略”其他的一些默认设置如果两端都是watchguard产品就按照默认配置,如果有一端不是便要设置成两端一样的参数点击确定后会自动创建两条策略两端建立完成后在VPN隧道里会出现对端网关的信息便可以完成。

《防火墙培训》ppt课件

可以赋予配置文件不同 的称号以对不同时间的 配置加以区分

点击“保 管〞

第三部分 防火墙目的NAT配置

案例描画

FTP Server & Web ServerB

IP:192.168.1.10/24

Eth0/0:192.168.1.91/24 Zone:trust

Eth0/1:218.240.143.221/24 Zone:untrust

配置步骤

需求1配置步骤-配置目的NAT ➢配置目的NAT,为trust区域server映射FTP(TCP21)和HTTP(TCP80)端口。

此地址即外网用户要访问的 合法IP。由于运用防火墙外 网口IP映射,所以此处援用

防火墙中缺省定义的地址对 象ipv4.ethernet0/1。该对象 表示Eth0/1接口IP

第二部分 防火墙源NAT配置

案例描画

网络拓扑

Eth0:192.168.1.1/24 Zone: trust

内网网段:192.168.1.0/24

GW:222.1.1.1

Internet

Eth1:222.1.1.2/24 Zone: untrust

需求描画 配置防火墙使内网192.168.1.0/24网段可以访问internet

Console口初始配置步骤

具有平安意义的步骤 ➢添加可信任的管理主机

〔完成以上配置就可经过WEBUI方式对防火墙进展管理〕

➢DCFW-1800(config)# admin host ?

➢ any

Any ip address

➢ A.B.C.Dຫໍສະໝຸດ Host IP address

➢DCFW-1800(config)# admin host 192.168.1.0 255.255.255.0 ?

防火墙基础知识PPT课件

很少考虑,因为这样的防火墙可能带来许多风险 和安全问题。攻击者完全可以使用一种拒绝策略中 没有定义的服务而被允许并攻击网络

--

21

防火墙的分类

从使用技术上分

• 包过滤技术 • 代理服务技术 • 状态检测技术

从实现形式分

• 软件防火墙 • 硬件防火墙 • 芯片级防火墙

--

8

防火墙的主要技术

•包过滤技术 •代理服务技术 •主动检测技术

--

9

包过滤技术

包过滤事实上基于路由器的技术,由路由器的 对IP包进行选择,允许或拒绝该数据包通过。

为了过滤,必须要制定一些过滤规则(访问 控制表),过滤的根据有(只考虑IP包): ✓ 源、目的IP地址 ✓ 源、目的端口:FTP、HTTP、DNS等 ✓ 数据包协议类型:TCP、UDP、ICMP等 ✓ 数据包流向:in或out ✓ 数据包流经网络接口:Eth0、Eth1

--

18

一个Telnet应用代理的过程

用户首先Telnet到应用网关主机,并输入内部

目标主机的名字(域名、IP地址)

应用网关检查用户的源IP地址等,并根据事

先设定的访问规则来决定是否转发或拒绝

然后用户必须进行是否验证(如一次一密等

高级认证设备)

应用网关中的代理服务器为用户建立在网关

与内部主机之间的Telnet连接

散)

• 是一个安全策略的检查站 • 产生安全报警

--

7

防火墙的不足

• 防火墙并非万能,防火墙的缺点:

– 源于内部的攻击

– 不能防范恶意的知情者和不经心的用户

– 不能防范不通过防火墙的连接

– 不能直接抵御恶意程序(由于病毒的种类 繁多,如果要在防火墙完成对所有病毒 代码的检查,防火墙的效率就会降到不 能忍受的程度。)

watchguard防火墙5系统介绍

WatchGuard® XTM 5 系列

推荐用于超过 1500 用户的主要办公 室/总部 WatchGuard XTM 5 系列设备为不断 成长的中型企业提供了新级别的 高性能与高安全性。5 系列提供高达 2.3 Gbps 的防火墙吞吐量,以及包括 全面 HTTPS 检测及 VoIP 支持的安全 功能。对于希望拥有足够的空间来轻 松扩展网络安全性的组织,无需进行 成本高昂的硬件更换,便可实现更好 的性能、容纳更多的用户并获得附加 的安全性及联网功能,以满足其不断 提升的需求。 为何要购买全套解决方案? 一套 XTM 捆绑包网络安全解决方案 集成了全面的保护,同时大幅降低了 管理多个单点安全性产品所需的时间 和成本。所有的安全功能协同工作, 提供全面、综合的网络防护方案。您 的 IT 团队将有更多的时间关注网络 管理的其他领域,而您的企业可节约 支持和硬件成本。

本款 WatchGuard 安全设备

“能应对增长。 它是一款非常 优秀的硬件。”

Frank Curello GameWear 首席执行官

绿色环保技术

使用 WatchGuard® XTM 5 系列解决方案,您的网络将具备以下特点:

安全 ■ 应用层内容检查可识别并阻止状态包防火墙所无法检测出的威胁。 ■ 对 HTTP、HTTPS、FTP、SMTP、POP3、DNS、TCP/UDP 协议具有极佳的安全性,可广泛实现代理保护。 ■ 一系列安全订阅功能大大提升了对关键攻击区域的保护,以实现全面的威胁管理。 ■ 提供集成 SSL VPN 功能,可随时随地轻松访问网络。 ■ 包含 Skype 阻止功能 – 首款具有内置应用程序阻止功能的下一代产品。

状态包检测、深度应用检测、代理防火墙 HTTP、HTTPS、SMTP、FTP、DNS、TCP、POP3 阻止间谍软件、拒绝服务攻击、碎片包、格式不规范的包、 混合威胁等 H.323、SIP、呼叫建立和会话安全 WebBlocker、spamBlocker、Gateway AntiVirus、 Intrusion Prevention 服务(随安全套件提供)

WatchGuard快速设置文档

Firewall Basics with Fi 11Presenter Name,P Ti l Fireware XTM Presenter Title Quick SetupUpgrade To XTM入门准备管理主机与Firebox学标学习目标•使用快速配置向导完成初始化•使用WSM连接设备与服务器•使用策略编辑器使用各个应用•WSM•登录XTM Web界面注册Firebox必须拥有个有效的账户•必须拥有一个有效的账户•在配置Firebox 前,必须对设备进行注册•准备好Firebox 的序列号管理工作站管作站•使用WSM管理•管理工作站运行Windows Vista(32‐bit)、Windows XP SP2、Windows Server2003•安装WSM软件•安装Fireware XTM软件使管•使用Web管理•支持浏览器的工作站•使用命令行管理•支持SSH协议WSM 软件介绍WSM软件介绍•下载必要的软件•https:///archive/softwarecenter.asp •选择对应的设备型号,并下载软件选择对应的设备型号并下载软件•WSM为管理器•Fireware是Firebox的OS•使用新软件版本前,请仔细阅读Release Note 文档Upgrade to XTM学标学习目标•Edge的XTM OS升级Ed•Edge的XTM OS降级•Core/Peak的XTM OS升级•Core/Peak的XTM OS降级将Edge的OS升级到XTM‐适用于Edge e Series注意事项•确认License文件的LSS许可在有效期内•确认当前Edge系统所运行的版本•Edge当前运行的OS版本低于v10.2.9时,请先升级OS到v10.2.9或更高版本•Edge当前运行的OS版本为XTM v11.0、v11.0.1,请先升版本或降级到更高版本级OS到v11.0.2版本,或降级到v10.2.9及更高版本•WatchGuard Management Server管理的Edge不由h可以集中统一升级到XTM,需要按照后面的步骤做单台设备升级的载设备OS的下载•Edge的OS文件从下载,这里Ed t h d下载这里有3个不同的升级文件包,请根据Edge当前的OS 版本和您的目的,选择下载。

WatchGuard设备基础配置

通过向导工具进行设备初始化

配置最少8位数密 码,状态密码与配 置密码不可相同

通过向导工具进行设备初始化

1 2 3

注:设备在整个升级过程会重启2次,然后可通过WSM管理软件进行管理

通过向导工具进行设备初始化

通过向导工具进行设备初始化

策略配置界面,以 下都是默认策略, 可根据自身的需要 进行修改

通过向导查寻 到防火墙信息 (注:如没有查 到设备信息是 无法完成向导 的)

通过向导工具进行设备初始化

可对设备进行注 释

配置设备Eth0接 口类型,本次我 们选静态IP

通过向导工具进行设备初始化

设定Eth0外部IP(ISP 所提供的IP)

设定Eth1内部 IP(局域网IP)

如内网想要配置多个网 段可对Eth2进行配置, 并且可以为内网接口 网段启用DHCP进行 地址分配

通过向导工具进行设备初始化

把我们电脑与防火墙的 Eth1用双绞线相连进行下 一步配置

通过向导工具进行设备初始化

参照左图先关闭防 火墙的电源,用手 按住上翻键,再开 启电源待防火墙液 晶屏显示Recovery Mode模式

通过向导工具进行设备初始化

选择与防火墙直连的 网卡,并事先设定好 一个ip地址用于与防 火墙初始化上传配置 文件用

通过向导工具进行设备初始化

DNS信息配置

Management server管理服务器 需要license才能使 用,功能为管理多 台防火墙,可进行 IPSEC VPN拖拽式 配置等

通过向导工具进行设备初始化

可设定只允许特定 的计算机IP对防火 墙进行管理,除此 之外将无法对设备 进管理

加入设备license, 密钥在 www.watchguard .com上面注册后可 获得

华为公司防火墙技术培训-基础篇

Huawei Confidential

Page 23

Telnet方式管理

防火墙初始状态: 内部端口地址 192.168.0.1/24,默认情况下USG50的Telnet功能是打开的,无需配置 可以直接访问。

用户名:admin

密码:Admin@123

其它型号的防火墙USG和Eudemon系列防火墙没有初始管理IP地址,需要通过 Console来进行初始配置。

Page 25

Telnet方式管理

telnet 172.16.1.254

HUAWEI TECHNOLOGIES CO., LTD.

Huawei Confidential

Page 26

系统管理配置—SSH登录配置

当需要远程协助支持时,建议打开SSH登录功能,因为SSH在设备和访问终端 间建立一条加密的隧道,加强了访问的安全性。

Huawei Confidential

Page 37

网络配置-接口的分类

接口指设备与网络中的其它设备交换数据并相互作用的部分。 接口分为物理接口和逻辑接口两类。

1、物理接口就是真实存在、有对应器件支持的接口。包括:

局域网接口,主要是指以太网接口。 Eudemon防火墙可以通过它与局域网中的网络设备交换数据。 广域网接口,主要是指AUX接口。

Huawei Confidential

Page 18

开启web管理功能配置命令:

http://172.16.1.254 https://172.16.1.254 Q前面我们已经在aaa模式下面创建了一个帐号,其中分配给他的service包括web。

HUAWEI TECHNOLOGIES CO., LTD.

WatchGuard Firebox X Core防火墙 说明书

Firebox ® X Core™WatchGuard ®产品介绍高级多层安全防御Firebox X Core 是在智能分层架构的基础上开发而来。

在此架构中,各安全保护层共同加强整体防御功能,同时层与层之间的协作通信减少并优化了处理过程。

因此,您无需牺牲网络性能即可获得安全防御。

预防御在软件安全漏洞使新型的网络攻击变为可能的形势下,Firebox X Core 的内置式预防御随时准备保障您客户网络的安全。

这些预防御功能包括先进的代理技术,能够在新威胁出现之时就加以分辨和阻止,保障您能够不受影响,顺利开展业务。

直观的集中管理WatchGuard® System Manager (WSM)提供直观的图形化用户界面,用于管理Firebox X Core UTM 解决方案的所有功能。

WSM 提供综合日志系统、创建拖放VPN 以及实时监控功能,而且不存在隐含成本,也无需购买更多硬件。

只用一种界面即可管理安全解决方案(包括部署多台设备的情况)的所有方面,因此该产品更加节约您的时间及金钱。

综合安全功能提供更加精心的保护每一项WatchGuard 的安全服务与Firebox X Core 的内置式预防御功能联手打造超强安全保护能力。

所有新添加的安全分层均高度集成,而且定购价格均按每一设备(而非按用户数量)计算,因此绝对不会增加额外成本。

所有服务均由WSM 统一管理,用户可实时查看所有服务状态,而且,可以持续更新这些服务,获得最新的保护。

•网关防病毒/入侵防御服务: 基于攻击特征的强大的安全保护,阻止间谍软件、木马、病毒及其它基于网络的漏洞攻击。

•spamBlocker业内最佳的垃圾邮件过滤系统,阻止垃圾邮件的有效率可高达97%。

•WebBlocker强化对员工在上班时间浏览网络内容的访问限制,同时,保护用户免受恶意网站的攻击。

专家指导与支持WatchGuard LiveSecurity®服务为您提供全球安全专家团队支持,帮助您将复杂的IT 管理工作变得更为便捷。

WatchGuard安全VPN解决方案教学提纲

WatchGuard 安全VPN网络技术方案2012年XX月目录第一章项目概述 .............................................................................................................................................. - 1 -第二章需求分析 .............................................................................................................................................. - 1 -2.1 防病毒需求分析..................................................................................................................................................... - 1 -2.2 攻击防护需求分析................................................................................................................................................. - 1 -2.3 IPSEC VPN需求分析............................................................................................................................................ - 2 -2.4 VPN应用概述......................................................................................................................................................... - 3 - 第三章整体项目解决方案 ................................................................................................................................ - 4 -3.2 病毒与灰色软件过滤 ............................................................................................................................................. - 5 -3.3 入侵检测与阻断..................................................................................................................................................... - 7 -3.4 异常——DoS攻击.............................................................................................................................................. - 8 -3.5 IPSEC VPN的网关对网关模式 ....................................................................................................................... - 10 -3.6 IPSEC VPN的移动客户端对网关模式........................................................................................................... - 10 - 第四章推荐设备型号清单 .............................................................................................................................. - 14 -第五章WatchGuard UTM VPN的主要优势............................................................................................... - 15 -第六章WatchGuard主要功能简介.............................................................................................................. - 17 -6.1. 基于ILS核心的预防御保护.............................................................................................................................. - 17 -6.2. 集成防火墙/VPN功能....................................................................................................................................... - 17 -6.3. 全面的网络安全管理.......................................................................................................................................... - 18 -6.3.1. 生成网络活动报告 ............................................................................................................................... - 18 -6.3.2. 网络活动实时监控 ............................................................................................................................... - 19 -6.3.3. 多种告警方式........................................................................................................................................ - 19 - 第七章WatchGuard公司简介 ..................................................................................................................... - 19 -第一章项目概述X公司现目前总部大概500台PC,将来会扩到800左右,分支有30个左右,现需要建立安全ipsec vpn进行分支与总部的安全连接,由于一些原因需要进行分步实施先做10个分支,每个分支有30到50人第二章需求分析2.1 防病毒需求分析随着互联网的普及和飞速发展,不可避免的带来诸如病毒、蠕虫等对网络安全的危害。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

10,000 25

5/55 55/55 无限 Pro版 20-50

可扩展的Firebox平台

FB X8500e-F

FB X8500e

FB X6500e FB X5500e

Peak e Series

Performance

FB X1250e

FB X750e FB X550e

FB X55e

FB X20e FB X10e

• SSL

• 保证移动用户在任何地点都可以通过Internet建立VPN

• PPTP

• 支持Microsoft PPTP拨号程序,实现移动用户通过Internet建立 VPN

IPSec VPN的应用

• 集中管理、建立大 型VPN网络 • VPN网关的冗余设 计

• 如对病毒、木马、蠕虫、间谍软件、IM、P2P通讯实施有效地 控制

在上网浏览网页方面的控制

• 通过HTTP Proxy

• • • • • 控制在线观看电影 控制在线听广播 控制下载文件类型 启用病毒扫描 启用入侵防御

控制可访问到的网站分类

• 分类达到54个,对多达2000 万的网站与IP地址进行控制 • 优势

防火墙 VPN SSL 病毒网关

反垃圾邮件

上网过滤 网管系统 报告系统 …… 企业网络

集中威胁管理设备(Unified Threat Management )

单点解决方案

防火墙/VPN 入侵检测和阻止 防病毒 网页过滤 反垃圾邮件

vs

集成方案

IPS 防火墙 防病毒

集中威胁管理

网页过滤

反垃圾邮件

VPN

WatchGuard UTM 预防御保护 零日攻击威胁 基于签名的传统保护技术

WatchGuard防御未知威胁-实际效果

2003~2006年最流行的30种病毒 预防御技术缺省阻止了22种

1. Kama Sutra

2. Zotob 3. Sober.K 4. Zafi.D 5. Sober.J 6. Bagle.AD 7. Lovgate.AD 8. Zafi.B 9. Sasser 10. NetSky.B 11. Bagle.B

TM

议程

• 公司介绍 • 当前面临的安全威胁 • WatchGuard产品线 • 技术特色 • WatchGuard的应用 • 集中化管理 • 09年新产品

WatchGuard-专注于网络安全

新WatchGuard启航

著名PE私有化

Nasdaq上市 创立

1996

快速发展

用户遍及150 个国家和地区

Analyzing Internet Traffic

Classification

DNA

Real Time Detection Center Query RPD™ (Recurrent Pattern Detection) Patent Pending Technology

控制聊天、下载应用

• 可以对常见的QQ、MSN等聊天软件作通讯控制

混合模式

多外口应用

• 支持多达4条Internet连接链路

• 冗余备份

• 负载均衡 • 策略路由

X

校园网多出口应用

用户需求

• 高处理性能

Cernet

DNAT

Internet

X

ISP-A

• 支持 MultiWAN

ISP-C

ISP-B

•

NOT all Firewall&UTM NOT all Firewall&UTM can support that can support that 支持 Multi-ISP SNAT LAN-A

• 收发件人控制 • 邮件大小控制

• 对邮件的

• 邮件主题限制 • 附件名称限制 • 附件类型限制

• 启用病毒扫描 • 启用入侵防御

控制垃圾邮件

• 优势

• • • • 实时性强、快速、高效 近乎于100%地防御病毒邮件爆发引起的攻击 病毒邮件可以被发送到隔离服务器 无需管理员更多地干预及技术支撑

隔离服务器

2007

服务于快速发展的工商 企业 设立沃奇卫士技术公司 建立规范化渠道 设立中国研发中心 产品全面本地化

高速发展

2009

服务于大型企业、加深 本地化 引入高端产品 提高渠道规模和质量 服务本地化 产品创新本地化

今天,我们面临的真正威胁是什么?

• 恶意网页 Internet • 儒虫病毒 • 间谍软件

真正的预防御服务

黑客开始 构建 攻击方法 厂商开 始研发 补丁 IT 部门 发放补丁

暴露 系统弱点

攻击开始

厂商分发 补丁

LiveSecurity 提前通知预警

协议异常检测-阻止不符合协议 标准的恶意流量 特征匹配-阻止高危险文件类型 行为分析-阻止可疑网络流量DoS/DDoS/端口/地址扫描等

及时发布 威胁特征 自动更新

• BT,Skype,MSN新型应用

• 垃圾邮件 • 网页欺骗 • 伪装软件 …………..

DMZ服务器区

总部

用户的需求在不断变化

需要连接到Internet

有服务器要发布 需要建立VPN环境 需要从Internet安全访问内部资源

Internet

需要防止病毒进入企业网络

需要抵御垃圾邮件 需要阻挡对不良信息的访问 需要了解网络使用情况 需要一份全面的日志报告 ……

WatchGuard产品培训 新开思软件 TEL:400-666-3148

Stronger Security, Simply Done

TM

WatchGuard产品培训 新开思软件 TEL:400-666-3148

Stronger Security, Simply Done

UTM

入侵防御 (IPS) URL过滤 (WebBlocker) 垃圾邮件过滤 (spamBlocker) 反间谍软件

检测

避开

内容安全 深度应用检测 预防御保护 状态检测防火墙

虚拟专网 数据完整性 外部安全服务

智能分层安全引擎

观察扫描 记忆攻击源 跳过扫描直接处理已有记忆 的攻击(降低系统的消耗)

Core e Series

License Key-upgrade

Edge e Series

Upgradeable Models

技术特色

TEL:400-666-3148

WatchGuard独特先进的安全架构

基于签名的 GAV & IPS

基于签名的 GAV & IPS

• 可以对常见的BitTorrent、eMule、网络电视等 P2P类软件作通讯控制

搭建VPN应用

TEL:400-666-3148

Firebox的VPN功能

• 支持三种建立VPN的技术

• IPSec

• 实现局域网之间通过Internet建立VPN • 实现移动用户通过Internet建立VPN

• 基于通讯端口的控制

• 基于访问时间的控制

• 动态阻断不良IP地址的访问 • 基于用户名/组的控制

• 限定客户端会话数量

• IP&MAC捆绑

• 针对用户名/组作访问 权限分配 • 支持本地用户、Radius、 Windows AD等

用户认证与授权(SSO)

查询信息

Windows AD

IP地址

登录AD

1997

1999

2006

2007

设备部署超过 500,000台

全球渠道伙伴 超过15000家

安全设备先锋 集成安全和应用检测 网络安全领先品牌

确立UTM战略

加速新产品研发

4

在中国的发展

进入中国

2004

服务于在中国的跨国企 业 在北京、上海设立办事 处 尝试建立渠道 提供中文技术支持

战略投入

X8500e-F

Auth

Server farm

Log System

• 支持 PBR

LAN-B

Management

在网络应用中的控制

TEL:400-666-3148

灵活的访问控制功能

• 网络地址转换

• 动态NAT • 静态NAT • 1to1 NAT

• 基于IP地址的控制

多种部署方式

• 适合多种网络结构

• 路由模式 • 透明模式 • 混合模式

Internet Firebox LAN

路由模式

Internet

LAN Router Firebox

• 多种Internet连接方式

• 静态IP • PPPoE • DHCP Client

透明模式

DMZ Internet

ISP Firebox LAN

1/75(Pro) 1/100(Pro) 1/500(Pro) 1,000 无限制 Pro版 275-1000

Pro版 400-2000

Pro版 800-3000+

Pro版

Firebox Edge 的参数

X10e X10e-W

防火墙吞吐量 (Mbps) VPN吞吐量 (Mbps) 100 35

X20e X20e-W

Firebox Core/Peak的参数

Core-e系列 X550e 防火墙吞吐量 (Mbps) VPN吞吐量 (Mbps) 并发连接数 BOVPN通道数 IPSec MOVPN通道数 SSL VPN通道数 IP 节点数量 预装软件版本 建议用户数 标准版 30-150 标准版 75-300 标准版 150-500 300 35 25,000 35/45 5/75 X750e 750 50 75,000 100 50/100 X1250e 1,500 100 200,000 600 400 X5500e 2,000 400 500,000 750 600 Peak-e系列 X6500e 2,300 600 750,000 750 600 4,000 X8500e 2,300 600 1,000,000 750 600 6,000 X8500e-F 2,300 600 1,000,000 750 600 6,000