VTP配置

交换机VTP配置

VTP client 配置步骤

一、配置VTP client (配置交换机客户端) Vtp mode client Vtp domain test Vtp password 123 二、将相应的端口模式配置为trunk模式 Int fa 1 Switchprot mode trunk 三、将相应端口划分到相应VLAN int fa 0/2 switchprot access vlan 2

网络拓扑结构

VTP server 配置步骤

一、配置VTP server(配置VTP服务端) Vtp mode server Vtp domain test Vtp password 123 二、将相应的端口模式配置为trunk模式 Int range fa 0/1 -2 Switchprot mode trunk 三、创建VLAN Vlan 2 Vlan 3

交换机VTP配置

郑海其

什么是VTP

• VTP(VLAN Trunking Protocol):是 VLAN中继协议,也被称为虚拟局域网干道 协议。它是思科私有协议。作用是十几台 交换机在企业网中,配置VLAN工作量大, 可以使用VTP协议,把一台交换机配置成 VTP Server, 其余交换机配置成VTP Client, 这样他们可以自动学习到server 上的VLAN 信息。

VTP配置详解

VTP配置详解

VTP Version:VTP版本号,可通过命令vtp version 1或vtp version 2来设置

配置修订号:每次修改VTP版本号、或修改(增加或删除)交换机vlan后,或其他任何VTP配置的更改,修订号都会自动加1;当更改vtp domain name(VTP域名)时,交换机配置修订号自动清为零;当1台新交换机加入到一个网络里时,新交换机默认的VTP MODE 为server,若此时该交换机的修订号较网络里的vtp mode为server的交换机的修订号低,则会自动学习到vtp mode Server的交换机,哪台交换机的修订号高,则低的修订号的交换机会自动学习到高的交换机VLAN信息。

此时,可通过设置vtp password来避免。

本地支持最大VLAN数

当前存在的VLAN数

VTP操作模式

VTP域名

VTP修剪模式

VTP V2模式

VTP

MD5算法

最后1次修改配置的时间、设备IP等信息

一般配置vtp时,配置项有

Vtp mode server

Vtp domain ldh

Vtp version 2

Vtp password ldh(此为安全设置,在vtp配置中,若增加password增加安全性)

Vtp pruting

Vtp file ldh 文件存储在flash:中

Vtp。

配置vtp

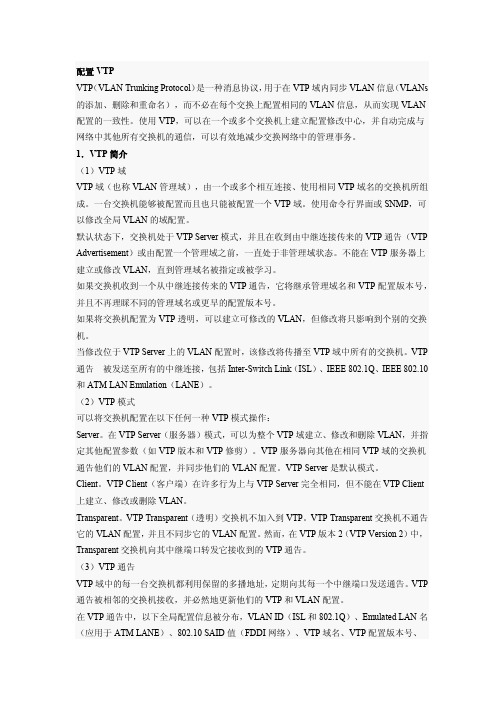

配置 VTP VTP (VLAN Trunking Protocol) 是一种消息协议, 用于在 VTP 域内同步 VLAN 信息 (VLANs 的添加、删除和重命名),而不必在每个交换上配置相同的 VLAN 信息,从而实现 VLAN 配置的一致性。

使用 VTP,可以在一个或多个交换机上建立配置修改中心,并自动完成与 网络中其他所有交换机的通信,可以有效地减少交换网络中的管理事务。

1.VTP 简介 (1)VTP 域 VTP 域(也称 VLAN 管理域),由一个或多个相互连接、使用相同 VTP 域名的交换机所组 成。

一台交换机能够被配置而且也只能被配置一个 VTP 域。

使用命令行界面或 SNMP,可 以修改全局 VLAN 的域配置。

默认状态下,交换机处于 VTP Server 模式,并且在收到由中继连接传来的 VTP 通告(VTP Advertisement)或由配置一个管理域之前,一直处于非管理域状态。

不能在 VTP 服务器上 建立或修改 VLAN,直到管理域名被指定或被学习。

如果交换机收到一个从中继连接传来的 VTP 通告,它将继承管理域名和 VTP 配置版本号, 并且不再理睬不同的管理域名或更早的配置版本号。

如果将交换机配置为 VTP 透明,可以建立可修改的 VLAN,但修改将只影响到个别的交换 机。

当修改位于 VTP Server 上的 VLAN 配置时,该修改将传播至 VTP 域中所有的交换机。

VTP 通告 被发送至所有的中继连接,包括 Inter-Switch Link (ISL)、IEEE 802.1Q、IEEE 802.10和 ATM LAN Emulation(LANE)。

(2)VTP 模式 可以将交换机配置在以下任何一种 VTP 模式操作: Server。

在 VTP Server(服务器)模式,可以为整个 VTP 域建立、修改和删除 VLAN,并指 定其他配置参数(如 VTP 版本和 VTP 修剪)。

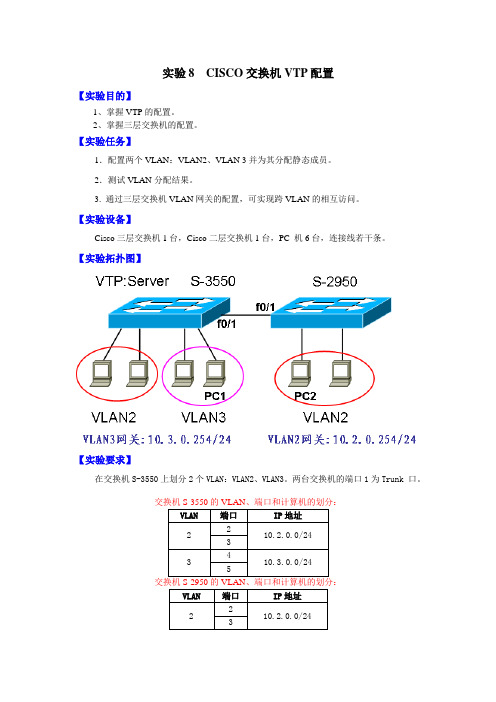

实验8 CISCO交换机VTP配置

实验8 CISCO交换机VTP配置【实验目的】1、掌握VTP的配置。

2、掌握三层交换机的配置。

【实验任务】1.配置两个VLAN:VLAN2、VLAN 3并为其分配静态成员。

2.测试VLAN分配结果。

3. 通过三层交换机VLAN网关的配置,可实现跨VLAN的相互访问。

【实验设备】Cisco三层交换机1台,Cisco二层交换机1台,PC 机6台,连接线若干条。

【实验拓扑图】【实验要求】在交换机S-3550上划分2个VLAN:VLAN2、VLAN3。

两台交换机的端口1为Trunk 口。

交换机S-3550的VLAN、端口和计算机的划分:交换机S-2950的VLAN、端口和计算机的划分:【实验步骤】1、按照拓扑图把相应的设备连接好。

2、配置交换机S3550的VTP模式:Server模式、域名MYVTP、密码CISCO。

3、在交换机S3550上创建VLAN2、VLAN3。

4、把交换机S3550的端口2、3划分到VLAN2中。

5、把交换机S3550的端口4、5划分到VLAN3中。

6、查看S3550已经划分好的VLAN及相应的端口7、把交换机S3550端口1配置为主干道trunk模式8、配置交换机S2950的VTP模式:Client模式、域名MYVTP、密码CISCO9、查看S2950的VLAN划分情况10、把交换机S2950端口2、3划分到VLAN2中11、把交换机S2950端口1配置为主干道trunk模式12、配置各台PC机的IP地址、子网掩码(注意:同一VLAN的PC机必须处于同一个子网内)13、测试各台PC间的连通性(测试可得,同一VLAN的PC可以ping通,但不同VLAN的PC机不可以ping通)14、在交换机S3550上配置三层交换机,分别把VLAN2、VLAN3的网关(即VLAN的IP地址)设置为10.2.0.254/24、10.3.0.254/2415、配置各台PC机的网关(注意:处于哪一个VLAN内的PC机就必须配置其网关为对应VLAN的网关)16、再次测试各台PC间的连通性(测试可得,无论是相同VLAN或者不同VLAN的PC都可以ping通,即可以实现不同VLAN间的通信)。

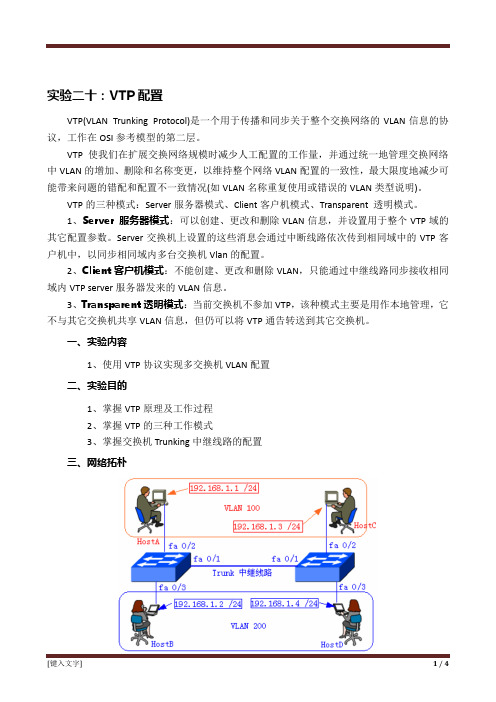

实验二十:VTP配置

实验二十:VTP配置VTP(VLAN Trunking Protocol)是一个用于传播和同步关于整个交换网络的VLAN信息的协议,工作在OSI参考模型的第二层。

VTP使我们在扩展交换网络规模时减少人工配置的工作量,并通过统一地管理交换网络中VLAN的增加、删除和名称变更,以维持整个网络VLAN配置的一致性,最大限度地减少可能带来问题的错配和配置不一致情况(如VLAN名称重复使用或错误的VLAN类型说明)。

VTP的三种模式:Server服务器模式、Client客户机模式、Transparent 透明模式。

1、Server 服务器模式:可以创建、更改和删除VLAN信息,并设置用于整个VTP域的其它配置参数。

Server交换机上设置的这些消息会通过中断线路依次传到相同域中的VTP客户机中,以同步相同域内多台交换机Vlan的配置。

2、Client客户机模式:不能创建、更改和删除VLAN,只能通过中继线路同步接收相同域内VTP server服务器发来的VLAN信息。

3、Transparent透明模式:当前交换机不参加VTP,该种模式主要是用作本地管理,它不与其它交换机共享VLAN信息,但仍可以将VTP通告转送到其它交换机。

一、实验内容1、使用VTP协议实现多交换机VLAN配置二、实验目的1、掌握VTP原理及工作过程2、掌握VTP的三种工作模式3、掌握交换机Trunking中继线路的配置三、网络拓朴四、实验设备1、四台安装有windows 98/xp/2000的微机2、两台Cisco 2950 交换机3、多条直通网线和交叉网线4、思科(Cisco)专用控制端口连接电缆五、实验过程(需要将相关命令写入实验报告)1、使用直通线和交叉线将电脑与交换机、交换机与交换机正确进行连接2、配置各主机IP地址和子网掩码3、将交换机A设置为VTP Server服务器模式,同时设置VTP域名称并在该交换机上添加添加VLAN 100和VLAN 2004、将交换机B设置为VTP Client客户机模式。

VLAN及VTP的配置

实验四VLAN及VTP的配置一、实验目的:1、掌握单台交换机上VLAN的创建及单口划分2、掌握多台交换机上VLAN的创建及单口划分二、实验要求:按照实验指导书完成实验三、实验项目性质验证性实验四、实验要点1、VLAN的划分2、将端口添加到某个VLAN五、实验内容实验一、单台交换机上VLAN的创建及端口划分实验拓扑图:1、按照上图搭建好实验环境(添加设备,并做好标识)2、打开主机0,通过console口配置交换机,配置管理端口IP地址为192.168.1.1,设置交换机的VTY密码为123456.。

退出,重新通过Telnet登陆交换机。

3、注意:通过Telnet登陆交换机是否成功?如果出错,请排错并将排除错误的方法写出来,可以截图。

4、通过Telnet登陆上交换机上后,创建VLAN 2、VLAN 3【这个过程可能会发生问题,该怎么办?直接打开交换机配置】提示:方法1、进入vlan database模式创建:vlan database、vlan 2 name er、ip address 192.168.1.1 255.255.255.0 、no shutdown、vlan 3 name san、ip address 192.168.2.1 255.255.255.0方法2、进入全局配置模式创建:configure terminal、vlan 2、name 2、ip address 192.168.1.1 255.255.255.0 、no shutdown、vlan 3、name 3、ip address 192.168.2.1 255.255.255.05、分别向VLAN 2、VLAN 3中添加端口。

提示:interface fa0/1、spanning-tree portfast、switchport access vlan 2、interface fa0/2、spanning-tree portfast、switchport access vlan 2、interface fa0/3、spanning-tree portfast、switchport access vlan 36、思考:在各台主机以及交换机上相互Ping看是否能通?请总结下规律,怎么样的能通,怎么样的不通?猜想下为什么会不通?【请以文字表述清楚】。

VTP配置

VTP(VLAN Trunking Protocol)配置VTP domain:ccxx一.将各台交换机间链路设置中继S1(config)#int fa0/23S1(config-if)#switchport mode trunk%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/23, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/23, changed state to upS1(config-if)#exitS1(config)#S2(config)#interface range fastEthernet 0/23-24 选择多个端口S2(config-if-range)#switchport mode trunk 开启中继模式%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/24, changed state to upS2(config-if-range)#exitS2(config)#S3(config)#int f0/24S3(config-if)#switchport mode trunkS3(config-if)#exitS3(config)#二.设置三台交换机处于ccxx的VTP域,且密码为ciscoS1(config)#vtp domain ccxx 设置VTP域名为ccxx Changing VTP domain name from NULL to ccxxS1(config)#vtp password cisco 设置VTP密码为cisco Setting device VLAN database password to ciscoS1(config)#S2(config)#vtp domain ccxxDomain name already set to ccxx.S2(config)#vtp password ciscoSetting device VLAN database password to ciscoS2(config)#S3(config)#vtp domain ccxxDomain name already set to ccxx.S3(config)#vtp password ciscoPassword already set to ciscoS3(config)#三.设置S1为服务器模式,S2为透明模式,S3为客户端模式S1(config)#vtp mode server 设置S1为服务器模式Device mode already VTP SERVER.S1(config)#S2(config)#vtp mode transparent 设置S2为透明模式Setting device to VTP TRANSPARENT mode.S2(config)#S3(config)#vtp mode client 设置S3为客户模式Setting device to VTP CLIENT mode.S3(config)#四.在S1上创建人事部VLAN5和销售部VLAN10S1(config)#vlan 5S1(config-vlan)#name HRS1(config-vlan)#exitS1(config)#vlan 10S1(config-vlan)#name SalesS1(config-vlan)#exitS1(config)#五.查看S1的VLAN信息S1#show vlan briVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/10, Fa0/11, Fa0/12Fa0/13, Fa0/14, Fa0/15, Fa0/16Fa0/17, Fa0/18, Fa0/19, Fa0/20Fa0/21, Fa0/22, Fa0/245 HR active10 Sales active1002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default active六.查看S2的VLAN信息S2#show vlan briVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/10, Fa0/11, Fa0/12Fa0/13, Fa0/14, Fa0/15, Fa0/16Fa0/17, Fa0/18, Fa0/19, Fa0/20Fa0/21, Fa0/221002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default active由于S2是透明模式,所以不和其它域中交换机同步VLAN信息。

VTP配置及VLAN间路由

桂林电子科技大学思科网络技术教程实验报告实验4 VTP配置及VLAN间路由第一部分基本VTP配置【实验目的:】1、执行基本交换机配置2、配置主机 PC 上的以太网接口3、在交换机上配置 VTP 和安全功能【实验预备知识】:复习理论课讲解的VTP相关知识和配置命令。

【实验拓扑图】:分析:配置VTP,首先确定结构,在结构中可以看到需要配置3个交换机其中确定并配置S2交换机是客户端,S3交换机是透明,S1是服务器和相同域,相同的管理接口。

所以S2和S3应该配置连接PC端的为接入模式分配不同的vlan和配置端口fa0/6、fa0/11 和fa0/18,使它们只支持一台主机,并且动态获知该主机的MAC 地址,交换机相连接口配置中继和本征,管理接口地址。

S1配置vlan【实验内容】:任务1:执行基本交换机配置根据以下原则配置交换机S1、S2 和S3 并保存配置:•按照拓扑所示配置交换机主机名。

•禁用DNS 查找。

•将执行模式口令配置为class。

•为控制台连接配置口令cisco。

•为vty 连接配置口令cisco。

任务 2:配置主机 PC 上的以太网接口使用地址表中的 IP 地址和默认网关配置PC1、PC2、PC3、PC4、PC5 和 PC6 的以太网接口。

任务 3:在交换机上配置 VTP 和安全功能步骤 1. 启用 S2 和 S3 上的用户端口。

将用户端口配置为接入模式。

请参阅拓扑图来确定哪些端口连接到最终用户设备。

S2(config)#interface fa0/6S2(config-if)#switchport mode accessS2(config-if)#no shutdownS2(config-if)#interface fa0/11S2(config-if)#switchport mode accessS2(config-if)#no shutdownS2(config-if)#interface fa0/18S2(config-if)#switchport mode accessS2(config-if)#no shutdown步骤 2. 用#show vtp status三台交换机上的当前 VTP 配置。

VTP配置

S5#config t

S5(config)#interface fa0/24

S5(config-if)#switchportmode trunk

3.在服务器上创建VLAN

S0#vlan database

S0(vlan)#vlan100nameT1

VLAN100added:

Name:T1

S1#config t

S1(config)#interface fa0/24

S1(config-if)#switchportmode trunk

(2)S2上的配置

S2#config t

S2(config)#interface fa0/24

S2(config-if)#switchportmode trunk

S2(config-if)#switchportaccessvlan100

S2(config-if)#interface fa0/2

S2(config-if)#switchportmodeaccess

S2(config-if)#switchportaccessvlan200

S2(config-if)#interface fБайду номын сангаас0/3

S1(config-if)#switchportmode access

S1(config-if)#switchportaccessvlan100

S1(config-if)#interface fa0/2

S1(config-if)#switchportmode access

S1(config-if)#switchportaccessvlan200

【步骤】

1.配置VTP

VTP技术实验配置(超详细_原创)

VTP 的配置实验目的: 了解熟悉vtp 的配置命令 熟悉VTP 配置步骤及过程实验内容:1.求证两台server 模式之间修订号改变随之的变化2.求证两台server 模式 一台transparnet 模式修改修订号之间他们的变化命令:1.创建VTP 域Swith(config)#vtp domain domain_name2.配置交换机的VTP 模式Swith(config)#vtp mode server | client | transparent一.两台server 模式之间修订号修改之间的变化实验拓扑:1. 构建物理拓扑图如上 //注意选用的是交叉线,所对应的端口号2. 创建switch7,switch8的trunk 链路Switch7switch7(config)#int f0/1switch7(config-if)#switchport mode trunkswitch7(config-if)#switchport trunk enswitch7(config-if)#switchport trunk encapsulation dot1q switch7(config-if)#no shudown switch8switch8(config)#int f0/1switch8(config-if)#switchport mode trunkswitch8(config-if)#switchport trunk encapsulation dot1q switch8(config-if)#no shutdown3. 创建域和模式Switch7switch7(config)#vtp domain zichunliSwitch7Switch8F0/1Switch7Switch8server server F0/1trunkswitch7(config)#vtp mode serverSwitch8Switch8(config)#vtp domain zichunliSwitch8(config)#vtp mode server4.在switch7里面创建valn 10,vlan 20switch7(config)#vlan 10switch7(config)#vlan 205.在switch8里面创建vlan 30Switch8(config)#vlan 30实验测试:1.当switch7里创建vlan 10,vlan 20 ,查看switch8 VTP和vlan状态情况结果显示switch8#show vtp statusVTP V ersion : 2Configuration Revision : 2 //修订号学习switch7修订号Maximum VLANs supported locally : 1005Number of existing VLANs : 7VTP Operating Mode : ServerVTP Domain Name : zichunliVTP Pruning Mode : DisabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledMD5 digest : 0x50 0x30 0x57 0x39 0xE6 0xCB 0x30 0x6BConfiguration last modified by 0.0.0.0 at 3-1-93 01:35:52Local updater ID is 0.0.0.0 (no valid interface found)switch8#show vlan brieVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/5Fa0/6, Fa0/7, Fa0/8, Fa0/9Fa0/10, Fa0/11, Fa0/12, Fa0/13Fa0/14, Fa0/15, Fa0/16, Fa0/17Fa0/18, Fa0/19, Fa0/20, Fa0/21Fa0/22, Fa0/23, Fa0/24, Gi0/1Gi0/210 VLAN0010 active //学习到sw7的vlan 1020 VLAN0020 active //学习到sw7的vlan 201002 fddi-default act/unsup1003 token-ring-default act/unsup1004 fddinet-default act/unsup1005 trnet-default act/unsup2.当switch8创建vlan 30时Switch7#show vlan brieVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/5Fa0/6, Fa0/7, Fa0/8, Fa0/9Fa0/10, Fa0/11, Fa0/12, Fa0/13Fa0/14, Fa0/15, Fa0/16, Fa0/17Fa0/18, Fa0/19, Fa0/20, Fa0/21Fa0/22, Fa0/23, Fa0/24, Gi0/1Gi0/210 VLAN0010 active20 VLAN0020 active30 VLAN0030 active //switch7 自动学习switch8所创建的vlan301002 fddi-default act/unsup1003 token-ring-default act/unsup1004 fddinet-default act/unsup1005 trnet-default act/unsupswitch7#show vtp statusVTP V ersion : 2Configuration Revision : 3 .//switch7自动学习到switch8的修订号Maximum VLANs supported locally : 1005Number of existing VLANs : 8VTP Operating Mode : ServerVTP Domain Name : zichunliVTP Pruning Mode : DisabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledMD5 digest : 0x50 0x30 0x57 0x39 0xE6 0xCB 0x30 0x6BConfiguration last modified by 0.0.0.0 at 3-1-93 01:35:52小结: 当两台配置vtp为server模式时,修订号变化决定哪台为老大.他们能相互学习.二.两台server 模式加一台transparent 模式修订号修改之间的变化一.实验拓扑:二.基本配置:1.trunk 链路的创建 Switch1:switch1(config)#int f0/1switch1(config-if)#switchport trunk encapsulation dot1qswitch1(config-if)#switchport mode trunk //配置switch1的f0/1为trunk 链路 switch1(config-if)#no shutdownSwitch2:switch2(config)#int f0/1switch2(config-if)#switchport trunk encapsulation dot1qswitch2(config-if)#switchport mode trunk //配置switch2的f0/1为trunk 链路 switch2(config-if)#no shut switch2(config-if)#*Mar 1 00:04:45.135: %DTP-5-TRUNKPORTON: Port Fa0/1 has become dot1q trunk switch2(config-if)#exitswitch2(config)#int f0/2switch2(config-if)#switchport trunk encapsulation dot1qswitch2(config-if)#switchport mode trunk //配置switch2的f0/2为trunk 链路 switch2(config-if)#no shut*Mar 1 00:05:17.003: %DTP-5-TRUNKPORTON: Port Fa0/2 has become dot1q trunkdwo% Invalid input detected at '^' marker. switch2(config-if)#no shutdownswitch3:switch3(config)#int f0/1switch3(config-if)#switchport trunk encapsulation dot1qswitch3(config-if)#switchport mode trunk //配置switch3的f0/1为trunk 链路 switch3(config-if)#no shutdownserver transparent Switch2 Switch3 trunk F0/1server Switch1trunkF0/1 F0/1 F0/22.创建vtp域,模式switch1:switch1#vlan database //在模拟器上是这个格式switch1(vlan)#vtp domain zi //创建域名为”zi”switch1(vlan)#vtp server //模式为”server”switch2:switch2#vlan databaseswitch2(vlan)#vtp domain zi //创建域名为”zi”switch2(vlan)#vtp transparent //模式为” transparent ”switch3:switch3#vlan databaseswitch3(vlan)#vtp domain zi //创建域名为”zi”switch3(vlan)#vtp server //模式为”server”实验测试:(1).swithc1创建vlan 10,vlan 20 查看switch3是否能学到Step1: switch1 创建vlan 10 ,vlan 20switch1#vlan dataswitch1(vlan)#vlan 10VLAN 10 added:Name: VLAN0010switch1(vlan)#exitswitch1#vlan dataswitch1(vlan)#vlan 20VLAN 20 added:Name: VLAN0020switch1(vlan)#exitAPPLY completed.Exiting....Step2.:查看switch3是否能学到switch3#show vlan-swVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa0/0, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/10, Fa0/11, Fa0/12Fa0/13, Fa0/14, Fa0/1510 VLAN0010 active //学到switch1的vlan 1020 VLAN0020 active //学到switch1的vlan 101002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeVLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------1 enet 100001 1500 - - - - - 1002 100310 enet 100010 1500 - - - - - 0 020 enet 100020 1500 - - - - - 0 01002 fddi 101002 1500 - 0 - - - 1 10031003 tr 101003 1500 1005 0 - - srb 1 10021004 fdnet 101004 1500 - - 1 ibm - 0 01005 trnet 101005 1500 - - 1 ibm - 0 0switch3#show vtp staVTP V ersion : 2Configuration Revision : 2 //修订号变为2学到switch1了Maximum VLANs supported locally : 256Number of existing VLANs : 7 //vlan 自动加到7VTP Operating Mode : ClientVTP Domain Name : ziVTP Pruning Mode : DisabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledMD5 digest : 0x6C 0x7B 0xA9 0xFA 0x83 0x95 0x05 0xD4Configuration last modified by 0.0.0.0 at 3-1-02 00:25:20小结:当中间配置为”transparent”模式的时候,并不影响switch3学习到switch1的vlan ,验证transparent 模式仍会转为vtp通告.switch1和switch3之间还是会随着哪个的修订号版高的变化而变化(2)当switch3域名改”wu”(与前两个不同)时,在switch1添加vlan 30,验证switch3是否能够学到.Step1: 修改switch3的域名switch3:switch3#vlan databaseswitch3(vlan)#vtp domain wustep2:在switch1中添加vlan 30switch1#vlan dataswitch1(vlan)#vlan 30VLAN 30 added:Name: VLAN0030switch1(vlan)#exitstep3:查看switch3是否能够学到switch1里添加的vlan30VLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa0/0, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/10, Fa0/11, Fa0/12Fa0/13, Fa0/14, Fa0/1510 VLAN0010 active20 VLAN0020 active1002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeVLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2 ---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------1 enet 100001 1500 - - - - - 1002 100310 enet 100010 1500 - - - - - 0 020 enet 100020 1500 - - - - - 0 01002 fddi 101002 1500 - 0 - - - 1 1003 1003 tr 101003 1500 1005 0 - - srb 1 1002 1004 fdnet 101004 1500 - - 1 ibm - 0 01005 trnet 101005 1500 - - 1 ibm - 0 0switch3#show vtp staVTP V ersion : 2Configuration Revision : 2 //修订号为2未学到switch1Maximum VLANs supported locally : 256Number of existing VLANs : 7 //vlan 也没有增加VTP Operating Mode : ClientVTP Domain Name : ziVTP Pruning Mode : DisabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledMD5 digest : 0x6C 0x7B 0xA9 0xFA 0x83 0x95 0x05 0xD4 Configuration last modified by 0.0.0.0 at 3-1-02 00:25:20小结: 当域名不同时.vtp的各个模式之间是不能相互学习.如果要配置使他们能相互学习,前提是vtp的域名必须相同.总结: 1.vtp是一个cisco专有的技术,能够帮助管理员自动完成vlan 的创建,删除和同步等工作.2.Vtp分为三个模式服务模式,客户模式,透明模式3.vtp是基于vlan的一种技术,vtp在vlan.dat的vlan数据库存储vlan配置,当配置时会直接覆盖vlan.dat4.vtp通告分汇总通告(确定领导地位) 子集通告请求通告5.vtp技术核心本质”修订号”。

VTP配置

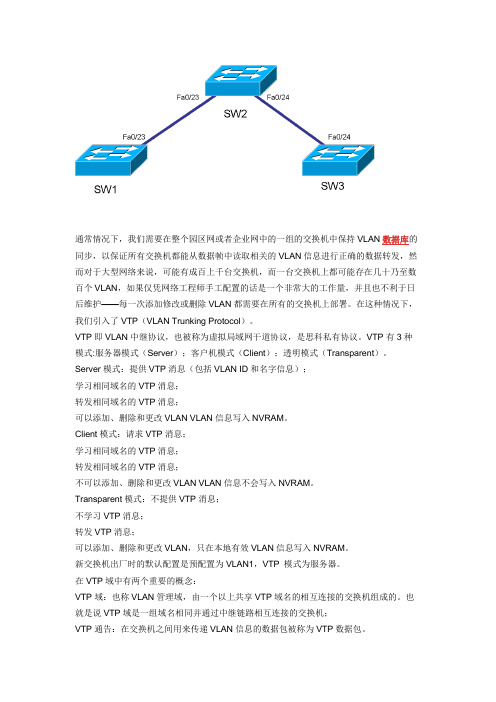

通常情况下,我们需要在整个园区网或者企业网中的一组的交换机中保持VLAN数据库的同步,以保证所有交换机都能从数据帧中读取相关的VLAN信息进行正确的数据转发,然而对于大型网络来说,可能有成百上千台交换机,而一台交换机上都可能存在几十乃至数百个VLAN,如果仅凭网络工程师手工配置的话是一个非常大的工作量,并且也不利于日后维护——每一次添加修改或删除VLAN都需要在所有的交换机上部署。

在这种情况下,我们引入了VTP(VLAN Trunking Protocol)。

VTP即VLAN中继协议,也被称为虚拟局域网干道协议,是思科私有协议。

VTP有3种模式:服务器模式(Server);客户机模式(Client);透明模式(Transparent)。

Server模式:提供VTP消息(包括VLAN ID和名字信息);学习相同域名的VTP消息;转发相同域名的VTP消息;可以添加、删除和更改VLAN VLAN信息写入NVRAM。

Client模式:请求VTP消息;学习相同域名的VTP消息;转发相同域名的VTP消息;不可以添加、删除和更改VLAN VLAN信息不会写入NVRAM。

Transparent模式:不提供VTP消息;不学习VTP消息;转发VTP消息;可以添加、删除和更改VLAN,只在本地有效VLAN信息写入NVRAM。

新交换机出厂时的默认配置是预配置为VLAN1,VTP 模式为服务器。

在VTP域中有两个重要的概念:VTP域:也称VLAN管理域,由一个以上共享VTP域名的相互连接的交换机组成的。

也就是说VTP域是一组域名相同并通过中继链路相互连接的交换机;VTP通告:在交换机之间用来传递VLAN信息的数据包被称为VTP数据包。

VTP通告包括:汇总通告,子集通告,通告请求。

注意:VTP通过Trunk,VTP Server向其它交换机传输信息和接收更新。

若给VTP配置密码,那么本域内的所有交换机的VTP密码必须保持一致。

VTP配置及VLAN间路由

桂林电子科技大学思科网络技术教程实验报告实验4 VTP配置及VLAN间路由第一部分基本VTP配置【实验目的:】1、执行基本交换机配置2、配置主机 PC 上的以太网接口3、在交换机上配置 VTP 和安全功能【实验预备知识】:复习理论课讲解的VTP相关知识和配置命令。

【实验拓扑图】:分析:配置VTP,首先确定结构,在结构中可以看到需要配置3个交换机其中确定并配置S2交换机是客户端,S3交换机是透明,S1是服务器和相同域,相同的管理接口。

所以S2和S3应该配置连接PC端的为接入模式分配不同的vlan和配置端口fa0/6、fa0/11 和fa0/18,使它们只支持一台主机,并且动态获知该主机的MAC 地址,交换机相连接口配置中继和本征,管理接口地址。

S1配置vlan【实验内容】:任务1:执行基本交换机配置根据以下原则配置交换机S1、S2 和S3 并保存配置:•按照拓扑所示配置交换机主机名。

•禁用DNS 查找。

•将执行模式口令配置为class。

•为控制台连接配置口令cisco。

•为vty 连接配置口令cisco。

任务 2:配置主机 PC 上的以太网接口使用地址表中的 IP 地址和默认网关配置PC1、PC2、PC3、PC4、PC5 和 PC6 的以太网接口。

任务 3:在交换机上配置 VTP 和安全功能步骤 1. 启用 S2 和 S3 上的用户端口。

将用户端口配置为接入模式。

请参阅拓扑图来确定哪些端口连接到最终用户设备。

S2(config)#interface fa0/6S2(config-if)#switchport mode accessS2(config-if)#no shutdownS2(config-if)#interface fa0/11S2(config-if)#switchport mode accessS2(config-if)#no shutdownS2(config-if)#interface fa0/18S2(config-if)#switchport mode accessS2(config-if)#no shutdown步骤 2. 用#show vtp status三台交换机上的当前 VTP 配置。

vtp配置知识点

VTP配置知识点VTP(VLAN Trunking Protocol)是用于在网络中自动传播VLAN信息的一种协议。

它可以帮助网络管理员更高效地管理VLAN,并确保所有网络设备都具有一致的VLAN信息。

在这篇文章中,我们将介绍VTP的配置知识点。

以下是一个逐步思考的过程,帮助我们理解和配置VTP。

第一步:了解VTP基本概念在开始配置VTP之前,我们需要了解一些基本概念。

VTP有三种模式:服务器模式(Server Mode)、客户端模式(Client Mode)和透明模式(Transparent Mode)。

服务器模式允许我们配置VLAN信息并传播给其他设备;客户端模式只能接收VLAN信息,不能进行配置;透明模式可以接收和传递VLAN信息,但不会更新自身的VLAN数据库。

第二步:配置VTP服务器首先,我们需要选择一个交换机作为VTP域的服务器。

我们可以通过以下命令进入全局配置模式:configure terminal然后,我们将交换机设置为服务器模式:vtp mode server接下来,我们为VTP域设置一个名称:vtp domain <域名称>我们还可以为VTP配置一个密码,以确保只有知道密码的设备才能加入VTP 域:vtp password <密码>最后,启用VTP功能:vtp enable第三步:配置VTP客户端如果我们有其他交换机需要加入VTP域,我们可以将它们配置为客户端模式。

首先,我们进入全局配置模式:configure terminal然后,将交换机设置为客户端模式:vtp mode client接下来,我们指定VTP域的名称和密码(如果有的话):vtp domain <域名称>vtp password <密码>最后,启用VTP功能:vtp enable第四步:配置VTP透明模式有时候,我们可能需要将某些交换机配置为透明模式,以便它们能够接收和传递VLAN信息,但不会更新自身的VLAN数据库。

实验四 配置VTP

实验四配置VTP(VLAN中继协议)一、VTP的配置实验拓扑图【准备知识】1、VTP实现单点访问控制VLAN信息的作用。

是CISCO的私有协议。

2、VTP工作在OSI参考模型第二层,组播地址:01-00-0c-cc-cc-cc。

3、 VTP使用条件:交换机直连、同域(domain),同密(Password),拥有中继端口(trunk)。

4、VTP模式:VTP Server :交换机默认为Server模式,在域中至少有一台交换机处于此模式。

Client、Transparent 此模式在VTP 不同版本表现是不同的。

5、VTP消息类型:每300秒发送一次,当网络拓扑发生变化时也会发送。

汇总通告:包含目前的VTP域名与配置修改编号。

配置修改编号的范围(0~232 - 1)。

子集通告:包含VLAN配置的详细信息。

通告请求:发送前提为,a、交换机重起后 b、VTP域名发生变化后 c、交换机接受到修改配置编号比自己高的汇总通告。

6、交换机修改配置编号重设为0的方法:a、更改交换机的域名b、将交换机的模式该为透明模式后再该为其他的模式。

【实验步骤】1、先在三层交换机3560上配置如下:Switch#vlan databaseSwitch(vlan)#vtp domain senya //配置VTP域名,默认为空Switch(vlan)#vtp server //设置交换机为Server模式,实际上这是默认值Switch(config-if)#int fa0/1Switch(config-if)#switchport mode trunk //配置端口fa0/1为trunk模式Switch(config-if)#int fa0/2Switch(config-if)#switchport mode trunk //配置端口fa0/2为trunk模式Switch(vlan)#vlan 2 //创建VLAN2Switch(vlan)#vlan 3 //创建VLAN3Switch#conf tSwitch(config)#int vlan 2 //创建SVI 2Switch(config-if)#ip add 192.168.1.1 255.255.255.0 //配置VLAN 2的网关地址Switch(config-if)#no shutdownSwitch(config-if)#int vlan 3Switch(config-if)#ip add 192.168.2.1 255.255.255.0Switch(config-if)#no shutdown2、交换机S1上的配置:Switch>enSwitch#vlan databaseSwitch(vlan)#vtp domain senya //配置VTP域名Switch(vlan)#vtp client //设置交换机为Client模式Switch(vlan)#exitSwitch#conf tSwitch(config)#int fa0/3Switch(config-if)#switchport mode trunk //配置端口fa0/3为trunk模式Switch(config-if)#exitSwitch(config)#int fa0/1Switch(config-if)#switchport access vlan 2 //将端口fa0/1划到VLAN 2中Switch(config-if)#exitSwitch(config)#int fa0/2Switch(config-if)#switchport access vlan 3 //将端口fa0/2划到VLAN 3中3、交换机S2上的配置:Switch>enSwitch#vlan databaseSwitch(vlan)#vtp domain senyaSwitch(vlan)#vtp clientSwitch(vlan)#exitSwitch#conf tSwitch(config)#int fa0/1Switch(config-if)#sw ac vlan 2Switch(config-if)#exitSwitch(config)#int f0/2Switch(config-if)#sw ac vlan 3Switch(config-if)#exitSwitch(config)#int fa0/3Switch(config-if)#switchport mode trunk二、VTP修剪的配置Vtp 修剪可减少不必要的广播。

VTP配置

设置VTP DOMAINVTP DOMAIN 称为管理域。

交换VTP更新信息的所有交换机必须配置为相同的管理域。

如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的VLAN列表。

COM#vlan database 进入VLAN配置模式COM(vlan)#vtp domain COM 设置VTP管理域名称COMCOM(vlan)#vtp server 设置交换机为服务器模式PAR1#vlan database 进入VLAN配置模式PAR1(vlan)#vtp domain COM 设置VTP管理域名称COMPAR1(vlan)#vtp Client 设置交换机为客户端模式PAR2#vlan database 进入VLAN配置模式PAR2(vlan)#vtp domain COM 设置VTP管理域名称COMPAR2(vlan)#vtp Client 设置交换机为客户端模式PAR3#vlan database 进入VLAN配置模式PAR3(vlan)#vtp domain COM 设置VTP管理域名称COMPAR3(vlan)#vtp Client 设置交换机为客户端模式注意:这里设置交换机为Server模式是指允许在本交换机上创建、修改、删除VLAN及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN信息;Client模式是指本交换机不能创建、删除、修改VLAN 配置,也不能在NVRAM中存储VLAN配置,但可以同步由本VTP域中其他交换机传递来的VLAN信息。

配置中继为了保证管理域能够覆盖所有的分支交换机,必须配置中继。

Cisco交换机能够支持任何介质作为中继线,为了实现中继可使用其特有的ISL标签。

ISL(Inter -Switch Link)是一个在交换机之间、交换机与路由器之间及交换机与服务器之间传递多个VLAN信息及VLAN数据流的协议,通过在交换机直接相连的端口配置ISL封装,即可跨越交换机进行整个网络的VLAN分配和进行配置。

VTP协议原理及配置

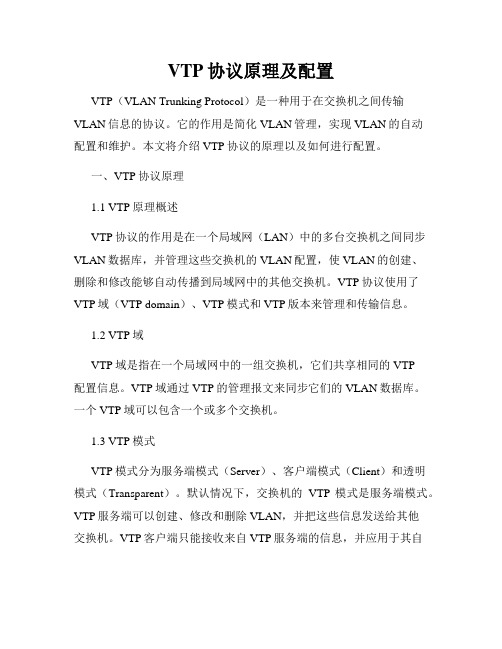

VTP协议原理及配置VTP(VLAN Trunking Protocol)是一种用于在交换机之间传输VLAN信息的协议。

它的作用是简化VLAN管理,实现VLAN的自动配置和维护。

本文将介绍VTP协议的原理以及如何进行配置。

一、VTP协议原理1.1 VTP原理概述VTP协议的作用是在一个局域网(LAN)中的多台交换机之间同步VLAN数据库,并管理这些交换机的VLAN配置,使VLAN的创建、删除和修改能够自动传播到局域网中的其他交换机。

VTP协议使用了VTP域(VTP domain)、VTP模式和VTP版本来管理和传输信息。

1.2 VTP域VTP域是指在一个局域网中的一组交换机,它们共享相同的VTP配置信息。

VTP域通过VTP的管理报文来同步它们的VLAN数据库。

一个VTP域可以包含一个或多个交换机。

1.3 VTP模式VTP模式分为服务端模式(Server)、客户端模式(Client)和透明模式(Transparent)。

默认情况下,交换机的VTP模式是服务端模式。

VTP服务端可以创建、修改和删除VLAN,并把这些信息发送给其他交换机。

VTP客户端只能接收来自VTP服务端的信息,并应用于其自身的VLAN数据库。

VTP透明模式的交换机不会传输VTP信息,也不会接受或应用VTP信息,它们仅作为传输介质的过滤器。

1.4 VTP版本VTP协议有三个版本:VTP v1、VTP v2和VTP v3。

VTP v1是最早的版本,只支持传输VLAN信息。

VTP v2可以传输更多的VTP信息,例如VTP域密码和VTP协议状态。

VTP v3是最新的版本,支持增加了VLAN一致性检查、增强了域密码的安全性等新特性。

二、VTP协议配置2.1 确定VTP域在配置VTP协议之前,需要先确定VTP域的名称。

不同的VTP域之间的VLAN信息不会相互传播。

可以通过以下命令来指定VTP域的名称:```Switch(config)# vtp domain domain-name```2.2 配置VTP模式根据实际需求,可以将交换机配置为VTP服务端、客户端或透明模式。

VTP配置 实验报告

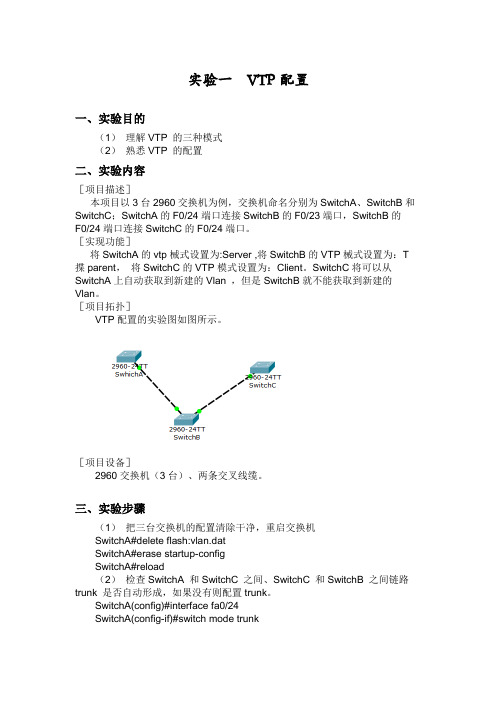

实验一VTP配置一、实验目的(1)理解VTP 的三种模式(2)熟悉VTP 的配置二、实验内容[项目描述]本项目以3台2960交换机为例,交换机命名分别为SwitchA、SwitchB和SwitchC;SwitchA的F0/24端口连接SwitchB的F0/23端口,SwitchB的F0/24端口连接SwitchC的F0/24端口。

[实现功能]将SwitchA的vtp械式设置为:Server ,将SwitchB的VTP械式设置为:T 揲parent,将SwitchC的VTP模式设置为:Client。

SwitchC将可以从SwitchA上自动获取到新建的Vlan ,但是SwitchB就不能获取到新建的Vlan。

[项目拓扑]VTP配置的实验图如图所示。

[项目设备]2960交换机(3台)、两条交叉线缆。

三、实验步骤(1)把三台交换机的配置清除干净,重启交换机SwitchA#delete flash:vlan.datSwitchA#erase startup-configSwitchA#reload(2)检查SwitchA 和SwitchC 之间、SwitchC 和SwitchB 之间链路trunk 是否自动形成,如果没有则配置trunk。

SwitchA(config)#interface fa0/24SwitchA(config-if)#switch mode trunkSwitchB(config)#interface rage fa0/23 - fa0/24 SwitchB(config-if)#switch mode trunkSwitchC(config)#interface fa0/24 SwitchC(config-if)#switch mode trunk(3)配置SwitchA 为VTP serverSwitchA(config)#vtp mode server //配置SwitchA 为VTP server,实际上这是默认值SwitchA(config)#vtp domain CISCO //配置VTP 域名为:CISCOSwitchA(config)#vtp password cisco //配置VTP 的密码。

VTP(VLAN Trunk Protocol)配置

动态NAT配置(2009-03-27 19:57:50)标签:动态nat杂谈分类:Cisco交换路由实验一、R1配置:Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1R1(config)#R1(config)#end%SYS-5-CONFIG_I: Configured from console by consoleR1#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]R1#configure tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#interface fastEthernet 0/0R1(config-if)#ip address 192.168.1.254 255.255.255.0R1(config-if)#no shutdown%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state toupR1(config-if)#exitR1(config)#interface serial 2/0R1(config-if)#ip address 202.96.1.1 255.255.255.0R1(config-if)#clock rate 64000R1(config-if)#no shutdownR1(config)#router ripR1(config-router)#version 2R1(config-router)#no auto-summaryR1(config-router)#network 202.96.1.0R1(config)#ip nat pool TIANXUAN 202.96.1.3 202.96.1.100 netmask 255.255.255.0 R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#ip nat inside source list 1 pool TIANXUANR1(config)#interface fastEthernet 0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface serial 2/0R1(config-if)#ip nat outsideR1(config-if)#exitR1(config)#^Z%SYS-5-CONFIG_I: Configured from console by consoleR1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not set2.0.0.0/24 is subnetted, 1 subnetsR 2.2.2.0 [120/1] via 202.96.1.2, 00:00:15, Serial2/0C 192.168.1.0/24 is directly connected, FastEthernet0/0C 202.96.1.0/24 is directly connected, Serial2/0R1#show ip nat statisticsTotal translations: 2 (0 static, 2 dynamic, 0 extended)Outside Interfaces: Serial2/0Inside Interfaces: FastEthernet0/0Hits: 22 Misses: 2Expired translations: 0Dynamic mappings:-- Inside Sourceaccess-list 1 pool TIANXUAN refCount 2pool TIANXUAN: netmask 255.255.255.0start 202.96.1.3 end 202.96.1.100type generic, total addresses 98 , allocated 2 (2%), misses 0R1#show ip nat translationsPro Inside global Inside local Outside local Outside global --- 202.96.1.3 192.168.1.1 --- ------ 202.96.1.4 192.168.1.2 --- ------ 202.96.1.5 192.168.1.3 --- ------ 202.96.1.6 192.168.1.4 --- ---R1#debug ip natIP NAT debugging is onR1#debug ip natIP NAT debugging is onR1#NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]R1#NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]NAT: s=192.168.1.1->202.96.1.6, d=2.2.2.2[5]NAT*: s=2.2.2.2, d=202.96.1.6->192.168.1.1[5]二、R2配置:Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname R2R2(config)#R2(config)#end%SYS-5-CONFIG_I: Configured from console by consoleR2#copy running-config startup-configDestination filename [startup-config]?Building configuration...[OK]R2(config)#interface serial 3/0R2(config-if)#ip address 202.96.1.2 255.255.255.0R2(config-if)#no shutdownR2(config)#interface loopback 0R2(config-if)#ip address 2.2.2.2 255.255.255.0R2(config)#router ripR2(config-router)#version 2R2(config-router)#no auto-summaryR2(config-router)#network 2.0.0.0R2(config-router)#network 202.96.1.0R2#ping 2.2.2.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 16/16/16 msR2#ping 202.96.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.96.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 msR2#ping 192.168.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.1, timeout is 2 seconds: .....Success rate is 0 percent (0/5)三、小结核心:R1(config)#ip nat pool TIANXUAN 202.96.1.3 202.96.1.100 netmask 255.255.255.0 R1(config)#access-list 1 permit 192.168.1.0 0.0.0.255R1(config)#ip nat inside source list 1 pool TIANXUANR1(config)#interface fastEthernet 0/0 R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface serial 2/0R1(config-if)#ip nat outsideR1(config-if)#exit动态地址池的IP地址应为合法地址,可能实际中不可能申请了这么多的IP地址。

实验3 VTP 配置

实验3 VTP 配置VTP(VLAN Trunk Protocol)提供了一种用于在交换机上管理VLAN 的方法,该协议使得我们可以在一个或者几个中央点(Server)上创建、修改、删除VLAN,VLAN 信息通过Trunk 链路自动扩散到其他交换机。

VTP 被组织成管理域(VTP Domain),相同域中的交换机能共享VLAN 信息。

根据交换机在VTP 域中的作用不同,VTP 可以分为三种模式:(1)服务器模式(Server):在VTP 服务器上能创建、修改、删除VLAN,同时这些信息会通告给域中的其他交换机。

默认情况下,交换机是服务器模式。

每个VTP 域必须至少有一台服务器,域中的VTP 服务器可以有多台。

(2)客户机模式(Client):VTP 客户机上不允许创建、修改、删除VLAN,但它会监听来自其他交换机的VTP 通告并更改自己的VLAN 信息。

接收到的VTP 信息也会在Trunk 链路上向其他交换机转发,因此这种交换机还能充当VTP 中继。

(3)透明模式(Transparent):这种模式的交换机不参与VTP。

可以在这种模式的交换机上创建、修改、删除VLAN,但是这些VLAN 信息并不会通告给其他交换机,它也不接受其他交换机的VTP 通告而更新自己的VLAN 信息。

然而需要注意的是,它会通过Trunk 链路转发接收到的VTP 通告从而充当了VTP 中继的角色,因此完全可以把该交换机看成是透明的。

VTP 通告是以组播帧的方式发送的,VTP 通告中有一个字段称为修订号(Revision),初始值为0。

只要在VTP Server 上创建、修改、删除VLAN,通告的Revision 就增加1,通告中还包含了VLAN 的变化信息。

需要注意的是:高Revision 的通告会覆盖低Revision 的通告,而不管谁是Server 还是Client。

交换机只接受比本地保存的Resivison 号更高的通告;如果交换机收到Resivison 号更低的通告,会用自己的VLAN 信息反向覆盖。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

S1:Switch>ENSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#hostname S1S1(config)#no ip domain-lookupS1(config)#enable secret classS1(config)#line console 0S1(config-line)#password ciscoS1(config-line)#loginS1(config-line)#exitS1(config)#line vty 0 15S1(config-line)#password ciscoS1(config-line)#loginS1(config)#^Z%SYS-5-CONFIG_I: Configured from console by consoleS1#copy run startDestination filename [startup-config]?Building configuration...[OK]S1#conf tS1(config)#vtp mode server //设置交换机为VTP SERVER; Device mode already VTP SERVER.S1(config)#vtp domain Lab4 //设置VTP的域名为Lab4; Changing VTP domain name from NULL to Lab4S1(config)#vtp password cisco //设置VTP服务器的密码; Setting device VLAN database password to ciscoS1(config)#end%SYS-5-CONFIG_I: Configured from console by consoleS1#S1#conf tEnter configuration commands, one per line. End with CNTL/Z.S1(config)#int f0/1S1(config-if)#switchport mode trunkS1(config-if)#switchport trunk native vlan 99S1(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to downS1(config-if)#int f0/2S1(config-if)#switchport mode trunkS1(config-if)#switchport trunk native vlan 99S1(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/2, changed state to downS1(config-if)#endS1#conf tEnter configuration commands, one per line. End with CNTL/Z.S1(config)#vlan 99S1(config-vlan)#name managementS1(config-vlan)#exitS1(config)#vlan 10S1(config-vlan)#name faculty/staffS1(config-vlan)#exitS1(config)#vlan 20S1(config-vlan)#name studentsS1(config-vlan)#exitS1(config)#vlan 30S1(config-vlan)#name guestS1(config-vlan)#exitS1(config)#^Z%SYS-5-CONFIG_I: Configured from console by consoleS1#show vlan briefVLAN Name Status Ports---- -------------------------------- --------- -------------------------------1 default active Fa0/1, Fa0/3, Fa0/4, Fa0/5Fa0/6, Fa0/7, Fa0/8, Fa0/9Fa0/10, Fa0/11, Fa0/12, Fa0/13Fa0/14, Fa0/15, Fa0/16, Fa0/17Fa0/18, Fa0/19, Fa0/20, Fa0/21Fa0/22, Fa0/23, Fa0/24, Gig1/1Gig1/210 faculty/staff active20 students active30 guest active99 management active1002 fddi-default active1003 token-ring-default active1004 fddinet-default active1005 trnet-default activeS1#S1#conf tEnter configuration commands, one per line. End with CNTL/Z.S1(config)#int vlan 99%LINK-5-CHANGED: Interface Vlan99, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed state toupS1(config-if)#ip addr 172.17.99.11 255.255.255.0S1(config-if)#no shutS2:Switch >enSwitch #conf tEnter configuration commands, one per line. End with CNTL/Z.Switch (config)#hostname S2S2(config)#no ip domain-lookupS2(config)#enable secret classS2(config)#line console 0S2(config-line)#password ciscoS2(config-line)#loginS2(config-line)#line vty 0 15S2(config-line)#password ciscoS2(config-line)#loginS2(config-line)#end%SYS-5-CONFIG_I: Configured from console by consoleS2#copy run startDestination filename [startup-config]?Building configuration...[OK]S2#S2#conf tEnter configuration commands, one per line. End with CNTL/Z.S2(config)#vtp mode client //设置交换机为VTP CLIENT Setting device to VTP CLIENT mode.S2(config)#vtp domain Lab4 //设置交换机所属的域; Changing VTP domain name from NULL to Lab4S2(config)#vtp password cisco //设置交换机访问SERVER的密码; Setting device VLAN database password to ciscoS2(config)#end%SYS-5-CONFIG_I: Configured from console by consoleS2#S2#conf tEnter configuration commands, one per line. End with CNTL/Z.S2(config)#int f0/1S2(config-if)#switchport mode trunkS2(config-if)#switchport trunk native vlan 99S2(config-if)#no shutS2(config-if)#end //如果端口没有打开,记得打开端口;否则不能正常通讯;%SYS-5-CONFIG_I: Configured from console by consoleS2#S2#conf tEnter configuration commands, one per line. End with CNTL/Z.S2(config)#int f0/6S2(config-if)#switchport port-securityCommand rejected: FastEthernet0/6 is a dynamic port.S2(config-if)#switchport port-security maximum 1S2(config-if)#switchport port-security mac-address sS2(config-if)#switchport port-security mac-address stickyS2(config-if)#int f0/11S2(config-if)#switchport port-securityCommand rejected: FastEthernet0/11 is a dynamic port.S2(config-if)#switchport port-security maximum 1S2(config-if)#switchport port-security mac-address stickyS2(config-if)#int f0/18S2(config-if)#switchport port-securityCommand rejected: FastEthernet0/18 is a dynamic port.S2(config-if)#switchport port-security maximum 1S2(config-if)#switchport port-security mac-address stickyS3(config-if)#no shutS2(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleS2#S2#conf tEnter configuration commands, one per line. End with CNTL/Z.S2(config)#int vlan 99%LINK-5-CHANGED: Interface Vlan99, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed state to upS2(config-if)#ip address 172.17.99.12 255.255.255.0S2(config-if)#no shutS2(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleS2#S2#conf tEnter configuration commands, one per line. End with CNTL/Z.S2(config)#int f0/6S2(config)#switchport mode accessS2(config-if)#switchport access vlan 30S2(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/6, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/6, changed state to up S2(config-if)#int f0/11S2(config)#switchport mode accessS2(config-if)#switchport access vlan 10S2(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/11, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/11, changed state to up S2(config-if)#int f0/18S2(config)#switchport mode accessS2(config-if)#switchport access vlan 20S2(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/18, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/18, changed state to up S2(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleS2#copy run startDestination filename [startup-config]?Building configuration...[OK]S2#S3:Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)#hostname S3S3(config)#no ip domain-lookupS3(config)#enable secret classS3(config)#line console 0S3(config-line)#password ciscoS3(config-line)#loginS3(config-line)#exitS3(config)#line vty 0 15S3(config-line)#password ciscoS3(config-line)#loginS3(config-line)#exitS3(config)#end%SYS-5-CONFIG_I: Configured from console by consoleS3#copy run startDestination filename [startup-config]?Building configuration...[OK]S3#S3#conf tEnter configuration commands, one per line. End with CNTL/Z.S3(config)#vtp mode transparent //设置交换机的模式为透明模式; Setting device to VTP TRANSPARENT mode.S3(config)#vtp domain Lab4Changing VTP domain name from NULL to Lab4S3(config)#vtp password ciscoSetting device VLAN database password to ciscoS3(config)#end%SYS-5-CONFIG_I: Configured from console by consoleS3#S3#conf tEnter configuration commands, one per line. End with CNTL/Z.S3(config)#vlan 99%LINK-5-CHANGED: Interface Vlan99, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed state to upS3(config-vlan)#name managementS3(config-vlan)#vlan 10S3(config-vlan)#name faculty/staffS3(config-vlan)#vlan 20S3(config-vlan)#name studentsS3(config-vlan)#vlan 30S3(config-vlan)#name guestS3(config-vlan)#exitS3(config)#S3(config)#int f0/2S3(config-if)#switchport mode trunkS3(config-if)#switchport trunk native vlan 99S3(config-if)#no shut%LINK-5-CHANGED: Interface FastEthernet0/2, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/2, changed state to upS3(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleS3#conf tEnter configuration commands, one per line. End with CNTL/Z.S3(config)#int f0/6S3(config-if)#switchport port-securityCommand rejected: FastEthernet0/6 is a dynamic port.S3(config-if)#switchport port-security maximum 1S3(config-if)#switchport port-security mac-address stickyS3(config-if)#int f0/11S3(config-if)#switchport port-securityCommand rejected: FastEthernet0/11 is a dynamic port.S3(config-if)#switchport port-security maximum 1S3(config-if)#switchport port-security mac-address stickyS3(config-if)#int f0/18S3(config-if)#switchport port-securityCommand rejected: FastEthernet0/18 is a dynamic port.S3(config-if)#switchport port-security maximum 1S3(config-if)#switchport port-security mac-address stickyS3(config-if)#no shutS3(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleS3#S3#conf tEnter configuration commands, one per line. End with CNTL/Z. S3(config)#int vlan 99S3(config-if)#ip address 172.17.99.13 255.255.255.0S3(config-if)#no shutS3(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleS3#S3#conf tEnter configuration commands, one per line. End with CNTL/Z. S3(config)#int f0/6S3(config)#switchport mode accessS3(config-if)#switchport access vlan 30% Access VLAN does not exist. Creating vlan 30S3(config-if)#no shutS3(config-if)#int f0/11S3(config)#switchport mode accessS3(config-if)#switchport access vlan 10% Access VLAN does not exist. Creating vlan 10S3(config-if)#no shutS3(config-if)#int f0/18S3(config)#switchport mode accessS3(config-if)#switchport access vlan 20% Access VLAN does not exist. Creating vlan 20S3(config-if)#no shutS3(config-if)#end%SYS-5-CONFIG_I: Configured from console by consoleS3#copy run startDestination filename [startup-config]?Building configuration...[OK]S3#。