以太网协议分析实验总结

以太网协议解析及其应用实践

以太网协议解析及其应用实践以太网协议解析及其应用实践以太网是一种局域网技术,它采用了一系列的协议来实现数据的传输和通信。

以太网协议的解析对于网络工程师以及系统管理员来说是非常重要的,因为它能够帮助他们理解和排查网络问题,并且能够在出现故障时快速定位和解决问题。

以太网协议的解析可以分为几个方面,包括帧格式、物理层、数据链路层以及网络层等。

帧格式是以太网协议中最基本的概念,它定义了数据在传输过程中如何组织和传输。

一个以太网帧通常由目标MAC地址、源MAC地址、类型字段以及数据字段等组成。

目标MAC地址用来标识帧的接收者,源MAC地址用来标识帧的发送者,类型字段用来标识数据的类型,数据字段则是实际传输的数据内容。

物理层是以太网协议中的最底层,它定义了电器和物理组件的规范,包括传输介质、电气特性以及物理连接等。

在以太网中,常见的传输介质有双绞线、光纤和无线等,而常见的物理连接方式有RJ45接口和光纤接口等。

物理层的解析可以帮助人们了解网络设备的硬件构成和传输环境等,从而更好地进行网络规划和布线。

数据链路层是以太网协议中的核心层,它负责帧的传输和接收。

数据链路层包括逻辑链路控制(LLC)子层和介质访问控制(MAC)子层。

LLC子层负责帧的逻辑控制和错误检测,而MAC子层负责帧的传输和帧的冲突检测等。

数据链路层的解析可以帮助人们理解帧的传输机制和流程,从而更好地排查网络问题和优化网络性能。

网络层是以太网协议中的上层,它负责数据的路由和转发。

网络层的主要协议是IP协议,它定义了数据的传输规则和地址分配等。

网络层的解析可以帮助人们理解数据的传输路径和网络的拓扑结构等,从而更好地进行网络规划和管理。

以太网协议的应用实践主要包括网络故障排查和网络性能优化。

通过对以太网协议的解析,人们可以快速定位和解决网络故障,比如通过分析帧的目标MAC地址和源MAC地址可以判断是否有设备无法正常连接;通过分析帧的类型字段可以判断是否有非法的数据传输等。

网络协议分析实验报告

f、HTTP: 超文本传输协议(HTTP,HyperText Transfer Protocol)是互联网上应用最为广泛的一种网络协议。所有的WWW文件都必须遵守这个标准。设计HTTP最初的目的是为了提供一种发布和接收HTML页面的方法。

图1

2、分析数据链路层协议

(1)、在:PC1的“运行”对话框中输入命令“91.1,单击“Enter”按钮;

如下图2所示:

图2

(2)、在本机上运行wireshark截获报文,为了只截获和实验内容有关的报文,将Ethereal的Captrue Filter设置为“No Broadcast and no Multicast”;如下图3所示:

(1)在PC1 两台计算机上执行如下命令,清除ARP 缓存:

ARP –d

(2)在PC1 两台计算机上执行如下命令,查看高速缓存中的ARP 地址映射表

的内容:

ARP –a

(3)在PC1 上运行 Ethereal 截获报文,为了截获和实验内容有关的报文, Ethereal 的Captrue Filter 设置为默认方式;

答:这个帧由6 字节的目的 MAC 地址、6 字节的源 MAC 地址、2 字节的类型、 46~1500 字节的数据字段组成。缺少了7 字节的前导符、1 字节的帧首定界和4 字节的帧尾校验字段。因为7字节的前导符,其作用是用来使接收端的适配器在接受MAC帧时能迅速调整其时钟频率,使它和发送端实现位同步。1字节的帧首定界前六位的作用和前同步码一样,后两个1表示数据就要来了。还有4字节的FCS用来快速检验帧有没出现比特差错。这三部分用过后都会在适配器上被丢弃,不会提交给上一层。因此我们抓的包中没有这些信息。

协议分析实验报告

协议分析实验报告协议分析实验报告一、引言在现代信息社会中,网络通信已经成为人们生活中不可或缺的一部分。

而网络通信的基础是各种协议的运行与应用。

协议分析作为网络安全领域的一个重要研究方向,旨在对网络协议进行深入研究和分析,以发现其中的安全漏洞和潜在威胁。

本实验旨在通过对某一特定协议的分析,探索其安全性,并提出相应的改进措施。

二、实验目的本实验的主要目的是对XXX协议进行深入分析,发现其中可能存在的安全问题,并提出相应的解决方案。

通过实际的协议分析实验,加深对网络安全的认识和理解,提高分析和解决网络安全问题的能力。

三、实验方法1. 收集协议数据包:通过网络抓包工具,获取一定数量的XXX协议数据包,以便后续的分析和研究。

2. 数据包解析:使用专业的协议解析工具,对收集到的数据包进行解析,获取其中的各个字段和信息。

3. 协议分析:对解析得到的数据包进行分析,包括协议的结构、数据传输方式、安全机制等方面的研究,以发现其中的潜在问题。

4. 安全漏洞挖掘:通过对协议的深入分析,结合已知的安全漏洞和攻击手法,尝试发现协议中可能存在的安全漏洞,并进行漏洞挖掘。

5. 解决方案提出:针对发现的安全问题,提出相应的解决方案和改进措施,以提高协议的安全性和可靠性。

四、实验结果与讨论通过对XXX协议的深入分析,我们发现了其中存在的几个安全问题。

首先,协议中的身份验证机制较为薄弱,容易受到中间人攻击。

其次,协议中的数据传输方式存在明文传输的情况,容易被窃取或篡改。

此外,协议的加密算法使用较为简单,无法抵抗高级的密码攻击手法。

针对这些问题,我们提出了以下的解决方案和改进措施。

首先,加强协议中的身份验证机制,采用更安全可靠的身份验证方式,如公钥加密算法和数字证书。

其次,对数据传输进行加密处理,使用强大的加密算法,确保数据的机密性和完整性。

此外,还可以引入数字签名等机制,提高协议的抗攻击能力。

五、实验总结通过本次协议分析实验,我们对XXX协议进行了深入的研究和分析,发现了其中存在的安全问题,并提出了相应的解决方案和改进措施。

以太网实验报告

以太网实验报告篇一:计算机网络实验报告(以太网帧格式分析) 计算机网络实验报告学院计算机与通信工程学院专业网络工程班级 1401班学号一、实验名称:IP分组分片实验二、实验目的:使用ping命令在两台计算机之间发送大于MTU的数据报,验证分片过程,加深对IP分片与重组原理的理解。

三、实验环境:实验室局域网中任意一台主机PC1,另一台为校园网的服务器。

四、实验步骤及结果:步骤1:查看实验室PC1和校园网WWW服务器的IP地址并记录PC1:WWW服务器:步骤2:在PC1上运行Wireshark捕获数据包,为了只捕获和实验内容有关的数据包,设置Wireshark的捕获条件对方主机的IP地址即步骤3:在PC1上执行ping命令,向WWW服务器发送4500B的数据报文:Ping -l 4500 –n 2。

步骤4:停止截获报文,将结果保存为IP分片-学号-姓名,并对截获的报文进行分析,回答下列问题。

(1) 以太网的MTU是多少?答:1500字节(2) 对截获的报文分析,将属于同一ICMP请求报文的分片找出来,主机PC1向WWW服务器发送的ICMP请求报文分成了几个分片?答:四个分片,如图(3) 若要让主机PC1向WWW服务器发送的数据分为3个分片,则ping命令中的报文长度应为多大?为什么?答:长度应为:2961~4440,由图可知(4) 将第二个ICMP请求报文的分片信息填入表。

ICMP请求报文分片信息篇二:计算网络实验实验报告(樊国龙XX118015) 湖北文理学院计算机网络课程实验报告学院物电学院专业自动化班级 1211学号 XX118015姓名樊国龙任课教师王福林实验一、以太网帧的构成实验目的1. 掌握以太网的报文格式2. 掌握MAC地址的作用3. 掌握MAC广播地址的作用4. 掌握LLC帧报文格式5. 掌握仿真编辑器和协议分析器的使用方法实验原理1、两种不同的MAC帧格式常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准;另一种是IEEE的802.3标准。

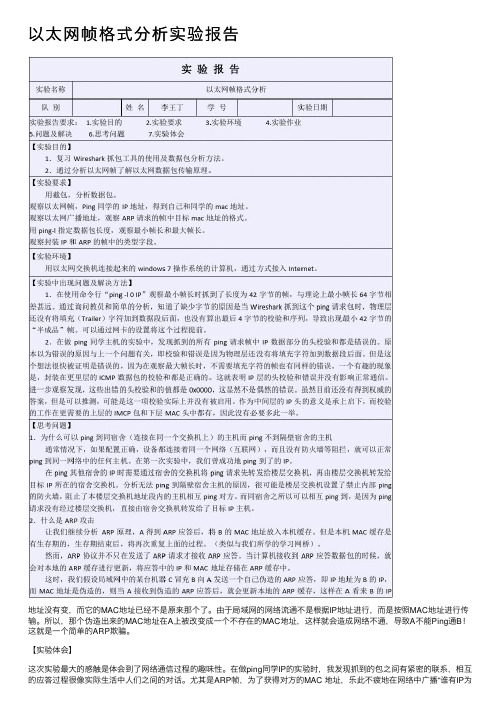

以太网链路层协议分析实验报告

姓名:学号:班级:实验一以太网链路层协议分析一.实验目的1.学会正确安装和配置网络协议分析仪软件Ethereal;2.掌握使用Ethereal分析各种网络协议的技能,加深对协议格式,协议层次和协议交互过程的理解。

二.实验环境1.运行WIN2000/2003Server/XP操作系统的PC一台;2.每台PC具有一块以太网卡,通过双绞线与局域网相连;3.Ethereal程序(通过共享下载)。

三.实验内容1. 网络协议分析软件介绍;2.实验组网;3.报文截获及结果上传;4.以太网链路层报文格式分析。

四.实验步骤1. 分析Ethernet规定的报文封装格式,绘制报文结构;2. 安装网络协议分析仪;3. 安装Ethereal;4. 使用Ethereal分析协议:启动系统、分组俘获、协议分析。

五.实验结果与分析(附图)分析:框一:侦号3,时间1.381124,源地址(IP)192.168.0.254, 目的地址Broadcast,高层协议ARP,包内信息概况Who has 192.168.0.102? Tell 192.168.0.254框二:3号帧,线路60字节,实际捕获60字节;以太网协议版本II,源地址:厂名_序号(网卡地址),目的:厂名_序号(网卡地址);ARP地址解析协议(请求)。

分析:框一:侦号24,时间7.176822,源地址(IP)192.168.0.38,目的地址192.168.0.255,高层协议NBNS,包内信息概况Name query NB <00>.框二:24号帧,线路92字节,实际捕获92字节;以太网协议版本II,源地址:厂名_序号(网卡地址),目的:厂名_序号(网卡地址);互联网协议,源IP地址,目的IP地址;用户数据报协议,源IP地址,目的IP地址;NBNS NetBIOS名称服务分析:框一:侦号31,时间10.275808,源地址(IP)192.168.0.54, 目的地址192.168.0.44,高层协议SMB,包内信息概况Read Andx Response,FID:0x0007,16384 bytes.框二:31号帧,线路1514字节,实际捕获1514字节;以太网协议版本II,源地址:厂名_序号(网卡地址),目的:厂名_序号(网卡地址);互联网协议,源IP地址,目的IP地址;传输控制协议TCP的内容;NetBIOS会话服务;SMB服务器信息块协议。

协议分析实验报告

协议分析实验报告协议分析实验报告引言:协议是计算机网络中实现通信的基础,各种协议的设计与实现直接影响着网络的性能和安全性。

为了深入了解协议的工作原理和性能特点,我们进行了一系列协议分析实验。

本报告将对我们的实验过程和结果进行详细介绍,并对协议分析的重要性进行探讨。

实验一:TCP协议分析我们首先选择了TCP协议作为实验对象,TCP协议是一种可靠的传输协议,在互联网中被广泛应用。

我们通过Wireshark工具对TCP协议的数据包进行抓取和分析。

通过观察数据包的头部信息,我们可以了解到TCP协议的各个字段的含义和作用。

同时,我们还分析了TCP协议的连接建立过程、数据传输过程以及连接释放过程,以便更好地理解TCP协议的工作原理。

实验二:UDP协议分析接着,我们选择了UDP协议进行分析。

与TCP协议不同,UDP协议是一种无连接的传输协议,在一些实时性要求较高的应用中被广泛使用。

我们通过对UDP协议的数据包进行抓取和分析,了解了UDP协议的头部格式和特点。

同时,我们还研究了UDP协议的优缺点,以及与TCP协议相比的适用场景。

实验三:HTTP协议分析HTTP协议是万维网中最为重要的协议之一,它负责在客户端和服务器之间传输超文本文档。

我们通过对HTTP协议的数据包进行抓取和分析,了解了HTTP协议的请求和响应的格式,以及常见的状态码的含义。

同时,我们还分析了HTTP协议的特点和应用场景,以便更好地理解和使用HTTP协议。

实验四:DNS协议分析DNS协议是域名解析系统中的重要组成部分,负责将域名转换为IP地址。

我们通过对DNS协议的数据包进行抓取和分析,了解了DNS协议的查询和响应的格式,以及常见的域名解析过程。

同时,我们还研究了DNS协议的安全性问题,以及一些常见的DNS攻击方式和防范措施。

实验五:SSL/TLS协议分析SSL/TLS协议是一种用于保护网络通信安全的协议,广泛应用于电子商务、在线支付等场景。

我们通过对SSL/TLS协议的数据包进行抓取和分析,了解了SSL/TLS协议的握手过程、密钥交换过程以及数据传输过程。

以太网协议分析实验总结

以太网协议分析实验总结篇一:网络协议分析实验一学院学生姓名计算机学院专业学号网络工程指导教师实验日期黄杰一、以太帧格式的分析 1. 抓取方法描述先在命令窗口下输入ipconfig查看本地的ip地址,得到的结果如下:可以得到本地的IP地址为,默认网关为,物理地址为3C-77-E6-6E-92-85,然后打开wireshark软件开始抓包,找到可以建立连接的IP地址来进行ping。

这里选择的目的ip地址为,将wireshark之前抓取的包清空重新打开进行抓取。

在命令窗口下输入ping2. 记录抓取的过程关闭wireshark,在过滤器中输入icmp,可以找到发送并接受的8个icmp协议下的数据包。

选择其中一个数据包对以太帧格式进行分析。

3. 抓取数据的内容抓取数据内容如下:这里面包括了发送数据包的源MAC地址和接受数据包的目的MAC地址,以太帧类型以及数据内容等等。

4. 抓取数据的格式解释(可直接在抓取数据的内容旁边标注)? 源MAC地址:3C-77-E6-6E-92-85? 目的MAC地址:00-00-54-00-01-02? 类型:协议类型为ICMP类型? 长度:IP包总长度为60? 校验和? 以太帧类型:0x0800帧内封装的上层协议类型为IP,十六进制码为08005. 补充说明(如果有需要补充的内容写在这)ICMP的以太帧中数据内容为32字节,这里可以看到里面的内容是:abcdefghijklmn opqrstuvwabcdefg hi 。

二、ARP协议的分析 1. 抓取方法描述首先查看本地的IP地址:这里是,目的主机是室友的电脑,IP地址为。

首先清除arp缓存2. 记录抓取的过程在wireshark中选择arp过滤,在过滤规则中设置host ,然后点击开始抓包。

接下来在命令窗口中输入ping 。

成功ping通后在wireshark中找到arp请求数据包和arp响应数据包。

3. 抓取数据的内容保存为抓包文件并导出为文本文件,文本文件内容如下:No. Time Source Destination Protocol Length Info3 _6e:92:85 Broadcast ARP42 Who has ? TellFrame 3: 42 bytes on wire (336 bits), 42 bytes captured (336 bits) on interface 0Interface id: 0 (\Device\NPF_{3D0F013B-07F2-4556-90A3-C7EBFBDCBCE0}) Encapsulation type: Ethernet (1)Arrival Time: Nov 6, XX 17:55: 中国标准时间[Time shift for this packet: seconds] Epoch Time: seconds[Time delta from previous captured frame: seconds] [Time delta from previous displayed frame: seconds] [Time since reference or first frame: seconds] Frame Number: 3Frame Length: 42 bytes (336 bits) Capture Length: 42 bytes (336 bits) [Frame is marked: True] [Frame is ignored: False][Protocols in frame: eth:ethertype:arp] [Coloring Rule Name: ARP] [Coloring Rule String: arp] Ethernet II, Src: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85), Dst: Broadcast (ff:ff:ff:ff:ff:ff) Destination: Broadcast (ff:ff:ff:ff:ff:ff)Address: Broadcast (ff:ff:ff:ff:ff:ff).... ..1. .... .... .... .... = LG bit: Locally administered address (this is NOT the factory default) .... ...1 .... .... .... .... = IG bit: Group addres(来自: 小龙文档网:以太网协议分析实验总结)s (multicast/broadcast)Source: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85)Address: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default).... ...0 .... .... .... .... = IG bit: Individual address (unicast) Type: ARP (0x0806) Address Resolution Protocol (request) Hardware type: Ethernet (1) Protocol type: IP (0x0800)Hardware size: 6 Protocol size: 4 Opcode: request (1)Sender MAC address: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85) Sender IP address: ()Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00) Target IP address: ()No. Time Source Destination Protocol Length Info4 _25:f7:56 HonHaiPr_6e:92:85 ARP42 is at 3c:77:e6:25:f7:56Frame 4: 42 bytes on wire (336 bits), 42 bytes captured (336 bits) on interface 0Interface id: 0 (\Device\NPF_{3D0F013B-07F2-4556-90A3-C7EBFBDCBCE0}) Encapsulation type: Ethernet (1)Arrival Time: Nov 6, XX 17:55: 中国标准时间[Time shift for this packet: seconds] Epoch Time: seconds[Time delta from previous captured frame:seconds] [Time delta from previous displayed frame: seconds] [Time since reference or first frame: seconds] Frame Number: 4Frame Length: 42 bytes (336 bits) Capture Length: 42 bytes (336 bits) [Frame is marked: True] [Frame is ignored: False][Protocols in frame: eth:ethertype:arp] [Coloring Rule Name: ARP] [Coloring Rule String: arp] Ethernet II, Src: HonHaiPr_25:f7:56 (3c:77:e6:25:f7:56), Dst: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85)Destination: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85)Address: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default).... ...0 .... .... .... .... = IG bit: Individual address (unicast)篇二:网络协议分析软件的使用网络实验报告南京理工大学泰州科技学院实验报告书课程名称:《计算机网络》实验题目:实验八班级:11计算机(2)学号:姓名:胡施兢指导教师:吴许俊一、实验目的1. 掌握网络协议分析软件的安装与配置方法;2. 学习以太网数据链路层帧结构的分析;3. 学会分析数据传输过程,理解TCP/IP协议工作原理。

以太网实验报告

以太网实验报告篇一:计算机网络实验报告(以太网帧格式分析) 计算机网络实验报告学院计算机与通信工程学院专业网络工程班级 1401班学号一、实验名称:IP分组分片实验二、实验目的:使用ping命令在两台计算机之间发送大于MTU的数据报,验证分片过程,加深对IP分片与重组原理的理解。

三、实验环境:实验室局域网中任意一台主机PC1,另一台为校园网的服务器。

四、实验步骤及结果:步骤1:查看实验室PC1和校园网WWW服务器的IP地址并记录PC1:WWW服务器:步骤2:在PC1上运行Wireshark捕获数据包,为了只捕获和实验内容有关的数据包,设置Wireshark的捕获条件对方主机的IP地址即步骤3:在PC1上执行ping命令,向WWW服务器发送4500B的数据报文:Ping -l 4500 –n 2。

步骤4:停止截获报文,将结果保存为IP分片-学号-姓名,并对截获的报文进行分析,回答下列问题。

(1) 以太网的MTU是多少?答:1500字节(2) 对截获的报文分析,将属于同一ICMP请求报文的分片找出来,主机PC1向WWW服务器发送的ICMP请求报文分成了几个分片?答:四个分片,如图(3) 若要让主机PC1向WWW服务器发送的数据分为3个分片,则ping命令中的报文长度应为多大?为什么?答:长度应为:2961~4440,由图可知(4) 将第二个ICMP请求报文的分片信息填入表。

ICMP请求报文分片信息篇二:计算网络实验实验报告(樊国龙XX118015) 湖北文理学院计算机网络课程实验报告学院物电学院专业自动化班级 1211学号 XX118015姓名樊国龙任课教师王福林实验一、以太网帧的构成实验目的1. 掌握以太网的报文格式2. 掌握MAC地址的作用3. 掌握MAC广播地址的作用4. 掌握LLC帧报文格式5. 掌握仿真编辑器和协议分析器的使用方法实验原理1、两种不同的MAC帧格式常用的以太网MAC帧格式有两种标准,一种是DIX Ethernet V2标准;另一种是IEEE的802.3标准。

以太网帧格式分析实验报告

以太⽹帧格式分析实验报告地址没有变,⽽它的MAC地址已经不是原来那个了。

由于局域⽹的⽹络流通不是根据IP地址进⾏,⽽是按照MAC地址进⾏传输。

所以,那个伪造出来的MAC地址在A上被改变成⼀个不存在的MAC地址,这样就会造成⽹络不通,导致A不能Ping通B!这就是⼀个简单的ARP欺骗。

【实验体会】这次实验最⼤的感触是体会到了⽹络通信过程的趣味性。

在做ping同学IP的实验时,我发现抓到的包之间有紧密的联系,相互的应答过程很像实际⽣活中⼈们之间的对话。

尤其是ARP帧,为了获得对⽅的MAC 地址,乐此不疲地在⽹络中⼴播“谁有IP为XXX的主机”,如果运⽓好,会收到⽹桥中某个路由器发来的回复“我知道,XXX的MAC地址是YYY!”。

另外,通过ping同学主机的实验,以及对实验过程中问题的分析,使我对之前模糊不清的⼀些概念有了全⾯的认识,如交换机、路由器的区别与功能,局域⽹各层次的传输顺序与规则等。

还有⼀点就是,Wireshark不是万能的,也会有错误、不全⾯的地⽅,这时更考验我们的理论分析与实践论证能⼒。

成绩优良中及格不及格教师签名:⽇期:【实验作业】1 观察并分析通常的以太⽹帧以太⽹帧格式⽬前主要有两种格式的以太⽹帧:Ethernet II(DIX )和IEEE 。

我们接触过的IP、ARP、EAP和QICQ协议使⽤Ethernet II帧结构,⽽STP协议则使⽤IEEE 帧结构。

Ethernet II是由Xerox与DEC、Intel(DIX)在1982年制定的以太⽹标准帧格式,后来被定义在RFC894中。

IEEE 是IEEE 802委员会在1985年公布的以太⽹标准封装结构(可以看出⼆者时间相差不多,竞争激烈),RFC1042规定了该标准(但终究⼆者都写进了IAB管理的RFC⽂档中)。

下图分别给出了Ethernet II和IEEE 的帧格式:⑴前导码(Preamble):由0、1间隔代码组成,⽤来通知⽬标站作好接收准备。

网络协议分析实验报告

网络协议分析实验报告一、实验目的本次实验旨在通过网络协议分析,深入了解常见的网络协议的工作原理和通信过程,加深对于网络通信的理解。

二、实验环境本次实验使用了Wireshark网络协议分析工具,实验环境为Windows 系统。

三、实验步骤1. 安装Wireshark2.抓包启动Wireshark,选择需要抓包的网络接口,开始进行抓包。

在抓包过程中,可以选择过滤器,只捕获特定协议或特定IP地址的数据包。

3.分析数据包通过Wireshark显示的数据包列表,可以查看抓取的所有数据包,每个数据包都包含了详细的协议信息。

可以通过点击数据包,查看每个数据包的详细信息,包括源IP地址、目标IP地址、协议类型等。

四、实验结果通过抓包和分析数据包,我们发现了一些有趣的结果。

1.ARP协议ARP(Address Resolution Protocol)是用于将IP地址解析为MAC地址的协议。

在数据包中,可以看到ARP请求(ARP Request)和ARP响应(ARP Reply)的过程。

当发送方需要向目标发送数据包时,会发送ARP请求来获取目标的MAC地址,然后通过ARP响应获取到目标的MAC地址,从而进行通信。

2.HTTP协议HTTP(Hypertext Transfer Protocol)是Web开发中常用的协议。

在数据包中,可以看到HTTP请求(HTTP Request)和HTTP响应(HTTP Response)的过程。

通过分析HTTP的请求和响应,我们可以看到客户端发送了HTTP请求报文,包括请求的URL、请求的方法(GET、POST等)、请求头部和请求体等信息。

服务器收到请求后,发送HTTP响应,包括响应的状态码、响应头部和响应体等信息。

3.DNS协议DNS(Domain Name System)是用于将域名解析为IP地址的协议。

在数据包中,可以看到DNS请求(DNS Query)和DNS响应(DNS Response)的过程。

以太网协议分析实验总结

以太网协议分析实验总结篇一:网络协议分析实验一学院学生姓名计算机学院专业学号网络工程指导教师实验日期黄杰一、以太帧格式的分析 1. 抓取方法描述先在命令窗口下输入ipconfig查看本地的ip地址,得到的结果如下:可以得到本地的IP地址为,默认网关为,物理地址为3C-77-E6-6E-92-85,然后打开wireshark软件开始抓包,找到可以建立连接的IP地址来进行ping。

这里选择的目的ip地址为,将wireshark之前抓取的包清空重新打开进行抓取。

在命令窗口下输入ping2. 记录抓取的过程关闭wireshark,在过滤器中输入icmp,可以找到发送并接受的8个icmp协议下的数据包。

选择其中一个数据包对以太帧格式进行分析。

3. 抓取数据的内容抓取数据内容如下:这里面包括了发送数据包的源MAC地址和接受数据包的目的MAC地址,以太帧类型以及数据内容等等。

4. 抓取数据的格式解释(可直接在抓取数据的内容旁边标注)? 源MAC地址:3C-77-E6-6E-92-85? 目的MAC地址:00-00-54-00-01-02? 类型:协议类型为ICMP类型? 长度:IP包总长度为60? 校验和? 以太帧类型:0x0800帧内封装的上层协议类型为IP,十六进制码为08005. 补充说明(如果有需要补充的内容写在这)ICMP的以太帧中数据内容为32字节,这里可以看到里面的内容是:abcdefghijklmn opqrstuvwabcdefg hi 。

二、ARP协议的分析 1. 抓取方法描述首先查看本地的IP地址:这里是,目的主机是室友的电脑,IP地址为。

首先清除arp缓存2. 记录抓取的过程在wireshark中选择arp过滤,在过滤规则中设置host ,然后点击开始抓包。

接下来在命令窗口中输入ping 。

成功ping通后在wireshark中找到arp请求数据包和arp响应数据包。

3. 抓取数据的内容保存为抓包文件并导出为文本文件,文本文件内容如下:No. Time Source Destination Protocol Length Info3 _6e:92:85 Broadcast ARP42 Who has ? TellFrame 3: 42 bytes on wire (336 bits), 42 bytes captured (336 bits) on interface 0Interface id: 0 (\Device\NPF_{3D0F013B-07F2-4556-90A3-C7EBFBDCBCE0}) Encapsulation type: Ethernet (1)Arrival Time: Nov 6, XX 17:55: 中国标准时间[Time shift for this packet: seconds] Epoch Time: seconds[Time delta from previous captured frame: seconds] [Time delta from previous displayed frame: seconds] [Time since reference or first frame: seconds] Frame Number: 3Frame Length: 42 bytes (336 bits) Capture Length: 42 bytes (336 bits) [Frame is marked: True] [Frame is ignored: False][Protocols in frame: eth:ethertype:arp] [Coloring Rule Name: ARP] [Coloring Rule String: arp] Ethernet II, Src: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85), Dst: Broadcast (ff:ff:ff:ff:ff:ff) Destination: Broadcast (ff:ff:ff:ff:ff:ff)Address: Broadcast (ff:ff:ff:ff:ff:ff).... ..1. .... .... .... .... = LG bit: Locally administered address (this is NOT the factory default) .... ...1 .... .... .... .... = IG bit: Group addres(来自: 小龙文档网:以太网协议分析实验总结)s (multicast/broadcast)Source: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85)Address: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85).... ..0. .... .... .... .... = LG bit: Globallyunique address (factory default).... ...0 .... .... .... .... = IG bit: Individual address (unicast) Type: ARP (0x0806) Address Resolution Protocol (request) Hardware type: Ethernet (1) Protocol type: IP (0x0800) Hardware size: 6 Protocol size: 4 Opcode: request (1) Sender MAC address: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85) Sender IP address: ()Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00) Target IP address: ()No. Time Source Destination Protocol Length Info4 _25:f7:56 HonHaiPr_6e:92:85 ARP42 is at3c:77:e6:25:f7:56Frame 4: 42 bytes on wire (336 bits), 42 bytes captured (336 bits) on interface 0Interface id: 0 (\Device\NPF_{3D0F013B-07F2-4556-90A3-C7EBFBDCBCE0}) Encapsulation type: Ethernet (1)Arrival Time: Nov 6, XX 17:55: 中国标准时间[Time shift for this packet: seconds] Epoch Time: seconds[Time delta from previous captured frame: seconds] [Time delta from previous displayed frame: seconds] [Time since reference or first frame: seconds] Frame Number: 4Frame Length: 42 bytes (336 bits) Capture Length: 42 bytes (336 bits) [Frame is marked: True] [Frame is ignored: False][Protocols in frame: eth:ethertype:arp] [Coloring Rule Name: ARP] [Coloring Rule String: arp] Ethernet II, Src: HonHaiPr_25:f7:56 (3c:77:e6:25:f7:56), Dst: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85)Destination: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85)Address: HonHaiPr_6e:92:85 (3c:77:e6:6e:92:85).... ..0. .... .... .... .... = LG bit: Globally unique address (factory default).... ...0 .... .... .... .... = IG bit: Individual address (unicast)篇二:网络协议分析软件的使用网络实验报告南京理工大学泰州科技学院实验报告书课程名称:《计算机网络》实验题目:实验八班级:11计算机(2)学号:姓名:胡施兢指导教师:吴许俊一、实验目的1. 掌握网络协议分析软件的安装与配置方法;2. 学习以太网数据链路层帧结构的分析;3. 学会分析数据传输过程,理解TCP/IP协议工作原理。

计算机网络网络协议分析实验报告

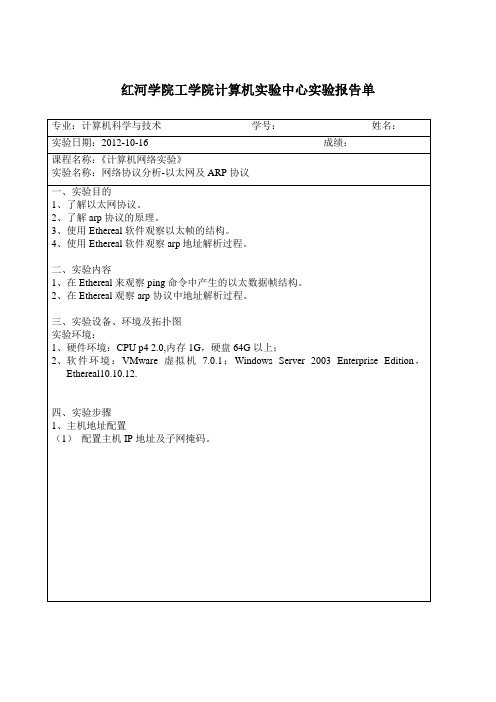

红河学院工学院计算机实验中心实验报告单2、启动Ethereal,设置过滤器,开始捕捉。

(1)在客户机上运行Ethereal。

(2)选择Ethereal菜单“Capture”——“Interface”,选择“本地连接”所在接口。

(3)设置包捕捉过滤器。

在捕捉选项设置窗口中,设置过滤器为“host 192.168.34.150”,其余选项不变。

(4)点击“Start”按钮开始捕获数据包。

3、在客户机上用ping命令访问服务器在客户机的命令窗口下输入:Ping 192.168.34.1504、停止数据包捕捉点击Ethereal的捕捉窗口中的“Stop”按钮停止数据包捕捉。

5、查看捕获的数据包(1) 在Ethereal中查看所有的窗口显示内容。

(2)查看以太帧中的目的地址和源地址。

(3)查看捕获的以太帧中“类型”字段有哪些。

(4)保存捕获结果。

6、定义过滤器,捕捉arp数据(1)设置包捕捉过滤器为“ether proto 0x0806”.(2)开始捕捉。

7、在客户机上用ping 命令访问服务器(1)清空arp缓存。

在客户机命令窗口下输入:arp -d *(2)ping服务器。

在客户机命令窗口下输入:ping 192.168.34.1508、停止数据包捕捉点击客户机上Ethereal的捕捉窗口中的“Stop”按钮。

9、查看捕获的数据包(1)观察arp请求过程中产生的数据帧。

(2)观察arp缓存。

查看“arp -a”输出结果。

(3)保存有关结果。

五、实验要求1、记录ping命令中产生的以太帧及其类型。

2、记录arp请求及应答过程中产生的数据帧。

3、记录ARP地址解析过程。

六、实验小结与讨论通过本次实验,我们了解了以太网协议和arp协议的原理,掌握了使用Ethereal 软件设置过滤器,捕捉数据包的方法,不过在实验的过程当中,对查获的数据包的理解还不够,看不太明白,不确定捕获的以太帧中的类型字段。

七、思考与练习解答1、以太网中发送数据产生冲突时,如何解决?查看Ethereal中接口上发送数据的统计信息。

网络协议实验报告汇总

实验一以太网链路层帧格式分析一.实验目的分析MAC层帧结构二.实验内容及步骤步骤一:运行ipconfig命令在Windows的命令提示符界面中输入命令:ipconfig /all,会显示本机的网络信息:步骤二:编辑LLC信息帧并发送1、打开协议数据发生器,在工具栏选择“添加”,会弹出“网络包模版”的对话框,在“选择生成的网络包”下拉列表中选择“LLC协议模版”,建立一个LLC帧。

2、在“网络包模版”对话框中点击“确定”按钮后,会出现新建立的数据帧,此时在协议数据发生器的各部分会显示出该帧的信息。

3、编辑LLC帧。

4、点击工具栏或菜单栏中的“发送”,在弹出的“发送数据包”对话框上选中“循环发送”,填入发送次数,选择“开始”按钮,即可按照预定的数目发送该帧。

在本例中,选择发送10次。

5、在主机B的网络协议分析仪一端,点击工具栏内的“开始”按钮,对数据帧进行捕获,按“结束”按钮停止捕获。

捕获到的数据帧会显示在页面中,可以选择两种视图对捕获到的数据帧进行分析,会话视图和协议视图,可以清楚的看到捕获数据包的分类统计结果。

步骤三:编辑LLC监控帧和无编号帧,并发送和捕获步骤四:保存捕获的数据帧步骤五:捕获数据帧并分析1、启动网络协议分析仪在网络内进行捕获,获得若干以太网帧。

2、对其中的5-10个帧的以太网首部进行观察和分析,分析的内容为:源物理地址、目的物理地址、上层协议类型。

捕获到的数据报报文如下:对所抓的数据帧进行分析:①MAC header:目的物理地址:00:D0:F8:BC:E7:08源物理地址:00:13:D3:51:44:DD类型:0800表示IP协议②IP header:IP协议报文格式如下:版本:4表示IPv4首部长度:5表示5×4=20个字节。

服务类型:00表示正常处理该数据报。

总长度:0028表示此数据报的总长度为40字节。

标识:6033表示该数据报中标识为24627。

标志:40表示该报文标志为010,即不分片。

网络协议分析实验报告

网络协议分析实验报告一、实验目的本实验旨在通过对网络协议的分析,加深对计算机网络通信的原理和机制的理解,提高网络安全意识和分析能力。

二、实验环境1. 实验平台:Wireshark2. 实验设备:笔记本电脑、路由器三、实验内容1. 抓包分析TCP协议数据包在实验过程中,我们首先通过Wireshark工具进行抓包,然后选择一个TCP协议的数据包进行分析。

通过分析数据包的各个字段,我们可以了解数据包的结构和传输过程,进一步理解TCP协议的工作原理。

2. 分析UDP协议数据包接着,我们选择了一个UDP协议的数据包进行分析。

UDP与TCP不同,是一种无连接的传输协议,具有数据传输快速、效率高的特点。

通过分析UDP数据包,我们可以看到其简单的数据包头格式和传输方式,了解UDP协议与TCP协议的区别和适用场景。

3. 检测网络攻击在实验中,我们还模拟了一些网络攻击行为,如ARP欺骗、SYN 洪水攻击等,通过Wireshark工具抓取攻击数据包,并分析攻击过程和特征。

这有助于我们了解网络安全威胁的种类和形式,提高网络安全防护意识。

四、实验结果通过分析TCP、UDP协议数据包和网络攻击数据包,我们深入了解了网络协议的工作原理和通信机制。

实验结果表明,Wireshark工具是一款强大的网络分析工具,可以帮助我们深入研究网络通信过程,提高网络攻击检测和防护能力。

五、实验总结通过本次实验,我们不仅对网络协议有了更深入的了解,而且增强了网络安全意识和分析能力。

在今后的学习和工作中,我们将继续深入研究网络协议,不断提升自己在网络领域的技术水平,为网络通信的安全和稳定贡献自己的力量。

六、实验感想本次网络协议分析实验让我们受益匪浅,通过亲自动手抓包分析和检测网络攻击,我们对计算机网络的运行机制和安全防护有了更清晰的认识。

希望通过不断努力和学习,我们能在网络领域取得更大的成就,为网络安全做出更大的贡献。

七、参考文献暂无。

以上为网络协议分析实验报告,感谢您的阅读。

《计算机网络》以太网协议分析实验

实验序号: 5《计算机网络》实验报告说明一.排版要求1.实验报告“文件名”按模板要求填写。

例:《计算机网络》实验报告_10网络1班_0209101_董伟_实验5_以太网协议分析实验.doc2.一级标题:顶格排版。

汉字用宋体,阿拉伯数字用Times New Roman字体,四号字体,加粗。

3.二级标题:顶格排版。

汉字用宋体,阿拉伯数字用Times New Roman字体,小四号字体,加粗。

4.三级标题:顶格排版。

汉字用宋体,阿拉伯数字用Times New Roman字体,五号字体。

5.正文:每段缩进量:2个汉字。

两端对齐;汉字用宋体,阿拉伯数字用Times New Roman字体,五号字体。

6.图形要求(1)在正文中要有引用。

(2)要有图名,图名位于图的下方,汉字用宋体,阿拉伯数字用Times New Roman字体,五号字体。

(3)图和图名“居中”。

7.表格要求(1)在正文中要有引用。

(2)要有表名,表名位于表的上方,汉字用宋体,阿拉伯数字用Times New Roman字体,五号字体。

(3)表和表名“居中”。

二.注意事项1.复制、拷贝、抄袭者取消成绩。

2.没有安实验报告排版要求者不及格。

实验5 以太网协议分析实验【实验目的】1.进一步学习和理解以太网原理及技术。

2.利用WireShark学习和分析以太网帧结构和MAC地址。

3.思考:(1)以太网的数据帧由哪些字段组成?目标MAC地址源MAC地址协议类型数据FCS(2)以太网的数据帧的地址长度是多少?目的地址:6个字节的目的物理地址地标识帧的接收结点。

源地址:6个字节的源物理地址标识帧的发送结点。

(3)以太网的最短帧长度和最大帧长度分别是多少?以太网的最短帧长度和最大帧长度分别是64字节和1518字节。

【实验原理】1.以太网技术以太网是一种计算机局域网组网技术。

以太网络使用CSMA/CD(载波监听多路访问及冲突检测技术)技术,并以10M/S的速率运行在多种类型的电缆上。

网络协议分析实验总结

网络协议分析实验总结IP协议练习一利用仿真编辑器发送IP数据包描述:收发IPv4报文,不填上层协议.问题:①查看捕获到得报文长度是60,和你编辑的报文长度不同,为什么?最小帧长度为60,当不足60时,在源数据尾部添加0补足。

②讨论,为什么会捕获到ICMP目的端口不可达差错报文?差错报文的类型为协议不可达,因为上层协议为0,未定义。

练习二编辑发送IPV6数据包描述:收发IPv6报文.问题:①比较IPV4头,IPV6有了那些变化?IPV4的TTL字段在IPV6里对应那个字段?比较IPv4 和IPv6 的报头,可以看到以下几个特点:● 字段的数量从IPv4 中的13(包括选项)个,降到了IPv6 中的8 个;● 中间路由器必须处理的字段从6 个降到了4 个,这就可以更有效地转发普通的IPv6 数据包;● 很少使用的字段,如支持拆分的字段,以及IPv4 报头中的选项,被移到了IPv6 报头的扩展报头中;● ● IPv6 报头的长度是IPv4 最小报头长度(20 字节)的两倍,达到40 字节。

然而,新的IPv6 报头中包含的源地址和目的地址的长度,是IPv4 源地址和目的地址的4 倍。

对应:跳限制----这个8位字段代替了IPv4中的TTL字段。

练习三:特殊的IP地址描述:直接广播地址包含一个有效的网络号和一个全“1”的主机号,只有本网络内的主机能够收到广播,受限广播地址是全为1的IP地址;有限广播的数据包里不包含自己的ip地址,而直接广播地址里包含自身的ip地址练习四: IP包分段实验问题:讨论,数据量为多少时正好分两片?1480*2=2960 练习五: netstat命令描述: C:netstat Cs ;查看本机已经接收和发送的IP报文个数C:netstat Cs ;查看本机已经接收和发送的IP报文个数C:netstat Ce ;观察以太网统计信息,实验二2.1 ARP协议练习一维护ARP 缓存表描述: :查看ARP缓存:arp Ca 手动建立ARP 表:arp Cs IP (如172.16.0.31) MAC(如:00-E0-4D-3D-84-53)清空ARP 缓存表:arp Cd 练习二仿真发送ARP 请求报文描述:ARP协议叫物理解析协议,是根据IP地址获取物理地址的一个TCP/IP协议。

以太网实验报告

以太网实验报告篇一:以太网实验报告x电信学院嵌入式系统设计实验报告实验名称USB接口及以太网接口实验专业班级电信102 姓名学号指导教师x一、实验任务1、U盘扇区的读写。

2、以太网简易通信。

3、TFT彩屏使用与简单GUI。

二、实验原理CH375芯片的TXD引脚接地, 从而使其工作于并口模式。

CH375芯片的8位双向数据总线直接与MCU数据口相连,RD#和WR#分别连接到单片机的读选通输出引脚和写选通输出引脚。

片选信号CS#、中断引脚INT#以及地址输入线A0分别与MCU任意分配的引脚相连。

当CS#为低电平时,选通CH375芯片;CH375向MCU请求中断时,将INT#引脚电平拉低,这个时候可以读取中断状态,读到的数据可以判断当前芯片或是工作处于什么状态,也可以分析错误原因,在调试的时候使用,可以编写两版程序,一版用于调试,一版用于实际应用;当A0引脚为高电平时,选择CH375的命令端口,可以写入命令,为低电平时选择数据端口, 可以读写数据,具体操作时序详见数据手册。

实验箱上配有一块寸的TFT触摸彩屏模块,内置TFT专用控制器ILI9325、电阻式触摸屏控制器XPT2046、总线驱动芯片74HC245、电源管理芯片,还有一个SD卡槽。

这个模块实际上就是把一块寸TFT触摸彩屏、控制器、电源管理芯片、电平转化芯片和SD卡槽等器件集成在了一起,并留出了信号和电源的物理接口。

三、实验步骤1、打开IAR FOR ARM建立新工程,并进行命名、保存。

2、在新工程上右击选择options设置选项,在General Options中的divice 项选择NXP公司的LPC2148处理器;在output中的Output Converter项的输出类型选择为Intel型;在Linker中的linker configuration fiel项选择事前复制的*icf 文件;在Debugger的Driver中选择J-Link 在download选项中将verify download和use flash loader两个选项打勾,点击OK 完成设置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

竭诚为您提供优质文档/双击可除以太网协议分析实验总结

篇一:网络协议分析实验一

学院学生姓名

计算机学院

专业学号

网络工程

指导教师实验日期

黄杰11.6

一、以太帧格式的分析1.抓取方法描述

先在命令窗口下输入ipconfig查看本地的ip地址,得到的结果如下

:

可以得到本地的ip地址为10.66.126.254,默认网关为10.66.64.1,物理地址为3c-77-e6-6e-92-85,然后打开wireshark软件开始抓包,找到可以建立连接的ip地址来进行ping。

这里选择的目的ip地址为119.90.37.235,将

wireshark之前抓取的包清空重新打开进行抓取。

在命令窗口下输入ping

119.90.37.235.

2.记录抓取的过程

关闭wireshark,在过滤器中输入icmp,可以找到发送并接受的8个icmp协议下的数据

包。

选择其中一个数据包对以太帧格式进行分析。

3.抓取数据的内容

抓取数据内容如下:

这里面包括了发送数据包的源mac地址和接受数据包的目的mac地址,以太帧类型以及数据内容等等。

4.抓取数据的格式解释(可直接在抓取数据的内容旁边标注)

源mac地址:

3c-77-e6-6e-92-85

目的mac地址:

00-00-54-00-01-02

类型:协议类型为icmp类型

长度:ip包总长度为

60

校验和

以太帧类型:

0x0800

帧内封装的上层协议类型为ip,十六进制码为0800

5.补充说明(如果有需要补充的内容写在这)

icmp的以太帧中数据内容为32字节,这里可以看到里

面的内容是:abcdefghijklmnopqrstuvwabcdefghi。

二、aRp协议的分析1.抓取方法描述

首先查看本地的ip地址:

这里是192.168.1.7,目的主机是室友的电脑,ip地址为192.168.1.4。

首先清除arp缓存

2.记录抓取的过程

在wireshark中选择arp过滤,在过滤规则中设置

host192.168.1.4,然后点击开始抓包。

接下来在命令窗口

中输入ping192.168.1.4。

成功ping通后在wireshark中找到arp请求数据包和arp响应数据包。

3.抓取数据的内容

保存为抓包文件并导出为文本文件,文本文件内容如下:no.timesourcedestinationprotocollengthinfo

311.896476000honhaipr_6e:92:85broadcastaRp42whohas1 92.168.1.4tell192.168.1.7

Frame3:42bytesonwire(336bits),42bytescaptured(336bi ts)oninterface0

interfaceid:0(\device\npF_{3d0F013b-07F2-4556-90a3-c7ebFbdcbce0})encapsulationtype:ethernet(1) arrivaltime:nov6,20xx17:55:46.028454000中国标准时间

[timeshiftforthispacket:0.000000000seconds]epochtim e:1446803746.028454000seconds

[timedeltafrompreviouscapturedframe:10.975678000sec onds][timedeltafrompreviousdisplayedframe:0.0000000 00seconds][timesincereferenceorfirstframe:11.896476 000seconds]Framenumber:3

Framelength:42bytes(336bits)capturelength:42bytes(3 36bits)[Frameismarked:true][Frameisignored:False]

[protocolsinframe:eth:ethertype:arp][coloringRulena me:aRp][coloringRulestring:arp]

ethernetii,src:honhaipr_6e:92:85(3c:77:e6:6e:92:85) ,dst:broadcast(ff:ff:ff:ff:ff:ff)destination:broadc ast(ff:ff:ff:ff:ff:ff)address:broadcast(ff:ff:ff:ff :ff:ff)

......1.................=lgbit:locallyadministe redaddress(thisisnotthefactorydefault)

.......1................=igbit:groupaddres(以太网协议分析实验总结)s(multicast/broadcast)

source:honhaipr_6e:92:85(3c:77:e6:6e:92:85)

address:honhaipr_6e:92:85(3c:77:e6:6e:92:85)

......0.................=lgbit:globallyuniquead dress(factorydefault).......0................=igbit :individualaddress(unicast)type:aRp(0x0806)

addressResolutionprotocol(request)hardwaretype:ethe rnet(1)protocoltype:ip(0x0800)hardwaresize:6protoco lsize:4opcode:request(1)

sendermacaddress:honhaipr_6e:92:85(3c:77:e6:6e:92:8 5)senderipaddress:192.168.1.7(192.168.1.7)

targetmacaddress:00:00:00_00:00:00(00:00:00:00:00:0。