914020-红帽-RHCE课程-Linux系统深度安全加固

RHCE安全加固与漏洞修复技巧与容灾与应急响应与备份与恢复策略

RHCE安全加固与漏洞修复技巧与容灾与应急响应与备份与恢复策略RHCE(Red Hat Certified Engineer)是Red Hat公司开发的一种专业认证,它证明了持有该认证的人们在使用Red Hat Enterprise Linux系统进行系统管理和维护方面具备高级技能。

在RHCE培训和认证的课程中,安全加固、漏洞修复、容灾与应急响应以及备份与恢复策略是关键的考核内容。

本文将重点讨论这些关键技巧。

一、安全加固技巧1. 安全审查与补丁更新在安全加固过程中,首先需要对系统进行全面的安全审查,以发现潜在的漏洞和风险。

同时,确保及时更新系统的补丁,以修复已知的安全漏洞。

2. 强化访问控制强化访问控制是确保系统安全的重要一环。

通过配置强密码策略、禁用不必要的服务和协议、限制用户权限等措施,可以减小系统受到攻击的风险。

3. 使用防火墙配置防火墙可以过滤网络流量,保护系统免受未授权的访问。

合理配置防火墙规则,可以根据需求限制各个端口和服务的访问权限。

二、漏洞修复技巧1. 漏洞扫描与分析定期进行漏洞扫描是修复系统漏洞的重要环节。

扫描结果将指出系统中存在的漏洞,以供进一步分析和修复。

2. 更新软件版本漏洞通常是由于软件的某些弱点导致的。

及时更新软件版本可以修复已知的漏洞,并改善系统的安全性。

3. 密切关注安全威胁通告社区和厂商经常发布安全威胁通告,列出最新曝光的漏洞和对已知漏洞的修复建议。

管理员应该及时关注这些通告,并采取相应的修复措施。

三、容灾与应急响应策略1. 数据备份和恢复部署健全的数据备份与恢复策略是确保系统容灾能力和快速响应能力的关键。

合理选择备份介质和备份频率,并确保备份数据的完整性和可靠性。

2. 高可用集群构建高可用集群能够确保在主节点故障时系统仍然可用。

常见的高可用集群方案包括Pacemaker和Keepalived等。

3. 应急响应计划制定应急响应计划,包括处理系统故障和恶意攻击的步骤和责任分工。

红帽RHCE与RHCA培训课程介绍

课堂培训:

4天

2.1.2.3 红帽系统管理 III (RH254)

为经验丰富的 LINUX 管理员提供高级技能

课程概述

包含 RHCE® 考试的红帽系统管理 III (RH255) 是针对需要网络和安全管理技能的经验丰富 的 Linux 管理员而设计的。本课程特别注重实际动手试验,与经验丰富的 Linux 管理员的工 作任务以及提升能力所需的技能密切结合。本课程的重点是增强学员的自动化技能,使他们 能够安全地配置、部署和管理网络服务,包括 DNS、Apache、SMTP 和网络文件共享。此外, 本课程注重安全性,包括监控、数据包过滤、接入控制和 SELinux。学完本课程后,已经熟 悉 RHCSATM 管理技能的学员将学会 RHCSA 和 RHCE 考试所测试的全部能力。本课程包括 RHCSA 和 RHCE 考试。

RHCA 适合对象:已经获得 RHCE 证书或达到 RHCE 水平的专业人士,想进一步提升在该 领域的技能和竞争力;正在从事 Linux 等相关工作的系统集成商或 Linux 高级工程师、系统 架构师。

红帽认证架构师(RHCA)详细课程介绍:

2.1.2.4 红帽企业安全:网络服务(RHS333)

确保常用服务的安全

课程概述

包含 RHCSATM 考试的红帽系统管理 IIxam (RH135) 是针对希望成为全职企业 Linux 系统 管理员的 IT 专业人员而设计的。本课程是系统管理 I 的后续课程,并继续采用当前最优秀、 最新的授课方法。学员将积极参与以任务为中心的活动、在实验室进行的知识检查,以及引 导性的讨论,以保证最高效的知识传授和掌握。通过在系统管理 I 课程中学习到的命令行技 能作为基础,学员将更深入地了解红帽企业 Linux,从而扩展管理技能的工具集。学完这个 为期五天的课程后,学员将能够对文件系统和分区进行管理和故障排除,执行逻辑卷管理、 接入控制和程序包管理。参加红帽系统管理 I 和 II 的学员将为参加红帽认证系统管理 (RHCSA) 考试做好充分准备。

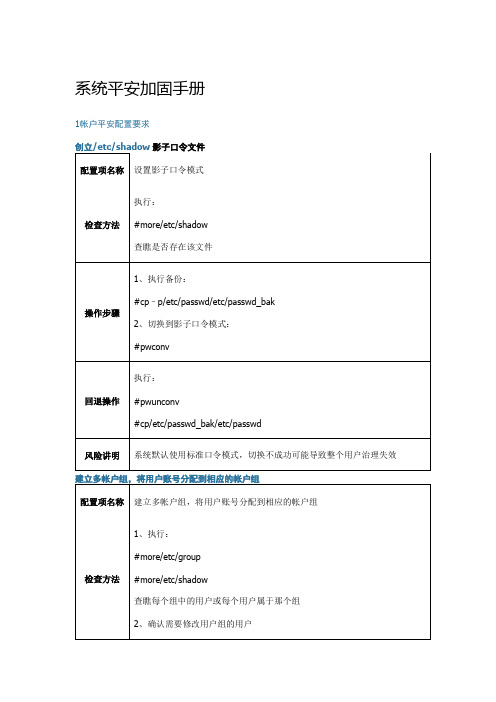

linux系统安全加固手册

START_RBOOTD=0检查DFS分布式文件系统效劳,执行:查瞧该文件中是否存在DCE_KRPC=0、DFS_CORE=0、DFS_CLIENT=0、DFS_SERVER=0、DFS_EPISODE=0、EPIINIT=0、DFSEXPORT=0、BOSSERVER=0、DFSBIND=0、FXD=0、MEMCACHE=0、DFSGWD=0、DISKCACHEFORDFS=0检查逆地址解析效劳,执行:查瞧该文件中是否存在RARPD=0、RDPD=0检查响应PTY〔伪终端〕请求守护进程,执行:查瞧该文件中是否存在PTYDAEMON_START=0检查响应VT〔通过LAN登录其他系统〕请求守护进程,执行:查瞧该文件中是否存在VTDAEMON_START=0检查域名守护进程效劳,执行:查瞧该文件中是否存在NAMED=0检查SNMP代理进程效劳,执行:查瞧该文件中是否存在PEER_SNMPD_START=0检查授权治理守护进程效劳,执行:查瞧该文件中是否存在START_I4LMD=0检查SNAplus2效劳,执行:查瞧该文件中是否存在START_SNAPLUS=0、START_SNANODE=0、START_SNAINETD=0检查X字体效劳,执行:查瞧该文件中是否存在RUN_X_FONT_SERVER=0检查语音效劳,执行:查瞧该文件中是否存在AUDIO_SERVER=0检查SLSD〔Single-Logical-Screen-Daemon〕效劳,执行:查瞧该文件中是否存在SLSD_DAEMON=0检查SAMBA效劳,执行:查瞧该文件中是否存在RUN_SAMBA=0检查CIFS客户端效劳,执行:查瞧该文件中是否存在RUN_CIFSCLIENT=0检查NFS启动效劳,执行:查瞧该文件中是否存在NFS_SERVER=0、NFS_CLIENT=0检查NetscapeFastTrackServer效劳,执行:查瞧该文件中是否存在NS_FTRACK=0检查APACHE效劳,执行:查瞧该文件中是否存在APACHE_START=0 检查基于RPC的效劳,执行:查瞧是否存在该文件操作步骤1、执行备份:使用cp命令备份需要修改的文件2、设置参数:执行以下命令,禁用SNAplus2效劳执行以下命令,禁用多播路由效劳执行以下命令,禁用DFS分布式文件系统效劳执行以下命令,禁用逆地址解析效劳执行以下命令,禁用响应PTY〔伪终端〕请求守护进程执行以下命令,禁用响应VT〔通过LAN登录其他系统〕请求守护进程执行以下命令,禁用域名守护进程执行以下命令,禁用SNMP代理进程执行以下命令,禁用授权治理守护进程#ndd-get/dev/ipip_respond_to_address_mask_broadcast #ndd-get/dev/ipip_respond_to_timestamp_broadcast返回值应为0操作步骤1、执行备份记录需要修改的可调参数值2、执行以下命令,设置参数使参数在当前系统状态下临时生效:#ndd-set/dev/ipip_respond_to_address_mask_broadcast0 #ndd-set/dev/ipip_respond_to_timestamp_broadcast0建立启动项,使参数重启后永久生效:#cat<<EOF>>nddconf#Don'trespondtoICMPaddressmaskrequests TRANSPORT_NAME[6]=ipNDD_NAME[6]=ip_respond_to_address_mask_broadcast NDD_VALUE[6]=0#Don'trespondtobroadcastICMPtstampreqs TRANSPORT_NAME[7]=ipNDD_NAME[7]=ip_respond_to_timestamp_broadcast NDD_VALUE[7]=0EOF#chownroot:sysnddconf#chmodgo-w,ug-snddconf。

rhce培训内容

红帽认证工程师(RHCE)培训的主要内容包括红帽系统管理一、红帽系统管理二、红帽系统管理三等三部分。

红帽系统管理一包括建立网络、确保网络服务的安全、管理和保证文件的安全等内容。

红帽系统管理二涉及网络配置与故障排除、管理文件系统和逻辑卷、控制用户和文件访问等。

红帽系统管理三则强调增强用户安全、利用iSCSI进行磁盘管理、系统与网络活动监控等。

此外,培训还会涵盖基本工具的使用,如Shell的使用和语法规则学习,使用重定向,使用grep,ssh和vnc用户的切换,文件的压缩和解压缩,使用tar、gzip 等工具进行文件的归档,创建和编辑文本文件,文件的创建、移动、复制、删除等,以及了解软连接、硬链接设置文件及目录的权限根据条件查找文件。

还包括对操作系统开机、重启、关闭的操作,手动进入不同的系统启动target,在系统启动过程中修改系统管理员的密码,进行作业调度,并学习查看、设置进程的优先级管理进程,学会使用kill对进程发送信号,管理linux的日志,管理虚拟机,网络服务设置及多操作系统的安全文件传输等。

以上内容仅供参考,建议咨询专业人士获取更准确的信息。

RHCE安全加固与漏洞修复方法

RHCE安全加固与漏洞修复方法对于企业和个人而言,保障系统的安全性是至关重要的。

特别是对于Linux系统的用户来说,通过加固和修复漏洞可以防止未授权的入侵,保护数据的安全。

本文将介绍针对RHCE(红帽认证工程师)考试中常见的安全漏洞及其修复方法。

一、安全加固方法1. 安装防火墙防火墙是保护系统安全最基本的措施之一。

您可以使用iptables或firewalld来配置防火墙规则。

2. 设置强密码策略强密码是抵御密码破解的重要手段。

采用强密码策略,例如密码长度要求、包含不同类型的字符(数字、字母、特殊字符)等,可以有效提高系统的防护能力。

3. 禁用不必要的服务系统默认会开启一些不必要的服务,这些服务可能存在安全漏洞或被攻击者利用。

通过检查和禁用不必要的服务,可以减少系统的攻击面。

4. 更新系统及软件定期更新系统及软件是非常重要的,因为厂商会发布安全补丁来修复已知漏洞。

通过及时更新,您可以保持系统的安全性。

5. 添加用户和访问控制仅为需要登录系统的用户分配账户,并为其设定合适的权限。

依靠访问控制机制,您可以限制访问和执行权限,进一步保护系统的机密信息。

二、常见安全漏洞及修复方法1. 弱密码漏洞弱密码容易被猜解或破解,为了修复此漏洞,您可以通过以下方法加固密码安全性:- 强制用户使用复杂密码,设定密码长度、包含字符类型和有效期限。

- 定期更改系统账户密码。

- 锁定多次登录失败的账户,以防止暴力破解。

2. 开放的SSH漏洞默认情况下,SSH会开放在系统上,这给黑客提供了潜在的入侵机会。

在保护SSH服务器时,可以采取以下步骤:- 关闭root用户的SSH访问。

- 限制登录尝试次数,并设置自动阻止IP的机制。

- 使用密钥认证替代密码认证,提高安全性。

3. 未更新系统和软件漏洞未更新的系统和软件容易暴露出安全缺陷。

为了修复此漏洞,您可以遵循以下步骤:- 定期检查系统及软件的更新,并及时安装官方发布的安全补丁。

- 配置自动更新机制,确保系统始终保持最新的安全补丁。

LINUX系统的安全加固-中国科技网

生成MD5密码

写入配置文件

目录

1 3

启动安全设置 帐户安全设置 系统安全设置 日志安全设置

2

3 4

帐户安全设置

嵌入式认证模块---PAM介绍

PAM(Pluggable Authentication Modules )是由Sun提出的一种认证 机制。它通过提供一些动态链接库和一套统一的API,将系统提供的 服务和该服务的认证方式分开,使得系统管理员可以灵活地根据需要 给不同的服务配置不同的认证方式而无需更改服务程序,同时也便于 向系统中添加新的认证手段。 PAM最初是集成在Solaris中,目前已移植到其它系统中,如Linux、 SunOS、HP-UX 9.0等。

帐户安全设置

PAM的配置

/etc/pam.d/目录下的每个文件的名字对应服务名 例如ftp服务对应文件/etc/pam.d/ftp 如果名为xxxx的服务所对应的配置文件 /etc/pam.d/xxxx不 存 在,则该服务将使用默认的配置文件/etc/pam.d/other

帐户安全设置

PAM的配置

帐户安全设置

嵌入式认证模块---PAM介绍

帐户安全设置

PAM支持的四种管理方式

认证管理(authentication management) 主要是接受用户名和密码,进而对该用户的密码进行认证, 并负责设置用户的一些秘密信息。 帐户管理(account management) 主要是检查帐户是否被允许登录系统,帐号是否已经过期, 帐号的登录是否有时间段的限制等等。 密码管理(password management) 主要是用来修改用户的密码。 会话管理(session management) 主要是提供对会话的管理和记账(accounting)。

914039-红帽-RHCE课程-构建安全Linux系统十二守则

计算机系统的核心是操作系统,因此,操作系统的安全与否直接决定着信息是否安全。

是开放源代码的操作系统安全还是不开放源代码的操作系统安全?这一点在业界有不同的声音。

但有一点可以肯定,开放源代码有利于迅速地对缺乏安全性的代码进行及时修改,以达到安全要求。

由于Linux的开放性,使得我们可以通过修改系统源代码,结合现有的系统安全技术以及加入我们自有的加密算法,构建一个安全的Linux操作系统。

这里需要解决以下12个方面的问题。

1. 身份识别和认证身份识别和认证是信息系统的最基本要求。

一般的Linux系统采用用户名和口令对的形式来进行身份识别和认证。

这包含了一些不安全因素,比如系统的密码文件被窃,入侵者采用穷举的方式侵入等。

我们可以通过加入其他认证形式来提高系统身份识别和认证的安全性,例如使用公钥算法,将用户的私钥存于用户随身携带的硬件介质上(如IC卡、USB钥匙),系统只保留用户认证信息中的公钥信息。

这样,即使公钥信息被窃,入侵者也不可能算出私钥,攻入系统。

2. 基本的入口控制通过提供明显的警告信息,用户登录时相关信息的显示,以及对登录失败次数的限制,也能有效的防范入侵者。

3. 安全的审计改善Linux原有的审计功能,对用户、进程及其他客体行为进行完善的跟踪审计。

首先,审计要保证本身的审计信息不会被篡改或者删除。

其次,系统要能够对所有的敏感操作进行记录。

4. 访问控制在Linux系统中加入必须的访问控制的实现,比如强制访问控制(MAC)以及自主访问控制(DAC)。

自主访问控制允许系统的用户对于属于自己的客体,按照自己的意愿,允许或者禁止其他用户访问。

目前Linux提供类似传统UNIX系统的“属主用户/同组用户/其他组”权限保护机制。

为了对用户信息提供更好的保护,应能够为用户提供用户级的控制力度。

使自主存取控制更接近真实的情况。

强制存取控制是由系统管理员进行的安全访问权限设置,提供比自主存取控制更严格的访问约束。

linux系统安全加固规范

Linux主机操纵零碎加固规范之杨若古兰创作

目录

第1章概述1

第章账号管理、认证授权

账号

第3章日志审计9

第4章零碎文件11

??零碎形态错误!未指定书签。

4.1.1零碎core dump形态11

第1章概述

1.1 适用范围

本配置尺度的使用者包含:服务器零碎管理员、利用管理员、收集平安管理员.

1.2 适用版本

LINUX系列服务器;

第2章账号管理、认证授权

2.1 账号

2.1.1 用户口令设置

2.1.2 root用户近程登录限制

2.1.3 检查是否存在除root以外UID为0的用户

2.1.4 root用户环境变量的平安性

2.1.5 近程连接的平安性配置

2.1.6 用户的umask平安配置

2.1.7 主要目录和文件的权限设置

2.1.8 查找未授权的SUID/SGID文件

2.1.9 检查任何人都有写权限的目录

2.1.10 查找任何人都有写权限的文件

2.1.11 检查没有属主的文件

2.1.12 检查异常隐含文件

第3章日志审计3.1 日志

3.1.1 syslog登录事件记录

3.2 审计

3.2.1

第4章零碎文件4.1 零碎形态

4.1.1 零碎core dump形态。

linux安全加固总结

Linux系统的安全加固是一个持续的过程,涉及到多个层面的安全配置和管理。

以下是对Linux系统安全加固的一些关键点的总结:1. 用户与权限管理:禁止root直接登录:通过修改文件禁用root账户远程SSH登录,推荐使用普通用户登录后再通过sudo提权。

设置强密码策略:使用PAM模块如pam_cracklib或pam_passwdqc来实施严格的密码复杂度要求,并设置定期更改密码的策略。

用户口令锁定策略:设定连续登录失败次数限制,超过次数锁定账号,可通过等配置文件实现。

2. 服务和端口管理:关闭不必要的服务和端口:通过systemctl或service命令停止并禁用不需要的服务,如ftp、telnet等不安全的服务,同时在防火墙(iptables或firewalld)中仅开放必要的网络端口。

3. SSH安全加固:使用密钥对验证替代密码验证:启用公钥认证,禁用密码登录以提高安全性。

修改SSH默认端口:将SSH服务监听的端口从22更改为其他非标准端口,增加攻击者猜测难度。

限制SSH访问源地址:通过防火墙规则只允许特定IP或者子网段访问SSH 服务。

4. 文件系统和权限控制:调整umask值:确保新创建的文件和目录具有合理的默认权限,比如将umask设置为027,保证新增内容不会过于开放。

定期检查重要文件权限:例如确保等敏感文件只有特定权限。

5. 日志记录和审计:开启详细的日志记录:调整syslog或rsyslog配置,确保系统和应用程序日志详细且完整。

审计系统:启用auditd进行系统级审计,追踪重要的系统调用和事件。

6. 软件更新与补丁管理:及时更新系统和应用软件:保持操作系统内核及所有安装软件包的最新状态,降低因已知漏洞导致的风险。

7. 备份和恢复策略:制定数据备份计划:定期对重要数据进行备份,确保在发生安全事件后能够快速恢复。

8. 资源和时间限制:设置超时登录:通过TMOUT环境变量限制shell会话空闲时间,防止未授权长时间连接。

914040-红帽-RHCE课程-建立安全的DNS服务器

本文从系统管理员的角度讨论安全问题.系统管理员是管理系统的人:启动系统,停止系统运行,安装新软件,增加新用户,删除老用户,以及完成保持系统发展和运行的日常事务工作.1.安全管理安全管理主要分为四个方面:(1)防止未授权存取:这是计算机安全最重要的问题:未被使用系统的人进入系统.用户意识,良好的口令管理(由系统管理员和用户双方配合),登录活动记录和报告,用户和网络活动的周期检查,这些都是防止未授权存取的关键. (2)防止泄密:这也是计算机安全的一个重要问题.防止已授权或未授权的用户相互存取相互的重要信息.文件系统查帐,su登录和报告,用户意识,加密都是防止泄密的关键.(3)防止用户拒绝系统的管理:这一方面的安全应由操作系统来完成.一个系统不应被一个有意试图使用过多资源的用户损害.不幸的是,UNIX不能很好地限制用户对资源的使用,一个用户能够使用文件系统的整个磁盘空间,而UNIX基本不能阻止用户这样做.系统管理员最好用PS命令,记帐程序df和du 周期地检查系统.查出过多占用CUP的进程和大量占用磁盘的文件.(4)防止丢失系统的完整性:这一安全方面与一个好系统管理员的实际工作(例如:周期地备份文件系统,系统崩溃后运行fsck检查,修复文件系统,当有新用户时,检测该用户是否可能使系统崩溃的软件)和保持一个可靠的操作系统有关(即用户不能经常性地使系统崩溃).本文其余部分主要涉及前两个问题,第三个问题在一节讨论.2.超级用户一些系统管理命令只能由超级用户运行.超级用户拥有其他用户所没有的特权,超级用户不管文件存取许可方式如何,都可以读,写任何文件,运行任何程序. 系统管理员通常使用命令: /bin/su 或以root 进入系统从而成为超级用户.在后面文章中以#表示应敲入必须由超级用户运行的命令,用$表示应敲入由所有其他用户运行的命令.3.文件系统安全(1)UNIX文件系统概述UNIX文件系统是UNIX系统的心脏部分,提供了层次结构的目录和文件.文件系统将磁盘空间划分为每1024个字节一组,称为块(block)(也有用512字节为一块的,如:SCO XENIX).编号从0到整个磁盘的最大块数.全部块可划分为四个部分,块0称为引导块,文件系统不用该块;块1称为专用块,专用块含有许多信息,其中有磁盘大小和全部块的其它两部分的大小.从块2开始是i节点表,i节点表中含有i节点,表的块数是可变的,后面将做讨论.i节点表之后是空闲存储块(数据存储块),可用于存放文件内容.文件的逻辑结构和物理结构是十分不同的,逻辑结构是用户敲入cat命令后所看到的文件,用户可得到表示文件内容的字符流.物理结构是文件实际上如何存放在磁盘上的存储格式.用户认为自己的文件是边疆的字符流,但实际上文件可能并不是以边疆的方式存放在磁盘上的,长于一块的文件通常将分散地存放在盘上.然而当用户存取文件时,UNIX文件系统将以正确的顺序取各块,给用户提供文件的逻辑结构.当然,在UNIX系统的某处一定会有一个表,告诉文件系统如何将物理结构转换为逻辑结构.这就涉及到i节点了.i节点是一个64字节长的表,含有有关一个文件的信息,其中有文件大小,文件所有者,文件存取许可方式,以及文件为普通文件,目录文件还是特别文件等.在i节点中最重要的一项是磁盘地址表.该表中有13个块号.前10个块号是文件前10块的存放地址.这10个块号能给出一个至多10块长的文件的逻辑结构,文件将以块号在磁盘地址表中出现的顺序依次取相应的块.当文件长于10块时又怎样呢?磁盘地址表中的第十一项给出一个块号,这个块号指出的块中含有256个块号,至此,这种方法满足了至多长于266块的文件(272,384字节).如果文件大于266块,磁盘地址表的第十二项给出一个块号,这个块号指出的块中含有256个块号,这256个块号的每一个块号又指出一块,块中含256个块号,这些块号才用于取文件的内容.磁盘地址中和第十三项索引寻址方式与第十二项类似,只是多一级间接索引.这样,在UNIX系统中,文件的最大长度是16,842,762块,即17,246,988,288字节,有幸是是UNIX系统对文件的最大长度(一般为1到2M字节)加了更实际的限制,使用户不会无意中建立一个用完整个磁盘窨所有块的文件.文件系统将文件名转换为i节点的方法实际上相当简单.一个目录实际上是一个含有目录表的文件:对于目录中的每个文件,在目录表中有一个入口项,入口项中含有文件名和与文件相应的i节点号.当用户敲入cat xxx时,文件系统就在当前目录表中查找名为xxx的入口项,得到与文件xxx相应的i节点号,然后开始取含有文件xxx的内容的块.(2)设备文件UNIX系统与边在本系统上的各种设备之间的通讯,通过特别文件来实现,就程序而言,磁盘是文件,MODEM是文件,甚至内存也是文件.所有连接到系统上的设备都在/dev目录中有一个文件与其对应.当在这些文件上执行I/O操作时,由UNIX系统将I/O操作转换成实际设备的动作.例如,文件/dev/mem是系统的内存,如果cat这个文件,实际上是在终端显示系统的内存.为了安全起见,这个文件对普通用户是不可读的.因为在任一给定时间,内存区可能含有用户登录口令或运行程序的口令,某部分文件的编辑缓冲区,缓冲区可能含有用ed -x命令解密后的文本,以及用户不愿让其他人存取的种种信息.在/dev中的文件通常称为设备文件,用ls /dev命令可以看看系统中的一些设备:acuo 呼叫自动拨号器console 系统控制台dsknn 块方式操作磁盘分区kmem 核心内存mem 内存lp 打印机mto 块方式操作磁带rdsknn 流方式操作的磁盘分区rmto 流方式操作的磁带swap 交换区syscon 系统终端ttynn 终端口x25 网络端口等等(3)/etc/mknod命令用于建立设备文件.只有root能使用这个命令建立设备文件.其参数是文件名,字母c或b分别代表字符特别文件或块特别文件,主设备号,次设备号.块特别文件是像磁带,磁盘这样一些以块为单位存取数据的设备.字符特别文件是如像终端,打印机,MODEM,或者其它任何与系统通讯时,一次传输一个字符的设备,包括模仿对磁盘进行字符方式存取的磁盘驱动器.主设备号指定了系统子程序(设备驱动程序),当在设备上执行I/O时,系统将调用这个驱动程序.调用设备驱动程序时,次设备号将传递给该驱动程序(次设备规定具体的磁盘驱动器,带驱动器,信号线编号,或磁盘分区).每种类型的设备一般都有自己的设备驱动程序.文件系统将主设备号和次设备号存放在i节点中的磁盘地址表内,所以没有磁盘空间分配给设备文件(除i节点本身占用的磁盘区外).当程序试图在设备文件上执行I/O操作时,系统识别出该文件是一个特别文件,并调用由主设备号指定的设备驱动程序,次设备号作为调用设备驱动程序的参数.(4)安全考虑将设备处理成文件,使得UNIX程序独立于设备,即程序不必一定要了解正使用的设备的任何特性,存取设备也不需要记录长度,块大小,传输速度,网络协议等这样一些信息,所有烦人的细节由设备驱动程序去关心考虑,要存取设备,程序只须打开设备文件,然后作为普通的UNIX文件来使用.从安全的观点来看这样处理很好,因为任何设备上进行的I/O操作只经过了少量的渠道(即设备文件).用户不能直接地存取设备.所以如果正确地设置了磁盘分区的存取许可,用户就只能通过UNIX文件系统存取磁盘.文件系统有内部安全机制(文件许可).不幸的是,如果磁盘分区设备得不正确,任何用户都能够写一个程序读磁盘分区中的每个文件,作法很简单:读一i节点,然后以磁盘地址表中块号出现的顺序,依次读这些块号指出的存有文件内容的块.故除了root以外,决不要使盘分区对任何人可写.因为所有者,文件存取许可方式这样一些信息存放于i节点中,任何人只要具有已安装分区的写许可,就能设置任何文件的SUID许可,而不管文件的所有者是谁,也不必用chmod()命令,还可避过系统建立的安全检查.以上所述对内存文件mem,kmem和对换文件swap也是一样的.这些文件含有用户信息,一个的程序可以将用户信息提取出来.要避免磁盘分区(以及其它设备)可读可写,应当在建立设备文件前先用umask命令设置文件建立屏蔽值.一般情况下,UNIX系统上的终端口对任何人都是可写的,从而使用户可以用write命令发送信息.虽然write命令易引起安全方面的问题,但大多数用户觉得用write得到其他用户的信息很方便,所以系统将终端设备的存取许可设置成对所有用户可写./dev目录应当是755存取许可方式,且属root所有.不允许除root外的任何用户读或写盘分区的原则有一例外,即一些程序(通常是数据库系统)要求对磁盘分区直接存取,解决这个问题的经验的盘分区应当由这种程序专用(不安装文件系统),而且应当告知使用这种程序的用户,文件安全保护将由程序自己而不是UNIX文件系统完成.(5)find命令find命令用于搜索目录树,并对目录树上的所有文件执行某种操作,参数是目录名表(指出从哪些起点开始搜索),还可给出一个或多个选项,规定对每个文件执行什么操作.find . -print 将列出当前工作目录下的目录树的每一个文件.find / -user bob -print 将列出在系统中可找到的属于bob用户的所有文件.find /usr/bob -perm 666 -print 将列出/usr/bob目录树下所有存取许可为666的文件.若将666改为-666则将列出所有具有包含了666在内的存取许可方式的文件(如777).find /usr/bob -type b -print 将列出/usr/bob目录树下所有块特别文件(c为字符特别文件).find / -user root -perm -4000 -exec ls -l {} ; 是一个较复杂一点的命令,-exec COMMAND ;允许对所找到的每个文件运行指定的命令COMMAND.若COMMAND中含有{},则{}将由find所找到的文件名替换.COMMAND必须以;结束.以上举例介绍find的用法,各选项可组合使用以达到更强的功能.(6)secure程序系统管理员应当做一个程序以定期检查系统中的各个系统文件,包括检查设备文件和SUID,SGID程序,尤其要注意检查SUID,SGID程序,检查/etc/passwd 和/etc/group文件,寻找久未登录的户头和校验各重要文件是否被修改.(源程序清单将在今后发表)(7)ncheck命令用于检查文件系统,只用一个磁盘分区名作为参数,将列出i节点号及相应的文件名.i节点相同的文件为建链文件.注意:所列出的清单文件名与mount命令的第一个域相同的文件名前部分将不会列出来.因为是做文件系统内部的检查,ncheck并不知道文件系统安装点以上部分的目录.也可用此命令来搜索文件系统中所有的SUID和SGID程序和设备文件,使用-s选项来完成此项功能.(8)安装和拆卸文件系统UNIX文件系统是可安装的,这意味着每个文件系统可以连接到整个目录树的任意节点上(根目录总是被安装上的).安装文件系统的目录称为安装点./etc/mount命令用于安装文件系统,用这条命令可将文件系统安装在现有目录结构的任意处.安装文件系统时,安装点的文件和目录都是不可存取的,因此未安装文件系统时,不要将文件存入安装点目录.文件系统安装后,安装点的存取许可方式和所有者将改变为所安装的文件根目录的许可方式和所有者.安装文件系统时要小心:安装点的属性会改变!还要注意新建的文件,除非新文件系统是由标准文件建立的,系统标准文件会设置适当的存取许可方式,否则新文件系统的存取许可将是777!可用-r选项将文件系统安装成只读文件系统.需要写保护的带驱动器和磁盘应当以这种方式来安装.不带任何参数的/etc/mount可获得系统中所安装的文件系统的有关信息.包括:文件系统被安装的安装点目录,对应/dev中的哪个设备,只读或可读写,安装时间和日期等.从安全的观点来讲,可安装系统的危险来自用户可能请求系统管理员为其安装用户自己的文件系统.如果安装了用户的文件系统,则应在允许用户存取文件系统前,先扫描用户的文件系统,搜索SUID/SGID程序和设备文件.在除了root外任何人不能执行的目录中安装文件系统,用find命令或secure列出可疑文件,删除不属用户所有的文件的SUID/SGID许可.用户的文件系统用完后,可用umount命令卸下文件系统.并将安装点目录的所有者改回root,存取许可改为755.(9)系统目录和文件UNIX系统中有许多文件不允许用户写,如:/bin,/usr/bin,/usr/lbin,/etc/passwd,/usr/lib/crontab,/unix,/etc/rc,/etc/inittab这样一些文件和目录(大多数的系统目录),可写的目录允许移动文件,会引起安全问题.系统管理员应经常检查系统文件和目录的许可权限和所有者.可做一个程序根据系统提供的规则文件(在/etc/permlist文件中)所描述的文件所有者和许可权规则检查各文件.(源程序清单将在今后发表)注意:如果系统的安全管理不好,或系统是新安装的,其安全程序不够高,可以用make方式在安全强的系统上运行上述程序,将许可规则文件拷贝到新系统来,再以设置方式在新系统上运行上述程序,就可提高本系统的安全程序.但要记住,两个系统必须运行相同的UNIX系统版本.4.作为root运行的程序在UNIX系统中,有些程序由系统作为root进程运行.这些程序并不总是具有SUID许可,因为其不少程序仅由root运行,系统管理员需要清楚这些程序做什么, 以及这些程序还将运行其它什么程序.(1)启动系统当某些UNIX系统(如SCO UNIX/XENIX)启动时,是以被称为单用户的方式运行,在这种方式中普通用户不能登录,唯有的进程是init,swapper,以及一些由系统管理员从控制台运行的进程.UNIX系统的单用户方式启动,使系统管理员能在允许普通用户登录以前,先检查系统操作,确保系统一切正常,当系统处于单用户方式时,控制台作为超级用户,命令揭示是。

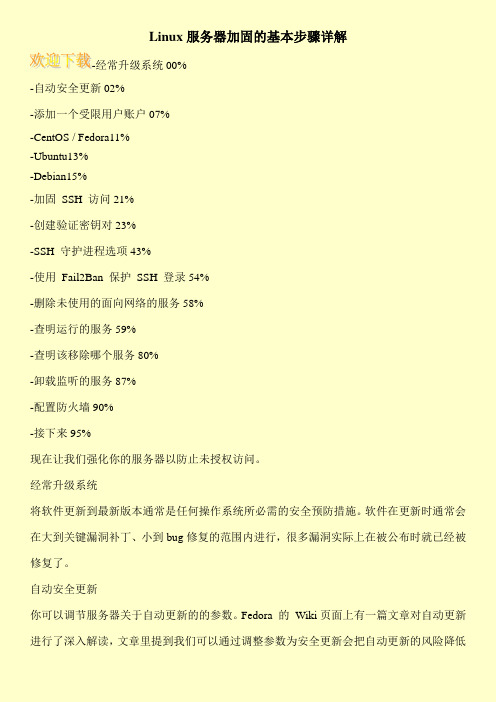

Linux服务器加固的基本步骤详解

Linux服务器加固的基本步骤详解

-经常升级系统00%

-自动安全更新02%

-添加一个受限用户账户07%

-CentOS / Fedora11%

-Ubuntu13%

-Debian15%

-加固SSH 访问21%

-创建验证密钥对23%

-SSH 守护进程选项43%

-使用Fail2Ban 保护SSH 登录54%

-删除未使用的面向网络的服务58%

-查明运行的服务59%

-查明该移除哪个服务80%

-卸载监听的服务87%

-配置防火墙90%

-接下来95%

现在让我们强化你的服务器以防止未授权访问。

经常升级系统

将软件更新到最新版本通常是任何操作系统所必需的安全预防措施。

软件在更新时通常会在大到关键漏洞补丁、小到bug修复的范围内进行,很多漏洞实际上在被公布时就已经被修复了。

自动安全更新

你可以调节服务器关于自动更新的的参数。

Fedora 的Wiki页面上有一篇文章对自动更新进行了深入解读,文章里提到我们可以通过调整参数为安全更新会把自动更新的风险降低。

rhce培训内容(一)

rhce培训内容(一)RHCE培训内容1. 概述RHCE(Red Hat Certified Engineer)认证是红帽公司针对企业Linux系统管理员开设的高级认证课程。

该认证是目前Linux系统管理员行业中最受欢迎和权威的认证之一。

2. 培训目标•了解企业级Linux系统管理的基本原理•熟悉Linux系统的安装和配置•掌握网络设置和服务管理技能•学习Linux安全管理和维护策略•熟练掌握文件系统、磁盘管理和文件权限设置•掌握Shell脚本编程和自动化任务管理3. 培训内容Linux系统安装和配置•安装和配置Red Hat Enterprise Linux系统•硬件和网络设备配置•系统引导过程管理•内核参数调整和模块管理网络设置和服务管理•网络配置和TCP/IP协议•DNS服务和客户端配置•DHCP服务配置•网络文件共享和NFS配置•Web服务和Apache配置•邮件服务和Postfix配置Linux安全管理和维护策略•安全性分析和防范措施•用户和组管理•访问控制和权限管理•SELinux安全策略配置•防火墙和网络安全设置文件系统、磁盘管理和文件权限设置•文件系统类型和格式化•分区和磁盘配额管理•文件系统挂载和自动挂载•RAID和LVM磁盘管理•文件和目录权限设置Shell脚本编程和自动化任务管理•Shell脚本语法和基本编程概念•Shell编程实例和脚本调试•定时任务和cron调度•进程管理和任务监控4. 考试与认证•需要通过RHCE认证考试才能获得RHCE认证资格•考试包括实操环境和理论题目•考试需在认证中心进行,实操环境中会模拟企业级场景5. 结语RHCE培训内容以系统管理为核心,涵盖了企业级Linux系统的各个方面。

通过系统学习和实践训练,学员可以全面掌握Linux系统管理的技能,提升自己在职场中的竞争力。

同时,通过通过RHCE认证的取得,将为个人职业发展提供更广阔的空间。

914023-红帽-RHCE课程-RHCE课程介绍

RHCE 课程介绍1 RH033 课程课程介绍RH033是红帽认证技师和红帽认证工程师的入门课程,非常适合从未使用过Linux或者Unix以及没有其他操作系统命令行经验的人员。

在这一课程中,你将学到红帽企业Linux环境的基础知识,这将为你将来成为系统管理员奠定良好的基础。

修读条件任何计算机系统的用户级操作经验,如对菜单和图形用户界面的使用。

宗旨成为红帽Linux的高级用户,可以通过有效使用和定制红帽企业Linux系统来进行常见的命令行处理以及使用基本的网络工具。

具体课程目标:了解Linux系统文件系统结构通过命令行执行基本的Linux指令使用GNONE图形用户界面执行常见的任务使用VI编辑器打开,编辑和保存文档了解用户,组和文件访问权限使用I/O重定向和管道查找并处理文件对进程程进行调查和处理使用网络实用程序使用系统配置和管理工具2RH133 课程课程介绍RH133主要传授红帽企业Linux的系统管理技能,使学员可以在现有网络中添加和配置工作站,这一课程是实际操作能力的强化式培训,并且可以进行RH202红帽认证技师认证操作考试。

修读条件具有RH033或类似的红帽企业Linux的工作经验宗旨通过红帽认证技师认证考试的学员将具备基础的Linux系统管理员知识。

具体课程目标:通过yum和rpm对软件包进行管理了解系统和服务初始化对内核参数进行配置,对进程和内存进行管理设置核心服务:记录日志,打印,X window system用at,cron和ancron实现任务的自动化管理对现有文件系统进行管理,对新的文件系统进行整合执行用户和组的高级管理了解ipv4联网连接类似NIS或LDMP网络目录服务备份和保护文件系统掌握磁盘配额的设定实施诸如Software RAID和LVM这样的高级分区方案以交互的方式或Kickstart方式安装红帽企业版Linux对基本系统系统问题进行故障排除3 RH253 课程课程介绍RH253将向学员传授红帽企业Linux常用网络服务的深入知识,同时,这一课程还将对网络和本地安全任务方面的知识进行介绍。

谈LINUX服务器的安全加固

智能制造数码世界 P.262谈LINUX服务器的安全加固段垚 国家广播电视总局监管中心摘要 :随着我国信息化建设不断推进,信息技术广泛应用,信息安全问题凸显。

服务器的安全加固是信息系统安全体系建设过程中不可或缺的一环,本文根据《信息安全技术 信息系统安全等级保护基本要求》第3级要求,结合作者在实际工作中遇到的各种问题,从用户、审计和安全代码防护三个方面介绍了linux服务器的安全加固方法。

关键词 :安全 Linux 加固 服务器引言服务器是信息系统的核心设备,黑客攻击的最终目的就是通过提权操作获取服务器中的重要资源。

服务器一般位于系统纵深内部,与外网之间使用安全设备进行隔离,虽然一定程度上为其提供了安全保障,但对服务器自身的安全加固也是不能忽略的。

在操作系统默认安装的情况下,均未对安全进行配置,下文将参考《信息安全技术 信息系统安全等级保护基本要求》3级要求,结合作者在实际工作中遇到的问题,采用问答的方式浅谈一下Linux服务器的安全加固方法。

1.用户1.1.系统中应该存在多少账号在实际测评工作中会发现,一大部分操作系统仅有root一个账号,而另一部分操作系统因为安装、调试等原因会存在很多账号。

到底每个操作系统应该有多少个账号呢,根据三权分立、相互制约的原则,应至少存在超级管理员、配置员和审计员三种类型的用户。

为便于安全事件的追溯,系统应为不同用户分配不同账号,严格禁止多用户共享同一个用户名的情况。

那么下面让我们检查一下系统中已经存在的账号。

用户的基本信息被存储在/etc/passwd文件中。

这个文件的每一行代表一个用户,使用cat命令查看文件内容,如果存在多余或过期账户,在确认账户状态后应将其删除。

如果仅存在root一个账户则应按不同需求建立不同账户,避免用户名共享。

1.2.是否每个用户都配置了口令在etc目录下,有passwd和shadow两个文件,这是Linux中用于存储用户信息的文件。

在早期的版本中,passwd是管理用户的唯一场所,包括用户名和口令在内的所有信息都记录在这个文件中。

linux系统安全加固规范

Linux主机把持系统加固规范之迟辟智美创作

目录

第1章概述1

第章账号管理、认证授权

账号

第3章日志审计9

第4章系统文件11

??系统状态错误!未指定书签。

4.1.1系统core dump状态11

第1章概述

1.1 适用范围

本配置标准的使用者包括:服务器系统管理员、应用管理员、网络平安管理员.

1.2 适用版本

LINUX系列服务器;

第2章账号管理、认证授权

2.1 账号

2.1.1 用户口令设置

2.1.2 root用户远程登录限制

2.1.3 检查是否存在除root之外UID为0的用户

2.1.4 root用户环境变量的平安性

2.1.5 远程连接的平安性配置

2.1.6 用户的umask平安配置

2.1.7 重要目录和文件的权限设置

2.1.8 查找未授权的SUID/SGID文件

2.1.9 检查任何人都有写权限的目录

2.1.10 查找任何人都有写权限的文件

2.1.11 检查没有属主的文件

2.1.12 检查异常隐含文件

第3章日志审计3.1 日志

3.1.1 syslog登录事件记录

3.2 审计

3.2.1

第4章系统文件4.1 系统状态

4.1.1 系统core dump状态。

LINUX系统加固

- 让每一个人同等地提高自我LINUX 系统加固目录一、对于服务器的安全级别 (2)二、系统加固 (2)A、破绽修理 (2)1、内核破绽42、应用破绽4B、系统防备提高 (5)1、系统配置的安全性52、应用软件配置的安全性83、用户权限配置的安全性12END (13)- 让每一个人同等地提高自我一、对于服务器的安全级别《可信计算机评估标准》TCSEC(Trusted Computer System Evaluation Criteria),又称桔皮书。

”可信计算机系统评估准则”将计算机系统的可信程度(安全等级)区分红四大类( D、C、B、A),七个小类( D、C1、 C2、B1、B2、B3、A)。

类型名称主要特点A1可考证的安全设计形式化的最高等描绘和考证,形式化的秘密通道剖析,非形式化的代码一致性证明。

B3安全域体制安全内核,高抗浸透能力。

设计系统一定有一个合理的整体设计方案,面向B2构造化安全保护安全的系统构造,依照最小受权原则,较好的抗浸透能力,接见控制应付全部的主体和客体进行保护,对系统进行隐蔽通道剖析。

B1标号安全控制除了 C2级的安全需求外,增添安全策略模型,数据标号(安全和属性),托管接见控制。

C2受控的接见控制存取控制以用户为单位,宽泛的审计。

C1选择的安全保护有选择的存取控制,用户与数据分别,数据的保护以用户组为单位。

D最小保护保护举措极少,没有安全功能。

依照行业领域和我司业务状况剖析,我司的 LINUX系统安全级别做到 B2 级别防备即可。

更高级其他防备波及到网顺产品需求,如硬件防火墙,硬件网关。

因为我司MCU产品均在系统网络防火墙和网关的后端, MCU处于受保护状态。

二、系统加固系统加固分 A、破绽修理, B、系统防备提高A、破绽修理针对 LINUX系统,有做一套自有的剖析方式,能够使用NMAP、lsat 、tiger 和 Nessus, NMAP偏向网络端口破绽扫描, lsat 和 tiger 偏向去当地破绽扫描,Nessus 是兼备当地和网络破绽扫描,介绍使用 Nessus。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux系统凭借其稳定且源代码公开的特性,在Internet上被用来做Web服务器与数据库服务器已经越来越多了,随之,Linux系统的安全性也被愈发重视,加固Linux系统对于很多人来说,也是迫在眉睫的事情了。

那么,要较好的加固Linux系统,足以应付各种突发事件与黑客的攻击,我们需要从哪些方面入手呢?1.安装和升级尽量选用最新的Linux发行版本,安装前拔掉网线,断开物理连接,安装时建议用custom自定义方式安装软件包,数量以少为好。

一般来说服务器没有必要安装X-windows,在lilo/grub引导器中加人口令限制,防止能够物理接触的恶意用户。

因为Linux安装光盘的rescue模式可以跳过这个限制,所以还要给BIOS加上密码或服务器机箱上锁。

/var、/home、/usr和/root等目录使用独立的物理分区,防止垃圾数据和日志填满硬盘而导致D.o.S攻击。

对root账号要给予强壮的口令。

安装完毕立即用up2date或apt升级系统软件,有时升级内核也是必要的,因为内核出现问题同样会给攻击者提供机会。

apt是Debian GNU Linux下的一个强大的包管理工具,也可用于其他版本的Linux.2.账号如果系统中的用户比较多,可以编辑/etc/login.defs,更改密码策略,删除系统中不必要的账户和组,如果不开匿名ftp,可以把ftp账号也删了。

删除账号的命令如下:[root@ayazero/]#userdel-r username最安全的方式是本地维护,可惜不太现实,但还是需要限制root的远程访问,管理员可以用普通账户远程登录,然后su到root,我们可以把使用su的用户加到wheel组来提高安全性。

在/etc/pam.d/su文件的头部加入下面两行代码:编辑/etc/securetty,注释掉所有允许root远程登录的控制台,然后禁止使用所有的控制台程序,其命令如下:登录采用加密的ssn,如果管理员只从固定的终端登陆,还应限制合法ssn客户端的范围,防止嗅探及中间人攻击。

同时,将命令历史纪录归为零,尽可能的隐藏你做过的事情,其命令为:3.服务采用最少服务原则,凡是不需要的服务一律注释掉。

在/etc/inetd.conf中不需要的服务前加"#",较高版本中已经没有inetd,而换成了Xinetd;取消开机自动运行服务,把/etc/rc.d/rc3.d下不需要运行的肥务的第一个字母"S"改成"K",其他不变.如果你希望简单一点,可以使用/etc/host.allow和/etc/host.deny这两个文件,但是推荐使用iptables防火墙,所以不在此详述.4.文件系统权限找出系统中所有含s"位的程序,把不必要的"s"位去掉,或者把根本不用的直接删除,这样可以防止用户滥用及提升权限的可能性,其命令如下:把重要文件加上不可改变属性:具体视需要而定,有些exploit溢出后会向inetd.conf写一条语句绑定shell在一个端口监听,此时这条命令就起作用,浅薄的入侵者会以为溢出不成功.找出系统中没有属主的文件:找出任何都有写权限的文件和目录:防止入侵者向其中写入木马语句(诸如一个shell的拷贝)或继承属主权限而非法访问;找出并加固那些历来被入侵者利用的文件.比如.rhosts.ftp的上传目录不能给与执行权限,如提供可运行CGI的虚拟主机服务,应该做额外安全配置.编etc/security/limits.conf,加入或改变如下行:5.Banner伪装入侵者通常通过操作系统、服务及应用程序版本来攻击,漏油列表和攻击程也是按此来分类,所以我们有必要作点手脚来加大入侵的难度。

更改/etc/issue,因为reboot后重新加载,所以编辑/etc/rc.d/rc.local如下:对于Apache的配置文件,找到ServerTokens和ServerSignature两个directive,修改其默认属性如下,使用不回显版本号:同时修改uname文件,搜索uname.c的源码,找到如下行:将其修改为:其他服务及程序的修改可以查看其配置文件或者源码,不要改太多,否则会给系统管理带来大麻烦。

6.IPtales防火墙规则假设我们的服务器server1运行Apache和sshd(sshd可以不运行在标准端口,配置文件中能修改)。

ethO网卡接Internet,ethi连接LAN,管理员在家中拨号登陆到server2(其私用网络TP为192.168.0.12),再登陆server1。

其命令如下:为了防止IP spoofing的可能,还可以绑定server2的网卡地址:[[The No.1 Picture.]]不过好像也很少有人侵者能够做到这种地步,而且没什么利用的价值。

对攻击有所了解的人知道"端口重定向十反向管道"的美妙结合来穿越防火墙的例子吧?这种技巧已经运用太广,而危害很大。

为了对抗这种难以防御的攻击,我们必须以牺牲一定的易用性为代价:以上规则将阻止由内而外的TCP主动选接。

另外,用tftp或其他客户端反向攫取文件的攻击行为也很普遍,由于mfv以及诸如loki之类的工具依赖UDP,所以现在要把它彻底抹煞悼:注:在更新系统和调试网络时需要把这两条规则临时去掉。

因为入侵的本质就是通过文本或图形界面在标准或非标准端口得到目标操作系统的shell,所以这不仅能阻止反向管道本身,还能免疫很多人侵技巧,不过对一般的系统管理员而言,这太苛刻了!下面是的tables的一些攻击对策。

此外,iptables还能配置出让一些扫描行为,比如nmap失效的规则,应当注意,防火墙不是万能的,当一个攻击者足够疯狂时,不要指望你的防火墙能抵挡得住DDoS.7.完整性校验tripwire是一个比较有名的工具,它能帮你判断出一些重要系统文件是否被修改过。

现在的Linux发行版中一般部带有该工具的开源版本,在默认的校验对象配置文件中加入一些敏感文件就可以使用。

用"man rpm"查看命令帮助,"-V"参数用于MD5校验,注意要把rpm校验产生的二进制数据文件作一个硬备份,以防止其本身被修改。

8.自行扫描普通的安全加固基本上是做完了,现在让我们来对自己做的系统做一个风险评估,推荐使用nessus latest version.也许你觉得自己的系统没有问题了,但有时nessus还是能报告出一些问题,比如一个第三方的Webrnail有某些安全缺陷,如果没有问题最好,有问题我们再回去修补。

9.高级技巧以上的措施已经足以让大多数入侵者望而却步,接下来的部分给那些对安全极度敏感的偏执狂。

缓冲区溢出对策中有stackgurad、stackshield、formatguard,heapguard和pointguard等编译技术,但它们需要重新编译源码,不仅麻烦而且会使系统性能有所下降,所以这里打算用防止缓冲区溢出的内核补丁。

比较熟知的是PaX内核补丁,它主要通过数据区heap/bss/stack不可执行代码来防御直接覆盖返回地址后跳转到数据区执行shellcode的一些exploit.PaX的站点最近访问不了,但用Google可以找到很多对应较新内核的PaX下载。

这些补丁并不能防御所有的溢出攻击,但却可以挡住市面上相当数量的exploit.10.日志策略主要就是创建对人侵相关的重要日志的硬拷贝,不致于应急响应的时候连最后的黑匣子都没有。

可以把它们重定向到打印机,管理员邮件,独立的日志服务器及其热备份。

11.Snort入侵检测系统对人侵响应和安全日志要求较高的系统有此必要;对于一般的系统而言,如果管理员根本不会去看一大堆日志,那么它白白占用系统资源,就如同鸡肋一样。

小结对攻击的思考假设有一个技术高超的入侵者,拥有自行挖掘系统底层漏洞的能力,他发现了Apache的一个漏洞。

并编写了remote exploit,这个漏洞暂时还没有出现在bugtraci上,处于'末知'状态,如果入侵者试图攻击我们的系统,他必须能挖掘一个Apache并且是root级的远程溢出,并进行下列的工作:1)在snellcode中植人代码杀死httpd进程,并且把sh绑定在80端口。

2)在80端口复用。

3)让shellcode执行iptables-FOUTPUT/TNPUT,前提是他猜到有这么回事。

以上均需要溢出后是root权限,并且是能绕过PaX的高难度exploit;另外,Apacne杀掉后会自动重启。

如果想攻击sshd,因为iptables将丢弃所有来自外网访问ssh目的包,所以即使有远程溢出(当然别忘了PaX),此路不通。

再看看其他的方法,如果脚本攻击可以获得允许远程登录ssn用户的明文口令,或是利用脚本缺陷直接添加系统账号,这不仅需要系统root权限,而且/etc/passwd已经被chattr过,满足以上条件,并且攻破server2,就有希望得到shelt。

但提升权限的机会不大!普通脚本攻击在此无效,当然,如果该系统并不运行CGI的话,此路更是不通。

诚然,入侵者很可能在http上破坏你的脚本,第三方的Web安全加固不在本文讨论之列,以上条件对大多数人侵者足够苛刻,可以说几乎不可能实现。

但是我们为此也牺牲了不少,并且这些措施依赖一定的环境而实现安全性和易用性,需要读者站在自己的角度寻找它们的平衡点。