图与网络模型及方法PPT

运筹学(第6章 图与网络分析)

(v2)钱

a2 a3 a4 a14 a15

a8 a9

a7 (v4) 李

(v3)孙

a5 (v5) 周 a6 a10 (v6)吴

图6-3

a12 a11 a13

(v7)陈

定义: 图中的点用v表示,边用e表示。对每条边可用它

所连接的点表示,记作:e1=[v1,v1]; e2=[v1,v2];

树是图论中结构最简单但又十分重要的图。在自然和社会领 域应用极为广泛。 例6.2 乒乓求单打比赛抽签后,可用图来表示相遇情况,如 下图所示。

运动员 A

B C

D

E

F G

H

例6.3 某企业的组织机构图也可用树图表示。

厂长

人事科

财务科

总工 程师

生产副 厂长

经营副 厂长

开发科

技术科

生产科

设备科

供应科

动力科

e2

(v1) 赵

e1

e3

e4 孙(v3) 李(v4)

周(v5)

图6-2

e5 吴(v6) 陈(v7)

(v2)钱

如果我们把上面例子中的“相互认识”关系改为“认识” 的关系,那么只用两点之间的联线就很难刻画他们之间的关 系了,这是我们引入一个带箭头的联线,称为弧。图6-3就是 一个反映这七人“认识”关系的图。相互认识用两条反向的 弧表示。

端点,关联边,相邻 若有边e可表示为e=[vi,vj],称vi和

e2 v2 e6 e1 e4 v1 e3 v3 e8

vj是边e的端点,反之称边e为点vi

或vj的关联边。若点vi、vj与同一条 边关联,称点vi和vj相邻;若边ei和

e5

e7

《网络分析》课件

理解网络的结构和行为,预测网络的 变化,优化网络的性能,解决实际应 用问题。

网络分析的背景与重要性

背景

随着信息技术的发展,网络在各个领域的应用越来越广泛,如社交网络、互联 网、生物网络等。这些网络具有复杂的结构和行为,需要用网络分析的方法进 行研究。

重要性

网络分析是研究复杂网络的重要工具,对于理解网络的本质和规律,预测和控 制网络的行为,优化网络的性能具有重要的意义。

《网络分析》PPT课件

CONTENTS 目录

• 网络分析概述 • 网络分析方法 • 网络分析工具与技术 • 网络分析应用场景 • 网络分析的挑战与未来发展

CHAPTER 01

网络分析概述

网络分析的定义与目的

定义

网络分析是对网络中节点和边的属性 及其关系进行量化的过程,目的是揭 示网络的结构特征和行为规律。

路径分析

路径是连接网络中节点的线段,路径分析是研究网络 中信息流动的重要手段。

输入 标题

详细描述

路径分析主要关注网络中节点之间的连接关系和信息 传递的路径,通过寻找最短路径、最长路径、平均路 径等指标来了解网络的结构和信息传递效率。

总结词

总结词

最短路径问题是寻找两个节点之间距离最短的路径, 常用的算法包括Dijkstra算法和Floyd-Warshall算法

总结词

节点中心性分析是节点分析的重要内容。

详细描述

节点分析主要关注网络中的个体元素,包括节点的属性、 度数、聚类系数等,用于理解节点在网络中的重要性、影 响力以及与其他节点的关联性。

详细描述

节点中心性分析通过计算节点的中心度来评估节点在网络 中的重要程度,常见的中心性指标包括度中心性、介数中 心性、接近中心性等。

网络基础-OSI网络七层参考模型

总结(续)

– 传输层可在发送主机系统上对数据进行分段, 在接收主机系统上将数据段重组为数据流。

– 会话层可建立、管理和终止两台通信主机间 的会话。

– 表示层可确保某一系统的应用层所发送的信 息可被另一系统的应用层读取。

– 应用层可为用户的应用程序(例如电子邮件、 文件传输和终端仿真)提供网络服务。

➢网络体系结构解决异质性问题采用的是 分层方法。——把复杂的网络互联问题 划分为若干个较小的、单一的问题,在 不同层面上予以解决。就像编程时把问题分解

层次结构方法要解决的问题

1.网络应该具有哪些层次?每一层的功能是什么? (分层与功能)。

2.各层之间的关系是怎样的?它们如何进行交互? (服务与接口)。

总结(续)

– 通过网络发送的信息称为数据或数据包。如 果一台计算机要向另一台计算机发送数据, 则必须首先执行被称为封装的过程以将数据 打包。

– 当远程设备接收到比特序列时,远程设备的 物理层便会将这些比特序列传送到数据链路 层进行处理。该过程称为解封。

总结(续)

– TCP/IP 是目前使用最广泛的协议,其原因众多, 例如灵活的编址方案、适用于大多数操作系统 和平台、具有许多工具和实用程序,以及需使 用它来连接 Internet。

以不同国籍的人进行信息交流为例。(见下页图)

对等通信示例:中德教师之间的对话

中国 教师

翻译

秘书

“你好” “Hello” 传真

对交谈内容的共识

P3

用英语对话

P2

使用传真通信

P1

“Hallo” “Hello” 传真

德国 教师

翻译

秘书

物理通信线路

问题: 中国教师与德国教师之间、翻译之间,他们是在直接通信吗? 翻译、秘书各向谁提供什么样的服务? 中德教师、翻译各使用谁提供的什么服务?

深度学习的常用模型和方法ppt课件

根据上个输出和 当前的输入决定更新 哪些属性以及新属性 的内容

执行之前的决定, 更新当前的状态

根据上个输出和 当前的状态决定现在 输出什么

病原体侵入机体,消弱机体防御机能 ,破坏 机体内 环境的 相对稳 定性, 且在一 定部位 生长繁 殖,引 起不同 程度的 病理生 理过程

病原体侵入机体,消弱机体防御机能 ,破坏 机体内 环境的 相对稳 定性, 且在一 定部位 生长繁 殖,引 起不同 程度的 病理生 理过程

目录

1 深度学习的背景

2 深度学习常用模型和方法

1

自动编码器

2

稀疏编码

3

卷积神经网络

4

RNN与LSTM

3 总结与展望

病原体侵入机体,消弱机体防御机能 ,破坏 机体内 环境的 相对稳 定性, 且在一 定部位 生长繁 殖,引 起不同 程度的 病理生 理过程

MIN | I – O |,其中,I 为输入,O 为输出

通过求解这个最优化式子,可以求得Φi和ai,也就能得出 输入的特征表示。

如果我们加上稀疏规则限制,得到:

MIN | I – O | + λ(|a1| + |a2| + … + |ai |)

这种方法就是稀疏编码。

病原体侵入机体,消弱机体防御机能 ,破坏 机体内 环境的 相对稳 定性, 且在一 定部位 生长繁 殖,引 起不同 程度的 病理生 理过程

然而,手工地选取特征是一件非常费力、启发式的方法, 能不能选取好很大程度上靠经验和运气。

自动地学习特征的方法,统称为Deep Learning。

病原体侵入机体,消弱机体防御机能 ,破坏 机体内 环境的 相对稳 定性, 且在一 定部位 生长繁 殖,引 起不同 程度的 病理生 理过程

运筹学第6章 图与网络

也就是说| V1 |必为偶数。

定理6.2有学者也称作定理6.1的推论。根据定理6.2,握手定理也可以 表述为,在任何集体聚会中,握过奇次手的人数一定是偶数个。

12 该课件的所有权属于熊义杰

另外,现实中不存在面数为奇数且每个面的边数也是奇数的多面 体,如表面为正三角形的多面体有4个面,表面为正五边形的多面体有 12个面等等,也可以用这一定理予以证明。因为在任意的一个多面体 中, 当且仅当两个面有公共边时,相应的两顶点间才会有一条边,即 任意多面体中的一个边总关联着两个面。所以,以多面体的面数为顶

v j V2

(m为G中的边数)

因式中 2m 是偶数, d (v j ) 是偶数,所以 d (vi ) 也必为偶数

v j V2

vi V1

( 两个同奇同偶数的和差必为偶数 ), 同时,由于 d (vi ) 中的每个加数 d (vi )

均为奇数,因而 d (vi ) 为偶数就表明, d (vi ) 必然是偶数个加数的和 ,

图论、算法图论、极值图论、网络图论、代数图论、随机图论、 模糊图论、超图论等等。由于现代科技尤其是大型计算机的迅 猛发展,使图论的用武之地大大拓展,无论是数学、物理、化 学、天文、地理、生物等基础科学,还是信息、交通、战争、 经济乃至社会科学的众多问题.都可以应用图论方法子以解决。

1976年,世界上发生了不少大事,其中一件是美国数学家 Appel和Haken在Koch的协作之下,用计算机证明了图论难题— —四色猜想(4CC):任何地图,用四种颜色,可以把每国领土染 上一种颜色,并使相邻国家异色。4CC的提法和内容十分简朴, 以至于可以随便向一个人(哪怕他目不识丁)在几分钟之内讲清 楚。1852年英国的一个大学生格思里(Guthrie)向他的老师德·摩 根(De Morgan)请教这个问题,德·摩根是当时十分有名的数学家, 他不能判断这个猜想是否成立,于是这个问题很快有数学界流 传开来。1879年伦敦数学会会员Kemple声称,证明了4CC成立, 且发表了论文。10年后,Heawood指出了Kemple的证明中

第5章图与网络分析163页PPT

bi j 0wi j

(vi ,vj)E (vi ,vj)E

例6.4 下图所表示的图可以构造权矩阵B如下:

v1 4

v2

36

72

v6 4

3

3

v3

5

2

v5

v4

v1 0 4 0 6 4 3

v

2

4

0

2

7

0

0

B

v3

0

2

0

5

0

3

v4 6 7 5 0 2 0

v

5

4

17

v4

树与图的最小树

v1 23 v6

20

v2

1

4

v7

9

15 v3

28 25

16 3

v5

17

v4

v1

v2

23 v6

1

4

v7

9

15 v3

28

25

16 3

v5

17

v4

v1

v2

23 v6

1

4

v7 9

15 v3

28

25

16 3

v5

17

v4

v1

v2

23

1

4

v7

v6

9

v3

28

25

16 3

v5

17

v4

v1

②

15

9

7 ④ 14

⑤

①

10

19

20

6 ⑥

③

25

图的矩阵描述: 邻接矩阵、关联矩阵、权矩阵等。

1. 邻接矩阵 对于图G=(V,E),| V |=n, | E |=m,有nn阶方矩阵

运筹学-第7章-图与网络优化

20/139

连通图、子图、支撑子图、基础图

• 连通图 图G中,若任何两个点之间,至少有一条链,称为连通图。否 则称为不连通图。

• 奇点 次为奇数的点, 如 v5

18/139

链,圈,初等链,初等圈,简单链(圈)

• 链: 由两两相邻的点及其相关联的边构成的点边 序列, 如:

(v0 ,e1 ,v1 ,e2 ,v2 ,e3 ,v3 ,…,vn-1 ,en , vn ); 其中v0 ,vn分别为链的起点和终点, v1 ,v2 ,…,vn-1称 为中间点 ; • 圈: 起点与终点重合的链; • 简单链(圈):链(圈)中所含的边均不相同; • 初等链(圈):链(圈)中所含的点均不相同,也 称通路;

v2

a8

v5

a10

a4 a6

a9

a7

a5

v4

v7 a11 v6

•路 • 初等路 • 回路

(v1, a2 , v3 , a4 , v4 , a7 , v6 )是从v1到v6的路。也是一条初等路。 在上图中,(v3 , a3 , v2 , a5 , v4 , a6 , v5 , a8 , v3 )是一个回路。

vV1

vV2

vV

2m为偶数,且偶点的次之和 d(v)也为偶数,所以 d(v) 必为偶

数,即奇数点的个数必为偶数vV。2

vV1

27/139

第二节 树

本节主要内容: • 树的概念 • 构造生成树的方法 • 最小生成树问题

计算机基础计算机网络基础PPT(完整版)

07

CHAPTER

总结与展望

计算机基础与计算机网络的重要性

支撑信息技术发展

计算机基础和计算机网络 是信息技术发展的核心, 为各种应用提供了基础设 施和支持。

促进社会信息化

计算机网络的普及和发展 推动了社会的信息化进程 ,改变了人们的生活方式 和工作方式。

推动数字经济发展

计算机基础和计算机网络 为数字经济提供了技术支 撑,促进了数字经济的蓬 勃发展。

网络安全的防御措施

包括防火墙技术、入侵检测技术、数据 加密技术、身份认证技术等,以及定期 更新补丁、限制不必要的网络访问等日 常防护措施。

VS

网络安全的管理策略

包括制定完善的网络安全管理制度和流程 ,加强员工网络安全意识和培训,建立应 急响应机制,定期进行安全评估和演练等 。同时,还需要加强与政府、行业组织、 安全厂商等的合作和信息共享,共同应对 网络安全挑战。

物理层

负责传输比特流,提供为建立、维护和拆除物理链路所需要的机械的、

电气的、功能的和规程的特性。

02 03

数据链路层

在物理层提供比特流服务的基础上,建立相邻结点之间的数据链路,通 过差错控制提供数据帧在信道上无差错的传输,并进行各电路上的动作 系列。

网络层

在计算机网络中进行通信的两个计算机之间可能会经过很多个数据链路 ,也可能还要经过很多通信子网。网络层的任务就是选择合适的网间路 由和交换结点,确保数据及时传送。

06

CHAPTER

网络安全与管理

网络安全的概念和重要性

网络安全的概念

网络安全是指通过技术、管理和法律 等手段,保护计算机网络系统及其中 的数据、应用和服务不受未经授权的 访问、攻击、破坏或篡改的能力。

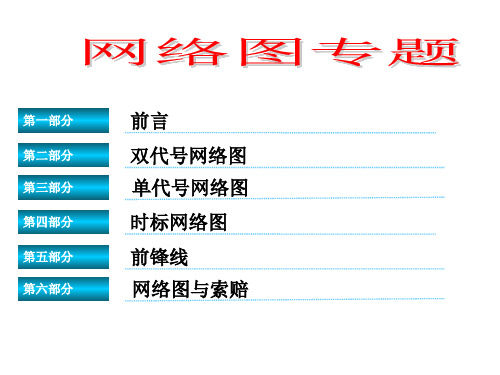

网络图专题(非常全面,带案例)

1.关键线路与非关键线路 :在一项计划的所有线路中,持续时间最长的线路,其对整 个工程的完工起着决定性作用,称为关键线路,其余线路称为非关键线路。关键线路 的持续时间即为该项计划的工期。关键线路宜用粗箭线、双箭线或彩色箭线标注,以 突出其在网络计划中的重要位置

A

D

F

2

4

2

2

2

1

2C

6

B 3

3

E

G

5

8

最迟完成时 在不影响工程工期的条件下,本工

间

作必须完成的最迟时刻

9

总时差

在不影响总工期的前提下,本工作 可以利用的机动时间

在不影响其紧后工作最早开始时间 10 自由时差 的前提下,本工作可以利用的机动

时间

表示方法

双单

ti-j

ti

Tc

Tr

Tp

ESi-j ESi

EFi-j EFi

LSi-j LSi

LFij

8、双代号网络图中应只有一个起点节点和一个终点节点(多目标网络计划除外); 而其他所有节点均应是中间节点。如图所示。

(三)绘制步骤

(1)明确各项工作紧后工作 ; (2)根据逻辑关系,在满足绘图规则的前提下开始绘制; (3)检查

【例题1】:根据表中逻辑关系,绘制双代号网络 图。

工作 A

B

C

D

E

F

工作

A

B

C

D

E

F

紧前

-

-

-

A、B

B

C、D、 E

时间

3

3

3

8

5

4

【例题2】:根据表中逻辑关系,绘制双代号网络 图。

通信网络-图与网络模型及方法

-68-第五章 图与网络模型及方法§1 概论图论起源于18世纪。

第一篇图论论文是瑞士数学家欧拉于1736 年发表的“哥尼斯堡的七座桥”。

1847年,克希霍夫为了给出电网络方程而引进了“树”的概念。

1857年,凯莱在计数烷22+n n H C 的同分异构物时,也发现了“树”。

哈密尔顿于1859年提出“周游世界”游戏,用图论的术语,就是如何找出一个连通图中的生成圈、近几十年来,由于计算机技术和科学的飞速发展,大大地促进了图论研究和应用,图论的理论和方法已经渗透到物理、化学、通讯科学、建筑学、运筹学,生物遗传学、心理学、经济学、社会学等学科中。

图论中所谓的“图”是指某类具体事物和这些事物之间的联系。

如果我们用点表示这些具体事物,用连接两点的线段(直的或曲的)表示两个事物的特定的联系,就得到了描述这个“图”的几何形象。

图论为任何一个包含了一种二元关系的离散系统提供了一个数学模型,借助于图论的概念、理论和方法,可以对该模型求解。

哥尼斯堡七桥问题就是一个典型的例子。

在哥尼斯堡有七座桥将普莱格尔河中的两个岛及岛与河岸联结起来,问题是要从这四块陆地中的任何一块开始通过每一座桥正好一次,再回到起点。

图1 哥尼斯堡七桥问题当然可以通过试验去尝试解决这个问题,但该城居民的任何尝试均未成功。

欧拉为了解决这个问题,采用了建立数学模型的方法。

他将每一块陆地用一个点来代替,将每一座桥用连接相应两点的一条线来代替,从而得到一个有四个“点”,七条“线”的“图”。

问题成为从任一点出发一笔画出七条线再回到起点。

欧拉考察了一般一笔画的结构特点,给出了一笔画的一个判定法则:这个图是连通的,且每个点都与偶数线相关联,将这个判定法则应用于七桥问题,得到了“不可能走通”的结果,不但彻底解决了这个问题,而且开创了图论研究的先河。

图与网络是运筹学(Operations Research )中的一个经典和重要的分支,所研究的问题涉及经济管理、工业工程、交通运输、计算机科学与信息技术、通讯与网络技术等诸多领域。

网络基础知识培训PPT课件

选择交换机时需要考虑其端口 数量、传输速率、背板带宽等

因素,以满足实际需求。

调制解调器

调制解调器是一种将数字信号 转换为模拟信号或将模拟信号

转换为数字信号的设备。

在上网过程中,调制解调器用 于将计算机输出的数字信号转 换为电话线传输的模拟信号,

或反之。

调制解调器的技术指标包括传 输速率、调制方式、接口类型 等,不同的上网需求需要选择 不同的调制解调器。

使用调制解调器时需要注意其 与计算机的接口类型和驱动程 序的兼容性。

网卡

01

网卡是计算机中用于连接网络的硬件设备,实现计算机与网络的通信。

02

网卡的主要功能包括数据的传输和接收、地址解析等,是计算机接入 网络的基本条件。

03

网卡的性能指标包括传输速率、接口类型、网络协议支持等,选择合 适的网卡能够提高计算机的网络性能。

TCP/IP模型为互联网的通信提供 了标准化的协议栈结构,使得各 种计算机和设备能够相互连接和

通信。

网络协议

01

02

03

概述

网络协议是一组规则和标 准,用于规定计算机和设 备在网络中进行通信的方 式。

常见协议

常见的网络协议包括TCP、 UDP、HTTP、FTP、 SMTP等。

作用

网络协议使得各种设备和 系统能够相互理解和协作, 实现信息的交换和资源的 共享。

数据加密类型

对称加密、非对称加密和混合加密是常见的数据加密类型。不同类型的加密算法具有不 同的特点和适用场景。

数据加密应用

数据加密广泛应用于数据传输、存储和备份等场景,可以有效保护数据的机密性和完整 性,防止数据泄露和篡改。

病毒防护与入侵检测

病毒防护定义

第八讲网络最优化模型【共61张PPT】

第八讲 网络最优化模型

最短路模型

最短路模型的求解

求解最短路问题实际上就是找一条总长度最短的路 线,对于这样的最短路问题,可以建立0-1整数规划数学

模型求解(如下图)。

第八讲 网络最优化模型

最短路模型

最短路模型的求解

为简化求解过程,可以建立专门的最短路求解模型 ,用计算机求解:可以将图中各条边和每条边是的权数 直接录入到求解模型中,直接得到结果。因此可以称下 图就是一个最短路问题的数学表述模型。

条路,使两点间的总距离为最短。

第八讲 网络最优化模型

最短路模型

例8.1 如下图所示,某人每天从住处S开车到工作地T上

班,图中各弧旁的数字表示道路的长度(千米),试问 他从家出发到工作地,应选择哪条路线,才能使路上行 驶的总距离最短?

第八讲 网络最优化模型

最短路模型的基本特征

最短路模型

1、在网络中选择一条路,始于发点(源点),终于收点(目的

条道路及道路维修。工期和所需劳动力见下表。该公司共 有劳动力120人,任一工程在一个月内的劳动力投入不能超 过80人,问公司应如何分配劳动力以完成所有工程,是否能按

期完成?

工程 A.地下通道 B.人行天桥 C.新建道路 D.道路维修

工期和所需劳动力

工期 5~7月 6~7月 5~8月

8月

需要劳动力(人) 100 80 200 80

赵●

(v1)

e1

e3

钱● (v2)

●孙 (v3) e4

●李 (v4)

第八讲 网络最优化模型

基本概念

图

7、 回路 始点和终点重合的路叫做回路。上图中(v3,v5,v6

,v7,v4 ,v3)就是一条回路。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

e1

• e 2

v1 e6

• v 2

e3

e4

无

•v 4 向

图

v•3 e 5

e4=(v3,v4)=(v4, v3) e5=(v3,v4)=(v4, v3)

图与网络模型及方法

二.常用名词:

1、端点和关联边:

若 ek{vi,vj}E,则称 vi、 v 点 j是e边 k的端点 ek是 ,边 点 vi和 vj的关联边

记V={vi}——点的集合,E= {ei}——边的集合 ek {vi,vj}

G={V,E} m(G)=|E|——G的边数, 简记为m n(G)= |V|——G的顶点数, 简记为n

• e 1 v 3 e 2 e 6

• • • v 1

e4 e3 v4 e5 v 5

• v 2

图与网络模型及方法

m=6, n=5

个数为偶数。

图与网络模型及方法

四. 链、路、连通图 1.链:对于无向图G=(V,E),若图G中有一个点与边的交替序列

μ={vi0,ei1,vi1,ei2,,vik-1,eik,vik},且eit=(vit-1,vit)(t=1,2,…,k), 则称该交替序列 μ为连结vi0和vik的一条链。

简单链:μ中只有重复的点而无重复边者为简单链。 初等链:μ中没有重复的点和重复边者为初等链。 圈:无向图G中,连结 vi0与vik的一条链,当vi0与vik是同一个点

2、相邻点和相邻边:

一条边的两个端相 点邻 称点 为,简称邻点,

端点落在同一个边 顶称 点为 的相邻边,边 简称邻

3、多重边与环:

e1

具有相同端点的多 边重 称边 为或平行边; •v 1

两个端点落在同点 一的 个边 顶称为环e 2。

e6

4、多重图和简单图:

v 2 • e 3 e 4 •v 4

含有多重边的图称为多重图;

时,称此链为圈。圈中只有重复点而无重复边者为简单圈,

既(除起点、终点重复外)无重复点也无重复边者为初等圈

v1 e1

• • v 6

e6 e7

e8

• e 5 v 5 e 4

•v 2 • e 9 e 2 v 3

绪论

• 图论起源于18 世纪。 • 第一篇图论论文是瑞士数学家欧拉于1736 年发表

的“哥尼斯堡的七座桥”。 • 1847 年,克希霍夫为了给出电网络方程而引进了

“树”的概念。

• 1857年,凯莱在计数烷n 2n+2 C H 的同分异构物

时,也发现了“树”。 • 哈密尔顿于1859 年提 • 出“周游世界”游戏,用图论的术语,就是如何找出

三.次(度)的性质

性质1:在图G=(V,E)中,所有点的次之和是边数m的两倍。 证明:由于每条边均与两个顶点关联,因此在计算顶点的次时

每条边都计算了两遍,所以顶点次数的总和等于边数的二倍。

性质2:在任何图G=(V,E)中,奇点的个数为偶数

证明:设V1,V2分别是图G中奇点和偶点的集合,则V1∪V2=V,

• • e 2

v1

e1

v5

• v 2

e3 e4

• v 6 e 5

• v 3

•v 4

e6

d(v1)3, d(v2)1, d(v3) 4

d(v4)3, d(v5)0, d(v6) 1, v2、v6为悬挂点,e2、e5为悬挂边, v5为孤立点, v1、v2、v4、v6为奇点v, 5、v3为偶点

d(vi)12 ,G的边数m=6 即 图与网络模型d 及方(v 法i)2m

图与网络模型及方法

图与网络模型及方法PPT

1

• 图与子图 • 图的连通与割集 • 树与支撑树 • 最小树 • 最短有向路 • 最大流 • 最小费用流 • 最大对集图与网络 Nhomakorabea型及方法

• 图与网络

无向图的基本概念 网络的基本概念

• 关联矩阵和邻接矩阵

关联矩阵 邻接矩阵 主要结论

• 子图

图与网络模型及方法

V1∩V2=Φ,有性质1, d (v i) d (v i) d (v i) 2 m ,因为V2

i V

i V 1

i V 2

是偶点的集合,d(vi)(i∈V2)均为偶数,所以 所以 d(vi)为偶数

iV2

d(vi )为偶,数 而V1是奇点的集,合d(vi)(iV1)均为奇数 iV1

只有偶数个奇数相加才能得到偶数,所以V1中的点,即奇点的

一个连通图中的生成圈

图与网络模型及方法

绪论

• 近几十年来,由于计算机技术和科学的飞速发展,大大地促进了 图论研究和应用,图论的理论和方法已经渗透到物理、化学、通 讯科学、建筑学、运筹学,生物遗传学、心理学、经济学、社会 学等学科中。

图与网络模型及方法

绪论

• 图论中所谓的“图”是指某类具体事物和这些事物之间的联系。 • 如果我们用点表示这些具体事物,用连接两点的线段(直的或曲

的)表示两个事物的特定的联系,就得到了描述这个“图”的几何 形象。 • 图论为任何一个包含了一种二元关系的离散系统提供了一个数学 模型,借助于图论的概念、理论和方法,可以对该模型求解。

图与网络模型及方法

哥尼斯堡七桥问题

这个图是连通的,且每个点都与偶数线相关联

图与网络模型及方法

绪论

• 图与网络是运筹学(Operations Research)中的一个经典和重要 的分支,所研究的问题涉及经济管理、工业工程、交通运输、计 算机科学与信息技术、通讯与网络技术等诸多领域

• 的最短路问题、最大流问题、最小费用流问题和匹配问题等都是 图与网络的基本问题。

图与网络模型及方法

图的基本概念 一.图的概念 图------由若干个点和连接这些点的连线所组成的图形 G—— 一个图 vi——图中的点,称为顶点(代表具体事物,研究对象。 ei——图中的连线,称为边(对象之间的联系)

有向图——边e=(vi, vj)有方向vi为始点,vj为终点

图

此时(vi, vj)≠(vj,vi)

无向图——边e=(vi, vj)无方向,此时(vi, vj)=(vj,vi)

e1

有

• e 2

v1 e6

向 图

v2•

e3

e4

•v 4

v•3 e 5

e4=(v3,v4)≠(v4,v3) e5=(v4,v3)≠(v3,v4)

无环也无多重边的图称为简单图。

v•3 e 5

图与网络模型及方法

5、次:以点 vi为端点的边的条 点v数 i的称 次为 d, (vi)

6、悬挂点和悬挂边: 次为1的点称为悬挂点,与悬挂点相联的边称为悬挂边。

7、孤立点:次为0的点称为孤立点

8、奇点与偶点:

次为奇数的点称, 为次 奇为 点偶数的点点 称为偶