28-SSH接入Password认证典型配置举例

路由器SSH配置详解

Cisco路由器的SSH配置详解Cisco路由器的SSH配置详解如果你一直利用Telnet控制网络设备,你可以考虑采用其他更安全的方式。

本文告诉你如何用SSH替换Telnet.使用Telnet这个用来访问远程计算机的TCP/IP协议以控制你的网络设备相当于在离开某个建筑时大喊你的用户名和口令。

很快地,会有人进行监听,并且他们会利用你安全意识的缺乏。

SSH是替代Telnet和其他远程控制台管理应用程序的行业标准。

SSH命令是加密的并以几种方式进行保密。

在使用SSH的时候,一个数字证书将认证客户端(你的工作站)和服务器(你的网络设备)之间的连接,并加密受保护的口令。

SSH1使用RSA加密密钥,SSH2使用数字签名算法(DSA)密钥保护连接和认证。

加密算法包括Blowfish,数据加密标准(DES),以及三重DES(3DES)。

SSH保护并且有助于防止欺骗,“中间人”攻击,以及数据包监听。

实施SSH的第一步是验证你的设备支持SSH.请登录你的路由器或交换机,并确定你是否加载了一个支持SSH的IPSec IOS镜像。

在我们的例子中,我们将使用Cisco IOS命令。

运行下面的命令:Router> Show flash该命令显示已加载的IOS镜像名称。

你可以用结果对比你的供应商的支持特性列表。

在你验证了你的设备支持SSH之后,请确保设备拥有一个主机名和配置正确的主机域,就像下面的一样:Router> config terminalRouter (config)# hostname RouterRouter (config)# ip domain-name 在这个时候,你就可以启用路由器上的SSH服务器。

要启用SSH服务器,你首先必须利用下面的命令产生一对RSA密钥:Router (config)# crypto key generate rsa在路由器上产生一对RSA密钥就会自动启用SSH.如果你删除这对RSA密钥,就会自动禁用该SSH服务器。

SSH设置教程

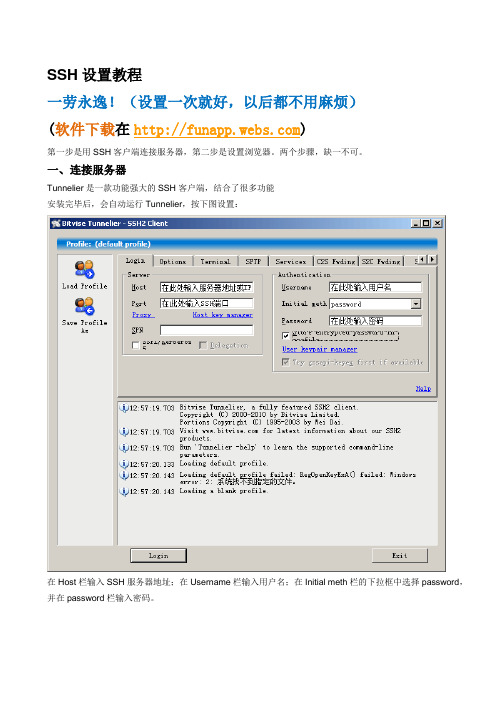

SSH设置教程一劳永逸!(设置一次就好,以后都不用麻烦)(软件下载在)第一步是用SSH客户端连接服务器,第二步是设置浏览器。

两个步骤,缺一不可。

一、连接服务器Tunnelier是一款功能强大的SSH客户端,结合了很多功能安装完毕后,会自动运行Tunnelier,按下图设置:在Host栏输入SSH服务器地址;在Username栏输入用户名;在Initial meth栏的下拉框中选择password,并在password栏输入密码。

免费服务器地址及账户密码在费ssh帐号”获取切换到Options标签,取消“Open Terminal”和“Open SFTP”前面的复选框,如下图:切换到Services标签,按下图设置:设置完毕后,点击左下方的“Login”按钮连接SSH服务器。

如果是第一次连接,会弹出对话框:点击“Accept and Save”按钮。

当左下方的“Login”按钮会变成“Logout”按钮时,说明连接成功,SSH代理服务已经开始工作了。

二、设置浏览器(1) 安装Proxy SwitchySharp扩展(2)安装完毕后,点击工具栏上的Proxy SwitchySharp扩展图标,点击“选项”打开设置页面。

(3)在设置页面中,点击切换到“导入/导出”标签,在“在线恢复备份”后面的输入框中填入/files/X_GFWList.bak,再点击“在线恢复备份”按钮,在弹出对话框中点击“确认”恢复。

恢复成功后会弹出提示框,并自动切换到“情景模式”标签页,如下图所示:注:如果你的本地代理端口号不是7070,请自行修改,其他保持默认。

点击“保存”按钮保存设置。

然后切换到“切换规则”标签,点击“立即更新列表”按钮,如果更新成功,会在按钮左侧显示更新时间。

到这里,Chrome设置完毕,点击“保存”按钮关闭Proxy SwitchySharp设置页面,然后关闭所有Chrome窗口,重启浏览器。

重新打开Chrome浏览器,点击工具栏上的Proxy SwitchySharp扩展图标,点击选择"自动切换模式"即可开始浏览网页。

ssh密钥认证登录流程

ssh密钥认证登录流程SSH密钥认证登录流程是一种更安全和方便的方式,用于替代传统的基于密码的登录方式。

在这篇文章中,我们将逐步回答关于SSH密钥认证登录流程的问题,并详细解释每个步骤。

第一步:什么是SSH密钥认证登录?SSH密钥认证登录是一种基于非对称加密的身份验证机制。

它使用了两个密钥,一个是公钥,另一个是私钥。

公钥可以在不泄露私钥的情况下分享给其他人,用于验证数字签名。

私钥则需要妥善保管,并用于生成数字签名。

第二步:生成密钥对在使用SSH密钥认证登录之前,我们首先需要生成一对密钥。

这对密钥通常包含了一个公钥和一个私钥。

可以使用以下命令生成密钥对:bashsshkeygen t rsa该命令将生成一对默认长度为2048位的RSA密钥对。

生成之后,我们可以选择将私钥保存在本地设备上,而将公钥发送给服务器进行认证登录。

第三步:配置服务器在通过SSH密钥认证登录之前,服务器需要进行一些配置。

我们需要将公钥添加到服务器的`authorized_keys`文件中,以允许登录请求。

我们可以使用以下命令将公钥添加到`authorized_keys`文件中:bashcat /path/to/public/key >> ~/.ssh/authorized_keys这条命令的作用是将公钥以追加的方式添加到`authorized_keys`文件中。

这样,当我们尝试使用私钥登录时,服务器就可以验证我们的身份。

第四步:使用私钥登录一旦服务器配置完成,我们就可以使用私钥进行登录。

我们可以使用以下命令:bashssh i /path/to/private/key username@hostname在该命令中,`i`选项用于指定私钥的路径,`username`代表登录服务器的用户名,`hostname`代表服务器的地址。

当我们执行该命令后,SSH将会使用私钥对登录请求进行签名,并将该签名发送给服务器进行验证。

如果服务器成功验证签名并确认身份,我们将被授予登录的权限。

实验一 配置用户通过Password方式登录交换机示例

实验一配置用户通过Password方式登录交换机示例一、配置设备名称<quidway>system-viwe[quidway]sysname AR1220[AR1220] quit二、配置设备的管理IP地址[AR1220]interface Ethernet 0/0/1[AR1220-ethernet0/0/1]ip add 10.0.1.2 24 //配置设备的管理ip地址[AR1220-ethernet0/0/1]undo shutdown三、配置远程telnet登陆(password模式)配置通过Password方式登录交换机的示例。

在本示例中,通过配置VTY0的优先级、验证方式和断开连接的时间,实现使用Password方式登录交换机。

组网需求PC机的COM口与交换机的Console口相连。

配置VTY0的优先级为3,对从VTY0登录的用户进行password验证,用户登录时需要输入口令“huawei”。

登录后,如果用户超过30分钟未对交换机进行操作,将断开与交换机的连接。

配置思路采用如下的思路配置登录交换机:1.进入用户接口视图,配置VTY0的优先级为2。

2.配置明文验证和断开连接的时间。

数据准备为完成此配置例,需准备如下的数据:∙验证方式密码∙断开连接的时间操作步骤1.配置VTY0的优先级为2。

<Quidway> system-view[Quidway] user-interface vty 0 4[Quidway-ui-vty0] user privilege level32.配置明文验证和断开连接的时间。

[Quidway-ui-vty0] authentication-mode password/aaa/none[Quidway-ui-vty0] set authentication password simple huawei[Quidway-ui-vty0] idle-timeout 30配置文件#sysname Quidway#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain default#user-interface vty 0user privilege level 2set authentication password simple huaweiidle-timeout 30#return四.超级用户密码设置[AR1220]super password level 3 simple huawei 或123。

SSH使用设置教程

SSH使用设置教程SSH(Secure Shell)是一种用于安全远程登录到服务器或其他远程设备的网络协议。

它提供了加密的通信通道,确保数据在传输过程中不被窃取或篡改。

在本教程中,我们将详细介绍如何设置和使用SSH。

第一步:安装SSH客户端首先,我们需要安装一个SSH客户端。

对于Windows用户,可以使用PuTTY或MobaXterm等免费的SSH客户端。

对于Mac和Linux用户,SSH 客户端已经预装在操作系统中,无需额外安装。

第二步:生成SSH密钥要使用SSH进行远程登录,我们需要生成一个SSH密钥对,包括公钥和私钥。

公钥将被添加到服务器上,而私钥将保存在本地。

生成SSH密钥的命令如下:```ssh-keygen -t rsa```在执行命令后,系统会提示你选择密钥保存的位置和名称。

默认情况下,密钥将保存在用户主目录下的.ssh文件夹中。

你还可以选择是否为密钥设置密码。

第三步:将公钥添加到服务器上生成SSH密钥后,我们需要将公钥添加到要连接的服务器上。

可以使用以下命令将公钥添加到服务器的authorized_keys文件中:``````这将要求你输入服务器的密码。

一旦成功验证,公钥将被添加到服务器上,你以后就可以通过私钥进行免密码登录。

第四步:测试SSH连接现在,我们可以测试SSH连接是否正常工作。

使用以下命令进行连接:``````如果一切顺利,你将被提示输入私钥密码(如果设置了密码)。

输入密码后,你将成功登录到服务器。

第五步:配置SSH代理SSH代理是一种允许你在通过SSH连接到远程服务器后,使用本地计算机进行其他网络请求的功能。

要配置SSH代理,首先需要确保在SSH客户端和服务器上启用了代理功能。

在客户端上,打开SSH客户端的配置文件(例如PuTTY的配置文件),找到并启用SSH代理功能。

你可以选择在本地计算机的特定端口上启用代理。

在服务器上,打开SSH服务器的配置文件(通常是/etc/ssh/sshd_config),找到并启用AllowTcpForwarding选项。

H3C SSH配置

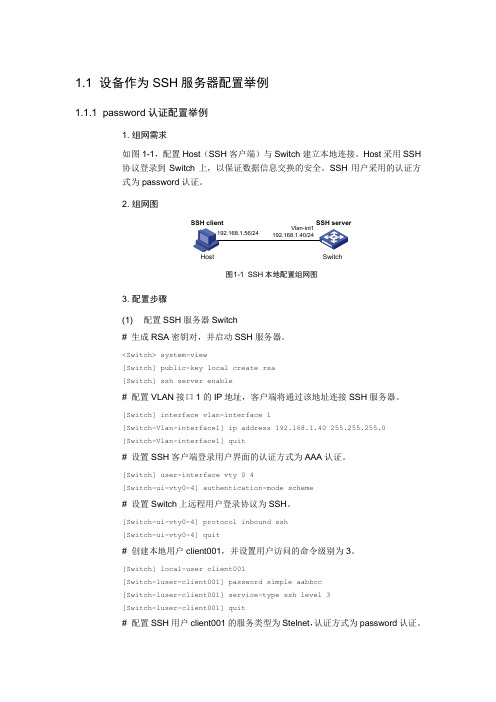

1.1 设备作为SSH服务器配置举例1.1.1 password认证配置举例1. 组网需求如图1-1,配置Host(SSH客户端)与Switch建立本地连接。

Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH用户采用的认证方式为password认证。

2. 组网图SSH client SSH server图1-1SSH本地配置组网图3. 配置步骤(1) 配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0[Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

[Switch] local-user client001[Switch-luser-client001] password simple aabbcc[Switch-luser-client001] service-type ssh level 3[Switch-luser-client001] quit# 配置SSH用户client001的服务类型为Stelnet,认证方式为password认证。

华为交换机配置SSH登陆方法

华为交换机配置SSH登陆方法一、配置设备基本信息首先,我们需要对华为交换机进行一些基本的配置,包括设置设备名称、域名和管理口IP地址等信息。

可通过以下命令进行配置:sysname 设备名称domain domain-name 域名interface 接口名称ip address ip-address { mask , mask-length }其中,设备名称为自定义的名称,域名为网络中的域名,IP地址为管理口的IP地址。

配置完成后,可以通过display current-configuration命令来查看当前的配置信息。

二、生成SSH密钥对生成SSH密钥对是配置SSH登录的重要步骤。

华为交换机支持RSA、DSA和ECDSA等多种加密算法。

以下是生成RSA密钥对的命令示例:sysname 设备名称user-interface vty 0 4ssh authentication-type rsa生成密钥对的具体步骤如下:1.创建RSA密钥对:rsa local-key-pair create创建密钥对时,系统会要求设置密钥长度,可以根据实际需求选择合适的长度。

2.显示密钥对信息:display rsa local-key-pair该命令可以查看当前设备的RSA密钥对信息。

3.导出密钥对到文件:rsa export local-key-pair file file-name通过该命令可以将生成的密钥对保存到文件中,方便备份和导入到其他设备中。

三、配置SSH登录在华为交换机上配置SSH登录,需要设置SSH服务参数、用户权限和登录方式等。

以下是配置SSH登录的命令示例:sysname 设备名称ssh server enablessh authentication-type default allssh user 用户名 authentication-type aaassh user 用户名 service-type stelnet其中,第一条命令用于启用SSH服务,第二条命令设置默认认证方式为全部认证(包括密码和密钥认证),第三条命令设置用户的认证方式为AAA认证,第四条命令设置用户的服务类型为STelnet。

SSH 使用设置教程(详细图文)

SSH 使用设置教程(详细图文)1、首先您得需要有一个SSH帐号,hotlines.me在这里为您提供了一个免费的SSH帐号2、下载Tunnelier 下载FireFox3、安装Tunnelier,如下图,勾选中那个声明,然后点Install,就可以了。

正在安装出现这个提示就安装成功3、设置Tunnelier打开Tunnelier找到Services按上图进行设置在Login界面,输入您的SSH账号信息,其中Host为ssh服务器,Username为ssh用户名,Initial meth 请选择password,然后后面会出来输入框,填写你的ssh密码。

同时选中store XXX这一行。

保存账号密码.如上图第一次使用会出现这个窗口,点击“accept and Save”保存好,下次就不会再弹了。

直到出现这个提示和左则窗口图标时就说明已经稳定的连接上SSH了。

这个时可以最少化FireFox浏览器,官方下载如果您已经安装了就可以跳过这一步。

4、设置FireFox+autoproxy 在Firefox地址栏输入about:config,会弹出一个警告提示,点我保证小心继续,然后在输入框填入:network.proxy.socks_remote_dns(dns后面不要含空格)然后双击出现的一行内容,使True值变成False。

或直接输入about:addons 打开扩展中心,在右上角的搜索栏里输入autoproxy,然后点击安装,再重启一下FireFox安装好之后就会有一个图标在FireFox右上角出现一个”福“字图标了,点击它的小三角打开首选项进行设置5、autoproxy 设置打开”代理规则》添加规则订阅”选中“gfwlist》订阅“然后选择“代理服务器”》“选择代理服务器”重点是这里,默认代理选择”ssh -D“,订阅的也是选择”ssh -D“,然后确定就可以了。

最后到这里算是大功告成咯。

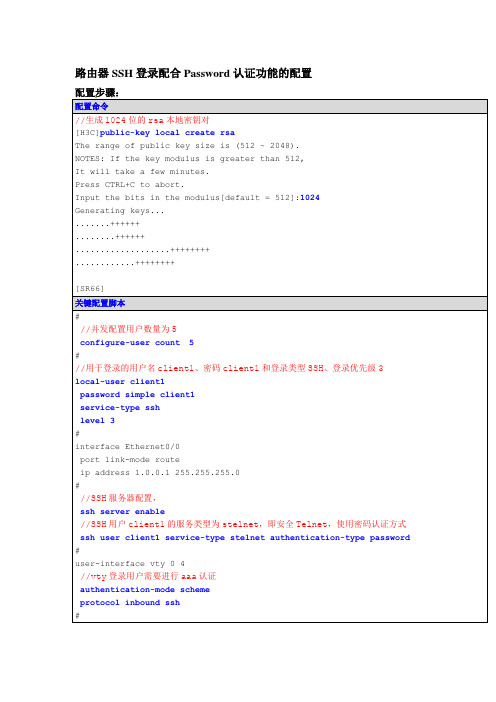

路由器SSH登录配合Password认证功能的配置

It will take a few minutes.

Press CTRL+C to abort.

Input the bits in the modulus[default = 512]:1024

Generating keys...

.......++++++

........++++++

...................++++++++

Undo telnet server enable

#

四、配置关键点:

1)使用命令public-key local create rsa生成本地密钥对并指定密钥长度;

SSH配置+公钥证书认证方式登录

SSH配置+公钥证书认证⽅式登录什么是SSH:SSH 为 Secure Shell 的缩写,由 IETF 的⽹络⼯作⼩组(Network Working Group)所制定;SSH 为建⽴在应⽤层和传输层基础上的安全协议。

SSH 是⽬前较可靠,专为远程登录会话和其他⽹络服务提供安全性的协议。

利⽤ SSH 协议可以有效防⽌远程管理过程中的信息泄露问题。

如果⼀个⽤户从本地计算机,使⽤SSH协议登录另⼀台远程计算机,我们就可以认为,这种登录是安全的,即使被中途截获,密码也不会泄露。

当主机中开启openssh服务,那么就对外开放了远程连接的接⼝,ssh为openssh服务的客户端,sshd为openssh服务的服务端。

实验:1.安装开启sshd服务,⾸先使⽤⽤户名、密码登录⽅式登录。

在虚拟机中登录CentOS 7操作系统,使⽤命令 systemctl status sshd.service 查看sshd服务状态可以看到CentOS 7中是默认安装sshd服务的,接下来使⽤putty64⼯具登录系统⾸先查看centos 7地址,使⽤命令ip addr打开putty⼯具,在Host Name(or IP address)输⼊虚拟机IP,在Port输⼊默认端⼝号22,点击Open打开使⽤虚拟机⽤户名、密码进⾏登录centos7操作SSH/SSHD服务(查看/启动/重启/⾃启)查看状态: systemctl status sshd.service启动服务: systemctl start sshd.service重启服务: systemctl restart sshd.service开机⾃启: systemctl enable sshd.service2.配置sshd,root⽤户不可登录⾸先编辑/etc/ssh/sshd_config⽂件,使⽤命令vim /etc/ssh/sshd_config修改PermitRootLogin后⾯的yes为no,将前⾯的#去掉,使⽤i进⼊编辑模式,进⾏修改,修改后按Esc,进⼊命令模式,然后⽤Shift+ZZ保存退出。

路由器SSH配置

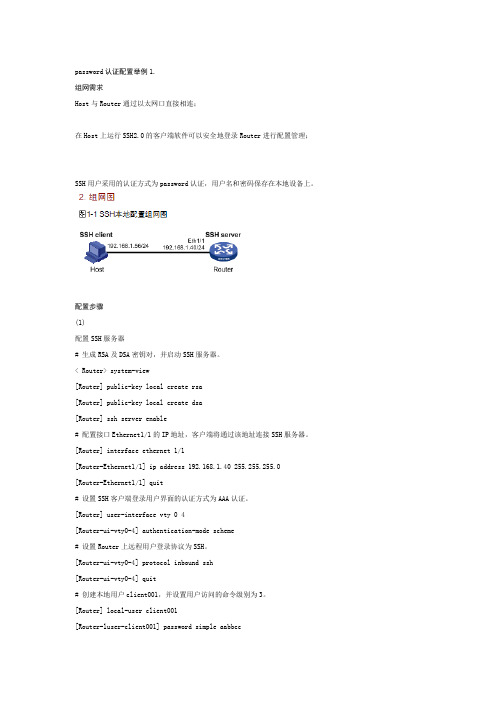

password认证配置举例1.组网需求Host与Router通过以太网口直接相连;在Host上运行SSH2.0的客户端软件可以安全地登录Router进行配置管理;SSH用户采用的认证方式为password认证,用户名和密码保存在本地设备上。

配置步骤(1)配置SSH服务器# 生成RSA及DSA密钥对,并启动SSH服务器。

< Router> system-view[Router] public-key local create rsa[Router] public-key local create dsa[Router] ssh server enable# 配置接口Ethernet1/1的IP地址,客户端将通过该地址连接SSH服务器。

[Router] interface ethernet 1/1[Router-Ethernet1/1] ip address 192.168.1.40 255.255.255.0[Router-Ethernet1/1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Router] user-interface vty 0 4[Router-ui-vty0-4] authentication-mode scheme# 设置Router上远程用户登录协议为SSH。

[Router-ui-vty0-4] protocol inbound ssh[Router-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

[Router] local-user client001[Router-luser-client001] password simple aabbcc[Router-luser-client001] service-type ssh[Router-luser-client001] authorization-attribute level 3[Router-luser-client001] quit# 配置SSH用户client001的服务器类型为Stelnet,认证方式为password认证。

SSH登录认证方式

SSH登录认证方式SSH(Secure Shell)是一种网络协议,用于在不安全的网络上进行安全的远程登录和文件传输。

SSH登录认证方式是指在进行SSH登录时,用户可以通过不同的身份验证方式来验证自己的身份。

本文将介绍几种常见的SSH登录认证方式。

1. 密码认证密码认证是最常见的SSH登录认证方式。

用户在登录时需输入正确的用户名和密码才能成功登录。

这种方式简单直接,但可能存在密码被暴力破解或被盗取的风险。

2. 公钥认证公钥认证是一种基于非对称加密算法的认证方式。

用户需要在本地生成一对密钥,包括公钥和私钥。

用户将公钥放在服务器上,并将私钥保存在本地。

在登录过程中,服务器会向客户端发送一个随机数,客户端使用私钥对该随机数进行加密,并将加密后的结果发送给服务器。

服务器使用事先保存的公钥对加密结果进行解密,并验证解密结果与发送的随机数是否一致。

如果一致,则认证成功。

公钥认证方式更加安全,能够防止密码被盗取和暴力破解的风险。

3. 双因素认证双因素认证是指在登录时需要同时提供两种或以上的身份验证信息。

SSH登录时可以结合密码认证和公钥认证,同时要求用户输入密码和使用本地私钥进行加密。

这样即使密码被盗取,黑客也无法登录,因为他们没有正确的私钥。

双因素认证能够提供更高的安全性,但也增加了用户的操作复杂度。

除了上述常见的SSH登录认证方式外,还有一些其他的认证方式,如基于证书的认证、使用单一使用者认证、使用Kerberos认证等。

不同的认证方式可以根据需求来选择和配置,以提供更安全的登录方式。

总结:SSH登录认证方式是保障网络安全的重要环节之一。

密码认证简单直接,但存在一定的安全风险;公钥认证基于非对称加密算法,更加安全;双因素认证可以进一步增加安全性。

通过选择合适的认证方式,可以提高SSH登录的安全性和可靠性。

在实际应用中,建议根据具体情况来配置和使用不同的认证方式,以达到最佳的安全效果。

ssh 密码验证流程

ssh 密码验证流程

SSH(Secure Shell)是一种加密的网络传输协议,用于在不安全的网络上安全地进行远程登录和数据传输。

SSH密码验证是确保用户身份安全的关键环节。

以下是SSH密码验证的流程:

1. 用户在本地计算机上运行SSH客户端。

2. 用户输入目标远程主机的IP地址或域名,并指定要使用的端口(默认为22)。

例如:`***************.10.20`

3. SSH客户端向远程主机发送登录请求,其中包括用户名和加密的密码。

4. 远程主机的SSH服务接收到请求后,会验证用户名和密码。

如果用户名和密码匹配,则继续执行后续操作。

5. 如果远程主机的SSH服务配置了密码验证,则会将输入的密码发送至远程主机进行验证。

这一过程可能涉及交互式验证,即要求用户在提示时输入密码。

6. 如果密码验证成功,用户将成功登录远程主机。

否则,登录失败。

需要注意的是,为了提高安全性,建议使用SSH密钥验证方式进行身份验证,这样可以避免在传输过程中被窃取或破解。

配置SSH密钥验证的流程如下:

1. 在本地计算机上生成SSH密钥对(公钥和私钥)。

2. 将本地计算机上的公钥上传到远程主机。

3. 修改远程主机的SSH配置文件,允许基于密钥的验证。

4. 重启远程主机的SSH服务。

5. 使用SSH客户端尝试无密码登录远程主机。

在配置好SSH密钥验证后,用户可以通过SSH客户端直接登录远程主机,而无需输入密码。

这有助于提高系统安全性,并减少因密码泄露带来的风险。

ssh证书登录(实例详解)

ssh证书登录(实例详解)前⾔本⽂基于实际Linux管理⼯作,实例讲解⼯作中使⽤ssh证书登录的实际流程,讲解ssh证书登录的配置原理,基于配置原理,解决实际⼯作中,windows下使⽤SecureCRT证书登录的各种问题,以及实现hadoop集群部署要求的⽆密码跳转问题。

ssh有密码登录和证书登录,初学者都喜欢⽤密码登录,甚⾄是root账户登录,密码是123456。

但是在实际⼯作中,尤其是互联⽹公司,基本都是证书登录的。

内⽹的机器有可能是通过密码登录的,但在外⽹的机器,如果是密码登录,很容易受到攻击,真正的⽣产环境中,ssh 登录都是证书登录。

证书登录的步骤1.客户端⽣成证书:私钥和公钥,然后私钥放在客户端,妥当保存,⼀般为了安全,访问有⿊客拷贝客户端的私钥,客户端在⽣成私钥时,会设置⼀个密码,以后每次登录ssh服务器时,客户端都要输⼊密码解开私钥(如果⼯作中,你使⽤了⼀个没有密码的私钥,有⼀天服务器被⿊了,你是跳到黄河都洗不清)。

2.服务器添加信⽤公钥:把客户端⽣成的公钥,上传到ssh服务器,添加到指定的⽂件中,这样,就完成ssh证书登录的配置了。

假设客户端想通过私钥要登录其他ssh服务器,同理,可以把公钥上传到其他ssh服务器。

真实的⼯作中:员⼯⽣成好私钥和公钥(千万要记得设置私钥密码),然后把公钥发给运维⼈员,运维⼈员会登记你的公钥,为你开通⼀台或者多台服务器的权限,然后员⼯就可以通过⼀个私钥,登录他有权限的服务器做系统维护等⼯作,所以,员⼯是有责任保护他的私钥的,如果被别⼈恶意拷贝,你⼜没有设置私钥密码,那么,服务器就全完了,员⼯也可以放长假了。

客户端建⽴私钥和公钥在客户端终端运⾏命令ssh-keygen -t rsarsa是⼀种密码算法,还有⼀种是dsa,证书登录常⽤的是rsa。

假设⽤户是blue,执⾏ ssh-keygen 时,才会在我的home⽬录底下的 .ssh/ 这个⽬录⾥⾯产⽣所需要的两把 Keys ,分别是私钥 (id_rsa) 与公钥 (id_rsa.pub)。

SSH服务配置范文

SSH服务配置范文SSH(Secure Shell)是一种网络协议,用于在不安全的网络中安全地传输数据。

它的主要功能是远程登录和执行命令,通过SSH可以在远程服务器上执行各种操作,而无需直接物理访问服务器。

本文将介绍SSH服务的配置,包括安装和设置SSH服务、配置SSH服务的安全性以及了解SSH的高级功能。

1.安装和设置SSH服务:a. 首先,需要在服务器上安装SSH软件包。

可以使用包管理器来安装,例如在Ubuntu上可以使用apt-get命令,而在CentOS上可以使用yum命令。

c.在配置文件中,可以设置SSH服务的各种参数。

常见的配置参数包括监听的端口号、允许访问的用户名、是否允许远程登录等。

d. 设置完成后,重新启动SSH服务以使配置生效。

可以使用命令service sshd restart(对于CentOS)或service ssh restart(对于Ubuntu)来重启服务。

2.配置SSH服务的安全性:a. 为SSH服务配置防火墙规则,以限制对SSH服务的访问。

可以使用iptables或ufw等工具来配置防火墙规则。

b. 禁用不必要的SSH服务。

可以检查ssh配置文件中的参数,确保只允许所需的用户登录服务器。

c.启用SSH的公钥身份验证,以增强账户的安全性。

公钥身份验证使用密钥对来进行身份验证,而不是传统的用户名和密码。

d. 为SSH服务配置自动断开连接的超时时间,以防止长时间的空闲连接。

这可以通过配置文件中的参数ClientAliveInterval和ClientAliveCountMax来实现。

3.了解SSH的高级功能:a. 创建和使用SSH密钥对。

可以使用ssh-keygen命令来生成SSH密钥对,其中包括私钥和公钥。

私钥应该保持机密,而公钥可以放在服务器上。

b. 使用SSH代理。

SSH代理允许在多个服务器之间进行无密码的跳转。

可以使用ssh-agent命令来启用代理,并使用ssh-add命令将私钥添加到代理中。

H3C交换机配置ssh密码验证登录方式

H3C交换机配置ssh密码验证登录⽅式交换机配置ssh密码验证登录⽅式⼀、背景:1、由于PC机串⼝不⽀持热插拔,请不要在交换机带电的情况下,将串⼝插⼊或者拔出PC机。

当连接PC和交换机时,请先安装配置电缆的DB-9端到PC机,再连接RJ-45到交换机;在拆下时,先拔出RJ-45端,再拔下DB-9端。

2、恢复出⼚设置的交换机<H3C>reset saved-configuration3、重启设备必须重启才能⽣效⼆、VLAN配置1、删除vlan系统模式下:undo vlan ID号2、创建vlan[H3C]vlan 1003、把端⼝添加到vlan⾥⾯[H3C-vlan100]port GigabitEthernet 1/0/1 to GigabitEthernet 1/0/164、同理创建vlan200、vlan300分别把端⼝添加到valn⾥[H3C-vlan200]port GigabitEthernet 1/0/17 to GigabitEthernet 1/0/32[H3C-vlan300]port GigabitEthernet 1/0/33 to GigabitEthernet 1/0/44注意:默认所有的端⼝都在vlan1,此设备剩余⼝都在vlan1中。

5、给VLAN配置管理地址[H3C]interface Vlan-interface 100[H3C-Vlan-interface100]ip address 192.168.5.189 255.255.255.0三、开启ssh管理系统配置模式下:查看ssh状态信息:[H3C]display ssh server status如果是SSH server:Disable那么需要开启ssh服务[H3C]ssh server enable四、创建ssh⽤并赋予权限注意:建⽴不同⽤户,级别也不同,level3是最⾼权限,0是最低权限1、在⽤户使⽤SSH登录交换机时,交换机对所要登录的⽤户使⽤密码对其进⾏⾝份验证⽣成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa注意:(1)虽然⼀个客户端只会采⽤DSA和RSA公共密钥算法中的⼀种来认证服务器,但是由于不同客户端⽀持的公共密钥算法不同,为了确保客户端能够成功登录服务器,建议在服务器上⽣成DSA和RSA两种密钥对。

SSH服务配置范文

SSH服务配置范文SSH(Secure Shell)是一种用于远程访问和加密通信的协议,它为在不安全的网络上提供了安全的连接。

配置SSH服务意味着设置服务器以允许用户通过SSH远程登录和执行命令。

以下是一个SSH服务配置范文,共计1200字以上,以帮助用户了解如何正确地配置SSH服务。

1.简介SSH是目前流行的远程连接协议,它基于客户端和服务器之间的公钥和私钥进行加密通信。

SSH可以提供安全的远程登录、文件传输和远程执行命令等功能。

在配置SSH服务之前,确保已在服务器上安装了OpenSSH 包。

2.配置文件```$ sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config_backup ```3.端口号默认情况下,SSH服务使用22端口。

为了增加安全性,可以修改SSH 服务使用的端口号,以防止黑客进行常见端口扫描攻击。

打开配置文件,找到并修改以下行:```#Port 22Port 2222```在这个范例中,我们将端口号修改为2222、修改完成后,保存并关闭配置文件。

4. 防止Root用户登录为了增加安全性,通常建议禁用Root用户通过SSH进行登录。

为了实现这一点,找到并修改以下行:```#PermitRootLogin yesPermitRootLogin no```这将禁止Root用户通过SSH进行登录。

修改完成后,保存并关闭配置文件。

5.登录时使用公钥验证SSH可以使用公钥和私钥对进行验证,以提高安全性。

为了启用公钥验证,我们需要生成一对公钥和私钥。

打开终端窗口,输入以下命令:```$ ssh-keygen -t rsa -b 4096```按照命令提示一步一步操作,直到生成公钥和私钥文件。

默认情况下,它们将被保存在当前用户的家目录下的.ssh文件夹中。

你可以在生成过程中选择保持默认。

6.复制公钥到服务器将公钥复制到服务器以使其能够使用公钥验证。

SSH配置手册 2

1.1 设备作为SSH服务器配置举例1.1.1 password认证配置举例1. 组网需求如图1-1,配置Host(SSH客户端)与Switch建立本地连接。

Host 采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH 用户采用的认证方式为password认证。

2. 组网图3. 配置步骤(1) 配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:2048 此处可以使用默认1024Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++# 生成RSA密钥对。

[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0[Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

SSH公钥认证协议

SSH公钥认证协议SSH公钥认证协议(SSH Public Key Authentication Protocol)是一种用于在计算机网络中安全地进行身份认证的协议。

它使用公共密钥密码体制,采用非对称加密算法,确保通信的机密性和完整性。

本文将介绍SSH公钥认证协议的原理、优势以及应用场景。

一、原理SSH公钥认证协议基于非对称加密算法,由客户端和服务器共同参与。

其认证流程如下:1. 客户端发送请求:客户端向服务器发出连接请求,请求建立安全通道。

2. 服务端回应:服务端收到请求后,生成密钥对(公钥和私钥),将公钥发送给客户端。

3. 客户端加密信息:客户端使用服务端提供的公钥对身份信息进行加密。

4. 服务端验证:服务端收到加密信息后,使用自己的私钥进行解密,并验证身份信息的真实性。

5. 认证结果:若身份验证成功,服务端允许客户端访问资源;若失败,则拒绝连接。

二、优势SSH公钥认证协议相比传统的口令认证方式具有以下优势:1. 安全性高:公钥和私钥是一对,私钥只保存在用户端,不需要传输,大大减少了密码被盗取的风险。

2. 免输入口令:用户无需输入口令,只需使用对应的私钥即可进行认证,简化了操作流程。

3. 抵御中间人攻击:通过对公钥的验证,能够防止中间人窃听和篡改通信内容。

4. 强密码保护:公钥可以设置更长、更复杂的密码,提高了密码的安全性。

5. 可撤销性:用户可以随时生成新的密钥对,撤销旧的公钥,避免了口令泄露后的安全隐患。

三、应用场景SSH公钥认证协议广泛应用于各种场景,包括但不限于以下几个方面:1. 远程登录:管理员可以通过SSH公钥认证协议安全地远程登录服务器,管理和操作远程主机。

2. 文件传输:SSH公钥认证协议还可用于安全地传输文件,保证传输过程中的数据安全性。

3. 版本控制系统:很多版本控制系统(如Git)使用SSH公钥认证协议来验证用户的身份,以便进行代码的推拉操作。

4. 云服务器管理:云服务提供商通常使用SSH公钥认证协议来保护用户对云服务器的访问,确保数据的安全。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

SSH接入Password认证典型配置举例Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置注意事项 (1)3.3 配置步骤 (2)3.3.1 AC的配置 (2)3.3.2 Switch的配置 (4)3.4 验证配置 (5)3.5 配置文件 (7)4 相关资料 (9)1 简介本文档介绍了SSH 接入Password 认证配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解SSH 特性。

3 配置举例3.1 组网需求如图1所示,AC 作为Stelnet 服务器,并采用password 认证方式对无线客户端Client 进行认证,Client 的用户名和密码保存在AC 本地,使Client 可以安全的登录到AC 上,且Client 的用户级别为管理级。

图1 无线控制器作为Stelnet 服务器配置组网图3.2 配置注意事项∙由于不同客户端支持的公钥算法不同,为了确保所有的无线客户端都能够成功登录AC ,需要在AC 上同时生成DSA 和RSA 两种密钥对。

∙ 配置AP 的序列号时请确保该序列号与AP 唯一对应,AP 的序列号可以通过AP 设备背面的标签获取。

AC Switch AP Client3.3 配置步骤3.3.1 AC的配置(1) 配置AC的接口# 创建VLAN 100及其对应的VLAN接口,并为该接口配置IP地址。

AC将使用该接口的IP地址与AP建立LWAPP隧道。

<AC> system-view[AC] vlan 100[AC-vlan100] quit[AC] interface vlan-interface 100[AC-Vlan-interface100] ip address 192.168.1.1 24[AC-Vlan-interface100] quit# 创建VLAN 200作为WLAN-ESS接口的缺省VLAN。

[AC] vlan 200[AC-vlan200] quit# 创建VLAN 300作为Client接入的业务VLAN,并为该接口配置IP地址。

[AC] vlan 300[AC-vlan300] quit[AC] interface vlan-interface 300[AC-Vlan-interface300] ip address 192.168.3.1 24[AC-Vlan-interface300] quit# 配置AC与Switch相连的GigabitEthernet1/0/1接口的链路类型为Trunk,PVID为100,允许VLAN 100和VLAN 300的报文通过。

[AC] interface gigabitethernet 1/0/1[AC-GigabitEthernet1/0/1] port link-type trunk[AC-GigabitEthernet1/0/1] port trunk permit vlan 100 300[AC-GigabitEthernet1/0/1] port trunk pvid vlan 100[AC-GigabitEthernet1/0/1] quit# 创建WLAN-ESS 1接口,并设置端口的链路类型为Hybrid。

[AC] interface wlan-ess 1[AC-WLAN-ESS1] port link-type hybrid# 配置当前Hybrid端口的PVID为200,禁止VLAN 1通过并允许VLAN 200不带T ag通过。

[AC-WLAN-ESS1] undo port hybrid vlan 1[AC-WLAN-ESS1] port hybrid vlan 200 untagged[AC-WLAN-ESS1] port hybrid pvid vlan 200# 在Hybrid端口上使能MAC VLAN功能。

[AC-WLAN-ESS1] mac-vlan enable[AC-WLAN-ESS1] quit(2) 配置Stelnet服务器# 在AC上生成RSA密钥对。

[AC] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++# 在AC上生成DSA密钥对。

[AC] public-key local create dsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:512Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++*+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++*+++++# 使能SSH服务器功能。

[AC] ssh server enable# 设置Stelnet客户端登录用户界面的认证方式为AAA认证。

[AC] user-interface vty 0 4[AC-ui-vty0-4] authentication-mode scheme# 设置AC上远程用户登录协议为SSH。

[AC-ui-vty0-4] protocol inbound ssh[AC-ui-vty0-4] quit# 创建本地用户client001,密码为aabbcc,服务类型为SSH,本地用户的级别为3(管理级)。

[AC] local-user client001[AC-luser-client001] password simple aabbcc[AC-luser-client001] service-type ssh[AC-luser-client001] authorization-attribute level 3[AC-luser-client001] quit# 配置SSH用户client001的服务类型为Stelnet,认证方式为password认证。

[AC] ssh user client001 service-type stelnet authentication-type password(3) 配置无线服务# 创建clear类型的服务模板1。

[AC] wlan service-template 1 clear# 设置当前服务模板的SSID为service。

[AC-wlan-st-1] ssid service# 将WLAN-ESS 1接口绑定到服务模板1。

[AC-wlan-st-1] bind wlan-ess 1# 启用无线服务。

[AC-wlan-st-1] service-template enable[AC-wlan-st-1] quit(4) 配置射频接口并绑定服务模板# 创建AP的管理模板,名称为officeap,型号名称选择WA2620E-AGN。

[AC] wlan ap officeap model WA2620E-AGN# 设置AP的序列号为21023529G007C000020。

[AC-wlan-ap-officeap] serial-id 21023529G007C000020# 进入radio 2射频视图。

[AC-wlan-ap-officeap] radio 2# 将在AC上配置的clear类型的服务模板1与射频2进行关联。

[AC-wlan-ap-officeap-radio-2] service-template 1 vlan-id 300# 使能AP的radio 2。

[AC-wlan-ap-officeap-radio-2] radio enable[AC-wlan-ap-officeap-radio-2] return3.3.2 Switch的配置# 创建VLAN 100和VLAN 300,其中VLAN 100用于转发AC和AP间LWAPP隧道内的流量,VLAN 300为无线客户端接入的VLAN。