试验4 图像的伪装技术

本科毕业设计选题 伪装目标检测

本科毕业设计选题伪装目标检测一、引言伪装目标检测(camouflage target detection)作为一种重要的军事技术,近年来备受关注。

这一领域的研究不仅涉及军事领域,还对生物学、计算机视觉等领域有着重要的影响。

本文将从基础概念入手,探讨伪装目标检测的相关理论、技术以及应用,并基于此为本科毕业设计进行选题探讨。

二、基础概念1. 伪装目标的定义伪装目标是指通过模仿周围环境,使目标在视觉上与其周围环境相似,难以被发现的一种目标。

伪装目标检测即是通过技术手段识别和检测伪装目标。

2. 目标检测的基本原理目标检测是计算机视觉领域的一个重要研究方向,其基本原理是利用计算机算法和技术,对图像或视频进行分析和处理,从中识别并定位出特定的目标。

三、伪装目标检测相关技术1. 传统的伪装目标检测技术传统的伪装目标检测技术主要依靠人工进行判断和识别,其局限性在于对人的依赖性较强,且效率较低。

2. 基于深度学习的伪装目标检测技术随着深度学习的发展,基于深度学习的伪装目标检测技术逐渐成为主流。

其利用卷积神经网络等深度学习算法,实现对伪装目标的自动识别和检测,效果明显提升。

四、伪装目标检测的应用1. 军事领域在军事领域,伪装目标检测技术可以应用于侦察和监视任务中,帮助军方发现隐藏在环境中的伪装目标。

2. 生物学领域在生物学领域,伪装目标检测技术有助于研究动物的伪装行为,揭示动物在自然环境中的生存策略。

五、本科毕业设计选题探讨基于对伪装目标检测的理论和技术的深入了解,可以将其应用于本科毕业设计中。

可以通过调研相关文献和研究现状,设计并实现一个基于深度学习的伪装目标检测算法,并对其性能进行评估和分析。

六、个人观点和总结从本科毕业设计选题的角度出发,伪装目标检测作为一个热门且具有挑战性的领域,不仅能够拓展自身的研究广度,还能够在实际应用中发挥重要作用。

在选择毕业设计选题时,应充分考虑自身兴趣和专业发展方向,结合伪装目标检测的相关理论和技术,进行深入思考和探讨,以确保选题的深度和广度兼具,并且具有一定的研究价值。

《伪装技术》课件

基本Байду номын сангаас理

伪装技术的基本原理包括模仿、隐蔽和干扰。模仿是指通过模拟周围环境的特征来使物体与环境融合; 隐蔽是指隐藏物体特征以避免被探测;干扰是指利用干扰技术干扰对物体观测的过程。

发展历程

1

20世纪初

伪装技术开始在军事领域得到应用,用于隐蔽战舰和军事设施。

2

20世纪中期

伪装技术的应用逐渐扩展到航空领域,用于飞机和导弹。

《伪装技术》PPT课件

伪装技术是一门研究如何隐藏物体本身特征,使其融入背景环境的科学、艺 术与工程。

定义和概述

伪装技术是在自然界观察到的生物伪装现象的基础上发展起来的一门技术,需要通过模仿、改变或隐藏 物体的颜色、形状、纹理等来达到隐藏或保护的目的。

应用领域和重要性

伪装技术在军事、野生动物保护、工业设计等领域都有广泛的应用。它可以 提供保护和隐形的能力,帮助物体适应环境变化,提高生存能力。

3

21 世纪

伪装技术开始应用于民用领域,如建筑、交通工具等。

主要分类和特点

自然伪装

利用环境中相似的元素和图案来隐藏物体。

人造伪装

通过设计和制造伪装装置,改变物体的外观 以达到伪装的目的。

未来趋势

1 智能伪装技术

利用机器学习和传感技术,使伪装装置可以自动感知环境并进行自适应伪装。

2 纳米伪装材料

利用纳米技术开发具有特殊光学性质的材料,实现更高效的伪装效果。

总结和展望

伪装技术的发展为人类提供了更多的安全性和隐私保护,并且在不同领域带来了巨大的创新和发展空间。 展望未来,我们可以期待伪装技术在更多领域得到应用,并取得更大突破。

物理实验技术中图像处理的技巧与注意事项

物理实验技术中图像处理的技巧与注意事项在物理实验中,图像处理技术被广泛应用于数据采集、分析以及实验结果的展示中。

良好的图像处理能够提高实验数据的准确性和可靠性,并给实验结果的呈现带来更多的信息和视觉效果。

本文将介绍一些物理实验中图像处理的技巧与注意事项。

一、图像采集与处理的准备工作在进行物理实验之前,需要进行图像采集与处理的准备工作。

首先,选择合适的图像采集设备,如数码相机或高速相机等。

其次,要设置合适的摄像参数,包括曝光时间、白平衡、对焦等。

在进行图像处理时,还需要选择合适的图像处理软件,如Photoshop、ImageJ等。

二、图像采集与处理的技巧1. 标定图像尺度:在使用图像进行测量时,需要确定图像中的物理尺度。

一种简单的方法是在实验中放置一个已知尺寸的标尺或物体,通过测量标尺或物体在图像中的像素尺寸,可以得到像素与物理尺寸的转换关系。

2. 图像去噪:在一些实验条件不理想的情况下,图像中可能会存在噪声。

为了减少噪声的影响,可以使用图像处理软件中的降噪滤波算法,如中值滤波、均值滤波等。

对于一些特定类型的噪声,还可以采用适应性滤波算法进行去噪处理。

3. 图像增强:为了提高图像的清晰度和对比度,可以使用图像处理软件中的增强功能。

例如,可以调整图像的亮度、对比度、色彩等参数,以达到更好的视觉效果。

4. 图像分割:在一些实验中,需要对图像进行分割,提取感兴趣的目标物体。

常见的分割方法包括阈值分割、边缘检测、区域生长等。

通过图像分割,可以对实验结果进行精确的量化分析。

5. 图像配准:在一些需要比较差异图像的实验中,需要对图像进行配准,使得它们具有相同的尺度和方向。

常见的图像配准方法包括基于特征点匹配的配准和基于图像变换的配准。

三、图像采集与处理的注意事项1. 光照条件的控制:光照条件对图像采集有很大的影响,因此需要对实验环境的光照进行控制。

避免强烈的直射光以及背光情况,尽量保持均匀的光照条件。

2. 采样率与分辨率的选择:在进行图像采集时,需要选择适当的采样率和分辨率。

本科毕业设计选题 伪装目标检测

本科毕业设计选题伪装目标检测本科毕业设计选题伪装目标检测[1] 作为一名即将毕业的大学生,我本着对未来学术研究和职业发展的认真态度,对本科毕业设计选题进行了深入思考和调研。

我确定了“伪装目标检测”作为我的毕业设计选题。

这个选择不仅符合我所学专业的研究方向,还具有一定的挑战性和实践意义。

在此,我希望我的文章写手能够帮助我撰写一篇高质量、深度和广度兼具的中文文章,全面探讨这一主题,让我从简到繁,由浅入深地理解伪装目标检测。

[2] 伪装目标检测,作为计算机视觉和图像处理领域的重要研究课题,一直备受关注。

在我的毕业设计选题中,我选择了这个主题,主要出于对其前沿性、实用性和学术挑战的认可。

据我了解,伪装目标检测不仅涉及到常见的目标检测技术,还涉及到图像伪装、隐形技术等相关领域,具有很高的研究价值和实际应用前景。

我希望通过对这一主题的深入研究和分析,为该领域的发展做出一定的贡献。

[3] 在文章的撰写中,我希望文章写手能够首先介绍伪装目标检测的基本概念和研究意义,从而为读者提供一个全面的认识。

可以从传统的目标检测方法出发,慢慢扩展到伪装目标检测的特殊挑战和困难,引领读者逐步深入。

在文章的内容中,我希望能多次提及“伪装目标检测”,并以序号标注,以突出其重要性和研究价值。

[4] 在文章的主体部分,我希望文章写手能够对伪装目标检测的相关技术和方法进行详细的解析和分析,包括但不限于图像处理、深度学习、隐形技术等方面的内容。

文章写手可以结合实际案例或项目经验,对这些技术和方法进行深入比较和评价,以便读者全面理解伪装目标检测的研究现状和发展趋势。

[5] 至于对这一主题的个人观点和理解,我认为伪装目标检测的研究不仅对军事安全、反恐防范等方面有重要意义,同时也对社会治安、智能监控等领域具有广泛的应用前景。

我对这一主题充满信心,并希望通过自己的努力和研究,能够为相关领域的发展做出一些贡献。

[6] 在文章的结尾部分,我希望文章写手能够进行总结和回顾性的内容归纳,对伪装目标检测的研究现状和未来发展进行展望和探讨。

图像隐藏 MATLAB实验报告

图像隐藏MATLAB实验报告1. 引言图像隐藏是一种将秘密信息嵌入到数字图像中的技术。

通过这种技术,我们可以将信息隐藏在覆盖物看起来像是普通图像的数字图像中。

图像隐藏有许多应用领域,包括数字水印、版权保护和信息隐蔽通信等。

在这个实验中,我们将使用MATLAB实现图像隐藏的过程,并观察性能和影响因素。

2. 实验方法2.1 准备工作在开始实验之前,我们需要准备以下工作:- 安装MATLAB并确保其正确配置。

- 准备一些用作载体的数字图像。

在本实验中,我选择了一张常见的风景照片作为载体图像。

- 准备需要隐藏的秘密信息。

在本实验中,我选择了一段文字作为秘密信息。

2.2 图像隐藏过程图像隐藏的过程可以分为以下几个步骤:1. 加载载体图像和秘密信息。

2. 将载体图像转换为灰度图像。

这是因为在灰度图像中隐藏信息相对较简单且具有较好的效果。

3. 对灰度图像进行傅里叶变换。

这一步是为了将图像从空间域转换到频率域,以便于接下来的嵌入操作。

4. 将秘密信息嵌入到频率域图像中。

这一步需要选择适当的嵌入算法和参数,以在保证图像可视性的情况下实现信息的隐藏。

5. 对嵌入了秘密信息的频率域图像进行逆傅里叶变换,将图像转换回空间域。

6. 将隐藏了秘密信息的图像保存到文件中。

3. 实验结果经过以上步骤,我成功地实现了图像隐藏的过程,并观察到了以下结果。

首先,我将秘密信息隐藏到载体图像中,并将隐藏后的图像显示出来。

通过肉眼观察,我无法看出图像中隐藏了秘密信息,即图像的可视性并未受到明显的影响。

其次,我执行了一系列实验,通过改变隐藏算法和参数,以观察不同因素对隐藏效果的影响。

实验结果显示,隐藏算法和参数的选择对图像的可视性和隐藏效果都有显著的影响。

一些算法和参数可能会导致隐藏的秘密信息更难以被发现,而另一些则可能导致图像质量下降。

此外,我还测试了对隐藏信息进行提取的过程。

通过对隐藏了秘密信息的图像执行一系列解密操作,我成功地提取出了隐藏的秘密信息,并与预先准备好的原始秘密信息进行了比对。

伪装技术

伪装技术(一)伪装的基本原理伪装是与敌侦察作斗争的基本手段。

侦察的目的是要探测和识别各种军事目标,而伪装则是尽量保护这些军事目标的暴露征候,使其不被对方的侦察所发现。

伪装的基本原理:防光学侦察的原理是消除和降低目标与背景之间的色彩和亮度上的差别,达到伪装目的。

防红外侦察的原理是消除和降低目标与背景之间的反射红外线的差别,达到伪装目的。

防雷达侦察的原理是消除和降低目标与背景之间的反射雷达波的差别,达到伪装目的。

(二)现代伪装方法现代伪装技术主要有遮蔽、融合、示假、规避四种。

1.遮蔽技术遮蔽技术又称遮蔽隐真技术,是把真目标遮蔽起来,不让敌发现和识别的技术。

遮蔽技术在高技术局部战争中是反侦察和对付精确制导武器最有效的方法之一。

遮蔽技术可分为两个种类:(1)迷彩伪装遮蔽迷彩遮蔽是用涂料、染料和其它材料改变目标和背景的颜色、图案所实施的伪装。

(2)人工遮障人工遮障又叫人工遮蔽,是利用各种制式伪装器材对目标进行伪装的一种方法。

人工遮障通常由遮障面和支撑构件组成。

支撑构件由竹木或金属支架、控制绳等组成。

按其用途和外形不同分为:伪装网遮障和烟雾遮障。

2.融合技术融合技术指减小和消除目标与背景的差别,使目标融合于背景中的技术。

例如,单个士兵可用油彩涂抹皮肤的暴露部位,在钢盔和衣服上披上麻皮,抹上涂料和编插新鲜植物,以求得与周围背景近似或相融合。

融合技术主要分为:(1)防光学侦察融合技术该技术的实质就是要降低或消除目标与背景的对比度,其途径是将传感器所要接收目标信号的强度降低或使背景的信号强度增强,以便使目标和背景的反射或辐射强度相接近。

(2)防雷达侦察融合技术防雷达侦察融合技术有如下几种方法:一是采用角反射器。

二是运用龙伯透镜反射器。

三是采用偶极子反射体。

(3)防红外侦察融合技术防红外侦察的融合技术,是通过适当的方式把热红外目标乔装打扮,使其与背景具有相似的表面特征,也就是使伪装后的红外目标与背景的反射特性、热辐射特性和表面结构相一致,使热红外目标完全融合在背景当中的技术。

伪装方法研究

伪装方法研究

伪装方法研究是一个涉及多个领域的综合性研究,包括军事、科技、艺术等。

以下是一些常见的伪装方法:

1. 自然伪装:利用自然环境中的颜色、纹理、形状等特征,使目标与周围环境融为一体,从而达到隐藏和保护的目的。

例如,在丛林中穿迷彩服、在雪地中涂白等。

2. 人工伪装:通过人工制造假目标、烟雾、阴影等方式,干扰敌方侦察和攻击,从而保护真实的目标。

例如,设置诱饵阵地、施放烟雾弹等。

3. 光学伪装:利用光学技术,如反射、折射、偏振等,改变目标的形状、颜色、亮度和对比度等光学特征,从而达到伪装效果。

例如,使用隐形涂层、偏振镜等。

4. 电子伪装:利用电子设备和技术,如雷达、红外、激光等,干扰敌方侦察和攻击,从而保护真实的目标。

例如,使用干扰机、诱饵弹等。

5. 声音伪装:利用声音技术,如噪音、回声等,干扰敌方侦察和攻击,从而保护真实的目标。

例如,使用噪音发生器、回声弹等。

在伪装方法研究中,需要综合考虑目标的特点、环境和条件等因素,选择合适的伪装方法。

同时,还需要进行实验和测试,评估伪装效果和性能,为实际应用提供依据和参考。

实验四图像增强

实验四-图像增强信息工程学院实验报告课程名称:数字图像处理班级: 姓名: 学号:一、实验目的1.了解图像增强的目的及意义,加深对图像增强的感性认识,巩固所学理论知识。

2. 掌握图像空域增强算法的基本原理。

3. 掌握图像空域增强的实际应用及MATLAB 实现。

4. 掌握频域滤波的概念及方法。

5. 熟练掌握频域空间的各类滤波器。

6.掌握怎样利用傅立叶变换进行频域滤波。

7. 掌握图像频域增强增强的实际应用及MATLAB 实现。

二、实验步骤及结果分析1. 基于幂次变换的图像增强 程序代码:clear all ; close all ;I{1}=double(imread('fig534b.tif')); I{1}=I{1}/255;figure,subplot(2,4,1);imshow(I{1},[]);hold on I{2}=double(imread('room.tif')); I{2}=I{2}/255;subplot(2,4,5);imshow(I{2},[]);hold on for m=1:2 Index=0;for lemta=[0.5 5] Index=Index+1;F{m}{Index}=I{m}.^lemta;subplot(2,4,(m-1)*4+Index+1),imshow(F{m}{Index},[]) end end成 绩:指导老师(签名):执行结果:图1 幂次变换增强结果实验结果分析:由实验结果可知,当r<1时,黑色区域被扩展,变的清晰;当r>1时,黑色区域被压缩,变的几乎不可见。

2.直方图规定化处理程序代码:clear allclcclose all%0.读图像I=double(imread('lena.tiff'));subplot(2,4,1);imshow(I,[]);title('原图')N=32;Hist_image=hist(I(:),N);Hist_image=Hist_image/sum(Hist_image);Hist_image_cumulation=cumsum(Hist_image);%累计直方图subplot(245);stem(0:N-1,Hist_image);title('原直方图');%1.设计目标直方图Index=0:N-1;%正态分布直方图Hist{1}=exp(-(Index-N/2).^2/N);Hist{1}=Hist{1}/sum(Hist{1});Hist_cumulation{1}=cumsum(Hist{1});subplot(242);stem([0:N-1],Hist{1});title('规定化直方图1');%倒三角形状直方图Hist{2}=abs(2*N-1-2*Index);Hist{2}=Hist{2}/sum(Hist{2});Hist_cumulation{2}=cumsum(Hist{2});subplot(246);stem(0:N-1,Hist{2});title('规定化直方图2');%2. 规定化处理Project{1}=zeros(N);Project{2}=zeros(N);Hist_result{1}=zeros(N);Hist_result{2}=zeros(N);for m=1:2Image=I;%SML 处理(SML,Single Mapping Law 单映射规则 for k=1:NTemp=abs(Hist_image_cumulation(k)-Hist_cumulation{m});[Temp1,Project{m}(k)]=min(Temp); end%2.2 变换后直方图 for k=1:NTemp=find(Project{m}==k); if isempty(Temp) Hist_result{m}(k)=0; elseHist_result{m}(k)=sum(Hist_imag e(Temp)); end endsubplot(2,4,(m-1)*4+3); stem(0:N-1,Hist_result{m}); title(['变换后的直方图',num2str(m)]); %2.3结果图 Step=256/N; for K=1:NIndex=find(I>=Step*(k-1)&I<Step *k);Image(Index)=Project{m}(k); endsubplot(2,4,(m-1)*4+4),imshow(I mage,[]);title(['变换后的结果图',num2str(m)]); end执行结果:原图0.020.040.060.080.100.020.040.060.080.100.020.040.060.08规定化直方图220400.050.10.150.2变换后的直方图1变换后的结果图1020400.020.040.060.080.10.12变换后的直方图2变换后的结果图2图2 直方图规定化实验结果分析:由实验结果可知,采用直方图规定化技术后,原图的直方图逼近规定化的直方图,从而有相应的变换后的结果图1和变换后的结果图2。

基于Arnold变换的图像信息伪装算法

mo i e S mb d i ga d p o i e o b e p oe t n frt ee e d d me s g , i h ma e h mb d e s a eu d — d f d L B e e dn n r vd sd u l r tc i o mb d e s a e wh c k st e e e d d me s g n e i o h

维普资讯

第 1期

陈

铭等 : 于 Anl 基 ro d变换 的 图像 信 息伪 装算 法

・3 2 5・

基 于 Arod变换 的 图像 信 息伪 装算 法 nl

陈 铭 ,平西建

( 息 工程 大学 信 息科 学 系 ,河南 郑 州 4 0 0 ) 信 5 0 2 摘 要 :在对 图像 以二 维 A n l rod变换 置乱 的基 础上 , 据八 邻域 内像素 之 间的相 关性 来确 定 L B( 根 S 最低 有 效位 )

信息 隐藏技 术是 信 息安全 领域 的一 个 新 的研究 热点 , 自 2 0世纪 9 0年代 以来 , 这方 面的研 究越 来越 受到 人们 的关 注 ,

C E n ,PN ii H N Mi g I G X &ne nvrt o I om t nE gne n Z eghuH n n4 00 ,C ia Dp.o n r ai c c ,U i s)f n rai n ier g, hnzo ea 5 0 2 hn ) f o e i f o i

dn c e sd tr ie ytec reain b te n tepx l i h ih eg b ro d T ee ed dmesg a ee — igsh mei ee n db h orlt ew e h ies n teeg t ih oh o . h mb d e sa ec nb x m o n

典型伪装材料高光谱特征及识别方法研究

典型伪装材料高光谱特征及识别方法研究摘要:伪装是一种重要的冒用手段,被广泛应用于军事、情报采集以及犯罪活动等领域。

高光谱遥感技术凭借其对物体细微光谱特征的探测能力,成为伪装材料识别的有效工具。

本文通过对典型伪装材料的高光谱特征进行分析与研究,并提出了一种基于高光谱图像的伪装材料识别方法。

关键词:典型伪装材料、高光谱特征、识别方法1.引言伪装是指在冒用、掩饰、伪造等手段下,使人们误以为某物或某人是与其实际情况相同或相近的行为。

伪装手段广泛应用于各个领域,具有重要的军事和情报采集价值,同时也用于犯罪活动等非法行为。

伪装材料是伪装的基础,其识别与辨认对于安全防范至关重要。

2.高光谱特征分析高光谱遥感技术能够获取物体在一定范围内多个连续的波段数据,因此能够提供丰富的光谱信息,包括吸收、反射和发射等。

通过对典型伪装材料的高光谱特征进行分析,可以确定其在不同波段上的光谱表现,提取出其独特的特征。

2.1光谱相似性分析典型伪装材料往往选择与被伪装物有较高的光谱相似性,以达到最好的伪装效果。

通过对伪装材料和被伪装物进行高光谱分析,可以比较两者在不同波段上的光谱曲线,发现相似的光谱特征,从而识别伪装材料。

2.2光谱异常分析伪装材料与常规物体相比,在某些波段上可能存在光谱异常现象。

通过分析光谱曲线中的异常点,可以推断该点对应的波段可能受到伪装材料的影响。

例如,在红外波段中,某些伪装材料可能表现出较强的吸收现象,造成光谱曲线异常。

3.高光谱图像伪装材料识别方法基于高光谱特征的伪装材料识别方法主要包括以下步骤:数据获取与预处理、特征提取、分类算法和性能评估。

3.1数据获取与预处理通过高光谱遥感系统获取伪装材料的高光谱图像数据,考虑到遥感图像中存在的噪声和光照变化等问题,需要对原始数据进行去噪、辐射校正等预处理。

3.2特征提取提取伪装材料的高光谱特征是识别的关键步骤,常用的特征提取方法包括主成分分析(PCA)、线性判别分析(LDA)等。

测绘技术中的伪装目标检测方法及特征提取技术

测绘技术中的伪装目标检测方法及特征提取技术近年来,随着科技的不断发展,伪装技术在军事和民用领域中得到了广泛应用。

为了提高伪装目标的检测效率和准确性,测绘技术中的伪装目标检测方法及特征提取技术也得到了越来越多的关注和研究。

伪装目标检测是指通过图像处理和分析技术来识别和定位伪装目标。

其中,特征提取技术是伪装目标检测的核心环节。

传统的特征提取技术主要基于人工定义的图像特征,如颜色、纹理、形状等。

然而,由于伪装技术的不断改进和进步,传统的特征提取技术往往不能满足检测的需求。

为了解决这个问题,研究人员提出了基于深度学习的特征提取方法。

深度学习是一种通过模拟人脑神经网络结构来实现信息处理的方法。

通过构建深层神经网络,可以提取图像中更高层次的特征,从而提升伪装目标检测的准确性和鲁棒性。

常用的深度学习模型包括卷积神经网络(CNN)和循环神经网络(RNN)。

卷积神经网络是目前最为常用的深度学习模型之一。

它通过多层卷积和池化操作,以及全连接层的组合,实现对图像特征的提取和抽象。

在伪装目标检测中,可以利用卷积神经网络提取目标的纹理和形状等特征。

例如,通过训练一个卷积神经网络,可以提取出不同类型的纹理特征,然后将其应用于伪装目标的检测和识别中。

循环神经网络是一种能够处理序列数据的深度学习模型。

在伪装目标检测中,可以利用循环神经网络提取目标的空间分布和时间序列等特征。

例如,通过训练一个循环神经网络,可以提取出伪装目标的运动轨迹特征,从而实现对伪装目标的快速检测和定位。

除了深度学习之外,还有一些其他的特征提取方法也得到了广泛应用。

例如,基于局部二值模式(LBP)的特征提取方法可以有效地提取图像的纹理信息。

通过计算图像中每个像素周围的灰度差异,可以得到一种图像特征向量。

这种特征向量可以用于伪装目标的检测和识别。

此外,还有一些图像处理和分析技术可以应用于测绘技术中的伪装目标检测。

例如,基于多尺度的图像分割技术可以将图像分割为不同的区域,从而提高伪装目标的检测效率。

第二章伪装技术ppt课件

为了提高迷彩的荫蔽 能力和适应性,迷彩从单 色发展到多色。如果采用 与背景颜色相似的不规则 斑点组成的多色迷彩,就 可用于伪装多色背景上的 运动目标,这就是变形迷 彩。这类伪装迷彩可歪曲 目标外形,使运动中的坦 克、火炮能很好地融合于 背景之中,造成敌方侦察 和识别的困难。

在整堂课的教学中,刘教师总是让学 生带着 问题来 学习, 而问题 的设置 具有一 定的梯 度,由 浅入深 ,所提 出的问 题也很 明确

(一)按运用范围分类

战略伪装:指对军事战略全局采取一系列伪装措 施,战略伪装由最高统帅部组织实施。

战役伪装:指为隐蔽战役企图、战役行动、战役 时间及对兵力兵器的部署、配置、调动采取的伪 装。战役伪装由战役军团司令部组织实施。

战术伪装:指对战术兵团、部队、分队的人员、 兵器、车辆、工程设施和兵力部署、行动、作战 企图等实施的伪装。战术伪装由战术兵团、部队 司令部和分队指挥员组织实施。

与背景之间反射或发 射无线电波的差别, 按照目标的伪装要求, 采取各种措施消除、 降低这种差别。

反雷达伪装网:分为吸收型和散射型两大类别。 例如:81伪装网采用了散射型原理,将金属丝编入织物后,通过切花、 拉伸使得入射雷达波在各方向上相对均匀散射,并通过伪装网面的二次 透射衰减,使其网面与应用背景的雷达波散射特性趋于一致,从而实现 伪装网的防雷达性能。

军用烟幕是一种人工气溶胶。它通常是将一些对光电

波束有良好吸收和散射作用的固态或液态物质,通过机械 分散方式或化学凝集方式分散在空气中,达到对光电信号 的吸收和散射作用而衰减光电信号。

烟幕对光电的吸收作用,主要是由于入射电磁波作用

在烟幕微粒上时,使烟幕微粒的分子能级从低能态跃迁到 高能态,从而使部分电磁能转化为其他形式的内能(如热

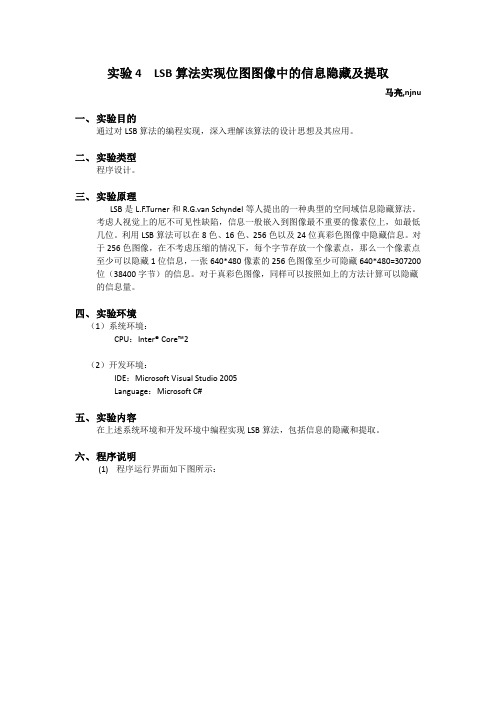

LSB算法实现BMP图像中的信息隐藏及提取

实验4 LSB算法实现位图图像中的信息隐藏及提取马亮,njnu一、实验目的通过对LSB算法的编程实现,深入理解该算法的设计思想及其应用。

二、实验类型程序设计。

三、实验原理LSB是L.F.Turner和R.G.van Schyndel等人提出的一种典型的空间域信息隐藏算法。

考虑人视觉上的厄不可见性缺陷,信息一般嵌入到图像最不重要的像素位上,如最低几位。

利用LSB算法可以在8色、16色、256色以及24位真彩色图像中隐藏信息。

对于256色图像,在不考虑压缩的情况下,每个字节存放一个像素点,那么一个像素点至少可以隐藏1位信息,一张640*480像素的256色图像至少可隐藏640*480=307200位(38400字节)的信息。

对于真彩色图像,同样可以按照如上的方法计算可以隐藏的信息量。

四、实验环境(1)系统环境:CPU:Inter® Core™2(2)开发环境:IDE:Microsoft Visual Studio 2005Language:Microsoft C#五、实验内容在上述系统环境和开发环境中编程实现LSB算法,包括信息的隐藏和提取。

六、程序说明(1)程序运行界面如下图所示:图1 信息隐藏界面图2 信息提取界面(2)程序功能说明➢自动计算最大隐藏信息量并给出提示➢可以在24位位图中隐藏大小不超过最大隐藏信息量的任意类型文件➢自动备份原始图片➢自动检测伪装图片中是否包含隐藏信息➢正确提取出LSB中的隐藏信息并还原出文件七、实现过程(1)LSBEncrypt类该类用于实现LSB的信息嵌入算法,类中各字段及方法说明如下:字段private string _originalPicPath 原始图片路径private string _hidingInfoPath 隐藏信息路径private FileStream _picStream 原始图片的文件流private FileStream _infoStream 隐藏信息的文件流方法➢private void HideInfoLength();输入:无输出:无功能:将图像的第55至第66字节的LSB替换为隐藏信息文件的长度➢private void HideInfoContent();输入:无输出:无功能:将隐藏信息以每3个字节写入原始图像从第67字节开始的每12字节块的LSB中➢private byte[] ConvertToBinaryArray(long x);输入:long x 要转换的长整型数,这个数的大小不会超过2的24次方输出:byte[] 二进制表示的字节数组功能:将长整型数转换为24位二进制表示的字节数组➢private byte[] ConvertToBinaryArray(byte[] array);输入:byte[] array 长度为3的字节数组输出:byte[] 二进制表示的字节数组功能:将隐藏信息以每3个字节写入原始图像从第67字节开始的每12字节块的LSB中➢public void ExecuteEncrypt();输入:无输出:无功能:执行信息隐藏操作(2)LSBDecrypt类该类用于实现LSB的信息提取算法,类中各字段及方法说明如下:字段private string _camouflagePicPath 伪装图片的路径private string _infoSavePath 还原出的隐藏信息的保存路径private FileStream _camouflageStream 伪装图片的文件流private FileStream _infoSaveStream 还原出的隐藏信息的文件流方法➢private int GetInfoLength();输入:无输出:int 隐藏信息长度功能:从伪装图片的第55至第66字节中提取出隐藏信息的长度➢private byte[] ExtractHidingBits(byte[] arr);输入:byte[] arr 长度为12的字节数组,含有隐藏信息输出:byte[] 从12字节块中提取出的3字节隐藏信息功能:利用位操作提取伪装文件流中每12字节的LSB位➢public bool ExecuteDecrypt();输入:无输出:bool 执行成功返回true,失败返回false功能:执行信息提取操作八、实验小结及思考(1)程序测试✧信息隐藏载体位图图像:图3 载体图像要隐藏的信息:图4 待隐藏的信息执行信息隐藏算法:图 5 隐藏信息成功信息隐藏选择伪装图片和还原出的隐藏信息的保存路径:图 6 信息提取还原出的文本文件test.txt:图7 还原出的文件(2)实验思考在信息隐藏的研究中,主要研究信息隐藏算法与隐蔽通信。

基于图像分析的光学伪装效果评价方法研究

e au t h i lr ye tn fc o f g n a k r u d,b t l a elc h e t r i lr ye tn t v laetesmi i x e to a u a ea d b c g o n at m l u s c n rf tt etx u esmi i x e t ao e at a dfee t b ev i a c . i rn s reds n e f o t Ke o d : u nie oo i o rm ;g a saec n u rn emar yw r s q a t d c lrhs g a z t ry e l o c re c ti x;wa ee rn fr ;c o f g ;s i v lt a so t m m a ul e i — a m

徐 英 , 树 良 姚

合肥 203) 30 7

( 电子工程学院 , 安徽

摘

要: 传统的伪装评价方法受到很多条件的限制 , 需要客观 定量反 映伪装效果 的评价方法 . 基于量 化颜色直方 图对伪

ቤተ መጻሕፍቲ ባይዱ

装方案与实际背景 的颜色相似度进行定量评价 , 利用灰度共 生矩 阵和小波变换 方法计算伪装与背 景的纹理相似度 . 评价方 该 法不仅能表示伪装与背景的颜色和纹 理相 似程度 , 还能反映不同观察距离上伪装与背景的纹理相 似度 . 关键词 : 量化颜色直方 图; 度共 生矩 阵.J 灰 , 波变换 ; 、 伪装 ; 相似度 中图分类 号: 9 14 T 9 17 E 5 . ;N 1 .4 文献标 识码 : A 文章编号 :6 3 2 5 2 1 )4 0 9 4 1 7 —15 {0 00 —0 6 —0

q a t iain l v la inmeh h t a e e t e l a u a eefc ee sr . sdo h u n ie o— u n i c t a e au t to t a nrf c a mo f g fe t s c sa y Bae n teq a t dc l f o o d c l r c l in z o i o r ,t ec lr i lr ye tn ewe nc o f g atr n cu l ak r u di v lae u n i — rhs ga t m h oo mi i x e t t e a u l ep tena da t a b c g o n e au tdq a tf s at b m a s i ct n l .An h x ues i rt x e tb t e a o f g n a k r u di v lae ym eh f o — ai al o y dt et t r i l i e tn ewe nc e m a y m ul ea db c g o n e au tdb t o o r a s d cn

光学掩射实验报告(3篇)

第1篇一、实验目的1. 理解光学掩模的基本原理和应用;2. 掌握光学掩模的制作方法;3. 学习使用光学掩模进行图像处理;4. 分析光学掩模在图像处理中的优缺点。

二、实验原理光学掩模是一种通过光学方法实现的图像处理技术,其基本原理是利用掩模将图像中的某些部分遮挡或透射,从而实现对图像的修改和增强。

光学掩模通常由透明或半透明的材料制成,具有特定的形状和图案。

在光学掩模实验中,我们使用光学掩模对图像进行以下处理:1. 图像遮挡:通过遮挡掩模上的某些区域,将图像中的相应部分隐藏起来;2. 图像透射:通过透射掩模上的某些区域,将图像中的相应部分突出显示;3. 图像增强:通过结合遮挡和透射,增强图像中感兴趣的部分。

三、实验仪器与材料1. 实验仪器:- 光学显微镜- 显微摄影系统- 光学掩模- 待处理图像- 图像处理软件2. 实验材料:- 光学掩模材料(如透明塑料板、玻璃板等)- 图像处理软件(如Photoshop、ImageJ等)四、实验步骤1. 制作光学掩模:根据实验需求,在光学掩模材料上绘制所需的形状和图案。

可以使用绘图工具或手工绘制,然后将其裁剪成所需形状。

2. 处理待处理图像:使用图像处理软件打开待处理图像,并进行必要的预处理,如调整亮度、对比度等。

3. 将光学掩模与待处理图像结合:将制作好的光学掩模放置在显微镜载物台上,并调整显微镜使掩模与待处理图像对齐。

4. 使用显微镜拍摄图像:调整显微镜的光路,使图像清晰可见。

使用显微摄影系统拍摄图像,并将图像导入图像处理软件。

5. 图像处理:根据实验需求,对图像进行遮挡、透射或增强等处理。

6. 结果分析:分析处理后的图像,评估光学掩模在图像处理中的效果。

五、实验结果与分析1. 图像遮挡:通过遮挡掩模上的某些区域,成功隐藏了图像中的不感兴趣部分,实现了图像的局部隐藏。

2. 图像透射:通过透射掩模上的某些区域,突出了图像中的感兴趣部分,提高了图像的对比度。

3. 图像增强:结合遮挡和透射,成功增强了图像中感兴趣的部分,提高了图像的视觉效果。

实验指导书(新版)_图像处理

实验指导书(新版)_图像处理————————————————————————————————作者:————————————————————————————————日期:《图象处理》实验指导书电子工程实验室编写适用专业: 电子信息工程电子信息科学与技术江苏科技大学电子信息学院2006年6 月前言《图象处理》课程主要介绍图像和图像处理的基本概念,图像的数学模型,数字图像的获取,数字图像处理系统的基本结构和和各部分基本功能,图像的基本处理方法(如图像的变换技术、图像平滑、图像灰度变换、图像锐化等),图像的压缩编码、以及图像的分割等理论。

学生学习本课程应在理解原理的基础上,掌握各种基本的图像处理方法.《图象处理》课程的实验开设目的:首先是加深理解在课堂上获得的理论知识,将理论知识形象化;同时学习各种图像处理技术的实际编程实现,加强编程能力,积累实际经验;另外通过一些综合性实验达到对已学过的其它课程知识融会贯通的效果。

《图象处理》课程开设的实验如下:实验一二维变换技术(综合):主要加深学生对DFT、DCT等变换技术的掌握,以及对图像频域分析方法的研究。

实验二多媒体系统中的图像处理(综合):主要加深学生对灰度变换、图像平滑、图像锐化、中值滤波等图像处理方法的掌握。

本实验指导书适合电子信息工程专业以及电子信息科学技术专业使用.目录实验一:二维变换技术 (7)实验二:多媒体系统中的图像处理 (11)实验一: 二维变换技术实验学时:4学时实验类型:综合实验要求:必修知识点:信号的频域变换技术;图像的频域特性;MATLAB 的使用。

一、实验目的1、了解图像变换的意义和手段.2、熟悉DFT 、DCT 等变换的基本原理。

3、了解二维图像频谱的分布特点.二、实验内容使用MATLAB 编程语言,编写DFT 、DCT 等变换程序,将图像从时域换到频域。

分析图像频域分布的特点。

三、实验原理、方法和手段图象处理的方法主要分为两大类:一个是空间域处理法,一个是频域法(或称变换域法)。

伪装遮蔽物遮蔽空域平面作图法

、

从 遮 蔽 角 度 来说 察

。

,

只 要 在 视线上 任 何 一 图一

, , , :

点有 遮 蔽 物 都 可 中断从观察 点 对 目 标 的 观

如 图 一 中 B 点 为 目标

,

0

点的遮蔽 物

。

则在 O B的延长 线 上

,

B 点 以远 的 A

a

、

、

A

b,

… … A

点

上 进 行 观察

,

0

点都将 被 遮蔽 物 所遮蔽

’

:

随日 的变化

,

可 在 天 体半 球 上 绘 出 无数 个 以天 轴 0 2

,

济上 面 的 观 察 圈 与方 位 正 投 影 到 地 平 面 上

即可 得 到 座 标 网 图

。

在 实

用 中其作 图方 法 如 下

取任 意 长 E W ( 根 据绘 图 需 要 定

。为

,

一般 取 1 0 、2 0 厘 米 ) 为 地 平 线 ( 即地 平 面 的 正 投

:

:

> 日

,

52

“

方位角

a :

。

。 。

在 遮蔽 物上 方观察 目标

,

0

,

,

只Leabharlann 要 观察 角日 成5 2 ?

不诊 在任 何方位 都 将 观 察 不 到 目 标

。

图 四 斜线 部 份 为 正 方 形 水平 遮 障 遮 蔽空 域 图 只要 飞临 斜线部 份 内 如 乞机从 东偏北 1 5 了

。 。

,! :

图 卜 可知

,

Z为 天 顶

,

E S W N 为 地平 面

深度伪造技术原理

深度伪造技术原理

深度伪造技术是一种利用人工智能和机器学习技术,将图像、声音或视频等真实内容进行篡改或模仿的技术。

其原理主要包括以下几个方面:

1. 图像识别与匹配:首先需要训练一个能够识别图像的模型,该模型可以识别出图像中的特定元素(如人脸、物体等),并判断它们之间的关系。

2. 特征提取:通过提取图像的特征,如边缘、轮廓、纹理等,将这些特征组合成新的图像。

3. 图像合成:利用深度学习算法,将提取到的特征组合成新的图像,同时保持与原图像相似的结构和纹理。

4. 调整对比度:为了使修改后的图像更加逼真,需要对图像进行调整,使其在视觉上与原始图像相似。

5. 生成音频:利用语音合成技术,将修改后的图像转化为音频信号。

6. 增强效果:为了使音频听起来更自然,需要对音频进行增强处理,如增加音量、改变音调等。

需要注意的是,深度伪造技术在某些情况下可能会违反法律法规和伦理规范,因此在使用时需要遵守相关规定。

此外,该技术也存在一些安全风险,如容易被黑客攻击和滥用等,需要采取相应的措施加以防范。

医学影像中伪影与扰动的辨识与处理技巧

医学影像中伪影与扰动的辨识与处理技巧医学影像在现代医学诊断中扮演着重要的角色,它可以帮助医生准确地判断病情并制定治疗方案。

然而,在医学影像中,我们常常会遇到一些伪影和扰动,它们可能会干扰我们对图像的解读和分析。

因此,准确地辨识和处理这些伪影和扰动对于保证医学影像的质量和准确性至关重要。

首先,我们来了解一下医学影像中常见的伪影。

伪影是指在图像中出现的一些不真实的影像特征,它们并不代表真实的解剖结构或病理变化。

常见的伪影包括伪装伪影、伪影伪影和伪影伪影。

伪装伪影是由于图像处理算法中的某些错误导致的,它们可以是图像中的噪声、伪影或伪影。

伪影伪影是由于图像采集设备的故障或错误设置导致的,例如伪影、伪影或伪影。

伪影伪影是由于医学影像设备的物理特性或图像处理算法的限制导致的,例如伪影、伪影或伪影。

这些伪影可能会使医生误判病情或漏诊病变,因此我们需要准确地辨识和处理它们。

其次,我们来探讨一下医学影像中常见的扰动。

扰动是指在图像中出现的一些干扰信号,它们可能来自于外部环境或图像采集设备本身。

常见的扰动包括噪声、伪影和伪影。

噪声是由于图像采集设备的电子元件或信号传输过程中的随机波动引起的,它会使图像出现颗粒状的杂点或模糊不清的边缘。

伪影是由于图像采集设备的物理特性或图像处理算法的限制导致的,它们可以是图像中的重影、伪影或伪影。

伪影是由于图像采集设备的故障或错误设置导致的,例如伪影、伪影或伪影。

这些扰动可能会使医生难以准确地分析图像,因此我们需要采取一些方法来处理它们。

在辨识和处理伪影与扰动时,我们可以借助一些图像处理技术。

首先,我们可以使用滤波器来降低图像中的噪声。

滤波器可以通过对图像进行平滑处理来减少噪声的影响,例如中值滤波器和高斯滤波器。

其次,我们可以使用图像增强技术来减少伪影和伪影的影响。

图像增强技术可以通过增强图像的对比度和细节来改善图像的质量,例如直方图均衡化和锐化滤波器。

此外,我们还可以使用图像重建技术来减少伪影和伪影的影响。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

图像的伪装技术一、实验目的与要求让学生了解图像伪装的意义以及相应的算法在实际生活中的价值。

通过实验能够掌握基本的图像加密和伪装算法,并能够对具有保密价值的图形图像作出合理巧妙的伪装处理。

二、问题描述对一幅具有保密价值的数字图像进行伪装与加密。

三、问题分析在已知各种图像格式的前提下,利用现有的线性代数及高等数学的相关知识实现对一幅具体图片的伪装转换,利用各种线性或非线性变换产生一串钥匙链,并对此链进行二次加密,从而实现对图像的保密。

另一方面还可以通过矩阵变换,将原图变换为其他不相干的图片的方法实现对原图的伪装。

四、背景知识介绍图像的伪装技术是随着计算机的发展和人们对各种特殊图片的保密需求而发展起来的一门新型技术。

数字图像具有信息量大、信息表达直观的特点,人们易于从图像图形来感知世界。

随着计算机性能和网络带宽的迅速提高,数字图像及视频不再难以存储、传输和处理。

数字图像的自相关性会造成大量的冗余,而图像的自相关性和人眼的分辨能力决定了即使图像有所变动,人的视觉系统仍然可以提取出数字图像的特征,这就是以数字图像为载体并在其中实现信息隐藏的前提和基础。

保护图像信息安全最容易想到的方法是直接采用加密技术。

但是现有的保密系统大多是为保护文本信息而设计的,直接用它们来保护图像信息并不合适,因为图像的数据量一般比文本的数据量大许多,如果直接采用传统的保密系统则加解密所需的时间将会大大增加。

此外,在解密文本数据(密文)时得到的文本必须和原来的文本(明文)相同,但是图像则不需要满足这个条件,因为图像最终是由人的肉眼来观察的,只要解密出的图像的失真在主观视觉上可以接受的范围内,即可认为是达到了要求。

所以实现数字图像的安全性应该不同于文本数据,对数字图像信息可以设计出效率更高的安全保密方法。

随着多媒体技术和计算机网络的飞速发展,数字产品的版权和信息安全问题日益倍受关注。

数字水印技术和信息伪装技术正是适应这一要求发展起来的。

前者是为了保护数字产品的版权,而要对数字产品加载所有者的水印信息,以便在产品的版权产生纠纷时作为证据。

而后者是指把不便于公开的信息,通过伪装算法加载到可以公开的信息载体中去,在信息的接收端利用解伪算法,恢复出被伪装的信息。

前者是为了保护载体数字产品的版权问题,而后者则是为了被伪装信息的安全与保密。

二者似乎没有本质的差别,而只不过是使用的目的不同而已。

但是,从技术要求来看,二者又有很大的差别,一般的,数字水印的技术要求较高,要求所加载的水印不仅要具有安全性,还要具有很强的稳健性.而后者的要求则更加偏重于安全与保密性.目前,数字水印技术已经成为人们研究的重点,已经出笼的水印算法很多,基本上可以分为空间域、频域变换域等几种。

但是对信息伪装技术的研究较少。

数字水印技术可以用于信息伪装,但所伪装的信息较少,伪装之后的冗余太大,因而有必要专门研究信息伪装技术,以供保护信息的安全和保密使用。

自从信息伪装和数字水印的概念提出以来,信息伪装技术和数字水印技术都得到了迅速发展。

但用于保密通信的信息伪装技术远没有数字水印技术发展得迅速。

由于图像在信息的表达中扮演了重要的角色,人们也将会越来越多地使用图像.因此,如何保证图像信息的安全已成为人们关注的重要问题。

近年来,人们已提出了几种保护图像信息的密码系统。

它们都是将要保密的图像加密变成一幅经过编码的密图(Cipher image)如果密图在传送过程中被非法拦截,当拦截者试图查看密图内容时,他只能看到一幅由一堆乱码所构成的毫无意义的图像。

但另一方面,这也容易引起拦截者的怀疑,从而激发起了拦截者破解密图信息的兴趣。

为了弥补这个缺点,我们着眼于研究基于信息伪装的保护图像信息的方法。

其基木思想是经过编码的密图仍是有意义的,因此不易引起拦截者的注意,从而大大减少了遭受拦截者试图破译的可能性。

图像经过伪装后,多了一层保护,仿佛是自然界中生物的保护色,增加了图像的保密性和安全性.本实验提出了一种频域的信息伪装技术,该技术隐藏效果好,人眼系统不能发觉隐藏了秘密图像的载体图像与原载体图像之间的差别;隐藏的内容是安全的;可以有效地抵抗JEPG等图像压缩编码的破坏,稳健性很好。

此外,该算法还可以用于数字水印,而且可以将水印图像由二值图像扩展到灰度图像;可以在同一幅载体图像中隐藏多幅秘密图像。

五、实验过程(一)基于信息隐藏的图像加密设ci(carrier image)是m×n大小的载体图像,si(secret image)为想要隐藏的p×q大小的秘密图像,p=m/2,q=n/2。

系数a将对隐藏后的载体图像ci的质量以及由其恢复的新秘密图像的质量产生重大的影响,a越大,恢复的新秘密图像的质量越好;相反,a越小,图像ci的质量越好。

一般的,可以将a的值取为0.01-0.1之间。

通过本算法,我们要把图像si隐藏到图像ci中。

算法分以下几步进行:1.0.1=>a2.生成8×8的离散余弦变换矩阵c3.读入载体图像ci和秘密图像si4.ci的第1个平面=>ci1,si的第1个平面=>si15.对si1的每一个行向量进行低通滤波得si2,间隔采样后得si36.对si3的每一个列向量进行低通滤波得si4,间隔采样后得si57.将ci1分解为(m/8)×(n/8)个8×8大小的方块bci18.对每个bci1进行DCT变换,即bci2=c'×bci1×c9.将si5分解为(m/8)×(n/8)个2×2大小的方块bsi110.对于每一个bsi1及其对应的bci2按下图所示进行数据隐藏,即s i=a×t i,其中i=1,2,3,4bsi1bci211. 再对bci2进行逆DCT 变换,即bci3=c ×bci2×c' 12. 将各个bci3合并成图像的一个面13. 对载体图像和秘密图像的其它两个面进行同样的处理14. 再将三个面合并为一个整图,即得隐藏有秘密图像得载体图像⎥⎥⎥⎥⎥⎥⎥⎦⎤⎢⎢⎢⎢⎢⎢⎢⎣⎡-----=ππππππn n n nn n n nn nn n c 2)1)(12(cos 2)1(3cos21cos212cos 23cos 21cos 2121212源代码(.m 文件) clc clear a=0.1;n=8; %生成8×8的离散余弦变换矩阵 for i=1:n-1for j=1:2:2*n-1c(i+1,(j+1)/2)=i*j*pi/(2*n); end endc(1,:)=0; c=cos(c);c(1,:)=sqrt(1/2); c=sqrt(2/n)*c;ci=imread('ci.jpg'); %读入载体图像和秘密图像 figure(1)imshow(ci) %显示载体图像 ci=double(ci); si=imread('si.jpg');figure(2)imshow(si) %显示秘密图像si=double(si);for k=1:3 %将图像分成三个面来处理si1=si(:,:,k);ci1=ci(:,:,k);[p,q]=size(si1);for j=1:q-1 %对si1进行行低滤通波si2(:,j)=si1(:,j)+si1(:,j+1);endsi2(:,q)=si1(:,q)+si1(:,1);for j=1:2:q %间隔采样si3(:,(j+1)/2)=si2(:,j)/2;endfor i=1:p-1 %对si3进行列低滤通波si4(i,:)=si3(i,:)+si3(i+1,:);endsi4(p,:)=si3(p,:)+si3(1,:);for i=1:2:p %间隔采样si5((i+1)/2,:)=si4(i,:)/2;end[m,n]=size(ci1);for i=1:m/8 %对载体图像和秘密图像进行分块for j=1:n/8bci1=ci1((i-1)*8+1:(i-1)*8+8,(j-1)*8+1:(j-1)*8+8);bci2=c'*bci1*c; %对载体图像的每一块进行DCT转换bsi1=si5((i-1)*2+1:(i-1)*2+2,(j-1)*2+1:(j-1)*2+2);bci2(2,6)=a*bsi1(1,1); %数据隐藏bci2(3,7)=a*bsi1(1,2);bci2(5,3)=a*bsi1(2,1);bci2(6,4)=a*bsi1(2,2);bci3=c*bci2*c'; %对载体图像的每一块进行逆DCT转换%将载体图像的每一块合并为一个整图,即为隐藏有秘密图像的新图像ci1((i-1)*8+1:(i-1)*8+8,(j-1)*8+1:(j-1)*8+8)=bci3;endendsi6(:,:,k)=si5; %si6是经过压缩后的秘密图像tci(:,:,k)=ci1; %将图像的三个面合并endtci=uint8(tci);figure(3)imshow(tci) %显示已经隐藏了秘密图像的载体图像imwrite(tci,'tci.jpg','Quality',100)信息提取:设图像tci为已经隐藏了秘密图像的载体图像。

现将所隐藏的秘密图像从tc工中提取出来。

其过程为上述隐藏算法的逆运算:1.0.1=>a2.生成8×8的离散余弦变换矩阵c3.读入载体图像tci4.将tci的第一个面分解为(m/8)×(n/8)个8×8大小的方块bci15.对每个btci1进行DCT变换,即btci2=c'×btci1×c6.对每一个btci2,按下式得到btsi1,即s i=(1/a)×t i,其中s i和t i如上图所示7.将各个btsi1合并成图像的一个面wsi18.对wsi1进行逆DWT变换的wsi39.对载体图像tci的其它两个面进行同样的处理得到秘密图像的其它两个面10.将这三个面合并即得隐藏在载体图像中的秘密图像源代码(.m文件)%提取图像clccleara=0.1;n=8; %生成8×8的离散余弦变换矩阵for i=1:n-1for j=1:2:2*n-1c(i+1,(j+1)/2)=i*j*pi/(2*n);endendc(1,:)=0;c=cos(c);c(1,:)=sqrt(1/2);c=sqrt(2/n)*c;tci=double(imread('tci.jpg'));for k=1:3 %将图像分成三个面来处理[m,n]=size(tci(:,:,k));for i=1:m/8for j=1:n/8btci1=double(tci((i-1)*8+1:(i-1)*8+8,(j-1)*8+1:(j-1)*8+8,k));btci2=c'*btci1*c; %对已经隐藏了秘密图像的载体图像的每一块进行DCT转换btsi1(1,1)=btci2(2,6)/a; %提取数据btsi1(1,2)=btci2(3,7)/a;btsi1(2,1)=btci2(5,3)/a;btsi1(2,2)=btci2(6,4)/a;%将秘密图像的每一块合并为一个整图wsi1((i-1)*2+1:(i-1)*2+2,(j-1)*2+1:(j-1)*2+2,k)=btsi1;endend[p,q]=size(wsi1(:,:,k));for i=1:2*p %对提取到的秘密图像进行逆DWT变换wsi2(i,:,k)=wsi1(round(i/2),:,k);endfor j=1:2*qwsi3(:,j,k)=wsi2(:,round(j/2),k);endwsi(:,:,k)=wsi3(:,:,k);endwsi=uint8(wsi);imshow(wsi) %显示提取到的秘密图像图1 图2图3 图4图5 图6(二)基于置乱算法的图像加密技术图像的置乱算法的核心是将图像中像素的位置互相置换。