绝对安全和香农密码系统

现代密码学(谷利泽)课后题规范标准答案

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,(A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由(D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是(B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是(D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,W.Diffie和M.Hellman在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

加密基本原则

柯克霍夫原则柯克霍夫原则由奥古斯特·柯克霍夫在19世纪提出:密码系统应该就算被所有人知道系统的运作步骤,仍然是安全的。

克劳德·艾尔伍德·香农有句近似的话「敌人知道系统」,称为香农公理。

它和传统的以保密密匙和加密方法的密码学想法不同。

系统必须可用,非数学上不可译码。

系统不一定要保密,可以轻易落入敌人手中。

密匙必须可以不经书写的资料交换和记忆,且双方可以改变密匙。

系统可以用于电讯。

系统可以转移位置,它的功能必须不用经过几个人之手才可达到。

系统容易使用,不要求使用者的脑力过份操劳或有很多的规则。

布鲁斯·施奈尔将这个想法延伸,认为除了密码系统之外,任何保安系统都是这样:试图保密一些东西,都会制造了失败的根源。

埃里克·斯蒂芬·雷蒙则将它引伸到开放源代码软件,指软件设计不假设敌人会得到源代码,已经不可靠,因此,「永无可信的封闭源码」。

反过来说,开放源码比封闭源码更安全。

意思是说:如今的密码已经分成了两大类:公钥密码和私钥。

出密码题的六条准则以下内容仅供参考,欢迎补充和指正。

1.密码必须是可解的,也就是说密码的合法接收方一定可以根据一定的规则将密码反解出来。

2.所选的原文不宜过短。

3.如果给提示,一定要给出对解题真正有意义的提示,提示是用来解题的,而不是用来检查或者迷惑解答者的。

4.出密码后一定要至少核对一次。

5.出密码要考虑到合法接收方解读的方便。

密码是用来难为非法拦截者的,而不是难为接收方的。

6.不提倡多重加密(以不超过两次加密为宜,有提示等特殊情况例外)。

现代密码学_第三讲 密码学基本知识

Pr[ p]Pr[c | p] { k : p d ( c )} Pr[ p | c] Pr[k ]Pr[ p d k (c)] Pr[c] { k :cC ( k )}

k

Pr[ p ]

Pr[ k ]

密 钥

Pr[c | p ]

解密算法

{k : p d k ( c )}

Pr( y

j 1

m

j

) 1

16

密码体制组成部分熵的基本关系

设(P,C,K,E,D)是一个密码体制,那么,

H(K|C)=H(K)+H(P)-H(C) 证明:首先,有H(K,P,C)=H(C|K,P)+H(K,P)。因为密钥和明 文唯一决定密文,所以,H(C|K,P)=0。又K和P是统计独立的,

所以,H(K,P)=H(P)+H(K)。 可得, H(K,P,C)=H(K,P)=H(P)+H(K) 。 同样,密钥和密文唯一决定明文,得H(P|K,C)=0,因此有

H(K,P,C)=H(K,C)。 所以,H(K|C)=H(K,C)-H(C) =H(K,P,C)-H(C) =H(K)+H(P)-H(C)

可得, H(K|C)= H(K)+ H(P) - H(C) ≈ 0.46

18

相关性(举例)

猜字母。假设收到便条“I lo_e you”,请问残缺的字母应 该是什么?在英语中符合lo_e结构的所有单词,其部分如下:

lobe lode loge lone lope lore lose love

17

举例说明(续)

根据题意,易得:

假设P={a,b}满足Pr[a]=1/4,Pr[b]=3/4。设 K={k1,k2,k3} 满足Pr[k1]=1/2, Pr[k2]=1/4, Pr[k3]=1/4。设C={1,2,3,4},加密函数定义 为ek1(a)=1, ek1(b)=2, ek2(a)=2, ek2(b)=3, ek3(a)=3, ek3(b)=4。

现代密码学(谷利泽)课后题答案

《现代密码学习题》答案第一章判断题×√√√√×√√选择题1、1949年,( A )发表题为《保密系统的通信理论》的文章,为密码系统建立了理论基础,从此密码学成了一门科学。

A、ShannonB、DiffieC、HellmanD、Shamir2、一个密码系统至少由明文、密文、加密算法、解密算法和密钥5部分组成,而其安全性是由( D)决定的。

A、加密算法B、解密算法C、加解密算法D、密钥3、计算和估计出破译密码系统的计算量下限,利用已有的最好方法破译它的所需要的代价超出了破译者的破译能力(如时间、空间、资金等资源),那么该密码系统的安全性是( B )。

A无条件安全B计算安全C可证明安全D实际安全4、根据密码分析者所掌握的分析资料的不通,密码分析一般可分为4类:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击,其中破译难度最大的是( D )。

A、唯密文攻击B、已知明文攻击C、选择明文攻击D、选择密文攻击填空题:5、1976年,W.Diffie和M.Hellman在密码学的新方向一文中提出了公开密钥密码的思想,从而开创了现代密码学的新领域。

6、密码学的发展过程中,两个质的飞跃分别指 1949年香农发表的保密系统的通信理论和公钥密码思想。

7、密码学是研究信息寄信息系统安全的科学,密码学又分为密码编码学和密码分析学。

8、一个保密系统一般是明文、密文、密钥、加密算法、解密算法 5部分组成的。

9、密码体制是指实现加密和解密功能的密码方案,从使用密钥策略上,可分为对称和非对称。

10、对称密码体制又称为秘密密钥密码体制,它包括分组密码和序列密码。

第二章判断题:×√√√选择题:1、字母频率分析法对(B )算法最有效。

A、置换密码B、单表代换密码C、多表代换密码D、序列密码2、(D)算法抵抗频率分析攻击能力最强,而对已知明文攻击最弱。

A仿射密码B维吉利亚密码C轮转密码D希尔密码3、重合指数法对(C)算法的破解最有效。

从《暗算》中还原真实的密码技术发展史

从《暗算》中还原真实的密码技术发展史近期受《通信保密与信息安全》课的影响,大家都在找寻涉及密码题材的影视作品进行赏析,相关题材的作品有很多,《风语者》、《达芬奇密码》、《天使与魔鬼》、《风声》、《潜伏》等等这些都是很成功的影视作品,故事的精彩,情节的跌宕和一些知名艺人的细致演绎是它们成功的关键,密码在其中或是一个道具,或是一个噱头,并没有深层次的触及。

相对来讲05年火爆各大电视台的谍战大戏《暗算》是对这一题材触及的比较深的。

《暗算》分三个部分,分别是——第一部《听风》、第二部《看风》、第三部《捕风》:《听风》,即无线电侦听者;这是一群“靠耳朵打江山”的人,他们的耳朵可以听到天外之音,无声之音,秘密之音。

《看风》,即密码破译的人;这是一群“善于神机妙算”的人,他们的慧眼可以识破天机,释读天书,看阅无字之书。

《捕风》,即我党地下工作者;在国民党大肆实施白色恐怖时期,他们是牺牲者,更是战斗者,他们乔装打扮,深入虎穴,迎风而战,为缔造共和国立下了不朽的丰功伟业。

从电视剧中的很多细节刻画可以看出,作者麦家写作此书前对保密部门运作方式和秘密战线的斗争进行了深入了解,因此很多细节才会显得那么真实。

这是一部信息量很大的电视剧,人物刻画、故事主线上都不同于以往那些“高大全”的主旋律影视剧,显得真实、感人,有血有肉。

大多数人对此举的评价都非常正面,也有一些人从专业角度指出了电视剧的一些瑕疵。

其实,不论是原著作者还是导演,对于剧中涉及的很多专业问题也只能是一知半解,因为毕竟剧作本身不是密码学知识的科普讲座,剧中一些涉及密码学专业方面的硬伤也是情有可原的。

提起密码技术,人们常常和隐写墨水、微缩胶片、纽扣照相机、袖珍发报机、钢笔手枪之类谍报装备、技术相联系。

事实上密码技术源远流长,和人类历史的发展密不可分。

只要人类社会还存在斗争,密码技术就永远不会消亡。

美国著名密码学家Bruce Schneier在《应用密码学》开篇即写道:“现代密码学家通常也是理论数学家。

现代密码学教程第2版复习题非答案

现代密码学教程第二版谷利泽郑世慧杨义先欢迎私信指正,共同奉献1.4 习题1. 判断题(1)现代密码学技术现仅用于实现信息通信保密的功能。

()(2)密码技术是一个古老的技术,所以,密码学发展史早于信息安全发展史。

()(3)密码学是保障信息安全的核心技术,信息安全是密码学研究与发展的目的。

()(4)密码学是对信息安全各方面的研究,能够解决所有信息安全的问题。

()(5)从密码学的发展历史可以看出,整个密码学的发展史符合历史发展规律和人类对客观事物的认识规律。

()(6)信息隐藏技术其实也是一种信息保密技术。

()(7)传统密码系统本质上均属于对称密码学范畴。

()(8)早期密码的研究基本上是秘密地进行的,而密码学的真正蓬勃发展和广泛应用源于计算机网络的普及和发展。

()(9)1976 年后,美国数据加密标准(DES)的公布使密码学的研究公开,从而开创了现代密码学的新纪元,是密码学发展史上的一次质的飞跃。

()(10 )密码标准化工作是一项长期的、艰巨的基础性工作,也是衡量国家商用密码发展水平的重要标志。

()2. 选择题(1)1949 年,()发表题为《保密系统的通信理论》,为密码系统建立了理论基础,从此密码学成了一门科学。

A. ShannonB.DiffieC.HellmanD.Shamir3)篡改的攻击形式是针对信息()的攻击。

(2)截取的攻击形式是针对信息()的攻击。

A. 机密性B.完整性C. 认证性D. 不可抵赖性3)篡改的攻击形式是针对信息()的攻击。

A. 机密性B.完整性C. 认证性D. 不可抵赖性(4)伪造的攻击形式是针对信息()的攻击。

A. 机密性B.完整性C. 认证性D. 不可抵赖性(5)在公钥密码思想提出大约一年后的1978 年,美国麻省理工学院的Rivest 、()和Adleman 提出RSA的公钥密码体制,这是迄今为止第一个成熟的、实际应用最广的公钥密码体制。

A. ShannonB.DiffieC.HellmanD.Shamir3. 填空题(1)信息安全的主要目标是指、、和、可用性。

香农公式的应用

香农公式的应用

香农公式是被公认为黑客和安全工程师必备技能之一的一种定理。

它由美国电脑科学家约翰·冯·香农在1948年提出,他在计算机科学和安全性方面都做出了卓越贡献,后来该定理也被用于数据通信发展,造福到了很多网友。

香农公式是近半个世纪以来研究中最重要的安全性模型之一。

根据香农公式的原理,数据可以在发送端和接收端之间通过安全的方式传输,而不被第三方读取、篡改或更改。

它提出了建立一种可以被认可的数据安全体系的基本思想,使原先的数据安全方式发生了重大革新。

香农公式使用了一系列加密算法来尽可能地保护网络通讯的安全性和管理性。

它既创造了数据传输安全性,也为用户提供了更多灵活的选择,简化了密码管理的原理。

因此其在数据安全领域的重要性和影响力可以见一斑。

香农公式的出现也有效提高了网络科技的安全性和完整性,使网络数据传输更加有效且可操作。

浏览网页、发送邮件、下载文件等,都需要依靠香农公式让大家在网络上传送的数据更加安全、安心。

另外,还可以给用户带来更加便利的操作体验,使得网络上像游戏、购物以及看电视、听音乐等功能更加顺畅易用。

总而言之,香农公式的出现,改变了网络技术发展的方向,让安全性成为网络的关键词。

它的出现,赋予了人们更加安全、自由的互联网络体验,也使得网络的普及在国内及全世界范围内都有不可磨灭的影响。

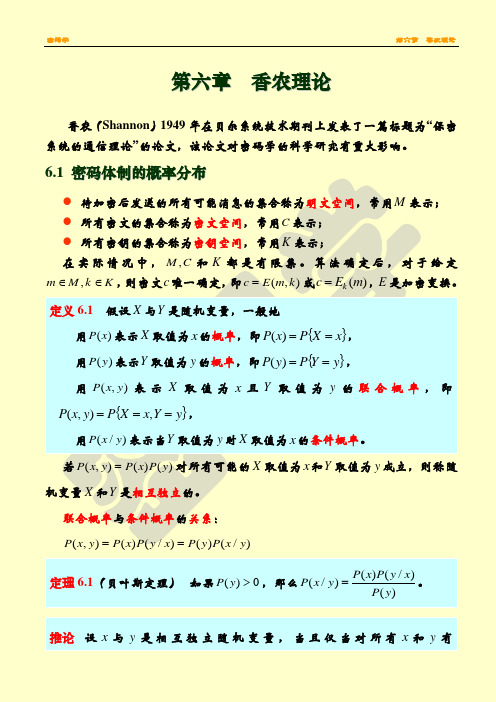

第六章 香农理论

第六章 香农理论香农(Shannon )1949年在贝尔系统技术期刊上发表了一篇标题为“保密系统的通信理论”的论文,该论文对密码学的科学研究有重大影响。

6.1 密码体制的概率分布● 待加密后发送的所有可能消息的集合称为明文空间,常用M 表示; ● 所有密文的集合称为密文空间,常用C 表示; ● 所有密钥的集合称为密钥空间,常用K 表示;在实际情况中,C M ,和K 都是有限集。

算法确定后,对于给定K k M m ∈∈,,则密文c 唯一确定,即),(k m E c =或)(m E c k =,E 是加密变换。

定义6.1 假设X 与Y 是随机变量,一般地用)(x P 表示X 取值为x 的概率,即{}x X P x P ==)(, 用)(y P 表示Y 取值为y 的概率,即{}y Y P y P ==)(,用),(y x P 表示X 取值为x 且Y 取值为y 的联合概率,即{}y Y x X P y x P ===,),(,用)/(y x P 表示当Y 取值为y 时X 取值为x 的条件概率。

若)()(),(y P x P y x P =对所有可能的X 取值为x 和Y 取值为y 成立,则称随机变量X 和Y 是相互独立的。

联合概率与条件概率的关系:)/()()/()(),(y x P y P x y P x P y x P ==定理6.1(贝叶斯定理) 如果0)(>y P ,那么)()/()()/(y P x y P x P y x P =。

推论 设x 与y 是相互独立随机变量,当且仅当对所有x 和y 有)()/(x P y x P =。

如果给定一个密码体制,则关于它的明文、密文与密钥的联合概率分布为),,(k c m P 。

由给定密码体制的联合概率分布可以确定该体制的各种边际分布与条件分布,并由此确定一系列信息的度量。

常用边际分布与条件分布如下:●明文与密钥的联合概率分布为K k M m k c m P k m P Cc ∈∈=∑∈,,),,(),(●明文与密文的联合概率分布为C c M m k c m P c m P Kk ∈∈=∑∈,,),,(),(●明文的概率分布为M m k m P m P Kk ∈=∑∈,),()(●密钥的概率分布为K k k m P k P Mm ∈=∑∈,),()(●密文的概率分布为C c c m P c P Mm ∈=∑∈,),()(由联合概率分布与边际分布产生的条件概率分布为●密文关于明文和密钥的条件概率分布为),(),,(),/(k m P c k m P k m c P =●密文关于明文的条件概率分布为)(),()/(m P c m P m c P =●明文关于密文的条件概率分布为)(),()/(c P c m P c m P =●密钥关于密文的条件概率分布为)(),()/(c P c k P c k P =上述分布反映了密码体制中的数据结构关系。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1

1

Cs } ,密文 Theorem 3.在一个纯系统中,信息可以被分为剩余类的集合{C1,C2, , , , {C1 ,C2 , Cs } 相 应地为 。 有如下性质: , Ci 重包含的,总共含有所有可能的信息。对于密文的剩余类也一样。 Ci ①消息剩余类是m , C C ②用任一密钥将 中的任一信息译码,产生 中密文。反过来也成立。 i i i , C C k / i ③ i 中的信息数,称为 ,等于 中的密文数,也是密钥个数 k地一个除数。 i ④ 中的每一信息可以通过 个不同的密钥译码到 内的每一密文。

Ti T jTk Ts TkT j Ti Ts

TiTj Tk Ts

-1

-1

-1

1

-1

Theorem 2.两个纯密码的乘积,交换顺序后是纯密码。 证明: 假设:对于每个 i , j ,都有对应的 l , m ,使得 Ti Rj RlTm 。

Ti R j (Tk Rl ) 1Tm Rn Ti R j Rl Tk Tm Rn Ru Rv RwTrTs Tl RhTg

p1 p2 pm 若:T的m个密钥的概率分别为: , , , p p p S的n个密钥的概率分别为: 1 2 n , p p 则S的mn个密钥的概率分别为: i j 注意:很多情况下,变化 RiTj 是等效的,因此可以把他们的概率直接加起 来。

纯密码&混合密码

Ti 相当于正在使用的特定密钥。如果所有的密钥都是 变换集 T {T1 , T2 , T3 , T4 ,} 。其中, 相当(即:等可能)的,并且对于任意三个 Ti , Tj , Tk ,都存在一个 Ts ,使得 TiTj-1Tk Ts ,那么 T 是“纯”密码。

■ 概念的重要性在于,在一个纯密码中,所有密钥本质上是一样的。对于一个特定的 信息,无论用哪个密钥,所有信息的后验概率是一样的。

(信息剩余类)

(密文剩余类)

密钥数:k 4(标注的 1、 2、 3、 4)

1 4

2 2

3 1

由左图可以看出: ■ 4、2、1均为k=4 的除数。 (满足性质③) ■ M和E的变换是纯 系统。 (满足性质②)

两种安全标准:

• 理论保密性:密码分析者在具有无限时间和计算资源的条件

下,密码系统的抗破译能力。

• 实际保密性:密码分析者在有限的计算资源以及其他限制条

件下,密码系统的抗破译能力。

绝对安全(定义):后验概率等于先验概率,即密文不泄露明文的任何信息

熵:一种对信息的不确定性的信息度量

条件熵: 设 X和Y 是两个随机变量。对于 Y的任何固定值y ,得到一个 (条件) 概率分布P(X|y) 。显 然,

问题:在唯密条件下,破译时需要处理至 少多少密文量?

理论保密性

已知:H(Br/Cn)=H(Br/C1C2‥Cn) ≤ H(Br/C1C2‥Cn-1) ≤‥‥ ≤ H(Br/C1)≤ H(Br) 显然, n越大,疑义度越小。 当n充分大时,使H(Br/Cn) →0,从而实现破译 使H(Br/Cn) ≈0的最小n称为惟一解距离no 对于一个密码系统,若满足: limH(Br/Cn) ≠0,则系统具有理论保密性

密码分析的类型

唯密文破译:仅能对截获的密文进行分析, 得出明文或密钥; 已知明文破译:分析破译部分已知的明文- 密文对; 选择明文破译:可以选择任何明文-密文对; 选择密文破译:可以选择任何密文-明文对。

显然,唯密文破译是对系统的密码破解威胁最 弱的一类攻击。

完全保密性

利用信息论的语言来表述保密系统 : 明文熵:H(SL)=H(S1S2‥SL) 密钥熵:H(Br)=H(B1B2‥Br) 密文熵:H(Cn)=H(C1C2‥Cn)

密码体制的组成

通常情况下,一个密码体制由五元组{SL,Cn,Br,Ek,Dk} 五个部分组成:

· 明文信息空间SL,它是全体明文s的集合; · 密文信息空间Cn,它是全体密文c的集合; · 密钥空间Br,它是全体密钥b的集合; · 加密算法Ek:它是一族由SL到Cn的加密变换,即 SL→Cn; · 解密空间Dk,它是一族由Cn到SL的解密变换,即Cn→SL

1

1

1

(逆变换) △

1

1

(纯密码性质)

T1T1 T1 T1 。 * 只有单一的纯密钥的系统,是纯系统。因为: 1 1 1 1 △的证明: Ti R j Rl Tk Tm Rn RuTA Rl Tk Tm Rn

Ru RB1 TB1Tk RB 2TB 2 Ru RB1 TB1 RCTC TB 2 Ru RB1 RDTDTC TB 2

保密系统的三个基本结论

定理1: I(SL;Cn) ≥H(SL)-H(Br)

说明:必须使密钥量尽可能大,才能使互信息为0。

定理 2 :完全保密系统的必要条件: H(Br) ≥H(SL) 也就是说密钥熵大于明文熵。

一般明文存在剩余度,所以密钥量可以下降。

定理 3 :存在完全的保密系统。

完全保密性

对合法接收者:H(SL/CnBr)=0 所以:I(SL;CnBr)=H(SL)-H(SL/CnBr) =H(SL) 显然,I(SL;Cn)=0时,为完全保密系统, 或无条件保密系统,破译者无法破译。

下面可能用到的公式: p( p T q R) qS pp T pq R qS

, , , ,

加法加权结合律: T ( pR qS) pTR qTS ( pR qS)T pRT qST 左右手分配率: p1T p2T p3 R ( p1 p2 )T p3 R 多数情况下: Ri R j R j Ri TT T

从一个简单的密码系统讲起:

替换密码

加密方式/密钥

明文

密文

几个基本概念:

• 冗余度:一段文字在不丢失任何信息的情况下在长 度上最多能够省略多少字符

比方说,假设英语的冗余度为75%,不是说任意从英语文本中去掉四分之三 的字母,还是可以阅读,只是说,对一个充分大的N,可以找到一种编码方 式将英文压缩为原来的四分之一。

绝对安全和香农密码系统

小组成员: 04013002 廖孜 04013107邓春燕 04013130陈金炜

2015-12-28

Part1

密码系统的基本概念

• Concealment systems • Privacy systems • “True” secrecy systems

:信息被“隐藏”在密码里,而不是仅仅被藏起 来。即使“敌方”截获也无法获得信息。

已知密文,关于明文的疑义度为H(SL/Cn) 明文和密文之间的互信息: I(SL;Cn)=H(SL)-H(SL/Cn) ①

从密文中提取有关密钥的信息:

I(Br;Cn)=H(Br)-H(Br/Cn) ②

完全保密性

对合法接收者:H(SL/CnBr)=0 所以:I(SL;CnBr)=H(SL)-H(SL/CnBr) =H(SL) 显然,I(SL;Cn)=0时,为完全保密系统, 或无条件保密系统,破译者无法破译。

简单系统的表示(线图)

E1 E2 E3 E4

闭系统:对于每个信息(M),若和每个密文(E)之间都有 标注密钥(K)的连线,则系统是闭系统。反之则为开系统。

保密系统的例子

1、维吉尼亚码

密钥:由周期为d的一串字母重复构成。

规则:(密钥+息)(mod26)

举例: 信息 密钥 密文 NOWSTHE GAHAHGA TODSANE

几个基本概念:

• 先验概率:敌方在截获密文前破解密匙的可能性。

• 先验概率由整个随机过程决定,由密码分析者对于情况的先 验分析决定

• 后验概率:敌方在截获密文后破解密文的可能性。

• 敌方截获足够长的密文后,可能使得某一消息的概率趋于1而 其他消息个概率总和趋于0。

英文中26个字母出现文本中的频率统计:

延伸:使用方便而且可以让频度分析法失效,但在一战中破解。

保密系统的代数学

■ 若两个保密系统T和R有相同的信息空间,构造加权和,得到新系统:

S=pT+qR (p+q=1) 更一般地,构造S=p1T+p2R+…+pmU (Σpi=1)

■ 另一种方法是乘积运算:S=RT。S的密钥由T和R的一部分密钥组成。

H ( X | y ) p ( x | y ) log 2 p( x | y )

x

定义条件熵 为熵 取遍所有的 的加权平均值:

H ( X | Y ) p ( y ) p ( x | y ) log 2 p( x | y )

y x

条件熵度量了由 Y揭示的 X的平均信息量。

密钥和密文唯一决定明文,即

1

s

因此 , psTiT j Ts psTs

1

左边: 当 s j 时,有p jTi 分量。 右边: 关于Ti 的唯一分量为 piTi 。 同理,可以得到:p j pi

s

s

p j pi

p p T 、T 等效, 成立。

j i

i

(②得证)

j

△

Part3

密码系统的理论安全性

A:0 D:3 G:6 J:9 M:12 P:15 E:18 V:21 Y:24

B:1 E:4 H:7 K:10 N:13 Q:16 T:19 W:22 Z:25

C:2 F:5 I:8 L:11 O:14 R:17 U:20 X:23

延伸:使用频率分析法可以破解。最终被称为计算机之父的 巴贝奇破解,其设计出世界上第一台计算机。

保密系统的例子

2、矩阵系统(普雷费尔码)

密钥:由25个英文字母组成的5×5字母矩阵(J由于很少使用,故省略,若出现用I代替) 步骤:编密钥表--整理明文--编写密文 举例: 密钥: C O H M T 【信息:where there is life,there is hope.】 R G I N U A B J P V Y E K Q W D F L S X 整理明文:wh er et he re is li fe th er ei sh op ex 密文: tk gy ow ok gy nl hj of cm yg gk ml mb wf